"Программные и аппаратные средства ограничения доступа к ресурсам ПК и сетей"

Содержание:

ВВЕДЕНИЕ

Проблема защиты информации стояла остро всегда. Начиная с первобытных времен, когда от знаний о местах, богатых провизией, зависело выживание племени, значимость информации возрастала, как и возрастал потенциальный ущерб от несанкционированного разглашения такой информации.

До нас дошли различные сведения о том, что еще древние египтяне и греки придумали простейшие способы криптографического шифрования информации – скитала, книжный шифр, шифр Цезаря, а так же часто помещали тайные сообщения в простой, ничем не примечательный текст письма – то есть, по сути, это была простейшая стеганография – сокрытие самого факта передачи защищаемой информации. [1]

В Средние века и времена Новой истории, с развитием математики, усложнялась, в первую очередь, криптографическая и стеганографическая защита информации – отсутствие других способов передачи информации, кроме как с помощью писем, играло важную роль в методах обеспечения секретности передаваемых сведений.

Во времена Новейшей истории с появлением радиотехнических способов передачи информации проблема защиты информации получила новое свое развитие, а появление компьютерной техники и широкое её распространение и вовсе изменило концепцию обеспечения информационной безопасности.

В сегодняшний век информационных технологий безопасность информации является одним из важнейших условий существования стабильной обстановки в мире. Экономика и благополучие многих стран, организаций, да и простых владельцев бизнеса сейчас зависит от информации, передаваемой по электрическим сетям, и нарушение её безопасности может привести к огромным убыткам. Утечка персональных данных людей так же имеет негативные последствия – злоумышленник может воспользоваться этой информацией в своих корыстных целях, нарушая тем самым неприкосновенность личной жизни и нанося ущерб интересам владельца этих персональных данных. Помимо экономической составляющей, существует и другая проблема – множество техногенных объектов, таких как атомные и тепловые электростанции, нефтедобывающие и нефтеперерабатывающие станции и заводы, да и крупные заводы в целом, во многом автоматизированы, и какие-либо сбои в их работе, равно как и утрата, удаление или изменение рабочей информации в ходе преднамеренных или непреднамеренных воздействий может привести к катастрофам и большому ущербу как окружающей среде, так и людям.

Примером громких случаев нарушения информационной безопасности на территории Российской федерации могут послужить следующие инциденты:

- "Сбербанк России" [Москва (2013 год), Ижевск (2014 год)]: утечка персональных данных и информации о банковских операциях клиентов банка "Сбербанк" - персональные данные и копии документов не были утилизированы должным образом, а просто выброшены вместе с бытовым мусором. Этих документов было достаточно, чтобы совершить переводы денежных средств со счетов владельцев денежных средств; [2]

- Банк "Первомайский" [Кубань (2014 год)]: пользуясь своим служебным положением, несколько сотрудниц банка без ведома клиентов выдавали им кредиты, забирая деньги себе. Ущерб от их действий оценивают в 2 млн. рублей; [2]

- Взлом твиттера Дмитрия Медведева [14 августа 2014]: в твиттер-аккаунте премьер-министра РФ Дмитрия Медведева неизвестные сообщили о его уходе в отставку. Позднее пресс-служба премьера подтвердила, что имел место взлом; [3]

- Утечка данных банковских карт, которые использовались при покупке железнодорожных билетов онлайн на сайте РЖД [апрель 2014]: причиной послужило предупреждение Ассоциации участников MasterCard о подозрительных картах, которые использовали при покупке железнодорожных билетов. Среди пострадавших оказались клиенты банка «Авангард», Транскапиталбанка, «Альфа-банка». "РЖД" информацию о взломе опровергают. [4]

- Утечка данных "Альфа Банк" [декабрь 2010]: руководство банка заявило о необходимости блокировки и перевыпуска более 7000 карт в связи со взломом системы безопасности и утечкой данных клиентов банка - "скомпрометированных предположительно в банкоматной сети одного из краснодарских банков". [5]

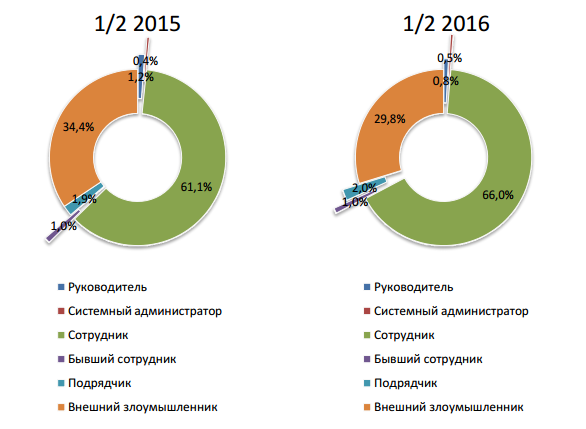

Таким образом, угрозы, связанные с информационной безопасностью, ввиду общей глобализации и внедрения современных технологий во все сферы нашей жизни, подстерегают нас повсюду, и, согласно отчету аналитического центра InfoWatch, в первой половине 2016 года только зарегистрированных случаев утечки конфиденциальной информации было 840, что на 16% превышает показатели за аналогичный период 2015 года. В результате утечек скомпрометировано 1,06 млн. персональных данных (записей, платежных данных) - номера социального страхования, реквизиты пластиковых карт, иная важная информация. При этом внешние атаки стали причиной 33% утечек данных, а в 67% случаев виновными в утечке информации оказались сотрудники компаний. В 1% случаев – высшие руководители организаций. [6]

Рисунок 1 - Распределение утечек по источнику (виновнику) за первое полугодие 2015 и 2016 годов [6]

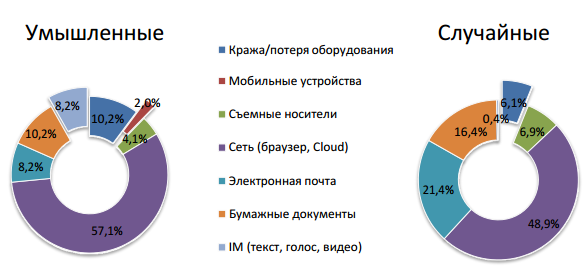

Так же, согласно этому отчету, большая часть утечек происходит с использованием электронных устройств (имеется в виду суммарное количество случаев утечки информации со съемных и мобильных устройств, через сетевые каналы передачи данных и системы мгновенного обмена сообщениями (IM)).

Рисунок 2 - Распределение утечек по каналам за первое полугодие 2016 года [6]

Исходя из этих сведений, целью данной работы было выбрано исследование и сравнение имеющихся на рынке в общедоступном доступе программных и аппаратных средств ограничения доступа к ресурсам ПК и сетей. Выбор этой темы обоснован тем, что именно использование ПК и сетей передачи данных делает актуальным большую часть упомянутых выше каналов утечки информации.

ГЛАВА 1. ОСНОВНЫЕ ВИДЫ СРЕДСТВ ОГРАНИЧЕНИЯ ДОСТУПА К РЕСУРСАМ ПК И СЕТЕЙ

Прежде чем перейти к выяснению основных средств ограничения доступа к ресурсам ПК и сетей, стоит уточнить основные понятия и определения, используемые в документах в области защиты информации, и которые будут использованы в данной работе. Сделать это необходимо для устранения разного толкования используемых терминов, и для следования стилю и логике законодательных документов.

Для этого обратимся к ГОСТ 50922 «Защита информации. Основные термины и определения» [7], так как он является базовым и содержит основные термины с соответствующими определениями, применяемые при проведении работ по стандартизации в области защиты информации.

1.1 ОСНОВНЫЕ ПОНЯТИЯ

Защита информации - это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Основными видами защиты информации являются правовая, техническая, криптографическая и физическая защита. В рамках данной работы будет рассмотрена только техническая, и немного криптографическая защита информации, так как остальные не соответствуют основной теме работы. Стоит, однако, отметить, что реальная система защиты информации должна строиться по совокупности и взаимосвязи всех видов защиты информации.

По способу реализации угрозы безопасности выбран несанкционированный доступ к защищаемой информации – то есть получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации. Именно такой вариант реализации угроз чаще всего приводит к утечке информации.

В данной работе угроза несанкционированного доступа рассматривается в отношении персональных компьютеров, которые относятся к классу автоматизированных систем (АС), и сетей передачи данных. Рассмотрим основные группы средств защиты информации в автоматизированных системах.

1.2 ОСНОВНЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ

Продолжая опираться на законодательную и методическую базу информационной безопасности, принятой в России, обратимся к руководящему документу "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации" [8] и руководящему документу "Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации" [9]. В них подробно расписываются основные требования к обеспечению безопасности информации в автоматизированных системах, модели угроз и нарушителей, и основные средства защиты информации.

Согласно этим документам, средства защиты информации от несанкционированного доступа можно разделить на следующие группы:

- средства, обеспечивающие разграничение доступа к информации в автоматизированных системах;

- средства, обеспечивающие защиту от воздействия программ-вирусов;

- средства, обеспечивающие защиту информации при передаче ее по каналам связи;

- средства, обеспечивающие защиту от утечки информации по различным физическим полям, возникающим при работе технических средств автоматизированных систем;

- материалы, обеспечивающие безопасность хранения, транспортировки носителей информации и защиту их от копирования.

Последние два пункта в данной работе рассмотрены не будут, поэтому остановимся на остальных поподробней.

1.2.1 СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА

Основным назначением средств данной группы является разграничение прав доступа к ресурсам автоматизированных систем (как локальных, так и сетевых). Такие средства защиты информации от несанкционированного доступа (СЗИ от НСД) обеспечивают следующие возможности:

- идентификацию и аутентификацию пользователей автоматизированных систем;

- разграничение доступа зарегистрированных пользователей к информационным ресурсам;

- регистрацию действий пользователей;

- защиту загрузки операционной системы с гибких магнитных дисков и CD-ROM;

- контроль целостности СЗИ и информационных ресурсов.

Для идентификации пользователя используются условные обозначения - логины, а для аутентификации - символьные или графические пароли, биометрические системы авторизации - считыватели отпечатков пальцев или радужной оболочки глаз, и аппаратные средства персональной аутентификации, такие как радиочастотные бесконтактные карточки, смарт-карты и электронные ключи.

Разграничение прав доступа зарегистрированным пользователям к ресурсам происходит в соответствии с установленными для пользователя полномочиями. Как правило, СЗИ от НСД предоставляют возможность настройки доступа к гибким и жестким дискам, логическим дискам, директориям и файлам, настройкам системы, портам, внешним устройствам и интернет-ресурсам. В их отношении полномочия пользователя на доступ могут быть такими как разрешение чтения, записи, создания исполняемых файлов, и другие.

Так же СЗИ от НСД обеспечивают регистрацию действий пользователя - все его операции и изменения настроек системы, попытки доступа или изменения файлов, запуск программ и другие действия, а так же попытки несанкционированного доступа к защищаемым ресурсам и результаты этих действий.

С использованием средств защиты информации появляется возможность защиты информации на этапе загрузки операционной системы (ОС) АС - благодаря определенным инструментам, СЗИ запрещает загрузку ОС с внешних носителей, гарантируя тем самым загрузку штатной доверенной ОС.

Важным компонентом СЗИ от НСД является модуль контроля целостности информации. Он используется для слежения за неизменностью контролируемых объектов с целью защиты их от несанкционированной модификации. Контроль может проводится как в автоматическом режиме, в соответствии с некоторым заданным расписанием, так и по запросу администратора безопасности. Кроме того, при установке системы автоматически формируются настройки, которые обеспечивают минимально необходимый набор для безопасной эксплуатации системы. Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков.

1.2.2 СРЕДСТВА ЗАЩИТЫ ОТ ВОЗДЕЙСТВИЯ ВРЕДОНОСНЫХ ПРОГРАММ

Антивирусами называются программные комплексы, предназначенные для защиты АС и ресурсов сети от проникновения компьютерных вирусов и разрушительного воздействия вредоносных программ, а так же лечения уже инфицированных файлов. Актуальность данного вида угроз обусловлена тем, что заражение вредоносными программами позволяет злоумышленнику в дальнейшем получить несанкционированный доступ к защищаемой информации и всей АС.

Существуют различные методы выявления вирусов, среди которых:

- Сравнение с вирусным образцом, вирусной сигнатурой кода, шаблоном поведения вредоносной программы или цифровым отпечатком в «черном» списке известных угроз;

- Поведенческий мониторинг – при запуске потенциально опасной операции, которая может привести к заражению, антивирус запускает проверку исполняемого объекта (файла);

- Обнаружение изменений – основываясь на том, что при заражении вирус модифицирует файлы, системный реестр или загрузочный сектор диска, антивирусная программа определяет, был ли изменен объект с помощью подсчета контрольных сумм и других методов;

- Эвристический анализ – метод базируется на том, что выполняемые вирусами действия и их последовательность отличаются от поведения большинства программ, поэтому анализ последовательностей команд и системных вызовов подозрительного программного обеспечения помогает выносить правильное решение о его вредоносности;

- Репутационный сервис – новый вид антивирусной защиты, основанный на проверке репутации программ, веб-ресурсов и почтовых систем. Такая проверка проводится с использованием «облачных» серверов репутации, поддерживаемых ведущими разработчиками антивирусного ПО, и основана на постоянно обновляемых списках доверенных, вредоносных и подозрительных ресурсов.

1.2.3 СРЕДСТВА, ОБЕСПЕЧИВАЮЩИЕ ЗАЩИТУ ИНФОРМАЦИИ ПРИ ПЕРЕДАЧЕ ЕЕ ПО КАНАЛАМ СВЯЗИ

Защита информации при передаче ее по каналам связи осуществляется средствами криптографической защиты (СКЗИ). Характерной особенностью этих средств является то, что они потенциально обеспечивают наивысшую защиту передаваемой информации от несанкционированного доступа к ней. Помимо этого, СКЗИ обеспечивают защиту информации от модификации (использование цифровой подписи и имитовставки). Как правило, СКЗИ функционируют в автоматизированных системах как самостоятельное средство, однако в отдельных случаях СКЗИ может функционировать в составе средств разграничения доступа как функциональная подсистема для усиления защитных свойств последних. Обеспечивая высокую степень защиты информации, в то же время применение СКЗИ влечет ряд неудобств:

- стойкость СКЗИ является потенциальной, т.е. гарантируется при соблюдении ряда дополнительных требований, реализация которых на практике осуществляется довольно сложно (создание и функционирование ключевой системы, распределение ключей, обеспечение сохранности ключей, необходимость в получении лицензии ФСБ РФ на право эксплуатации средств, планирование и организация мероприятий при компрометации ключевой системы);

- относительно высокая стоимость эксплуатация таких средств.

В целом, при определении необходимости использования средств криптографической защиты информации, необходимо учитывать то, что применение СКЗИ оправдано в случаях явного перехвата действительно конфиденциальной информации.

Важным условием при выборе конкретных средств защиты информации является наличие сертификатов соответствия требованиям нормативных российских документов в области защиты информации. Такие сертификаты выдаются ФСТЭК и ФСБ, и подтверждают заявленные производителем уровни защищенности, а так же указывают на отсутствие в СЗИ недекларированных возможностей (НДВ), или закладок, позволяющих получить несанкционированный доступ к информации.

Рассмотрев основные средства защиты информации от несанкционированного доступа в АС, перейдем к обзору конкретных технических решений.

ГЛАВА 2. ОБЗОР ТЕХНИЧЕСКИХ СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ

На практике, для защиты информации в АС используются только имеющие сертификат ФСТЭК России (для технических средств защиты информации) и сертификат ФСБ России (для криптографических средств защиты информации). Ниже приведен перечень наиболее распространенных сертифицированных решений по ЗИ, разделенный в соответствии с определенными в пункте 1.2 группами.

2.1 СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА

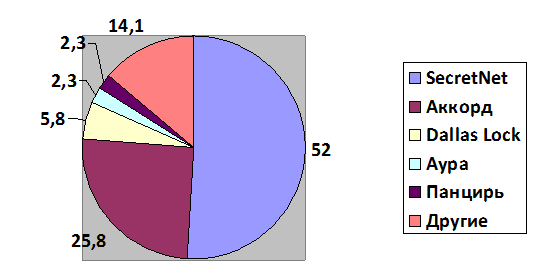

Наиболее широко используемыми на территории России СЗИ от НСД являются:

- «Secret Net» «Соболь» (производитель: «Код Безопасности»);

- «Dallas Lock» (производитель: «Конфидент»);

- «Аура» (производитель: «СПИИРАН»);

- «Аккорд» (производитель: «ОКБ САПР»);

- «Панцирь» (производитель: «НПП ИТБ»)

Распределение рынка предоставлено на рисунке 3.

Рисунок 3 – Участники рынка и степень их охвата рынка [10]

Все вышеперечисленные СЗИ являются сертифицированными программными средствами защиты информации, поддерживающими автономный и сетевой режим работы. Кроме того, они выполняют схожие функции, такие как:

- Идентификация и аутентификация пользователей;

- Разграничение и контроль доступа пользователей к ресурсам системы, терминалам, ЭВМ, узлам сети ЭВМ, внешним устройствам, программам, томам, каталогам, файлам и т.д. (реализуется дискреционный принцип контроля доступа);

- Учет носителей информации;

- Контроль целостности защищаемых ресурсов;

- Контроль компонентов СЗИ;

- Контроль вывода на печать и маркировка документов;

- Уничтожение (затирание) содержимого файлов при их удалении;

- Регистрация событий безопасности в журнале;

- Теневое копирование выводимой информации;

В сетевом режиме СЗИ выполняют следующие функции:

- Централизованное управление настройками СЗИ;

- Централизованный сбор информации о событиях безопасности на защищаемых компьютерах.

Критериями для сравнительного анализа в настоящей работе выбраны следующие технические характеристики СЗИ от НСД:

- Класс защищенности.

- Уровень контроля НДВ.

- Класс автоматизированных систем.

- Дополнительные аппаратные требования: требуемый объем свободного места на жестком диске для размещения СЗИ.

- Аппаратные идентификаторы.

- Дополнительная аппаратная поддержка: есть или нет.

Сравнение продуктов по описанным характеристикам представлено в таблице 1.

Таблица 1 – Технические характеристики СЗИ от НСД

|

Критерии сравнения |

Secret Net 7 |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4. |

ПАК Аккорд-Win32(TSE) и ПАК Аккорд-Win64(TSE) |

|

Класс защищенности |

По 3 классу защищенности |

По 5 классу защищенности |

По 5 классу защищенности |

По 5 классу защищенности |

По 3 классу защищенности |

|

Уровень контроля НДВ |

По 2 уровню контроля |

По 4 уровню контроля |

По 4 уровню контроля |

По 4 уровню контроля |

По 2 уровню контроля |

|

Класс автоматизированных систем |

До класса 1Б включительно |

До класса 1Г включительно |

До класса 1Г включительно |

До класса 1Г включительно |

до 1Б включительно |

|

Требуемый объем свободного места на жестком диске для размещения СЗИ |

2,000 Гб |

0,030 Гб |

0,020 Гб |

0,060 Гб |

0,010 Гб |

|

Аппаратные идентификаторы |

eToken PRO; eToken PRO Java (USB, смарт-карты); Rutoken v.1/S/RF S; Touch Memory (iButton); USB-Flash-накопители |

eToken PRO; eToken PRO Java (USB, смарт-карты); Rutoken v.1/S/RF S; Touch Memory (iButton); USB-Flash-накопители |

eToken PRO; eToken PRO Java (USB, смарт-карты); Rutoken v.1/S/RF S; Touch Memory (iButton); USB-Flash-накопители |

eToken PRO; eToken PRO Java (USB, смарт-карты); Rutoken v.1/S/RF S; Touch Memory (iButton); USB-Flash-накопители |

ПСКЗИ ШИПКАeToken PRO; eToken PRO Java (USB, смарт-карты); Rutoken v.1/S/RF S; Touch Memory (iButton); USB-Flash-накопители |

|

Дополнительная аппаратная поддержка |

есть (Secret Net Card, ПАК «Соболь») |

нет |

есть (ПАК контроля активности КСЗИ) |

нет |

Таким образом, конкретное СЗИ от НСД выбирается в соответствии с видом и категорией защищаемой информации, и способом её обработки, а так же других дополнительных требований вроде необходимости дополнительной аппаратной поддержки устройств и видов аппаратных идентификаторов.

2.2 СРЕДСТВА ЗАЩИТЫ ОТ ВОЗДЕЙСТВИЯ ВРЕДОНОСНЫХ ПРОГРАММ

На территории России пользуются популярностью сертифицированные антивирусные продукты:

- Kaspersky Antivirus ("Лаборатория Касперского");

- ESET NOD32 ("ESET Software");

- Dr.Web ("Доктор Веб").

Рассмотрим некоторые из решений этих компаний.

2.2.1 KASPERSKY ENDPOINT SECURITY

Kaspersky Endpoint Security предназначен для антивирусной защиты рабочих станций и ноутбуков, защиты мобильных устройств и файловых серверов. Управление безопасностью устройствами осуществляется из единого центра Kaspersky Security Center [11].

Особенности:

- Сочетание сигнатурных, проактивных и облачных технологий обнаружения угроз;

- Средства защиты файловых серверов от вредоносного ПО под управлением Microsoft Windows, Linux и Novell NetWare;

- Защита личных устройств пользователей от вирусов, шпионского программного обеспечения, троянских программ, «червей» и других угроз;

- Контроль доступа мобильных устройств к корпоративной сети.

- Возможность применения корпоративных политик безопасности в масштабах всего предприятия, в том числе контроль использования сотрудниками программ, интернета, интерфейсов рабочих станций и съемных устройств.

- Установка стандартных параметров по умолчанию, что позволяет ускорить развертывание антивирусной защиты;

- Настройка и управление защитой осуществляются с помощью единой консоли Kaspersky Security Center, которая позволяет контролировать защиту всех рабочих мест.

Список приложений Kaspersky Endpoint Security:

- Kaspersky Security Center (включая Управление мобильными устройствами);

- Kaspersky Endpoint Security для Windows;

- Kaspersky Endpoint Security для Linux;

- Kaspersky Endpoint Security для Mac;

- Антивирус Касперского для Novell NetWare;

- Антивирус Касперского для Linux File Server;

- Антивирус Касперского для Windows Servers Enterprise Edition;

- Kaspersky Security для мобильных устройств.

2.2.2 DR.WEB БАСТИОН PRO

Антивирусная защита персонального компьютера, дополненная брандмауэром для заслона на пути хакерских атак [12].

Компоненты защиты:

- Сканер Dr.Web – предназначен для сканирования и детектирования вирусных угроз объектов автозапуска, сменных носителей, сетевых и логических дисков, почтовых форматов, файлов и каталогов, включая упакованные и заархивированные;

- Монитор SpIDer Guard – используется для постоянного мониторинга файловых операций в режиме реального времени при минимальной нагрузке на систему;

- Антишпион – предназначен для защиты системы от шпионского (spyware), потенциально опасного (riskware) и рекламного (adware) ПО, хакерских утилит, программ платного дозвона;

- Антируткит Dr.Web Shield – предназначен для поиска в системе вирусов, использующих rootkit-технологии;

- Антиспам Dr.Web – предназначен для распознавания Спама независимо от языка сообщения;

- Веб-антивирус SpIDer Gate – проверяет веб-страницы в режиме реального времени, блокирует фишинговые и другие опасные интернет-ресурсы;

- Родительский контроль – блокирует сайты по ключевым словам в URL и защищает детей от посещения нежелательных веб-ресурсов.;

- Функция запрета доступа к файлам, папкам и сменным носителям защищает от несанкционированного использования, удаления или похищения информации;

- Брандмауэр – предназначен для защиты от вторжений из сети;

- Криптограф Atlansys Bastion Pro – шифрует информацию в специальных файловых контейнерах, доступ к которым можно получить только зная пароль. Удаление данных без возможности их восстановления.

2.2.3 ESET NOD32 BUSINESS EDITION

Централизованная защита файловых серверов и рабочих станций от троянских и шпионских программ, червей, рекламного ПО, фишинг-атак и других интернет-угроз в организациях любого масштаба. Решение включает в себя приложение ESET Remote Administrator (ERA), которое обеспечивает централизованное администрирование антивирусного решения в корпоративных сетевых средах предприятия или глобальных сетях [13].

Масштабируемое решение:

- ориентировано на предприятия от 5 до 100 000 ПК в рамках одной структуры;

- устанавливается как на сервер, так и на рабочие станции.

Современные технологии:

- проактивная защита от неизвестных угроз;

- применение интеллектуальных технологий, сочетающих эвристический и сигнатурный методы детектирования;

- обновляемое эвристическое ядро ThreatSense®;

- регулярное автоматическое обновление сигнатурных баз.

Фильтрация почтового и веб-контента:

- полное сканирование всей входящей корреспонденции через протоколы POP3 и POP3s;

- сканирование входящей и исходящей электронной почты;

- подробный отчет по обнаруженным вредоносным программам;

- полная интеграция в популярные почтовые клиенты: Microsoft Outlook, Outlook Express, Windows Mail, Windows Live Mail, Mozilla Thunderbird и The Bat!.

Централизованное управление:

С помощью решения ESET Remote Administrator можно удаленно осуществлять инсталляцию и деинсталляцию программных продуктов ESET, контролировать работу антивирусного ПО, создавать внутри сети серверы для локального обновления продуктов ESET («зеркала»), позволяющие существенно сокращать внешний интернет-трафик.

Удобные отчеты:

ESET NOD32 Business Edition автоматически формирует отчет по обнаруженным инфицированным объектам, отправленным в карантин, по динамике угроз, событиям, проверкам, задачам, можно сформировать различные комбинированные отчеты и т.д. Возможна отправка предупреждений и сообщений через протокол SMTP или посредством менеджера сообщений.

2.3 СРЕДСТВА, ОБЕСПЕЧИВАЮЩИЕ ЗАЩИТУ ИНФОРМАЦИИ ПРИ ПЕРЕДАЧЕ ЕЕ ПО КАНАЛАМ СВЯЗИ

Чтобы защитить информацию, передаваемую между несколькими АС (в том числе внутри организаций и между филиалами организаций) по открытым каналам связи, используют виртуальные частные сети (VPN), в которых для защиты данных применяется криптографическое шифрование.

В Российской Федерации при передаче информации, составляющей государственную или иную тайну, необходимо использовать сертифицированные ФСБ криптоалгоритмы – а, точнее, ГОСТ 28147-89. Всё оборудование, использующее шифрование, должно задействовать именно этот алгоритм. Зарубежные программные и аппаратные комплексы не поддерживают данный алгоритм шифрования, поэтому для защиты конфиденциальной информации, определенной в 188 Указе президента "Перечень сведений конфиденциального характера" и РД ФСТЭК России, необходимо использовать решения российского производства. Есть достаточно много средств, сертифицированных ФСБ, но самыми распространенными средствами криптографической защиты каналов связи являются АПКШ Континент от компании «Код безопасности», ПАК ViPNet от «Инфотекса» и программно-аппаратные решения S-Terra, известные своими возможностями по встраиванию в оборудование Cisco Systems.

Коротко рассмотрим особенности продуктов каждого производителя.

2.3.1 АППАРАТНО-ПРОГРАММНЫЙ КОМПЛЕКС ШИФРОВАНИЯ (АПКШ) «КОНТИНЕНТ» 3.7

Комплекс обеспечивает криптографическую защиту информации в соответствии с ГОСТ 28147–89, передаваемой по открытым каналам связи, между составными частями VPN, которыми могут являться локальные вычислительные сети, их сегменты и отдельные компьютеры.

Для защиты от проникновения со стороны сетей общего пользования комплекс «Континент» 3.7 обеспечивает фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, дополнительным полям пакетов и т.д.). Осуществляет поддержку VoIP, видеоконференций, ADSL, Dial-Up и спутниковых каналов связи, технологии NAT/PAT для сокрытия структуры сети.

Область применения:

- Защита внешнего периметра сети от вредоносного воздействия со стороны сетей общего пользования;

- Создание отказоустойчивой VPN-сети между территориально распределенными сетями;

- Защита сетевого трафика в мультисервисных сетях без потери качества связи (VoIP, Video conference);

- Разделение сети на сегменты с различным уровнем доступа;

- Организация защищенного удаленного доступа к сети для мобильных сотрудников;

- Защита беспроводных сегментов сетей;

- Организация защищенного межсетевого взаимодействия между конфиденциальными сетями.

Рисунок 4 – Внешний вид аппаратной платформа «Континент» IPC-3034F (S021)

2.3.2 С-ТЕРРА ШЛЮЗ, С-ТЕРРА КЛИЕНТ

Продукт С-Терра Шлюз представляет собой программно-аппаратный комплекс для обеспечения сетевой безопасности корпоративной сети любой топологии, с любым количеством туннелей. Он обеспечивает защиту и фильтрацию как трафика подсетей, проходящего через него, так и защиту трафика самого шлюза безопасности.

Функциональные возможности С-Терра Шлюз 4.1:

- Защита передаваемого трафика

- Шифрование и контроль целостности передаваемого трафика – по протоколам IPsec ESP и/или IPsec AH (RFC2401-2412), с использованием российских и зарубежных криптографических алгоритмов;

- Маскировка топологии защищаемого сегмента сети;

- Аутентификация устройств – по протоколу IKE (RFC2401-2412);

- Интегрированный межсетевой экран, осуществляющий stateful-фильтрацию трафика;

- Применяется комбинированное преобразование ESP_GOST-4M-IMIT в соответствии с документом «Техническая спецификация по использованию ГОСТ 28147-89 при шифровании вложений в протоколе IPSEC ESP».

Построение защищенных сетей

- Полноценная поддержка инфраструктуры PKI

- Совместимость с продуктами российских и зарубежных производителей

- Широкие возможности для администратора: задание гибкой политики безопасности, определение различных наборов правил обработки открытого и шифрованного трафика, в т.ч. реализация сценария split tunneling;

- Поддержка различных топологий, в том числе: точка-точка, звезда, иерархическое дерево, частично- и полносвязная топология;

- Возможность построения нескольких эшелонов защиты, выделения зон с разным уровнем доверия, организации перешифрования и инспекции трафика в центре;

- Возможность применения сценария на базе технологии, аналогичной DMVPN.

С-Терра Клиент – программный комплекс, который обеспечивает защиту и пакетную фильтрацию трафика пользовательских устройств, на которые он установлен. С-Терра Клиент предварительно настраивается для массового развертывания с помощью технологии установки одним нажатием кнопки (One-Click-Installation). Создание политики клиента может быть осуществлено с помощью графического интерфейса административного пакета или с помощью системы управления С-Терра КП. При необходимости более тонкой настройки предоставляется возможность создания политики клиента в терминах локальной политики безопасности (LSP), являющейся внутренним представлением конфигурации продуктов С-Терра.

Особенности:

- Легкая интеграция в существующую инфраструктуру

- Совместимость со всеми необходимыми протоколами для интеграции в современную сетевую инфраструктуру, в том числе:

- получение адреса из предопределенного пула;

- IKECFG-интерфейс;

- протокол RADIUS;

- событийное протоколирование через Syslog;

- мониторинг SNMP;

- работа через NAT (NAT Traversal).

- Совместимость с любыми сетевыми интерфейсами, в том числе с современными модемами.

Поддержка современных операционных систем

- Microsoft Windows 8.1 (x32, x64);

- Microsoft Windows 8 (x32, x64);

- Microsoft Windows 7 (x32, x64);

- Microsoft Windows Vista;

- Microsoft Windows XP;

- Microsoft Windows Server 2012;

- Microsoft Windows Server 2008R2;

- Microsoft Windows Server 2003/2008.

Рисунок 5 – Внешний вид С-Терра Шлюз 4.1

2.3.3 VIPNET COORDINATOR, VIPNET CLIENT

ViPNet Coordinator HW1000 — это криптошлюз и межсетевой экран, построенный на аппаратной платформе телекоммуникационных серверов компании «Аквариус». Он интегрируется в существующую инфраструктуру и защищает передаваемую по каналам связи информацию от несанкционированного доступа и подмены.

ViPNet Coordinator HW1000 построен на базе ПО ViPNet Coordinator Linux и выполняет в ViPNet-сети функции ПО ViPNet Coordinator, включая функцию VPN-сервера для доступа удаленных VPN-клиентов, оснащенных ПО ViPNet Client и сервера почтовой программы ViPNet Деловая почта.

Особенности:

- Использование в качестве аппаратной платформы промышленного сервера типоразмера 19” 1U;

- Программное обеспечение создано на базе ПО ViPNet Coordinator Linux и технологии защиты информации ViPNet;

- Количество одновременно установленных соединений через криптошлюз не ограничивается;

- Поддержка работы в современных мультисервисных сетях связи с серверами DHCP, WINS, DNS и преобразованием адресов (NAT, PAT);

- Использование в качестве центра генерации ключей шифрования сертифицированного ФСБ России ПО ViPNet Administrator из состава СКЗИ «Домен-КС2/КМ»;

- Низкая стоимость по сравнению с аналогичными по возможностям СЗИ других отечественных компаний.

- Шифрование по ГОСТ 28147-89 (256 бит);

- Аутентификация для каждого зашифрованного IP-пакета на основе технологии симметричного распределения ключей ViPNet и уникального идентификатора;

Рисунок 6 – Внешний вид аппаратной платформы VipNet Coordinator

ViPNet Client (Клиент) — это программный комплекс, выполняющий на рабочем месте пользователя или сервере с прикладным ПО функции VPN-клиента, персонального экрана, клиента защищенной почтовой системы, а также криптопровайдера для прикладных программ, использующих функции подписи и шифрования.

ViPNet Client функционирует под управлением операционных систем MS Windows: Windows XP SP3 (32-разрядная) / Windows Server 2003 (32-разрядная) / Windows Vista SP2 (32/64-разрядная) / Windows Server 2008 (32/64-разрядная) / Windows 7 (32/64-разрядная)/Windows Server 2008 R2 (64-разрядная).

Клиент состоит из набора взаимосвязанных программных модулей:

- ViPNet [Монитор] — совместно с низкоуровневым драйвером шифрования и фильтрации трафика отвечает за реализацию функций:

- Персонального сетевого экрана — надежно защищает рабочую станцию/сервер от возможных сетевых атак, как из глобальной (Интернет), так и из локальной сети. При этом:

- Осуществляется фильтрация защищенного и открытого трафиков по множеству параметров («белый» и «черный» списки IP-адресов, порты, протоколы);

- Реализуется режим «stealth» (режим инициативных соединений), позволяющий сделать невидимым компьютер защищенной сети из открытой сети;

- Обеспечивается обнаружение и блокировка типичных сетевых атак (элементы IDS).

- Шифратора IP-трафика — обеспечивает защиту (конфиденциальность, подлинность и целостность) любого вида трафика (приложений, систем управления и служебного трафика ОС), передаваемого между любыми объектами защищенной сети, будь то рабочие станции, файловые серверы, серверы приложений.

- Высокая производительность шифрующего драйвера, поддерживающего современные многоядерные процессоры, позволяет в реальном времени защищать трафик служб голосовой и видеосвязи в сетях TCP/IP и обеспечивать одновременную работу множества пользовательских сессий.

- Поддерживается прозрачная работа через устройства статической и динамической NAT/PAT маршрутизации при любых способах подключения к сети.

- Чат-клиента — позволяет пользоваться услугами встроенного сервиса обмена защищенными сообщениями и организации чат-конференций между объектами защищенной сети ViPNet, на которых установлены ViPNet Client или ViPNet Coordinator (Windows).

- Клиента службы обмена файлами — позволяет обмениваться между объектами защищенной сети ViPNet любыми файлами без установки дополнительного ПО (например, FTP-сервера/клиента) или использования функций ОС по общему доступу к файлам через сеть.

- Обмен файлами производится через защищенную транспортную сеть ViPNet с гарантированной доставкой и «докачкой» файлов при обрыве связи.

- Персонального сетевого экрана — надежно защищает рабочую станцию/сервер от возможных сетевых атак, как из глобальной (Интернет), так и из локальной сети. При этом:

- ViPNet [Контроль приложений] — программа, которая позволяет контролировать сетевую активность приложений и компонент операционной системы. При этом можно формировать «черный» и «белый» списки приложений, которым запрещено или разрешено работать в сети, а также задавать реакцию на сетевую активность неизвестных приложений. В большинстве случаев это позволяет предотвратить несанкционированную сетевую активность вредоносного ПО, например, программ-«троянов».

- ViPNet [Деловая Почта] — программа, которая выполняет функции почтового клиента защищенной почтовой службы, функционирующей в рамках защищенной сети ViPNet, и позволяет:

- Формировать и отсылать письма адресатам защищенной сети через простой графический интерфейс пользователя.

- Осуществлять многоадресную рассылку.

- Использовать встроенные механизмы ЭЦП для подписи, в том числе множественной, текста письма и его вложений;

- Контролировать все этапы «жизни» письма благодаря встроенному механизму обязательного квитирования писем. Можно всегда убедиться, что письмо было доставлено, прочитано, открыты вложения;

- Благодаря встроенной функции аудита иметь доступ к истории удаления писем;

- Вести архивы писем и при необходимости легко переключаться между текущим хранилищем писем и этими архивами;

- Использовать мощный механизм автоматической обработки входящих писем и файлов — задавать правила обработки входящих писем, а также правила по автоматическому формированию и отправке писем с заданными файлами;

- Любой отправитель корреспонденции может быть однозначно идентифицирован. Поэтому этот сервис ViPNet является идеальным решением для внутрикорпоративного обмена документами и письмами.

- ViPNet MFTP — программа, выполняющая функции обмена служебной информацией между управляющими приложениями и узлами защищенной сети (обновления ключей, справочников и программного обеспечения), а также конвертами с письмами «Деловой Почты» и конвертами «Файлового Обмена».

- Криптопровайдер ViPNet CSP — ViPNet Client содержит встроенный криптопровайдер, реализующий стандартный для разработчиков прикладных систем под ОС Windows интерфейс Microsoft CryptoAPI 2.0.

При этом дополнительно предоставляется СОМ-интерфейс для вызова криптографических функций и их использования Web приложениями, а также низкоуровневый С-интерфейс к криптографическим функциям для встраивания в приложения заказчика.

Заключение

Обеспечение безопасности информации – серьезный и важный процесс, и подходить к нему нужно со всей ответственностью, знанием норм и требований контролирующих органов.

Одним из важных аспектов безопасности является защита от несанкционированного доступа к информации, содержащейся и обрабатываемой в автоматизированных системах и сетях, поэтому в данной работе были определены основные группы средств для защиты информации от НСД в АС, и рассмотрены несколько средств из каждой группы.

Рынок средств обеспечения информационной безопасности от несанкционированного доступа персональных компьютеров достаточно обширен, даже не смотря на то, что он ограничен требованиями нормативных документов ФСБ и ФСТЭК.

Многие продукты имеют свои преимущества и недостатки, но однозначно сказать о том, что одно средство лучше, а другое – хуже, нельзя – прежде всего, выбирать их нужно в соответствии с тем, какую информацию необходимо защищать и в соответствии с какой технологией она обрабатывается, и только потом уже учитывать другие параметры.

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ

1."История криптографии", [Электронный ресурс], режим доступа: https://sites.google.com/site/anisimovkhv/learning/kripto/lecture/tema2

2. "Персональные данные клиентов "Сбербанка" утекли в мусорный бак", [Электронный ресурс], режим доступа: http://radiovesti.ru/article/show/article_id/120535

3. "Хакеры взломали Twitter Медведева, [Электронный ресурс], режим доступа: "https://lenta.ru/news/2014/08/14/medvedev/

4. "«Альфа-банк» рекомендует перевыпустить карты из-за утечки данных на сайте «РЖД» ", [Электронный ресурс], режим доступа: http://www.the-village.ru/village/city/situation/142783-rzd

5. "Альфа-банк массово блокирует карты из-за утечки данных", [Электронный ресурс], режим доступа: https://bfm.ru/news/44527

6. "Глобальное исследование утечек конфиденциальной информации в I полугодии 2016 года", [Электронный ресурс], режим доступа: http://www.infowatch.ru/sites/default/files/report/analytics/russ/InfoWatch_ Global_Report_2016_half_year.pdf?rel=1

7. ГОСТ 50922 "Защита информации. Основные термины и определения"

8. РД "Автоматизированные системы. Защита от несанкционированного доступа к информации Классификация автоматизированных систем и требования по защите информации", [Электронный ресурс], режим доступа: http://ancud.ru/law/rdasnsd.pdf

9. РД "Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации ", [Электронный ресурс], режим доступа: http://ancud.ru/law/rdncdconc.pdf

10. "Рынок систем защиты информации (СЗИ) от несанкционированного доступа (НСД) в России", [Электронный ресурс], режим доступа: https://www.anti-malware.ru/node/11728

11. "Kaspersky Endpoint Security", [Электронный ресурс], режим доступа: http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr79105

12. "Dr.Web Бастион PRO", [Электронный ресурс], режим доступа: http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr79307

13. "ESET NOD 32", [Электронный ресурс], режим доступа: http://www.suritel.ru/cgi-bin/view.pl?cid=1187156006&ProdId=pr77002

- Социальное страхование и его функции (Социальное страхование)

- Налоговые регистры по НДФЛ (Налоговые регистры)

- "Исследование и диагностика конфликта"

- Система психофизиологического профессионального отбора и диагностики профпригодности (Теоретические основы диагностики профессиональной пригодности )

- «Современные проблемы финансов предприятий»

- Система налогового учета ( ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ СИСТЕМЫ НАЛОГОВОГО УЧЕТА)

- Технология обслуживания клиентов в ресторане)

- Организационная культура и ее роль в современных организациях. Характеристика организационной культуры: сущность, источники, модель, особенности, принципы и структура

- Психологические модели управления людьми (Основные методы управления персоналом)

- Понятие и виды ценных бумаг (ИСТОРИЧЕСКИЙ АСПЕКТ ЦЕННЫХ БУМАГ)

- Принципы и основания наследования (Исторические этапы развития наследственного права)

- Налог на имущество организаций. Налог на имущество физических лиц (Сущность, элементы и льготы налога на имущество организаций и физических лиц)