Назначение и структура системы защиты информации коммерческого предприятия (Методы и средства построения систем информационной безопасности)

Содержание:

ВВЕДЕНИЕ

Ключевым и важнейшим из ресурсов любой организации, на современном этапе, является информация. Ведение актуальной, а главное своевременной защиты информации является вопросом успеха абсолютно любой организации на рынке. Утрата, искажение или повреждение информации ведет не только к финансовым убыткам, но и к потере деловой репутации организации.

Внимание к задачам защиты информации в последнее время значительно возросло, что можно связать с возрастанием роли информационных ресурсов в конкурентной борьбе, расширением применения сетей, а значит, и появлению опасности несанкционированного доступа к хранимой и передаваемой информации.

Актуальность темы курсовой работы : Для обеспечения успешной работы предприятия очень важно развивать компьютерные системы хранения и обработки информации, повышать уровень защиты информации, создавать все условия для корректной работы с информацией. Постепенно защита финансовой информации становится обязательной. Требования по защите информации становятся все более актуальными, количество информации постоянно растет и значительными темпами возрастает ее ценность.

Основная задача – выработка подхода к представлению системы защиты информации, который, включает однозначную классификацию документопотоков в информационной системе, классификацию угроз в рамках каждого типа документопотоков и классификацию механизмов защиты для каждой типовой угрозы.

Цель данной работы - разработка комплексной системы защиты информации для ОАО «Белшина».

Объект исследования курсовой работы – ОАО «Белшина».

Основными задачами, решаемыми в работе, являются:

- Рассмотреть методы и средства построения систем информационной безопасности

- Изучение системы защиты информации ОАО «Белшина»;

- обоснование выбора комплексной системы защиты информации;

Глава 1. Методы и средства построения систем информационной безопасности

1.1 Структура системы информационной безопасности

Глобальное использование компьютеров, а также развитие средств, способов и форм автоматизации процессов хранения и обработки информации делают информацию значительно более уязвимой. Информационные потоки, циркулирующие в них, имеют все шансы быть незаконно измененными, похищенными или же быть уничтоженными.

Опасность потери информации сделала средства обеспечения информационной безопасности одной из неотъемлемых данных информационной системы. Увеличение роли информации происходит не только в социальной жизни, но и играет значительную роль в любой коммерческой деятельности. Информация в организациях стала таким же первостепенным ресурсом, как средства и материалы.

К основным видам потери информации в первую очередь относится любой несанкционированный доступ. Несанкционированный доступ считается любым из нарушений правил разграничения доступа, который может последовать как в результате преднамеренных или случайных поступков пользователей или других субъектов разграничения. Для того, чтобы гарантировать защиту хранимых информационных ресурсов, используют способы и механизмы их реализации, к которым можно отнести такие способы защиты, как: управление доступом, законодательные, а также физические (к которым также можно отнести препятствие).

На практике при разработке системы защиты для информационных систем в основном используется типовой набор технических и организационных средств защиты информации.

Для обеспечения эффективности защиты информации все используемые средства и мероприятия целесообразно объединить в систему защиты информации, которая должна быть функционально самостоятельной подсистемой ИС. Главное свойство системы защиты – адаптивность ее при изменении структуры технологических схем или условий функционирования ИС. Другими принципами

могут быть:

• минимизация затрат, максимальное использование серийных средств;

• обеспечение решения требуемой совокупности задач защиты;

• комплексное использование средств защиты, оптимизация архитектуры;

• удобство для персонала;

• простота эксплуатации.

Систему защиты информации целесообразно строить в виде взаимосвязанных подсистем: криптографической защиты; обеспечения юридической значимости электронных документов; защиты от несанкционированного доступа (НСД); организационно-правовой защиты; управления системой защиты информации .

Создание систем информационной безопасности в ИС и ИТ основывается на следующих принципах: системный подход, принцип непрерывного развития системы, разделение и минимизация полномочий, полнота контроля и регистрация попыток, обеспечение надежности системы защиты, обеспечение контроля за функционированием системы защиты, обеспечение всевозможных средств борьбы с вредоносными программами, обеспечение экономической целесообразности.

В результате решения проблем безопасности информации современные ИС и ИТ должны обладать следующими основными признаками:

- наличием информации различной степени конфиденциальности;

- обеспечением криптографической защиты информации различной степени конфиденциальности при передаче данных;

- иерархичностью полномочий субъектов доступа к программам и компонентам ИС и ИТ (к файл-серверам, каналам связи и т.п.);

- обязательным управлением потоками информации, как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

- наличием механизма регистрации и учета попыток несанкционированного доступа, событий в ИС и документов, выводимых на печать;

- обязательной целостностью программного обеспечения и информации в ИТ;

- наличием средств восстановления системы защиты информации;

- обязательным учетом магнитных носителей;

- наличием физической охраны средств вычислительной техники и магнитных носителей;

- наличием специальной службы информационной безопасности системы.

- информационный безопасность криптографический система.

При рассмотрении структуры системы информационной безопасности (СИБ) возможен традиционный подход – выделение обеспечивающих подсистем. Система информационной безопасности, как и любая ИС, должна иметь определенные виды собственного обеспечения, опираясь на которые она будет способна выполнить свою целевую функцию. С учетом этого, СИБ должна иметь следующие виды (элементы) обеспечения: правовое, организационное, нормативно-методическое, информационное, техническое (аппаратное), программное, математическое, лингвистическое.

Правовое обеспечение СИБ основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала по поводу обязанности персонала соблюдать установленные собственником информации ограничительные и технологические меры защитного характера, а также ответственности персонала за нарушение порядка защиты информации. Этот вид обеспечения включает:

- наличие в организационных документах фирмы, правилах внутреннего трудового распорядка, контрактах, заключаемых с сотрудниками, в должностных и рабочих инструкциях положений и обязательств по защите конфиденциальной информации;

- формулирование и доведение до сведения всех сотрудников фирмы (в том числе не связанных с конфиденциальной информацией) положения о правовой ответственности за разглашение конфиденциальной информации, несанкционированное уничтожение или фальсификацию документов;

-разъяснение лицам, принимаемым на работу, положения о добровольности

принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите информации.

Следует отметить, что из всех мер зашиты в настоящее время ведущую роль играют организационные мероприятия . Поэтому следует выделить вопрос организации службы безопасности. Реализация политики безопасности требует настройки средств защиты, управления системой зашиты и осуществления контроля функционирования ИС. Как правило, задачи управления и контроля решаются административной группой, состав и размер которой зависят от конкретных условий. Очень часто в эту группу входят администратор безопасности, менеджер безопасности и операторы.

Обеспечение и контроль безопасности представляют собой комбинацию технических и административных мер. По данным зарубежных источников, у сотрудников административной группы обычно 1/3 времени занимает техническая работа и около 2/3 – административная (разработка документов, связанных с защитой ИС, процедуры проверки системы защиты и т.д.). Разумное сочетание этих мер способствует уменьшению вероятности нарушений политики безопасности.

Административную группу иногда называют группой информационной безопасности. Она обособлена от всех отделов или групп, занимающихся управлением самой ИС, программированием и другими относящимися к системе задачами, во избежание возможного столкновения интересов.

Организационное обеспечение включает в себя регламентацию:

- формирования и организации деятельности службы безопасности и службы конфиденциальной документации (или менеджера по безопасности, или референта первого руководителя), обеспечения деятельности этих служб (сотрудника) нормативно – методическими документами по Организации и технологии защиты информации;

- составления и регулярного обновления состава (перечня, списка, матрицы) защищаемой информации фирмы, составления и ведения перечня (описи) защищаемых бумажных, машиночитаемых и электронных документов фирмы;

- разрешительной системы (иерархической схемы) разграничения доступа персонала к защищаемой информации;

- методов отбора персонала для работы с защищаемой информацией, методики обучения и инструктирования сотрудников;

- направлений и методов воспитательной работы с персоналом, контроля соблюдения сотрудниками порядка защиты информации;

- технологии защиты, обработки и хранения бумажных, машиночитаемых и электронных документов фирмы (делопроизводственной, автоматизированной и смешанной технологий); вне машинной технологии защиты электронных документов;

- порядка защиты ценной информации фирмы от случайных или умышленных несанкционированных действий персонала;

- ведения всех видов аналитической работы;

- порядка защиты информации при проведении совещаний, заседаний, переговоров, приеме посетителей, работе с представителями рекламных агентств, средств массовой информации;

- оборудования и аттестации помещений и рабочих зон, выделенных для работы с конфиденциальной информацией, лицензирования технических систем и средств защиты информации и охраны, сертификации информационных систем, предназначенных для обработки защищаемой информации;

- пропускного режима на территории, в здании и помещениях фирмы, идентификации персонала и посетителей;

- системы охраны территории, здания, помещений, оборудования, транспорта и персонала фирмы;

- действий персонала в экстремальных ситуациях;

- организационных вопросов приобретения, установки и эксплуатации технических средств защиты информации и охраны;

- организационных вопросов защиты персональных компьютеров, информационных систем, локальных сетей;

- работы по управлению системой защиты информации;

• критериев и порядка проведения оценочных мероприятий по установлению степени эффективности системы защиты информации.

Организационный элемент защиты информации является стержнем, основной частью комплексной системы элементов системы защиты – «элемент организационно-правовой защиты информации».

Нормативно-методическое обеспечение может быть слито с правовым, куда входят нормы и регламенты деятельности органов, служб, средств, реализующих функции защиты информации; различного рода методики, обеспечивающие деятельность пользователей при выполнении своей работы в условиях жестких требований соблюдения конфиденциальности.

Нормативы и стандарты по защите информации накладывают требования на построение ряда компонентов, которые традиционно входят в обеспечивающие подсистемы самих информационных систем, т.е. можно говорить о наличии тенденции к слиянию обеспечивающих подсистем ИС и СИБ.

Примером может служить использование операционных систем (ОС). В разных странах выполнено множество исследований, в которых анализируются и классифицируются изъяны защиты ИС. Выявлено, что основные недостатки зашиты ИС сосредоточены в ОС. Использование защищенных ОС является одним из важнейших условий построения современных ИС. Особенно важны требования к ОС, ориентированным на работу с локальными и глобальными сетями. Развитие Интернета оказало особенно сильное влияние на разработку защищенных ОС. Развитие сетевых технологий привело к появлению большого числа сетевых компонентов (СК). Системы, прошедшие сертификацию без учета требований к сетевому программному обеспечению, в настоящее время часто используются в сетевом окружении и даже подключаются к Интернету. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС.

Инженерно-техническое обеспечение системы защиты информации предназначено для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет важное значение, хотя стоимость

средств технической защиты и охраны велика. Элемент включает в себя:

- сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здание и помещения (заборы, решетки, стальные двери, кодовые замки, идентификаторы, сейфы и др.);

- средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов и офисного оборудования, при проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов и т.п.;

- средства защиты помещений от визуальных способов технической разведки;

- средства обеспечения охраны территории, здания и помещений (средства наблюдения, оповещения, сигнализирования, информирования и идентификации);

- средства противопожарной охраны;

- средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры и т.п.);

- технические средства контроля, предотвращающие вынос персоналом из помещения специально маркированных предметов, документов, дискет, книг и т.п.

Программно-аппаратное обеспечение системы защиты предназначено для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей и различных информационных системах. Однако фрагменты этой защиты могут применяться как сопутствующие средства в инженерно-технической и организационной защите. Элемент включает в себя:

- автономные программы, обеспечивающие защиту информации и контроль степени ее защищенности;

- программы защиты информации, работающие в комплексе с программами обработки информации;

- программы защиты информации, работающие в комплексе с техническими

(аппаратными) устройствами защиты информации (прерывающими работу ЭВМ при нарушении системы доступа, стирающие данные при

несанкционированном входе в базу данных и др.).

1.2 Методы и средства обеспечения безопасности информации

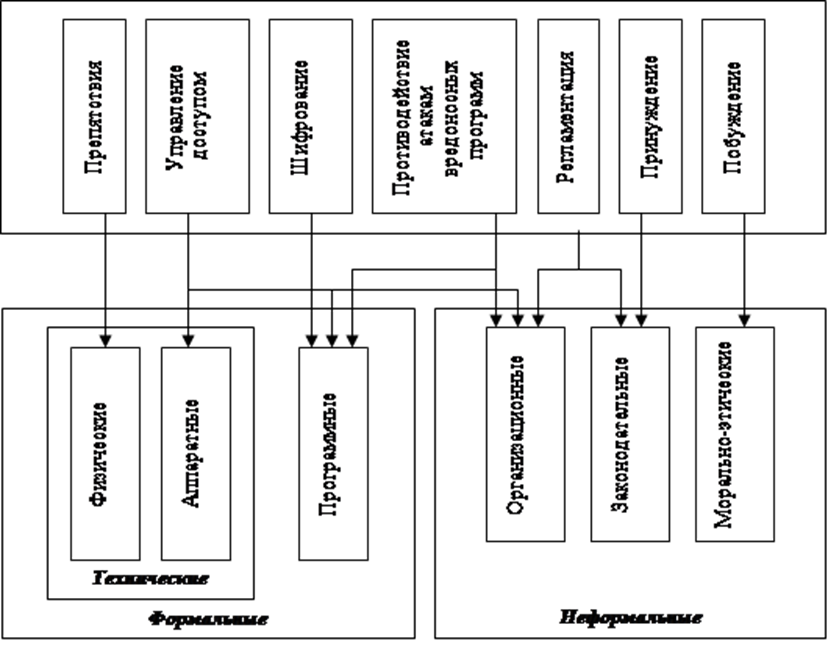

Методы и средства обеспечения безопасности информации в АИС в обобщенном и упрощенном виде отражает схема на рисунке 1.(приложение 1)

Методы и средства обеспечения безопасности информации

Рассмотрим неформальные методы защиты информации.

Препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом – методы защиты информации регулированием использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Кроме того, управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

- аутентификацию для опознания, установления подлинности пользователя по предъявленному им идентификатору;

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.) при попытках несанкционированных действий.

В настоящее время для исключения неавторизованного проникновения в компьютерную сеть стал использоваться комбинированный подход: пароль

плюс идентификация пользователя по персональному ключу. Ключ представляет собой пластиковую карту (магнитная или со встроенной микросхемой – смарт-карта) или различные устройства для идентификации личности по биометрической информации – по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа.

Шифрование – криптографическое закрытие информации. Эти методы защиты все шире применяются как при обработке, так и при хранении информации на магнитных носителях. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Противодействие атакам вредоносных программ – комплекс разнообразных мер организационного характера и по использованию антивирусных программ. Цели принимаемых мер: уменьшение вероятности инфицирования АИС; выявление фактов заражения системы; уменьшение последствий информационных инфекций; локализация или уничтожение вирусов; восстановление информации в ИС.

Регламентация – создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение – такой метод зашиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – такой метод защиты, который побуждает пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства – устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Программные средства – специализированные программы и программные комплексы, предназначенные для защиты информации в ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография – это наука об обеспечении секретности и / или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий. Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем руководителя организации.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил,

Морально-этические средства зашиты включают всевозможные нормы поведения, которые традиционно сложились ранее, складываются по мере распространения ИС и ИТ в стране и в мире или специально разрабатываются. Морально-этические нормы могут быть неписаные (честность) либо оформленные в некий свод (устав) правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения. Характерным примером таких предписаний является «Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США».

Глава 2. Комплекс программно-аппаратных средств для обеспечения информационной безопасности на предприятии ОАО «Белшина»

2.1 Современные информационные технологии на предприятии ОАО «Белшина»

ОАО «Белшина» входит в состав концерна «Белнефтехим» Республики Беларусь и является крупнейшим производителем шин для большегрузных и легковых автомобилей, строительно-дорожных, подъемно-транспортных, сельскохозяйственных машин и тракторов отечественного и зарубежного производств.

В состав предприятия входят три шинных завода: массовых шин, крупногабаритных шин, сверхкрупногабаритных шин, механический завод, а также производство резиновых изделий г. Кричев.

Завод массовых шин выпускает шины для грузовых автомобилей семейства МАЗ, автобусов, сельскохозяйственной техники, а также для легковых автомобилей ВАЗ и практически всех видов импортных легковых автомобилей.

Завод крупногабаритных шин – производитель шин для автосамосвалов большой грузоподъемности, строительно-дорожных и подъемно-транспортных машин, тракторов, прицепов и сельскохозяйственной техники.

Завод сверхкрупногабаритных шин – единственный завод среди шинных заводов стран СНГ, на котором освоено производство шин для автосамосвалов повышенной грузоподъемности, эксплуатирующихся в карьерах горнодобывающей промышленности.

Механический завод изготавливает сборочное оборудование, запасные части к нему, пресс-формы для вулканизации покрышек, камер, диафрагм и другую технологическую оснастку, а также осуществляет капитальные ремонты оборудования.

Производство резиновых изделий (г.Кричев) ОАО «Белшина» является ведущим производителем резиновой обуви общего и специального назначения (кислотощелочестойкая, маслобензостойкая, диэлектрическая, термостойкая и др.), обуви из ПВХ, неформовых резинотехнических изделий, клеев на территории

Республики Беларусь.

ОАО «Белшина» в настоящее время производит следующие виды шин:

— для автомобилей большой и особо большой грузоподъемности;

— для строительных, дорожных и подъёмно-транспортных машин;

— для тракторов и сельскохозяйственных машин;

— для грузовых автомобилей и автобусов;

— для легковых и легкогрузовых автомобилей и др.

В настоящее время на предприятии создаются и внедряются современные инструменты управления предприятием, базирующиеся на компьютерных информационных технологиях. Развитие современной ИТ-инфраструктуры является для ОАО »Белшина» актуальной и стратегически важной задачей.

Внедрением подсистем учета ТМЦ, одной из актуальнейших задач является построение компьютерной сети на территориально распределённых материальных складах предприятия. Проектирование и строительство классической сети на базе оптоволоконного кабеля требует затрат не менее 50 000$ (в ценах декабря 2018 г.)

В качестве более дешевой альтернативы волоконно-оптическим каналам и более скоростной, чем модемная связь, предлагается организация связи со складами через ADSL-модемы – это существенно более высокая скорость, чем на традиционных модемах при постоянной доступности телефонной линии во время соединения. Использование такого подхода приведет к значительной экономии денежных средств.

Предполагается также создать сервер терминальных служб (тонкие клиенты). Суть его работы заключается в том, что обработка клиентских запросов происходит на сервере, а на клиентской стороне только отображение результатов. При таком подходе слабые и морально устаревшие ПК смогут выполнять современные программы. Также этот вариант предполагает гораздо менее интенсивное использование сети, в результате чего ПК могут работать на медленных линиях связи.

На ОАО «Белшина» реализуется уникальный для предприятия крупномасштабный проект, конечной целью которого является создание корпоративной автоматизированной информационной системы управления (АИСУ ОАО «Белшина»), обеспечивающей максимально эффективную и слаженную работу всех подразделений и служб предприятия, с одной стороны, и полноценную работу специалистов и руководителей всех уровней управления, с другой.

В рамках данного проекта параллельно осуществляются два взаимосвязанных комплекса работ. Во-первых, ведутся работы по идентификации, систематизации, детальному описанию, моделированию, анализу и оптимизации (построению новых или реинжинирингу существующих) бизнес-процессов и документооборота всего предприятия.

Фундаментальной основой построения информационной системы любого масштаба является наличие чётко сформулированных требований к решаемым ею задачам и условиям её функционирования, т.е. на начальном этапе должны быть адекватным образом идентифицированы, описаны и проанализированы среда и процессы функционирования предприятия, точки возникновения информации, конкретные исполнители и подразделения и их функции, информационные потоки и взаимосвязи (в т.ч. документооборот), сущности предметной области и т.д.– иными словами, должна быть разработана полномасштабная многоаспектная многоуровневая бизнес-модель организации как сложной социо-техно-экономико-информационной системы.

В этих работах используются последние мировые достижения в данной области – методология и инструментарий ARIS (разработчик IDS Shceer AG, Германия) и Rational Unified Process (IBM Rational Software Corporation, США). Результатом данных работ должны стать полномасштабная модель, отражающая все аспекты функционирования предприятия, документы «Концепция системы управления ОАО «Белшина», содержащий детальный анализ существующей системы управления и предложения по её совершенствованию, и «Техническое задание на разработку и внедрение АИСУ ОАО «Белшина», охватывающей все уровни и базисные функции управления организацией.

К настоящему моменту уже идентифицированы и определена структура бизнес-процессов, заканчивается моделирование бизнес-процессов логистики, построена и развивается объектно-сущностная модель предметной области, строится модель документооборота, смоделирована организационно-штатная структура ОАО «Белшина». Особенностью этих моделей является то, что они не просто отражают ту или иную точку зрения, а являются единым комплексом взаимосвязанных моделей, отражающих различные процессы деятельности предприятия не только «как есть», но и «как должно быть». Кроме того, разрабатываемые модели тесным образом интегрируются с системой менеджмента качества.

Во-вторых, уже ведётся разработка и внедрение совместно с ООО «Хьюмен Систем», г. Минск, контура бухгалтерского учёта и отчётности АИСУ ОАО «Белшина» на базе технологий фирмы 1С – системы программ технологической платформы «1С:Предприятие 8.0», которая является одной из последних разработок в классе систем экономико-управленческого назначения, позволяющая осуществить быструю и качественную разработку прикладных решения, которые, в свою очередь, обеспечивают одновременную работу большого числа пользователей. ОАО «Белшина» для этих целей были закуплены лицензии на использование данного программного продукта на 100 рабочих мест (это общепризнанная мировая практика, когда программный продукт лицензируется, а не продаётся). Методика разработки и внедрения программного обеспечения разработана с учётом требований стандартов по системе менеджмента качества ИСО 9001-2001.

Было разработано и утверждено Техническое задание на создание и внедрение контура бухгалтерского учёта и отчётности АИСУ ОАО «Белшина», предусматривающее разработку 15 подсистем, в полном объёме охватывающих все разделы бухгалтерского учёта, кроме учёта заработной платы, который на предприятии за долгие годы своего существования находится на должном уровне. Особенностью данных подсистем является то, что они не просто автоматизируют работу отделов УБУиО, но и тесно интегрируются в работу других подразделений и служб предприятия; кроме того, разрабатываемая и внедряемая современная информационная система позволяет подключаться к различным источникам данных, накопленных на ОАО «Белшина», и импортировать их для последующей обработки.

«1С:Предприятие» - это система программ для организации современного и эффективного учета на предприятии. Она включает в себя три компоненты:

- бухгалтерский учет (настройка «1С:Бухгалтерия») - может быть использована для реализации любой схемы бухгалтерского учета;

- оперативный учет (настройка «1С:Торговля и Склад») - предназначена для учета наличия и движения материальных и денежных средств; область применения компоненты: автоматизация торговли, складской учет, учет материальных ценностей, учет в сфере обслуживания и т.д.;

- расчет (настройка «1С:Зарплата и кадры») - может быть использована для автоматизации сложных периодических расчетов, таких как расчет заработной платы, учет квартплаты, учет акций, расчет дивидендов.

Компоненты «Бухгалтерский учет», «Оперативный учет» и «Расчет» системы программ «1С:Предприятие» могут использоваться как автономно, так и совместно с другими компонентами. При совместном использовании компоненты «1С:Предприятия» не только работают с общими данными в одной информационной базе, но и полностью объединяют свою функциональность. Пользователь работает, фактически, с единой системой, комплексно отражающей деятельность предприятия с использованием возможностей установленных компонент.

Основные возможности «1С: Бухгалтерия»: ведение синтетического и аналитического учета применительно к особенностям предприятия; ведение количественного и валютного учета; изменение и дополнение плана счетов, системы проводок, настройки аналитического учета, форм первичных документов, форм отчетности; формирование и печать учетных регистров по синтетическому и аналитическому учету, первичных документов и всей необходимой отчетности.

«1С:Бухгалтерия» включает набор стандартных отчетов, позволяющих бухгалтеру получить информацию за произвольный период, в различных разрезах и с необходимой степенью детализации.

Средства работы с документами дают возможность организовать ввод документов, их произвольные распределение по журналам и поиск любого документа по различным критериям: номеру, дате, сумме, контрагенту.

Разработчики программы осуществляют поддержку. При изменении законодательства и методологии учета выпускаются обновления конфигурации, которые бесплатно распространяются среди зарегистрированных пользователей. Режим обновления позволяет загрузить новые возможности без потери введенных пользователем данных.

Конфигурация «1С:Торговля и Склад» разработана на основе компоненты «Оперативный учет» системы «1С:Предприятие» и представляет собой типовое решение для автоматизации торговых организаций оптово-розничной торговли.

Конфигурация позволяет вести одновременно два вида учета торговой деятельности: управленческий и финансовый.

Основная цель управленческого учета - формирование информации о деятельности компании для внутреннего пользования, т.е. для собственников, руководителей и сотрудников компании. Финансовый учет ведется для правильного отражения деятельности всех фирм, составляющих компанию, в бухгалтерском учете. Он предназначен, в первую очередь, для подготовки информации, необходимой для внешних пользователей (инвесторов, кредиторов, налоговых органов).

Учет торговой деятельности, реализованный в конфигурации, поддерживает все операции, связанные с закупкой, хранением и продажей товара, и связанные с этими операциями взаиморасчеты с покупателями и поставщиками: учет наличия и движения товаров на складах; партионный учет товарного запаса; автоматическое списание себестоимости товара; ведение учета в разрезе договоров для каждого контрагента; выписка счетов на оплату и учет резервирования товара; учет товаров, принятых на реализацию; учет товаров, отданных на реализацию; продажа наборов товаров; операции с товарами по нескольким единицам измерения; учет взаиморасчетов с поставщиками и покупателями; учет полученных и выданных товарных кредитов; многовалютный учет торговых операций, выписка торговых документов в любой валюте; автоматическая поддержка «скользящих» кредитных взаиморасчетов по отгрузкам и оплатам.

Конфигурация «1С:Зарплата и Кадры» предназначена для автоматизации расчета заработной платы и ведения кадрового учета на предприятии. Конфигурация позволяет автоматизировать расчет заработной платы по любым видам начислений и удержаний, включая автоматический расчет отпускных, больничных и оплаты по среднему заработку на основании данных за прошлые расчетные периоды.

Работа по реализации проекта, включая комплексное обследование и оптимизацию системы управления, разработку и внедрение контура бухгалтерского учёта и отчётности АИСУ ОАО «Белшина» на базе «1C:Предприятие 8.0», продлится в течение 2009 г. По её завершении созданный информационный продукт станет интеллектуальной собственностью ОАО «Белшина». В дальнейшем планируется продолжить разработку и внедрение современной компьютерной информационной системы управления с использованием технологий «1С:Предприятие 8.0» и в другие сферы деятельности ОАО «Белшина» на основе разработанного по итогам комплексного обследования Технического задания на создание и внедрение АИСУ ОАО «Белшина», поскольку внедряемая информационная система является открытой для дальнейшего расширения функциональности и легко адаптируемой к изменениям в бизнес-логике и процессах функционирования предприятия.

На предприятии ОАО «Белшина» отсутствуют сведения, представляющие государственную тайну, но ведется работа с информацией, составляющую коммерческую тайну.

Основными объектами защиты предприятия ОАО являются:

- автоматизированные рабочие места работников в отделах ОАО «Белшина»;

- сервер локальной вычислительной сети ОАО ;

- конфиденциальные документы ОАО ;

- личная информация о работниках предприятия ОАО ;

- информация о финансовой деятельности предприятия ОАО ;

- информация о клиентах и работе с ними;

2.2 Выбор инженерно-технических мер по обеспечению и контролю нормальной работы компьютерного оборудования

Организационные меры защиты информации – это меры по регламентации деятельности и взаимоотношений сотрудников на нормативно-правовой основе, направленные на организацию информационной безопасности.

К организационным мерам относят защитные меры для физической безопасности и административную безопасность информационных активов.

1) Защитные меры для физической безопасности информационных активов:

- организацию охраны помещений и ЭВМ;

- разграничение доступа к информационным ресурсам;

- обеспечение противопожарной защиты.

2) Административная безопасность информационных активов, под которыми понимается регламентация за ведением деловой деятельности предприятия:

- безопасные способы ведения документации;

- разработка политики безопасности предприятия;

- разработка программы безопасности;

- разработка процедур обработки инцидентов в случаях нарушения систем безопасности [8].

Основной задачей применения организационных мер защиты информации является формирование комплекса мер и работ в области информационной безопасности предприятия, в том числе организация выполнения этого комплекса. Программа обеспечения информационной безопасности основывается на анализе рисков, угроз и уязвимостей информационным активам.

Для организации защиты информации предприятию необходимо выбрать стратегию обеспечения информационной безопасности

Стратегия – средство достижения желаемых результатов. Комбинация из запланированных действий и быстрых решений по адаптации предприятия к новым возможностям получения конкурентных преимуществ и новым угрозам ослабления её конкурентных позиций [4].

Так как на предприятии ОАО отсутствует высокий уровень уязвимости, в основном предполагается оборонительная стратегия обеспечения информационной безопасности. В рамках которой необходимо разработать комплексную систему защиты информации на предприятии.

Необходимые документы, регламентирующие проведение мероприятий по решению задач по обеспечению информационной безопасности и защиты информации:

-Закон РБ «Об информации, информатизации и защите информации»;

-Закон РБ «О коммерческой тайне» ;

-Положение о коммерческой тайне (утв. Постановлением Совета Министров Республики Беларусь от 06.11.1992 г. № 670) ;

-«Перечень конфиденциальных сведений ОАО “Белшина”;

-Нормативная и техническая документация отделов;

-должностные инструкции.

Инженерно-технические меры – это меры по обеспечению и контролю нормальной работы компьютерного оборудования, данных и программного обеспечения. Развитее информационных технологий на современном этапе является не только причиной появления новых угроз, но и предоставляет все новые возможности защиты. Этот процесс обуславливает применение комплексных мер обеспечения информационной безопасности [2].

Инженерно-технические меры, проводимые для защиты информационных активов предприятия, могут включать в себя использование:

- Криптографическое преобразование данных.

- Идентификация и аутентификация пользователей.

- Резервирование информации.

- Антивирусная защита.

- Применение межсетевых экранов.

- Источники бесперебойного питания.

Рассмотрим основными инженерно-техническими мерами обеспечения безопасности информационных активов.

1. Криптографическое преобразование данных.

Криптография – наука о математических принципах, средствах и методах преобразования информации для защиты ее от несанкционированного доступа, а также обеспечения целостности информации, подлинности авторства и невозможности отказа от авторства [3].

Шифрование данных и работа с электронной подписью можно организовать при помощи криптографии. Шифрование — это процесс преобразования открытого сообщения в шифрованное сообщение (криптограмму) с помощью определенных правил, содержащихся в ключе [3].

2. Идентификация и аутентификация пользователей.

Идентификация - процедура распознавания субъекта по его уникальному идентификатору, присвоенному данному субъекту ранее и занесенному в базу данных в момент регистрации субъекта в качестве легального пользователя системы.

Аутентификация - процедура проверки подлинности входящего в систему объекта, предъявившего свой идентификатор [2].

Идентификация и аутентификация пользователей обеспечивает разграничение доступа к информации.

Идентификаторами субъекта могут служить: пароль, специальные устройства (например, флэшка). Идентификация может выполняться посредством штрих-кода, магнитной карты, радиочастотной идентификации.

Аутентификация осуществляется посредством паролей учетных записей, так в операционной системе Windows использовались протоколы LAN Manager (LM), NT LAN Manager (NTLM), NT LAN Manager версии 2 (NTLM v2) и Kerberos. Также аутентификация может быть организована для удаленного доступа к информационным ресурсам посредством открытых каналов связи, для этого используются протоколы PAP, CHAP, EAP, RADIUS, TACACS. Примером аутентификации является и цифровая подпись. В рамках этого применения цифровой подписи сервер направляет пользователю последовательность символов, называемую запросом, а программное обеспечение клиентского компьютера для генерирования ответа вырабатывает с помощью закрытого ключа пользователя цифровую подпись под запросом от сервера [3].

3. Резервирование информации.

Резервирование информации является одним из основных способов обеспечения сохранности информации.

Поломки жесткого диска или заражение персонального компьютера вирусами повышает риск потери информации или ее модификацию, сто может понести серьезные потери деятельности предприятия ОАО «Бобруйсктранс».

Система резервного копирования и восстановления данных - это программный или программно-аппаратный комплекс для создания копий данных с определенной периодичностью для их последующего восстановления. Помимо защиты от потери данных системы резервного копирования также позволяют обеспечить организовать непрерывность работы сотрудников за счет быстрого восстановления операционной системы (при наличии ее образа) или восстановления данных на другом компьютере в случае поломки жёсткого диска или заражения персонального компьютера вирусом [7].

Для записи резервных копий ценной информации используют не только физические накопители, такие как диски, флэш-накопители, но и специальное программное обеспечение. Также существует стандартные инструменты для резервирования, которые предусмотрены в операционной системе Windows.

Некоторые системы резервного копирования представленные на рынке Республики Беларусь:

- Программа Acronis True Image;

- Программа Norton Ghost;

- Программа Comodo BackUp;

- Программа FBackup.

Программа Acronis True Image для резервирования информации является наиболее популярным. Приложение обладает большим количеством всевозможных настроек для выполнения резервирования любого вида. В опциях утилиты можно выбрать вид резервной копии, настроить создание копий согласно расписанию и т.д.

В Acronis существует три понятия резервных копий:

Инкрементная. Под инкрементным – понимается добавление в полную резервную копию изменённых файлов, начиная с момента проведения последнего резервирования.

Дифференциальная. Во время создания дифференциальной копии происходит архивирование лишь тех файлов, которые подвергались каким-либо изменениям, начиная с момента проведения полного резервирования.

Полная. Полная резервная копия содержит полный образ логического диска.

Также Acronis дает возможность выбирать уровень сжатия данных и устанавливать пароль на резервную копию.

Программа Norton Ghost является удобным и функциональным продуктом и позволяет создавать резервные образы логических дисков и осуществлять процесс восстановления системы. Приложение Norton Ghost предоставляет возможность создания инкрементных, дифференциальных и полных архивов, также в Norton Ghost можно создавать архивы с высоким уровнем сжатия, что позволяет сэкономить место на диске и минимизировать продолжительность процесса восстановления. Кроме того в программе предусмотрены фильтры, которые позволяют копировать файлы определённых типов, включая и файлы драйверов.

Программа Comodo BackUp – это достаточно мощный и простой в использовании инструмент, который позволяет осуществлять резервирование пошагово. Такой подход дает возможность пользоваться утилитой даже среднему пользователю. Утилита позволяет записывать резервируемые данные на оптический или жёсткий диск и отправлять их на FTP-сервер или онлайн-сервер Comodo.

Программа FBackup для резервирования необходимых данных. Предполагает возможность авторезервирования и позволяет настраивать копирование согласно расписанию, вследствие чего можно не резервировать данные в ручном режиме[3].

4. Архивация данных.

Достаточно популярным методом сохранения и защиты информации является архивация данных при помощи программ архивации.

WinZip - программа с достаточно широкими возможностями для обеспечения надежного и эффективного архивирования данных. К сожалению WinZip не работает с широко используемыми архивными форматами, такими как RAR, ACE и JAR.

WinRAR очень популярная программа - архиватор, которая поддерживает большой набор языков, включая русский. При этом формат RAR в большинстве случаев обеспечивает значительно лучшее сжатие, чем ZIP, особенно в режиме создания непрерывных архивов. Также у формата RAR есть несколько очень важных функций, отсутствующих у ZIP, такие как добавление информации для восстановления данных, которая позволяет восстановить физически поврежденный файл, и блокировка архивов для предотвращения случайной модификации особенно ценных данных.

PowerArchiver является мощным архиватором, он поддерживает форматы архивов ZIP, CAB, LHA (LZH), TAR, TAR.GZ, TAR.BZ2, BH, RAR, ARJ, ARC, ACE, ZOO, GZ, BZIP2, XXE, MIME и UUE и позволяет просматривать TXT-, RTF-, BMP-, ICO-, WMF- и EMF-файлы [3].

5. Антивирусная защита.

Важную роль в обеспечении безопасности информации имеет использование антивирусных программ. Антивирусные программы направлены на защиту программного обеспечения от вредоносных программ.

По механизму распространения выделяют такие виды вредоносных программ, как вирусы и черви. Вирусы внедряются путем попадания локально в другие программы, а черви могут самостоятельно вызывать распространение своих копий во всей информационной системе.

Некоторые антивирусные программы, представленные на рынке Республики Беларусь:

- Программа Kaspersky Total Security;

- Программа Avast Antivirus;

- Программа Panda Antivirus Pro;

- Программа AVG Anti-Virus;

- Программа ESET NOD32 Smart Security;

- Программа Avira Free Antivirus.

Kaspersky Total Security от лаборатории Касперского доступна на персональных компьютерах и Mac, а также на мобильных устройствах с операционными системами Android и iOS. Кроме мощного антивируса и защиты от вредоносного программного обеспечения этот пакет предлагает возможности резервного копирования данных и шифрование, менеджер паролей и функцию очистки системы. Доступны бесплатная техническая поддержка по телефону и в чате.

Программа Avast Antivirus является неплохим бесплатным антивирусом, который заслужил признание благодаря своей надежной защите от троянов и вирусов в реальном времени. Особенностями программы являются постоянно обновляемая база вирусов, наличие сетевого экрана, защищающего компьютер во время пользования интернетом, достаточное быстродействие программы и интуитивно понятный интерфейс.

Программа Panda Antivirus Pro в основном направлена на защиту компьютера от наиболее известных видов виртуальных угроз. Данная программа обладает простым и эффективным щитом от любой виртуальной угрозы. Panda Antivirus Pro автоматически обнаруживает вредоносное программное обеспечение, блокирует вредоносные сайты, обновляет базу вирусов практически каждый день и автоматически сканирует подключаемые USB устройства [2].

Программа AVG Anti-Virus представляет собой популярный антивирус, основной характерной чертой которого является глубокая интеграция в систему. Программа автоматически сканирует файлы и программы при их запуске, что позволяет избежать заражения вирусами, троянами и шпионскими программами. Также программа предоставляет пользователю сканер, настраиваемый по расписанию. Благодаря этой функции можно контролировать как процесс проверки компьютера на зараженные файлы, так и процесс их лечения. Программа AVG Anti-Virus предполагает быстрое и качественное сканирование системы, автоматическое сканирование файла при его первом запуске, сканер по расписанию.

Программа ESET NOD32 Smart Security является популярным комплексным решением для защиты компьютера от различного рода виртуальных угроз. Программа обладает многоуровневой защитой от вирусов, персональным файерволом, есть возможность создания загрузочного диска для поврежденной системы, имеется функция Anti-Theft, которая позволяет найти и вернуть утерянный ноутбук. Автоматизация процессов сканирования и выявления подозрительных файлов осуществляется при помощи Smart Mode.

Программа Avira Free Antivirus – это простой антивирус с достаточно эффективной защитой от вирусов, троянов и рекламного программного обеспечения. Основным его преимуществом над конкурентами является уход в облачную технологию, которая позволяет защищать компьютер от самых новых, появившихся совсем недавно, угроз. Программа предоставляет лишь базовую защиту от угроз, но может быть расширена специальными модулями-плагинами, которые можно скачать с сайта производителя. Avira Free Antivirus обладает постоянно пополняемой антивирусной базой, предполагает использование облачных технологий для экономии системных ресурсов, умеет бороться с макровирусами и лечить зараженные им файлы, имеет возможность настраивания сканирования по расписанию. Программа не конфликтует с другими антивирусными приложениями .

6. Применение межсетевых экранов.

Межсетевой экран анализирует данные, поступающие в компьютер из сети, выявляет информацию из опасного источника или кажущуюся подозрительной, и блокирует ее. Это не антивирус. Но это фильтр. Через него проходят все пакеты сетевого трафика. Межсетевые экраны могут быть представлены в виде программного обеспечения или отдельного аппаратного обеспечения.

Программный межсетевой экран (брандмауэр, фаервол) – система, предназначенная для предотвращения несанкционированного доступа к компьютеру в сети [36].

На сегодняшний день существуют встроенный в операционную систему Windows межсетевой экран и программы стороннего производителя, чтобы расширить функции брандмауэра Windows.

Межсетевой экран Windows по умолчанию делает только самое необходимое: блокирует входящие соединения. У него есть еще некоторые дополнительные функции, но они находятся в скрытой, менее удобной для использования части интерфейса. В Windows имеется расширенный интерфейс настройки брандмауэра, где можно создать дополнительные правила блокирующие соединения с интернетом определенных программ или позволяющие программе связываться только с определенными адресами.

Comodo Firewall является достаточно мощным межсетевым экраном, который обеспечивает высокий уровень защиты от сетевых угроз, блокирует вредоносное программное обеспечение и защищает компьютер от хакерских атак. Comodo Firewall сканирует все процессы и соединения во время интернет доступа, мгновенно извещая пользователя о подозрительных операциях, которые он видит. Comodo Firewall имеет интуитивно понятный интерфейс, организует защиту системы с момента включения компьютера, имеет умную систему подсказок и советов.

Avast! Internet Security – это комплексное решение для защиты операционной системы от сетевых угроз в режиме реального времени. Программа имеет набор инструментов для многоуровневой защиты компьютера от вирусов, троянов и рекламного программного обеспечения, потребляет мало системных ресурсов, имеет широкие возможности по настройке и автоматизации.

Outpost Firewall Pro представляет собой фаервол с проактивной защитой системы от сетевых угроз. Программа имеет надёжный сетевой экран, осуществляет постоянный мониторинг системы и автосканирование, имеет модуль, обеспечивающий безопасность при соединениях по локальной сети.

ZoneAlarm Free Firewall отвечает за контроль всех приложений и процессов на компьютере, обеспечивая многоуровневую защиту от хакерских атак и вредоносного программного обеспечения. Благодаря двусторонней защите, компьютер пользователя становится невидимым в сети, а также надежно защищается в локальной сети. Программа обладает двусторонним сетевым экраном, имеет гибкие настройки, осуществляет проверку цифровой подписи для верификации пользователя [3].

7. Источники бесперебойного питания.

Источником бесперебойного питания называется приспособление, содержащее аккумуляторную батарейку и обеспечивающую работу компьютера в случае скачков, либо полного отсутствия в сети напряжения.

Источники бесперебойного питания бывают:

- Источники бесперебойного питания c переключателем (резервные) – простые и недорогостоящие, наиболее популярны для домашних задач.

- Взаимодействующие с сетью (линейно-интерактивные) – применимы для локальных и небольших домашних сетей, позволяют постепенно стабилизировать переменное напряжение.

- Промышленные источники бесперебойного питания (с двойным преобразователем) – имеют максимальный уровень защиты от перепада и пропадания сети [6].

Источник бесперебойного питания наиболее популярные на территории Республики Беларусь, представлены в таблице 1 (приложение 2)

Инженерно-технические меры предполагают организацию безопасности канала связи, аппаратных средств и программного обеспечения предприятия. Инженерно-техническая защита предусматривает использование определенных средств таблица 2 (приложение 3) .

- физические средства;

- аппаратные средства;

- программные средства;

- криптографические средства.

Анализ средств инженерно - технической защиты ОАО «Белшина» показал, что на предприятии имеется в наличии физические средства инженерно - технической защиты информационных активов, применяются криптографические средства при использовании специальных программ для подачи налоговых данных и данных о доходах. Однако на ОАО не достаточно реализованы аппаратные и программные средства инженерно - технической защиты и соответственно меры, относящиеся к обеспечению безопасности информационных активов.

Для предприятия предполагается использовать следующие меры инженерно-технических мер:

- использование источников бесперебойного питания;

- использование межсетевого экрана, который является полнофункциональным комплексом защиты для небольших предприятий;

- обновление антивирусного программного обеспечения.

Использование источников бесперебойного питания относится к аппаратным средствам инженерно - технической защиты, использование межсетевого экрана и обновление антивирусного программного обеспечения к программным средствам инженерно - технической защиты. Таким образом, с помощью применения данных программных и аппаратных мер будет обеспечена необходимая защита информации ОАО «Белшина».

ЗАКЛЮЧЕНИЕ

Основная задача ОАО «Белшина» – дать рынку востребованный продукт. Гарантийная ходимость - основной фактор, которому покупатели отдают предпочтение. Возобновление работы с «утерянными» рынками.

Ассортимент продукции постоянно обновляется в соответствии с требованиями рынка. Весь ассортимент продукции, выпускаемый предприятием, в соответствии с Законом Республики Беларусь «О защите прав потребителя» сертифицирован и проверяется на соответствие требованиям безопасности и защиты окружающей среды по стандартам Республики Беларусь, Российской Федерации, Европейской комиссии ООН.

Система защиты информации – совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации. Основываясь на этом определении, подходы к структуре системы защиты информации можно рассматривать по двум основным направлениям:

- структура технического (программно-технического) элемента системы защиты, включающего инженерно-технические и программно-аппаратные средства защиты информации;

- структура нормативного элемента системы защиты, регламентирующего работу программно – технического элемента и персонала.

При определении структуры любой сложной системы базовым этапом является формулирование цели и критериев эффективности работы системы.

Целью защиты информации является заранее намеченный результат защиты информации (результатом защиты информации может быть предотвращение ущерба обладателю информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного воздействия на информацию).

Угроза информационной безопасности организации – совокупность факторов и условий, создающих опасность нарушения информационной безопасности организации, вызывающую или способную вызвать негативные последствия (ущерб/вред) для организации. При таком подходе основной целью СЗИ является предотвращение ущерба, т.е. предотвращение реализации угроз информационной безопасности.

Таким образом, в работе приведены основные требования к описанию структуры системы защиты информации. Структура СЗИ должна быть формализована таким образом, чтобы была возможность оценки комплекса средств защиты и нормативных документов, используемых в ней.

Защита информации и сведений ОАО «Белшина» позволит её обладателю при существующих или возможных обстоятельствах избежать неоправданных расходов, сохранить положение на рынке услуг, получить другую выгоду.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1 Абхалимова, Р. С. Информационные технологии ХХI века [Текст] / Р. С. Абхалимова, А. Г. Шарафутдинов // Экономика и социум. - 2014 г. - № 2-5 (11). - С. 234-236.

2 Гаврилов, М.В. Информатика и информационные технологии [Текст] / В.А. Климов. – М.: Юрайт, 2013. - 350 с.

3 Гохберг, Г.С. Информационные технологии [Текст] / А.В. Зафиевский, А.А. Короткин. – М.: Академия, 2016. - 208 с.

4 Информационные технологии управления учеб. пособие для студ. вузов, обуч. по экономическим спец. / под ред. Г. А. Титоренко. - 2-е изд., доп. - М. : ЮНИТИ, 2015. - 440 с

5 Мухутдинова, Р. Д. Несанкционированные способности нарушения ценности КСОД [Текст] / Р. Д. Мухутдинова, А. Г. Шарафутдинов // Экономика и социум. - 2014 г. - № 4-3 (13). - С. с. 1596-1599

6 Попов, В.Б. Основы информационных и телекоммуникационных технологий. Мультимедиа [Текст]. – М.: Финансы и статистика, 2012. - 336 с.

7 Стойлик Ю.Б., Щучкин А.Е. Обобщение и анализ основных проблем информационной безопасности на предприятии [Текст] : Ю.Б. Стойлик, А.Е. Щучкин // Транспортное дело России, №3, 2014г.

8 Трайнев, В.А. Новые информационные коммуникационные технологии в образовании [Текст] / В.Ю. Теплышев, И.В. Трайнев. – М.: Дашков и Ко, 2012. – 320

9 Чернобай, Е.В. Технология подготовки урока в современной информационной образовательной среде [Текст]. – М.: Просвещение, 2012. – 56

10 Чепмен, Н. Цифровые технологии мультимедиа [Текст]. - М.: Вильямс, 2014. – 624 с.

11 Гвоздева, В.А. Информатика, автоматизированные информационные технологии и системы [Текст]. – М.: Форум, 2014. - 544 с.

ПРИЛОЖЕНИЕ 1

ПРИЛОЖЕНИЕ 2

Таблица 1

Источник бесперебойного питания и их характеристики

|

Источник бесперебойного питания |

Характеристики |

|

1 |

2 |

|

WOW |

тип модели – (резервный); рабочая мощность – 165 Вт / 300 ВА; напр. входа – 165-275 В; частота входа – 45-65 Гц; напр. батареи – 220 В ± 5%; частота выхода– 50 Гц ± 0,5%; длительность переключения в режим батареи – 4 мс; встроена протекция от короткого замыкания; встроена протекция от перегрузки; встроен фильтр электромагнитных и радиопомех; уровень шума – 40 дБ; напр. батарейки – 6В; время до полного зарядки – 6 ч. |

|

Raptor RPT-600A |

тип модели – линейно-интерактивный; рабочая мощность – 360 Вт / 600 ВА; напр. входа – 160-275 В; частота входа – 50-60 Гц; напр. батареи – 220 В ± 10%; частота выхода – 50 Гц ± 0,5%; длительность переключения в режим батареи – 4 мс; встроенный автоматический регулятор напр.; встроена протекция от короткого замыкания; встроена протекция от перегрузки; встроена протекция от глубокого разряда батареи; уровень шума – 40 дБ; напр. батарейки – 12 В; время до полного зарядки – 4ч. |

|

Vanguard RM VRT-1000XL |

тип модели – с двойным преобразователем; рабочая мощность – 900 Вт / 1000 ВА; напр. входа – 184-265В; частота входа– 45-65 Гц; напр. Выхода – 220 – 240 В; частота выхода – 50 – 60 Гц; встроенный стабилизатор выходного напр.; встроена протекция от короткого замыкания; встроена протекция от перегрузки; напр. батарейки – 12 В; время до полного зарядки – 4 ч |

|

Ippon Smart Power Pro 1000. |

тип модели – интерактивный. Мощность – 600 Вт. Синусоида имеет многоступенчатую аппроксимацию. Для подключения всех компьютерных комплектующих есть 4 разъема. Время работы при полной нагрузке – до 5 минут. Переключение на АКБ – менее 3 мс [26]. |

ПРИЛОЖЕНИЕ 3

Таблица 2

Сводная таблица средств инженерно - технической защиты

|

Средства инженерно - технической защиты |

Характеристика |

|

1 |

2 |

|

Физические средства |

К данным средствам относят ограждения и заграждения, а также запирающие, закрывающие и фиксирующие устройства. В том числе к данным средствам относятся физические объекты, механические, электрические и электронные устройства, элементы конструкции зданий, средства пожаротушения и другие средства, обеспечивающие защиту территории и помещений предприятия от проникновения потенциальных злоумышленников. |

|

Аппаратные средства |

Аппаратные средства защиты информационных активов предполагают использование электронных и электронно-механических устройства, включаемых в состав технических средств предприятия, и выполняющие функции обеспечения информационной безопасности. |

|

Программные средства |

К программным средствам защиты информационных активов предприятия относятся специальные программы, функционирующие в составе программного обеспечения, и выполняющие защитные функции. |

|

Криптографические средства |

Криптографические средства защиты информационных активов применяются для обработки, хранения и передачи информации на носителях и по сетям связи и служат для обеспечения конфиденциальности в процессе передачи информации по сети между пользователями системы. |

- Перспективы развития технологий ПК (Классификация компьютеров)

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы» (Этапы развития информационных систем)

- Оценка готовности детей к обучению в школе

- Роль игры в развитии межличностных отношений дошкольников

- «Концепция деятельности гостиничного предприятия» .

- Построение организационных структур (Теоретические аспекты организационной структуры)

- Проектирование реализации операций бизнес-процесса "Развитие и подготовка сотрудников" (Выбор комплекса задач автоматизации)

- Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации

- Виды налогов. Классификация налогов. Налоговая система. Налоговая политика (Концептуальные основы построения налогового учета)

- Человеческий фактор в управлении организацией (Роль человеческого фактора в управлении организацией)

- Анализ внешней и внутренней среды организации ОАО"Белшина"

- Разработка плана маркетингового исследования (Основные направления исследований в маркетинге)