Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации

Содержание:

Введение

Каждая организация в своей деятельности оперирует информацией, объемы которой зависят от специфики работы. Информация может представлять собой как общедоступные данные (например, находящиеся в сети интернет), так и конфиденциальные: персональные данные сотрудников, коммерческие тайны компании, внутренние документы и отчеты. Такой тип информации должен быть хорошо защищен как от внешних угроз, так и от внутреннего хищения и нежелательного обнародования. В настоящее время существует множество угроз информационной безопасности. Для каждой из таких угроз ведущие компании-разработчики постоянно ведут и усовершенствуют разработки по методам и средствам предотвращения порчи, хищения и распространения секретной информации, обеспечивая информационную безопасность предприятий.

Тем не менее, обеспечение информационной безопасности предприятия – задача, во многом зависящая от человеческого фактора. Поэтому факты совершения инцидентов информационной безопасности не так уж редки даже в крупных предприятиях.

По данным исследовательского отчета института Ponemon, средний ущерб от атак на информационные системы розничных магазинов за период только с 2017 по 2018 годы увеличился на 8 миллионов долларови составил около 12 миллионов долларов на каждую крупную компанию. Среди финансовыхорганизаций средний ущерб оценивался в 20,8 миллионов долларов, в технологическом секторе– 14,5 миллионов долларов в среднем на компанию[8].

В таких случаях правильнее всего иметь средства, которые позволили бы учитывать все случившиеся инциденты информационной безопасности, представлять их в удобном для анализа виде с целью идентификации основных причин (то есть слабых мест информационного пространства компании) и их устранения максимально быстро и эффективно, а также предотвращения подобных инцидентов в дальнейшем.

Объектом исследования в данной работе выступает информационное пространство некоторого абстрактного предприятия (задача обеспечения информационной безопасности актуальна практически для любого современного предприятия).

Предметом исследования данной работы является система управления инцидентами информационной безопасности рассматриваемого предприятия.

Цель настоящего исследования – разработать концепцию и структуру системы управления инцидентами информационной безопасности на предприятии. Для достижения поставленной цели в данной работе будут определены понятия информационной безопасности и инцидента информационной безопасности, выявлены наиболее распространенные и опасные (с точки зрения потенциального ущерба предприятию) угрозы информационной безопасности, предложена структурная и концептуальная модель системы управления инцидентами информационной безопасности. Поскольку предложенная модель будет базироваться на программно-аппаратном комплексе в совокупности с организационными мерами, то основными практическими задачами настоящей работы будут определеныразработка следующих разделов системы управления инцидентами информационной безопасности:

- общесистемные решения;

- организационное обеспечение;

- информационное обеспечение;

- техническое обеспечение;

- программное обеспечение.

Настоящая работа включает аналитический и практический разделы. В первом описываются общие понятия информационной безопасности, основные угрозы, понятие инцидента информационной безопасности, во втором – описываются разработанные концептуальные разделы системы управления инцидентами информационной безопасности.

В данном отчете используются следующие сокращения:

БД – база данных;

ИБ – информационная безопасность;

ИИБ – инцидент информационной безопасности;

ИО – информационное обеспечение;

ИС – информационная система;

ПО – программное обеспечение;

СУБД – система управления базами данных;

СУИИБ – система управления инцидентами информационной безопасности;

ТО – техническое обеспечение.

Понятие информационной безопасности и системы управления инцидентами информационной безопасности

Понятие информации и информационных систем

Информация в окружающем мире представляет сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления [1].

Любая деятельность человека направлена на одно из типовых действий по отношению к некоторой информации. Среди таких действий могут быть:

- поиск – получение определенного набора информации, соответствующего заданным критериям и условиям, из всей совокупности имеющегося объема данных о каком-либо объекте, процессе или явлении;

- сбор – набор методов, правил и средств, обеспечивающих поиск информацииоб интересующем объекте, процессе или явлении;

- хранение – способ размещения информации в пространстве (реальном или виртуальном);

- передача – процесс обмена информацией между двумя или несколькими субъектами (отправителями и получателями), происходящий по специально организованному каналу;

- обработка – процесс преобразования полученной информации из одного представления в другой в соответствии со строго формализованной последовательностью (алгоритмом) действий, декларирующий правила представления исходной и результатной информации;

- использование – анализ полученной обработанной информации с целью формирования конкретных выводов или принятия решений;

- защита – комплекс мер по предотвращению доступа к информации лицам, не имеющим соответствующего разрешения, с целью запрета ее нецелевого, нелегального или несанкционированного использования, ее непреднамеренного (или умышленного) изменения (подмены), фальсификации, порчи или уничтожения.

Таким образом, исходя из совокупности основных действий, объектом которых является информация, логично определить следующие качества информации, делающие ее пригодной для использования:

- объективность и субъективность;

- полнота – степень количества информации для принятия решений;

- достоверность – степень соответствия информации реальным характеристикам объекта, процесса или явления, которые эта информация описывает;

- адекватность – уровень оценки объективного состояния процесса или явления, данной в информации (неразрывно связана с достоверностью);

- доступность информации – степень защиты информации, направленной на получения доступа к ней;

- актуальность – определяет степень достоверности и адекватности информации, описывающей объект, процесс или явление, по отношению к текущему моменту времени;

- репрезентативность, определяющая корректность ее отбора иформирования в целях адекватного отражения свойств объекта;

- содержательность –отношение количества семантическойинформации в сообщении к объему обрабатываемых данных;

- точность – степень сходства информации с реальными характеристиками объекта, процесса или явления, которые эта информация описывает;

- устойчивость – мера стойкости информации, определяющая изменение ее точности при изменении исходных данных;

- преобразуемость – способность исходной информации менять форму представления.

В настоящее время прикладная наука достигла такого уровня, который способен обеспечить человека всеми необходимыми техническими средствами, позволяющими существенно облегчить его деятельность, в том числе и трудовую. Ни одна фирма или организация сейчас не в состоянии обойтись без таких элементарных технических средств, как компьютер, принтер, и т.д. Даже сравнительно небольшие организации используют в своей работе десятки подобных устройств, не говоря уже о фирмах и предприятиях более высокого масштаба.

Сами по себе компьютеры бесполезны и представляют из себя набор устройств определенного назначения. Чтобы компьютеры стали полезными, они должны выполнять комплекс функций, направленных на решение различного рода задач. Выполнение этих функций реализуется средствами программного обеспечения, установленного на компьютерах. Одним из видов программного обеспечения для компьютеров являются информационные системы. Информационная система (ИС) – это система, реализующая информационную модель предметной области, чаще всего – какой-либо области человеческой деятельности[2]. ИС имеет самое непосредственное отношение к информации и должна обеспечивать: получение (ввод или сбор), хранение, поиск, передачу и обработку (преобразование) информации.Так, информационные системы выполняют все ранее перечисленные действия по отношению к информации.

Информационные системы и организации тесно взаимосвязаны друг с другом. Так, информационные системы, как правило, позволяют упростить работу (повысить эффективность) одного или нескольких подразделений организации, причем в рамках одной организации может применяться не одна, а несколько информационных систем. Таким образом, в любой организации постоянно циркулирует самая разнообразная информация: личные персональные данные сотрудников, финансовые отчеты, секретные документы, публичные статьи и данные, различные сводки, справки, элементы документооборота организации и т.д.

Угрозы информационной безопасности

Как было показано в п. 1.2, в любой организации в том или ином виде хранится большой объем информации, часть которого не предназначена для общего доступа, а часть которого вообще является секретной и предназначена только лишь для узкого круга лиц.

Таким образом, информация может рассматриваться как объект собственности некоторого субъекта (предприятия, частного лица и т.д.). Следовательно, как и для любого вида собственности, для информации существует угроза: хищения, порчи, передачи третьим лицам, копировании, блокировании доступа, уничтожения и т.д. Такая угроза имеет название угрозы информационной безопасности (ИБ) и в [3] определяется как совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Угрозы ИБ могут относиться к двум большим группам: естественные (не зависящие от человека – форс-мажорные обстоятельства, нарушающие защиту ИБ) и искусственные (которые также могут быть непреднамеренными или умышленными – первые появляются при неосторожном обращении с информацией, вторые – создаются умышленно).

Существует достаточно широкая классификация угроз информационной безопасности:

- по характеру нарушения: нарушение конфиденциальности, провоцирование сбоя, несанкционированное вмешательство в информационный процесс;

- по тяжести нарушения: мелкие просчеты, мелкое хулиганство, серьезное преступление;

- по направленности на результат: ненамеренные, умышленные;

- по мотивации: незлонамеренные, случайные, злонамеренные;

- по локализации: внешние, внутренние;

- по степени завершенности: незаконченные, доведенные до конца;

- по объекту нарушения: ИС, модуль (часть ИС), сетевая инфраструктура, отдельный компьютер;

- по виду реализации: вредоносные программы, спам, хакерские атаки, социальная инженерия, уязвимости в программном обеспечении и существующей системе ИБ;

- по размеру ущерба: незначительные, значительные, критические.

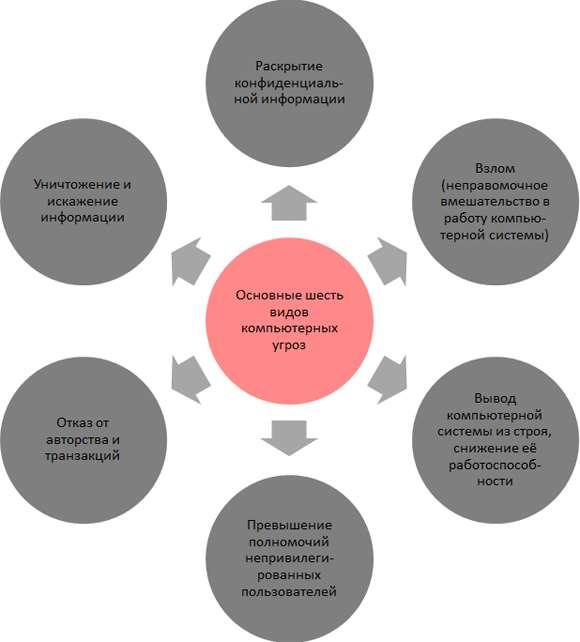

На рисунке 1.1 приведена сводная схема основных видов угроз информационной безопасности в компьютерных системах.

Рисунок 1.1 – Основные виды угроз ИБ

Классификация видов угроз информационной безопасности необходима не только для понимания их разновидностей, источников возникновения, но и для сбора статистических данных и анализа последствий. Анализ статистических данных ИБ по всему миру (сегменту) может способствовать повышению локального уровня ИБ. Так, на рисунке 1.2 приведены наиболее опасные угрозы ИБ по данным опроса, проведенного в рамках исследования «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция» [7].

Рисунок 1.2 – Наиболее опасные угрозы ИБ [7, 2018 г.]

Инциденты информационной безопасности

Защита информационного пространства организации основывается на системе защиты информации от утечек и несанкционированного доступа, которая реализуется прямо и косвенно.

В первом случае ИБ организации осуществляется активными средствами: политика ИБ, антивирусные пакеты программного обеспечения, установленные на компьютерах, организация приватных локальных подсетей, конфигурация и аппаратное исполнение средств защиты ИБ (аппаратные брандмауэры, сетевые устройства с интегрированными фаерволами, и т.д.).

Косвенно ИБ организации может обеспечиваться за счет правильно построенной системы менеджмента инцидентов информационной безопасности. Инцидент информационной безопасности (ИИБ) – любое непредвиденное или нежелательное событие, которое может нарушить информационную безопасность [5]. Правильное применение системы управления ИИБ позволит прогнозировать, предотвращать и снижать риск возникновения ИИБ. При этом система управления ИИБ должна основываться на следующих прецедентах:

- определение;

- оповещение о возникновении;

- регистрация;

- устранение причин и последствий;

- меры реагирования;

- расследование;

- превентивные меры;

- анализ и формирование выводов.

Таким образом, в качестве основной части общей стратегии ИБ организации важно иметь структурированный, хорошо спланированный метод менеджмента инцидентов ИБ [4]. Целями такого метода является обеспечение того, что:

- ИИБ идентифицируются и эффективно обрабатываются;

- ИИБ классифицируются и оцениваются;

- негативные последствия ИИБ минимизируются за счет принятых соответствующих мер;

- случившиесяИИБ регистрируются, накапливаются группируются и представляются в виде, удобном для анализа с целью улучшения общей системы менеджмента ИИБ.

Разработка основных требований к системе управления инцидентами информационной безопасности в организации

Система управления инцидентами информационной безопасности (СУИИБ)необходима для создания базы данных (БД) и ведения подробной отчетности об ИИБ, возникающих в организации, регистрирующей все ИИБ, позволяющей выполнять их классификацию, указывать меры и способы решения и предотвращения, выводить подробную аналитику за выбранный период в виде удобных для анализа отчетов и инфографики.

СУИИБиспользуется при возникновении ИИБ для:

- реагирования на ИИБ;

- идентификации ИИБ;

- управления статусом ИИБ до устранения;

- анализа уязвимостей, повлекших возникновение ИИБ;

- регистрации реализованных мер по предупреждению ИИБ такого типа.

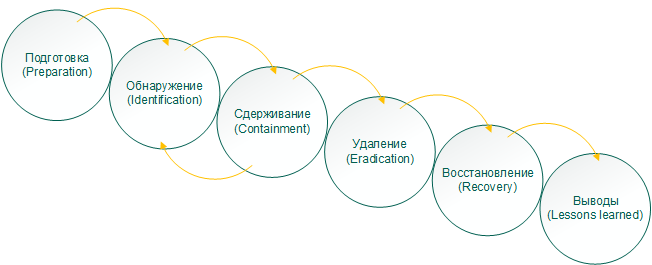

На рисунке 1.3 приведена схема жизненного цикла ИИБ, приведенная в руководстве по реагированию на ИИБ от лаборатории Касперского [8].

Рисунок 1.3 – Этапы управления ИИБ

Реализация всех этапов управления ИИБ, приведенных на рисунке 1.3, в единой СУИИБ, подразумевает наличие и использование специальных средств – руководств, программных комплексов, информационных баз, технического обеспечения. Поэтому можно сформулировать базовые требования к СУИИБ (данные требования не являются эталонными и могут быть изменены или дополнены в зависимости от специфики организации, в которой предполагается применение СУИИБ):

- наличие специальной службы (отдельной или входящей в ИТ-структуру организацией), отвечающей за профилактику и обеспечение ИБ;

- наличие отдельного модуля и простого интерфейса для обращений обычных пользователей в службу ИБ;

- наличие базы знаний по ИИБ;

- наличие экспертной системы, которая позволит идентифицировать часть ИИБ;

- наличие соответствующего защищенного сервера данных СУИИБ;

- разработка руководящих документов по предотвращению, устранению и обнаружению ИИБ;

- обеспечение элементарной безопасности компьютеров посредством установки на них антивирусных пакетов и их своевременного обновления;

- обеспечение безопасности сетевой инфраструктуры;

- разработка и внедрение политики информационной безопасности на уровне всей организации и слежение за ее соблюдением;

- наличие программного обеспечения СУИИБ, которое позволит выполнять эффективный менеджмент ИИБ на всех этапах: доступ к базе знаний, интерфейс для обращения в службу ИБ, доступ к компьютерам по сети, доступ к утилитам по сканированию и устранению уязвимостей.

Таким образом СУИИБ будет представлять собой совокупность программно-технического, информационного обеспечения и организационных мероприятий, направленных на повышение ИБ организации.

Основные концептуальные решения для построения системы управления инцидентами информационной безопасности в организации

Общесистемные решения и схема функциональной структуры системы управления инцидентами информационной безопасности в организации

СУИИБ предназначена для ведения подробной отчетности об ИИБ, возникающих в организации, регистрирующей все ИИБ, позволяющей выполнять их классификацию, указывать меры и способы решения и предотвращения, выводить подробную аналитику за выбранный период в виде удобных для анализа отчетов и инфографики.

Целью создания СУИИБ является повышение эффективности существующей системы ИБ, повышение производительности службы ИБ за счет предлагаемых средств автоматизации сбора данных и анализа, повышение эффективности самой службы ИБ за счет наличия базы знаний и экспертной системы, сохранение активов организации посредством предотвращения событий ИБ.

СУИИБ предназначена для эксплуатации в любых условиях работы с обеспечением охраны систем обеспечения СУИИБ, сохранением работоспособности сети или ее сегмента.

Входными данными СУИИБявляются:

- информация для базы знаний, полученная любым доступным способом, проверенная и утвержденная службой ИБ;

- заявки в службу ИБ от пользователей компьютеров организации;

- результаты анализа траффика, логов, системных журналов;

- события ИБ, отловленные прикладными антивирусными программами;

- события ИБ, выявленные службой ИБ.

Выходными данными системы являются:

- формы регистрации данных ИИБ;

- данные обращений пользователей в службу ИБ;

- интерпретация потенциальных событий ИБ, полученных из логов и системных журналов агрегаторами;

- оповещения о потенциальных угрозах ИБ;

- результаты консолидации данных об ИИБ.

Функционирование СУИИБ обеспечивается за счёт стабильности и надёжности работы, дружественного интерфейса, защищенности конфиденциальной информации, регламентации доступа к системе посредством выделения стека пользователей и присвоения им соответствующих полномочий.

На рисунке 2.1 приведена концептуальная схема СУИИБ, изображенная в виде диаграммы функциональной структуры системы

Рисунок 2.1 – Функциональная структура СУИИБ

СУИИБ должна объединить в себе следующие функциональные компоненты:

- модуль, интегрированный в существующую ИТ-систему «Help-Desk» организации, через которую обычные пользователи компьютеров смогут писать обращения в службу ИБ; на стороне службы ИБ должна быть организована форма обработки обращений от пользователей;

- база знаний и модуль экспертной системы для идентификации ИИБ;

- форма регистрации и просмотре данных о любом ИИБ;

- форма сводных данных по ИИБ, зарегистрированным в системе, снабженная системой фильтрации и многокритериального поиска записей, предлагающая как классический вид представления в виде сводных таблиц, так и более информативный с помощью элементов инфографики;

- база данных системы, в которой будут храниться все данные по ИИБ, пользовательская информация и другие служебные данные;

- модуль сопряжения с утилитами-агрегаторами, SIEM-системами, приводящий логи и записи системных журналов в читабельный вид и выполняющий корреляцию записей этих журналов с действиями пользователей для обнаружения потенциальных событий ИБ и уязвимостей конфигураций и программных систем.

Организационное обеспечение СУИИБ

СУИИБ предназначена для всего коллектива предприятия, включая службу ИБ. Последняя может быть в штате предприятия или работать на аутсорсинге.

Основой организационного обеспечения СУИИБ являются:

- действующая утвержденная (пересмотренная, дополненная) политика информационной безопасности, выпущенная как отдельный документ за подписью генерального директора, устанавливающая регламенты использования программно-технических и информационных ресурсов предприятия, последовательность действий и правила работы пользователей в корпоративной и интрасети;

- служба информационной безопасности, ведущая активную деятельность по поиску уязвимостей, выявлению ИИБ, приему заявок о потенциальных событиях ИБ от пользователей компьютеров организации;

- архив обработанных ИИБ, хранимый на защищенных серверах компании;

- самостоятельное выявление потенциальных уязвимостей и угроз ИБ сотрудниками организации (подозрительные письма на корпоративную почту, не идентифицированные процессы на рабочем компьютере, явные признаки заражения компьютера вирусами, и т.д.), обращение сотрудников в службу ИБ с соответствующей заявкой и немедленное реагирование последней;

- совещания, тренинги, инструктажи, проводимые с целью обеспечения осведомленности, которые должны включать:

- основы работы СУИИБ;

- информирование о способах выявления потенциальных угроз ИБ и порядке подачи заявки в службу ИБ;

- информированиео защитных мерах для обеспечения конфиденциальности источников;

- обсуждение политики ИБ;

- обсуждение результатов устранения и предупреждения ИИБ;

- разработка превентивных мер после устранения ИИБ;

В некоторых случаях желательно специально включить подробности обеспеченияосведомленности о СУИИБ в другие программы обучения (например, в программы ориентирования персонала или в общие корпоративные программыобеспечения осведомленности в вопросах ИБ). Этот подход к обеспечению осведомленности может обеспечить ценную информацию, связанную с определенными группамилюдей, и может улучшить эффективность и результативность программы обучения.

До ввода в эксплуатацию системы менеджмента инцидентов ИБ весь соответствующий персонал должен ознакомиться с процедурами обнаружения и оповещения о событиях ИБ, а избранный персонал должен быть очень компетентным в отношении последующих процессов.

На рисунке 2.2 приведена описанная выше схема организационного обеспечения СУИИБ.

Рисунок 2.2 – Организационная структура СУИИБ

Надлежащее выполнение функцийСУИИБ определяется заданными временными и надежностными показателями. Необходимо обеспечить четкий порядок и последовательность действий по подготовке и обработке данных в системе, включив их в руководство пользователя СУИИБ.

Для эффективного использования информационных ресурсов необходимо строго следовать политике информационной безопасности.

Для защиты информации от внутренних угроз при использовании системы регламентируется уровень доступа пользователей к данным и функциям системы в соответствии с их компетенциями.

СУИИБ является информационным продуктом, нарушение целостности которого может возникнуть только из-за потери информации (данных или программного кода).Защита информации от внешних угроз должна обеспечиваться за счет:

- использования пакетов антивирусного программного обеспечения, установленных на рабочих станциях пользователей с выделенным сервером обновления вирусных баз;

- защиты доступа к СУБД паролем суперпользователя;

- защиты от сетевых угроз, которая может включать в себя блокировку неиспользуемых портов коммутаторов, настройку аппаратных брандмауэров, и т.д.;

- реализованных в системе средств контроля корректности информации, вводимой пользователями посредством соответствующих диалоговых форм, включая:

- проверку корректности заполнения по типам данных;

- логическую проверку возможности вводимых данных;

- проверку полноты заполнения (обязательные поля должны быть заполнены).

- внесения дополнений в существующую политику безопасности:

- о регулярном проведении технического обслуживания ЭВМ, на которых функционирует система: внешний и внутренний осмотр, чистка внутренних элементов;

- о блокировке доступа ко всем небезопасным и развлекательным ресурсам сети Интернет, социальным сетям, нежелательным сайтам и ресурсам;

- о необходимом и достаточном уровне квалификации пользователей, допускаемых к работе в системе;

- об обязательном оснащении рабочих станций системы источниками бесперебойного питания и сетевыми фильтрами для защиты сети питания от импульсных перенапряжений;

- о периодичности и методике резервного копирования структуры БД и всех накопленных в ней данных (посредством создания дампа БД или SQL-файла).

Информационное обеспечение СУИИБ

Информационное обеспечение (ИО)СУИИБдолжно быть выполнено в виде набора реляционных таблиц, объединенных в базу данных (БД).Наименование базы данных – ISMS_DB (условно).

Информация в таблицы БД заносится в процессе работы СУИИБвручную (при заполнении или редактировании справочных данных, регистрации ИИБ, пополнении базы знаний) и автоматически (например, запись обработанных событий ИБ от утилит-агрегаторов). Информация в базу данных заносится посредством специальных диалоговых форм, которые должны быть спроектированы с целью минимизировать количество ошибок ввода данных.

Поддержка целостности данных таблиц БД обеспечивается средствами СУБД за счет каскадного обновления при выполнении операций обновления или удаления записей.

Информация, хранимая в БД, должна быть защищена от несанкционированного доступа:

- процедурой авторизации в СУИИБдля получения доступа к функциям системы;

- паролем суперпользователя (администратора) БД на сервере СУБД.

В базу данныхСУИИБдолжны быть включены данные следующих объектов предметной области:

- классификаторы событий ИБ;

- типы информационных угроз;

- данные пользователей системы;

- реестр используемых в организации программных продуктов;

- сетевая инфраструктура организации;

- база знаний и вспомогательные справочники.

Информационное обеспечение системы включает также наборы информационных массивов (потоков), документов, которые вводятся в систему или являются результатом ее работы. Так, входными данными СУИИБявляются:

- информация для базы знаний, полученная любым доступным способом, проверенная и утвержденная службой ИБ;

- заявки в службу ИБ от пользователей компьютеров организации;

- результаты анализа траффика, логов, системных журналов;

- события ИБ, отловленные прикладными антивирусными программами;

- события ИБ, выявленные службой ИБ.

Выходными данными системы являются:

- формы регистрации данных ИИБ;

- данные обращений пользователей в службу ИБ;

- интерпретация потенциальных событий ИБ, полученных из логов и системных журналов агрегаторами;

- оповещения о потенциальных угрозах ИБ;

- результаты консолидации данных об ИИБ.

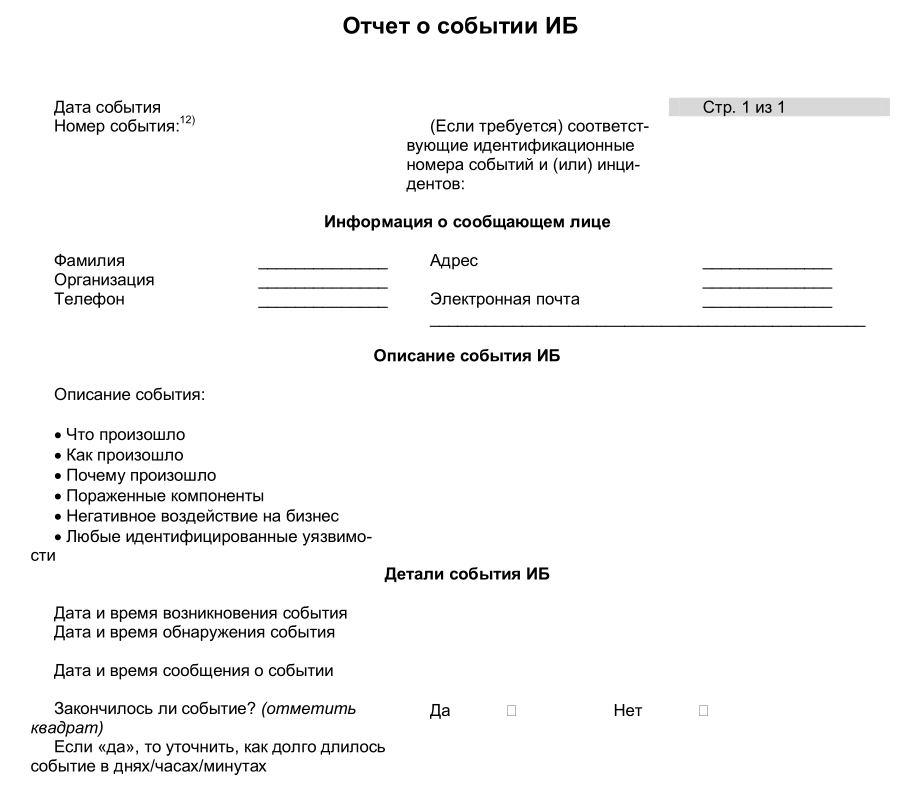

На рисунке 2.3 приведена примерная форма отчета об ИИБ, которая должна быть доступна в СУИИБ. Данная форма рекомендована в [4]. Данная форма включает общие сведения о событии ИБ: данные обнаружившего лица, краткое описание событий ИБ, параметры события.

Рисунок 2.3 – форма отчета об ИИБ

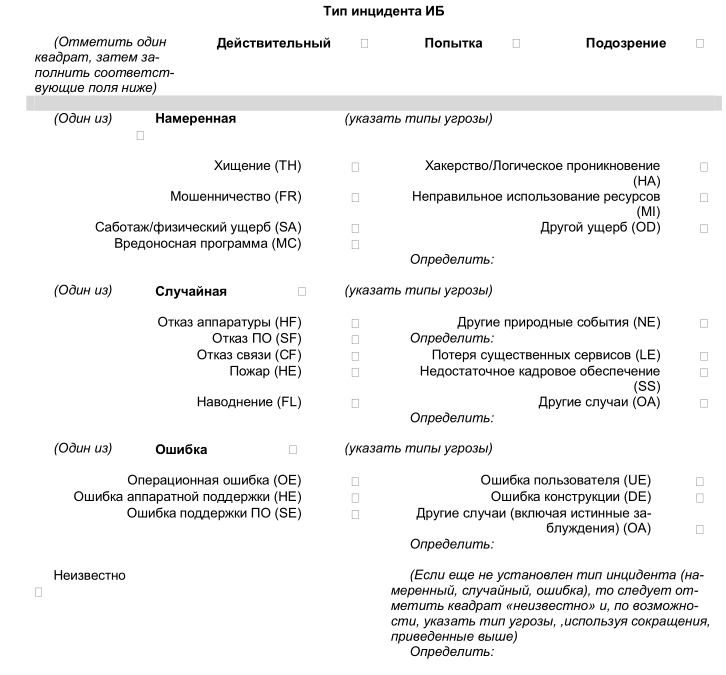

Помимо общих данных и текстового описания события ИБ, должна быть также предусмотрена форма для формальной идентификации события ИБ, в которой событие будет описано в виде определенных формальных идентификаторов. Пример подобной формы приведен на рисунке 2.4.

Рисунок 2.4 – Форма идентификации события ИБ

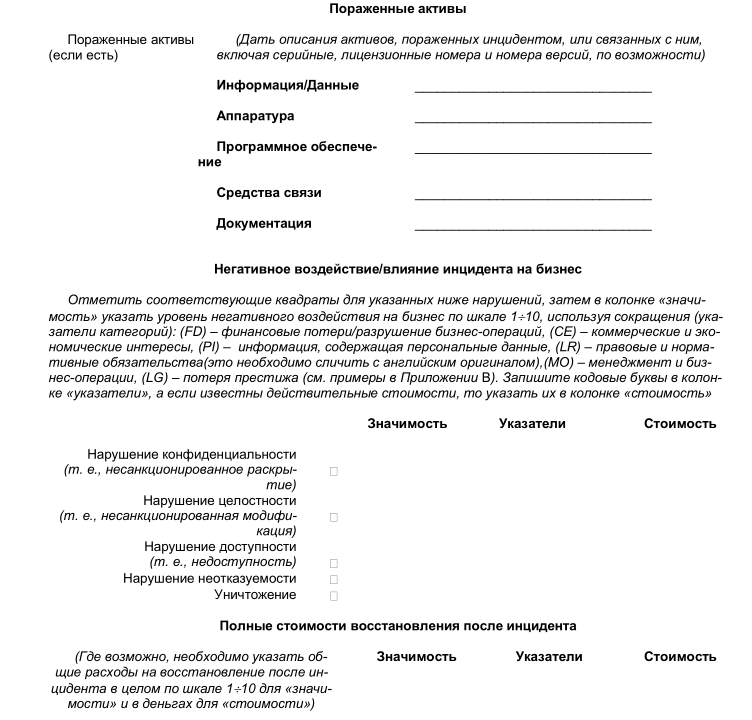

В дополнение к приведенным формам необходимо также наличие формы анализа масштаба действия события ИБ и его последствий, на которой будут перечислены пораженные активы, указана их стоимость и общий материальный ущерб от инцидента ИБ. На данной форме также должны быть указаны значимости негативного воздействия на бизнес организации по выявленным нарушениям ИБ. Рекомендованный вид такой формы приведен на рисунке 2.5.

Рисунок 2.5 – Вид формы описания последствий ИИБ

Информация, хранимая в БД, должна быть надежно размещена в системе управления базами данных (СУБД). Для СУБД определены следующие функциональные требования [6]:

- СУБД должна допускать определения данных. Для этого СУБД должна быть оснащена интерпретатором языка определения данных (ЯОД).

- СУБД должна обрабатывать пользовательские запросы на селекцию илиманипуляции данными. Для этого СУБД должна быть оснащена интерпретатором языка манипулирования данными (ЯМД).

- СУБД должна обеспечивать поддержку целостности данных, контролируя попытки нарушить установленные ограничения и блокируя эти попытки.

- СУБД должна обеспечивать восстановление после сбоев.

- СУБД должна поддерживать словарь данных – наличие системной базы данных, которая содержит сведения о всех пользовательских БД, созданных в этой СУБД, хранит переменные среды (настройки СУБД).

- СУБД должна иметь высокую производительность при выполнении своих функций, рассчитанной на ее одновременное использование многими клиентами.

В качестве СУБД СУИИБпредлагается использоватьSQLServer. Данная СУБД оптимально использует предлагаемые провайдером хостинг-ресурсы. Высокая эффективность и высокая надёжность способствовали столь высокой популярности данной СУБД.

Основные достоинства СУБД SQLServer:

- многопоточность, поддержка нескольких одновременных запросов;

- оптимизация связей с присоединением многих данных за один проход;

- записи фиксированной и переменной длинны;

- наличие ODBC драйвера, в том числе и интегрированные средства для сред разработки (например, для MSVisualStudio);

- гибкая поддержка форматов, строк переменной длины и меток времени;

- быстрая работа, масштабируемость;

- совместимость с ANSISQL;

- хорошая поддержка со стороны провайдеров услуг хостинга.

Техническое обеспечение СУИИБ

Техническое обеспечение СУИИБ представляет собой совокупность технических средств, необходимых или задействованных в работе системы – как активно, так и пассивно (например, объекты контроля). Техническая структура СУУИБ должна опираться на существующую техническую архитектуру организации типичной и может выглядеть, как показано на рисунке 2.6.

Рисунок 2.6 – Техническая структура СУИИБ

Так, техническая структура СУИИБ и состоять из следующих основных компонентов:

- компьютеры сотрудников (с установленным необходимым программным обеспечением, антивирусным пакетом и настроенной политикой ИБ);

- сервера данных компании с реализацией программных (авторизация по паролю, уровень доступа и т.д.) и аппаратных защит (доступ в помещение, регламент обслуживания и т.д.);

- компьютер службы ИБ с установленной SIEM-системой (программы-агрегаторы), настроенной СУИИБ, интегрированной в Help-Desk организации;

- рекомендуется наличие отдельного защищенного сервера СУИИБ для хранения данных по ИИБ и базы знаний;

- защищённая сетевая инфраструктура с аппаратными фаерволами и установленной политикой (например, блокировка неиспользуемых портов, запрет доступа к нежелательным сайтам на уровне маршрутизатора).

Для нормального функционирования СУИИБ к техническому обеспечению (ТО) системы предъявляется комплекс требований, обеспечивающих их бесперебойную работу и безопасную работу пользователей:

- ТОСУИИБ должно обеспечивать высокий уровень восстанавливаемости после сбоев, иметь коэффициент оперативной готовности не менее 0,95, порядок оценки показателей надежности ТО следует производить в соответствии с требованиями, представленными в действующих ГОСТ;

- ТО СУИИБ должно соответствовать правилам по освещенности, электробезопасности, уровню магнитного излучения, уровню шума в соответствии с действующими стандартами и нормами;

- ТО СУИИБ должнобесперебойно функционировать в соответствии с установленным регламентом и обеспечивать надлежащее выполнение функций.

- ТО СУИИБ должно проходить периодическое обслуживание и профилактическую проверку;

- СУИИБ не должна терять никаких данных при случайном отключении питания или сбое операционной системы,после перезапуска СУИИБ должна сразу переходить в режим нормального функционирования;

- все технические средства СУИИБ должны быть рассчитаны на длительную работу;

- расположение рабочих мест пользователей должно соответствовать всем правилам безопасности, эргономики и технической эстетики;

Ручной ввод данных в СУИИБ осуществляется при помощи комбинированного использования следующих устройств:

- клавиатура (стандартная, 101 / 102 клавиши);

- манипулятор типа «мышь».

Вывод данных в СУИИБ осуществляется:

- на монитор персонального компьютера;

- на принтер (печать документов);

- в таблицы базы данных;

- в каталог документов на диске.

Программное обеспечение СУИИБ

Программное обеспечение (ПО) СУИИБ предназначено для ведения подробной отчетности об ИИБ, возникающих в организации, регистрирующей все ИИБ, позволяющей выполнять их классификацию, указывать меры и способы решения и предотвращения, выводить подробную аналитику за выбранный период в виде удобных для анализа отчетов и инфографики.

ПО СУИИБ должно поддерживать программные платформы, используемы в данный момент в организации. Неплохо будет, если ПО СУИИБ будет разработано на кроссплатформенных системах (например, с использованием C++ QtCreator или веб-интерфейса на языке php/java-script).

- ПО СУИИБ должно быть представлено совокупностьюпрограммных модулей, интернирующихся в ИТ-структуру организации:

- модуль интеграции с Help-Desk (клиентская часть);

- модуль интеграции с Help-Desk (часть-обработчик);

- модуль сопряжения с SIEM-системами;

- модуль базы знаний;

- модуль экспертной системы;

- модуль оповещения;

- модуль регистрации ИИБ;

- модуль формирования отчетов.

ПО СУИИБ должно функционировать при наличии постоянного подключения к серверу базы данных поскольку все основное информационное обеспечение системы сосредоточено в таблицах базы данных.

ПО СУИИБ должно предназначаться для функционирования в многопользовательской многозадачной операционной среде, т.е. в режиме, предусматривающем совместные действия пользователя и программы для получения конечного результата. Структура ПО СУИИБ должна предусматривать возможность расширения выполняемых функций, модернизации действующих алгоритмов.

Общие эргономические требования, регламентирующие организацию рабочего места пользователя ПО СУИИБ, должны соответствовать действующему ГОСТ.Основные требования к интерфейсу ПО СУИИБ:

- удобство использования;

- информативность элементов, указывающая на их назначение;

- соблюдение единого стиля;

- оптимальное использование пространства оконных форм;

- обеспечение модальности для форм диалогов;

- проверка вводимых данных на корректность (подсветка выявленных ошибок заполнения прямо на форме);

- ориентирование на использование манипулятора «мышь»;

- обеспечение полей ввода лимитом на длину вводимых строк (количество знаков) в соответствии со спецификацией данных.

Заключение

Важной частью функционирования службы обеспечения информационной безопасности любой организации является отслеживание инцидентов информационной безопасности (ИИБ). Правильное применение системы управления ИИБ позволит прогнозировать, предотвращать и снижать риск возникновения ИИБ.

Таким образом, в качестве основной части общей стратегии ИБ организации важно иметь структурированный, хорошо спланированный метод менеджмента инцидентов ИБ.

В ходе настоящего исследования были рассмотрены основные понятия ИБ, представлена классификация ИИБ, показана значимость системы управления (СУ) ИИБ в структуре ИБ организации, сформулированы основные требования к СУИИБ.

Результатами настоящего исследования стала предложенная концепция организации СУИИБ, представленная совокупностью программно-технического, информационного обеспечения и организационных мероприятий, направленных на повышение ИБ организации. Практическая значимость применения СУИИБ в организации достигается за счет обеспечения того, что:

- ИИБ идентифицируются и эффективно обрабатываются;

- ИИБ классифицируются и оцениваются;

- негативные последствия ИИБ минимизируются за счет принятых соответствующих мер;

- случившиеся ИИБ регистрируются, накапливаются группируются и представляются в виде, удобном для анализа с целью улучшения общей системы менеджмента ИИБ.

Cписок литературы

- ГОСТ Р 50922-2006.Защита информации. Основные термины и определения

- ГОСТ Р 56546-2015. Уязвимости информационных систем п. 3.1

- ГОСТ Р 56546-2015. Уязвимости информационных систем п. 3.5

- ГОСТ Р ИСО/МЭК 18044 – 2007. Менеджмент инцидентов информационной безопасности

- ГОСТ Р ИСО/МЭК 27001 – 2006. Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности, ст. 3.6

- ДейтК.Дж. Введение в системы баз данных. – Пер. с англ. –6-е изд. –К. Диалектика, 1998.

- Международное исследованиеEY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция» // 2018 г.

- Руководство по реагированию на инцидентыинформационной безопасности// Управление технологических решений // AO KasperskyLab., – Версия 1.0 (07.02.2017)

- Виды налогов. Классификация налогов. Налоговая система. Налоговая политика (Концептуальные основы построения налогового учета)

- Человеческий фактор в управлении организацией (Роль человеческого фактора в управлении организацией)

- Анализ внешней и внутренней среды организации ОАО"Белшина"

- Разработка плана маркетингового исследования (Основные направления исследований в маркетинге)

- Назначение и структура системы защиты информации коммерческого предприятия (Методы и средства построения систем информационной безопасности)

- Перспективы развития технологий ПК (Классификация компьютеров)

- Цель и задачи налогового учета(Налоговый учет. Теоретический аспект)

- Учет наличных денежных средств в кассе предприятия (Кассовые операции как элемент метода бухгалтерского учета)

- Понятие гражданского правоотношения и его особенности

- Особенности ценных бумаг и их основные виды. Характеристика порядка обращения и эмиссии ценных бумаг

- Графические планшеты

- Проектирование реализации операций бизнес-процесса "Развитие и подготовка сотрудников" (Выбор комплекса задач автоматизации)