Администрирование информационной системы контроля доступа в АО «Безопасность Сокол»

Содержание:

ВВЕДЕНИЕ

Данное исследование предназначено для того чтобы, указать главные плюсы и минусы в сфере ИТ для рассматриваемой компании. Для этого нам необходимо провести полный анализ структуры предприятия и понять, как можно усовершенствовать данную систему или перейти на более лучшую.

Основными направлениями деятельности компании является – осуществление охранной деятельности и разработка ПО для охраны.

Говоря о первостепенных задачах компании:

- Оказание качественных охранных услуг;

- Предоставление и разработка надежного ПО системам контроля и учета доступа.

Объектом исследования является предприятие АО «Безопасность Сокол».

Целью данного проекта, является выявить, у текущего программного обеспечения какие есть изъяны в сфере информационной безопасности.

Для этого были поставлены следующие задачи:

- Провести технический анализ действующего серверного оборудования и людского доступа в серверную.

- Описать предприятие, для которого будет проводиться модернизация действующей системы или замена на новую систему управления доступом и охранной сигнализации.

- Проанализировать и сравнить компании с похожими системами управления доступом и охранной сигнализации.

- Рассмотреть средства проектирования и разработки информационных систем.

- Используя средства информационной системы, включить их в данной организации.

Глава 1. Технико-экономическая характеристика предметной области и предприятия.

1.1. Характеристика предприятия и его деятельности

Предприятие АО «Безопасность Сокол» занимается охранной деятельностью, с помощью систем контроля доступа «Судос» и «Интеллект», осуществляется проход в охраняемые здания. Предприятие было основано в 2002 году, занимает ведущую роль на рынке в данной сфере. Основными задачами предприятие является:

- защита охраняемых объектов от противоправных посягательств;

- обеспечение на охраняемых объектах пропускного и внутри объектового режимов;

- предупреждение и пресечение преступлений и административных правонарушений на охраняемых объектах.

Главными технико-экономическими свойствами объекта управления, представленными в таблице 1, являются:

- охрана особо важных объектов

- оказание качественных охранных услуг

- разработка ПО для охраны

- закупка технических средств охраны и их разработка (доработка)

Таблица 1 – Технико-экономические показатели объекта управления

|

№ п\п |

Наименование характеристики (показателя) |

Значение показателя на определённую дату либо за период |

|

1 |

Охрана особо важных объектов |

С момента появления предприятия по настоящее время было взято под охрану более 10 особо важных объектов |

|

2 |

Оказание качественных охранных услуг |

С 2002 года по 2018 год было заключено более 300 договоров на оказание охранных услуг |

|

3 |

Разработка ПО для охраны |

С 2002 года по настоящее время были выпущены по меньшей мере 4 успешных ПО на основе системы контроля и учета доступа |

|

4 |

Закупка технических средств охраны и их разработка (доработка) |

Было закуплено и доработано порядка 10.000 разнообразного оборудования инженерно-технических средств охраны |

1.2. Организационная структура управления предприятием

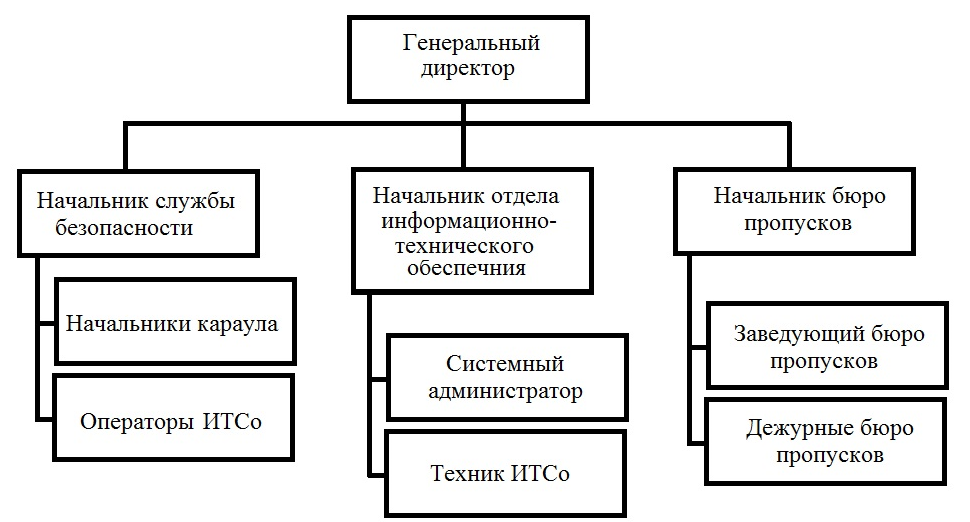

В состав предприятия АО «Безопасность Сокол» вход семь межрегиональных управлений. В каждом управление от трёх до пяти отрядов, в отряде от пяти до десяти групп. Рассмотрим конкретную группу и её структуру управления, представленную на рисунке 1.

Рисунок 1. Организационная структура управления предприятие

1.3. Программная и техническая архитектура ИС предприятия

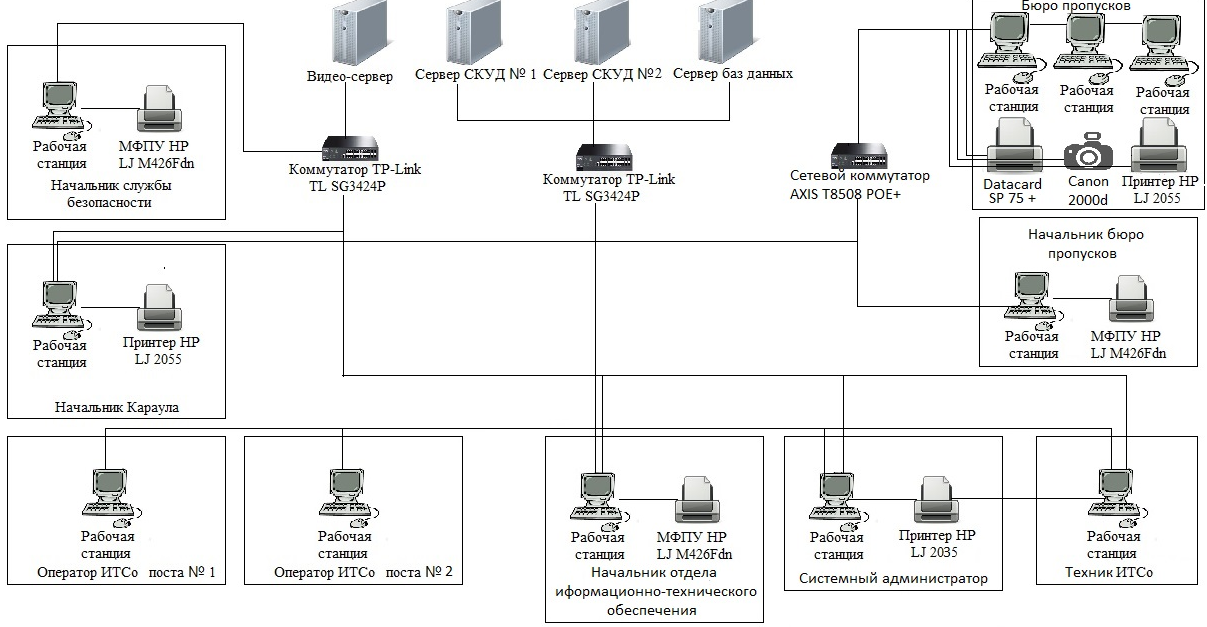

На предприятие АО «Безопасность Сокол» установлено четыре сервера: видеосервер, сервер СКУД №1, сервер СКУД № 2, сервер баз данных, так как подключения к сети интернет отсутствует безопасность находиться на высшем уровне. Между серверами СКУД №1, СКУД № 2 и сервер баз данных проведена сеть. Видеосервер находится отдельно. В связи с этим целесообразно объединить их в общую сеть. Также имеется дефект того что на видеосервере, отсутствует сервер резервного копирования. От всех серверов с помощью сетевых коммутаторов идёт соединение со всеми рабочими местами.

Рисунок 2. Схема технической структуры предприятия.

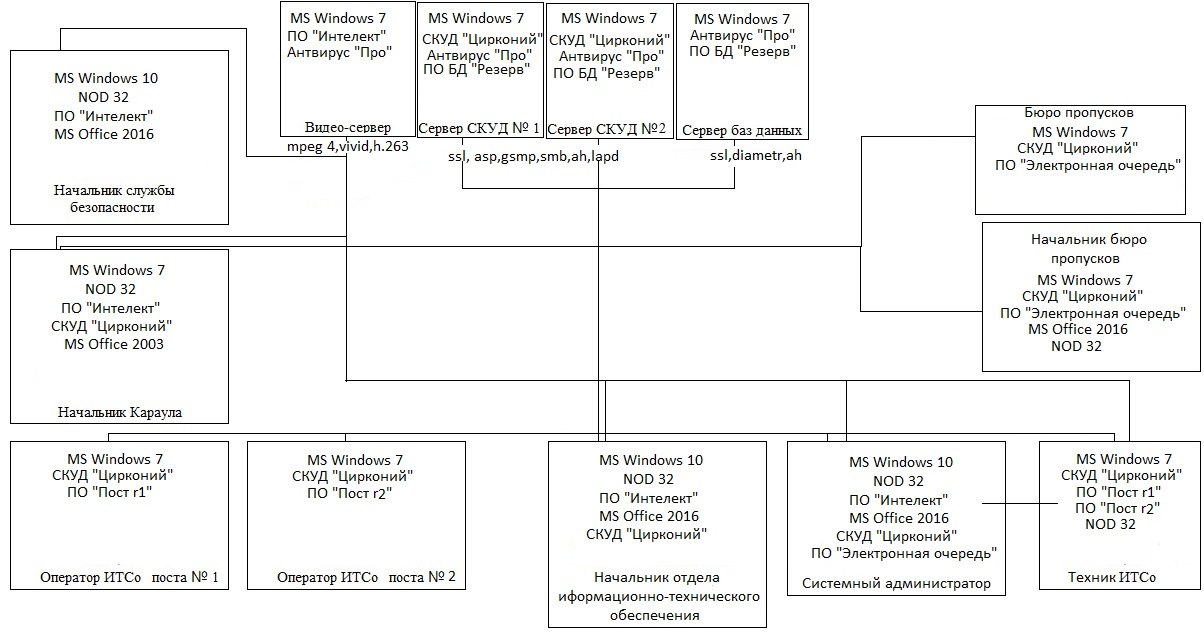

Рисунок 3. Структурная схема программной архитектуры предприятия.

Глава 2. Анализ существующих разработок и выбор стратегии автоматизации

2.1 Сравнительный анализ готовых решений

На предприятие АО «Безопасность Сокол» установлено ПО «Цирконий» и ПО «Интеллект», а также в дальнейшем будущем будет установлена ПО «Тобол». Все эти ПО разработаны компанией АО «Элерон», имеют схожий функционал так как являются системами контроля доступа, полный анализ приведён в таблице.

Таблица 2 – Сравнительный анализ систем автоматизации

|

№ п/п |

Параметры |

ПО «Цирконий» |

ПО «Интеллект» |

ПО «Тобол» |

|

1 |

Стоимость одного рабочего места |

120.000 руб. |

60.000 руб. |

150.000 руб. |

|

2 |

Поддержка операционных систем |

MS Windows |

Все операционные системы |

Ubuntu 16.04 |

|

3 |

Системные требования |

Процессор: Intel Core 2 Quad CPU Q6600 @ 2.40GHz (4 ядра) / AMD Phenom 9850 Quad-Core Processor (4 ядра) @ 2.5GHz Оперативная память: 4 Гб Видеокарта: NVIDIA 9800 GT 1 Гб / AMD HD 4870 1 Гб (версия не ниже DX 10, 10.1, 11) Место на диске: 45 Гб |

Процессор: Intel Core 2 Quad CPU Q6600 @ 2.40GHz (4 ядра) / AMD Phenom 9850 Quad-Core Processor (4 ядра) @ 2.5GHz Оперативная память: 16 Гб Видеокарта: NVIDIA GTX 660 2 Гб / AMD HD7870 2 Гб Место на диске: 20 Гб |

Процессор: Intel Core i5 3470 @ 3.2GHZ (4 ядра) / AMD X8 FX-8350 @ 4GHZ (8 ядер) Оперативная память: 8 Гб Видеокарта: NVIDIA GTX 660 2 Гб / AMD HD7870 2 Гб Место на диске: 60 Гб |

|

4 |

Наличие Web интерфейса |

- |

+ |

+ |

|

5 |

Поддержка подключения видеонаблюдения |

- |

+ |

+ |

|

6 |

Возможность удаленного доступа |

- |

+ |

+ |

|

7 |

Интеграция всех типов и моделей устройств ИТСо |

- |

+ |

- |

2.2 Сравнительный анализ способов приобретения ИС

Компания АО «Безопасность Сокол» помимо оказания охранных услуг, занимается разработкой ПО для охраны и закупкой технических средств охраны и их доработкой. Поэтому компания использует три способа приобретения:

Таблица 3 – Сравнительный анализ способов приобретения ИС

|

№ п/п |

Способ приобретения |

Достоинства и недостатки способа приобретения |

|

1 |

Покупка готового решения |

Достоинства: огромный выбор разнообразного ПО, время, затраченное на поиск нужного продукта Недостатки: не полное соответствие требованиям заказчика |

|

2 |

Самостоятельная разработка |

Достоинства: полный контроль своих потребностей в ПО Недостатки: человеческий фактор, большее количество затраченного времени |

|

3 |

Разработка на заказ |

Достоинства: возможен полный контроль над проведением работы Недостатки: обслуживание продукта разработчиками |

|

4 |

Покупка и доработка ПО |

Достоинства: возможность редактирования ПО под свои интересы Недостатки: в случае неумения, потребность в дополнительном сотруднике |

|

5 |

Аренда ПО |

Достоинства: ведение продукта разработчиком Недостатки: ведение продукта разработчиком |

|

6 |

Получение свободно распространяемого ПО |

Достоинства: наименьшие финансовые вложения Недостатки: ограниченный функционал |

2.3 Сравнительный анализ компаний – разработчиков ИС

Компания АО «Элерон» инжиниринговая компания. Крупнейшее в стране и отрасли предприятие по созданию и внедрению систем физической безопасности, как по численности персонала (около 8000 сотрудников), так и по номенклатуре выпускаемой продукции.

АО «ФЦНИВТ «СНПО «Элерон» имеет в своем составе два филиала –Санкт-Петербургский и Уральский, представительство в республике Беларусь и более десятка обособленных подразделений.

Приоритетным направлением деятельности общества является реализация бизнес-модели «комплексное инжиниринговое решение», в рамках которого заказчику оказывается полный пакет услуг по проведению НИОКР, проектированию, производству и поставкам, строительству, монтажу и пуско-наладке, а также сервисному обслуживанию.

ЗАО «АЛГОНТ» образовано в 1989 году. С момента основания предприятие успешно работает в области разработки, производства и внедрения интеллектуальных систем и средств безопасности, способных обеспечить комплексную защиту объектов любого уровня сложности и ответственности. Силами высококвалифицированных специалистов постоянно ведутся научно-исследовательские и опытно-конструкторские работы как на бюджетные, так и на собственные средства предприятия.

НВП «Болид» основано в 1991. Область деятельности - производство и поставка оборудования для систем безопасности, автоматизации и диспетчеризации

Миссия компании – повышение эффективности систем безопасности, автоматизации и диспетчеризации для зданий, сооружений и предприятий.

Компания "Болид" – лидер в разработке интегрированных систем безопасности. За последние 20 лет популярная система охраны "Орион" нашла своего потребителя более, чем на 1 000 000 объектов и стала самой распространенной в России.

Таблица 4 – Сравнительный анализ компаний – разработчиков ИС

|

№ п/п |

Параметр |

АО «Элерон» |

ЗАО «Алгонт» |

НВП «Болид» |

|

1 |

Продолжительность работы компании на рынке |

30 лет |

30 лет |

28 лет |

|

2 |

Штат компании |

4500 человек |

1500 человек |

8000 человек |

|

3 |

Количество успешно выполненных заказов |

Более 1.500.000 |

Более 800.000 |

Более 1.000.000 |

|

4 |

Гарантии компании |

83 лицензии гос. образца |

16 лицензий гос. образца |

19 лицензий гос. образца |

|

5 |

Условия работы с компанией |

Обязательное обслуживание ПО специалистами компании |

Обязательное обслуживание ПО специалистами компании |

Отсутствуют |

2.4 Сравнительный анализ стратегий внедрения ИС

Компания АО «Безопасность Сокол» использует стратегию внедрения: опытная эксплуатация пилотного проекта, так как данная стратегия не имеет рисков, а в данной сфере деятельности это самое важное.

Таблица 5 – Сравнительный анализ стратегий внедрения ИС

|

№ п/п |

Стратегия внедрения |

Достоинства и недостатки стратегии внедрения |

|

1 |

Параллельная стратегия |

Достоинства: устранение недочётов в старой системе. Недостатки: пропажа необходимых данных. |

|

2 |

Скачок |

Достоинства: ускоренная работа новой системы, Недостатки: человеческий фактор |

|

3 |

Опытная эксплуатация пилотного проекта |

Достоинства: постепенный переход, необходимых отделов Недостатки: нет |

|

4 |

Узкое место |

Достоинства: короткие сроки перехода Недостатки: тестовый вариант, может оказаться не успешным |

Глава 3. Обеспечение эксплуатации ИС

3.1. Риски разработки и внедрения ИС

Стоит понимать, что риск – это вид деятельности, выполняемый в интересах руководства компании. Такие работы позволяют собирать свидетельства аудита, оценивать степень их соответствия тем критериям, которые были разработаны при независимой оценке уровня ИТ-рисков.

Таблица 6 – Риски разработки и внедрения ИС

|

№ п/п |

Этап жизненного цикла |

Возможные риски |

Пути снижения вероятности возникновения |

|

1 |

Стратегическое планирование |

Отсутствие навыков планирования по проекту у заказчика |

Нанять опытного сотрудника в данной сфере. |

|

Отсутствие системы контроля |

Проработать все возможные ситуации |

||

|

Противоречивость в требованиях заказчика |

Разъяснение заказчику, либо его представителю все возможные варианты |

||

|

2 |

Приобретение |

Риск покупки украденного продукта |

Полная проверка всей документации |

|

Валютный риск |

Заключать договор с фиксированным курсом валют |

||

|

Ошибки в программном коде |

Нанять опытного сотрудника в данной сфере. |

||

|

3 |

Внедрение |

Использование нестабильных технологий |

Изучать документацию тестирования продуктов |

|

Не правильно определенные системные требования |

Закупка подходящего железа и ОС |

||

|

Смена сотрудников |

Резервное копирование и документирование |

||

|

4 |

Эксплуатация и сопровождение |

Изменения в законах государства |

Наём высококвалифицированных сотрудников в данном вопросе |

|

Сбой в ПО |

Постоянно делать резервное копирование |

||

|

Доработка продукта |

Полная концентрация на этапе планирования |

||

|

5 |

Вывод из эксплуатации |

Кража данных |

Уничтожение всей информации из постоянной памяти ИС и носителей |

|

Потеря данных |

Определение информации, подлежащей архивации и дальнейшему хранению. Перед выводом ИС из эксплуатации владельцы ИС должны провести анализ обрабатываемой информации и действующего законодательства с целью определения необходимости и сроков дальнейшего хранения. |

||

|

Не обученный персонал |

Подготовка персонала к новому ПО |

3.2. Возможные дефекты ИС

Дефект – каждое отдельное несоответствие продукции установленным нормативно-технической документации, требованиям.

Таблица 7 – Возможные дефекты ИС

|

№ п/п |

Этап жизненного цикла |

Возможные дефекты и ошибки |

Пути снижения вероятности возникновения |

|

1 |

Стратегическое планирование |

Ошибка в документации по вине сотрудника |

Проверять все документы лично, до полной в них уверенности |

|

Недостаточный заложенный функционал |

Создания развёрнутого плана функций продукта |

||

|

Завышенные системные требования |

Уточнить у исполнителя все детали по поддержке |

||

|

2 |

Приобретение |

Слабая безопасность |

Установка, либо закупка нужного софта или оборудования |

|

Ошибка в программном коде |

Постоянно сканировать продукт на наличие ошибок |

||

|

Ограниченный доступ |

Заключить договор о доступе в определенные разделы, которые понадобятся для нормальной работы продукта |

||

|

3 |

Внедрение |

Отсутствие нужного языка интерфейса |

Тщательный подбор ПО |

|

Несоответствие с вашими требованиями |

Изучить требования в документации |

||

|

Ошибка в программном коде |

Постоянно сканировать продукт на наличие ошибок |

||

|

4 |

Эксплуатация и сопровождение |

Отказ от отката к старой версии |

Предусмотреть с разработчиками |

|

Слабая безопасность |

Установка, либо закупка нужного софта или оборудования |

||

|

Ошибка в программном коде |

Постоянно сканировать продукт на наличие ошибок |

||

|

5 |

Вывод из эксплуатации |

Ограничение по времени |

Упростить работу по закрытию продукта |

|

Количество сотрудников |

Один обученный человек |

||

|

Ошибка в программном коде |

Постоянно сканировать продукт на наличие ошибок |

3.3. Разграничение прав доступа к ИС

Правами доступа в ПО «Цирконий» и ПО «Интеллект» наделены все сотрудники компании АО «Безопасность Сокол». Они делятся на пять подгрупп с разным уровнем доступа, все данные приведены в таблице:

Таблица 8 – Разграничение прав доступа к ИС

|

Группы пользователей |

Создание и удаление пользователей администрирования ПО |

Открытие, закрытие участков прохода |

Снятие и постановка помещений на охрану |

Просмотр графики предприятия |

Установка тактик датчиков |

|

Бюро пропусков |

Запрет доступа |

Чтение и запись |

Запрет доступа |

Только чтение |

Запрет доступа |

|

Системный администратор |

Полный доступ |

Полный доступ |

Полный доступ |

Полный доступ |

Полный доступ |

|

Оператор ИТСО |

Запрет доступа |

Запрет доступа |

Чтение и запись |

Чтение и запись |

Запрет доступа |

|

Начальник караула |

Только чтение |

Запрет доступа |

Чтение и запись |

Чтение и запись |

Запрет доступа |

|

Техник ИТСО |

Только чтение |

Чтение и запись |

Чтение и запись |

Чтение и запись |

Только чтение |

|

Начальник службы безопасности |

Только чтение |

Только чтение |

Только чтение |

Только чтение |

Только чтение |

Глава 4. Контрольный пример реализации и его описание

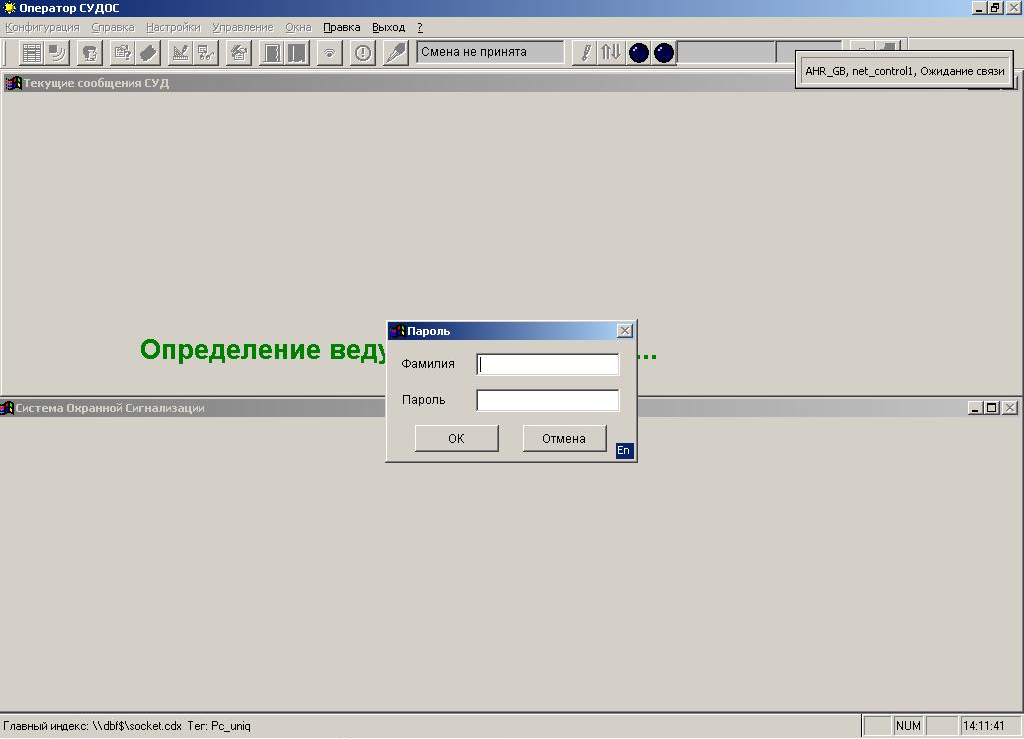

В компании АО «Безопасность Сокол» стоит ПО «Цирконий» с него и начну. Каждый сотрудник компании перед входом в программу обязательно должен ввести свою фамилию (login) и пароль. До введения фамилии и пароля все функции данного ПО закрыты, единственное что можно сделать это выйти из программы и получить помощь с помощью соответствующего знака в виде вопросика. После ввода фамилии и пароля у нас происходит авторизация и мы попадаем в главное окно программы. В зависимости от уровня доступа, который задал нам системный администратор у нас открыты разные функции: создание и удаление пользователей администрирования ПО, открытие, закрытие участков прохода, снятие и постановка помещений на охрану, просмотр графики предприятия, установка тактик датчиков и так далее.

Рисунок 4. Авторизация в ПО

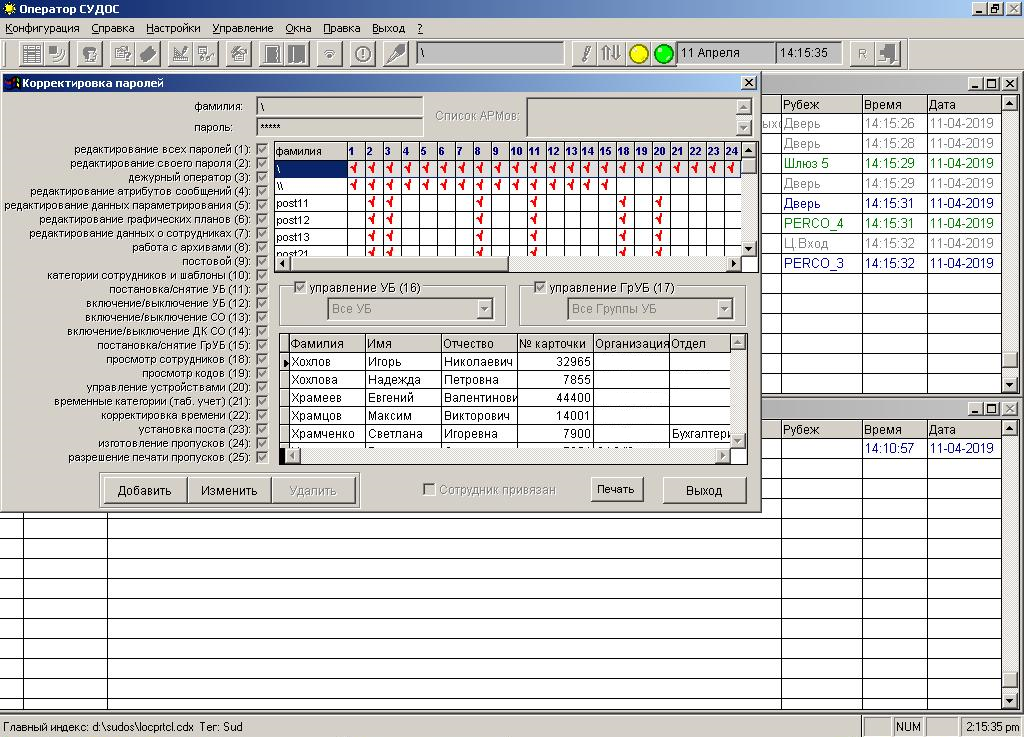

Что-бы управлять созданием и удалением пользователей администрирования ПО, нам требуется зайти в конфигурацию выбрать подпункт корректировка паролей. Перед нами откроется окошко со списком сотрудников.

Слева от списка сотрудников, права которыми только системный администратор имеет право их наделить (пункты 1-24). Системный администратор на своё усмотрение как может наделить, так убрать права доступа у сотрудников, либо целого отдела, делается это просто напротив фамилии и номера ставиться галочка, либо убирается (что и обозначает наделение правами или лишением прав). Помимо всего внизу окошка можно добавить сотрудника, либо его убрать, а также изменить пароль сотрудника, либо его фамилию (login). Также системный администратор может предоставить отчёт по всем лицам и их доступу, внизу таблички, есть функция печати. Сотрудники, у которых открыт доступ «Чтение» могут видеть только где у них открыт доступ, все пароли скрыты ***. Ничего данных сотрудники менять не могут.

Рисунок 5. Редактор списка сотрудников с функцией редактирования прав доступа

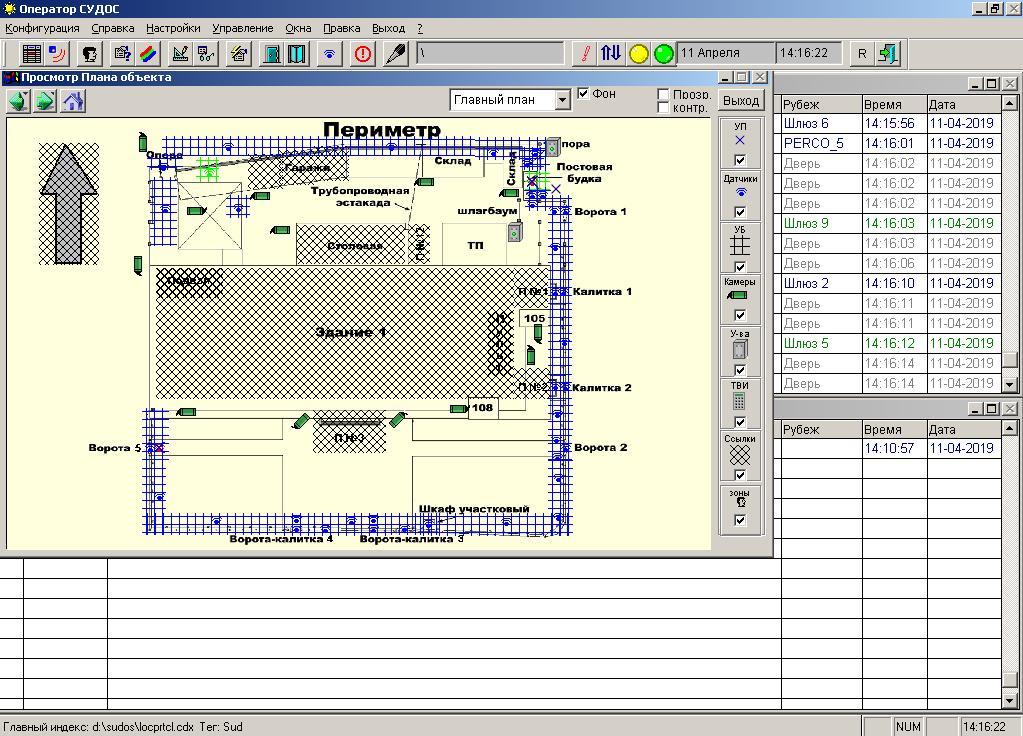

Основной функцией для оператаров ИТСо и техника ИТСо является график. Что-бы зайти на график надо щёлкнуть на картинку в виде линейки(треугольника). На график нанесены все датчики, камеры и коммутаторы. На график выводятся все тревоги и неисправности устройств ИТСо. С помощью графика операторы ИТСо и начальники караулов снимают с охраны помещения, принимают тревоги. Системный администратор и техник ИТСо находят неисправности и устраняют их. Системный администратор и техник ИТСо имеют доступ для нанесения на график новых устройств и удаление старых не используемых.

Рисунок 6. График с ИТСо

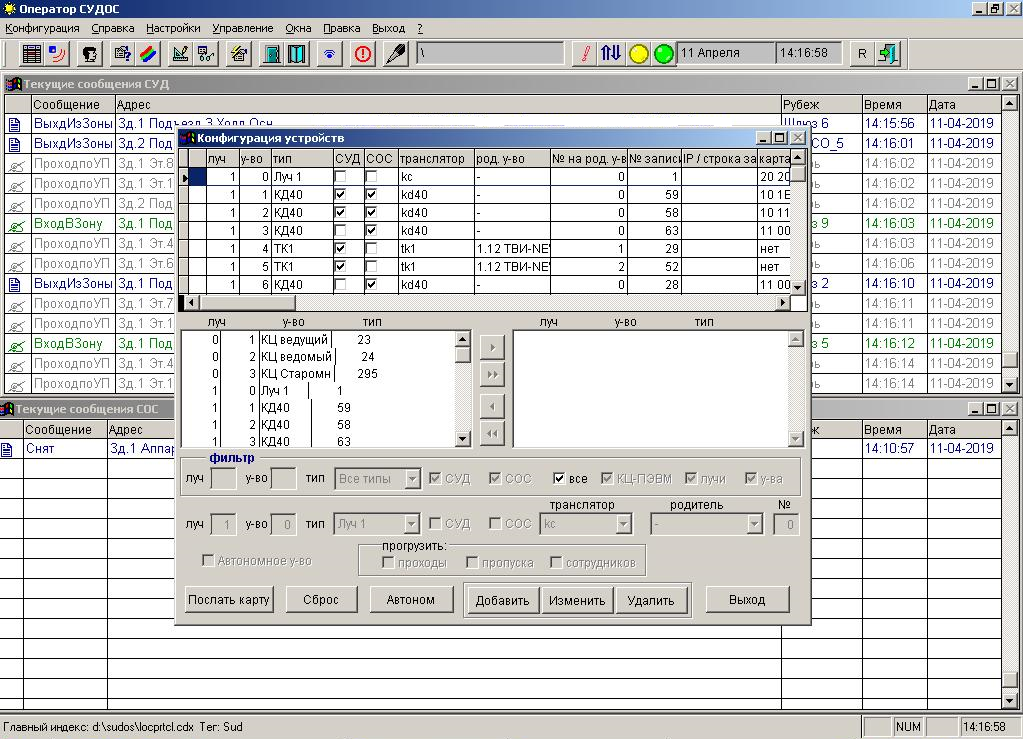

Также, как и установкой прав доступа, конфигурацией устройств занимается системный администратор, доступ к данной функции имеет только он. Что-бы зайти в конфигурацию устройств, надо нажать на иконку «радуга». В конфигурации устройств можно добавлять и удалять устройства, датчики, двери.

Менять тактику работы их, сетевой адрес устройства. Также включать и выключать их. Можно ставить в автономную работу. При доступе чтение сотрудники могут только видеть информацию об устройствах, но ничего менять не могут.

Рисунок 7. Редактор устройств ИТСо

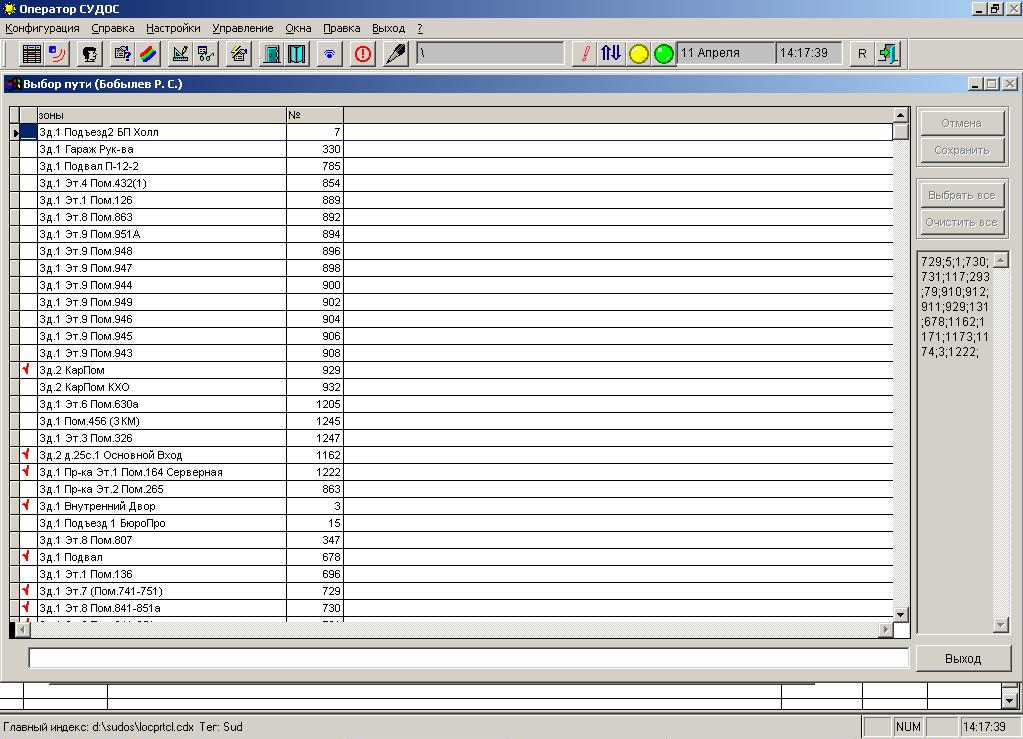

Список сотрудников прежде всего предназначен для сотрудников бюро пропусков. Что-бы зайти в список сотрудников надо нажать на иконку «портрет», откроется список сотрудников там дежурный бюро пропусков выбирает иконку путь, и проставляет доступ в те или иные помещения. При появление нового сотрудника проставляется доступ в помещения через список сотрудников, также и убирается в случае перехода на другую работу. Если сотруднику требуется попасть в помещение где он не прописан, его начальник пишет заявку на него и в бюро пропусков открывают требуемое помещение.

Рисунок 8. Список помещений

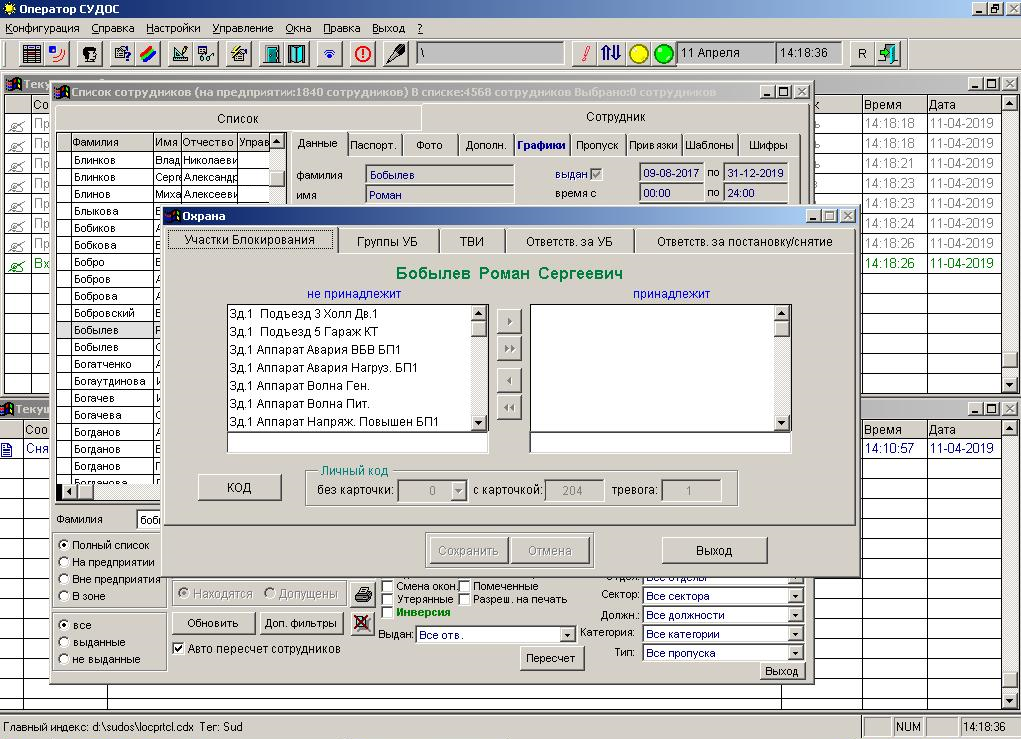

Помимо обычных помещений, есть помещения охраняемые, поэтому сотрудники организации ставят их под охрану, когда уходят домой и снимают с охраны, когда приходят на работу, за этим следит начальник караула и техник ИТСо. Для этого надо зайти список сотрудников и выбрать из списка нужного сотрудника. После выбора нажать на иконку «охрана», откроется окошко там можно будет назначить сотруднику помещение и код для его постановки и снятия. Также поставить сотрудника ответственным, чтобы он не мог покинуть здание пока не поставит своё помещение на охрану. Также каждому сотруднику назначается определенное устройство, через которое он сможет ставить своё помещение на охрану, вкладка «ТВИ». В случае, когда помещение находится на охране и кто-то пытается в него попасть срабатывает тревога, которая посылает звук на АРМ оператора ИТСо и характерное мигание на график.

Рисунок 9. Редактор списка сотрудников с закреплением определенных помещений

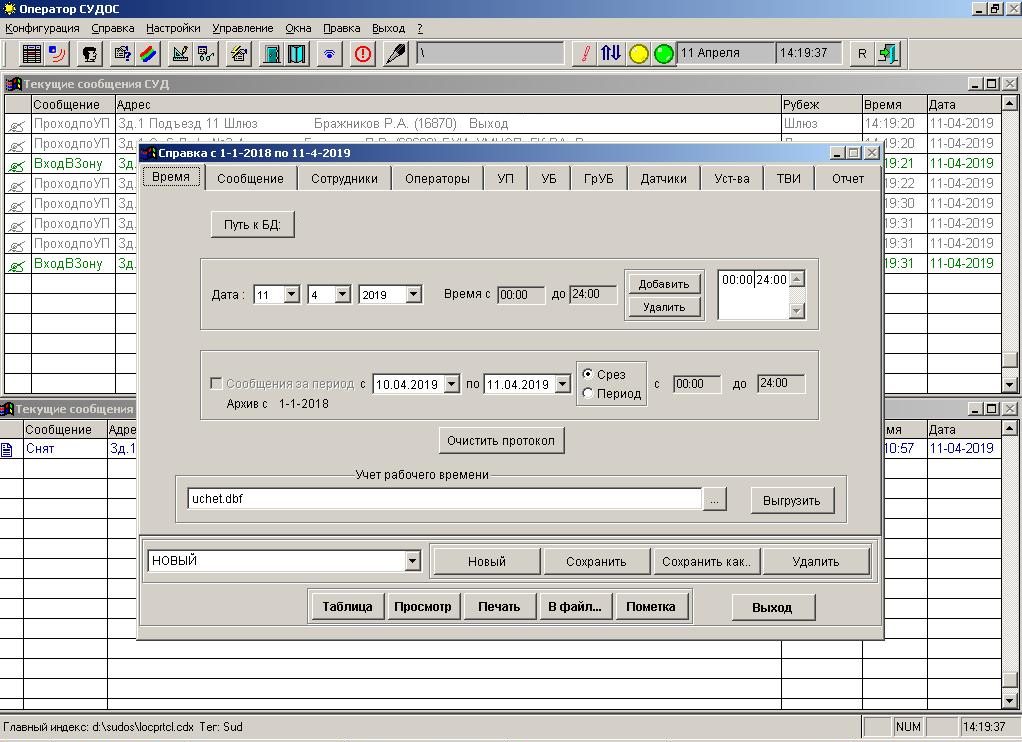

К отчётности имеют доступ все сотрудники АО «Безопасность Сокол», чтобы зайти в окно отчёта надо нажать на значёк «очки с табличкой». В представленной таблице можно сделать отчёт за любой отрезок времени, который храниться в базе данных. Отчёт по проходу определенного сотрудника, отдела, всех сотрудников. Также отчёт работы определённого устройства, датчика, двери. Отчёт определённого сообщения которое выводилось на экран также за любой промежуток времени, который храниться в базе данных. Самый главный функционал, можно узнать что и когда делал в ПО «Цирконий», любой сотрудник, находится это информация во вкландки операторы.

Рисунок 10. Все виды отчетов в ПО

Перейду к ПО «Интеллект», который также имеется в компании АО «Сокол Безопасность». На главной странице также, как и в ПО «Цирконий», будет требоваться логин и пароль. После прохождения авторизации сотрудник попадает на экран с видеонаблюдением, в зависимости от прав доступа, можно будет настраивать месторасположение окон с камерами и их размер. Также импорт видео. Камеры можно ставить на постоянную запись, останавливать запись и ставить запись только на движение. Во внутренние настройки программы может зайти только системный администратор.

Рисунок 11. Экран видеонаблюдения

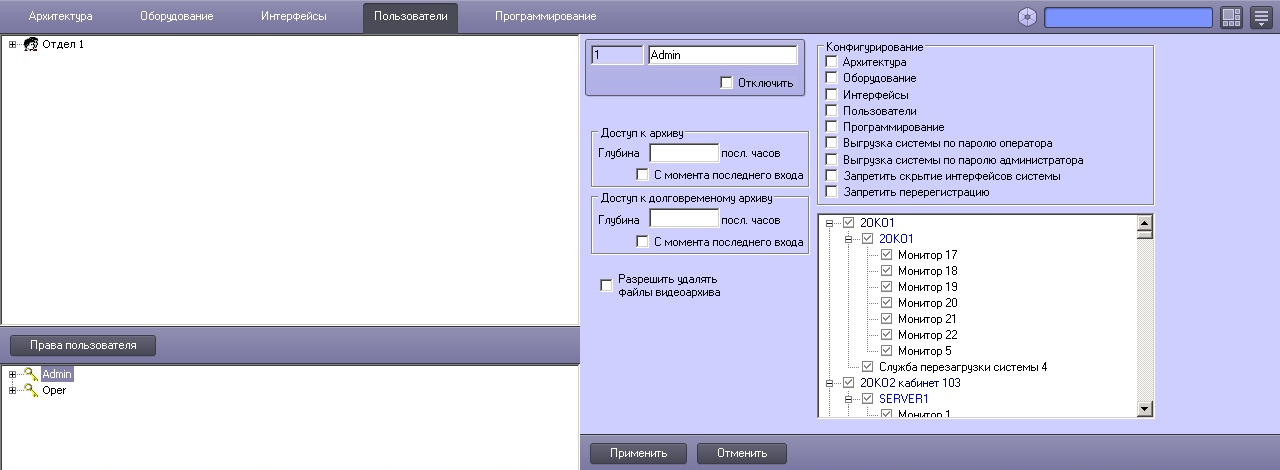

Что-бы зайти во внутренние настройки ПО, необходимо указателем мыши навести на верхний правый угол и появиться окошко с тремя палочками, на него надо нажать и откроется окно со вкладками: архитектура, оборудование, интерфейсы, пользователи, программирование. Что-бы создать, удалить, наделить правами сотрудников, надо зайти во вкладку пользователи. Там мы уже задаем все функции, которыми можно управлять данный сотрудник. Начиная от какого монитора с камерами, сотрудник может редактировать и заканчивая программированием. В нашей организации этим всем занимается системный администратор

Рисунок 12. Редактор списка сотрудников с наделением прав доступа

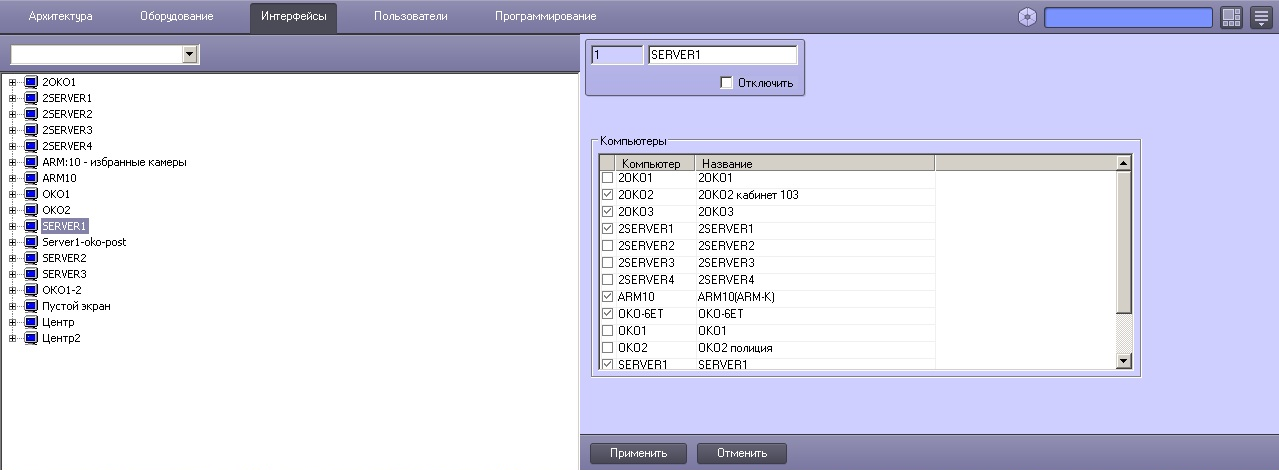

В окошке интерфейс сотрудник может менять название серверов, также присваивать на какой АРМ какие видеопотоки будут приходить. Также отключать и удалять не используемые сервера.

Рисунок 13. Редактор оборудования ПО

Заключение

В процессе изучения данного предприятия выяснилось, что на рынке действующих информационных систем, некоторые компании могут предоставить более экономически выгодные проекты, которые технически будут надежнее и лучше.

Если не брать во внимание полную замену действующего ПО системы контроля и учета доступа, тогда данному предприятию нужно провести модернизацию:

1) Объединить в единую сеть видеосервер и серверов СКУД;

2) Провести отдельную сеть между отделами предприятия для ускоренной обработки входящей документации с выходом в Internet;

3) Создать отдельный сервер баз данных для видеосервера;

4) Провести модернизацию рабочих мест сотрудников для ускоренной работы персонала.

Список использованной литературы

-

-

-

- Ерохин В. В. Безопасность информационных систем. Учебное пособие;

- Филиппов В. А. Многомерные СУБД при создании корпоративных информационных систем;

- Ярочкин А. В. Безопасность информационных систем;

-

-

- Многоцелевая цифровая система "Цирконий-М" https://www.eleron.ru/production/stationaryobjects/cirkoniy;

- Программный продукт "Тобол- АСБ" https://www.eleron.ru/production/stationaryobjects/tobol-asb.

- Оценка уровня конкуренции в отрасли (ОТРАСЛЕВАЯ КОНКУРЕНЦИЯ)

- Содержание и специфические особенности предпринимательской деятельности в сфере ресторанного бизнеса

- Карьера государственного служащего: технологии планирования и управления

- Теория и практика разделения властей (Сущность принципа разделения властей)

- Технология обслуживания и стандарты сервиса в гостиничном и ресторанном бизнесе (Теоретические основы службы приема и размещения гостиниц)

- Понятие и виды правосознания .

- Прогнозная оценка спроса на рынке товаров (услуг) на примере Школы фитнеса «POZNAIFIT»

- Налоговый учет по налогу на добавленную стоимость (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ НАЛОГООБЛОЖЕНИЯ И ПОРЯДКА РАСЧЕТОВ С БЮДЖЕТОМ ПО НАЛОГУ НА ДОБАВЛЕННУЮ СТОИМОСТЬ)

- Оценка уровня конкуренции в отрасли (ОЦЕНКА КОНКУРЕНЦИИ В ОТРАСЛИ БЫСТРОГО ПИТАНИЯ)

- Содержание и специфические особенности предпринимательской деятельности в сфере ресторанного бизнеса (на примере «Beer Pairing»)

- Роль мотивации в поведении организации (Понятие мотивации и ее функции в трудовой деятельности)

- Общие особенности кадровой стратегии корпорации (Анализ практики формирования кадровой стратегии организации)