Система защиты информации в банковских системах (Понятие и значение информационной безопасности в банковской деятельности )

Содержание:

ВВЕДЕНИЕ

Современные коммерческие банки всё чаще сталкиваются с проблемой нарушения параметров защиты информационного и программного обеспечения банка, связанной с несанкционированными действиями легальных пользователей – сотрудников банка. Ведущие коммерческие банки страны ставят задачи усовершенствования механизмов и технологий контроля работы с информационным и программным обеспечением. В настоящее время банки используют интегрированные информационные среды, технологии классов CALS, ERP, MRP, SCADA, CAD/CAM/CAE, применение которых предполагает наличие высокого уровня защиты информационного и программного обеспечения. Существует ряд систем предотвращения несанкционированного использования информационного и программного обеспечения, но ни одна из них не обеспечивает комплексной защиты ресурсов банка.

Необходимость обеспечения комплексной защиты информационных и программных ресурсов требует разработки единой, интегрированной в основную информационную среду банка, системы, основной задачей которой является предотвращение максимального количества видов «инсайдерских» атак. Сложность структуры информационного и программного обеспечения коммерческого банка определяет сложность структуры разрабатываемой автоматизированной системы разграничения доступа к информационному и программному обеспечению (АСРДкИПО).

Цель настоящей работы – рассмотреть систему защиты информации в банковских системах

Для достижения поставленной цели в ходе работы решены следующие задачи:

- изучены основные положения по информационной безопасности банковских систем;

- рассмотрена система информационной безопасности ОАО «БАНК «ОТКРЫТИЕ».

1. ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В БАНКОВСКОЙ СИСТЕМЕ

1.1 Понятие и значение информационной безопасности в

банковской деятельности

Развитие информационных технологий и внедрение их во все сферы деятельности влечет за собой не только повышение качества жизни и ведения бизнеса, но и порождает новые проблемы – проблемы информационной безопасности. С каждым годом увеличивается количество компьютерных преступлений, в том числе трансграничных, возрастают их корыстная направленность, наносимый ими материальный ущерб. Информационные технологии все чаще используются для совершения традиционных преступлений – хищений, вымогательств, мошенничества и террористической деятельности.

Важнейшей частью информационной безопасности любого государства является информационная безопасность в банковской деятельности. Вопросы обеспечения информационной безопасности каждого банка являются жизненно важными в силу ряда причин:

- с точки зрения информационной безопасности банк как сосредоточение «живых» денег – организация повышенного риска, незаконное манипулирование с информацией из автоматизированной системы которой может привести к серьезным убыткам;

- современный банк предоставляет большое число сервисов, связанных с удаленным доступом к его информационной системе (персональный интернет-банкинг, интернет-доступ к финансовым рынкам, электронный документооборот и многое другое). С этих позиций банк – «точка пересечения» публичных сетей (Интернет) и коммерческих финансовых сетей;

- банки обладают сложными информационными системами, которые включают большой набор «бэк-офисных» и «фронт-офисных» приложений, нередко гетерогенных, а управление ими осложняется территориальной распределенностью, наличием у банков филиалов и дополнительных офисов. При этом информационная система современного банка является основой функционирования почти всех его основных бизнес-процессов;

- банк хранит персональные данные граждан и конфиденциальную информацию своих клиентов – юридических лиц;

- банки выполняют особую роль посредников при расчетах экономических субъектов. Негативные последствия сбоев в работе даже отдельных кредитных организаций в принципе могут привести к развитию кризиса платежной системы страны.

Указанные причины заставляют предъявлять жесткие требования к защите информационной системы современного банка. Основными из этих требований являются комплексность, интегрируемость, адекватность финансовым затратам, легитимность, управляемость, масштабность и отказоустойчивость. Следует отметить, что многие банковские информационные системы, как и большинство информационных систем, не обрабатывающих государственную секретную информацию, создавались стихийно. Соответственно, сложился разный уровень состояния информационной защищенности кредитных организаций.

Проблема защиты банковской информации и формирования систем информационной безопасности – одна из самых актуальных в настоящее время. Активное участие в развитии указанного направления принимает Банк России, регулярно публикуя стандарты в области информационной безопасности: Стандарт Банка России СТО БР ИББС–1.1–2007 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации; Аудит информационной безопасности»; Стандарт Банка России СТО БР ИББС–1.2–2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям стандарта СТО БР ИББС–1.0–2010»; Стандарт Банка России СТО БР ИББС–1.0–2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения». Большинство кредитных организаций сейчас находится на этапе внедрения требований Банка России и, по прогнозам, на рекомендуемый уровень соответствия требованиям выйдут через 1–3 года[1].

Построение надежной системы информационной безопасности, адекватной вложенным в нее средствам, непростая задача. Эффективная защита невозможна без комплекса организационных мер. Прежде всего должны быть определены цели, задачи, приоритеты и риски в области информационной безопасности, и с учетом этих факторов сформулированы требования к системе информационной безопасности, разработана политика информационной безопасности, ее регламенты, процедуры. Обеспечение информационной безопасности в банках должно быть постоянным и непрерывным процессом, а применяемые меры должны носить комплексный и преимущественно превентивный характер.

Информационная безопасность банка – состояние защищенности интересов организации в условиях наличия угроз в информационной сфере, обеспечивающее формирование, использование и дальнейшее развитие информационной среды банка. Соответственно, защита информации представляет собой деятельность, направленную, в частности, на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на нее, и другие действия, т. е. деятельность, направленную на достижение и поддержание состояния защищенности нуждающейся в этом информации. Защита конфиденциальности, целостности и доступности информации банка является частью процесса обеспечения его информационной безопасности.

Проблемы защиты информации в банке связаны прежде всего с обширностью и емкостью информации, с разнообразием и техническими характеристиками используемого аппаратного обеспечения и территориальной удаленностью информационных каналов для пользователей информации.

Проанализировав возможные угрозы надлежащему хранению информации в банке, авторы составили рейтинг (на основе мнения специалистов) значительности угроз:

- преднамеренное хищение информации внутри организации;

- халатность сотрудников, допустивших утечку информации;

- аппаратные и программные сбои;

- вредоносные программы;

- внешнее финансовое мошенничество;

- хакерские атаки;

- стихийные бедствия и катаклизмы.

Угрозы банковским информационным системам, их конкретные проявления и причины возникновения представлены в таблице 1.

Таблица 1

Угрозы банковским информационным системам

|

Угрозы банковским информационным системам |

Проявления угроз |

Причина возникновения угроз банковским информационным |

|

Преднамеренное хищение / изменение информации внутри организации |

несанкционированный доступ к секретной или конфиденциальной информации как банка, так и клиента и ее хищение или искажение преднамеренная порча электронных данных и их носителей при их хранении в банке, в ходе записи или перевозки |

мошенничество сотрудников и низкий уровень внутреннего контроля |

|

Халатность сотрудников, допустивших утечку информации |

внедрение в линию связи между другими участниками расчетов в системе интернет-банкинга в качестве активного тайного ретранслятора осуществлением платежей по счетам клиентов на основании сфальсифицированных поручений |

низкая квалификация персонала и низкий уровень внутреннего контроля |

|

Аппаратные и программные сбои |

изменение функций программного обеспечения поломка аппаратуры |

устаревание и износ программно- технических средств использование некачественного программного обеспечения |

|

Вредоносные программы |

DDoS-атаки («зомби»-сеть) рассылка вирусов по электронной почте фишинговые атаки |

устаревание и износ программно- технических средств использование некачественного программного обеспечения |

|

Внешнее финансовое мошенничество |

представление себя в качестве другого лица с целью уклонения от ответственности, либо отказа от обязательств, либо использования прав третьего лица для: отправки фальсифицированного электронного сообщения на проведение банковской операции; фальсификации или кражи идентификационных данных или их носителей; фальсификации авторизации трансакций или их подтверждения считывающие информацию на банковских картах устройства в банкоматах (скимминговые устройства) |

высокий уровень преступности в обществе и низкий уровень информационной безопасности банков |

|

Хакерские атаки |

провоцирование других участников взаимодействия в системе интернет-банкинга на нарушение правил обмена электронными сообщениями фальсификация или кража данных |

высокий уровень преступности в обществе и низкий уровень информационной безопасности банков |

|

Стихийные бедствия и катаклизмы, вандализм пользователей |

поломка, выход из рабочего состояния оборудования банка преднамеренная порча оборудования банка |

недостаточная пожарная и техническая безопасность помещений банка низкий культурный уровень в обществе |

Анализ структуры приведенных выше возможных информационных угроз показывает, что наибольший вред могут принести внутренние, а не внешние угрозы. Таким образом, информационная безопасность – не только техническая сфера, не только сфера информационных технологий, но также и область корпоративного управления и эффективной организации бизнеса.

1.2 Анализ автоматизированных методов построения управления

доступом к информационному и программному обеспечению банка

На сегодняшний день существует множество систем защиты информационного и программного обеспечения от внутренних угроз. Одной из наиболее популярных технологий является технология IPC (Information Protection and Control). Основные функции, выполняемые технологией IPC:

- предотвращение различных видов утечек информационных ресурсов;

- защита информационных и программных ресурсов от внутренних угроз;

- предупреждение промышленного шпионажа.

К информационным ресурсам банка относятся:

- данные банка о разработках, проектах;

- персональные данные сотрудников банка.

К данным банка о проектах можно отнести:

- технические задания;

- программные коды разработок;

- проектно-конструкторскую документацию;

- сопровождающую документацию;

- экономические характеристики проектов.

К персональным данным сотрудников банка относятся:

- номера паспортов;

- номера документов, заверяющих личность;

- номера страховок;

- номера кредитных и дебетовых банковских карт.

Информация в коммерческом банке может существовать в различных формах:

- в бумажной форме;

- в электронном виде;

- устно.

В электронном виде информация может передаваться как в локально-вычислительной сети (ЛВС), так и в глобальной вычислительной сети (ГВС). Безотносительно формы выражения информационных ресурсов, средств их распространения или хранения они должны всегда быть защищены. В банке большая часть информационных ресурсов хранится в электронном виде. Это, в первую очередь, связано с повсеместным внедрением:

- электронного документооборота;

- интеграционных средств поддержки;

- единых сред обработки большого количества информации;

- технологии непрерывной информационной поддержки поставок и жизненного цикла изделий CALS;

- технологии планирования ресурсов банка ERP;

- технологии управления и сбора данных систем реального времени SCADA;

- технологии проектирования CAD/CAM/CAE;

- применение дополнительных вспомогательных программных модулей и комплексов.

При проектировании специального программного обеспечения (ПО), используемого сотрудниками банка при выполнении своих должностных обязанностей, должны учитываться требования методики защиты ПО банка. Примером такого специального ПО являются среды программирования:

- Oracle JDevelope;

- Microsoft Visual Studio;

- Embarcadero RAD Studio;

и среды проектирования:

- AutoCAD;

- ProEngineer;

- T-Flex;

редакторы-верификаторы G-кода:

- NCManager;

- CIMCO Edit;

- cgtech VERICUT;

текстовые редакторы:

- Microsoft Word;

- TEX.

Технология Information Protection and Control (IPC) является технологией защиты информационных ресурсов от внутренних угроз. Решения класса IPC предназначены для защиты информационных ресурсов от внутренних угроз, предотвращения различных видов утечек информационных ресурсов, промышленного шпионажа и разведки.

Задача технологии IPC – предотвращение передачи информационных ресурсов за пределы периметра основной информационной системы.

Технология IPC соединяет в себе три основных принципа:

- мониторинг технических каналов связи с помощью технологии Data Loss Prevention (DLP);

- контроль доступа к сети, приложениям и данным;

- шифрование носителей информации.

В ходе работы систем IPC широко используется детектирование информационного контента. Детектирование информационного контента может происходить с помощью следующих методов:

- метод ручного детектирования («Карантин»);

- метод «цифровых отпечатков»;

- метод сигнатур;

- метод, основанных на проставлении меток;

- метод лингвистического анализа;

- метод, основанный на «регулярных выражениях».

Метод ручного детектирования («Карантин») основан на применении ручной проверки. При обращении сотрудника к файлам, содержащим конфиденциальные данные, производится информирования сотрудников отдела информационной безопасности банка, которые принимают решение о дальнейших действиях: предоставлении сотруднику запрашиваемых данных или отказе в доступе.

DLP-системы, основанные на методе сигнатур хорошо «приспособлены» для западного рынка, но практически не пригодны в России. Причина – русский язык несигнатурен: в нем много приставок, суффиксов и окончаний. Метод «меток» заключается в расстановке специальных «меток» внутри файлов конфиденциальной информации.

Достоинства метода:

- высокая эффективность детектирования;

- точность предоставляемой информации;

- высокое быстродействие.

Недостатки метода:

- сложность реализации – данный метод требует изменение структуры всей основной информационной системы банка;

- требование выполнения дополнительных настроек при формировании нового файла конфиденциальной информации.

Лингвистические методы являются самыми распространенными в применении в DLP-системах, т.к. предоставляют гибкий аппарат детектирования информационного контента. Лингвистический анализ текста включает в себя несколько методов детектирования:

- синтаксический анализ;

- семантический анализ;

- морфологический анализ и т.д.

Применение перечисленных методов анализа увеличивает эффективность DLP-системы. Недостатки лингвистических методов:

- чувствительность к переформированию предложений;

- неэффективность метода к файлам программного кода;

- неприменимость метода для графических файлов;

- зависимость от языка информационного контента.

Цель системы класса DLP – предотвращение утечки стратегически важных информационных ресурсов банка за пределы основной информационной системы – определяет ее архитектуру.

DLP –система включает в себя подсистему контроля и мониторинга информационного контента и подсистему реагирования на инциденты нарушения параметров защиты ПО банка. Подсистема контроля и мониторинга информационного контента включает в себя контроль доступа к данным, к сети, к приложениям, шифрование информации, детектирование информационного контента.

Подсистема реагирования на инциденты включает настройку правил и условий срабатывания сигнала-оповещения (alarm) и самого модуля оповещение сотрудников службы безопасности и руководства банка.

Надежность и точность идентификации стратегически важных информационных ресурсов в информационных потоках банка с помощью технологии лингвистического анализа зависят от принципа формирования БКФ, на основе которой осуществляется анализ. Поэтому важно создать базу, которая обеспечит надежные результаты фильтрации информационного контента по категориям. Основным методом лингвистического анализа с помощью БКФ является поиск в анализируемом фрагменте информации слов и словосочетаний, описывающих стратегически важные данные и структурированных по категориям групп слов.

1.3 Проблемы безопасности расчетов пластиковыми картами

Мошенничество при расчетах пластиковыми картами стало особенно быстро развиваться последние 10 лет. Однако в 2013 г. оно достигло своего пика. На Великобри- танию и Францию пришлось 62 % всех мошеннических операций. Если добавить Испанию, Германию и Россию, то получится уже 80 % всех преступлений мира в области пластиковых карт.

В 2013 году совокупные убытки от мошенничества с картами в 19 европейских странах составили 1,55 миллиарда евро Если говорить о России, то рынок пластиковых карт здесь расширяется быстрыми темпами, следовательно, растет круг потенциальных мошенников. С распространением услуги интернет-банкинга ситуация только усугубилась. За последние три года только количество пользователей сервисами ДБО, в частности мобильного, интернет- и SMS-банкинга, выросло почти в два раза.

К тому же процесс совершения преступлений облегчает доступность производственного оборудования для изготовления пластиковых карт, увеличение количества специалистов в области ком- пьютерной техники и программного обеспечения.

По темпам роста убытков от мошеннических операций с картами в 2016 году Россия заняла первое место в Европе. Объем этих потерь вырос на 27,6 % по сравнению с показателем годом ранее и, соответственно, в 10 раз в сопоставлении с данными 2006 года, и на 365 % – 2008 года. По объему потерь, увеличившихся на 22,5 млн евро и достигших 104,1 млн евро в 2013 г.,

Россия находится на четвертом месте среди 19 европейских стран. Ее опережают: Великобритания (534,9 млн евро), Франция (428,9 млн евро) и Германия (116,3 млн евро).

Для эффективного предотвращения мошеннических операций необходимо учитывать российскую специфику: низкая техническая подготовка клиента, граничащую с технической и финансовой безграмотностью; правовой нигилизм и халатность клиентов. По имеющимся оценкам, из общего числа фактов, мошенничество в сфере электронных платежей возможно из-за потери данных. Утечка информации из финансово-кредитной сферы происходит с помощью подкупа, шантажа, переманивания служащих в 43 % случаях, копирования программного продукта – 24 %, проникновения в компьютер – 18 %, кражи документации – 10 %, подслушивания телефонных переговоров – 5 %[2].

Сегодня до 80 % обращений через интернет-сайт МВД РФ посвящены мошенничеству при покупке товаров через социальные сети и интернет-магазины. Также продолжает расти разнообразие вредоносных программ для мобильных устройств. Целью злоумышленников может быть получение доступа к мобильному банку жертвы и к конфиденциальным сведениям. В 2014 году специалисты отмечают стремительное развитие вредоносных программ для банкоматов. Они имеют широкий функционал – от получения данных банковских карт до снятия наличных денег и несанкционированного проникновения во внутреннюю сеть банка. Не теряет популярность и «классический» скимминг.

В настоящее время известно уже около 30 приемов мошеннических действий, которые можно условно разделить на три группы.

Во-первых, это профессиональное мошенничество с применением поддельных устройств и пластиковых карт. Примерами могут служить скимминг (накладная клавиатура на банкомат) и использование фантомных банкоматов (речь идет о банкоматах, которые только с виду кажутся таковыми: как правило, используются банкоматы несуществующих банков).

Наиболее распространенным видом мошенничества является изготовление поддельных банковских карт, которым занимаются организованные преступные группы в сговоре с работниками организаций, осуществляющих расчеты с помощью карт. Набирает обороты такой вид мошенничества, как «магазинный скимминг», когда данные карты могут быть считаны и зафиксированы специальным ручным скиммером при оплате покупок в магазине или ресторане, а впоследствии использованы для хищения денег.

Во-вторых, это мошенничество в системе ДБО, направленное на похищение секретной информации о счете клиента с помощью атак программ-шпионов. Преступники используют троянские программы на компьютере и мобильном телефоне пользователя ДБО, фишинговые сайты, перевыпущенные SIM-карты. Разновидностей «шпионов» в системе интернет-банкинга становится все больше, следовательно, растет количество инцидентов, но банки, стремясь сохранить репутацию, не предпринимают решительных действий, а просто покрывают убытки за свой счет. Фишинг-атаки как вид мошенничества признаются проблемой номер один среди внешних угроз банковской безопасности (согласно опросам руководителей служб безопасности ста ведущих международных финансовых институтов – 46 %). Кроме того, существует и такой тип атаки, как «человек посередине» (man in the middle). Суть состоит в том, что злоумыш- ленник проникает в информационный обмен между пользователем и сервером, «представляясь» пользователю сервером, и наоборот.

В-третьих, наиболее распространенными являются виды мошенничества, связанные с утечкой секретной информации непосредственно от самого клиента в результате его беспечности.

Рассмотрим основные приемы мошеннических действий, следующие из российской специфики. Самый распространенный способ – халатность и правовой нигилизм клиентов, которые разглашают PIN-код путем его записи на карту или путем так называемого «дружественного мошенничества» – разглашения PIN-кода членам семьи, близким друзьям, коллегам.

Еще пример – когда из-за фактора технической неграмотности клиенты впадают в панику при получении SMS-сообщения «Ваша банковская карта заблокирована» со всеми вытекающими для них последствиями.

Также распространенной схемой яв- ляется помощь прохожего, называемая «ливанской петлей». Суть в том, что при блокировке карты банкоматом на помощь клиенту приходит «добрый» мошенник, изображая опытного пользователя банкоматов.

Но несмотря на такое разнообразие мошеннических схем, большая часть краж обусловлена человеческим фактором. Согласно статистике, на 10 инцидентов в области информационной безопасности только 1 приходится на внешнего «хакера», ещё 1 – на озлобленного, обиженного сотрудника и остальные 8 – на нерадивых, безответственных и плохо обученных сотрудников предприятия.

Эффективность обеспечения безопасности по отношению к пластиковым платежным средствам может быть повышена путем технологических и организационных методов. К первым относятся совершенствование выпуска карт и повышение уровня безопасности использования банкоматов.

В России банкоматы широко используются для снятия наличных денег, а также в качестве платежных терминалов, в отличие от европейских стран. Учитывая это, банкам необходимо прилагать наибольшие усилия в противодействии использования мошенниками банкоматов в качестве технических средств получения/дублирования секретной информации (ее носителя).

Банкам следует совершенствовать механизмы защиты банкоматов: периодически изменять настройки, увеличивать количество штатных видеокамер, устанавливать банкоматы исключительно в людных общественных местах и крупных учреждениях. Также можно вводить ограничения на суммы, снимаемые в банкомате клиентами по зарплатным проектам, в зависимости от месторасположения банкомата.

Отметим наиболее существенные проблемы предупреждения мошенничества, совершаемого с использованием пластиковых карт:

- умалчивание коммерческими структурами информации о совершении мошенничества в целях сохранения престижа и видимости его благополучности перед клиентами;

- отсутствие слаженной кооперации и взаимодействия служб безопасности банков и правоохранительных органов (МВД, ФСБ, СК, прокуратуры), их недостаточная активность.

Важно отметить эффективность организационных методов защиты, о которых забывают в погоне за техническими средствами.

Необходимо организовать грамотное реагирование на сообщения держателей карт о неправомерных списаниях денежных средств, вести правильный учет и анализ этих сообщений. В раздел организационных методов защиты также вхо- дит организация защиты от собственных сотрудников. Поэтому банкам необходимо уделять внимание обучению и переподготовке персонала в области информационных технологий. Важной задачей является определение оптимальных параметров системы, позволяющих минимизировать риск банка – опыт и интуиция оператора может работать эффективней компьютерной системы и сотрудника службы безопасности. Для повышения эффективности защитных механизмов следует проводить работу и с владельцами карт, ведь их внимательность – главный способ избежать мошенничества.

2. СИСТЕМА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОАО «БАНК «ОТКРЫТИЕ»

2.1 Краткая характеристика ОАО «БАНК «ОТКРЫТИЕ»

Финансовая Корпорация «Открытие» основана в 1995 году. Компания - один из ведущих российских финансовых институтов, основными направлениями деятельности которого являются инвестиционный банкинг, коммерческий банкинг, брокерские услуги, а также управление активами.

В состав Корпорации входят: Банк «ОТКРЫТИЕ», Брокерский дом «Открытие», Управляющая Компания «Открытие», Долговой Центр «Открытие», Инвестиционный Банк «Открытие Капитал».

Финансовая Корпорация «Открытие» располагает широчайшей сетью на территории России: свыше 240 офисов в 58 городах страны. Корпорация также представлена на международных рынках: офисы находятся в Лондоне, Франкфурте, Лимассоле и Киеве.

Банк был основан в 1992 году. Открытое акционерное общество Банк «ОТКРЫТИЕ» было реорганизовано в 2010 году в форме присоединения к нему открытого акционерного общества «Банк «Петровский» и открытого акционерного общества «Инвестиционный Банк «ОТКРЫТИЕ» Банку выдана Генеральная лицензия № 2179 на осуществление банковских операций.

ОАО Банк «ОТКРЫТИЕ» является универсальной финансово-кредитной организацией, которая развивает бизнес во всех направлениях – корпоративном блоке (в том числе – среднем и малом бизнесе), розничном и инвестиционном секторах.

ОАО Банк «ОТКРЫТИЕ» входит в топ-35 российских банков по размеру чистых активов. Бизнес фокусируется на рознице и сегменте малого и среднего бизнеса.

В сентябре 2010 года под единым брендом «ОТКРЫТИЕ» произошло объединение трех банков: Коммерческого банка «ОТКРЫТИЕ», Банка «Петровский» и Инвестиционного банка «Открытие». В июле 2011 года завершилось присоединение Свердловского Губернского банка.

По состоянию на 1 октября 2017 года активы банка превышают 160 млрд. рублей. Прибыль банка по итогам 2017 года составила около 6 млрд. рублей. Банк входит в ТОП-30 самых надежных коммерческих российских банков по данным журнала «Профиль».

Основной акционер банка - ФК «Открытие», одна из ведущих российских финансовых компаний, ключевыми направлениями деятельности, которой являются инвестиционный и коммерческий банкинг, брокерские услуги, управление активами и фондами. В число акционеров ФК «Открытие» входит Группа ВТБ. Также акционерами банка являются Агентство по страхованию вкладов и Международная финансовая корпорация (IFC), которая входит в группу Всемирного банка и инвестирует в наиболее перспективные и надежные банки из разных стран мира.

Философия ОАО Банк «ОТКРЫТИЕ»: «Реализация возможностей: у каждого из нас есть возможности, и мы имеем право их реализовывать».

Миссия: «Мы помогаем нашим клиентам, сотрудникам, контрагентам и даже конкурентам реализовывать их финансовые возможности».

Ценности: «Партнёрство как главный принцип в бизнесе».

Яркость и качество «ищем и находим надежные нестандартные решения».

Непрерывное развитие «двигаемся вперед, оставаясь собой».

Географическое присутствие: всего 225 офисов, присутствие в 53 городах, плотная сеть и ведущие позиции в Санкт-Петербурге и Екатеринбурге.

Органами управления Банка «ОТКРЫТИЕ» являются:

- Общее собрание акционеров Банка;

- Совет директоров Банка;

- Коллегиальный исполнительный орган - Правление Банка;

- Единоличный исполнительный орган - Председатель Правления Банка.

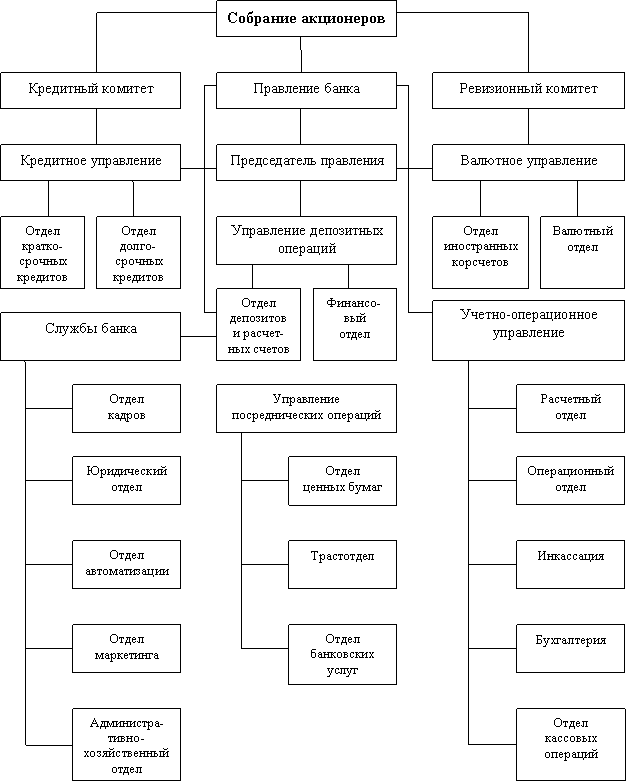

Организационная структура ОАО Банк «ОТКРЫТИЕ» представлена в Приложении 1.

Таблица 2

Ключевые показатели ОАО «Банк «ОТКРЫТИЕ»

|

Показатель |

2016 |

2017 (П) |

Изменения |

||

|

Активы |

134 млрд. руб |

170 млрд. руб |

+27% |

||

|

Капитал |

17,8 млрд. руб |

21,1 млрд. руб |

+18% |

||

|

ROE |

3,9% |

12,0% |

+ 8.1 п.п. |

||

|

Чистая % маржа |

6,3% |

6,8% |

+0,5 п.п. |

||

|

Кредиты/ депозиты |

66% |

70% |

+4 п.п. |

||

|

NPL, % кредитного |

5,3% |

5,9% |

+0,6 п.п. |

||

|

Покрытие NPL резервами |

113% |

75% |

-38 п.п. |

||

Приняв решение развиваться в качестве универсального банка, ОАО Банк «ОТКРЫТИЕ» ориентируется на предоставление своим клиентам полного набора актуальных банковских услуг. При этом Банк стремится максимально использовать современные технологии, профессионализм менеджмента и индивидуальный подход в обслуживании клиентов, укрепляя, тем самым, позиции Банка в классическом банковском сегменте.

Стратегия развития Банка на 2018-2021 годы направлена на максимизацию чистой выручки. Реализация стратегии подразумевает решение ряда задач:

- рост доли высокомаржинальных продуктов в кредитном портфеле, фокус на кредитовании физических лиц и предприятий МСБ;

- рост доли счетов до востребования в средствах клиентов;

- рост доли комиссионных доходов в выручке Банка;

Граничными условиями для максимизации выручки являются:

- поддержание структуры баланса и размера капитала Банка на уровне, достаточном для соблюдения обязательных нормативов, а также требований рейтинговых агентств для целевого рейтинга;

- достижение уровня рентабельности капитала, достаточного для дальнейшего роста капитализации Банка;

- контроль над уровнем издержек для поддержания уровня CIR не выше целевого;

- соблюдение профиля риска Банка, контроль над уровнем просроченной задолженности;

- предложение полной линейки продуктов для удовлетворения всех потребностей клиентов (а не только продуктов с максимальной маржей).

Второй аспект стратегии развития Банка – переход от модели «Клиент выбирает ПРОДУКТ» к модели «Клиент выбирает БАНК». Последняя предполагает рост качества и скорости обслуживания клиентов, предложение максимально удобного для клиентов времени работы Банка, доступность и близость к потребителю, наличие широкой продуктовой линейки (паи, различные депозиты, брокерские продукты и др., возможность выбора индивидуального срока продукта, пакетные решения).

2.2 Порядок проведения работа по обеспечению информационной безопасности в ОАО «БАНК «ОТКРЫТИЕ»

Работа по обеспечению информационной безопасности в Банке включает следующие этапы:

- Определение перечня сведений, составляющих банковскую и коммерческую и тайну, конфиденциальную информацию, в том числе персональные данные;

- Разработку и последующее исполнение положения о категорировании помещений;

- Описание системы;

- Определение факторов риска;

- Определение уязвимых мест систем;

- Выбор средств и мер защиты для предотвращения воздействия факторов риска и их минимизации;

- Выбор средств и мер контроля и управления для своевременной локализации и минимизации воздействия факторов риска.

Отнесение информации к банковской, коммерческой тайне, конфиденциальной информации, в том числе персональным данным - установление ограничений на распространение информации, требующей защиты.

Отнесение информации к информации ограниченного доступа осуществляется в соответствии с принципами законности, обоснованности и своевременности.

Обоснованность отнесения информации к информации ограниченного доступа заключается в установлении путем экспертной оценки целесообразности защиты конкретных сведений исходя из жизненно важных интересов Банка, вероятных финансовых и иных последствий нарушения режима соблюдения тайны.

Своевременность отнесения сведений к информации ограниченного доступа заключается в установлении ограничений на распространение этих сведений с момента их получения (разработки).

Основание отнесения информации к категории информации ограниченного доступа регламентируется «Перечнем сведений, составляющих банковскую и коммерческую тайну, конфиденциальную информацию».

Перечень утверждается Председателем Правления Банка.

Степень конфиденциальности информации должна соответствовать степени тяжести ущерба, который может быть нанесен безопасности Банка вследствие её распространения.

В соответствии с этим среди информации, относимой к информации ограниченного доступа, выделяются две группы: информация общего характера и информация, доступ к которой должен носить исключительный характер. Такой информации отдельно присваивается гриф конфиденциально – «КФ», банковская тайна – «БТ» и коммерческая тайна – «КТ».

Категорирование помещений производится по степени важности обрабатываемой в них информации.

В зависимости от категории обрабатываемой информации принимаются соответствующие меры по защите помещений.

Для информационно-вычислительной системы Банка, а в отдельных случаях для персональных компьютеров (ПК), определяется категория обрабатываемой в них информации, с учетом «Перечня сведений, составляющих банковскую и коммерческую тайну, конфиденциальную информацию».

В зависимости от категории обрабатываемой информации принимаются соответствующие меры по ее защите в системе.

Основная задача этапа описания систем - описание защищаемого периметра, т.е. определение средств и непосредственных данных, подлежащих защите. В описание системы включаются:

- цели и задачи системы;

- пользователи и обслуживающий персонал;

- способы взаимодействия с другими системами как внутри Банка, так и с внешними объектами;

- физическую топологию сети в зданиях Банка;

- логическую топологию сети Банка, ее основные характеристики;

- перечень используемого оборудования, включая коммуникационное, периферийное, серверы, ПК, оборудование, их основные характеристики;

- перечень используемого программного обеспечения (системного, прикладного, коммуникационного) и их характеристики.

Описание системы должно проводиться с учетом организационной структуры подразделений, которые будут ее эксплуатировать.

2.3 Защита информации в автоматизированных системах и сетях ОАО «БАНК «ОТКРЫТИЕ»

Основным объектом защиты является информация, циркулирующая в программноаппаратных средствах, сетях, используемых в Банке) (АБС, автоматизированная система межбанковских расчетов, телефонная сеть и т.п.).

Непосредственное проведение работ по обеспечению информационной безопасности Банка осуществляется Отделом внутренней и информационной безопасности Службы безопасности (далее - ОВиИБ СБ) совместно с Управлением инфотехнологий, сформированного из специалистов, имеющих специальное образование или прошедших переподготовку по вопросам защиты информации. Работы по защите проводятся с привлечением уполномоченных лиц подразделений Банка, филиалов, дополнительных и операционных офисов на основе анализа материалов по системам обработки информации и выработки на их основе рекомендаций, направленных на улучшение характеристик применяемых средств защиты или внедрения новых.

ОВиИБ СБ наделен следующими полномочиями:

- управление всеми планами по обеспечению ИБ Банка;

- разработка и внесение предложения по изменению политики ИБ Банка;

- изменение существующих и принятие новых нормативно-методических документов по обеспечению ИБ Банка;

- выбор программно-аппаратных средств управления и обеспечения ИБ Банка, пределение требований к техническим средствам защиты информации и организационным мерам защиты информации контроль пользователей, в первую очередь пользователей, имеющих максимальные полномочия;

- осуществление мониторинга событий, связанных с ИБ;

- проведение служебных проверок по событиям, связанным с нарушениями ИБ, и в случае необходимости выходить с предложениями по применению санкций в отношении лиц, осуществивших противоправные действия, например, нарушивших требования инструкций, руководств и т.п. по обеспечению ИБ Банка;

- создание, поддержка и совершенствование системы управления ИБ Банка, участие в действиях, связанных с выполнением требований к обеспечению защиты информации, применяемых при восстановлении автоматизированных банковских систем после сбоев и отказов в работе объектов информационной инфраструктуры;

- доступ к журналам и мониторингу информационных ресурсов Банка на правах администратора;

- доступ к компьютерам сотрудников Банка в любое время функционирования Банка.

Основным компонентом защиты информации является «План защиты и план обеспечения непрерывной работы и восстановления систем», представляющий свод правил и положений, определяющих средства и способы обеспечения защиты при обработке информации в автоматизированных системах и сетях различного назначения, используемых в Банке. В План включаются следующие этапы работ:

- Оценка существующего программно-аппаратного обеспечения;

- Приобретение дополнительных программно-технических средств;

- Монтаж и наладка систем безопасности;

- Тестирование системы безопасности, проверка эффективности средств защиты;

- Обучение пользователей и персонала, обслуживающего систему.

- Законом «Об информации, информационных технологиях и о защите Информации» вводится обязательное применение сертифицированных отечественных программно-аппаратных средств защиты информации.

Поставщики средств должны иметь необходимые лицензии на распространение продукции и/или её обслуживание, а также иные лицензии в соответствии с законодательством РФ.

Меры по созданию режима защиты информационных ресурсов подразделяются на технические и организационно-правовые.

При осуществлении технических мер применяются следующие средства защиты автоматизированных систем (в том числе систем с использованием сети Интернет):

1. Средства контроля доступа и назначения полномочий:

- средства контроля доступа в помещения;

- средства идентификации и аутентификации при доступе к подсистемам программно-технических средств коллективного пользования (ПТС КП);

- средства контроля доступа к серверам;

- средства контроля доступа к сети передачи данных;

- средства защиты на уровне ПК;

- средства протоколирования действий пользователей и обслуживающего персонала в системе.

2. Средства криптографической защиты информации (СКЗИ), применяемые для связи с внешними платежными и торговыми системами или для связи с клиентами.

3. Средства защиты от утечки информации по каналам электромагнитного излучения с использованием внедренных технических устройств.

Перечисленные средства необходимо использовать с учетом следующих базовых принципов:

- каждый пользователь должен иметь минимум полномочий, необходимых и достаточных для решения своих задач. Применение данного принципа сводит к минимуму возможность НСД и облегчает проведение служебной проверки для выявления нарушений и фактов проникновения;

- все элементы системы Банка должны быть разделены на «контуры защиты».

ЗАКЛЮЧЕНИЕ

Банковская система выступает неотъемлемой составляющей экономики и является необходимым условием национальной безопасности. Главная цель обеспечения банковской безопасности заключается, прежде всего, в обеспечении стабильного и эффективного функционирования кредитных организаций.

Под безопасностью банковской деятельности понимают комплекс условий, позволяющий предупредить потенциально опасные для банка действия или обстоятельства, либо их свести к такому уровню, при котором они не способны причинить ущерб установленной системе функционирования банка, сохранению и воспроизводству его собственности и инфраструктуры, и затруднять достижение банком уставных целей.

Информационная безопасность – это безопасность, связанная с угрозами в информационной сфере. Основная цель информационной безопасности банка заключается в обеспечении эффективной деятельности банка путём исключения возможности нанесения ему ущерба. Источниками угроз выступают как внешние и внутренние нарушители, так и нарушения в работе программных и аппаратных компонентов информационных систем, а также природные и техногенные катастрофы. Выявление этих угроз, анализ возможных каналов и средств их реализации позволяют выработать рекомендации по обеспечению безопасности банков и банковских технологий, как на теоретическом, так и на практическом уровнях.

Процесс управления безопасностью должен включать следующие основные этапы:

- выявление риска, т.е. определение предпосылок, причин и обстоятельств реализации риска;

- оценку риска – банк анализирует информацию, полученную в результате идентификации риска, определяет вероятность наступления событий риска, приводящих к потерям, а также размера ущерба;

- анализ проблемных зон процессов банка, выработка и принятие решения по оптимизации процессов для снижения уровня риска;

- мониторинг риска;

- контроль выполнения мероприятий по снижению уровня риска и устранению проблемных зон в процессах.

Несмотря на общие принципы обеспечения информационной безопасности банков, каждая кредитная организация вырабатывает свою политику безопасности.

Для защиты банковской безопасности необходима постоянная разработка и обновление программных продуктов и электронных систем. Важным моментом в разработке программного обеспечения является анализ угроз. Анализ позволяет улучшить осведомленность руководства и сотрудников, ответственных за безопасность системы, об её сильных и слабых сторонах, и, тем самым, способствует созданию базы для принятия верных решений и оптимизации системы безопасности для более эффективной работы. Правильно выбранная политика информационной безопасности позволит отечественным банкам снизить риски утечки конфиденциальной информации и, как следствие, повысить эффективность их деятельности.

СПИСОК ЛИТЕРАТУРЫ

- Федеральный закон от 27 июля 2006 г. № 149-ФЗ (с изменениями и дополнениями) «Об информации, информационных технологиях и о защите информации» // Собр. законодательства Рос. Федерации. – 2006. – № 31. – Ч. 1. – Ст. 3448

- Федеральный закон «О коммерческой тайне» от 29.07.2004 № 98-ФЗ

- ГОСТ Р 50922-2006 – Защита информации. Основные термины и определения.

- ГОСТ Р 51275-2006 – Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

- Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» (СТО БР ИББС-1.0-2014) [Электронный ресурс] // Центральный банк Российской Федерации. Режим доступа: http://www.cbr.ru/credit/Gubzi_docs/main.asp?Prtid=Stnd

- Гамза, В. А. Безопасность банковской деятельности: учебник для вузов / В. А. Гамза, И. Б. Ткачук, И. М. Жилкин. – 3-е изд., перерад. и доп. – М.: Издательство Юрайт, 2015

- Гулько А.А., Антонян М.Г., Гордеева Ю.С. Информационная безопасность в системе безопасности банка // Вектор экономики. – 2018. - № 3 (21). – С. 39

- Ерохин В.В. Защита программного обеспечения и верификация информации в информационно-телекоммуникационных системах банка: Монография – М.: изд-во МГУ, 2015

- Жукова Е.Ф. Банковское дело: учеб. для бакалавров. – М.: Юрайт, 2016

- Назаров Р.В. Проблемы информационной безопасности банков // Успехи современной науки. – 2016. - № 12. Т. 3. – С. 168-170

- Сашенко А.С. Защита информации банков и коммерческих организаций // Альманах мировой науки. – 2017. - № 1-1 (16). – С. 86-88

- Cветлова В.В. Задачи комплексной информационной системы обеспечения экономической безопасности коммерческих банков // Евразийский юридический журнал. – 2015. – № 8. – С. 253-256

- Смольянинова Е.Н., Духанина Н.А., Дашидондокова А.Ц. Проблемы безопасности расчетов пластиковыми картами // Фундаментальные исследования. – 2015. - № 2-22. – С. 4969-4973

- Чекардовская И.А., Бакановская Л.Н., Торопова И.А. Эффективная система проектирования производственных процессов // Научное обозрение. – 2015. – № 5. – С. 272-278

- Банки URL: http://www.aladdin-rd.ru/sectors/finance

- Особенности обеспечения информационной безопасности в банковской системе [Электронный ресурс]. – Режим доступа: http://www.antimalware.ru/analytics/Technology_Analysis/Features_information_security_in_the_banking_system

Приложение 1. Организационная структура

ОАО «Банк «ОТКРЫТИЕ»

-

Токаренко А. СТО БР ИББС: рекомендовано к обязательному применению // Банковское обозрение. – 2010. - № 10. ↑

-

Смольянинова Е.Н., Духанина Н.А., Дашидондокова А.Ц. Проблемы безопасности расчетов пластиковыми картами // Фундаментальные исследования. – 2015. - № 2-22. – С. 4969-4973 ↑

- Человеческий фактор в управлении организации (Взаимосвязь качества и профессионализма)

- Оптимизация ресурсов организаций (подразделений)

- Особенности распределения полномочий между в рабочей группе.

- Права изобретателей и их гражданско-правовая защита

- Перспективы развития мировой валютной системы и ее компонентов в начале третьего тясячелетия

- Налогового планирования на предприятии

- Услуги на рынке товаров в обеспечении коммерческой деятельности: виды, содержание, издержки в обращении товаров, получение прибыли (Содержание коммерческой деятельности в сфере услуг)

- Основные функции в системе менеджмента ( Общая характеристика основных функций управления )

- Кадровая стратегия современной организации, и ее влияние на службу персонала

- ПСИХОЛОГИЧЕСКИЕ ТИПЫ УПРАВЛЕНЧЕСКИХ РЕШЕНИЙ (Интуитивные управленческие решения)

- Роль мотивации в поведении организации (гостиница Охтинская)

- Проектирование реализации операций бизнес-процесса «Складской учет» .