Назначение и структура системы защиты информации коммерческого предприятия (Сущность и задачи защиты информации на коммерческом предприятии)

Содержание:

ВВЕДЕНИЕ

В настоящее время экономическая эффективность любого предприятия или организация напрямую зависит от наличия распределенной информационной системы. Однако наличие такой системы значительно увеличивает опасность несанкционированного вмешательства в ее работу и доступа к коммерческой информации. Сегодня существуют мощные технические и программные средства несанкционированного сбора информации, довольно качественно подготовленные специалисты. Последствиями успешного проведения информационных атак могут стать как раскрытие конфиденциальных данных либо навязывание ложной информации, так и нарушение установленного порядка сбора, обработки и передачи информации в автоматизированных системах предприятия, отказы и сбои в работе технических систем.

Поэтому важным вопросом деятельности предприятия становятся развитие информационной системы, а его конкурентоспособность напрямую зависит от способности защищать свою коммерческую, техническую и финансовую информацию, персональные данные сотрудников.

Защита информации на предприятии – это совокупность методов и средств, обеспечивающих безопасность данных клиентов и сотрудников, системы управления и различных информационных процессов и ресурсов в условиях воздействия на нее угроз естественного или искусственного

характера [1].

Согласно Государственному стандарту Р 50922-2006, защита информации – это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий [2].

Учитывая сложность современных информационных систем, большие объемы обрабатываемой в них информации, множество каналов несанкционированного доступа, система защиты информации на предприятии должна строиться на основе комплексного подхода, объединяющего законодательные, организационные и программно-технические мероприятия.

Целью курсовой работы является процесс тщательного изучения назначения, структуры, основных проблемных вопросов системы защиты информации коммерческого предприятия и основных способов ее обеспечения.

Объектом исследования является система защиты информации коммерческого предприятия.

Предметом исследования - мероприятия по обеспечению требуемого уровня безопасности информации коммерческого предприятия.

Задачами курсовой работы:

- изучение назначения, структуры и задач системы защиты информации на предприятии;

- выявление и анализ угроз безопасности информации;

- разработка мероприятий по защите информации на предприятии.

Структура курсовой работы включает: введение, основную часть, состоящую из двух разделов, заключение и список литературы из 19 источников.

В процессе написания работы были использованы учебные пособия по информационным технологиям, интернет ресурсы.

1. ОСНОВЫ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА КОММЕРЧЕСКОМ ПРЕДПРИЯТИИ

1.1 Сущность и задачи защиты информации на коммерческом предприятии

В настоящее время происходит процесс переноса активов современных коммерческих предприятий с материальных в сторону информационных. Объемы информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и средств автоматизации значительно возрастают.

Доступность компьютерной техники привела к повышению технической грамотности населения. Это, в свою очередь, привело к росту с киберпреступности и привело к росту попыток вмешательства в работу информационных систем на государственных и коммерческих предприятиях. Многие из этих попыток имеют успех и наносят значительные финансовые убытки владельцам информации.

Последствиями атак на информацию коммерческого предприятия являются экономические потери, а именно:

- серьезные финансовые убытки на рынке вследствие раскрытия коммерческой информации;

- известие об утечке конфиденциальной информации влияет на ухудшение репутации фирмы, приводя к потерям в объемах торговых операций;

- навязывание фиктивных или убыточных сделок фирмами-конкурентами вследствие кражи информации могут разорить предприятие;

- принятие ошибочных решений вследствие подмены информации;

- успешные атаки на предприятие, оказывающее любой вид информационных услуг, снижают доверие клиентов, что сказывается на объеме доходов.

Развитие и повсеместное использование на современных коммерческих предприятиях систем управления как предприятием в целом, так и технологическими процессами привело к увеличению числа атак на системы технологического управления [3].

Как правило в системах технологического управления циркулирует информация о технологических процессах и об управляющих воздействиях. Особенностями данных систем является их замкнутость. Поэтому возможность физического доступа к объекту управления для совершения краж имеет в основном только внутренний нарушитель – собственные сотрудники предприятия или компаний-партнеров.

Внешние атаки на информационные ресурсы систем технологического управления наиболее часто совершаются при промышленном шпионаже (если технологическая информация представляют ценность для конкурентов) и в редких случаях – шантаж и заказные акции против конкурентов. Кроме того необходимо учитывать возможность таких инцидентов как действия обиженных уволенных сотрудников, нарушение функционирования вредоносным кодом, случайные взломы «подростками».

Кроме того в последнее время необходимо учитывать возможность реализации угроз международного терроризма. Объектами таких атак являются объекты жизнеобеспечения – энергетика, транспорт, связь, водоснабжение и канализация, трубопроводные системы, а также автоматизированные системы управления технологическими процессами «критически важной инфраструктуры». Возможность деструктивного информационного воздействия на критически важные объекты стала очевидной после атаки 2010 года на иранские ядерные центрифуги с помощью вредоносного вируса Stuxnet. Этот инцидент показал подверженность поражающему воздействию систем управления на базе так называемых SCADA (supervisory control and data acquisition, диспетчерское управление и сбор данных) систем. SCADA - программный продукт, предназначенный для разработки или обеспечения работы в реальном времени систем сбора, обработки, отображения и архивирования информации об объекте мониторинга или управления [3].

В результате реализации данных атак возможны не только финансовые потери, но и утрата репутации, возможность потери здоровья и жизни, а также риски возникновения экологических катастроф. К катастрофическим последствиям может привести даже незначительное нарушение функционирования систем технологического управления предприятием.

В связи с этим вопросы обеспечения защиты информации является одним из необходимых условий конкурентоспособной работы коммерческого предприятия, ведения бизнеса и вообще здоровья и жизни населения.

Сегодня компьютерные системы интегрированы непосредственно в информационные структуры современных предприятий, поэтому вопрос безопасности информации уже не является чисто техническим, а касается всей деятельности фирмы или организации в целом. В связи с этим защита информации представляет собой основу безопасности предприятия в целом, при этом ее значение с каждым годом возрастает.

Построение автоматизированных системах обработки информации и управления предприятием на основе компьютерных технологий привело к необходимости решения проблем защиты информации от несанкционированного доступа. В связи с тем, что в настоящее время информация все чаще не является жёстко связанной с носителем, может легко и быстро копироваться и передаваться по открытым каналам связи, возникает большое число угроз информации, которые могут быть реализованы как со стороны внешних, так и внутренних нарушителей.

В области защиты информации предприятия в целом наиболее актуальными являются проблемы [4; 5]:

- нарушения конфиденциальности информации;

- нарушения целостности информации;

- нарушения работоспособности информационных систем предприятия.

Обеспечение решения этих проблем возлагается на систему защиты информации на предприятии, которая представляет собой совокупность организационных, нормативно-правовых и технических мер [6; 7; 8]. Задачами системы защиты информации предприятия являются:

1) обеспечение защиты от несанкционированного доступа, возможности копирования, уничтожения, модификации, блокировки, неправомочного распространения, а также от иных неправомерных действий в отношении информации;

2) обеспечение конфиденциальности информации;

3) обеспечение доступности информации для всех санкционированных пользователей.

Безопасность информационных ресурсов и информационных технологий является одним из наиболее важных факторов успешной деятельности коммерческих предприятий. Мероприятия защиты информации обеспечивают конфиденциальность, целостность и доступность информации, однако если для режимных государственных организаций на первом месте является конфиденциальность, то для коммерческих структур важнее всего целостность (актуальность) и доступность данных, кроме того, могут учитываться другие свойства, такие как аутентичность, наблюдаемость, неопровержимость и надежность.

Защита информации, составляющей государственную тайну, обеспечивается, как правило, достижением максимального уровня защиты при необходимых затратах. В этом случае на защиту информации выделяют все необходимые средства. По сравнению с государственными, коммерческие предприятия более открытые и динамичные, поэтому подходы к обеспечению безопасности в государственных и коммерческих структурах весьма различны.

Как правило, на коммерческих предприятиях отсутствуют формализованные, зафиксированные и утвержденные процессы обеспечения защиты информации (информационной безопасности). Эти процессы должны определять единую техническую политику в части выбора средств защиты, текущее состояние (уровень зрелости компании с точки зрения обеспечения информационной безопасности) и планы развития.

Ведущая мировая исследовательская и консалтинговая компания в сфере информационных технологий Gartner Group выделяет 4 уровня зрелости компании (предприятия) с точки зрения обеспечения защиты

информации [9]:

-

- 0 уровень:

- работа по защите информации на предприятии не ведется, руководство компании не осознает важности проблем ЗИ;

- финансирование защиты информации отсутствует;

- для обеспечения защиты информации используются штатные средства операционных систем, баз данных и приложений (разграничение доступа к ресурсам и сервисам, парольная защита).

- 1 уровень:

- защита информации рассматривается руководством как техническая проблема, отсутствует единая программа (концепция, политика) развития системы управления информационной безопасностью на предприятии;

- финансирование защиты информации ведется в рамках общего бюджета предприятия;

- для обеспечения защиты информации используются средства резервного копирования, антивирусные средства, межсетевые экраны, средства организации VPN (плюс средства нулевого уровня).

- 2 уровень:

- защита информации рассматривается руководством как комплекс организационных и технических мероприятий, существует понимание важности защиты информации для производственных процессов, утвержденная руководством программа развития системы управления информационной безопасностью на предприятии;

- финансирование ведется в рамках отдельного бюджета на предприятии;

- для обеспечения защиты информации используются средства усиленной аутентификации, средства анализа почтовых сообщений и web-контента, IDS (системы обнаружения вторжений), средства анализа защищенности, PKI (инфраструктура открытых ключей) и организационные меры (внутренний и внешний аудит, анализ риска, политика информационной безопасности, положения, процедуры, регламенты и руководства) (плюс средства первого уровня).

- 3 уровень:

- защита информации на предприятии является частью корпоративной культуры;

- финансирование защиты информации ведется в рамках отдельного бюджета;

- для обеспечения защиты информации используются системы управления информационной безопасностью, группа реагирования на инциденты нарушения информационной безопасности, соглашение об уровне сервиса (плюс средства второго уровня).

Согласно статистическим исследованиям Gartner Group большинство компаний (55%) сейчас внедрили минимально необходимый набор традиционных технических средств защиты (1 уровень) [9].

Несмотря на то, что на сегодня в ведущих странах мира проблемы обеспечения информационной безопасности ставятся на первое место, злоумышленные действия над информацией не только не уменьшаются, но и имеют достаточно устойчивую тенденцию к росту. Понимая это, большинство руководителей предприятий и организаций принимают меры по защите важной для них информации.

Для решения задач защиты информации на предприятии необходимо создать комплексную систему защиты информации (КСЗИ).

Главной целью КСЗИ является обеспечение непрерывности бизнеса, устойчивого функционирования коммерческого предприятия и предотвращения угроз его безопасности.

Комплексная система защиты информации предприятия направлена [4; 5]:

- на обеспечение защиты законных интересов организации от противоправных посягательств;

- обеспечение охраны жизни и здоровья персонала;

- недопущение:

- хищения материально-технических и финансовых средств;

- уничтожения ценностей и имущества предприятия;

- разглашения, утечки и несанкционированного доступа к служебной информации на предприятии;

- нарушения работы технических средств обеспечения производственной деятельности, включая информационные технологии.

Исходя из целей КСЗИ, можно определить стоящие перед ней задачи. К ним относятся:

-

- прогнозирование, своевременное выявление и устранение угроз безопасности ресурсам и персоналу предприятия, способствующих нанесению финансового, материального и морального ущерба, нарушению его функционирования и развития;

- отнесение информации и информационных ресурсов к категории ограниченного доступа (служебной и коммерческой тайнам, иной конфиденциальной информации, подлежащей защите от неправомерного использования);

- оперативное реагирование на угрозы безопасности на предприятии;

- эффективное пресечение угроз персоналу и посягательств на ресурсы на основе правовых, организационных и инженерно-технических мер и средств обеспечения безопасности;

- создание условий для максимально возможного возмещения и локализации наносимого ущерба неправомерными действиями физических и юридических лиц, ослабление негативного влияния последствий нарушения безопасности предприятия.

1.2 Структура системы защиты информации на предприятии

Постоянное развитие информационных технологий и совершенствование компьютерных систем, обеспечивающих управление, хранение и обработку данных на предприятии, вызвали необходимость совершенствования систем защиты информации.

Поэтому сегодня защита информации на предприятии становится не только привилегией технических специалистов, но и обязанностью каждого пользователя компьютерных систем, и требует не только навыков обращения с системой безопасности, но и знаний о способах неправомерного доступа для предотвращения такового. Надежный контроль над информацией позволяет качественно и своевременно устранять ошибки, возникающие в течение производственных процессов, облегчая работу персонала, и обеспечивает безопасность функционирования всего предприятия.

Можно выделить три основных уровня защиты информации на предприятии [10; 11]:

- обеспечение защиты информации на рабочем месте сотрудника предприятия;

- обеспечение защиты информации в подразделениях предприятия;

- обеспечение защиты информации на всем предприятии.

Любая информация, в том числе и критическая, первоначально создается сотрудниками предприятия. Очень часто у них информация хранится и первично обрабатывается.

Автоматизированные рабочие места могут объединяться в локальную сеть для совместной работы и обмена информацией.

Уровни защиты информации локальной сети подразделения отличаются более сложными механизмами, чем на рабочем месте пользователя. Защита данных на различных уровнях имеет как общие, так и специальные способы защиты.

Локальные сети подразделений часто объединены в общую сеть предприятия, которая кроме рабочих мест рядовых пользователей имеет в своем составе также серверное оборудование и специализированные устройства, которые отвечают за функционирование и защиту всей сети предприятия. Кроме того локальные сети предприятия могут быть географически удалены друг от друга.

Общая структура системы защиты информации на предприятии состоит из следующих элементов:

- физическая защита информации на предприятии;

- контроль доступа и персональная идентификация пользователей;

- применение шифрования для защиты данных;

- защита кабельных систем от наводок и излучения.

Для эффективного построения системы защиты информации необходимо учитывать не только функционирование информационных потоков внутри предприятия, но и возможности неправомерного доступа к информации извне. В зависимости от конкретной уязвимости и типа угрозы, применяются определенные меры по защите информации. В соответствии с механизмами реагирования на угрозу, определяют следующие меры обеспечения защиты информации:

- предотвращение возможных угроз – внедрение служб контроля доступа к информации и технологии;

- заблаговременное обнаружение - раннее обнаружение угрозы, даже в случае обхода механизмов защиты;

- ограничение ущерба – уменьшение размера информационных потерь, в случае уже произошедшего противоправного действия;

- восстановление - обеспечение эффективного восстановления информации в случае её утраты или уничтожения.

Кроме того, структура системы защиты информации на предприятии должна содержать следующие элементы [7; 8; 12; 13]:

- законодательный;

- административный (приказы и другие действия руководства организаций, связанных с защищаемыми информационными системами);

- процедурный (меры безопасности, ориентированные на людей);

- программно-технический.

Меры законодательного характера являются важнейшими для обеспечения защиты информации. Большинство людей не совершают противоправных действий не потому, что это технически невозможно, а потому, что это осуждается и/или наказывается обществом, потому, что так поступать не принято.

Различают две группы мер законодательного характера [7; 8]:

- меры, направленные на создание и поддержание на предприятии негативного (в том числе с применением наказаний) отношения к нарушениям и нарушителям информационной безопасности (меры ограничительной направленности);

- направляющие и координирующие меры, способствующие повышению образованности сотрудников в области защиты информации, помогающие в разработке и распространении средств обеспечения информационной безопасности (меры созидательной направленности).

К административным мерам системы защиты относятся действия общего характера, предпринимаемые руководством предприятия [8].

Главная цель административных мер - сформировать программу работ в области защиты информации и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. Руководство каждого коммерческого предприятия должно осознать необходимость поддержания режима безопасности и выделения на эти цели значительных ресурсов.

Политика безопасности строится на основе анализа рисков, которые признаются реальными для информационной системы организации. Когда риски проанализированы и стратегия защиты определена, составляется программа обеспечения информационной безопасности. Под эту программу выделяются ресурсы, назначаются ответственные, определяется порядок контроля выполнения программы и т.п.

Под политикой безопасности понимают совокупность документированных решений, принимаемых руководством организации и направленных на защиту информации и ассоциированных с ней ресурсов [7;12; 13; 14].

Процедурные меры системы защиты информации ориентированы на людей, а не на технические средства. Именно люди формируют режим защиты информации, и они же оказываются главной угрозой безопасности.

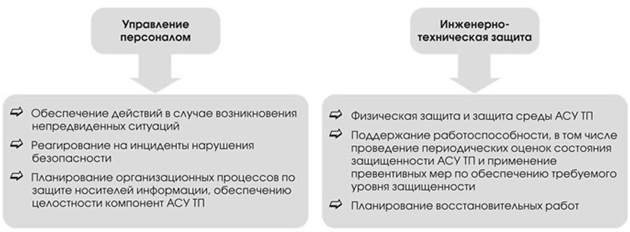

Можно выделить следующие меры процедурного характера:

- управление персоналом;

- физическая защита;

- поддержание работоспособности;

- реагирование на нарушения режима безопасности;

- планирование восстановительных работ.

Процедурные меры защиты информации представлены на рисунке 1.

К программно-техническим относятся меры, направленные на контроль компьютерного оборудования, программ и данных. Программно-технические меры являются особо важными.

Рисунок 1. Процедурные меры защиты информации

Однако необходимо учитывать, что быстрое развитие информационных технологий не только предоставляет новые возможности, но и объективно затрудняет обеспечение надежной защиты, если опираться исключительно на программно-технические меры.

В связи с этим особую важность имеет комплексный подход к информационной безопасности.

К программно-техническим мерам относятся следующие сервисы защиты [7; 13]:

- идентификация и аутентификация пользователей;

- управление доступом к информации;

- протоколирование и аудит;

- шифрование данных;

- контроль целостности данных;

- экранирование;

- анализ защищенности информации;

- обеспечение отказоустойчивости оборудования;

- обеспечение безопасного восстановления системы;

- методы туннелирования;

- управление системой защиты.

Совокупность перечисленных выше сервисов безопасности называют полным набором. Считается, что его достаточно для построения надежной защиты на программно-техническом уровне.

1.3 Характеристики системы защиты информации

Для оценки системы защиты информации выделяют три основные характеристики: конфиденциальность, целостность, доступность [5, 6, 14].

Каждая из них может являться целью атаки любого злоумышленного или случайного нарушения требуемого уровня значений этих характеристик.

Так как информационной системы предприятия процесс воздействия на информацию различных факторов носит непредсказуемый характер (цель злоумышленника, его возможности, предпочитаемые методы проникновения), то в качестве количественной меры уязвимости информации наиболее часто принимают вероятность нарушения защищаемых характеристик, а также потенциально возможные потери от реализации угроз безопасности.

На основе проведенного анализа [5, 6, 14, 15] можно выделить основные параметры, определяющие вероятность нарушения защищенности информации:

- количество и типы структурных компонентов системы, в которых оценивается уязвимость информации;

- количество и типы случайных и злоумышленных дестабилизирующих факторов, которые могут оказать негативное воздействие на критическую информацию;

- требования по безопасности;

- характер и содержание защищаемой информации, ее статус, секретность;

- структура, возможности и количество средств противодействия дестабилизирующим воздействиям;

- условия функционирования объекта защиты и проявления дестабилизирующих факторов, включая противодействие им в чрезвычайных ситуациях.

Для различных видов коммерческих предприятий и различных типов информации значимость таких характеристик, как конфиденциальность, целостность и доступность, различна. Как правило для коммерческих предприятий более существенным является обеспечение высокой доступности и целостности информации, конфиденциальность информации является менее существенной.

2. ОРГАНИЗАЦИЯ ЗАЩИТЫ ИНФОРМАЦИИ НА КОММЕРЧЕСКОМ ПРЕДПРИЯТИИ

2.1 Описание объекта защиты информации

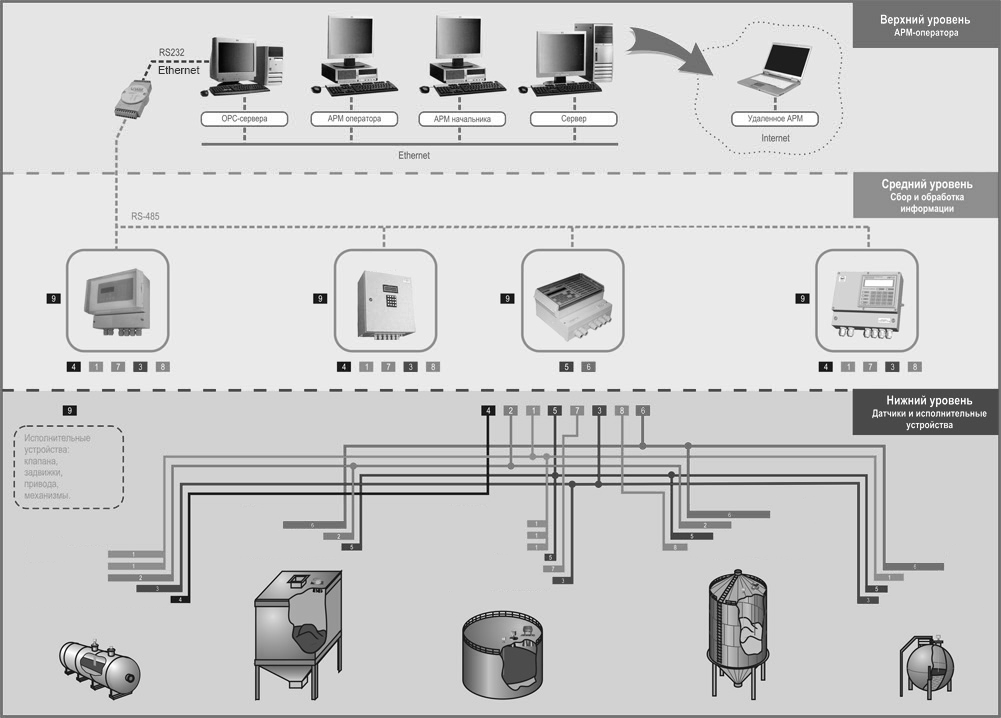

В качестве объекта защиты информации на современном коммерческом предприятии рассмотрим автоматизированную систему управления технологическим процессом (АСУ ТП).

АСУ ТП - комплекс программных и технических средств, предназначенный для автоматизации управления технологическим оборудованием на предприятиях [3, 16].

Как правило, АСУ ТП характеризуются тем, что обеспечивают комплексную автоматизацию технологических операций на всем производстве или отдельном участке, выпускающем относительно завершенный продукт.

Элементы АСУ ТП связаны между собой цифровой информационной сетью, по которой с централизованного пульта управления или с отдельных устройств команды поступают к исполнительным устройствам или контроллерам. Обратную связь обеспечивают при помощи разнообразных датчиков.

Автоматизированные системы управления технологическими процессами современных коммерческих предприятий – это многофункциональные программно-аппаратные комплексы, в которых применяются серверы приложений и баз данных, автоматизированные рабочие места на основе персональных либо мобильных компьютеров, программируемые логические контроллеры различных производителей. Для взаимодействия этих разнородных компонентов и исполняемых ими приложений используются сетевые устройства, специализированные и стандартные протоколы обмена данными. В последнее время в данных системах используются беспроводные локальные сети, средства дистанционного доступа к системе через Интернет и веб-интрефейсы.

АСУ ТП, как правило, имеет от двух до трёх уровней сетевой архитектуры. На современных предприятиях всё чаще реализуется единая среда управления в корпоративной локальной сети, в которой размещены компьютеры и системы, посредством которых осуществляется управление организационной и финансовой деятельностью. Часть компьютеров этой сети может иметь доступ к серверам АСУ ТП, содержащим накапливаемую о технологическом процессе информацию.

Структура АСУ ТП представлена на рисунке 2.

Рисунок 2. Общая структура АСУ ТП

В качестве верхнего уровня сети АСУ ТП выступают станции операторов и инженеров АСУ ТП, серверы баз данных и серверы приложений. Средний уровень – это программируемые логические контроллеры, нижний уровень составляют датчики сбора данных и исполнительные механизмы. Связь между уровнями обеспечивается коммуникационным оборудованием, серверами или контроллерами.

Современной тенденцией является использование IP и Ethernet сетей на верхнем и среднем уровнях. Всё чаще промышленные устройства имеют Ethernet порты и IP протоколы, которые используются на всех уровнях сети АСУ ТП.

Таким образом, особенностью сетей АСУ ТП современного коммерческого предприятия является использование как специализированных, так и IP протоколов. При этом специализированные протоколы, как правило, не предусматривает средств защиты.

2.2 Анализ угроз и каналов утечки информации

При рассмотрении информационной сети коммерческого предприятия предлагается модель нарушителя, в которой в качестве угроз информации предполагаются ее разглашение, утечка по техническим каналам и несанкционированный доступ к ней со стороны конкурентов и злоумышленников. Каждая из данных угроз в случае реализации влечет за собой определенный ущерб – моральный или материальный, а обеспечение защиты и противодействия угрозе позволяет значительно или хотя бы частично снизить его величину, либо полностью устранить угрозу.

Рассмотрим данные угрозы. Разглашение - это умышленные или неосторожные действия с конфиденциальными сведениями, в результате которых происходит ознакомление с ними лиц, не имеющих к ним права допуска [3; 16]. Потенциальными злоумышленниками в этом случае могут быть сотрудники предприятия, имеющие доступ к данной конфиденциальной информации. Целью такого рода нарушителей является передача информации за контролируемую зону с целью её последующего несанкционированного использования.

Утечка - это бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена [14; 17]. Под каналом утечки информации принято понимать физический путь от источника конфиденциальной информации к злоумышленнику, посредством которого последний может получить доступ к охраняемым сведениям.

Каналами утечки конфиденциальной информации могут быть:

- несанкционированное копирование и вынос её за пределы контролируемой территории конфиденциальной информации на внешних носителях;

- вынос за пределы контролируемой территории и распечатанных конфиденциальных документов;

- несанкционированная передача конфиденциальной информации по сети на внешние серверы, расположенные вне контролируемой территории предприятия;

- хищение носителей (жёстких дисков, компакт-дисков, флэш-карт), содержащих конфиденциальную информацию.

Несанкционированный доступ (НСД) - это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к ней [13; 17]. НСД к источникам конфиденциальной информации реализуется различными способами: от инициативного сотрудничества, выражающегося в стремлении продать секреты, до использования различных средств проникновения к коммерческой информации.

Анализ возможных путей утечки информации показывает, что при отсутствии специальных мер защиты обеспечивающих выполнение функций, возложенных на информационную систему предприятия, возможно [13; 16; 17]:

- дистанционное снятие информации техническими средствами (перехват электромагнитных излучений);

- перехват данных, передаваемых по каналам связи;

- акустическая или электроакустическая утечка информации;

- модификация или навязывание ложных сообщений;

- считывание (изменение) информации;

- чтение остаточной информации в запоминающих устройствах системы после выполнения санкционированных запросов;

- копирование информации с последующим хищением носителей;

- несанкционированное использование доступа с рабочих мест зарегистрированных пользователей;

- маскировка злоумышленника под зарегистрированного пользователя с помощью похищенных паролей и других атрибутов доступа;

- маскировка несанкционированных запросов под запросы операционной системы (мистификация);

- использование вирусов;

- вывод из строя механизмов защиты.

Проведенный анализ позволил составить классификацию воздействий на ресурсы коммерческого предприятия, представленную в таблице 1.

Таблица 1

Классификация воздействий на ресурсы предприятия

|

Способы нанесения ущерба |

Объекты воздействий |

|||

|

Оборудование |

Программы |

Данные |

Персонал |

|

|

Раскрытие (утечка) информации |

Хищение носителей информации, подключение к линии связи, несанкционированное использование ресурсов |

Несанкциони-рованное копирование, перехват |

Хищение, копирование, перехват |

Передача сведений о защите, разглашение, халатность |

|

Потеря целостности информации |

Подключение, модификация, спецвложения, изменение режимов работы, несанкционированное использование ресурсов |

Внедрение "троянских коней" и "жучков" |

Искажение, модификация |

Вербовка персонала |

|

Нарушение работоспособности информационной системы |

Изменение режимов функционирования, вывод из строя, хищение, разрушение |

Искажение, удаление, подмена |

Искажение, удаление, навязывание ложных данных |

|

|

Незаконное тиражирование информации |

Изготовление аналогов без лицензий |

Использование незаконных копий |

Публикация без ведома авторов |

Тиражирование документов |

2.3 Методы защиты коммерческого предприятия от утечки информации

Считается, что в основе любой системы защиты от атак, связанных с утечкой конфиденциальной информации, должны лежать организационные меры обеспечения безопасности [8; 14]. В рамках этих мер на предприятии должны быть разработаны и внедрены организационно-распорядительные документы, определяющие список конфиденциальных информационных ресурсов, возможные угрозы, которые с ними связаны, а также перечень тех мероприятий, которые должны быть реализованы для противодействия указанным угрозам. Примерами таких организационных документов могут являться концепция и политика информационной безопасности, должностные инструкции сотрудников организации, положение про службу защиты информации. В дополнении к организационным средствам защиты должны применяться и технические решения, предназначенные для блокирования каналов утечки конфиденциальной информации. Рассмотрим несколько способов защиты информации.

1. Наличие изолированной автоматизированной системы для работы с конфиденциальной информацией.

Данный способ начал применяться для защиты от утечки конфиденциальной информации одним из первых. Он состоит в создании выделенной автономной автоматизированной системы (АС), состоящей из средств компьютерной техники, необходимых для работы с конфиденциальной информацией [17; 18]. При этом такая АС полностью изолируется от любых внешних систем, что даёт возможность исключить возможную утечку информации по сети. АС этого типа оснащаются системами контроля доступа, а также системами видеонаблюдения. Доступ в помещения, в которых находится АС, осуществляется по специальным пропускам, при этом обычно производится личный досмотр сотрудников с целью контроля электронных и бумажных носителей информации. Для блокирования возможности утечки информации путём её копирования на внешние носители, из компьютеров АС, как правило, удаляются все устройства, при помощи которых можно записать информацию на такие носители.

Недостатком такой ситуации является необходимость создания двух эквивалентных АС, одна из которых предназначалась только для обработки конфиденциальной информации, а другая – для работы с открытыми данными и ресурсами Интернет. В коммерческих предприятиях такой подход, как правило, не реализуют из-за его избыточности и высокой стоимости.

2. Применение системы активного мониторинга рабочих станций пользователей. Данные системы представляют собой специализированные программные комплексы, предназначенные для выявления несанкционированных действий пользователей, связанных, в том числе, с передачей коммерческой информации за пределы контролируемой территории предприятия [17; 18].

Преимуществом использования систем мониторинга является возможность создания виртуальной изолированной среды обработки конфиденциальной информации без физического выделения отдельной АС для работы с данными ограниченного доступа.

3. Применение средств контентного анализа исходящих пакетов данных.

Данные средства обеспечивают возможность обработки сетевого трафика, отправляемого за пределы контролируемой территории с целью выявления возможной утечки конфиденциальной информации. Используются они, как правило, для анализа исходящего почтового и web-трафика в сети Интернет. Такие средства защиты устанавливаются в разрыв канала связи между сетью Интернет и АС предприятия, таким образом, чтобы через них проходили все исходящие пакеты данных.

Преимуществом систем защиты данного типа является возможность мониторинга и ограничения, как входящего, так и исходящего трафика. Однако эти системы не позволяют гарантировать стопроцентное выявление сообщений, содержащих конфиденциальную информацию.

2.4 Мероприятия по технической защите информации

Одним из элементов системы защиты информации на предприятии являются важных мероприятия по технической защите информации. Рассмотрим данные мероприятия.

Среди способов несанкционированного перехвата информации особое место занимает прослушивание телефонных переговоров, так как телефонная линия как правило самый незащищенный источник связи между абонентами.

Для защиты телефонных каналов используется несколько разновидностей специальной техники:

- криптографические системы защиты (скремблеры);

- анализаторы телефонных линий;

- односторонние маскираторы речи;

- средства пассивной защиты;

- постановщики активной заградительной помехи.

Следующим каналом утечки являются сети питания и заземления. Для фильтрации сигналов в цепях питания используются разделительные трансформаторы и помехоподавляющие фильтры [18; 19]. Разделительные трансформаторы должны обеспечивать развязку первичной и вторичной цепей по сигналам наводки. Так же могут использоваться помехоподавляющие фильтры. В настоящее время существует большое количество различных типов фильтров, обеспечивающих ослабление нежелательных сигналов в разных участках частотного диапазона. Это фильтры нижних и верхних частот, полосовые и заграждающие фильтры и т.д. Основное назначение фильтров - пропускать без значительного ослабления сигналы с частотами, лежащими в рабочей полосе частот, и подавлять (ослаблять) сигналы с частотами, лежащими за пределами этой полосы.

Для защиты информации от утечки за счет побочных электромагнитных излучений и наводок (ПЭМИН) могут применяются пассивный, активный и комбинированный методы [17; 18]. Пассивная защита заключается в снижении уровней излучения до величин, соизмеримых с естественными шумами, с помощью специальной элементной базы и конструктивной доработки техники, обрабатывающей конфиденциальную информацию. Одно из технических решений заключается в размещении всего оборудования в безопасной экранируемой среде.

В случае, когда экранирование компонентов невозможно, либо нецелесообразно, предусматривается изоляция линий данных и питания за счет различных сочетаний фильтров, устройств подавления сигнала, заземления, трансформаторов развязки. При этом лучшим вариантом защиты линий связи является применение волоконно-оптической линий передачи.

Активная защита предполагает сокрытие информационных сигналов за счет шумовой или заградительной помехи с помощью специальных генераторов шума.

Комбинированная защита - это снижение уровней излучения до заданных значений с одновременным использованием и пассивной, и активной защиты.

Предотвращение утечки информации по виброакустическому каналу организуется по двум направлениям:

1) необходимо максимально ослабить акустический сигнал от источника звука, попадающий в другую среду распространения, где его могут перехватить;

2) создать в "опасной" среде распространения сильный помеховый сигнал, который невозможно отфильтровать от полезного.

Для защиты информации организации по виброакустическому каналу необходимо обеспечить звукоизоляцию помещений для локализации источников акустических сигналов внутри них. Для повышения звукоизоляции в помещениях применяют акустические экраны, устанавливаемые на пути распространения звука на наиболее опасных (с точки зрения разведки) направлениях.

Рассмотрим средства технической защиты информации на предприятии.

2.5 Средства технической защиты информации на предприятии

Для защиты информационных ресурсов коммерческого предприятия необходимы средства защиты информации от:

- несанкционированного доступа;

- утечки при передаче по каналам связи;

- утечки по телефонной линии;

- утечки по линиям питания;

- утечки по визуально-оптическому каналу;

- утечки по виброакукстическому каналу;

- утечки за счет побочных электромагнитных излучений и наводок.

Для обеспечения защиты информации на предприятии возможны к использованию технические средства [18; 19]:

- телефонный скремблер, предназначенный для шифрования речевого сигнала и защиты факсимильных сообщений, передаваемых по телефонной сети общего применения;

- генератор виброакустических и акустических помех, предназначенный для обеспечения защиты выделенных помещений любых категорий от утечки речевой информации по акустическим и виброканалам;

- сетевой фильтр, предназначенный для предотвращения утечки информации по цепям электропитания, а также для защиты средств оргтехники от внешних помех;

- генератор шума, предназначенный для маскировки побочных информативных электромагнитных излучений и наводок персональных компьютеров, компьютерных сетей;

- электронный замок - комплекс защиты информации от несанкционированного доступа. Это аппаратный контроллер, предназначенный для установки в ПЭВМ и обеспечивающий доверенную загрузку операционных систем любого типа.

Комплексное использование рассмотренных средств и методов защиты информации на предприятии позволит обеспечить его эффективное функционирование.

2.6 Рекомендации по обеспечению защиты информации

Таким образом, для обеспечения защиты информации коммерческого предприятия необходимо применение следующих мер безопасности.

На уровне предприятия:

- постоянно проводить работу с сотрудниками о необходимости соблюдения мер защиты информации;

- разработать на предприятии «Положение о коммерческой тайне и конфиденциальной информации»;

разработать перечень критических бизнес-процессов/программно-технических средств, которые обрабатывают информацию с ограниченным доступом, разглашение которой может причинить вред организации;

- создать специальный орган (службу) по вопросам защиты информации или определить лиц, на которых возложить эти обязанности;

- доработать инструкции сотрудников с учетом вопросов защиты информации;

- разработать политику информационной безопасности предприятия;

- провести работу по выявлению угроз и каналов утечки информации на предприятии. На его основе провести анализ рисков информационной безопасности;

- с учетом анализа рисков и объема выделяемых средств осуществить приобретение программных или аппаратно-программных средств защиты информации;

- разделить информационную сеть предприятия на сегменты с открытой и конфиденциальной информацией и саму АСУ ТП (при необходимости по возможности разделить сети);

- обеспечить построение защищенного узла доступа к ресурсам сети Интернет;

- определить правила доступа до сети Интернет, по возможности отделить АСУ ТП от сети Интернет;

- разработать и внедрить систему управления инцидентами;

- провести аудит информационной безопасности.

Важной частью защиты информации на предприятии является защита ее АСУ ТП.

Для защиты сегмента АСУ ТП на верхнем уровне от попыток несанкционированного доступа со стороны корпоративного сегмента локальной сети предприятия и сохранения при этом информационного взаимодействия между сегментами возможно применение системы одностороннего межсетевого взаимодействия (например Fox-IT DataDiode).

На среднем уровне АСУ ТП можно использовать системы обнаружения и предотвращения атак со специализированным для АСУ ТП набором сигнатур атак. Также возможно использование традиционные для корпоративных сетей межсетевых экранов, на которых настраиваются правила доступа для протоколов АСУ ТП с инспекцией на сетевом уровне TCP/IP.

В некоторых случаях на уровне контроллеров целесообразно использовать специализированные промышленные полевые межсетевые экраны (Field Firewalls, Industrial Firewalls). Задача состоит в том, чтобы контролировать сессии промышленных протоколов не только на сетевом уровне (что реализовано почти во всех межсетевых экранах), но и на прикладном уровне (это реализовано в некоторых системах предотвращения атак, но в крайне ограниченном наборе сигнатур и с рядом других ограничений).

Таким образом, наиболее эффективным подходом к обеспечению защиты информации коммерческого предприятия является создание комплексной организационно-технической системы безопасности.

ЗАКЛЮЧЕНИЕ

Развитие информационных технологий требует от руководства современных коммерческих предприятий постоянного совершенствования методов и средств защиты информации, позволяющих оценивать угрозы безопасности информационным активам и адекватно реагировать на них.

Проведенный в работе анализ показал, что основными задачами, решение которых обеспечивает защиту информации коммерческого предприятия, являются:

- организация контролируемого доступа к информации;

- подтверждение истинности информации;

- защита от перехвата информации при передаче ее по каналам связи;

- защита от искажений и ввода ложной информации.

Эффективное решение проблем защиты информации на предприятии может быть получено только на базе комплексного использования мер законодательного, административного, процедурного, программно-технического характера.

Внедрение и постоянное совершенствование системы защиты информации на предприятии позволит обеспечить не только безопасность информации, но и безопасность людей, экологии и защиту от финансовых потерь из-за сбоев в работе сетевой инфраструктуры или неавторизованного доступа к системам управления.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- [Электронный ресурс]/ Режим доступа: https://camafon.ru/informatsionnaya-bezopasnost/zashhita-na-predpriyatii.

- ГОСТ Р 50922-2006. Защита информации. Основные термины и определения. Дата введения 2008-02-01.

- [Электронный ресурс]/ Режим доступа: http://www.secuteck.ru/articles2/security-director/bezopasnost-asu-tp-kriticheski-vazhnyh-obektov/.

- Гатчин Ю.А., Климова Е.В. Основы информационной безопасности: учебное пособие. – СПб: СПбГУ ИТМО, 2009 – 84 с.

- Грибунин В. Г. Комплексная система защиты информации на предприятии: учеб. пособие. - М.: Издательский центр «Академия», 2009 -

416 с. - Об информации, информационных технологиях и о защите информации: Федеральный закон Российской Федерации // Российская газета - Федеральный выпуск, №4131, 29.07.2006.

- Жигулин Г.П. Организационное и правовое обеспечение информационной безопасности – СПб.: НИУ ИТМО, 2014 - 173 с.

- Парошин А.А. Нормативно-правовые аспекты защиты информации: Учебное пособие. – Владивосток: Издательство Дальневост. федер. ун-та, 2010 – 216 с.

- [Электронный ресурс]/ Режим доступа: http://www.securitylab.ru/news/tags/Gartner/.

- [Электронный ресурс]/ Режим доступа: http://ab-solut.net/ru/articles/urovni_zaschity/.

- Галатенко В.А. Основы информационной безопасности. Курс лекций: Учебное пособие/Под редакцией В.Б. Бетелина. – М.: ИНТУИТРУ, 2004 - 264 с.

- Шаньгин В.Ф. Комплексная защита информации в корпоративных системах : учеб. пособие – М.: ИД «ФОРУМ» - ИНФРА-М, 2010 – 592 с.: ил.

- Гатчин Ю.А., Сухостат В.В. Теория информационной безопасности и методология защиты информации - Санкт-Петербург: СПбГУ ИТМО, 2010 -

98 с. - [Электронный ресурс]/ Режим доступа: https://arinteg.ru/articles/politika-informatsionnoy-bezopasnosti-27713.html.

- Блинов А.М. Информационная безопасность: Учебное пособие. Часть 1. – СПб.: Издательство СПбГУЭФ, 2010. – 96 с.

- [Электронный ресурс]/ Режим доступа: http://cyberleninka.ru/article/n/bezopasnost-asu-tp.

- В.А. Рыжова Проектирование и исследование комплексных систем безопасности - Санкт-Петербург: НИУ ИТМО, 2013. - 156 с.

- Технические средства и методы защиты информации: Учебник для вузов / Зайцев А.П., Шелупанов А.А., Мещеряков Р.В. и др.; под ред. А.П. Зайцева и А.А. Шелупанова. – М.: ООО «Издательство Машиностроение», 2009 – 508 с.

- Каторин Ю.Ф., Разумовский А.В., Спивак А.И. Защита информации техническими средствами. Учебное пособие – СПб.: НИУ ИТМО, 2012 -

416 с.

- Законность и правопорядок)

- Корпоративная культура в организации (ПАО «МТС» ЯНАО)

- Анализ структуры торгового ассортимента на примере ООО «Ажна»

- Коммерческие риски и способы их уменьшения (Теоретические аспекты коммерческих рисков и пути их снижения)

- Понятие менеджмента. Менеджер и предприниматель (Понятие менеджмента и управления)

- Вопросы перевода юридической терминологии. Современный русский юридический дискурс и юридическая терминология как его составная часть

- Личные неимущественные права как предмет гражданского права (Правовое регулирование личных неимущественных прав граждан в Российской Федерации)

- Произведения, их виды и правовая охрана и их виды (Признаки и виды произведений)

- Произведения, их виды и правовая охрана и их виды

- Технология регистрации российских и иностранных граждан в гостинице РФ

- Технология работы банкетной службы на примере гостиницы Марриотт роял аврора

- Проектирование реализации операций бизнес-процесса «Складской учет»)