Защита сетевой инфраструктуры предприятия(ОБЩЕЕ ПОНЯТИЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ()

СОДЕРЖАНИЕ

ГЛАВА 1. ОБЩЕЕ ПОНЯТИЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ 6

1.1.Мониторинг сетевой инфраструктуры 6

1.2.Современные задачи защиты сетевой инфраструктуры предприятий 9

1.3 Угрозы безопасности сетевой инфраструктуры организации 11

ГЛАВА 2. ОБЩИЕ ПОДХОДЫ И ТЕХНОЛОГИИ ДЛЯ ПОСТРОЕНИЯ БЕЗОПАСНОЙ СЕТИ 18

2.1 Процесс построения безопасной сетевой инфраструктуры 18

2.2 Реализация защищенной сети для небольшого офиса 20

2.3 Эксплуатация технических средств сетевой инфраструктуры 23

ВВЕДЕНИЕ

В наше время, когда информационные технологии уже крепко связаны с бизнес-процессами большинства компаний, а способы и методы сетевых атак постоянно совершенствуются и развиваются, все еще бытует мнение что установка обычного сетевого экрана на границе сети достаточно для защиты внутренних корпоративных ресурсов. Это, к сожалению, не совсем так, а, вернее, совсем не так.

Как пример малой эффективности обычного межсетевого экрана, пользователь системы может самостоятельно нажать на ссылочку, полученную от хорошо знакомого друга в социальной сети либо по почте, скачать и запустить вирус, который, используя известный эксплоит не обновлённой операционной системы или программы, получит права администратора и будет выполнять злонамеренную задачу изнутри корпоративной сети.

При этом копии вируса будут активно рассылаться по контакт листу пораженной системы. В Интернете доступны онлайн системы для тестирования подозрительных файлов разными антивирусными программами, но ими в первую очередь пользуются те же злоумышленники для написания новых «незаметных» вирусов. В связи с этим в наше время существует такое огромное количество бот-нет сетей, достаточно просто купить номера ворованных кредитных карточек и все больше взлом компьютеров стает обычным методом зарабатывания денег. Поэтому задача обеспечения безопасности требует комплексного подхода на всех уровнях сетевой инфраструктуры и компьютерных ресурсов.

На сегодняшний день сложно найти хотя бы одну фирму или организацию, в которой бы не использовались персональные компьютеры. Эти компьютеры объединяют в локальную сеть, потому что это дает массу преимуществ: разделение дорогостоящих ресурсов, совершенствование коммуникаций, улучшение доступа к информации, быстрое и качественное принятие решений, свободу в территориальном размещении компьютеров. Но и этого мало, ведь предприятию нужна информация, удаленная от локальной сети.

Например, это может быть информация из филиалов предприятия или от партнеров: базы данных, каталоги продукции, договоры, счета и т. д. Для этого локальной сети предприятия нужен выход в глобальную сеть, такую как Интернет. Не исключение и одиночные пользователи, ведь Интернет открывает массу возможностей.

Актуальность работы заключается в том, что каждое предприятие, вне зависимости от его размера, богатства и влияния, функционирует лишь благодаря построенной инфраструктуре производства, позволяющей предприятию работать, производить товары и получать прибыль. Инфраструктура – важная составляющая любой организации.

Цель исследования - это изучение понятия инфраструктуры предприятий и принципа её организации, и функционирования.

Задачи. Данная курсовая работа ставит перед собой такие задачи:

Изучения понятия инфраструктуры и инфраструктуры предприятий в частности. Рассмотреть теоретический материал, касающийся данной темы.

Исследование инфраструктуры.

Проанализировать инфраструктуру предприятия «» и дать советы по построению более прогрессивной и прибыльной инфраструктуры.

Объектом исследования является рассмотрение инфраструктуры предприятий

Предметом исследования является правильное построение инфраструктуры предприятий с целью получения максимально выгодной эффективности производства.

Теоретико-методологические основы работы. В работе использовались труды таких выдающихся авторов как: Сафонов Н.А., Титов В.И. и другие.

Методы исследования. При исследовании были использованы следующие методы: литературный, системный, сравнительный литературно-описательный, метод моделирования, метод синтеза и анализа.

ГЛАВА 1. ОБЩЕЕ ПОНЯТИЕ СЕТЕВОЙ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ

1.1.Мониторинг сетевой инфраструктуры

Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями.

Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных. [3]

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из-за наличия множества проблем:

Невозможность оперативного поиска и передачи данных;

Отсутствие возможности использовать нужную информацию вне офиса;

Невозможность коллективной работы с документацией;

Плохая защищенность подключения к интернету и т.д.

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

Локальная сеть;

Активное оборудование (коммутаторы, конверторы интерфейсов, маршрутизаторы);

Пассивное оборудование (монтажные шкафы, кабельные каналы, коммутационные панели и др.);

Компьютеры и периферийные устройства (принтеры, копиры, рабочие станции).

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам.

Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании. [6]

Технические средства сетевой инфраструктуры

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи.

Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя.

Мониторинг сетевой инфраструктуры

За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

Проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники;

Побочное подключение к серверам;

Проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей;

Проверку осуществления резервного копирования данных.

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку:

Рабочих станций;

Серверов;

Доступности сайтов;

Клиентских, серверных приложений и служб;

Принтеров, сканеров и иного сетевого оборудования. [12]

По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д.

Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям.

Аутсорсинг сетевой инфраструктуры

Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг.

Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует:

Уменьшение затрат на сопровождение;

Снижение рисков при реализации профильных проектов;

Более высокое качество обслуживания.

Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат.

1.2.Современные задачи защиты сетевой инфраструктуры предприятий

На сегодняшнем этапе развития IT инфраструктуры предприятий вопрос защиты информации стоит очень остро, даже можно сказать болезненно. И это понятно и объяснимо. С одной стороны, для развития и конкурентоспособности необходимо использовать новейшие разработки в области IT. С другой стороны, это приводит к серьезному усложнению информационной инфраструктуры и применяемых сервисов.

Такое усложнение и расширение неизбежно приводит к росту угроз информационной безопасности. Очевидно, что на данный момент технологии развиваются значительно опережая возможности систем безопасности. Вернее, даже не так. Различных решений в области обеспечения защиты информации - предостаточно. Но сами эти решения становятся так же колоссально сложны, что вполне объяснимо. Необходимо обеспечить защиту от вторжений из вне, защиту сетевых служб и прикладных сервисов, защиту от перехвата информации при передаче по общедоступным сетям, защиту от вирусов, контролировать информационные потоки в реальном времени. И это только малая часть мероприятий в плане обеспечения информационной безопасности предприятия. [10]

Естественно бизнес применяет несколько решений, одни для защиты от внешних атак, другие для контроля доступа к информации, третьи для обеспечения конфиденциальности, четвертые для защиты от DDOS атак. Да еще необходимо развернуть систему сбора событий безопасности, систему формирования отчетности. При этом каждый день появляются все новые виды угроз, бизнес расширяется, устанавливает новые связи с партнерами, открывает новые филиалы, привлекает к работе удаленных сотрудников, задействует облачные сервисы, что требует постоянного обновления и мониторинга систем защиты. Проблема здесь не в отсутствии решений по защите информации, а в их сложности, большом количестве компонентов и самое главное в отсутствии специалистов, способных корректно настроить системы безопасности и поддерживать их в актуальном состоянии. При реализации систем защиты невозможен подход – включил, заработало и забыл. Здесь нужно постоянное изучение предмета, мониторинг состояния системы и непрерывная настройка с учетом всех, появляющихся изменений.

Очень серьезные решения в области сетевой безопасности предлагает компания Check Point Software Technologies, которая является признанным лидером в сфере разработки продуктов для защиты корпоративных сетей. Компания предлагает программно-аппаратные комплексы безопасности в виде интернет шлюзов. При этом такие решения не стоит рассматривать, как элементарный фаервол. Продукты стоит рассматривать, как мощное масштабируемое решение, собираемое из так называемых программных блэйдов. Таким образом в зависимости от потребностей организации в данный момент можно задействовать те или иные компоненты защиты и при этом еще и выбрать уровень производительности системы. Интересной особенностью является то, что в целом вся система управляется централизованно с единой консоли управления, что позволяет, серьезно масштабировать систему и упростить ее конфигурирование и обслуживание. Комплекс так же обладает гибко настраиваемой центральной системой сбора событий безопасности и построения отчетов. [2]

Некоторые возможности комплекса:

межсетевой экран с контролем соединений (патент Check Point Software Technologies, которым на сегодня пользуются практически все разработчики МСЭ)

шлюз подключения к Интернету с возможностью кластеризации и балансировки нагрузки и применения трансляции сетевых адресов.

терминатор VPN соединений с возможностью формирования различных топологий

динамическая инспекция трафика с возможностью разбора SSL сессий

контроль утечек данных

защита от подмены ip адресов

сканер предотвращения вторжений

сборщик логов с контролем объемов, источников и получателей трафика и идентификацией пользователей

система построения отчетов по событиям безопасности

Это далеко не полный перечень возможностей продуктов компании. Более детально можно ознакомиться с данными решениями можно на официальном сайте компании Check Point

С учетом сложности предлагаемых решений, компания Check Point разработала свою систему обучения и сертификации специалистов. Обучение специалистов разбито на несколько этапов, от начальной инсталляции и конфигурирования и до тонкой оптимизации и диагностики неисправностей. На каждом этапе слушатели получают теоретический материал, учебные пособия и подготовленную лабораторную среду для отработки рекомендованных практических заданий.

1.3 Угрозы безопасности сетевой инфраструктуры организации

Графический интерфейс модуля представлен двумя формами: главной и вспомогательной диалоговой, применяемой при добавлении новых переменных и термов. Визуальные компоненты главной формы распределены по трем закладкам: «Функции принадлежности», «Правила» и «Отладка» таким образом, чтобы обеспечить пользователю последовательность разработки и удобство в эксплуатации. Первая содержит дерево БД, хранящее указатели на объекты ТУапаЫе и ТЕину-БгХ, поля редактирования характеристик функций принадлежности, а также диаграмму, отображающую ансамбль термов для одной лингвистической переменной. Вторая - окна для ввода правил и отображения возникших во время трансляции ошибок, а также кнопку ее запуска. В последней закладке располагаются динамически создаваемые

диаграммы по количеству выходных переменных, панель управления процессом отладки и список правил отлаживаемой базы. Каждая закладка соответствует своему этапу проектирования модели. Перемещаясь между ними, пользователь может оперативно просматривать и менять настройки лингвистических переменных, термов, увеличивать или уменьшать число правил. Изменяя значения входных величин при помощи панели управления процессом отладки, можно исследовать веса каждого из правил в пошаговом режиме, а также определять четкие значения выходных переменных. Все операции отладки визуализированы. [12]

Информационные технологии широко применяются на предприятиях различных отраслей экономики, требуя грамотного подхода к построению систем корпоративной защиты.

Все организации стремятся избежать нарушений и перебоев в работе программного обеспечения (ПО) внутреннего пользования и сервисов, предоставляемых клиентам, полного либо частичного повреждения, перехвата сторонним лицом управления какими-либо сервисами системы.

Нарушения и перебои в работе периодически происходят практически в любой организации. Причины самые разные - от физического отказа оборудования до выключения электричества. В данном контексте можно выделить две проблемы безопасности: DoS-атаки и действие вирусов. DoS (denial of service - отказ в обслуживании) - попытка грубо вывести из строя какую-либо станцию. Как правило, неудобства длятся до прекра-

щения атаки, так как фактически атакующая станция испытывает такую же нагрузку, как и атакуемая. Поэтому для атаки выгодно задействовать несколько компьютеров, тогда к аббревиатуре добавляется буква Б (Disributed - распределенная) -ББо8-атака.

Борьба с попытками нарушить работу обычно сводится к блокировке 1Р-адресов (отдельных или диапазона). От того, насколько оперативно это будет сделано, зависит размер ущерба организации.

Компьютерные вирусы, как правило, угрожают рабочим станциям внутри корпоративной сети, так как запуск неверифицированного ПО на серверах блокируют политиками безопасности. В связи с этим документы дублируют, а резервные копии хранят на сервере, который, помимо большей защищенности от вирусов, обладает и ЯАГО-массивом, исключающим порчу информации в результате физических сбоев. [15]

Угрозы полного либо частичного повреждения (несанкционированной модификации информации) рассматриваются в контексте несанкционированного доступа именно к серверным станциям. Он происходит в результате использования ошибок администрирования, а также ошибок в программном коде. Языки программирования высокого (а тем более низкого) уровня иногда допускают различные варианты обработки данных, полученных от пользователей. Сосредоточившись на реализации основного функционала, разработчик не всегда может предусмотреть все варианты и сочетания поступающих данных. В результате за счет разнообразных переполнений, перезаписи областей памяти, а также подстановки в переменные своего кода (так называемых инъекций) злоумышленник может заставить машину работать не так, как было запланировано.

Причем, если в прошлом для таких действий была необходима квалификация, сейчас можно использовать готовые методы, оформленные в виде небольших вредоносных программ - эксплойтов. Частным случаем такой атаки является и упомянутый отказ в обслуживании, но гораздо страшнее, если произойдет перехват управления. В случае исполнения шелл-кода преступник или вредоносная программа получат доступ к командному интерпретатору; при успешной SQL-инъекции будет выполнен произвольный запрос к базе данных, перезаписан файл на диске и т.д. Таким образом, может быть повреждена или модифицирована информация. От этого, разумеется, помогает упомянутое резервное копирование (на сменные носители или на сетевые диски), но вред от простоя сервера гораздо больше, чем от простоя рабочей станции. Кроме того, зачастую с момента модификации информации (если говорить о веб-серверах, есть специальный термин deface - замена заглавной страницы какого-либо сайта) может пройти время, и факт взлома будет предан огласке.

В качестве превентивной меры, позволяющей избежать подобного, обычно используют автоматическое обновление операционной системы (ОС), прикладного ПО, а также аудит безопасности программного кода. Но если открытый программный код организация в принципе могла бы проверить на наличие ошибок силами своего IT-департамента с применением соответствующего инструментария, с закрытым программным кодом сделать ничего нельзя. [7]

Перехват управления сервисами системы -наиболее серьезная угроза. Если преступник или его вредоносная программа получат полноценный доступ к функциям сетевой инфраструктуры предприятия, последствия могут быть катастрофическими, поскольку в состав упомянутых функций вполне может входить, например, управление денежными средствами организации через интернет-банкинг.

Рассматривая ситуацию в сфере информационной безопасности, выделим основные тенденции.

Наблюдается повышение квалификации злоумышленников, объединение их в группы, усложнение методик работы.

По нанесенному ущербу лидируют операции с поддельными кредитными картами, где сумма ущерба составляет несколько миллиардов долларов в год.

Злоумышленники-«кардеры» (от англ. card -карта) работают по нехитрой схеме: получают данные по кредитным картам, используют заказы в онлайн-магазинах, пересылают товары через подставных лиц, продают товары.

Что касается несанкционированного доступа к корпоративным серверам (если целью не являются данные), такие действия производятся для получения площадок под рассылку спама, для сканирования подсетей, использования вычислительных ресурсов для распределенной дешифровки хэшей паролей и других ресурсоемких операций.

Взлом рабочей станции принципиально отличается от взлома сервера, поскольку рабочая станция обычно не предоставляет внешние сервисы и не имеет соответствующих открытых портов, к которым можно было бы подсоединиться. [4]

Тем не менее, в некоторые моменты существует угроза взлома, например, с помощью инструментов для взлома простых рабочих станций -«троянских коней». Несмотря на то, что такая программа вполне может быть и вирусом, распространяя саму себя на другие машины, основное ее предназначение - несанкционированное и обычно скрытое выполнение тех или иных функций, заданных ее владельцем [1].

Если раньше для заражения машины «троянцем» пользователю с установленным файерволом предлагалось открыть исполняемый файл, то теперь это практически может быть что угодно -музыка, фильмы и даже простые картинки. Существуют алгоритмы сжатия и распаковки, эффективно работающие на исходных данных конкретного типа - gif, jpg, avi. Реализация алгоритмов извлечения данных из упакованного фрагмента может содержать уязвимости наряду с остальным ПО, но, как правило, эти алгоритмы выполняются в автоматическом режиме, не требуя подтверждения. В самом деле, заходя на какой-либо сайт, веб-браузер загружает с сервера html-код, находит в нем ссылки на графику, загружает и ее, распаковывает и выводит на экран - все по одному щелчку.

До настоящего времени мы не могли и предположить, что даже в таких операциях может таиться опасность, а тем не менее, она была - в какой-то момент исследователи нашли ошибку в упомянутых алгоритмах сжатия, и появилась возможность выполнять код на удаленной маши-

не, передав специальным образом сформированный графический файл. То есть под угрозой оказались фундаментальные технологии разработки ПО.

Имея потребность в большом количестве подконтрольных станций для DDoS-атак, специализирующиеся на этом преступники вынуждены создавать инструментарий для захвата и стабильного удержания контроля над системами. Если раньше речь шла о кустарных утилитах (многие «троянцы» имели в своем составе шуточные функции - открытие лотка CD-привода, проигрывание звукового файла, перехват устройств управления), теперь разработаны специальные методы глобального управления зараженными станциями без прямого соединения, а значит, и без возможности отследить хозяина - через e-mail, сети icq, irc и т.д. Некоторые «троянцы» имеют функции «червей», что усложняет защиту.

Таким образом, выделяем следующие специализации сетевых преступников: исследование и реверс-инжениринг кода ПО, создание эксплой-тов; создание «червей», «троянцев», перенос в них боевого кода эксплоитов; рассылка спама с «червями», создание сайтов с вредоносным кодом; прием заказов на DDoS-атаки, их непосредственное исполнение через зараженные «троянцами» машины.

То есть произошло смещение от индивидуального взлома к достаточно массовому автоматизированному взлому, когда рутинная работа выполняется машиной; наметилась очень опасная тенденция развития второстепенного функционала вредоносного ПО.

Опасность в том, что такие «черви/троянцы» не только наносят вред пользователям онлайновых платежных систем, но в перспективе угрожают и пользователям программ класса «банк-клиент» [2].

Ни для кого не секрет, что защита подобных систем путем программного шифрования канала связи является не совсем надежной.

Банкам необходимо переходить от чисто программной защиты к шифрованию на стороне ап-

паратного ключа защиты по криптостойким алгоритмам [3].

В качестве некоторых мер предосторожности необходимо следующее:

- не использовать машину с программой «банк-клиент» для других целей, то есть должны быть закрыты все лишние порты, установлены самые свежие доработки от производителей ПО, и в то же время все лишнее ПО должно отсутствовать;

- использовать только системы, где защита выполнена аппаратно;

- не использовать разнообразные скрин-сейверы сторонних производителей, так как подобные программы - тот же исполняемый код;

- необходимо отключить автозапуск при подключении сменных носителей, а в сам «клиент-банк» данные передавать через наиболее простой формат (например fxf-файлы), априори исключающий исполнение вредоносного кода;

- не держать аппаратный ключ подключенным дольше, чем это требуется при передаче.

Компаниям, заинтересованным в высоком уровне безопасности, необходимо пользоваться ОС с открытым исходным кодом, прошедшим внешний аудит (для серверов это разнообразные дистрибутивы *BSD - FreeBSD, OpenBSD, NetBSD, для рабочих станций - любой из дистрибутивов Linux в комплекте с графической оболочкой по выбору KDE, Gnome и т.д.). Есть потребность в создании отечественной ОС с открытым исходным кодом, пусть даже на основе какой-либо из уже существующих. Эта мера позволила бы получить уверенность в сохранении секретности данных и обрести независимость от иностранных поставщиков системного ПО.

ГЛАВА 2. ОБЩИЕ ПОДХОДЫ И ТЕХНОЛОГИИ ДЛЯ ПОСТРОЕНИЯ БЕЗОПАСНОЙ СЕТИ

2.1 Процесс построения безопасной сетевой инфраструктуры

Процесс построения безопасной сетевой инфраструктуры начинается с планирования. На этом этапе перечисляются сервисы, которые будут использоваться в сети, связанные с ними риски, определяются необходимые шаги и механизмы для снижения этих рисков. На основании данных, полученных на этапе планирования, разрабатывается соответствующий дизайн сетевой инфраструктуры и создается набор политик безопасности.

После этого идет этап непосредственного внедрения. Поскольку безопасность это не конечный результат, а процесс, внедрением и первоначальной настройкой какой-либо системы защиты ничего не заканчивается. Решения безопасности требуют постоянного «внимания»: отслеживания событий безопасности, их анализа и оптимизации соответствующих политик. [16]

От написания эффективных политик безопасности и их строгого соблюдения очень зависит работа всего комплекса защиты. Правильные политики должны быть зафиксированы документально, не иметь большого количества исключений. На все оборудование должны регулярно устанавливаться обновления. Также большую угрозу для безопасности составляют простые пользовательские пароли, ошибки в конфигурации устройств, использование настроек по умолчанию, незащищенных протоколов и технологий.

Для обеспечения полной безопасности всей IT инфраструктуры необходимо внедрять механизмы защиты на всех уровнях сети от границы до коммутаторов доступа. На уровне доступа крайне рекомендуется использовать управляемые коммутаторы с поддержкой функционала защиты протоколов ARP, DHCP, STP. Авторизовать пользователей при подключении с помощью технологии 802.1x. Подключать сотрудников в разные VLAN в зависимости от их функциональных обязанностей и задавать правила взаимодействия и доступа к разным ресурсам на уровне распределения.

При подключении к сети WAN и Интернет важно помимо межсетевого экрана иметь возможность сканировать трафик на уровне приложений, проверять наличие угроз с помощью IPS систем. Пограничное оборудование должно быть стойким к DoS и DDoS атакам. Крайне рекомендуется для выхода пользователей в Интернет использовать прокси сервера с дополнительной проверкой на вирусы, нежелательное, вредоносное и шпионские ПО. На прокси дополнительно можно организовать веб и контент фильтрацию. Также важно наличие решения для проверки почты на предмет спама и вирусов. Все корпоративные ресурсы, к которым нужно обеспечить доступ извне в целях безопасности должны быть вынесены в отдельную демилитаризированную зону DMZ. Для удаленного доступа использовать технологию VPN с шифрованием передаваемых данных.

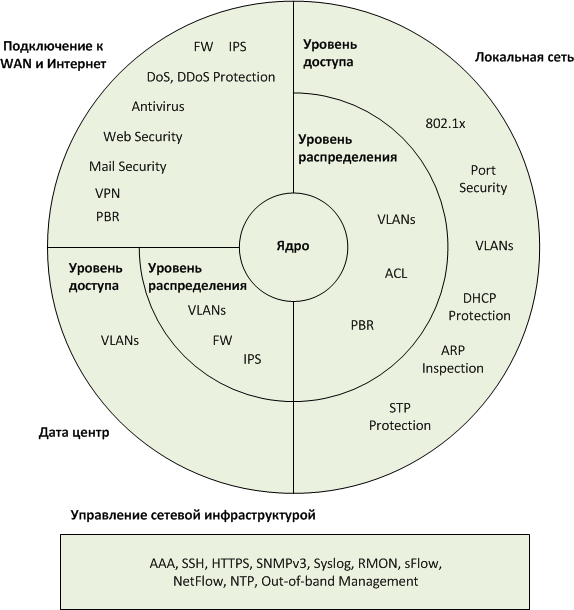

Для управления всем сетевым оборудованием должны использоваться защищенные протоколы SSH, HTTPS, SNMPv3. Для возможности анализа логов время на устройствах должно быть синхронизировано. Для понимания, какой трафик ходит в сети, насколько загружено оборудование, какие события на нем происходят, использовать протоколы Syslog, RMON, sFlow, NetFlow. Очень важно вести учет, кто, когда и какие изменения вносит в конфигурацию оборудования. Полный перечень технологий, которые используются для обеспечения безопасности сетевой инфраструктуры, указаны на схеме и на рис.1.

Рис. 1. Перечень технологий для обеспечения безопасности сетевой инфраструктуры

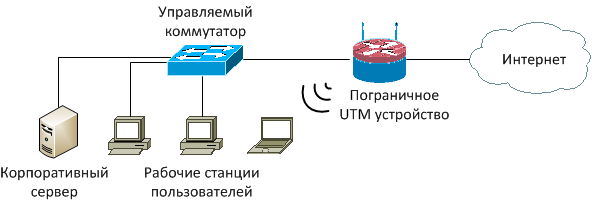

2.2 Реализация защищенной сети для небольшого офиса

Для небольших офисов с количеством сотрудников до 25 человек рекомендуем использовать UTM решение, которое в одном устройстве объединяет полный функционал безопасности, включающий межсетевой экран, антивирус, анти-спам, IPS, защита от атак DoS и DDoS, веб и контент фильтрация, различные способы построения VPN. Такие продукты производят компании Fortinet и SonicWall, лидеры на рынке в данной области. Устройства имеют полноценный веб интерфейс управления, что упрощает задачу конфигурации для администратора, который зачастую в маленьких компаниях только один. Наличие в оборудовании достаточного количества проводных и беспроводных интерфейсов, поддержка удаленного доступа к корпоративным ресурсам, интеграция с различными службами каталогов делает эти устройства идеальным решениям для небольшого офиса. [5] Для подключения проводных пользователей в решение рекомендуем добавить управляемый коммутатор второго уровня с настроенной защитой от атак из локальной сети. Логическая схема решения изображена на рис.2.

Рис. 2. Логическая схема реализации безопасной инфраструктуры в небольшом офисе

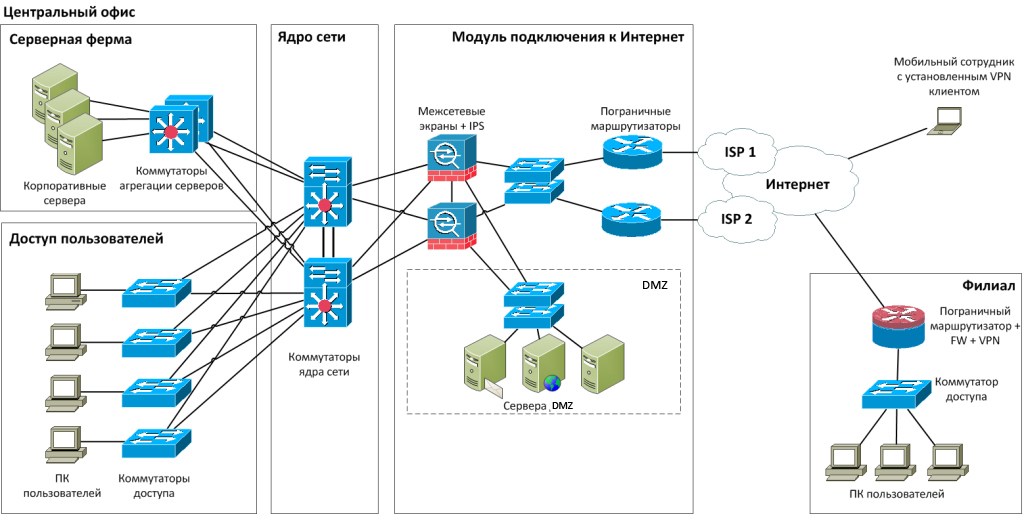

Примеры решений безопасной инфраструктуры для среднего офиса

Для средних офисов рекомендуется модульная организация сети, где каждое устройство отвечает за определенный круг задач. На таких предприятиях локальную сеть необходимо строить с обязательным разделением уровней ядра и доступа пользователей. При большом количестве серверов отдельно выносить коммутаторы агрегации дата центра. Рекомендуется разграничить функции пограничного маршрутизатора и межсетевого экрана, разделив их на два разных устройства. Сервера, к которым необходим доступ извне, перенести в отдельную зону DMZ. Резервирование модуля подключения к Интернет можно достичь путем дублирования всего оборудования и настройки на них соответствующих протоколов отказоустойчивости. При наличии в компании филиалов, надомных и мобильных сотрудником, подключения к корпоративным ресурсам необходимо обеспечить по технологии VPN. Также одним из важных составляющих решения безопасности есть программное обеспечение для мониторинга сети, наличие которого существенно облегчит работу сетевых администраторов и позволит вовремя реагировать на угрозы, обеспечивая этим непрерывность работы всех сетевых сервисов. Пример реализации отказоустойчивой сетевой инфраструктуры для предприятия средних размеров изображено на рис.3.

Рис. 3. Логическая схема реализации безопасной инфраструктуры для среднего офиса

Для построения такого рода решения рекомендуем использовать оборудование производителей Cisco, HP, Huawei, Fortinet, SonicWall, PaloAlto, у каждого из которых есть свои сильные стороны и уникальные особенности, которые в сумме позволяют получить безопасную и в то же время прозрачную для управления и мониторинга сеть.

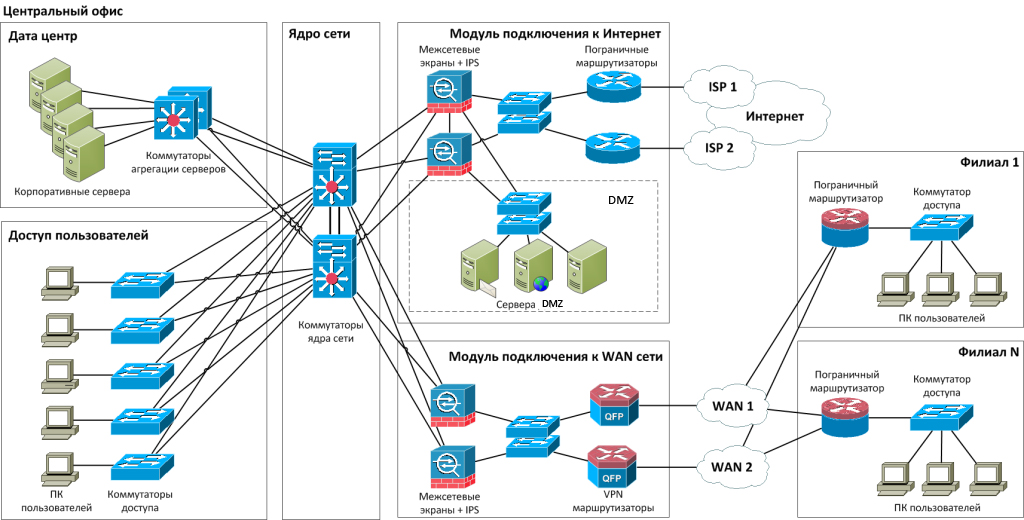

Сетевая безопасность в большой распределенной сети предприятия

Сеть большого распределенного предприятия по принципу реализации подобна к среднему и отличается большим распределением функций между устройствами, высшим требованием к отказоустойчивости, наличием выделенной WAN сети для передачи данных между филиалами. Модуль подключения к WAN в целях безопасности реализуется отдельно от модуля подключения к Интернет. Пример реализации сетевой инфраструктуры указан на логической схеме на рис.4. Для построения такой сети используется оборудование тех же производителей, которые были перечислены для среднего предприятия.

Рис. 4. Логическая схема реализации безопасной инфраструктуры на большом распределенном предприятии

2.3 Эксплуатация технических средств сетевой инфраструктуры

Для каждой организации правильное построение СИ является залогом безопасного и эффективного использования информации. После того как была сформирована база такой системы, происходит внедрение сетевых сервисов. С их помощью обеспечивается надёжность и доступность всех ресурсов компании. Эффективность ведения бизнеса определяется доступностью пользовательских сервисов, систем видео и голосовой связи, а также систем унифицированных коммуникаций.

Немаловажным значением обладает и защита сетевой инфраструктуры. Ведь при возникновении чрезвычайной ситуации велика вероятность потери не только самого оборудования, но и информации. Многие такие аварии и катастрофы угрожают целостности самого бизнеса. Они являются предсказуемыми с определённым процентом вероятности. Такие события могут быть как природные (наводнение, землетрясение и т.п.), так и механические (разрыв водопроводных коммуникаций, выход из строя жёсткого диска и другие). [12]

Отсутствие специальной программы, с помощью которой осуществляется восстановление работоспособности сетевой инфраструктуры, ставит под большую угрозу дальнейшую деятельность организации. Особенно это касается предпринимателей малого и среднего бизнеса. Во многих компаниях такое планирование чрезвычайных мероприятий фокусируется уже на стадии ИТ. Такая программа сохранения непрерывности любых бизнес-операций, а также послеаварийного восстановления способна стать, пожалуй, самым ценным и эффективным вкладом отдела ИТ в успешное процветание самой компании.

Существует так называемое горячее запасное оборудование, которое готово моментально включиться в работу при аварийной ситуации. К примеру, вы можете дублировать самые важные данные занесением их на специально предназначенную базу. А вот холодное – представляет собой устройства, которые можно оперативно подготовить к выполнению тех либо иных задач. Это может быть набор не подключённых серверов, на которых установлено всё необходимое для работы программное обеспечение сетевой инфраструктуры. Таким образом, вы сможете без проблем и очень быстро переключиться с неисправного оборудования и продолжить работу.

К примеру, если в вашей фирме имеется совсем небольшой отдел IT, а именно: несколько серверов, немного больше ПК, интернет, сетевое оборудование и т.п. Все эти устройства довольно часто обслуживает один администратор. Его рабочий день должен проходить следующим образом:

проверить работу серверов;

убедиться в исправной работе интернета, почты и прочих приложений;

произвести пробное подключение к каждому из серверов;

проверить свободное пространство, ОЗУ и другие мощности;

убедиться в работе сетевой оргтехники;

проверить задание резервного копирования. [14]

Многие могут спросить: затем такая постоянная ежедневная проверка? Тут всё просто. Если вы вовремя не обнаружите ошибку либо проблему в работе оборудования, то это может привести к необратимому процессу, который способен стать настоящей катастрофой для вашей фирмы. К примеру, если внезапно закончится свободное место для резервного копирования данных, то и восстанавливать вам нечего будет потом. Но не каждый администратор добросовестно относится к своей работе и может просто забыть произвести плановую проверку. В таком случае руководителям компании помогут специальные системы мониторинга, которые будут выполнять всю работу автоматически. Вам достаточно только указать, что и когда нужно проверять. Что может мониторить такая система?

Рабочие станции.

Сервера на базе различных операционных систем.

Доступность сайтов.

Серверные и клиентские приложения, а также службы.

Принтеры, сканеры и прочее сетевое оборудование.

Отправлять уведомления и отчёты на e-mail адрес либо в sms.

Строить графики и многое другое.

Очень важным вопросом также является и конфигурирование и поддержка сетевой инфраструктуры. Ведь с каждым годом мощность серверов и скоростей увеличивается. Это влечёт за собой необходимость своевременного и профессионального обслуживания, а также потребность в оперативном решении текущих и перспективных задач. Чем выше требования предъявляются к СИ, тем больше нужно использовать различного эффективного и функционального оборудования. Кроме этого требуются более глубокие познания и опыт построения сетей на таких устройствах. Это следует помнить, знать и своевременно решать.

Также на предприятии периодически следует проводить и аудит сетевой инфраструктуры. Данный комплекс мероприятий направлен на определение состояния, в котором в данный момент находится СИ организации, проводится поиск самых уязвимых мест. По результатам такого аудита составляется специальный отчёт, в котором будет отображено текущее состояние сетевой инфраструктуры и предложена организация эксплуатации сетевой инфраструктуры. Когда нужна данная проверка?

Перед модернизацией и после нее.

Для определения истинной причины возникшей проблемы.

Чтобы оценить качество и эффективность сервиса.

Во время передачи функций администрирования.

Обслуживание и создание эффективной ИТ инфраструктуры организации – это необходимое условие успешного ведения бизнеса. Сетевая инфраструктура становится с каждым днём сложнее. В неё входит огромное количество оборудования и программного обеспечения, обслуживать которое должен довольно большой штат сотрудников. Именно поэтому многие фирмы начинают задумываться: производить им поддержку самостоятельно либо же воспользоваться внешним обслуживанием (аутсорсингом)?

Аутсорсинг сетевой инфраструктуры – это превосходный способ сохранения и страхования ваших инвестиций в IT. Данная процедура позволяет снизить расходы, которые связаны с развитием и функционированием корпоративной сети, а также существенно повысить качество IT услуги.

ЗАКЛЮЧЕНИЕ

В настоящее время будущее каждой компании напрямую связано с возможностью её оперативного реагирования на тенденции развития рынка. Именно поэтому современная компания обязана функционировать как хорошо отлаженный механизм. Она должна быть управляемой. Степень такой управляемости организации зависит от того, как хорошо в ней поставлен сбор, обработка и хранение информации, необходимой для принятия решения. Если информационная система (ИС) организована должным образом, то компания в состоянии решать поставленные задачи.

В основе такой ИС лежит сетевая инфраструктура. Когда в организации установлено более одного персонального компьютера (ПК), которые не объединены в одну общую локальную сеть, это приводит к возникновению многочисленных проблем. Все они связаны со следующим:

с поиском, восстановлением и передачей информации;

отсутствием возможности пользоваться данными дома либо во время командировок;

совместной работой над различной документацией;

подключением к сети интернет при помощи периферийного оборудования.

Это и многое другое существенно уменьшает эффективность работы любой организации. Но правильная организация и эксплуатация объектов сетевой инфраструктуры легко решает данные проблемы. Именно поэтому любой руководитель компании обязан обращать на это своё внимание.

Сетевая инфраструктура предприятия представляет собой комплекс следующих устройств:

Локальная сеть. Сюда входит и программное обеспечение аппаратных средств, которые объединены в одну общую платформу.

Активное оборудование. К нему относятся коммутаторы, маршрутизаторы и конверторы интерфейсов.

Пассивные устройства. Это различные монтажные шкафы, кабели, коммутационные панели, кабельные каналы, розетки информационного типа.

Периферийное оборудование и компьютеры. Рабочие станции, копиры, серверы, сканеры и принтеры.

Самое основное место в СИ занимает локальная вычислительная сеть (ЛВС). С её помощью осуществляется объединение вычислительных и локальных ресурсов с возможностью организации раздельного доступа к ним. Благодаря локальной сети осуществляется связь всех компьютерных установок. Она может быть как проводной или беспроводной, так и комбинированной. Такая сеть может располагаться в одном помещении на различных этажах, в разных помещениях, а также на большом расстоянии друг от друга. Для связи всех её пользователей используются специальные устройства – коммутаторы (свитчи) и маршрутизаторы.

Все возможности локальной сети могут использоваться одновременно, независимо от того, где находятся рабочие места. С её помощью открывается моментальный доступ к нужной информации, возможность обмениваться данными и мультимедийными носителями, а также подсоединяться к существующей на предприятии сети интернет. Именно поэтому внедрение сетевой инфраструктуры очень важно для любой компании.

Надёжность и производительность локальной сети, независимо от того, будет она кабельной или беспроводной, зависит ещё и от того, какие в ней применяются технологии, активное оборудование и сетевое программное обеспечение. Если вы хотите правильно и эффективно спроектировать такую сеть, то обязательно производить анализ информационных потоков вашей организации, при этом учитывая перспективу развития самой инфраструктуры.

Работа в сети и использование Интернет стали одними из самых влиятельных факто-ров нашей повседневной жизни. Они продолжают изменять наш стиль учебы, работы, отдыха, развлечений в жизни в целом. Менее чем за десять лет весь мир оказался объединенным глобальной сетью, что дало нам возможность легко, недорого и практически мгновенно связаться с любой точкой планеты. Немногие будут спорить с тем, что Inte

et изменил все стороны нашей жизни. Использование глобальной сети повысило уровень образования и сделало возможным получение любой информации в любое время и в любой точке земного шара. С помощью Интернет мы общаемся с друзьями и родственниками, с его помощью мы планируем наш отпуск. Теперь весь мир и вся информация стали легко доступны, что создает новые благоприятные возможности для работы, управления, образования и развития личности.

Еще совсем недавно объединение в сеть двух или нескольких удаленных компьютеров считалась почти чудом. Сейчас же зайти на web-сервер, находящийся в Америке, является обычным делом.

СПИСОК ЛИТЕРАТУРЫ

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2013. — 136 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2010. — 324 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2015. — 384 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга… — М.: ЮНИТИ-ДАНА, 2013. — 239 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт. Монография. Гриф УМЦ «Профессиональный учебник». Гриф НИИ образования и науки. / Л.Л. Ефимова, С.А. Кочерга. — М.: ЮНИТИ, 2013. — 239 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 — Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. — М.: ГЛТ, 2006. — 536 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 — Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. — М.: ГЛТ, 2015. — 558 c.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. — М.: ГЛТ, 2014. — 280 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. — М.: Форум, 2012. — 432 c.

- Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. — М.: АРТА, 2012. — 296 c.

- Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. — М.: МГИУ, 2015. — 277 c.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. — М.: Гелиос АРВ, 2015. — 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. — М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2015. — 416 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. — М.: ДМК, 2014. — 702 c.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. — М.: Акад. Проект, 2008. — 544 c.

- Ярочкин, В.И. Информационная безопасность. 5-е изд. / В.И. Ярочкин. — М.: Академический проект, 2008. — 544 c.

- Формирование и использование финансовых ресурсов некоммерческих организаций (Теоретические основы финансового регулирования системы здравоохранения)

- Основные этапы формирования налогового учета в России (НАЛОГОВЫЙ УЧЕТ В МЕЖДУНАРОДНОЙ ПРАКТИКЕ И РАЗВИТИЕ ЕГО В РОССИИ)

- Роль мотивации в поведении организации(Понятие, сущность, значение мотивации персонала)

- Заимствования в английском языке (Причины и результаты заимствования иноязычных слов)

- Ложный друзья переводчика (Теоретические и практические вопросы межъязыкового явления «ложные друзья переводчика»)

- Формы правления в прошлом и настоящем (Понятие о форме государственного правления)

- Нотариальные действия. (Удостоверение нотариусами сделок и фактов)

- Анализ структуры торгового ассортимента. (Характеристика ассортимента изделий из золота со вставками)

- Теоретические основы конкурентноспособности товаров и продукции на современном этапе развития рыночных отношений в России

- Система управления персоналом в современной организации (на примере организации)(Понятие управления персоналом в современных условиях. Система управления персоналом)

- Принципы эффективного контроля деятельности предприятия (АНАЛИЗ И ПОВЫШЕНИЕ ЭФФЕКТИВНОСТИ КОНТРОЛЯ В ООО «ВОСТОЧНАЯ ГОРНО-РУДНАЯ КОМПАНИЯ»)

- Проектирование реализации операций бизнес-процесса «Складской учет (АНАЛИТИЧЕСКАЯ ЧАСТЬ)