Защита сетевой инфраструктуры предприятия. Обзор технологий обеспечения защиты компьютерных сетей

Содержание:

ВВЕДЕНИЕ

В рамках данной работы проведен анализ технологий обеспечения сетевой безопасности. Данная проблема в настоящее время имеет особую актуальность в связи с доступностью коммуникационных систем, разработкой большого количества программных систем, позволяющих получать несанкционированный доступ к удаленным сетевым ресурсам, а также использованием сетевых ресурсов при проведении платежей, передаче конфиденциальной информации различного рода. Таким образом, для полноценной возможности работы с сетевыми информационными ресурсами необходимо обеспечение сетевой защиты информации.

Цель работы заключается в анализе угроз информационной безопасности, анализе технологий обеспечения защиты сетевых ресурсов.

Задачи работы:

- проведение анализа теоретических аспектов функционирования систем информационной безопасности;

- проведение анализа типов сетевых атак на информационные ресурсы предприятий;

- анализ основных задач обеспечения защиты информации в компьютерных сетях;

Объект исследования: технологии информационной безопасности.

Предмет исследования: технологии обеспечения защиты информации в компьютерных сетях.

1 Анализ требований обеспечения защищенности сетевых информационных ресурсов

1.1 Классификация сетевых атак

Сетевые атаки представляют собой попытки воздействия на удаленные компьютеры с использованием программных средств. Как правило, к основным целям сетевых атак относятся попытки нарушения системы конфиденциальности данных, провоцирование утечек информации. Также, проведение сетевых атак может осуществляться в целях получения доступа к сетевым ресурсам удаленных систем [4].

Существует несколько принципов классификации сетевых атак.

Первым видом классификации является классификация по принципу воздействия. Проведение пассивных сетевых атак, как правило, предполагает получение доступа к конфиденциальным сведениям с использованием удалённого доступа. К таким типам атакам можно отнести попытки получения доступа к электронным почтовым ящикам посредством существующих технологий по подбору паролей. Мерами защиты информации в указанном случае могут являться обеспечение выполнения требований к защите парольной документации, к сложности паролей и срокам их изменения. Также обеспечение защиты может проводиться через блокировку аккаунта после заданного количества неуспешных попыток входа в систему.

Активные сетевые атаки кроме попыток чтения данных предполагают также и их модификацию. Одним из наиболее значимых различий между указанными типами атак является сложность обнаружения пассивного вмешательства в систему, в то время как признаки осуществления активных атак, достаточно просто обнаруживаются [4].

Кроме того, классификация сетевых атак может проводиться в зависимости от поставленных атакующей стороной задач. К основным задачам относятся, как правило, нарушение работы удаленных систем, получение несанкционированного доступа к данным, проведение скрытого изменения данных, хранящихся в системе.

Ряд сетевых атак может быть связан с отправкой большого количества запросов на удаленные системы, в результате которых нарушается их работоспособность.

В настоящее время проводится разработка и совершенствование методов защиты от сетевых атак, однако полноценной гарантии от проведения успешной атаки ни один из методов дать не может. Дело в том, что любая статичная система защиты имеет недостатки, и задача защиты от всех сетевых атак является невозможной. Что же касается динамических методов защиты, к которым относится применение статистических, экспертных систем, модулей защиты, использующих нечеткую логику и нейронные сети, то они также имеют ряд недостатков, поскольку основаны преимущественно на анализе подозрительных действий и сравнении их с известными методами сетевых атак. Следовательно, перед неизвестными типами атак большинство систем защиты пасует, начиная отражение вторжения слишком поздно. Тем не менее, современные защитные системы позволяют настолько осложнить злоумышленнику доступ к данным, что рациональнее бывает поискать другую жертву.

1.2. Обзор технологий защиты от сетевых атак

Современные технологии сетевых атак обладают достаточно широкими возможностями, к которым можно отнести:

- возможность несанкционированного входа в сеть при проведении избирательных комиссий вплоть до модификации результатов выборов;

- возможность взлома сетей аэронавигации, что может приводить к авиакатастрофам;

- возможность модификации сетей энергоснабжения, коммунальных систем и др.;

- возможность взлома учетных записей в платежных системах, что может приводить к утечкам денежных средств с банковских счетов или электронных кошельков.

Таким образом, любая современная информационная система должна обладать системой защиты от сетевых атак, исключающей возможности утечки и модификации данных. Если данная система связана с технологиями жизнеобеспечения, то необходимо проведение сертификации системы на предмет защиты от внешних уязвимостей.

Так, основными методами защиты от сетевых атак являются:

- шифрование каналов связи;

- использование систем комплексной защиты информации;

- использование ПО для защиты от сетевых атак;

- проведение оптимальных настроек защиты средствами сетевой операционной системы.

Компоненты защиты информации от сетевых атак включают в себя:

- организационную составляющую (издание ряда нормативных документов, регламентирующих вопросы защиты информации, обучение пользователей технологиям защиты от сетевых атак, распознаванию их признаков, действиям при обнаружении признаков атаки);

- программную составляющую в части установки и настройки специального программного обеспечения для защиты от сетевых атак с возможностью централизованного управления системой;

- инженерно-техническую составляющую в целях предотвращения физического проникновения злоумышленников на объекты, а также предотвращения утечек сетевой информации по каналам различной физической природы.

Построение архитектуры защиты от сетевых атак должно производиться в соответствии с утвержденными стандартами и соответствующей моделью угроз и моделью нарушителя. Класс защищенности системы, в соответствии с которым проектируется архитектура защиты информации, присваивается по результатам аудита системы защиты информации, который проводится сторонними сертифицированными организациями, либо специалистами самой организации, имеющими соответствующие компетенции.

2 Обзор технологий обеспечения защиты компьютерных сетей

2.1 Характеристика видов угроз и моделей нарушителей

Проведем анализ основных типов угроз сетевой безопасности.

Одним из критериев классификации сетевых угроз является их происхождение, в данном случае угрозы безопасности делятся на угрозы, связанные с влиянием человеческого фактора и угрозы, связанные с особенностями работы аппаратного обеспечения.

Угрозами технического характера являются [10]:

- ошибки в работе программного обеспечения;

- проведение внешних DoS- и DDoS-атак;

- действие вредоносного программного обеспечения;

- осуществление несанкционированного съема информации;

- активность сетевых угроз.

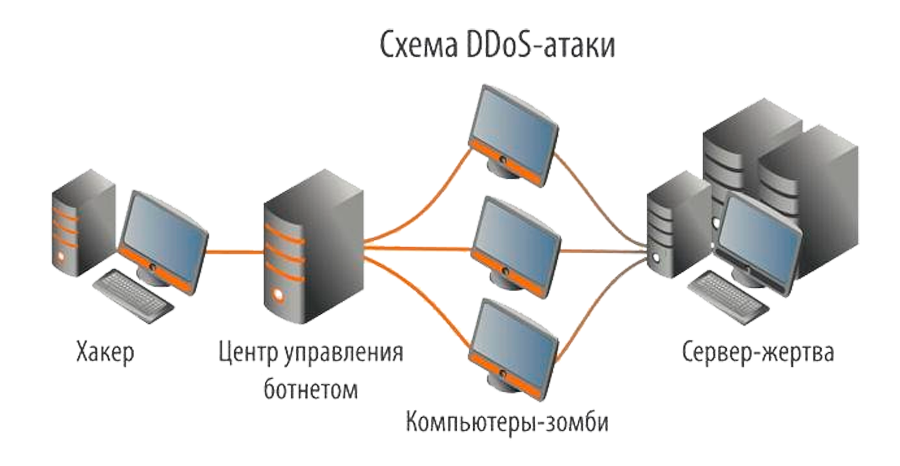

Алгоритм DDoS-атаки показан на рисунке 1.

Рисунок 1. Алгоритм проведения DDoS-атаки

Ошибки в работе программного обеспечения являются самым узким местом в обеспечении защиты любых локальных сетей. Разработка серверного программного обеспечения, программ, установленных на сетевых узлах, маршрутизаторах и т. д. проводится людьми, что предполагает наличие высокого уровня вероятность возникновения ошибок в алгоритмах реализации, либо намеренно организованных программных закладок. С увеличением уровня сложности ПО возрастает вероятность возникновения в нем уязвимостей. Значительная часть программных ошибок не несет угрозы для функционирования системы, но в некоторых случаях ошибки могут появляться при разработке системы безопасности, что вероятно может приводить к возможному получению злоумышленниками доступа к сетевым ресурсам, неработоспособности серверного оборудования, несанкционированному использованию сетевых ресурсов (сохранению ненужных файлов на серверах, использованию сетевых ресурсов как плацдарма для проведения инициированных извне атак и т.п.). Большое количество уязвимостей подобного типа возможно устранять с использованием систем обновления программ, которые выпускаются разработчиками. Своевременная установка обновлений ПО является необходимым условием обеспечения сетевой безопасности.

DoS - и DDoS-атаки

Denial Of Service (получение отказа в обслуживании) - особый тип атак, которые направлены на выведение ресурсов сети или серверов из режима нормального функционирования. При осуществлении DoS-атак могут использоваться ошибки программного обеспечения или через совершение операций, отмеченных как легитимные, но в очень больших масштабах (например, отправка большого количества сообщений по сети). DDoS - атаки (Distributed Denial Of Service) имеют отличия от предыдущего поколения и предполагают использование значительного количества сетевых узлов – бот-сетей, которые имеют большой разброс в географическом местоположении. Атаки указанного типа перегружают каналы своим трафиком и создают помехи для их нормального прохождения, а зачастую приводят к полной блокировке передачи данных в атакуемой сети. Зачастую DDos – атаки используются в качестве средства конкурентной борьбы, что может рассматриваться как информационное оружие.

Угрозы вредоносного программного обеспечения.

Вирусы являются довольно старой категорией опасностей, которая на сегодняшний день в чистом виде встречается редко. В связи с активным использованием сетевых технологий при передаче данных вирусы могут все более тесно интегрироваться с троянскими программами и сетевыми червями. На сегодняшний день компьютерные вирусы используют для своего распространения средства электронной почты, различные уязвимости в программах. Теперь лидирующее место в работе вредоносных систем занимают функции по удаленному управлению, похищения данных и использование зараженных систем как плацдарма, используемого как инструмент распространения. Зараженные сетевые узлы выступают в качестве активных участников DDoS-атак. Существует большое количество способов борьбы с вредоносным ПО, одним из которых является своевременная установка обновлений.

Работа анализаторов протоколов и «снифферов»

К данной группе относятся средства по перехвату передаваемых по сети данных, включая активные сетевые атаки. Указанные средства могут представлять собой как аппаратные, так и программные решения. Как правило, передача данных осуществляется по сети в открытой форме, что дает возможность злоумышленникам внутри локальной сети осуществлять их перехват. В некоторых сетевых протоколах (POPS, FTP) не используется механизм шифрования паролей, что дает возможность злоумышленникам перехватывать и использовать их по своему усмотрению. При передаче информации по глобальным сетям данная проблема является наиболее острой. По возможности необходимо ограничивать доступ к ресурсам сети неавторизированным пользователям.

Рассмотрим механизм использования технических средств съема информации.

К устройствам подобного рода относятся различные виды клавиатурных жучков, мини-камер, звукозаписывающих устройств и т.д. Указанная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия специальной техники, требует доступа к сети и ее компонентам.

Далее проведем анализ видов угроз, связанных с человеческим фактором. Угрозы данного типа включают:

- активность уволенных или недовольных сотрудников;

- работу систем промышленного шпионажа;

- инциденты, связанные с халатностью сотрудников;

- угрозы, обусловленные недостаточной квалификацией сотрудников.

- уволенные и недовольные сотрудники

Указанная группа людей представляет наибольшую опасность, так как большинство из работающих специалистов компаний работают с ресурсами информационной системы. Администраторы системы, ИТ-специалисты и специалисты по защите информации имеют привилегированный доступ и знакомы с архитектурой защиты информации. Данные сведения могут представлять интерес для злоумышленников. Таким образом, для локализации угроз данного типа необходимо в случае увольнения сотрудников указанной категории провести своевременную смену паролей к системным ресурсам.

Системы промышленного шпионажа предполагают выполнение работ заказного характера, связанных с получением несанкционированного доступа к сети с привлечением для решения данных целей высококвалифицированных специалистов, а также, возможно, и уволенных или действующих сотрудников ИТ-подразделений компании. Таким образом, компании, имеющие в своей системной архитектуре объекты защиты коммерческой тайны, должны выполнять требования по обеспечению конфиденциальности информации, соблюдать порядок актуализации паролей, своевременно проводить блокировку неактуальных учетных записей, использовать системы шифрования копий баз данных. В настоящее время широкое использование находят системы интеграции программного обеспечения кадрового учета и систем безопасности, что предполагает автоматическое блокирование учетных записей при вводе приказов на увольнение, отпуск или вводе больничных листов.

Халатность

Угрозы, имеющие своей причиной халатность сотрудников, являются наиболее многочисленными. В силу того, что использование средств защиты информации зачастую приводит к усложнению технологии работы пользователей операций с ресурсами прикладного ПО, росту трудозатрат на выполнение технологических операций, а также ограничивает использование ресурсов Интернета, файловых ресурсов, некоторые сотрудники для получения возможности комфортной работы с ИТ-ресурсами, сознательно пренебрегают требованиями по защите информации. Так, в качестве примеров халатности в отношении технологий защиты информации можно рассмотреть:

- несоблюдение требований к уровню сложности паролей и периодичности их изменения;

- передача паролей третьим лицам;

- отключение систем антивирусной защиты и дополнительных средств защиты информации;

- несоблюдение требований к работе с электронной подписью (например, осуществление входа в браузерное приложение и долговременное отсутствие на рабочем месте, что создает угрозу получения доступа к электронной подписи со стороны злоумышленника);

- отключение защищенных параметров браузера.

Мерами защиты от угроз халатности сотрудников могут быть:

- максимальное понижение уровня доступа пользователя на рабочей станции;

- регламентация временных параметров работы неактивных сеансов;

- принятие нормативных документов и определение ответственности пользователей за нарушение регламентов информационной безопасности.

Низкая квалификация

Зачастую вследствие низкой квалификации пользователю затруднительно понять, с чем он имеет дело; из-за этого даже программные продукты с достаточной степенью защищённости предполагают необходимость тонкой настройки со стороны администраторов безопасности.

Таким образом, защитой от угроз, обусловленных недостаточностью квалификации персонала, могут быть:

- проведение технического учета со специалистами по вопросам информационной безопасности;

- включение вопросов по информационной безопасности при аттестации сотрудников;

- оценка квалификации сотрудника при принятии на работу или кадровом перемещении.

Проведем анализ наиболее распространенных моделей обеспечения сетевой безопасности.

1. Модель дискреционного доступа. В рамках данной модели проводится контроль доступа субъектов к объектам. Для каждой субъектно-объектной пары проводится установка операций доступа (READ, WRITE и другие).

Осуществление контроля доступа производится посредством механизмов, которые предусматривают возможности санкционированных изменений технологий разграничения доступа. Права на изменение правил предоставляются выделенным субъектам.

2. Модель дискретного доступа. В рамках данной модели рассматриваются механизмы субъектно-объектного доступа.

3. Модель мандатного управления доступом Белла-Лападула.

Данная форма записывается в терминологии теории отношений. С использованием данной методологии описываются механизмы доступа к системным ресурсам, при этом для управления доступом применяется матрица контроля доступа. В рамках данной модели рассматриваются простейшие операции чтения и записи доступа субъектов к объектам, на которые накладываются ограничения.

Множества субъектов и объектов упорядочены в соответствии с их уровнем полномочий и уровнем безопасности, соответственно.

Изменение состояния системы производится согласно правилам трансформации состояний.

4. Модели распределенных систем (синхронные и асинхронные). В рамках данной моделей выполнение субъектов производится на нескольких устройствах обработки. Рассматриваются операции доступа субъектов к объектам по чтению и записи, а также объекты, которые могут быть удалены, что может вызвать противоречия в модели Белла-Лападула.

В рамках асинхронной модели в одновременно несколько субъектов могут получить доступ к нескольким объектам.

Одномоментный переход системы между состояниями может осуществляться под воздействием более, чем одного субъекта.

5. Модель безопасности военной системы передачи данных (MMS -модель). Запись данной модели проведена в терминологии теории множеств. Субъектами могут выполняться ряд специализированных операции над объектами, имеющими сложную структуру. В модели присутствуют администраторы безопасности для реализации задач управления доступом к информации и устройствам глобальных сетей передачи данных. При этом для обеспечения возможности управления доступом используются матрицы контроля доступа. Видами используемых операций над объектами являются: чтение, запись, создание, удаление, операции с объектами, имеющими специфическую структуру, а также может возникать необходимость операций, направленных на проведение специфической обработки информации.

Состояние системы изменяется с помощью функции трансформации.

6. Модель трансформации прав доступа. Модель формально записывается в терминологии теории множеств. Механизм изменения состояния систем основан на использовании функций трансформации состояний.

7. Схематическая модель. Запись производится в терминологии теории множеств и теории предикатов. Для обеспечения управления доступом в данном случае используются матрицы доступа, имеющие строгую типизацию ресурсов. Для изменения прав доступа используется математический аппарат копирования меток доступа.

8. Иерархическая модель. Модель можно представить в терминологии теории предикатов. С ее помощью проводится описание управления доступом для параллельных вычислений, технологии управления доступом в данном случае основываются на вычислении предикатов.

9. Модель безопасных спецификаций, описанная с использованием аксиоматики Хоара.

10. Модель информационных потоков. Запись модели проводится в терминологии теории множеств. В модель включаются объекты и атрибуты, что позволяет провести определение информационных потоков. Задачи управления доступом решаются с использованием атрибутов объекта. Изменение состояний представляется как модификация соотношений объектов и атрибутов.

12. Вероятностные модели. В модели данного типа включены субъекты, объекты и их вероятностные характеристики. В рамках модели проводится рассмотрение операций доступа субъектов к объектам чтения и записи. Операции доступа также обладают вероятностными характеристиками.

Угрозы нарушения функциональности информационно-программного обеспечения автоматизированных систем можно сгруппировать по нарушаемым свойствам безопасности, к которым относятся [18]:

- угроза конфиденциальности;

- угроза целостности;

- угроза доступности.

Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой.

К угрозам, создающим опасность конфиденциальности информации, относятся потери данных, что предполагает вероятность неконтролируемого распространения защищаемой информации в результате её разглашения, несанкционированного доступа к ней или получения защищаемой информации заинтересованными субъектами (заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо) [8].

Проведем классификацию угроз конфиденциальности информации.

- Разглашение информации

- Преднамеренное разглашение (прямой умысел).

- Непреднамеренное разглашение (по неосторожности).

- Несанкционированный доступ к информации

- Физический доступ.

- Программно-аппаратный доступ.

- Программный доступ.

- Перехват информации (утечка информации по техническим каналам)

- Перехват информации, обрабатываемой техническими средствами.

- Перехват разговоров, ведущихся в выделенных (защищаемых) помещениях.

- Перехват информации, передаваемой по каналам связи.

- Хищение носителей информации.

Угрозы целостности - угрозы, при реализации которых информация теряет заранее определенные системой вид и качество.

Самым ценным ресурсом являются документы. Это объясняется содержанием в них конфиденциальной информации, для безопасности которой организована вся система политики безопасности.

Вторым по важности объектом становится сервер баз данных, то есть среда хранения документов.

Третий сектор – это сервер операционной системы и электронного документооборота. К нему относятся операционная система, оболочка информационного пространства (интерфейс), протоколы передачи данных и т.д. Стоит отметить, что при выходе из строя данных компонентов целостность данных не нарушается.

Четвертый, самый некритичный сектор - аппаратная система (каналы связи между компонентами, аппаратный межсетевой экран), выход из строя которой не приведет к разрушению хранимых документов, а неисправные комплектующие и провода можно заменить на новые.

Угрозы доступности характеризуют возможность доступа к хранимой и обрабатываемой информации в любой момент. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих компоненты информационной среды.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования).

Все атаки на информационно-программное обеспечение компьютера предприятия можно условно разделить на три вида: локальные, удаленные и атаки на потоки данных [11].

В случае локальной атаки злоумышленник имеет физический доступ к информационным ресурсам компьютера. Подобные атаки характерны для внутренних преднамеренных угроз. К ним относятся получение доступа на этапе загрузки операционной системы, атаки на средства аутентификации и т.п.

Удаленная атака осуществляется пользователем, не имеющего прямого доступа к интересующим его средствам вычислительной техники. Здесь стоит говорить и о внешних преднамеренных угрозах, к которым могут относиться атаки на маршрутизатор, сбор сведений о системе, заражение вредоносными программами и т.д.

Под атакой на поток данных подразумевается событие, когда между двумя компьютерами идет активный обмен данными по сети, и злоумышленник атакует сегмент сети или ее узел, находящийся между двумя взаимодействующими компьютерами. Такой вид атак реализует как внутренние преднамеренные угрозы, так и внешние. Специалисты разделяют атаки на поток данных на пассивные (злоумышленник, никак не выдавая свое присутствие, перехватывает все электронные документы для последующего изучения, но не имеет возможности модифицировать передаваемые сообщения) и активные (злоумышленник предпринимает ряд активных действий, направленных на перехват передаваемых электронных документов, то есть получает возможность модификации сообщений или передачи собственных данных).

Подводя итог, нужно отметить, что возможные угрозы информационной безопасности классифицируются в соответствии с главными характеристиками информации – доступность, целостность, конфиденциальность. Кроме того, возможно разделение атак на локальные, удаленные, атаки на поток данных.

2.2 Требования к архитектуре защиты информации

Для реализации надежной системы защиты информационно-программного обеспечения компьютера необходимо определить требования к архитектуре защиты информации [9]:

- необходимо обеспечивать защиту на всех этапах сбора, хранения, обработки, передачи и использования информации;

- система защиты должна быть привязана к целям и задачам защиты информации для конкретного состава и структуры информационно-программного обеспечения компьютера;

- обязательное обеспечение целостности системы защиты, подразумевающей содержание всех необходимых составляющих; наличие логических связей между компонентами, направленных на реализацию эффективного функционирования системы;

- система защиты информационно-программного обеспечения компьютера должна быть логически, технически и экономически обоснованной.

- принципы функционирования системы защиты информационно-программного обеспечения компьютера должны быть понятны; сама система – удобной в эксплуатации и управлении.

- система защиты информации должна быть эффективной и достаточно гибкой, способной к настройке при изменении компонентов ее составных частей, технологии обработки информации и условий защиты.

Классификацию всех видов угроз информационной безопасности компьютерных сетей проводят по признакам [9]:

-

- природа возникновения:

- угрозы естественного характера;

- искусственные угрозы;

- преднамеренность проявлений:

- угрозы, обусловленные случайностью действий и/или угрозы, обусловленные ошибками в действиях сотрудников;

- угрозы, связанные с преднамеренностью действий злоумышленников;

- непосредственные источники угроз:

- угрозы, связанные с действием природной среды;

- угрозы, связанные с действиями человека;

- угрозы, связанные с работой штатных программных продуктов;

- угрозы, связанные с работой вредоносного ПО;

- положение источников угроз:

- угрозы, исходящие от источников, расположенных за пределами контролируемой зоны;

- угрозы, исходящие от источников, расположенных в пределах контролируемой зоны;

- угрозы, исходящие от источников, имеющих доступ к аппаратному обеспечению сети;

- угрозы от источников внутри системы;

- по уровню зависимости от активности системы:

- угрозы, проявляемые в независимости от активности системы;

- угрозы, проявляемые только при осуществлении автоматизированной обработки информации;

- степень воздействия на систему:

- угрозы пассивного характера;

- угрозы активного характера;

- этапы доступа сотрудников или программных продуктов к ресурсам системы:

- угрозы, проявляемые на этапе предоставления доступа к ресурсам системы;

- угрозы, проявляемые после получения доступа к ресурсам системы;

- методы доступа к ресурсам системы:

- угрозы, связанные с использованием прямых стандартных путей доступа к ресурсам системы;

- угрозы, связанные с использованием скрытых нестандартных путей доступа к ресурсам системы;

9. текущее место расположения данных, хранимых и обрабатываемых в системе:

- угрозы, связанные с доступом к данным, хранящимся на внешних устройствах;

- угрозы, связанные с доступом к данным в ОЗУ;

- угрозы, связанные с доступом к данным, циркулирующим в линиях связи;

- угрозы, связанные с доступом к информации, отображаемой на терминалах или печатаемой на принтерах.

Таким образом, виды угроз для компьютерных сетей могут быть разнообразными. Далее приведены примеры некоторых видов угроз, каждой из которых сопоставляются технологические решения, подкрепленные документационным обеспечением (таблица 1):

Таблица

Типовые угрозы безопасности информации сетевых ресурсов

|

Угрозы |

Технологии защиты |

Документационное обеспечение |

|

Осуществление визуального съёма отображаемых данных (в присутствии посторонних лиц в процессе обработки данных) |

Блокирование экрана с использованием электронных ключей |

Список выделенных помещений |

|

Активность вредоносного ПО |

Установка АВЗ |

«Инструкция по обеспечению антивирусной защиты» |

|

Сетевые атаки |

Криптографическая защита |

Журнал настроек криптографического ПО |

|

Аппаратные закладки |

Тестирование аппаратных систем |

«Акт тестирования устройств на наличие закладок» |

|

Программные закладки |

Тестирование программных систем |

«Акт тестирования программ на наличие закладок» |

|

Несанкционированное копирование баз данных |

Внедрение системы разграничения доступа |

Матрицы доступа |

|

Накопление пользовательских данных |

Периодическая очистка временных файлов |

Инструкция по работе с ПО |

|

Ошибки в ПО |

Подготовка данных для разработчиков |

«Акт об устранении ошибок» |

|

Ошибочные действия работников |

Комплекс защитных мер |

«Лист ознакомления пользователей с инструкциями» |

|

Чрезвычайные ситуации |

Резервное копирование |

«Порядок эвакуации носителей информации при возникновении ЧС» |

|

Компрометация электронной подписи |

Вывод из строя скомпрометированных ключей |

«Инструкция по генерации ключей электронной подписи» |

|

Компрометация паролей |

Смена паролей |

«Инструкция по обеспечению парольной защиты» |

Диаграмма возможного ущерба от угроз информационной безопасности приведена на рисунке 2.

Рисунок 2 - Диаграмма возможного ущерба от угроз информационной безопасности сетевых ресурсов

Как показано на рисунке 2, ущерб, обусловленный нарушениями требований информационной безопасности, может быть как прямым, связанным с потерей конфиденциальных данных, временными и материальными затратами на восстановление функциональности информационной системы, так и вторичным, связанным с потерей репутацией фирмы, разглашениями инцидентов в СМИ, возможными появлениями каналов постоянного перехвата информации.

Таким образом, для каждой из угроз ИБ сопоставляется свой тип решений технологического и организационного характера, что при комплексном применении повышает общую защищённость системы.

Архитектура защиты информации определяется структурой телекоммуникационной сети предприятия, типом обрабатываемой информации, моделью нарушителя. Таким образом, средства защиты информации необходимо выбирать в соответствии с актуальными угрозами. Выбор оптимальных решений в области защиты информации необходимо производить на основании результатов моделирования угроз с использованием соответствующего математического аппарата.

2.3 Обзор программного обеспечения, используемого в технологиях сетевой безопасности

Обеспечение функциональности локальных сетей представляет собой основную задачу работы администраторов безопасности информационных систем. В процессе управления локальными сетями и работы с системами обеспечения сетевой безопасности в части защиты от угроз сетевых атак специалистами проводятся работы по диагностике аппаратного обеспечения коммуникационных систем, анализу сетевого трафика, активности пользователей, прикладных программных комплексов, пользовательских рабочих станций. Основные инструменты для решения задач администрирования систем сетевой включают [8]:

- программное обеспечение для решения задач управления серверными операционными системами;

- системы по мониторингу и диагностике ЛВС;

- специализированное программное обеспечение для решения задач по обеспечению сетевой защиты информации;

- утилиты для управления ЛВС, моделированию трафика;

- системы управления сетевыми узлами, запущенными программами, процессами, сетевыми приложениями;

- утилиты для управления дополнительными функциями (обеспечение работы прокси-серверов, настройка профилей пользователей и т.п.).

В процессе управления ресурсами ЛВС возможно возникновение необходимости решения задач, связанных с учетом сетевых характеристик узлов локальной сети (IP-адресов, технических характеристик, данных об ответственных пользователях, установленном набор программ, наличии сетевых узлов в сети и параметров получаемых от них откликов). Данный функционал реализован в специализированных программах – сетевых утилитах. Проведем анализ функционала сетевых утилит, которые позволяют проводить диагностику уязвимостей информационно -телекоммуникационных сетей, определим область их возможного использования.

- Friendly Pinger

Основными функциями данного программного средства являются [3]:

- Визуализация компьютерной сети в анимированной форме;

- Отображение активности сетевых узлов;

- Одновременное выполнение команды «ping» на выбранные сетевые узлы с протоколированием результатов;

- Оповещение в случае остановки/запуска серверов;

- Учет установленного программного и аппаратного обеспечения всех компьютеров в сети;

- Мониторинг подключения к рабочей станции в разрезе пользователей и занятости файлов;

- Назначение внешних команд (например, telnet, tracert, net.exe) устройствам;

- Поиск HTTP, FTP, e-mail и других сетевых служб;

- Отображение состояния сети на рабочем столе или Web странице;

- Графический TraceRoute;

- Открытие сетевых узлов в проводнике, а также в окнах файловых менеджеров;

- Проведение мониторинга на активность внешних сетевых узлов;

- Наличие функции создания дистрибутива с настройками текущей сети.

Friendy Pinger–эффективное средство мониторинга и инвентаризации небольших локальных сетей, имеющее русскоязычный интерфейс. Кроме стандартных возможностей подобных программ, Friendly Pinger позволяет использовать встроенные команды, вызываемые из контекстного меню объекта на карте сети, и передать им некоторые внутренние переменные, что превращает программу в некий центр управления локальной вычислительной сетью, которая позволяет выполнять, например, следующие действия [3]:

- включение, выключение, перезагрузку удаленных компьютеров;

- получать доступ к удаленному рабочему столу;

- подключаться к сетевым службам компьютеров локальной сети;

- подключаться к терминальным службам;

- производить принудительное завершение любого процесса на удалённом компьютере

В целом, встроенные команды FriendlyPinger позволяют системным администраторам расширять функционал программы в соответствии с возникающими задачами управления сетью.

В настоящее время продукт с поддержки снят, последняя версия датирована 2011г.

- NetView – программа для управления локальной сетью.

К основным возможностям данной программы относятся [4]:

- Хранение информации о сети в специальном файле, созданном программой;

- Опрос сети при старте программы с автоматическим добавлением новых узлов;

- Работа с дополнительными плагинами, поставляемыми разработчиком;

- Поддержка управляющих скриптов;

- Наличие API для доступа из сторонних программ;

- Работа в режиме сервиса операционной системы;

- Автопроверка на включение сетевого узла;

- Анализ сетевого трафика;

- Работа с FTP-серверами;

- Встроенное средство рассылки сообщений;

- Подключение сетевых дисков с различными учетными данными.

- Deerfield VisNetic Firewall

Deerfield VisNetic Firewall – программное обеспечение для работы системных администраторов. Функционал данного ПО: построение списка компьютеров локальной (определяемой в сетевом окружении) или любой сети, заданной диапазоном IP-адресов. С помощью протокола Netbios запрашивается следующая информация [5]:

- NBTSTAT (список имен netbios и MAC address);

- Вывод данных о подключении к домену, временной зоне;

- Native OS (версия ОС), Lan man manager (версия менеджера Lan man);

- Выделение списков общих ресурсов;

- Netbrowserlist (только для компьютера являющегося Masterbrowser);

- Отображение списка пользовательских доменных имён;

- Отображение списка активных пользователей;

- Отображение списков активных сетевых подключений с каждой рабочей станции;

Кроме того программа имеет возможности сканирования в диалогах "Network scanner" и "Filter Scanner" наличия общеупотребимых TCP и UDP сервисов. Также реализована возможность построения текстовых отчетов.

Основные возможности[5]:

- Просмотр общих файловых ресурсов в локальной сети;

- Просмотр/подключение и отключение ресурсов в удаленном режиме;

- Поиск и проверка паролей к ресурсам для всех версий Windows. Вывод дополнительной информации по функциям netbios;

- Сканирование диапазона ip адресов на общеупотребительные сервисы, запрос функций netbios;

- Сканирование диапазона ip адресов на заданные порты/сервисы;

- DnsResolver;

- Наличие telnet - клиента;

- Наличие клиента smtp протокола;

- Вывод статистики по сетевым подключениям - NetStat.

Сравнительная характеристика функционала сетевых утилит приведена в таблице 2.

Таблица 2

Сравнительная характеристика дополнительного сетевого ПО

|

Friendly Pinger |

Deerfield VisNetic Firewall |

NetView |

|

|

Построение карты сети |

+ |

+ |

+ |

|

Наличие встроенного языка |

+ |

- |

+ |

|

Наличие API |

- |

- |

+ |

|

Управление сетевыми узлами |

+ |

- |

+ |

|

Сканирование портов |

+ |

+ |

+ |

|

Подключение дополнительных плагинов |

- |

- |

+ |

|

Учёт установленного ПО |

+ |

- |

+ |

|

TelNetклиент |

- |

+ |

- |

|

Рассылка сообщений |

+ |

- |

+ |

|

Поддержка анализа Android-устройств |

- |

- |

+ |

|

Вывод списка MAC-адресов |

- |

+ |

- |

|

Работа с FTP |

- |

+ |

+ |

|

Средства анализа трафика |

- |

+ |

+ |

|

Условия распространения |

Бесплатно |

Бесплатно |

Бесплатно, с оплатой дополнительных плагинов |

|

Поддержка |

Прекращена |

Присутствует |

Присутствует |

Таким образом, каждая из рассмотренных сетевых утилит может быть использована в работе системных администраторов. При этом, утилита FriendlyPinger не обладает возможностями работы с Android-устройствами, которые получили широкое распространение в последние годы, что значительно снижает ее область применимости.

Достоинствами программы NetView является наличие API, что позволяет встраивать сервисы программы в прикладное программное обеспечение, наличие средств анализа трафика, с использованием которого можно производить разработку программного обеспечения в соответствии со спецификой конкретной локальной сети.

Также, как показано в таблице 6, сетевые утилиты NetView и Friendly Pinger дают возможность контроля запущенных процессов, учета установленного ПО, что позволяет администраторам анализировать контроль использования средств вычислительной техники пользователями, анализировать нагрузку на сетевое оборудование.

В рамках системного администрирования отдельной задачей выделяется обеспечение информационной безопасности. Современные системы информационной безопасности также предоставляют возможности как управления безопасностью локальных сетей, так и включают общие средства администрирования. Примером такого класса программных продуктов является Kaspersky Security Center, в состав которого включены средства системного администрирования.

Kaspersky Security Center обеспечивает механизм контроля всех параметров IT-безопасности, а также дает централизованный доступ к широкому спектру функций управления сетевыми ресурсами.

Мониторинг уязвимостей и управление установкой исправлений.

Kaspersky Security Center упрощает выявление и устранение уязвимостей в операционных системах и приложениях, позволяя быстрее устанавливать исправления[6]:

- Обнаружение уязвимостей локальной сети на стадии сканирования и назначение приоритетов их устранения.

- Автоматическое распространение исправлений и обновлений (для продуктов компании Microsoft и другого ПО);

- Использование удаленной рабочей станции может быть в качестве агента обновления, что сокращает объем трафика при передаче обновлений в удаленные офисы;

- Формирование отчетности по итогам выполнения административных задач.

- Удаленное устранение ошибок установки обновлений.

Учет и управление IT-ресурсами

Все аппаратные компоненты и установленные программы, используемые в сети автоматически обнаруживаются и заносятся в реестры, что предоставляет администраторам полную информацию обо всех сетевых ресурсах. Реализованные задачи:

- Ведение автоматического учета аппаратного обеспечения с возможностью обнаружения гостевых устройств.

- Ведение автоматического учета программ упрощает процесс контроля использования программного обеспечения и управление лицензиями.

Реализована технология развертывания программного обеспечения (ПО). Технологии автоматического развертывания ПО, а также возможность проверяемого удаленного доступа и устранения неполадок минимизируют временные и ресурсные затраты по настройке новых рабочих станций и установке новых приложений.

- Развертывание программ можно осуществлять по запросу администратора и планировать на нерабочее время.

- Существуют возможности по управлению дополнительными параметрами для проведения настройки устанавливаемых программных пакетов.

- Возможность поддержки режимов по удаленному устранению неполадок, в том числе с применением механизмов авторизации, ведение протоколов работы с сеансами удаленного доступа.

- Оптимизация трафика при передаче обновлений в удаленные офисы. Одна из удаленных рабочих станций служит агентом обновления для всех остальных рабочих станций в удаленном офисе.

Развертывание операционных систем (ОС)

Kaspersky Security Center предоставляет централизованный контроль за созданием, хранением и копированием защищенных образов систем, для оптимизации и ускорения развертывание операционных систем с поддержкой интерфейса UEFI.

- Образы располагаются в специальных хранилищах, к ним имеется доступ со стороны системных администраторов.

- При отправлении сигналов Wake-on-LAN, можно распространять образы ПО в нерабочее время.

Также имеются возможности по внесению изменений в образ операционной системы [19]:

-

- Разработка сценария по установке дополнительного ПО после установки ОС

- Создание загрузочных USB-устройств с интегрированной средой Windows PE

- Возможность импорта образов операционных систем, использующих формат WIM.

Также проведена реализация возможностей по управлению на уровне предприятия.

Разграничение административных прав по ролям и возможность поддержки популярных SIEM-систем позволяет сделать более эффективным управление сложными IT-системами.

- Управление доступом с разделением по ролям позволяет проводить назначение разным администраторам различных обязанностей по ведению задач системного администрирования и управления безопасностью.

- Консоль управления имеет простой интерфейс, легко настраивается, каждому администратору доступ предоставляется только к режимам, которые определены его функционалом.

- Существуют возможности по интеграции консоли с системами по управлению данными и инцидентами безопасности (SIEM) – HP ArcSight и IBM QRadar.

В качестве целей безопасности по защите от сетевых атак рассматриваются [4]:

- обеспечение целостности данных;

- обеспечение выполнения требований к конфиденциальности информации;

- обеспечение выполнения требований к доступности информации.

Одной из основных задач по обеспечению сетевой безопасности является реализация требований по защите информации от несанкционированных изменений, подмены и уничтожения. Целостность данных должна гарантировать их сохранность как при активности злоумышленников, так и при влиянии случайных факторов. Обеспечение целостности информации представляет собой одну из самых сложных задач по обеспечению сетевой безопасности.

Другая цель обеспечения безопасности при работе с сетевыми технологиями связана с обеспечением конфиденциальности данных. В процессе проектирования системы защиты конфиденциальности информации необходимо определять и обосновывать типы обрабатываемых конфиденциальных данных в системе. К основным видам конфиденциальных данных относятся [20]:

- системы, использующие электронную подпись и шифрование трафика;

- системы, содержащие персональные данные;

- элементы коммерческой тайны;

- данные, определенный в качестве конфиденциальных в соответствии с локальными нормативными документами.

Обеспечение доступности данных - необходимое условие работы информационных систем. В качестве доступных информационных ресурсов в локальных сетях, рассматриваются:

- Файловые ресурсы;

- Принтеры, сканеры с общим доступом к ним;

- Системы управления и администрирования;

- Программное обеспечение.

Таким образом, система защиты информации должна одновременно обеспечивать защиту сетевой информации, а также доступность необходимых пользовательских компонент.

При обработке данных, подлежащих защите в соответствии с положениями законодательства РФ или решениями их обладателей, необходимо проводить создание информационных систем, в которых соблюдены требования в рамках действующего законодательства по обеспечению защиты информации. Целью создания системы обеспечения сетевой безопасности является обеспечение защиты от угроз, связанных с получением неправомерного доступа, уничтожением, изменением, блокировкой, осуществлением несанкционированного копирования, предоставления, распространения, а также от иных неправомерных действий в отношении конфиденциальной информации, необходимости соблюдения конфиденциальности информации с ограниченным доступом, реализации прав на доступ к данным.

Работа по созданию (модернизации) системы сетевой безопасности предполагает необходимость исполнения следующих требований:

- обеспечение комплексного решения задач, связанных с обеспечением сетевой безопасности;

- разработка систем по обеспечению сетевой безопасности должна производиться с учетом возможностей исполнения регламентов по защите обрабатываемой информации с использованием соответствующих методологий и программного обеспечения по организации сетевого взаимодействия;

- обеспечение системы сетевой безопасности с учетом возможностей по формированию различных направлений ее реализации, а также расширения функциональности ее компонент в соответствии со спецификой работы системы защиты информации;

- защита информации должна обеспечиваться в каждом из сегментов, используемых в процессе обработки защищаемой информации;

- компоненты защиты сетевой безопасности не должны нарушать функциональности работы сети и прикладного ПО;

- программные средства должны быть совместимыми с информационными системами других сегментов сети и не должны снижать требуемого уровня защищенности информации в АСЗИ;

- программные и технические средства, применяемые при построении системы сетевой безопасности, должны иметь совместимость между собой и не должны снижать уровень защищенности сетевых ресурсов.

Обеспечение сетевой безопасности является составной частью работ по обеспечению реализации требований и производится во всех организациях, которые участвуют в создании (модернизации) данных систем.

Контроль требований обеспечения сетевой безопасности осуществляется на уровнях:

- организация хранения, передачи и обработки защищаемых данных;

- обеспечение взаимодействия с другими подсистемами;

- условия использования системы сетевой безопасности;

- анализ квалификации персонала, работающего с системой.

Построение архитектуры сетевой безопасности должно проводиться на основании разработанного технического задания

Процесс реализации системы обеспечения сетевой безопасности включает совокупность упорядоченных во времени, взаимосвязанных, объединенных в стадии и этапы работ, исполнение которых необходимо и достаточно для реализации поставленных задач, соответствующих заданным к требованиям.

ЗАКЛЮЧЕНИЕ

Рассмотрев теоретические аспекты обеспечения сетевой безопасности информации, можно сделать следующие выводы:

- информационные ресурсы в настоящее время являются реальным дорогостоящим активом, нарушения в функциональности которого могут поставить под угрозу существование организаций;

- в настоящее время создана нормативно-правовая база, регулирующая процесс обработки и защиты информации;

- построение архитектуры защиты информации в компьютерных сетях необходимо проводить в соответствии со спецификой организации, типом обрабатываемой информации;

- для выбора методов и средств защиты информации в компьютерных сетях необходимо проводить моделирование систем защиты информации, по результатам которого выбирать оптимальные решения для обеспечения информационной безопасности.

- технологии использования беспроводных сетей предполагают необходимость реализации системы разграничения доступа;

- основные угрозы сетевой безопасности могут быть связаны с влиянием человеческого фактора, а также с особенностями функционирования технических средств;

- реализация технологий сетевой безопасности предполагает принятие ряда организационных, технологических мер, а также издание ряда нормативных документов;

- модели сетевой безопасности предполагают использование систем парольной защиты, защиты с использованием криптографических систем, а также программно-аппаратных комплексов.

Совершенствование системы сетевой безопасности предложено в направлениях:

- использование сетевых сканеров уязвимостей;

- использования антивирусных программных решений и своевременное их обновление;

- совершенствование инженерно-технической защиты информации, что предполагает использование программно - аппаратных решений в области защиты от утечек информации по физическим каналам.

Внедрение аппаратных решений по защите от утечек по физическим каналам предполагает использование специализированных средств, вызывающих зашумление перехваченного сигнала и делающего его малоинформативным.

Также при проектировании и использовании локальных сетей необходимо исключить возможности несанкционированных подключений через раскроссировку сетевых портов, не используемых в настоящее время. Физическая защита сетевых ресурсов связана с настройкой систем бесперебойного питания и кондиционирования, что повысит срок службы сетевого оборудования, повысит уровень надежности сети.

Внедрение специализированных средств администрирования позволит осуществлять мониторинг активности сетевых приложений, активности пользователей с возможностью централизованного управления ими. Внедрение организационных мер повысит уровень ответственности пользователей в области обеспечения требований по защите информации.

Принятие предложенных мер по защите информации позволит значительно повысить защищенность системы и минимизировать возможные убытки от нарушений требований защиты информации.

Список использованной литературы

-

- IDS – Snort. О программе. [Электронный ресурс]. Режим доступа: http://www.netconfig.ru/ready/snort/

- Сетевая защита информации. [Электронный ресурс]. Режим доступа: http://ic-dv.ru/uslugi/sredstva_doverennoj_zagruzki/

- Сетевые атаки и их виды. [Электронный ресурс]. режим доступа: https://www.kakprosto.ru/kak-848505-chto-takoe-setevaya-ataka

- Гофман М.В. Безопасность сетей ЭВМ : учебное пособие / М.В. Гофман. - Санкт-Петербург: ФГБОУ ВО ПГУПС, 2017. – 241с.

- Бехроуз А. Криптография и безопасность сетей: учебное пособие / Фороузан А. Бехроуз. - Москва: Интернет-Университет Информационных Технологий (ИНТУИТ), Вузовское образование, 2017. - 782 c.

- Новикова Е. Л. Обеспечение информационной безопасности инфокоммуникационных сетей и систем связи: учебник / Е. Л. Новикова. - Москва : Академия, 2018. – 189 с.

- Новиков С. Н. Методология защиты информации на основе технологий сетевого уровня мультисервисных сетей связи / Новиков Сергей Николаевич. - Новосибирск, 2016. - 39 с.

- Олифер В. Г., Олифер Н. А. Безопасность компьютерных сетей: [учебный курс] / В.Г. Олифер, Н.А. Олифер. - Москва : Горячая линия - Телеком, 2016. - 643 с.

- Басыня Е. А. Сетевая информационная безопасность и анонимизация: учебное пособие / Е. А. Басыня. - Новосибирск : Изд-во НГТУ, 2016. – 74с.

- Лавров Д. Н., Колмаков А. В. Анализ безопасности компьютерных сетей: тесты на проникновение и поиск уязвимостей сетевых протоколов: учебное пособие / Д.Н. Лавров, А.В. Колмаков. - Омск : Изд-во Омского государственного университета, 2016. – 546с.

- Голиков А.М. Основы проектирования защищенных телекоммуникационных систем [Электронный ресурс]: учебное пособие / А.М. Голиков. - Томск: Томский государственный университет систем управления и радиоэлектроники, 2016. - 396 c

- Сафонов В.О. Основы современных операционных систем [Электронный ресурс] : учебное пособие / В.О. Сафонов. - Москва: Интернет-Университет Информационных Технологий (ИНТУИТ), 2016. - 826 c

- Бондарев В. В. Анализ защищенности и мониторинг компьютерных сетей : методы и средства : учебное пособие / В.В. Бондарев. - Москва: Изд-во МГТУ им. Н.Э. Баумана, 2017. – 225с.

- Шаньгин В.Ф. Информационная безопасность и защита информации [Электронный ресурс]: учебное пособие / В.Ф. Шаньгин. - Саратов: Профобразование, 2017. - 702 c

- Семенов А.Б. Проектирование и расчет структурированных кабельных систем и их компонентов [Электронный ресурс] : монография / А.Б. Семенов. - Саратов : Профобразование, 2017. - 416 c

- Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства [Электронный ресурс] : учебное пособие / В.Ф. Шаньгин. - Саратов : Профобразование, 2017. - 544 c

- Корпоративная культура в организации (ООО «Ант»)

- Характеристика видов и форм права собственности по российскому законодательству

- Особенности функционального состояния человека в экстремальных видах деятельности. Психология экстремальной деятельности

- Невербальные проявления эмоциональных состояний человека (Типы невербальной коммуникации)

- Экспертиза как средство управления качеством и конкурентоспособностью (слабоалкогольных) товаров

- Типы производств. Понятие производственной мощности

- «Задачи нотариата» .

- Виды и формы контрактов в проекте)

- Особенность коммерческой деятельности в сфере оптовой торговли

- ПРАКТИЧЕСКИЙ АНАЛИЗ ВЛИЯНИЯ ПСИХОЛОГИЧЕСКОГО ВОЗДЕЙСТВИЯ НА ПЕРСОНАЛ ОТЕЛЯ «MRIYA RESORT&SPA»

- Психологические и организационные основы обеспечения профессионального обучения персонала)

- Облачные сервисы (Процесс происхождения облачного сервиса)