Выполнение требований к защите информации от НСД (разработка комплексной модели)

Содержание:

ВВЕДЕНИЕ

Актуальность темы исследования. Потеря конфиденциальной информации приносит моральный или материальный ущерб. Условия, способствующие неправомерному овладению конфиденциальной информацией, сводятся к ее разглашению, утечке и несанкционированному доступу к ее источникам. В современных условиях безопасность информационных ресурсов может быть обеспечена только комплексной системной защиты информации. Комплексная система защиты информации должна быть: непрерывной, плановой, целенаправленной, конкретной, активной, надежной и др. Защита информации - это деятельность по предотвращению утечки, хищения, утраты, модификации (подделки), несанкционированных и непреднамеренных воздействий на защищаемую информацию. Так, по сугубо техническим и неумышленным причинам, под это определение попадает также деятельность, связанная с повышением надёжности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и другое.

Объект исследования – безопасность информационных ресурсов современной организации, предмет – выполнение требований к защите информации от НСД.

Таким образом, цель написания данной работой работы – предложить комплексную модель защиты информации от НСД, с учетом основных требований. Для достижения поставленной цели необходимо решить задачи следующего порядка:

-рассмотреть информационную безопасность и состояние информационной системы;

-проанализировать методы и способы сохранности информации как составляющие комплексной модели защиты информации в современной организации;

-предложить комплексную модель защиты информации для современной организации.

1 Теоретико-методологические аспекты по теме исследования

1.1 Определение информационной безопасности, характеристика целей и задач, требования к системе защиты

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию. Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке[7,с.21].

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты[8,с.32].

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц. Информационная безопасность – это своего рода практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации[4,с.89].

Главная цель систем информационной безопасности – гарантия защиты данных от внешних и внутренних угроз.

Для обеспечения в информационной системе полной конфиденциальности применяются четыре метода, актуальных для любого формата информации:

- ограничение или полное закрытие доступа к информации;

- шифрование;

- дробление на части и разрозненное хранение;

- скрытие самого факта существования информации[4,с.38].

Основная задача информационной безопасности - сбалансированная защита конфиденциальности, целостности и доступности данных, с учётом целесообразности применения и без какого-либо ущерба производительности организации.

Соответственно, достигается задача в основном, посредством многоэтапного процесса управления рисками, который позволяет идентифицировать основные средства и нематериальные активы, источники угроз, уязвимости, потенциальную степень воздействия и возможности управления рисками[8,с.31].

Процесс сопровождается оценкой эффективности плана по управлению рисками. Для того, чтобы стандартизовать эту деятельность, научное и профессиональное сообщества находятся в постоянном сотрудничестве, направленном на выработку базовой методологии, политик и индустриальных стандартов в области технических мер защиты информации, юридической ответственности, а также стандартов обучения пользователей и администраторов. Эта стандартизация в значительной мере развивается под влиянием широкого спектра законодательных и нормативных актов, которые регулируют способы доступа, обработки, хранения и передачи данных[7,с.83].

Однако внедрение любых стандартов и методологий в организации может иметь лишь поверхностный эффект, если культура непрерывного совершенствования не привита должным образом. В основе информационной безопасности лежит деятельность по защите информации - обеспечению её конфиденциальности, доступности и целостности, а также недопущению какой-либо компрометации в критической ситуации.

Защита информационных ресурсов должна быть[9,с.44-45]:

- Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

- Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

- Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

- Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

- Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

- Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

- Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Информация считается защищенной, если соблюдаются три главных свойства[2,с.34].

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО[8,с.31].

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование система стало бессмысленным.

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты[7,с.98].

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах[3,с.72].

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации[9,с.23-24]:

-уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы);

-уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы

1.2 Требования к организации защиты информации от НСД, составляющие модели системы безопасности

В информационной системе объектами защиты являются информация, содержащаяся в информационной системе, технические средства (в том числе средства вычислительной техники, машинные носители информации, средства и системы связи и передачи данных, технические средства обработки буквенно-цифровой, графической, видео- и речевой информации), общесистемное, прикладное, специальное программное обеспечение, информационные технологии, а также средства защиты информации[1,с.98].

Для обеспечения защиты информации, содержащейся в информационной системе, оператором назначается структурное подразделение или должностное лицо (работник), ответственные за защиту информации[3,с.67].

Для проведения работ по защите информации в ходе создания и эксплуатации информационной системы обладателем информации (заказчиком) и оператором в соответствии с законодательством Российской Федерации при необходимости привлекаются организации, имеющие лицензию на деятельность по технической защите конфиденциальной информации в соответствии с Федеральным законом от 4 мая 2011 г. N 99-ФЗ "О лицензировании отдельных видов деятельности"

Для обеспечения защиты информации, содержащейся в информационной системе, применяются средства защиты информации, прошедшие оценку соответствия в форме обязательной сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. N 184-ФЗ "О техническом регулировании" [7,с.121].

Защита информации, содержащейся в информационной системе, является составной частью работ по созданию и эксплуатации информационной системы и обеспечивается на всех стадиях (этапах) ее создания, в ходе эксплуатации и вывода из эксплуатации путем принятия организационных и технических мер защиты информации, направленных на блокирование (нейтрализацию) угроз безопасности информации в информационной системе, в рамках системы (подсистемы) защиты информации информационной системы[5,с.74].

Организационные и технические меры защиты информации, реализуемые в рамках системы защиты информации информационной системы, в зависимости от информации, содержащейся в информационной системе, целей создания информационной системы и задач, решаемых этой информационной системой, должны быть направлены на исключение[2,с.37-38]:

-неправомерных доступа, копирования, предоставления или распространения информации (обеспечение конфиденциальности информации);

-неправомерных уничтожения или модифицирования информации (обеспечение целостности информации);

-неправомерного блокирования информации (обеспечение доступности информации).

Для обеспечения защиты информации, содержащейся в информационной системе, проводятся следующие мероприятия[8,с.22-23]:

-формирование требований к защите информации, содержащейся в информационной системе;

-разработка системы защиты информации информационной системы;

-внедрение системы защиты информации информационной системы;

-аттестация информационной системы по требованиям защиты информации (аттестация информационной системы) и ввод ее в действие;

-обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы;

-обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

Защита информационных ресурсов должна быть[8,с.98-99]:

- Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

- Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

- Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

- Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

- Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания[1,с.114].

- Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

- Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных[3,с.132].

Информация считается защищенной, если соблюдаются три главных свойства. Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО. Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты. Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации. Достаточно нарушить одно из свойств защищенной информации, чтобы использование система стало бессмысленным[5,с.94].

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами. Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи: Статья 272 «Неправомерный доступ к компьютерной информации»; Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»; Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

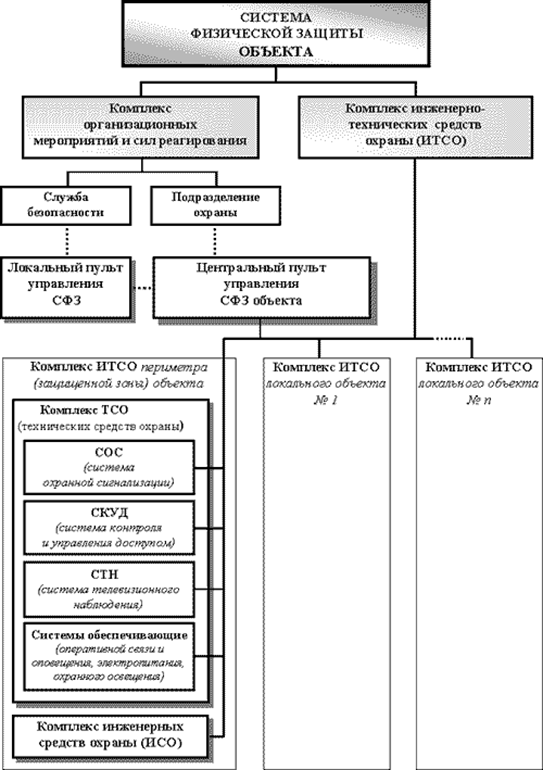

Физическая защита информации

Физическая безопасность - реализация физических барьеров и контрольных процедур, как превентивная или контрмера против физических угроз (взлома, кражи и т.д.) ресурсам системы и критичной информации[5,с.74].

СФЗИ - система физической защиты информации, представляет собой совокупность правовых норм, организационных мер и инженерно-технических решений, направленных на защиту жизненно-важных интересов и ресурсов предприятия (объекта) от угроз, источниками которых являются злоумышленные (несанкционированные) физические воздействия физических лиц нарушителей. Система физической защиты информации представляет собой совокупность технических средств, правовых и организационных норм, реализующих выполнение мероприятий, направленных [3,с.55-56]:

- на субъект угрозы с целью его физической нейтрализации;

- объект защиты с целью повышения его стойкости угрожающим воздействиям;

- физическую среду, разделяющую субъект угрозы и объект охраны с целью замедления и ослабления угрожающих воздействий, представлена на рисунке 1- в приложении[8,с.76].

Главной целью физической защиты является решение задачи нейтрализации человека (нарушителя), инициирующего физические угрозы. В настоящее время также нет единого мнения по определению состава СФЗИ. В источниках литературы представлены различные классификации средств защиты в зависимости от целей проектирования систем физической защиты.

Организационная защита информации

Организационная защита информации - это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией, и включает в себя организацию режима охраны, организацию работы с сотрудниками, с документами, организацию использования технических средств и работу по анализу угроз информационной безопасности[3,с.88]..

Обеспечение защиты средств обработки информации и автоматизированных рабочих мест от несанкционированного доступа достигается системой разграничения доступа субъектов к объектам.

Данная система реализуется в программно-технических комплексах:

- в рамках операционной системы,

- систем управления базами данных или прикладных программ,

- в средствах реализации ЛВС,

-в использовании криптографических преобразований, методов контроля доступа.

Организационная защита обеспечивает[4,с.89]:

- организацию охраны, режима, работу с кадрами, с документами;

- использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз безопасности.

Организационные мероприятия играют существенную роль в создании надежного механизма защиты информации, так как возможности несанкционированного использования конфиденциальных сведений в значительной мере обусловливаются не техническими аспектами, а злоумышленными действиями, нерадивостью, небрежностью и халатностью пользователей или персонала защиты[7,с.32].

Влияния этих аспектов практически невозможно избежать с помощью технических средств. Для этого необходима совокупность организационно-правовых и организационно-технических мероприятий, которые исключали бы (или по крайней мере сводили бы к минимуму) возможность возникновения опасности конфиденциальной информации.

Защита информации организационными средствами предполагает защиту без использования технических средств[1,с.72].

Иногда, задача решается простым удалением организационно-технических средств от границы контролируемой зоны на максимально возможное расстояние. Так же возможен вариант размещения, например, трансформаторной подстанции и контура заземления в пределах контролируемой зоны.

К организационно-техническим можно отнести:

- удаление вспомогательных технических средств, линии которых выходят за пределы контролируемой зоны,

- запрещение использования технических средств с паразитной генерацией для обработки информации,

- проведение специальных проверок технических средств на отсутствие закладочных устройств[6,с.32].

Необходимо помнить, что организационно-технические меры требуют выполнения комплекса мер, предписанных нормативными документами.

Программная защита информации

Программные средства защиты информации — это специальные программы и программные комплексы, предназначенные для защиты информации в информационной системе[10,с.121].

Программные средства включают программы для идентификации пользователей, контроля доступа, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и другие. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию[10,с.74].

К программным средствам защиты программного обеспечения относятся[9,с.124]:

- встроенные средства защиты информации – это средства, реализующие авторизацию и аутентификацию пользователей (вход в систему с использованием пароля), разграничение прав доступа, защиту ПО от копирования, корректность ввода данных в соответствии с заданным форматом и так далее.

Кроме того, к данной группе средств относятся встроенные средства операционной системы по защите от влияния работы одной программы на работу другой программы при работе компьютера в мультипрограммном режиме, когда в его памяти может одновременно находиться в стадии выполнения несколько программ, попеременно получающих управление в результате возникающих прерываний. В каждой из таких программ вероятны отказы (ошибки), которые могут повлиять на выполнение функций другими программами. Операционная система занимается обработкой прерываний и управлением мультипрограммным режимом.

Поэтому операционная система должна обеспечить защиту себя и других программ от такого влияния, используя, например, механизм защиты памяти и распределение выполнения программ в привилегированном или пользовательском режиме; [5,с.76]

- антивирусные программы – программы, предназначенные для обнаружения компьютерных вирусов, лечения или удаления инфицированных файлов, а также для профилактики – предотвращения заражения файлов или операционной системы вредоносным кодом. В качестве примера можно привести: ADINF, AIDSTEST, AVP, DrWeb; [4,с.33]

- специализированные программные средства защиты информации от несанкционированного доступа – обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. В настоящее время рынок программных средств предоставляет большой выбор специализированных программ, предназначенных для: защиты папок и файлов на компьютере; контроля за выполнением пользователями правил безопасности при работе с компьютером, а также выявления и пресечения попыток несанкционированного доступа к конфиденциальным данным, хранящимся на персональном компьютере; наблюдения за действиями, происходящими на контролируемом компьютере, работающем автономно или в локальной вычислительной сети; [8,с.21].

- программные средства тестового контроля, предупреждающие и выявляющие дефекты, а также удостоверяющие надежность программ и оперативно защищающие функционирование программных средств при их проявлениях. Одним из основных путей повышения надежности программного обеспечения является использование современных инструментальных программных средств, позволяющих выполнять систематическое автоматизированное тестирование и испытание ПО для обнаружения и устранения ошибок проектирования, разработки и сопровождения; [5,с.98].

- межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет данную опасность полностью. Более защищенная разновидность метода – это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой; [9,с.37].

- proxy-servers. Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью – маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Примером могут служить: 3proxy (BSD, многоплатформенный), CoolProxy (проприетарный, Windows), Ideco ICS (проприетарный, Linux); [5,с.89]

- VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Например: IPSec (IP security), PPTP (point-to-point tunneling protocol), L2TPv3 (Layer 2 Tunnelling Protocol version 3).

Программные средства защиты информации являются одним из наиболее распространенных методов защиты информации в компьютерах и информационных сетях, а так же их важнейшей и непременной частью.

Криптографическая защита информации

Использование криптографии в современных цифровых технологиях становится неотъемлемой частью многих сфер жизни нашего общества. Этот процесс становится все более и более масштабным. Все чаще в нашей повседневной жизни встречаются такие понятия, как логин и пароль, аутентификация и идентификация, электронная цифровая подпись, шифрование открытым и закрытым ключом, и многие другие[2,с.35].

Криптографическая защита информации - защита информации с помощью ее криптографического преобразования.

Криптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты[8,с.64].

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью[7,с.138-139]:

- защиты информации при ее обработке, хранении и передаче;

- обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче;

-выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

-выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработке и передаче.

Криптографические методы предусматривают шифрование и кодирование информации. Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для зашифрования, и для расшифрования данных.

Разработаны весьма эффективные (быстрые и надежные) методы симметричного шифрования.

Существует и национальный стандарт на подобные методы - ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

В асимметричных методах используются два ключа. Один из них, несекретный (он может публиковаться вместе с другими открытыми сведениями о пользователе), применяется для шифрования, другой (секретный, известный только получателю) - для расшифрования[5,с.43].

Самым популярным из асимметричных является метод RSA, основанный на операциях с большими (100-значными) простыми числами и их произведениями[1,с.176].

Криптографические методы позволяют надежно контролировать целостность как отдельных порций данных, так и их наборов (таких как поток сообщений); определять подлинность источника данных; гарантировать невозможность отказаться от совершенных действий ("неотказуемость").

В основе криптографического контроля целостности лежат два понятия[10,с.152]:

- хэш-функция;

- электронная подпись (ЭП).

Хэш-функция - это труднообратимое преобразование данных (односторонняя функция), реализуемое, как правило, средствами симметричного шифрования со связыванием блоков.

Результат шифрования последнего блока (зависящий от всех предыдущих) и служит результатом хэш-функции. Криптография как средство защиты (закрытия) информации приобретает все более важное значение в коммерческой деятельности.

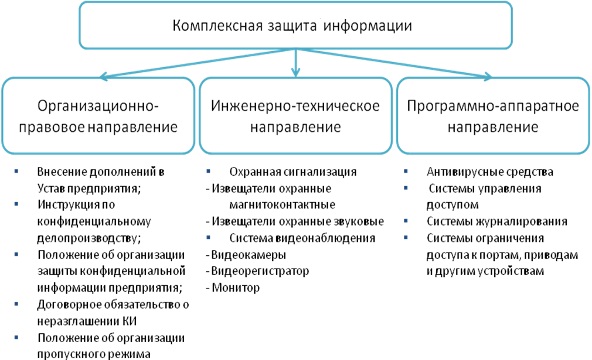

2. Выполнение требований к защите информации от НСД: разработка комплексной модель

Комплексная система защиты информации должна быть: непрерывной, плановой, целенаправленной, конкретной, активной, надежной и др. Система защиты информации должна опираться на систему видов собственного обеспечения, способного реализовать ее функционирование не только в повседневных условиях, но и критических ситуациях.

2.1 Правовое обеспечение защиты информации

Правовая защита - это специальные законы, другие нормативные акты, правила, процедуры и мероприятия, обеспечивающие защиту информации на правовой основе. Право – совокупность общеобязательных правил и норм поведения, установленных или санкционированных государством в отношении определенных сфер жизни и деятельности государственных органов, предприятий (организаций) и населения.

Правовая защита информации как ресурса признана на международном, государственном уровне и регулируется соответствующими законодательными и правовыми актами, схематически представлены на рисунке 1.

Рисунок 1 - Правовое обеспечение защиты информации

Современные условия требуют и определяют необходимость комплексного подхода к формированию законодательства по защите информации, его состава и содержания, соотнесения его со всей системой законов и правовых актов РФ.

Существует следующая структура правовых актов, ориентированных на правовую защиту информации:

- Международные акты информационного законодательства

- Информационно - правовые нормы Конституции Российской Федерации (ст. 2, 23, 24, 29, 33, 41, 42, 44 Конституции РФ)

- Отрасли законодательства, акты которых целиком посвящены вопросам информационного законодательства.

- Отрасли законодательства, акты которых включают отдельные информационно - правовые нормы.

Специальное законодательство в области безопасности информационной деятельности может быть представлено совокупностью законов:

ФЕДЕРАЛЬНЫЙ ЗАКОН от 20.02.1995 N 24-ФЗ "ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ" (принят ГД ФС РФ 25.01.1995). В этом законе определен правовой режим информатизации, правила, процедуры и распределение ответственности в области защиты информации в системах ее обработки, установлен порядок правовой защиты и гарантии реализации прав и ответственности субъектов информационных взаимоотношений.

Наиболее существенными в законе являются:

Статья 3. Обязанности государства в сфере формирования информационных ресурсов и информатизации:

- обеспечение условий для развития и защиты всех форм собственности на информационные ресурсы;

- формирование и защита государственных информационных ресурсов;

- обеспечение национальной безопасности в сфере информатизации;

- развитие законодательства в сфере информатизации и защиты информации.

Статья 6. Информационные ресурсы как элемент состава имущества государства, организаций, общественных объединений и отдельных граждан:

- государство имеет право выкупа документированной информации у физических и юридических лиц в случае отнесения ее к гостайне;

- собственник информационных ресурсов, отнесенных к гостайне вправе распоряжаться ими только с разрешения соответствующих органов государственной власти;

- информационные ресурсы могут быть товаром, за исключением случаев, предусмотренных законодательством РФ.

Статья 10. Документированная информация с ограниченным доступом подразделяется на информацию, отнесенную к гостайне и конфиденциальную.

Не могут быть отнесены к информации с ограниченным доступом:

- законодательные и другие нормативные акты, устанавливающие правовой статус органов государственной власти, органов местного самоуправления, организаций, общественных объединений а также права, свободы и обязанности граждан и порядок их реализации;

- документы с информацией о чрезвычайных ситуациях угрожающих безопасности граждан и населения в целом;

- документы открытых фондов библиотек и архивов.

Статья 11. Персональные данные (информация о гражданах) относится к области конфиденциальной информации. Она не может распространяться и использоваться без согласия физического лица, кроме как на основании судебного решения.

Подлежит обязательному Лицензированию деятельность негосударственных организаций и частных лиц, связанная с обработкой и предоставлением пользователям персональных данных.

Статья 12. Пользователи обладают равными правами на доступ к государственным информационным ресурсам и не обязаны обосновывать перед владельцем этих ресурсов необходимость получения запрашиваемой ими информации, кроме информации с ограниченным доступом.

Порядок получения пользователем информации (место, время, должностных лиц, необходимых процедур) определяет владелец информационных ресурсов.

Статья 17. Право собственности на информационные системы, технологии и средства их обеспечения.

Статья 23. Защита прав субъектов информационных отношений осуществляется судом, арбитражным судом, третейским судом с учетом специфики правонарушений и нанесенного ущерба.

2.2 Организационное обеспечение защиты информации

Организационные методы обеспечения информационной безопасности находят свое практическое применение в деятельности руководства и должностных лиц конкретного предприятия, на котором планируются и проводятся мероприятия по обеспечению информационной безопасности объектов информационной инфраструктуры, содержащих информацию, непосредственно подлежащую защите.

Особую роль в системе средств обеспечения информационной безопасности, играют организационные средства.

Организационная защита информации - составная часть системы защиты информации, определяющая и вырабатывающая порядок и правила функционирования объектов защиты и деятельности должностных лиц в целях обеспечения защиты информации.

Организационная защита информации по своей сути является организационным началом, так называемым "ядром" в общей системе защиты конфиденциальной информации предприятия.

От полноты и качества решения руководством предприятия организационных задач зависит эффективность решения проблем в данной области в целом.

Роль и место организационной защиты информации в общей системе мер, направленных на защиту конфиденциальной информации предприятия, определяются исходя из исключительной важности принятия руководством правильного и своевременного управленческого решения на основе действующего нормативно-методического аппарата, а также имеющихся в его распоряжении сил, средств, методов и способов защиты информации

Роль руководства предприятия в решении задач по защите информации трудно переоценить.

Основными направлениями деятельности руководителя предприятия сегодня являются:

-планирование мероприятий по защите информации и персональный контроль за их выполнением,

-принятие решений по непосредственному доступу к конфиденциальной информации своих сотрудников и представителей других организаций;

-распределение обязанностей и задач между должностными лицами и структурными подразделениями; аналитическая работа и т.д.

Цель принимаемых руководством предприятия и должностными лицами организационных мер - исключение утечки информации и, таким образом, уменьшение или полное исключение возможности нанесения предприятию ущерба, к которому эта утечка может привести.

Система мер по защите информации в широком смысле слова должна строиться исходя из тех начальных условий и факторов, которые в свою очередь определяются состоянием устремленности разведок противника (действиями конкурента на рынке товаров и услуг), направленным на овладение информацией, подлежащей защите. Это правило действует как на государственном уровне, так и на уровне отдельного предприятия.

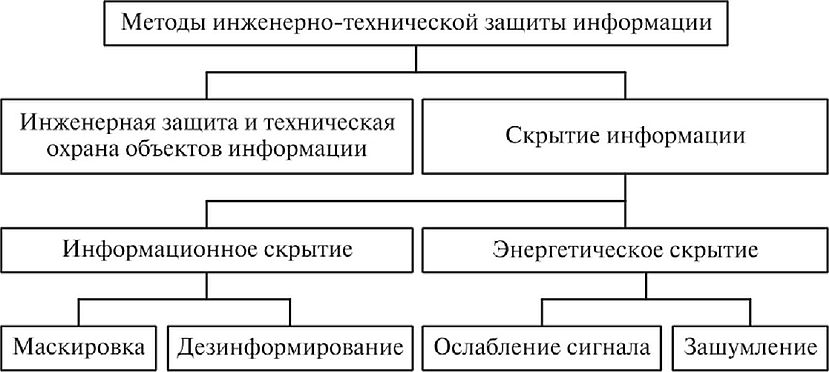

2.3 Инженерно-техническое обеспечение защиты информации

Для сохранения информации требуются грамотно организованные системы защиты, которые обеспечат комплексную охрану данных от актуальных угроз. Одним из направлений в информационной безопасности является инженерно-техническая защита сведений. Это система средств и мер для обнаружения и отсечки несанкционированных действий с информацией.

Рассмотрим ее внимательнее. Особое внимание принято уделять технической защите информации. Она непосредственно противостоит внешним и внутренним угрозам, физически обеспечивая выполнение задач по охране сведений.

Организационные мероприятия дают положительный результат, но без эффективной инженерно-технической защиты они не производят полноценного эффекта.

Режим охраны и защиты информации устанавливается ее владельцем (руководством предприятия) в соответствии со спецификой, уровнем ценности, объемами сведений. Использование технических средств защиты происходит в рамках общих действий службы информационной безопасности предприятия.

Комплекс мероприятий, целью которых является сохранность сведений и предотвращение несанкционированных действий с ними, представляет собой постоянно действующую систему технической защиты информации. Она создается после всестороннего анализа имеющейся информации, изучения источников угроз, выработки необходимых мер и правил. Все действия выполняют служба безопасности или отдельные сотрудники, назначенные руководством организации.

Нередко охрану данных поручают сторонним специалистам, если их компетенция в глазах администрации предприятия не подлежит сомнению. Этот вариант имеет свои преимущества – не приходится отвлекаться на создание своего подразделения, нарабатывать опыт и рисковать конфиденциальной информацией.

Однако с развитием и ростом предприятия увеличивается объем информации, возрастает ее ценность. Это вынуждает владельца создавать собственную службу, обеспечивающую техническую защиту информации.

Для охраны и защиты информационных массивов нужна отдельная служба, создание которой является результатом комплекса подготовительных мероприятий. В их состав входят:

- анализ информационных баз, определение их ценности, сортировка по уровню важности;

- определение возможных источников угроз;

- составление проекта системы защиты информации, отработка мероприятий в тестовом режиме, устранение ошибок;

- ввод системы в эксплуатацию.

Перечень подготовительных действий может быть существенно расширен. Это определяют специфика предприятия, условия его работы, размеры, количество сотрудников и другие факторы. По результатам подготовки составляется аналитическое обоснование необходимости создания системы охраны данных с использованием технических средств защиты информации.

Основным пунктом, определяющим эффективность последующих мер, является анализ. Проводится тщательное исследование всех аспектов и видов деятельности организации.

Изучаются возможности несанкционированного доступа, обработки или передачи информации. Обнаруженные каналы утечки информации немедленно уничтожаются, вводятся меры профилактики их повторного возникновения.

Выполняется сортировка и классификация защищаемых объектов, вводится система допусков с обязательным тестированием и проверкой сотрудников. Составляется схема помещений (поэтажный план), где определяются контролируемые зоны.

Отдельно отмечаются все устройства с выходом в Интернет, системы проводной связи (интерком), телефонные линии, пути прокладки кабелей, оптоволоконные каналы. Все эти точки являются потенциальными источниками угрозы, требуют постоянного внимания, контроля.

Технические каналы утечки сведений должны стать объектами повышенного внимания службы информационной безопасности. Они делятся на два типа:

1. Скрытые каналы передачи данных, которые при обнаружении подлежат немедленному уничтожению.

2. Действующие линии связи, сетевые коммуникации и прочие системы, которые активно используются и не могут быть отключены.

Рисунок 2 - Инженерно-техническое обеспечение защиты информации

Для определения путей утечки конфиденциальной информации составляют и тщательно анализируют следующие документы:

- общий план прилегающей местности в радиусе 100-150 м вокруг объекта защиты. Необходимо отметить на нем все здания и сооружения, рекомендуется указать их владельцев;

- поэтажные схемы помещений с указанием проемов, технических отверстий, вентиляционных магистралей, инженерно-технических коммуникаций и прочих элементов;

- схему контура заземления здания с указанием точки размещения заземлителя;

- схему линий электроснабжения с указанием всех элементов и устройств (трансформатор или подстанция, щиты, распределительные коробки, устройства защитного отключения);

- схему прокладки кабелей телефонной связи, проводов внутреннего интеркома;

- схему установки элементов пожарной сигнализации и план прокладки соединительных проводов.

Необходимо узнать историю эксплуатации здания – бывшие собственники, какие организации или предприятия размещались в нем ранее, кто строил или реконструировал данный объект. Могли быть внесены изменения и созданы новые проходы, каналы прокладки кабелей или вентиляционные каналы, не отмеченные на поэтажных планах.

Определяются размеры или границы охраняемой зоны, устанавливаются места стоянки автотехники. Иногда для сотрудников предприятия организуют отдельную закрытую стоянку с контролируемым доступом, фиксацией времени прихода и ухода.

Фиксируются участки, позволяющие наблюдать за охраняемой зоной, получать сведения о перемещениях сотрудников по территории предприятия.

Отдельно определяются места размещения переговорных комнат, которые должны быть максимально защищены от внешних воздействий.

В идеале для переговоров необходимо использовать выделенные помещения с подключением соответствующих средств защиты информации – ультразвуковых глушилок на окнах, экранирования комнат от передачи данных электромагнитными методами, прочих технологий.

Особое внимание следует уделить соседним или смежным помещениям. Необходимо определить их владельца, получить сведения о режиме использования, порядке доступа, прочих особенностях этих объектов. В силу непосредственной близости от охраняемого объекта они представляют повышенную опасность, поэтому нуждаются в плотном наблюдении, контроле.

Важными объектами являются линии электропитания, коммуникации. Они предоставляют злоумышленникам массу возможностей как физического проникновения в здание, так и подключения к каналам связи для прослушки или участия в переговорах. Кроме этого, подобные линии часто используются для удаленного воздействия на защищаемую информацию.

Для эффективного обеспечения информационной безопасности предприятия необходим тщательный анализ имеющихся информационных ресурсов.

Должна быть проведена сортировка данных и разбивка на категории:

1 категория – информация, от которой зависит существование организации, экономическая или структурная самостоятельность;

2 категория – данные, утрата которых повлечет серьезные финансовые и репутационные потери;

3 категория – сведения, имеющие ценность для финансового состояния организации.

Кроме этого, все имеющиеся данные могут быть поделены на две группы:

1. Сведения, предназначенные только для внутреннего использования в пределах данной организации;

2. Информация, полученная со стороны или предназначенная для передачи другим пользователям.

Учитывая это, для имеющейся информации могут быть определены шесть уровней конфиденциальности – три уровня для группы 1 (внутренние документы) и три уровня для группы 2 (сведения для передачи другим лицам).

Такая разбивка позволит ограничить круг доверенных пользователей, получивших допуск к информации высокого уровня конфиденциальности.

Вводится три режима доступа к конфиденциальной информации:

1-й устанавливается для менеджмента предприятия (организации) и обеспечивает полный доступ к любым имеющимся сведениям;

2-й действует для руководителей подразделений, отделов или служб. Он обеспечивает допуск к информации, необходимой этим сотрудникам по роду деятельности;

3-й устанавливается для специалистов (рядовых сотрудников), которые допускаются к определенным базам данных для исполнения своих обязанностей.

Подобное разграничение помогает отсечь от массивов данных сотрудников, чья компетенция не позволяет производить использование или обработку конфиденциальных сведений. Также необходимо проведение работ по защите объектов информатизации. Под этим термином понимается связка – помещение и определенный объем данных, находящихся в нем. Все объекты необходимо рассортировать по степени конфиденциальности данных, а также по уровню сложности физического доступа к ним сотрудников и посторонних лиц.

Объекты делят на два класса:

- Класс А означает полное скрытие сигналов, свидетельствующих о работе с информацией.

- Класс В означает частичное скрытие (недоступность параметров обработки) работ с базами данных.

Необходимо учитывать, что организация инженерно-технической защиты информации требует значительных финансовых вложений. Процесс разработки и запуска системы требует приобретения оборудования, подготовки сотрудников службы ИБ, устройства комплексов наблюдения, идентификации.

Для того чтобы получить эффективную систему защиты конфиденциальной информации, следует заранее взвесить свои возможности и выделить определенную сумму. По мере развития предприятия оснащенность службы безопасности можно увеличить, расширить ее возможности.

По результатам анализа и подготовительных работ составляется технический проект, на основании которого производится монтаж инженерных систем наблюдения, сигнализации, оповещения и контроля. Эти работы следует поручать организациям, имеющим лицензию ФСТЭК РФ (Федеральной Службы по Техническому и Экспортному Контролю), обладающим необходимым опытом и оборудованием.

Важно обращать внимание на количество и состав рабочих бригад, проверять их допуск. После окончания работ помещения проверяют на наличие закладок (электронных средств слежения, прослушки, фото- и видеосъемки). Затем производится проверка работоспособности вновь созданных комплексов оборудования и устраняются обнаруженные ошибки. По результатам приемки составляется акт, в котором отражают состояние систем, вносят замечания и пометки о наличии недостатков. После этого инженерные средства защиты информации окончательно вводят в эксплуатацию.

2.4 Программное обеспечение защиты информации

На сегодняшний момент времени особое внимание следует уделить программному обеспечению защиты информации. Так, все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства.

Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты. Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

-уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы);

-уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы;

Рассмотрим вопрос защиты данных во время их передачи.

Для защиты данных во время их передачи по незащищенным сетям, таким как Internet, следует принять адекватные меры защиты. В частности, рекомендуется использовать протокол Secure Sockets Layer (SSL), IBM® i Access for Windows и виртуальные частные сети (VPN).

Так, например, в сценарии компании JKL рассматриваются две основные системы. Одна из них применяется для разработки продуктов, а вторая используется в производственных целях. Обе системы работают с крайне важными данными и программами. Руководство компании принимает решение установить третью систему и подключить ее к внешней сети для обработки сетевых приложений и приложений Internet.

За счет этого компании удастся организовать физическое отделение внутренней сети от Internet, что снижает вероятность причинения какого-либо ущерба со стороны Internet.

Благодаря тому, что новая система будет выполнять только функции сервера Internet, компания также сможет упростить управление системами защиты сети).

Поскольку обеспечение безопасности в среде Internet является первостепенной задачей, компания IBM продолжает разработку решений по защите сети, позволяющих обеспечить безопасное выполнение операций электронного бизнеса при работе в Internet. При работе в среде Internet обязательно должна быть обеспечена защита как на уровне системы, так и на уровне приложений. Перемещение конфиденциальной информации по внутренней сети и тем более по Internet требует серьезных мер по организации защиты. В частности, необходимо принять меры по защите данных при их передаче по Internet).

Риски, связанные с передачей данных между незащищенными системами, можно минимизировать с помощью двух специальных продуктов защиты данных операционной системы i5/OS: протокол SSL и VPN.

Протокол SSL - это отраслевой стандарт защиты данных, передаваемых между клиентами и серверами. Первоначально протокол SSL разрабатывался для браузеров, но теперь он поддерживается и многими другими приложениями. В частности, следующими приложениями операционной системы i5/OS) :

- IBM HTTP Server for i5/OS (стандартный и на основе Apache)

- Сервер FTP

- Сервер Telnet

- Сервер архитектуры распределенных реляционных баз данных (DRDA) и управления распределенными данными (DDM)

- Функция Централизованное управление в System i Navigator

- Сервер служб каталогов (LDAP)

- Приложения IBM i Access for Windows, включая System i Navigator, и приложения, разработанные с помощью API IBM i Access for Windows

- Программы, разработанные с помощью продукта Developer Kit for Java™ и клиентские приложения, в которых используется IBM Toolkit for Java

- Программы, разработанные с помощью API Secure Sockets Layer (SSL), которые позволяют применять SSL в приложениях. Информация о написании программ, применяющих SSL, приведена в разделе API Secure Sockets Layer).

Некоторые из вышеперечисленных приложений также поддерживают идентификацию клиентов с помощью цифровых сертификатов. В основе протокола SSL лежат цифровые сертификаты, позволяющие идентифицировать клиентов и серверов и создавать защищенное соединение.

Соединение VPN позволяет защитить данные, передаваемые между между двумя конечными точками. Так же, как и в протоколе SSL, предусмотрена возможность шифрования данных и идентификации отправителей. Однако соединения VPN позволяют управлять параметрами защиты для каждого отдельно взятого соединения. Поэтому соединения VPN частично обеспечивают и защиту на уровне сети.

SSL и VPN обеспечивают конфиденциальность, подлинность и целостность при передаче данных. Выбор зависит от нескольких факторов. Следует учесть, с кем вы устанавливаете соединение, какие приложения применяются для связи, насколько защищенным должно быть соединение и какие издержки в стоимости и производительности вы готовы понести в связи с защитой этого соединения).

Учтите также следующее обстоятельство: протокол SSL может применяться только теми приложениями, которые специально рассчитаны на его применение. Несмотря на то, что многие приложения по-прежнему не поддерживают SSL, многие другие, такие как Telnet и IBM i Access for Windows, позволяют применять протокол SSL. В отличие от SSL, соединения VPN позволяют защитить весь поток данных между двумя конечными точками соединения).

Например, может применяться протокол SSL для HTTP для обмена данными с деловым партнером в пределах внутренней сети. Если Web-сервер является единственным приложением, поток данных которого должен быть защищен, то вам совершенно не обязательно переходить на VPN).

Однако если нужно защищать много разнообразных потоков данных, будет целесообразно перейти на VPN. Кроме того, VPN может оказаться оптимальным вариантом в ситуациях, когда вам нужна полная защита данных на каком-либо участке сети, но при этом вы не хотите отдельно настраивать каждый клиент и сервер для применения SSL. В этом случае можно создать соединение VPN между шлюзами, лежащими на этом участке сети. При этом весь поток данных будет защищен, но это никак не отразится на работе серверов и клиентов, лежащих за шлюзами

Далее, проведем анализ по вопросу цифровые сертификаты как основной инструмент для надежной идентификации и защищенного обмена данными с помощью протокола SSL

Цифровые сертификаты - это основной инструмент для надежной идентификации и защищенного обмена данными с помощью протокола SSL. Так, операционная система i5/OS позволяет управлять цифровыми сертификатами, а также быстро создавать цифровые сертификаты для систем и пользователей с помощью Диспетчера цифровых сертификатов (DCM), входящего в состав i5/OS). Кроме того, цифровые сертификаты могут применяться в различных приложениях, таких как IBM® HTTP Server for i5/OS, в качестве более надежного средства идентификации, чем традиционные имя пользователя и пароль).

Цифровой сертификат - это электронный документ, удостоверяющий личность его владельца, подобно паспорту. Цифровые сертификаты выдаются пользователям и серверам специальными сертификатными компаниями (CA) . Основанием для доверия к цифровому сертификату как удостоверению личности служит доверие к CA).

У каждой CA есть стратегия, определяющая идентификационную информацию, которую необходимо предоставить для получения сертификата. В некоторых компаниях для получения сертификата достаточно предоставить отличительное имя - имя лица или системы, на которое будет выдан цифровой сертификат.

Для каждого цифрового сертификата создается пара ключей, состоящая из общего и личного ключа. Общий ключ входит в состав сертификата, а личный хранится в браузере или в защищенном файле. Пара ключей, связанная с сертификатом, используется для подписания и шифрования данных - например, отправляемых сообщений или документов. Цифровые подписи гарантируют подлинность и целостность документов. Несмотря на то, что многие приложения по-прежнему не поддерживают SSL, многие другие, такие как Telnet и IBM i Access for Windows, позволяют применять протокол SSL).

На сервере Telnet можно настроить применение протокола Secure Sockets Layer (SSL) для защиты сеансов Telnet. Для этого настройте сертификат, который будет применять сервер Telnet, с помощью Диспетчера цифровых сертификатов (DCM). По умолчанию сервер Telnet принимает как защищенные, так и незащищенные соединения, но при необходимости его можно настроить таким образом, чтобы он применял только защищенные соединения. Кроме того, вы можете настроить на сервере Telnet применение цифровых сертификатов для расширенной идентификации клиента.

Применение протокола SSL с Telnet обеспечит серьезную дополнительную защиту. Помимо идентификации пользователей, сервер Telnet будет шифровать все передаваемые данные. После установки сеанса SSL все данные, передаваемые по протоколу Telnet, включая ИД и пароли пользователей, будут передаваться в зашифрованном виде. Основной фактор, который должен влиять на выбор сервера Telnet (защищенного или незащищенного), - это степень важности информации, передаваемой между сервером и клиентом. Если информация является важной или конфиденциальной, то возможно, предпочтительнее будет настроить сервер Telnet с поддержкой SSL. Если приложению Telnet системы iSeries будет выдан цифровой сертификат, то сервер Telnet сможет работать как с незащищенными клиентами, так и с клиентами SSL).

Если стратегия защиты предполагает обязательное шифрование сеансов Telnet, вы можете запретить применение незащищенных сеансов Telnet. Когда необходимость применения SSL с Telnet отпадет, порт SSL можно отключить. Применением SSL в сеансах Telnet можно управлять с помощью параметра «Разрешить SSL (ALWSSL)» команды «Изменить атрибуты Telnet (CHGTELNA)». Для дополнительного ограничения доступа приложений к портам SSL и незащищенными портам воспользуйтесь командой «Добавить ограничение порта TCP/IP (ADDTCPPORT)».

Рассмотрим вопрос организации защищенного обмена данными с помощью виртуальных частных сетей VPN

Виртуальная частная сеть (VPN) - это расширение внутренней сети компании на основе уже существующей общей или частной сети, обеспечивающее конфиденциальный и защищенный обмен данными в пределах организации. С появлением и развитием VPN компания JKL Toys решила начать обмен данными через Internet. Она недавно приобрела другую небольшую фирму по производству игрушек, которая будет выполнять функции филиала. Фирме JKL потребуется передавать информацию из филиала в головное отделение и обратно).

В обеих организациях используются операционные системы i5/OS и соединения VPN обеспечивают защищенную передачу данных между сетями. Затраты на обслуживание обычных некоммутируемых линий существенно выше, чем затраты на организацию VPN.

Преимущества VPN особенно актуальны для следующих пользователей):

- Пользователи, работающие вне офиса и находящиеся в командировках.

- Филиал, соединенный с головным предприятием и другими отделениями фирмы.

- Деловые партнеры.

Если вы не ограничиваете доступ пользователей к областям, где хранится конфиденциальная информация, то вы сильно рискуете. В такой ситуации высока вероятность утечки важной для вас информации. Вам необходимо разработать схему предоставления доступа к информации о системе.

С помощью VPN вы сможете передавать защищенные данные через открытые сети, не рискуя тем, что кто-либо сможет перехватить их. Создав несколько соединений VPN, вы сможете установить независимые режимы доступа для каждого из них. Например, можно настроить специализированное соединение VPN между бухгалтерией и отделом кадров). Наибольшей опасности ваши конфиденциальные данные подвергаются при пересылке через открытые сети, где они не защищены от перехвата. Решение проблемы заключается в применении шифрования и идентификации для обеспечения конфиденциальности и защиты от атак извне.

Сети VPN позволяют решить конкретную проблему - проблему защиты соединений между системами. Сеть VPN защищает данные, которыми обмениваются две конечные точки соединения. Кроме того, вместе с правилами фильтрации пакетов она может применяться для фильтрации IP-пакетов).

Сети VPN позволяют создавать защищенные соединения для обмена данными между контролируемыми и защищенными конечными системами. Тем не менее, вы должны соблюдать осторожность, предоставляя права доступа партнерам по VPN. Сети VPN зашифровывают данные при их передаче по общим сетям.

Однако, если сеть настроена неправильно, поток данных может быть направлен через Internet, минуя сеть VPN. В таком случае (данные передаются по внутренним сетям, между которыми установлено соединение) VPN не выполняет шифрование. Следовательно, вам необходимо тщательно планировать настройку каждого конкретного соединения VPN. Убедитесь в том, что вы предоставили партнеру по VPN права доступа именно к тем хостам и ресурсам в вашей внутренней сети, к которым вы хотели их предоставить. Например, у вас может быть поставщик, которому нужно получать информацию о том, какими компонентами вы располагаете. Эта информация хранится в базе данных, используемой для обновления Web-страниц в вашей внутренней сети. Вы можете разрешить поставщику прямой доступ к этим страницам через соединение VPN).

Однако при этом поставщику должен быть запрещен доступ к другим ресурсам вашей системы, например, к самой базе данных. Сеть VPN можно настроить таким образом, чтобы поток данных между двумя конечными системами проходил только через порт 80. Порт 80 используется по умолчанию при обмене данными по протоколу HTTP.

Следовательно, поставщик сможет отправлять и получать запросы HTTP и отвечать на них только по этому соединению. Поскольку вы можете явно указать, какие данные можно передавать через VPN, соединение VPN позволяет управлять защитой на уровне сети. Однако в VPN регулирование потока, проходящего в систему и выходящего из нее, происходит не так, как в брандмауэре). Кроме того, VPN - это не единственное средство для защищенной передачи данных между операционной системой i5/OS и другими системами. Возможно, в вашей ситуации целесообразнее применять протокол SSL. Ответ на вопрос о том, способна ли VPN предоставить защиту в нужном объеме, зависит от того, что именно вы хотите защитить и на какие компромиссы вы готовы пойти, чтобы обеспечить такую защиту. В любом случае, какое бы решение о защите вы ни приняли, вам необходимо определить, каким образом VPN может поддержать вашу стратегию защиты.

Таким образом, для защиты данных во время их передачи по незащищенным сетям, таким как Internet, следует принять адекватные меры защиты. В частности, рекомендуется использовать протокол Secure Sockets Layer (SSL), IBM® i Access for Windows и виртуальные частные сети (VPN).

Поскольку обеспечение безопасности в среде Internet является первостепенной задачей, компания IBM продолжает разработку решений по защите сети, позволяющих обеспечить безопасное выполнение операций электронного бизнеса при работе в Internet. При работе в среде Internet обязательно должна быть обеспечена защита как на уровне системы, так и на уровне приложений. Перемещение конфиденциальной информации по внутренней сети и тем более по Internet требует серьезных мер по организации защиты.

В частности, необходимо принять меры по защите данных при их передаче по Internet. Виртуальная частная сеть (VPN) как расширение внутренней сети компании на основе уже существующей общей или частной сети, обеспечивающее конфиденциальный и защищенный обмен данными в пределах организации.

ЗАКЛЮЧЕНИЕ

Таким образом, в ходе написания данной курсовой работы, было определено, что потеря конфиденциальной информации приносит моральный или материальный ущерб.

Условия, способствующие неправомерному овладению конфиденциальной информацией, сводятся к ее разглашению, утечке и несанкционированному доступу к ее источникам. В современных условиях безопасность информационных ресурсов может быть обеспечена только комплексной системной защиты информации. Комплексная система защиты информации должна быть: непрерывной, плановой, целенаправленной, конкретной, активной, надежной и др.

На сегодняшний момент времени особое внимание следует уделить программному обеспечению защиты информации. Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства.

Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах. Поскольку обеспечение безопасности в среде Internet является первостепенной задачей, компания IBM продолжает разработку решений по защите сети, позволяющих обеспечить безопасное выполнение операций электронного бизнеса при работе в Internet.

При работе в среде Internet обязательно должна быть обеспечена защита как на уровне системы, так и на уровне приложений.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1 Бабаш А.В. Информационная безопасность. Лабораторный практикум: учеб. пособие.- М.: КНОРУС, 2017.-235 с.

2 Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации: учеб. пособие.- 2-е изд.- М.: РИОР: ИНФРА-М, 2017.-256 с.

3 Мельников, В. П. Защита информации. Учебник / В.П. Мельников, А.И. Куприянов, А.Г. Схиртладзе. - М.: Образовательно-издательский центр "Академия", 2016. - 304 c.

4 Партыка, Н. З. Емельянова. Т. Л. Партыка Защита информации в персональном компьютере. Учебное пособие / Н. З. Емельянова. Т. Л. Партыка Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2018. - 368 c.

5 Сергеева, Ю. С. Защита информации. Конспект лекций / Ю.С. Сергеева. - Москва: ИЛ, 2018. - 228 c.

6 Соколов, А.В. Защита информации в распределенных корпоративных сетях и системах / А.В. Соколов, В.Ф. Шаньгин. - М.: ДМК Пресс, 2017. - 656 c.

7 Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2018. - 544 c.

8 Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2018. - 275 c.

9 Шаньгин, В.Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: ДМК Пресс, 2015. - 544 c

10 Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ: ИНФРА-М, 2017. - 416 с.

Приложения

Приложение 1

Структура взаимодействий в системе физической защиты объекта

Приложение 2

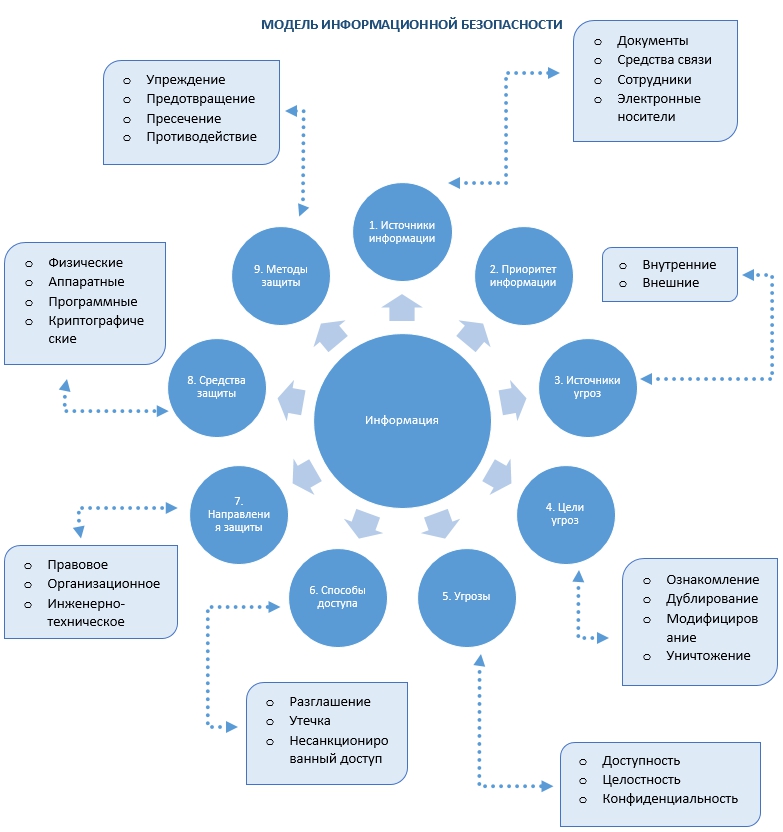

Комплексная Модель ИБ

Приложение 3 - Составляющие модели комплексной защиты информации

- Разработка регламента выполнения процесса «Движение библиотечного фонда» (Построение бизнес–процессов «как есть»)

- Эффективность менеджмента организации (Измерение эффективности менеджмента)

- Дидактическая игра как метод обучения ( Теоретические аспекты применения дидактических игр в обучении)

- Развитие самостоятельности младших школьников (Диагностика уровня самостоятельности у младших школьников)

- Понятие и виды наследования (Особенности наследования по закону)

- Автоматизация оперативно-технического учета

- Ing-формы в системе модальности

- Стандарты управления проектами (на примере О «Флагман»)

- Автоматизация материального-технического учета

- Вопросы перевода общественно-политической лексики (Трансформации при переводе общественно-политических текстов)

- Налоговый учет по акцизу (ОП ООО «Лента»)

- .Налоги с физических лиц и их экономическое значение.