Системы защиты информации в банковских системах

Содержание:

ВВЕДЕНИЕ

Во второй половине 20 века появились системы, которые осуществляли безналичные расчеты с помощью электронных автоматизированных систем. Такие системы стали очень быстро набирать популярность во всем мире. Так как без компьютеров эти системы не могут выполнять свои функции, поэтому именно фактор появления ЭВМ резко повысил скорость обработки и передачи информации. Благодаря этому и скорость осуществления платежей также резко возросла. Вместо привычных платёжных средств, во всем мире появились электронные деньги.

Таким образом осуществление коммерческих операций может вестись, не смотря на расстояния. Совершенно любая компания может предоставлять услуги своим клиентам в любое время суток и любой день недели благодаря Интернету. Документы и отчеты передаются в электронном виде предварительно уже обработанные с помощью специальных приложений – эта одна из главных особенностей современной электронной коммерции.

Так же следует помнить, что такая компьютерная сеть выступает в роли посредника между продавцами, покупателями и банками предоставляя доступ как для законных операций, так и для мошеннических незаконных действий. Из этого следует что такая посредническая система должна быть не только удобной, но и очень надежной. Это самый главный фактор и самая трудная задача в разработке данных систем.

По сравнению с зарубежными странами Россия очень запоздало вошла в Интернет-бизнес, но для нашей страны – это стало только плюсом, так как мы не сделали тех ошибок зарубежных компаний, которые занимаются разработкой ПО для электронной коммерции. В первую очередь это такие ошибки, которые являются следствием различных мошеннических действий в сети Интернет.

Поэтому актуальность данной работы не вызывает никаких сомнений, так как при разработке и модернизации автоматизированных систем обработки информации в банковских и платежных системах необходимо уделять все внимание на обеспечение их безопасности.

Цель курсовой работы – рассмотреть и изучить особенности информационной безопасности банковских систем, их методы защиты.

Задачи исследования:

- Рассмотреть историю систем защиты информации в банковских системах.

- Исследовать существующие методы защиты информации.

- Провести анализ систем защиты информации и выявить существующие проблемы и дальнейшие перспективы развития методов по защите информации.

ГЛАВА 1. История систем защиты информации в банковских системах

1.1. Сущность систем защиты информации

Стратегия информационной безопасности банковских и платежных систем сильно отличается от аналогичных стратегий других компаний и организаций. Это связано с очень специфической природой угроз, а также фактором публичной активности банков, который делает доступ к счетам максимально простым и удобным для привлечения и удержания клиентской базы.

И если совместное предприятие пытается создать свою информационную безопасность, основываясь только на узком кругу потенциальных угроз, то есть защищать информацию конкурентов, банкам становится все труднее. Информация от совместных предприятий представляет интерес только для ограниченного круга заинтересованных лиц и организаций и редко является ликвидной, то есть конвертируемой в денежные средства [1].

Системы защиты платежной информации должны учитывать следующие специфические факторы [5]:

- Вся информация, хранящаяся и обрабатываемая в банковских системах, действительно реальна. Эта информация может быть использована для осуществления платежей, принятия кредитных решений, крупных переводов средств. Обработка этой информации, конечно, может привести к огромным потерям. Интерес криминального мира к нему очевиден. Эта особенность значительно расширяет круг лиц, которые нацелены именно на мошеннические действия против банков.

- Информация в банковской и платежной системах затрагивает интересы большого количества людей и организаций – клиентов банка. Как правило, это конфиденциально, и банк несет ответственность за обеспечение необходимой степени секретности для своих клиентов. Утечка этой информации, ее раскрытие или потеря грозит любому банку потерей репутации и, как следствие, потерей клиентов в будущем.

- Конкурентоспособность банка зависит от того, насколько удобно клиенту работать с банком и насколько широк спектр услуг, включая услуги, связанные с удаленным доступом. Поэтому каждый клиент должен иметь возможность управлять своими финансами быстро и без дополнительных процедур. Именно эта желанная легкость доступа к деньгам увеличивает вероятность криминального вторжения в банковские системы.

- Информационная безопасность банковской системы должна обеспечивать максимальную надежность ИТ-систем даже в случае непредвиденных ситуаций, поскольку банк несет ответственность как за собственные средства, так и за деньги клиентов.

- Банк хранит важную информацию о своих клиентах, что расширяет круг возможных злоумышленников, заинтересованных в краже или порче такой информации.

Преступления в банковском секторе также имеют свои особенности [10]:

- Многие преступления, совершенные в финансовой сфере, остаются неизвестными широкой общественности из-за нежелания руководителей банков раскрывать эту информацию, дискредитируя честь их организации. При этом они вполне могут сломать свою репутацию надежного партнера и потерять клиентов, а также подать сигнал новым преступникам о нападении, следуя примеру уже совершенных преступлений.

- Как правило, злоумышленники обычно используют собственные учетные записи, на которые переводятся украденные суммы. Большинство преступников не знают, как «отмыть» украденные деньги. Это значительно облегчает поимку преступников, но также способствует решению проблемы, о которой говорилось выше, когда факты о преступности молчат.

- Большинство компьютерных преступлений приводят к сравнительно небольшим банковским кражам. Ущерб от них в основном находится в диапазоне от 100 000 до 1 000 000 рублей.

- Успешная киберпреступность обычно требует большого количества банковских транзакций (до нескольких сотен). Тем не менее, большое количество может быть отправлено всего за несколько транзакций.

- Большинство злоумышленников сами являются банковскими работниками, которые предоставляют необходимую информацию преступным сообществам. Хотя высокопоставленные сотрудники банка также могут совершать преступления и наносить гораздо больший ущерб банку - такие случаи редки.

- Многие злоумышленники объясняют свои действия тем, что они заимствуют только у банка с более поздним возвратом. Однако «возврата», как правило, не происходит.

Особенности защиты автоматизированных банковских систем обработки информации (АБСОИ) обусловлены характеристиками решаемых ими задач [20]:

- Как правило, АБСОИ обрабатывают большой поток запросов, постоянно принимаемых в режиме реального времени, каждый из которых не требует обработки нескольких ресурсов, но вместе они могут обрабатываться только высокопроизводительной системой.

- АБСОИ хранит и обрабатывает конфиденциальную информацию, которая не предназначена для широкой публики. Подделка или ее утечка могут привести к серьезным последствиям (для банка или его клиентов). Поэтому АБСОИ обречен оставаться относительно закрытым, работать под контролем конкретного программного обеспечения и уделять пристальное внимание обеспечению их безопасности.

- Еще одна особенность АБСОИ – повышенные требования к надежности оборудования и программного обеспечения. По этой причине многие современные системы АБСОИ подчиняются так называемой отказоустойчивой компьютерной архитектуре, которая обеспечивает непрерывную обработку информации даже при различных сбоях и сбоях.

Также следует выделить два типа задач, которые решает защита автоматизированных банковских систем обработки информации [2]:

- Аналитическая.

Это включает в себя планирование и анализ задач счета. Эти задачи не являются оперативными и, как правило, занимают много времени для их решения. Его результаты могут повлиять на политику банка в отношении конкретного клиента или проекта. По этой причине подсистема, с помощью которой решаются аналитические задачи, должна быть надежно изолирована от основной системы обработки информации. Практика показывает, что решение таких задач не требует больших вычислительных ресурсов, обычно примерно от 10 до 20% энергии всей системы. Однако из-за ценности результатов ваша защита должна быть постоянной и надежной.

- Повседневная.

Этот тип включает в себя задачи, которые решаются в повседневной деятельности, а именно: оплата и корректировка счетов. Платежи и счета определяют размер и емкость основной информационной системы банка. Для решения этой проблемы всегда требуется гораздо больше ресурсов, чем для аналитической задачи. Однако ценность информации, обрабатываемой для решения этих проблем, является временной. Например, ценность информации о произведенном платеже со временем становится неактуальной. Естественно, это зависит от ряда факторов [5]:

- Суммы

- Срока платежа

- номера счета

- Определенных дополнительных характеристик.

Поэтому обычно достаточно защитить платеж сразу после оплаты. Следует иметь в виду, что защита самого процесса обработки данных и конечных результатов обработки данных должна быть постоянной.

Таким образом, можно сделать ряд выводов о характеристиках информационной безопасности в финансовых системах [11]:

- Главное в защите финансовых организаций – это быстрое и максимально полное восстановление информации после непредвиденных случаев и сбоев. По сути, такая защита информации от уничтожения достигается за счет создания резервных копий и внешнего хранилища, использования источников бесперебойного питания и организации.

- Следующей наиболее важной проблемой для финансовых организаций является управление доступом пользователей к информации, хранимой и обрабатываемой банком. Здесь широко используются различные системы программного обеспечения для контроля доступа, которые иногда могут заменить антивирусное программное обеспечение. Используется наиболее покупаемое программное обеспечение для контроля доступа. Кроме того, финансовые учреждения уделяют наибольшее внимание контролю доступа пользователей в Интернете.

- Различия в организации защиты компьютерных сетей в финансовых организациях включают широкое использование стандартного коммерческого программного обеспечения (т.е. адаптированного, но не специально разработанного для конкретной организации) для управления доступом к сети и защиты точек соединения с системой. через коммутируемые линии связи. Вероятно, это связано с более высокой распространенностью телекоммуникаций в финансовой сфере и стремлением защитить себя от внешних помех и аппаратного резерва на случай таких сбоев. Также используются другие методы защиты, такие как использование антивирусных средств, шифрование терминалов и каналов передаваемых данных, аутентификация сообщений.

- В финансовых организациях большое внимание уделяется физической защите помещений, где расположены компьютеры. Это означает, что защита компьютеров от посторонних лиц решается не только с помощью программного обеспечения, но и организационно-технических (охрана, кодовые замки и т. д.).

Общий вывод можно сделать следующий, что защита финансовых организаций строится несколько иначе, чем защита обычных коммерческих и государственных организаций [16]. Поэтому для защиты АБСОИ невозможно применять те же технические и организационные решения, разработанные для стандартных ситуаций. Вы не можете копировать, не думая о системах других людей - они предназначены для других условий.

Отличительной чертой всех систем электронного банкинга является особая форма электронного обмена данными – электронные платежи, без которых не может существовать ни один современный банк.

1.2. Анализ систем обмена электронными данными

Электронный обмен данными (ЭОД) – это обмен коммерческими, коммерческими и финансовыми электронными документами между компьютерами в сети. Это могут быть [3]:

- Заказы.

- Платежные инструкции

- Счета.

- Квитанции и т. д.

Обмен данными обеспечивает своевременное взаимодействие между деловыми партнерами:

- Клиентами.

- Поставщиками.

- Посредниками и т. д.

На любом этапе подготовки бизнес-транзакции или заключения договора или реализации соглашений. На этапе оплаты контракта и перевода денег ЭОД может привести к электронному обмену финансовыми документами. Это создает интерактивную среду для финансовых транзакций [7]:

- Можно в режиме реального времени знакомить деловых партнеров с предложениями товаров и услуг, подбором необходимых товаров / услуг, уточнением условий торговли:

- Стоимость и время доставки.

- Торговые скидки.

- Гарантии и обязательства по обслуживанию.

- Заказ товаров / услуг или торги в режиме реального времени;

- Оперативный контроль доставки товаров, получение электронных подтверждающих документов:

- Счетов-фактур.

- Инвойсов

- Запчастей и т. д.

- Подтверждение завершения доставки товаров / услуг, выставления счетов и оплаты счетов;

- Осуществление кредитных и платежных операций.

Преимущества ЭОД:

- Снижение эксплуатационных расходов за счет перехода на безбумажную технологию. Эксперты оценивают стоимость обработки и ведения бумажной документации в размере от 3 до 8% от общей стоимости бизнес-операций и доставки товаров.

- Увеличить скорость расчета и оборота денег.

- Улучшено удобство расчетов.

Особый случай ЭОД – электронные платежи - обмен финансовыми документами между клиентами и банками, между банками и другими финансовыми и коммерческими организациями [9].

Чтобы определить общие проблемы защиты систем ЭОД, рассмотрите возможность передачи документа во время ЭОД. Есть три основных этапа:

- подготовка документа к отправке;

- передача документов по каналу связи;

- получение документов и обратная трансформация.

В защите систем OED существуют следующие уязвимости:

- Перевод платежей и других сообщений между банками или между банком и клиентом.

- Обработка информации в организациях отправителя и получателя.

- Доступ клиентов к средствам, накопленным на счете.

Одним из наиболее уязвимых мест в системе ЭОД является передача платежных и других сообщений между банками, либо между банком и банкоматом, либо между банком и клиентом. При отправке платежа и других сообщений возникают следующие проблемы [8]:

- внутренние системы организаций получателя и отправителя должны быть адаптированы для приема / отправки электронных документов и обеспечения необходимой защиты при обработке их в организации (защита терминальных систем);

- взаимодействие между Получателем и Отправителем документа осуществляется косвенно - через канал связи. Это вызывает три типа проблем:

- взаимная идентификация абонентов (проблема установления аутентификации при установлении соединения);

- защита документов, передаваемых по каналам связи (обеспечение целостности и конфиденциальности документов);

- защита самого процесса обмена документами (проблема доказательства отправки / доставки документа);

- в общем случае, Отправитель и Получатель документа принадлежат к разным организациям и независимы друг от друга. Этот факт поднимает проблему недоверия - будут ли приняты необходимые меры по этому документу (обеспечивающие исполнение документа).

В системах ЭОД должны быть реализованы следующие механизмы, обеспечивающие реализацию функций защиты на отдельных узлах системы ЭОД и на уровне протоколов высокого уровня [12]:

- одинаковая аутентификация участников;

- невозможность отказа автору / получению сообщения;

- контроль целостности сообщений;

- обеспечение конфиденциальности сообщения;

- контроль доступа в терминальных системах;

- сообщения гарантий;

- регистрация последовательности сообщений;

- контролировать целостность последовательности сообщений;

- обеспечение конфиденциальности потока сообщений.

Целостность решения вышеуказанных проблем в значительной степени зависит от правильного выбора системы шифрования. Система шифрования (или криптография) представляет собой комбинацию алгоритмов шифрования и методов распределения ключей. Выбор правильной системы шифрования помогает [15]:

- Скрыть содержимое документа от посторонних лиц (обеспечивая конфиденциальность документа) путем шифрования содержимого.

- Обеспечить совместное использование документов группой пользователей системы OED путем криптографического разделения информации и соответствующего протокола распределения ключей. В то же время документ недоступен людям, не входящим в группу.

- Своевременное обнаружение фальсификаций и фальсификаций документа (обеспечение целостности документа) путем введения функции криптографического контроля.

- Убедитесь, что участник, с которым взаимодействует сеть, является именно тем, кем он себя считает (аутентификация участника / источника данных).

Следует отметить, что при защите систем ЭОД важную роль играет не столько шифрование документа, сколько обеспечение его целостности и аутентификации подписчиков (источника данных) во время сеанса связи. Поэтому механизмы шифрования в таких системах обычно играют вспомогательную роль.

1.3. Методы защиты информации

Современная криптография состоит из следующих основных разделов:

- Криптосистемы с секретными ключами (классическая криптография).

- Криптосистемы с открытым ключом.

- Криптографические протоколы.

Это криптография, которая лежит в основе защиты банковских систем.

Все современные шифры основаны на принципе Кирхгофа, согласно которому безопасность шифра гарантируется безопасностью ключа, а не безопасностью алгоритма шифрования. В некоторых ситуациях нет причин делать общедоступным описание природы криптосистемы. Сохраняя эту информацию в секрете, вы можете еще больше повысить надежность шифрования [11]. Однако вы не должны полагаться на конфиденциальность этой информации, так как она рано или поздно будет скомпрометирована. При создании или анализе силы криптосистем не следует недооценивать возможности противника.

Методы оценки качества криптографических алгоритмов, используемых на практике:

- Все виды попыток их открыть. В этом случае многое зависит от квалификации, опыта, интуиции криптоаналитика и правильной оценки навыков противника.

- Анализ сложности алгоритмов дешифрования. Оценка силы шифра заменяется оценкой минимальной сложности алгоритма его открытия.

- Оценка статической безопасности шифра. Не должно быть статических отношений между входной и выходной последовательностями.

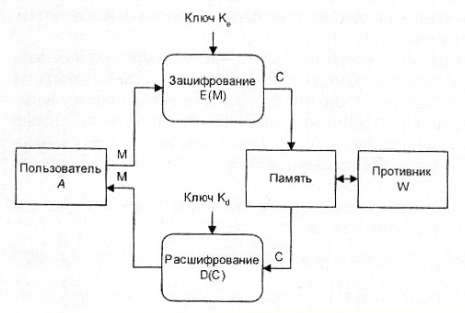

Наиболее важные объекты исследования в классической криптографии показаны на рисунке 1, где А - законный пользователь, W - противник или криптоаналитик [14].

Рисунок 1. Криптографическая защита информации

Процедуры E-шифрования (шифрования) и D-дешифрования (дешифрования) могут быть представлены следующим образом:

где M (сообщение) и C (зашифрованный текст) являются открытыми и зашифрованными текстами, и являются ключами шифрования и дешифрования.

Существует два типа алгоритмов шифрования – симметричный (с закрытым ключом) и асимметричный (с открытым ключом).

В процессе шифрования информация делится на части от одного до сотен битов. Как правило, потоковые шифры работают с битами открытых и закрытых текстов, а блочные шифры работают с блоками фиксированной длины [10]. Основное различие между этими двумя методами состоит в том, что в блочных шифрах один и тот же ключ используется для шифрования всех частей, а в потоковых шифрах каждый ключ использует свой собственный ключ того же измерения.

Самая простая и в то же время самая надежная из всех систем шифрования – это так называемая одноразовая схема. Генерируется m-битная случайная двоичная последовательность - ключ шифрования, известный отправителю и получателю сообщения. Отправитель выполняет побитовое сложение по модулю 2 ключа и m-битной двоичной последовательности, соответствующей перенаправленному сообщению:

где , и – соответственно следующий i-бит исходного сообщения, ключ и зашифрованное сообщение, а m - количество бит простого текста. Процесс дешифрования сводится к повторной генерации последовательности ключей и ее наложению на зашифрованные данные. Уравнение дешифрования имеет вид:

К. Шеннон показал, что если ключ является фрагментом действительно случайной двоичной последовательности с равномерным законом распределения, его длина равна длине исходного сообщения, и этот ключ используется только один раз, после чего он уничтожается. эта цифра абсолютно сильна, ее нельзя открыть, даже если криптоаналитик имеет неограниченное количество времени и неограниченную серию ИТ-ресурсов. Фактически противник знает только зашифрованное сообщение C, в то время как все различные нажатия клавиш K возможны и одинаково вероятны, что означает, что возможны любые перемещения M, например, криптоалгоритм не предоставляет никакой информации в виде открытого текста [18].

Необходимые и достаточные условия для абсолютной силы кода:

- полная случайность ключа;

- равенство длины ключа и простого текста;

- однократное использование ключа.

Абсолютная долговечность рассматриваемой схемы переплачивает, она чрезвычайно дорога и нецелесообразна. Их основным недостатком является равенство объема ключевой информации и общего количества передаваемых сообщений. Использование схемы оправдано только в редко используемых каналах связи для шифрования критических сообщений.

Поэтому создать эффективный криптографический алгоритм можно, только отказавшись от абсолютной силы. Задача состоит в том, чтобы разработать такой теоретически нестабильный шифр, чтобы открыть его, и противнику придется выполнить такое количество операций, которые не могут быть выполнены в разумные сроки с использованием современных и ожидаемых вычислительных инструментов в ближайшем будущем. Прежде всего, у вас должна быть схема, которая использует маленький битовый ключ, который позже выполняет функцию «затравки» и генерирует значительно более длинную последовательность клавиш [19].

Глава 2. Анализ систем защиты информации в банковских системах

2.1. Развитие технических и программных средств защиты информации

Сейчас существующие аппаратные и программные меры защиты информации получили сильнейший толчок в своем развитии. Они основаны на использовании различных электронных устройств, а также на специализированных программах. Они выполняют такие функции по защите как [1]:

- Идентификация.

- Аутентификация пользователей.

- Разграничение прав доступа к ресурсам.

- Регистрация событий.

- Использование криптографических методов по закрытию информации.

Учитывая все требования по обеспечению безопасности информации, которые распространяются на все направления защиты, в состав системы должны входить следующие средства:

- Разграничение прав доступа к данным.

- Криптографические методы защиты.

- Регистрация доступа ко всем компонентам системы.

- Контроль за используемой информацией.

- Реагирование на попытки нарушения безопасности и так далее.

Также следует учитывать и технические средства, которые решают следующие задачи [2]:

- С помощью логинов и паролей идентифицировать или аутентифицировать пользователей. Также это можно делать с помощью аппаратных средств, например, Smart Card.

- Регламентировать и управлять доступом пользователей в определенные помещения физически, ограничение доступа к логическим и физическим устройствам.

- Защита от вирусов в том числе и от троянских ПО.

- Регистрация всех действий пользователей с занесением в специальный реестр или журнал. Предусматривать несколько уровней регистрации пользователей.

- Защита всех данных на файловом сервере от пользователей, в чьи обязанности не входит работа с хранящейся там информацией.

2.2. Ограничение доступа к информации

Идентификация объекта является одной из функций подсистемы защиты. Эта функция в основном выполняется, когда объект пытается получить доступ к сети. Если процесс идентификации завершается успешно, этот объект считается законным для сети.

Следующий шаг – аутентификация объекта. Эта процедура определяет, является ли конкретный объект именно так, как он объявлен.

При защите каналов передачи данных подтверждение подлинности (аутентификации) объектов означает, что подлинность объектов, которые обмениваются данными друг с другом по линиям связи, устанавливается взаимно. Процедура аутентификации обычно выполняется в начале сеанса в процессе создания абонентского соединения. Цель этой процедуры – убедиться, что соединение установлено с законным субъектом и что вся информация достигает его места назначения [4].

После установления соединения необходимо обеспечить соответствие требованиям безопасности обмена сообщениями:

- Получатель должен быть уверен в подлинности источника данных.

- Получатель должен быть уверен в подлинности передаваемых данных.

- Отправитель должен быть уверен в доставке данных получателю.

- Отправитель должен быть уверен в подлинности доставленных данных.

Для выполнения требований 1 и 2 цифровая подпись является мерой безопасности. Для выполнения требований 3 и 4 отправитель должен получить подтверждение доставки с помощью идентификационного письма. Средство защиты в этой процедуре – цифровая подпись ответного сообщения с подтверждением, которое в свою очередь является доказательством пересылки исходного сообщения.

Традиционно каждый законный пользователь компьютерной системы получает идентификатор и / или пароль. В начале рабочего сеанса пользователь представляет свой идентификатор системе, которая затем запрашивает у пользователя пароль.

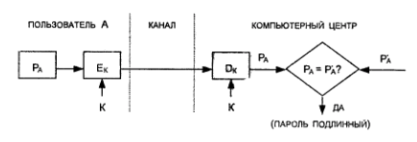

Самый простой способ аутентификации с использованием пароля основан на сравнении отображенного пароля пользователя с начальным значением , сохраненным в центре обработки данных (рисунок 2), где K – это информация аутентификации пользователя, которая может быть изменена и используется для аутентификации [13]. Поскольку пароль должен быть конфиденциальным, он должен быть зашифрован перед отправкой по незащищенному каналу. Если значения и , совпадают, пароль считается подлинным, а пользователь – легальным.

Рисунок 2. Схема простой аутентификации с помощью пароля

Если кто-то, кто не имеет права входить в систему каким-либо образом, узнает пароль и идентификационный номер законного пользователя, он получает доступ к системе.

Иногда получателю не нужно раскрывать оригинальную форму открытого пароля. В этом случае отправитель должен отправить вместо открытого пароля отображение пароля, полученного с использованием функции одностороннего пароля . Это преобразование должно гарантировать, что противник не может раскрыть пароль для его отображения, так как противник сталкивается с неразрешимой численной проблемой.

Например, функция может быть определена следующим образом:

Где,

- P – пароль отправителя;

- ID – идентификатор отправителя;

- – это процедура шифрования, выполняемая с использованием пароля P в качестве ключа.

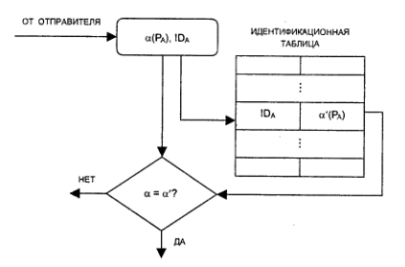

Такие функции особенно удобны, если длина пароля и ключа одинакова. В этом случае аутентификация по паролю состоит в отправке дисплея в приемник и сравнении его с ранее вычисленным и сохраненным эквивалентом

На практике пароли состоят из нескольких букв, чтобы пользователи могли их запомнить. Короткие пароли уязвимы для атаки полным перебором. Для предотвращения такой атаки функция определяется по-другому, а именно:

,

где K и ID – ключ и идентификатор отправителя соответственно.

Очевидно, значение рассчитывается заранее и сохраняется как в таблице идентификации получателей (рисунок 3). Подтверждение подлинности состоит в сравнении двух сопоставлений пароля и и в распознавании пароля , если эти сопоставления совпадают. Конечно, любой, кто получает доступ к идентификационной таблице, может незаконно изменить ее содержимое, не беспокоясь о том, что такие действия могут быть обнаружены.

Рисунок 3. Схема аутентификации с помощью пароля с использованием идентификационной таблицы

Обычно стороны, участвующие в обмене информацией, требуют взаимной аутентификации.

Для аутентификации используются следующие методы:

- Механизм ответа на запрос.

- Механизм отметки времени («отметка времени»).

Механизм запроса-ответа заключается в следующем. Если пользователь A хочет убедиться, что сообщения, которые он получает от пользователя B, не являются поддельными, он присоединяет к сообщению, отправленному B, непредсказуемый элемент X вопроса (например, определенное случайное число). Отвечая, пользователь B должен выполнить некоторые операции с этим элементом (например, вычислить некоторую функцию f (X)). Это нельзя сделать заранее, потому что пользователь B не знает, какое случайное число X придет в запросе. Получив ответ с результатом действий B, пользователь может быть уверен, что B истинно [10]. Недостатком этого метода является возможность устанавливать шаблоны между запросом и ответом.

Механизм синхронизации включает время записи для каждого сообщения. В этом случае каждый пользователь в сети может определить, как «устаревшее» сообщение пришло, и принять решение не принимать его, поскольку оно может быть ложным.

В обоих случаях следует использовать шифрование для защиты механизма управления, чтобы гарантировать, что злоумышленник не отправит ответ.

Широкое использование смарт-карт (смарт-карт) для различных коммерческих, гражданских и военных приложений (кредитные карты, карты социального обеспечения, карты доступа в безопасные помещения, пароли и ключи от компьютеров и т. д.) Требовали идентификации эти карты и их владельцы. Во многих приложениях основная проблема заключается в том, что при представлении смарт-карты можно быстро обнаружить мошенничество и запретить доступ, ответ или обслуживание мошенника.

Протоколы идентификации с нулевой передачей знаний были разработаны для безопасного использования смарт-карт. Секретный ключ владельца карты становится неотъемлемым признаком его личности. Доказательство знания этого секретного ключа с нулевой передачей этих знаний служит доказательством подлинности личности владельца карты.

ГЛАВА 3. Проблемы и перспективы развития методов защиты информации

Основные проблемы с защитой информации лежат в криптографических методах. Вы можете назвать основные из них. Поэтому шифрование больших потоков данных затруднено. Эта проблема возникла с развитием широкополосных сетей. Наиболее распространенное потоковое шифрование данных. Этот тип шифрования обеспечивает защиту во время передачи. Обычно добавление битов входящих последовательностей выполняется с использованием бесконечного или периодического ключа, полученного с использованием генератора случайных чисел.

По сути, проблема использования ключей является одной из самых серьезных. Открытые ключи только частично решают это. Однако наиболее надежные системы открытых ключей работают довольно медленно. Поэтому после использования ключа его заменяют другим. Существует проблема с действующим правилом смены ключа. Теперь наиболее эффективным методом является использование полей Галуа. В этом случае ключевой информацией является элемент источника, который должен быть известен как отправителю, так и получателю до начала связи. В настоящее время проблема решается для реализации метода «блуждающего ключа» не для некоторых пользователей, а для большой сети, когда сообщения отправляются между всеми участниками.

Теперь, когда информации так много, ее объем также играет важную роль. Прекрасные варианты объединяют аспекты этой темы, такие как шифрование и шифрование, или объединяя алгоритмы шифрования и сжатия. Это уменьшает объем информации, получаемой после кодирования, что значительно облегчает ее хранение. Наиболее популярными алгоритмами сжатия являются RLE, коды Хаффмана, алгоритм Лемпеля-Зива. Алгоритмы JPEG и MPEG используются для сжатия графической и видеоинформации. Основным преимуществом алгоритмов сжатия шифрования является то, что они изменяют статистику входного текста в направлении его выравнивания. Таким образом, в простом тексте, сжатом с использованием эффективного алгоритма, все символы имеют одинаковые частотные характеристики, и даже использование простых систем шифрования сделает текст недоступным для криптоанализа. Разработка и внедрение таких универсальных методов является перспективой современных информационных систем.

Проблема реализации методов защиты информации имеет два аспекта - разработку инструментов, реализующих криптографические алгоритмы, и методологию их использования. Каждый из рассмотренных криптографических методов может быть реализован как программно, так и аппаратно.

Возможность программной реализации обусловлена тем, что все методы криптографического преобразования являются формальными и могут быть представлены в качестве конечной алгоритмической процедуры. Благодаря аппаратной реализации все процедуры шифрования и дешифрования выполняются специальными электронными схемами. Наиболее часто используемые модули, которые реализуют комбинированные методы криптографического кодирования. В то же время азартные игры являются важным компонентом всех аппаратно-реализованных методов. удачно сочетает в себе высокую криптографическую прочность и простоту реализации. Хорошо известный регистр сдвига с обратной связью часто используется в качестве генератора чисел. Для улучшения качества сгенерированной последовательности может быть предусмотрен специальный блок управления для управления сдвиговым регистром. Такое управление может состоять, например, в том, что после шифрования определенного количества информации содержимое сдвигового регистра циклически изменяется. Еще один способ улучшить качество гаммы - использовать нелинейную обратную связь. Кроме того, улучшение достигается не за счет увеличения длины диапазона, а за счет усложнения закона его формирования, что значительно усложняет криптоанализ.

Большинство зарубежных инструментов последовательного шифрования основаны на американском стандарте DES. В отечественных разработках, таких как, например, устройство KRIPTON, используется стандарт домашнего шифрования.

Основным преимуществом программных методов для реализации защиты является их гибкость, то есть возможность быстрой смены алгоритмов шифрования. Основным недостатком реализации программного обеспечения является значительно более низкая производительность, чем у аппаратного обеспечения (примерно в 10 раз).

Недавно начали появляться комбинированные инструменты шифрования, называемые прошивками. В этом случае компьютер использует тип «криптографического сопроцессора» - вычислительное устройство, ориентированное на выполнение криптографических операций (добавление модуля, сдвиг и т. д.). Изменяя программное обеспечение для этого устройства, вы можете выбрать один или другой метод шифрования. Этот метод сочетает в себе преимущества программных и аппаратных методов.

Таким образом, выбор типа реализации криптографической защиты для конкретной системы IP существенно зависит от ее ресурсов и должен основываться на всестороннем анализе требований к системе защиты информации.

ЗАКЛЮЧЕНИЕ

В современном мире банки играют важную роль в экономической жизни общества. Их часто называют «кровеносной системой» экономики. Из-за своей специфической роли, банки все время притягивают к себе преступников. К 90-м годам 20 века банки стали использовать компьютеры для обработки всей информации, что значительно повысило производительность труда сотрудников, ускорило расчеты и привело к появлению новых услуг.

Однако сейчас ни один банк не может обойтись без компьютерных систем, которые являются источником новых угроз неизвестных ранее. Большинство угроз связано с новыми информационными технологиями и не являются исключениями и для банков.

Существует два аспекта которые выделяют банки из основного круга остальных коммерческих систем:

-

- Информация в банковских и платежных системах представляет собой «живые» деньги, которые можно получить, передать, потратить, вложить и так далее.

- Система также затрагивает интересы большого количества организаций и отдельных лиц.

Следовательно, информационная безопасность банка – это крайне важное условие его существования.

Сфера информационной безопасности – это самая развивающаяся область в индустрии безопасности в целом. Если обеспечение физической безопасности это уже давняя практика, то информационная безопасность требует постоянных усовершенствование и новых технологических прорывов. Из-за того, что компьютерные и телекоммуникационные технологии постоянно усовершенствуются, на них возлагается все больная ответственность с каждым годом.

Вывод, который можно сделать по проделанной работе это то что развитие банковской отрасли заключается в том, что автоматизация и компьютеризация банковской деятельности продолжает возрастать. Последние изменения, которые произошли в банковской индустрии за последние годы связаны именно с развитием информационных технологий. Можно смело сказать, что с каждым годом дальнейшее снижение оборота наличных денег и полный переход на безналичные расчеты с использованием пластиковых карт, Интернета и удаленных терминалов управления счетом юридических лиц уже не за горами.

Я считаю, что цель моей курсовой работы полностью раскрыта и достигнута. Задачи, которые стояли передо мной выполнены, а именно:

- Рассмотрена история систем защиты информации в банковских системах.

- Исследованы существующие методы защиты информации.

- Проведен анализ систем защиты информации и выявлены существующие проблемы и дальнейшие перспективы развития методов по защите информации.

СПИСОК ИСПОЛЬЗОВННЫХ ИСТОЧНИКОВ

- Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам. – Москва: Наука, 2015. – 552 c

- Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2019. – 432 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2018. – 400 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2017. – 476 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2017. – 400 c.

- Гафнер, В. В. Информационная безопасность / В.В. Гафнер. – М.: Феникс, 2014. – 336 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. – М.: Инфра-М, 2018. – 64 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: учебное пособие / Е.В. Глинская, Н.В. Чичварин. – М.: Инфра-М, 2018. – 160 c.

- Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. – М.: Форум, 2018. – 118 c.

- Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. – М.: Форум, 2017. – 159 c.

- Девянин, П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах / П.Н. Девянин. – М.: Радио и связь, 2013. – 176 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография. / Л.Л. Ефимова, С.А. Кочерга. – М.: Юнити, 2015. – 239 c.

- Ковалев, А.А. Военная безопасность России и ее информационная политика в эпоху цивилизационных конфликтов: Монография / А.А. Ковалев, В.А. Шамахов. – М.: Риор, 2018. – 32 c.

- Кузнецова, А.В. Искусственный интеллект и информационная безопасность общества / А.В. Кузнецова, С.И. Самыгин, М.В. Радионов. – М.: Русайнс, 2017. – 64 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. – М.: Форум, 2018. – 88 c.

- Рассел, Джесси Honeypot (информационная безопасность) / Джесси Рассел. – М.: VSD, 2013. – 686 c.

- Федоров, А. В. Информационная безопасность в мировом политическом процессе / А.В. Федоров. – М.: МГИМО-Университет, 2017. – 220 c.

- Чипига, А. Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. – М.: Гелиос АРВ, 2013. – 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. – М.: Форум, 2018. – 256 c.

- Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. – М.: Академический проект, 2014. – 544 c.

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Управление документооборотом

- Методика защиты информации в системах электронного документооборота

- Анализ внешней и внутренней среды организации

- Особенности политики психологической поддержки персонала малых предприятий

- Наглядность как принцип обучения

- «Организационная культура и ее роль в современных организациях»

- ОАнализ эффективности управления ОАО «Витебский завод тракторных запасных частей»

- Правовые основы оперативно-розыскной деятельности. Структура ФЗ об ОРД

- Гарантии прав и свобод человека и гражданина

- Современные языки программирования (С++ )

- Проектирование реализации операций бизнес-процесса «Транспортная доставка заказов»