Методика защиты информации в системах электронного документооборота

Содержание:

ВВЕДЕНИЕ

Информационные технологии активно внедряются на различных предприятиях и компаниях для оптимизации процессов управления и организации наиболее эффективной и слаженной работы его подразделений. Автоматизированная информационная система (АИС), обеспечивающая электронный документооборот, позволяет экономить временные ресурсы, сокращая сроки подготовки всех видов документов и их прохождения.

Существует множество различных классификаций АИС и представлено большое количество разнообразных программных продуктов, соответствующих тем или иным задачам. Однако, далеко не все из них имеют достаточно гибкие характеристики, чтобы обеспечивать наиболее эффективную работу на конкретном предприятии, так как область применения АИС довольно широка и при разработке таких систем сложно учесть все особенности объекта внедрения.

Сегодня все больше компаний и государственных служб переходят от бумажной работы к электронике. Электронный документооборот – одна из самых динамично и одновременно стабильных отраслей ИТ-сектора в России. На рынке представлено множество систем электронного документооборота (СЭД) отечественного и зарубежного производства. Повсеместный переход от бумажного к электронному рабочему процессу связан с увеличением функциональности более новых систем, увеличением скорости работы с электронным документооборотом (ЭДО) по сравнению с обычным рабочим процессом и (для государственных компаний и служб) созданием федеральные программы и инициативы по внедрению ЭДО. В то же время электронное управление документами, как и любая другая информационная система, требует создания системы безопасности.

Для построения и развития системы безопасности ЭДО должны использоваться определенные методологические принципы работы, проектирования, исследований и производства. Система безопасности должна быть спроектирована так, чтобы обеспечить необходимую степень безопасности документа.

Данная тема работы очень актуальна в настоящее время, потому что как говорилось выше, почти все предприятия и компании переходят на ЭДО, что вызывает все больше опасений на взлом или утечку конфиденциальной информации.

Цель курсовой работы – исследовать и составить методику по защите информации в системах электронного документооборота.

Задачи исследования:

- Разобрать что такое электронная документация.

- Исследовать вопрос автоматизации электронного документооборота.

- Разработать системы безопасности электронного документооборота.

- Проанализировать и дать практические рекомендации для создания систем безопасности электронного документооборота.

ГЛАВА 1. Теоретические аспекты проблемы организации электронного документооборота

1.1. Электронная документация: определения и особенности

Электронные документы можно разделить на два основных типа: неформализованные (произвольные) и официальные (официальные). Неформализованный электронный документ – это любое сообщение, заметка, текст, записанный на машинном носителе. В официальном электронном документе указывается электронное сообщение, записанное на опоре машины, детали которого подготавливаются в соответствии с нормативными требованиями [4].

Электронный документ (ЭД) следует понимать как структурированный информационный объект, на основе которого может быть размещен набор файлов, хранящихся на компьютерном диске. Необходимым признаком ЭД является «регистрационная форма», состоящая из реквизитов документа, содержащего список необходимых данных на этот счет. Согласно закону, электронный документ – это документ, в котором информация представлена в цифровом электронном формате [6].

Электронные документы по сравнению с бумажными документами имеют следующие преимущества [1]:

- снижение затрат и времени на электронный перевод документов из одного места в другое;

- снижение затрат и времени на тиражирование ЭД;

- снижение затрат на хранение ЭД;

- возможность контекстного поиска;

- новые функции защиты документов;

- упрощение подготовки ЭД в сочетании с большими возможностями;

- принципиально новые возможности для представления ЭД. Документ может иметь динамическое содержимое (например, аудио, видеоклипы).

Основные принципы построения системы электронного документооборота [7]:

- соответствие требованиям стандартов на формы и системы документации;

- распределение;

- масштабируемость;

- модульность;

- прозрачность;

- переносимость на другие аппаратные платформы.

Основными функциями системы электронного документооборота являются [8]:

- оформление документов;

- контроль за оформлением документов;

- создание каталогов и сотрудничество с ними;

- контролировать движение бумажных и электронных документов, вести историю работы с документами;

- создание и редактирование деталей документа;

- формирование отчетов по документообороту компании;

- импортировать документы из файловой системы и Интернета;

- создание документа непосредственно из системы из модели (прямая интеграция);

- работа с версиями документов, сложными многокомпонентными и многоформатными документами, приложениями;

- электронное распространение документов;

- работа с документами в файлах;

- получать документы путем сканирования и распознавания;

- сократить доступ к информации и затратам на обработку документов.

Системы рабочих процессов обычно внедряются для решения конкретных задач организации. Эти мероприятия включают в себя [2]:

- обеспечить более эффективное управление благодаря автоматическому контролю внедрения, прозрачности всей организации на всех уровнях;

- поддерживать эффективное накопление, управление и доступ к информации и знаниям;

- исключение бумажных документов из внутреннего оборота компании;

- устранение необходимости или существенного упрощения и сокращения затрат на сохранение бумажных документов благодаря наличию электронного архива;

- экономия ресурсов за счет снижения затрат на управление документооборотом внутри организации;

- поддержка системы контроля качества, соответствующей международным стандартам;

- гарантировать гибкость персонала благодаря большей формализации деятельности каждого сотрудника и способности запоминать весь фон его деятельности;

- регистрация деятельности компании в целом (внутренние служебные расследования, анализ деятельности подразделений, выявление «горячих точек» в деятельности);

- оптимизация бизнес-процессов и автоматизация механизма их выполнения и контроля.

1.2. Автоматизация документооборота: сущность, задачи, особенности

С технической точки зрения предметная область, которую автоматизируют инструменты рабочего процесса, предельно проста. Если вы посмотрите «с большой стороны», любая система управления документами – это просто хранилище неструктурированных документов. Поэтому все системы без исключения реализуют следующие функции и могут характеризоваться следующими основными параметрами [15]:

- централизованное хранение документов;

Суть этой функциональности заключается в возможности предоставлять соответствующую информацию любому пользователю системы. При хранении документов в локальных папках на компьютерах пользователей невозможно собирать актуальные данные; следовательно, система хранит документы в специальной базе данных.

При анализе СЭД нужно знать о формате хранения. Зрелая СЭД хранит данные в базе данных или в специализированном хранилище, которое гарантирует целостность данных. Выберите систему, которая использует технологию, уже доступную в вашей организации. Их поддержка будет намного проще и бессмысленнее для новых.

- ресурсы карточки документов;

Как правило, документы, управляемые СЭД, не структурированы. Точнее, сама система понятия не имеет. какую информацию содержит файл: он может быть документом MS Office или чертежом CAD, архивом с разнородный информацией и т. д.

Для того чтобы структурировать документы в СЭД нужно для каждого документа создавать карточку документа. Карточка документа структурно описывает содержание документа. Карта, как правило, может содержать несколько файлов. Это очень удобно, поскольку позволяет группировать файлы по одной карте, а не иметь несколько карт.

Так как в системе может присутствовать несколько видов документов, которые описываются различными атрибутами, система должна позволять создавать несколько различных карточек. Например, конструкторская документация существенно отличается по атрибутам от входящего бухгалтерского документа.

Некоторые системы содержат только заранее созданный один или несколько видов карточек документов и не предоставляют возможностей расширения набора атрибутов существующих и создания новых видов. Нельзя сказать, что подобные системы плохи по определению, но выбирать их надо с большой осторожностью, предварительно проанализировав потребности организации.

- обеспечение безопасности;

Любая командная работа с общим ресурсом подразумевает наличие безопасности. Безопасность необходима для совместного доступа к документам в зависимости от роли, которую играет пользователь системы. Как правило EDS предлагает возможность настройки безопасности ролей, но некоторые системы все еще позволяют настраивать личную безопасность, что не очень практично с точки зрения обслуживания. Добавление нового пользователя или добавление новой папки в структуру документа становится довольно серьезной задачей – необходимо назначить безопасность для каждого пользователя.

При выборе СЭД следует обращать внимание не столько на наличие системы безопасности (все СЭД обеспечивают схожую функциональность), но и на удобство параметров этой безопасности. Например, некоторые СЭД обеспечивают только расширенное разделение хранилища на несколько областей ответственности (в этом случае общие правила доступа для групп пользователей определяются в каждой области). На такой модели безопасности довольно сложно настроить работу крупной компании.

- поиск по хранилищу документов;

Хранилище может содержать большое количество информации. СЭД предлагает возможность быстрого поиска атрибутов карточки документа и содержания документов. Для этого системы заранее индексируют все содержимое памяти. Создав индексы, вы можете быстро вернуть результаты запроса. Системы предлагают различные функции запросов. Продвинутые позволяют создавать сложные запросы, учитывающие морфологию русского языка, и искать неполный контент, например, чтобы найти фразу с точностью до 80%. Наименее продвинутый поиск документов для простого соответствия текстовым строкам.

Быстрый и простой поиск является чрезвычайно важной частью СЭД, поскольку в информации, которую трудно найти, нет причин. Обратите особое внимание на эту функцию при выборе СЭД.

- маршруты и задания пользователям;

Документ при его обработке может иметь несколько состояний. В зависимости от статуса документа, различные ответственные люди должны сотрудничать с ним. Это довольно стандартная функция любой СЭД, но на практике она реализована несколькими способами.

Все системы реализуют функциональность линейного пути как самый простой способ обработки документа. Когда вы регистрируете документ, путь для обработки документа устанавливается. Кроме того, система позволяет пользователю, участвующему в пути, спать дальше вдоль пути или изменять его. Это удобно и во многих случаях достаточно.

Самые современные системы позволяют настраивать процессы обработки с распараллеливанием работы, условным выполнением ветвей процесса, с циклами утверждения, когда документ может быть отправлен на проверку. В то же время действия четко регламентированы, указано формальное описание действия, крайний срок, время, которое пользователь может посвятить деятельности, критерии для правильного завершения действия и т. д.

Чтобы упростить создание процессов, хорошая СЭД предоставляет графический инструмент, с помощью которого вы можете нарисовать процесс в виде диаграммы. С таким инструментом приятно работать, пользователь четко визуализирует процесс и видит его в целом.

После того, как разработанные процессы затем используются повторно. Система действует как диспетчер, автоматически распределяя задачи, руководствуясь настроенной логикой процесса.

СЭД, реализующие процессы, как правило, не останавливаются на уведомлениях и дают возможность отслеживать действия, выполняемые в организации. Используя отчеты, вы можете видеть все активные задачи для пользователей, видеть, какие задачи просрочены, какие задачи выполняются плохо и т. д. Другой тип отчета позволяет просматривать отдельный процесс, видеть ход его реализации в графической форме. В то же время, не только увидеть выполненные задачи, но и посмотреть прогноз на будущее до стандартного времени окончания процесса. Некоторые системы позволяют проводить статистический анализ производительности процесса. Система отчетности позволяет сделать документооборот прозрачным и предсказуемым.

- возможность архивирования устаревших документов;

Технически, чем больше документов в репозитории, тем сложнее будет поддерживать этот репозиторий: переиндексация для поиска, создание резервных копий и т. д. Поэтому при активном использовании EDMS со временем объем хранилища может стать настолько большим, что он не будет помещаться на диски и на создание резервной копии уйдет много времени. Со временем информация теряет свою актуальность. Документы, управляемые системой рабочего процесса, не являются исключением. Некоторые типы документов устаревают сразу после принятия новой версии документа, в то время как другие требуют оперативного доступа в течение года. Некоторые документы активно разыскиваются в течение нескольких лет.

Многие СЭД предлагают возможность архивировать устаревшую (нерелевантную) информацию. Каждый тип документа или даже отдельные документы могут иметь устаревшие настройки. Например, пользователь может указать, что входящие счета должны храниться в течение 2 лет. и проектная документация должна храниться вечно, но только последние 3 версии. Система регулярно ищет в хранилище документов документы, которые утратили актуальность в соответствии с настройками, и переносит их в другое хранилище.

Такие архивные хранилища обычно создаются один раз в год и впоследствии не меняются. Поэтому они не требуют постоянной поддержки, пересчета и переиндексации. Доступ к этим репозиториям только для чтения. В этом случае практически весь функционал для навигации и поиска работает.

Для организации крупного документооборота с большим количеством входящих и исходящих документов выбирайте систему, которая реализует данную функциональность. Если же планируется автоматизировать только внутреннюю документацию и, например, договора, можно не требовать от системы наличия этой функции.

- распределенная структура хранилища;

Некоторые системы позволяют создавать распределенные базы данных, которые периодически реплицируются. При таком подходе в каждом филиале создается собственное хранилище документов, которое периодически обменивается изменениями с другими хранилищами. Такой подход позволяет значительно уменьшить сетевой трафик между филиалами, т.к. чтение документов производится из локального хранилища. Для уменьшения трафика документы могут разделяться на общие и внутренние (последние не покидают локальное хранилище, что также уменьшает трафик между филиалами). При всех технических достоинствах данного подхода у распределенного хранилища есть один достаточно неприятный недостаток – коллизия одновременного изменения документа несколькими пользователями. Данный недостаток может устраняться правильной настройкой процессов обработки документов: чтобы в один момент времени с документом работал только один ответственный. Если же такой процесс сформировать нельзя, система сообщает автору изменений о том, что его версия устарела.

Организовать рабочий процесс в географически рассредоточенной компании, оценить качество и скорость онлайн-каналов. Если каналы медленные или нестабильные, с частыми сбоями или просто дороги, то разумно выбрать распределенную систему. Поэтому доступность поддержки распределенной памяти становится ключевым фактором при выборе системы.

- удобный интерфейс;

Интерфейс СЭД должен быть удобным и привычным для пользователя. Вы должны выбрать систему, в которой пользователь будет чувствовать себя непринужденно. Конечно, со временем пользователь может привыкнуть к любому интерфейсу, но реализация будет намного проще, если пользователю не придется изучать новый интерфейс. Многие СЭД поддерживают возможность работы пользователей через WEB-интерфейс.

Прекрасная функция, которая позволяет удаленно работать с системой, находясь, например, в командировке. Также эта функция позволяет довольно просто организовать работу с одной системой по нескольким веткам. Еще один существенный плюс веб-интерфейса заключается в том, что нет необходимости устанавливать клиентские программы на рабочем месте каждого пользователя, что значительно упрощает поддержку.

- сканирование и распознавание документов;

Для компаний, которые имеют большой объем входящих документов, крайне важно организовать быстрый процесс обработки входящих документов. Этому способствует организация процесса поточного сканирования и распознавания. Почему сканирование образа и распознавание объединено в единое требование? Потому, что сканирование документов дает лишь картинку, которую можно только посмотреть, а распознавание документа предоставит системе полноценную информацию для индексирования данного документа для последующего быстрого поиска по содержанию. Кроме того, хранение графических изображений, как правило, требует большего объема, нежели хранение текстового содержания. Распознанный документ гораздо проще найти в системе, проще использовать его материалы.

При организации документооборота с большим количеством входящих документов обратите внимание на наличие в системе функции поточного сканирования. Если документы подлежат дальнейшей обработке, цитированию, изменениям и т.п., наличие поточного распознавания значительно упростит работу пользователям системы.

- техническая поддержка.

Последний по порядку, но далеко не последний по роли фактор выбора системы. Посмотрите на технологии, которые использует СЭД. Имеются ли у Вас специалисты, которые смогут администрировать хранилище? Отдайте предпочтение тем системам, которые используют уже освоенные вашей организацией технологии. Например, если организация уже использует MS SOL Server, а следовательно, имеет лицензии и специалистов по его обслуживанию, вряд ли стоит советовать использовать СЭД, которая для хранения документов использует ORACLE.

Некоторые системы предоставляют возможность конфигурирования. Сама по себе возможность конфигурирования мало что даст без специалистов, которые смогут данной возможностью воспользоваться. Поэтому при выборе системы необходимо оценить, во–первых, саму необходимость доводки системы при помощи конфигуратора.

При выборе конфигурируемого решения требуется уделить внимание наличию на рынке кадров, которые смогут данное решение создать и поддерживать. Специалисты, способные развивать и поддерживать уникальные системы, которые имеют собственный встроенный язык, самописное хранилище данных, как правило, дороже тех, которые могут работать с распространенной на рынке платформой [7].

1.3. Обеспечение информационной безопасности

При всех преимуществах внедрение СЭД порождает новые риски, и пренебрежение защитой приводит к новым информационным угрозам.

Проведем анализ угроз информационной безопасности в СЭД

Считается, что для защиты СЭД достаточно использования электронной цифровой подписи (ЭЦП), однако в большинстве случаев разработчики не поясняют, как правильно использовать ЭЦП, какая нужна инфраструктура и какие защищенные сервисы необходимо развернуть на ее основе. Обычно на соответствующих сайтах приводятся только конкретные примеры реализованных защищенных СЭД. Поэтому понятие защищенного электронного документооборота (ЗЭД) определить достаточно трудно, особенно в условиях постоянно меняющегося правового поля, недостатка стандартов и активно развивающихся технологий.

В общем случае к задаче создания ЗЭД необходимо подходить с точки зрения классической защиты информационной системы [8], обеспечивая решение таких задач, как:

– аутентификация пользователей и разделение доступа;

– подтверждение авторства электронного документа;

– контроль целостности электронного документа;

– конфиденциальность электронного документа;

– обеспечение юридической значимости электронного документа.

Если раньше обеспечивалась защита непосредственно самих электронных документов или информационных ресурсов, содержащих документы, то теперь изменяются основной вектор атак и, соответственно, объект зашиты [9]. Кроме традиционных атак на информационные ресурсы все чаще их объектом становится взаимодействие «человек – электронный документ», «человек – информационный ресурс». Таким образом, защищать надо не столько сами документы, сколько системы передачи, обработки и хранения электронных документов при доступе пользователей к работе с электронными документами.

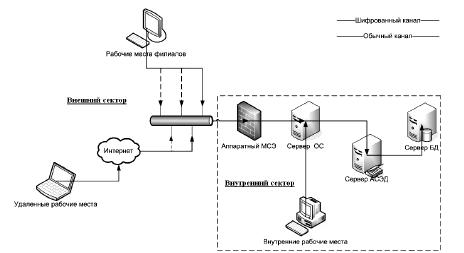

Рассмотрим общую модель защищенной СЭД [10, 11] и на ее примере проведем анализ существующих угроз информационной безопасности (рисунок 1).

Рисунок 1. Модель защищенного СЭД

Во внешний сектор входят удаленные рабочие места и рабочие места филиалов, которые основаны на локально–вычислительных сетях, защищенной Wi–Fi–сети, VPN–каналах и т.д. Во внутренний сектор входят аппаратный межсетевой экран (МСЭ) и сервер операционной системы (ОС) с поддержкой домена, который может быть организован на следующих платформах: Windows Server, FreeBSD, Linux, Solaris. Сервер автоматизированной системы электронного документооборота (АСЭД) (сервер приложения) может иметь две реализации: прикладная программа для ОС и Web–интерфейс. Сервер базы данных (БД) реализован на основе клиент–серверных СУБД, к которым относятся MS SQL Server и Oracle. Все эти компоненты составляют единый механизм доступа к электронным документам. Во внутренний сектор входят также внутренние рабочие места, которые имеют прямой доступ к серверу ОС, в обход межсетевого экрана. Шифрованный канал представляет собой передачу данных по протоколу HTTPS, поддерживающему шифрование. Сервер ОС является одновременно и центром сертификации защищенного протокола.

Угрозы СЭД можно сгруппировать по нарушаемым свойствам безопасности: угроза конфиденциальности; угроза целостности; угроза доступности. Под угрозой конфиденциальности понимают такие нарушения, как кража, перехват информации, изменения маршрутов следования. Угрозы целостности – это угрозы, при реализации которых информация теряет заранее определенные системой вид и качество. Объектами данной угрозы могут быть все компоненты описанной выше модели СЭД: документы – данные, хранящиеся на сервере БД, резервные копии документов; сервер БД –среда хранения электронных документов; серверы ОС и АСЭД – установленные на серверах и рабочих станциях, включая клиентов СУБД, операционная система и интерфейсная часть СЭД; аппаратная система – каналы связи между компонентами, аппаратный межсетевой экран. Угрозы доступности характеризуют возможность доступа к хранимой и обрабатываемой в СЭД информации в любой момент времени. Защиту от этих угроз в той или иной мере должна реализовывать любая система электронного документооборота. При этом, с одной стороны, при внедрении СЭД увеличиваются риски реализации угроз, но, с другой стороны, при правильном подходе упорядочение документооборота позволяет выстроить более качественную систему защиты.

Таким образом, любая защищенная СЭД должна предусматривать реализацию как минимум следующих механизмов защиты: обеспечение целостности документов; обеспечение безопасного доступа; обеспечение конфиденциальности документов; обеспечение подлинности документов; протоколирование действий пользователей.

Определим постановку задачи защиты электронною документооборота

Задачу оценки эффективности защиты СЭД можно представить как задачу выбора таких имеющихся средств защиты, которые позволяют получить наиболее рациональную структуру и в ее рамках сформировать оптимальный состав средств, обеспечивающих перекрытие всех выявленных угроз безопасности с требуемой эффективностью. Постоянно меняющийся перечень угроз и отсутствие единого подхода к оценке эффективности системы защиты информации (СЗИ) делает рассматриваемую задачу необходимой и актуальной. Существуют качественные и количественные методы анализа эффективности СЗИ. Во многих случаях качественных оценок оказывается недостаточно, кроме того, количественные методы более точны. Однако для «измерения» эффективности необходимо иметь обоснованный критерий (показатель оценки эффективности системы). На практике встречаются следующие типы критериев:

– критерии типа «эффект – затраты», позволяющие оценивать достижение целей функционирования СЗИ при заданных затратах (так называемая экономическая эффективность);

– критерии, позволяющие оценить качество СЗИ по определенным показателям и исключить те варианты, которые не удовлетворяют заданным ограничениям. При этом используются методы многокритериальной оптимизации, восстановления функций и функционалов, методы дискретного программирования;

– искусственно сконструированные критерии, позволяющие оценивать интегральный эффект (например, «линейная свертка» частных показателей, методы теории нечетких множеств).

Следует учитывать, что СЗИ в целом является сложным объектом, выполняющим множество функций. Для каждого структурного элемента СЗИ и выполняемой функции возможно применение различных программных и технических средств, во множестве представленных на рынке [12]. Следовательно, в конкретном случае можно построить множество вариантов СЗИ, отличающихся структурой, составом, технико–экономическими показателями (быстродействие, надежность, стоимость и т.д.). Поскольку подобные показатели нередко бывают взаимно противоречивы, то выбор конкретного комплекса средств защиты информации (КСЗИ) приводит к необходимости решать оптимизационную задачу, требующую наличия показателей эффективности ЗИ и соответствующих критериев построения защиты.

Применительно к рассматриваемой задаче выбора средств защиты информации будем использовать следующий критерий: средства защиты информации должны удовлетворять максимальному количеству требований по защите информации и при этом обеспечивать минимальную стоимость. Поэтому рассмотрим оптимизационный (комбинаторный) подход.

Пусть имеется М = {1, ..., т) – множество требований по защите информации; N = 1, ..., п — множество средств защиты, реализующих различные способы и функции защиты и возможных для применения в конкретном случае; С = 1, …, m – цены на средства защиты информации. Требуется определить необходимый набор средств защиты информации чтобы стоимость решения была минимальной, а выбранные средства обеспечивали закрытие требований по защите информации. Таким образом, необходимо решить следующую задачу оптимизации:

При выполнении следующих ограничений

Таким образом, получим задачу о покрытии множества, которая является задачей целочисленного линейного программирования. Рассмотрим возможные методы решения поставленной задачи.

Для решения задач целочисленного линейного программирования используется ряд методов:

- методы отсечения, базирующиеся на использовании процедуры линейного программирования для последовательности задач, в которую по мере решения вводятся особые дополнительные ограничения [13];

- комбинаторные методы, в которых вместо процедуры линейного программирования используют сокращение поиска возможных решений с помощью анализа исходного множества решений [14];

- приближенные методы, применяющиеся для решения задач большой размерности, которое в значительной степени затруднено дефицитом временных и технических ресурсов;

- человеко–машинные методы, требующие значительных вычислений.

Так как использование большого числа средств защиты информации (п > 20) не представляется целесообразным, а также из–за требований к быстродействию алгоритма, рассматривать приближенные и человеко–машинные методы не будем. Также отметим, что в отличие от методов отсечений метод ветвей и границ значительно меньше подвержен влиянию ошибок округления. Поэтому в качестве алгоритма решения поставленной математической задачи предлагается использовать его.

Суть метода ветвей и границ заключается в упорядоченном переборе вариантов и рассмотрении лишь тех из них, которые оказываются по определенным признакам перспективными, и отбрасывании бесперспективных вариантов. С этой целью множество допустимых решений (планов) некоторым способом разбивается на подмножества, каждое из которых этим же способом снова разбивается на подмножества. Процесс продолжается до тех пор, пока не будет получено оптимальное целочисленное решение исходной задачи [15].

ГЛАВА 2. Разработка системы безопасности электронного документооборота

2.1. Разработка методики оценки эффективности системы обеспечения безопасности электронного документооборота

В настоящее время существует множество методов оценки эффективности защиты информации. Их можно разделить на 3 группы:

- методы, основанные на оценке экономических рисков;

- методы, основанные на расчетах результатов экспертных оценок;

- методы оценки на основе коэффициента защищенности.

За основу для расчета эффективности защиты ЭДО был принят и скорректирован метод оценки на основе коэффициента защищенности.

Оценка эффективности защиты ЭДО должна осуществляться на основе некоторых критериев. Общепринято оценивать эффективность защиты на основе трех критериев: доступность. достоверность, целостность. При рассмотрении защиты ЭДО предприятия эти критерии означают:

- доступность – возможность субъекта, наделенного некоторыми правами, получить доступ к электронному документу в соответствии с его правами доступа;

- достоверность – возможность идентификации субъекта, который создавал/изменял любой электронный документ;

- целостность – содержимое электронного документа не было несанкционированно изменено.

Приняв эти показатели за исходные, оценку эффективности защиты ЭДО (Z) можно проводить по формуле:

где вероятность взлома;

удельная стоимость ЭД;

стоимость средств защиты информации (СЗИ);

производительность АИС при введении СЗИ.

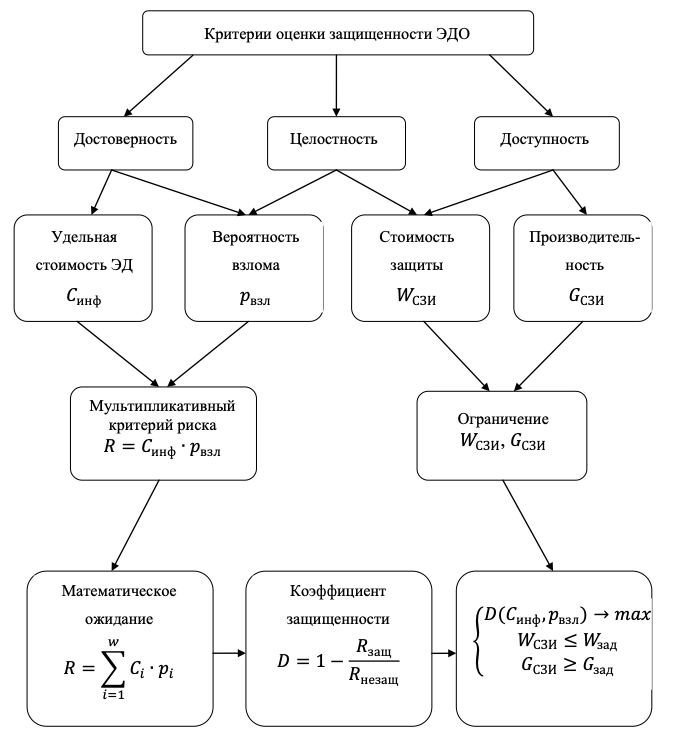

Взаимосвязь между критериями оценки эффективности защиты ЭД и показателями этой оценки изображена на рисунке 2.

Рисунок 2. Схема критериев оценки защищенности ЭДО

Стоимость ЭД.

Наиболее значимыми в оценке стоимости ЭДО являются следующие два метода задания стоимости защищаемых ЭД:

- Стоимость похищенных/искаженных/утерянных ЭД:

где (руб/док) - удельная цена ЭД;

𝑣 (док/с) - скорость получения/искажения/уничтожения ЭД;

𝑡 (с) - время нахождения субъекта в системе;

(док) - число ЭД.

- Затраты от невозможности получения доступа к ЭД:

где (руб/док) - удельная цена недоступности ЭлД;

𝑡 (с) - время восстановления системы.

Расчет стоимости защищаемых ЭД производится для каждого типа угроз (i=l, ..., w). Из этого следует, что суммарная удельная стоимость защищаемых ЭД есть множество стоимостей, защищаемых ЭД для каждого вида угроз.

Вероятность взлома.

Основным методом определения вероятности взлома защиты ЭДО является статистический метод. Он заключается в определении вероятности взлома на основе статистики угроз конкретной АИС, так как статистика обладает наибольшей достоверностью. Вероятность взлома АИС организации есть множество вероятностей реализации различных угроз.

Мультипликативный критерий риска.

Мультипликативный критерий риска (R) - потенциальные потери от угроз защищенности и может быть выражен через вероятность взлома системы:

Также данный критерий может быть рассмотрен с использованием потерь за единицу времени:

где - интенсивность потока взломов (удачных попыток).

Обе формулы связаны соотношением:

где - общая интенсивность потока попыток взлома защиты ЭДО.

В случае обеспечения безопасности ЭДО на АИС воздействует широкий спектр угроз, поэтому при вычислении критерия риска

используются данные величины:

𝑤 – число воздействующих на систему угроз;

(𝑖 = 1, ..., 𝑤) – стоимость потери от взлома типа i;

(𝑖 = 1, ..., 𝑤) - интенсивность потока взломов типа i;

(𝑖 = 1, ..., 𝑤) – вероятность появления угроз взлома типа i;

(𝑖 = 1, ..., 𝑤) - вероятность отражения угроз взлома типа i;

Для мультипликативного критерия риска получаются формулы:

причем для защищенных систем

В качестве параметра защищенности вводится коэффициент защищенности (D), показывающий относительное уменьшение риска:

Выразив D через исходные параметры, получим:

ЭДО считается защищенным, когда при заданных 𝑊СЗИ и 𝑑𝐺СЗИ (снижение производительности) коэффициент защищенности принимает значения 𝐷 ≥ 0,99.

2.2. Разработка структурного и организационного содержания системы обеспечения безопасности электронного документооборота

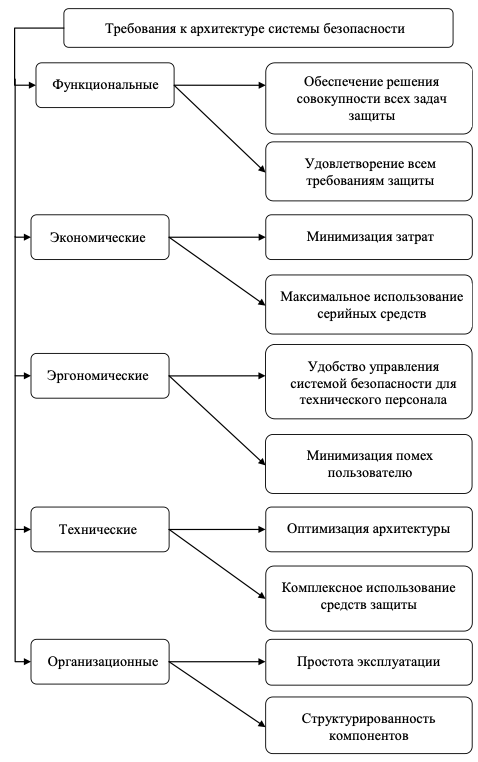

При создании системы безопасности ЭДО, к ней применяются организационные, экономические, эргономические, технические и функциональные требования. Структура данных требований изображена на рисунке 3.

Рисунок 3. Требования к структуре системы безопасности организации.

Защита ЭДО происходит путем совместного функционирования нескольких модулей:

- Модуль контроля корректности загружаемой информации. Этот модуль содержит в себе антивирусную защиту и механизм проверки правильности представленной в ЭД информации.

- Модуль управления ПО сервера. Позволяет проводить проверки неизменности имеющегося ПО, проводить обновление ПО.

- Модуль управления защитой ЭДО. Все остальные модули выступают в качестве вспомогательных и вызываются по мере необходимости.

- Модуль аутентификации и идентификации. Выполняет свои функции с помощью базы данных учетных записей (в ней также содержатся политики доступа для всех пользователей).

- Модуль ведения журналов. Служит для фиксации событий в журналах системы безопасности и формирования отчетов на основе этих журналов. Также обеспечивает архивацию данных журналов.

- Модули внутреннего и внешнего ЭДО. Эти модули отвечают за подготовку ЭД к передаче за пределы сервера АИС, а также за прием ЭД в сервере АИС и предварительную их обработку.

- Модуль управления ЭП. Имеет собственный банк ЭП (или несколько), алгоритмы формирования ЭП для внешнего и внутреннего ЭДО могут разниться.

- Модуль контроля защиты ЭДО предприятия. Позволяет техническому персоналу проводить сервисное обслуживание АИС.

- Модуль шифрования трафика.

ГЛАВА 3. Практические рекомендации для создания системы безопасности электронного документооборота

3.1. Рекомендации по выбору программных средств обеспечения безопасности

В результате анализа вычислений коэффициента защищенности для отдельных направлен обеспечения безопасности для обеспечения достаточной степени защищенности были выбраны следующие типы средств:

1) Средство ограничения доступа к портам и оборудованию. Для решения данной цели лучше использовать комплекс программ DeviceLock, позволяющий контролировать доступ к устройствам и сменным носителям. В качестве альтернатив рассматривались продукты Websence, GTB Technologies, Trafica, Zecurion. Системы обладают схожим функционалом, но только Trafica, Zecurion и DeviceLock обладают полной русской локализацией.

Вторым критерием выбора была распространенность системы. Среди компаний-лидеров в разработке DLP систем DeviceLock одними из первых вышли на российский рынок, в результате чего образовалась крупная клиентская база. Данное средство работает под Windows NT/2000/XP/Vista/7/8/8.1/Server 2003-2012 R2.

С помощью DeviceLock можно назначить права доступа для пользователей и контролировать доступ к модемным и принтерным портам, приводам CD-ROM и дисководам и т.д. Поддерживаются файловые системы CDFS, NTFS, FAT и другие. Данный комплекс позволяет производить удаленное администрирование с возможностью контроля доступа к устройствам на каждом компьютере в локальной сети. Также с помощью DeviceLock можно контролировать Bluetooth и WiFi адаптеры.

2) Для защиты от вирусов и вредоносного кода были рассмотрены следующие продукты защиты конечных систем: Kaspersky Endpoint Security, McAfee VirusScan Enterprise, Sophos EndUser Protection, Symantec Endpoint Protection, Trend Micro OfficeScan, Microsoft System Center.

Критерии выбора продукта: загрузка процессора во время сканирования, время запуска веб браузера, использование оперативной памяти при сканировании, уровень обнаружения угроз. Оценки скорости работы брались с информационного портала PassMark, оценки эффективности с портала AV-Test.org.

По всем критериям, кроме критерия уровня обнаружения угроз (с небольшим преимуществом победил антивирус Kaspersky), лидирует антивирус Symantec. Это определяет выбор в пользу данного продукта.

3) Для решения задачи резервного копирования лучше выбрать программный продукт Macrium Reflect V6 Server Plus, позволяющий осуществлять:

- выборочное восстановление почтового ящика Exchange Mailbox

- непрерывное резервное копирование SQL

- полное резервное копирование и восстановление SQL и Exchange Server.

3.2. Рекомендации по выбору криптографических средств обеспечения безопасности

Все крупные производители систем документооборота (Directum, ЕВФРАТ, БОСС-Референт, Летограф и др.) предоставляют свои инструменты и программные продукты по работе с ЭП и шифрованием документов. В линейке программных продуктов компании ЭОС представлена система криптографического обеспечения “КАРМА”. Данная система является платным дополнением к СЭД, ежегодно или ежемесячно следует продлевать лицензию.

Система криптографической защиты “КАРМА” предназначена для удобства применения электронной подписи всеми, кто хочет получить возможность работы с ЭП файлов непосредственно из проводника Windows, а также встроить работу с ЭП в новые или модифицировать уже эксплуатируемые программы.

Главным достоинством системы криптографической защиты “КАРМА” можно считать то, что она позволяет недостаточно квалифицированному пользователю пропустить этап работы с хранилищами сертификатов и средствами шифрования, значительно упрощая процесс работы с ЭП.

Для обычного пользователя система “КАРМА” предоставляет визуальный интерфейс с набором команд, а для программиста COM интерфейса с набором высокоуровневых операций работы с электронной подписью и сертификатами.

Данная система может не только работать с ЭП и сертификатами, но и шифровать и расшифровывать данные, добавлять в состав подписи графические изображения.

Уникальная особенность системы криптографической защиты “КАРМА” – наличие возможности добавлять в состав ЭП изображение собственноручной подписи. Эта функция используется в ЭД в том месте, где в эквивалентном бумажном документе ставится подпись. С помощью данной функции осуществляется подпись документа простой ЭП. В результате документ внешне выглядит полным аналогом бумажного. Дополнительно есть возможность ввода изображения печатей и штампов, возможность сочетания подписи и печати. Для максимального приближения работы с ЭДО к бумажному документообороту, присутствует функция прикрепления стикеров с комментариями к электронным документам.

ЭП может реализовываться различными методами:

- Присоединенная электронная подпись.

Когда создается ЭП также создается новый файл ЭП и в него помещаются данные подписываемого файла. В качестве достоинства данного типа ЭП следует указать простоту работы с подписанными документами, т.к. они содержатся вместе с подписями в единственном файле, с которым впоследствии можно производить стандартные операции. Недостаток данного типа подписи вытекает из его достоинств: невозможно прочесть содержимое файла без использования средств криптографической защиты. - Отсоединенная электронная подпись. Когда создается ЭП отдельно создается файл подписи, при этом не изменяя подписываемый документ. В качестве достоинства данного типа ЭП следует указать возможность чтения подписываемого документа или файла без применения средств криптографической̆ защиты. Для проверки подписи необходимо использовать как файл с ЭП, так и подписанный ею файл. Минусом использования данного типа подписи является необходимость хранения подписанных данных в виде нескольких файлов, что отрицательно сказывается на удобстве работы.

- Электронная подпись внутри данных. Особенность ЭП данного типа – существенная зависимость от приложения, использующего подписанный ЭП файл или документ. Без знания структуры данных подписанного файла крайне затруднительно проверить подлинность подписанных ЭП данного типа частей данных вне приложения, создавшего ЭП.

“КАРМА” обеспечивает возможность создания и работы с присоединённой и отсоединённой подписями. Также “КАРМА” предлагает механизм заверения электронной подписи – соподпись. С технической точки зрения, соподпись представляет собой электронную подпись, которой подписана другая электронная подпись, причём соподпись будет верна только в том случае, если верна электронная подпись, которую подписали. Неверность подписанной соподписью электронной подписи (отзыв её сертификата, искажение подписанных данных и прочее) автоматически делает неверной и соподпись.

Создание электронной подписи выполняют криптопровайдеры. Их требуется приобретать и устанавливать для всех ЭВМ, на которых будут подписываться или проверяться электронная подпись. Именно криптопровайдер осуществляет процесс создания ключей, формирование и проверку ЭП, в результате чего получение сертификатов и создание ключей становится невозможным без его установки.

Система “КАРМА” поддерживает следующие криптопровайдеры:

- стандартные криптопровайдеры, входящие в состав операционной системы Windows - Microsoft Base Cryptographic Provider, Microsoft Enhanced Cryptographic Provider и другие;

- отечественные криптопровайдеры, такие как «КриптоПро CSP», «Сигнал-КОМ CSP», «Домен-К», «SMART CRYPTO» и другие, поддерживающими спецификацию Microsoft CryptoAPI 2.0.

- национальные криптопровайдеры других стран, поддерживающие спецификацию Microsoft CryptoAPI 2.0.

Криптодрайвер, являющийся частью криптопровайдера КриптоПро, делает возможным использование шифрования, расшифрования, хеширования и проверки подписи на уровне ядра ОС.

Благодаря поддержке криптодрайвером ЭП XML документов осуществляется использование российские криптоалгоритмов в Microsoft Office 2007 – 2010.

Криптопровайдер КриптоПро CSP выполняет следующие функции:

- обеспечение контроля целостности информации и конфиденциальности с помощью имитозащиты и шифрования в соответствии с ГОСТ 28147-89;

- обеспечение юридической значимости ЭД и авторизация при осуществлении обмена ЭД между пользователями с помощью процедур проверки и формирования ЭП в соответствии с отечественными стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94;

- контроль целостности программного обеспечения для защиты от нарушения правильности функционирования или несанкционированного изменения;

Криптопровайдер КриптоПро CSP сертифицирован в ФСБ, что позволяет осуществлять подписание документов с использованием простой, усиленной неквалифицированной и усиленной квалифицированной ЭП. Документ, подписанный простой или усиленной неквалифицированной ЭП является аналогом простого бумажного документа, подписанного собственноручной подписью. Документ, подписанный усиленной квалифицированной подписью, является аналогом бумажного документа, имеющего подпись и печать.

ЗАКЛЮЧЕНИЕ

Разработка системы защиты информации электронного документооборота должна проводиться с учетом защиты от выявленных угроз и возможных информационных рисков, для которых определяются способы защиты, и на основе предложенного показателя оценки ее эффективности. При этом учитываются требования, которые предъявляются к созданию таких систем, а именно:

– организация защиты информации осуществляется с учетом системного подхода, обеспечивающего оптимальное сочетание взаимосвязанных методологических, организационных, программных, аппаратных и иных средств;

– система должна развиваться непрерывно, так как способы реализации угроз информации непрерывно совершенствуются. Управление ИБ – это непрерывный процесс, заключающийся в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования систем ИБ, непрерывном контроле, выявление ее «узких» и слабых мест, потенциальных каналов утечки информации и новых способов несанкционированного доступа (НСД);

– система должна предусматривать разделение и минимизацию полномочий по доступу к обрабатываемой информации и процедурам обработки;

– система должна обеспечивать контроль и регистрацию попыток НСД, содержать средства для точного установления идентичности каждого пользователя и производить протоколирование действий;

– обеспечивать надежность зашиты информации и контроль за функционированием системы зашиты, т.е. использовать средства и методы контроля работоспособности механизмов защиты.

Реализация перечисленных требований при создании системы защиты информации в СЭД будет способствовать организации эффективного защищенного документооборота.

Я считаю, что цель данной курсовой работы полностью раскрыта и достигнута. Задачи, которые стояли передо мной выполнены, а именно:

- Разобран вопрос что из себя представляет электронная документация.

- Исследована автоматизации электронного документооборота.

- Разработана система безопасности электронного документооборота.

- Проанализированы и даны практические рекомендации для создания систем безопасности электронного документооборота.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам. – Москва: Наука, 2015. – 552 c

- Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. – М.: КноРус, 2019. – 432 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2018. – 400 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2017. – 476 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. – М.: Риор, 2017. – 400 c.

- Гафнер, В. В. Информационная безопасность / В.В. Гафнер. – М.: Феникс, 2014. – 336 c.

- Петров, М.И. Безопасность и персонал.; Изд: журнал "Управление персоналом".; 240 с.; 2006.; 10000 экз.; ISBN 5-9563-0053-1

- Сабинин, В.Н. Организация конфиденциального делопроизводства начало обеспечения безопасности информации в фирме [Электронный ресурс]; Режим доступа: http://www.informost.ru/news/05-09/13

- Распределительная система управления документами эпохи WEB – технологий // F1. – 1998. – №2. – c.34 – 37. – Рус.

- Развитие электронной доставки документов в библиотеках России. Глухов В.А., Лаврик О.Л. 275 лет на службе науке: библиотеки и институты информации в системе РАН: Сборник науч. трудов. Инф.- библ. совет. М.: Изд-во Инф.- библ. совет., 2000, с. 192-204. Библ. 18. Рус.

- Документация в информационном обществе: электронное делопроизводство и электронный архив / Кобелькова Л.А. // Отеч. архив. – 2000. – №1 – с.110 – 112. – Рус.

- От изоляции к кооперации: Развитие систем электронной доставки документов и электронного МБА в региональных библиотеках / Терехович В.А. // 6 –ая Междунар. конф. "Библиотеки и ассоциации в меняющемся мире: новые технологии и новые формы сотрудничества", Судак и др., 5-13 июня, 1999 г., "Крым 99": Матер.конф. Т.1. – Симферополь, 1999.- с. 71-74.- Рус., рез. англ.

- Федоров, А. В. Информационная безопасность в мировом политическом процессе / А.В. Федоров. – М.: МГИМО-Университет, 2017. – 220 c.

- Чипига, А. Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. – М.: Гелиос АРВ, 2013. – 336 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. – М.: Форум, 2018. – 256 c.

- Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. – М.: Академический проект, 2014. – 544 c.

- Анализ внешней и внутренней среды организации

- Особенности политики психологической поддержки персонала малых предприятий

- Наглядность как принцип обучения

- Состав правонарушения

- Нотариат в РФ

- Гарантии прав и свобод человека

- Гарантии прав и свобод человека и гражданина

- Современные языки программирования (С++ )

- Проектирование реализации операций бизнес-процесса «Транспортная доставка заказов»

- Системы защиты информации в банковских системах

- Исследование проблем защиты информации

- Проектирование реализации операций бизнес-процесса «Управление документооборотом