Исследование проблем защиты информации

Содержание:

ВВЕДЕНИЕ

Информационная безопасность в 21 веке является ключом к успеху любой организации. Особенно с развитием компьютеров и их распространением, а также с развитием всемирного Интернета. Проблема в том, что информационная безопасность становится все более серьезной. Количество пользователей, компьютеров и Интернета в нашей стране увеличивается каждый год во всем мире. Количество компьютерных преступлений также – растет. Крупные компании каждый год несут большие финансовые потери от кражи конфиденциальной и другой информации. Причины эскалации киберпреступности различны, наиболее важными из них являются: переход от традиционных «бумажных» технологий к хранению и передаче информации в электронную и разработка технологий защиты информации, которые в этом случае очень плохи. Каждая современная компания должна играть ключевую роль в защите информации для успешного развития. Многие руководители компаний и предприятий не имеют четкого понимания проблем информационной безопасности.

Поэтому, нет никаких сомнений в актуальности данной темы. Проблема защиты информации в наше время один из самых важных вопросов. Следовательно исследование данной проблемы очень важно в 21 веке.

Цель курсовой работы – исследовать проблемы защиты информации и средства её обеспечения.

Задачи исследования:

- Узнать, что же чаще является угрозой информационной безопасности.

- Исследовать проблемы защиты информации в компьютерных системах.

- Проанализировать существующие средства обеспечения информационной безопасности.

ГЛАВА 1. Что угрожает информационной безопасности

Действия, которые могут нанести ущерб информационной безопасности, можно разделить на несколько категорий.

1.1. Действия, осуществляемые пользователями

Эта категория включает в себя:

- целенаправленная кража или уничтожение данных на рабочей станции или сервере;

- повреждение пользовательских данных из-за неосторожных действий.

Архитектура Интернета означает подключение к внешним открытым сетям, использование внешних служб и предоставление собственных внешних служб, что предъявляет повышенные требования к информационной безопасности [1].

В Интранет-системах используется клиент-серверный подход, и сегодня основная роль отводится сетевому сервису. Веб-серверы должны поддерживать традиционные функции безопасности, такие как аутентификация и контроль доступа. Кроме того, необходимо обеспечить новые функции, в частности безопасность программной среды как на стороне сервера, так и на стороне клиента.

1.2. "Электронные" методы воздействия, осуществляемые хакерами

Под хакерами понимаются люди, причастные к компьютерным преступлениям, как профессионально (в том числе в рамках соревнования), так и из любопытства.

Эти методы включают в себя [1]:

- несанкционированное проникновение в компьютерные сети;

- DOS-атаки.

Целью несанкционированного проникновения в корпоративную сеть извне может быть нанесение вреда (уничтожение данных), кража конфиденциальной информации и использование ее в незаконных целях, использование корпоративной инфраструктуры, сеть для организации атак на сторонние сайты, кражи средств со счетов и т. д.

Атака типа DOS («отказ в обслуживании») [3] – это внешняя атака на узлы корпоративной сети, ответственные за ее безопасную и эффективную работу (файлы, почтовые серверы). Злоумышленники организуют массовую отправку пакетов данных на эти узлы, чтобы вызвать их перегрузку и, следовательно, деактивировать их на определенное время. Как правило, это приводит к нарушениям бизнес-процессов компании-жертвы, потере клиентов, нанесению ущерба репутации и т. д.

1.3. Компьютерные вирусы

Компьютерные вирусы и другие вредоносные программы представляют собой отдельную категорию методов электронного воздействия. Они представляют реальную угрозу для современного бизнеса, который использует компьютерные сети, Интернет и электронную почту в больших масштабах. Проникновение вируса в узлы корпоративной сети может привести к сбоям в работе, потере рабочего времени, потере данных, краже конфиденциальной информации и даже прямой краже финансовых ресурсов. Вирусная программа, проникающая в корпоративную сеть, может дать злоумышленникам частичный или полный контроль над деятельностью компании [2]. Классификация вирусов приведена в приложении 1.

Всего за несколько лет спам превратился из незначительного раздражающего фактора в одну из самых серьезных угроз безопасности.

В последнее время электронная почта стала основным каналом распространения вредоносных программ. Спам занимает много времени, чтобы отобразить, а затем удалить сообщения. Как отдельные лица, так и организации становятся жертвами мошеннических действий спамеров (часто жертвы стараются не разглашать такие события).

Важная переписка часто удаляется вместе со спамом, что может привести к потере клиента, расторжению договора и другим неприятным последствиям. Риск потери корреспонденции особенно высок при использовании черных списков RBL и других «грубых» методов фильтрации спама [4].

Также существует множество внешних факторов могут повлиять на информационную безопасность компании [5].

Причиной потери данных может быть неправильное хранение, кража компьютеров и носителей, форс-мажорные обстоятельства и т. д.

Рассмотрев множество интернет источников и кратно описав в данной работе, что же все-таки угрожает информационной безопасности, можно сделать сводную таблицу, где в процентах будет продемонстрировано влияние нарушений информационной безопасности на деятельность ИТ служб (Таблица 1).

Таблица 1

Влияние нарушений безопасности на деятельность ИТ служб

|

Испорченные, потерянные и недоступные хранимые данные |

29% |

|

Недоступные электронная почта и приложения |

26% |

|

Неработоспособность сетей |

24% |

|

Финансовые потери |

5% |

|

Негативное влияние на репутацию торговой марки |

4% |

|

Кража интеллектуальной собственности |

4% |

|

Нарушение закона |

3% |

|

Мошенничество |

3% |

|

Кража личной информации (о клиентах или сотрудниках) |

3% |

|

Падение цены акций |

1% |

|

Вымогательство |

1% |

Проведя исследование можно сделать вывод, что необходимость защиты данных обусловлена следующими причинами:

- Затраты на восстановление и немедленные простои. Эти затраты являются более значительными. Это также включает в себя затраты на снижение работоспособности (например, система была стабильной, но канал связи был забит запросами злоумышленника) и затраты на отвлечение персонала от основной работы (серьезные сбои могут привлечь большинство сотрудников компании воюют и выздоравливают).

- Снижение доверия клиентов. Крупные банкротства не могут быть скрыты от общественности, и это создает риск переключения клиентов на конкурента, что означает потерю прибыли.

- Опасность преследования. Потеря денег клиента или разглашение частной информации может привести к судебному разбирательству, что означает потерю судебных издержек и, возможно, большую компенсацию.

- На самом деле потеря и / или разглашение секретных данных. Его невозможно оценить, ущерб может быть просто огромным, пока компания не обанкротится.

ГЛАВА 2. Проблемы защиты информации в компьютерных системах

Широкое использование компьютерных технологий в автоматизированных системах обработки информации и управления обострило проблему защиты информации, циркулирующей в компьютерных системах, от несанкционированного доступа. Информационная безопасность в компьютерных системах имеет ряд специфических особенностей, связанных с тем, что информация не жестко связана со средой. Её можно легко и быстро скопировать и передать по каналам связи. Известно очень большое количество информационных угроз, которые могут быть реализованы как внешними нарушителями, так и внутренними нарушителями [10].

Радикальные решения проблем, связанных с защитой электронной информации, могут быть получены только с помощью криптографических методов, которые позволяют решать наиболее важные проблемы, связанные с безопасной автоматической обработкой и передачей данных. В то же время современные быстрые методы криптографического преобразования помогают сохранить начальную производительность автоматизированных систем. Криптографические преобразования данных являются наиболее эффективным способом обеспечения конфиденциальности, целостности и подлинности данных. Только их использование в сочетании с необходимыми техническими и организационными мерами может обеспечить защиту от многих потенциальных угроз [15].

Проблемы, возникающие в связи с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа [30]:

- перехват информации – целостность информации сохраняется, но нарушается ее конфиденциальность;

- изменение информации – исходное сообщение изменено или полностью заменено другим и отправлено получателю;

- замена авторства информации. Эта проблема может иметь серьезные последствия. Например, кто-то может отправить письмо от вашего имени (этот тип мошенничества обычно называется олицетворением), или веб-сервер может выдать себя за электронный магазин, принять заказы, номера кредитных карт, но не отправлять товар.

Потребности современных практических вычислений привели к появлению нетрадиционных задач по защите электронной информации, одной из которых является аутентификация электронной информации в ситуации, когда стороны, обменивающиеся информацией, не доверяют друг другу. Эта проблема связана с созданием систем электронной цифровой подписи [7].

2.1. Электронная цифровая подпись

Теоретической основой для решения этой проблемы было открытие криптографии с двумя ключами американскими исследователями Диффи и Хемиманом в середине 1970-х годов, что стало блестящим достижением в эволюционном развитии криптографии. Революционные идеи криптографии с двумя ключами привели к резкому увеличению числа открытых исследований в области криптографии и показали новые пути её развития, новые возможности и уникальную ценность ее методов в современных условиях массового использования технологий шифрования [10].

Технической основой перехода к информационному обществу являются современные микроэлектронные технологии, которые обеспечивают постоянное повышение качества вычислительной техники и служат основой для поддержания основных тенденций ее развития – миниатюризации, снижения энергопотребления, увеличения оперативной и съемной оперативной памяти. Емкость хранилища, повышение производительности и надежности, расширение сферы применения [40]. Эти тенденции в развитии компьютерных технологий привели к тому, что на современном этапе защита компьютерных систем от несанкционированного доступа характеризуется возрастающей ролью программных и криптографических механизмов защиты по сравнению с аппаратными средствами.

Растущая роль программных и криптографических инструментов проявляется в том, что возникающие новые проблемы в области защиты компьютерных систем от несанкционированного доступа требуют использования механизмов и протоколов с относительно высокой вычислительной сложностью и могут быть эффективно решены с помощью компьютерных ресурсов [25].

2.2. Проблемы защиты информации в мире

Одной из важных социально-этических проблем, возникающих в связи с растущим использованием методов криптографической защиты информации, является противоречие между желанием пользователей защитить свою информацию и сообщения и желанием специальных государственных служб иметь возможность доступа к информации от других организаций и отдельных лиц для пресечения незаконной деятельности.

В развитых странах существует широкий спектр взглядов на подходы к вопросу регулирования использования алгоритмов шифрования. Высказываются предложения о полном запрете на широкое использование криптографических методов для обеспечения полной свободы использования. Некоторые предложения касаются разрешения использования только ослабленных алгоритмов или установления процедуры обязательной регистрации ключей шифрования. Крайне сложно найти оптимальное решение этой проблемы [23].

Как можно оценить связь между потерей законопослушных граждан и организаций из-за незаконного использования их информации и потерей государства из-за невозможности доступа к зашифрованной информации от определенных групп, скрывающих их незаконную деятельность?

Как можно гарантировать, что люди, нарушающие другие законы, предотвратят незаконное использование криптографических алгоритмов?

Кроме того, всегда есть варианты скрытого хранения и передачи информации. Эти вопросы по-прежнему должны решаться социологами, психологами, юристами и политиками.

2.3. Информационные преступления в Интернете

С появлением глобальных информационных сетей, таких как Интернет, является важным достижением в области компьютерных технологий. Тем не менее, есть много компьютерных преступлений, связанных с Интернетом.

Результатом опыта использования сети Интернет является выявленная слабость традиционных механизмов защиты информации и задержка в применении современных методов [38].

Шифрование дает возможность обеспечить безопасность информации в Интернете, и в настоящее время ведутся работы по внедрению необходимых криптографических механизмов в этой сети. Не отказываясь от прогресса в компьютеризации, но использование современных достижений в криптографии является стратегически правильным решением. Широкое использование глобальных сетей информации и шифрования является достижением и признаком демократического общества [41].

Основы криптографии в информационном обществе не могут объективно быть привилегией отдельных государственных служб, но это острая необходимость в самых широких слоях научных и технических работников, которые используют компьютерную обработку данных или разрабатывают информационные системы. Уже одно это может послужить основой для эффективного внедрения и эксплуатации средств защиты информации.

Одна организация не может обеспечить достаточно полный и эффективный контроль над информационными потоками в пределах всего государства и обеспечить адекватную защиту национального информационного ресурса [19]. Однако отдельные государственные органы могут создавать условия для формирования рынка высококачественных средств безопасности, достаточного обучения специалистов, овладения основами криптографии и защиты информации от массовых пользователей.

В начале 1990-х годов в России и других странах СНГ наметилась явная тенденция преодолеть расширение сферы применения информационных технологий по сравнению с развитием систем защиты данных. В некоторой степени эта ситуация была и является типичной для развитых капиталистических стран.

Это логично: сначала должна возникнуть практическая проблема, а затем будут найдены решения. Наступление перестройки в ситуации отставания стран СНГ в области компьютеризации в конце 1980-х годов создало благодатную почву для преодоления разрыва [29].

У нас перед глазами пример развитых стран, возможность приобретения системного программного обеспечения и компьютерного оборудования вдохновила домашних пользователей. Включение массового потребителя, заинтересованного в оперативной обработке данных и других преимуществах современных компьютерных и информационных систем, в решение проблемы компьютеризации привело к очень высоким темпам развития в этой области в России и других странах.

Однако естественная совместная разработка средств автоматизации обработки информации и средств защиты информации была в значительной степени нарушена, что привело к серьезным киберпреступлениям [13]. Не секрет, что киберпреступность в настоящее время является одной из самых актуальных проблем.

Использование систем защиты иностранного производства не может исправить этот дисбаланс, поскольку продукты этого типа, поступающие на российский рынок, не соответствуют требованиям из-за существующих экспортных ограничений, принятых в США, главном производителе средств защиты информации. Другим аспектом первостепенной важности является то, что продукты этого типа должны проходить установленную процедуру сертификации в организациях, уполномоченных проводить такую работу [24].

Сертификаты иностранных фирм и организаций не могут заменить отечественные. Факт использования сторонних системных и прикладных программ создает повышенную потенциальную угрозу информационным ресурсам. Использование иностранных средств правовой защиты без надлежащего анализа соответствия выполняемых функций и уровня предоставляемой защиты может многократно осложнить ситуацию.

Для форсирования информационного процесса требуется адекватный запас средств защиты потребителей. Отсутствие на внутреннем рынке достаточного количества средств для защиты информации, циркулирующей в информационных системах в течение значительного периода времени, не позволило принять необходимые меры для защиты данных. Ситуация усугублялась отсутствием достаточного количества специалистов в области защиты информации, поскольку последние, как правило, готовились только для специальных организаций [33]. Реструктуризация последних, связанная с изменениями, происходящими в России, привела к формированию независимых организаций, специализирующихся в области защиты информации, которые поглотили освобожденный персонал, и, как следствие, привело к появлению довольно большого количества средств защиты, сертифицированных для отечественных разработчиков.

Одной из важных характеристик массового использования информационных технологий является то, что для эффективного решения проблемы защиты информационного ресурса государства необходимо распределять меры защиты данных среди массовых пользователей. Информация должна быть защищена прежде всего там, где она создается, собирается и обрабатывается организациями, которые непосредственно пострадали от несанкционированного доступа к данным. Этот принцип является рациональным и эффективным: защита интересов отдельных организаций является составной частью достижения защиты интересов государства в целом [36].

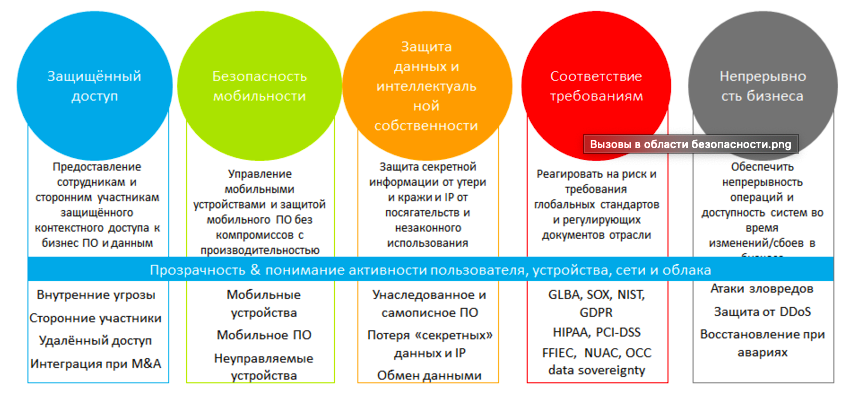

Проделав исследование в области угроз и проблем защиты информации их можно светли в общую схему, которая показана на рисунке 1.

Рисунок 1. Основные проблемы защиты данных в информационных системах

Рисунок 1. Основные проблемы защиты данных в информационных системах

Сделаем следующие выводы:

Конечная цель реализации мер безопасности

Повышение потребительских свойств защищаемого сервиса, а именно:

- Удобство использования сервиса

- Безопасность при использовании сервиса

- Применительно к системам ДБО (дистанционное банковское обслуживание) – это означает сохранность денег

- Применительно к системам электронного взаимодействия – это означает контроль над правами на объект и сохранность ресурсов

- Утрата любого свойства безопасности означает потерю доверия к сервису безопасности

Что подрывает доверие к сервисам безопасности

На бытовом уровне:

- Информация о хищениях денег и собственности, зачастую излагаемая гипертрофировано

- Запуганность людей непонятными для них, а значит, неконтролируемыми угрозами (кибератаками, хакерами, вирусами и т.д.)

- Некачественная работа предоставленного сервиса (отказы, ошибки, неточная информация, утрата информации)

- Недостаточно надежная аутентификация личности

- Факты мошенничества, с которыми сталкиваются люди или слышали о них

На правовом уровне:

- Утрата аутентичности данных

- Утрата легитимности сервиса безопасности по формальному признаку (окончание срока действия сертификата, аттестата на объект, лицензии на вид деятельности, окончание поддержки)

- Сбои в работе СКД –СУД, нарушение конфиденциальности

- Слабый уровень доверия к сервису аутентификации

- Сбои и недостатки в работе систем защиты, дающие возможность оспорить легитимность совершаемых операций

ГЛАВА 3. Средства обеспечения информационной безопасности

3.1. Организационно-технические

Для описания технологии информационной безопасности конкретной информационной системы обычно создается так называемая «Политика информационной безопасности» или «Политика безопасности рассматриваемой информационной системы».

Политика безопасности – совокупность документированных правил, процедур, практик или директив в области информационной безопасности, которыми руководствуется организация в своей деятельности.

Политика безопасности ИКТ – правила, руководства, установленные практики, которые определяют, как управлять, защищать и распределять активы, включая критически важную информацию, внутри организации и ее информационных технологий и телекоммуникации.

Для построения «Политики информационной безопасности» рекомендуется отдельно рассмотреть следующие области защиты информационной системы [12]:

- Защита объектов информационной системы;

- Защита процессов, процедур и программ обработки информации;

- Защита каналов связи;

- Подавление паразитного электромагнитного излучения;

- Управление безопасностью

В то же время для каждой из указанных областей в «Политике информационной безопасности» должны быть описаны следующие шаги по созданию инструментов информационной безопасности [11]:

- выявление информации и технических ресурсов, подлежащих защите;

- определить все потенциальные угрозы и каналы для утечки информации;

- провести оценку уязвимости и риска информации с учетом разнообразия угроз и каналов утечки;

- определение требований к системе защиты;

- выбор средств защиты информации и их характеристики;

- внедрение и организация использования избранных мер, методов и средств защиты;

- мониторинг целостности и управление системой защиты.

Руководство по информационной безопасности документировано в форме требований к информационной системе. Документы обычно делятся в соответствии с уровнями описания (деталями) процесса защиты.

Документы самого высокого уровня «Политики информационной безопасности» отражают позицию организации в области деятельности, связанной с защитой информации, ее стремление соответствовать национальным и международным требованиям и стандартам в этой области [43].

Такие документы можно назвать «Концепцией ИБ», «Регламентом ИБ», «Политикой ИБ», «Техническим стандартом ИБ» и т. д. Область распространения документов высшего уровня обычно не ограничена, однако эти документы могут быть выпущены в двух редакциях – для внешнего использования и внутреннего. В соответствии с ГОСТ Р ИСО / МЭК 17799-2005 на высшем уровне «Политики информационной безопасности» должны быть подготовлены следующие документы:

- «Концепция безопасности ИС»,

- «Принципы допустимого использования ресурсов системы ИТ»,

- «План обеспечения непрерывности бизнеса».

Промежуточный уровень включает документы, относящиеся к определенным аспектам информационной безопасности. Это требования к созданию и эксплуатации средств защиты информации, организации информации и бизнес-процессов организации в определенной области информационной безопасности [34].

Например:

- безопасность данных,

- безопасность связи,

- использование криптографической защиты,

- фильтрация контента и т. д.

Эти документы обычно выпускаются в форме внутренней организационной и технической политики (стандартов). Все документы среднего уровня «Политики информационной безопасности» являются конфиденциальными.

Низкоуровневая «Политика информационной безопасности» включает рабочие правила, руководства по администрированию и инструкции для отдельных служб информационной безопасности [32].

3.2. Аппаратно-программные

Несмотря на то, что современные операционные системы для персональных компьютеров, такие как Windows Vista, Windows 8 и Windows 10, имеют свои собственные подсистемы безопасности, актуальность создания дополнительных функций безопасности сохраняется. Дело в том, что большинство систем не могут защитить данные вне его, например, при обмене сетевой информацией.

Защиту аппаратного и программного обеспечения информации можно разделить на пять групп [37]:

- Системы идентификации (распознавания) и аутентификации (аутентификации) пользователя.

- Дисковые системы шифрования.

- Системы для шифрования данных, передаваемых по сетям.

- Электронные системы аутентификации данных.

- Инструменты управления криптографическими ключами.

3.2.1. Системы аутентификации и идентификации пользователей

Они используются для ограничения доступа случайных и нелегальных пользователей к ресурсам компьютерной системы. Общий алгоритм работы этих систем состоит в получении информации от пользователя, которая подтверждает его личность, проверке его подлинности и, следовательно, предоставлении (или не предоставлении) этому пользователю возможности работать с системой.

При создании этих систем возникает проблема выбора информации, на основе которой выполняются процедуры идентификации пользователя и аутентификации.

Можно выделить следующие типы [5]:

- секретная информация, которую имеет пользователь (пароль, секретный ключ, персональный идентификатор и т. д.); пользователь должен помнить эту информацию, иначе могут быть использованы специальные инструменты хранения;

- физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки и т. д.) или особенности поведения (особенно работа на клавиатуре и т. д.).

Системы, основанные на информации первого типа, считаются традиционными. Системы, использующие второй тип информации, называются биометрией. Следует отметить, что существует тенденция к быстрому развитию систем биометрической идентификации.

3.2.2. Системы шифрования дисковых данных

Чтобы сделать информацию бесполезной для врага, используется ряд методов преобразования данных, называемых криптографией.

Системы шифрования могут выполнять криптографические преобразования данных на уровне файлов или на уровне жесткого диска. Программы первого типа включают программы архивирования, такие как ARJ и RAR, которые позволяют использовать криптографические методы для защиты архивных файлов. Примером второго типа системы является программа шифрования Diskreet, которая является частью популярного программного пакета Norton Utilities Best Crypt. Еще одной особенностью классификации систем шифрования данных на жестких дисках является то, как они работают.

Функциональность системы шифрования жесткого диска делит их на два класса [6]:

- «прозрачные «системы шифрования;

- системы, которые специально необходимы для шифрования.

В прозрачных системах шифрования (шифрование «на лету») криптографические преобразования выполняются в режиме реального времени, невидимые для пользователя.

Например, пользователь записывает подготовленный документ в текстовом редакторе на защищенный диск, а система защиты шифрует его в процессе записи.

Системы второго класса – это, как правило, утилиты, которые должны быть специально вызваны для выполнения шифрования.

К ним относятся, например, архиваторы со встроенной защитой паролем.

Большинство систем, предлагающих установить пароль для документа, не шифруют информацию, а только предоставляют запрос пароля при доступе к документу. К таким системам относятся MS Office, 1С и многие другие.

3.2.3. Системы шифрования данных, передаваемых по сетям

Существует два основных метода шифрования: канальное шифрование и терминальное шифрование (абонентское шифрование).

При канальном шифровании вся информация, передаваемая по каналу связи, включая служебную информацию, защищена. Этот метод шифрования имеет следующее преимущество: интеграция методов шифрования на канальном уровне позволяет использовать аппаратное обеспечение, что способствует повышению производительности системы. Однако такой подход имеет существенные недостатки [8]:

Шифрование служебных данных усложняет механизм маршрутизации сетевых пакетов и требует дешифрования данных в промежуточных устройствах связи (шлюзах, реле и т. д.).

Шифрование служебной информации может привести к появлению статистических шаблонов в зашифрованных данных, что влияет на надежность защиты и накладывает ограничения на использование криптографических алгоритмов.

Терминальное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя абонентами. В этом случае защищен только контент сообщений, вся служебная информация остается открытой. Недостатком является возможность анализа информации о структуре обмена сообщениями, например, об отправителе и получателе, о времени и условиях передачи данных, а также об объеме передаваемых данных.

3.2.4. Системы аутентификации электронных данных

При обмене данными по сетям возникает проблема аутентификации автора документа и самого документа, т.е. аутентифицировать автора и проверить отсутствие изменений в полученном документе. Код аутентификации сообщения (имитация вставки) или электронная подпись используются для аутентификации данных.

Вставка генерируется из открытых данных посредством специального преобразования шифрования с использованием секретного ключа и передается по каналу связи в конце зашифрованных данных. Вставка проверяется получателем, у которого есть секретный ключ, путем повторения процесса, ранее выполненного отправителем для полученных открытых данных [12].

Электронная цифровая подпись – это сравнительно небольшой объем дополнительной аутентификационной информации, передаваемой с подписанным текстом. Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Таким образом, принципы симметричного шифрования используются для реализации вставки, а асимметричные для реализации электронной подписи. Мы рассмотрим эти две системы шифрования более подробно позже.

3.2.5. Средства управления криптографическими ключами

Безопасность каждой криптосистемы зависит от используемых криптографических ключей. В случае неопределенного управления ключами злоумышленник может получить ключевую информацию и получить полный доступ ко всей информации в системе или сети.

Существуют следующие типы функций управления ключами: генерация ключей, хранение и распространение [30].

Методы генерации ключей для симметричных и асимметричных криптосистем различны. Оборудование и программное обеспечение, используемое для генерации случайных чисел, используется для генерации симметричных ключей криптосистемы. Генерация ключей для асимметричных криптосистем сложнее, потому что ключи должны иметь определенные математические свойства.

Функция архивирования обеспечивает организацию безопасного архивирования, учета и удаления ключевой информации. Чтобы обеспечить безопасное хранение ключей, они шифруются с использованием других ключей. Этот подход приводит к концепции ключевой иерархии. Иерархия ключей обычно включает в себя главный ключ (то есть главный ключ), ключ шифрования ключа и ключ шифрования данных. Следует отметить, что генерация и хранение мастер-ключа является критической проблемой криптографической защиты [37].

Распределение является наиболее важным процессом в управлении ключами. Этот процесс должен обеспечить конфиденциальность распределенных ключей и быть быстрым и точным. Ключи распределяются между пользователями сети двумя способами:

- использование прямого обмена сеансовыми ключами;

- используя один или несколько центров распространения ключей.

Любые меры по защите информации должны быть экономически и финансово обоснованы. Конфиденциальность не может стоить дороже, чем защищенная информация. Поэтому, прежде чем вводить режим коммерческой тайны, руководству компании с участием бухгалтерских экспертов и руководителей необходимо оценить экономический эффект, который позволит классифицировать информацию (объем потенциальной прибыли или предотвращенный ущерб), и сравнить ее с возможные потери от открытого использования.

С конца 80-х и начала 90-х годов проблемы, связанные с защитой информации, беспокоили как экспертов по компьютерной безопасности, так и многочисленных обычных пользователей персональных компьютеров. Это связано с глубокими изменениями, внесенными компьютерными технологиями в нашу жизнь. Подход к понятию «информация» изменился. Этот термин теперь чаще используется для обозначения специального продукта, который можно купить, продать, обменять на что-то другое и т. д. Кроме того, стоимость такого продукта часто в десятки или даже сотни раз превышает стоимость самого компьютера, который он функционирует.

Естественно, необходимо защищать информацию от несанкционированного доступа, кражи, уничтожения и других преступных действий. Однако большинство пользователей не знают, что они постоянно рискуют своей безопасностью и личными секретами. И лишь немногие защищают свои данные любым способом. Пользователи компьютеров регулярно оставляют совершенно незащищенными даже такие данные, как налоговая и банковская информация, деловая переписка и электронные таблицы. Проблемы становятся намного сложнее, когда вы начинаете работать или играть в сети, поскольку на этом этапе хакеру гораздо проще получить или уничтожить информацию на вашем компьютере.

ЗАКЛЮЧЕНИЕ

Информация – это очень важный ресурс. Потеря конфиденциальной информации наносит моральный или материальный ущерб. Условия, ведущие к незаконному хранению конфиденциальной информации, сводятся к ее разглашению, утечке и несанкционированному доступу к ее источникам.

В современных условиях безопасность информационных ресурсов может быть гарантирована только защитой интегрированной системной информации.

Интегрированная система информационной безопасности должна быть:

- непрерывной,

- плановой,

- сфокусированной,

- конкретной,

- активной,

- надежной и т. д.

Система информационной безопасности должна базироваться на системе видов самоподдержки, которая может работать не только в бытовых условиях, но и в критических ситуациях.

Разнообразие условий, способствующих незаконному присвоению конфиденциальной информации, требует использования не менее разнообразных методов, сил и средств для обеспечения безопасности информации.

Способы обеспечения информационной безопасности должны быть сосредоточены на проактивном характере действий, направленных на заблаговременные меры по предотвращению возможных угроз коммерческой тайне.

Обеспечение информационной безопасности достигается посредством правовых, организационных и технических мер, каждая из которых обеспечивается конкретными силами и мерами с соответствующими характеристиками.

Я считаю, что цель моей курсовой работы была достигнута.

Задачи, которые были исследованы в данной работе:

- Рассмотрено, что чаще всего является угрозой информационной безопасности.

- Исследованы проблемы защиты информации в компьютерных системах.

- Проанализированы существующие средства обеспечения информационной безопасности.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Бабаш, А.В. Информационная безопасность: Лабораторный практикум / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2019. - 432 c.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 400 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2017. - 476 c.

- Баранова, Е.К. Информационная безопасность и защита информации: Учебное пособие / Е.К. Баранова, А.В. Бабаш. - М.: Риор, 2018. - 400 c.

- Баранова, Е.К. Информационная безопасность. История специальных методов криптографической деятельности: Учебное пособие / Е.К.

- Баранова, А.В. Бабаш, Д.А. Ларин. - М.: Риор, 2008. - 400 c.

- Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: Учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 64 c.

- Глинская, Е.В. Информационная безопасность конструкций ЭВМ и систем: учебное пособие / Е.В. Глинская, Н.В. Чичварин. - М.: Инфра-М, 2018. - 160 c.

- Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2017. - 159 c.

- Гришина, Н.В. Информационная безопасность предприятия: Учебное пособие / Н.В. Гришина. - М.: Форум, 2018. - 118 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити-Дана, 2013. - 239 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити, 2013. - 239 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография. / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити, 2015. - 239 c.

- Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: Юнити, 2014. - 182 c.

- Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.1 / С.В. Запечинков. - М.: ГЛТ, 2006. - 536 c.

- Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.2 / С.В. Запечинков. - М.: ГЛТ, 2008. - 558 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ, 2008. - 558 c.

- Запечников, С.В. Информационная безопасность открытых систем. Том 1. Угрозы, уязвимости, атаки и подходы к защите: Учебник для вузов. / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ , 2006. - 536 c.

- Запечников, С.В. Информационная безопасность открытых систем. Том 2. Средства защиты в сетях: Учебник для вузов. / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ , 2008. - 558 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 - Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. - М.: ГЛТ, 2006. - 536 c.

- Ковалев, А.А. Военная безопасность России и ее информационная политика в эпоху цивилизационных конфликтов: Монография / А.А. Ковалев, В.А. Шамахов. - М.: Риор, 2018. - 32 c.

- Конотопов, М.В. Информационная безопасность. Лабораторный практикум / М.В. Конотопов. - М.: КноРус, 2013. - 136 c.

- Кузнецова, А.В. Искусственный интеллект и информационная безопасность общества / А.В. Кузнецова, С.И. Самыгин, М.В. Радионов. - М.: Русайнс, 2017. - 64 c.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. - М.: ГЛТ, 2004. - 280 c.

- Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации: Учебное пособие для вузов. / А.А. Малюк. - М.: Горячая линия -Телеком , 2004. - 280 c.

- Мельников, Д.А. Информационная безопасность открытых систем: учебник / Д.А. Мельников. - М.: Флинта, 2013. - 448 c.

- Одинцов, А.А. Экономическая и информационная безопасность предпринимательства / А.А. Одинцов. - М.: Academia, 2004. - 384 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2018. - 88 c.

- Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

- Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

- Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c.

- Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c.

- Чернопятов, А. Наука, образование и практика: профессионально-общественная аккредитация, тьюторство, информационные технологии, информационная безопасность / А. Чернопятов. - М.: Русайнс, 2013. - 144 c.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: Форум, 2018. - 256 c.

- Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ Инфра-М, 2013. - 416 c.

- Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Академический проспект, 2008. - 544 c.

- Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. - М.: Академический проект, 2008. - 544 c.

(справочное)

Классификация существующих вирусов

По разрушительным возможностям

Очень опасные

опасные

неопасные

По способу заражения

резидентные

нерезидентные

По среде обитания

загрузочные

файловые

сетевые

файлово - загрузочные

По особенностям алгоритма

троянские (квазивирусы)

паразиты

репликаторы (черви)

невидимки (стелс)

макровирусы

компаньоны (спутники)

мутанты (призраки)

- Проектирование реализации операций бизнес-процесса «Управление документооборотом

- Методика защиты информации в системах электронного документооборота

- Анализ внешней и внутренней среды организации

- Особенности политики психологической поддержки персонала малых предприятий

- Наглядность как принцип обучения

- Состав правонарушения

- ОАнализ эффективности управления ОАО «Витебский завод тракторных запасных частей»

- Правовые основы оперативно-розыскной деятельности. Структура ФЗ об ОРД

- Гарантии прав и свобод человека и гражданина

- Современные языки программирования (С++ )

- Проектирование реализации операций бизнес-процесса «Транспортная доставка заказов»

- Системы защиты информации в банковских системах