Проектирование защищенной системы видеоконференцсвязи ООО «Высокие Технологии»

Содержание:

Введение

ООО «Высокие Технологии» – это компания, созданная для наиболее качественного оказания услуг ВКС, обслуживания оборудования и обеспечение связи с любой точки страны.

Наши приоритеты – качественный сервис, широкий спектр услуг. Все наши сотрудники являются профессионалами своего дела, обладающими богатым опытом в сфере информационных технологий.

Мы предлагаем:

- Комплексное обслуживание.

- Ремонт Орг. Техники, компьютеров, серверного оборудования

- Горячую линию технической поддержки 24/7.

- Выбор оптимального для Вас тарифа на наши услуги.

- Качество наших услуг.

Глава 1. Аналитическая часть

1.1 История

Групповые системы ВКС, или групповые терминалы и приставки ВКС, — это абонентские комплекты, предназначенные для обеспечения видеосвязи.

В состав системы входит кодек, отвечающий за кодирование/декодирование видео и звука, видеокамера и микрофон.

Такие системы обычно устанавливают в отдельных помещениях, например, в переговорных комнатах.

Их непременный атрибут — большой плазменный/ЖК телевизор или проектор для отображения участников видеоконференции.

Из сказанного очевидно, что групповые системы ВКС должны обладать большой вычислительной мощностью для обработки голосовой и видеоинформации в режиме реального времени, и поэтому они представляют собой сложные, с инженерной точки зрения, продукты.

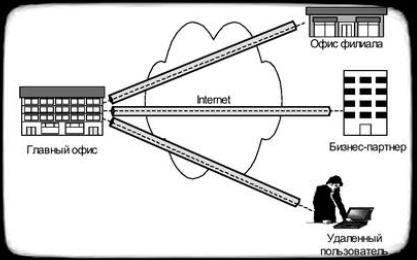

Рисунок.1

Схема стандартной корпоративной сети ВКС для малого и среднего бизнеса

В техническом описании любой групповой системы ВКС можно встретить длинный перечень поддерживаемых стандартов: видеокодеки, аудиокодеки, стандарты совместной работы с данными, связи и управления. Между тем, большая часть приводимых в описаниях характеристик не имеет практического значения.

Назначение

Основное назначение групповых систем ВКС — обеспечить комфортное визуальное общение группы людей с удаленными собеседниками.

В общем случае такой системе приходится решать две очень простые, на первый взгляд, задачи.

Первая заключается в видеосъемке одних участников видеоконференции и передаче их изображения (вместе со звуком от микрофона) другим.

Вторая состоит в отображении картинки на одном или нескольких ТВ (мониторах) и выводе звука на динамики телевизора или акустические колонки (через звукоусиливающую аппаратуру).

История создания

В 1925 году американский монополист телефонной связи AT&T создал своё исследовательское подразделение — Bell Laboratories. Именно там и начались попытки создания видеофона, первый из которых и был продемонстрирован 7 апреля 1927 года. В этот день состоялся видео-звонок из Вашингтона в Нью-Йорк, видео, правда, было односторонним. В разговоре участвовали глава Министерства торговли Герберт Гувер и президент AT&T Вальтер Гиффорд.

К 1950-м технологический потенциал AT&T сильно вырос: изобретены транзисторы, разработаны и внедрены автоматические телефонные станции, запущен сервис мобильной связи, развивается сеть телевизионного вещания. В 1956 году создан рабочий прототип «картинко-фона», устройства, способного передавать изображения говорящих друг другу с частотой 2 кадра в секунду. Картинко-фон требовал для своей работы три телефонных линии: одна для передачи видео, вторая для приема видео и третья для голоса и инициализации соединения.

Ещё пару десятилетий видеофоны жили только в лабораториях и фантастических фильмах. Были несколько попыток запустить коммерческую эксплуатацию видеоконференций, но удачной назвать можно только одну: в 1982 японское подразделение IBM создала систему видеоконференций, которая стала использоваться на еженедельных корпоративных совещаниях. Коммерческие неудачи в первую очередь объясняются ценой оборудования и стоимостью подключения. Абонентское устройство видеоконференции 1980-х стоило более 80000$, а час связи обходился не менее чем в 100$. А доллар в те времена был не тот, что сейчас.

Собственно в 1990-х и началось бурное развитие видеоконференций: появились видеофоны с адекватной ценой (всего 1500$), разработаны первые программные решения для ПК, стандартизирован протокол H.323, набирала силу пакетная передача. Видеоконференции стали цветными и доступными.

Для внедрения ВКС необходима поддержка ограниченного количества стандартов:

Видеокодеки. Полноценная работа любых групповых систем (независимо от производителя) возможна при поддержке всего лишь двух стандартов кодирования видео: H.263 и H.264. Первый (более старый) необходим для совместимости с более ранним оборудованием. Некоторые современные групповые системы ВКС со встроенным MCU используют H.263 при проведении многосторонних видеоконференций. Это связано с тем, что он менее требователен к аппаратным ресурсам, и переход на него часто осуществляется автоматически при увеличении числа участников.

H.264 — самый совершенный стандарт видеокодирования, представляющий собой дальнейшее развитие компьютерного формата mpeg4. Этот кодек стал стандартом де-факто практически для всех производителей систем ВКС. Он обеспечивает значительно более высокое качество изображения, чем H.263, при той же пропускной способности.

Прочие видеокодеки, поддержка которых заявлена производителями групповых систем ВКС, нужны, во-первых, для совместимости с более ранним оборудованием (кодек H.261), а во-вторых, для обеспечения максимально эффективной работы оборудования одной марки. Скажем, в ситуации, когда групповые системы ВКС различных вендоров по каким-то причинам (например, из-за большого числа участников) были бы вынуждены перейти с видеокодека H.264 на кодек H.263, системы одного производителя, возможно, смогут работать на другой, более совершенной разновидности этого стандарта: H.263+ или H.263++.

Аудиокодеки. Для обеспечения аудиосовместимости систем ВКС различных производителей во всех групповых терминалах должна быть реализована поддержка единственного стандарта кодирования звука —G.711. Этот алгоритм кодирования узкополосного звука (3,1 кГц) в канале 48, 56 или 64 Кбит/с обеспечивает лучшее качество звука по сравнению с другими аудиокодеками — не хуже, чем при обычной телефонной связи. Он обходится минимумом аппаратных ресурсов, но нуждается в значительной пропускной способности.

Все прочие аудиокодеки используют алгоритмы сжатия информации с потерями, что практически не влияет на качество звука, но при этом необходимая пропускная способность канала в 5-10 раз ниже, чем у G.711. Так, стандарт кодирования звука G.729 вполне подходит для использования в Internet — ему требуется всего 8 Кбит/с. Однако кодеки с сильным сжатием звука неустойчивы к потерям пакетов, а кроме того, для них характерна высокая сложность обработки звука и, как следствие, повышенная нагрузка на аппаратные ресурсы оборудования.

Прочие стандарты. Еще один важный стандарт — H.239, также известный как функция DualVideo, — позволяет параллельно с изображением участников передавать статичное, редко обновляемое видео (двухпотоковая передача): снимки с документ-камеры, слайды презентации, электронные таблицы или текстовые файлы с компьютера. Для вывода статичной «картинки» обычно используется отдельный монитор с высоким разрешением (1024х768 точек и выше). Без DualVideo видеоконференции не имеют смысла, поэтому с 2002 г. эта функция поддерживается почти всеми производителями оборудования для ВКС.

1.2 Слабые стороны и защита ВКС

Казалось бы, потоки видеоинформации ничем не отличаются от других данных, передаваемых по каналам связи, а потому, подключив оборудование ВКС к защищенной сети, можно получить не менее защищенную систему мультимедийного общения. К сожалению, это не так.

Слабые звенья

Чтобы понять специфику защиты трафика ВКС, рассмотрим ряд уникальных характеристик потока видеоданных.

Системы ВКС весьма динамичны: при перезагрузке видеотерминала некоторые сетевые параметры устанавливаются заново, что открывает множество «дыр» для проникновения злоумышленников. В сети ВКС таких уязвимостей гораздо больше, чем в обычной сети передачи данных.

Кроме того, системы ВКС более требовательны к производительности сети, чем обычные приложения в сетях передачи данных. Обеспечение необходимого качества обслуживания — обязательное условие функционирования систем ВКС. Во время загрузки файла могут возникать задержки продолжительностью несколько секунд, которые практически незаметны для пользователя. А при передаче трафика ВКС подобная задержка приведет к существенному ухудшению качества звука и изображения.

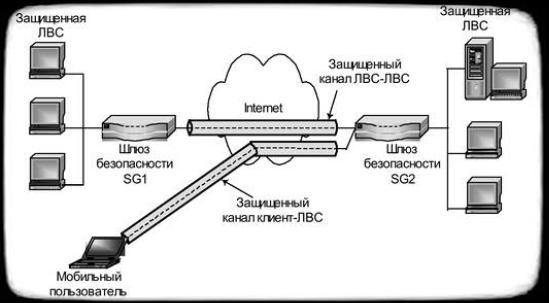

Рисунок.2

Криптографическая защита территориально-распределенной системы ВКС

Использование традиционных средств обеспечения безопасности, таких как межсетевые экраны, приводит к появлению значительных задержек при передаче видеотрафика, что увеличивает чувствительность системы ВКС к атакам типа «отказ в обслуживании». Для их реализации злоумышленнику не нужно полностью выводить из строя узел системы ВКС — достаточно внести задержку при прохождении пакетов с видеоданными.

Еще одна проблема, которая относится к обеспечению QoS, — джиттер. Он характеризует неоднородность задержек между последовательными пакетами данных и напрямую влияет на качество сигнала в сетях ВКС. Дело в том, что протокол RTP, используемый для транспортировки потоков данных ВКС, базируется на протоколе UDP, который не имеет встроенных механизмов контроля над качеством на транспортном уровне. Пакеты, прибывающие на узел «сборки» неупорядоченно, должны упорядочиваться специальным приложением, что также обуславливает дополнительные временные затраты.

Наконец, нельзя забывать о потерях пакетов. Если уровень потерь приближается к 5%, то качество сеанса видеоконференцсвязи существенно деградирует. В этих условиях для успеха атаки типа «отказ в обслуживании» злоумышленнику достаточно внести незначительные помехи в сеть передачи данных.

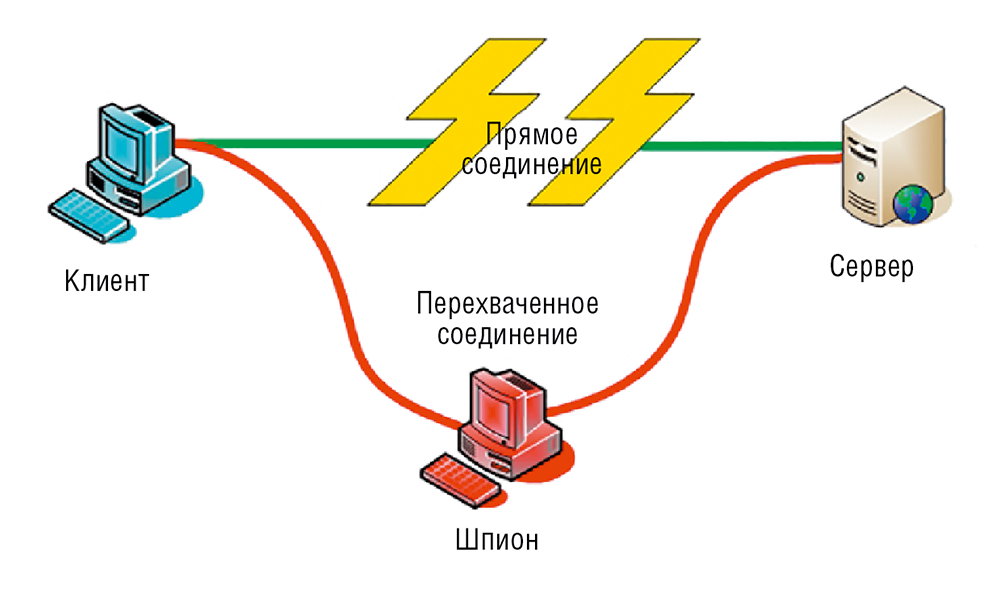

Man-in-the-middle (MITM) — «шпион посредине». Это атака на VPN, при которой злоумышленник вклинивается в канал шифрования между отправителем и получателем, создавая два отдельных шифрованных соединения. Обычно такая атака осуществляется в момент обмена ключами шифрования: злоумышленник перехватывает их и навязывает обеим общающимся сторонам свои ключи. При использовании SSL и сертификатов ему достаточно встроиться в цепочку доверия браузера.

Рисунок.3

Схема MITM-атаки, где шпион встраивается в шифрование соединения между клиентом и сервером.

Защита.

Обеспечить целостность и конфиденциальность данных при работе систем ВКС, подключенных к публичным IP-сетям, можно при помощи устройств, которые поддерживают механизмы качества обслуживания и информационной защиты. Речь идет о МСЭ, которые стали в корпоративных сетях неотъемлемой частью инструментов контроля над доступом. При использовании ВКС межсетевые экраны упрощают конфигурирование систем, консолидируя политики безопасности. К сожалению, МСЭ усложняют некоторые аспекты работы системы ВКС, в том числе передачу данных между динамически выделяемыми портами и процедуру установления сессии.

Трансляция сетевых адресов (NAT), применяемая для сокрытия внутренних сетевых адресов, позволяет нескольким компьютерам локальной сети совместно задействовать один и тот же публичный адрес. Механизмы NAT добавляют в защитную систему еще один уровень безопасности, делая локальные сетевые адреса «невидимыми» из сети общего пользования (Internet).

Самым надежным средством обеспечения конфиденциальности и целостности трафика ВКС во время его передачи по транзитным внешним и внутренним каналам (в том числе радиоканалам) является криптографическая защита. До недавнего времени российский рынок испытывал недостаток продуктов, с одной стороны, удовлетворяющих требованиям отечественного законодательства к защите информации, а с другой, соответствующих международным информационным стандартам.

Теперь такие решения начали появляться. Продукты на базе шлюзов безопасности CSP VPN отечественной компании «С-Терра СиЭсПи» созданы на базе международных стандартов IKE/IPSec (RFC 2401-2412) и совместимы на уровне механизмов управления с аналогичной линейкой Cisco Systems. Шлюзы «С-Терра СиЭсПи» используют алгоритмы шифрования, хеширования и электронной цифровой подписи, которые основаны на российских стандартах (ГОСТ 28147-89, ГОСТ Р34.10-94, ГОСТ Р34.11-94, ГОСТ Р34.10-2001) и реализуются встроенными криптобиблиотеками, сертифицированными ФСБ РФ.

Еще один способ обеспечить безопасность — встраивать альтернативные меры контроля, чтобы компенсировать недостатки аудиовизуальных продуктов. Ограничение доступа к материалам встречи стенами конференц-зала должно стать первым шагом в обеспечении безопасности, не считая изменений в области самой технологии. Планировка переговорной комнаты быть выполнена таким образом, чтобы те, для кого не предназначен контент, не имели возможности прослушивать и просматривать его. В частности, экран не должен быть виден через внутренние окна, должна быть выполнена звукоизоляция стен.

Также важно не забывать напоминать пользователям самим заботиться о безопасности, то есть удалять все конфиденциальные данные и пароли со всех устройств, используемых в общих зонах. Это особенно важно в таких областях, как финансовый сектор, юриспруденция и здравоохранение, где конфиденциальность информации имеет очень большое значение.

Например, именно так перехватываются SSL-VPN правительствами США, Японии и Китая, поскольку сертификаты правительственных центров этих стран находятся в числе доверенных в большинстве браузеров. Методика перехвата зашифрованного соединения при этом следующая: в инфраструктуре DNS соответствующей страны для сайтов, которые нужно прослушивать, указываются IP-адреса правительственного центра. Когда клиент пытается обратиться к подконтрольному сайту, ему возвращаются адреса правительственного центра.

Поскольку используемый сертификат признается как доверенный, клиент полагает, что соединение защищено. Далее уже правительственный центр расшифровывает трафик, протоколирует его, вновь зашифровывает и пересылает на соответствующий сайт. В результате клиент может и не знать, что взаимодействует с серверами перечисленных правительств, считая, что взаимодействует с требуемым ему сайтом.

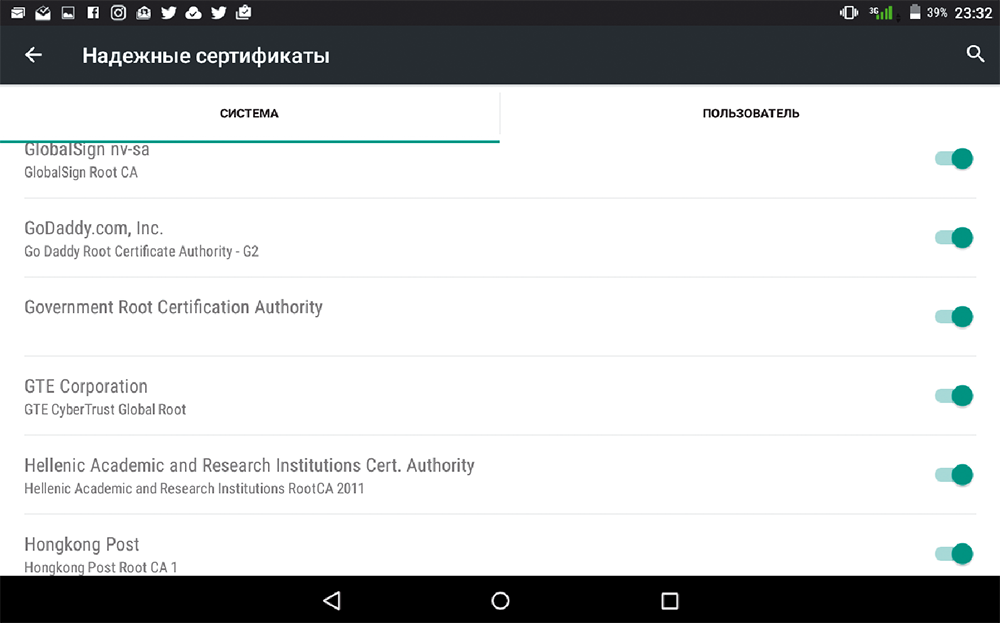

Примерно по такой схеме, например, работает Большой китайский межсетевой экран. В отношении правительств США и Японии нет данных о таком способе прослушки, однако среди доверенных сертификатов есть в том числе и правительственные центры сертификации указанных стран. Поэтому при использовании SSL VPN стоит проверить список доверенных сертификатов и деактивировать в нем те удостоверяющие центры, которые вам не нужны.

Рисунок.4

Список доверенных сертификатов, встроенных в платформу Android, с корневым правительственным сертификатом.

Защита информации осуществляется по следующим направлениям:

проведение специальных проверок технических средств системы конференцсвязи (импортного производства).

защита речевой информации с применением систем активной защиты

защита информации от ее утечки по каналам побочных электромагнитных излучений и наводок (ПЭМИН) и цепям электропитания

- защита информации по каналам сотовой связи

Защита речевой информации реализуется при проведении:

- Организационно-технических мероприятий, в том числе с использованием:

- современных систем виброакустической защиты

- защитных модулей для нейтрализации возможности утечки информации по сети электропитания и каналам ПЭМИН

- блокираторов сотовых телефонов

Глава 2. ПРАКТИЧЕСКАЯ ЧАСТЬ

2.1 Разработка общей структуры

Берем за основу групповую систему ВКС бизнес-класса:

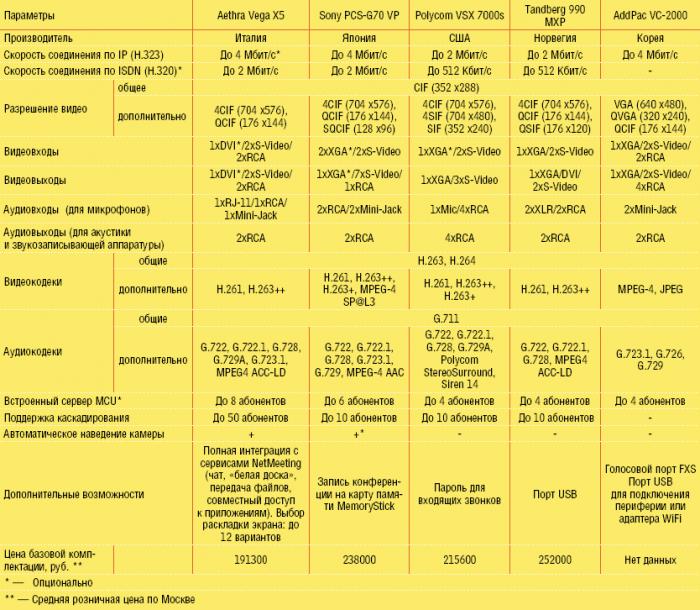

Aethra Vega X5. Как и модель начального уровня, Vega X5 отличает компактность, бесшумность и надежность. На наш взгляд, эта групповая система ВКС является самой стильной (к ее разработке привлекались итальянские дизайнеры). Она обладает наибольшей скоростью соединения по IP (до 4 Мбит/с) и встроенным сервером MCU на восемь абонентов. Кроме того, в Aethra Vega X5 реализована функция автоматического наведения камеры и уникальная опция выбора раскладки экрана. Последняя предусматривает 12 вариантов размещения «окон» на экране, в которых отображаются удаленные абоненты. По своей цене эта система наиболее доступна в своем классе и имеет лучшее соотношение цена/функциональные возможности.

Sony PCS-G70 VP. По сравнению с моделью начального уровня, Sony PCS-G70 VP обладает более привлекательным дизайном, надежностью в работе, максимальной (4 Мбит/с) скоростью соединения по IP. Она имеет девять видеовыходов (на все случаи жизни и еще три-четыре про запас). MCU поддерживает те же шесть абонентов, но зато добавлена функция автоматического наведения камеры. В целом отличия от PCS-1P невелики — главным образом, они состоят в устранении недочетов младшей модели. При этом стоимость выросла почти вдвое, что сделало PCS-G70 VP одной из самых дорогих систем бизнес-класса.

Polycom VSX 7000s. Компания Polycom является лидером рынка ВКС, однако возможности этой модели не впечатляют: скорость соединения по IP до 2 Мбит/с, встроенный MCU до четырех абонентов и собственный аудиокодек Polycom StereoSurround. Среднему функционалу соответствует средняя цена.

Tandberg 990 MXP. Как и модель начального уровня, Tandberg 990 MX характеризуется высокой надежностью и посредственными возможностями, как у Polycom VSX 7000s (MCU до четырех абонентов, скорость соединения по IP до 2 Мбит/с). Внешний вид копирует младшую модель 550 MXP. При этом она оказалась самой дорогой среди своих аналогов, а потому обладает самым низким соотношением «цена/функциональные возможности».

AddPac VC-2000. Групповая система VC-2000 незначительно отличается от модели начального уровня. Помимо добавления MCU на четыре абонента было увеличено число видеовходов/видеовыходов, скорость соединения по IP по-прежнему предельная для систем такого уровня — до 4 Мбит/с. Таким образом, AddPac VC-2000 потенциально может стать самой привлекательной (с точки зрения «цена/функциональные возможности») групповой системой ВКС на российском рынке.

Рисунок.5

Примерные характеристики Оборужования

Таблица 1

Системный блок ПК TopComp MG 5567683

|

Общие Характеристики |

|

|

Процессор |

Intel Core i5 7500 |

|

Тактовая частота процессора |

3.4 ГГц |

|

Кол-во ядер |

4 ядра |

|

Кэш |

6 Мб |

|

Сокет |

s1151 |

|

Чипсет |

Intel D250 |

|

Сокет |

S1151 |

|

Форм-фактор |

mATX |

|

Тип памяти |

DDR4 |

|

Интерфейс |

USB 2.0, USB 3.0, DVI |

|

Сеть |

Enternet 1000Мбит/с |

|

Аудио |

5.1 CH High Definition Audio |

|

Оперативная память |

8 Гб |

|

Тип памяти |

DDR4 |

|

Частота памяти |

2133 МГц |

|

Жетский диск |

1000Гб |

|

Скорость вращения ж/д |

7200 об/мин |

|

Форм-фактор HDD |

3.5 |

|

Видеокарта |

NVIDIA GeForce GTX 1060 - 3072 Мб |

|

Объем видеопамяти |

3072 Мб |

|

Интерфейсы |

DVI, HDMI, DisplayPort |

|

Корпус |

Zalman ZM-T4 - 530W |

|

Мощность блока питания |

530W |

|

Типоразмер корпуса |

Mini-Tower |

|

Форм-фактор |

mATX |

|

Интерфейсы на лицевой панели |

2 х USB, Наушники, Микрофон |

|

Оптический привод |

No DVD |

|

OC |

Windows 7 Pro для 1 языка |

Таблица 2

Сервер Dell PowerEdge R730XD

|

Характеристика |

Значение |

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

E5-2650 v4 |

|

Процессор, кэш |

30Mb |

|

Процессор, кол-во |

ядер 12 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

24 x 32 ГБ |

|

ОЗУ, доп.параметр1 |

2R |

|

ОЗУ, доп.параметр2 |

RD |

|

ОЗУ, частота |

2.4 ГГц |

|

Жесткие диски |

|

|

Максимально HDD (2.5") |

2 |

|

Максимально HDD (3.5") |

12 |

|

Тип HDD |

NLSAS |

|

HDD, размерность |

3.5" |

|

HDD, cкорость вращения шпинделя |

7.2K |

|

Установлено HDD |

4 |

|

Емкость одного установленного HDD |

4 Тб |

|

Тип второго HDD |

SAS |

|

HDD (дополнительно), размер |

2.5" |

|

HDD (дополнительно) скорость вращения шпинделя 10K |

|

|

Количество дополнительных HDD |

2 |

|

Емкость 1 дополнительного установленного HDD |

1.2 Тб |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

X540+I350 |

|

Прочее |

|

|

Плата удаленного управления |

iD8En |

|

Операционная система |

Windows Server 2008 R2 x64 |

|

Блок питания |

|

|

БП, тип |

Platinum |

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

1100 Вт |

|

Горячая замена БП |

ДА |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

Таблица 3

Сервер Dell PowerEdge R740xd

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

Silver 4114 |

|

Процессор, кэш |

14MB |

|

Процессор, кол-во ядер |

10 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

2 x 16 ГБ |

|

ОЗУ, частота |

2.6 ГГц |

|

Жесткие диски |

|

|

Тип HDD |

SAS |

|

HDD, размерность |

2.5" |

|

HDD, cкорость вращения шпинделя |

10K |

|

Установлено HDD |

1 |

|

Емкость одного установленного HDD |

1.2 Тб |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p FP |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

5720 4P |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

|

Операционная система |

|

|

Windows Sever 2008 R2 x64 |

|

|

Блок питания |

|

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

750 Вт |

|

Горячая замена БП |

ДА |

Теперь коммутаторы:

Таблица 4

Коммутатор HP A5800-24G-SFP (JC103A)

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Количество слотов для дополнительных интерфейсов |

4 |

|

Объем оперативной памяти |

512 Мб |

|

Объем флеш-памяти |

512 Мб |

|

LAN |

|

|

Количество портов коммутатора |

24 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

4 |

|

Максимальная скорость uplink/SFP-портов |

10 Гбит/сек |

|

Внутренняя пропускная способность |

208 Гбит/сек |

|

Размер таблицы MAC адресов |

16384 |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

есть |

|

Поддержка SNMP |

есть |

|

Дополнительно |

|

|

Поддержка стандартов |

Auto MDI/MDIX |

|

Размеры (ШxВxГ) |

440 x 44 x 427 мм |

|

Вес |

8.5 кг |

Таблица 5

Коммутатор Cisco WS-C3750E-48TD-E

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Объем оперативной памяти |

256 Мб |

|

Объем флеш-памяти |

64 Мб |

|

LAN |

|

|

Количество портов коммутатора |

48 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

2 |

|

Максимальная скорость uplink/SFP-портов |

10/100/1000 Мбит/сек |

|

Поддержка работы в стеке |

есть |

|

Внутренняя пропускная способность |

160 Гбит/сек |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

|

|

Поддержка SNMP |

есть |

|

Тип управления |

уровень 3 |

|

Маршрутизатор |

|

|

Статическая маршрутизация |

есть |

|

Протоколы динамической маршрутизации |

RIP v1, RIP v2, OSPF |

|

Поддержка VPN pass through |

есть |

|

Дополнительно |

|

|

Поддержка IPv6 |

есть |

|

Поддержка стандартов |

Auto MDI/MDIX, Jumbo Frame, IEEE 802.1p (Priority tags), IEEE 802.1q (VLAN), IEEE 802.1d (Spanning Tree), IEEE 802.1s (Multiple Spanning Tree), Link Aggregation Control Protocol (LACP) |

|

Размеры (ШxВxГ) |

445 x 44 x 442 мм |

|

Вес |

8.6 кг |

Таблица 6

МФУ HP Color LaserJet Enterprise M577c

|

Общие характеристики |

|

|

Устройство |

принтер/сканер/копир |

|

Тип печати |

цветная |

|

Технология печати |

лазерная |

|

Размещение |

настольный |

|

Область применения |

средний офис |

|

Количество страниц в месяц |

80000 |

|

Принтер |

|

|

Максимальный формат |

A4 |

|

Максимальный размер отпечатка |

216 × 356 мм |

|

Автоматическая двусторонняя печать |

есть |

|

Количество цветов |

4 |

|

Максимальное разрешение для ч/б печати |

1200x1200 dpi |

|

Максимальное разрешение для цветной печати |

1200x1200 dpi |

|

Скорость печати |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Время выхода первого отпечатка |

5.60 c (ч/б), 6.90 c (цветн.) |

|

Сканер |

|

|

Тип сканера |

планшетный/протяжный |

|

Максимальный формат оригинала |

A4 |

|

Максимальный размер сканирования |

216x356 мм |

|

Разрешение сканера |

600x600 dpi |

|

Устройство автоподачи оригиналов |

двустороннее |

|

Емкость устройства автоподачи оригиналов |

100 листов |

|

Скорость сканирования (цветн.) |

38 изобр/мин |

|

Скорость сканирования (ч/б) |

43 изобр/мин |

|

Отправка изображения по e-mail |

есть |

|

Копир |

|

|

Максимальное разрешение копира (ч/б) |

600x600 dpi |

|

Максимальное разрешение копира (цветн.) |

600x600 dpi |

|

Скорость копирования |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Изменение масштаба |

25-400 % |

|

Шаг масштабирования |

1 % |

|

Максимальное количество копий за цикл |

9999 |

|

Лотки |

|

|

Подача бумаги |

650 лист. (стандартная), 2300 лист. (максимальная) |

|

Вывод бумаги |

250 лист. (стандартный), 250 лист. (максимальный) |

|

Емкость лотка ручной подачи |

100 лист. |

|

Расходные материалы |

|

|

Плотность бумаги |

60-199 г/м2 |

|

Печать на: |

карточках, пленках, этикетках, глянцевой бумаге, конвертах, матовой бумаге |

|

Ресурс цветного картриджа/тонера |

5000 страниц |

|

Ресурс ч/б картриджа/тонера |

6000 страниц |

|

Количество картриджей |

4 |

|

Тип картриджа/тонера |

черный HP 508A CF360A (6000 стр.), HP 508X CF360X (12 500 стр.); голубой HP 508A CF361A (5000 стр.), HP 508X CF361X (9500 стр.); желтый HP 508A CF362A (5000 стр.), HP 508X CF362X (9500 стр.); пурпурный HP 508A CF363A (5000 стр.), HP 508X CF363X (9500 стр.) |

|

Память/Процессор |

|

|

Объем памяти |

1792 МБ, максимальный 2560 МБ |

|

Емкость жесткого диска |

320 ГБ |

|

Частота процессора |

1200 МГц |

|

Интерфейсы |

|

|

Интерфейсы |

Ethernet (RJ-45), USB 2.0 |

|

Поддержка AirPrint |

есть |

|

Прямая печать |

есть |

|

Веб-интерфейс |

есть |

|

Шрифты и языки управления |

|

|

Поддержка PostScript |

есть |

|

Поддержка |

PostScript 3, PCL 5e, PCL 5c, PCL 6, PDF |

|

Дополнительная информация |

|

|

Поддержка ОС |

Windows, Linux, Mac OS, iOS |

|

Отображение информации |

цветной ЖК-дисплей |

|

Диагональ дисплея |

8 дюйм. |

|

Потребляемая мощность (при работе) |

692 Вт |

|

Потребляемая мощность (в режиме ожидания) |

47.3 Вт |

|

Уровень шума при работе |

51 дБ |

|

Габариты (ШхВхГ) |

699x583x504 мм |

|

Вес |

38.6 кг |

2.2 Внедрение программного и аппаратного обеспечения

В концепции создании виртуальных сетей VPN лежит простая идея — если в глобальной сети есть 2 узла, которым нужно обменяться данными, то между ними нужно создать виртуальный защищенный туннель для реализации целостности и конфиденциальности данных, передающих через открытые сети.

При наличии связи между корпоративной локальной сетью и сетью Интернет возникают угроза информационной безопасности двух типов:

- несанкционированный доступ к ресурсам локальной сети через вход

- несанкционированный доступ к информации при передаче через открытую сеть Интернет

Защита данных при передаче по открытым каналам основана на реализации виртуальных защищенных сетей VPN. Виртуальной защищенной сетью VPN называют соединение локальные сетей и отдельных ПК через открытую сеть в единую виртуальную корпоративную сеть. Сеть VPN разрешает с помощью туннелей VPN создавать соединения между офисами, филиалами и удаленными пользователями, при этом безопасно транспортировать данные.

Рисунок.6

Туннель VPN являет собой соединение, проходящее через открытую сеть, где транспортируются криптографически защищенные пакеты данных. Защита данных при передаче по туннелю VPN реализована на следующих задачах:

- криптографическое шифрование транспортируемых данных

- аутентификация пользователей виртуальной сети

- проверка целостности и подлинности передаваемых данных

Варианты создания виртуальных защищенных каналов

При создании VPN есть два популярных способа:

- виртуальных защищенный канал между локальными сетями (канал ЛВС-ЛВС)

- виртуальный защищенных канал между локальной сетью и узлом (канал клиент-ЛВС)

Рисунок.7

Первый метод соединения разрешает заменить дорогие выделенные каналы между отдельными узлами и создать постоянно работающие защищенные каналы между ними. Здесь шлюз безопасности служит интерфейсом между локальной сетью и туннелем. Многие предприятия реализуют такой вид VPN для замены или дополнения к Frame Relay.

С точки зрения информационной безопасности самым лучшим вариантом является защищенный туннель между конечными точками соединения. Однако такой вариант ведет к децентрализации управления и избыточности ресурсов, ибо нужно ставить VPN на каждом компьютере сети. Если внутри локальной сети, которая входит в виртуальную, не требует защиты трафика, тогда в качестве конечной точки со стороны локальной сети может выступать межсетевой экран или маршрутизатор этой же сети.

Методы реализации безопасности VPN

При создании защищенной виртуальной сети VPN подразумевают, что передаваемая информация будет иметь критерии защищаемой информации, а именно: конфиденциальность, целостность, доступность.

Конфиденциальность достигается с помощью методов асимметричного и симметричного шифрования. Целостность транспортируемых данных достигается с помощью электронно-цифровой подписи. Аутентификация достигается с помощью одноразовых/многоразовых паролей, сертификатов, смарт-карт, протоколов строгой аутентификации.

Для реализации безопасности транспортируемой информации в виртуальных защищенных сетях, нужно решить следующие задачи сетевой безопасности:

- взаимная аутентификация пользователей при соединении

- реализация конфиденциальности, аутентичности и целостности транспортируемых данных

- управление доступом

- безопасность периметра сети и обнаружение вторжений

- управление безопасностью сети

ЗАКЛЮЧЕНИЕ

В заключении мы получили более защищенную ВКС и реализовали купленное оборудование, тем самым предотвратили кражу данных и упростив работу предприятия .

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. https://www.securitylab.ru/analytics/216289.php

2. http://qaru.site/questions/485925/setting-timeout-for-all-the-proxypass-mappings-in-apache-server-modproxy-directive

3.Лапонина, О.Р. Протоколы безопасного сетевого взаимодействия / О.Р. Лапонина. - 2-е изд., исправ. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 462 с. - (Основы информационных технологий). - Библиогр. в кн. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=429094 (28.09.2017). Технологии защиты информации в компьютерных сетях / Н.А. Руденков, А.В. Пролетарский, Е.В. Смирнова, А.М. Суровов. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 369 с. : ил. ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=428820

4.Хаулет, Т. Инструменты безопасности с открытым исходным кодом / Т. Хаулет. - 2-е изд., испр. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 566 с. : ил. - (Основы информационных технологий). - ISBN 978-5-94774-629-7 ; То же [Электронный ресурс]. - URL: http://biblioclub.ru/index.php?page=book&id=429025

Норманн Р. Выбираем протокол VPN /Windows IT Pro. – М.: Фаргус, 2005, − 15-26 с.

5. Петренко С. Защищенная виртуальная частная сеть: современный взгляд на защиту конфиденциальных данных. – М.: Мир Internet, 2008, − 186-193 с.

6. Салливан К. Прогресс технологии VPN. PCWEEK/RE, – М.: Грей, 2009, − 128 с.

7. Домарев В.В. Безопасность информационных технологий. Системный подход: − К.: ТИД и ДС, 2004. − 312 с.

8. Завгородний В.И. Комплексная защита информации в компьютерных системах. − М.: Бука, 2009. – 524 с.

Рис.1 Логическая схема сети

Рис.2 Физическая схема сети

Рисунок 3. Пример представления программной архитектуры

Рисунок 3. Пример представления программной архитектуры

- Характеристика документооборота, возникающего при решении задачи

- Оценка стоимости права собственности на обыкновенные акции, представленных в виде бездокументарных именных ценных бумаг в количестве 51 281 022 штук ПАО «Вымпелком»

- Судебная власть государства: организация и полномочия (Судебная власть как одна из ветвей государственной власти)

- Доказательства трудового стажа(Общий трудовой стаж)

- Индивидуальное предпринимательство (ОБЩАЯ ХАРАКТЕРИСТИКА ИНДИВИДУАЛЬНОГО ПРЕДПРИНИМАТЕЛЬСТВА В РОССИИ)

- Лицензирование отдельных видов предпринимательской деятельности (История возникновения и общее понятие лицензирования)

- Развитие малого бизнеса в сфере торговли: проблемы и перспективы

- Анализ деятельности организации на примере ДЮСШ

- Принципы построения и основные задачи, выполняемые серверными программами(Создание сетевых клиентских приложений)

- Разработка регламента выполнения процесса «Контроль поставок товара» (Сущность, цель и классификация анализа бизнес-процессов в современных условиях)

- Формирования группового поведения в организации

- Анализ деятельности спортивной организации на примере фитнес клуба world class (Основные концепции становления фитнес услуг в России)