Проектирование защищенной системы видеоконференцсвязи

Содержание:

Введение

Видеоконференцсвязь (ВКС) – это сеанс связи между двумя пользователями или группой пользователей, независимо от их месторасположения, при этом, участники видят и слышат друг друга согласно правилам, определяемым видом видеоконференции. В условиях высокой конкуренции во многих областях бизнеса передача данных по открытым сетям недопустима - ведь даже минимальная утечка сведений может привести к краху компании. Поэтому при организации видеоконференции на предприятии немаловажную роль играют вопросы защиты информации, особенно при реализации связи с удаленными филиалами по глобальным сетям. В настоящее время на российском рынке имеются программно-аппаратные комплексы криптозащиты, разработанные отечественными специалистами и показавшие в испытаниях достаточно хорошие результаты. В основе такого комплекса обычно лежит криптографический шлюз, гарантирующий сохранность конфиденциальных сведений путем создания защищенных туннелей связи. Эти устройства устанавливаются на входах в локальную сеть компании и обеспечивают шифрование/дешифрование информации с помощью специализированных программных или аппаратных средств. Криптографические комплексы, использующие российские и зарубежные стандарты защиты информации, гарантируют:

- конфиденциальность передаваемых и обрабатываемых данных;

- целостность данных;

- аутентификацию источника данных;

- сокрытие топологии защищаемой сети и ее отдельных сегментов;

- защиту от анализа трафика.

Видеоконференции проводятся при условии использования специальных средств, которые могут быть реализованы как на основе аппаратных решений и систем, так и в виде программного обеспечения для ПК, мобильных устройств или браузеров.

Для обеспечения участников звуком и картинкой используется различное периферийное оборудование: камеры, экраны, микрофоны, спикерфоны, гарнитуры, конгресс-системы и проекторы. В качестве среды передачи данных может использоваться как сеть предприятия, построенная по различным принципам, так и глобальная сеть интернет.

Современные видео- и аудио кодеки, специализированные сетевые протоколы, различные алгоритмы обработки сигналов позволяют добиться качественной связи практически на любых каналах связи.

Зачастую во время сеанса видеоконференции необходима демонстрация различных медиа данных, для этого системы видеоконференций позволяют захватывать и передавать удалённым участникам презентации, изображение рабочего стола или отдельных его окон, а так же различные по форматам документы. Достигается это за счёт использования специального программного обеспечения, дополнительных камер (например, документальных камер), захвата сигнала с видеовыходов ноутбуков, ПК и прочих систем, включая медицинские комплексы.

В ходе проведения работы будут выполнены следующие задачи:

- Анализ действующей ВКС

- Построение и модернизация системы защищенной системы ВКС

- Выбор необходимого аппаратного и программного обеспечения.

- Внедрение системы ВКС

1.Аналитическая часть.

В данной работе будет рассмотрено вопросы по видеоконференцсвязи в компании АО «Изумруд».

Целью работы является внедрение в компанию защищенной системы видеоконференцсвязи. Отказ от сторонних услуг и использование собственных технических средств для обеспечения видеоконференцсвязи. ВКС позволит обеспечить удобство и доступность обмена информацией, гарантируя безопасность и целостность данных в процессе ее обработки.

1.1 Декомпозиция.

Назначение проектируемой системы является создание защищенной сети видеоконференцсвязи. Для внедрение такой системы необходимо исследовать рынок и провести анализ современных программных и аппаратных средств решения аналогичных задач. Рассмотрим три способа защиты сети ВКС Рисунок 1.

Рисунок 1. Способы защиты

Аппаратные средства - это системы видеоконференцсвязи, в которых алгоритмы передачи видеосигнала реализуются исключительно на аппаратном уровне с помощью специального оборудования.

Программные средства - видеоконференции реализуются с помощью специального программного обеспечения для обычных персональных компьютеров, которые выступают как в роли серверов, так и в роли терминальных устройств видеосвязи.

Системы видеоконференцсвязи, которые реализованы на аппаратном уровне, делятся на персональные и групповые.

Персональные аппаратные системы видеоконференцсвязи рассчитаны на индивидуальное использование одним человеком. Обычно такие решения выполняются в виде настольных терминальных устройств, предназначенных для использования в небольших переговорных комнатах и на рабочих местах руководителей.

Универсальные аппаратные групповые системы предназначены для проведения сеансов многоточечной видеосвязи в помещениях большой площади. Развитием данной категории аппаратных решений являются системы теле присутствия (telepresence), благодаря которым в видео переговорной создается эффект присутствия удаленных участников в одном помещении. Для групповых систем характерны наличие нескольких экранов, PTZ-камер и тесная интеграция с аудио оборудованием зала.

Аппаратно-программные средства- комбинированные средства имеют промежуточные свойства от обоих средств.

1.2 Техническая архитектура.

Компания располагается в собственном офисном здании и имеет несколько удаленных подразделений по всей стране. В компании организована своя серверная со всем необходимы оборудованием и программным обеспечением необходимым для функционирования организации.

Для проведения видеоконференций используется выделенный специально один большой зал, в котором находиться главный экран и все необходимое оборудование. Схема сети с ВКС указана на Рисунке 2.

Рисунок 2. Аппаратная архитектура

Рассмотрим подробно технические характеристики сетевого оборудования:

Технические характеристики.

Таблица 1.

|

Характеристика |

Параметры |

|

Тип устройства |

Маршрутизатор D-link DSR-250 |

|

Количество портов коммутатора |

1 WAN-порт 10/100/1000 Мбит/с • 8 LAN-портов 10/100/1000 Мбит/с |

|

Дополнительные порты |

1 порт USB 2.0 |

|

• Пропускная способность межсетевого экрана7: |

45 Мбит/с |

|

• Пропускная способность VPN9: |

35 Мбит/с |

|

• Количество одновременных сессий |

20 000 |

|

• Количество новых сессий (в секунду) |

200 |

|

• Политики межсетевого экрана |

200 |

|

Характеристика |

Параметры |

|

Тип устройства |

Коммутатор D-link dgs 1100 24 |

|

Интерфейсы |

24 порта 10/100/1000Base-T |

|

Коммутационная матрица |

48 Гбит/с |

|

Скорость перенаправления пакетов |

35,71 Mpps |

|

Таблица MAC-адресов |

8K записей |

|

Буфер пакетов |

512 Кб |

|

Flash-память |

8 Мб |

1.3 Программная архитектура

Компания, в качестве основной операционной системы, использует Microsoft Windows. На серверной части используется система Windows Server 2012, на АРМ пользователей установлены системы Windows 7/8/10. Задачи, выполняемые в компании, в основном решаются с помощью следующих программ:

- Microsoft Office 2013/16

- Google Chrome

- 1С предприятия 8

- Adobe Acrobat Connect

- И прочие ПО

Для проведения видеоконференции используется сторонний поставщик услуг, который предоставляет все необходимое. Основная программа, в которой проводиться видеоконференция:

Adobe Acrobat Connect — программное обеспечение для веб-конференций, которое позволяет отдельным лицам и малым предприятиям мгновенно общаться и сотрудничать через простой в использовании онлайн-доступ. Adobe Acrobat Connect является частью семейства Adobe и состоит из набора модулей:

Adobe Connect Pro Meeting – Средство организации совещаний и семинаров по сети в реальном времени. Позволяет пользователям проводить презентации, обмениваться файлами, потоковым аудио, видео, а также служит средством для организации многопользовательских видеоконференций. Вы можете сохранять уже созданные виртуальные переговорные комнаты и их содержимое для последующего быстрого доступа к ним – такая возможность значительно сокращает время подготовки к семинарам, переговорам и проведению презентаций.

Adobe Connect Pro Training – Средство, позволяющее создавать, управлять, проводить и отслеживать курсы дистанционного обучения. Позволяет разрабатывать учебные программы, которые могут сочетать в себе как индивидуальные учебные планы на основе курсов, созданных с помощью Adobe Presenter, так и материалы сторонних производителей, и интерактивное обучение под руководством преподавателя.

Adobe Connect Pro Events – Средство управления жизненным циклом всех событий, относящихся к участию во встречах и тренингах, таких как оценка обучающихся, регистрация на курсы, уведомления и отчетность.

Схема установки соединения видеоконференцсвязи изображена на рисунке 3.

Рисунок 3. Программная архитектура.

Рисунок 3. Программная архитектура.

На АРМ для проведения видеоконференции установлено ПО Google Chrome, Adobe Acrobat Connect для установки соединения ВКС и MS Office для передачи вспомогательной информации

1.4 Анализ аналоговых задач

Для реализации поставленной задачи по модернизации и защите, имеющейся ВКС, был предложен следующий вариант:

- Установка программного комплекса межсетевого экранирования

- Аппаратное шифрование каналов с использованием маршрутизаторов Cisco ASA (IPsec)

- Программно-аппаратный комплекс шифрования АКПШ Континент

TrustAccess-распределенный межсетевой экран высокого класса защиты, предназначенный для защиты серверов и рабочих станций локальной сети от несанкционированного доступа, разграничения сетевого доступа к информационным системам предприятия.

Преимущества: Внедрение TrustAccess не требует реконфигурирования существующей сетевой инфраструктуры. Продукт пригоден для защиты физических и виртуальных машин, может использоваться как в сетях с доменной организацией, так и в одноранговых сетях.

TrustAccess позволяет управлять доступом к сетевым службам в условиях работы в терминальной среде, разграничить доступ к сетевым ресурсам на основе уровней допуска или должностей пользователей. Технические характеристики:

- Аутентификация сетевых соединений

- Фильтрация сетевых соединений

- Защита сетевых соединений

- Регистрация событий, связанных с информационной безопасностью

- Контроль целостности и защита от НСД компонентов СЗИ

- Централизованное управление

Сертификат: ФСТЭК России №2146 от 30 июля 2010 г. на соответствие требованиям руководящих документов

- МЭ 2

- НДВ 4

Cisco ASA 5510- Многофункциональный программно-аппаратный комплекс, предназначенный для разграничения доступа к сетевым ресурсам, защиты от атак, защиты взаимодействия с удаленными территориями, блокирования вирусов, червей, шпионского ПО и других вредоносных программ, спама и атак типа «фишинг».

Преимущества

- Производительность МСЭ: до 300 Мбит/сек

- Производительность МСЭ и отражения атак: до 150 с AIP-SSM-10, до 300 с AIP-SSM-20

- Производительность VPN: до 170 Mбит/сек

- Количество одновременно поддерживаемых сессий: 50 000/130 000 (доступно при помощи дополнительных лицензий)

- Число IPSec VPN-туннелей: 250

- Число SSL VPN-туннелей: 2/250 (доступно при помощи дополнительных лицензий)

- «Виртуальные» МСЭ: 0, 2/5 (доступно при помощи дополнительных лицензий)

- Кластеризация и балансировка VPN: Нет

- Поддерживаемые физические интерфейсы: 3 Fast Ethernet+1 порт управления/5 Fast Ethernet*управления/5 Fast Ethernet (доступно при помощи дополнительных лицензий)

- Поддержка дополнительного четырехпортового модуля Gigabit Ethernet: да

- Поддерживаемые логические интерфейсы VLAN 802.1: 50/100 (доступно при помощи дополнительных лицензий)

Технические характеристики:

- Управление с помощью Cisco Adaptive Security Device Manager

- Поддержка VLAN

- Поддержка отказоустойчивых конфигураций (Active/Standby и Active/Active)

- Поддержка механизмов управления сигналами тревоги Risk Rating Meta Event Generator

- Поддержка OSPF,PIM,Ipv6,QoS

- Поддержка виртуальных и прозрачных МСЭ

- Контроль протоколов и приложений (Web,e-mail,FTP голос и мультимедиа, СУБД, операционных систем GTR/GPRS,ISQ,P2P и т.п.)

- Защита от атак «переполнение буфера», нарушения RFC, аномалий, подмены адреса

- Организация SSL и IPSec VPN

- Отражение вирусов, червей и вредоносных программ в протоколах HTTP, FTP, SMTP и POP3

- Механизм Syslog to ACL Correlation

- Контроль до 8 сетевых интерфейсов

Сертификат: ФСТЭК России №1263/1 от 5 июля 2007 г. соответствует требованиям технических условий ТУ АМСЯ-АМТСП-ТУМСЭ5510 и руководящего документа "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" (Гостехкомиссия России, 1997) - по 4 классу защищенности.

АКПШ Континент- средство межсетевого экранирования и построения отказоустойчивых виртуальных частных сетей (VPN) на основе глобальных сетей общего пользования, использующих протоколы семейства TCP/IP.

Преимущества

- Высокая надежность и отказоустойчивость

- Простота внедрения и обслуживания

- Удобство управления и поддержки

- Высокая пропускная способность

- Высокая масштабируемость

- Поддержка всех современных протоколов и технологий

Технические характеристики:

- объединение через Интернет территориально распределенных локальных сетей предприятия в единую сеть VPN;

- возможность удаленного защищенного доступа к информационным ресурсами предприятия для мобильных пользователей, посредством VPN соединения;

- разделение прав доступа между информационными подсистемами организации на сетевом уровне;

- сегментирование ЛВС организации;

- организация защищенного взаимодействия со сторонними организациями;

- безопасное удаленное управление маршрутизаторами.

Сертификат: ФСТЭК России №2648 от 31 мая 2012 г. на соответствие требованиям РД по 3-му уровню контроля на отсутствие НДВ и 3-му классу защищенности для межсетевых экранов.

2. Практическая часть

Для решения поставленной задачи был выбран Аппаратно-программный комплекс шифрования «Континент», В ходе проведения работ, для повышения производительности, будет заменено серверное и телекоммуникационное оборудование на более современное и универсальное, а также заменить программное обеспечение на всем оборудовании входящим в состав сети видеоконференцсвязи на актуальные версии. Для обеспечения программной безопасности.

Собственный сервер для ВКС- позволит принимать видеопотоки, поступающие от конечных устройств (терминалов), и производит все необходимые операции для формирования изображений, которые будут рассылаться на другие терминалы. Установка собственного сервера позволит исключить третьих лиц при проведении видеоконференцсвязи. Что значительно повысит безопасность.

2.1 Разработка общей структуры.

Физически сеть представляет собой территориально разнесенные изолированные друг от друга площадки. Связь между площадками осуществляется через сети общего пользования без использования каналообразующего оборудования. Видеоконференцсвязь осуществляется путем подключения пользователей из филиалов к серверу видеоконференцсвязи, расположенному в центре.

Криптографическая сеть видеоконференцсвязи должна обеспечивать выполнение требований законодательства Российской Федерации в части защиты конфиденциальной информации.

Ввод комплекса в эксплуатацию осуществляется в следующем порядке:

- Инициализация и подключение ЦУС.

- Инициализация и настройка параметров ПАК «Соболь» на АРМ администратора комплекса.

- Установка подсистемы управления.

- Постановка на контроль программных модулей, подлежащих контролю целостности.

- Конфигурирование базы данных журналов.

- Запуск подсистемы управления.

- Настройка агента.

- Регистрация сетевых устройств, входящий в комплекс.

- Запись конфигураций и ключей сетевых устройств на отчуждаемые носители.

- Инициализация и подключение зарегистрированных сетевых устройств.

- Ввод в эксплуатацию инициализированных сетевых устройств.

- Настройка комплекса.

Если на пути зашифрованного трафика находится межсетевые экраны или другое оборудование, осуществляющее фильтрацию IP-пакетов, необходимо создать для них правила, решающие прохождение служебных пакетов комплекса.

Программная часть аппаратно-программного комплекса шифрования «Континент» является одной из немногих российских сертифицированных программ с высокой производительностью (в режиме VPN — 800 Мбит/сек). Входит в число наиболее популярных VPN-продуктов в России.

КК реализует следующие функции:

- защищенная коммутация удаленных сегментов сети;

- криптографическое преобразование передаваемых и принимаемых данных Ethernet-кадров;

- имитозащита Ethernet-кадров, циркулирующих в VPN;

- оповещение ЦУС КШ о своей активности и о событиях, требующих оперативного вмешательства в режиме реального времени;

- регистрация событий, связанных с работой КК;

- контроль целостности программного обеспечения КК;

- работа в режиме кластера высокой доступности.

Комплекс удовлетворяет требованиям ФСТЭК к межсетевым экранам 2 класса.

В состав Комплекса входит система обнаружения вторжений (атак), соответствующая требованиям ФСТЭК к СОВ 3 класса и требованиям ФСБ к СОА класса «В».

Есть возможность обмена информацией по защищенному каналу между подсетями, защищенными разными КШ и использующих одинаковое адресное пространство.

Поддержка win8 x86/x64

Поддержка стандарта хеширования ГОСТ Р 34.11-2012

Возможность подключения абонентских пунктов к серверу доступа:

- подключение по сетевому имени;

- использование протокола HTTPS;

- авторизация на прокси-сервере (HTTP).

ПУ СД может назначить пользователям абонентских пунктов статические IP-адреса.

Защита КШ от DoS-атак типа SYN-флуд.

Идентификация и аутентификация пользователей, работающих на компьютерах в защищаемой сети КШ.

2.2 Внедрение программного и аппаратного обеспечения

2.2.1. Внедрение аппаратного обеспечения.

Основным назначением криптографическая сеть видеоконференцсвязи является обеспечение удаленного эффективного взаимодействия между территориально распределенными подразделениями предприятия по защищенной сети передачи данных с использованием специализированного оборудования криптозащиты, а также подключение мобильных клиентов к системе ВКС через защищенную сеть.

Применяемые средства криптографической защиты информации (СКЗИ), реализуемые в рамках КС ВКС, обладают свойствами модульности, масштабируемости и совместимости с аппаратными и программными средствами, уже эксплуатируемыми на площадке.

В состав криптографической системы видеоконференцсвязи входят следующие компоненты:

- центр управления сетью (ЦУС);

- центральный узел доступа к ВКС;

- средство регистрации и учета;

- локальный узел доступа к ВКС;

- мобильный узел доступа к ВКС.

ЦУС предназначен для управления узлами доступа, организации защищенного взаимодействия между узлами доступа, управления конфигурациями и ключами узлов доступа.

Центральный узел доступа к ВКС предназначен для построения защищенных каналов связи с локальными и мобильными узлами доступа, а также для управления конфигурациями и ключами мобильных узлов доступа к КС ВКС.

Средство регистрации и учета предназначен для централизованного сбора и анализа событий, поступающих с ЦУС, резервирования конфигурации и оповещения уполномоченных лиц о событиях информационной безопасности.

Локальный узел доступа предназначен для построения защищенного канала связи удаленной площадки с центральным узлом доступа.

Мобильный узел доступа предназначен для организации защищенного канала связи мобильной бригады.

СКЗИ, используемые в подсистемах КС ВКС, обеспечивают возможность централизованного управления. Управления СКЗИ осуществляется с использованием автоматизированного рабочего места администратора безопасности.

Взаимодействие между программно-аппаратными с использованием стека протоколов TCP/IP.

На головном предприятии в выделенной серверной комнате и в кабинете администратора сети устанавливаем закупаемый комплект продукции, входящий в аппаратно-программный комплекс «Континент».

Схема взаимодействия компонентов сети обозначена на рисунке 4.

Рисунок 4. Аппаратная архитектура

Технические характеристики устанавливаемого оборудования для криптографической сети видеоконференцсвязи на головном предприятии и в его филиалах, находящихся в различных регионах России приведены в таблице 2, таблице 3 и таблице 4.

Технические характеристики.

Таблица 2

|

МОДЕЛЬ |

IPC-10 |

IPC-100 |

IPC-1000 |

||

|---|---|---|---|---|---|

|

Форм-фактор |

Mini-ITX |

1U |

2U |

||

|

ПРОИЗВОДИТЕЛЬНОСТЬ |

|||||

|

Пропускная способность VPN, мбит/с |

до 10 |

до 300 |

до 950 |

||

|

Пропускная способность L2VPN (для крипто-коммутатора), мбит/с |

до 10 |

до 300 |

до 950 |

||

|

Пропускная способностьМЭ, мбит/с |

до 100 |

до 400 |

до 1000 |

||

|

Максимальное количество конкурирующих keep-state сессий |

5 000 |

250 000 |

1 000 000 |

||

|

Пропускная способность детектора атак на 1 интерфейс, мбит/с |

до 10 |

до 260 |

до 600 |

||

|

Производительность Сервера Доступа (количество одновременных подключений Континент АП) |

не поддерживается |

до 500 |

до 1000 |

||

|

Производительность ЦУС (количество КШ под управлением ЦУС) |

не поддерживается |

до 500 |

до 3000 |

||

|

КОНФИГУРАЦИЯ СЕТЕВЫХ ИНТЕРФЕЙСОВ |

|||||

|

Общее количество сетевых интерфейсов |

3x Ethernet |

8x Gigabit Ethernet |

10x Gigabit Ethernet |

||

|

Интерфейсы RJ-45 (медь UTP) |

3x Ethernet 10/100 |

6x Ethernet 10/100/1000 |

10x Ethernet 10/100/1000 |

||

|

Интерфейсы оптические |

нет |

2x 1000BASE-X SFP |

нет |

||

|

Подключение внешнего 3G USB модема |

да |

нет |

нет |

||

|

Порт RS232 для подключения Dial-UP модема |

да |

да |

нет |

||

|

ОТКАЗОУСТОЙЧИВОСТЬ И НАДЕЖНОСТЬ |

|||||

|

Режим кластера высокой доступности (горячее резервирование) |

Нет |

Да |

|||

|

Блок питания |

Внешний адаптер 19V 40W |

1 х 270W |

2 х 680W с горячей заменой |

||

Технические характеристики DGS-1210-28X/ME

Таблица 3

|

Характеристика |

Параметры |

|

Тип устройства |

коммутатор (switch) |

|

Количество портов коммутатора |

24 x FastEthernet 10/100 Мбит/сек |

|

Дополнительные порты |

24 порта 10/100/1000Base-T 4 порта 10GBase-X SFP+ Автоопределение MDI/MDIX для всех портов на основе витой пары |

|

Внутренняя пропускная способность |

128 Гбит/с |

|

Управляемый |

Да |

Технические характеристики MikroTik RB2011iLS-IN

Таблица 4

|

Характеристика |

Параметры |

|

Тип устройства |

Wi-Fi роутер |

|

Стандарт беспроводной связи |

Auto MDI/MDIX, Power Over Ethernet |

|

Коммутатор |

5 x Ethernet 10/100 Мбит/сек, 5 x Ethernet 10/100/1000 Мбит/сек, 1 x SFP |

|

Маршрутизатор |

FireWall, NAT, DHCP, DNS, IGMPv2, Статическая маршрутизация |

|

Объем оперативной памяти |

64 Мб |

|

Дополнительная информация |

Процессор Atheros 74K 600 МГц, 600MHz; 5 портов 10/100/1000 Ethernet |

2.2.2. Внедрение программного обеспечения.

Программа предназначена для объединения через Интернет локальных сетей предприятия в единую сеть VPN. Поддерживает подключение удаленных и мобильных пользователей к VPN по защищенному каналу, разделение доступа между информационными подсистемами организации, безопасное удаленное управление маршрутизаторами. Может использоваться для организации защищенного взаимодействия со сторонними организациями.

Схема программной архитектуры представлена на рисунке 5.

Рисунок 5. Программная архитектура

В подсистему управления комплексом входят следующие компоненты:

- программа управления ЦУС;

- агент ЦУС и СД;

- программа создания ключевого носителя для агента ЦУС и СД;

- программа управления СД;

- конфигуратор БД журналов ЦУС и СД;

- программа просмотра журналов ЦУС и СД;

- программа просмотра отчетов ЦУС;

- агент решений базы решающих правил СОВ;

- агент Роскомнадзора;

- программа копирования ключей.

Регистрационные журналы комплекса хранятся в базе на сервере СУБД.

На компьютере должны быть установлены компоненты ОС, обеспечивающие работу с протоколами TCP/IP.

- Подключение ЦУС и СД.

Получение у провайдера два IP-адреса: один для ЦУС и один для маршрутизатора по умолчанию.

Выполнение инициализации ЦУС и СД.

Подключение ЦУС к сетевым коммуникациям.

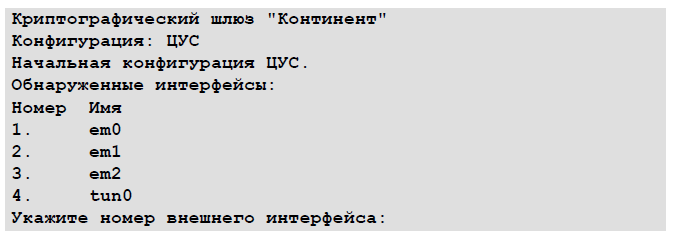

Список интерфейсов данного криптографического шлюза показан на рисунке 6.

Рисунок 6. Список интерфейсов данного криптографического шлюза

Так мы получаем функционирующий ЦУС и СД. Идентификатор и пароль администратора комплекса на USB Flash-накопителе. Идентификатор и пароль администратора сервера доступа на USB Flash-накопителе.

- Установка подсистемы управления.

Выполнение установки и запуска подсистемы управления на АРМ администратора комплекса.

Установка агента на сервер БД.

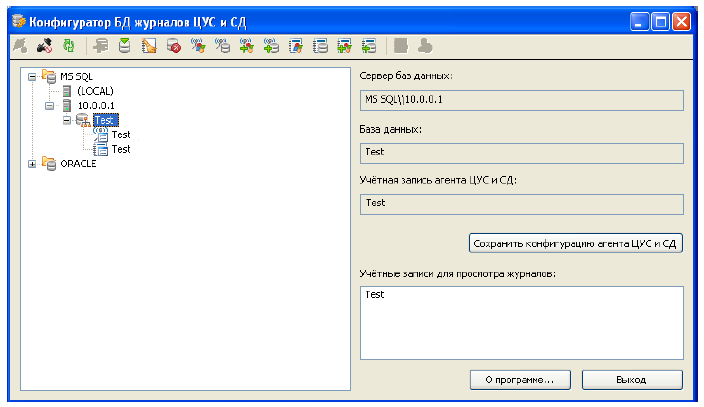

Конфигурирование базы данных журналов, через Конфигуратор БД журналов ЦУС и СД. Указывается пользователь для просмотра журналов.

Запуск программы создания ключевого носителя и создание единого ключевого носителя с заданными параметрами.

Окно конфигуратора показано на рисунке7.

Рисунок 7. Окно конфигуратора

Запуск программы управления агентом и настройка параметров агента.

В результате у нас будет установлена и запущена программа управления ЦУС (ПУ ЦУС). Автоматически созданные объекты, отображаемые в ПУ ЦУС: криптографический шлюз "КШ с ЦУС"; сетевой объект "Любой"; сервисы "Любой TCP", "Любой UDP", "Любой ICMP" и другие стандартные сервисы; временной интервал "Постоянно"; класс трафика "Нормальный". Установленная и запущенная программа управления СД (ПУ СД). Функционирующий агент. Установленная и настроенная программа просмотра журналов (ППЖ).

3. Издание сертификатов

Издание средствами ПУ СД корневого сертификата. При издании сертификата мы используем криптопровайдер "Код Безопасности CSP".

Издание средствами ПУ СД сертификата сервера доступа.

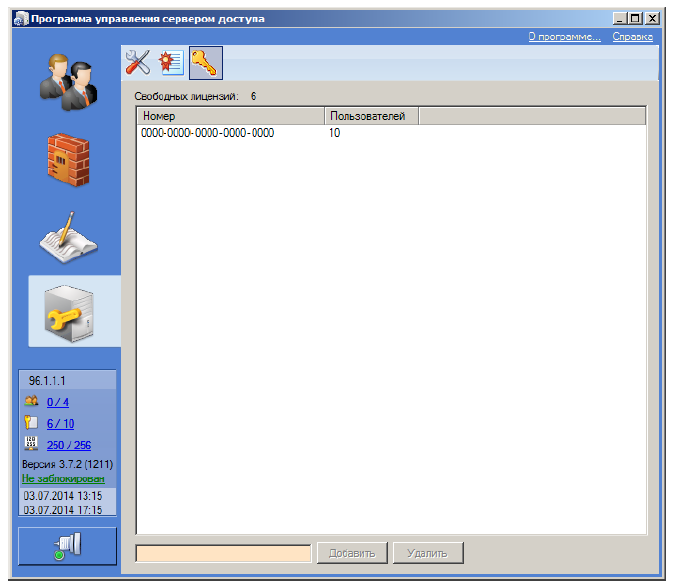

Окно перечня зарегистрированных лицензий показан на рисунке 8.

Рисунок 8. Окно перечня зарегистрированных лицензий

В итоге мы получаем USB Flash-накопитель с ключами центра сертификации. Ключи и сертификат сервера доступа в базе данных СД.

4. Определение пула адресов для АП

Определяем пул адресов для АП.

5. Настройка правил фильтрации СД.

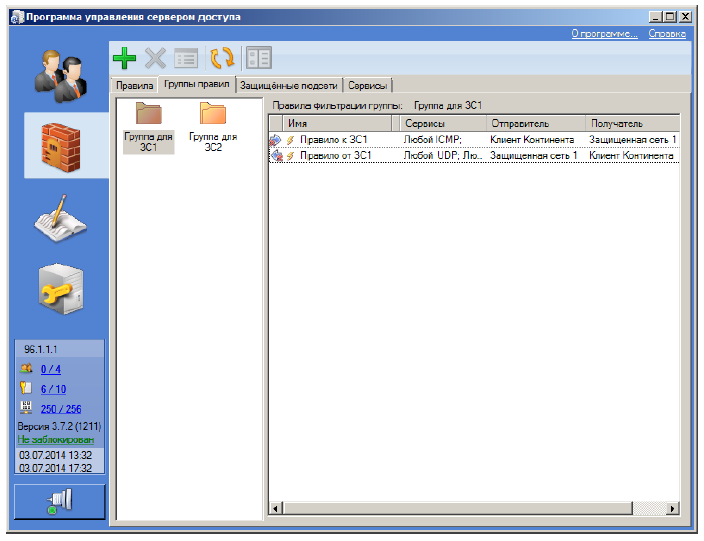

Создадим правила фильтрации для доступа пользователя к корпоративным ресурсам. Окно создания правил фильтрации показан на рисунке 9.

Рисунок 9. Создание правил фильтраций

6. Регистрация удаленного пользователя.

Регистрируем пользователя в ПУ СД. Используя вариант регистрации

пользователя с изданием сертификата. Способом ввода регистрационной информации — вручную. При издании сертификата используем криптопровайдер "Код Безопасности CSP".

Предоставляем пользователю права доступа. Для этого мы сформировали индивидуальный список правил фильтрации.

В результате у нас есть объект "Пользователь" с предоставленными правами, отображаемый в ПУ СД и USB Flash-накопитель с ключами пользователя и сертификатами пользователя и ЦС. Контейнер с ключами пользователя защищенный паролем.

7. Установка и настройка АП.

Выполним установку АП на удаленную рабочую станцию.

Регистрируем сертификаты на АП. Для этого используем USB Flash-накопитель с ключами пользователя и сертификатами пользователя и ЦС созданные ранее.

Проверяем параметры сетевого подключения.

В итоге это нам дает функционирующий и настроенный АП.

8. Установка соединения АП с сервером доступа.

Устанавливаем соединение с сервером доступа. Перед подключением к серверу доступа подсоединяем к считывателю USB Flash-накопитель с ключами пользователя и сертификатами пользователя и ЦС созданные ранее.

Это нам дает соединение АП с сервером доступа.

Пройдя организацию удаленного доступа, мы получаем доступ с абонентского пункта к ресурсам сети, защищаемым ЦУС.

2.3 Контрольный пример реализации.

Видеоконференцсвязь АО «Изумруд» построена на базе программно-аппаратного комплекса (далее – ПАК) VIDEOMOST Web. Физически архитектура КС ВКС представляет собой территориально разнесенные, изолированные друг от друга площадки. Связь между площадками осуществляется через сети общего пользования без использования каналообразующего оборудования. ВКС осуществляется путем подключения пользователей из филиалов к серверу ВКС VIDEOMOST Web расположенному в центре.

КС ВКС Заказчика функционирует следующим образом: локальные узлы доступа установлены на площадках Заказчика и функционируют под управлением ЦУС. Администратор производит выпуск пар открытых и закрытых ключей на ЦУС и осуществляет централизованное распределение открытых и закрытых ключей на криптографические шлюзы (далее – КШ) и мобильные узлы доступа. Локальные узлы доступа и мобильные узлы доступа, получив пару открытых и закрытых ключей, устанавливают защищенное соединение с центральным узлом доступа к ВКС, установленными на центральной площадке. После установки соединения поднимается криптографический тоннель с использованием проприетарного защищенного протокола. Весь сетевой траффик, поступающий до сервера ВКС, на своем пути проходит процедуры шифрования и расшифрования при пересечении при прохождении через узлы доступа.

Техническое решение, методика реализации

Проверка прохождения моделируемого рабочего трафика через VPN-канал между АПКШ «Континент» центрального узла доступа и локального узла доступа.

Проверка автоматической загрузки КШ АПКШ «Континент».

Проверка механизма аутентификации локального администратора АПКШ «Континент».

Проверка работоспособности схемы «горячего» резервирования АПКШ «Континент» кластера КШ с СД Головного предприятия.

Проверка возможности оповещения администратора о событиях безопасности в режиме реального времени, регистрируемых АПКШ «Континент».

Проверка работоспособности защищенного удаленного доступа «Континент-АП».

Аппаратное тестирование сетевого устройства

Аппаратное тестирование может выполняться в процессе установки ПО сетевого устройства, в ходе инициализации, а также при настройке параметров средствами локального управления сетевым устройством.

Для аппаратного тестирования применяется набор тестов, с помощью которых проверяются:

• жесткий диск;

• процессор;

• оперативная память;

• память ПАК "Соболь";

• датчик случайных чисел ПАК "Соболь";

• сетевые интерфейсы.

Для запуска теста:

1. Введите в главном локальном меню номер команды "Тестирование" и нажмите клавишу <Enter>.

На экране появится меню выбора теста (Рисунок10).

Рисунок 10. Меню выбора теста

• Команда "Перезагрузка" используется для выхода из режима тестирования и продолжения процедуры установки ПО. В режиме инициализации сетевого устройства команда имеет вид: "Выход".

• Команда "Switch to english" используется для отображения данного меню на английском языке. При отображении меню на английском языке команда имеет вид: "Переключиться на русский". В режиме инициализации сетевого устройства команда не используется.

2. Введите номер команды требуемого теста и нажмите клавишу <Enter>.

В зависимости от выбранного теста на экране появятся инструкции по выполнению дополнительных действий для проведения теста.

Таблица 5.

|

Тест |

Описание |

|---|---|

|

Тест диска |

Проверка наличия сбойных секторов жесткого диска |

|

Тест процессора |

Проверка работы процессора. Необходимо задать время тестирования – от 1 до 99 минут |

|

Тест памяти |

Проверка оперативной памяти |

|

Тест сети |

Проверка работы сетевых интерфейсов. Перед запуском теста необходимо присоединить сетевые интерфейсы к общему коммутатору и соединить оптические интерфейсы в пары |

|

Тест памяти "Соболь" |

Тестирование памяти ПАК "Соболь" на чтение и запись |

|

Тест датчика случайных чисел |

Проверка работоспособности датчика случайных чисел ПАК "Соболь" |

|

Общий тест |

Последовательное выполнение всех перечисленных выше тестов с предварительным выполнением соответствующих дополнительных действий |

3. Дождитесь сообщения о завершении теста и нажмите клавишу <Enter>. Будет выполнен возврат в меню выбора теста.

4. Для выхода из режима тестирования введите номер команды "Перезагрузка" и нажмите клавишу <Enter>.

Заключение

Российский программный продукт VideoMost для видеоконференцсвязи отечественного разработчика Spirit вошел в тройку лидеров поставщиков ВКС-решений для России по итогам исследования, проведенного независимым аналитическим центром TAdviser.

Соответствующие программные и аппаратные системы, предлагаемые сегодня на российском рынке десятком различных поставщиков, оценивались экспертами комплексно, с учетом функциональных возможностей продуктов и их совокупной стоимости владения. В результате VideoMost оказался в первой тройке вместе с Polycom и Cisco.

Среди достоинств своего продукта отмечено высокое качество передачи голоса и видео во время конференции, легкость интеграции в уже существующую в организации систему ВКС, поддержку огромного перечня ВКС-оборудования благодаря встроенным современным мировым стандартам связи и открытым протоколам, способность интегрироваться с отечественными СЭД и средствами шифрования, соответствующими ГОСТ, возможность масштабирования, простоту в управлении и администрировании, а также недорогую стоимость.

Последующая интеграция системы ВКС в криптографическую сеть под управлением аппаратно-программного комплекса шифрования «Континент» позволила объединить через интернет территориально распределенные локальные сети филиалов в единую сеть VPN. Такое решение было обусловлено рядом преимуществ АПКШ «Континент». В их числе - высокая производительность платформ, возможность поддержки защиты самых современных коммуникационных приложений в сочетании с простотой внедрения и эксплуатации. Важным фактором выбора стало наличие у АПКШ «Континент» всех необходимых сертификатов ФСБ и ФСТЭК России. В настоящее время продукты семейства «Континент» обеспечивают решение самых сложных задач защиты корпоративных сетей крупнейших территориально распределенных государственных и коммерческих структур России.

Реализованные в АПКШ «Континент» обнаружение и блокировка трафика сетевых приложений значительно повышают эффективность фильтрации тех из них, что не зависят от конкретного сетевого порта. Кроме того, созданные администратором правила фильтрации трафика на основе команд протоколов HTTP(S) и FTP обеспечивают эффективность контроля доступа пользователей в интернет, а интегрированный детектор атак при обнаружении угрозы даст межсетевому экрану на криптошлюзе команду на создание временного правила для фильтрации трафика источника атаки, позволяющее эффективно отражать нежелательный трафик, направленный на сеть предприятия.

Выбор оптимального оборудования отечественных производителей с учетом совместимости аппаратной и программной части позволил объединить филиалы, расположенные по всей территории Российской Федерации в сегмент закрытой локально-вычислительной сети, включающий в себя организацию пользователей на группы с правами доступа соответствующими уровню доступа к сведениям, содержащим государственную тайну и успешно интегрировать систему закрытой видеоконференцсвязи на предприятии АО «Изумруд»

Список использованной литературы

[1] Cisco. Ссылка: http://www.cisco.com/web/RU/downloads/broch/data_

sheet_c78-701808.pdf Дата обращения: 14.06.18

[2] Fuzzing: Исследование уязвимостей методом грубой силы - Саттон М., Грин А., Амини П. Издательство: Символ-Плюс. Год издания: 2009.

[3] Политики безопасности компании при работе в интернет - Петренко С.А., Курбатов В.А. Издательство: ДМК Пресс. Год издания: 2011

[4] Код Безопасности. Ссылка: https://www.securitycode.ru/products/

apksh_kontinent/ Дата обращения: 14.06.18

[5] Эшелон. Ссылка: https://npo-echelon.ru/production/65/10595 Дата обращения: 14.06.18

[6] Руководящий документ "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требований по защите информации. Государственная техническая комиссия при Президенте Российской Федерации (Гостехкомиссия России). Утвержден решением председателя Государственной технической комиссии при Президенте Российской Федерации от 30 марта 1992 г., М.: 1992.

[7] "Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)", М.: 2001.

[8] «Kaspersky Endpoint Security 8 для Windows Руководство администратора» // ЗАО «Лаборатория Касперского», 2011.

[9] Государственный реестр сертифицированных средств защиты информации Системы сертификации средств защиты информации по требованиям безопасности информации № РОСС RU.0001.01БИ00

[10] Щеглов, А.Ю. Выбор СЗИ от НСД. «Information Security/Информационная безопасность»: Журнал. [Электронная версия журнала]

- Проектирование маршрутизации в двух трёхуровневых сетях с использованием протокола EIGRP (Характеристика предприятия и его деятельность)

- Управление оборотными средствами на предприятии

- «Документирование и инвентаризация»

- Социальная психология

- БИОРИТМЫ

- Системный подход при анализе потенциала организации на примере ОАО «Слониммебель»

- Методология исследования межличностных отношений .

- Процесс монополизации рынка в теории и на практике (Исторические аспекты монополизации рынка)

- Разработка и реализация конфигурации "Книжный магазин" в среде 1С

- Баланс и отчетность (Требования к бухгалтерской (финансовой) отчетности)

- "Основные этапы формирования налогового учета в РФ"

- Административные барьеры входа на российских рынках (Барьеры входа на рынок)