Классификация систем защиты программного обеспечения (Системы защиты компьютера от чужого вторжения)

Содержание:

Введение

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др. Преимущества программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Программные средства защиты информации

Встроенные средства защиты информации

Антивирусная программа (антивирус) — программа для обнаружения компьютерных вирусов и лечения инфицированных файлов, а также для профилактики — предотвращения заражения файлов или операционной системы вредоносным кодом.

Специализированные программные средства защиты информации от несанкционированного доступа обладают в целом лучшими возможностями и характеристиками, чем встроенные средства. Кроме программ шифрования и криптографических систем, существует много других доступных внешних средств защиты информации.

Межсетевые экраны (также называемые брандмауэрами или файрволами). Между локальной и глобальной сетями создаются специальные промежуточные серверы, которые инспектируют и фильтруют весь проходящий через них трафик сетевого/транспортного уровней. Это позволяет резко снизить угрозу несанкционированного доступа извне в корпоративные сети, но не устраняет эту опасность полностью. Более защищенная разновидность метода — это способ маскарада (masquerading), когда весь исходящий из локальной сети трафик посылается от имени firewall-сервера, делая локальную сеть практически невидимой.

Proxy-servers (proxy — доверенность, доверенное лицо). Весь трафик сетевого/транспортного уровней между локальной и глобальной сетями запрещается полностью — маршрутизация как таковая отсутствует, а обращения из локальной сети в глобальную происходят через специальные серверы-посредники. Очевидно, что при этом обращения из глобальной сети в локальную становятся невозможными в принципе. Этот метод не дает достаточной защиты против атак на более высоких уровнях — например, на уровне приложения (вирусы, код Java и JavaScript).

VPN (виртуальная частная сеть) позволяет передавать секретную информацию через сети, в которых возможно прослушивание трафика посторонними людьми. Используемые технологии: PPTP, PPPoE, IPSec. классификация систем защиты от несанкционированного доступа.

Системы защиты компьютера от чужого вторжения весьма разнообразны и могут классифицироваться по следующим группам:

средства собственной защиты, предусмотренные общим программным обеспечением;

средства защиты в составе вычислительной системы;

средства защиты с запросом информации;

средства пассивной защиты и т.д.

Основные направления защиты информации

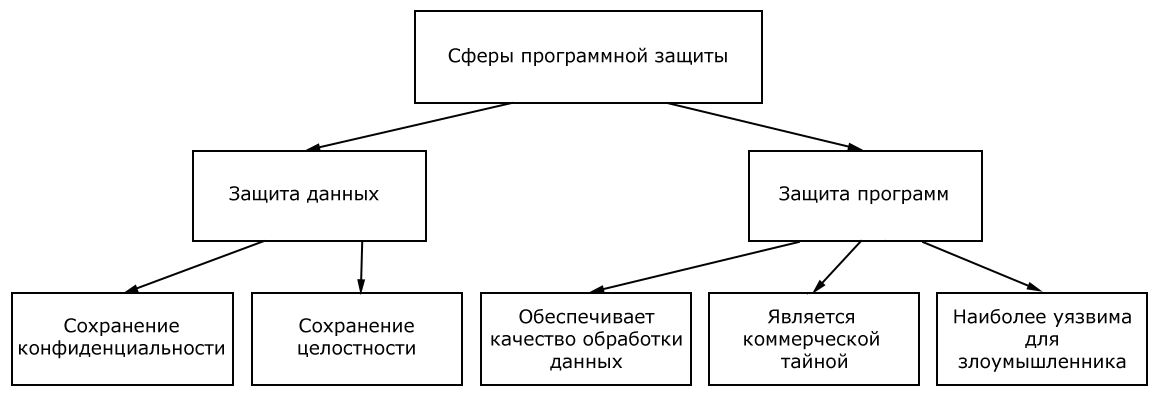

Основные направления использования программной защиты информации:

защита информации от НСД,

защита программ от копирования,

защита информации от разрушения,

защита информации от вирусов,

защита программ от вирусов,

программная защита каналов связи.

По каждому из данных направлений имеется большое количество качественных программных продуктов, распространяемых на рынке.

Разновидности программных средств защиты

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Особые функции, которые должны осуществляться программными средствами, это:

идентификация объектов и субъектов,

разграничение (иногда полная изоляция) доступа к вычислительной технике,

контроль и регистрация действий с информацией и программами.

В процедурах идентификации используются различные методы:

простые, сложные и одноразовые пароли,

обмен вопросами и ответами с администратором,

средства анализа индивидуальных характеристик,

ключи, магнитные карты, значки и т.д.,

специальные идентификаторы или контрольные суммы для аппаратуры.

После идентификации защита осуществляется на 3 уровнях:

аппаратуры,

программного обеспечения,

данных.

Защита на уровне аппаратуры и программного обеспечения предусматривает управление доступом к вычислительным ресурсам. Защита на уровне данных направлена на защиту информации при обращении к ней в процессе работы и на защиту информации при ее передаче по каналам связи.

Средства регистрации, как и средства контроля доступа, относятся к эффективным методам защиты от НСД. Однако, если средства контроля доступа предназначены для предотвращения таких действий, то задача регистрации – обнаружить уже совершенные действия.

Защита информации от копирования реализуется выполнением ряда функций, являющихся общими для всех систем защиты:

идентификация среды, из которой будет запускаться программа,

аутентификация среды, из которой запущена программа,

реакция на запуск из несанкционированной среды,

регистрация санкционированного доступа,

противодействие изучению алгоритмов работы системы.

Реакция на запуск из несанкционированной среды сводится к выдаче сообщений.

Одна из задач обеспечения безопасности информации для всех случаев пользования ЭВМ является защита информации от разрушения, которое может произойти при подготовке и осуществлении каких-либо восстановительных мероприятий.

Особую опасность представляют программы-вирусы, которые создаются для нарушения работы компьютеров – вплоть до стирания информации.

Для обнаружения и удаления вирусов служат антивирусы. Они подразделяются на специализированные и универсальные. Различие заключается в том, что специализированные антивирусы могут бороться только с уже написанными вирусами, а универсальные – и с еще не написанными. Из универсальных антивирусов большое распространение имеют резидентные антивирусы и программы-ревизоры. Кроме того, для защиты от вирусов используется комплекс различных организационных мероприятий.

Существующие системы защиты ПРОГРАМНАЯ СИСТЕМА (СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА) можно классифицировать по ряду признаков: методы установки, используемые механизмы защиты и принципы функционирования.

Методы установки

Системы, устанавливаемые на скомпилированные модули ПC, удобны для производителя ПC, так как позволяют легко защитить полностью готовое и оттестированное ПРОГРАМНАЯ СИСТЕМА. Стойкость этих систем достаточно низка, так как для обхода защиты достаточно определить точку завершения работы «конверта» защиты и передачи управления защищенной программе, а затем принудительно ее сохранить в незащищенном виде.

Системы, встраиваемые в исходный код ПРОГРАМНАЯ СИСТЕМА до компиляции, неудобны для производителя ПC, так как возникает необходимость обучать персонал работе с программным интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными затратами. Кроме того, усложняется процесс тестирования ПC и снижается его надежность, поскольку, кроме самого ПC, ошибки могут быть как в API системе защиты, так и в процедурах, его использующих. Но такие системы являются стойкими к атакам, потому что в них исчезает четкая граница между системой защиты и ПC как таковым.

Комбинированные системы защитыявляются наиболее живучими. Сохраняя достоинства и недостатки систем второго типа, они максимально затрудняют анализ и дезактивацию своих алгоритмов.

Методы защиты

Рассмотрим основные методы:

· алгоритмы запутывания: используются хаотичные переходы в разные части кода, внедрение ложных процедур-«пустышек», холостые циклы, искажение количества реальных параметров процедур ПРОГРАМНАЯ СИСТЕМА, разброс участков кода по разным областям ОЗУ;

· алгоритмы мутации: cоздаются таблицы соответствия операндов-синонимов и замена их друг на друга при каждом запуске программы по определенной схеме или случайным образом, случайные изменения структуры программы;

· алгоритмы компрессии данных: программа упаковывается, а затем распаковывается по мере выполнения;

· алгоритмы шифрования данных: программа шифруется, а затем расшифровывается по мере выполнения;

· вычисление сложных математических выражений в процессе отработки механизма защиты: элементы логики защиты зависят от результата вычисления значения какой-либо формулы или группы формул;

· методы затруднения дизассемблирования: используются различные приемы, направленные на предотвращение дизассемблирования в пакетном режиме;

· методы затруднения отладки: используются различные приемы, направленные на усложнение отладки программы;

· эмуляция процессоров и операционных систем: создаются виртуальный процессор и/или операционная система (не обязательно реально существующие) и программа-переводчик из системы команд IBM в систему команд созданного процессора или ОС; после такого перевода ПРОГРАМНАЯ СИСТЕМА может выполняться только при помощи эмулятора, что резко затрудняет исследование алгоритма ПРОГРАМНАЯ СИСТЕМА;

· нестандартные методы работы с аппаратным обеспечением: модули системы защиты обращаются к аппаратуре ЭВМ, минуя процедуры операционной системы, и используют мало известные или недокументированные ее возможности;

· шифрование защищаемого ПРОГРАМНАЯ СИСТЕМА:для дезактивации защиты необходимо определение ключа дешифрации ПРОГРАМНАЯ СИСТЕМА;

· комбинированные методы.

Принципы функционирования

Упаковщики/шифраторызащищают ПРОГРАМНАЯ СИСТЕМА от анализа его алгоритмов и несанкционированной модификации. Для достижения этого используются: алгоритмы компрессии данных; приемы, связанные с использованием недокументированных особенностей операционных систем (ОС) и процессоров; шифрование данных, алгоритмы мутации, запутывание логики программы и др. Этот вид защиты замедляет выполнение ПРОГРАМНАЯ СИСТЕМА, затрудняет обновление и исправление ошибок в ПРОГРАМНАЯ СИСТЕМА.

Защита от несанкционированного копирования обеспечивает «привязку» ПРОГРАМНАЯ СИСТЕМА к дистрибутивному носителю (гибкий диск, CD...). Данный тип защиты основан на глубоком изучении работы контроллеров-накопителей, их физических показателей, нестандартных режимах разбивки, чтения/записи и т.п. При этом на физическом уровне создается дистрибутивный носитель, обладающий (предположительно) неповторимыми свойствами (обычно это достигается при помощи нестандартной разметки носителя информации или/и записи на него дополнительной информации – пароля или метки), а на программном – создается модуль, настроенный на идентификацию и аутентификацию носителя по его уникальным свойствам. При этом возможно применение приемов, используемых упаковщиками/шифраторами.

Защита от несанкционированного доступа (НСД) обеспечивает предварительную или периодическую аутентификацию пользователя ПРОГРАМНАЯ СИСТЕМА путем запроса дополнительной информации. К этому типу СИСТЕМА ЗАЩИТЫ можно отнести системы парольной защиты ПРОГРАМНАЯ СИСТЕМА, системы «привязки» ПРОГРАМНАЯ СИСТЕМА к компьютеру пользователя, системы с «ключевыми дисками» и аппаратно-программные системы с электронными ключами. В первом случае «ключевую» информацию вводит пользователь, во втором – она содержится в уникальных параметрах компьютерной системы пользователя, в третьем – хранится на диске, а в четвертом случае «ключевая» информация считывается с микросхем электронного ключа.

Парольная защита является самой распространенной системой защиты программного обеспечения. Основной принцип работы данных систем заключается в идентификации и аутентификации пользователя ПРОГРАМНАЯ СИСТЕМА путем запроса дополнительных данных в различных ситуациях (например, при старте программы, по истечении срока бесплатного использования ПРОГРАМНАЯ СИСТЕМА, при вызове процедуры регистрации либо в процессе установки на персоональный компьютер пользователя). Существуют также системы, шифрующие защищаемое ПРОГРАМНАЯ СИСТЕМА и использующие пароль или производную от него величину как ключ дешифрации. Недостатком парольных защит является блок проверки правильности введенного пароля. Для этого можно сравнивать введенный пароль с записанным в коде ПРОГРАМНАЯ СИСТЕМА правильным либо с правильно сгенерированным из введенных дополнительных данных паролем. Возможно и сравнение производных величин от введенного и правильного паролей, например их ХЭШ-функций; в таком случае в коде можно сохранять только производную величину, что повышает стойкость защиты. Путем анализа процедур проверки можно найти реальный пароль, записанный в коде ПРОГРАМНАЯ СИСТЕМА, правильно сгенерированный пароль из введенных данных либо создать программу для перебора паролей для определения пароля с нужной ХЭШ-суммой. Для всех парольных систем существует угроза перехвата пароля при его вводе авторизованным пользователем. Кроме того, в большинстве СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА данного типа процедура проверки используется лишь единожды, обычно при регистрации или установке ПРОГРАМНАЯ СИСТЕМА; затем система защиты просто отключается, что создает реальную угрозу для НСД при незаконном копировании ПРОГРАМНАЯ СИСТЕМА.

Системы «привязки» ПРОГРАМНАЯ СИСТЕМА к компьютеру пользователя осуществляют поиск уникальных признаков компьютерной системы либо сами устанавливают систему защиты. После этого модуль защиты ПРОГРАМНАЯ СИСТЕМА настраивается на поиск и идентификацию признаков, по которым в дальнейшем определяется авторизованное или неавторизованное использование ПРОГРАМНАЯ СИСТЕМА (оценки скоростных и иных показателей процессора, материнской платы, дополнительных устройств, ОС, чтение/запись в микросхемы энергонезависимой памяти, запись скрытых файлов, настройка на наиболее часто встречаемую карту использования ОЗУ и т.п.).

Программно-аппаратные СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА с электронными ключами, основанные на использовании так называемых «аппаратных (электронных) ключей». Электронный ключ – это аппаратная часть системы защиты, представляющая собой плату с микросхемами памяти, а в некоторых случаях с микропроцессором, помещенную в корпус и предназначенную для установки в один из стандартных портов ПК или слот расширения материнской платы. В качестве такого устройства могут использоваться СМАРТ-карты. Электронные ключи по архитектуре можно подразделить на ключи с памятью (без микропроцессора) и ключи с микропроцессором (и памятью). Наименее стойкими (в зависимости от типа программной части) являются системы с аппаратной частью первого типа. В таких системах критическая информация (ключ дешифрации, таблица переходов) хранится в памяти электронного ключа. Для дезактивации таких защит в большинстве случаев необходимо наличие у злоумышленника аппаратной части системы защиты (основная методика: перехват диалога между программной и аппаратной частями для доступа к критической информации). Самыми стойкими являются системы с аппаратной частью второго типа. Такие комплексы содержат в аппаратной части не только ключ дешифрации, но и блоки шифрации/дешифрации данных. Таким образом, при срабатывании защиты в электронный ключ передаются блоки зашифрованной информации, а принимаются расшифрованные данные. В системах этого типа достаточно сложно перехватить ключ дешифрации, так как все процедуры выполняются аппаратной частью, но остается возможность принудительного сохранения защищенной программы в открытом виде после отработки системы защиты. Кроме того, к ним применимы методы криптоанализа.

СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА с «ключевыми дисками» во многом аналогичны системам с электронными ключами, но здесь критическая информация хранится на специальном («ключевом») носителе. Так же много общего и с системами защиты от копирования, поскольку используются те же методы работы с «ключевым» носителем.

Существует два вида защиты прав производителей программных продуктов - юридическая и техническая.

Юридическая защита основана на том, что создана достаточная правовая база для охраны прав авторов интеллектуальной собственности и в том числе компьютерных программ.

Юридическая защита предусматривает гражданскую, уголовную и административную ответственность за нарушение авторских прав создателей программных продуктов. Юридическая защита является эффективной, так как она гарантирует возмещение ущерба автору, права которого были нарушены. (Подробнее аспекты юридической защиты будут рассмотрены в следующей главе.)

Техническая защита направлена на то, чтобы техническими средствами затруднить или сделать невозможным использование программного продукта незаконным пользователем.

Техническими средствами защиты программных продуктов можно реализовать несколько подходов к данной проблеме:

1) противодействовать копированию программы на другой диск;

2) разрешив собственно копирование программы, противодействовать попыткам запуска и/или исполнения незаконной копии;

Заметим, что при таких подходах необходимо также противодействовать попыткам нарушителя исследовать легальную копию программы;

3) не противодействовать ни копированию, ни исполнению программы, но, сопроводив ее скрытой информацией об управлении правами, в случае необходимости иметь достоверную улику, подтверждающую авторство и незаконное использование.

Фирмы-производители по-разному подходят к защите своих программных продуктов. Одни решают проблемы с помощью технических средств защиты, включая их в состав своих программных продуктов. Другие - используют юридическую защиту, как, например, корпорация Microsoft. В состав своих знаменитых продуктов производители не включают технические средства защиты от копирования, противодействующие созданию копий продуктов. Программные продукты свободно копируются, но сопровождаются информацией об управлении правами. Корпорация использует предупреждающие сообщения о том, что продукт защищен авторским правом и международными соглашениями.

Новые технологии защиты оригинальных продуктов корпорация Microsoft включила в операционную систему Windows 2000 и пакет Office 2000. На все лицензионные компакт-диски, содержащие операционную систему, наносится голографическое изображение на лицевой стороне. «При повороте диска под определенным углом к источнику света на голограмме проявляется название продукта и специфичеcкие для этого продукта графические символы, занимающие всю поверхность диска от сетевого отверстия до внешнего края... на системные блоки компьютеров, приобретаемых с предустановленной операционной системой Windows 2000, на заметном месте должна наклеиваться новая этикетка с «сертификатом подлинности» (Certificate of Authenticity, COA). На этикетке должно быть голографическое изображение медной плетеной нити со словами «Microsoft» и «Genuine», а также с названием продукта и его уникальным номером. При повороте этикетки цвет эмблемы Microsoft меняется с золотистого на серебристый и наоборот. Розничные версии Windows 2000 будут поставляться в коробках с аналогичными сертификатами подлинности». Для защиты от незаконных установок пакета Office 2000 корпорация Microsoft также использует сплошные голограммы на компакт-дисках, содержащих данный программный продукт, а также специальную программу мониторинга через Internet, которая способна предотвращать нелегальную установку пакета Office 2000 (Мастер регистрации - Registration Wizard).

В соответствии с различными подходами к защите прав создателей компьютерных программ, защиту программного обеспечения можно классифицировать следующим образом:

защита от собственно незаконного копирования

(воспроизведения);

защита от незаконного использования;

защита от исследования программ;

идентификация программных продуктов.

Очевидно, что комплексный подход к защите программного продукта с использованием одновременно нескольких методов повышает надежность защиты. Именно поэтому чаще говорят о технологиях или системах защиты, основанных на том или ином подходе.

Виды технических средств защиты

Технические средства защиты можно разделить на

программные,

аппаратные и

программно-аппаратные средства.

Программными являются средства защиты, реализованные программным образом.

Это наиболее доступные средства.

Относительно программной защиты необходимо принять во внимание

Любая программная защита может быть раскрыта в конечное время.

Известный специалист по программной защите от копирования А.Щербаков разъясняет: «Верность этого утверждения следует из того, что команды программы, выполняющей защиту, достоверно распознаются компьютером и в момент исполнения присутствуют в открытом виде как машинные команды. Следовательно, достаточно восстановить последовательность этих команд, чтобы понять работу защиты. А таких инструкций, очевидно, может быть лишь конечное число [4]

Аппаратными называются средства защиты, использующие специальное аппаратное оборудование.

Аппаратная защита является самой надежной, но слишком дорога и рассчитана поэтому в основном на корпоративных заказчиков. В настоящее время многие фирмы и организации во всем мире работают над тем, чтобы сделать аппаратную защиту удобной и дешевой, а также рассчитанной и на массового индивидуального пользователя.

К программно-аппаратным средствам относятся средства, комбинирующие программную и аппаратную защиту.

Это наиболее оптимальные средства защиты. Они обладают преимуществами как аппаратных, так и программных средств.

Оценка надежности механизмов, алгоритмов, методов защиты

Для определения надежности механизмов, алгоритмов и методов, используемых для защиты авторских прав в области программного обеспечения, возьмем за основу базовые понятия и положения существующих стандартов по оценке безопасности информационных технологий.

Основополагающими документами в области оценки безопасности информационных технологий являются:

«Критерии оценки надежных компьютерных систем» (Trusted Computer Systems Evaluation Criteria, TCSEC) [5], известные под названием «Оранжевая книга» (по цвету обложки), опубликованные в 1983 году Министерством обороны США;

«Критерии оценки безопасности информационных технологий» (Information Technology Security Evaluation Criteria, ITSEC), известные под названием «Гармонизированные критерии Европейских стран», опубликованные в 1991 году от имени соответствующих органов Франции, Германии, Голландии и Великобритании;

Руководящие документы Гостехкомисии России, являющиеся российскими нормативными документами по критериям оценки защищенности средств вычислительной техники и автоматизированных систем, принятые в 1992 году.

И наконец, «Общие критерии оценки безопасности информационных технологий» (далее - Общие критерии), являющиеся международным стандартом, в котором отражена современная нормативная база оценки безопасности информационных технологий; принятые в июне 1999 года. В разработке этого стандарта участвовали США, Канада, Англия, Франция, Голландия.

С позиций перечисленных нормативно-технических документов оценка безопасности информационных технологий - это методология исследования свойств безопасности продукта или системы информационных технологий.

Замечание. Под безопасностью здесь понимается обеспечение целостности, доступности, конфиденциальности объекта оценки.

Оценка безопасности информационных технологий имеет качественное, а не количественное выражение, и представляет собой определенным образом упорядоченные качественные требования к механизмам обеспечения безопасности, их эффективности и гарантированности реализации.

Рассмотрим базовые понятия документов по оценке безопасности информационных технологий, которые следует применять для оценки надежности методов и механизмов защиты.

Надежность объекта оценки рассматривается как степень доверия, которую разумно оказать данному объекту.

Гарантированность определяется как мера уверенности, с которой можно утверждать, что меры безопасности объекта эффективны и корректно реализованы.

Для проверки способности механизмов (методов) защиты противостоять внешним (попытки взлома) и внутренним (неправильная эксплуатация) угрозам необходимо провести оценку уязвимости механизма (метода) защиты.

При оценке уязвимости с точки зрения противодействия внешним угрозам необходимо:

произвести анализ уязвимости (слабых мест) механизма;

оценить мощность механизма.

Анализ уязвимости предполагает выявление возможных недостатков механизма защиты, которые могли бы быть использованы злоумышленником для взлома защиты. Предполагается различный уровень подготовленности и оснащенности злоумышленника.

На основе анализа уязвимости оценивается мощность механизма защиты.

Мощность механизма защиты - способность защитного механизма противостоять прямым атакам.

В Общих критериях мощность механизма защиты получила название силы функции безопасности.

Для мощности механизма защиты определены три градации мощности - базовая, средняя и высокая.

Мощность механизма защиты оценивается как базовая, если анализ показывает, что механизм обеспечивает адекватную защиту против непреднамеренного или случайного нарушения безопасности объекта оценки нападавшими, обладающими низким потенциалом нападения.

Другими словами, механизм защиты обладает базовой мощностью, если он способен противостоять отдельным случайным угрозам (атакам).

Мощность механизма защиты оценивается как средняя, если анализ показывает, что механизм обеспечивает адекватную защиту против нападавших, обладающих умеренным потенциалом нападения.

Другими словами, механизм защиты обладает средней мощностью, если он способен противостоять злоумышленнику с ограниченными ресурсами и возможностями.

Мощность механизма защиты оценивается как высокая, если анализ показывает, что механизм обеспечивает адекватную защиту против нападавших, обладающих высоким потенциалом нападения.

О высокой мощности механизма защиты стоит говорить в случае, если защита может быть нарушена только злоумышленником с высокой квалификацией, набор возможностей и ресурсов которого выходит за пределы практичности.

Рассмотрим основные показатели:

· технические:соответствие СИСТЕМА ЗАЩИТЫ ПРОГРАМНАЯ СИСТЕМА функциональным требованиям производителя ПC и требованиям по стойкости, системные требования ПC и системные требования СИСТЕМА ЗАЩИТЫ ПC, объем ПC и объем СИСТЕМА ЗАЩИТЫ ПC, функциональная направленность ПC, наличие и тип СИСТЕМА ЗАЩИТЫ у аналогов ПC – конкурентов;

· экономические:соотношение потерь от пиратства и общего объема прибыли, соотношение потерь от пиратства и стоимости СИСТЕМА ЗАЩИТЫ ПC и ее внедрения, соотношение стоимости ПC и стоимости СИСТЕМА ЗАЩИТЫ ПC, соответствие стоимости СИСТЕМА ЗАЩИТЫ ПC и ее внедрения поставленным целям;

· организационные:распространенность и популярность ПC; условия распространения и использования ПC; уникальность ПC; наличие угроз; вероятность превращения пользователя в злоумышленника; роль документации и поддержки при использовании ПC;

· защита как таковая:затруднение нелегального копирования, затруднение нелегального доступа, защита от мониторинга, отсутствие логических брешей и ошибок в реализации системы;

· стойкость к исследованию/взлому:применение новых механизмов;

· надежность:вероятность отказа защиты (НСД), время наработки на отказ, вероятность отказа программы защиты, время наработки на отказ, частота ложных срабатываний;

· независимость от конкретных реализаций ОС:использование недокументированных возможностей, «вирусных» технологий и «дыр» ОС;

· совместимость:отсутствие конфликтов с системным и прикладным ПC;

· неудобства для конечного пользователя ПРОГРАМНАЯ СИСТЕМА:необходимость и сложность дополнительной настройки системы защиты, доступность документации, доступность информации об обновлении модулей системы защиты из-за ошибок/несовместимости/нестойкости, доступность сервисных пакетов, безопасность сетевой передачи пароля/ключа, задержка из-за физической передачи пароля/ключа, нарушения прав потребителя;

· побочные эффекты:перегрузка трафика, отказ в обслуживании, замедление работы защищаемого ПC, замедление работы ОС, захват системных ресурсов, перегрузка ОЗУ, нарушение стабильности ОС;

· стоимость:стоимость/эффективность, стоимость/цена защищаемого ПC, стоимость/ликвидированные убытки;

· доброкачественность:правдивая реклама, доступность результатов независимой экспертизы, доступность информации о побочных эффектах, полная информация о СИСТЕМА ЗАЩИТЫ для конечного пользователя.

Одной из наиболее часто встречающейся в современной литературе классификацией принято считать классификацию систем защиты по методу установки

Для производителей программного обеспечения удобней всего использовать защиту, устанавливаемую на скомпилированные модули. Но такая защита наименее стойка к атакам. Системы с внедрением средств защиты в исходный код неудобны для производителей, так как им приходится обучать персонал работе со средствами защиты и ряд других неудобств. Лучшим решением является использование средств защиты комбинированного типа.

Другим критерием классификации системы защиты программного обеспечения по методу установки можно подразделить: - на системы, устанавливаемые на скомпилированные модули программного обеспечения; - системы, встраиваемые в исходный код программного обеспечения до компиляции; - комбинированные.

Системы первого типа наиболее удобны для производителя программного обеспечения, так как легко можно защитить уже полностью готовое и оттестированное программного обеспечения (обычно процесс установки защиты максимально автоматизирован и сводится к указанию имени защищаемого файла и нажатию "Enter"), а потому и наиболее популярны. В то же время стойкость этих систем достаточно низка, так как для обхода защиты достаточно определить точку завершения работы "конверта" защиты и передачи управления защищенной программе, а затем принудительно ее сохранить в незащищенном виде.

Системы второго типа неудобны для производителя программного обеспечения, так как возникает необходимость обучать персонал работе с программным интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными затратами. Но такие системы являются более стойкими к атакам, потому что здесь исчезает четкая граница между системой защиты и как таковым программного обеспечения.

Наиболее живучими являются комбинированные системы защиты. Сохраняя достоинства и недостатки систем второго типа, они максимально затрудняют анализ и дезактивацию своих алгоритмов.

3. Классификация систем защиты по по используемым механизмам защиты

Возможно два подхода решения проблемы защиты программного обеспечения. Один – это решение проблемы с помощью технических средств защиты. Включать средства защиты в состав программного обеспечения. Другой – использование юридической защиты. Программное обеспечение не содержит технические средства защиты, а сопровождается информацией об управлении правами.

По используемым механизмам защиты средства защиты можно классифицировать на:

системы, использующие сложные логические механизмы; - системы, использующие шифрование защищаемого ПО - комбинированные системы. Системы первого типа используют различные методы и приёмы, ориентированные на затруднение дизассемблирования, отладки и анализа алгоритма средства защиты и защищаемого ПО. Этот тип средства защиты наименее стоек к атакам, так как для преодоления защиты достаточно проанализировать логику процедур проверки и должным образом их модифицировать.

Более стойкими являются системы второго типа. Для дезактивации таких защит необходимо определение ключа дешифрации ПО. Самыми стойкими к атакам являются комбинированные системы.

4. Классификация систем защиты по принципу функционирования

По принципу функционирования средства защиты можно подразделить на: - упаковщики/шифраторы;- средства защиты от несанкционированного копирования- средства защиты от несанкционированного доступа (НСД).

5. Назначение упаковщиков-шифраторов

Упаковщики/шифраторы. Их цель защита ПО от анализа его алгоритмов и несанкционированной модификации. Для достижения этого используются алгоритмы компрессии данных; шифрование данных, алгоритмы мутации, запутывание логики программы, приведение операционной системы в нестабильное состояние на время работы ПО и др.

Системы защиты от несанкционированного копирования

средства защиты от несанкционированного копирования осуществляют "привязку" ПО к дистрибутивному носителю (гибкий диск, CD ...). Данный тип защит основывается на изучении работы контроллеров накопителей, их физических показателей, нестандартных режимах разбивки, чтения/записи и т.п.

Системы защиты от копирования можно разделить на следующие группы: - привязка к дискете; - привязка к компьютеру; - привязка к ключу; - опрос справочников - ограничение использования ПО 7. Системы защиты от несанкционированного доступа

В защите информации ПК от НСД можно выделить три основных направления:

- пециальные технических средства опознавания пользователя; -специальное программное обеспечение по защите информации; -специальные средства защиты информации ПК от несанкционированного доступа.

Системы защиты информации от НСД обеспечивают выполнение следующих функций:

1. идентификация, т.е. присвоение уникальных признаков - идентификаторов, по которым в дальнейшем система производит аутентификацию; 2. аутентификация, т.е. установление подлинности на основе сравнения с эталонными идентификаторами; 3. разграничение доступа пользователей к ПЭВМ; 4. разграничение доступа пользователей по операциям над ресурсами (программы, данные и т.д.); 5. администрирование: a. определение прав доступа к защищаемым ресурсам, b. обработка регистрационных журналов, c. установка системы защиты на ПЭВМ, d. снятие системы защиты с ПЭВМ; 6. регистрация событий: a. входа пользователя в систему, b. выхода пользователя из системы, c. нарушения прав доступа; 7. реакция на попытки НСД; 8. контроль целостности и работоспособности систем защиты; 9. обеспечение информационной безопасности при проведении ремонтно-профилактических работ; 10. обеспечение информационной безопасности в аварийных ситуациях. Права пользователей по доступу к программам и данным описывают таблицы, на основе которых и производится контроль и разграничение доступа к ресурсам. Доступ должен контролироваться программными средствами защиты. Если запрашиваемый доступ не соответствует имеющемуся в таблице прав доступа, то системы защиты регистрирует факт НСД и инициализирует соответствующую реакцию.

Заключение

К основным проблемами, возникающим при разработке современных информационных и программных систем, можно отнести: сложность решаемых задач; наличие большого числа взомосвязанных модулей различных типов; участие в разработке большого числа разработчиков и необходимость высокого уровня координации их работ.

Одим из основных методов борьбы со сложностью системы является структурный подход, при котором разрабатываемая система делится на части, каждая из которых много проще, чем вся система.

Использование стандартов различного уровня унифицирует процесс разработки и сам продукт разработки. В идеале, система стандартов предприятия (СТП), должно охватывать все технологические операции проектирования ПРОГРАМНАЯ СИСТЕМА, детализируя соответствующие вышестоящие стандарты или восполняя их отсутствие.

К основным методам повышения качества ПРОГРАМНАЯ СИСТЕМА при его разработки можно отнести: специализацию подразделений разработчиков (например, по функциональным и обеспечивающим подсистемам); использование профиля стандарта, стандартов качества, CASE – средств, структурного программирования, принципов эффективной разработки интерфейсов, структурного и объектно-ориентированного подходов к разработке; комплексное и автономное тестирование на контрольных тестах и на реальной информации; контроль на всех этапах разработки (тотальный контроль, структурный просмотр); аттестация и сертификация.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Приказ Минфина РФ от 30 декабря 2008 г. № 148н «Об утверждении Инструкции по бюджетному учету».

2. Грищенко Н.Б. Изд-во Алтайского университета, 2008, - 274 с.

3. Маклаков С.В. BPwin и ERwin: CASE-средства для разработки информационных систем. М.: Альфа, 2008. - 190 с.

4. Селетков С.Н., Благодатских В.А., Божко В.П. Предметно-ориентированные экономические информационные системы. Учебник - 2 изд. Финансы и статистика, 2011. - 240 с.

5. Смирнова Г.Н., Сорокин А.А., Тельнов Ю.Ф. Проектирование экономических информационных систем. М.: Финансы и статистика, 2007. - 512.

6. MS Office Project 2007. Управление проектами. - СПб.: КОРОНА-Век, 2008. - 480 c.

7. Вейцман В.М. «Проектирование экономических информационных систем: Учебное пособие». - Яр.: МУБИНТ, 2002. - 214 c.

8. Оценка эффективности инвестиционных проектов. Теория и практика. Виленский П.Л., Лившиц В.Н., Смоляк С. 2-е изд., перераб. и доп. - М.: Дело, 2002. - 888 с.

9. Мишенин А.И. Теория экономических информационных систем: Учебник. - М.: Финансы и статистика, 2008.

10. Мартин Дж. Планирование развития автоматизированных систем. - М.: Финансы и статистика, 1984. - 196 с.

11. Смирнова Г.Н., Сорокин А.А., Тельнов Ю.Ф. Проектирование экономических информационных систем. М.: Финансы и статистика, 2001.

12. Титоренко Г.А. «Автоматизированные информационные технологии в экономике». М.: издательство ЮНИТИ, 2008.

13. Угринович Н.Д. Исследование информационных моделей. Элективный курс. 2-е издание. - Бином. Лаборатория знаний, 2006. - 435 с.

14. Шураков В.В. Автоматизированное рабочее место для статической обработки данных, 2010.

15. Элейн МЭИСел. Microsoft Office Project 2007: Библия пользователя. - СПб.: КОРОНА-Век, 2008.

16. Interbase - СУБД. // www.interbase.ru.

17. Атре Ш. Структурный подход к организации баз данных. - М.: Финансы и статистика, 1983. - 320 с.

18. Борри Х. Firebird. Руководство разработчика баз данных. М. 2008. - 1104 с.

19. Кириллов В.В. Основы проектирования реляционных баз данных. // СПб.: ИТМО, 1994. - 210 с.

20. Кириллов В.В. Структурированный язык запросов (SQL). - СПб.: ИТМО, 1994. - 80 с.

21. Книга Delphi. Учимся на примерах. М.: МК-Пресс, 2009. - 819 с.

22. Курс лекций по Проектированию баз и хранилищ данных //www.radioland.net.ua/122-page4.html.

23. Мейер М. Теория реляционных баз данных. - М.: Мир, 1987. - 608 с.

24. Самоучитель Delphi.NET. А. Хомоненко. СПб.: Питер, 2008. - 464 с.

25. ГОСТ 12.0.003-74. ССБТ. Опасные и вредные производственные факторы. Классификация. // Утверждены и введены в действие постановлением Госстандарта СССР от 18 ноября 1974 года № 2551.

26. СНиП 11-12-77 «Защита от шума. Нормы проектирования» // Утверждены постановлением Государственного комитета совета министров СССР по делам строительства от 14 июня 1977 г. № 72

27. СанПиН 2.2.2.542-96. «Гигиенические требования к видеодисплейным терминалам, персональным электронно-вычислительным машинам и организации работы» // утв. постановлением Госкомсанэпиднадзора РФ от 14 июля 1996 г. № 14.

28. ГОСТ 12.2.032-78 ССБТ. Рабочее место при выполнении работ сидя. Общие эргономические требования. // Утверждены и введены в действие постановлением Госстандарта СССР от 18 ноября 1978.

29. ГОСТ 12.1.004-91 Пожарная безопасность. Общие требования, М., 1992.

30. СНиП 2.4.79 Естественное и искусственное освещение. М., 1979.

31. СНиП 2-12-77 Защита от шума. М., 1977.

32. СНиП 21-01-97 Пожарная безопасность зданий и сооружений. М. 1997.

33. Волошин В. «Эргономика должна быть эргономной». М.: Московский издательский дом, 2000. - 164 с.

34. Моника Тиль. Знакомьтесь: Ваше рабочее место. М.: «Кристина и К.», 2001. Сейдлер Д., Бономо П., Руководство по эргономике. М.: Московский издательский дом, 2000. - 213 с.

- История развития средств вычислительной техники (Ручной период развития систем счета)

- Роль мотивации в поведении организации (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ МОТИВАЦИИ ПЕРСОНАЛА ОРГАНИЗАЦИИ )

- Разработка комплекса маркетинговой службы предприятия (на примере ООО «Индустрия чистоты-Томск

- Организация рекламной деятельности в организации (Теоретические основы планирования и организации рекламной деятельности компании)

- Разработка художественно-конструктивного изделия промышленного дизайна «карманные часы»

- Органы, осуществляющие оперативно-розыскную деятельность: задачи, права, обязанности (Органы, осуществляющие оперативно-розыскную деятельность )

- Выбор стиля руководства в организации

- Организованная образовательная деятельность в детском саду

- Эффективность менеджмента организации

- Юридическая ответственность ( Понятие и принципы юридической ответственности)

- История развития средств вычислительной техники (Ручной период развития систем счета)

- Разработка регламента управления процесса «рассчет заработной платы»