Автоматизация разграничений прав доступа к ресурсам информационной системы в ООО "Монарх"

Содержание:

Введение

Актуальность проектирования и разработки автоматизированной системы управления информационной безопасности разграничения прав доступа обусловлена следующим:

- Анализ документооборота процессом управления информационной безопасности и доступом в бумажной форме отличается высокой трудоемкостью и низкой оперативностью.

- Компьютеризованный учет не позволяет создать средства контроля процесса регистрации запросов и прав доступа со стороны пользователей информационных систем.

- Разработка и внедрение единой информационной системы управления информационной безопасности и управления доступом позволит создать единую систему доступа в режиме одного окна.

Объектом исследования курсовой работы является компания ООО «Монарх».

Предметом исследования являются способы разработки базы данных для экономической информационной системы управления информационной безопасности.

Целью курсовой работы является создание информационной системы управления разграничением прав доступа к информационным ресурсам в компании ООО «Монарх».

Для реализации данной цели мною были обозначены следующие задачи:

- рассмотреть работу компании и предоставить её технико-экономическую характеристику;

- изучить предметную область и бизнес-процессы компании;

- провести проектирование и разработку корпоративной информационной системы автоматизации управления информационной безопасностью и доступом;

- выполнить расчет технико-экономической эффективности от внедрения корпоративной информационной системы автоматизации информационной безопасностью.

Практическая значимость работы состоит в апробации результатов исследования и разработки программного обеспечения КР на примере применения соответствующей базы данных - экономической информационной системы в бизнес-процессах по управлению информационной безопасностью и доступом.

Ключевыми понятиями в рамках КР являются следующими:

- Автоматизированная информационная система.

- Архитектура корпоративных систем.

- Проектирование экономической информационной системы.

- Безопасность данных пользователей.

- Управление доступом.

В первой главе приводится общее описание ООО «Монарх», анализируется система предприятия, разрабатывается концепция ИС.

Вторая глава посвящена описанию системы, формулировке требовании к внедряемой информационной системе, анализу аналогов и прототипов и разработке программного продукта.

В первой главе приводится общее описание ООО «Монарх», анализируется информационная система предприятия, разрабатывается концепция ИС.

Вторая глава посвящена описанию системы, формулировке требовании к внедряемой информационной системе, анализу аналогов и прототипов и выбору программного продукта.

В процессе работы была применены методы анализа предметной области автоматизации информации о заявках. Также в нашем исследовании нашли применение современные концепции программирования на основе готовых архитектурных компонентов. В качестве решения повышения эффективности деятельности предложено использовать платформу «1С: Предприятие 8.3».

При написании курсовой работы были применены такие методы научного исследования, как изучение научной литературы по теме исследования, нормативно-правовой базы, аналитический и сравнительный методы.

I. Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «КАК ЕСТЬ»

ООО «Монарх» занимается следующими направлениями бизнеса:

- продажа лицензионного программного обеспечения;

- продажа оргтехники и расходных материалов;

- обслуживание компьютеров и программного обеспечения;

- ремонт оргтехники и др. оборудования;

- обслуживание и внедрение программы 1С: Предприятие 8;

- поставка торгового оборудования (интернет-кассы и др.);

- автоматизация бухгалтерского учета;

- создание и продвижение сайтов;

- монтаж локальных сетей и систем видеонаблюдения;

- монтаж и настройка систем контроля доступа;

- организация контролируемого доступа в интернет и др.

Профиль деятельности компании с указанием финансово-производственных показателей представлен в табл.1.

|

Таблица 1 Профиль деятельности компании |

|||||||

|

N |

Тип бизнеса (технологии), наименование |

Кол-во, шт. |

Стоимость, тыс. у.е. |

Объем работ, дней |

Цена 1 часа работ, тыс. у.е. |

Средний объем работ, час 1 сервиса |

Ресурсы, чел.год. |

|

1 |

Операции с транзакциями |

20 |

112 |

400 |

0,035 |

160 |

3,0 |

|

2 |

Привлечение средств |

400 |

56 |

200 |

0,035 |

4 |

1,5 |

|

3 |

Стандартное кредитование |

20 |

168 |

600 |

0,035 |

240 |

4,5 |

|

4 |

Поддержка |

16 |

160 |

400 |

0,05 |

200 |

3,0 |

|

5 |

Услуги дополнительного характера |

8 |

640 |

1600 |

0,05 |

1600 |

12,1 |

|

Итого |

464 |

1136 |

3200 |

0,0473 |

2204 |

24,2 |

|

Организационная структура управления предприятием

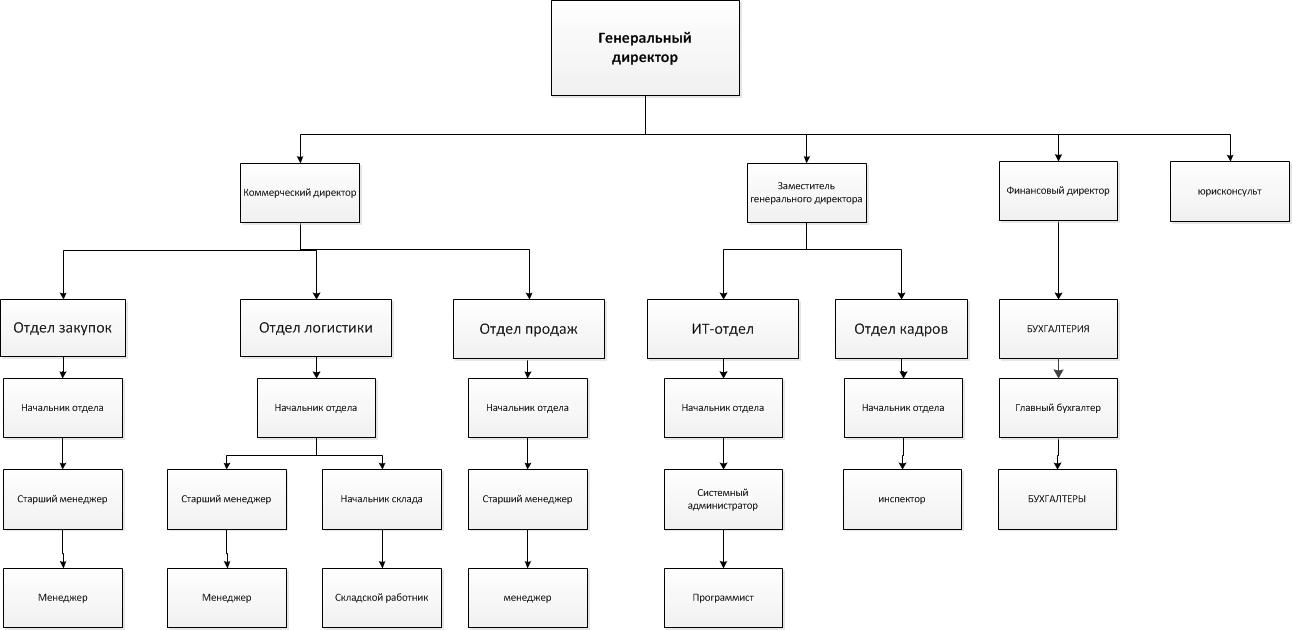

Организационно-штатная структура ООО «Монарх» представлена на рисунке 1. Каждый из работников компании выполняет определенные функции, руководствуясь должностными инструкциями.

Рисунок 1. Организационная структура ООО «Монарх»

Высшим органом управления фирмой является генеральный директор. Генеральный директор решает вопросы изменения устава, утверждает годовые результаты деятельности, а также решает вопросы по ликвидации и реорганизации фирмы. Работников фирма набирает с биржи труда в соответствии с их квалификацией и разрядом. Также возможно привлечение молодых сотрудников с незаконченным высшим или средним специальным образованием для прохождения практики. Взаимоотношения генерального директора с подчиненными, охрана труда, социальное развитие регулируется законодательством РФ.

В непосредственном подчинении у генерального директора находятся заместитель директора и финансовый директор, а также начальники отделов и юрисконсульт. Финансовому директору непосредственно подчиняется главный бухгалтер. Заместитель директора практически дублирует функции генерального директора с его ведома и курирует все основные виды деятельности предприятия. Сотрудники бухгалтерии подчиняются непосредственно главному бухгалтеру.

Главный бухгалтер. Осуществляет контроль над материальными и денежными средствами предприятия. Руководит расходами, кассовыми и банковскими операциями. Распределяет денежные средства. Координирует работу сотрудников бухгалтерии и контролирует все вопросы, решаемые бухгалтерией.

Юрисконсульт. Контролирует всю документацию предприятия на соответствие законодательству РФ, руководит делами, связанными с правоохранительными и судебными органами государства, осуществляет юридическую поддержку при ведении договорной деятельности.

Начальник отдела продаж. непосредственно руководит сотрудниками отдела, контролирует все вопросы, решаемые отделом. К основным функциям отдела относят:

- Увеличение стоимости и рентабельности заключенных контрактов.

- Рост числа крупных заказов (стоимостью не менее 2 млн. рублей).

- Расширение и сохранение клиентской базы.

Начальник отдела закупок также непосредственно руководит сотрудниками отдела.

Основные функции отдела закупок:

- Определение потребности в материальных ресурсах. Для этого отдел закупок получает информацию от отдела продаж, отдела логистики. Расчет средств на приобретение материальных ресурсов. Для расчетов необходимы данные из бухгалтерии о наличии свободных оборотных средств.

Начальник отдела логистики непосредственно руководит отделом, а также: управляет логистическим персоналом, в том числе:

- организует подбор и обучение персонала;

- знакомит персонал с основами логистики;

- ставит задачи перед персоналом по отдельным направлениям;

- оценивает работу персонала.

Отдел логистики выполняет следующие функции:

- составляет логистические прогнозы и планы;

- проектирует логистические системы и внедряет их в организации;

Основными задачами и функциями отдела ИТ являются:

- Сопровождение ИС и оборудования на гарантийном и послегарантийном использовании.

- Внедрение ERP-системы.

- Организация развития ИТ.

- Обеспечение ИТ

Основными задачами отдела кадров являются:

- Обеспечение предприятия необходимым количеством кадров руководителей, специалистов и рабочих требуемых профессий, специальностей и квалификаций.

В соответствии с основными задачами отдел кадров выполняет следующие основные функции:

- Совместно с руководителями структурных подразделений осуществляет подбор и расстановку кадров персонала предприятия.

Таким образом, настоящая организационно-штатная структура предприятия позволяет эффективно выполнять его основную задачу - извлекать прибыль в данной сфере.

Выбор комплекса задач автоматизации и характеристика существующих бизнес-процессов

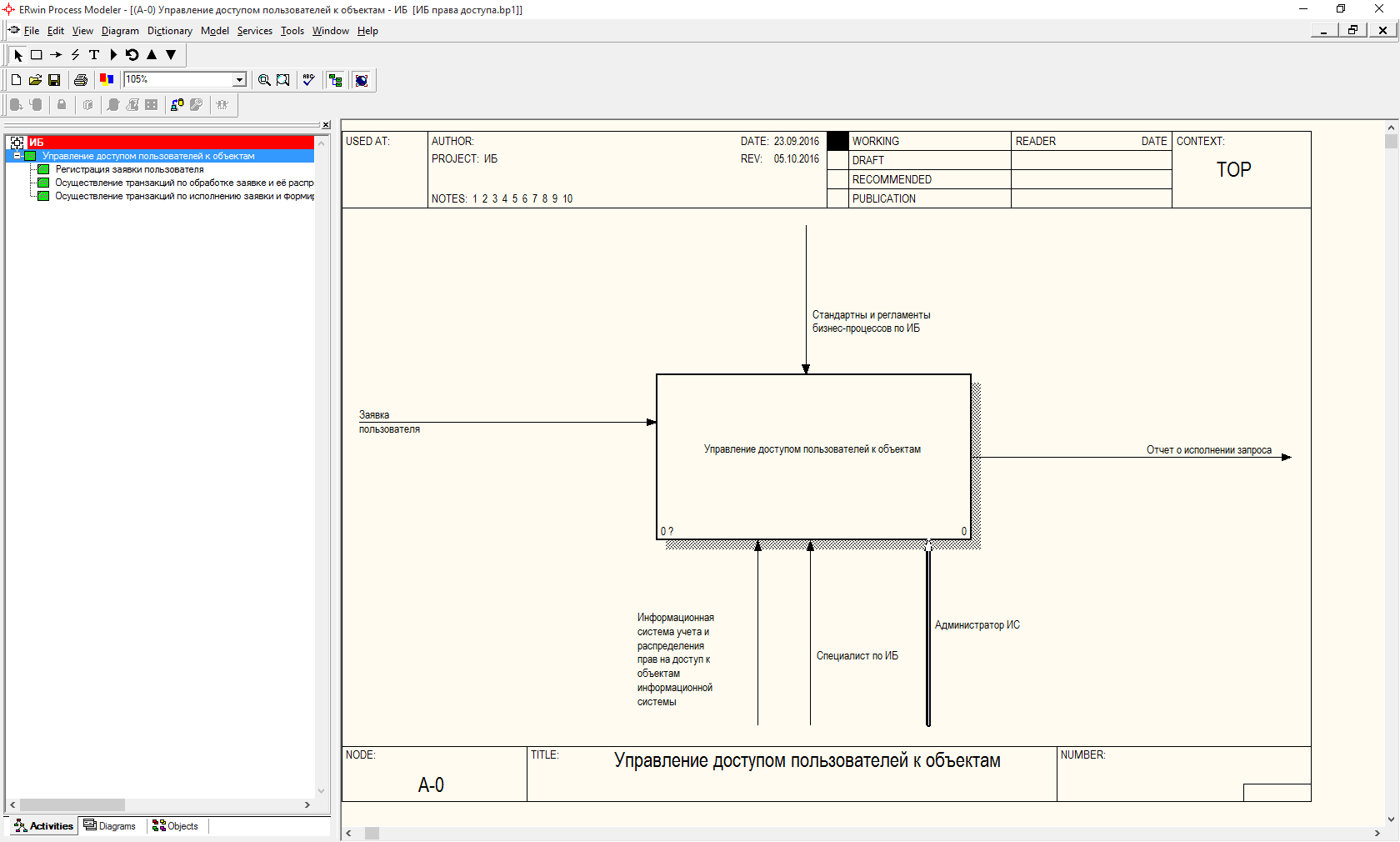

Рассмотрим модель управления информационной безопасностью при работе по учету и распределению заявок пользователей на изменение своих прав в компании.

Контекстная диаграмма состоит из одной работы, которая называется «Управление доступом пользователей к объектам».

Взаимодействие работы с внешним миром описывается в виде стрелок, которые представляют собой некую информацию и именуются существительными. В данной работе описаны стрелки:

типа вход (Input): Заявка пользователя. Они представляют собой входную информацию.

типа выход (Output): Отчет о исполнении запроса. Она содержит в себе выходную информацию.

типа механизм (Mechanism): Специалист по ИБ, Администратор ИС и Информационная система учета и распределения прав на доступ к объектам информационной системы. Эти стрелки входят в нижнюю грань работы.

типа управление (Control):,Стандартны и регламенты бизнес-процессов по ИБ.

Они входят в верхнюю грань работы и показывают правила, планы, которыми руководствуется предприятие.

Контекстная (корневая) диаграмма имеет номер А-0 (рис. 2)

Рисунок 2. Контекстная диаграмма.

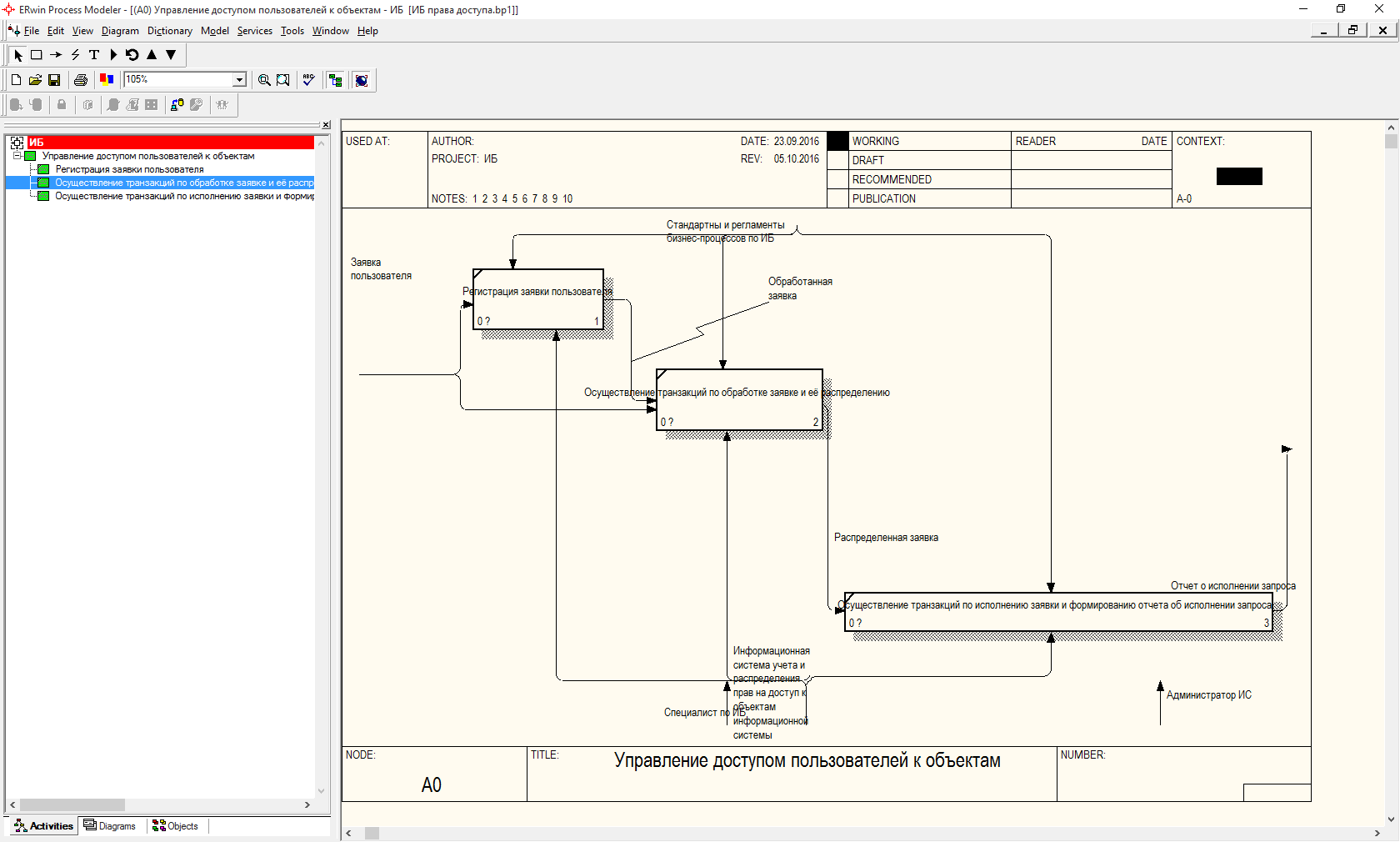

После описания системы в целом проводится разбиение ее на крупные фрагменты. Этот процесс называется функциональной декомпозицией, а диаграммы, которые описывают каждый фрагмент и взаимодействие фрагментов, называются диаграммами декомпозиции. Диаграммы декомпозиции содержат родственные работы, т.е. работы, имеющие общую родительскую работу. После декомпозиции контекстной диаграммы проводится декомпозиция каждого большого фрагмента системы на более мелкие и т.д. до достижения нужного уровня подробности описания системы.

Декомпозиция контекстной диаграммы имеет номер А0 (рис. 3). Эта декомпозиция состоит из следующих основных работ, осуществляемых при электронной коммерции:

- Регистрация заявки пользователя».

- Осуществление транзакций по обработке заявке и её распределению.

- Осуществление транзакций по исполнению заявки и формированию отчета об исполнении запроса.

Рисунок 3. Диаграмма декомпозиции А0

В декомпозиции контекстной диаграммы показаны основные работы, которые осуществляет предприятие в процессе своего функционирования на основе входной информации из внешней среды.

Анализ затрат на обработку документов приведу в таблице 2.

На основании нижеприведенной таблицы видно, что автоматизация управления учетными данными пользователей вследствие внедрения ИС управления доступом значительно ускорит процесс формирования и обработки документов.

Также ведение документов в электронном виде снизит уровень возникновения ошибок при занесении данных в документы, т.к. планируется, что она (информация) будет заноситься в формы автоматически.

|

Название документа |

Время на формирование (до автоматизации) |

Время на формирование (после автоматизации) |

Время на обработку (до автоматизации) |

Время на обработку (после автоматизации) |

Экономия времени (на формирование) |

Экономия времени (на обработку) |

|

Утверждение заявки на предоставление права доступа |

20 мин. |

20 мин. |

15 мин. |

2 мин. |

0 |

13 мин |

|

Текущие операции по заявке на предоставление прав |

10 мин. |

1 мин. |

3 мин. |

0.5 мин. |

9 мин. |

2.5 мин. |

|

Отчеты |

От 30 мин. |

2 минуты |

30 мин. |

0,5 мин. |

От 28 мин. |

29.5 мин. |

Таблица 2

Оценка затрат на обработку документов

II Информационное обеспечение задачи

Информационная модель и её описание

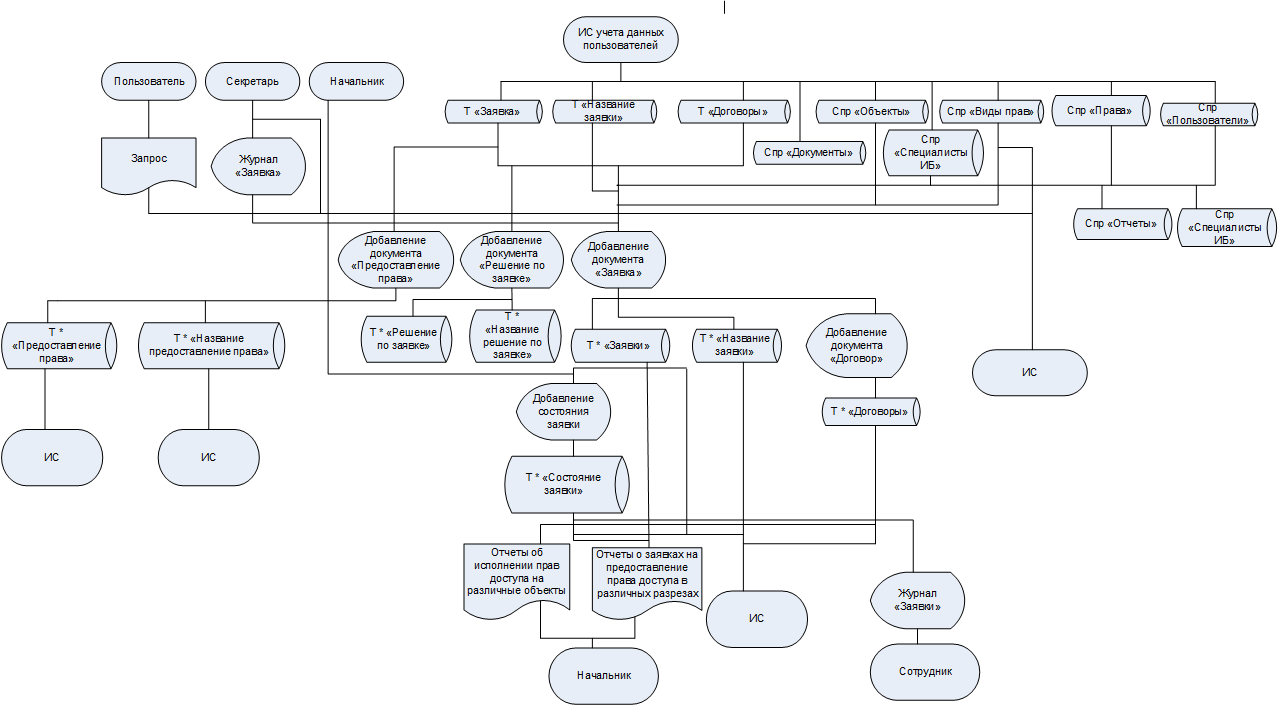

Информационная модель представляет собой схему движения входных, промежуточных и результативных потоков и функций предметной области. Кроме того, она объясняет, на основе каких входных документов и какой нормативно-справочной информации происходит выполнение функций по обработке данных и формирование конкретных выходных документов. Информационная модель представлена на рис. 4.

Рисунок 4. Информационная модель системы автоматизации заявок на предоставление прав доступа к осуществлению отгрузок

Информационная модель содержит 4 области:

- Область входящей информации, в которой указаны документы, информация из которых используется в качестве входной, а также экранные формы для ввода данной информации;

- Область справочников системы, которая иллюстрирует состав справочников и таблиц информационной системы;

- Область обработки информации, в которой показано, как входная информация учитывается в системе и в каких таблицах базы данных она сохраняется;

- Область формирования результатной информации, в которой приведены экранные формы и выходные документы.

Используемые классификаторы и системы кодирования

Полученная информация накапливается в базе данных и обрабатывается системой с последующей возможностью оперативного доступа для контроля текущей ситуации, просмотра отчетов, анализа документов, внесения корректировок и обновления информационной базы, изменения условно-постоянной информации в справочниках, анализа обобщенной информации за период времени по каждому проекту или в целом.

Входная информация, содержащая данные оперативного новых учитываемых запросов на изменение прав информационных ресурсов, регистрируется первичными аналитическими документами и вносится в базу данных через интерфейсную форму ввода (обеспечивается отмена произведенных операций с возвратом исходных значений).

Условно-постоянная и исходная информация включает справочные данные о пользователей, информационных ресурсах, информационных объектах, типах и видов прав.

Учет операций по запросам на предоставление, изменение и удавление прав регистрируются в системе с контролем информации и возможностью отмены транзакции, при операции выписывается отчет в виде печатной формы.

Управление ИБ ведется в разрезе специалистов, а информация содержится в единой базе данных на сервере, соединение с клиентскими приложениями обеспечивается посредством архитектуры «клиент-сервер».

Клиентская часть системы должна быть многооконной и изменяемой под задачи отдельных операций, обеспечивать функции поиска, быстрой навигации и эргономичности управления.

Доступ к модулям системы обеспечивается через главное кнопочное меню. Проектируемая система должна предоставлять удобный и интуитивно понятный пользовательский интерфейс.

Анализ накапливаемой количественно-суммовой информации в базе данных проводится в модуле аналитики с последующим выводом выходных данных.

Параметры обрабатываемой информации должны корректироваться в зависимости от устанавливаемого пользователем интервала времени или итоговая информация за весь период по всему предприятию.

Система должна иметь возможность последующей реорганизации и расширения для улучшения её возможностей или добавления функций. Должен обеспечиваться контроль ввода данных при отсутствии избыточности, а также надежное хранение и целостность базы данных.

В системе используется порядковая система кодирования (а система классификации отсутствует) предназначенная для однозначной идентификации пользователей, специалистов, прав доступа, информационных объектов, информационных ресурсов.

Порядковая система кодирования указаны в табл. 3.

Таблица 3

Порядковая система кодирования

|

Кодируемое множество объектов |

Длина кода |

Мощность кода |

Система кодирования |

Система классификации |

Вид классификатора |

|---|---|---|---|---|---|

|

Специалисты |

5 |

9999 |

порядковая |

иерархическая |

общесистемный |

|

Пользователи |

5 |

9999 |

порядковая |

иерархическая |

общесистемный |

|

Права доступа |

5 |

9999 |

порядковая |

иерархическая |

общесистемный |

|

Информационные объекты и ресурсы |

5 |

9999 |

порядковая |

иерархическая |

общесистемный |

В качестве выходных данных в разработанной ИС формируются следующие отчеты:

Отчет о заявках на предоставление права доступа в различных разрезах;

Отчеты об исполнении прав доступа на различные объекты;

Характеристика нормативно-справочной, входной и оперативной информации

Для ЭИС ООО «Монарх» разработаны следующие справочники:

- Объекты

- Виды прав

- Права

- Документы

- Отчеты

- Справочники

- Пользователи

- Специалисты ИБ

С учетом требований к информационной системе и к базе данных, были спроектированы и разработаны следующие документы, регистры и находящиеся в них бизнес-логика для ЭИС:

- Документ «Заявка»

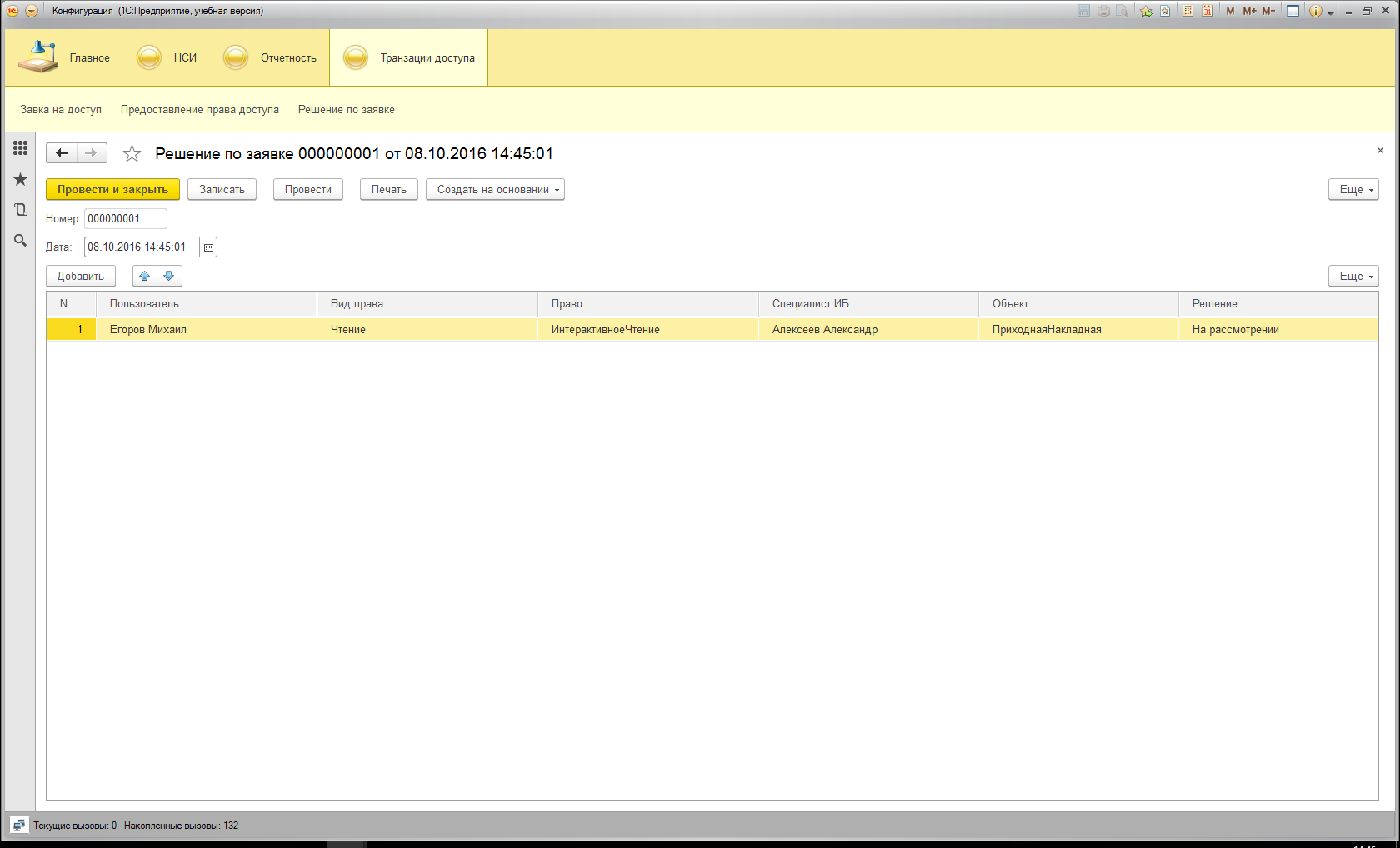

- Документ «Решение по заявке»

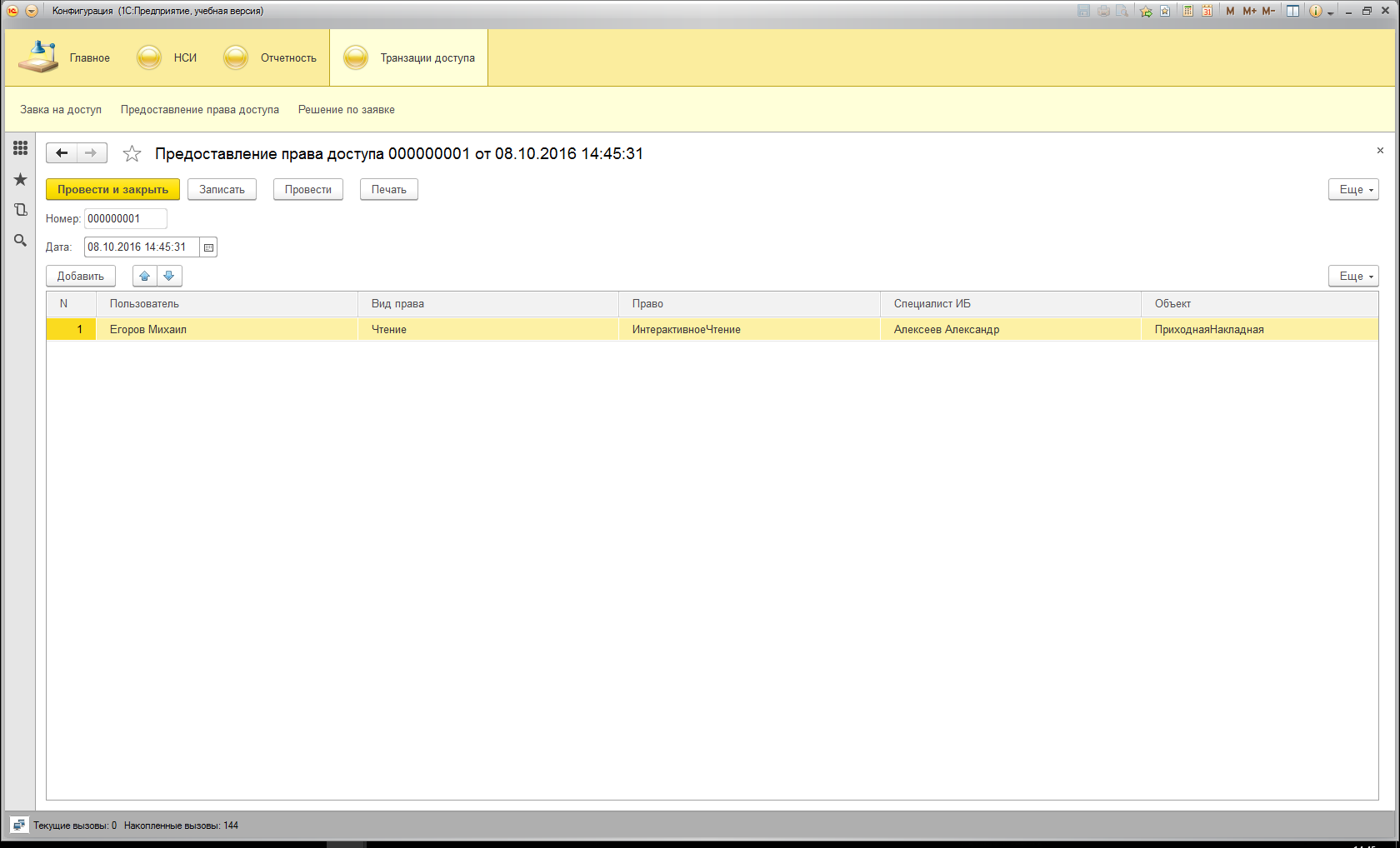

- Документ «Предоставление права»

Характеристика результатной информации

Под выходной информацией понимается информация, которая содержит в себе результаты обработки входной информации. Результатом работы разрабатываемой ЭИС является различная аналитическая отчетность.

В ходе разработки прикладного решения были созданы следующие отчеты:

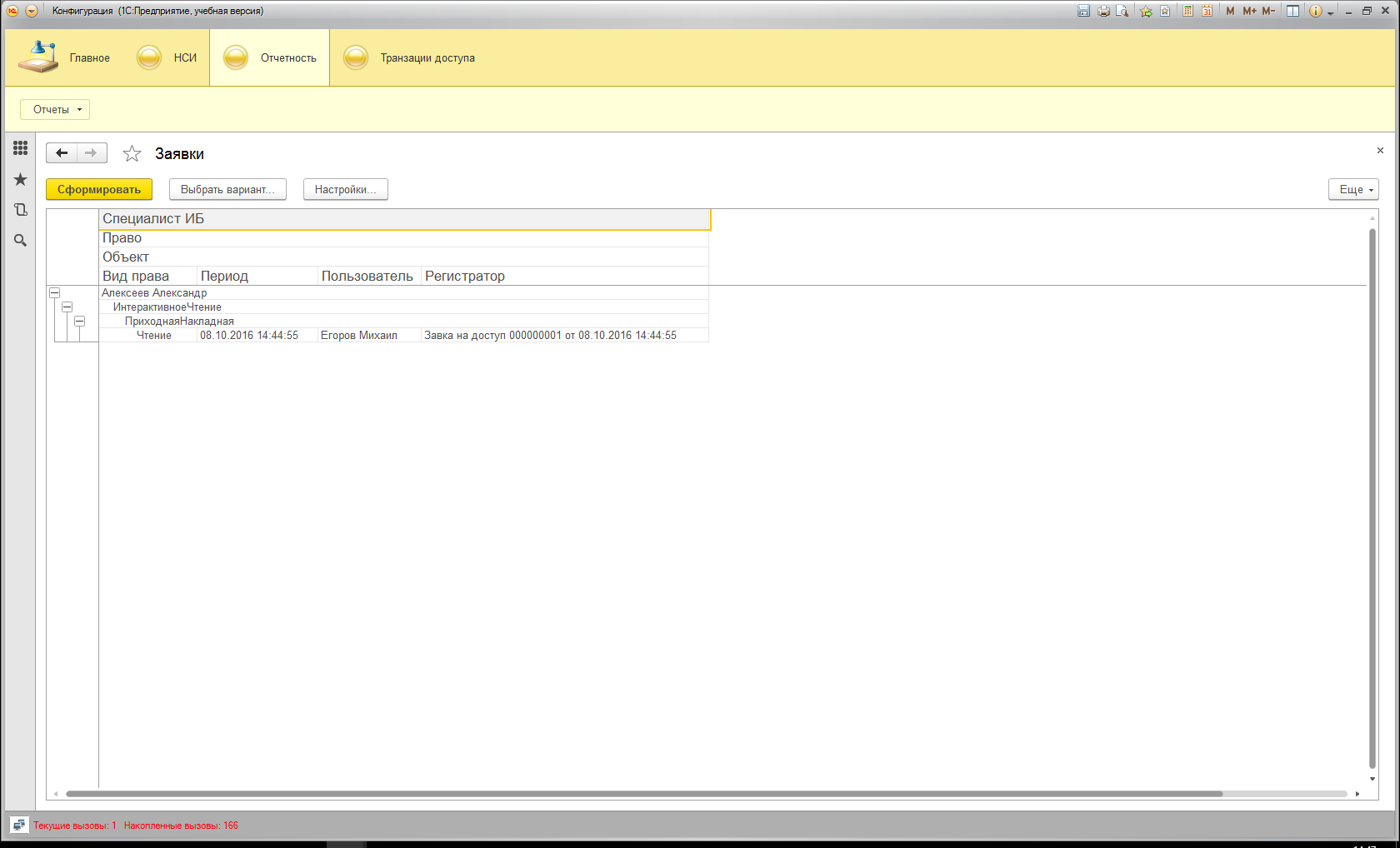

- Отчет о заявках;

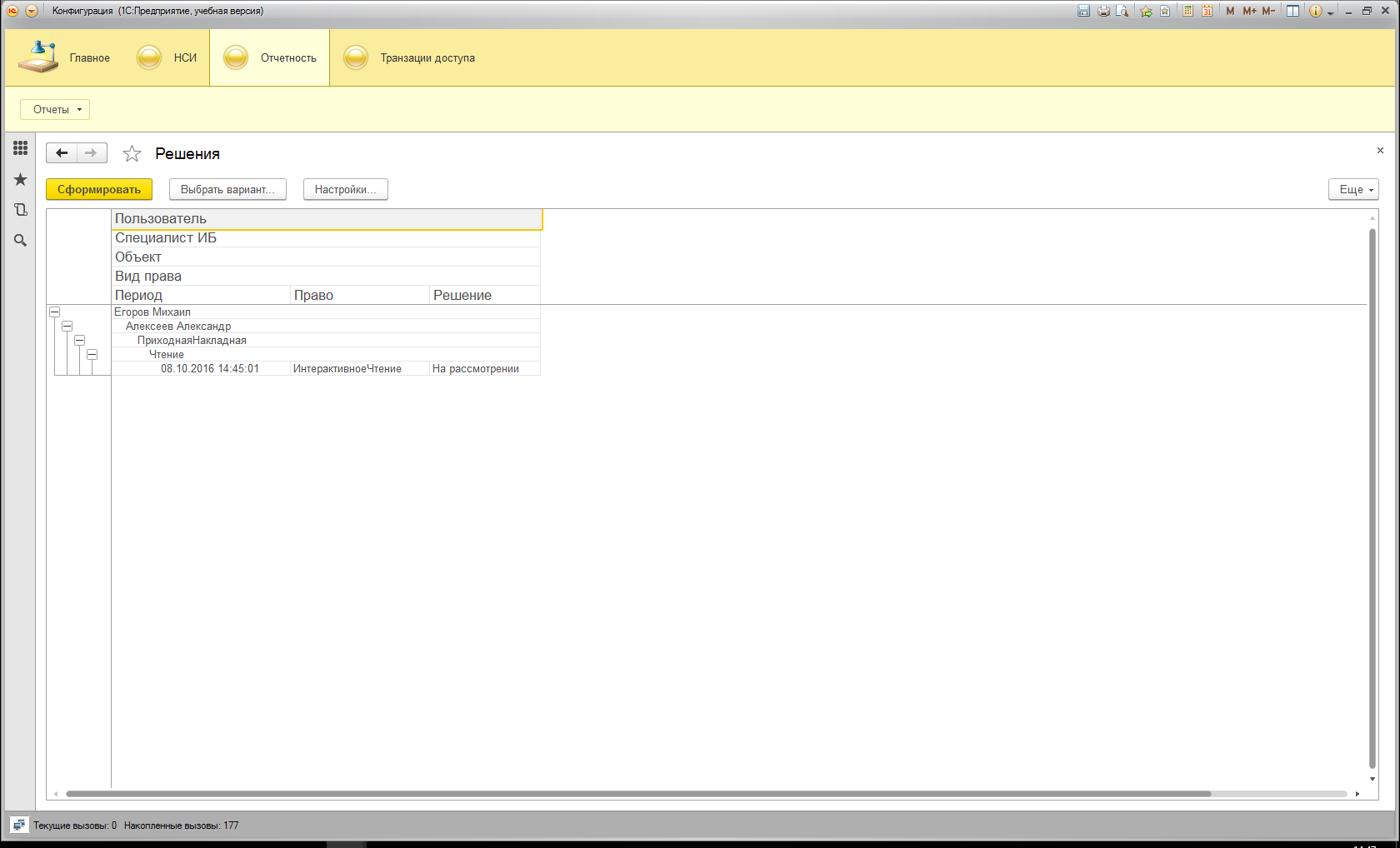

- Отчеты о решениях;

- Отчеты по предоставленным правам;

Работа с информационной системой начинается с заполнения нормативно-справочной информации, которую можно непосредственно заполнить в подсистеме «НСИ» или в процессе работы с различными документами в подсистеме «Транзакции».

Заполнение нормативно-справочной информации и доступ к работе со справочниками имеет как директор, так и специалисты.

Программное обеспечение задачи

Общие положения (дерево функций и сценарий диалога)

На рис. 5 представлено дерево функций модулей, используемых в данной информационной системе.

Начало работы

Аутентификация

Служебные функции

Выбор подсистемы

Администратор

Пользователь

Администрирование ролей и прав

Управление правами доступа

Проверка ссылочной целостности БД

Работа со всей нормативно-справочной информацией

Формирование отчетности по правам доступа

НСИ

Транзакции

ИБ

Отчеты

Доступ и реализация всех запросов и заявок по ИБ

Рисунок 5. Дерево функций программного продукта

Сценарий диалога представлен на рис.6.

2.1. НСИ

2.1.1.Работа с правами доступа.

2.1.2. Работа с данными заказчиков.

Вход в систему

1. Аутентификация

1.Аутентификация

1.1.Администратор

1.2.Пользователь

2.4.Отчетность по предоставлению прав доступа

2.6.1. Утвержденные права доступа

2.4.2. Состояние прав доступа

2.2. Права доступа

2.2.1 Утверждение прав доступа и его параметров

3. Служебные функции

3.1. Перерасчет итогов.

3.2. Работа с агрегатами системы.

3.3. Работа с данными пользователей

1.1.Администратор

2. Основные функции ЭИС

3. Служебные функции

2. Основные функции ЭИС

2.1. Работа с НСИ

2.2. Права доступа

2.3. Транзакции

2.4. Отчеты

Рисунок 6. Структура диалога системы

Характеристика базы данных

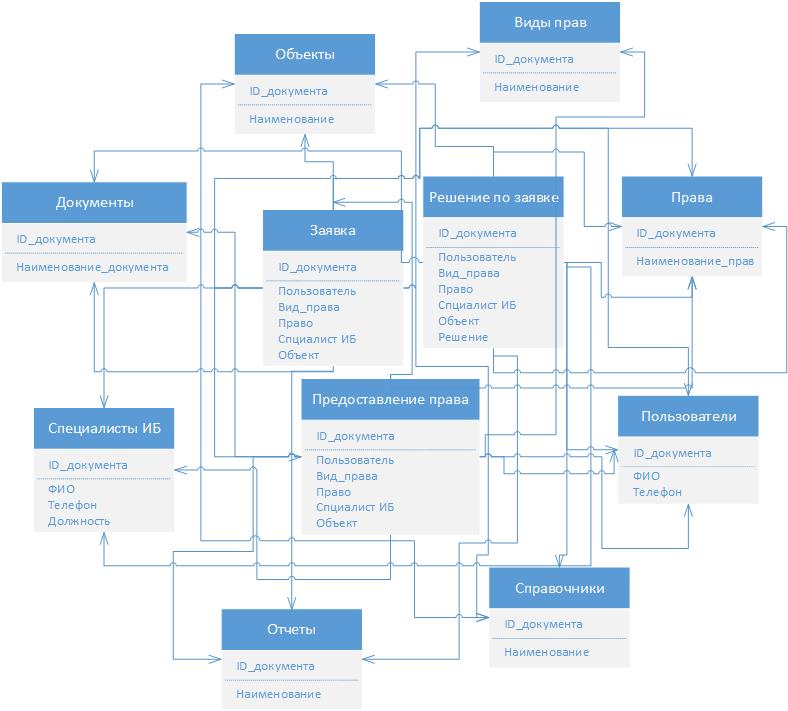

На рис.7 описана связь основных таблиц в базе данных.

Рисунок 7. «ER-модель» предметной области автоматизации заявок компании ООО «Монарх»

Описание таблиц ER-модели представлено в табл. 4 - 15.

Таблица 4

Объекты

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_документа |

IDдокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 5

Виды прав

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_документа |

ID_документа |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

30 |

FK1 |

Таблица 6

Права

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

0 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

Строка |

30 |

Таблица 7

Права

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 8

Пользователи

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

ФИО |

ФИО |

строка |

0 |

|

|

Телефон |

Телефон |

Строка |

30 |

Таблица 9

Справочники

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 10

Отчеты

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 11

Специалисты ИБ

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

ФИО |

ФИО |

строка |

9 |

|

|

Телефон |

Телефон |

строка |

10 |

|

|

Должность |

Должность |

строка |

10 |

Таблица 12

Документы

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Наименование |

Наименование |

строка |

9 |

Таблица 13

Заявка

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

Таблица 14

Решение по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

|

|

Решение |

Решение |

строка |

9 |

Таблица 15

Решение по заявке

|

Наименование поля |

Идентификатор поля |

Тип поля |

Длина поля |

Прочее |

|

ID_Документа |

IDДокумента |

число |

4 |

Первичный ключ – ключевое поле (PK) |

|

Пользователь |

Пользователь |

строка |

9 |

|

|

Вид_права |

Вид_права |

строка |

9 |

|

|

Право |

Право |

строка |

9 |

|

|

Специалист ИБ |

Специалист ИБ |

строка |

9 |

|

|

Объект |

Объект |

строка |

9 |

Структурная схема пакета (дерево вызова программных модулей)

Дерево программных модулей отражает структурную схему пакета, содержащего программные модули различных классов:

Дерево программных модулей, составляющих структуру основного пакета представлено на рис. 8.

Модуль проверки загружаемой информации на ошибки

Форма редактирования пользователей

Форма пользователя

Модуль тестирования БД

Подсистема работы с отчетами

Модуль визуальных эффектов

Подсистемы работы с документами

Модуль редактирования визуализированных данных

Модуль визуализации данных

Подсистема работы со справочниками

Главная форма

Форма аутентификации

Рисунок 8. Структурная схема основного пакета

Описание программных модулей

Алгоритм функционирования всей системы представлен на рис.9

Начало

Занесение данных о запросе на права в БД

CASE:Выбор операции

Регистрация прав

Утверждение заявки на право доступа

Регистрация запроса на доступ

Регистрация второстепенных прав

Определение приоритета прав

Рассмотрение прав доступа на уровне объектов

Формирование отчетности:

- Заявки пользователей

Формирование отчетности:

- Права доступа

Формирование отчетности:

- Пользователи

- Решения по заявкам пользователей

Конец

Рисунок 9. Алгоритм функционирования всей системы

Контрольный пример реализации проекта и его описание

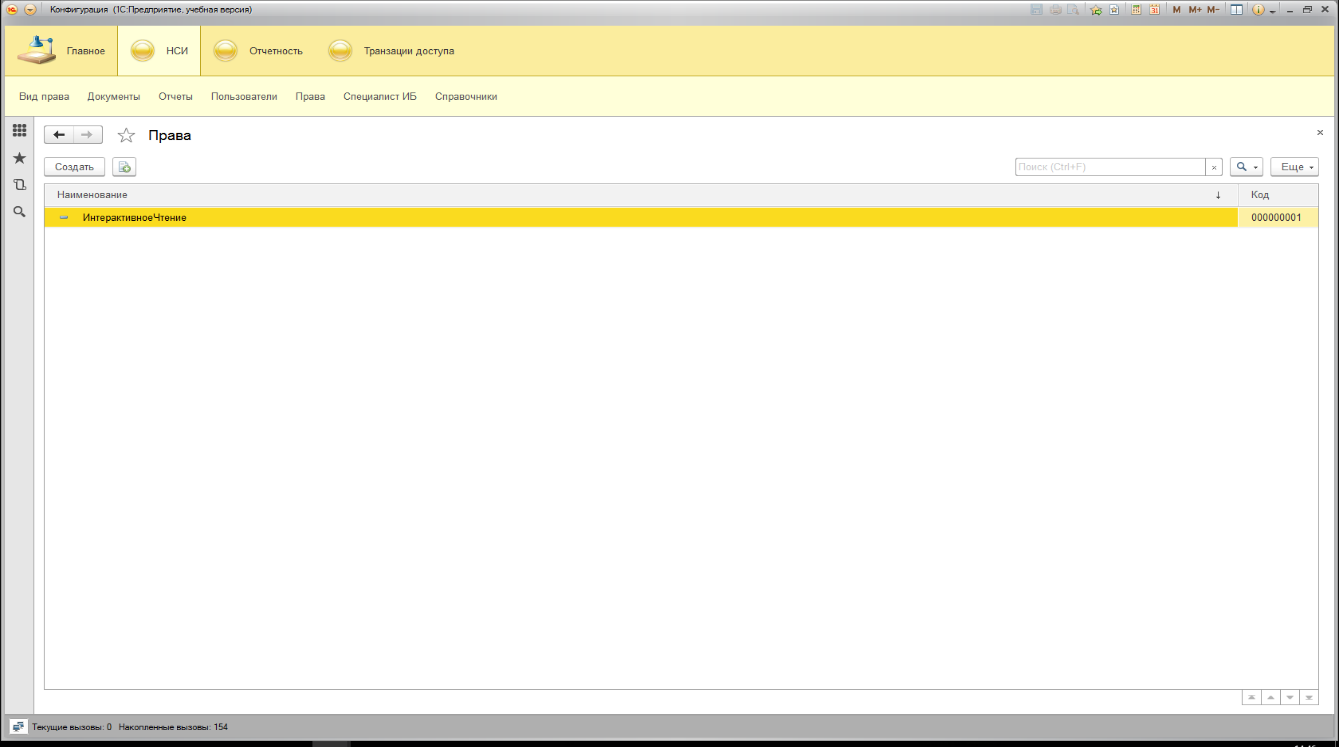

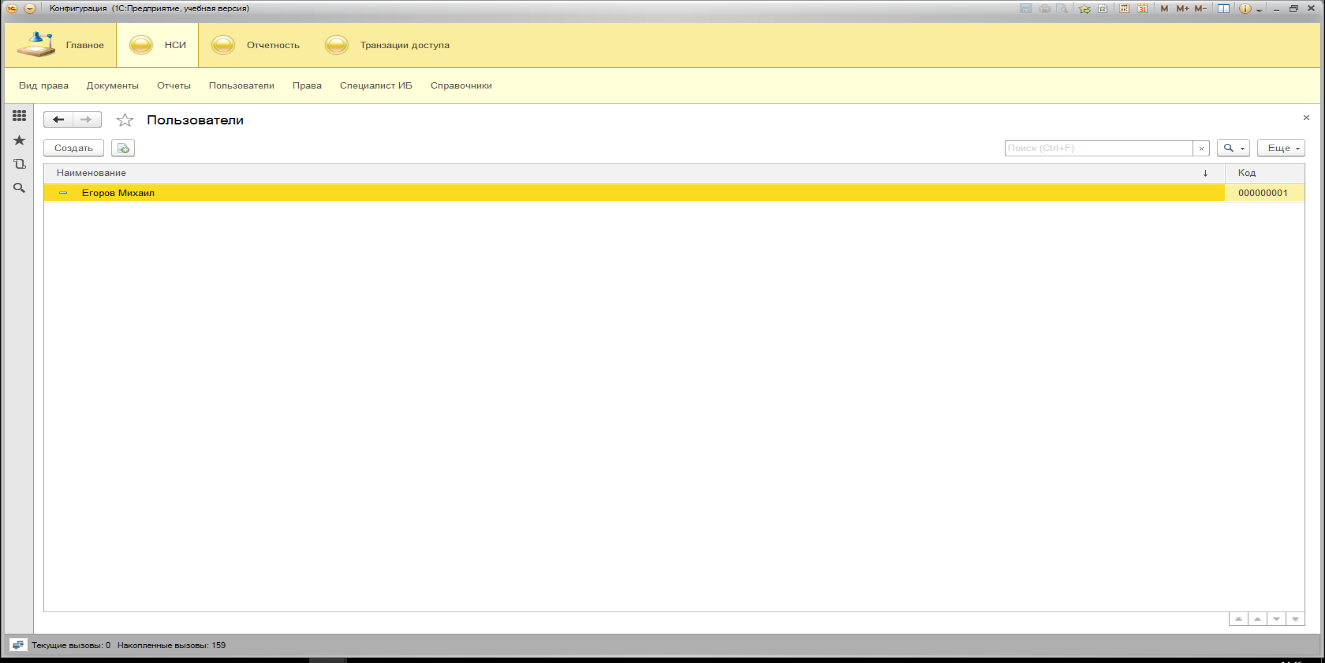

На рис.10 –11 представлены вышеперечисленные справочники в режиме «1С: Предприятие 8».

Рисунок 10. Справочник «Права» в режиме «1С: Предприятие 8.3»

Рисунок 11. Справочник «Пользователи» в режиме «1С: Предприятие 8.3»

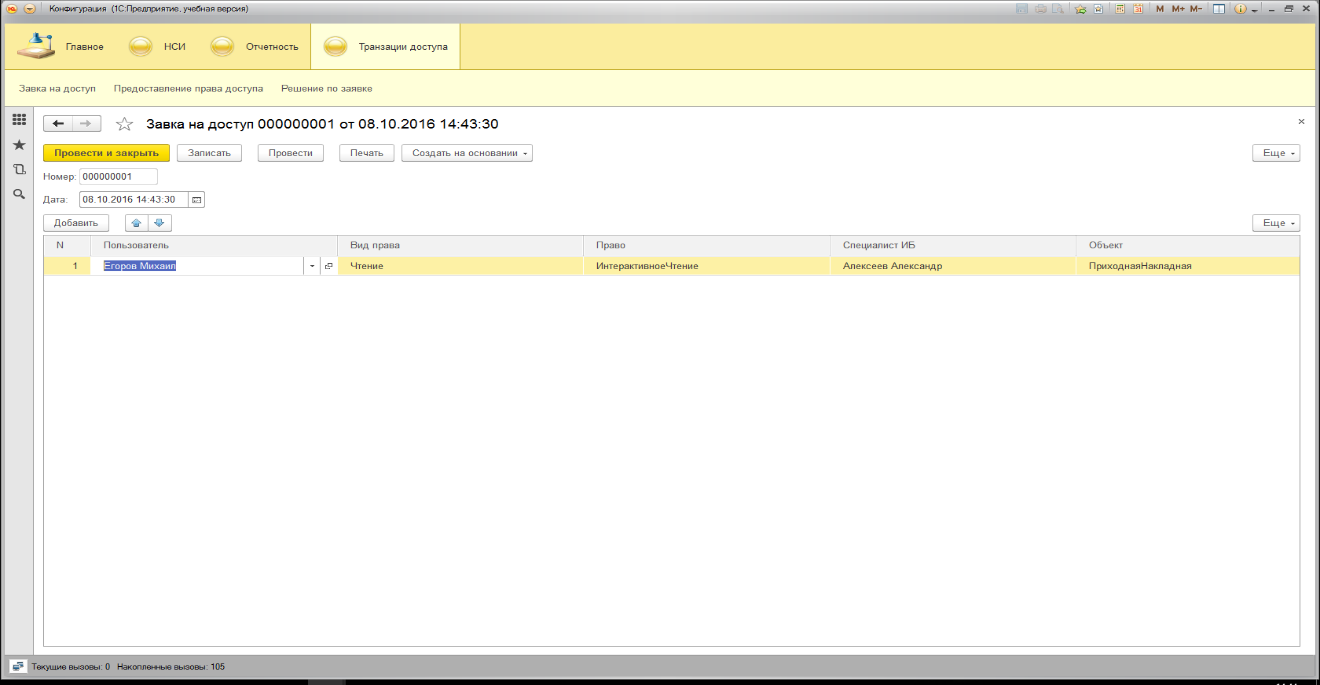

Вышеперечисленные документы и отчеты показаны на рис. 12 – .

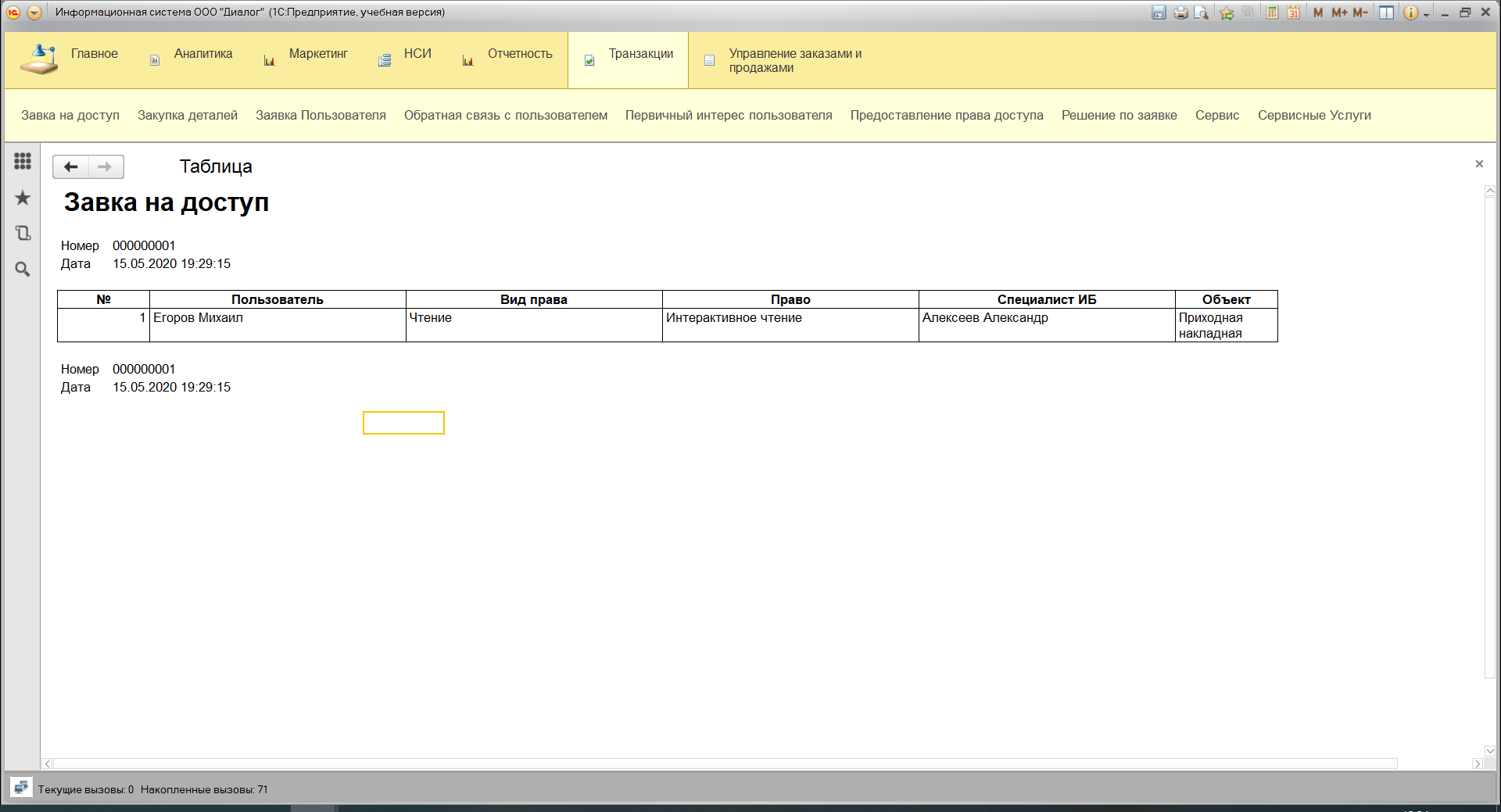

Рисунок 12. Документ «Заявка на доступ»

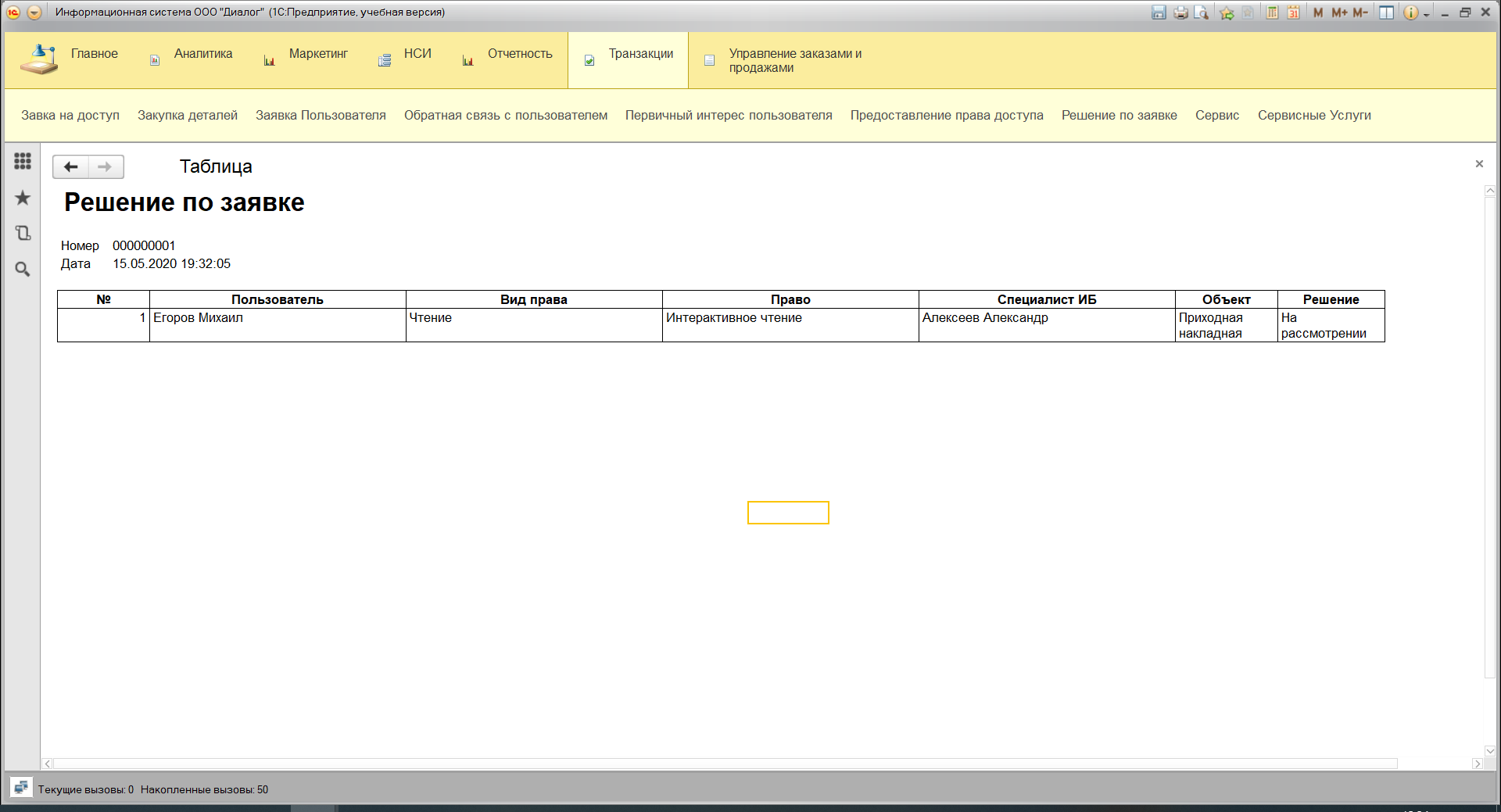

Рисунок 13. Документ «Решение по заявке»

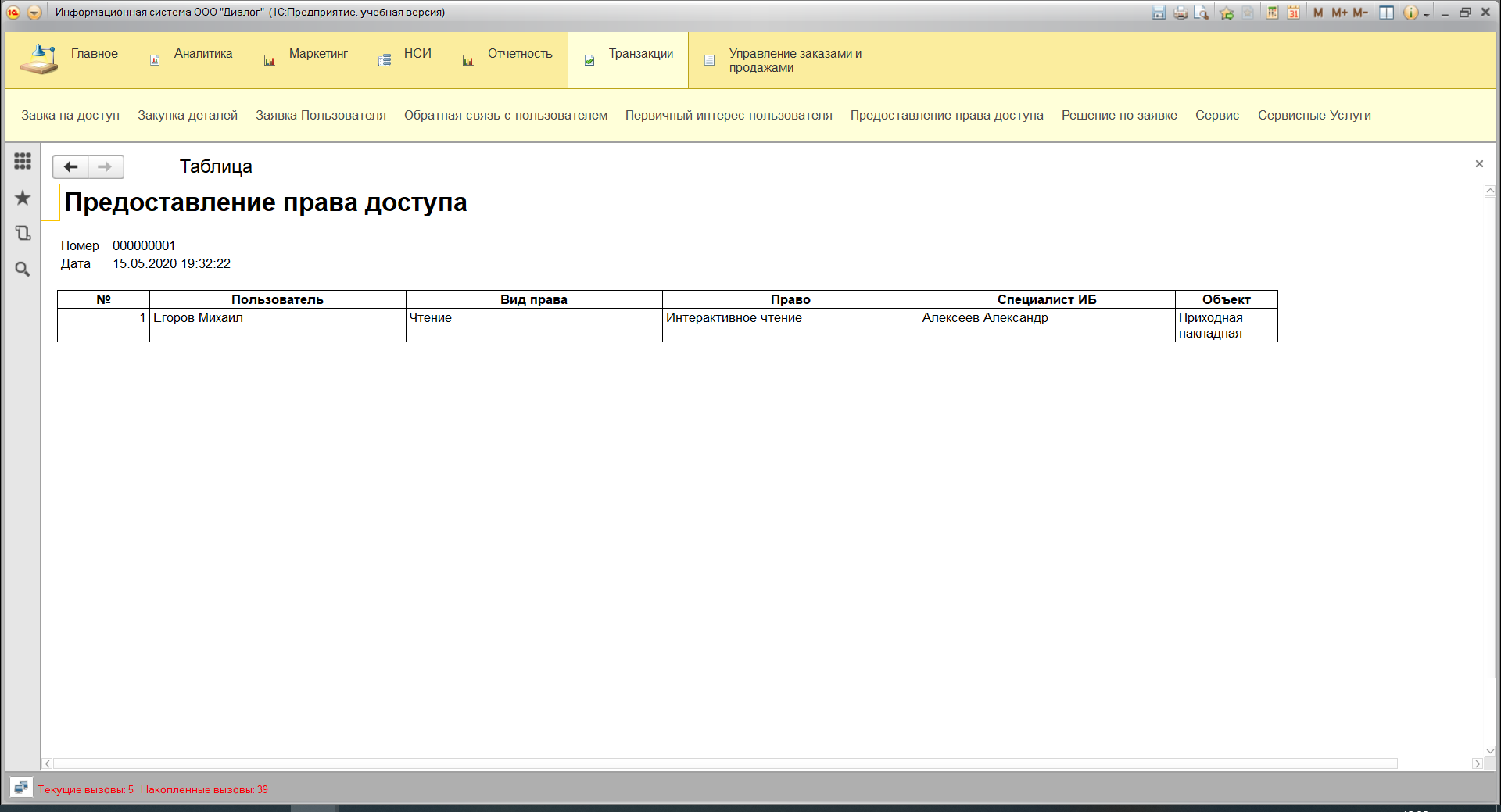

Рисунок 14. Документ «Предоставление права доступа»

Рисунок 15. Отчет «Заявки»

Рисунок 16. Отчет «Решения по заявкам».

Рисунок 17. Печатная форма «Предоставление права доступа»

Рисунок 18. Печатная форма «Решение по заявке»

Рисунок 19. Печатная форма «Заявка на доступ»

Заключение

Обеспечение информационной безопасности можно рассматривать как одну из важнейших задач для любой компании, работающей с информацией, разглашение которой может дорого стоить. Характерным в такой работе является то, что почти каждый человек понимает для себя важность защиты данных, но на практике лишь несколько понимают необходимость такой защиты и представляют реальные последствия и методы их предотвращения. У большинства же людей информационная угроза ассоциируется с сфенами из популярных фильмов о «хакерах». На практике же все не так просто, ведь ИБ обязана учитывать множество факторов, которые так или иначе связаны с рассматриваемым объектом.

Каждый год появляется множество новый научных открытий, особенно заметно это в сфере информационных технологий. Реализуются новые технологии обработки данных, их хранения, передачи, благодаря этому растут и вычислительные мощности, направляемые на преодоление даже самых современных систем защиты. Продвижение таких направлений, как физика волн, радиоэлектроника, электромагнитные импульсы, позволяют изобретать все более изощренные способы получения данных, при которых даже не устанавливается непосредственного контакта с компьютером жертвы.

В России еще с начала 90-х годов практика применения противоправных средств при ведении бизнеса стала нормой, угроза информационной безопасности стоит очень актуально. Поэтому всем администраторам рекомендуется постоянно следить за появлением новых методов в области взлома, прослушивания каналов и защитного ПО.

Вначале важно подробно описать все бизнес и информационные процессы, проходящие в компании. Если упустить на этом этапе хотя бы один нюанс, в будущем именно он может стать зацепкой для злоумышленника. Однако стоит помнить и про чрезмерное засекречивание и неоправданные растраты на защиту данных во вред всей компании.

В рамках первой главы КР была проанализировать деятельность компании, выявлены основные тенденции её развития и результаты текущей деятельности, проанализирована её организационно-управленческая структура и дано её описание.

В рамках первой главы была проанализирована предметная область в рамках рассматриваемой темы, а именно автоматизация информационной безопасности и управления доступом.

С помощью проделанного анализа были определены недостатки существующей технологии управления и предложены рекомендации по их устранению с последующей автоматизацией новых информационно-управленческих потоков.

В рамках второй главы были проанализирован комплекс факторов, влияющих на проект автоматизации, а именно:

- Структура информационной системы управления информационной безопасностью в различных разрезах;

Основополагающим выводом правильнее всего считать вывод о том, что внедрение методологии управления и информационных систем их поддержки должно осуществляться совместно, тем самым давая синергетический эффект и повышение эффективности управления и бизнес-процессов на предприятии.

В дальнейшем по мере роста бизнеса компании планируется расширение существующей ЭИС, добавлением в нее новых подсистем и усовершенствование существующих алгоритмов.

Это становится возможным благодаря правильно выбранному масштабируемому решению, которое позволит интеграцию и расширение с наименьшими экономическими издержками для компании, что говорит об экономической целесообразности дальнейшей эксплуатации данной разработанной информационной системы управления информационной безопасностью.

Используемые источники литературы

- ГОСТ Р ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения. Критерии оценки безопасности информационных технологий. Ч.1. Введение и общая модель. – М.: Госстандарт России, 2002.

- Конвенция совета Европы «О защите физических лиц при автоматизированной обработке персональных данных»

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год Пометка «для служебного пользования» снята Решением ФСТЭК России от 16 ноября 2009 г.

- Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. ГОСТ Р ИСО/МЭК 27001-2006.

- Обеспечение информационной безопасности организаций банковской системы РФ. Стандарт банка России СТО БР ИББС-1.0-2010.) [Электронный ресурс] http://www.cbr.ru/credit/Gubzi_docs/main.asp?Prtid=Stnd (дата обращения: 07.01.2016).

- Стандарт ЦБ РФ "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения", (принят и введен в действие распоряжением ЦБ РФ от 18 ноября 2004 г. N Р-609).

- Федеральный закон от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации" С изменениями и дополнениями от: 27 июля 2010 г., 6 апреля, 21 июля 2011 г., 28 июля 2012 г., 5 апреля 2013 г.

- Федеральный закон РФ от 27 июля 2006 года № 152-ФЗ «О персональных данных» (ред. от 21.07.2014).

- Адаменко М.А., Основы классической криптологии. Секреты шифров и кодов. - М.: ДМК Пресс, 2012. – 256 с.

- Бузов Г.Г. Защита информации ограниченного доступа от утечки по техническим каналам. - М.: Горячая Линия – Телеком, 2014. – 594 с.

- Воронцова С.В., Обеспечение информационной безопасности в банковской сфере. Монография. - М.: Кнорус, 2015. – 160 с.

- Вус М.А. Информатика: введение в информационную безопасность / М.А. Вус, В.С. Гусев, Д.В. Долгирев и др. - СПб., 2012. - 156 с.

- Гашков С. Б., Применко Э. А., Черепнев М. А., Криптографические методы защиты информации. - М.: Академия, 2010. – 304 с.

- Гришина Н. В., Комплексная система защиты информации на предприятии. - М.: Форум, 2010. – 240 с.

- Денисова А.А. Основы криптографии. – М.: Юрайт, 2014. – 289 с..

- Емельянова Н.А., Партыка Т.В., Попов И.А. Защита информации в персональном компьютере. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 368 с.

- Ефимов А.А. Защита информации. - М.: КноРус, 2014. – 594 с.

- Исамидинов А.Е. Защита коммерческой тайны в сфере трудовых отношений. - СПб.: Ленанд, 2014. – 120 с.

- Ишейнов В.А. Организационное и техническое обеспечение информационной безопасности. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Куняев Н.Н., Демушкин А.А., Кондрашова Т.В. Конфиденциальное делопроизводство и защищенный электронный документооборот. Учебник. - М.: Логос, 2014. – 500 с.

- Малюк А.В. Анализ и прогнозирование потребности в специалистах по защите информации. - М.: Горячая Линия – Телеком, 2014. – 214 с.

- Мельников В.В., Куприянов А.А., Схиртладзе А.В. Защита информации. Учебник. - М.: Образовательно-издательский центр "Академия", 2014. – 304 с.

- Мецапутян М.А. Защита конфиденциальной информации. Учебное пособие. - М.: ДРОФА; 2014. – 256 с.

- Минзов А.С. Методология применения терминов и определений в сфере информационной, экономической и комплексной безопасности бизнеса. Уч-мет. пособие. -М.: ВНИИгеосистем, 2011. -84 с.

- Новак Дж., Норткатт С., Маклахен Д., как обнаружить вторжение в сеть. Настольная книга специалиста по системному анализу. - М.: Лори, 2012. – 384 с.

- Осмоловский С.В. Универсальная защита информации. Прецизионная теория информации. - М.: Издательский дом фонда "Сталинград", 2014. – 266 с.

- Платонов В.Ю. Программно-аппаратные средства защиты информации. Учебник. - М.: Academia, 2014. – 336 с.

- Поляков А.В. Безопасность Oracle глазами аудитора. Нападение и защита. - М.: ДМК Пресс, 2014 г., 336 с.

- Применко Э.Ю. Алгебраические основы криптографии. - М.: Либроком, 2014. – 294 с.

- Рябко Б. Я., Фионов А. Н., Криптографические методы защиты информации. - М.: Горячая Линия – Телеком, 2012. – 230 с.

- Сборник статей. А.Ю.Щеглов, К.А.Щеглов. Под общим названием «КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ. Новые технологии, методы и средства добавочной защиты информации от несанкционированного доступа (НСД)», СПб, 2015

- Сергеева Ю. С., Защита информации. Конспект лекций. - М.: А-Приор, 2011. – 128 с.

- Сердюк В. А., Организация и технологии защиты информации. Обнаружение и предотвращение информационных атак в автоматизированных системах предприятий. - М.: Высшая Школа Экономики (Государственный Университет), 2011. – 576 с.

- Скиба В. Ю., Курбатов В. А. Руководство по защите от внутренних угроз информационной безопасности, СпБ, Питер, 2011 г.- 320 с.

- Ховард М., Д. Лебланк, Дж. Вьега 24 смертных греха компьютерной безопасности. - М.: Питер, 2010. – 400 с.

- Хорев П.А. Программно-аппаратная защита информации. Учебное пособие. - М.: Форум, Инфра-М, 2015. – 352 с.

- Чефранова А. О., Система защиты информации ViPNet. Курс лекций. - М.: ДМК-Пресс, 2015. – 392 с.

- Шаньгин В. Ф., Информационная безопасность. - М.: ДМК-ПРесс, 2014. – 702 с.

- Шаньгин В. Ф., Комплексная защита информации в корпоративных системах. - М.: Форум, Инфра-М, 2010. – 592 с.

- Шепитько. – Е., Экономика защиты информации. - М.: МФЮУ, 2011. – 64 с.

ПРИЛОЖЕНИЯ

Программный код

Процедура ОбработкаЗаполнения(ДанныеЗаполнения, СтандартнаяОбработка)

Если ТипЗнч(ДанныеЗаполнения) = Тип("ДокументСсылка.РешениеПоЗаявке") Тогда

// Заполнение шапки

Для Каждого ТекСтрокаЗаявка Из ДанныеЗаполнения.Заявка Цикл

НоваяСтрока = Заявка.Добавить();

НоваяСтрока.ВидПрава = ТекСтрокаЗаявка.ВидПрава;

НоваяСтрока.Объект = ТекСтрокаЗаявка.Объект;

НоваяСтрока.Пользователь = ТекСтрокаЗаявка.Пользователь;

НоваяСтрока.Право = ТекСтрокаЗаявка.Право;

НоваяСтрока.СпециалистИБ = ТекСтрокаЗаявка.СпециалистИБ;

КонецЦикла;

КонецЕсли;

КонецПроцедуры

Процедура ОбработкаПроведения(Отказ, Режим)

// регистр ПраваВыданные

Движения.ПраваВыданные.Записывать = Истина;

Для Каждого ТекСтрокаЗаявка Из Заявка Цикл

Движение = Движения.ПраваВыданные.Добавить();

Движение.Период = Дата;

Движение.Пользователь = ТекСтрокаЗаявка.Пользователь;

Движение.Право = ТекСтрокаЗаявка.Право;

Движение.СпециалистИБ = ТекСтрокаЗаявка.СпециалистИБ;

Движение.Объект = ТекСтрокаЗаявка.Объект;

Движение.ВидПрава = ТекСтрокаЗаявка.ВидПрава;

КонецЦикла;

КонецПроцедуры

Макет = Документы.ПредоставлениеПраваДоступа.ПолучитьМакет("Печать");

Запрос = Новый Запрос;

Запрос.Текст =

"ВЫБРАТЬ

| ПредоставлениеПраваДоступа.Дата,

| ПредоставлениеПраваДоступа.Номер,

| ПредоставлениеПраваДоступа.Заявка.(

| НомерСтроки,

| Пользователь,

| ВидПрава,

| Право,

| СпециалистИБ,

| Объект

| )

|ИЗ

| Документ.ПредоставлениеПраваДоступа КАК ПредоставлениеПраваДоступа

|ГДЕ

| ПредоставлениеПраваДоступа.Ссылка В (&Ссылка)";

Запрос.Параметры.Вставить("Ссылка", Ссылка);

Выборка = Запрос.Выполнить().Выбрать();

ОбластьЗаголовок = Макет.ПолучитьОбласть("Заголовок");

Шапка = Макет.ПолучитьОбласть("Шапка");

ОбластьЗаявкаШапка = Макет.ПолучитьОбласть("ЗаявкаШапка");

ОбластьЗаявка = Макет.ПолучитьОбласть("Заявка");

ТабДок.Очистить();

ВставлятьРазделительСтраниц = Ложь;

Пока Выборка.Следующий() Цикл

Если ВставлятьРазделительСтраниц Тогда

ТабДок.ВывестиГоризонтальныйРазделительСтраниц();

КонецЕсли;

ТабДок.Вывести(ОбластьЗаголовок);

Шапка.Параметры.Заполнить(Выборка);

ТабДок.Вывести(Шапка, Выборка.Уровень());

ТабДок.Вывести(ОбластьЗаявкаШапка);

ВыборкаЗаявка = Выборка.Заявка.Выбрать();

Пока ВыборкаЗаявка.Следующий() Цикл

ОбластьЗаявка.Параметры.Заполнить(ВыборкаЗаявка);

ТабДок.Вывести(ОбластьЗаявка, ВыборкаЗаявка.Уровень());

КонецЦикла;

ВставлятьРазделительСтраниц = Истина;

КонецЦикла;

Процедура ОбработкаПроведения(Отказ, Режим)

// регистр Решения

Движения.Решения.Записывать = Истина;

Для Каждого ТекСтрокаЗаявка Из Заявка Цикл

Движение = Движения.Решения.Добавить();

Движение.Период = Дата;

Движение.Пользователь = ТекСтрокаЗаявка.Пользователь;

Движение.Право = ТекСтрокаЗаявка.Право;

Движение.СпециалистИБ = ТекСтрокаЗаявка.СпециалистИБ;

Движение.Объект = ТекСтрокаЗаявка.Объект;

Движение.ВидПрава = ТекСтрокаЗаявка.ВидПрава;

Движение.Решение = ТекСтрокаЗаявка.Решение;

КонецЦикла;

КонецПроцедуры

Процедура ОбработкаЗаполнения(ДанныеЗаполнения, СтандартнаяОбработка)

Если ТипЗнч(ДанныеЗаполнения) = Тип("ДокументСсылка.ЗавкаНаДоступ") Тогда

// Заполнение шапки

Для Каждого ТекСтрокаЗаявка Из ДанныеЗаполнения.Заявка Цикл

НоваяСтрока = Заявка.Добавить();

НоваяСтрока.ВидПрава = ТекСтрокаЗаявка.ВидПрава;

НоваяСтрока.Объект = ТекСтрокаЗаявка.Объект;

НоваяСтрока.Пользователь = ТекСтрокаЗаявка.Пользователь;

НоваяСтрока.Право = ТекСтрокаЗаявка.Право;

НоваяСтрока.СпециалистИБ = ТекСтрокаЗаявка.СпециалистИБ;

КонецЦикла;

КонецЕсли;

КонецПроцедуры

// регистр Заявки

Движения.Заявки.Записывать = Истина;

Для Каждого ТекСтрокаЗаявка Из Заявка Цикл

Движение = Движения.Заявки.Добавить();

Движение.Период = Дата;

Движение.Пользователь = ТекСтрокаЗаявка.Пользователь;

Движение.Право = ТекСтрокаЗаявка.Право;

Движение.СпециалистИБ = ТекСтрокаЗаявка.СпециалистИБ;

Движение.Объект = ТекСтрокаЗаявка.Объект;

Движение.ВидПрава = ТекСтрокаЗаявка.ВидПрава;

КонецЦикла;

Макет = Документы.ЗавкаНаДоступ.ПолучитьМакет("Печать");

Запрос = Новый Запрос;

Запрос.Текст =

"ВЫБРАТЬ

| ЗавкаНаДоступ.Дата,

| ЗавкаНаДоступ.Номер,

| ЗавкаНаДоступ.Заявка.(

| НомерСтроки,

| Пользователь,

| ВидПрава,

| Право,

| СпециалистИБ,

| Объект

| )

|ИЗ

| Документ.ЗавкаНаДоступ КАК ЗавкаНаДоступ

|ГДЕ

| ЗавкаНаДоступ.Ссылка В (&Ссылка)";

Запрос.Параметры.Вставить("Ссылка", Ссылка);

Выборка = Запрос.Выполнить().Выбрать();

ОбластьЗаголовок = Макет.ПолучитьОбласть("Заголовок");

Шапка = Макет.ПолучитьОбласть("Шапка");

ОбластьЗаявкаШапка = Макет.ПолучитьОбласть("ЗаявкаШапка");

ОбластьЗаявка = Макет.ПолучитьОбласть("Заявка");

Подвал = Макет.ПолучитьОбласть("Подвал");

ТабДок.Очистить();

ВставлятьРазделительСтраниц = Ложь;

Пока Выборка.Следующий() Цикл

Если ВставлятьРазделительСтраниц Тогда

ТабДок.ВывестиГоризонтальныйРазделительСтраниц();

КонецЕсли;

ТабДок.Вывести(ОбластьЗаголовок);

Шапка.Параметры.Заполнить(Выборка);

ТабДок.Вывести(Шапка, Выборка.Уровень());

ТабДок.Вывести(ОбластьЗаявкаШапка);

ВыборкаЗаявка = Выборка.Заявка.Выбрать();

Пока ВыборкаЗаявка.Следующий() Цикл

ОбластьЗаявка.Параметры.Заполнить(ВыборкаЗаявка);

ТабДок.Вывести(ОбластьЗаявка, ВыборкаЗаявка.Уровень());

КонецЦикла;

Подвал.Параметры.Заполнить(Выборка);

ТабДок.Вывести(Подвал);

ВставлятьРазделительСтраниц = Истина;

КонецЦикла;

ВЫБРАТЬ

Заявки.Период,

Заявки.Регистратор,

Заявки.Пользователь,

Заявки.Право,

Заявки.СпециалистИБ,

Заявки.Объект,

Заявки.ВидПрава

ИЗ

РегистрСведений.Заявки КАК Заявки

ВЫБРАТЬ

Решения.Период,

Решения.Пользователь,

Решения.Право,

Решения.СпециалистИБ,

Решения.Объект,

Решения.ВидПрава,

Решения.Решение

ИЗ

РегистрСведений.Решения КАК Решения

ВЫБРАТЬ

ПраваВыданные.Период,

ПраваВыданные.Пользователь,

ПраваВыданные.Право,

ПраваВыданные.СпециалистИБ,

ПраваВыданные.Объект,

ПраваВыданные.ВидПрава

ИЗ

РегистрСведений.ПраваВыданные КАК ПраваВыданные

- Разработка туристического сайта «Орбита»

- Автоматизация разграничений прав доступа к ресурсам информационной системы в ООО "Монарх" (Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности)

- Организация бухгалтерского учета на предприятии (ОСНОВЫ И ПРИНЦИПЫ БУХГАЛТЕРСКОГО УЧЕТА)

- Системный подход к менеджменту (ТЕОРЕТИЧЕСКИЕ ОСНОВЫ СИСТЕМНОГО ПОДХОДА К МЕНЕДЖМЕНТУ)

- Аппарат государственной власти (ПОНЯТИЕ, СТРУКТУРА И ПРИНЦИПЫ СОВРЕМЕННОГО АППАРАТА)

- Программа пенсионной реформы и пути ее реализации (Эволюция пенсионного обеспечения в России)

- Управление запасами (Понятие, сущность системы управления запасами организации)

- Возникновение права (Обычай: понятие и признаки)

- Теория государства и права (Понятие правовой системы)

- Роль мотивации в поведении организации (О компании ОАО «Россельхозбанк»)

- Роль мотивации в поведении организации (Краткая характеристика организации на примере ОАО «Россельхозбанке»)

- Формы государственного устройства (Понятие формы государственного устройства)