Анализ дополнительных функций приложений CSS (на примерах)

Содержание:

Введение

При работе в Интернете или с другими устройствами пользователь и его компьютер (или иное устройство, например мобильный телефон) подвергаются различным опасностям, связанным с загрузкой вредоносных и нежелательных программ или информации. Загрузка таких программ или информации может происходить незаметно для пользователя и без каких-либо осознанных действий с его стороны.

На сегодняшний день наблюдается такой этап, в котором при повышении доступности компьютерной техники и средств выхода в Интернет, уровень грамотности пользователей в сфере информационной безопасности остается низким.

Для повышения компьютерной грамотности пользователей необходимы сбор и упорядочивание информации о приемах безопасной работы в сети Интернет. Объектом исследования в данной работе является всемирная система объединенных компьютерных сетей для хранения и передачи информации Интернет, предметом исследования являются угрозы безопасности в Интернете и меры по их предотвращению.

Исследованием угроз безопасности занимается практически каждый разработчик комплектов программного обеспечения сетевой безопасности. В России наиболее известным считается Лаборатория Касперского, проводящая множественные исследования и публикующая большое количество материалов. Данные исследования несут большую ценность в качестве определяющих направление развития программного обеспечения, обеспечивающего сетевую безопасность.

Целью данной работы является повышение компьютерной грамотности пользователей сети Интернет посредством упорядочивания знаний и приемов безопасной работы. Задачами данной работы являются:

- Обзор основных понятий в сфере антивирусного обеспечения;

- формирование списка угроз безопасности с кратким перечнем мер по предотвращению этих угроз;

- выделение основных видов программного обеспечения, реализующих определенный метод сетевой безопасности, предназначенный для защиты пользователя и его компьютера от различного рода вредоносных программ и нежелательной информации при работе в Интернете;

- обзор конкретных примеров защитного программного обеспечения с кратким перечислением основных функций.

Основополагающими публикациями в данном исследовании стали работы Галатенко и Климентьева, как наиболее известных авторов работ в сфере обеспечения компьютерной безопасноти.

1. Основные понятия борьбы с вирусами

1.1. Понятие компьютерного вируса

Компьютерный вирус — вид вредоносного программного обеспечения, способного создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по разнообразным каналам связи. Целью вируса является нарушение работы программно-аппаратных комплексов, удаление файлов, блокирование работы пользователей, приведение в негодность структур размещения данных или же приведение в негодность аппаратных комплексов компьютера[1].

Даже если автор вируса не планировал действий вредоносных эффектов, вредоносное программное обеспечение приводить к сбоям компьютера из-за ошибок, неучтенных тонкостей взаимодействия с операционной системой и другими программами. Кроме того, файлы вирусов обычно занимают некоторое место на накопителях информации и отбирают некоторые другие ресурсы системы. Поэтому вирусы относят к вредоносным программам[2].

Некомпетентные пользователи ошибочно относят к компьютерным вирусам и другие виды вредоносных программ — программы-шпионы и прочее. Известны десятки тысяч компьютерных вирусов, которые распространяются через Интернет по всему миру[3] [1, 2, 7].

1.2. Классификация компьютерных вирусов

На данный момент существует много разновидностей вирусов, различающихся по основному способу распространения и функциональности. Если изначально вирусы распространялись на дискетах и других носителях, то сейчас доминируют вирусы, распространяющиеся через Интернет. Также меняется функциональность вирусов, которую они перенимают от других видов программ[4].

Попытка создать стандарт предпринималась на встрече CARO в 1991 году, но, тем не менее, в настоящее время не существует единой системы классификации и именования вирусов. Обычно вирусы принято разделять:

- по поражаемым объектам (файловые вирусы, загрузочные вирусы, сценарные вирусы, макровирусы, вирусы, поражающие исходный код), файловые вирусы дополнительно подразделяют по механизму заражения:

- паразитирующие, добавляющие себя в исполняемый файл, перезаписывающие невосстановимо портят зараженный файл;

- «спутники», идущие отдельным файлом[5];

- по поражаемым операционным системам и платформам (DOS, Microsoft Windows, Unix, Linux);

- по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы, руткиты);

- по языку, на котором написан вирус (ассемблер, высокоуровневый язык программирования, сценарный язык и др.);

- по дополнительной вредоносной функциональности (бэкдоры, кейлоггеры, шпионы, ботнеты и др.)[6] [2, 5, 6].

1.3. Способы распространения компьютерных вирусов

Компьютерные вирусы являются программами, которые могут «размножаться» и скрытно внедрять свои копии в файлы, загрузочные сектора дисков и документы.

В настоящее время известно несколько десятков тысяч вирусов, заражающих компьютеры различных операционных систем и распространяющихся по компьютерным сетям. Обязательное свойство компьютерного вируса — способность к самокопированию[7].

Активизация компьютерного вируса нередко вызывает уничтожение программ и данных.

По «среде обитания» вирусы разделяют на файловые, загрузочные, макровирусы и сетевые[8] [1, 7].

1.3.1. Файловые вирусы

Файловые вирусы различными способами внедряются в исполняемые файлы (программы) и обычно активизируются при их запуске. После запуска зараженной программы вирусы находятся в оперативной памяти компьютера и остаются активными (т. е. могут заражать другие файлы) вплоть до момента выключения компьютера или перезагрузки операционной системы[9].

Профилактическая защита от файловых вирусов состоит в том, чтобы не запускать на исполнение файлы, полученные из сомнительного источника и предварительно не проверенные антивирусными программами[10] [2].

1.3.2. Загрузочные вирусы

Загрузочные вирусы записывают себя в загрузочный сектор диска. При загрузке операционной системы с зараженного диска вирусы внедряются в оперативную память компьютера[11].

Профилактическая защита от таких вирусов состоит в отказе от загрузки операционной системы с гибких дисков и установке в BIOS вашего компьютера защиты загрузочного сектора от изменений[12] [5, 7].

1.3.3. Макровирусы

Макровирусы заражают файлы документов Word и электронных таблиц Excel. Макровирусы фактически представляют собой макрокоманды (макросы), которые встраиваются в документ[13].

После загрузки зараженного документа в приложение макровирусы постоянно присутствуют в памяти компьютера и могут заражать другие документы. Угроза заражения прекращается только после закрытия приложения[14].

Профилактическая защита от макровирусов состоит в предотвращении запуска вируса. При открытии документа в приложениях Word и Excel сообщается о присутствии в них макросов и предлагается запретить их загрузку. Выбор запрета на загрузку макросов надежно защитит ваш компьютер от заражения макровирусами, однако отключит и полезные макросы, содержащиеся в документе[15] [2, 6, 8].

1.3.4. Сетевые вирусы

По компьютерной сети могут распространяться и заражать компьютеры любые обычные вирусы. Это происходит, например, при получении зараженных файлов с серверов файловых архивов. Однако существуют и специфические сетевые вирусы, которые используют для своего распространения электронную почту и Всемирную паутину[16].

«Почтовый» вирус содержится во вложенных в почтовое сообщение файлах. Если получатель сообщения откроет вложенный файл (вирус), то произойдет заражение компьютера. Этого не случится после чтения самого почтового сообщения, так как заражено не почтовое сообщение, а вложенный в него файл[17] [5, 6].

1.4. Виды угроз безопасности

1.4.1. Кибервандализм, мошенническое программное обеспечение и другой вредоносный код

Раньше угрозы пользовательским компьютерам исходили чаще всего от кибервандалов, которые социально самовыражались нанесением компьютерного вреда, что чаще всего являлось самоцелью вандализма. Со временем киберпреступники осознали, что, получая доступ к данным пользователя, они могут использовать эти данные для получения незаконных доходов[18]. Чаще всего такими данными являются PIN-коды, пароли банковских карт, регистрационные данные и так далее. Для получения данных такого рода используются троянские программы. Бывает несколько разновидностей троянских программ: одни из них запоминают последовательность введенных знаков с клавиатуры, другие делают снимки экрана при вводе защищенных значений, третьи перехватывают информацию при отправке ее в интернет, есть и такие, которые предоставляют взломщику полное управление компьютером пользователя[19].

Вредоносные программы создаются на выполнение определенных действий и зачастую их функционал ограничен. Изначально вирусы не наносили вреда, единственной их целью было самораспространение. Но в результате ошибок, код некоторых самораспространяющихся программ мог наносить вредоносное действие. Несмотря на нанесение вреда пользователям, обычно они не были нацелены на сбор данных пользователей[20].

На сегодняшний день, вредоносный код, наоборот, не несет видимых нарушений работы компьютера, чтобы пользователь не обнаружил его присутствие. Такие троянские программы относят к категории шпионского программного обеспечения, которое собирает данные пользователей без их ведома[21] [5, 6, 8].

1.4.2. Хакерские атаки

Современные приложения, используемые пользователями, чрезвычайно сложны, поэтому нет ничего удивительного в том, что они содержат определенное количество неотслеженных уязвимостей. Хакеры занимаются тем, что самостоятельно находят эти уязвимости и используют их с целью получения данных пользователя. Первоначально хакерами считались высококвалифицированные специалисты, которые могли находить уязвимости систем и перекрывать их. Со временем от хакеров отделилась группа, которая стала использовать свои навыки с целью осуществления незаконных операций. Помимо кражи данных или установки вредоносного программного обеспечения, хакеры также могут использовать компьютер пользователя для рассылки спама или DDoS-атак[22].

Для защиты от хакерских атак рекомендуется установить и регулярно обновлять на своем компьютере такие виды программного обеспечения, как антивирус, защита от шпионских программ, файервол, анти-спам и технологии проактивной защиты. Помимо регулярных обновлений, которые лучше настроить автоматически, также следует осуществлять регулярную проверку системы, отслеживание получаемых файлов и резервное копирование важных данных[23] [5, 9].

1.4.3. Фишинг

Фишинг представляет собой особый вид компьютерного мошенничества, при котором осуществляется кража компьютерных данных через подложные сайты, которые выглядят в точности как оригинальные. Подложный сайт обычно заменяет банковский или другой финансовый и отправляет взломщику данные, введенные пользователем. Для распространения сайта обычно используются спам-рассылки[24].

Не существует определенных программ для обнаружения фишинга, так как с технической точки зрения ничего вредоносного в данных сайтах нет. Но пользователь может избежать этого вида мошенничества, руководствуясь рядом правил:

-

- вероятность получения письма от банка с просьбой указания данных крайне мала, в таких случаях следует позвонить в банк для уточнения;

- не стоит переходить по ссылкам в электронных письмах в формате HTML, они могут содержать скрытую ссылку;

- необходимо регулярно проверять банковские выписки с целью своевременного обнаружения неопознанных операций;

- если письмо адресовано не лично Вам, в тексте письма обращение «Уважаемый клиент» или подобное, или адрес получателя не совпадет с вашим, это также подозрительно[25] [2, 9].

1.4.4. Кибервымогательство

Кибервымогательство подразумевает размещение на компьютере пользователя вредоносного кода, шифрующего или блокирующего данные пользователя. Пользователя уведомляют о блокировке и предлагают перевести деньги на счет злоумышленника[26].

С целью защиты от кибервымогательства необходимо руководствоваться приведенными выше правилами по защите компьютера и регулярно сохранять резервные копии на случай невозможности расшифровки. В случае блокировки доступа к данным крайне не рекомендуется платить киберпреступникам, следует обратиться в службе технической поддержки, где специалисты смогут восстановить доступ[27] [1, 4].

1.4.5. Перехват по беспроводной сети

На сегодняшний день большинство пользователей персональных компьютеров используют беспроводной доступ к интернету, но лишь немногие из них соблюдают правила безопасности при соединении. При несоблюдении мер безопасности, злоумышленник может получить доступ к беспроводной сети или перехватывать передаваемые данные[28].

Для предотвращения получения злоумышленником доступа к сети необходимо установить собственный пароль на беспроводную точку доступа, включить шифрование трафика и сменить идентификатор устройства[29] [5, 9].

1.4.6. Спам

Спам представляет собой анонимные незапрошенные массовые рассылки рекламных сообщений по электронной почте. Лишь малая часть пользователей откликается на подобные рассылки, но даже этого хватает спамерам для получения дохода[30].

Для предотвращения получения спама рекомендуется настроить спам-фильтр, не реагировать на любые предложения в письмах, в том числе на ссылки «отписаться от рассылки», тем самым не подтверждая активности своего почтового адреса, и не публиковать свой адрес на общедоступных ресурсах[31] [7, 9].

1.5. Виды программ для защиты компьютера при работе в Интернете

1.5.1. Межсетевой экран

Межсетевой экран или брандмауэр предназначен для защиты компьютера от несанкционированного доступа к нему из локальной сети или Интернета. Он также позволяет подключаться к сети только тем программам, установленным на компьютере пользователя, которым это разрешено[32].

В первую очередь межсетевой экран помогает предотвратить попадание в компьютер вредоносных программ, заблокировать вредоносным программам, попавшим в компьютер иными путями, доступ в Интернет (для передачи похищенной информации, самообновления и т.д.) и предотвратить несанкционированный доступ к информации, находящейся в памяти компьютера[33] [6, 8].

1.5.2. Антивирус

Антивирус предназначен для обнаружения, предотвращения выполнения и удаления вредоносных программ, а также «лечения» программ и файлов пользователя, зараженных компьютерными вирусами. Некоторые антивирусы умеют также противодействовать более широкому спектру вредоносных программ, которые не относятся к компьютерным вирусам, например программам для показа рекламы, кражи персональных данных и т.п. Антивирус помогает в борьбе с компьютерными вирусами не только при работе в Интернете[34].

В первую очередь антивирус помогает предотвратить порчу или кражу информации, размещенной в памяти компьютера[35] [5, 9].

1.5.3. Программа для борьбы со шпионскими и рекламными программами

Программа для борьбы со шпионскими и рекламными программами предназначена для обнаружения, предотвращения выполнения и удаления соответствующих программ, а также «лечения» программ и файлов пользователя, зараженных ими. Часто аналогичными функциями обладают и антивирусы[36].

В первую очередь программа для борьбы со шпионскими и рекламными программами помогает предотвратить кражу информации, размещенной в памяти компьютера, и демонстрацию пользователю нежелательной рекламы[37] [4, 5].

1.5.4. Программа для блокирования рекламы

Программа для блокирования рекламы служит для удаления баннеров и иных видов рекламы с просматриваемых пользователем веб-страниц. Часто такие программы могут использоваться для удаления из просматриваемых страниц различных элементов, представляющих потенциальную угрозу для пользователей и их приватности, например счетчиков посещений веб-страниц[38].

В первую очередь программа для блокирования рекламы предназначена для очистки просматриваемых страниц от «информационного мусора», затрудняющего доступ к интересующей пользователя информации, угрожающего безопасности его компьютера и конфиденциальности пользователя[39] [3, 8].

1.5.5. Контентный фильтр

Контентный фильтр предназначен для ограничения доступа к размещенной в Интернете информации по различным критериям, например – содержащей ненормативную лексику или порнографические изображения[40].

В первую очередь контентный фильтр предназначен для предотвращения доступа детей к неподходящей для них информации[41] [4, 6].

1.5.6. Системы комплексной защиты

Системы комплексной защиты сочетают в себе сразу несколько функций вышеописанных программ, например – межсетевого экрана и антивируса. Такие системы предназначены для предотвращения сразу нескольких видов угроз, но не обязательно так же эффективны, как несколько отдельных программ, каждая из которых имеет лишь одну функцию[42] [3].

1.6. Понятие антивирусной программы

Антивирусная программа является специализированной программой для обнаружения компьютерных вирусов и нежелательных программ как таковых и восстановления измененных такими программами файлов, а также для предотвращения заражения отдельных файлов или всей системы вредоносным кодом[43].

На данный момент антивирусное программное обеспечение разрабатывается, в основном, для операционных систем семейства Windows от компании Microsoft. Данная популярность вызвана большим количеством вредоносных программ именно под эту платформу, что, в свою очередь, вызвано большой популярностью этого семейства. В настоящий момент на рынок начинают выходить продукты для других операционных систем, таких как Linux и Mac OS X. Это вызвано началом распространения компьютерных вирусов и под эти платформы, хотя UNIX-подобные системы традиционно пользуются репутацией более устойчивых к воздействию вредоносных программ[44].

Пользователи операционных систем для мобильных устройств также подвержены риску заражения вредоносным программным обеспечением, поэтому некоторые разработчики антивирусных программ выпускают дополнительные версии продуктов для таких устройств[45] [1, 5].

1.7. Классификация антивирусных продуктов

Классифицировать антивирусные продукты можно сразу по нескольким признакам, таким, как: используемые технологии антивирусной защиты, функционал продуктов, целевые платформы[46].

По используемым технологиям защиты антивирусные продукты делятся на:

- классические антивирусные продукты, применяющие только сигнатурный метод детектирования;

- продукты проактивной антивирусной защиты, применяющие только проактивные технологии антивирусной защиты;

- комбинированные продукты, применяющие как сигнатурные методы защиты, так и проактивные[47].

По функционалу антивирусные продукты делятся на антивирусные продукты, обеспечивающие только антивирусную защиту, и комбинированные продукты, которые обеспечивают не только защиту от вредоносных программ, но и фильтрацию спама, шифрование и резервное копирование данных и другие функции[48].

По целевым платформам антивирусные продукты делятся на:

- антивирусные продукты для операционных систем семейства Windows;

- антивирусные продукты для операционных систем семейства *NIX, к которому относятся операционные системы Linux, BSD и другие подобные;

- антивирусные продукты для операционных систем семейства MacOS;

- антивирусные продукты для мобильных платформ Windows Phone 7, Windows Mobile, BlackBerry, Android, iOS, Symbian и других подобных[49].

Антивирусные продукты для корпоративных пользователей можно также классифицировать по объектам защиты:

- антивирусные продукты для защиты рабочих станций;

- антивирусные продукты для защиты терминальных и файловых серверов;

- антивирусные продукты для защиты Интернет и почтовых шлюзов;

- антивирусные продукты для защиты серверов виртуализации;

- антивирусные продукты для других объектов защиты[50] [2, 5, 7].

По итогам данной работы можно сделать вывод, что сфера вирусов разрастается с каждым днем и требуются контрмеры в виде постоянно развивающейся сферы антивирусного обеспечения.

2. Обзор конкретных примеров защитного программного обеспечения

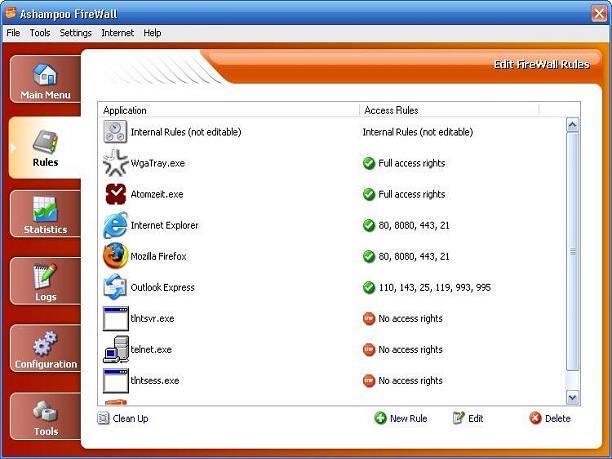

2.1. Брандмауэр Ashampoo Firewall Free

Наиболее популярным среди брандмауэров считается бесплатный продукт Ashampoo Firewall Free. Как и большинство разработанных компанией Ashampoo программ, этот брандмауэр имеет удобный и красочный интерфейс с поддержкой русского языка и встроенным мастером настроек[51].

Для использования программы следует пройти несложную процедуру регистрации на сайте производителя. При этом на почтовый ящик пользователя будет выслан бесплатный код, которым можно зарегистрировать Ashampoo Firewall.

Непосредственно после установки мастер предложит настроить программу, выбрав один из двух режимов: “Упрощенный” и “Эксперт”. В большинстве случаев рекомендуется использовать режим эксперта[52].

Программа имеет пять основных модулей или разделов. В разделе “Правила” можно настроить параметры соединения для программ, использующих интернет. Модули “Статистика” и “Журнал” носят чисто информативный характер. Здесь вы можете просматривать данные обо всех соединениях и событиях[53].

Модуль “Конфигурация” предназначен для внутренних настроек самого фаервола. Раздел “Утилиты” содержит четыре дополнительных инструмента, а именно менеджер автозапуска, диспетчер процессов, утилиту для очистки истории интернет-серфинга и блокировщик всплывающих окон[54].

Работает Ashampoo Firewall Free примерно следующим образом: когда приложение, для которого нет установленных правил, пытается установить соединение, фаервол оповещает об этом пользователя, предлагая при этом создать для этой программы новое правило, то есть разрешить или блокировать ей доступ к сети.

При отключении этой функции (режим обучения) диалог показан не будет, а все приложения, для которых не установлены правила будут блокироваться автоматически. Также вы можете воспользоваться опцией “Блокировать все”. При этом брандмауэром будут заблокированы все соединения без исключения[55] [3, 4, 8].

Внешний вид приложения представлен на рисунке 1.

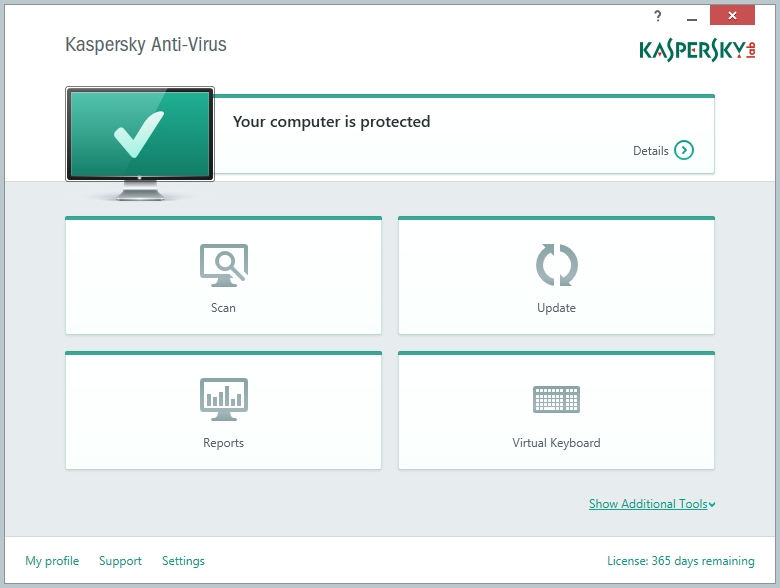

2.2. Антивирус Kaspersky Anti-Virus

Наиболее популярным на сегодняшний день среди антивирусов считается продукт Лаборатории Касперского. Антивирус Касперского предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты, включающей компонент HIPS[56].

Рис. 1. Внешний вид интерфейса программы Ashampoo Firewall Free

Базовая защита антивируса подразумевает защиту от вирусов, троянских программ и червей, защиту от шпионских и рекламных программ, проверку файлов в автоматическом режиме и по требованию, проверку почтовых сообщений, проверку интернет-трафика, защиту интернет-мессенджеров, проактивную защита от новых вредоносных программ, проверку Java- и Visual Basic-скриптов, защиту от скрытых битых ссылок, постоянную проверку файлов в автономном режиме и постоянную защита от фишинговых сайтов[57] [5, 9].

Внешний вид приложения представлен на рисунке 2.

Рис. 2. Внешний вид интерфейса программы Kaspersky Anti-Virus

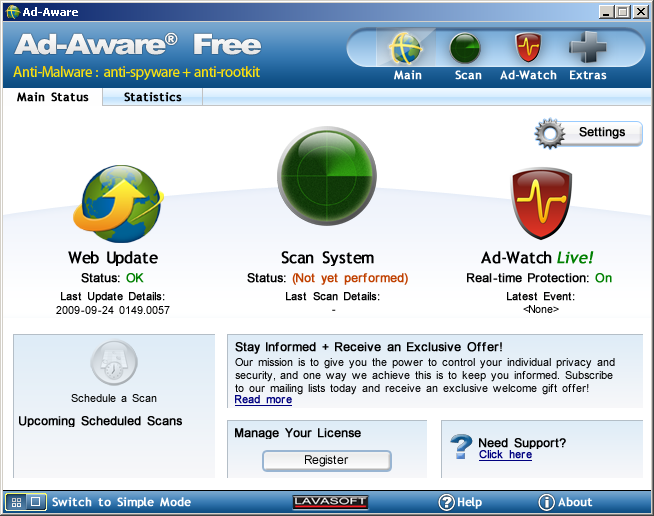

2.3. Программа для борьбы со шпионским ПО Ad-Aware

Ad-Aware — программа, предназначенная для удаления шпионского программного обеспечения с компьютера пользователя. Также обнаруживает троянские программы, порнодиалеры, malware, scumware, вредоносные дополнения к браузеру, руткиты, а также программы, отслеживающие предпочтения пользователя без его согласия[58].

Программа предлагает такие функции, как полное сканирование компьютера, сканирование выбранных дисков и папок, реестра, файлов в архивах, избранного браузера и файла hosts, исключение из сканирования файлов больше заданного размера, сканирование процессов в оперативной памяти компьютера, автоматическое обновление базы вредоносных программ через Интернет, поддержку скинов и плагинов[59] [4, 8].

Внешний вид приложения представлен на рисунке 3.

Рис. 3. Внешний вид интерфейса программы Ad-Aware

2.4. Программа для блокирования рекламы и рекламного ПО Adblock Plus

Adblock Plus представляет собой расширение для браузеров и другого программного обеспечения на основе Gecko для браузера Mozilla Firefox, Blink для браузеров Google Chrome и Opera и Trident для браузера Internet Explorer. Расширение позволяет осуществлять блокировку загрузки и показа различных элементов страницы: чрезмерно назойливых или неприятных рекламных баннеров, всплывающих окон и других объектов, мешающих использованию сайта[60].

Adblock Plus работает по принципу блокировки HTTP-запросов в соответствии с адресами источника. Также Adblock Plus может блокировать различные типы элементов страницы, например, изображения, iframes, скрипты, объекты Flash и Java и так далее. Еще он использует правила скрытия — таблицы стилей, чтобы скрывать элементы, такие как текстовые объявления на странице, по мере их загрузки, вместо блокирования их; и правила блокировки всплывающих окон[61] [3, 9].

2.5. Система комплексной защиты Kaspersky Internet Security

Kaspersky Internet Security (KIS) является линейкой программных продуктов, разработанных компанией «Лаборатория Касперского» на базе линейки продуктов Антивирус Касперского, для комплексной защиты домашних персональных компьютеров в реальном времени от известных и новых современных угроз[62].

Комплекс включает 15 компонентов защиты.

- Файловый Антивирус.

- Почтовый Антивирус.

- Веб-антивирус.

- IM-антивирус.

- Контроль программ.

- Сетевой экран.

- Проактивная защита.

- Защита от сетевых атак.

- Анти-спам.

- Мониторинг сети.

- Анти-фишинг.

- Анти-баннер.

- Родительский контроль.

- Безопасная среда.

- Проверка ссылок[63] [4, 5].

По итогам данной работы можно сделать вывод, что существует множество разнообразных вариантов антивирусного и другого защитного программного обеспечения. Для определенных задач необходимо использовать определенный тип программ, но для комплексной защиты рекомендуется использовать по одной программе каждого типа.

Заключение

В ходе данной работы были рассмотрены понятия вируса и антивируса, проведена классификация антивирусного и другого защитного программного обеспечения. Также в работе были изучены понятия основных видов угроз безопасности при работе в сети Интернет, таких как кибервандализм, хакерские атаки, фишинг, кибервымогательство, перехват по беспроводным сетям и спаминг. По каждой из угроз приведен определенный перечень мер, помогающий устранить или избежать угрозы сетевой безопасности.

При анализе основных видов угроз был сформирован перечень необходимых типов программ, поддерживающих безопасность. Такими программами являются межсетевые экраны, антивирусы, программы для борьбы со шпионскими и рекламными программами, программы для блокирования рекламы, контентные фильтры и системы комплексной защиты.

Данное исследование помогает начинающим пользователям сформировать базовый набор знаний о сетевой безопасности и оптимально организовать свою работу в интернете с точки зрения безопасности. Также представлен набор программного обеспечения, рекомендуемый к установке на любой персональный компьютер с выходом в Интернет. В данный набор входят такие программы, как брандмауэр Ashampoo Firewall Free, система комплексной защиты Kaspersky Internet Security или отдельный антивирус Kaspersky Anti-Virus, программа для борьбы со шпионским ПО Ad-Aware и программа для блокирования рекламы и рекламного ПО Adblock Plus.

В целом, по итогам работы можно сказать, что любой начинающий пользователь сети Интернет, не использующий специфические сервисы сомнительного качества, может с высокой степенью безопасности использовать все возможности сети при условии соблюдения всех правил, указанных в данной работе.

Помимо всего прочего, необходимо отметить, что сетевые угрозы постоянно развиваются, ввиду чего пользователю необходимо осуществлять самостоятельное слежение за тенденциями в сетевой безопасности и своевременно осуществлять установку специализированных программ, использующих современные методы защиты.

Несмотря на широкую распространенность антивирусных программ, угрозы и количество вирусов продолжают увеличиваться. Чтобы справиться с ними, необходимо создавать более универсальные и качественно-новые антивирусные программы, которые будут включать в себя все положительные качества своих предшественников. К сожалению, на данный момент не существует антивирусной программы, гарантирующей 100% защиту от всех разновидностей вирусов, но некоторые фирмы, такие как Лаборатория Касперского, на сегодняшний день вплотную приблизились к результату.

Защищенность от вирусов также зависит от грамотности пользователя. Применение вкупе всех видов защит позволит достигнуть высокой безопасности компьютера, и соответственно, информации.

В заключение работы хотелось бы еще раз подчеркнуть важность своевременного обновления программного обеспечения и резервного копирования данных.

Список используемой литературы

- Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22.

- Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42.

- Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – 160 с.

- Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – 656 с.

- Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18.

- Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21.

- Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — 184 с.

- Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46.

- Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67.

-

Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – С. 160. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Лукацкий А. Предотвращение сетевых атак: технологии и решения / А. Лукацкий // "Экспресс Электроника", 2014 - №3. – С. 12-21. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – С. 160. ↑

-

Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Галатенко В. А. О каналах скрытых, потайных, побочных. И не только / В. А. Галатенко // Информационный бюллетень JET INFO, 2012 – №4. – С. 16-22. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Доля А. Защита конфиденциальных данных на ноутбуках и КПК / А. Доля // "Экспресс Электроника", 2013 - №6. – С. 33-42. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Малюк А. А. Теория защиты информации / А. А. Малюк. — М.: Горячая линия - Телеком, 2012. — С. 184. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – С. 160. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – С. 160. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

-

Патий Е. Безопасность в сетях хранения данных /Евгений Патий // "Экспресс-Электроника", 2012 – №2. – С. 32-46. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Заика А. Компьютерная безопасность / А. Заика. – М.: Рипол Классик, 2013. – С. 160. ↑

-

Щеглов А. Защита информации в корпоративных приложениях. Частные решения / А. Щеглов, А. Оголюк. // "Экспресс Электроника", 2014 - №4. – С. 55-67. ↑

-

Климентьев А. Компьютерные вирусы и антивирусы. Взгляд программиста / А. Климентьев. – М.: ДМК Пресс, 2013 – С. 656. ↑

-

Леонов В. Как ломаются беспроводные сети / Василий Леонов // Тестовая лаборатория Ferra, 2015 – №1. – С. 5-18. ↑

- Особенности применения процессного подхода

- ТехнолоГИЯ ОБСЛУЖИВАНИЯ ПОСТОЯННЫХ ГОСТЕЙ программы лояльности в гостинице.

- Технология обслуживания клиентов в гостиничном бизнесе

- Организационная культура и ее роль в современных организациях ( ТЕОРЕТИКО-МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ ИССЛЕДОВАНИЯ ОРГАНИЗАЦИОННОЙ КУЛЬТУРЫ)

- Технология обслуживания клиентов в ресторанном бизнесе

- Анализ внешней и внутренней среды организации на примере «ЗАО Звезда»

- Исследование и диагностика конфликта

- Изучение особенностей управления мотивацией персонала в торговой компании

- Информационные и мотивационные структуры в особенностях индивидуального поведения и учет их в практике работы с персоналом

- Предпринимательское право в российской системе права

- Выбор стиля руководства в организации.

- Процессы и операции для снижения вероятности неблагоприятных событий