Защита внутренней сети и сотрудников компании от атак

Содержание:

ВВЕДЕНИЕ

Были рассмотрены типы угроз безопасности информации в информационных системах на примере средней по величине Организации. Штат составляет около 400 человек.

Компания состоит из следующих отделов:

1. Руководство Организации

2. Бухгалтерия

3. Отдел кадров

4. Медпункт

5. Инженерно-технический центр

6. Отдел ИБ

В настоящий момент теория информационной безопасности рассматривает несколько угроз защиты информации. Угрозы информационной безопасности могут быть классифицированы по различным признакам:

1) По степени преднамеренности действий.

2) По расположению источника угроз.

3) По размерам наносимого ущерба.

4) По степени воздействия на информационную систему.

5) По функциональной направленности

Угроза – объединение факторов и условий, которые создают вероятную или уже существующую опасность нарушения доверительности, доступности и (или) целостности информации. Если говорить об угрозах информационно-технического характера, можно выбрать такие элементы как кража информации, вредоносное ПО, хакерские атаки и халатность персонала, аппаратные и программные сбои, финансовое мошенничество, кража оборудования. После анализа стало ясно, что в России, применительно к этим угрозам (по результатам проведённых исследований):

а) Кража информации – 64%

б) Вредоносное ПО – 60%

в) Хакерские атаки – 48% г) Спам – 45%

д) Халатность сотрудников – 43%

е) Аппаратные и программные сбои – 21%

ж) Кража оборудования – 6%

з) Финансовое мошенничество – 5%

Посему, из приведенных данных, значительно распространены кража информации и вредоносное ПО. В настоящее время широко развитые угрозы информационной безопасности, таких как кражи баз данных, увеличение внутренних угроз, использование информации о воздействии различных информационных систем, увеличение повреждения, наносимого злоумышленником.

Цель работы: изучить организацию защиты внутренней сети и сотрудников компании от атак

Объект исследования: защита внутренней сети

Предмет исследования: внутренняя сеть организации

Задачи:

Рассмотреть модель угроз безопасности данных в корпоративной сети Организации

Изучить организацию защиты информации в корпоративной сети Организации

ГЛАВА 1. МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ДАННЫХ В КОРПОРАТИВНОЙ СЕТИ ОРГАНИЗАЦИИ

1.1 ВИДЫ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ПО ФУНКЦИОНАЛЬНОЙ НАПРАВЛЕННОСТИ

Построение объединенного информационного пространства и глобальное потребление персональных компьютеров и, в такой же степени, укоренение компьютерных систем, подало повод находить решение сложных задач в области защиты информации.

Систематическое использование методов и средств, утверждения мер и исполнение процедур с целью системного обеспечения желаемой надежности информации, которая хранится и перерабатывается с использованием средств информационной сети (ИС). Предметом защиты представляется информация, или информационных процесс, или носитель, в отношении которого непременно нужно создать все условия для защиты в соответствии с поставленной задачей защиты информации. Меры устранения и наблюдения несанкционированного доступа (НДС) посторонних лиц, неправомерного использования, ущерба, уничтожения, изменения, копирования, блокирования информации в распространителях и формах, связанных непосредственно с компьютерными средствами и технологиями хранения, передачи, доступа и обработки – все это включает в себя защита компьютерной информации.[1] Для обеспечения безопасности информации в ИС требуется защита: информационных массивов, представленных на различных машинных носителях; технических средств обработки и передачи данных; программных средств, реализующих соответствующие методы, алгоритмы и технологию обработки информации; пользователей.

Под информационной безопасностью понимают защищенность информации от несанкционированного контроля, преобразования и уничтожения, а также безопасности информационных ресурсов от воздействий, направленных на нарушение их работоспособности. Информационная безопасность достигается за счет обеспечения конфиденциальности, целостности и подлинности обрабатываемых данных, а также доступности и целостность информационных компонентов и ресурсов ИС.

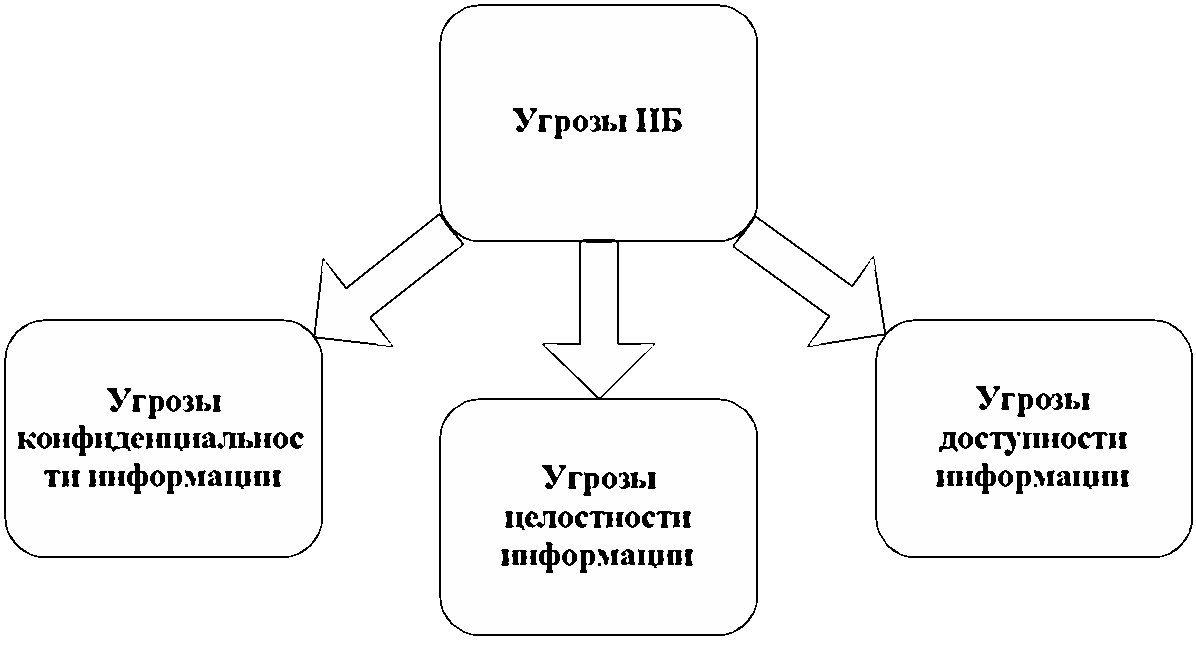

По функциональной направленности (рисунок 1) угрозы делятся на 3 вида:

а) Угрозы конфиденциальности (неоправданный доступ к информации).

б) Угрозы целостности (неправомерное преобразование данных).

в) Угрозы доступности (выполнение действий, которые затрудняют или не допускают доступа к запасам информационной системы).

Рис.1 - Виды угроз ИБ по функциональной направленности

1.2. ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ КОРПОРАТИВНОЙ СЕТИ ОРГАНИЗАЦИИ

Ошибки при разработке информационной системы, алгоритмические и программные ошибки приводят к последствиям, аналогичным последствиям сбоев оборудования и отказов технических средств. Более того, такие ошибки могут быть использованы злоумышленниками для воздействия на ресурсы ИС.[2]

В результате ошибок пользователей и обслуживающего персонала нарушение безопасности происходит в 65% случаев. Малокомпетентное, невежественное или рассеянное исполнение функциональных обязанностей сотрудниками приводит к разрушению, нарушению целостности и конфиденциальности информации.

Намеренные опасности относятся к целеустремленным действиям нарушителя. Данный класс угроз не изучен достаточно, очень деятельный и постоянно обновляется новейшими угрозами.

Методы и средства шпионажа и саботажа часто используются для добычи информации о системе защиты с намерением проникновения в ИС, а также для хищения и уничтожения информационных ресурсов. К таким методам относят подслушивание, зрительное наблюдение, хищение документов и машинных носителей информации, хищение программ и атрибутов системы защиты, сбор и анализ отходов машинных носителей информации, поджоги.[3]

Несанкционированный доступ к информации (НСД) происходит обычно с использованием штатных аппаратных и программных средств КС, в результате чего нарушаются установленные правила разграждения доступа

пользователей или процессов к информационным ресурсам. Гармонируя с требованиями управления доступом понимается совокупность положений, регулирующих право доступа отдельных лиц или процессов для обработки информации. Наиболее распространенными нарушениями являются:

а) перехват паролей – выполняется специализированно разработанными программами;

б) “маскарад” – осуществление всяких действий одним пользователем под прикрытием другого;[4]

в) незаконное использование привилегий – овладение льготами законных пользователей дивеантом.

Процесс распространения и отработки информации посредством технических средств ИС сопровождается электромагнитными излучениями в окружающий участок и направлением электрических сигналов в линиях связи. Они стали называться побочные электромагнитные излучения и наводки (ПЭМИН). Поскольку посредством особого оборудования сигналы принимаются, выделяются, усиливаются и могут либо быть просмотренными, либо записаны в запоминающихся устройствах (ЗУ). Электромагнитные излучения применяется злоумышленниками не только для получения информации, но и для ее уничтожения.

Большей угрозой безопасности информации в КС является несанкционированная перестройка алгоритмической, программно- технических структур системы, которая получила название “закладка”. Как правило, “закладки” свершаются в специализированных системах и используются либо для непосредственного вредительского влияния на ИС, либо для обеспечения неконтролируемого входа в систему.

Вредоносные программы

Одним из основных источников угроз безопасности является использование специальных программ, получивших общее название “вредоносные программы”. К таким программам относятся:

а) “компьютерные вирусы” – небольшие программы, которые после внедрения в ЭВМ могут самостоятельно распространятся, создавая свои копии и при исполнении установленных условий оказывают негативное воздействие на ИС;

б) “черви” – программы выполняются всякий раз при загрузке системы, пользующиеся способностью передвигаться в ИС или сети и самовоспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти, а затем к блокировке системы;

в) “троянские кони” – программы, которые имеют вид полезного приложения, а на деле выполняют пагубные функции (разрушение программного обеспечения, копирование и пересылка злоумышленнику файлов с засекреченной информацией и т.п.).[5]

Информационная система (ИС) — система, определенная для держания, поиска и обработки информации, и соответствующие организационные ресурсы (человеческие, инженерные, финансовые и т. д.), которые гарантируют и распространяют информацию.

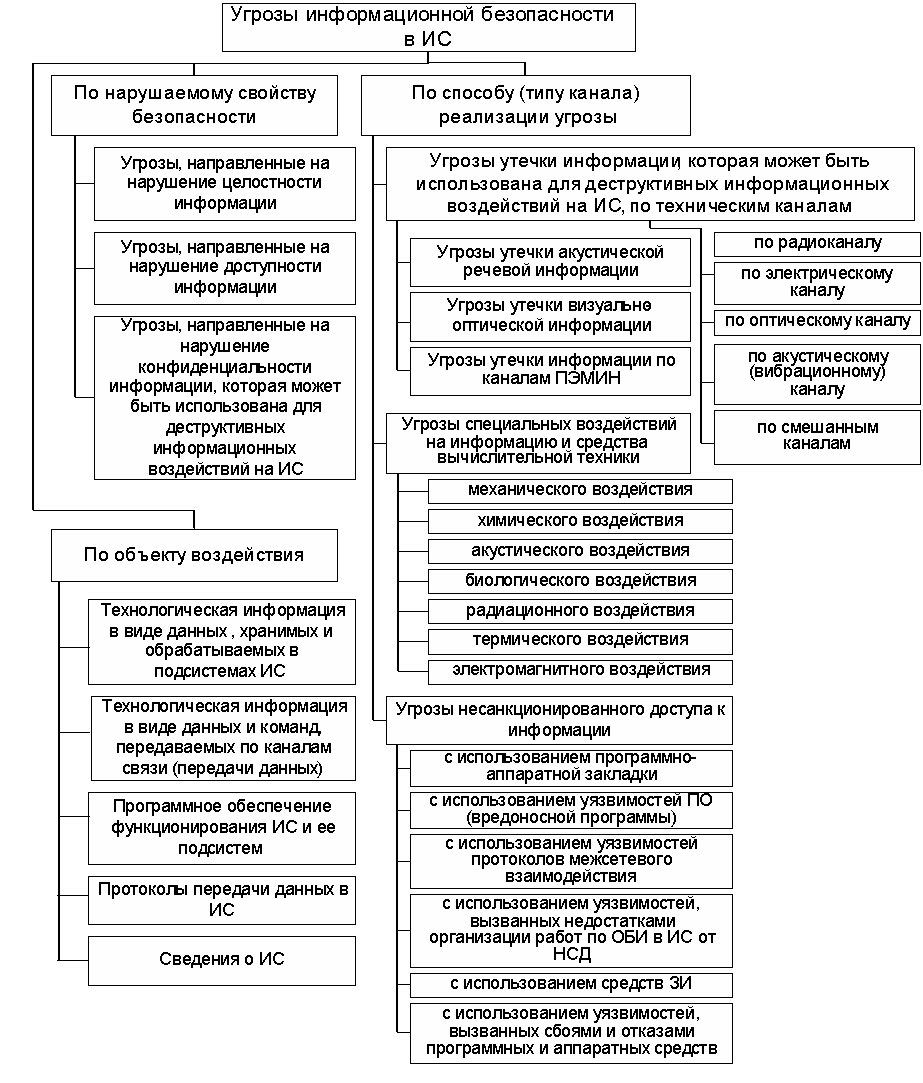

Угрозы в ИС делятся по признакам (рисунок 1.2):

а) По нарушенному свойству безопасности б) По способу реализации канала

в) По объекту воздействия

В то время, которые делятся на более мелкие: По нарушенному свойству безопасности:[6]

1) Угрозы, устремленные на нарушение единства информации

2) Угрозы, сосредоточенные на нарушение открытости информации

3) Угрозы, установленные на несоблюдение конфиденциальности информации, которая может быть использована для деструктивных воздействий на ИС

По способу реализации канала:

1) Угрозы потери информации, которая может быть использована для дестабилизирующих информационных воздействий на ИС, по техническим каналам

а) Угрозы утечки акустической речевой информации

б) Угроза утечки визуально-оптической иформации

в) Угрозы утечки информации по каналам ПЭМИН

г) Угроза утечки по радиоканалу

д) Угроза утечки по электрическому каналу е) Угроза утечки по оптическому каналу

ж) Угроза утечки по акустическому (вибрационному каналу)

з) Угроза утечки по смешанным каналам

2) Угрозы специальных воздействий на информацию и средства вычислительной техники.

а) Механического воздействия

б) Химического воздействия

в) Акустического воздействия

г) Биологического воздействия

д) Радиационного воздействия

е) Термического воздействия

ж) Электромагнитного воздействия

3) Угрозы несанкционированного доступа к информации

а) С применением программно-аппаратной закладки

б) С употреблением уязвимостей ПО (вредоносной программы)[7]

в) Эксплуатация уязвимостей, вызванных дефектами формировки работ по ОБИ в ИС от НСД

г) С использованием средств ЗИ

д) С применением уязвимостей, возбудившимися багами и отказами программных и аппаратных средств

По объекту воздействия:

а) Технологическая информация в виде данных, хранимых и обрабатываемых в подсистемах ИС

б) Технологическая информация в виде данных и команд, передаваемых по каналам связи (передачи данных)

в) Программное обеспечение функционирования ИС и её подсистем г) Протоколы передачи данных в ИС

д) Сведения о ИС

Рис. 2 - Угрозы информационной безопасности в ИС

1.3. СЕТЕВЫЕ АТАКИ

Сетевые атаки также классифицируют по их признакам:

а) По характеру воздействия:

1) Пассивные атаки

2) Активные атаки

Пассивное воздействие на распределённую вычислительную систему (РВС) отображает в себе некое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Пассивное удалённое воздействие (ПУВ) довольно трудно наблюсти, в связи с отсутствием прямого влияния на работу РВС. Эвентуальным примером стандартного ПУВ в РВС является прослушивание канала связи в сети.

Активное воздействие на РВС — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), которое нарушает политику безопасности, принятую в ней. Практически все типы удалённых атак оказываются активными воздействиями. Это связано с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Очевидная разница между активного эффекта от пассивного - принципиальная возможность его проявления, в результате его реализации в какой-либо системе происходят изменения. При пассивном же воздействии, не остается абсолютно ни одного следа (из-за того, что злоумышленник просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).[8]

б) По цели воздействия:

1) Атаки нарушение конфиденциальности информации

2) Атаки с нарушением целостности информации

3) Атаки с комплексным воздействием на информацию

Основная цель, которую преследует практически при любой атаки - получение несанкционированного доступа к информации. Существуют два основных варианта получения информации: искажение и перехват. Опция перехвата информации означает, чтобы получить к ней доступ без возможности её изменения. Вследствие этого, перехват информации приводит к нарушению её конфиденциальности. Одним распространённым примером перехвата информации является прослушивание канала в сети. В этом случае имеется нелегитимный доступ к информации без возможных вариантов её подмены. Совершенно очевидно, что нарушение конфиденциальности информации относится к пассивному сопротивлению.

Вероятность подмены информации необходимо осознавать либо как полный контроль над потоком информации между объектами системы, либо шанс передачи разных сообщений от чужого имени. Из чего можно заключить, что подмена информации может привести к повреждению ее целостности. Такое информационное повреждающее действие есть типичный пример активного воздействия. Для удаленной атаки, рассчитанной для нарушения целостности информации, примером будет служить удалённая атака (УА)[9]

«Ложный объект РВС».

в) По условию начала атаки:

1) Атака «по запросу» от атакуемого объекта

2) Атака по наступлению ожидаемого события на атакуемом объекте

3) Безусловная атака

Воздействие от злоумышленника начинается при условии, что потенциальная мишень атаки даст определенный тип запроса. Атаки, такого рода установлено называть атакой «по запросу» от атакуемого объекта. Данный тип атаки преимущественно присущ для распределённой вычислительной системы (РВС).

Атака по наступлению предвкушаемого события на атакуемом объекте. Атакующий непрерывно контролирует состоянием операционной системой (ОС) удалённой цели атаки и начинает оказывать воздействие при возникновении определенного события в этой системе. Атакуемый объект сам является инициатором начала атаки.

Безусловная атака осуществляется немедленно и без учета состояния операционной системы и атакуемого объекта. Таким образом, злоумышленник и есть инициатор начала атаки в данном случае.

При сбое стандартной работоспособности системы преследуются иные цели и приобретение атакующим незаконного доступа к информации не ожидается. Вывод из строя операционной системы (ОС) на атакуемом объекте и недопустимость прохода для других объектов системы к ресурсам этого объекта – есть его цель.[10]

г) По наличию обратной связи с атакуемым:

1) С обратной связью

2) Без обратной связи (однонаправленная атака)

Нападающий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Отсюда следует, что между атакующим и атакуемым появляется обратная связь, разрешающая первому адекватно реагировать на всяческие изменения на атакуемом объекте. Вот в чем заключается суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки, как правило, осуществляются путем передачи на атакуемый объект одиночных запросов. В данном случае, атакующий не ждет ответы на запросы, потому что они ему не нужны. Аналогичную атаку называют также однонаправленной. Примером однонаправленных атак является типовая атака «DoS-атака».

д) По расположению субъекта атаки относительно атакуемого объекта:

1) Внутрисегментные

2) Межсегментные

С точки зрения удаленной атаки чрезвычайно важно, чтобы относительное положение субъекта и объекта атаки, то есть, являются ли они в разных или в одних и тех же сегментах. Во время внутрисегментной атаки, субъект и объект атаки находятся в одном сегменте. В случае межсегментной атаки субъект и объект атаки находятся в разных сетевых сегментах. Эта функция классификации позволяет судить о так называемой "степени удаленности" атаки.

Применить внутрисегментную атаку на практике значительно легче, нежели межсегментную. Заметим, что межсегментная удаленная атака несёт намного больше угроз, чем внутрисегментная. Связано это с тем, что, когда происходит межсегментная атака, объект и атакующий имеют возможность находиться на расстоянии, сравнимым в более тысячи километров, друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

е) По соотношению количества атакуемых и атакующих субъектов:

1) Атака «Один к одному»[11]

2) Атака «Один к многим»

3) Распределение (скоординированные атаки)

ж) По уровню эталонной модели взаимодействия открытых систем:

1) Атаки на физическом уровне

2) Атаки на канальном уровне

3) Атаки на сетевом уроне

4) Атаки на транспортном уровне

5) Атака на сеансовом уровне

6) Атаки на представительном

7) Атаки на прикладном уровне

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который излагает взаимодействие открытых систем (OSI). Каждый сетевой акт обмена, так же, как и каждую сетевую программу, получается так или иначе спроецировать на эталонную 7-уровневую модель OSI. Такая многоуровневая проекция допускает описать в терминах модели OSI использующиеся в сетевом протоколе или программе функции.

Удалённая атака — сетевая программа, и логично воспринимать её с точки зрения проекции на эталонную модель ISO/OSI.

2. СОДЕРЖАНИЕ МОДЕЛЕЙ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ОРГАНИЗАЦИИ

Модель угроз представляет собой единый источник по угрозам безопасности, которые обрабатываются в информационных системах, связанным:[12]

а) с перехватом (съемом) данных по техническим каналам с намерением их противозаконного распространения и копирования;

б) с несанкционированным, в том числе случайным, доступом в ИС с целью изменения, копирования, распространения данных без основания или деструктивных воздействий на элементы ИС и обрабатываемых в них данных с использованием программных и программно-аппаратных средств с целью уничтожения или блокирования данных.

Модель угроз представляет собой методический документ и предназначена для государственных и муниципальных органов, юридических и (или) физических лиц (далее – операторов), организующих и (или) осуществляющих обработку данных, а также определяющих цели и содержание обработки данных, заказчиков и разработчиков ИС и их подсистем.

С применением модели угроз решаются следующие задачи:

а) исследование регулярный моделей угроз безопасности данных в определенных ИС учитывая их цели, положения и уникальности функционирования; анализ защищенности ИС от угроз безопасности данных в ходе организации и выполнения работ по обеспечению безопасности данных;

б) создание системы защиты данных, обеспечивающей нейтрализацию полагаемых угроз с употреблением методов и способов защиты данных, предусмотренных для соответствующего класса ИС;

в) проведение мероприятий, настроенных на устранение несанкционированного доступа к данным и (или) передачи их лицам, не имеющим права доступа к такой информации;

г) недопущение воздействия на технические средства ИС, в результате которого может привести к расстройству их функционирование;

д) контроль обеспечения уровня защищенности персональных данных.

В Модели угроз дается обобщенная характеристика ИС как объектов защиты, возможных источников угрозы безопасности данных, основных классов уязвимостей ИС, возможных типов разрушительных воздействий на данные, а также основных способов их реализации.

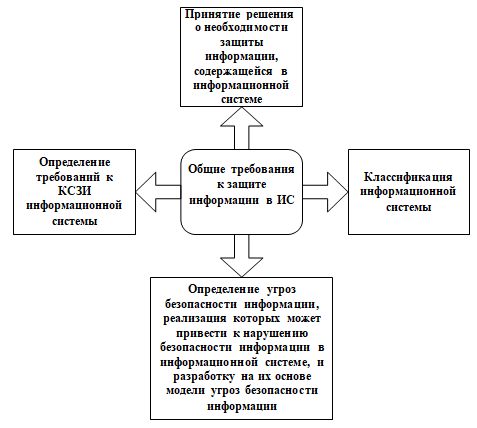

В содержании модели угроз безопасности должны быть (рисунок 1.4):

а) Описание информационной системы и её структурно-функциональных характеристик[13]

б) Описание угроз безопасности информации

1) Потенциал нарушителей (модель нарушителя)

2) Вероятных слабостей информационной системы

3) Последствий от нарушения свойств безопасности информации

4) Способов реализации угроз безопасности информации

Рис. 3 - Содержание модели угроз ИБ в ИС

ГЛАВА 2. ОРГАНИЗАЦИЯ ЗАЩИТЫ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ОРГАНИЗАЦИИ

2.1. ОБЩИЕ ТРЕБОВАНИЯ К ЗАЩИТЕ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ОРГАНИЗАЦИИ

Как стало ясно из документа ФСТЭК России от 11 февраля 2013 г. N 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах», в информационной системе объектами защиты являются информация, содержащаяся в информационнойi системе, чтобы защитить объекты информации, содержащейся в информационной системе, техническое оборудование (в том числе компьютерной техники, компьютерных носителях, а также средства связи и передачи данных, обработки алфавитно-цифровых аппаратных средств, графики, видео и голосовой информации), системы широкий, ремесел, специальное информационных технологий.

Для снабжения защиты информации, находящейся в информационной системе, Оператором ставится структурное подразделение или служебное лицо (сотрудник), несущие поручительство за сохранность.

Работа по защите информации в течение создания и функционирования информационной системы владельцем информации (заказчиком) и оператором в случае необходимости в соответствии с законодательством Российской Федерации вовлекаются Организации, имеющие лицензию на осуществление деятельности по технической защите конфиденциальной информации в соответствии с Федеральным законом от 4 мая 2011 г. № 99-ФЗ «О лицензировании отдельных видов деятельности» (Собрание законодательства Российской Федерации, 2011, № 19, ст. 2716; № 30, ст. 4590; № 43, ст. 5971; № 48, ст. 6728; 2012, № 26, ст. 3446; № 31, ст. 4322; 2013, № 9, ст. 874).

Потребляются средства защиты информации, оценённые путем состыковке в форме необходимой сертификации на соответствие требованиям по безопасности информации в соответствии со статьей 5 Федерального закона от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании» (Собрание законодательства Российской Федерации, 2002, № 52, ст. 5140; 2007, № 19, ст. 2293; № 49, ст. 6070; 2008, № 30, ст. 3616; 2009, № 29, ст. 3626; № 48, ст. 5711; 2010, № 1, ст. 6; 2011, № 30, ст. 4603; № 49, ст. 7025; № 50, ст. 7351; 2012, № 31, ст. 4322; 2012, № 50, ст. 6959) для составления условий гарантии защиты информации, находящейся в информационной системе.[14]

Сохранность информации, находящейся в информационной системе, является комбинированной частью работ по созданию и эксплуатации информационной системы и обеспечивается на всех стадиях (этапах) ее создания и в процессе эксплуатации путем принятия организационно- технических мер защиты информации, направленных на блокирование (нейтрализацию) угроз безопасности информации в информационной системе, в рамках системы (подсистемы) защиты информации информационной системы (далее – система защиты информации информационной системы) (рисунок 5). Направлены на исключение: неправомерного доступа, копирования, предоставления или распространения информации (обеспечение конфиденциальности информации); неправомерных уничтожения или модифицирования информации (обеспечение целостности информации); неправомерного блокирования информации (обеспечение доступности информации) организационные и технические меры защиты информации, устраиваемые в рамках системы защиты информации информационной системы, зависящие от информации, содержащейся в информационной системе, целей создания информационной системы и задач, решаемых этой информационной системой.

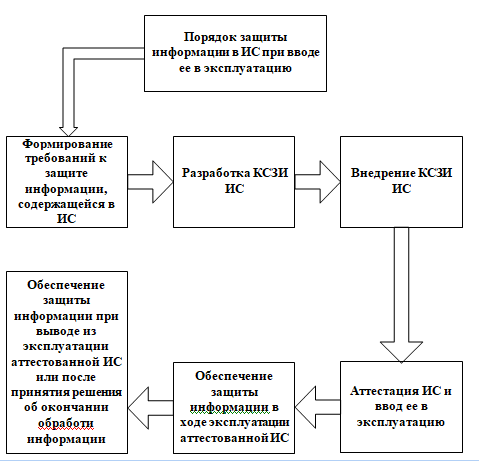

Для обеспечения защиты информации, содержащейся в информационной системе, проводятся следующие мероприятия:[15]

комплектование требований к защите информации, содержащейся в информационной системе; разработка конструкций защиты информации информационной системы; введение конструкций защиты информации информационной системы; аттестация информационной системы по требованиям защиты информации (далее – аттестация информационной системы) и ввод ее в действие; обеспечение защиты информации в ходе эксплуатации аттестованной информационной системы; обеспечение защиты информации при выводе из эксплуатации аттестованной информационной системы или после принятия решения об окончании обработки информации.

Рис. 4 - Общее требования к защите информации в ИС

2.2 ПОРЯДОК ЗАЩИТЫ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ ПРИ ВВОДЕ ЕЁ В ЭКСПЛУАТАЦИЮ

Порядок защиты информации в корпоративной сети при вводе её в эксплуатацию состоит из 6 основных этапов:

Первый этап – Формирование требований к защите информации, содержащейся в сети.

На данном этапе должны быть сгенерированы требования для определённой информационной системы. Это один из самых важных этапов, так как невозможно начать защиту информации по причине непонимания слабых и сильных (уже защищённых) сторон.

Второй этап – Разработка КСЗИ

На этом этапе происходит разработка комплексной системы защиты информации.

Третий этап – Внедрение КСЗИ

На текущем этапе Исполнитель проводит все пусконаладочные работы, обучает и инструктирует персонал Заказчика правилам и режимам эксплуатации КСЗИ.

После реализации этого этапа внедренная КСЗИ готова к последующему испытанию.[16]

Четвёртый этап – Аттестация ИС и ввод её в эксплуатацию

На данном этапе Контролирующий орган назначает Организатора государственной экспертизы, который проводит независимый анализ (экспертизу) соответствия КСЗИ требованиям, изложенным в документе

«Техническое задание на создание КСЗИ», нормативной документации по технической защите информации, а также определяет возможность введения КСЗИ в промышленную эксплуатацию.

Аттестат является обязательным для ввода КСЗИ в промышленную эксплуатацию.

Пятый этап – Обеспечение защиты информации в ходе эксплуатации аттестационной ИС

На этом этапе Исполнитель может проводить авторский надзор и оказывать консультационную помощь Заказчику в эксплуатации КСЗИ, анализе её работы, выработке рекомендаций, и, при необходимости, её модернизации и развитии.

Шестой этап – Обеспечение защиты информации при выводе из эксплуатации аттестационной ИС или после принятия решения об окончании обработки информации

На этом этапе Заказчик обеспечивает защиту информации при окончании жизненного цикла информационной системы. Также этот этап начинает работать, когда Заказчик принимает решение об окончании обработки информации.

Схематично все этапы представлены на рисунке 6

Рис. 5 - Порядок защиты информации в ИС при вводе её в эксплуатацию

2.3 ТРЕБОВАНИЯ К КОМПЛЕКСНОЙ СИСТЕМЕ ЗАЩИТЫ ИНФОРМАЦИИ В КОРПОРАТИВНОЙ СЕТИ

Поскольку комплексная система защиты информации предназначена для обеспечения безопасности всей защищенной информации, она должна отвечать следующим требованиям:

- ей необходимо быть привязанной к целям и задачам защиты информации в определенной компании;

- она должна быть цельной: включать в себя все составляющие, обладать структурные союзы между элементами, обеспечивающие ее договоренное функционирование;[17]

- она должна быть всеохватывающей, рассматривающей все объекты и составляющие их элементы защиты, все обстоятельства и факторы, влияющие на безопасность информации, и все виды, методы и средства защиты;

- она должна быть достаточной для решения поставленных задач и надежной во всех элементах защиты, т. е. базироваться на принципе гарантированного результата;

- она должна быть «вмонтированной» в технологические схемы сбора, хранения, обработки, передачи и использования информации;

- она должна быть компонентно, логически, технологически и экономически обоснованной;

- она должна быть реализуемой, обеспеченной всеми необходимыми ресурсами;

- она должна быть простой и удобной в эксплуатации и управлении, а также в использовании законными потребителями;

- она должна быть непрерывной;

- она должна быть достаточно гибкой, способной к целенаправленному приспособлению при изменении компонентов ее составных частей, технологии обработки информации, условий защиты.

Непрерывный процесс, находящийся под наблюдением безопасности, таким образом, есть обеспечение защиты информации, выявления узких мест в системе защиты, проверки и реализации наиболее эффективных путей совершенствования и развития системы защиты:

- безопасность информации в системе обработки данных может быть обеспечена лишь при комплексном использовании всего арсенала имеющихся средств защиты;[18]

- никакая система защиты не обеспечит безопасности информации без надлежащей подготовки пользователей и соблюдения ими всех правил защиты;

- в любой момент может найтись преступник, который любыми способами подыщет хитрость для доступа к информации, поэтому никакую систему защиты нельзя считать безусловно надежной.[19]

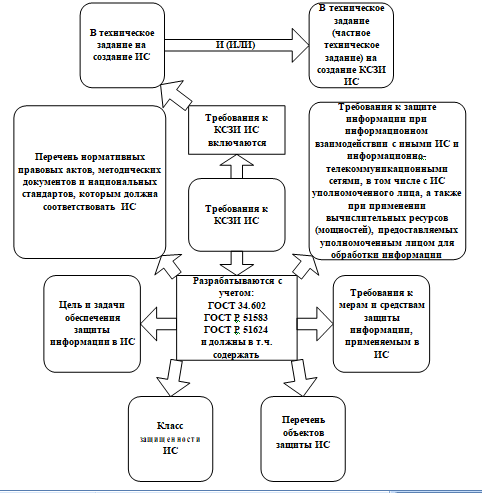

В конечном итоге, для каждой Организации должна обязательно быть разработана своя собственная комплексная системы защиты информации. Требования, которые описаны в нормативных документах, в схематичной форме представленные на рисунке 7.

Рис. 6 – Требования к КСЗИ ИС

СТРУКТУРА КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

Комплексные системы защиты информации могут включать в себя следующие подсистемы:

-защиты от несанкционированного доступа;

- антивирусной защиты;

- управления правами доступа и учетными записями;

- криптографической защиты;

- межсетевого экранирования (статические пакетные межсетевые экраны, динамические межсетевые экраны и межсетевые экраны уровня приложений);

- контроля эффективности средств защиты информации и др.

Каждая из подсистем может задержать нарушителя в течение определенного времени, но только в сложной комбинации может достичь максимальной защиты информации в корпоративной сети организации.

Структура КСЗИ схематично можно увидеть на рисунке 8.

Рис. 7 – Структура КСЗИ

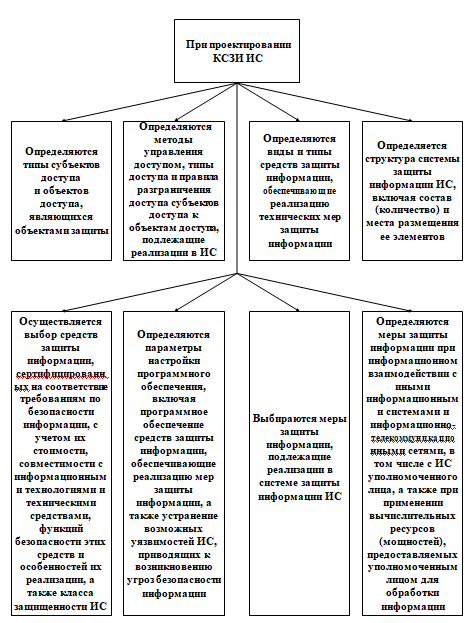

ПРОЕКТИРОВАНИЕ И РАЗРАБОТКА КОМПЛЕКСНОЙ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ КОРПОРАТИВНОЙ СЕТИ

При проектировании любой системы необходимо определить принципы, в соответствии с которыми она будет построена. КСЗИ (комплексная система защиты информации) — комплексная система, функционирующая, как правило, в условиях неопределенности, требующая значительных материальных затрат. Таким образом, определение основных принципов KСЗИ будут определены основные подходы к ее строительству. Принцип законности заключается в соответствии принимаемых мер законодательству РФ о защите информации, а также при отсутствии соответствующих законов — иными государственным нормативным документам по защите.[20]

В соответствии с принципом полноты защищаемой информации защите подлежит не только информация, составляющая государственную, коммерческую или служебную тайну, но и та часть несекретной информации, потеря которой может нанести ущерб ее собственнику либо владельцу. Создание условий и для защиты интеллектуальной собственности является воплощение этого принципа.

Принцип обоснованности защиты информации заключается в установлении путем экспертной оценки целесообразности засекречивания и защиты той или другой информации, вероятных экономических и других последствий такой защиты на основе баланса жизненно важных интересов государства, общества и граждан. Это, в свою очередь, позволяет тратить средства, чтобы защитить только потери информации или утечки, которые могут привести к повреждению его владельца.

Принцип создания специализированных подразделений по защите информации заключается в том, что такие отделы являются непременным условием Организации совокупной защиты, поскольку только специализированные службы способны должным образом разрабатывать и вводить мероприятия, защищающие информацию, и производить проверку за их выполнением.

Принцип участия в защите информации всех лиц, которые находящихся во взаимодействии с ним, происходит из того дела, что защита информации является служебной обязательством каждого лица, имеющего по роду выполняемой работы отношение к защищаемой информации, и такое участие дает возможность усовершенствовать качество защиты.

Принцип персональной ответственности за защиту информации диктует, чтобы каждый человек нес персональную ответственность за целость и тайность порученной ему защищаемой информации, а за утрату или распространение такой информации он несет уголовную, административную или иную ответственность.[21]

Принцип наличия и использования всех необходимых правил и средств для защиты заключается в том, что КСЗИ требует, с одной стороны, участия в ней начальства предприятия и специального сервиса защиты информации и всех исполнителей, работающих с защищаемой информацией, с другой стороны, использования различных организационных форм и методов защиты, с третьей стороны, наличие необходимых материально-технических ресурсов, в том числе и технические средства защиты.

Принцип предосторожности принимаемых мер по защите информации предполагает априорное опережающее заблаговременное принятие мер по защите до начала разработки или получения информации. Из этого принципа следует, в частности, необходимость разработки защищенных информационных технологий.

Среди обсуждаемых принципов вряд ли можно выделить более или менее важные. А при построении КСЗИ важно использовать их в совокупности.

Проектирование КСЗИ схематично представлено на рисунке 9.

Рис. 8 – Проектирование КСЗИ

ЗАКЛЮЧЕНИЕ

В ходе выполнения выпускной квалификационной работы было выполнено:

1) Разработана методика оценки несанкционированного доступа к данным в информационной системе Организации

2) Проанализированы и определенны потенциально наиболее опасные нарушители для корпоративной информационной системы Организации

3) Разработан алгоритм проектирования и разработка комплексной системы защиты информации корпоративной сети

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. «Методика определения угроз безопасности информации в информационных системах». Утвержден ФСТЭК России 2015г.

2. «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждена заместителем директора ФСТЭК России 15 февраля 2008г.

3. «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждена заместителем директора ФСТЭК России 15 февраля 2008г.

4. Приказ «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Утверждена директором ФСТЭК России 11 февраля 2013г.

5. Доктрина информационной безопасности Российской Федерации (утверждена Указом Президента РФ № 646 от 5 декабря 2016 г.)

6. Д.А. Скрипник «Общие вопросы технической защиты информации» Интернет-Университет Информационных Технологий (ИНТУИТ)//Москва 2012

7. ГОСТР 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения: - Введ. 2000-01-01. - М.: Изд-во стандартов, 1999. -11 с.

8. А.В. Лукацкий Обнаружение атак, БХВ-Санкт-Петербург, 596 стр., 2017 г.

9. И. Д. Медведковский, Б. В. Семьянов, Д. Г. Леонов, А. В. Лукацкий Атака из Internet, 368 стр., 2018 г.

10. И. Конев, А. Беляев Информационная безопасность предприятия СПб БХВ-Санкт-Петербург, 2017 - 752 с.

11. Д. Скляров Искусство защиты и взлома информации, БХВ- Петербург, 288 стр., 2018 г.

12. А. Ю. Щеглов Защита компьютерной информации от несанкционированного доступа, Наука и Техника, 384 стр., 2012 г.

13. В. В. Домарев Безопасность информационных технологий. Методология создания систем защиты, ТИД "ДС", 688 стр., 2017г.

14. Ховард М., Лебланк Д. Защищенный код/Пер. с англ. - М.: Издательско-торговый дом «Русская редакция», 2018. - 704 стр.

-

Ховард М., Лебланк Д. Защищенный код/Пер. с англ. - М.: Издательско-торговый дом «Русская редакция», 2008. - 704 стр. ↑

-

Ховард М., Лебланк Д. Защищенный код/Пер. с англ. - М.: Издательско-торговый дом «Русская редакция», 2008. - 704 стр. ↑

-

В. В. Домарев Безопасность информационных технологий. Методология создания систем защиты, ТИД "ДС", 688 стр., 2007г. ↑

-

А. Ю. Щеглов Защита компьютерной информации от несанкционированного доступа, Наука и Техника, 384 стр., 2009 г. ↑

-

Д. Скляров Искусство защиты и взлома информации, БХВ- Петербург, 288 стр., 2008 г. ↑

-

И. Конев, А. Беляев Информационная безопасность предприятия СПб БХВ-Санкт-Петербург, 2007 - 752 с. ↑

-

И. Конев, А. Беляев Информационная безопасность предприятия СПб БХВ-Санкт-Петербург, 2007 - 752 с. ↑

-

И. Д. Медведковский, Б. В. Семьянов, Д. Г. Леонов, А. В. Лукацкий Атака из Internet, 368 стр., 2008 г. ↑

-

А.В. Лукацкий Обнаружение атак, БХВ-Санкт-Петербург, 596 стр., 2007 г. ↑

-

ГОСТР 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения: - Введ. 2000-01-01. - М.: Изд-во стандартов, 1999. -11 с. ↑

-

Д.А. Скрипник «Общие вопросы технической защиты информации» Интернет-Университет Информационных Технологий (ИНТУИТ)//Москва 2012 ↑

-

Д.А. Скрипник «Общие вопросы технической защиты информации» Интернет-Университет Информационных Технологий (ИНТУИТ)//Москва 2012 ↑

-

Доктрина информационной безопасности Российской Федерации (утверждена Указом Президента РФ № 646 от 5 декабря 2016 г.) ↑

-

Приказ «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Утверждена директором ФСТЭК России 11 февраля 2013г. ↑

-

Приказ «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Утверждена директором ФСТЭК России 11 февраля 2013г. ↑

-

«Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждена заместителем директора ФСТЭК России 15 февраля 2008г. ↑

-

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждена заместителем директора ФСТЭК России 15 февраля 2008г. ↑

-

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных». Утверждена заместителем директора ФСТЭК России 15 февраля 2008г. ↑

-

«Методика определения угроз безопасности информации в информационных системах». Утвержден ФСТЭК России 2015г. ↑

-

«Методика определения угроз безопасности информации в информационных системах». Утвержден ФСТЭК России 2015г. ↑

-

Приказ «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Утверждена директором ФСТЭК России 11 февраля 2013г. ↑

- Баланс и отчетность (разширено)

- Баланс и отчетность (Сущность анализа финансового состояния в деятельности предприятия)

- Коммерческая деятельность розничного торгового предприятия и ее совершенствование (на примере конкретной организации)

- Управление запасами ООО «МЕДИС»

- Управление запасами ООО «ЛЕСНОЙ ПРОМКОМБИНАТ»

- Доказательства трудового стажа

- Понятие правонарушения (понятие состав правонарушения)

- Задачи нотариата

- Органы осуществляющие оперативно-розыскную деятельность. Их права и обязанности

- Основы нотариата (подробно)

- Методы кодирования данных

- Применение процессного подхода для оптимизации бизнес-процессов (Реализация процессного подхода)