Защита информации в банковских системах

Содержание:

ВВЕДЕНИЕ

Самые громкие случаи утечки данных связаны с такими брендами, как TalkTalk (крупный британский телеком оператор), Ashley Madison (популярнейшая социальная сеть знакомств), Moonpig (торговая сеть, популярная в США, Британии, Австралии).

Злоумышленники спокойно путешествуют по просторам сети, выслеживая добычу и совершая нападения. Ну а службы информационной безопасности в совокупности с государственными правоохранительными органами в большинстве случаев пытаются отреагировать на уже совершившиеся преступления. Естественно безрезультатно, ведь выследить злоумышленников крайне тяжело. Пока компании не озаботятся установкой серьезных систем информационной защиты, ситуация будет оставаться на том же печальном уровне.

Одним из наиболее опасных открытий для киберпреступников в ушедшем году стало осознание факта, что информация не скоропортящийся продукт. И чем дольше она хранится в надежном месте, тем выше ее ценность. Теперь сразу публиковать, использовать или продавать полученные нелегальным путем данные — моветон. Лучше придержать их на время, дождавшись соответствующей конъюнктура рынка.

Согласно ст.19 Федерального Закона «Об информации, информационных технологиях и о защите информации», защита информации представляет собой принятие правовых, организационных и технических мер, направленных на обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации, соблюдение конфиденциальности информации ограниченного доступа, а также реализацию права на доступ к информации[1].

Защита данных банковской деятельности содержит в себе осуществление единого комплекса мероприятий — от аудита информационной защищенности и вплоть до формирования концепций защиты различных банковских служб. Эксперты данной сферы готовы сформировать ровно как самостоятельный модуль защищенности, так и полную концентрированную концепцию систему защиты данных

Актуальность исследования систем защиты информации в банковской сфере заключается в том, что деятельность любого банка непосредственно находится в зависимости от того, с какой скоростью осуществляется обмен информации внутри него и в какой мере построена система защищенности информации. Результаты неразвитой банковской инфраструктуры катастрофичны: банк способен лишиться не только базы клиентов, но и их доверие. Столкновение с данной задачей приводит к формированию новейших концепций защиты информации, которые разрабатываются согласно условиям кредитных институтов.

Целью курсовой работы является изучение системы защиты информации в банковских системах.

Задачей является:

Рассмотрение сущности и методов защиты информации в банковских системах

Анализ системы защиты информации в банковских системах

Исследование проблем и перспективы развития методов защиты информации.

Курсовая работа состоит из введения, 2 глав, заключения, списка использованных источников и приложений.

В работе использованы нормативные акты, труды современных отечественных и зарубежных авторов, имеются рисунки и таблицы.

Глава1. Система защиты информации в банковских системах

1.1 Сущность системы защиты информации в банковских системах

В процессе реализации основных функций службы защиты информации возникают задачи, решение которых слабо поддается формализации. В данном случае возможно применение методов теории систем и системного анализа, направленных на активизацию интуиции и опыта специалистов[2].

Одним из методов защиты информации банка является контролирование прохождения и регистрации секретной информации. Наиболее значимым в данной проблеме является установление предельно безопасных альтернатив обмена файлами внутри банка

Защита информации банка будет надежно работать только при своевременном определении системой внешних угроз. Во внешней среде системы разделяют следующие виды угроз информации (таблица 1).

Таблица 1. Виды угроз информации во внешней среде

|

№ п/п |

Наименование угрозы |

Характеристика |

|

1 |

нарушение физической целостности |

уничтожение, разрушение элементов |

|

2 |

нарушение логической целостности |

разрушение логических связей |

|

3 |

модификация содержания |

изменение блоков информации, внешнее навязывание ложной информации |

|

4 |

нарушение конфиденциальности |

разрушение защиты, уменьшение степени защищенности информации |

|

5 |

нарушение прав собственности на информацию |

несанкционированное копирование |

Для защиты информации банка применяют концепции идентификации, характеризующие наличие прав доступа к данным. С этой целью применяют систему паролей для входа в локальную сеть банка. Они могут быть выбраны пользователем, сгенерированы системой либо присваиваться ему менеджером по безопасности. Кроме того, существуют пластиковые карты доступа с чипом. С помощью особого алгоритма система кодирует и вносит индивидуальные данные определенного пользователя. Электронные ключи действуют при контакте с механизмом на дверях, установленных в секретных помещениях, в серверных и пользовательских ПК.

Планирование систем защиты данных для компании должно содействовать уменьшению вероятных неблагоприятных результатов, связанных с применением информационных технологий, и гарантировать возможность осуществления ключевых целей и задач кредитной организации. Построение моделей при проектировании либо модернизации системы защиты данных в банках является естественным средством решения задач анализа и проектирования с наименьшими расходами и значительной отдачей. В банках используется модель нарушителя информационной безопасности, которая включает в себя:

Описание нарушителей информационной безопасности

Классификация нарушителей информационной безопасности

Описание опыта и знаний нарушителей;

Описание доступных ресурсов, необходимых для реализации угрозы

Описание возможной мотивации действий нарушителя

Способы реализации угроз информационной безопасности со стороны указанных нарушителей

Для построения модели нарушителя используется информация от службы безопасности, риск-подразделений и службы внутреннего контроля банка о существующих средствах доступа к информации и ее обработки, о возможных способах перехвата данных на стадии передачи, обработки и хранения, об обстановке в коллективе и на объекте защиты, сведения о конкурентах и ситуации на рынке, об имевших место случаях хищения информации и т.п.[3]

Помимо этого, оцениваются реальные оперативные технические возможности правонарушителя с целью влияния на концепцию защиты либо на защищаемый объект. Под техническими возможностями понимается перечень разнообразных технических средств, которыми может располагать правонарушитель в ходе совершения операций, нацеленнеых против системы защиты информации.

В современном мире хранение банковской информации, ее стоимость и значимость многократно возросли, что, в свою очередь, не могло не привлечь рост преступного интереса к ней.

Необходимость обеспечивать безопасность хранения данных, регулярная смена и проверка паролей и контроль вероятности утечки информации стали неотъемлемой частью работы каждого банка.

Для совершения кражи и взлома банковской системы злоумышленнику вовсе не обязательно врываться в банк. Осуществить взлом пользователь сети может со своего персонального компьютера, поэтому проблема вопроса информационной безопасности в банках стоит достаточно остро.

Несмотря на множество возможностей взлома и утечки информации, безопасность банковских данных и их конфиденциальность обеспечить вполне возможно.

Современные методы позволили усовершенствовать систему криптографии, а также реализовать такую меру, как электронная цифровая подпись (ЭЦП). Она служит аналогом собственноручной подписи и имеет непосредственную привязку к электронному ключу, который хранится у владельца подписи. Ключ состоит из двух частей: открытой и закрытой, и защищен специальным кодом.

Система безопасности в целом – это непрерывный процесс идентификации, анализа и контроля. Существует ряд основных принципов, согласно которым осуществляется обеспечение информационной безопасности банка:

- своевременное установление и обнаружение проблем;

- возможность прогнозирования развития;

- актуальность и эффективность предпринятых мер.

Также необходимо особо подчеркнуть важность тщательной и регулярной работы с персоналом, поскольку обеспечение безопасности информации во многом зависит от качественного и аккуратного выполнения требований, предъявляемых службой безопасности.

1.2 Методы защиты информации

Последствиями попадания секретной информации предприятия в руки злоумышленников могут быть довольно серьезные убытки, если вообще не примут масштабы катастрофы. Исходя из этого, первое, о чем должны позаботиться руководители любой компании – это подбор метода защиты информации от умышленного или непреднамеренного вмешательства в процесс ее функционирования, будь то хищение данных, внесение корректировок или уничтожение ресурса системы.

Перечислим главные методы охраны данных:

1. Препятствование – метод физической защиты информационных систем (ИС), благодаря которому злоумышленники не имеют шанса попасть на охраняемую территорию или к защищаемой информации (к оборудованию, дискам и так далее);

2. Управление доступом – при этом методе защиты информации регулируется и контролируется эксплуатирование ресурсов компьютерной ИС (компонентов БД, программного обеспечения и аппаратуры). Управление доступом несет множество защитных функций: распознавание пользователей, работников и ресурсов системы (всем объектам присваивается персональный идентификационный код); аутентификация (установление подлинности) объекта или субъекта согласно представляемого им идентификационному коду; инспекция уровня доступа, то есть проверяется согласованность идентификационного кода, даты и времени суток, уровень и вид запрашиваемых ресурсов и операций принятым правилам; предоставление доступа и создание условий работы в пределах существующего регламента; фиксация (внесение в протокол) запросов к защищаемым ресурсам; фиксация случаев и попыток (включение сигнализации, отключение системы, задержка в работе, отказ в запросе) каких-либо несанкционированных действий;

3. Маскировка – технология охраны данных, ограждающая доступ к ней c помощью криптографии (информация видоизменяется так, что третьи лица без понимания принципа шифровки не имеют возможности ее воспринимать). Этот способ является единственной надежной гарантией защиты данных при передаче их по каналам связи большой протяженности.

4. Регламентирование – самый важный метод защиты информационных систем, при котором вводятся особые правила, в соответствии c которыми проходят все манипуляции c защищаемой информацией. Такой метод сводит шансы неправомерного доступа к минимуму.

5. Принуждение – метод защиты информации, тесно скоординированный c регламентированием. На предприятии внедряется система мер, при которой пользователям и работникам приходится следовать регламенту поведения c защищаемыми данными, дабы не понести материальную, административную либо уголовную ответственности.

6. Побуждение – метод защиты информации, поощряющий пользователя и работников не нарушать установленный регламент за счет следования сложившимся моральным и этическим нормам (как установленных, так и негласных).

Мероприятия, необходимые для внедрения системы защиты информации:

- Организационные (кадровые) – определение сотрудников, ответственных за внедрение и дальнейшее сопровождение Системы информационной безопасности Банка.

- Юридические – определение полномочий и меры ответственности сотрудников Банка за соблюдение Системы ИБ

- Документационные – определение и написание необходимых документов различных уровней.

-Технические – разработка методики технической защиты информации закупка оборудования, развертывание системы технической защиты информации.

- Контрольные – проверка обоснованности проводимых мероприятий, полноты и качества выполнения работ.

- Кадровые – совместно со службами ИБ и ИТ, обучение сотрудников Банка принципам и методам защиты информации.

Приказом руководителя банка определяется круг лиц, ответственных за осуществление мероприятий по защите информации, в данный круг лиц обязательно должны входить представители служб безопасности, автоматизации, юридической службы банка, а курировать работу данной структуры должен либо руководитель банка, либо лицо, имеющее право принимать решения по этому вопросу, включая юридические, финансовые и юридические аспекты. Кроме того должна быть очень тесная связь с бизнес подразделениями банка.

Только при таком высоком уровне поддержки возможно успешное внедрение Системы защиты информации в банке.

Деятельность банков неразрывно связана с информационными технологиями и обработкой разного рода информации. Большая часть этих сведений носит конфиденциальный характер, составляет банковскую или служебную тайну, относится к персональным данным и др. Вопрос обеспечения безопасности этих данных выходит на первый план. Защита информации в банках строго регулируется законодательством и различными отраслевыми стандартами, обязывающими организации принимать многочисленные меры для обеспечения безопасности соответствующих информационных систем.

Выводы по главе 1

Эффективное использование моделей допустимо только при качественных исходных данных, необходимых для описания моделей при решении задач защиты. Значимым при этом является то обстоятельство, что подавляющее количество исходных данных обладает высокой степенью неопределенности. По этой причине необходимо не просто формировать необходимые данные, а регулярно производить их оценку и конкретизацию.

Методики, указанные в главе 1, предназначены для формирования действенной технологии защиты данных, они позволяют исключить утечки из-за небрежности пользователей и результативно отражать различные типы угроз. Как мы можем увидеть из этой статьи, на сегодняшний день в сфере безопасности компьютерных систем и сетей внедряются самые разнородные методы защиты информации. Но всё же, практика показывает, что только совокупность процедур может помочь в построении эффективной системы. Разные методики охраны данных следует использовать одновременно и тогда синергетический эффект такового внедрения может дать серьезные результаты.

Глава 2. Анализ системы защиты информации в банковских системах.

2.1 Развитие технических и программных средств защиты информации в банках

К техническим средствам защиты информации относятся все устройства, которые предназначены для защиты данных. В свою очередь, технические средства защиты делятся на физические и аппаратные.

Физическими называются средства защиты, которые создают физические препятствия на пути к защищаемым данным и не входят в состав аппаратуры ИВС, а аппаратными - средства защиты данных, непосредственно входящие в состав аппаратуры ИВС.

Программными называются средства защиты данных, функционирующие в составе программного обеспечения ИВС.

Отдельную группу средств защиты информации составляют криптографические средства, реализуемые в виде программных, аппаратных и программно-аппаратных средств защиты.

Физические средства защиты выполняют функции:

1) охрана территории и зданий;

2) охрана внутренних помещений;

3) охрана оборудования и наблюдение за ним;

4) контроль доступа в защищаемые зоны;

5) нейтрализация излучений и наводок;

6) создание препятствий визуальному наблюдению и подслушиванию;

7) противопожарная защита;

8) блокировка действий нарушителя и т.п.

Для предотвращения проникновения нарушителей на охраняемые объекты применяются следующие технические устройства:

- охранные системы, тревожные кнопки, приёмно-контрольные приборы, выносные звуковые и световые оповещатели, системы передачи извещений);

- системы видеонаблюдения;

- системы контроля и управления доступом;

- инженерно-технические средства защиты.

Принципы организации технической защиты

- принцип комплексности защиты;

- принцип непрерывности защиты;

- эргономичность защиты;

- принцип минимизации полномочий;

- принцип разделения полномочий или «two persons»;

- принцип легитимности полномочий;

- принцип гарантированного восстановления данных и событий;

- принцип отделения разработки от эксплуатации;

- принцип персональной ответственности;

- принцип пассивности контроля;

- принцип адекватности защиты.

Программная защита информации является системой специальных программ, реализующих функции защиты информации. Выделяют следующие направления использования программ для обеспечения безопасности конфиденциальной информации

- защита информации от несанкционированного доступа;

- защита информации от копирования;

- защита информации от вирусов;

- программная защита каналов связи.

Для защиты от чужого вторжения обязательно предусматриваются определенные меры безопасности. Основные функции, которые должны осуществляться программными средствами, это:

- идентификация субъектов и объектов;

- разграничение доступа к вычислительным ресурсам и информации;

- контроль и регистрация действий с информацией и программами.

Процедура идентификации и подтверждения подлинности предполагает проверку, является ли субъект, осуществляющий доступ, тем, за кого себя выдает.

Наиболее распространенным методом идентификации является парольная идентификация. Практика показала, что парольная защита данных является слабым звеном, так как пароль можно подслушать или подсмотреть, пароль можно перехватить, а то и просто разгадать.

После выполнения процедур идентификации и установления подлинности пользователь получает доступ к вычислительной системе, и защита информации осуществляется на трех уровнях: аппаратуры, программного обеспечения и данных.

Средства защиты от копирования предотвращают использование нелегальных копий програмного обеспечения и являются в настоящее время единственно надежным средством — защищающим авторское право разработчиков. Под средствами защиты от копирования понимаются средства, обеспечивающие выполнение программой своих функций только при опознании некоторого уникального некопруемого элемента. Таким элементом (называемым ключевым) может быть определенная часть компьютера или специальное устройство.

Одной из задач обеспечения безопасности для всех случаев пользования компьютером является защита информации от разрушения. Так как причины разрушения информации весьма разнообразны (несанкционированные действия, ошибки программ и оборудования, компьютерные вирусы и пр.), то проведение защитных мероприятий обязательно для всех, кто пользуется компьютером.

Необходимо специально отметить опасность компьютерных вирусов. Вирус компьютерный — небольшая, достаточно сложнаяя и опасная программа, которая может самостоятельно размножаться, прикрепляться к чужим программам и передаваться по информационным сетям. Вирус обычно создается для нарушения работы компьютера различными способами: выдачи какого-либо сообщения до стирания, разрушения файлов.

Антивирус — программа, обнаруживающая и удаляющая вирусы.

Проблемы информационной безопасности банков

Интерес к проблемам информационной безопасности связан не только с хранением в кредитных организациях денежных средств, а также с тем, что в банках сосредотачивалась важная и зачастую секретная информация о финансовой и хозяйственной деятельности многих людей, компаний, организаций и даже целых государств. Из года в год значение информации, хранимой в банках, значительно увеличивается. Например, утечка данных о ряде счетов в Bank of England заставила банк поменять коды всех корреспондентских счетов, часть оборудования и программного обеспечения и обошлась банку в несколько десятков миллионов долларов. В наши дни в связи со всеобщей информатизацией и компьютеризацией банковской деятельности значение информационной безопасности банков многократно возросло[4].

2.2 Средства защиты для идентификации пользователей в банке

Перед организациями, в том числе и перед банками стоит нелегкая задача организации защиты информации в своих системах. Это и соблюдение коммерческой тайны, банковской тайны, Закона о персональных данных со всеми подзаконными документами, стандарта Банка России, стандартов, регулирующих деятельность платежных систем. Наиболее оптимальным является не «подгонка» систем под каждый нормативный акт, а организация единой, стройной системы защиты информации, которая бы удовлетворяла требованиям безопасности информации и различных Регуляторов. Вместе с тем не стоит забывать, что защита информации – это всегда комплекс организационных, технических юридических и иных мероприятий.

Комплексная безопасность предполагает обязательную непрерывность процесса обеспечения безопасности как во времени, так и в пространстве с обязательным учетом всех возможных видов угроз.

В какой бы форме ни применялся комплексный подход, он связан с решением ряда сложных разноплановых частных задач в их тесной взаимосвязи. Наиболее очевидными из них являются задачи ограничения доступа к информации, технического и криптографического закрытия информации, ограничения уровней паразитных излученй технических средств, технической укреплености объектов, охраны и оснащения их тревожной сигнализацией.

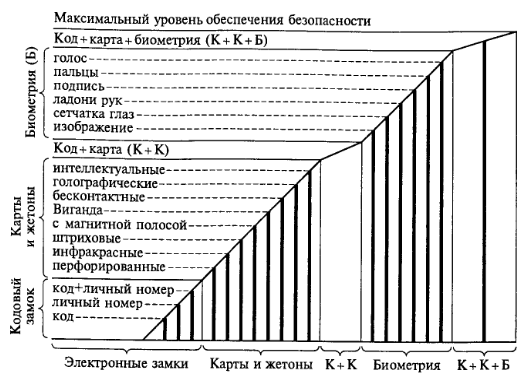

Необходимо решение эффективных систем обеспечения информационной безопасности. Более существенным является эффективность системы обеспечения ИБ объекта, выбранные банком. Эту эффективность для ПЭВМ можно оценить набором программно-аппаратных средств, применяемых в ВС. Оценка такой эффективности может быть проведена по кривой роста относительного уровня обеспечения безопасности от наращивания средств контроля доступа (Error: Reference source not found2).

Рисунок 1. Кривая роста относительно уровня обеспечения безопасности

Для гарантии того, чтобы только зарегистрированные в АС пользователи могли включить компьютер и получить доступ к его ресурсам, каждый доступ к данным в защищенной АС осуществляется в три этапа: идентификация – аутентификация – авторизация.

Идентификация – присвоение субъектам и объектам доступа зарегистрированного имени, персонального идентификационного номера, сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Основываясь на идентификаторах, система защиты «понимает», кто из пользователей в данный момент работает или пытается осуществить вход в систему. Аутентификация определяется как проверка принадлежности субъекту доступа предъявленного им идентификатора, либо как подтверждение подлинности субъекта. Во время выполнения этой процедуры АС убеждается, что пользователь, представившийся каким-либо легальным сотрудником, таковым и является.

Авторизация – предоставление пользователю полномочий в соответствии с политикой безопасности, установленной в компьютерной системе. Процедуры идентификации и аутентификации в защищенной системе осуществляются посредством специальных программных средств. Процедура идентификации производится при включении компьютера и заключается в том, что сотрудник «представляется» компьютерной системе. При этом АС может предложить сотруднику выбрать свое имя из списка зарегистрированных пользователей или правильно ввести свой идентификатор. Далее пользователь должен убедить АС в том, что он действительно тот, кем представился.

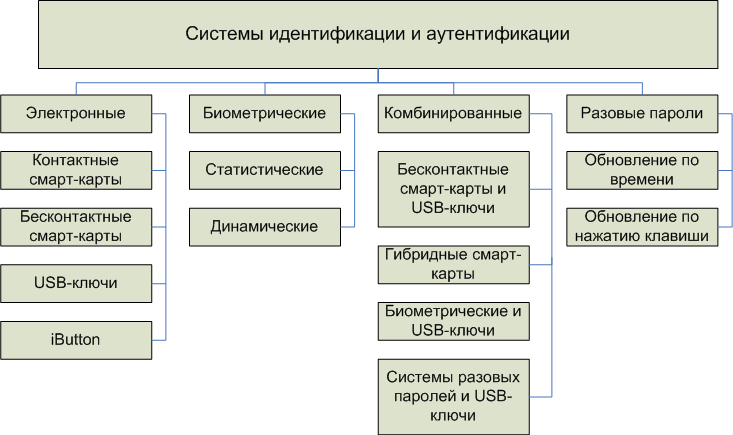

Современные программно-аппаратные средства идентификации и аутентификации по виду идентификационных признаков можно разделить на электронные, биометрические и комбинированные. В отдельную подгруппу в связи с их специфическим применением можно выделить системы одноразовых паролей, входящие в состав электронных (Приложение 1).

2.3 Тренды и прогнозы защиты информации

Банковские информационные системы и базы данных содержат конфиденциальную информацию о клиентах банка, состоянии их счетов и проведении различных финансовых операций.

Необходимость сохранять информационную безопасность этих данных очевидна, но без быстрого и своевременного обмена и обработки информации банковская система даст сбой. Поэтому необходима целая структура, которая сможет обеспечить защиту банковской информации и конфиденциальность клиентской базы.

Последовательность мер по защите этих данных можно представить следующим образом:

- оценка и разработка конфиденциальной информации;

- оборудование объекта для осуществления защиты;

- контроль эффективности принятых мер.

Банк может полноценно осуществлять свою деятельность лишь в случае налаженного обмена внутренними данными и надежной системой защиты. Оборудование информационной защиты банковских объектов может иметь различные формы.

Специалисты в области обеспечения информационной безопасности банка могут создавать как локальные системы, так и централизованные программы защиты.

Разработка комплекса защитных мер по предотвращению нарушения конфиденциальности данных включает в себя ряд определенных действий.

- контроль обмена данных и строгая их регламентация;

- подготовка сотрудников банка и соблюдение ими требований безопасности;

- строгий учет каналов и серверов;

- анализ эффективности.

Каждое направление включает в себя несколько этапов работы. К примеру, контроль обмена данных подразумевает не только обработку скорости передачи информации, но и своевременное уничтожение остаточных сведений. Эта мера также предполагает строгий контроль обработки данных и их криптографическую защиту.

Количество атак на ценную коммерческую информацию увеличится из года в год. Под прицел попадают все: и небольшие фирмы, благодаря слабой защите, и крупные известные компании, которые являются лакомыми кусочками для злоумышленников.

Основная причина, благодаря которой статистика настолько печальна – несовершенные системы безопасности. Многие компании все еще концентрируются на антивирусах и файерволлах, полагая, что угроза исходит только от хакеров, забывая об инсайдерах, социальной инженерии и других приемах кражи данных.

Искажение целостной структуры информации – новая золотая жила для хакеров. Объединенный информационной паутиной мир генерирует целые пласты данных, которые специалисты используют для принятия решений, разработки стратегий, составления прогнозов. Опытные киберпреступники уже научились незаметно искажать информационную картину. Со временем такие искажения непосредственно влияют, например, на цену акций, благодаря чему злоумышленники получают отличные дивиденды. Подобный подход позволяет манипулировать инвесторами или навязывать топ-менеджменту компаний неверные стратегические решения. Что, в конечном счете, может стать причиной банкротства или потери огромной доли рынка.

Крупные компании и дальше продолжат бороться с утечками информации, внедряя новые системы безопасности. При этом большинство специалистов сходятся во мнении, что малый бизнес все еще будет находиться под нависшей угрозой незащищенным, пребывая в поиске ответов на риторические вопросы: Что защищать? Где находится эта информация? Как защищать? А надо ли защищать?

Контроль доступа к данным усилится. Уже сейчас большинство компании пришло к выводу, что стандартные системы аутентификации не дают нормальной защиты. Простые пароли легко подбираются, ведь словари и различные системы взлома разрабатывались хакерами не один год.

Рядовой сотрудник вряд ли запомнит двадцатизначную комбинацию из цифр и букв верхнего и нижнего регистра. Вот и кочуют по офису пароли, записанные на бумажках, попадая не в те руки. Как известно, распечатанная или записанная информация – лакомый кусочек для злоумышленников.

Новый тренд, решающий проблему — авторизация с помощью подтверждения пользователя по биометрическим параметрам. Одна из таких новинок – распознавание клавиатурного почерка, индивидуального для каждого человека. Уже сейчас многие европейские компании и финансовые учреждения начали широко использовать эту технологию. В будущем году ожидается массовое внедрение распознавания клавиатурного почерка, как одной из степеней защиты данных.

Доступ к данным банка защищается с помощью системы идентификации, то есть паролями или электронными ключам. Работа с персоналом, использующим банковскую систему, включает в себя проведение инструктажей и контроль выполнения необходимых требований.

Строгий учет каналов и серверов, а также меры, обеспечивающие техническую защиту информации и безопасность банка подразумевают защиту резервных копий, обеспечение бесперебойного питания оборудования, содержащего ценную информацию, ограниченный доступ к сейфам и защиту от утечки информации акустическим способом.

Для анализа эффективности принятых мер необходимо вести учет или запись, которые будут отмечать работоспособность и действенность примененных средств защиты информации в банке.

Специфика и особенности системы обеспечения безопасности, безусловно, индивидуальны для каждого отдельного банка, поэтому комплексное и профессиональное предоставление систем защиты является необходимым условием работы всей банковской системы.

Выводы по главе 2

Организациям необходимо внедрение комплексных многослойных систем защиты, позволяющих разделять уровни доступа, контролировать перемещения цифровых и печатных данных, ну и конечно вести всесторонний мониторинг сотрудников. Ведь человеческий фактор – одна из основных причин утечки информации.

Выбирая конкретную форму защиты, необходимо учитывать все возможные способы взлома и утечки данных. Грамотный и профессиональный подход к обеспечению безопасности подразумевает слаженную работу всех отделений банка и беспрерывное функционирование финансовых систем.

ЗАКЛЮЧЕНИЕ

Для обеспечения адекватности системы защиты информации целесообразно применять принципы Риск-менеджмента. Данный метод позволит, при грамотном подходе определить и классифицировать угрозы и, в соответствии с вероятностью наступления негативных последствий и их возможной тяжестью для Банка, организовывать Систему защиты. К сожалению, на сегодня принципы Риск-менеджмента в сфере защиты информации еще не очень совершенны.

Построение системы защиты информации – Это процесс, который продолжается все время, пока существует организация. Это творческий процесс, в котором, основываясь на общепринятых шаблонах, все равно необходимо искать свои индивидуальные решения и многие из этих решений подойдут только для конкретной организации, для которой они и разрабатывались. Если кто-либо из захочет утверждать, что их решение раз и навсегда решит проблемы защиты информации – это ложь.

Построение системы защиты информации в соответствии с данными принципами наряду с организационными мерами, по ограничению доступа сотрудников и посторонних лиц к информационным ресурсам позволят организовать надежную защиту информации (в том числе и Персональных Данных клиентов и сотрудников) и в то же время с минимальными затратами обеспечить соблюдение законодательства и стандартов.

Эффективное применение моделей возможно только при качественных исходных данных, необходимых для описания моделей при решении задач защиты. Существенно важным при этом является то обстоятельство, что подавляющее количество исходных данных обладает высокой степенью неопределенности. Поэтому надо не просто формировать необходимые данные, а постоянно их оценивать и уточнять.

Задача обеспечения информационной безопасности является одной из основных задач любого современного банка. Широкое внедрение информационных технологий и развитие систем дистанционного банковского обслуживания, предоставляющих клиентам банков возможность управлять своими счетами через Интернет, только обострили вопросы, связанные с защитой информации.

Выбирая конкретную форму защиты, необходимо учитывать все возможные способы взлома и утечки данных. Грамотный и профессиональный подход к обеспечению безопасности подразумевает слаженную работу всех отделений банка и беспрерывное функционирование финансовых систем.

В заключение можно сделать вывод, что в силу важности банковских систем, обеспечение их информационной безопасности является обязательным условием. Поскольку информация, находящаяся в базе данных банков представляет собой реальную материальную стоимость, то требования к хранению и обработке этой информации всегда будут повышенными.

Специфика и особенности системы обеспечения безопасности, безусловно, индивидуальны для каждого отдельного банка, поэтому комплексное и профессиональное предоставление систем защиты является необходимым условием работы всей банковской системы.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Альшанская, Т. В. Применение методов системного анализа специалистами по информационной безопасности [Текст] / Т. В. Альшанская. Информационные системы и технологии: управление и безопасность: сб. ст. III международной заочной научно-практической конференции / Поволжский гос. ун-т сервиса. – Тольятти: Изд-во ПВГУС, 2014. – 348 с.

- Мельников В.П. Информационная безопасность и защита информации: учеб. пособие для студ. высш. учеб. заведений. – 3-е изд., стер. – М.: Издательский центр «Академия», 2008. – 336 с.

- Девянин П.Н. Теоретические основы компьютерной безопасности [Текст]: учеб. пособие для вузов / П.Н. Девянин, О.О. Михальский, Д.И. Правиков, А.Ю. Щербаков. – М.: Радио и связь, 2000. – 192 с.

- Трофимова, В. В. Информационные системы и технологии в экономике и управлении [Текст] / В.В. Трофимова. М.: Юрайт, 2012. – 521 с

- Федеральный Закон «Об информации, информационных технологиях и о защите информации» от 27.07.2006 №149-ФЗ

- Ярочкин В.И. Информационная безопасность: Учебник для студентов вузов. – М.: Академический Проект; Гаудеамус, 2-е изд. – 2004. – 544 с.

- http://www.crmdaily.ru

- http://tvoi.biz/

Приложение 1

Классификация программно-аппаратных систем идентификации и аутентификации

-

Федеральный Закон «Об информации, информационных технологиях и о защите информации» от 27.07.2006 №149-ФЗ ↑

-

Альшанская, Т. В. Применение методов системного анализа специалистами по информационной безопасности / Т. В. Альшанская. Информационные системы и технологии: управление и безопасность: сб. ст. III международной заочной научно-практической конференции / Поволжский гос. ун-т сервиса. – Тольятти: Изд-во ПВГУС, 2014. С.54 ↑

-

Трофимова, В. В. Информационные системы и технологии в экономике и управлении [Текст] / В.В. Трофимова. М.: Юрайт, 2012. с.69 ↑

-

http://tvoi.biz/ ↑

- Нематериальные блага и их защита .

- Облачные системы хранения данных

- Проектирование реализации операций бизнес-процесса

- Методика защиты информации в системах электронного документооборота (разработка системы безопасности электронного документооборота)

- Оборотные активы предприятия (роль оборотных активов в управлении финансами на предприятии)

- Менеджмент человеческих ресурсов (оценка системы управления персоналом в организации)

- Оценка готовности к школе

- Методика исследования ценностных ориентаций

- Методология исследования ценностных ориентаций

- Исследование проблем защиты информации (распространенные угрозы)

- Проектирование реализации операций бизнес-процесса ООО «NewStyle» “Продажи”

- Проектирование реализации операций бизнес-процесса “Продажи”