Методика защиты информации в системах электронного документооборота (разработка системы безопасности электронного документооборота)

Содержание:

Введение

Развитие человеческой цивилизации сопровождается поражающим воображение увеличением объема создаваемой, обрабатываемой и хранимой информации. Увеличение объемов информации и изменения спроса на информацию стали предъявлять новые требования к организации информационно документационного обслуживания на предприятии.

В основе деятельности любого предприятия лежит работа с документами, документооборот, то есть движение документов в организации с момента их создания или получения до завершения, исполнения или отправления. С ростом количества документов возрастают затраты времени на их обработку, поиск, регистрацию и т.д.

При увеличении объемов информации всѐ более очевидна неэффективность использования бумажных документов. Ручной поиск и обработка документов тормозят работу организации. Кроме этого у бумажного документооборота имеются такие недостатки, как длительная подготовка согласований, а значит и низкая скорость обработки информации и реакции на новые воздействия; низкая скорость передачи информации лицам, принимающим решения.

В условиях современной экономики бумажный документооборот оказывается не в состоянии обеспечить быструю и эффективную обработку больших объемов информации, от которой зависит успех любого предприятия. Таким образом, бумажный документооборот становится большим препятствием на пути эффективной работы предприятия

Лучшим способом решения этой проблемы может стать автоматизация документооборота, которая является важным шагом в повышении конкурентоспособности предприятия, позволяет существенно упростить проблемы, связанные с поиском, доступностью и хранением документов. Для этого на предприятии внедряют автоматизированные системы электронного документооборота. Такая призвана значительно облегчить работу с документами, правильно организовать движение документов, облегчить управление ими, что позволяет снизить время для поиска, повышает своевременность и точность информации, устраняет еѐ избыточность.

Цель данной работы состоит в том, чтобы исследовать документооборот и ознакомиться с основными способами его защиты.

Объектом исследования является документооборот.

Предметом исследования является защита документооборота

Из сформулированной цели следуют задачи данной работы:

1. Рассмотреть основные этапы документооборота;

2. Сформулировать основы построения и организации защищенного документооборота, его принципы;

С развитием информационных технологий для документооборота открылись огромные возможности. С появлением и развитием глобальной сети Интернет и его важным атрибутом – электронной почтой, проблема расстояния перестала быть проблемой. По электронной почте электронный документ приходит к получателю в считанные минуты. Но, с устранением одной проблемы, появилась другая – защита информации, которую содержит электронный документ. Безопасность информации особенно важна в наше время, поэтому настоящая работа содержит некоторые возможности ее обеспечения.

Электронный документ, в отличие от обычного (бумажного), невозможно закрепить печатью или подписью. Поэтому в нем их функции выполняет электронная цифровая подпись (ЭЦП). ЭЦП также рассматривается в данной работе.

ГЛАВА 1. Анализ требований к системе обеспечения безопасности электронного документооборота

1.1 Построение защищенного электронного документооборота на предприятии

Документооборот – это непрерывный процесс движения документов, объективно отражающий деятельность предприятия и позволяющий оперативно управлять им, поэтому автоматизация документооборота становится одной из приоритетных задач любого предприятия [1].

Во многом от организации документооборота и работы с информационными ресурсами зависит эффективность работы предприятия. Горы макулатуры, длительный поиск нужного документа, потери, дублирующие документы, задержки с отправкой и получением, ошибки персонала составляют не полный перечень проблем, возникающих при плохой организации документооборота. Все это может сильно затормозить, а в исключительных случаях полностью парализовать работу предприятия.

Необходимость внедрения системы электронного документооборота (СЭД) предприятия возникает, когда становится очевидным, что движение документов объективно отражает деятельность предприятия и позволяет оперативно управлять им [9].

Внедрение Системы электронного документооборота призвано решить определенный ряд проблем, который в той или иной степени характерен для предприятий с технологией "бумажного документооборота". Автоматизация документооборота позволит осуществить:

- формализацию, оптимизацию, автоматизацию бизнес-процессов организации;

- повышение эффективности управления за счет увеличения прозрачности деятельности в организации, контроля исполнения документов;

- исключение отклонения от утвержденного бизнес-процесса по прохождению различных типов документов;

- структурированное хранение и быстрый удобный доступ к информации;

- автоматизированное получение отчетов, аналитической информации для принятия оперативных решений;

- сокращение непроизводительных затрат времени и материальных ресурсов;

- повышение исполнительской дисциплины;

- существенное сокращение доли бумажных документов (экономия материалов и ресурсов при хранении и\или утилизации).

Но эта технология имеет и недостатки, например, возможность влияния из вне на информацию, передаваемую по каналам связи. Этим активно пользуются конкуренты, пытаясь внедрится в процесс обработки информации для затруднения работы предприятия с ней.

1.2. Понятие системы электронного документооборота

Современные информационные технологии, организующие электронный документооборот согласно принятым в компании нормам и правилам, способны обеспечить такое состояние работы организации, при котором проблемы с использованием документооборота сводятся к минимуму.

Система электронного документооборота (СЭД) – организационно-техническая система, обеспечивающая процесс создания, управления доступом и распространения электронных документов, а также обеспечивающая контроль над потоками документов в организации. СЭД позволяет управлять документами на протяжении всего их жизненного цикла: от создания до уничтожения [2].

Изначально СЭД использовались как инструмент автоматизации задач классического делопроизводства, но сейчас разработчики ориентируют свою 8 продукцию на работу не только с корреспонденцией и организационно распорядительными документами, но и с внутренними документами-договорами, нормативной, справочной и проектной документацией и др. Кроме того, СЭД используется для решения прикладных задач, в которых важной составляющей является работа с электронными документами: организация проектного документооборота, управление взаимодействием с клиентами, автоматизация работы сервисной службы и др.

Рассмотрим основные задачи СЭД:

• обеспечение эффективности управления предприятием за счет автоматического контроля выполнения заданий;

• поддержка эффективного накопления, управления и доступа к информации;

• обеспечение кадровой гибкости за счет большей формализации деятельности каждого сотрудника и возможности хранения всей предыстории его деятельности;

• оптимизация бизнес-процессов и автоматизация механизма их выполнения и контроля;

• протоколирование деятельности организации: внутренние служебные расследования, анализ деятельности подразделений;

• исключение бумажных документов из внутреннего оборота предприятия: экономия средств за счет сокращения затрат на управление потоками документов в организации; также осуществляется экономия на хранении бумажных документов за счет наличия оперативного электронного архива [3].

Основными принципами использования СЭД являются:

• однократная регистрация документа, что позволяет избежать лишних дубликатов;

• возможность параллельного выполнения операций, то есть обработка одного документа может происходить из нескольких точек доступа, что повышает скорость и оперативность исполнения операций;

• непрерывность движения документов, позволяющая определить ответственного за исполнение документа в любой момент времени использования документа;

• система поиска документа, позволяющая его найти в минимальные сроки, обладая небольшой информацией о нем;

• система отчетов по различным статусам и атрибутам документов, позволяющая контролировать движение документов по процессам документооборота и в короткие сроки принимать управленческие решения [4].

На рынке программного обеспечения широко представлены системы для автоматизации документооборота и связанных с ним бизнес-процессов предприятия. Конкуренция довольно высокая. Среди наиболее известных и хорошо зарекомендовавших себя по количеству внедрений можно выделить следующие системы: ДЕЛО, DocsVision, Directum, 1C: Документооборот 8, ЕВФРАТ [5].

Продукты этих компаний имеют примерно одинаковый набор основных функций, таких как регистрация документов, маршрутизация, формирование отчетов, контроль жизненного цикла и т.д. Но при выборе СЭД большой интерес также приобретают дополнительные возможности, которые являются необходимым и важным дополнением функционала СЭД при работе с документами. Это, например, сервисы ведения переговоров, управления работами ведения клиентской базы и архива документов, ввода и распознавания документов [6].

СЭД позволяют проводить операции с документами более быстро и эффективно по сравнению с бумажным документооборотом (ДО). Рассмотри более подробно преимущества перехода с бумажного ДО на электронный:

• сокращение времени на доступ и обработку информации, отсюда уменьшается время на поиск, создание, согласование документов, то есть ускоряется ДО;

• упрощение доступа к данным; электронный документооборот (ЭДО) позволяет получить доступ к данным непосредственно из пользовательского приложения;

• прозрачность бизнес-процессов, то есть становится возможным отслеживать этапы выполнения работы, что делает всю деятельность в организации прозрачной для руководства и контролируемых;

• сокращение дублирования документов и информации, то есть одна копия документа в ЭДО может быть доступна всем авторизированным пользователям;

• оптимизация хранения документов и данных; единое хранилище снижает необходимость хранения нескольких копий документов;

• повышение дисциплины и качества работы; системы ЭДО задают правила работы, все документы в системе имеют необходимую идентификацию и порядок движения; сотрудник не может изменить состояние документа, не выполнив заданных действий;

• повышение сохранности документов и информации; можно строго контролировать доступ сотрудников к информации за счет средств разграничения доступа; наличие единой базы позволяет осуществлять архивирование и восстановление информации; 10

• повышение качества данных; в ЭДО множество форм и документов заполняются автоматически, это способствует снижению риска возникновения ошибок, а также сокращает количество повторных проверок документов;

• повторное использование информации за счет электронной обработки и хранения информации. появляется возможность многократного использования данных (например, при заполнении типовых форм или составлении отчетов);

• сокращается время на передачу между подразделениями, согласование и утверждение документов за счет одновременной работы с документами различных отделов;

• автоматизация бизнес процессов документооборота предполагает выполнение заданного процесса обработки документов, в результате действий которого автоматически могут обновляться и создаваться новые документы;

• повышение качества обслуживания клиентов; клиенты могут быстро получать ответы на свои вопросы, вносить коррективы, оперативно получая обратную связь за счет быстрого доступа к информации, прозрачности и контроля всего цикла прохождения документа;

• легкость внедрения инноваций и обучения; можно быстро довести новые правила до всех сотрудников. Легко меняются маршруты прохождения документов, после чего сотрудники начинают работать по-новому;

• развитие корпоративной культуры; оптимизация взаимодействия сотрудников и развитие горизонтальных связей приводят к сплочению команды, в то же время возрастает ответственность каждого сотрудника за качественное выполнение его личного задания, которое отразиться на результате все работы в целом;

• рост конкурентных преимуществ. внедрение ЭДО отражается на конкурентных преимуществах компании перед другими участниками рынка, так как повышается скорость и качество обслуживания клиентов за счет ускорения движения информации и четкого контроля всех процессов;

• функционирование даже крупного предприятия становится более мобильным и меньше зависит от конкретных «незаменимых» сотрудников за счет автоматизации процессов [7].

1.3. Анализ угроз и атак, учитываемых при создании системы безопасности

Для нормальной работы электронного документооборота, необходим надежный процесс обработки информации, для этого необходимо четко определить актуальные риски и способы уменьшения их возникновения.

Основные угрозы электронному документообороту (ЭД) можно представить в таблице 1.1.

Таблица 1.1 – Основные угрозы ЭД

|

Угроза ЭД предприятия |

Способы реализации угроз |

|

I. Угроза целостности |

а) повреждение |

|

б) уничтожение информации |

|

|

II. Искажение информации |

а) сбои и ошибки |

|

б) повреждение |

|

|

в) подмена |

|

|

III. Угроза работоспособности системы |

а) ошибки пользователя |

|

б) компьютерные атаки |

|

|

в) вредоносное ПО |

|

|

IV. Угроза конфиденциальности |

а) кража информации |

|

б) подмена маршрутов следования |

|

|

в) НСД |

На основании угроз электронного документооборота можно схематично представить модель не защищенного ЭД предприятия (рисунок 1.1).

Рисунок 1.1 – Модель не защищенного документооборота предприятия

Средства и методы защиты электронного документооборота схожи со средствами защиты информации в целом, поэтому их можно рассматривать почти равнозначными с оговоркой, что конкретно к ЭД системе предприятия.

Система защиты информации в электронном документообороте – это рациональная совокупность направлений, методов, средств и мероприятий, снижающих уязвимость информации и препятствующих несанкционированному доступу к информации, ее разглашению или утечке.

Собственники информационных ресурсов самостоятельно определяют (за исключением информации, отнесенной к государственной тайне) необходимую степень защищенности ресурсов и тип системы, способы и средства защиты, исходя из ценности информации. Ценность информации и требуемая надежность ее защиты находятся в прямой зависимости. Важно, что структура системы защиты должна охватывать не только электронные информационные системы, а весь управленческий комплекс объекта в единстве его реальных функциональных и производственных подразделений, традиционных документационных процессов.

Основной характеристикой системы является её комплексность, то есть наличие в ней обязательных элементов, охватывающих все направления защиты информации. Систему защиты можно разбить на пять элементов.

Правовая защита информации.

Правовой элемент системы защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации, фирмы и персонала по поводу обязанности персонала соблюдать установленные собственником информации ограничительные и технологические меры защитного характера, а так же ответственности персонала за нарушение порядка защиты информации[4]. Этот элемент включает:

-

- наличие в организационных документах фирмы, правилах внутреннего трудового распорядка, контрактах, заключаемых с сотрудниками, в должностных и рабочих инструкциях положений и обязательств по защите конфиденциальной информации;

- формулирование и доведение до всех сотрудников фирмы (в том числе не связанных с конфиденциальной информацией) положения о правовой ответственности за разглашение конфиденциальной информации, несанкционированное уничтожение или фальсификацию документов;

- разъяснение лицам, принимаемым на работу, положения о добровольности принимаемых ими на себя ограничений, связанных с выполнением обязанностей по защите информации.

Инженерно-техническая защита информации.

Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и другие), которые аппаратными средствами решают задачи защиты информации[1]. Они препятствуют доступу к информации, в том числе с помощью её маскировки. К аппаратным средствам относятся: генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, "перекрывающих" потенциальные каналы утечки информации или позволяющих их обнаружить. Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации. Слабые стороны – недостаточная гибкость, относительно большие объём и масса, высокая стоимость.

Инженерно-технический элемент системы защиты информации предназначен для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов технических средств. При защите информационных систем этот элемент имеет весьма важное значение, хотя стоимость средств технической защиты и охраны велика. Элемент включает в себя:

-

- сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здание и помещения;

- средства защиты технических каналов утечки информации, возникающих при работе ЭВМ, средств связи, копировальных аппаратов, принтеров, факсов и других приборов, и офисного оборудования, при проведении совещаний, заседаний, беседах с посетителями и сотрудниками, диктовке документов;

- средств защиты помещений от визуальных способов технической разведки;

- средства обеспечения охраны территории, здания и помещений (средства наблюдения, оповещения, сигнализации, информирования и идентификации);

- средства против охраны;

- средства обнаружения приборов и устройств технической разведки (подслушивающих и передающих устройств, тайно установленной миниатюрной звукозаписывающей и телевизионной аппаратуры);

- технические средства контроля, предотвращающие вынос персоналом из помещений специально маркированных предметов, документов, дискет, книг.

Организационная защита информации

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия). Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития. Недостатки – высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

Организационная защита – это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Организационная защита обеспечивает:

-

- организацию охраны, режима, работу с кадрами, с документами;

- использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности.

К основным организационным мероприятиям можно отнести:

-

- организацию режима и охраны. Их цель – исключение возможности тайного проникновения на территорию и в помещения посторонних лиц;

- организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

- организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учет, исполнение, возврат, хранение и уничтожение;

- организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

- организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты;

- организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учета, хранения и уничтожения документов и технических носителей.

В каждом конкретном случае организационные мероприятия носят специфическую для данной организации форму и содержание, направленные на обеспечение безопасности информации в конкретных условиях.

Программно-аппаратная защита информации.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др[1]. Преимущества программных средств – универсальность, гибкость, надежность, простота установки, способность к модификации и развитию. Недостатки – ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Программно-аппаратный элемент системы защиты информации предназначен для защиты ценной информации, обрабатываемой и хранящейся в компьютерах, серверах и рабочих станциях локальных сетей, и различных информационных системах. Однако фрагменты этой защиты могут применяться как сопутствующие средства в инженерно-технической и организационной защите. Элемент включает в себя:

-

- автономные программы, обеспечивающие защиту информации и контроль степени ее защищенности;

- программы защиты информации, работающие в комплексе с программами обработки информации;

- программы защиты информации, работающие в комплексе с техническими (аппаратными) устройствами защиты информации (прерывающими работу ЭВМ при нарушении системы доступа, стирающие данные при несанкционированном входе в базу данных).

Криптографическая защита информации.

Криптографические методы защиты информации – это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования [1]. Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ.

Современная криптография включает в себя четыре крупных раздела:

- симметричные криптосистемы. В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. (Шифрование – преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом, дешифрование – обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный);

- криптосистемы с открытым ключом. В системах с открытым ключом используются два ключа – открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения;

- электронная подпись. Системой электронной подписи.называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения;

- управление ключами. Это процесс системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Криптографический элемент системы защиты информации предназначен для защиты конфиденциальной информации методами криптографии. Элемент включает:

-

- регламентацию использования различных криптографических методов в ЭВМ и локальных сетях;

- определение условий и методов криптографирования текста документа при передаче его по незащищенным каналам почтовой, телеграфной, телетайпной, факсимильной и электронной связи;

- регламентацию использования средств криптографирования переговоров по незащищенным каналам телефонной и радио связи;

- регламентацию доступа к базам данных, файлам, электронным документам персональными паролями, идентифицирующими командами и другими методами;

- регламентацию доступа персонала в выделенные помещения с помощью идентифицирующих кодов, шифров.

На основании анализа угроз электронного документооборота предприятия, можно сформировать основные средства защиты информации и методы обеспечения информационной безопасности (ИБ) электронного документооборота (таблица 1.2).

Таблица 1.2 – Основные средства обеспечения ИБ ЭД и их методы

|

Средства обеспечивающие ИБ ЭД |

Методы обеспечения ИБ ЭД |

|

I.Технические |

а) использование аппаратных фаерволов и маршрутизаторов б) физическое разграничение сетевого оборудования в) автоматическое создание резервных копий |

|

II.Программные |

а) использование антивирусное ПО б) логическое разграничение сети в) использование программных средств идентификации и аутентификации пользователей |

|

III.Организационно-правовые |

а) введения учета ознакомления сотрудников с информацией ограниченного распространения б) организация учета ключей шифрования и подписи, их хранения, эксплуатации и уничтожения в) предоставление прав доступа в соответствии с должностью |

|

IV.Криптографические |

а) использования криптографических средств шифрования конфиденциальной информации б) использования технологии открытых ключей для обеспечения подлинности и целостности информации |

Описанные средства и методы являются общими для любой информационной системы электронного документооборота предприятия, и их применение может значительно уменьшить риск реализации угроз ЭД.

На основе средств и методов защиты электронного документооборота можно построить защиту от угроз ЭД.

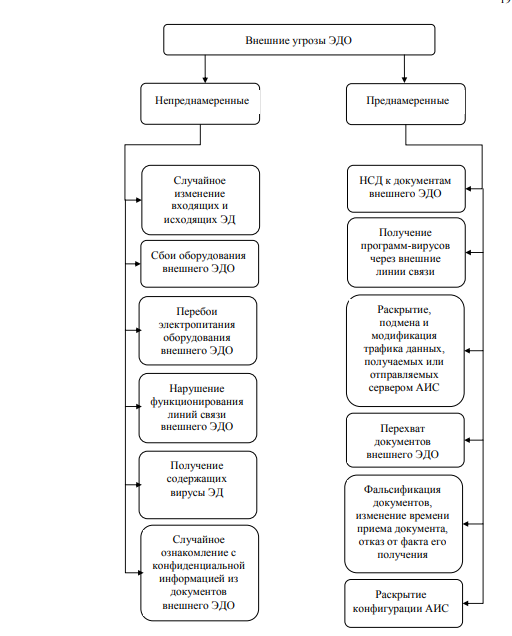

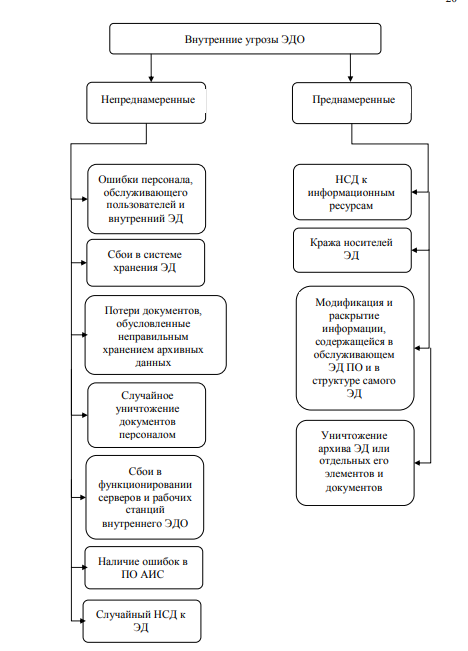

Для внутреннего и внешнего документооборота имеются свои особенности и характерные угрозы, требующие предупреждения. В результате этого защиту ЭДО целесообразно разделить на защиту внутреннего ЭДО и защиту внешнего ЭДО. Каждую из групп угроз можно разделить на 2 подгруппы: преднамеренные и непреднамеренные угрозы. Непреднамеренные угрозы могут осуществлять как человек, так и другие источники угроз, например, 18 случайное стечение обстоятельств. Преднамеренные угрозы может осуществлять только злоумышленник. Схема внешних угроз ЭДО изображена на Рис. 3, схема внутренних угроз ЭДО – на Рис. 4.

Рис.2 Схема внешних угроз

Рис. 3 Схема внутренних угроз ЭДО

Преднамеренные угрозы реализуются посредством атаки, которая воздействует на некоторую уязвимость АИС, обеспечиваюшую ЭДО организации. Следует выделить три типа атак: локальные, удаленные и атаки на потоки данных.

ГЛАВА 2. Разработка системы безопасности электронного документооборота

2.1. Разработка методики оценки эффективности системы обеспечения безопасности электронного документооборота

В настоящее время существует множество методов оценки эффективности защиты информации. Их можно разделить на 3 группы:

- методы основанные на оценке экономических рисков;

- методы основанные на расчетах результатов экспертных оценок;

- методы оценки на основе коэффициента защищенности.

За основу для расчета эффективности защиты ЭДО был принят и скорректирован метод оценки на основе коэффициента защищенности.

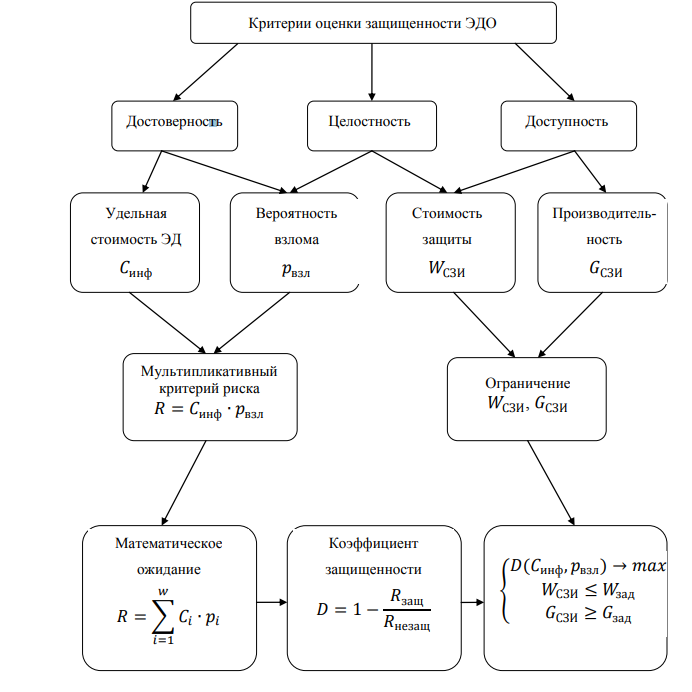

Оценка эффективности защиты ЭДО должна осуществляться на основе некоторых критериев. Общепринято оценивать эффективность защиты на основе трех критериев: доступность. достоверность, целостность. При рассмотрении защиты ЭДО предприятия эти критерии означают:

- доступность - возможность субъекта, наделенного некоторыми правами, получить доступ к электронному документу в соответствии с его правами доступа;

- достоверность - возможность идентификации субъекта, который создавал/изменял любой электронный документ;

- целостность - содержимое электронного документа не было не санкционированно изменено.

Приняв эти показатели за исходные, оценку эффективности защиты ЭДО (Z) можно проводить по формуле:

𝑍 = 𝑓(𝐶инф, 𝑝взл, 𝑊СЗИ, 𝐺СЗИ)

где 𝑝взл вероятность взлома;

𝐶инф удельная стоимость ЭД;

𝑊СЗИ стоимость СЗИ;

𝐺СЗИ производительность АИС при введении СЗИ.

Взаимосвязь между критериями оценки эффективности защиты ЭД и показателями этой оценки изображена на Рис 3.

Рис. 4 Схема критериев оценки защищенности ЭДО

Стоимость ЭД.

Наиболее значимыми в оценке стоимости ЭДО являются следующие два метода задания стоимости защищаемых ЭД:

- Стоимость похищенных/искаженных/утерянных ЭД:

𝐶𝑖 = min(𝑐𝑖 ∙ 𝑣 ∙ 𝑡, 𝑐𝑖 ∙ 𝑉𝑖 )

где 𝑐𝑖 (руб/док) - удельная цена ЭД;

𝑣 (док/с) - скорость нолучения/искажения/уничтожения ЭД;

𝑡 (с) - время нахождения субъекта в системе; 𝑉𝑖 (док) - число ЭД.

- Затраты от невозможности получения доступа к ЭД

𝐶𝑖 = 𝑐𝑖 ∙ 𝑡,

где 𝑐𝑖 (руб/док) - удельная цена недоступности ЭлД;

𝑡 (с) - время восстановления системы.

Расчет стоимости защищаемых ЭД производится для каждого типа угроз (i=l, ..., w). Из этого следует, что суммарная удельная стоимость защищаемых ЭД есть множество стоимостей, защищаемых ЭД для каждого вида угроз.

Вероятность взлома.

Основным методом определения вероятности взлома защиты ЭДО является статистический метод. Он заключается в определении вероятности взлома на основе статистики угроз конкретной АИС, так как статистика обладает наибольшей достоверностью. Вероятность взлома АИС организации есть множество вероятностей реализации различных угроз.

Мультипликативный критерий риска.

Мультипликативный критерий риска (R) - потенциальные потери от угроз защищенности и может быть выражен через вероятность взлома системы:

𝑅 = 𝐶инф ∙ 𝑝взл.

Также данный критерий может быть рассмотрен с использованием потерь за единицу времени:

𝑅 = 𝐶инф ∙ λвзл,

где λвзл - интенсивность потока взломов (удачных попыток). Обе формулы связаны соотношением:

где 𝛿 - общая интенсивность потока попыток взлома защиты ЭДО.

В случае обеспечения безопасности ЭДО на АИС воздействует широкий спектр угроз, поэтому при вычислении критерия риска используются данные величины:

𝑤 – число воздействующих на систему угроз;

𝐶𝑖(𝑖 = 1, … , 𝑤) – стоимость потери от влома типа i;

λ𝑖(𝑖 = 1, … , 𝑤) - интенсивность потока взломов типа i;

𝑄𝑖(𝑖 = 1, … , 𝑤) – вероятность появления угроз взлома типа i;

𝑝𝑖(𝑖 = 1, … , 𝑤) - вероятность отражения угроз взлома типа i;

Для мультипликативного критерия риска получаются формулы:

𝑅 = ∑ 𝐶𝑖 𝑤 𝑖=1 ∙ 𝑝взл𝑖 , 𝑅 = ∑ 𝐶𝑖 𝑤 𝑖=1 ∙ λвзл𝑖 ,

причем для защищенных систем 𝑝взл𝑖 = 𝑄𝑖 ∙ (1 − 𝑝𝑖), λвзл𝑖 = λ𝑖 ∙ (1 − 𝑝𝑖)

В качестве параметра защищенности вводится коэффициент защищенности (D), показывающий относительное уменьшение риска:

Выразив D через исходные параметры, получим:

ЭДО считается защищенным, когда при заданных 𝑊СЗИ и 𝑑𝐺СЗИ (снижение производительности) коэффициент защищенности принимает значения 𝐷 ≥ 0,99.

2.2 Разработка структурного и организационного содержания системы обеспечения безопасности электронного документооборота

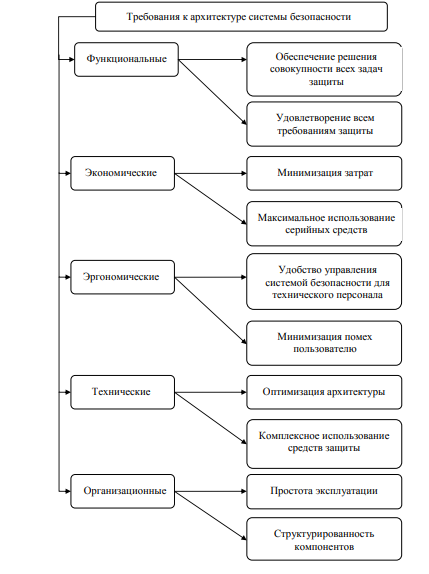

При создании системы безопасности ЭДО, к ней применяются организационные, экономические, эргономические, технические и функциональные требования. Структура данных требований изображена на Рис. 4.

Рис. 5 Требования к структуре системы безопасности организации

Защита ЭДО происходит путем совместного функционирования нескольких модулей:

1. Модуль контроля корректности загружаемой информации. Этот модуль содержит в себе антивирусную защиту и механизм проверки правильности представленной в ЭД информации.

2. Модуль управления ПО сервера. Позволяет проводить проверки неизменности имеющегося ПО, проводить обновление ПО.

3. Модуль управления защитой ЭДО. Все остальные модули выступают в качестве вспомогательных и вызываются по мере необходимости.

4. Модуль аутентификации и идентификации. Выполняет свои функции с помощью базы данных учетных записей (в ней также содержатся политики доступа для всех пользователей).

5. Модуль ведения журналов. Служит для фиксации событий в журналах системы безопасности и формирования отчетов на основе этих журналов. Также обеспечивает архивацию данных журналов.

6. Модули внутреннего и внешнего ЭДО. Эти модули отвечают за подготовку ЭД к передаче за пределы сервера АИС, а так же за прием ЭД в сервере АИС и предварительную их обработку.

7. Модуль управления ЭП. Имеет собственный банк ЭП (или несколько), алгоритмы формирования ЭП для внешнего и внутреннего ЭДО могут разниться.

8. Модуль контроля защиты ЭДО предприятия. Позволяет техническому персоналу проводить сервисное обслуживание АИС.

9. Модуль шифрования трафика

2.3 Рекомендации по выбору программных средств обеспечения безопасности

В результате анализа вычислений коэффициента защищенности для отдельных направлен обеспечения безопасности для обеспечения достаточной степени защищенности были выбраны следующие типы средств:

1)Средство ограничения доступа к портам и оборудованию. Для решения данной цели был выбран комплекс программ DeviceLock, позволяющий контролировать доступ к устройствам и сменным носителям. В качестве альтернатив рассматривались продукты Websence, GTB Technologies, Trafica, Zecurion. Системы обладают схожим функционалом, но только Trafica, Zecurion и DeviceLock обладают полной русской локализацией. Вторым критерием выбора была распространенность системы. Среди компаний-лидеров в разработке DLP систем DeviceLock одними из первых вышли на российский рынок, в результате чего образовалась крупная клиентская база. Данное средство работает под Windows NT/2000/XP/Vista/7/8/8.1/Server 2003-2012 R2. С помощью DeviceLock можно назначить права доступа для пользователей и контролировать доступ к модемным и принтерным портам, приводам CD-ROM и дисководам и т.д. Поддерживаются файловые системы CDFS, NTFS, FAT и другие. Данный комплекс позволяет производить удаленное администрирование с возможностью контроля доступа к устройствам на каждом компьютере в локальной сети. Также с помощью DeviceLock можно контролировать Bluetooth и WiFi адаптеры.

2) Для защиты от вирусов и вредоносного кода были рассмотрены следующие продукты защиты конечных систем: Kaspersky Endpoint Security, McAfee VirusScan Enterprise, Sophos EndUser Protection, Symantec Endpoint Protection, Trend Micro OfficeScan, Microsoft System Center.

Критерии выбора продукта: загрузка процессора во время сканирования, время запуска веб браузера, использование оперативной памяти при сканировании, уровень обнаружения угроз. Оценки скорости работы брались с информационного портала PassMark, оценки эффективности с портала AV-Test.org.

По всем критериям, кроме критерия уровня обнаружения угроз (с небольшим преимуществом победил антивирус Kaspersky), лидирует антивирус Symantec. Это определило выбор в пользу данного продукта.

3) Для решения задачи резервного копирования был выбран программный продукт Macrium Reflect V6 Server Plus, позволяющий осуществлять:

- выборочное восстановление почтового ящика Exchange Mailbox

- непрерывное резервное копирование SQL

- полное резервное копирование и восстановление SQL и Exchange Server.

Критерием выбора данного продукта послужило наличие уже приобретенной лицензии.

2.5. Рекомендации по выбору криптографических средств обеспечения безопасности

Все крупные производители систем документооборота (Directum, ЕВФРАТ, БОСС-Референт, Летограф и др.) предоставляют свои инструменты и программные продукты по работе с ЭП и шифрованием документов. В линейке программных продуктов компании ЭОС представлена система криптографического обеспечения “КАРМА”. Данная система является платным дополнением к СЭД, ежегодно или ежемесячно следует продлевать лицензию.

Система криптографической защиты “КАРМА” предназначена для удобства применения электронной подписи всеми, кто хочет получить 37 возможность работы с ЭП файлов непосредственно из проводника Windows, а также встроить работу с ЭП в новые или модифицировать уже эксплуатируемые программы.

Главным достоинством системы криптографической защиты “КАРМА” можно считать то, что она позволяет недостаточно квалифицированному пользователю пропустить этап работы с хранилищами сертификатов и средствами шифрования, значительно упрощая процесс работы с ЭП.

Для обычного пользователя система “КАРМА” предоставляет визуальный интерфейс с набором команд, а для программиста COM интерфейс с набором высокоуровневых операций работы с электронной подписью и сертификатами.

Данная система может не только работать с ЭП и сертификатами, но и шифровать и расшифровывать данные, добавлять в состав подписи графические изображения.

Уникальная особенность системы криптографической защиты “КАРМА” – наличие возможности добавлять в состав ЭП изображение собственноручной подписи. Эта функция используется в ЭД в том месте, где в эквивалентном бумажном документе ставится подпись. С помощью данной функции осуществляется подпись документа простой ЭП. В результате документ внешне выглядит полным аналогом бумажного. Дополнительно есть возможность ввода изображения печатей и штампов, возможность сочетания подписи и печати. Для максимального приближения работы с ЭДО к бумажному документообороту, присутствует функция прикрепления стикеров с комментариями к электронным документам.

ЭП может реализовываться различными методами:

- Присоединенная электронная подпись.

Когда создается ЭП также создается новый файл ЭП и в него помещаются данные подписываемого файла. В качестве достоинства данного типа ЭП следует указать простоту работы с подписанными документами, т.к. они содержатся вместе с подписями в единственном файле, 38 с которым впоследствии можно производить стандартные операции. Недостаток данного типа подписи вытекает из его достоинств: невозможно прочесть содержимое файла без использования средств криптографической защиты.

- Отсоединенная электронная подпись.

Когда создается ЭП отдельно создается файл подписи, при этом не изменяя подписываемый документ. В качестве достоинства данного типа ЭП следует указать возможность чтения подписываемого документа или файла без применения средств криптографической защиты. Для проверки подписи необходимо использовать как файл с ЭП, так и подписанный ею файл. Минусом использования данного типа подписи является необходимость хранения подписанных данных в виде нескольких файлов, что отрицательно сказывается на удобстве работы.

- Электронная подпись внутри данных

Особенность ЭП данного типа – существенная зависимость от приложения, использующего подписанный ЭП файл или документ. Без знания структуры данных подписанного файла крайне затруднительно проверить подлинность подписанных ЭП данного типа частей данных вне приложения, создавшего ЭП.

“КАРМА” обеспечивает возможность создания и работы с присоединенной и отсоединенной подписями. Также “КАРМА” предлагает механизм заверения электронной подписи – соподпись. С технической точки зрения, соподпись представляет собой электронную подпись, которой подписана другая электронная подпись, причём соподпись будет верна только в том случае, если верна электронная подпись, которую подписали. Неверность подписанной соподписью электронной подписи (отзыв её сертификата, искажение подписанных данных и прочее) автоматически делает неверной и соподпись.

Создание электронной подписи выполняют криптопровайдеры. Их требуется приобретать и устанавливать для всех ЭВМ, на которых будут 39 подписываться или проверяться электронная подпись. Именно криптопровайдер осуществляет процесс создания ключей, формирование и проверку ЭП, в результате чего получение сертификатов и создание ключей становится невозможным без его установки.

Система “КАРМА” поддерживает следующие криптопровайдеры:

- стандартные криптопровайдеры, входящие в состав операционной системы Windows

- Microsoft Base Cryptographic Provider, Microsoft Enhanced Cryptographic Provider и другие;

- такие криптопровайдеры как «КриптоПро CSP», «Сигнал-КОМ CSP», «Домен-К», «SMART CRYPTO» и другие, поддерживающими спецификацию Microsoft CryptoAPI 2.0.

- национальные криптопровайдеры других стран, поддерживающие спецификацию Microsoft CryptoAPI 2.0.

Криптопровайдер КриптоПро CSP выполняет следующие функции:

- обеспечение контроля целостности информации и конфиденциальности с помощью имитозащиты и шифрования в соответствии с ГОСТ 28147-89;

- обеспечение юридической значимости ЭД и авторизация при осуществлении обмена ЭД между пользователями с помощью процедур проверки и формирования ЭП в соответствии с отечественными стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94;

- контроль целостности программного обеспечения для защиты от нарушения правильности функционирования или несанкционированного изменения;

Криптопровайдер КриптоПро CSP сертификацирован в ФСБ, что позволяет осуществлять подписание документов с использованием простой, усиленной неквалифицированной и усиленной квалифицированной ЭП. Документ, подписанный простой или усиленной неквалифицированной ЭП является аналогом простого бумажного документа, подписанного собственноручной подписью. Документ, подписанный усиленной квалифицированной подписью, является аналогом бумажного документа, имеющего подпись и печать. Различные контролирующие организации признают только документы, подписанные квалифицированной подписью, из чего вытекает, что данный тип ЭП будет использоваться преимущественно финансово-бухгалтерским отделом.

Заключение

На основании изученной литературы, становится ясным, что последствия халатности по отношению к обеспечению безопасности электронного документооборота может привести к крупным финансовым и репутационным потерям. Самые опасные типы атак на систему электронного документооборота осуществляется через использование вирусных и вредоносных программ, а также через средства воздействия на ИВС организации. Сложность создания эффективной системы безопасности электронного документооборота заключается в широком спектре возможных атак и необходимости организации целого комплекса различных по способу функционирования средств и методов противодействия угрозам.

На основании изученной литературы можно сделать следующие выводы:

1. Традиционные методы работы с документами устаревают и им на смену приходят системы организации ЭДО.

2. Для решения задач обеспечения защиты ЭДО система обеспечения безопасности должна охватывать все каналы поступления ЭД.

3. Существует множество типов преднамеренных и непреднамеренных угроз безопасности внешнего и внутреннего ЭДО. Преднамеренные угрозы приводят к реализации атаки на ЭДО.

Нужно четко представлять себе, что никакие аппаратные, программные и любые другие решения не смогут гарантировать абсолютную надежность и безопасность данных в информационных системах. В то же время можно существенно уменьшить риск потерь при комплексном подходе к вопросам безопасности. Средства защиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока специалистами не произведен соответствующий анализ. Анализ должен дать объективную оценку многих факторов (подверженность появлению нарушения работы, вероятность появления нарушения работы, ущерб от коммерческих потерь и др.) и предоставить информацию для определения подходящих средств защиты – административных, аппаратных, программных и прочих. На рынке защитных средств, присутствуют такие продукты как Кобра, Dallas Lock, Secret Net, Аккорд, Криптон и ряд других. Однако обеспечение безопасности информации - дорогое дело. Большая концентрация защитных средств в информационной системе может привести не только к тому, что система окажется очень дорогостоящей и потому нерентабельной и неконкурентноспособной, но и к тому, что у нее произойдет существенное снижение коэффициента готовности. Например, если такие ресурсы системы, как время центрального процессора будут постоянно тратиться на работу антивирусных программ, шифрование, резервное архивирование, протоколирование и тому подобное, скорость работы пользователей в такой системе может упасть до нуля.

Список использованных источников

- Андреева, В.И. Делопроизводство. Требования к документообороту фирмы (на основе ГОСТов РФ) / В.И. Андреева. - М.: Бизнес-школа Интел-Синтез; Издание 2-е, перераб. и доп., 2016. - 222 c

- Барихин, А. Б. Делопроизводство и документооборот / А.Б. Барихин. - М.: Книжный мир, 2014. - 416 c.

- Басаков, М. И. Документы и документооборот коммерческой организации / М.И. Басаков. - М.: Феникс, 2016. - 416 c.

- Брызгалин, А. В. Свод хозяйственных договоров и документооборота предприятий с юридическим, арбитражным и налоговым к / А.В. Брызгалин, В.Р. Берник, А.Н. Головкин. - М.: Налоги и финансовое право, 2010. - 656 c.

- Даниленко, А. Ю. Безопасность систем электронного документооборота. Технология защиты электронных документов / А.Ю. Даниленко. - М.: Ленанд, 2015. - 232 c.

- Жеребенкова, А.В. Документооборот на предприятии / А.В. Жеребенкова. - М.: Вершина; Издание 2-е, перераб. и доп., 2011. - 384 c.

- Захаркина, О. И. Кадровая служба предприятия. Делопроизводство, документооборот и нормативная база / О.И. Захаркина, Д.Е. Гусятникова. - М.: Омега-Л, 2010. - 264 c.

- Карсетская, Е. Кадровый документооборот. Локальные нормативные акты, которые проверит трудовая инспекция / Е. Карсетская. - М.: АйСи Групп, 2011. - 168 c.

- Куняев, Н. Н. Конфиденциальное делопроизводство и защищенный электронный документооборот / Н.Н. Куняев, А.С. Демушкин, А.Г. Фабричнов. - М.: Логос, 2011. - 118 c.

- Логинова, А.Ю. Правда об электронном документообороте / А.Ю. Логинова. - М.: Книга по Требованию, 2015. - 220 c.

- Лушников, В. В. 1С: Документооборот. 200 вопросов и ответов / В.В. Лушников, А.В. Бондарев. - М.: 1С-Паблишинг, 2014. - 298 c.

- Майкл, Майкл Дж. Саттон Д. Саттон Корпоративный документооборот: принципы, технологии, методология внедрения / Майкл Дж. Майкл Д. Саттон Саттон. - М.: Азбука, БМикро, 2013. - 448 c.

- Прохоренко, Д. М. Электронный документооборот в программе Microsoft Outlook 2007 / Д.М. Прохоренко. - М.: РИВШ, 2010. - 518 c.

- Рогожин, М. Ю. Делопроизводство и документооборот в бухгалтерии / М.Ю. Рогожин. - М.: ГроссМедиа, РОСБУХ, 2011. - 248 c.

- Саттон Корпоративный документооборот. Принципы, технологии, методология внедрения / Саттон, М.Д.Д.. - М.: СПб: Азбука, 2013. - 448 c.

- Семенихин, В.В. Кадровый документооборот / В.В. Семенихин. - М.: Эксмо, 2014. - 384 c.

- Суслова, Ю. А. Индивидуальный предприниматель. 5 в 1. Налогообложение и налоговая отчетность. Взносы во внебюджетные фонды. Документооборот. Трудовые отношения. Применение ККМ / Ю.А. Суслова. - М.: Рид Групп, 2011. - 256 c.

- Усманова, Н.Р. Документооборот предприятия / Н.Р. Усманова. - М.: Приор, 2015. - 400 c.

Приложение 1

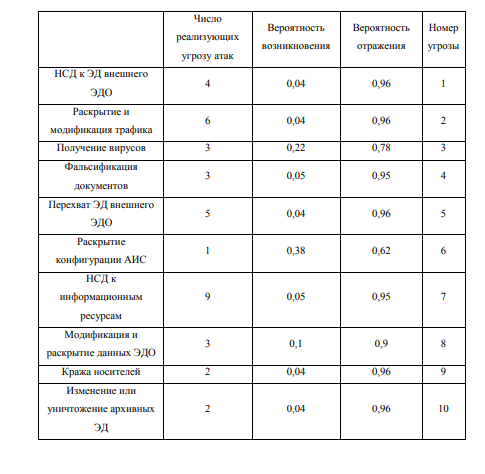

Исходные параметры оценки штатных мер защиты ЭДО

- Оборотные активы предприятия (роль оборотных активов в управлении финансами на предприятии)

- Менеджмент человеческих ресурсов (оценка системы управления персоналом в организации)

- Социально-экономический эффект от проведения спортивных соревнований международного уровня (методология оценки экономических эффектов международных спортивных событий)

- Ценообразование на услуги фитнес-клуба

- Послепечатные процессы полиграфического производства

- Рекламно-графический комплекс для музея

- Проектирование реализации операций бизнес-процесса ООО «NewStyle» “Продажи”

- Проектирование реализации операций бизнес-процесса “Продажи”

- Защита информации в банковских системах

- Нематериальные блага и их защита .

- Облачные системы хранения данных

- Проектирование реализации операций бизнес-процесса