«Системы предотвращения утечек конфиденциальной информации (DLP)»

Содержание:

ВВЕДЕНИЕ

Для каждой компании любой сферы бизнеса защита коммерческой информации – одна из приоритетных задач. Ведь последствия утечки коммерческой тайны или другой важной информации способны нанести неоценимый убыток организации.

Необходимость защиты от внутренних угроз была очевидна на всех этапах развития средств информационной безопасности. Однако первоначально внешние угрозы считались более опасными. В последние годы на внутренние угрозы стали обращать больше внимания, поэтому большую популярность стали набирать системы предотвращения утечек конфиденциальной информации - DLP-системы. Необходимость их использования стала упоминаться в стандартах и нормативных документах.

В настоящее время существует множество систем предотвращения утечек конфиденциальной информации, при этом каждая из них обладает различным функционалом. Поэтому перед руководителем организации стоит непростой вопрос о выборе средства борьбы с утечкой конфиденциальной информации, удовлетворяющего его потребностям и финансовым возможностям.

Цель работы состоит в анализе существующих систем предотвращения утечек конфиденциальной информации.

В соответствии с поставленной целью задачами работы являются:

- определение понятие конфиденциальности информации и необходимость ее защиты;

- классификация технологических средств борьбы с утечкой конфиденциальной информации;

- определение понятия, задач и принципов работы DLP-системы;

- сравнительный анализ DLP-систем;

- обоснование выбора системы предотвращения утечек конфиденциальной информации.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ ОСНОВЫ СИСТЕМ ПРЕДОТВРАЩЕНИЯ УТЕЧЕК КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

Понятие конфиденциальности информации и необходимость ее защиты

Все данные компании классифицируются в целях защиты информации на следующие четыре категории:

- секретная информация;

- конфиденциальная информация;

- информация для служебного пользования;

- общедоступная информация.

Конфиденциальная информация - это информация, доступ к которой ограничивается в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Конфиденциальная информация представляет собой совокупность данных, имеющих особую ценность и известных, как правило, очень узкому кругу лиц.

Конфиденциальная информация может применяться по усмотрению лица, который ей обладает, при этом выбранный способ не должен противоречить нормам закона, поскольку за не сохранение коммерческой тайны законодательством об информационной безопасности предусмотрена ответственность.[1]

Такая информация нуждается в защите и охране от третьих лиц. Как правило, утечка конфиденциальных данных происходит по причине работы с техникой неопытных пользователей либо является результатом злонамеренных действий. При этом термины «потеря данных» и «утечка данных» связаны между собой и часто используются как синонимы, хотя они несколько отличаются. Случаи утери информации превращаются в ее утечку тогда, когда источник, содержащий конфиденциальные сведения, пропадает и впоследствии оказывается у несанкционированной стороны. Тем не менее утечка данных возможна без их потери.

Утечка информации, независимо от размеров организации, может нанести значительные убытки организации, включая ущерб от ухудшения ее имиджа.

Следует отметить, что во избежание неприятных ситуаций со своими сотрудниками в отношении информации, представляющей для фирмы особую важность, руководителю организации стоит утвердить перечень конфиденциальной информации и предоставить свободный доступ персонала к его изучению. Также должны быть оговорены ответственность сотрудников и механизм контроля за соблюдением конфиденциальности информации. В идеале на фирме, особенно крупной, должна быть сформирована политика информационной безопасности, что будет являться гарантией стабильного ее функционирования.

Сегодня преобладающий объем информации хранится в электронном виде, что увеличивает количество различного рода хакерских атак, приводящих порой к непоправимым последствиям для фирмы. В данной связи одной из важнейших задач фирмы является техническая защита конфиденциальной информации. Следует подчеркнуть, что незаконное использование информации происходит, как правило, не из-за технических неполадок, а является результатом злоумышленных действий и небрежности персонала организации. Поэтому необходимо комплексное взаимодействие организационно-правовых и технических мер, исключающих несанкционированное проникновение в систему и утечку информации.

Выделяют три пути вывода информации за пределы информационной среды фирмы: сетевой, локальный, утрата носителя (рисунок 1.1).

Для обнаружения конфиденциальной информации, передаваемой сетевыми средствами, необходимы механизмы перехвата почтового и интернет-трафика, а также контроль за сетевыми принт-серверами.

Отследить локальный путь утечки информации возможно посредством установки на компьютере пользователя программы-агента, которая будет отслеживать потенциально опасные действия, и реагировать на них в соответствии с централизованно управляемыми политиками.

Утрату носителя информации невозможно свести к нулю, поэтому в целях борьбы с утечкой информации необходимо шифрование всего диска или отдельных файлов. По мнению Вениамина Левцова, директора департамента продуктов и услуг LETA IT-company, поскольку этот сценарий утечки является весьма распространенным, полноценное решение должно предусматривать и криптографическую защиту.[2]

Каналы утечки информации

Утрата носителя

- потеря носителя (ноутбука, смартфона и т.п.);

- кража носителя (ноутбука, смартфона и т.п.)

Локальный

- USB-накопители;

- съемные жесткие диски;

- запись на CD/DVD;

- локальная печать

Сетевой

- электронная почта;

- системы передачи мгновенных сообщений (ICQ, MSN, AOL);

- веб-почта;

- ftp-соединения;

- сетевая печать

Рисунок 1.1. Классификация каналов утечки информации

В целях предотвращения утечки конфиденциальной информации в первую очередь необходимо осуществление следующих организационных мероприятий: организация налаженной системы пропускного режима, контроль над пребыванием персонала организации в помещении и временем его ухода, подборе кадров и ознакомление их с рамками секретности информации и правилам работы с ней, правилам использования сменных носителей информации.

Таким образом, качественная система защиты конфиденциальной информации должна разрабатываться персонально для конкретной организации, согласно ее интересам, в зависимости от того, какова система данных, и какая степень серьезности защиты требуется, кто в состоянии нанести урон информационной системе организации и кто в этом заинтересован.

Технологические средства борьбы с утечкой конфиденциальной информации

Средства борьбы с утечкой конфиденциальной информации делят на стандартные и дополнительные.

Стандартные средства безопасности представляют собой обычные доступные механизмы, которые охраняют компьютеры от аутсайдера, а также инсайдерских атак. Среди стандартных мер безопасности выделяют:

- межсетевые экраны - программные или программно-аппаратные элементы компьютерной сети, основной задачей которых является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами;

- системы обнаружения вторжений (IDS) - программные или аппаратные средства, предназначенные для выявления фактов неавторизованного доступа (вторжения или сетевой атаки) в сеть. Как правило, IDS становятся необходимым дополнением к межсетевым экранам и служат механизмами мониторинга и наблюдения подозрительной активности. Они могут обнаружить атакующих, которые обошли Firewall, и выдать отчет об этом администратору. Стоит отметить, что технологии обнаружения проникновений не делают систему абсолютно безопасной;

- антивирусное программное обеспечение - специализированная программа для обнаружения компьютерных вирусов, а также вредоносных программ и восстановления заражённых (модифицированных) такими программами файлов, а также для профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом. Однако набор антивирусного программного обеспечения не гарантирует полную защиту, а только минимизирует опасности от вирусов и вредоносных программ.

Дополнительные меры безопасности используют узкоспециализированные сервисы и временные алгоритмы для обнаружения ненормального доступа к данным или ненормального обмена электронной почтой. Такие информационные технологии выявляют программы и запросы, поступающие с вредоносными намерениями, и осуществляют глубокие проверки компьютерных систем.

К дополнительным мерам безопасности относятся специально разработанные DLP-системы, которые служат для обнаружения и предотвращения несанкционированных попыток копировать или передавать конфиденциальные данные (преднамеренно или непреднамеренно) без разрешения или доступа, как правило, со стороны пользователей, которые имеют право доступа к конфиденциальным данным. Для того чтобы классифицировать определенную информацию и регулировать доступ к ней, DLP-системы используют механизм точного соответствия данных, структурированной дактилоскопии, статистические методы, прием правил и регулярных выражений, опубликований кодовых фраз, концептуальных определений и ключевых слов.[3]

Понятие, задачи и принципы работы DLP-системы

DLP (Data Loss Prevention) - это программное обеспечение, предназначенное для предотвращения потери данных путем обнаружения возможных нарушений при их отправке и фильтрации.

Следует отметить, что попыток дать определение этому классу информационных систем было много:

- ILD&P - Information Leakage Detection & Prevention («выявление и предотвращение утечек информации»);

- ILP - Information Leakage Protection («защита от утечек информации»);

- ALS - Anti-Leakage Software («антиутечное ПО»);

- CMF - Content Monitoring and Filtering («мониторинг контента и фильтрация»);

- EPS - Extrusion Prevention System («система предотвращения вторжений».

Но в качестве общеупотребительного термина утвердилось название DLP - Data Loss Prevention (Data Leak Prevention, «защита от утечек данных»), предложенная в 2005 году. В качестве русского аналогичного термина принято словосочетание «системы защиты конфиденциальных данных от внутренних угроз», под которыми понимаются намеренные либо случайные злоупотребления со стороны сотрудников организации, имеющих легальные права доступа к конфиденциальным данным, своими полномочиями.

Использование DLP системы наиболее актуально для организаций, где риск утечки конфиденциальной информации повлечет серьезный финансовый или репутационный ущерб, либо где настороженно относятся к лояльности своих сотрудников.

Основное предназначение системы защиты от утечек конфиденциальной информации - отслеживание и блокирование попыток несанкционированной передачи данных за пределы корпоративной сети в соответствии с принятой в организации политикой конфиденциальности.

Чтобы систему можно было отнести к классу DLP, она должна соответствовать, по мнению исследовательского агентства Forrester Research, следующим критериям:

- многоканальность - способность осуществлять мониторинг нескольких возможных каналов утечки данных. В сетевом окружении это как минимум e-mail, Web и IM, а не только сканирование почтового трафика или активности базы данных. На рабочей станции — мониторинг файловых операций, работы с буфером обмена данными, а также контроль e-mail, Web и IM;

- унифицированный менеджмент - наличие унифицированных средств управления политикой информационной безопасности, анализом и отчетами о событиях по всем каналам мониторинга;

- активная защита – способность к обнаружению фактов нарушения политики безопасности при одновременном принуждении к ее соблюдению (блокировать подозрительные сообщения и т.п.);

- одновременный учет содержания и контекста - учет как ключевых слов и выражений, встречающихся в определенном документе, так и его общего содержания, а также тип приложения, протокол, активность, отправителя, адресата и т. п.[4]

Рассматривая функциональность DLP-систем следует учитывать категории объектов мониторинга, среди которых по мнению аналитиков Forrester Research следующие.

- Data-in-motion (данные в движении) - данные, передаваемые по сетевым каналам: Web (HTTP/HTTPS протоколы), интернет-мессенджеры (ICQ, QIP, Skype, MSN и т.д.), корпоративная и личная почта (POP, SMTP, IMAP и т.д.), беспроводные системы (WiFi, Bluetooth, 3G и т.д.), FTP – соединения;

- Data-at-rest (хранящиеся данные) - это информация на устройствах хранения данных: файловых серверах, специализированных хранилищах, USB-устройствах и др.;

- Data-in-use (данные в использовании) – это информация, обрабатываемая в текущий момент.

В соответствии со своим предназначением DLP-система выполняет следующие основные функции:

- контроль передачи информации через Интернет с использованием е-мail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации на внешние носители - CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации от утечки путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных и соответствующее информирование администраторов информационной безопасности организации об инцидентах;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам.

В функционал современных систем защиты конфиденциальных данных от внутренних угроз также входят следующие:

- инструмент анализа работы коллектива – оптимизация рабочих процессов на основании учета рабочего времени сотрудников, определения на основе данных, полученных при помощи DLP, как они справляются со своими обязанностями в целях оптимального распределения функции между ними и делегирования задач. DLP-решения позволяют также выгружать из системы статистику по работе каждого пользователя и на ее основе делать выводы об уровне вовлеченности сотрудника в рабочий процесс;

- инструмент правовой поддержки - предоставление доказательной базы в случае судебного разбирательства, как при разборе дел, непосредственно связанных как с разглашением конфиденциальной информации, так и с невыполнением работником своих обязанностей;

- мотивационный инструмент - улучшение рабочего климата в коллективе, поскольку сотрудники чувствуют ответственность за проделанную работу, так как в конце недели руководитель просмотрит отчеты;

- backup – резервное копирование - создание архива бизнес-коммуникации, что особенно актуально для сотрудников, чьи должностные обязанности предполагают большое количество переписки;

- инструмент ограничения доступа - выполнение функции брандмауэра, то есть реализация возможности запрета на посещение определенных сайтов в рабочее время и блокировки нежелательных для руководителя процессов, запускаемых работниками.[5]

Выделяют следующие типы DLP-систем:

- Network DLP - программное обеспечение, устанавливаемое в точках сети, исходящих вблизи периметра. Такая система анализирует сетевой трафик с целью обнаружения конфиденциальной информации, отправляемой с нарушениями политики информационной безопасности;

- Endpoint DLP – программное обеспечение, функционирующее на рабочих станциях конечных пользователей или серверах в организациях, позволяющее контролировать весь спектр потенциально опасных устройств и сетевых коммуникаций: USB-порты, дисководы, CD/DVD-приводы, а также FireWire, инфракрасные, параллельные и последовательные порты, WiFi и Bluetooth-адаптеры, ленточные накопители, КПК, любые внутренние и внешние сменные накопители и жесткие диски, буфер обмена Windows, простые и SSL-защищенные SMTP-сессии электронной почты, HTTP и HTTPS-сессии, веб-почту и социальные сети, службы мгновенных сообщений, файловый обмен по протоколам FTP и FTP-SSL, Telnet-сессии. Такая система осуществляет детальный аудит (включая теневое копирование) действий пользователей с устройствами, протоколами и данными и позволяет разрешить либо запретить доступ к информации, извлекая и отфильтровывая содержимое данных, копируемых на внешние съемные устройства хранения информации и передаваемых по сетевым каналам. Endpoint DLP имеет систему удаленного управления, позволяющую обеспечивать доступ ко всем возможным функциям программы с рабочего места администратора системы.

DLP-система по сравнению с иными системами, функционирующими на основе конечных точек, имеет преимущество в том, что она может контролировать и управлять доступом и к устройствам физического типа (мобильные устройства с возможностями хранения данных), а также получать доступ к информации до ее шифрования.

В DLP-системах конфиденциальная информация может определяться следующими способами:

- лингвистический анализ информации;

- статистический анализ информации;

- регулярные выражения (шаблоны);

- метод цифровых отпечатков и т.д.

В состав DLP-системы входят два модуля:

- хост модуль - устанавливается на рабочие станции пользователей и обеспечивает контроль действий производимых пользователем в отношении конфиденциальной информации, а также позволяет отслеживать активность пользователя по различным параметрам (время, проведенное в Интернет, запускаемые приложения, процессы и пути перемещения данных и т.д.);

- сетевой модуль - устанавливается на прокси-серверах, серверах электронной почты, а также в виде отдельных серверов и осуществляет анализ передаваемой по сети информации и контролирует трафик выходящей за пределы защищаемой информационной системы. В случае обнаружения в передаваемой трафике конфиденциальной информации сетевой модуль пресекает передачу данных.

Распознавание конфиденциальной информации в DLP-системах производится двумя способами:

- анализом формальных признаков - специальных маркеров документа (грифа документа, специально введенных меток и др.), который позволяет избежать ложных срабатываний (ошибок первого рода), однако требует предварительной классификации документов, внедрения меток, сбора сигнатур и т.д. Пропуски конфиденциальной информации (ошибки второго рода) при этом методе вполне вероятны, если конфиденциальный документ не подвергся предварительной классификации;

- анализом контента – содержимого документа - который дает ложные срабатывания, однако позволяет выявить пересылку конфиденциальной информации не только среди грифованных документов.

В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система. Для лучшей производительности DLP-системы необходимо сочетание обоих методов.

В зависимости от способности блокирования информации, опознанной как конфиденциальная, выделяют следующие DLP-системы:

- с активным контролем действий пользователя, которые позволяют блокировать передаваемую информацию и лучше борются со случайными утечками данных, однако способны допустить случайную остановку бизнес-процессов организации;

- с пассивным контролем действий пользователя, которые не позволяют блокировать передаваемую информацию, при этом безопасны для бизнес-процессов, но подходят только для борьбы с систематическими утечками.

В зависимости от сетевой архитектуры выделяют:

- шлюзовые DLP - работают на промежуточных серверах;

- хостовые DLP - используют агенты, работающие непосредственно на рабочих станциях сотрудников.

Сегодня наиболее распространенным вариантом является совместное использование шлюзовых и хостовых компонентов.

Следует отметить, что существуют различия в современных подходах к проблеме утечек информации на территории постсоветского пространства и за рубежом. Так в США компании прежде всего нацелены на снижение рисков утечки данных, и внедрение DLP-системы является масштабным и долгим процессом, который влечет за собой изменение регламентов компании, проведение обучения сотрудников для формирования у них понимания того, как жить дальше в условиях новых требований со стороны безопасности. В России руководству в первую очередь важен результат расследования конкретного инцидента информационной безопасности. Работа же по мониторингу и анализу в целях снижения рисков утечки информации отходит на второй план. Российским компаниям важно, чтобы DLP-система своевременно проинформировало офицера информационной безопасности об утечке в рамках существующего бизнес-процесса. Также должна быть возможность post factum поднять нужные данные из системы хранения. Таким образом, DLP-система на российском рынке – это в первую очередь инструмент для расследования инцидентов в кратчайшие сроки посредством корректного доступа к максимальному количеству систем-источников информации.

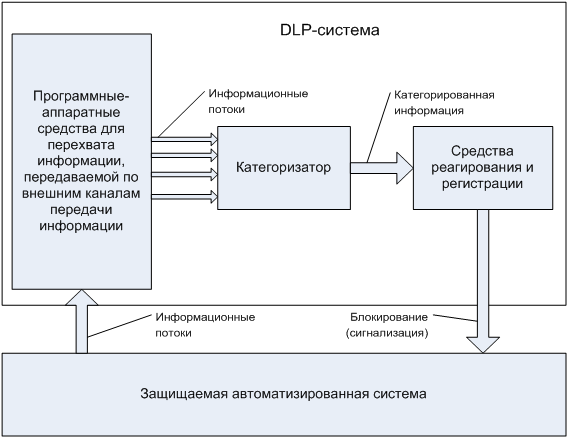

Схема функционирования DLP-систем представлена на рисунке 1.2.

Рисунок 1.2. Схема функционирования DLP-системы[6]

Так подсистемами DLP-системы являются:

- средства перехвата информации, передаваемой по внешним каналам (за пределы защищаемой автоматизированной системы): драйверы для контроля вывода информации на печать, контроля подключаемых устройств, межсетевые экраны, контролирующие сетевой трафик и т.д.;

- средства реагирования и регистрации, которые либо блокируют передачу конфиденциальной информации, либо оповещают администратора безопасности о несанкционированной передаче (утечке) информации;

- категоризатор - ядро DLP-системы, анализирующий передаваемую информацию в целях определения степени конфиденциальности информации.

Категоризатор имеет следующие основные элементы:

- словари категорий предметной области - для категорирования информации по нахождению в анализируемом тексте определенного количества слов из словаря определенной категории;

- анализатор - для поиска в анализируемом тексте ключевых слов по словарям и определения принадлежности их к той или иной категории. Как правило, анализ сводится к поиску в тексте ключевых слов по тематическому словарю и категорированию с помощью байесовского метода по заранее установленным весовым коэффициентам;

- обработчик результатов - для обработки и вывода результатов работы категоризатора информации в зависимости от пользовательских настроек.

Так DLP-система работает следующим образом:

1. Получает описание защищаемых данных, т.е. осуществляется настройка системы на данные - определяются данные, перемещение которых будет контролироваться системой, реакции системы на обнаруженные инциденты, правила информирования об инциденте и др.;

2. Распознает защищаемые данные в потоке, исходящем из внутреннего информационного поля компании вовне;

3. Реагирует на обнаруженные попытки и формирует доказательную базу для расследования инцидентов.

В случае противодействия утечкам DLP-система позволяет осуществлять перехват (блокирование) или зеркалирование (только аудит) отправки, проводить анализ содержания отправки в соответствии с используемыми механизмами контроля.

DLP-система может блокировать все запрещенные действия (print screen, печать, формирование отправки через коммуникационные каналы и т.д.) либо блокировать обращение к файлу через программы, не внесенные в число разрешенных для работы с данным файлом.

Далее формируются «цифровые отпечатки» открытого документа и реализуется препятствие отправке конфиденциального содержания.

Затем происходит информирование ответственного сотрудника, а детали инцидента вносятся в журнал системы. Назначенный сотрудник оценивает, насколько адекватным был вердикт системы и, если тревога оказывается ложной, вручную отдает команду провести отправку задержанного сообщения.

Сетевые механизмы перехвата позволяют оперировать с уже сформированными пакетами, в то время как агентское решение - отслеживать действия на конечной рабочей станции. В настоящее время большинство DLP-решений использует комбинированный подход: и сетевой перехват отправки, и локальный агент.

Таким образом, на сегодняшний день DLP-система – это специальный программный продукт, который позволяет в режиме реального времени обнаружить и/или блокировать несанкционированную передачу (утечку) конфиденциальной информации по одному или нескольким каналам коммуникаций, используя информационную инфраструктуру предприятия, при этом для обнаружения утечек должен использоваться контентный и контекстный анализ данных. Данная система выполняет глубокий анализ содержания информации, организует автоматическую защиту конфиденциальных данных в конечных информационных ресурсах, на уровне шлюзов передачи данных и в системах статического хранения данных, а также запускает процедуры реагирования на инциденты для принятия надлежащих мер. Главной задачей DLP-систем является контроль жизненного цикла конфиденциальных данных в компании. DLP-системы являются незаменимыми для компаний и организаций, где утечка важной информации приведет к большому ущербу и повлечет финансовые утраты.

ГЛАВА 2. АНАЛИЗ СУЩЕСТВУЮЩИХ СИСТЕМ ПРЕДОТВРАЩЕНИЯ УТЕЧЕК КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

2.1. Сравнительный анализ DLP-систем

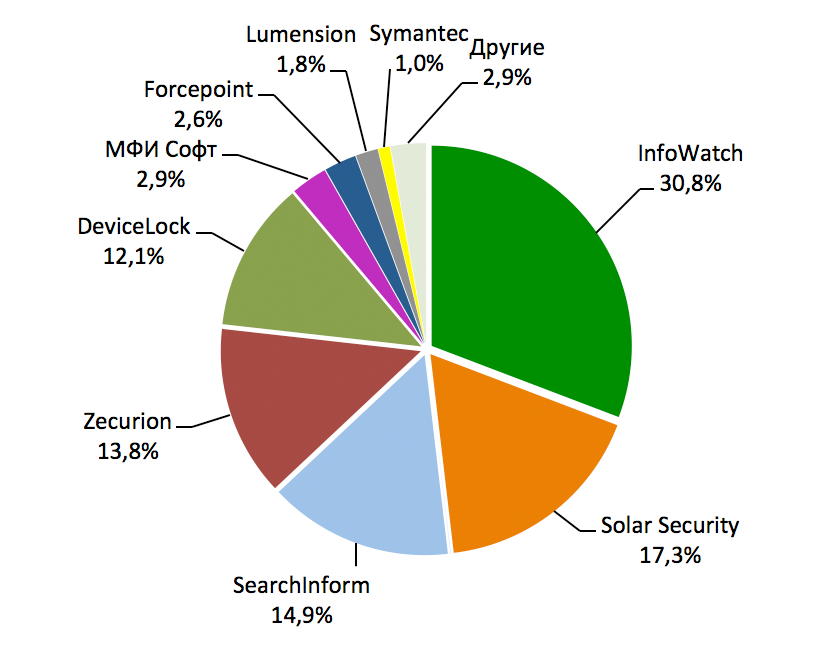

В настоящее время на российском рынке средств защиты от утечек конфиденциальных данных согласно информационно-аналитического центра Anti-Malware.ru, основными игроками являются следующие компании: InfoWatch, Solar Secury (ранее «Инфосистемы Джет»), SearchInform, Zecurion, DeviceLock, МФИ Софт, Forcepoint (бывший Websense), Lumension и Symantec (рисунок 21).

Рисунок 2.1. Доли рынка основных участников DLP-рынка в России в 2015 году[7]

По итогам 2015 года лидером DLP-рынка является InfoWatch с долей 30,8%. За ней следует Solar Secury с долей рынка 17,3%. Замыкает тройку лидеров SearchInform, контролирующий 14,9% рынка. Очень близко от лидирующей тройки находятся Zecurion и DeviceLock с долями рынка 13,8% и 12,1% соответственно. На долю МФИ Софт приходится 2,9% рынка. Так все первые шесть лидирующих мест занимают российские компании, которые год за годом укрепляют свои позиции относительно американских конкурентов, среди них заметными остались только три - Forcepoint, Lumension и Symantec.

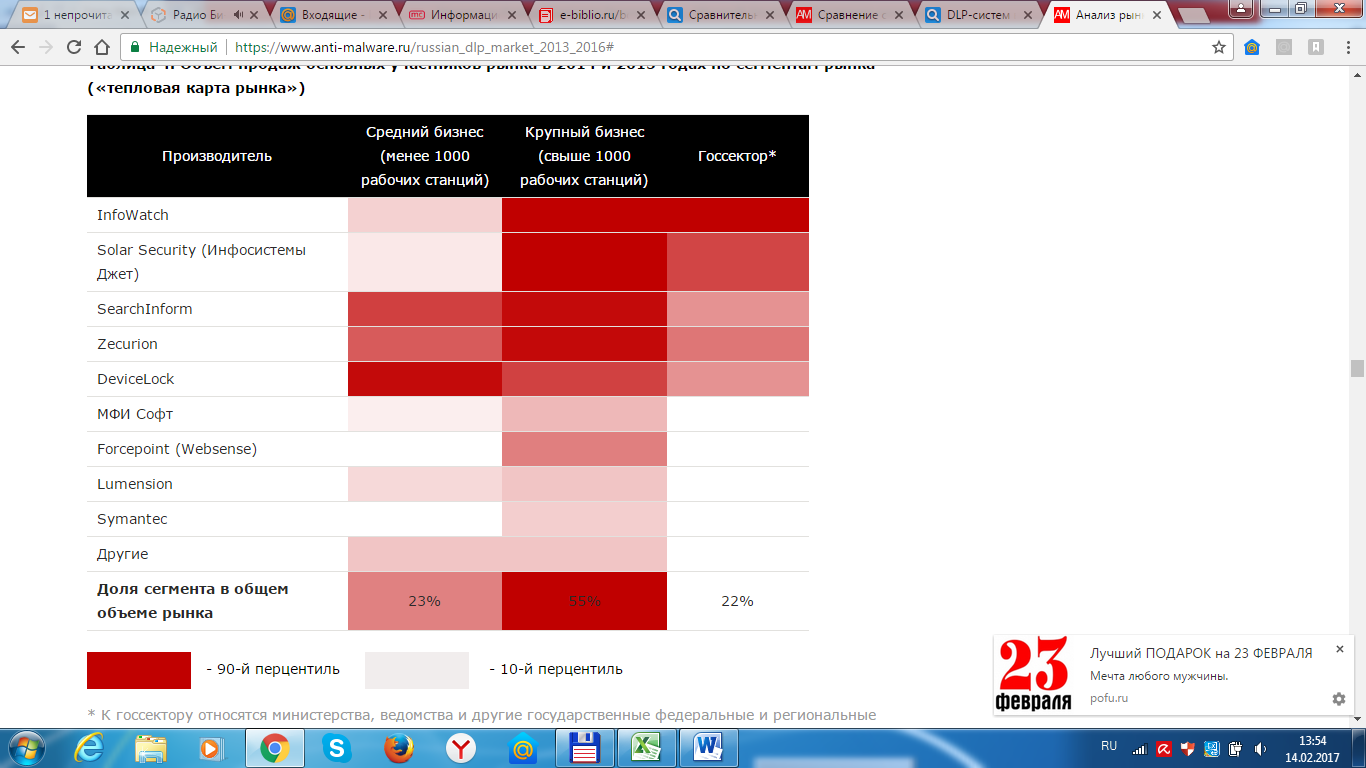

Подавляющая часть DLP-рынка в России в денежном выражении приходится на сегмент крупного бизнеса (в российской классификации - от 1000 рабочих станций и выше) – 55% и госсектор (22%). Отмечается повышение интереса к DLP-системам со стороны среднего бизнеса (от 500 до 1000 рабочих станций)- 23% (Приложение 1). Мелкие компании (до 500 рабочих станций) ввиду ограниченности размеров своих бюджетов практически не используют полнофункциональные DLP-продукты (их бюджет позволяет использовать только DLP-Lite).

Компании InfoWatch и Solar Security ориентированы на создание DLP-систем для представителей крупного бизнеса и госсектора. SearchInform, Zecurion и DeviceLock производят DLP-решения преимущественно для представителей среднего бизнеса. Websense, МФИ Софт и Symantec работают на создании систем для крупного бизнеса.

Универсального средства борьбы с утечкой конфиденциальной информации, подходящего любой компании, сегодня нет. Поэтому важно понимать, чем один продукт отличается от другого, и какой продукт подойдет конкретной организации.

Посредством таблицы 2.1 рассмотрено, на сколько продукты, представленные на российском рынке, соответствуют критериям принадлежности к классу DLP-систем, выделенным исследовательским агентством Forrester Research.

Как свидетельствуют данные таблицы 2.1. только половину представленных можно отнести к классу DLP, Это продукты компаний InfoWatch, SearchInform, МФИ СОФТ, Forcepoint и Symantec.

Таблица 2.1.

Соответствие продуктов, представленных на российском рынке, критериям принадлежности к классу DLP-систем

|

Компания |

Продукт |

Критерий принадлежности к DLP системам |

|||

|

Многока-нальность |

Унифициро-ванный менеджмент |

Актив-ная защита |

Учет как содержания, так и контекста |

||

|

InfoWatch |

IW Traffic Monitor |

Да |

Да |

Да |

Да |

|

Solar Security |

Solar Dozor |

Да |

Нет |

Да |

Да |

|

SearchInform |

SearchInformClient |

Да |

Да |

Да |

Нет |

|

Zecurion |

Zgate, Zlock |

Да |

Да |

Да |

Нет |

|

DeviceLock |

DeviceLock DLP |

Да |

Да |

Да |

Нет |

|

МФИ СОФТ |

АПК "Гарда Предприятие" |

Да |

Да |

Да |

Да |

|

Forcepoint |

Websense Content Protection |

Да |

Да |

Да |

Да |

|

Lumension |

Sanctuary Device Control |

Нет |

Нет |

Нет |

Нет |

|

Symantec |

Symantec Data Loss Prevention |

Да |

Да |

Да |

Да |

Для сравнения DLP-систем вышеназванных производителей использованы следующие критерии:

- режимы работы;

- режимы перехвата информации;

- возможности интеграции;

- мониторинг и защита агентов;

- производительность и отказоустойчивость;

- контролируемые каналы (электронная почта, системы мгновенного обмена сообщений, протокол HTTP и его модификации; протоколы FTP и P2P; туннелирующие протоколы, внешние устройства, мобильные устройства; прочие протоколы);

- контроль действий корпоративных пользователей;

- поиск конфиденциальной информации в сети организации;

- возможные реакции на инцидент;

- аналитические возможности;

- хранение, ретроспективный анализ, отчетность.

Результаты сравнения по данным критериям представлены в таблице 2.2.

Таблица 2.2.

Сравнительный анализ DLP-систем, представленных на российском рынке

|

Критерий сравнения |

InfoWatch |

Solar Security |

Search Inform |

Zecurion |

МФИ СОФТ |

Symantec |

|

Режимы работы |

||||||

|

- работа в режиме мониторинга |

Да |

Да |

Да |

Да |

Да |

Да |

|

- работа в режиме блокировки |

Да |

Да |

Да |

Да |

Нет |

Да |

|

- работа системы вне сети компании |

Да |

Да |

Да |

Да |

Да |

Да |

|

Режимы перехвата информации |

||||||

|

- сетевой перехват |

Да |

Да |

Да |

Да |

Да |

Да |

|

- перехват через агенты на рабочих станциях |

Да |

Да |

Да |

Да |

Да |

Да |

|

- перехват через интеграцию со сторонними станциями |

Да |

Да |

Да |

Да |

Да |

Да |

|

- перехват в разрыв |

Да |

Да |

Нет |

Да |

Нет |

Да |

|

Возможности интеграции |

||||||

|

- перехват трафика с любого почтового сервера на шлюзе |

Да |

Да |

Да |

Да |

Да |

Да |

|

- интеграция с любым proxy-сервером по протоколу ICAP |

Да |

Да |

Да |

Да |

Да |

Да |

|

- возможность подключения сразу нескольких БД |

Да |

Да |

Да |

Да |

Да |

Да |

|

- возможность развертывания в виртуальных средах |

Да |

Да |

Да |

Да |

Да |

Да |

Продолжение таблицы 2.2

|

Критерий сравнения |

InfoWatch |

Solar Security |

Search Inform |

Zecurion |

МФИ СОФТ |

Symantec |

|

Производительность и отказоустойчивость |

||||||

|

- автоматическое управление перехваченной информацией |

Автоиндексация по формальным дан-ным и из-влеченному тексту, возможно удаление данных согласно политике |

Распределение информации по типам, группам, базам и хранилищам в соответствии с политиками системы |

Авторазбиение индек-сов и баз данных с перехваченной информацией по расписанию либо по настроенным условиям |

По настроенным условиям и правилам |

Автоматическая запись и индексация перехваченных данных, автоматическая выгрузка данных в файл с функцией последующего удаления |

Да |

|

- максимальная пропускная способность модуля защиты периметра корпоративной сети в схеме кластера |

400 Мбит/с, по 200 Мбит/c на один сенсор |

10 Гбит/c, по 2-3 Гбит/с на один сенсор |

Не ограничена |

10 Гбит/c |

10 Гбит/c на каждый модуль, размеры кластера не ограничены |

10 Гбит/c на один сенсор при использовании Endace Card |

|

- возможность резервирования |

В случае выхода из строя основного сервера, любой из вспомог. серверов стан-ся основным и может управлять агентами, раздавать политики и прини-мать тене-вые копии |

Возможность пере-дачи упра-вления прав резервным серверам, автопереключения между хранилищами в слу-чае отказа основного хранилища |

Нет |

Перераспределение нагрузки |

Нет |

Да |

Продолжение таблицы 2.2

|

Критерий сравнения |

InfoWatch |

Solar Security |

Search Inform |

Zecurion |

МФИ СОФТ |

Symantec |

|

Контролируемые каналы |

||||||

|

- SMTP |

SMTP, ESMTP, на шлюзе или на рабочих станциях |

SMTP, ESMTP, исходящая почта |

SMTP (исходящий на шлюзе и/или через агенты), SMTPs (через агенты) |

SMTP, eSMTP (входящий и исходящий) |

SMTP (исходящий на шлюзе) |

SMTP, eSMTP (исходящая почта на шлюзе) |

|

- ICQ, QIP |

Да |

Да |

Да |

Да |

Да |

Нет |

|

- Mail.Ru Агент |

Да |

Да |

Да |

Да |

Да |

Нет |

|

- HTTPIM (обмен сообщениями в социальных сетях) |

Да |

Да |

Да |

Да |

Да |

Нет |

|

Skype |

Текстовые сообщенияголосовой трафик, SMS и файлы через InfoWatch Device Monitor |

Текстовые сообщенияфайлы, голосовой трафик с возможностью блоки-ровки по политикам |

Текстовые сообщения, голосовые сообщения, SMS и файлы |

Текстовые сообщения, файлы, голосовой и видео трафик |

Текстовые сообщения, файлы |

Только передаваемые файлы и контроль текста, вставленного через буфер обмена |

|

- HTTP и его модификации |

Да |

Да |

Да |

Да |

Да |

Да |

|

- внешние устройства |

USB, DVD/ CD-ROM, COM, LPT, USB, IrDA, FireWire, Модемы, Bluetooth, принтеры, медиа, камеры, сканер, HID, Flop-py, Smart-карта,КПК, диски, Wi-Fi |

USB, DVD/ CD-ROM, Bluetooth, принтеры, медиа, камеры, сканер, USB-Flop-py, КПК, диски, пе-реносные устройства Windows, Wi-Fi |

USB, DVD/ CD-ROM, COM, LPT, IrDA, FireWire, Модемы, Bluetooth, принтеры, медиа, камеры, сканер, HID, Floppy, Smart-карта, КПК, диски, Wi-Fi |

USB, DVD/CD-ROM, COM, LPT, USB, IrDA, FireWire, Модемы, HID, Flop-py, Smart-карта,КПК, диски, Wi-Fi |

HDD, USB, COM, LPT, Wi-Fi, Bluetoothпринтеры |

USB, DVD/ CD-ROM, COM, LPT, USB, IrDA, FireWire, Модемы, Bluetooth, принтерыHID, Flop-py, Smart-карта,КПК, диски, Wi-Fi |

Окончание таблицы 2.2.

|

Критерий сравнения |

InfoWatch |

Solar Security |

Search Inform |

Zecurion |

МФИ СОФТ |

Symantec |

|

- шифрование файлов на USB-устройствах |

Нет |

Нет |

Нет |

Да |

Нет |

Нет |

|

- контроль подключений к Wifi-сетям, кроме разрешенных |

Да |

Нет |

Нет |

Нет |

Нет |

Нет |

|

Поиск конфиденциальной информации в сети организации |

||||||

|

- сканирование рабочих станций |

Да |

Да |

Да |

Да |

Нет |

Да |

|

- сканирование общих сетевых хранилищ |

Да |

Да |

Да |

Да |

Нет |

Да |

|

- удаление или перемещение конфиденциальных данных в карантин |

Да |

Да |

Нет |

Да |

Нет |

Да |

|

- определение доступа к файлу |

Нет |

Нет |

Да |

Да |

Нет |

Да |

|

Возможные реакции на инцидент |

||||||

|

- запись в журнал, теневое копирование, уведомление администратора |

Да |

Да |

Да |

Да |

Да |

Да |

|

- блокировка соединения, карантин |

Да |

Да |

Да |

Да |

Нет |

Да |

|

Аналитические возможности |

||||||

|

- байесовский алгоритм |

Да |

Да |

Нет |

Да |

Нет |

Нет |

|

- контроль движения документов с печатями или подписями и отсканированных |

Да |

Да |

Нет |

Да |

Нет |

Нет |

|

Ретроспективный анализ и отчетность |

||||||

|

-граф-анализатор взаимодействий персонала |

Нет |

Нет |

Да |

Нет |

Нет |

Нет |

По результатам сравнительного анализа, нельзя однозначно выделить лучшую DLP-систему, поскольку рассмотренные системы имеют широкий спектр решаемых задач и в зависимости от того, решение какой задачи, какие технологии или функциональные возможности для организации наиболее важны, следует и принимать решение о внедрении той или иной DLP-системы.

Так если руководитель считает, что основная утечка информации возможна через социальные сети либо через системы мгновенного обмена сообщений, то не стоит внедрять DLP-системы Symantec.

Если для руководителя основной задачей является мониторинг работы персонала, оптимальным будет внедрение DLP-системы Search Inform.

Если основной упор при определении необходимости внедрения DLP-системы делается на наличие доказательной базы при расследовании инцидентов, то оптимальными являются системы InfoWatch и Solar Security. В целом DLP-системы данных компаний предоставляют наибольший функционал, поэтому и являются лидерами в своей области.

2.2. Выбор системы предотвращения утечек конфиденциальной информации

Системы DLP обладают следующими достоинствами:

- способны классифицировать и выделять наиболее важные для защиты данные;

- приспособлены для тотального охвата информационных потоков организации (множество отслеживаемых каналов, развитая система обработки инцидентов, гибкое распределение ролей);

- подстраиваются под существующие бизнес-процессы (нет необходимости в организационных преобразованиях и увеличении штата).

Однако помимо достоинств DLP-системы имеют и следующие ограничения:

- плохо подходят для гранулярной защиты единичных документов из-за приспособленности для общекорпоративного охвата (множество документов, каналов передачи, подразделений организации);

- не содержат встроенных средств шифрования;

- методы классификации данных (для глобального охвата всех обрабатываемых ресурсов), могут пропустить те данные, которым система не была обучена.[8]

Так если основная задача по обеспечению конфиденциальности организации заключается в том, чтобы не допустить распространения только нескольких конкретных документов - необходимо шифровать документы, если необходимо обезопаситься от попадания документов одного клиента другому клиенту - стоит наладить систему управления правами доступа к информации. DLP-система в этих случаях не совсем приемлема.

Стоимость внедрения DLP-систем достаточно высока и складывается из стоимости самой системы и расходов по ее внедрению.

Стоимость большинства DLP-систем напрямую зависит от количества компьютеров, которые они обслуживают, и от количества каналов передачи данных, которые должны контролироваться. При этом сама по себе DLP-система – только инструмент, который может быть мощным средством в руках опытного специалиста по информационной безопасности, а может оказаться и совершенно бесполезным.

Для внедрения DLP-системы необходимо нанять специалиста по информационной безопасности, а в крупной организации возможно даже создать целый отдел. Также необходимо разработать корпоративные политики информационной безопасности, внести изменения в трудовые соглашения с работниками, утвердить порядок проведения служебных расследований в сфере информационной безопасности. Эти мероприятия стоят также немалых финансовых затрат.

Поэтому целесообразность внедрения DLP-системы в организации стоит определять от соотношения стоимости ее покупки, внедрения и эксплуатации к размеру ущерба от утечек информации.

Внедрение DLP-системы – это, прежде всего, организационно- техническое мероприятие, то есть перед внедрением любой системы DLP необходимо четко прописать политики доступа к данным и политики хранения соответствующей конфиденциальной информации, провести обучение персонала, который с ней. Только имея рабочие политики информационной безопасности, можно интегрировать DLP-систему в инфраструктуру организации. Для того, чтобы внедренная DLP-система функционировала успешно, необходимо также наличие подготовленного к работе с ней (ее обслуживание и администрирование) технического персонала.

Поэтому целесообразность внедрения DLP-системы в организации стоит определять от соотношения стоимости ее покупки, внедрения и эксплуатации к размеру ущерба от утечек информации.

Решения DLP хорошо подходят для того случая, когда крупная организации ведет активный, но слабо поддающийся управлению обмен документами с внешними контрагентами; а при этом стоит задача обеспечения конфиденциальности этого процесса. Система DLP будет просматривать все информационные потоки и информацию, выводимую на сменные устройства записи, будет обнаруживать конфиденциальные данные в потоках и активно реагировать на обнаруженные попытки распространения конфиденциальной информации.

Руководитель любой организации заинтересован в предотвращении утечек конфиденциальной информации, однако установка DLP-системы дело, в первую очередь, дорогостоящее, и не каждая организация обладает соответствующими финансовыми возможностями. Кроме того DLP-система имеет сложный функционал, и чтобы развернуть и правильно ее настроить требуются опытные специалисты. При этом придется заплатить и за те возможности системы, которые не пригодятся для данной организации.

DLP-системы все-таки не предоставляют 100% гарантию защиты информации от утечки. В данной связи и учитывая вышесказанное, руководители в особенности малых организаций ищут альтернативы DLP- системам.

Если рассматривать альтернативы DLP-системам в плоскости контроля выполняемой работы, выделяют следующие элементы:

- учет дисциплины и расходуемого времени;

- контроль работы в сети интернет;

- контроль работы с клиентами, переписка в мессенджерах и почты;

- возможность проверки выполняемой работы;

- сохранение данных о работе;

- оповещения о нарушениях.

Поскольку в условиях потребности в обмене информации, закрытая работа коллектива (без доступа к ресурсам, в особенности сетевым) тяжело реализуема, предотвращение утечек сводится к контролю работы за компьютером. Одной из таких систем контроля является InspectSystem, в которой реализуется учет рабочего времени сотрудников с расширенным контролем. Данная программа имеет все элементы контроля DLP-систем с разным типом управления: облачно или локально.

Использование InspectSystem позволяет:

- объединить контроль над всеми офисами и регионами компании;

- используя онлайн сервис, сэкономить на закупке и обслуживании оборудования;

- проверять работу сотрудников: между собой и с клиентами;

- получать оповещения о нарушениях;

- настроить контроль и управлять без специалистов.

Для небольших организаций, у которых каждый сотрудник на счету, обеспечить защиту от утечек конфиденциальной информации возможно посредством разграничения прав доступа и шифрования данных. Используя данную концепцию, пользователь существенно обезопасит свои данные и организация может не боятся утечки шифрованных данных. Кроме этого данная концепция защиты намного проще, во внедрении и в дальнейшей поддержке, чем DLP-система. Организация получает правильную настроенную систему доступа к папкам, данные в папках шифруются. Это позволяет запустить данное решение за несколько дней и не требует серьёзных финансовых и трудовых затрат.

Таким образом, использование DLP-системы целесообразно в организациях, как правило, крупных, которые ведут активный, но слабо поддающийся управлению обмен документами с внешними контрагентами и стоит задача обеспечения конфиденциальности этого процесса. В небольших компаниях обеспечить защиту от утечек конфиденциальной информации возможно посредством разграничения прав доступа и шифрования данных. При этом каждая организация вправе решать об использовании той либо иной технологии борьбы с утечкой конфиденциальных данных.

ЗАКЛЮЧЕНИЕ

Конфиденциальная информация - это информация, доступ к которой ограничивается в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Конфиденциальная информация представляет собой совокупность данных, имеющих особую ценность и известных, как правило, очень узкому кругу лиц.

Утечка информации, независимо от размеров организации, может нанести значительные убытки организации, включая ущерб от ухудшения ее имиджа. В целях предотвращения утечки конфиденциальной информации в первую очередь необходимо осуществление организационных мероприятий. Качественная система защиты конфиденциальной информации должна разрабатываться персонально для конкретной организации, согласно ее интересам, в зависимости от того, какова система данных, и какая степень серьезности защиты требуется, кто в состоянии нанести урон информационной системе организации и кто в этом заинтересован.

Средства борьбы с утечкой конфиденциальной информации делят на стандартные - межсетевые экраны, системы обнаружения вторжений, антивирусное программное обеспечение, и дополнительные - специально разработанные DLP-системы.

DLP-система – это специальный программный продукт, который позволяет в режиме реального времени обнаружить и/или блокировать несанкционированную передачу (утечку) конфиденциальной информации по одному или нескольким каналам коммуникаций, используя информационную инфраструктуру предприятия, при этом для обнаружения утечек должен использоваться контентный и контекстный анализ данных. Данная система выполняет глубокий анализ содержания информации, организует автоматическую защиту конфиденциальных данных в конечных информационных ресурсах, на уровне шлюзов передачи данных и в системах статического хранения данных, а также запускает процедуры реагирования на инциденты для принятия надлежащих мер. Главной задачей DLP-систем является контроль жизненного цикла конфиденциальных данных в компании. DLP-системы являются незаменимыми для компаний и организаций, где утечка важной информации приведет к большому ущербу и повлечет финансовые утраты.

В настоящее время на российском рынке средств защиты от утечек конфиденциальных данных популярностью пользуются: InfoWatch, Solar Secury (ранее «Инфосистемы Джет»), SearchInform, Zecurion, DeviceLock, МФИ Софт, Forcepoint (бывший Websense), Lumension и Symantec.

Нельзя однозначно выделить лучшую DLP-систему, поскольку рассмотренные системы имеют широкий спектр решаемых задач и в зависимости от того, решение какой задачи, какие технологии или функциональные возможности для организации наиболее важны, следует и принимать решение о внедрении той или иной DLP-системы. Если основная утечка информации возможна через социальные сети либо через системы мгновенного обмена сообщений, то не стоит внедрять DLP-системы Symantec. Если для руководителя основной задачей является мониторинг работы персонала, оптимальным будет внедрение DLP-системы Search Inform. Если основной упор при определении необходимости внедрения DLP-системы делается на наличие доказательной базы при расследовании инцидентов, то оптимальными являются системы InfoWatch и Solar Security.

Использование DLP-системы целесообразно в организациях, как правило, крупных, которые ведут активный, но слабо поддающийся управлению обмен документами с внешними контрагентами и стоит задача обеспечения конфиденциальности этого процесса. В небольших компаниях обеспечить защиту от утечек конфиденциальной информации возможно посредством разграничения прав доступа и шифрования данных. При этом каждая организация вправе решать об использовании той либо иной технологии борьбы с утечкой конфиденциальных данных.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. - 324с.

- Викторов, К. Рынок DLP-систем не стоит на месте [Электронный ресурс] / К. Викторов – Электрон. журн. – Москва: [б.и.], 2013 – Режим доступа: http://www.jetinfo.ru/stati/rynok-dlp-sistem-nichto-ne-stoit-na-meste

- Волчков, П. Заставьте вашу DLP-систему работать [Электронный ресурс] / П. Волчков. – Электрон. журн. – Москва: [б.и.], 2016 – Режим доступа: http://www.jetinfo.ru/stati/zastavte-vashu-dlp-sistemu-rabotat

- Гарда Предприятие - удобная DLP-система [Электронный ресурс] / Электрон. текстовые дан. – Москва: «МФИ Софт» 2005-2016. – Режим доступа: http://www.mfisoft.ru/direction/ib/garda-predpriyatie/

- Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.18-23

- Левцов, В. Технические средства контроля утечек информации [Текст] / Вениамин Левцов // IT-MANAGER. – 2008. - №8. – С.12-15

- Неочевидные функции DLP [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2016. – Режим доступа: https://securenews.ru/dlp_functions/

- Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – 321с.

- Об информации, информационных технологиях и о защите информации [Текст]: Федеральный закон от 27 июля 2006 г. N 149-ФЗ // Собрание законодательства. – 2006. - Ст.17

- Шабанов, И. Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2013-2016 [Электронный ресурс] / И. Шабанов. - Электрон. текстовые дан. – Москва: [б.и.], 2016 – Режим доступа: https://www.anti-malware.ru/russian_dlp_market_2013_2016#

- Шабанов, И. Сравнение систем защиты от утечек (DLP) 2014 [Электронный ресурс] / И. Шабанов. - Электрон. текстовые дан. – Москва: [б.и.], 2014 – Режим доступа: https://www.anti-malware.ru/comparisons/data_leak_protection_2014_part1#part1

- DLP-системы для бизнеса [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2013.– Режим доступа: https://kapital.kz/tehnology/10675/dlp-sistemy-dlya-biznesa.html

- DLP-системы — что это такое? Выбор DLP-системы [Электронный ресурс] Электрон. текстовые дан. – Харьков: [б.и.], 2016.– Режим доступа: http://computerologia.ru/14333-2/

ПРИЛОЖЕНИЕ 1

Объем продаж основных участников DLP-рынка в 2014 и 2015 годах по сегментам рынка («тепловая карта рынка»)[9]

* К госсектору относятся министерства, ведомства и другие государственные федеральные и региональные структуры. Госкорпорации и компании с государственным участием относятся к крупному и среднему бизнесу в зависимости от их размера

-

Об информации, информационных технологиях и о защите информации [Текст]: Федеральный закон от 27 июля 2006 г. N 149-ФЗ // Собрание законодательства. – 2006. - Ст.17 ↑

-

Левцов, В. Технические средства контроля утечек информации [Текст] / Вениамин Левцов // IT-MANAGER. – 2008. - №8. – С.12-15 ↑

-

Левцов, В. Технические средства контроля утечек информации [Текст] / Вениамин Левцов // IT-MANAGER. – 2008. - №8. – С.12-15 ↑

-

Баранова, Е.К. Информационная безопасность и защита информации [Текст]: учебное пособие / Е.К. Баранова, А.В. Бабаш. – Москва: Инфра-М, 2016. – С.265 ↑

-

Неочевидные функции DLP [Электронный ресурс] / Электрон. текстовые дан. – Москва: [б.и.], 2016. – Режим доступа: https://securenews.ru/dlp_functions/ ↑

-

Кумунжиев, К.В., Зверев, И.Н. Метод повышения эффективности DLP-системы при семантическом анализе и категоризации информации / К.В. Кумунжиев, И.Н. Зверев // Современные проблемы науки и образования. – 2014. – № 5. – С.18-23 ↑

-

Шабанов, И. Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2013-2016 [Электронный ресурс] / И. Шабанов. - Электрон. текстовые дан. – Москва: [б.и.], 2016 – Режим доступа: https://www.anti-malware.ru/russian_dlp_market_2013_2016# ↑

-

Нестеров С.А. Информационная безопасность [Текст]: учебник и практикум для академического бакалавриата / С.А. Нестеров. – Москва: Юрайт, - 2016. – С.289 ↑

-

Шабанов, И. Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2013-2016 [Электронный ресурс] / И. Шабанов. - Электрон. текстовые дан. – Москва: [б.и.], 2016 – Режим доступа: https://www.anti-malware.ru/russian_dlp_market_2013_2016# ↑

- Понятие и виды ценных бумаг (Правовая природа ценных бумаг)

- Психосемантика рекламы (Понятие рекламы, её функции. Актуализация потребностей как фактор рекламной деятельности)

- Процесс построения модели управленческого решения . .

- Мотивация в управлении на примере реально существующей организации (ООО ТД «Миндаль»)

- Общение как взаимодействие (Человек как субъект общения)

- Мотивации персонала и проектирование систем стимулирования труда

- Управленческое поведение власти в рамках реально существующей организации

- Первичные учетные документы. Нормативные документы, регламентирующие применение первичных документов

- Налогообложение физических лиц (Виды налогов, оплачиваемых физическими лицами)

- Право государственной и муниципальной собственности (Субъектный состав и объекты публичной собственности)

- Анализ поисковых систем в сети Интернет (Работа поисковой машины)

- «Проектирование реализации операций бизнес-процесса «Обеспечение послепродажного обслуживания» на примере ОАО «Керамин»»