Системы предотвращения утечек конфиденциальной информации (DLP)

Содержание:

ВВЕДЕНИЕ

В настоящий момент проблематика утечки конфиденциальной информации из информационной системы довольно остро стоит перед средними и крупными компаниями. Как правило такие утечки возникают в следствии воздействия внутреннего нарушителя из контролируемой зоны на информационную систему.

Мотивами подобных действий могут быть: материальная выгода, личный интерес, пособничество внешнему нарушителю.

Системы формата предотвращения утечек данных (Data Leak Prevention – DLP) предназначены для выявления подобных фактов, а также для предотвращения попыток утечек информации.

Цель настоящей работы: спроектировать систему предотвращения утечек.

Задачи работы:

- рассмотреть категорию систем предотвращения утечек и принципы их работы;

- провести аудит информационной безопасности в компании;

- выявить основные угрозы утечки конфиденциальной информации из информационной инфраструктуры;

- дать рекомендации по построению и внедрению системы предотвращения утечек информации.

Структурно работа состоит из введения, трех глав, заключения и списка литературы.

1. DLP СИСТЕМЫ

В общем случае под термином DLP понимается комплекс технологий по предотвращению утечек конфиденциальной информации из информационной системы, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

Принцип работы DLP систем заключается в анализе потоков данных, пересекающих периметр защищаемой сети. При детектировании трафика в этом потоке, в случае наличия конфиденциальной информации, срабатывает активный компонент системы, и передача (пакета, потока, сессии) блокируется.

1.1 Появление DLP систем

Начало становления DLP пришлось на 2000 год, когда крупнейшие организации почувствовали, что от внутренних утечек тоже необходимо защищаться.

Пик развития и становления DLP систем пришелся на 2005-2006 года. В это время сформировались основные подходы к разработке DLP систем, которые, существенно отличались друг от друга.

После 2006 года рынок DLP систем разделился. Подразделение по разработке DLP систем начали появляться как в крупных компаниях, специализирующихся на решениях по информационной безопасности (Symantec, WebSense, McAfee), также стали появляться отдельные независимые DLP проекты (Vericept, Verdasys, Reconnex, Orchestria).

В России в 2001 году темой защиты организаций от внутренних угроз заинтересовался флагман российской отрасли защиты данных, «Лаборатория Касперского». Через два года эта компания была решила выделить направление разработки DLP-систем в отдельную дочернюю организацию. Так появилась компания InfoWatch, которую можно считать первой в России компанией, специализирующейся исключительно на DLP-системах. В том же 2001 году представила своё первое решение, которое можно отнести к классу DLP, компания «Инфосистемы Джет», которая до этого разрабатывала средства защиты организаций от внешних угроз.

1.2 Технологии анализа

Общий принцип работы DLP систем заключается в создании защищенного внутреннего периметра сети с анализом всего исходящего и входящего трафика. Анализу подлежит не только сетевой трафик, но и ряд других информационных потоков: документы, копируемые на внешние носители, или распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Тем самым DLP система препятствует утечкам конфиденциальной информации, путем определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Способов анализа трафика существует несколько:

- поиск по словарям;

- регулярные выражения;

- сравнение по типам файлов;

- поведенческий анализ информации по пользователям;

- технология цифровых отпечатков.

Поиск по словарям осуществляется по точному совпадению слов, в некоторых случаях с учетом морфологии.

Регулярные выражения осуществляют синтаксический разбор текстовых фрагментов по формализованному шаблону. Такие системы основываются на записи образцов для поиска, например: реквизиты, телефоны, адреса e-mail, номера паспортов, лицензионные ключи и т.п.

Сравнение по типам файлов инспектирует получение и передачу некоторых типов файлов. При этом если пользователь изменит расширение файла, то система все равно распознает тип файла и предпримет необходимые превентивные действия.

Поведенческий анализ информации по пользователям. Если пользователь имеет доступ к конфиденциальной информации, и в то же время он посещает определенные сайты (web-storage, web-mail, хакерские и т.п.), то он попадает в «группу риска» и к нему возможно применение дополнительных ограничивающих политик безопасности. Статистические технологии относятся к текстам не как к связной последовательности слов, а как к произвольной последовательности символов, поэтому одинаково хорошо работают с текстами на любых языках. Поскольку любой цифровой является последовательностью символов, то аналогичные методы могут применяться для анализа не только текстовой информации, но и любых цифровых объектов. И если совпадают хеши в двух аудиофайлах – наверняка в одном из них содержится цитата из другого, поэтому статистические методы являются эффективными средствами защиты от утечки аудио и видео, активно применяющиеся в музыкальных студиях и кинокомпаниях.

Технология цифровых отпечатков является наиболее перспективной. Принцип работы заключается в определенных математических преобразованиях исходного файла. Процесс преобразования строится следующим образом: исходный файл – математическая модель файла – цифровой отпечаток. Такой процесс позволяет существенно сократить объем обрабатываемой информации (объем цифрового отпечатка не более 0,01 от объема файла). Цифровые отпечатки затем размещаются в центральном репозитарии (базе данных) и могут быть продублированы в оперативную память устройства, осуществляющего анализ информации. Затем отпечатки используются для сравнения и анализа передаваемой информации. При этом отпечатки передаваемого и «модельного» файлов могут совпадать не обязательно на 100%, процент совпадения может задаваться вручную. Технологии устойчивы к редактированию файлов и применимы для защиты практически любых типов файлов: текстовых, графических, аудио, видео. Количество «ложных срабатываний» не превышает единиц процентов (все другие технологии дают 20-30% ложных срабатываний). Эта технология устойчива к различным текстовым кодировкам и языкам, используемым в тексте.

По своей архитектуре DLP системы подразделяются на шлюзовые и хостовые системы.

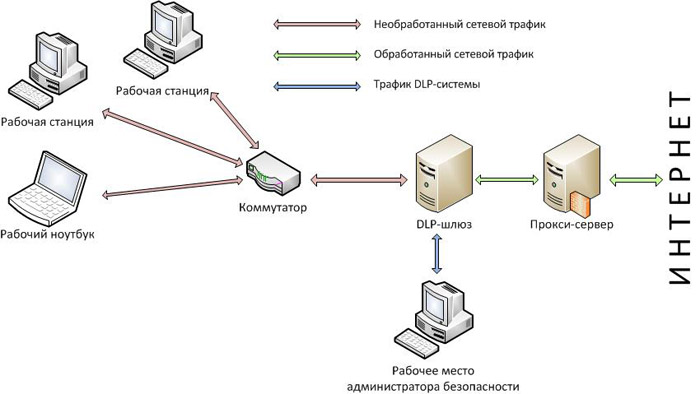

Шлюзовые DLP системы (рисунок 1) используют единый сервер (шлюз), на который направляется весь сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных. Область использования таких решений ограничена самим принципом их работы: шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и пр. При этом контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно.

Рисунок 1 – Шлюзовая DLP система

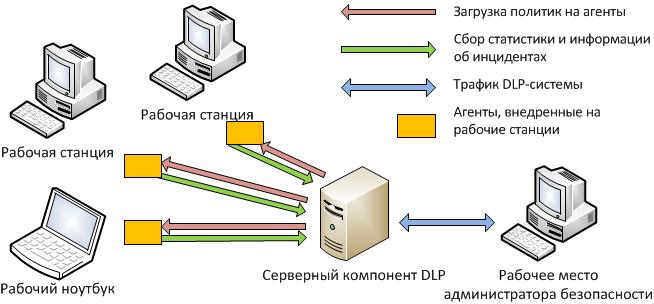

Хостовая DLP система (рисунок 2) основана на использовании специализированных программ (агентов), которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и т.д. Агенты играют сразу две роли. С одной стороны, они производят контроль деятельности пользователей компьютеров, не позволяя им нарушить политику безопасности (например, запрещая копировать любые файлы на внешний носитель).

Рисунок 2 – Хостовая DLP система

С другой - регистрируют все действия операторов и передают их в централизованное хранилище, позволяя службе безопасности получать полную картину происходящего. Использование агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают.

1.3 Сравнение DLP систем

В таблице 1 приводится сравнение наиболее популярных Российских DLP систем.

Таблица 1

Сравнение DLP систем

|

SecurIT |

InfoWatch |

Symantec |

SearchInform |

FalconGaze |

|

|

Название |

ZGate |

TrafficMonitor |

DataLossPrevention |

Контур безопасности |

SecureTower |

|

Модульность |

Да |

Нет |

Нет |

Да |

Нет |

|

Места установки |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

Сервер, клиент |

|

Наличие сертификатов и лицензий |

ФСТЭК НДВ 3 и ОУД4 |

ФСТЭК НДВ 4 и ИСПДн 1, Газпромсерт, Аккредитация ЦБ, сертификат совместимости eToken |

ФСТЭК НДВ 4 |

ФСТЭК НДВ 4 |

ФСТЭК НДВ 4 и ИСПДн 2 |

|

Лицензирование |

Почтовые ящики, рабочие места |

Каналы перехвата, технологии анализа |

Каналы перехвата, технологии анализа |

Сервер, mail, IM, Skype, Print, device, HTTP, FTP |

Рабочее место |

|

Роли |

Любое количество |

Несколько |

Любое количество |

Любое количество |

Администратор системы, офицер безопасности |

|

Контроль IM |

Да |

Да |

Да |

Да |

Да |

|

Контроль HTTP/HTTPS, FTP |

Да |

Да |

Да |

Да |

Да |

|

Контроль Skype |

Текст |

Текст |

Нет |

Да |

Да |

|

Контроль E-mail |

Да |

Да |

Да |

Да |

Да |

|

Социальные сети и блоги |

Да |

Да |

Да |

Да |

Да |

|

Контроль подключаемых внешних устройств |

При покупке Zlock |

Да |

Да |

Да |

Нет |

|

Контроль портов |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB,COM,LPT, Wi-Fi, Bluetooth |

USB, LPT |

USB, LPT |

|

Блокируемые протоколы |

HTTP, HTTPS, SMTP, OSCAR |

HTTP, HTTPS, FTP, FTP over HTTP, FTPS, SMTP, SMTP/S, ESMTP, POP3, POP3S, IMAP4, IMAP4S |

SMTP, HTTP, HTTPS FTP, Yahoo |

SMTP, POP3, MAPI, IMAP, HTTP,FTP, ICQ, Jabber |

HTTP, HTTPS, FTP, FTTPS, Вся почта и IM |

|

Защита агентов от выключения |

Да |

Да |

Да |

Да |

Да |

|

Запись отчетов в локальное хранилище в случае недоступности сервера |

Да |

Да |

Да |

Да |

Да |

|

Просмотр истории инцедентов |

Да |

Да |

Да |

Да |

Да |

|

Режимы оповещений |

Консоль, почта, графики |

Консоль, почта |

Консоль, почта, графики |

Консоль, почта, графики |

Консоль, почта, графики |

|

Возможность тестирования продукта на серверах разработчика |

нет |

нет |

Да |

нет |

на сервере дистрибьютора |

|

Возможность получения демо-версии для тестирования внутри организации |

± |

± |

нет |

± |

Да, 1 месяц |

2. ОПИСАНИЕ ОБЪЕКТА ИНФОРМАТИЗАЦИИ

2.1 Аудит информационной безопасности

Объектом исследования является акционерное общество «Калугаприбор».

Месторасположение объекта: 248021, г. Калуга, ул. Московская, 249.

АО «Калугаприбор» специализируется на специализируется на производстве аппаратуры связи, обеспечивающей обработку оперативной информации, как в стационарных, так и в подвижных объектах информационных сетей, изготовлении современной радиоэлектронной аппаратуры, а также средств.

Контролируемая зона проходит по внешнему периметру ограждения основной территории объекта. За пределы объекта выходят волоконно-оптические линии связи провайдера ПАО «Ростелеком». Структурная схема объекта представлена на рисунке 3.

Локальная вычислительная сеть построена в соответствии с трехуровневой иерархической моделью Cisco.

Основными информационными ресурсами, на которых происходит обработка информации являются:

- сетевое оборудование: маршрутизатор Cisco 2911R, межсетевой экран Cisco ASA 5510, коммутатор L3 уровня Cisco 3650, коммутатор L2 уровня Cisco 2960;

- сервера: файловый сервер, сервер баз данных, почтовый сервер, сервер приложений – общее количество серверов 4 шт.;

- автоматизированные рабочие места пользователей, общее количество 140 шт.

Операционная система серверов – Windows Server 2012 Standard.

Операционная система рабочих мест – Windows 8.1 Pro.

Средство управления базами данных: Microsoft SQL Server 2012 Standard.

Платформа информационной системы: 1С Предприятие 8.1.

Рисунок 3 – Структурная схема ЛВС АО «Калугаприбор»

Типовой состав программного обеспечения на рабочих местах пользователей: Microsoft Office 2013 (Word, Excel, Outlook), 1C Предприятие клиент, Skype, ICQ, Kaspersky Endpoint Protection, AutoCad 2014.

Для обеспечения информационной безопасности на объекте приняты следующие меры:

- реализовано межсетевое экранирование локальной вычислительной сети АО «Калугоприбор» и сети Интернет устройством Cisco 2911R;

- реализована антивирусная защита инсталляцией на сервера и АРМ программного обеспечения Kaspersky Endpoint Security;

- реализован механизм разграничения доступа к ресурсам АРМ и серверов.

Категорирование обрабатываемой информации представлено в таблице 2.

Таблица 2

Категорирование обрабатываемой информации

|

№ |

Категория информации |

Составляющие |

Характер обработки |

Хранение |

|

1 |

Персональные данные |

Персональные данные сотрудников (фамилия имя отчество, паспортные данные, сведения об образовании, банковские реквизиты, сведения о родственниках) а также лиц, не являющихся сотрудниками оператора (фамилия имя отчество, паспортные данные). |

Автоматизированная обработка. Информация в базе данных, а также информационной системе. Информация в следующих типах файлов: pdf, docx, jpeg, txt, xlsx, rar, zip. |

Сервер баз данных, сервер приложений, почтовый сервер, файловый сервер, рабочие места пользователей. |

|

2 |

Коммерческая тайна |

Научно-техническая, технологическая, производственная, финансово-экономическая или иная информация, в том числе составляющая секреты производства (ноу-хау), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности её третьим лицам. |

Автоматизированная обработка. Информация в базе данных, а также в информационной системе. Информация в следующих типах файлов: pdf, docx, jpeg, txt, xlsx, rar, zip, dwg, dxf, raw, mp3. |

Сервер баз данных, сервер приложений, почтовый сервер, файловый сервер, рабочие места пользователей. |

2.2 Определение потенциальных угроз утечки информации

В качестве основного источника угроз утечки информации рассматриваются как преднамеренные, так и непреднамеренные действия внутреннего нарушителя.

Внутренний нарушитель – реализует угрозы информационных активов находясь в пределах контролируемой зоны.

Внутренний нарушитель подразделяется на следующие категории:

Категория 1. Зарегистрированные пользователи информационных активов, осуществляющие доступ к ним из пределов контролируемой зоны.

Категория 2. Зарегистрированные пользователи информационных активов, осуществляющие доступ к ним за пределами контролируемой зоны (сотрудники объекта, находящиеся в отпуске или командировке).

Для реализации угроз могут быть использованы следующие каналы:

- каналы передачи данных;

- каналы физического доступа;

- нетрадиционные информационные каналы (стеганография).

В качестве последствий реализации угрозы рассматриваются нарушения свойств информационной безопасности:

- конфиденциальности;

- целостности;

- доступности.

Конфиденциальность – состояние информации (информационных активов), при котором доступ к ним осуществляют только субъекты, имеющие на него право.

Целостность – состояние информации (информационных активов), при котором их изменение осуществляется только преднамеренно субъектами, имеющими на него право.

Доступность – состояние информации (информационных активов), при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно.

В таблице 3 рассматриваются актуальные угрозы утечки информации.

Таблица 3

Актуальные угрозы утечки информации

|

№ |

Угроза |

Категория |

Нарушаемое свойство |

|

1 |

Несанкционированная передача информации конфиденциального характера через корпоративную сеть компании |

Категория 1-2 |

Конфиденциальность |

|

2 |

Несанкционированная передача информации конфиденциального характера через корпоративную электронную почту компании |

Категория 1-2 |

Конфиденциальность |

|

3 |

Выгрузка данных на один из множества доступных облачных сервисов |

Категория 1-2 |

Конфиденциальность |

|

4 |

Передача информации с помощью сервисов передачи сообщений |

Категория 1-2 |

Конфиденциальность |

|

5 |

Угроза несанкционированного копирования информации на внешний носитель |

Категория 1-2 |

Конфиденциальность |

|

6 |

Несанкционированное уничтожение информации |

Категория 1-2 |

Целостность, доступность |

|

7 |

Несанкционированная передача информации с использованием методов стеганографии |

Категория 1-2 |

Конфиденциальность |

|

8 |

Раскрытие информации не допущенным к ней лицам |

Категория 1-2 |

Конфиденциальность |

3. ПОСТРОЕНИЕ DLP СИСТЕМЫ

Учитывая специфику объекта аудита, актуальные угрозы утечки информации, а также особенности DLP систем из таблицы 1 оптимальным является решение InfoWatch Traffic Monitor. Выбор произведен на основании следующих критериев:

- гибкая схема лицензирования продукта (позволяет приобрести только необходимые модули);

- высокая скорость инспектирования трафика;

- поддержка большого числа протоколов перехвата и анализа данных;

- контроль мобильных устройств и удаленных пользователей;

- инспектирование DWG-файлов;

- блокировка утечек непосредственно на рабочей станции;

- широкие возможности интеграции со сторонними решениями и сервисами.

InfoWatch Traffic Monitor обладает следующим функционалом:

- позволяет выявить сговоры, шантаж, мошенничество внутри предприятия;

- помогает осуществлять бизнес-разведку путем контроля деятельности персонала и определения его степени лояльности к политике компании;

- предотвращает неправомерные действия сотрудников (распространение нежелательной информации от лица компании, несанкционированное взаимодействие с прессой, распространение сведений ограниченного доступа);

- позволяет сформировать доказательную базу для проведения внутренних расследований инцидентов информационной безопасности.

Предотвращение утечек и выявление нарушителей осуществляется путем мониторинга, перехвата и анализ всех информационных потоков объекта, с учетом действующих политик информационной безопасности и правил. InfoWatch Traffic Monitor производит мониторинг данных, передаваемых через почтовые сервисы, web, системы мгновенного обмена сообщениями, распечатываются и копируются на внешние носители. Перехваченная информация проходит многоуровневую инспекцию. Вердикт о допуске или блокировании трафика выносится автоматически благодаря технологиям, позволяющим точно детектировать конфиденциальные данные «на лету», а также автоматически классифицировать информацию.

InfoWatch Traffic Monitor обладает следующими технологиями инспекции трафика:

- лингвистический анализ – определяет тематику и содержание текста по терминам (словам и словосочетаниям), найденным в тексте;

- детектор выгрузок из баз данных – ищет цитаты из заданной базы данных (списки заработных плат сотрудников, личные данные сотрудников и т.д);

- детектор текстовых объектов – производит поиск текстовых объектов, в соответстветствии с заданным шаблоном.

- детектирование цифровых отпечатков – выполняет поиск фрагментов текста, принадлежащих к заранее определенным эталонным документам;

- детектирование заполненных бланков – осуществляет поиск бланков в соответствии с установленным шаблоном (анкеты, квитанции и т.д.);

- детектирование паспортов граждан РФ – поиск скан-копий паспортов граждан;

- детектирование печатей – выполняет поиск снимка печати установленного образца (круглые и треугольные печати, независимо от угла поворота, смещения, масштаба, яркости изображения и наличия на ней шумов (текст, краска, потертости и т. д.);

- детектор графических объектов – осуществляет распознавание в изображениях заранее предустановленных графические объектов и осуществляет поиск изображений, соответствующих какой-либо из предустановленных категорий (паспорта, кредитные карты);

- мгновенное распознавание текста в изображениях – контролирует процессы печати и сканирования документов, перемещения отсканированных копий внутри организации (со сканера на АРМ, с АРМ на принтер) и за ее пределы (отправка отсканированных копий по электронной почте, через сервисы мгновенных сообщений и пр.);

- сигнатурный анализ файлов – содержит категории сигнатур, с помощью которых правила мониторинга файлов могут распространяться на заданные форматы файлов.

Технологии анализа трафика применяются как на уровне сетевого шлюза, так и на конечных устройствах объекта, включая рабочие места пользователей. Это помогает мгновенно предотвращать несанкционированные действия нарушителей: разглашение, хищение, модификацию конфиденциальной информации. Весь перехваченный трафик с данными помещается в централизованный архив системы. Хранение всей информации в архиве позволяет отслеживать маршруты движения информации, а также случаи нецелевого использования корпоративных ресурсов. Шаблоны отчетов помогут собрать и оформить доказательства для расследования инцидентов и проводить анализ утечек конфиденциальной информации.

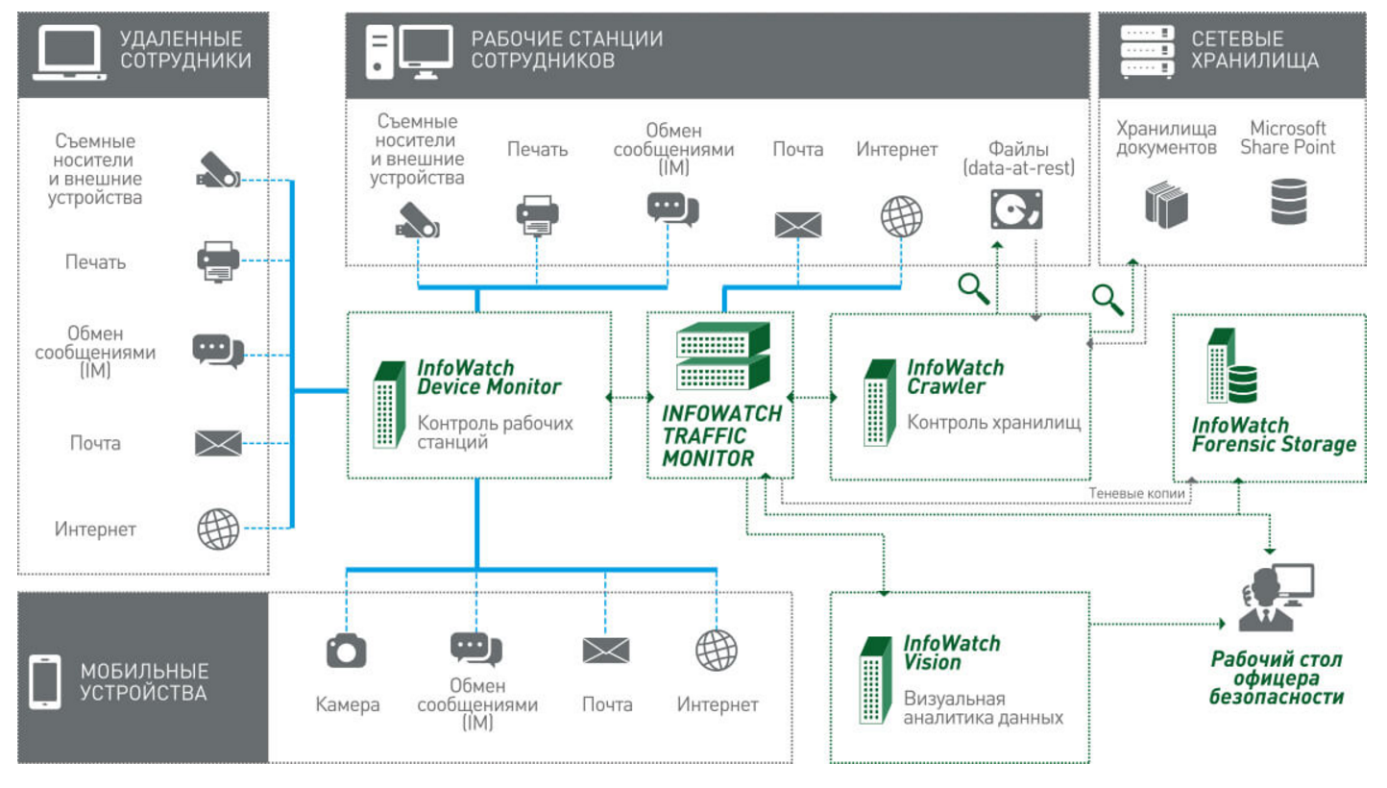

На рисунке 4 продемонстрирована архитектура компонентов InfoWatch Traffic Monitor.

Рисунок 4 – Архитектура компонентов InfoWatch Traffic Monitor

В состав InfoWatch Traffic Monitor, в зависимости от назначения, входят следующие компоненты:

InfoWatch Traffic Monitor – ядро системы, предназначенное для контроля сетевых каналов передачи данных (web-сервисов, почтовых и файловых серверов, сервисов мгновенных сообщений). Передача трафика через сетевые каналы осуществляется через сетевой шлюз, передающий также перехваченные данные на сервер Traffic Monitor. В случае, если в потоке передаваемых данных была обнаружена конфиденциальная информация и система определила такую передачу как инцидент, автоматически реагирует режим защиты и инициируется процедура реагирования на инцидент. Например: блокируется передача информации, отправитель получает предупредительное сообщение, или оповещение приходит лицу, ответственному за информационную безопасность. В свою очередь, информация об инциденте вместе с копией перехваченного документа сохраняется в архиве (InfoWatch Forensic Storage).

InfoWatch Device Monitor – модуль реализующий защиту рабочих станций, а также осуществляющий контроль печати и копирования документов на внешние носители, а также реализующий контроль портов и съемных устройств. Агенты Device Monitor инсталлируются на рабочие станции пользователей и контролируют локальные процессы обработки информации. При попытке сохранения документов на съемные носители Device Monitor создает теневые копии этих документов, а при печати – графические копии. Теневые копии сохраненных документов передаются на сервер Traffic Monitor для дальнейшего анализа.

InfoWatch Crawler – модуль, контролирующий информацию в общедоступных сетевых хранилищах, а также системах документооборота. Он осуществляет сканирование и инсталляцию политик к информации, хранящейся «в покое», а также поддерживает в актуальном состоянии контрольные документы и выгрузки.

InfoWatch Forensic Storage – представляет собой специализированное хранилище, содержащее архив всего трафика организации, в том числе инцидентов информационной безопасности и фактов утечек конфиденциальной информации. Служит для выполнения роли юридически значимой доказательной базы при проведении внутреннего расследования инцидентов, а также может применяться в ходе судебных разбирательств.

InfoWatch Device Monitor Mobile – модуль для контроля за мобильными устройствами. Модуль контролирует работу персонала с сервисами: электронной почты, веб-ресурсами, фотографиями и сервисами обмена сообщениями на мобильных устройствах. Непосредственно на мобильное устройство инсталлируется программа-агент, перехватывающая веб-трафик, сообщения и фотографии, которые затем отправляются на сервер InfoWatch Device Monitor для последующего анализа, архивации и принятия решения по инциденту.

InfoWatch Vision – модуль для проведения визуальной аналитики информационных потоков в режиме реального времени. Модуль позволяет расширить возможности DLP системы для более глубокого анализа подозрительной активности сотрудников и проведения расследований.

Учитывая специфику АО «Калугаприбор» для инсталляции выбираются следующие компоненты:

- InfoWatch Traffic Monitor;

- InfoWatch Device Monitor;

- InfoWatch Forensic Storage.

Перечень действий по развертыванию системы InfoWatch Traffic Monitor:

- подготовка всех компонентов к внедрению – выбор аппаратных составляющих, подготовка рабочих станций пользователей, резервное копирование конфигураций;

- инсталляция компонентов InfoWatch Traffic Monitor и InfoWatch Forensic Storage на сервер безопасности InfoWatch;

- предварительная настройка политик безопасности и политик инспектирования трафика;

- инсталляция компонента InfoWatch Device Monitor на рабочие места пользователей;

- подключение сервера безопасности InfoWatch в сеть, настройка взаимодействия с агентами;

- опытная эксплуатация системы и тестирование правил инспектирования;

- промышленная эксплуатация системы, разбор инцидентов.

На рисунке 5 показана структурная схема DLP системы InfoWatch.

Рисунок 5 – Структурная схема DLP системы InfoWatch

Для обеспечения нейтрализации актуальных угроз информационной безопасности из таблицы 3 выбираются следующие сценарии работы DLP системы:

- блокирование утечек конфиденциальной информации на рабочей станции;

- запрет операций при работе в бизнес-приложениях;

- предотвращение утечек информации из баз данных;

- защита объектов интеллектуальной собственности.

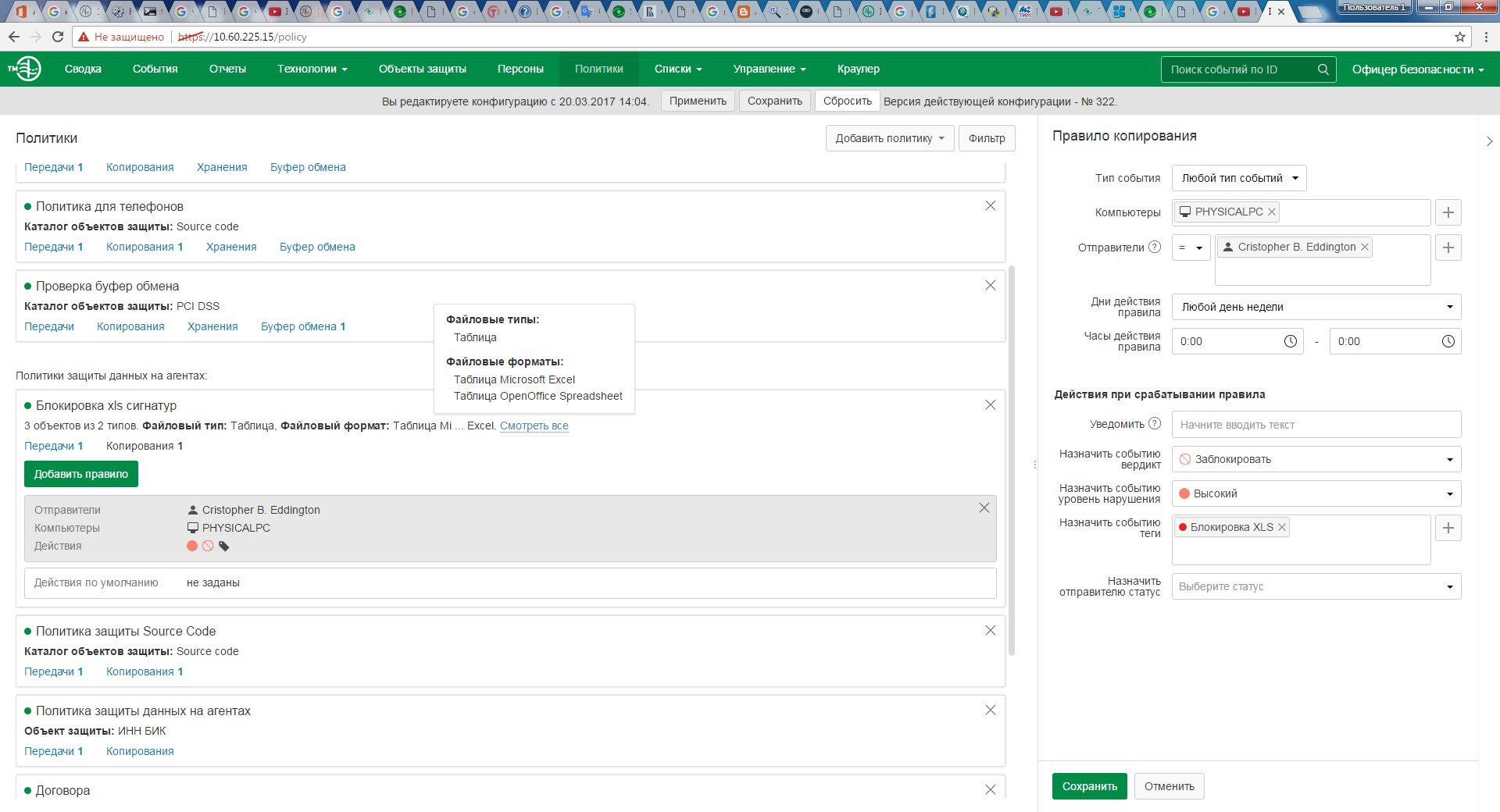

Блокирование утечек конфиденциальной информации на рабочей станции. В данном сценарии InfoWatch Traffic Monitor блокирует передачу данных с рабочего места сотрудника при обнаружении в них защищаемых данных. Это позволяет службе безопасности предотвращать внутренние угрозы в момент их реализации. Пример настройки сценария приведен на рисунке 6.

Рисунок 6 – Настройка блокирования утечек

конфиденциальной информации на рабочей станции

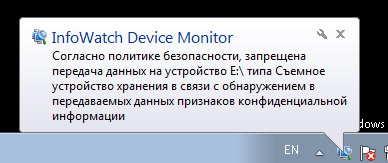

При попытке копирования контролируемого файла на носитель, в трее (рисунок 7) выводится сообщение о нарушении политики безопасности, передача файла блокируется. Событие фиксируется в журнале и остается доступным для ознакомления службой безопасности в консоли InfoWatch Traffic Monitor.

Рисунок 7 – Сообщение о нарушении политики безопасности

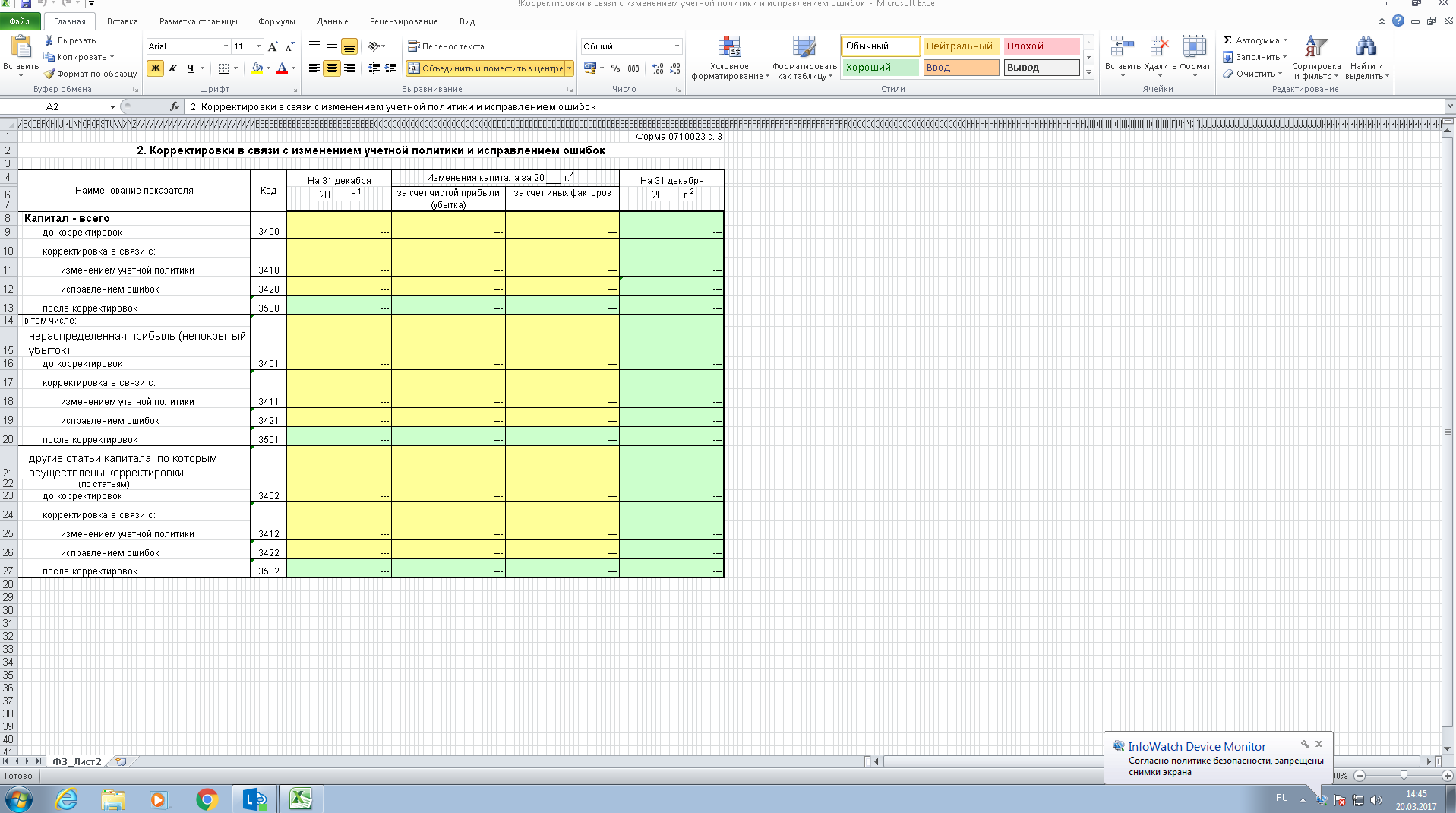

Запрет операций при работе в бизнес-приложениях. InfoWatch Traffic Monitor позволяет создавать правила на запрет выполнения отдельных операций при работе в бизнес-приложениях: копирование через буфер обмена, отправку на печать и снятие скриншотов (рисунок 8). Такой запрет позволяет контролировать приложения, чья ролевая модель не предусматривает разграничение прав для определенных операций, в том числе программного обеспечения, разработанного под конкретного заказчика.

Рисунок 8 – Попытка снятия скриншота экрана Excel

Предотвращение утечек информации из баз данных. Сведения о контрагентах, партнерах, клиентах, собранные в различных базах, являются одним из наиболее ценных активов. При этом ФИО контрагентов, названия компаний-контрагентов, адреса и иные сведения из этих баз представляют собой особый тип данных, не поддающийся формализации. В InfoWatch Traffic Monitor для их обнаружения создается эталонный отпечаток базы (может формироваться из нескольких источников – системы CRM, ERP, файлы Excel и пр.). В потоке трафика система анализирует каждое сообщение (письма, публикации в веб, файлы, сохраненные в облаке, и пр.), сравнивает обнаруженные в этих сообщениях текстовые фрагменты с данными из эталонного отпечатка. Если система находит совпадение, офицер безопасности получает уведомление об инциденте.

Защита объектов интеллектуальной собственности. Интеллектуальная собственность компании защищается с помощью патентов и других правовых методов, однако подобная защита подходит только для тех разработок, которые уже окончательно оформлены и доработаны. Для реализации данного сценария InfoWatch Traffic Monitor предоставляет разные наборы правил обработки информации для различных отраслей экономики: специализированные базы контентной фильтрации, представляющие собой иерархический список категорий из слов и выражений, позволяющий определить тематику и степень конфиденциальности данных.

ЗАКЛЮЧЕНИЕ

В данной работе был продемонстрирован процесс проектирования и внедрения системы предотвращения утечек информации.

В ходе выполнения работы были поставлены и решены следующие задачи:

- была рассмотрена классификация DLP систем, их история появления, принципы работы и архитектуры построения;

- проведено сравнение наиболее популярных DLP решений на российском рынке;

- проведен аудит информационной безопасности в компании АО «Калугаприбор»;

- выявлены основные угрозы утечки конфиденциальной информации из информационной инфраструктуры;

- даны рекомендации по построению и внедрению системы предотвращения утечек информации;

- описаны основные типовые сценарии реагирования DLP системы на инциденты информационной безопасности.

Настоящая работа имеет практическую ценность и может использоваться в процессе построения систем предотвращения утечек информации.

Отдельно следует отметить, что использование DLP-систем может противоречить местным законам в некоторых режимах или требовать особого оформления отношений между работниками и работодателем. Поэтому при внедрении DLP системы необходимо привлекать юриста на самом раннем этапе проектирования.

СПИСОК ЛИТЕРАТУРЫ

- ГОСТ Р 50922-2006 – Защита информации. Основные термины и определения.

- ГОСТ Р 51275-2006 – Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

- ГОСТ Р ИСО/МЭК 17799 – «Информационные технологии. Практические правила управления информационной безопасностью». Прямое применение международного стандарта с дополнением – ISO/IEC 17799:2005.

- ГОСТ Р ИСО/МЭК 27001 – «Информационные технологии. Методы безопасности. Система управления безопасностью информации. Требования». Прямое применение международного стандарта – ISO/IEC 27001:2005.

- Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Утверждены руководством 8 Центра ФСБ России 21 февраля 2008 года №149/54-144.

- В. Ульянов «Рынок DLP: от молодости до зрелости», КомпьютерПресс 9'2008

- Информационный ресурс ru.wikipedia.org.

- Информационный ресурс anti-malware.ru

- Информационный ресурс habrahabr.ru/

- Информационный ресурс bytemag.ru/

- Человеческий фактор в управлении организации (ПАО «ВОДОКАНАЛ»)

- Роль кадровой службы в формировании и организации кадровой стратегии (Анализ управления человеческими ресурсами)

- Организация управленческого учета в компании(Сущность, значение и основные понятия бухгалтерского управленческого учёта)

- Бухгалтерская отчетность субъектов малого предпринимательства (ООО «ЛандшафтСтрой»)

- Организация управленческого учета в компании ( ООО «ЛандшафтСтрой»)

- Проблема детерминации поведения в психоанализе и бихевиоризме (Моменты на которые в первую очередь )

- Отчетность как завершающий этап учетного процесса (ООО «Алтай-Логистика»)

- ПЕДАГОГИЧЕСКОЕ ПРОЕКТИРОВАНИЕ НА ПРИМЕРЕ СОВМЕСТНОЙ ЗАПИСИ МУЗЫКАЛЬНОГО КОЛЛЕКТИВА С ИСПОЛЬЗОВАНИЕМ ТРИГГЕРОВ

- Методика преподавания предмета звукозапись в студии для студентов факультета Музыкальная звукорежиссура(53.05.03)

- Методика преподавания ученикам младших классов дисциплины сольфеджио

- Понятие и признаки государства

- Облачные сервисы (Анализ специфики)