Системы предотвращения утечек конфиденциальной информации

Содержание:

Введение

Эффективность современного бизнеса в большой зависимости находится от сохранения конфиденциальности, целостности и доступности информации. Сегодня защита конфиденциальных данных от несанкционированных действий пользователей является одной из самых актуальных проблем в области информационной безопасности.

Это объясняется тем, что обычные способы защиты информации, такие как антивирусы, межсетевые экраны (Firewall) и системы предотвращения вторжений (IPS) не могут полностью обеспечить эффективную защиту от внутренних нарушителей. Что бы решить данную проблему – утечку конфиденциальной информации были разработанные специальные системы, которые так и называются системы предотвращения утечек данных (DLP — Data Loss Prevention).

DLP-системы в процессе работы, создают защищенный «цифровой периметр» вокруг фирмы, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией выступает не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth, WiFi и т.д.

DLP-системы выполняют анализ потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении в этом потоке конфиденциальной информации срабатывает активная компонента системы и передача сообщения (пакета, потока, сессии) блокируется. Выявление конфиденциальной информации в потоках данных осуществляется путем анализа содержания и выявления специальных признаков: грифа документа, специально введённых меток, значений хэш-функции из определенного множества и т.д.

Цель исследования – определить роль системы предотвращения утечек конфиденциальной информации.

Для достижения данной цели необходимо решение следующих задач:

- Дать определение понятия «предотвращение утечек данных» или DLP-системы;

- Описать состав DLP-системы;

- Описать эволюцию систем DLP;

- Выявить и описать принцип функционирования DLP-систем;

- Описать процесс внедрения DLP-системы;

- Сделать обзор программных решений, которые представлены на рынке.

Объектом исследования является системы предотвращения утечек конфиденциальной информации. Предметом исследования являются информационная безопасность.

Работа состоит из введения, трех глав, заключения и списка использованной литературы.

Глава 1. Системы предотвращения утечек информации

1.1 Определение понятия «предотвращение утечек данных» или DLP-системы

В настоящее время достаточно актуальной является проблема обеспечения информационной безопасности корпоративных систем, для которых одной из основных задач при создании систем защиты является блокирование каналов утечки информации.

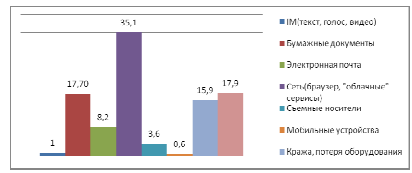

Согласно статистике 2014 г. (Рисунок 1) большинство утечек происходит через интернет-сервисы.

Рисунок 1 - Статистика утечек конфиденциальной информации через различные источники [1]

Традиционно к основным средствам предотвращения утечки информации из-за использования интернет-сервисов относятся DLP (Data Loss Prevention)-системы[2].

Однако до сих пор нет четкого понимания этого термина. Едва ли не каждый автор толкует данное понятие по-своему.

DLP- системы представляет собой программный продукт, который позволяет выявить и/или блокировать несанкционированную передачу конфиденциальной информации (либо ее утечку) по какому-либо электронному каналу коммуникации, применяя информационную инфраструктуру организации[3].

В википедии (http:// ru.wikipedia.org) предложено следующее определение понятия системы защиты от утечек - предотвращение утечек (англ. Data Leak Prevention, DLP) – представляет собой технологию предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек. DLP-системы создаются на основе анализа потоков данных, которые пересекают периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется[4].

DLP (Data Leak Prevention) – это современные технологии защиты конфиденциальной информации от возможных утечек из информационной системы с применением программных или программно-аппаратных средств. Каналы утечки могут быть сетевые (например, электронная почта) либо локальные (с использованием внешних накопителей)[5].

Исходя из данного определения DLP-системы, можно отнести к таким системам и антивирус, так как он предотвращает от установки различных вирусов. Еще согласно данному определению к DLP-системам можно отнести программу для блокировки USB-портов, так как программа борется с утечками через USB-накопители. Но ни антивирус, ни система блокировки портов не защищают предприятие от утечек информации, эти средства используются только для закрытия одного из каналов или устраняют одну из причин. Эти средства можно использовать, для того, что бы предотвратить утечку информации, но они не подходят для крупных предприятий.

Исходя из данных примеров, можно сказать, что DLP-система – это комплексное решение корпоративного масштаба, которое борется с утечками информации по разным каналам и по разным причинам. Но если проанализировать более детально данное определение, то и оно является неполным, так как под него вполне подходит гипотетическая система, которая физически блокирует все порты и перекрывает доступ к Internet. Такое решение можно использовать например, в бухгалтерии, но в целом оно лишено смысла.

Но каждое современное предприятие использует в своей деятельности Internet и доступ к мобильным накопителям, поэтому его нельзя блокировать, а надо контролировать. То есть, DLP-система обязана анализировать трафик, который проходит по каналам и «оповещать» администратора, если этот трафик оказался секретным. Последний тезис является ключевым, отделяющим функционал DLP-систем от большинства других решений по информационной безопасности[6].

Следует отметить, что раньше использовались только системы слежения, а не блокировки. Основное отличие DLP-систем, состоит в том, что они должна охватывать все основные каналы утечки конфиденциальной информации. А так же DLP-система должна быть чувствительной по отношению к проверяемому содержанию (контенту) и обеспечивать автоматизированный механизм отслеживания нарушений заданных правил, то есть без привлечения существенного числа сотрудников-контролеров.

Исходя из всех предложенных определения DLP-систем, и требований, которыми должна обладать система приходим к следующему определению – DLP-система представляет собой автоматизированное средство, которое позволяет распознавать и/или блокировать перемещение конфиденциальных данных за пределы защищаемой информационной системы по всем каналам, используемым в повседневной работе.

DLP-системы обладают следующими возможностями:

1. Автоматический перехват и обработка информации.

Человеку самостоятельно невозможно контролировать все каналы, по которым может быть «слита» информация.

DLP решение способно автоматически следить и перехватывать утечки информации.

Перехваченная информация бесполезна, если она не проанализирована. А DLP-система способна автоматически анализировать и обрабатывать информацию, передавая полученные результаты администратору или специалисту службы безопасности.

2. Разграничение прав доступа к информации, хранящейся в локальной сети компании.

DLP-система позволяет гибко настраивать права доступа работников предприятия, при этом отслеживать случаи изменения прав, инициируемые системными администраторами компании.

3. Интеграция с доменной системой Windows.

Система имеет возможность идентифицировать компьютер и пользователя, под учетной записью которого было совершено то иди иное действие.

Основные функции

DLP-система выполняет следующие основные функции:

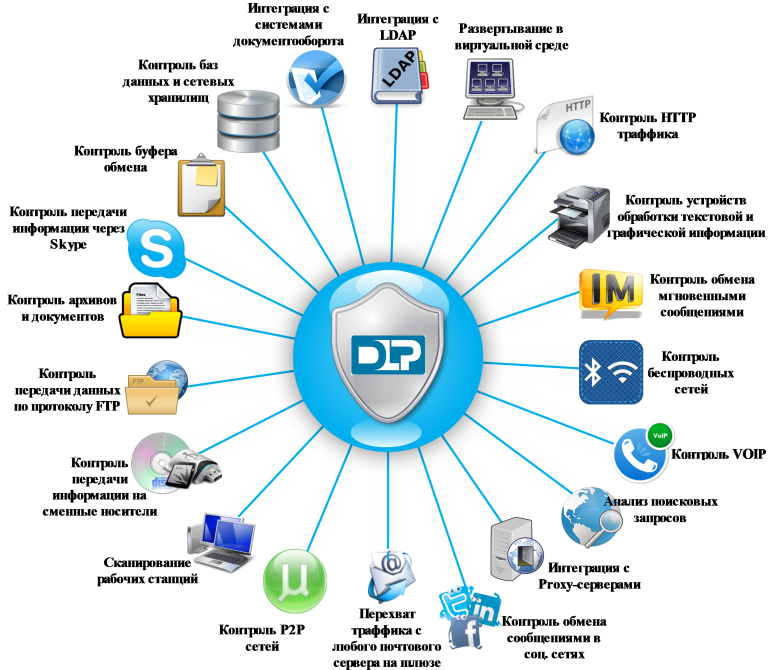

Основный функции DLP-систем визуализированы на рисунке А.1 (См. Приложение А).

- контроль передачи данных через Интернет с применением E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и прочих приложений и протоколов;

- контроль сохранения информации на внешние носители — CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации от утечки путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных, информирование администраторов ИБ об инцидентах, создание теневых копий, использование карантинной папки;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

- предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений.

1.2 Состав DLP-системы

DLP-система состоит из платформы для перехвата данных и клиентских программ, которые используется для работы с полученной информацией и ее анализа.

Платформа для перехвата данных работает на уровне локальной сети и за ее пределами.

Контроль электронной почты. Клиентские программы могут контролировать:

- электронную почту;

- социальные сети, блоги, форумы и пр.;

- облачные хранилища;

- события журналов Active Directory, которые позволяют определять подозрительные действия системных администраторов;

- содержание документов, которые отправлены на печать принтера;

- FTP-протокол, по которому могут передаваться большие объемы данных, в том числе клиентские базы, чертежи, отсканированные пакеты документов и пр.;

- внешние носители (флешки, компакт-диски, внешние винчестеры) - дополнительно может быть предусмотрено шифрование всей информации, записываемой на внешние носители, что сделает невозможным ее дальнейшее использование;

- экраны мониторов сотрудников с возможностью снятия снимков и видеозаписи нужных моментов;

- работу сотрудников в общей корпоративной сети, включая выявление фактов копирования, перемещения, переименования конфиденциальных документов[7].

Кроме, того в зависимости от DLP-систем, может оказывать и дополнительные услуги:

DLP-система позволяет создавать словарь специальных терминов, по которым можно выявлять разговоры или посты определенной тематики.

Применение предприятием DLP DLP-систем, обладает следующими преимуществами, по сравнению с альтернативными решениями – продуктами шифрования, разграничения доступа, контроля доступа к сменным носителям, архивирования электронной корреспонденции, статистическими анализаторами – это:

• контроль над всеми каналами передачи конфиденциальной информации в электронном виде (включая локальные и сетевые способы), регулярно применяемые в повседневной деятельности;

• обнаружение защищаемой информации по ее содержимому (независимо от формата хранения, каналов передачи, грифов и языка);

• блокирование утечек (приостановка отправки электронных сообщений или записи на USB-накопители, если эти действия противоречат принятой в компании политике безопасности);

• автоматизация обработки потоков информации согласно установленным политикам безопасности (внедрение DLP-системы не требует расширения штата службы безопасности).

1.3 Эволюция систем DLP

Как было определено выше, под DLP-системой понимают комплексное решение корпоративного масштаба, которое борется с утечками для различных каналов и причин.

Основная ценность DLP-системы состоит в, алгоритме, на основе которого она работает. Хотя архитектуру и список поддерживаемых каналов иной раз относят к вторичным характеристикам данного ПО, с точки зрения заказчика, данные факторы очень важны.

В развитии продуктов DLP обычно выделяют три этапа, характеризуемых базовыми технологиями. Системы предотвращения утечек первого поколения применяли, фильтрацию контента по ключевым словам и регулярным выражениям. В DLP-системах первого поколения основной подход при анализе контента основан на фильтрации контента, то есть содержательного наполнения информации. Это означает, например, что при проверке на секретность стандартных офисных документов (в формате *.doc) система сначала переведет их в текстовый формат, а затем, применяя заранее подготовленные данные, вынесет по этому тексту вердикт. Контекстная же фильтрация использует принципиально другую схему. В данном случае система проверяет контекст, в котором передается информация: извлекает метки файла, смотрит на его размер или анализирует поведение пользователя.

Для DLP-систем второго поколения характерно, то что начали применяться более сложные алгоритмы с употреблением лингвистического и контентного анализа, цифровых меток и отпечатков. Сущность детерминистского подхода состоит в том, что все конфиденциальные файлы должны быть специальным образом помечены. Разметка файлов хотя и близка к контекстной фильтрации (а метки близки к метаданным), но, на самом деле, эти подходы принципиально разны. Технологически метка может встраиваться в документ по-разному. В некоторых продуктах эта метка может быть встроена в имя файла или инкапсулирована внутрь файла, например, в один из его служебных заголовков. Таким образом, зная метку, система защиты может определить, является файл конфиденциальным или публичным.

DLP-системы третьего поколения используют гибридный анализ данных с применением наиболее развитых инструментов предыдущих поколений DLP, а также защита динамических данных на основе контекстного и контентного анализа. В частности, при этом совмещаются преимущества обоих подходов: точность меток и гибкость фильтрации контента. Следует отметить, эксперты уделяют внимание на том, что концептуально новые DLP-системы должны поддерживать функционал шифрования для защиты информации на мобильных носителях (ведь ни один из традиционных DLP-подходов не может обеспечить защиту от кражи).

Таким образом, можно говорить о трех методах идентификации применяемых в DLP-системах: вероятностном, детерминистском и комбинированном. согласно истории развития DLP-систем, получается, что системы первого типа просты в осуществлении, но не эффективны и характеризуются высоким уровнем ложных срабатываний. В свою очередь, системы, применяющие детерминированный подход надежны, так как им не хватает гибкости. Комбинированный подход сочетает оба метода с аудитом среды хранения и обработки данных, что дает возможность достичь оптимального решения проблемы защиты конфиденциальности информации.

Глава 2. Структура DLP-системы

2.1 Принцип функционирования DLP-систем

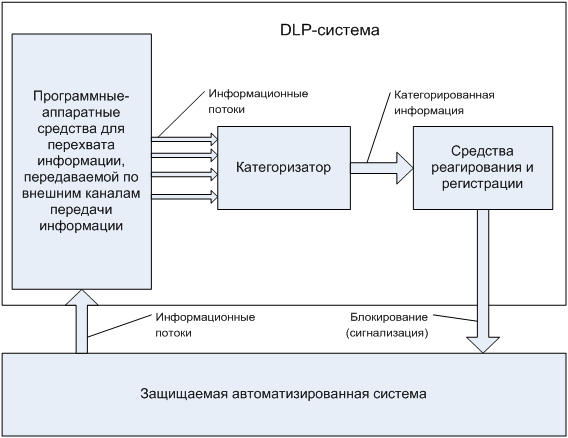

Типовая схема функционирования современных DLP-систем представлена на рисунке 2.

Рисунок 2 - Схема функционирования DLP-системы

Исходя из рисунка 2, выделяют 3 основных подсистемы DLP-систем:

1) Средства перехвата информации, которая передается по внешним каналам (за пределы защищаемой автоматизированной системы). К средствам перехвата относятся драйверы для контроля вывода информации на печать, драйвера для контроля подключаемых устройств, межсетевые экраны, контролирующие сетевой трафик и т.д.

2) Категоризатор, которые образует ядро DLP-системы. Работа категоризатора состоит в анализе передаваемой информации, в результате которого определяется категория (степень конфиденциальности информации). Процесс определения категории и конфиденциальности информации на основе смысловой близости получило название категоризацией информации.

3) Средства реагирования и регистрации. На основании определенной категоризатором степени конфиденциальности DLP-система реагирует в соответствии с системными настройками - осуществляется блокирование передачи конфиденциальной информации, либо производится оповещение (сигнализация) администратора безопасности о несанкционированной передаче (утечке) информации.

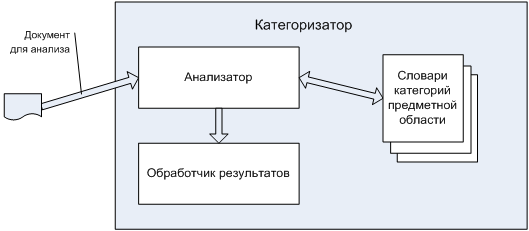

Стандартная схема работы категоризатора DLP-системы показана на рисунке 3.

Рисунок 3 - Стандартная схема работы категоризатора

Выделим основные элементы категоризатора:

1) Словари категорий предметной области используются для разделения информации по категориям, в зависимости от нахождения в анализируемом тексте определенного количества слов из словаря определенной категории. Для разработки словарей необходимо воспользоваться услугами специалистов по лингвистическому анализу.

2) Анализатор - ключевой элемент категоризатора, который выполняет поиск в анализируемом тексте ключевых слов по словарям для определения принадлежности к той или иной категории. Разрабатываемы на данным этапе DLP-системы предлагают для повышения эффективности поиска ввод весовых коэффициентов для отдельных ключевых слов в словаре. При анализе применяются статистические и вероятностные методы. Так же употребляется Байеса для подсчета вероятности того, что анализируемый текст относится к определенной категории. Чаще всего анализ сводится, в лучшем случае, к поиску в тексте ключевых слов по тематическому словарю и категорированию с помощью байесовского метода по заранее установленным весовым коэффициентам.

3) Обработчик результатов используется для обработки и вывода результатов работы категоризатора информации. Выделение данного элемента объясняется тем, что возможна ситуация, когда анализируемый текст будет отнесен сразу к нескольким категориям. В данном случае обработчик результатов и должен обеспечить гибкую логику работы в зависимости от пользовательских настроек.

2.2 Процесс внедрения DLP-системы

Система защиты от утечек данных обеспечивает контроль над распространением конфиденциальной информации за пределы предприятия по доступным каналам передачи информации. DLP-решение предотвращает несанкционированные операции с конфиденциальной информацией (копирование, изменение и т.д.) и ее перемещение (пересылку, передачу за пределы организации и т.д.). Стоит также отметить, что функционал DLP направлен в первую очередь на защиту от случайных утечек, которые встречаются гораздо чаще, чем преднамеренные.

Внедрение DLP — сложная и трудоемкая задача, требующая комплексного подхода и соответствующего опыта. На первый взгляд, с этой задачей могут справиться и штатные специалисты службы информационной безопасности: действительно, установить ПО под силу любому системному администратору. Однако установка — это лишь верхушка айсберга, основная же работа в рамках внедрения определение информации, которую необходимо защищать, формирование политик и регламентов, настройка системы под конкретные задачи информационной безопасности организации требует и широких компетенций в различных вопросах информационной безопасности, и глубоких знаний продуктов.

Следует также учитывать, что система DLP нужна далеко не всем компаниям. Реальную пользу от использования системы получат только те компании, у которых есть действительно конфиденциальная информация, утечка или потеря которой приведет к прямым убыткам или вынужденным простоям. Что касается отраслей, для которых актуальны DLP-решения, то это организации кредитно-финансового сектора, медицинские и фармацевтические, промышленно-производственные компании, разработчики в сфере высоких технологий и программного обеспечения, телекоммуникационные операторы.

Реализацию DLP-решения в целом можно разделить на три последовательных этапа: подготовка, внедрение технических средств и сопровождение. По опыту нашей компании, 80% успеха зависит от этапа подготовки. Поэтому расскажу о нем подробнее.

Как уже говорил, на этапе подготовки важно четко определить, какую информацию необходимо защитить. По нашей практике, не стоит пытаться защитить все важно определить именно ту информацию, утечка которой действительно может негативно повлиять на деятельность компании. После категоризации и классификации информации по уровням и степени ее значимости, к каждому классу определяются требования по хранению и распространению. Зачастую компании вводят запрет на использование каких-то определенных способов передачи информации, пытаясь тем самым минимизировать количество каналов потенциальной утечки. Например, запрещают использовать ICQ или ограничивают передачу по FTP и т.д. Создается иллюзия безопасности, а не эффективное решение. Гораздо эффективнее позволить сотруднику пользоваться привычными и удобными для него способами передачи информации, и при этом контролировать данный процесс.

На первой стадии внедрения мы рекомендуем устанавливать систему в режиме мониторинга (в целях накопления статистики по типам передаваемой информации и определения наиболее «популярных» каналов утечки информации) без блокировки нарушений. Функционирование системы в таком режиме помогает избежать вмешательства в ход нормальных бизнес-процессов. Интересное наблюдение: в ряде компаний только в ходе реализации DLP-решения были выявлены направления движения реальных информационных потоков, что зачастую вызывало серьезное удивление у руководства.

После определения классов критичной информации, проводится инвентаризация, цель которой найти все точки хранения важной информации, а также определить бизнес-процессы, в которых она участвует. Стоит отметить, что основным преимуществом использования DLP-системы является именно автоматизация процессов категоризации и инвентаризации информации. По результатам инвентаризации устраняются несоответствия требованиям, определенным для каждого класса.

Следующий шаг - разработка политик и регламентов, которые должны описывать весь процесс работы системы, включая выработку способов реагирования на инциденты, определение санкций за нарушения, установление сроков хранения информации об инцидентах для ретроспективного анализа. Отдельно выделю такой важный момент, как доведение до сотрудников информации о внедрении системы контроля и разработку инструкции по работе с важной информацией, а также внесение в трудовой договор пункта о согласии сотрудника с контролем его действий.

Глава 3. Программные решения, представленные на рынке

Основными игроками рынка DLP на 2009 год стали более десятка мировых компаний, среди которых стоит выделить решения, присутствующие на российском рынке и уже используемые отечественными организациями:

- Symantec Data Loss Prevention;

- Websense Data Security Suite;

- McAfee Host Data Loss Prevention.

Кроме того, в российских организациях распространено использование DLP российского разработчика InfoWatch Traffic Monitor.

На конец 2009 года в России лидером рынка в денежном выражении являлась российская компания InfoWatch со своими продуктами.

Но ситуация с 2009 года радикально изменилась. Лидерами по новым внедрениям стали продукты компаний Symantec, Websense и McAfee. На их долю приходилось до 70% от всех новых проектов.

Особый интерес представляют решения для SMB сектора. Именно он станет драйвером роста, но пока за исключением McAfee Host Data Loss Prevention на рынке нет конкурентоспособных продуктов.

Затраты российских организаций на DLP решения составили в 2009 году $33 млн. В дальнейшем рост рынка будет сохраняться на уровне 15% в год.

3.1 Symantec Data Loss Prevention

Компания Symantec является мировым лидером в разработке и внедрении DLP систем и уже давно зарекомендовала себя на этом рынке и в России.

Программный комплекс Symantec Data Loss Prevention (DLP) нацелен на интеграцию в компании, как с небольшим количеством пользователей, так и в крупные компании, количество пользователей в которых может превышать отметку в 100 тысяч.

Symantec DLP способен защитить информационные данные предприятия на всех ресурсах ИТ-инфраструктуры:

- защиту конфиденциальных данных на рабочих компьютерах и ноутбуках, даже тех, что находятся за пределами корпоративной сети;

- обнаружение конфиденциальной информации в открытом доступе, в системах документооборота, почтового обмена, базах данных, на серверах и файловых хранилищах;

- отслеживание и блокировку перемещения информации внутри корпоративной сети и за ее пределы;

- контроль веб-сервисов и облачных хранилищ, мобильных приложений, входящих и исходящих сообщений электронной почты на мобильных устройствах.

Модули Symantec DLP

Symantec Data Loss Prevention Enforce Platform. Управление политиками безопасности и постоянный мониторинг. Состоит из двух модулей: Enforce Platform - веб-консоль, позволяющая управлять политиками защиты от утечек информации, просматривать и своевременно разрешать инциденты безопасности, проводить анализ и составлять отчеты, а также выполнять некоторые работы по системному администрированию, а также из модуля System Data Loss Prevention IT Analytics, позволяет создавать отчеты для сторонних лиц (руководителей, аудиторов, партнеров и т. д.) с анализом эффективности данной DLP-системы.

Symantec Data Loss Prevention for Endpoint. Мониторинг и защита данных на настольных и портативных компьютерах. Состоит из трех модулей: Endpoint Discover проводит сканирование жестких дисков на наличие конфиденциальных данных; Endpoint Prevent обнаруживает и предотвращает утечку данных по электронной почте, облачному хранилищу, съемным носителям (USB-флешки, CD/DVD диски и т.д.), при печати и отправке факсов, а Агент конечных точек отслеживает работу как в физических системах (Windows, Mac OS), так и в виртуальных системах и приложениях (Citrix XenApp, VMware View и Microsoft Hyper-V).

Для многих предприятий перенос локальных приложений в облако позволяет повысить гибкость и снизить затраты. Но как реализовать преимущества облачных технологий без потери наглядности и контроля?Symantec DLP for Cloud решает эту проблему путем добавления надежных функций поиска, мониторинга и предотвращения утечки данных для облачных хранилищ и электронной почты, включая Microsoft Office 365 и Box.

Symantec Data Loss Prevention for Mobile. Отслеживание передачи данных на мобильные устройства. Состоит из двух модулей: Мониторинг электронной почты на мобильных устройствах обнаруживает загрузку конфиденциальных данных через email; Защита мобильных устройствсканирует и защищает исходящие сетевые соединения на мобильных устройствах (браузер, встроенная почта, Dropbox и так далее).

Symantec Data Loss Prevention for Network. Предотвращение утечки данных по сетевым протоколам (электронная почта и интернет). Состоит из трех модулей: Network Monitor отслеживает передачу данных по следующим незащищенным сетевым протоколам без выборки и потери пакетов: SMTP, HTTP, FTP, IM, NNTP, специализированные протоколы и IPv6; Network Prevent for Email отслеживает передачу данных по электронной почте; Network Prevent for Web обнаружение и уведомление о передаче конфиденциальных данных по протоколам HTTP и HTTPS и блокировка доступа к данным в случае необходимости.

Symantec Data Loss Prevention for Storage. Отслеживание утечки конфиденциальных данных из корпоративной сети. Состоит из четырех модулей: Data Insight отслеживает и уведомляет о событиях при работе с конфиденциальными данными в зависимости от политик доступа каждого пользователя; Network Discover сканирование файловых серверов и общих каталогов, баз данных и хранилищ документов, в том числе Microsoft SharePoint и SharePoint Online, Documentum и LiveLink; Network Protect защита конфиденциальных файлов путем помещения зараженных файлов и папок в карантин, перемещения их в другие блоки или применения шифрования на основе политик и управления цифровыми правами (DRM); Портал самообслуживания: просмотр и исправление нарушений политик безопасности конфиденциальных данных, а также снижение рисков утечки информации.

Преимущества Symantec DLP

В программном комплексе Symantec DLP процедура обеспечения соответствия требованиям и защиты корпоративной конфиденциальной информации максимально упрощена. К защите информации Symantec подходит с учетом расплывчатых границ систем безопасности, которые эффективны сегодня, а также, растущего количества направленных атак и изменений требований пользователей и их привычек.

Основными преимуществами данного продукта можно считать:

- способность расширять границы деятельности инструментов, предотвращающих утечки информации, на мобильные и облачные среды;

- расширение области применения политик безопасности и выполнения требований за пределы сети;

- предоставление проверенных методик развертывания, понятного на интуитивном уровне функционала управления политиками и инцидентами;

- обширную поддержку каналов с высоким уровнем риска при владении с минимальной стоимостью.

Использование Symantec DLP защищает конфиденциальную информацию не только от кражи извне, но и от несанкционированной отправки с компьютеров компании. Более 80 % процентов утечек происходит по вине самих сотрудников. Обычно причинами утечки является низкая грамотность работы с компьютером, но возможны и случаи намеренной кражи. Благодаря использованию Symantec Data Loss Prevention Вы можете быть уверены в абсолютной сохранности важной информации.

Как работает Symantec DLP

Система Symantec Data Loss Prevention выполняет три основные функции:

- Контроль действий пользователей на локальных рабочих станциях. Осуществляется применительно к операциям, связанным с отторжением конфиденциальной информации: при записи на диск или USB-носитель, при передаче через локальную сеть или выводе на печать.

- Контроль и мониторинг перемещения секретных данных по сетевым каналам связи (Web, E-mail, интернет-пейджеры, FTP).

- Сканирование локальной сети на предмет неупорядоченного хранения важных документов. Symantec DLP контролирует все порталы, файловые серверы, конечные рабочие станции и системы документооборота.

Таким образом, Symantec Data Loss Prevention является самым надежным инструментом защиты как простых, так и сложных многоуровневых сетей.

3.2 SecureTower

SecureTower – программное решение, разработанное российской компанией Falcongaze, созданное специально для защиты корпоративной информации от утечек, а также для контроля активности сотрудников на рабочих местах.

Программное обеспечение SecureTower позволяет:

- Защитить информацию от утечки

- Анализировать эффективность работы персонала

SecureTower обеспечивает контроль конфиденциальной информации, циркулирующей в сети компании по множеству каналов передачи данных: e-mail, мессенджеры, социальные сети, блоги и форумы, FTP, шифрованный трафик, внешние устройства, принтеры и др.

SecureTower формирует подробные и наглядные статистические отчеты о сетевой активности сотрудников, позволяя оценить эффективность работы персонала, а также узнать, насколько целевым является использование сотрудниками корпоративных ресурсов компании.

Весь перехваченный системой SecureTower трафик анализируется и сохраняется в базе данных. Программа создает архив для ведения хронологии внутрикорпоративных бизнес-процессов и событий. Это позволяет расследовать любой случай утечки конфиденциальной информации в ретроспективе.

Программный продукт SecureTower состоит из нескольких компонентов, каждый из которых отвечает за выполнение определенной задачи, что предусматривает возможность масштабирования системы перехвата и обеспечивает ее надежное функционирование даже в условиях высоких нагрузок на сеть.

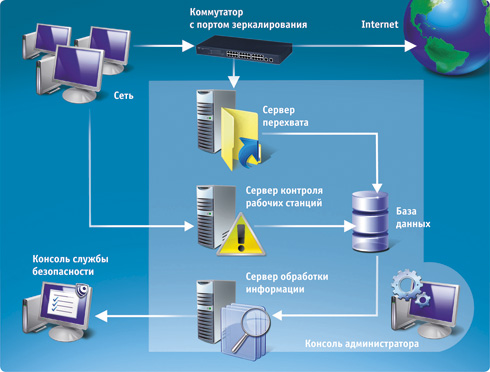

Продукт имеет клиент-серверную архитектуру. Серверная часть продукта включает сервер перехвата, сервер базы данных, сервер обработки информации и сервер контроля рабочих станций. Клиентская часть продукта содержит консоль администратора и консоль службы безопасности и выступает в качестве графического интерфейса пользователя.

Серверные компоненты SecureTower

Сервер перехвата трафика Сервер осуществляет перехват трафика с сетевого адаптера специально выделенного компьютера с последующим анализом и сохранением перехваченной информации в базе данных.

База данных Данные, извлеченные сервером перехвата (электронные письма, файлы, сообщения и т.д.), сохраняются в базу данных (поддерживаемые СУБД - Microsoft SQL Server, Oracle, Postgre SQL, SQLite,MySQL). Эти данные используется сервером обработки информации для построения и обновления поисковых индексов, а также при необходимости извлечения конкретных документов для просмотра пользователем.

Сервер обработки информации

Сервер отвечает за выполнение нескольких задач: индексирование перехваченных данных, полнотекстовый поиск по ним, автоматический анализ данных и отправка уведомлений о передаче конфиденциальных данных. При обнаружении данных, удовлетворяющих заданным службой безопасности правилам, центр безопасности (компонент сервера) формирует отчеты и направляет их на указанные адреса электронной почты.

Сервер контроля рабочих станций Сервер предназначен для централизованной установки на рабочие станции агентов для перехвата шифрованного трафика (Skype, SSL) и данных, передаваемых на внешние устройства и принтеры. Кроме того, сервер контроля рабочих станций отслеживает состояние всех установленных в сети агентов и, в случае отсутствия, сбоя или принудительного отключения агентов пользователем какой-либо конечной станции, автоматически производит повторную установку агентов на соответствующей станции. Агенты устанавливаются удаленно с помощью консоли администратора.

Пользовательский интерфейс

Консоль службы безопасности

Это основная графическая оболочка программы, в которой пользователь осуществляет непосредственную работу с продуктом. Консоль позволяет осуществлять полнотекстовый поиск по ключевым словам, просматривать перехваченные данные в удобном представлении, анализировать их. При помощи карточек пользователя осуществляется анализ деятельности конкретных сотрудников, а также идентификация человека, передавшего подозрительные данные. Кроме того, в консоли производится настройка отправки уведомлений о нарушениях политики информационной безопасности.

Консоль администратора

Консоль администратора используется для настройки работы всех компонентов продукта. Консоль позволяет устанавливать и изменять параметры перехвата и периодичность индексирования данных. В консоли представлены широкие возможности по фильтрации данных при перехвате. Также при помощи консоли можно просмотреть статистику перехвата трафика в режиме реального времени, настроить систему уведомлений о работе самой системы перехвата (перегруженность системы или базы данных) и произвести установку удаленных агентов на рабочие станции сети для перехвата шифрованного трафика, а также данных, передаваемых на внешние устройства и принтеры.

Алгоритм работы продукта

Рисунок 4 –Алгоритм продукта

Весь внешний трафик зеркалируется на сервер перехвата с помощью управляемого коммутатора.

На сервере перехвата осуществляется анализ полученного трафика, в ходе которого выделяется необходимая информация (электронные письма, файлы, сообщения и т.д.) и сохраняется во внешнем хранилище данных.

Данные Skype и шифрованный трафик перехватываются с помощью агентов, которые удаленно устанавливаются на рабочие станции сервером контроля рабочих станций. Агенты отслеживают любые действия с внешними устройствами и принтерами, отправляя все перехваченные данные серверу для обработки. Сервер, в свою очередь, направляет полученную от агентов информацию в базу данных.

На сервере обработки информации производится построение индексов информации, находящейся в базе данных, с последующим сохранением индексов в хранилище сервера обработки информации. В дальнейшем поиск будет осуществляться только по файлам поискового индекса, а не по всему объему информации, хранимой в базе данных. Центр безопасности (установленный на сервере обработки информации) взаимодействует с поисковым сервисом и клиентской консолью. Центр в автоматическом режиме осуществляет отправку запросов поисковому сервису. При обнаружении данных, удовлетворяющих заданным службой безопасности правилам, центр безопасности формирует отчеты и направляет их на указанные адреса электронной почты. Клиентская консоль позволяет настраивать необходимые параметры работы центра безопасности и задавать список правил для поисковых запросов, а также просматривать журнал событий о работе центра безопасности.

Работа консоли службы безопасности построена на непосредственном взаимодействии с сервером обработки информации. В консоли предоставляется доступ к просмотру результатов поиска, отчетов о деятельности пользователей и уведомлений о случаях утечки информации.

Консоль администратора используется для настройки работы всех подсистем продукта: сервера перехвата, базы данных, сервера обработки информации и контроля рабочих станций.

Типы контролируемых данных в SecureTower

- Электронная почта. Электронные письма почтовых клиентов, использующих протоколы POP3, SMTP, IMAP, MAPI (например, MS Outlook, Thunderbird, The Bat!), электронная почта, защищенная по стандарту S/MIME, электронные сообщения MS Exchange Server, IBM Lotus Notes/Domino, Kerio Connect, Sendmail, hMailServer и многих других.

- Общение в Интернете. Веб-трафик, включая электронные письма внешних почтовых служб (gmail.com, mail.ru, rambler.ru и т.д.), сообщения на форумах и в блогах, трафик в социальных сетях и других веб-службах.

- Сервис Microsoft Office 365. Почтовые сообщения, отправляемые и получаемые при помощи облачного сервиса Microsoft Office 365.

- Мгновенные сообщения. Сообщения в мессенджерах, использующих протоколы обмена мгновенными сообщениями OSCAR (ICQ/AIM), MMP (Mail.Ru Агент), MSN (Windows Messenger), XMPP (Jabber) (Miranda, Google Talk, QIP Infium, PSI), YIM (Yahoo! Messenger), SIP, а также текстовые и голосовые сообщения в Skype, Viber, MS Lync.

- Передаваемые файлы. Файлы, передаваемые по протоколам FTP, FTPS, HTTP и HTTPS, а также в программах-мессенджерах (ICQ, Windows Messenger и т.д.) или по электронной почте в качестве вложений.

- Зашифрованный трафик. SSL-трафик, передаваемый по шифрованным протоколам (включая HTTPS, FTPS, защищённые протоколы SSL для POP3, SMTP и мессенджеров), в том числе HTTP- и HTTPS-трафик по протоколу ICAP, передаваемый с корпоративного прокси-сервера.

- Базы данных и внешние носители. Данные, передаваемые на внешние устройства (USB-накопители, WiFi-и GPRS-модемы, внешние жесткие диски и др., а также содержимое баз данных MS SQL Server, Oracle, PostgreSQL, SQLite, MySQL.

- Печать и сетевые диски. Информация, отправляемая на сетевые диски пользовательских компьютеров и терминальных серверов, а также данные, отправляемые на печать на локальные и сетевые принтеры.

- Дополнительные возможности. Регистрация нажатий клавиш на клавиатуре (кейлогер). IP-телефония (текстовые и голосовые сообщения, передаваемые по протоколу SIP). Любая текстовая и числовая информация, копируемая в буфер обмена. Запись с микрофонов, как встроенных, так и подключенных к рабочим станциям. Распознавание конфиденциальной текстовой и числовой информации на изображениях.

3.3 McAfee Host Data Loss Prevention

McAfee Data Loss Prevention - комплексная DLP-система для защиты конфиденциальных данных, позволяющая опережать угрозы и обеспечивать безопасность информационных ресурсов компании в режиме реального времени.

Проблема своевременного выявления и предотвращения утечек конфиденциальной информации компании является в настоящий момент одной из самых актуальных. Для комплексного решения этой задачи разработана McAfee Data Loss Prevention - DLP-система, обеспечивающая наивысшие уровни упреждающей защиты данных. Интегрированный в общую систему набор инструментов не только снижает уровень сложности системы защиты информации, но и ощутимо сокращает ее стоимость. Основой DLP-системы служит разработка McAfee - устройство, почти не требующее технического обслуживания. Развертывание системы на платформе McAfee ePolicy Orchestrator (ePO) позволяет оптимизировать процессы управления безопасностью, обновления программного обеспечения и составления отчетности.

Возможности McAfee Data Loss Prevention

Полная безопасность данных

Обеспечение комплексной защиты (от USB-накопителей до межсетевых экранов) благодаря уникальным средствам анализа: составление графиков потоков и структуры данных компании, позволяющих оперативно создавать политики безопасности и защищать всю конфиденциальную информацию вне зависимости от ее местоположения.

Защита данных за пределами сети

Контроль сетевого трафика в реальном времени, возможность расширения действия защиты данных за пределы корпоративной сети благодаря интеграции системы с Adobe LiveCycle Rights Management.

Удобство развертывания и управления

Установка и настройка системы возможна в кратчайшие сроки, что позволяет быстро обеспечить безопасность информационных ресурсов и сократить расходы на развертывание; управление всеми процессами безопасности осуществляется с помощью платформы McAfee ePO.

Интегрируемость с другими технологиями

DLP может легко совмещаться с другими технологиями, обеспечивая полнофункциональную защиту данных.[8]

В DLP-систему входят следующие модули защиты:

McAfee Device Control - мониторинг и ограничение копирования данных на съемные носители информации;

McAfee Host Data Loss Prevention - обеспечение высокого уровня защиты от краж и случайного раскрытия конфиденциальной информации;

McAfee Network DLP Discover - обнаружение конфиденциальной информации, в том числе с неизвестным местоположением, возможность автоматического сканирования через определенные промежутки времени;

McAfee Network DLP Manager - гибкий централизованный и делегируемый контроль над McAfee DLP;

McAfee Network DLP Monitor - обнаружение, отслеживание и защита конфиденциальной информации, находящейся в любом приложении и месте, формате, передаваемой по любому протоколу и через любой порт; эффективные средства анализа данных позволяют оперативно создавать политики безопасности;

McAfee Network DLP Prevent - обеспечение соблюдения политик безопасного обращения с данными, покидающими пределы корпоративной сети, возможность интеграции с большинством шлюзовых технологий для защиты электронной почты, веб-сайтов, мгновенных сообщений и других сетевых приложений.

Заключение

Утечка информации может нанести серьезный вред любой организации. Каналов утечки информации множество - уследить за всеми одновременно человеку самостоятельно практически невозможно. DLP система - это технология предотвращения утечки информации.

Современные DLP системы способны не только перехватывать информацию, но и автоматически обрабатывать и анализировать ее.

Внедрение DLP-систем давно стало уже не просто модой, а необходимостью, ведь утечка конфиденциальных данных может привести к огромному ущербу для компании, а главное оказать не одномоментное, а длительное влияние на бизнес компании. При этом ущерб может носить не только прямой, но и косвенный характер. Потому что помимо основного ущерба, особенно в случае разглашения сведений об инциденте, Ваша компания «теряет лицо». Ущерб от потери репутации оценить в деньгах весьма и весьма сложно! А ведь конечной целью создания системы обеспечения безопасности информационных технологий, является предотвращение или минимизация ущерба (прямого или косвенного, материального, морального или иного), наносимого субъектам информационных отношений посредством нежелательного воздействия на информацию, ее носители и процессы обработки.

Поскольку DLP-система, как правило, стоит немалых денег (сравнительно небольшая сумма, в которую обходится защита одного компьютера, умножается на большое количество машин в организации), стоит отнестись к её выбору максимально ответственно и внимательно.

На рынке сегодня достаточно большое число продуктов, которые относятся к классу DLP-систем, однако выбрать из них по-настоящему качественный непросто. Поэтому полезно иметь представление о предлагаемых на рынке продуктах.

Библиография

|

.С. Шабуров, Е.Е. Журилова, В.С. Лужнов. ТЕХНИЧЕСКИЕ АСПЕКТЫ ВНЕДРЕНИЯ DLP-СИСТЕМЫ НА ОСНОВЕ FALCONGAZE SECURE TOWER [электронный ресурс] – URL: file:///C:/Users/Admin/Downloads/%D0%A8%D0%B0%D0%B1%D1%83%D1%80%D0%BE%D0%B2%20%D0%90.%D0%A1.,%20%D0%96%D1%83%D1%80%D0%B8%D0%BB%D0%BE%D0%B2%D0%B0%20%D0%95.%D0%95.,%20%D0%9B%D1%83%D0%B6%D0%BD%D0%BE%D0%B2%20%D0%92.%D0%A1.%20%D0%A2%D0%B5%D1%85%D0%BD%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B8%D0%B5%20%D0%B0%D1%81%D0%BF%D0%B5%D0%BA%D1%82%D1%8B%20%D0%B2%D0%BD%D0%B5%D0%B4%D1%80%D0%B5%D0%BD%D0%B8%D1%8F%20DLP-%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D1%8B%20%D0%BD%D0%B0%20%D0%BE%D1%81%D0%BD%D0%BE%D0%B2%D0%B5%20Falcongaze%20Secure%20Towerfile.pdf (дата обращения 26.02.2016) |

|

|

Программный комплекс «Стахановец» как DLP-система: предотвращение утечек конфиденциальной информации [Электронный ресурс]. – URL: https://www.infowatch.ru/report2014 (дата обращения 29.02.2106). |

|

|

Бизнес-журнал, 2012/04: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция // Анна Филиппова. Сколько СТОИТ ИНФОРМАЦИЯ? |

|

|

DLP-системы [электронный ресурс]- URL: https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 27.02.2016) |

|

|

Основные понятия в области информационной безопасности http://www.intuit.ru/studies/professional_skill_improvements/17570/courses/1300/lecture/25504?page=1#keyword28 (дата посещения 29.02.2016) |

|

|

Ульянов, В. Борьба с утечками: эволюция технологий [электронный ресурс] – URL: http://www.osp.ru/resources/focus-centers/zpd/technologies/technologies_57.html (дата обращения 26.02.2016) |

|

|

Андрианов В.В. S Обеспечение информационной безопасности бнзнеса/В.В. Андрианов. СЛ. Зефиров, В. Б. Голованов, Н.А. Голдуев. — 2-е изд., перераб. и доп. — М.:Альпина Паблишера, 2011. — 373 с. |

|

|

Norbert Pohlmann, Helmut Reimer, Wolfgang Schneider (Eds.) ISSE 2010 Securing Electronic Business Processes Highlights of the Information Security SolutionsEurope 2010 Conference |

Приложение 1

Рисунок 1- Основные функции DLP систем

-

А.С. Шабуров, Е.Е. Журилова, В.С. Лужнов. ТЕХНИЧЕСКИЕ АСПЕКТЫ ВНЕДРЕНИЯ DLP-СИСТЕМЫ НА ОСНОВЕ FALCONGAZE SECURE TOWER [электронный ресурс] – URL:

file:///C:/Users/Admin/Downloads/%D0%A8%D0%B0%D0%B1%D1%83%D1%80%D0%BE%D0%B2%20%D0%90.%D0%A1.,%20%D0%96%D1%83%D1%80%D0%B8%D0%BB%D0%BE%D0%B2%D0%B0%20%D0%95.%D0%95.,%20%D0%9B%D1%83%D0%B6%D0%BD%D0%BE%D0%B2%20%D0%92.%D0%A1.%20%D0%A2%D0%B5%D1%85%D0%BD%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B8%D0%B5%20%D0%B0%D1%81%D0%BF%D0%B5%D0%BA%D1%82%D1%8B%20%D0%B2%D0%BD%D0%B5%D0%B4%D1%80%D0%B5%D0%BD%D0%B8%D1%8F%20DLP-%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D1%8B%20%D0%BD%D0%B0%20%D0%BE%D1%81%D0%BD%D0%BE%D0%B2%D0%B5%20Falcongaze%20Secure%20Towerfile.pdf (дата обращения 26.02.2016) ↑

-

Программный комплекс «Стахановец» как DLP-система: предотвращение утечек конфиденциальной информации [Электронный ресурс]. – URL: https://www.infowatch.ru/report2014 (дата обращения 29.02.2106). ↑

-

Бизнес-журнал, 2012/04: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция // Анна Филиппова. Сколько СТОИТ ИНФОРМАЦИЯ? ↑

-

DLP-системы [электронный ресурс]- URL: https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 27.02.2016) ↑

-

Основные понятия в области информационной безопасности http://www.intuit.ru/studies/professional_skill_improvements/17570/courses/1300/lecture/25504?page=1#keyword28 (дата посещения 29.02.2016) ↑

-

Ульянов, В. Борьба с утечками: эволюция технологий [электронный ресурс] – URL: http://www.osp.ru/resources/focus-centers/zpd/technologies/technologies_57.html (дата обращения 26.02.2016) ↑

-

Андрианов В.В. S Обеспечение информационной безопасности бнзнеса/В.В. Андрианов. СЛ. Зефиров, В. Б. Голованов, Н.А. Голдуев. — 2-е изд., перераб. и доп. — М.:Альпина Паблишера, 2011. — 373 с. ↑

-

Norbert Pohlmann, Helmut Reimer, Wolfgang Schneider (Eds.) ISSE 2010 Securing Electronic Business Processes Highlights of the Information Security SolutionsEurope 2010 Conference ↑

- Методики отбора персонала для работы с конфиденциальной информацией

- Методика защиты информации в системе электронного документооборота

- Основные виды и понятия ценных бумаг

- Юридическая сущность предпринимательского права.

- Правовое регулирование рекламной деятельности (Регулирование рынка рекламы)

- Понятие и виды ценных бумаг, их свойства

- Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

- Система защиты информации в зарубежных странах (Понятие информационной защиты)

- Система защиты информации в банковских системах (Банковская сеть, модели внутренней и внешней угрозы)

- Защита информации в процессе переговоров и совещаний.

- Программные комплексы анализа каналов утечки информации (Утечка информации и система мониторинга)

- Система защиты информации в системах страхования