Система защиты информации в банковских системах (Банковская сеть, модели внутренней и внешней угрозы)

Содержание:

Введение

В России помимо крупнейших игроков банковского сектора существует множество небольших банков, которые в силу финансовых ограничений не могут позволить себе вкладывать значительные суммы в информационную безопасность. Тем не менее, безопасность информационных систем банков любого масштаба должна строиться с использованием ряда основных принципов.

Рассмотрим задачи и проблемы, с которыми сталкиваются банки (любого масштаба), и средства, с помощью которых эти задачи можно решить.

Значимость темы курсовой работы определяется такими факторами, как непосредственная защита информации в банках, потеря материальных ценностей.

Таким образом, этим и определяется актуальность выбранной темы данной курсовой работы «Система защиты информации в банковских системах».

Объектом курсового исследования является понятие информационной безопасности.

Предметом курсового исследования это теоретическая сущность безопасности информации, различные угрозы, а также способы предотвращения утечки информации.

В соответствии с этим целью курсовой работы является рассмотрение и исследование, как с теоретической, так и с практической стороны аспектов систем безопасности в банковских системах.

Исходя из данной цели, в работе ставятся и решаются следующие задачи:

В первой главе планируется рассмотреть теоретическую основу угрозы, и её виды.. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть понятие угрозы безопасности информации и её классификации;

- рассмотреть виды угроз;

- изучить принципы построения угроз.

Во второй главе планируется рассмотреть практическое применение методов защиты информации в банковских системах в рамках и реализации на практике. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть методы защиты;

- рассмотреть способы построения ;

- сделать соответствующие выводы по результатам исследований.

Прикладная значимость данного исследования определяется возможностью использования выводов работы в дальнейших разработках по дисциплине « Система защиты информации в банковских системах», а также при написании выпускной квалификационной работы.

При написании курсовой работы были использованы различные источники по информационной безопасности. Также теоретическую базу написания данной курсовой работы составили книги, изданные такими известными издательствами, как Проспект, Юнити, Юнити-Дана, Юрайт.

Цели и задачи курсовой работы обусловили следующую её структуру. Работа состоит из содержания, введения, двух глав («», «»), заключения, библиографии, приложений

1. Угрозы информации в Банке

1.1 Банковская сеть, модели внутренней и внешней угрозы

Банковская сеть, как сеть любой компании или организации, которая включает в свой состав вполне стандартный набор объектов: рабочих станций сотрудников, инфраструктуры и специализированных серверов, сетевых шлюзов. С развитием мобильности к этому набору все чаще добавляется ноутбуки, смартфоны и планшеты, благодаря чему, есть свободный доступ сотрудника к банковской информационной системе. Специфика банков является то, что этот набор добавленных банкоматов и платежных терминалов (как правило, построены на стандартных операционных системах и технически представляет собой стандартный компьютер). Информационная система должна быть доступна для клиентов банка. Не следует забывать, что даже относительно небольшая сеть банка представляет собой распределенную систему с несколькими филиалами и офисами.

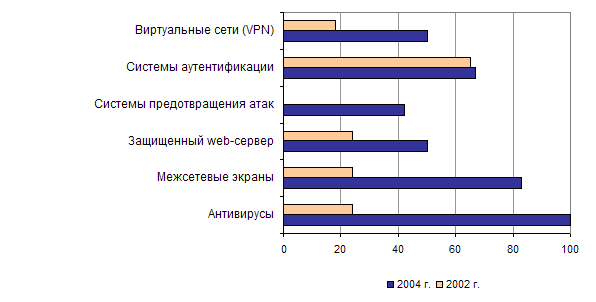

Рисунок 1. Наиболее востребованные российскими банками средства защиты информации, %.

Во внешней среде системы имеют следующие виды информационных угроз:

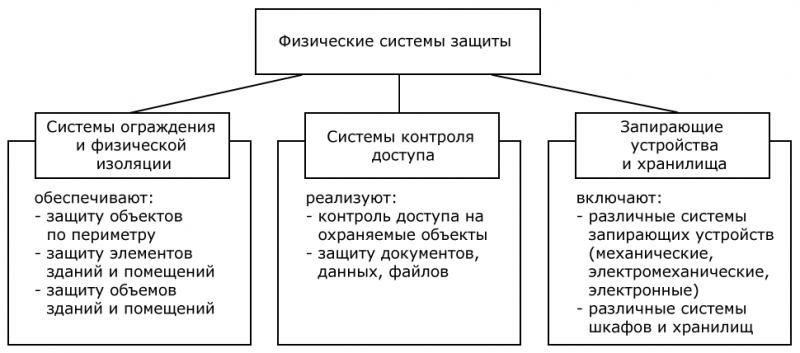

- Нарушение физической целостности (уничтожение, разрушение элементов); Приложение 2.

- Нарушение логической целостности (разрушение логических связей);

- Изменение содержания (изменить информационные блоки, внешнее наложение ложной информации);

- Нарушение неприкосновенности частной жизни (защита от разрушения, снижая степень защиты данных);

- Нарушение прав собственности в информации (несанкционированное копирование, использование).[1]

Существуют две основные особенности возникновения угроз:

- Преднамеренное происхождение: кража носителей данных, подключение к каналам связи, перехватывая электромагнитное излучение, несанкционированный доступ, раскрытие, копирование, данных и т.д;.

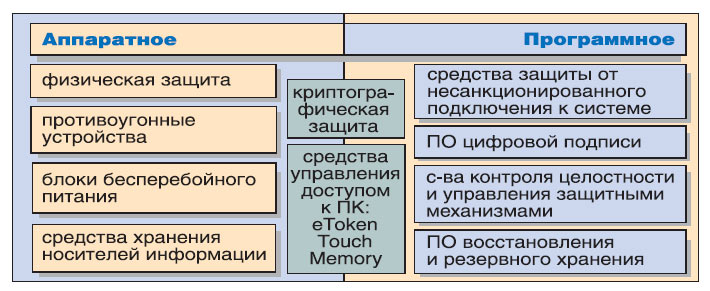

- Нарушения из-за природного происхождения, несчастные случаи . К таким можно отнести: пожары, аварии, взрывы, стихийных бедствий ураганы, наводнения, землетрясения, ошибки в обработке информации (ошибки пользователя, оператора, выход из строя оборудования и программного обеспечения (APO)) и т.д. Схема использования аппаратного и программного обеспечения защиты указано в приложении 1.

Модели выделяются внутренние (для предотвращения угроз, исходящих от внутренних источников) и внешние (для предотвращения угроз извне) защиты данных. Внешняя и внутренняя защита данных являются частью системы обеспечения информационной безопасности, функционирующей в банке.

Источники внешних угроз являются:

- Естественные системы (АКЦ, планетарные, физические, химические, биологические);

- Искусственные системы (организационные, экономические и технологические системы, а также имеющие смешанный характер (например, биотехнологии));

- Абстрактные системы (модели, алгоритмы, программы, технологические карты и т.д.)

Источники внутренних угроз для системы являются ее подсистемы и элементы:

- Люди;

- Технические устройства и системы;

- Технологические схемы переработки;

- Используется в системах обработки данных, моделей, алгоритмов и программ.

Данное действие происходит благодаря информации и её разделения на внутренние составляющие.

Рисунок 2. Информация, и субъективные составляющие

Причины возникновения угроз делятся:

- на объективные (количественная или качественная недостаточность элементов системы). Угрозы, обусловленные этими причинами, не связаны непосредственно с деятельностью людей и являются случайными по характеру происхождения угрозами;

- субъективные. Угрозы, обусловленные этими причинами, непосредственно связаны с деятельностью человека и являются как преднамеренными (деятельность разведок иностранных государств, промышленный шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренными (плохое психологическое состояние, недостаточная подготовка, низкий уровень знаний) угрозами информации.

К субъективным причинам относятся:

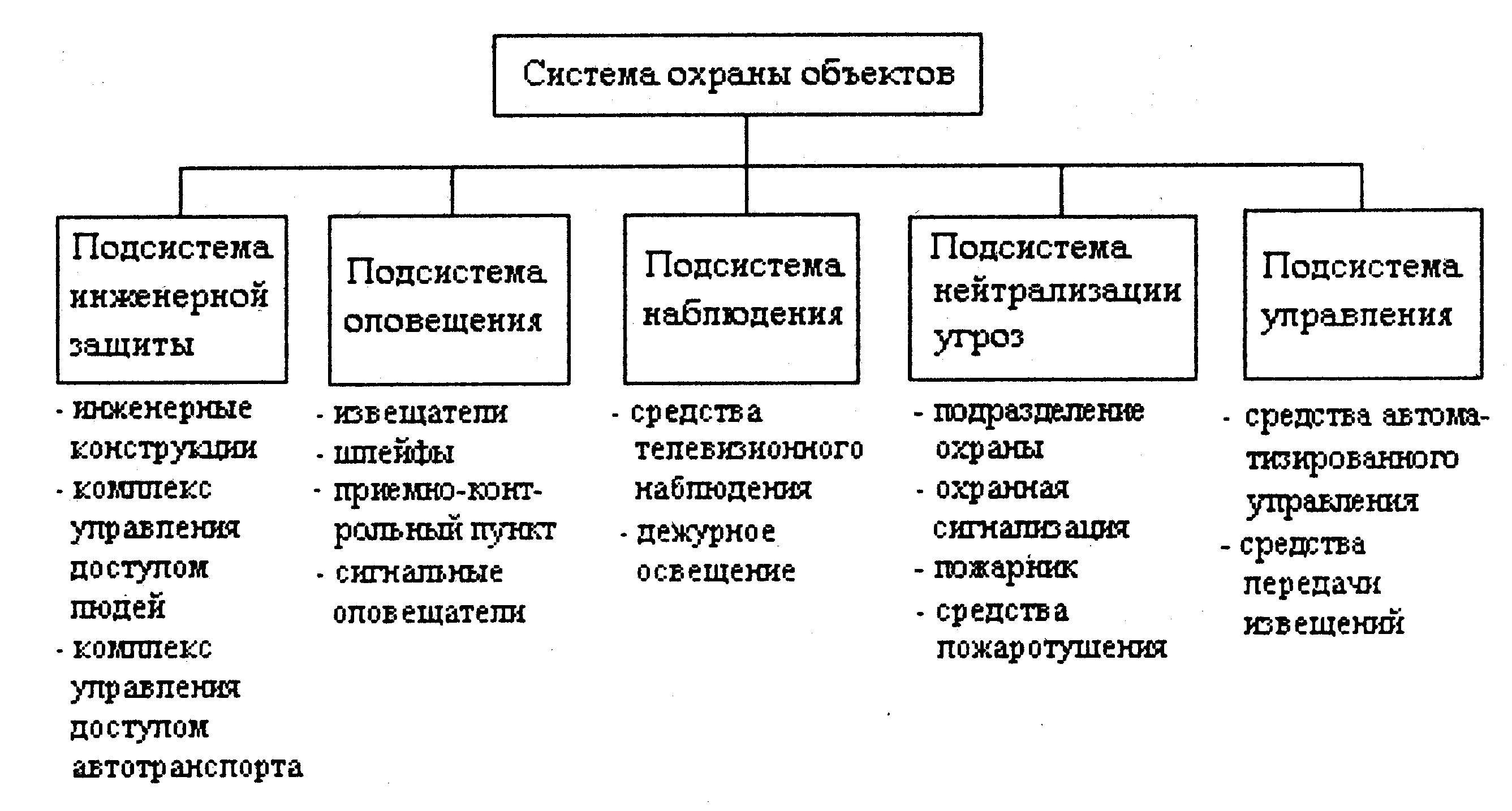

- несанкционированный доступ (получение лицами в обход системы защиты с помощью программных, технических и других средств, а также в силу случайных обстоятельств доступа к обрабатываемой информации и хранимой на объекте информации); Схема охраны объекат указана в приложении 3.

- разглашение информации ее обладателем (умышленные или неосторожные действия должностных лиц и граждан, которым соответствующие сведения в установленном порядке были доверены по работе, приведшие к не вызванному служебной необходимостью оглашению охраняемых сведений, а также передача таких сведений по открытым техническим каналам или обработка на некатегорированных ЭВМ).[2]

Следует рассмотреть относительно полное множество каналов несанкционированного получения информации, сформированное на основе такого показателя, как степень взаимодействия злоумышленника с информационными подсистемами.[3]

К первому классу относятся каналы от источника информации при несанкционированном доступе к нему:

- хищение носителей информации;

- копирование информации с носителей (материально-вещественных, магнитных и т.д.);

- установка закладных устройств в помещение и съем информации с их помощью, выведывание информации от обслуживающего персонала на объекте;

- фотографирование или видеосъемка носителей информации внутри помещения.

Ко второму классу относятся каналы со средств обработки информации при несанкционированном доступе к ним:

- снятие информации с устройств электронной памяти;

- установка закладных устройств в системы обработки информации;

- ввод программных продуктов, позволяющих злоумышленнику получать информацию;

- копирование информации с технических устройств отображения (фотографирование с мониторов и др.).

К третьему классу относятся каналы от источника информации без несанкционированного доступа к нему:

- получение информации по акустическим каналам (в системах вентиляции, теплоснабжения, а также с помощью направленных микрофонов);

- получение информации по виброакустическим каналам (с использованием акустических датчиков, лазерных устройств);

- использование технических средств оптической разведки (биноклей, подзорных труб и т.д.);

- использование технических средств оптико-электронной разведки (внешних телекамер, приборов ночного видения и т.д.);

- осмотр отходов и мусора;

- выведывание информации у обслуживающего персонала за пределами объекта, изучение выходящей за пределы объекта открытой информации (публикаций, рекламных проспектов и т.д.).[4]

К четвертому классу относятся каналы со средств обработки информации без несанкционированного доступа к ним:

- электромагнитные излучения системы обработки информации (паразитные электромагнитные излучения, паразитная генерация усилительных каскадов, паразитная модуляция высокочастотных генераторов низкочастотным сигналом, содержащим конфиденциальную информацию);

- электромагнитные излучения линий связи;

- подключения к линиям связи;

- снятие наводок с системы теплоснабжения;

- использование высокочастотного навязывания;

- снятие с линий, выходящих за пределы объекта сигналов, образованных на технических средствах за счет акустоэлектрических преобразований;

- снятие излучений оптоволоконных линий связи;

- подключение к базам данных и ЭВМ по компьютерным сетям.[5]

Для успешной работы с персоналом банка необходимо помнить, что залогом эффективности данного процесса является соблюдение принципов последовательности и непрерывности. Привлекать к процессу обучения по вопросам обеспечения информационной безопасности целесообразно всех сотрудников, имеющих отношение к работе с конфиденциальной информацией.

Полное устранение перечисленных угроз безопасности функционирования информационных систем принципиально невозможно, но все же некоторые из них можно минимизировать на этапе проектирования[6].

Примечание. В индийском call-центре крупнейшего британского банка HSBC инсайдер выкрал конфиденциальную информацию о счетах британских клиентов и передал ее подельникам в Соединенном Королевстве. В результате около 20 британских клиентов HSBC лишились почти 500 тыс. долл. США. Убытки же самого банка составили несколько миллионов.[7]

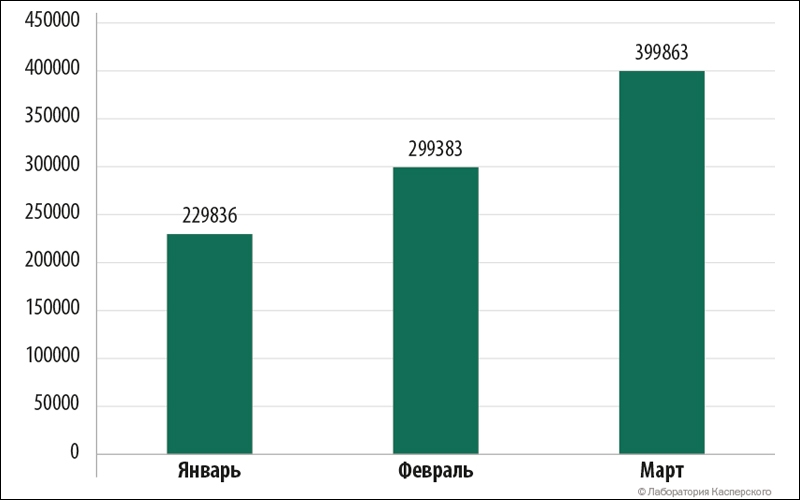

Рисунок 2. График затрат на обеспечение и предотвращение угроз систем безопасности банков.

1.2 Учет угроз и рисков при проектировании информационных систем

Основу формирования требований к защите данных должны быть основаны на определении перечня характеристик и потенциальных угроз информационной безопасности и создание возможных источников их возникновения.

Внутренние источники угроз информационной безопасности для функционирования сложных информационных систем являются:

- Системные ошибки при постановке целей и задач проектирования информационных систем, разработки требований к функциональной и проблемы защиты производительности решения, определения условий и параметров окружающей среды, в которой применяется система программного обеспечения;

- Алгоритмические ошибки проектирования с программным обеспечением защиты от прямой алгоритмизации, особенности инструментов и базы данных, в определении структуры и взаимодействие сложных программных компонентов, а также с использованием информации из базы данных;

- Ошибка программирования в программе и описания этих текстов, а также оригинал и результирующей документации для программных компонентов системы;

- Отсутствие эффективности методов и средств оперативных программ и защиты данных и безопасности информационной системы в случайном и преднамеренных негативных воздействий.

Внешние факторы, дестабилизирующие угрожающие безопасности функционирования информационной системы являются:

- Умышленное негативное влияние лиц с целью искажения, уничтожения или кражи программ, данных и информации о документах системы;

- Ошибки и несанкционированное воздействие оперативного, административного и обслуживающего персонала в процессе эксплуатации информационных систем;

- Искажения в телекоммуникационных каналах информации, поступающей из внешних источников, и передается потребителям, а также недопустимые значения и изменения в характеристиках потока информации;

- Ошибки и неудачи в системе APO информационной безопасности;

- Вирус распространяется по телекоммуникационным каналам связи;

- Изменения в составе и конфигурации комплексной интерактивной информационной системы оборудования не охвачены испытаний и сертификации.

Проектирование систем информационной безопасности для организации должно уменьшить возможные негативные последствия, связанные с использованием информационных технологий, а также для обеспечения реализации основных целей и задач кредитной организации.

Одним из эффективных способов заключается в интеграции управления рисками в систему управления системы управления жизненным циклом информации.

Заметка. Ущерб от потери рабочего времени на анализ и чтение спама, по разным оценкам, уже 50 - $ 200 в год на одного работника, и эти цифры продолжают расти. Объем потерь от компьютерных преступлений, совершаемых хакерами, и кражи данных сотрудниками компании уже оценили в сотни миллиардов долларов.[8]

1.3 Оценивание эффективности мероприятий по защите информации

На практике обеспечение информационной безопасности происходит в условиях случайного воздействия факторов, которые в полной мере сложно предусмотреть заранее при проектировании системы защиты информации, но в дальнейшем они способны снизить эффективность предусмотренных проектом мер информационной безопасности или полностью скомпрометировать их.

Одной из существенных проблем при проектировании и эксплуатации систем защиты информации является игнорирование методологии системного анализа в отношении средств и инструментов для их защиты. Следует признать сложность, а иногда и невозможность объективного подтверждения эффективности системы защиты информации, что во многом определяется неполнотой нормативно-методического обеспечения информационной безопасности, прежде всего в области показателей и критериев.[9]

Следует заметить, что в банковском секторе вопросам обеспечения информационной безопасности уделяется больше внимания, чем в других областях. Так, например, один из принятых Стандартов Банка России по информационной безопасности (СТО БР ИББС-1.2-2009) "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика касается именно методологии оценки состояния информационной безопасности в банке. Развитие методологических подходов поможет со временем выработать единые критерии и параметры для оценки информационной безопасности и тем самым минимизировать сопутствующие риски, причинами которых могут стать источники различных угроз.

Если не брать во внимание режимные предприятия и организации, которые подпадают под действие Закона РФ от 21.07.1993 N 5485-1 "О государственной тайне", то можно констатировать, что обеспечение информационной безопасности для многих организаций и предприятий является далеко не первоочередной задачей, причем не только в нашей стране. Так, например, по статистическим данным Национального отделения ФБР США по компьютерным преступлениям, реальный уровень эффективности систем защиты информации недопустимо низок. Вероятность предотвращения несанкционированного проникновения в информационную систему составляет в среднем около 0,12. Вероятность обнаружения нападения на корпоративные сети составляет 0,03 - 0,15. Для сравнения: во многих прикладных областях, где обеспечению информационной безопасности процессов и объектов уделяется серьезное внимание, норма безопасности, отраженная в соответствующих документах, составляет 0,9.

Проектирование и применение систем защиты информации объективно связаны с неизвестными событиями в будущем и всегда содержат элементы неопределенности. Кроме того, есть и другие причины неоднозначности, свойств систем защиты информации. Поэтому этапу проектирования естественным образом сопутствует значительная неопределенность. По мере реализации проекта ее уровень снижается. Поэтому объективной характеристикой качества систем защиты информации может служить только вероятность, характеризующая степень объективной возможности реализации конкретной системы защиты информации, при заданном комплексе условий. [10]

Для развития и продвижения стандартов Банка России по обеспечению информационной безопасности создано Сообщество ABISS (более 30 кредитных организаций и 6 образовательных учреждений). Его цель - способствовать развитию и практическому применению единых стандартов, повышению уровня информационной безопасности и стабильности кредитно-финансовой системы.

Следует отметить, что термин "вероятность" в контексте оценивания системы защиты информации имеет несколько различных значений. Наиболее часто встречаются два толкования этого слова, которые обозначаются сочетаниями "объективная вероятность" и "субъективная вероятность".

Под объективной вероятностью (иногда называемой физической) понимается относительная частота появления какого-либо события в общем объеме наблюдений или отношение числа благоприятных исходов к общему их количеству. Объективная вероятность возникает при анализе результатов большого числа наблюдений, имевших место в прошлом, а также как следствия из моделей, описывающих некоторые процессы.

Под субъективной вероятностью понимается мера уверенности некоторого человека или группы людей (экспертов) в том, что данное событие в действительности будет иметь место.

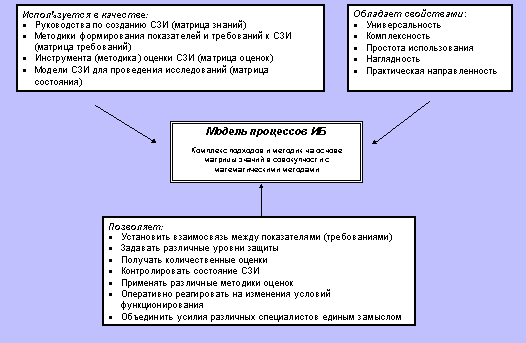

Рисунок 4. Модель процесса информационной базы

Как мера уверенности человека в возможности наступления события субъективная вероятность может быть формально представлена различными способами: вероятностным распределением на множестве событий, бинарным отношением на множестве событий и другими способами. Наиболее часто субъективная вероятность представляет собой вероятностную меру, полученную экспертным путем.

Субъективная вероятность в современных работах в области системного анализа не просто представляет меру уверенности на множестве событий, а увязывается с системой предпочтений лица, принимающего решения, и в конечном итоге с функцией полезности, отражающей его предпочтения на множестве альтернатив.

2. Применение моделей

2.1 Построение моделей на основе анализа угроз безопасности информации

Построение моделей при проектировании или модернизации системы защиты информации в банках представляется естественным путем решения задач анализа и проектирования с минимальными затратами и высокой эффективностью.

Так, на этапе анализа модель системы защиты информации используется для исследования каждой выполняемой функции (операции), чтобы выявить, например, к какой информации и к каким ресурсам должен иметь доступ каждый сотрудник при выполнении служебных обязанностей.

С целью проведения полного анализа рисков для информационной системы можно использовать модель, включающую:

- виды ценной информации;

- объекты ее хранения;

- группы пользователей и виды доступа к информации;

- средства защиты (в т.ч. политику);

- виды угроз.

Такое системное моделирование представляет существенную алгоритмическую и математическую сложность для разработчиков.

После моделирования необходимо перейти к этапу анализа защищенности построенной модели информационной системы. Именно здесь возникает целый комплекс теоретических и практических проблем, с которыми сталкиваются разработчики алгоритмов анализа рисков. Практически невозможно автоматически, без участия эксперта, оценить защищенность информационной системы . Таких систем анализа рисков сегодня практически нет, а те, которые существуют, носят обобщенный характер. Следующая проблема - как алгоритмически определить все классы уязвимостей (достаточность) в системе защиты анализируемой системы, как оценить ущерб от всех существующих в системе угроз безопасности и как добиться адекватной оценки совокупного ущерба по всем классам угроз, избежав избыточного суммирования ущербов.

Речь не идет о сканировании конкретных уязвимостей в конкретном применяемом программном обеспечении.

Достаточно часто используется модель нарушителя, определяющая:

- мотивы нарушителя, цели, которые он преследует при совершении несанкционированного доступа;

- степень воздействия на информационную среду;

- возможные места проникновения нарушителя;

- информационные ресурсы, доступные нарушителю;

- оценку последствий действий нарушителя.

В Стандарте Банка России СТО БР ИББС-1.0-2008 приведены следующие определения модели нарушителя информационной безопасности и модели угроз информационной безопасности.

Модель нарушителя информационной безопасности - описание и классификация нарушителей информационной безопасности, в том числе описание своего опыта, знаний, имеющихся ресурсов, необходимых для реализации угрозы, возможную мотивацию их действий, а также способы реализации угроз информационной безопасности, связанных с эти преступники.[11]

Модель угроз информационной безопасности - описание источников угроз информационной безопасности; методы реализации угроз информационной безопасности; объекты, подходящие для реализации угроз информационной безопасности; уязвимости используются источники угроз информационной безопасности; виды возможных потерь (например, нарушение доступности, целостности и конфиденциальности информационных ресурсов); объем потенциального ущерба.[12]

Наиболее распространенные теоретические основы прикладной теории игр, чтобы создать защитную матричную систему использовали угрозы / защиты и оскорбительные угрозы матрицу вероятностей.

У нарушителя существует свой собственный массив атак (значение), в общем, эта матрица может отличаться от защитника стороны матрицы.[13]

После определения основных мотивов и целей преступника невозможно оказать воздействие на них или необходимо скорректировать требования к системе защиты от такого рода угрозы. Вопросы безопасности компьютерных систем - это в основном вопрос человеческих отношений и человеческого поведения. При анализе нарушений защиты необходимо обратить внимание на предмет (лицо) правонарушителя. Устранение причин или мотивов, которые побудили нарушения в будущем может помочь избежать повторения подобных случаев.

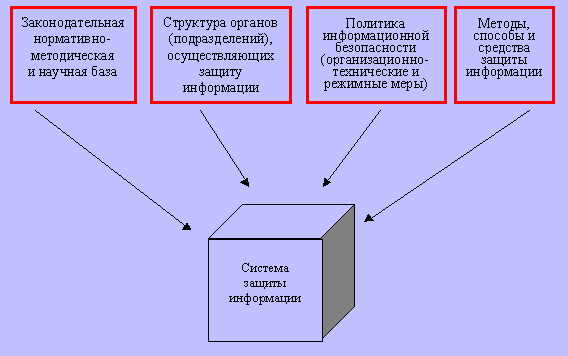

Рисунок 6. Система защиты информации и составляющие, внешние факторы

Модель не может быть единой. Желательно использовать несколько моделей, отличающихся в зависимости от типа информационной безопасности противника банков .Для построения модели нарушителя используется информация от службы безопасности, риск -подразделений и службы внутреннего контроля банка о существующих средствах доступа к информации и ее обработки, о возможных способах перехвата данных на стадии передачи, обработки и хранения, об обстановке в коллективе и на объекте защиты, сведения о конкурентах и ситуации на рынке, об имевших место случаях хищения информации и т.п.

Кроме того, оцениваются реальные оперативные технические возможности злоумышленника для воздействия на систему защиты или на защищаемый объект. Под техническими возможностями подразумевается перечень различных технических средств, которыми может располагать злоумышленник в процессе совершения действий, направленных против системы защиты информации.[14]

Полезной для оценки последствий действий нарушителя представляется классификация нарушителей безопасности. Для примера используем в качестве основания цель проникновения в информационную систему организации:

- исследователь (удовлетворение собственного любопытства, развитие профессиональных навыков, анализ разработок и т.д.);

- конкурент (промышленный шпионаж, дискредитация конкурента, получение новых конкурентных преимуществ и т.д.);

- шантажист (получение вознаграждения за необнародование полученной информации, приобретение нематериальных преимуществ (профессиональный рост, условия контракта, служебные преференции и т.д.));

- террорист (разрушение или применение полученной информации для экстремистских, политических, экономических или экологических целей);

- вредитель (слабо-мотивированное или немотивированное деструктивное воздействие на информационные ресурсы без ярко выраженной материальной или личностной заинтересованности).[15]

Следует понимать, что при использовании моделей, как и любого другого инструментария, существуют определенные требования и ограничения, соблюдение которых обеспечивает эффективное решение задач анализа, синтеза и управления в системах информационной безопасности.

Перечислим и кратко охарактеризуем некоторые из них:

- моделями должны пользоваться квалифицированные специалисты - профессионалы в области защиты информации, которые могли бы в каждой конкретной ситуации выбрать наиболее эффективную модель и критически оценить степень адекватности получаемых решений;

- модели следует использовать не просто для получения конкретных значений показателей уязвимости, а для оценки поведения этих значений при варьировании значимых исходных параметров в возможных диапазонах их изменений. В этом плане модели определения значений показателей уязвимости могут служить весьма ценным инструментом при проведении деловых игр по защите информации;

- для оценки адекватности моделей, исходных данных и получаемых решений надо как можно шире привлекать квалифицированных и опытных экспертов.[16]

2.2 Несанкционированный доступ – реальность угрозы безопасности.

На сегодняшний день наиболее распространены три способа воровства конфиденциальной информации. Во-первых, физический доступ к местам ее хранения и обработки. Здесь существует множество вариантов. Например, злоумышленники могут забраться в офис банка ночью и украсть жесткие диски со всеми базами данных. Возможен даже вооруженный налет, целью которого являются не деньги, а информация. Не исключена ситуация, когда сам сотрудник банка может вынести носитель информации за пределы территории.

Во-вторых, использование резервных копий. В большинстве банков системы резервирования важных данных основаны на стримерах. Они записывают создаваемые копии на магнитные ленты, которые потом хранятся в отдельном месте. Доступ к ним регламентируется гораздо более мягко. При их транспортировке и хранении относительно большое количество человек может снять с них копии. Риски, связанные с резервным копированием конфиденциальных данных, нельзя недооценивать. Например, большинство экспертов уверено, что появившиеся в продаже в 2005 году базы данных проводок Центрального Банка РФ были украдены именно благодаря снятым с магнитных лент копиям. В мировой практике известно немало подобных инцидентов. В частности, в сентябре прошлого года сотрудники компании Chase Card Services (подразделение JPMorgan Chase & Co.), поставщика кредитных карт, по ошибке выкинули пять магнитных лент с резервными копиями, содержащими информацию о 2,6 млн. владельцев кредитных счетов Circuit City[17].

В-третьих, наиболее вероятный способ утечки конфиденциальной информации — несанкционированный доступ сотрудниками банка. При использовании для разделения прав только стандартных средств операционных систем у пользователей нередко существует возможность опосредованно (с помощью определенного ПО) целиком скопировать базы данных, с которыми они работают, и вынести их за пределы компании. Иногда сотрудники делают это без всякого злого умысла, просто чтобы поработать с информацией дома. Однако такие действия являются серьезнейшим нарушением политики безопасности и они могут стать (и становятся!) причиной огласки конфиденциальных данных.

Кроме того, в любом банке есть группа людей, обладающих в локальной сети повышенными привилегиями. Речь идет о системных администраторах. С одной стороны, это необходимо им для выполнения служебных обязанностей. Но, с другой стороны, у них появляется возможность получить доступ к любой информации и «замести следы».

Таким образом, система защиты банковской информации от несанкционированного доступа должна состоять как минимум из трех подсистем, каждая из которых обеспечивает защиту от своего вида угроз. Это подсистема защиты от физического доступа к данным, подсистема обеспечения безопасности резервных копий и подсистема защиты от инсайдеров. И желательно не пренебрегать ни одной из них, поскольку каждая угроза может стать причиной разглашения конфиденциальных данных.

2.3 Защита резервных копий

Регулярное резервирование всей хранящейся в банке информации — абсолютно необходимая мера. Она позволяет существенно снизить убытки в случае возникновения таких проблем, как порча данных вирусами, выход из строя аппаратного обеспечения и т.п. Но в то же время она усиливает риски, связанные с несанкционированным доступом. Практика показывает, что носители, на которые записываются резервные копии, должны храниться не в серверной комнате, а в другом помещении или даже здании. В противном случае при возникновении пожара или другого серьезного инцидента безвозвратно утерянными могут оказаться как сами данные, так и их архивы. Надежно защитить резервные копии от несанкционированного использования можно только с помощью криптографии. В этом случае, храня ключ шифрования у себя, офицер безопасности может спокойно передавать носители с архивами техническому персоналу[18].

Основная сложность в организации криптографической защиты резервных копий заключается в необходимости разделения обязанностей по управлению архивированием данных. Настраивать и осуществлять сам процесс резервного копирования должен системный администратор или другой технический сотрудник. Управлять же шифрованием информации должен ответственный сотрудник — офицер безопасности. При этом необходимо понимать, что резервирование в подавляющем большинстве случаев осуществляется в автоматическом режиме. Решить эту проблему можно только путем «встраивания» системы криптографической защиты между системой управления резервным копированием и устройствами, которые осуществляют запись данных (стримеры, DVD-приводы и т.п.).

Таким образом, криптографические продукты для возможности их применения в банках должны также иметь возможность работы с различными устройствами, использующимися для записи резервных копий на носители информации: стримерами, CD- и DVD-приводами, съемными жесткими дисками и т.п.[19]

На сегодня существуют три типа продуктов, призванных минимизировать риски, связанные с несанкционированным доступом к резервным копиям. К первому относятся специальные устройства. Такие аппаратные решения имеют множество преимуществ, в том числе и надежное шифрование информации, и высокая скорость работы. Однако они обладают тремя существенными недостатками, которые не позволяют использовать их в банках. Первый: очень высокая стоимость (десятки тысяч долларов). Второй: возможные проблемы c ввозом в Россию (нельзя забывать, что мы говорим о криптографических средствах). Третий минус заключается в невозможности подключить к ним внешние сертифицированные криптопровайдеры. Эти платы работают только с реализованными в них на аппаратном уровне алгоритмами шифрования.

Вторую группу систем защиты криптографической защиты резервных копий составляют модули, которые предлагают своим клиентам разработчики программного и аппаратного обеспечения для резервного копирования. Существуют они для всех наиболее известных в данной области продуктов: ArcServe, Veritas Backup Exec и др. Правда, и у них есть свои особенности. Самая главная — это работа только со «своим» ПО или накопителем. Между тем информационная система банка постоянно развивается. И возможна ситуация, когда замена или расширение системы резервного копирования может потребовать дополнительных затрат на модификацию системы защиты. Кроме того, в большинстве продуктов этой группы реализованы старые медленные алгоритмы шифрования (например, 3DES), нет средств управления ключами, отсутствует возможность подключения внешних криптопровайдеров.[20]

Все это заставляет обратить самое пристальное внимание на системы криптографической защиты резервных копий из третьей группы. К ней относятся специально разработанные программные, программно-аппаратные и аппаратные продукты, не привязанные к конкретным системам архивирования данных. Они поддерживают широкий спектр устройств записи информации, что позволяет применять их во всем банке, включая и все его филиалы. Это обеспечивает единообразие используемых средств защиты и минимизацию эксплуатационных затрат.

Правда, стоит отметить, что, несмотря на все их преимущества, на рынке представлено совсем немного продуктов из третьей группы. Это объясняется, скорее всего, отсутствием большого спроса на системы криптографической защиты резервных копий. Как только руководство банков и прочих крупных организаций осознает реальность рисков, связанных с архивированием коммерческой информации, число игроков на этом рынке вырастет

Заключение

В заключении данной курсовой работы были сделаны следующие выводы:

В первой главе были рассмотрены теоретические аспекты угроз безопасности информации в банковских системах. Было дано определение защиты информации, также была проанализирована классификация угроз их виды. Рассмотрены принципы построения угроз. Все это дает полную картину о необходимости и целесообразности осуществления защиты информации.

Во второй главе была проанализирована методология защиты информации в банках Российской Федерации.

Цели защиты информации следующие:

1) предотвращение утечки конфиденциальной информации.

2) потеря денежных средств.

Все эти цели направлены на обеспечение сохранения капитала, посредством сохранения информации. Это нужно для того, чтобы обеспечить высокий уровень статуса того или иного банка.

Сегодня на рынке есть продукты, с помощью которых любой банк может организовать надежную систему защиты информации от несанкционированного доступа и нецелевого использования. Правда, при их выборе нужно быть очень осмотрительным. В идеале этим должны заниматься собственные специалисты соответствующего уровня. Допускается использование услуг посторонних компаний. Однако в этом случае возможна ситуация, когда банку будет искусно навязано не адекватное программное обеспечение, а то, которое выгодно фирме-поставщику. Кроме того, отечественный рынок консалтинга в области информационной безопасности находится в зачаточном состоянии.

Между тем сделать правильный выбор совсем несложно. Достаточно вооружиться перечисленными критериями и внимательно изучить рынок систем безопасности. В идеальном случае система информационной безопасности банка должна быть единой. То есть все подсистемы должны интегрироваться в существующую информационную систему и, желательно, иметь общее управление. В противном случае неминуемы повышенные трудозатраты на администрирование защиты и увеличение рисков из-за ошибок в управлении. Поэтому для построения подсистем защиты лучше выбирать продукты, выпущенные одним разработчиком. Сегодня в России есть компании, которые создают все необходимое для защиты банковской информации от несанкционированного доступа.

Библиография

- Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнайер. - СПб: Питер, 2003. - 368.: ил. - (Серия «Классика computer science»).

- Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, Дж. Фипс и др.; Под редакцией Д. Гроувера. - М.: Мир, 1992. - 286 с.

- Домашев А.В., Грунтович М.М., Попов В.О., Правиков Д.И., Щербаков А.Ю. Программирование алгоритмов защиты информации. Учебное пособие. М.: «Нолидж», 2000. - 288 с.

- Правиков Д.И. Ключевые дискеты. Разработка элементов систем защиты от несанкционированного копирования. - М.: Радио и связь, 1995. - 128 с.

- Щербаков А. Защита от копирования. - М.: Издательство «Эдэль», 1992. - 80 с.

- Вирусная энциклопедия // www.viruslist.com/viruslist.html.

- Касперский Е. Компьютерные вирусы в MS DOS. - М.: Издательство «ЭДЭЛЬ», 1992. - 176 с.

- Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с.

- Фролов А.В., Фролов Г.В. Осторожно: компьютерные вирусы. - М.: «ДИАЛОГ-МИФИ», 1996. - 256 с.

- Касперски К. Техника и философия хакерских атак. - М.: Солон - Р, 1999. - 272 с.

- Касперски К. Техника сетевых атак: В 2 т. - М.: СОЛОН-Р, 2001. - Т. 1. - 396 с.; Т. 2. - 401 с.

- Касперски К. Образ мышления дизассемблер IDA. В 2 т. - М.: СОЛОН-Р, 2002. - Т. 1. - 423 с.

- Коул, Эрик. Руководство по защите от хакеров. : Пер. с англ. - М. Издательский дом «Вильямс», 2002. - 640 с.

- Ховард М., Лебланк Д. Защищенный код / пер. с англ. - М.: Издательско-торговый дом «Русская редакция», 2003. - 704 с.

- The Ultimate Copy Protection System. // www.laserlock.com/main.html

Приложение 1

Приложение 2

Приложение 3

-

Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнайер. - СПб: Питер, 2003. - 368.: ил. - (Серия «Классика computer science»).

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, ↑

-

Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнайер. - СПб: Питер, 2003. - 368.: ил. - (Серия «Классика computer science»).

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Правиков Д.И. Ключевые дискеты. Разработка элементов систем защиты от несанкционированного копирования. - М.: Радио и связь, 1995. - 128 с ↑

-

Правиков Д.И. Ключевые дискеты. Разработка элементов систем защиты от несанкционированного копирования. - М.: Радио и связь, 1995. - 128 с ↑

-

Секреты и ложь. Безопасность данных в цифровом мире / Б. Шнайер. - СПб: Питер, 2003. - 368.: ил. - (Серия «Классика computer science»).

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Касперский Е. Компьютерные вирусы в MS DOS. - М.: Издательство «ЭДЭЛЬ», 1992. - 176 с. ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Касперский Е. Компьютерные вирусы в MS DOS. - М.: Издательство «ЭДЭЛЬ», 1992. - 176 с. ↑

-

Зегжда Д.П., Мешков А.В., Семьянов П.В., Шведов В.В. Как противостоять вирусной атаке. -СПб.: BHV - Санкт-Петербург, 1995. - 320 с ↑

-

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, Дж. Фипс и др.; Под редакцией Д. Гроувера. - М.: Мир, 1992. - 286 с ↑

-

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, Дж. Фипс и др.; Под редакцией Д. Гроувера. - М.: Мир, 1992. - 286 с ↑

-

Защита программного обеспечения: Пер. с англ./ Д. Гроувер, Р. Сатер, Дж. Фипс и др.; Под редакцией Д. Гроувера. - М.: Мир, 1992. - 286 с ↑

-

Касперский Е. Компьютерные вирусы в MS DOS. - М.: Издательство «ЭДЭЛЬ», 1992. - 176 с. ↑

-

Коул, Эрик. Руководство по защите от хакеров. : Пер. с англ. - М. Издательский дом «Вильямс», 2002. - 640 с ↑

-

Коул, Эрик. Руководство по защите от хакеров. : Пер. с англ. - М. Издательский дом «Вильямс», 2002. - 640 с ↑

- Защита информации в процессе переговоров и совещаний.

- Программные комплексы анализа каналов утечки информации (Утечка информации и система мониторинга)

- Система защиты информации в системах страхования

- Системы предотвращения утечек конфиденциальной информации

- Методики отбора персонала для работы с конфиденциальной информацией

- Методика защиты информации в системе электронного документооборота

- Особенности работы с персоналом, владеющим конфиденциальной информацией (Работа с конфиденциальной информацией)

- Система защиты информации в банковских системах (Информация, информационная безопасность, банковская тайна)

- Курсовая работа (Виды и состав угроз информационной безопасности)

- Рынок ценных бумаг (Назначение и содержание государственного регулирования)

- Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

- Система защиты информации в зарубежных странах (Понятие информационной защиты)