Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

Содержание:

Введение

Политика безопасности - набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. В частности, правила определяют, в каких случаях пользователь имеет право оперировать с определенными наборами данных. Чем надежнее система, тем строже и многообразнее должна быть политика безопасности. В зависимости от сформулированной политики можно выбирать конкретные механизмы, обеспечивающие безопасность системы. Политика безопасности — это активный компонент защиты, включающий в себя анализ возможных угроз и выбор мер противодействия.

Значимость темы курсовой работы определяется тем, что роль защиты информации в различных структурах как финансово, так и юридического плана, сегодня чрезвычайно высока. Российская Федерация, как и все государства в реализации политики безопасности информации ( в последующем ИБ), а так же оценки уровня безопасности, используют различные системы для определения качества.

Таким образом, этим и определяется актуальность выбранной темы данной курсовой работы «Разработка рекомендаций по сбору и оценке событий информационной безопасности».

Объектом курсового исследования является система информационной безопасности.

Предметом курсового исследования это теоретическая сущность системы, её оценка и практическое применение в реализации налоговой политики государства.

В соответствии с этим целью курсовой работы является рассмотрение и исследование, как с теоретической, так и с практической стороны аспектов разработки плана безопасности в целом.

Исходя из данной цели, в работе ставятся и решаются следующие задачи:

В первой главе планируется рассмотреть теоретическую сущность аудита ИБ. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть понятие аудита безопасности;

- рассмотреть способы оценивания безопасности ИС;

- изучить результаты аудита.

Во второй главе планируется рассмотреть практическое применение рекомендации в рамках ИБ. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть подробно оценку эффективности безопасности ИБ;

- изучить контекст ИБ;

- сделать соответствующие выводы по результатам исследований.

Прикладная значимость данного исследования определяется возможностью использования выводов работы в дальнейших разработках по дисциплине «Информационная безопасность».

При написании курсовой работы были использованы различные материалы по теме «информационная безопасность». Также теоретическую базу написания данной курсовой работы составили книги, изданные в период 2005-2014 годов, такими известными издательствами, как Юнити, Юрайт.

Цели и задачи курсовой работы обусловили следующую её структуру. Работа состоит из содержания, введения, двух глав («Аудит безопасности, проверка аудита оценка уровня безопасности ИС», «Оценка информационной безопасности»), заключения, библиографии, приложений.

1. Аудит безопасности, проверка аудита оценка уровня безопасности ИС

1.1 Понятие аудита безопасности информационных систем

Сегодня информационные системы (ИС) играют ключевую роль в обеспечении эффективности коммерческих и государственных предприятий. Широкое использование для хранения IP, обработки и передачи информации, делает актуальные проблемы их защиты, особенно с учетом глобальной тенденцией к увеличению числа фишинговых атак, которые приводят к значительным финансовым и материальным потерям. Для эффективной защиты от атак компаниям необходимо дать объективную оценку безопасности ИС - для этих целей и используется аудит безопасности.[1]

Определение аудита безопасности до сих пор не решен, но в целом его можно охарактеризовать как процесс сбора и анализа информации ИС для качественной или количественной оценки уровня ее защиты от вредоносных атак. Есть много случаев, когда целесообразно проводить аудит безопасности. Это делается, в частности, при подготовке технических условий для проектирования и разработки систем информационной безопасности и после внедрения системы безопасности для оценки его эффективности. Возможен аудит, направленный на приведение существующей системы безопасности в соответствии с российскими и международными законами. Кроме того, аудит может быть предназначена для организации и упорядочения существующей защиты информации, или для расследования инцидента мер, связанных с нарушением информационной безопасности.[2]

Как правило, аудит участвуют внешние компании, которые предоставляют консультационные услуги в области информационной безопасности. Инициатором проведения аудиторских процедур может быть управление службы безопасности предприятия, автоматизации делопроизводства и информации. В некоторых случаях аудит проводится также по просьбе страховых компаний и регулирующих органов. аудит безопасности осуществляется группой экспертов, размер и состав которых зависит от целей и задач исследования, а также от сложности объекта оценки.

Виды аудита безопасности

Основные виды аудита информационной безопасности можно выделить следующие:

• аудит эксперт по вопросам безопасности, в ходе которой выявлены недостатки в системе на основе опыта защиты информации экспертов, участвующих в процедуре обследования;

• Оценка наилучшей практики ISO 17799, а также требованиям директив ФСТЭК (технической комиссии);

• Инструментальный анализ защиты интеллектуальной собственности, с целью выявления и устранения уязвимостей в программно-аппаратной системе;

• комплексный аудит, который включает в себя все вышеперечисленные формы опроса. Приложение 3[3]

Любой из этих видов аудита может проводиться по отдельности или в комбинации, в зависимости от задач, решаемых на предприятии. В качестве объекта может выступать аудиторская компания ИС в целом и его отдельных сегментов, в которых информация обрабатывается, чтобы быть защищенной[4].

Проведение аудита безопасности

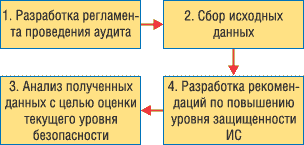

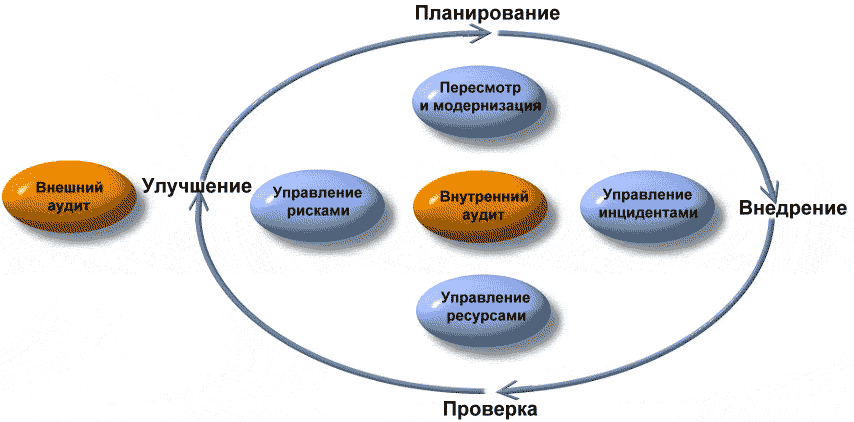

В общем случае аудит безопасности, вне зависимости от формы его проведения, состоит из четырех основных этапов, на каждом из которых выполняется определенный круг работ (см. рисунок 1).

Рисунок 1. Основные этапы работ при проведении аудита безопасности

.

На первом этапе, вместе с клиентами разработать правила, устанавливающие состав и порядок работы. Основная задача правил - определить границы, в которых будут проводиться экзамены. Регулирование предотвращает взаимные претензии при заключении аудита, поскольку четко определяет обязанности сторон. Как правило, правила содержат следующую основную информацию:

• Рабочие группы художника и заказчика для проверки;

• список клиента и расположения объектов, подлежащих проверке;

• перечень информации, подлежащей предоставлению исполнительной властью;

• перечень ресурсов, которые рассматриваются в качестве защиты объектов (данных, программное обеспечение, физические ресурсы и т.д. ...);

• модель угроз информационной безопасности, на основании которого осуществляется аудит;

• категории пользователей, которые рассматриваются в качестве потенциальных преступников;

• порядок и сроки инструмента IP клиента обследования.

На втором этапе, в соответствии с согласованными правилами процедуры, исходная информация, собранная. Методы сбора информации включают в себя интервью с сотрудниками заказчика, заполнение анкет, предоставляемые анализа организационной и административной и технической документации, использование специализированных инструментов.[5]

Третий этап работы включает в себя анализ собранной информации для оценки текущего уровня безопасности предприятия IP. По результатам анализа на четвертом этапе разработанных рекомендаций по повышению уровня защиты интеллектуальной собственности от угроз информационной безопасности.[6]

Ниже мы подробнее рассмотрим этапы аудита, связанных со сбором информации, ее анализ и развитие, чтобы повысить уровень рекомендаций по защите интеллектуальной собственности.[7]

Сбор исходных данных

Интервью с сотрудниками заказчика с необходимой информацией. Интервью обычно проводятся с обоими техническими экспертами и представителями менеджеров компании. Перечень вопросов, которые будут обсуждаться в процессе интервью, согласованные заранее.

Оценка уровня безопасности ИС.

После сбора необходимой информации проводится ее анализ с целью оценки текущего уровня защищенности системы. В процессе такого анализа определяются риски информационной безопасности, которые отражены в Приложении 1, которым подвержена компания. Фактически риск представляет собой интегральную оценку того, насколько эффективно существующие средства защиты способны противостоять информационным атакам.[8]

Обычно выделяют две основные группы методов расчета рисков безопасности. Первая группа позволяет установить уровень риска путем оценки степени соответствия определенному набору требований к информационной безопасности. В качестве источников таких требований могут выступать:

- нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности (политика безопасности, регламенты, приказы, распоряжения);

- требования действующего российского законодательства - руководящие документы ФСТЭК (Гостехкомиссии), СТР-К, требования ФСБ РФ, ГОСТы и т. д.;

- рекомендации международных стандартов - ISO 17799, OCTAVE, CoBIT, BS 7799-2 и т. д.;

- рекомендации компаний-производителей программного и аппаратного обеспечения - Microsoft, Oracle, Cisco и т. д.[9]

Вторая группа методов оценки рисков информационной безопасности на основе определения вероятности атак, а также уровни повреждений. величина риска рассчитывается отдельно для каждой атаки, и, как правило, представляется в виде произведения вероятности нападения на величину возможного ущерба от этой атаки - риск (а) = Р (а). Удара (а). Величина ущерба определяется владельцем информационного ресурса, а вероятность атаки рассчитывается путем экспертной группы, проведение процедуры аудита. Вероятность того, в данном случае рассматривается как мера того факта, что в результате атаки нарушителей достигли своих целей и повредили компанию.[10]

При расчете значения вероятности атаки, а также степень возможного ущерба с использованием статистических методов, экспертных заключений или элементов теории принятия решений. Статистические методы включают анализ уже собранных данных о фактических инцидентах, связанных с нарушением информационной безопасности. На основе результатов этого анализа основаны на предположении о вероятности атаки и уровни ущерба, причиненного их другим IP. Тем не менее, статистические методы не всегда могут быть применены из-за отсутствия статистических данных о предыдущих атак на IP-ресурсов, аналогичной той, которая служит в качестве объекта оценки[11].

При использовании экспертных оценок машины проанализированы результаты группы экспертов, компетентных в области информационной безопасности, которые основаны на имеющемся опыте определить количественные или качественные уровни риска. Элементы теории принятия решений позволяют применять для вычисления значения риска безопасности более сложные алгоритмы обработки результатов экспертной группы[12].

Существуют специализированные программные пакеты, которые автоматизируют процесс анализа исходных данных и расчет рисков значений аудита безопасности. Примеры таких комплексов - "Гриф" и "Кондор" компании Digital Security, а также как «авангард», разработанного в Институте системного анализа РАН.

1.2 Результаты аудита безопасности

На последнем этапе аудита информационной безопасности были разработаны рекомендации по совершенствованию организационной и технической поддержки, чтобы защитить предприятие. Такие рекомендации могут включать в себя различные типы действий, направленных на минимизацию выявленных рисков[13].

Снижение риска за счет дополнительных организационных и технических мер защиты, которые снижают вероятность атаки, либо уменьшить потенциальный ущерб от него. Таким образом, установка брандмауэра в связи IP к сети Интернет значительно снижает вероятность успешной атаки на государственных информационных ресурсов ИС - таких как Web-серверов, почтовых серверов и так далее.

Как избежать риска путем изменения архитектуры информационных схем или ИС потоков, что исключает проведение конкретной атаки. Например, физическое отключение от сети Интернет, сегмент IP-, которая обрабатывается конфиденциальную информацию, чтобы избежать внешних атак на конфиденциальную информацию[14].

Изменение характера риска в результате страховых мер. Поскольку природа риска изменения Примеры включают в себя страхование оборудования IP от пожара или информационных ресурсов страхование возможного нарушения конфиденциальности, целостности или доступности. В настоящее время ряд российских компаний уже предлагают услуги страхования информации о рисках.[15]

Принятие риска, если она снижается до уровня, который не является вредным для ЕС.

Обычно рекомендации не направлены на полное устранение всех выявленных рисков, но только на их снижения до приемлемого уровня. При выборе мер по повышению уровня защиты IP учитывается одно основное ограничение - стоимость реализации этих мер не должна превышать стоимость защищаемых информационных ресурсов, а также потери компании от возможного нарушения конфиденциальности, целостности или доступности Информация.[16]

В завершение процедуры аудита его результаты оформляются в виде отчетного документа, который предоставляется заказчику. В общем случае этот документ состоит из следующих основных разделов:

- описание границ, в рамках которых проводился аудит безопасности;

- описание структуры ИС заказчика;

- методы и средства, которые использовались в процессе проведения аудита;

- описание выявленных уязвимостей и недостатков, включая уровень их риска;

- рекомендации по совершенствованию комплексной системы обеспечения информационной безопасности;

- предложения к плану реализации первоочередных мер, направленных на минимизацию выявленных рисков.[17]

Независимая оценка интеллектуальной собственности может осуществляться с помощью внутренних и внешних аудитов информационной безопасности. Аудит IS определяется как систематический, независимый и документированный процесс получения доказательств организации для обеспечения информационной безопасности, установление степени, в которой критерии в организации информационной безопасности, а также допуская возможность формирования профессионального аудита мнения по организации информационной безопасности.

Необходимые условия для обеспечения надежной оценки ИБ в ходе аудита являются:

- Использование процесса доверенного аудита и соблюдения основных принципов аудита;

- Управление программой аудита информационной безопасности;

- Использование самых надежных источников оценки доказательств;

- Определение размера выборки с учетом надежности данной оценки доказательств;

- Рассмотрение факторов, влияющих на риск аудита, с целью снижения риска аудита.[18]

Доверенный процесс аудита информационной безопасности должны соответствовать нормативным документом организации, которая описывает процесс аудита ИБ, или требованиям международного (национального) сообщества признали нормативные документы (стандарты, рекомендации). Этот нормативный документ для российской банковской системы является БР ИББС-1.1-2007 "организации информационной безопасности банковской системы России. Аудит информационной безопасности" STO, принят и обнародован Банком России 28 апреля 2007 WP-345. Стандарт устанавливает принципы организации информационного аудита безопасности, описывает последовательность шагов IS аудита, устанавливает требования к этапам аудита ИБ организаций и представителей к взаимоотношениям аудиторской организации с проверяемой[19]

Измерение и оценка оценки атрибутов объекта.

Назначение деятельности: измерение и оценка оценка объекта атрибутов на основе оценки доказательств информационной безопасности, с тем чтобы установить, в какой степени критерии оценки и формирование отчета об оценке.

Атрибут является свойством или характеристикой природы, которая может быть определена количественно или качественно ручные или автоматические средства.[20]

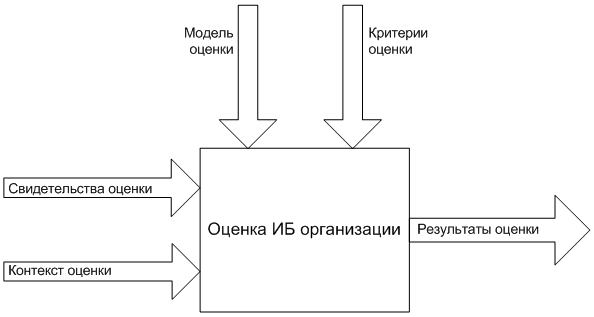

Для рассмотрения процесса измерения и оценивания атрибутов объекта оценки ИБ воспользуемся моделью измерений, связанных с обеспечением ИБ, представленной на рисунке 2.

Рисунок 2. Модель измерений, связанных с обеспечением ИБ

Информационная потребность определяет, что требуется измерить для достижения целей оценки ИБ объекта оценки. Измерения, связанные с обеспечением ИБ, могут применяться к различным объектам в рамках контекста оценки. Для идентификации объектов измерения выделяются критические атрибуты процессов, процедур, защитных мер, которые могут предоставить данные, соответствующие информационной потребности.

Метод измерения используется для количественного измерения объекта измерения посредством преобразования атрибутов в основную меру. Основная мера — это мера, определенная в терминах атрибута и метода его количественного определения (мера — это переменная, которой присваивается значение). Основная мера функционально независима от других мер. Основная мера собирает информацию о единственном атрибуте.[21]

Метод измерения количественно измеряет атрибуты посредством применения соответствующей шкалы.

2. Оценка информационной безопасности

2.1 Способы оценки информационной безопасности

Организации, бизнес которых во многом зависит от информационной сферы, для достижения целей бизнеса должны поддерживать на необходимом уровне систему обеспечения ИБ (СОИБ). СОИБ представляет собой совокупность аппаратно-программных, технических и организационных защитных мер (ЗМ), функционирующих под управлением СМИБ и процессов осознания ИБ, инициирующих и поддерживающих деятельность по менеджменту ИБ.[22]

Желание иметь СОИБ, адекватную целям ИБ организации по обеспечению доступности, целостности и конфиденциальности информационных активов, приводит к стремлению совершенствовать СОИБ. Совершенствование, улучшение СОИБ возможно при условии знания состояний характеристик и параметров используемых ЗМ, процессов менеджмента, осознания ИБ и понимания степени их соответствия требуемым результатам. Понять эти аспекты СОИБ можно только по результатам оценки ИБ организации, полученной с помощью модели оценки ИБ на основании свидетельств оценки, критериев оценки и с учетом контекста оценки.

Критерии оценки — это все то, что позволяет установить значения оценки для объекта оценки. В качестве критериев оценки ИБ могут использоваться требования ИБ, процедуры ИБ, сочетание требований и процедур ИБ, уровень инвестиций, затрат на ИБ.

К свидетельствам оценки ИБ относятся записи, изложение фактов или любая информация, которая имеет отношение к критериям оценки ИБ и может быть проверена. Такими свидетельствами оценки ИБ могут быть доказательства выполняемой и выполненной деятельности по обеспечению ИБ в виде отчетных, нормативных, распорядительных документов, результатов опросов, наблюдений.

Контекст оценки ИБ объединяет цели и назначение оценки ИБ, вид оценки (независимая оценка, самооценка), объект и области оценки ИБ, ограничения оценки и роли.

Модель оценки ИБ определяет сферу оценки, отражающую контекст оценки ИБ в рамках критерия оценки ИБ, отображение и преобразование оценки в параметры объекта оценки, а также устанавливает показатели, обеспечивающие оценку ИБ в сфере оценки.[23]

В общем виде процесс проведения оценки ИБ (рисунок 2) представлен основными компонентами процесса: контекст, свидетельства, критерии и модель оценки — необходимыми для реализации процесса оценки.

Оценка ИБ заключается в выработке оценочного суждения относительно пригодности (зрелости) процессов обеспечения ИБ, адекватности используемых защитных мер или целесообразности (достаточности) инвестиций (затрат) для обеспечения необходимого уровня ИБ на основе измерения и оценивания критических элементов (факторов) объекта оценки.[24]

Рисунок 3. Общий вид процесса оценки ИБ организации

Наряду с важнейшим назначением оценки ИБ — создание информационной потребности для совершенствования ИБ, возможны и другие цели проведения оценки ИБ, такие как:

– определение степени соответствия установленным критериям отдельных областей обеспечения ИБ, процессов обеспечения ИБ, защитных мер;

– выявление влияния критических элементов (факторов) и их сочетания на ИБ организации;

– сравнение зрелости различных процессов обеспечения ИБ и сравнение степени соответствия различных защитных мер установленным требованиям.

Результаты оценки ИБ организации могут также использоваться заинтересованной стороной для сравнения уровня ИБ организаций с одинаковым бизнесом и сопоставимым масштабом.

В зависимости от выбранного для оценки ИБ критерия можно разделить способы оценки ИБ организации (рисунок 2) на оценку по эталону, риск-ориентированную оценку и оценку по экономическим показателям.

Рисунок 3. Способы оценки ИБ организации

Способ оценки ИБ по эталону сводится к сравнению деятельности и мер по обеспечению ИБ организации с требованиями, закрепленными в эталоне. По сути дела проводится оценка соответствия СОИБ организации установленному эталону. Под оценкой соответствия ИБ организации установленным критериям понимается деятельность, связанная с прямым или косвенным определением выполнения или невыполнения соответствующих требований ИБ в организации. С помощью оценки соответствия ИБ измеряется правильность реализации процессов системы обеспечения ИБ организации и идентифицируются недостатки такой реализации[25].

В результате проведения оценки ИБ должна быть сформирована оценка степени соответствия СОИБ эталону, в качестве которого могут быть приняты (в совокупности и отдельно):

– требования законодательства Российской Федерации в области ИБ;

– отраслевые требования по обеспечению ИБ;

– требования нормативных, методических и организационно-распорядительных документов по обеспечению ИБ;

– требования национальных и международных стандартов в области ИБ.

Основные этапы оценки информационной безопасности по эталону включают выбор эталона и формирование на его основе критериев оценки ИБ, сбор свидетельств оценки и измерение критических элементов (факторов) объекта оценки, формирование оценки ИБ.

Риск-ориентированная оценка ИБ организации представляет собой способ оценки, при котором рассматриваются риски ИБ, возникающие в информационной сфере организации, и сопоставляются существующие риски ИБ и принимаемые меры по их обработке. В результате должна быть сформирована оценка способности организации эффективно управлять рисками ИБ для достижения своих целей.

Основные этапы риск-ориентированной оценки информационной безопасности включают идентификацию рисков ИБ, определение адекватных процессов менеджмента рисков и ключевых индикаторов рисков ИБ, формирование на их основе критериев оценки ИБ, сбор свидетельств оценки и измерение риск-факторов, формирование оценки ИБ[26].

Способ оценки ИБ на основе экономических показателей оперирует понятными для бизнеса аргументами о необходимости обеспечения и совершенствования ИБ. Для проведения оценки в качестве критериев эффективности СОИБ используются, например, показатели совокупной стоимости владения (Total Cost of Ownership — ТСО).

Под показателем TCO понимается сумма прямых и косвенных затрат на внедрение, эксплуатацию и сопровождение СОИБ. Под прямыми затратами понимаются все материальные затраты, такие как покупка оборудования и программного обеспечения, трудозатраты соответствующих категорий сотрудников. Косвенными являются все затраты на обслуживание СОИБ, а также потери от произошедших инцидентов. Сбор и анализ статистики по структуре прямых и косвенных затрат проводится, как правило, в течение года. Полученные данные оцениваются по ряду критериев с показателями ТСО аналогичных организаций отрасли.

Оценка на основе показателя TCO позволяет оценить затраты на информационную безопасность и сравнить ИБ организации с типовым профилем защиты, а также управлять затратами для достижения требуемого уровня защищенности[27].

Основные этапы оценки эффективности СОИБ на основе модели TCO включают сбор данных о текущем уровне ТСО, анализ областей обеспечения ИБ, выбор сравнимой модели ТСО в качестве критерия оценки, сравнение показателей с критерием оценки, формирование оценки ИБ.

Однако этот способ оценки требует создания общей информационной базы данных об эффективности СОИБ организаций схожего бизнеса и постоянной поддержки базы данных в актуальном состоянии. Такое информационное взаимодействие организаций, как правило, не соответствует целям бизнеса. Поэтому оценка ИБ на основе показателя TCO практически не применяется[28].

Далее рассмотрим подробнее способ оценки ИБ на основе эталона и способ риск-ориентированной оценки ИБ.

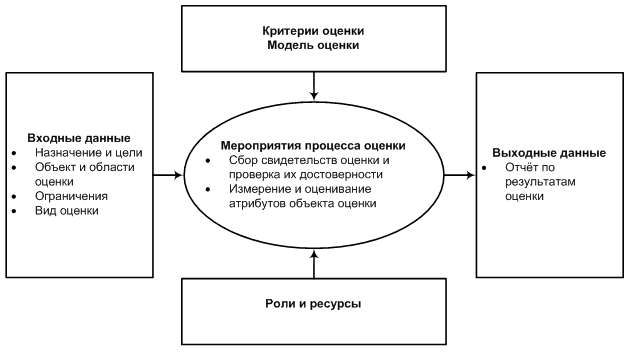

Основные элементы процесса оценки.

Процесс оценки ИБ включает следующие элементы проведения оценки:

– контекст оценки, который определяет входные данные: цели и назначение оценки ИБ, вид оценки (независимая оценка, самооценка), объект и области оценки ИБ, ограничения оценки и роли;

– критерии оценки;

– модель оценки;

– мероприятия процесса оценки: сбор свидетельств оценки и проверка их достоверности, измерение и оценивание атрибутов объекта оценки;

– выходные данные оценки.

Основные элементы процесса оценки ИБ представлены на рисунке 3 в виде процессной модели.

Прежде чем рассмотреть особенности способов оценки ИБ организации, необходимо описать общие для любой оценки ИБ компоненты: контекст оценки, сбор свидетельств оценки и проверка их достоверности, измерение и оценивание атрибутов при проведении оценки различного вида (независимая оценка, самооценка) и выходные данные оценки. Модель оценки и критерии оценки, определяющие особенности способов оценки, будут рассмотрены в других разделах.

Рисунок 4. Основные элементы процесса оценки ИБ

.

2.2 Контекст оценки информационной безопасности организации

Контекст оценки информационной безопасности включает в себя цель и цель оценки информационной безопасности, тип оценки, предметной и информационной безопасности, оценки роли оценки ограничений.

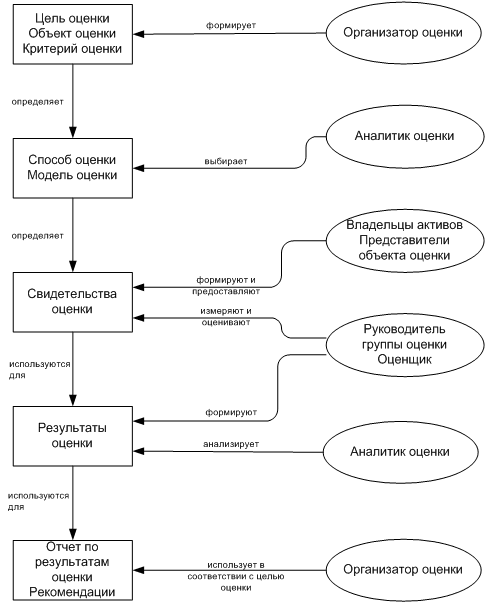

По роли участвующих в осуществлении процесса оценки являются организатор, аналитик, руководитель группы по оценке, оценщик, владелец активов представителя объекта оценки.

Оценка информационной безопасности формирует цель (совершенствование оценки объекта, определение объекта оценки соответствия установленных критериев и т.д.) и определяет критерии оценки, предмет и масштабы оценки. По оценке организаторов, является лицом или организацией, которая является внутренним или внешним по отношению к расчетной оценке проекта, который будет организовывать оценку и предоставлять финансовые и другие ресурсы, необходимые для его выполнения. Организатор должен обеспечить доступ команды оценки (руководитель группы по оценке, оценщик) для объекта оценки активов для исследования, персонал для интервью, инфраструктуры, необходимой на момент проведения оценки. В то время как оценка объекта управления непосредственно не имеет каких-либо конкретных обязанностей по оценке, осознание важности оценки очень важно. Это особенно верно в том случае, когда организатор оценки не является членом оценки управления объекта.[29]

После оценки, организатор отправляет бухгалтерские документы для оценки заинтересованных сторон для их использования в соответствии с заявленной целью оценки.

Аналитик выбирает метод оценки IB для оценки модель оценки информационной безопасности и определяет методы и оценки информационной поддержки, то есть методы для оценки данных. аналитики анализируют результаты оценки и генерирует отчет и рекомендации по итогам оценки информационной безопасности.

Руководитель группы по оценке и мерой оценщик и оценка доказательств оценки, при условии, владельцами активов, а также результаты оценки формы. Руководитель группы должен распределить обязанности между членами группы для оценки конкретных процессов, ведомств, регионов или деятельности объекта оценки. Такое распределение должно учитывать потребность в независимости и компетентности экспертов для оценки и эффективного использования ресурсов. События по измерению и оценке осуществляются исключительно руководителем группы и оценки оценщиком, участвующих в группе оценки. Другие сотрудники (представитель объекта оценки, технического эксперта), могут участвовать в работе группы по оценке для предоставления специальных знаний или консультаций. Они могут обсуждать с оценщиком формулировки решения, но не будет нести ответственность за окончательную оценку.

На рисунке 5 показаны роли процесса оценки ИБ и основные функции, выполняемые ролями. А также задачи ИБ отражены в Приложении 2

Рисунок 5. Роли процесса оценки ИБ и их функции

Важным аспектом при определении контекста оценки является вид оценки: независимая или самооценка. В зависимости от вида оценки различается отношение ролей процесса оценки и объекта оценки.

Независимая оценка достигается путем проведения оценки группой оценки, члены которой независимы от объекта оценки. Организатор оценки может относиться к той же организации, к которой относится объект оценки, но не обязательно к оцениваемому объекту оценки. Степень независимости может варьироваться в соответствии с целью и областью оценки. В случае внешнего организатора оценки предполагается наличие взаимного соглашения между организатором оценки и организацией, к которой относится объект оценки. Представитель объекта оценки принимает участие в формировании свидетельств оценки, обеспечивает взаимодействие группы оценки с владельцами активов. Их участие в проведении оценки дает возможность определить и учесть особенности объекта оценки, обеспечить достоверность результатов оценки.

Самооценка выполняется организацией с целью оценки собственной СОИБ. Организатор самооценки обычно входит в состав объекта оценки, как и члены группы оценки[30].

Полевая оценка может включать в себя, например, один или несколько процессов объекта оценки, например, хост может сосредоточиться на одном или нескольких критических процессов и / или защитных мер. Выбор объекта оценки должны отражать предполагаемое использование организатора оценки выходных данных. Например, если выход предназначен для использования в улучшении деятельности по обеспечению информационной безопасности, область оценки должны соответствовать области планируемой работы по совершенствованию. Область оценки может быть либо от отдельного процесса для всей организации. В контексте оценки должны быть предоставлены подробное описание оценки объекта, включающий оценку размеров объекта, применение объекта продуктов или услуг оценки, основные характеристики (например, объем, критичность, сложность и качество) продуктов или услуг объект оценки.[31]

Для того, чтобы оценить возможные ограничения включают отсутствие доступа к базовым активам, используемых в ходе обычной коммерческой организации; недостаточной временной интервал выделен для проведения оценки; необходимость исключить некоторые части оценки объекта на стадии жизненного цикла. Кроме того, могут существовать ограничения на количество и тип данных, которые должны быть собраны и изучены.

Содержимое контекста оценки должны быть согласованы с руководителем группы оценки и организатора уполномоченного представителя объекта оценки и задокументированы до начала процесса оценки. Закрепление контекст оценки имеет важное значение, так как оно содержит начальные элементы процесса оценки[32].

Во время выполнения изменения оценки могут возникать в контексте оценки. Изменения должны быть одобрены организатором оценки и оценки уполномоченного представителя объекта. Если эти изменения влияют на оценку шкалы времени и ресурсов, план оценки следует соответствующим образом пересмотреть.[33]

Заключение

В заключение данной курсовой работы были сделаны следующие выводы:

В первой главе были рассмотрены теоретические аспекты аудита безопасности информации. Было дано определение, также была проанализирована классификация и этапы аудита. Рассмотрены принципы построения информационной безопасности. Все это дает полную картину о необходимости и целесообразности существования рекомендации и сбора событий ИБ в целом.

Во второй главе была проанализирована оценка ИБ. Цели аудита безопасности информации:

1. определение степени соответствия установленным критериям отдельных областей обеспечения ИБ

2. выявление влияния критических элементов (факторов) и их сочетания на ИБ организации

3. сравнение зрелости различных процессов обеспечения ИБ и сравнение степени соответствия различных защитных мер установленным требованиям

Аудит информационной безопасности - один из наиболее эффективных сегодня инструментов для получения независимой и объективной оценки текущего уровня защищенности предприятия от угроз информационной безопасности. Кроме того, результаты аудита дают основу для формирования стратегии развития системы обеспечения информационной безопасности организации. Однако необходимо понимать, что аудит безопасности - не разовая процедура, он должен проводиться на регулярной основе. Только в этом случае аудит будет приносить реальную отдачу и способствовать повышению уровня информационной безопасности компании

Библиография

1. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c.

2. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c.

3. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.

4. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c.

5. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c.

6. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c.

7. Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c.

8. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 416 c.

9. Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c.

10. Железняк В.К. Защита информации от утечки по техническим каналам: Учебное пособие. - СПб.: ГУАП, 2006. - 188 с.

11. Корнюшин П.Н., Костерин А.С. Информационная безопасность: Учебное пособие. - Владивосток, 2003. - 154 с.

12. Пазизин С.В. Основы защиты информации в компьютерных системах (учебное пособие). - М.: 2003. - 178 с.

Приложение 1

Приложение 2

Приложение 3

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c ↑

-

Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c ↑

-

Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. ↑

-

Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c ↑

-

Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ-ДАНА, 2013. - 239 c ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. ↑

-

Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c ↑

-

Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c. ↑

-

Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c. ↑

-

Корнюшин П.Н., Костерин А.С. Информационная безопасность: Учебное пособие. - Владивосток, 2003. - 154 с. ↑

-

Корнюшин П.Н., Костерин А.С. Информационная безопасность: Учебное пособие. - Владивосток, 2003. - 154 с. ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c ↑

-

Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c ↑

-

Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c. ↑

-

Пазизин С.В. Основы защиты информации в компьютерных системах (учебное пособие). - М.: 2003. - 178 с. ↑

-

Пазизин С.В. Основы защиты информации в компьютерных системах (учебное пособие). - М.: 2003. - 178 с. ↑

-

Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c. ↑

-

Пазизин С.В. Основы защиты информации в компьютерных системах (учебное пособие). - М.: 2003. - 178 с. ↑

-

Корнюшин П.Н., Костерин А.С. Информационная безопасность: Учебное пособие. - Владивосток, 2003. - 154 с. ↑

-

Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c. ↑

- Система защиты информации в зарубежных странах (Понятие информационной защиты)

- Система защиты информации в банковских системах (Банковская сеть, модели внутренней и внешней угрозы)

- Защита информации в процессе переговоров и совещаний.

- Программные комплексы анализа каналов утечки информации (Утечка информации и система мониторинга)

- Система защиты информации в системах страхования

- Системы предотвращения утечек конфиденциальной информации

- Проектирование реализации операций бизнес-процесса «Учет предоставленных услуг салоном красоты» (Выбор комплекса задач автоматизации)

- Системы предотвращения утечек конфиденциальной информации (DLP) (Системы класса DLP)

- Особенности работы с персоналом, владеющим конфиденциальной информацией (Работа с конфиденциальной информацией)

- Система защиты информации в банковских системах (Информация, информационная безопасность, банковская тайна)

- Курсовая работа (Виды и состав угроз информационной безопасности)

- Рынок ценных бумаг (Назначение и содержание государственного регулирования)