Защита информации в процессе переговоров и совещаний.

Содержание:

Введение

Конфиденциальность информации является важным компонентом конкурентоспособности любой организации. Чтобы увеличить уровень надёжности внутренних бизнес-процессов, нужно обеспечить защиту информации от уничтожения (как умышленного, так и случайного), кражи и внесения в неё ненужных изменений.

Информация может быть подвергнута атакам со стороны конкурентов или же стать жертвой ненамеренных ошибок сотрудников.

В целях избежание лишних расходов, информация делится на категории согласно требуемой степени защиты. Степень же определяется исходя из вероятного ущерба для владельца и экономической целесообразности атаки для противника. Практически надёжной считается такая защита, которую можно преодолеть лишь посредством затрат, превышающих ценность информации для конкурента.

Систематический подход к защите информации предполагает в первую очередь постановку задачи. Для этого предстоит ответить на некоторые вопросы:

Что является предметом защиты? Ответ на этот вопрос есть ни что иное, как модель информационного процесса Нужно определить участников информационного процесса, их задачи, как именно происходит выполнение этих задач.

Что может представлять угрозу для системы? Необходимо обозначить критерий «нормальности» течения процесса информационного взаимодействия и возможные варианты отклонения от «нормы». Данный вопрос включает в себя всё, что может вызвать такие отклонения.

От кого необходимо защищать систему? Вопрос относится к субъектам (злоумышленникам), совершающим действия, направленные на отклонение процесса от нормы: кто может быть таким субъектом, каких целей он добивается, какие действия предпринимает, и какие использует ресурсы.

Устойчивость системы защиты информации равняется устойчивости самого слабого её звена. Поэтому имеет смысл проводить комплексную защиту информации. Её стойкость должна быть примерно одинаковой во всех звеньях системы.

Цель исследования – определить важность информационной безопасности в современном мире, виды угроз, средства и методы мониторинга и защиты информационной безопасности, ее роль на уровне государства, компании и конечного пользователя.

Для достижения данной цели необходимо решение следующих задач:

- Раскрыть сущность понятия защита информации и информационная безопасность;

- Раскрыть сущность понятия переговоры. Классификация переговоров;

- Описать оснащение помещения для проведения переговоров и совещаний;

- Описать процесс организации переговоров и совещаний;

- Описать защиту информации в процессе электронных переговоров;

- Описать защиту электронного документооборота.

Объектом исследования является информация в современном мире. Предметом исследования являются методы и средства защиты информации, а так же борьбы с угрозами информационной безопасности.

Работа состоит из введения, трех глав, заключения и списка использованной литературы.

Глава 1. Основные понятия и определения

1.1 Сущность понятия защита информации и информационная безопасность

Сегодня одной из самых актуальных проблем в сфере информационно-вычислительных систем является защита информации в интернете. Действительно, мало кто мыслит свою жизнь без электронной глобальной сети. Люди ведут различные финансовые операции в интернете, заказывают товары, услуги, пользуются кредитными карточками, проводят платежи, разговаривают и переписываются, совершают много других действий, требующих обеспечения конфиденциальности и защиты.

Защита информации – комплекс мер, которые предназначены для безопасного хранения и защиты информации от нежелательных пользователей.

Аналогично определение понятия защита информации представлено А.Н. Асаул следующим образом - это совокупность мероприятий, которые направлены на обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности информации для пользователей[1].

Безопасность коммерческих тайн и оборота документов является в защите информации. Информацию охраняют методом технического программного управления передачей секретных данных и доступом.

В качестве этих данных могут быть коммерческие документы, государственные тайны и соглашения фирм, данные о планах увеличения производства, идеи, которые могут приносить доход. Обращение с такой главной задачей информацией осуществляют в режимной форме.

Информационная безопасность — комплексная задача, связанная с обеспечением защиты информации на предприятии.

Информационная безопасность — это процесс обеспечения доступности, целостности, конфиденциальности информации.

- Доступность: Обеспечение доступа к информации и активам авторизованных пользователей, связанным с ней, по мере необходимости.

- Целостность.

Информационная безопасность (англ. information security) — все аспекты, которые связаны с поддержанием, определением, достижением целостности, конфиденциальности, неотказуемости, доступности, аутентичности, подотчётности и достоверности информации или средств обработки.

Безопасность информации (данных) (англ. information (data) security) — состояние защищённости данных (информации), при котором обеспечиваются её (их) конфиденциальность, целостность и доступность. Безопасность данных (информации) определяется отсутствием недопустимого риска, который связан с утечкой информации по техническим каналам, непреднамеренными и несанкционированными воздействиями на данные или на другие ресурсы информационной автоматизированной системы, которые используются в автоматизированной системе.

Безопасность информации (при использовании информационных технологий) (англ. IT security) — состояние защищённости данных (информации), которое обеспечивает безопасность информации, для обработки которой она используется, и информационную безопасность информационной автоматизированной системы, в которой она реализуется. Безопасность автоматизированной информационной системы — состояние защищённости автоматизированной системы, при котором обеспечиваются доступность, конфиденциальность, подотчётность, целостность и подлинность её ресурсов[2].

Информационная безопасность — защищённость поддерживающей инфраструктуры и информации от преднамеренных или случайных воздействий искусственного или естественного характера, которые могут нанести субъектам информационных отношений неприемлемый ущерб. Поддерживающая инфраструктура — системы тепло-, электро-, газо-, водоснабжения, системы кондиционирования и так далее, обслуживающий персонал. Неприемлемый ущерб — ущерб, которым невозможно пренебречь.

Мероприятия информационной безопасности направлены на поддержание:

- Целостности данных — защиты их от потери, неавторизованного создания и уничтожения;

- Конфиденциальности информации;

- Доступности информации для всех групп пользователей, в соответствии с установленными для них правами.

К основным мерам, позволяющим эффективно решать задачи информационной безопасности, относятся:

- Технические (например, предоставление доступа к серверам только для айпи-адресов, относящихся к предприятию);

- Организационные (например, обеспечение контроля за сотрудниками, имеющими доступ к конфиденциальной информации);

- Правовые (например, законодательное преследование за неправомерное использование персональных данных.

Эффективная защита информации может быть достигнута только путём создания системы безопасности, в которой технические, организационные и правовые меры дополняют друг друга. Например, использование только технических методов никогда не даст желаемого эффекта, так как они не учитывают человеческого фактора, которые контролируется с помощью организационных мер.

Нельзя забывать, что информационная безопасность — это очень высокотехнологическая деятельность, так как, во-первых, постоянно появляются новые программные и аппаратные средства, внедрение которых требует внесения изменений в систему безопасности, а во-вторых, на каждую защитную меру кибер-преступники всегда стараются подобрать способ, позволяющий обойти её.

Значение информационной безопасности в современном бизнесе невозможно переоценить, так как информация в наше время стала основным ресурсом. Потеря информации, баз данных, означает практически мгновенную смерть бизнеса. Это касается не только больших корпораций, но и малых предприятий, которые как минимум, должны принимать элементарные меры к обеспечению своей информационной безопасности, в частности резервное копирование данных на независимые носители, разграничение прав сотрудников по доступу, копированию и модификации конфиденциальной информации и т.д.[3]

Таким образом, можно заключить, что все уровни организационной структуры организации должны иметь четкое представление о важности обеспечения информационной безопасности, учитывать ее требования в повседневной работе.

1.2. Сущность понятия переговоры. Классификация переговоров

Одной из наиболее распространенных использования информационных и коммуникационных технологий являются электронные переговоры (в литературе их именуют «electronic negotiation» («электронные переговоры»), «online negotiation» («онлайн переговоры»), «ciber-negotiation» («киберпереговоры»))[4].

В результате анализа литературы по данному вопросы, можно заключить, что деловые переговоры, согласно распространенному определению в среде российских экспертов, - это процедура с участием двух и более сторон, имеющих статус коммерческих организаций, предпринимателей или должностных лиц, цель которой - решение текущих или перспективных вопросов взаимодействия в аспекте партнерства или нахождение компромисса в споре. Общаясь, компании или бизнесмены стремятся принять некоторое совместное решение. Предполагается, что для каждой из сторон оно должно видеться оптимальным.

Деловые переговоры проводятся в том случае, если спорный вопрос нельзя решить имеющимися средствами. В свою очередь, необходимости в их организации не возникает, если руководство к разрешению противоречивой ситуации приступает заранее, изучив, к примеру, законодательные источники или уже подписанные соглашения.

Функции переговоров

Эксперты выделяют несколько функций, которые выполняют деловые переговоры. В частности информационную, которая подразумевает взаимное исследование мнений сторон по тому или иному вопросу. Выделяется также коммуникативная функция, в рамках которой предприниматели находят новые точки соприкосновения интересов или, если это их первая встреча, обнаруживают самые очевидные перспективы взаимодействия. Есть координационная функция, подразумевающая принятие вспомогательных решений в аспекте основной стратегии сотрудничества. Есть контролирующая, в рамках которой стороны выясняют, как обстоят дела с выполнением партнерами взятых обязательств по состоянию на определенный момент.

Классификация переговоров

Российские эксперты выделяют следующие основные виды деловых переговоров.

- Во-первых, это коммуникации, в рамках которых обсуждаются нюансы, связанные с продлением действующих соглашений на текущих условиях.

- Во-вторых, это переговоры, во время которых предполагается обсудить условия продолжения сотрудничества на новых условиях.

- В-третьих, это коммуникации между сторонами, которые до этого не заключали никаких соглашений.

- В-четвертых, деловые переговоры могут подразумевать возобновление когда-то действовавших соглашений.

- В-пятых, тематика соответствующих коммуникаций может быть связана с расторжением действующих соглашений на приемлемых для обеих сторон условиях.

Конечно, виды деловых переговоров могут классифицироваться и по иным основаниям. Некоторые эксперты считают, например, что данного типа коммуникации можно подразделять в зависимости от степени важности ключевой темы. Так, например, переговоры классифицируют на стратегические, где решаются вопросы, определяющие дальнейшее развитие всего бизнеса, и ситуационные, на которых обсуждаются отдельные нюансы принятого совместного курса. Некоторые эксперты выделяют индивидуальные и коллективные переговоры. В рамках первых подразумевается общение между отдельными должностными лицами (например, генеральными директорами), в ходе вторых - коммуникации с участием коллегиальных органов управления фирмой или же с подключением сотрудников.

Шеретов С.Г. классифицирует переговоры в зависимости от формы проведения переговоров, а именно:

• конгрессов;

• саммитов;

• конференции;

• встреч;

• сессий;

• совещаний и т.п.[5]

В интернете предлагается следующая классификация переговоров:

«Мягкие» (позиционные). Подобный способ ведения переговоров предполагает поиск оптимального решения для всех участников, которое, как правило, полностью не удовлетворяет ни одну из сторон.

«Жесткие» (рациональные). Переговоры, предполагающие твердое отстаивание своих позиций и убеждений, вне зависимости от степени ущемления интересов других сторон. Жесткие переговоры часто заходят в тупик, поскольку участники не желают отступать от своих требований[6].

Глава 2. Оборудование помещения для проведения переговоров и совещаний

2.1 Оснащение помещения для проведения переговоров и совещаний

Универсальных стандартных решений по оборудованию конференц-залов практически не существует. Это связано с индивидуальными требованиями заказчика, форматами мероприятий, которые планируется проводить в зале, а также с архитектурными особенностями и дизайном помещения. Многообразие построения решений по оснащению конференции варьируется от минимального оборудования небольших переговорных проектором и экраном и доходит до уровня концертных площадок с массой специализированного оборудования и сложными системами коммутации.

Задача компании-интегратора - разработать максимально эффективное решение, обеспечивающее полноценную функциональность, отказоустойчивость и максимальный комфорт для участников проводимых в конференц-зале мероприятий, а также позаботиться о разумности бюджета проекта. Наши специалисты предлагают несколько вариантов оборудования площадей нашим заказчикам для того, чтобы они могли выбрать для себя сочетание стоимости и функциональности.

Для четкого формирования технического задания на самых ранних стадиях работы мы предлагаем нашим клиентам опросный лист, благодаря которому в проекте учитываются ключевые детали, о которых заказчики нередко забывают, такие, например, как соотношение угла обзора видео экрана и план рассадки людей в помещении, кто будет управлять ходом мероприятий, а кто обслуживать технику, нужны ли дополнительные дисплеи для отображения информации на иностранных языках, где разместить рабочее место оператора / ведущего, переводчиков и многое другое.

Основные требования к оснащению конференц-зала

- Обеспечение удобства и комфорта для докладчика, ведущего, делегатов в президиуме, участников конференции в зале, а также оператора.

- Эффективность усвоения видео и аудио информации участниками мероприятия.

- Возможность интерактивной работы с аудиторией.

- Централизованный удаленный контроль и настройка всего комплекса оборудования конференц-зала.

- Техническое оснащение должно гармонично вписываться в дизайн помещения и быть максимально незаметным.

- Отказоустойчивость комплекса оборудования.

- Совместимость системы с широким спектром различного оборудования для возможности дальнейшего масштабирования комплекса дополнительными системами в случае необходимости.

- Простой и быстрый монтаж/демонтаж президиума со всем его оснащением при необходимости трансформации зала.

Пример, комплекса оборудования конференц-зала:

Система отображения информации (широкоформатные экраны, проекторы, высококонтрастные экраны, видеостены, дополнительные настенные дисплеи, мониторы-повторители в президиуме, компьютер оператора для предпросмотра и управления, мониторы переводчиков и др.).

Выбор средств отображения производится с учетом размеров помещения, планов рассадки и количества зрителей, форматов мероприятий и характера транслируемой информации. Для демонстрации презентаций, например, достаточно проектора и соответствующего экрана. В случае залов заседаний, где текущая работа производится при довольно ярком освещении, для трансляций видео информации используются высококонтрастные широкоформатные экраны, которые обеспечивают более высокую яркость (до 10 раз), либо видеостены.

В систему отображения информации включаются также источники аудио/видео контента. Это может быть ноутбук или планшет на трибуне докладчика, компьютер в президиуме или в зале, медиаплеер, удаленный сервер или кинопроектор в операторской, видео конференц терминал и др.

Система озвучивания состоит из источников аудио (микрофоны, компьютеры, аудио плееры, TV-тюнеры, системы конференц-связи, видеоконференцсвязь, контент с мобильных устройств), оборудования обработки и распределения аудио сигналов, оборудования звукоусиления и акустических систем (встраиваемые и корпусные акустические системы, активные и пассивные акустические системы, линейные массивы и др.).

Для комфортного восприятия звукового содержания участниками конференции помимо встроенных в дискуссионные системы громкоговорителей необходимо также организовать возможность качественно и с необходимым уровнем громкости донести всю аудио информацию до каждого слушателя в любой точке помещения, при необходимости создавать фоновое звуковое пространство, направленный аудио поток, стерео звучание.

Выставляя слишком высокий уровень громкости, невозможно добиться желаемого эффекта, напротив, часть слушателей будет страдать от резких звуков, а другая часть находящихся в отдаленной зоне слушателей не сможет разобрать речь докладчика. Необходимо обеспечить равномерное распределение громкоговорителей по всей площади конференц-зала. В больших по площади залах используется оборудование, оснащенное специальными технологиями задержки звука для того, чтобы избежать эффекта эха. Также учитывается отделка и материалы стен и потолков – они могут быть звукоотражающими либо звукопоглощающими.

При выборе оборудования обработки аудио сигналов, звукоусиления и громкоговорителей для зала следует учитывать, что музыка и речь воспроизводятся в разных диапазонах.

В случае расположении в зале микрофонных систем нужно использовать оборудование подавления обратной связи, чтобы избежать фонового шума, а также устройства, исключающие наводки на микрофоны от колонок.

Важно обеспечить централизованное управление и регулировку баланса и громкости для оператора, а в некоторых случаях и для ведущего мероприятия.

Интерактивная трибуна должна обеспечивать докладчику возможность управления презентацией (трансляция видео материалов, выделение и внесение изменений, демонстрация материалов из Интернет, интерактивная работа с аудиторией и т.д.). Обеспечивается также возможность для подключения ноутбука докладчика или документ камеры: устанавливаются коммутационные врезные панели с набором необходимых разъемов и розетками питания.

Микрофон для докладчика чаще всего устанавливается классический на длинной гибкой шее. Использование радиосистемы с легкой головной или ушной гарнитурой предоставляет оратору возможность свободно передвигаться по сцене или залу, активно привлекать участников к обсуждению в процессе мероприятия, активно использовать жестикуляцию, использовать руки для управления контентом.

Дискуссионная система или конференц-система решает задачу обеспечения комфортного и четкого восприятия речи, позволяет соблюдать установленный регламент и использовать активацию микрофонных пультов для наведения видеокамер, установленных в зале.

Система состоит из микрофонных пультов делегатов со встроенными микрофонами и динамиками (размещаются на столах, на трибуне докладчика, в президиуме, в зоне жюри в зале); пульта председателя, оснащенного дополнительными инструментами, позволяющими управлять дебатами, на время или постоянно отключая или приглушая все активные микрофоны; и центрального блока системы, который производит не только обработку речи, но и передает ее в систему звукоусиления, а также осуществляет передачу сигналов для автоматического наведения видеокамер, производит запись дискуссии, является источником питания для пультов председателя и делегатов.

Синхронный перевод незаменим там, где в переговорах используется более двух или трех языков. Он экономит время по сравнению с последовательным переводом. Современные системы синхронного перевода стали полностью мобильными, работают по радиоканалу или по ИК, благодаря чему позволяют быстро и просто развернуть систему в любом желаемом месте.

В зале устанавливаются переносные звуконепроницаемые кабины для переводчиков так, чтобы они могли видеть лицо говорящего, читать по губам и следить за ходом беседы. В случае, если нет возможности размещения кабин напротив президиума, либо рядом с делегатами, необходимо дополнительно оборудовать кабину переводчика монитором, изображение на который будет поступать с размещенных в помещении видеокамер.

Система голосования. Выбор такой системы основывается на целях ее использования (опросы, обучение, тестирование, голосование), а также необходимой степени анализа и защиты информации. Относительно простые системы состоят из пультов с несколькими кнопками выбора и блока обработки для последующего вывода информации. Они подходят скорее для учебных целей и различного рода опросов.

Для голосования в административных и правительственных залах заседаний используются аппаратно-программные цифровые системы для быстрой обработки информации и последующего ее анализа и хранения, оснащенные системой идентификации голосующего (ключи персонализации), системой протоколирования и защиты информации.

Система протоколирования. В зависимости от поставленных задач могут устанавливаться различные системы: автоматическое протоколирование, аудио запись, запись аудио и видео + презентации, синхронизация аудио/видео записи и стенограммы. Современные системы позволяют выдать всю информацию через несколько минут после заседания, используя распределенные методы обработки информации.

Конгресс система. Это комплекс оборудования, который позволяет организовывать комфортную и эффективную коммуникацию на крупных мероприятиях, заседаниях и собраниях, а также обеспечить следование протоколу при организации подобных мероприятий.

Конгресс система объединяет в себе блоки конференц-систем, синхронный перевод, интерактивное голосование, протоколирование, автоматизацию процесса работы (например, наведение поворотных камер на делегата при включении его пульта). Более того, система может иметь возможности для трансляции и демонстрации видеоданных, документов, презентаций и другой необходимой информации в доступной и ясной форме. В мультимедийных системах со встроенным сенсорным экраном есть возможность управления аудио/видео презентационными материалами, данными заседания, а также возможность доступа к сети Интернет.

Технологическое телевидение – видеосъемка мероприятия для трансляции в режиме реального времени, передачи по каналу видеоконференцсвязи, а также для производства записи.

Для этой цели в конференц-зале устанавливается система камер: стационарных и поворотных, управляемых вручную или с автоматическим наведением на говорящего в микрофон докладчика. Благодаря оборудованию обработки и коммутации сигналов, изображение с камер выводится на экран и вспомогательные мониторы, а также может транслироваться в сеть Интернет, интранет компании или автоматически сохраняться на сервер либо цифровой носитель.

Видеоконференцсвязь сегодня становится неотъемлемой частью коммуникации в крупных компаниях, административных, медицинских и учебных учреждениях, позволяет экономить время и средства, повышать эффективность менеджмента организации. Используется для проведения телемостов, обучения, обмена опытом, пресс-конференций, интерактивной командной работы с абонентами в любой точке мира, обеспечивает эффект присутствия в нескольких городах одновременно.

Современный уровень видео конференции стремится к формату телеприсутствия, благодаря возможности передачи изображения в высоком качестве Full HD, передовым технологиям обработки аудио, а также одновременной трансляции презентационных данных.

Освещение конференц-зала может решать целый ряд задач: возможность включения яркого освещения, достаточного для комфортной работы при высоком уровне концентрации внимания присутствующих; наличие приглушенного фонового освещения для трансляции презентаций с видеопроектора, а в случае установленных в помещении окон – моторизированные светонепроницаемые шторы для защиты от яркого солнечного света; эффектное RGB-освещение, способное изменять цвет; презентабельность и стиль, яркий элемент декора.

Учитывая то, что в любом конференц-зале используется как минимум несколько групп освещения, которое может в различных вариантах переключаться в соответствии со сценарием мероприятия, управление освещением автоматизируется с возможностью регулирования яркости свечения установленных ламп.

Кондиционирование и вентиляция. Климат зала – еще один немаловажный фактор, который необходимо тщательно продумать при проектировании конференц-залов. Для того, чтобы участники конференции не мучились от духоты, или, наоборот не простывали, находясь непосредственно в зоне кондиционеров, необходимо организовать правильное распределение источников тепла и кондиционирования по периметру зала, а также организовать автоматическое регулирование температурного режима для комфортной работы в помещении, а также с целью регулирования энергопотребления. Управление всем комплексом отопления, кондиционирования и вентиляции интегрируется в единую систему управления конференц-залом.

Коммутация и усиление сигналов. Основной задачей коммутационного оборудования является сбор сигналов со всех аудио и видео источников и приведение их к одинаковому стандарту для последующего распределения на устройства видео отображения и в систему озвучивания.

В системе коммутации зала обязательно предусматривается возможность подключения дополнительных источников аудио/видео сигналов, а также резервирование путей трансляции сигналов на случай непредвиденных ситуаций, выхода из строя какого-либо устройства и т.д.

Коммутационное оборудование (коммутаторы, усилители-распределители, удлинители интерфейсов, кабели и др.) является невидимой частью оснащения конференц-залов, размещается чаще всего в операторской или серверной, либо маскируется благодаря специальной мебели. Именно оборудование коммутации способно подружить различные системы и устройства и интегрировать их в единую многофункциональный комплекс.

Система управления конференц-зала. Если нужна скорость в изменении сценария мероприятия в многофункциональном конференц-зале, где установлено множество удаленных друг от друга разрозненных устройств с отдельными блоками управления – система управления необходима. Современное оборудования управления позволяет осуществлять централизованное, а также удаленное управление всем аудиовизуальным комплексом, освещением и климатом зала. Управление осуществляется оператором из аппаратной, ведущим в зале, докладчиком с трибуны или президиума, системным администратором удаленно.

При выборе оборудования и программного обеспечения учитывается иерархия подсистем зала, оптимизация взаимодействия, эргономика пользовательского интерфейса, возможность масштабирования комплекса и даже бесперебойная замена компонентов.

В компаниях, где нет квалифицированных специалистов для работы с конференц оборудованием, а также предполагается использование интерфейса управления разными лицами, оптимально применение решений с набором предустановленных типов совещаний, когда предустановленные функции работают по нажатию одной кнопки. Благодаря специальным программным продуктам для планшетов управлять многофункциональным комплексом становится возможным даже без специальной подготовки.

2.2 Организация процесса переговоров и совещаний

Под переговорами понимают процесс, посредством которого две или более сторон пытаются договориться о том, что каждая должна отдать и взять, или исполнить и получить, в результате заключаемой между ними сделки. При возникновении необходимости проведения конфиденциальных переговоров с представителями других организаций назревает необходимость в обеспечении их секретности.

Разрешение на проведение конфиденциальных переговоров с представителями других организаций дает только первый руководитель фирмы. Это решение доводится до сведения менеджера по безопасности информации, руководителя секретариата, секретаря-референта, менеджера по конфиденциальной документации, управляющего делами фирмы и начальника службы безопасности. Информация о решении фиксируется референтом в учетной карточке. В ней также указывается название совещания, дата, время, состав участников по каждому вопросу, ответственный руководитель и организатор, контрольные отметки, зона сведений о факте проведения, зона сведений по результатам заседания. По факту конфиденциального совещания без присутствия посторонних лиц также заводится учетная карточка.

Ответственность за обеспечение защиты ценной информации в ходе совещания несет организующий руководитель. Он привлекает сотрудников фирмы, допущенных к работе с конкретной ценной информацией, для подготовки конфиденциального совещания. Информация о ходе подготовки вносится референтом в учетную карточку. Референт также оказывает организационную помощь и осуществляет перекрытие возможных каналов утечки информации.

При подготовке совещания составляются программа проведения мероприятия, повестка дня, информационные материалы, проекты решений и список участников заседания отдельно по каждому отдельному вопросу. Все составляемые в процессе подготовки документы должны иметь гриф «Конфиденциально», изготовляться в соответствии с требованиями инструкции по обработке и хранению конфиденциальных документов и согласовываться с референтом и руководителем службы безопасности. После этого документы утверждаются руководителем, организующим заседание. Документы, предназначенные для раздачи участникам совещания, не должны содержать конфиденциальные сведения и иметь соответствующий гриф.

На заседании участвуют только имеющие непосредственное к нему отношение сотрудники и руководители по действующей в организации системе доступа персонала к конфиденциальной информации. В списке участников указываются полные имена и должности лиц, представляемые ими учреждения, организации и названия документов, подтверждающих их полномочия вести переговоры и принимать решения. Название представляемой организации может заменяться условным обозначением.

Документом, подтверждающим полномочия лица, если это не первый руководитель, при ведении переговоров может быть доверенность, рекомендательное письмо авторитетного юридического или физического лица, письменный ответ фирмы на запрос о полномочиях представителя, а также телефонное или факсимильное подтверждение полномочий первым руководителем представляемой фирмы. Эти документы передаются участниками совещания ответственному организатору перед началом совещания для включения их в дело.

Конфиденциальное заседание организуется в помещении, имеющем лицензию на проведение подобного мероприятия и оборудованном средствами технической защиты информации. Доступ в него любых лиц разрешается руководителем службы безопасности. Проведение подобных мероприятий в неприспособленных помещениях запрещено, исключением является кабинет первого руководителя.

Перед началом совещания служба безопасности осматривает помещение, чтобы исключить наличие несанкционированных устройств и убедиться в надежности средств технической защиты на возможных каналах утечки информации. В ходе совещания недопустимо открытие окон и дверей. Оконные проемы закрываются светопроницаемыми шторами. Входная дверь оборудуется сигналом, оповещающим о ее неплотном закрытии, и звукопоглощающей тканью. По окончании заседания служба безопасности осматривает помещение, запирает, опечатывает и сдает под охрану.

Все необходимые для переговоров технические средства размещаются в соседней изолированной комнате. Аудио-, видеозапись и фотографирование ведется только по письменному указанию первого руководителя фирмы. Для этого референтом под роспись в учетной форме выдается чистый носитель информации и возвращается ему с зафиксированной информацией по окончании каждого дня мероприятия.

Доступ участников переговоров в помещение осуществляет ответственный организатор совещания под контролем службы безопасности по утвержденному списку и предъявляемыми персональными документами. Перед началом обсуждения каждого вопроса состав присутствующих корректируется. Нахождение в помещении лиц, не имеющих отношения к обсуждаемому вопросу, не разрешается. При необходимости вызова на проходящее совещание дополнительных лиц факт их участия в совещании фиксируется в протоколе с указанием мотивов. Они присутствуют только во время рассмотрения необходимой ситуации.

Ход конфиденциального совещания документируется одним из готовивших его сотрудников. На закрытых совещаниях с повышенным уровнем конфиденциальности эту работу выполняет ответственный организатор совещания. Составляемый протокол должен иметь гриф конфиденциальности соответствующего уровня.

Необходимость записи участниками хода совещания определяет руководитель совещания. Он имеет право запретить ведение записи или разрешить их ведение на зарегистрированных листах с последующей сдачей и доставкой курьерами фирмы по месту работы участников совещания. Участники, замеченные в несанкционированной записи и использовании технических средств, выдворяются из помещения. По факту составляется акт.

Принятые на совещании документы оформляются, подписываются и передаются участникам в соответствии с требованиями по работе с конфиденциальными документами. Все экземпляры этих документов должны иметь гриф ограничения доступа. Рассылать документы со строго конфиденциальной информацией запрещено[7].

Глава 3. Защита информации в процессе электронных переговоров и совещаний

3.1 Защита информации в процессе электронных переговоров

В ситуациях, когда конфиденциальная информация стала известна заинтересованным лицам, не имеющим к ней официального доступа – следствиями такой утечки практически всегда являются прямые финансовые потери. В случае её опубликования – ущерб наносится ещё и деловой репутации компании, оценить который не так просто, так как его эффект может быть длительным.

С целью защиты переговоров (от прослушивания помещений) первоначально необходимо организовать защиту помещений, где предполагается их проводить, от непреднамеренной утечки информации, а также провести специальную проверку самого помещения и находящегося в нем оборудования для обнаружения внедренных электронных устройств съёма секретной информации («закладных» устройств).

В комплексе работ по защите помещений можно выделить несколько ключевых этапов:

1. Предварительное обследование защищаемого помещения для выявления потенциальных каналов утечки информации. В результате этого этапа указываются возможные каналы утечки, составляется список рекомендуемых способов защиты.

2. Организационно-техническая работа по обнаружению закладных устройств предполагает выезд специалистов нашей компании с необходимой спецтехникой на территорию заказчика. Результатом этого этапа работ является Заключение.

3. Блокировка возможных каналов утечки информации существующими организационно-техническими мерами. В результате этих работ на каждое защищаемое помещение выдается аттестат соответствия требуемому уровню защиты.

4. При необходимости после организации защиты помещения наша компания может осуществлять мониторинг объекта защиты.

Источниками утечки конфиденциальной речевой информации в помещении могут оказаться:

• акустическое распространение речевого сигнала по воздуху;

• виброакустические сигналы (распространение через строительные конструкции здания и инженерно-технические системы);

• информационные каналы общего пользования (ГТС, радиотелефоны, сотовая связь и т.д.) за счет несанкционированного подключения подслушивающих устройств;

• электрические сигналы от акустического излучения (микрофонный эффект), которые распространяются за пределы помещения по проводам и иным техническим каналам передачи информации;

• побочные электромагнитные излучения (ПЭМИН) от ТС и каналов передачи информации;

• электрические сигналы от ТС, обрабатывающих информацию, и линий ее передачи, которые распространяются на провода и линии за пределы помещения;

• радиоизлучения, измененные информационным сигналом, в момент работы различных генераторов в составе ТС или их элементах, находящихся в помещении;

• сигналы от специальных устройств перехвата речевой информации – «закладных устройств» (радиоизлучение, инфракрасные, электрические), размещенных в помещении или в ТС;

• несанкционированный вынос техники или портативных носителей информации с хранящейся в них конфиденциальной информацией.

Для получения секретных сведений заинтересованные лица могут использовать:

1. автотранспортные средства и ближайшие здания за границей контролируемой зоны (КЗ);

2. соседние помещения этого же здания;

3. либо внедрить несанкционированные технические устройства при посещении защищаемого помещения (или смежных помещений) посторонними лицами.

Разработку мер защиты конфиденциальной информации могут проводить только лицензированные организации. Обязательно наличие: лицензии ФСТЭК России на деятельность по технической защите конфиденциальной информации и при поиске прослушивающих устройств - лицензии ФСБ России на данный вид работ[8].

3.2 Защита электронного документооборота

Любое предприятие однажды сталкивается с необходимостью вести электронный документооборот. Потребность в нем возникает при сдаче некоторых видов отчетности, использовании онлайн-закупок и пр.

Причем каждый из передаваемых документов может быть сугубо конфиденциальным и содержать важную информацию, являющуюся коммерческой тайной, или, как в случае с ордерами, выписываемыми онлайн, иметь материальную ценность.

Под угрозой безопасности электронного документа подразумеваются любые действия, которые могут привести к искажению или уничтожению информации или ее несанкционированному использованию.

Их причиной может быть не только умышленные, но любые случайные повреждения или выход из строя аппаратуры.

Шифрование

Простейшим примером защиты данных является передача зашифрованной подателем информации с помощью специальных программ и ее дешифрация получателем.

Многие сетевые ресурсы используют этот несложный, но достаточно эффективный метод – любая электронная почта кодируется именно так. Раскодирование ключей происходит с помощью программ, встроенных в браузеры.

Для шифрования конкретного сообщения следует найти в электронной почте раздел Параметры и нажать кнопку Шифрование сообщения или вложения.

Если необходимо дополнительно кодировать всю информацию, исходящую из почтового ящика, нужно выбрать в меню Центр управления безопасностью и установить флажок Защита. У разных поставщиков этих услуг меню и обозначение команд может разниться, но разобраться в них несложно.

Закодировать возможно и любой документ, созданный в обычных текстовых программах: Word, Excel, Acrobat и пр. К примеру, для защиты электронного документа в Word 2007 достаточно зайти в меню и выбрать команды Файл – Подготовить – Зашифровать документ.

В первых версиях 2010 г. найти это меню можно командой Файл – Сведения. В более поздних вариантах Word 2010 эта команда перенесена из меню Файл в меню Защита данных. Так как теперь редактирование этого документа запрещено, не только прочесть, но и случайно или преднамеренно уничтожить эту информацию уже проблематично.

В зависимости от типа шифров и их ключей существует возможность значительно увеличить стойкость шифрования от криптоатак. Простейшее симметричное шифрование содержит только один ключ.

Министерство транспорта предоставляет не только базовую норму затрат на горючее и смазочные материалы, но и способ, указывающий как рассчитать расход топлива по норме, включающий формулу для произведения вычислений, а также, необходимые поправочные коэффициенты.

Эффективность внедрения на предприятии системы мониторинга за ГСМ достигается и за счет психологического воздействия на работников. О том как наладить контроль за расходом топлива читайте тут.

При перехвате злоумышленником информации, закодированной с помощью единственного ключа, он сможет как считывать документ, так и вносить в него правки. В более сложных случаях используют ассиметричное кодирование с помощью двух типов ключей – открытого и закрытого.

Так как шифрование каждого из элементов сообщения невозможно из-за огромного потребления энергоресурсов, симметричные и ассиметричные методы применяются только к его части – хэшу.

Любой электронный документ создается программой по определенному алгоритму наборами строк определенной длины. Каждая его часть нумеруется определенной циклической повторяющейся меткой, называемой хэш-кодом. Он и является уникальным идентификатором файла.

Вычислить, с помощью какой хеш-функции создан файл, обычным подбором невозможно, ибо для их создания используют огромные значения и сложнейшие алгоритмы. К примеру, только одно-единственное число, равное 128-битам, имеет количество комбинаций 2 в степени 128.

При изменении любого символа в документе хэш также изменяется.

Цифровая подпись

При получении документов по электронной почте их заверение обычными подписью и печатью невозможно, и требуется иной вид удостоверения их подлинности. Особенно актуален этот вопрос при электронном обмене юридическими документами.

Для придания передаваемом договорам, контрактам, счет-фактурам и пр. юридической силы используют метод так называемой электронной цифровой подписи (ЭЦП).

В России ее законность официально была подтверждена в январе 2002 г. и уточнена в апреле 2011 г. с момента принятия соответствующих законов (в европейских странах и США это произошло в 1996-1997 гг.). Законодательно в это время были установлены и права, а также обязанности держателя электронной цифровой подписи.

Добавить обычную цифровую подпись возможно во многих программах, к примеру, в той же офисной Word. Однако использовать ее возможно лишь внутри одной компании или при обмене обычных документов.

Юридическую же силу будет иметь только сертифицированные на государственном уровне ЭЦП. Их выдачей в настоящее время занимаются многие компании, имеющие на это соответствующее разрешение.

Для получения официальной цифровой подписи необходимо предъявить:

• документ, удостоверяющий личность;

• заявление клиента и его разрешение на обработку своих персональных данных;

• свидетельство о получении ИНН.

Любая организация, заверяющая цифровую подпись, обязана вносить ее в реестр сертификации ключей. При выдаче цифровой подписи дубликат электронного открытого ключа передается вместе с письмом клиента, подписанным ЭЦП, в специальную библиотеку открытых ключей Удостоверяющего центра.

Проверку контрагента по ИНН рекомендуют делать просто для того, чтобы избежать обмана мошенников. Ведь именно с этой проверкой Вы можете убедиться, что контрагент действительно собирается выполнить свои обязательства по сделке.

Законодательством не предусмотрена обязанность проверять партнеров на добросовестности, но все же, безопаснее и разумнее уделить внимание выбору своих бизнес-партнеров. О том как проверить контрагента на узнайте в этой статье.

Второй ключ хранится у клиента на диске или флеш-карте в недоступном для посторонних месте. Все выданные электронные подписи действительны лишь в течение года.

Официально заверенная цифровая подпись может применяться при:

• участии в аукционах-онлайн;

• ведении документооборота в системах классов В2В и В2С;

• передаче отчетности в налоговую, а также в Пенсионный фонд;

• работе со спецресурсами, например, в системе «Клиент-банк»;

• сдаче таможенных деклараций;

• обмене данными между крупными подразделениями и филиалами единой организации и пр.

Заключение

Защита информации представляет собой комплекс регулярно используемых средств и методов, принимаемых мер и осуществляемых мероприятий с целью систематического обеспечения требуемой надежности информации, генерируемой, хранящейся и обрабатываемой на каком-либо объекте какой-либо информационной системы, а также передаваемой по каким-либо каналам. Развитие общества в последнее время явно приобрело так называемый постиндустриальный характер. То есть на смену промышленным (индустриальным) приоритетам в развитии производства и других сфер жизнедеятельности человека приходит информационная экономика как новая система взглядов, ценностей, законов и правил, сопровождающая глобальную информатизацию общества и технологический скачок, наблюдаемый в развитых странах мира. Уже можно смело говорить об "информационной эре", имея в виду этап развития или период из истории цивилизации, к которому человечество приблизилось достаточно близко, чтобы ощутить необходимость регламентации и урегулирования многих вопросов, связанных с информационным обменом и генерированием (производством) новых информационных ресурсов. Несмотря на то, что мы еще не вступили в эту эру, но, возможно, стоим на ее пороге, некоторые проблемы уже стали для многих очевидными и требуют решения, если не сейчас, то в самое ближайшее время.

Качество (надежность и эффективность) защиты зависит не только от видов составляющих системы, но и от их полноты, которая может быть обеспечена только при учете всех факторов и обстоятельств, сопутствующих функционированию информационной системы. Поэтому комплексная система защиты информации призвана объединить логические и технологические составляющие защиты, учитывая все факторы, которые оказывают или могут оказывать влияние на качество защиты.

В связи с этим, кроме принятия организационных мер и внедрения программно-аппаратных и инженерно-технических средств, руководством должна предусматриваться организация четкой и отлаженной системы управления защитой информации на предприятии. Сейчас многими специалистами на самых разных уровнях ведутся исследования в области защиты информации, разрабатываются новые средства и методы обеспечения информационной безопасности, зарождается четкая нормативно-правовая основа решения данной проблемы как в государственном масштабе, так и на уровне отдельных сегментов и субъектов экономики.

Таким образом, можно с уверенностью сказать, что защита информации - незаменимое средство обеспечения корректности, добросовестности и законности во всех сферах информационной экономики. При этом защита информации подразумевает собой защиту авторских, патентных и прочих прав собственников и владельцев информации, защиту сведений личного характера от несанкционированного разглашения или использования и защиту государственной тайны.

Библиография

|

Асаул А. Н. Организация предпринимательской деятельности: Учебник для вузов. 4-е изд. Стандарт третьего поколения. — СПб.: Питер, 2013. — 352 с. |

|

|

Конфиденциальность, надежность, управляемость / Г. Зотова // Сетевой журнал. - 2003. - № 7. - С.18 - 27. |

|

|

Плотников, Н.И. Конфиденциальность: мифы и реальность о тайнах и секретах / Н.И. Плотников // Управление персоналом. - 2006. - № 20. - С.45 - 50. |

|

|

Миронова, С.Н.Использование возможностей сети Интернет при разрешении гражданско-правовых споров : монография / С.Н. Миронова. — М.: Волтерс Клувер, 2010. — 256 с. |

|

|

Шеретов С.Г. Ведение международных переговоров: Учебное пособие. 2-ос изд., стереотип. - Алматы: КОУ, 2007. - 164 с. |

|

|

Что такое переговоры?[электронный ресурс] URL - http://peretolk.ru/articles/chto-takoe-peregovory/ (дата обращения 07.03.2016) |

|

|

Корнеев, И.К., Степанов, Е.А. Защита информации в офисе: учеб. / И.К. Корнеев, Е.А. Степанов. – М.: ТК Велби, Изд-во Проспект, 2008. – 336 с. |

|

|

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция |

|

|

Артамонов В.А., Артамонова Е.В. Каналы утечки информации.// Аналитический обзор. – URL - http://itzashita.ru/analitics/analiticheskij-obzor-kanaly-utechki-informacii.html (дата посещения 02.02.2016) |

|

|

Барьеры на пути утечек данных [электронный ресурс] – URL - http://www.osp.ru/os/2010/10/13006330 (дата посещения 01.02.2016) |

Приложение 1

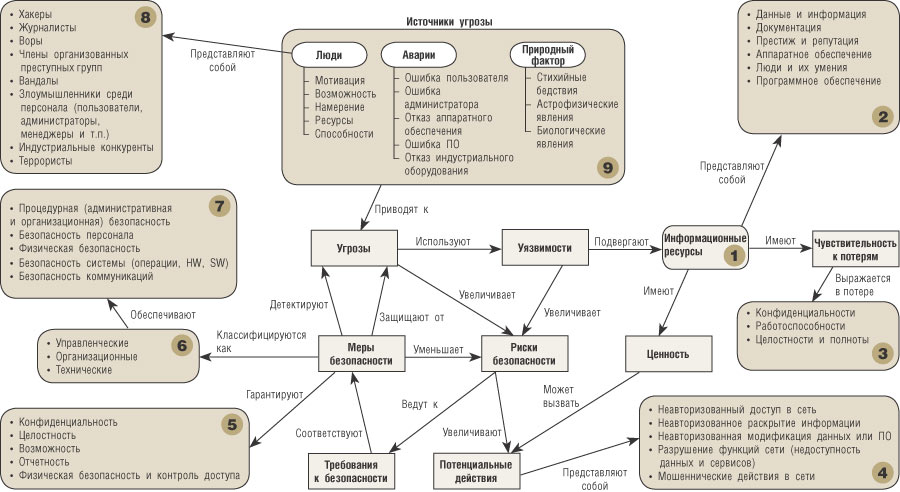

Рисунок 1- Структура и составляющие информационной безопасности (источник: ISO 17799)

-

Асаул А. Н. Организация предпринимательской деятельности: Учебник для вузов. 4-е изд. Стандарт третьего поколения. — СПб.: Питер, 2013. — 352 с. ↑

-

Конфиденциальность, надежность, управляемость / Г. Зотова // Сетевой журнал. - 2003. - № 7. - С.18 - 27. ↑

-

Плотников, Н.И. Конфиденциальность: мифы и реальность о тайнах и секретах / Н.И. Плотников // Управление персоналом. - 2006. - № 20. - С.45 - 50. ↑

-

Миронова, С.Н.Использование возможностей сети Интернет при разрешении гражданско-правовых споров : монография / С.Н. Миронова. — М.: Волтерс Клувер, 2010. — 256 с. ↑

-

Шеретов С.Г. Ведение международных переговоров: Учебное пособие. 2-ос изд., стереотип. - Алматы: КОУ, 2007. - 164 с. ↑

-

Что такое переговоры?[электронный ресурс] URL - http://peretolk.ru/articles/chto-takoe-peregovory/ (дата обращения 07.03.2016) ↑

-

Корнеев, И.К., Степанов, Е.А. Защита информации в офисе: учеб. / И.К. Корнеев, Е.А. Степанов. – М.: ТК Велби, Изд-во Проспект, 2008. – 336 с. ↑

-

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция ↑

- Программные комплексы анализа каналов утечки информации (Утечка информации и система мониторинга)

- Система защиты информации в системах страхования

- Системы предотвращения утечек конфиденциальной информации

- Методики отбора персонала для работы с конфиденциальной информацией

- Методика защиты информации в системе электронного документооборота

- Основные виды и понятия ценных бумаг

- Система защиты информации в банковских системах (Информация, информационная безопасность, банковская тайна)

- Курсовая работа (Виды и состав угроз информационной безопасности)

- Рынок ценных бумаг (Назначение и содержание государственного регулирования)

- Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

- Система защиты информации в зарубежных странах (Понятие информационной защиты)

- Система защиты информации в банковских системах (Банковская сеть, модели внутренней и внешней угрозы)