Система защиты информации в банковских системах (ПРИМЕНЕНИЕ СРЕДСТВ ЗАЩИТЫ ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ В БАНКЕ)

Содержание:

Введение

Со времени своего появления банки неизменно вызывали преступный интерес. И этот интерес был связан не только с хранением в кредитных организациях денежных средств, но и с тем, что в банках сосредотачивалась важная и зачастую секретная информация о финансовой и хозяйственной деятельности многих людей, компаний, организаций и даже целых государств.

В настоящее время в результате повсеместного распространения электронных платежей, пластиковых карт, компьютерных сетей объектом информационных атак стали непосредственно денежные средства как банков, так и их клиентов. Совершить попытку хищения может любой - необходимо лишь наличие компьютера, подключенного к сети Интернет. Причем для этого не требуется физически проникать в банк, можно «работать» и за тысячи километров от него.

Именно эта проблема является сейчас наиболее актуальной и наименее исследованной. Если в обеспечении физической и классической информационной безопасности давно уже выработаны устоявшиеся подходы (хотя развитие происходит и здесь), то в связи с частыми радикальными изменениями в компьютерных технологиях методы безопасности автоматизированных систем обработки информации банка (АСОИБ) требуют постоянного обновления.

Как показывает практика, не существует сложных компьютерных систем, не содержащих ошибок. А поскольку идеология построения крупных АСОИБ регулярно меняется, то исправления найденных ошибок и «дыр» в системах безопасности хватает ненадолго, так как новая компьютерная система приносит новые проблемы и новые ошибки, заставляет по-новому перестраивать систему безопасности.

В связи с этим можно считать, что тема данной курсовой работы является актуальной.

Целью данной работы является определение систем безопасности информации ы банковских системах.

Для решения поставленной цели необходимо решить следующие задачи:

- дать общую характеристику средств защиты информации

- оценить существующие подходы к обеспечению информационной безопасности;

- классифицировать причины нарушений в работе информационных систем

- определить современные подходы к идентификации и аутентификации.

ГЛАВА 1. ОБЩАЯ ХАРАКТЕРИСТИКА И ПРИЧИНЫ НАРУШЕНИЙ В РАБОТЕ ИНФОРМАЦИОННЫХ СИСТЕМ

Общая характеристика средств защиты информации

Сам термин «информационная безопасность» первоначально использовался для определения комплекса мер по защите информации от несанкционированных действий. Однако практика показала, что общий объем ущерба, наносимый информационным системам осознанно, в результате противоправных действий, ниже ущерба, возникающего в результате ошибок и сбоев. Поэтому в настоящий момент понятие информационной безопасности включает в себя весь комплекс мер по предотвращению и устранению сбоев в работе информационных систем, по организации и защите информационных потоков от несанкционированного доступа и использования[1].

Информационная система рассматривается как единое целое программно-аппаратного комплекса и человеческих ресурсов. Под нарушением будем понимать любое нерегламентированное событие в информационной системе, способное привести к нежелательным для организации последствиям.

Рассмотрим основные нарушения, возникающие в системе: нарушения конфиденциальности, изменения в системе, утрата работоспособности.

Нарушения конфиденциальности[2].

Причиной возникновения данной проблемы является нарушение движения информационных потоков или ошибки в системе доступа. Из-за того, что данные виды нарушений никак не влияют на состояние системы, выявить их очень сложно. Только небольшое число подобных нарушений можно вычислить в результате анализа файлов протокола доступа к отдельным объектам системы.

Наиболее часто встречающиеся примеры нарушения доступа к информации:

– ошибки администрирования:

– неправильное формирование групп пользователей и определение прав их доступа;

– отсутствие политики формирования паролей пользователей. При этом до 50% пользователей используют простые, легко подбираемые пароли, такие, как «123456», «qwerty» или собственное имя;

– ошибки в формировании итоговых и агрегированных отчетов и доступа к ним. Примером может являться отчет по выпискам из счетов банка или сводный бухгалтерский журнал, которые хранят всю информацию по операциям кредитной организации и формируются в бухгалтерии, где за доступом к данным отчетам часто не ведется контроль;

– наличие открытого доступа для представителей сторонней организации, выполняющей какие-либо подрядные работы;

– ошибки проектирования информационной системы:

– использование недостаточно защищенной среды для разработки информационной системы. Очень часто, особенно для систем, располагаемых на локальных компьютерах, доступ к информации можно получить не через интерфейс программы, который требует пароля, а напрямую читая из таблиц базы данных;

– ошибки алгоритмов доступа к данным. Особенно это касается разработки систем криптозащиты, где часто вместо дорогостоящих систем в целях экономии используются собственные разработки, только эмитирующие систему защиты;

– небрежность в разработке системы защиты. Один из примеров данной небрежности – забытая разработчиками точка доступа в систему, такая, как универсальный пароль;

– небрежность пользователей в вопросах информационной безопасности:

– нарушение хранения паролей для доступа в информационную систему. Иногда пользователи просто пишут пароль на бумаге и оставляют ее около компьютера. Особенно это распространено в организациях, где администратор системы требует сложных паролей, которые легко забыть. Также часто встречается абсолютно недопустимая практика передачи паролей сотрудниками друг другу;

– сохранение закрытого соединения после окончания работы. Уходя на обед или домой, пользователь не выключает компьютер и не выходит из банковской системы. Если система не имеет механизма временного отключения неактивных пользователей, данное нарушение делает бессмысленным большинство других требований системы безопасности;

– нерегламентированное обсуждение зарытой информации;

– умышленный взлом системы:

– через внешние точки доступа в информационную систему, например, через Интернет. Самый опасный вид взлома, так как нарушитель недоступен или почти недоступен для службы безопасности и, чувствуя свою безнаказанность, может нанести максимальный вред организации;

– нерегламентированное подключение к собственной сети (информационным коммуникациям) банка. С развитием сетевых технологий данный вид нарушений встречается достаточно редко;

– анализ неуничтоженных черновых документов системы. Данный вариант утечки информации практически не рассматривается службами безопасности, появляется самым легким методом получения информации для злоумышленников. В первую очередь это относится к черновым распечаткам из отдела информационных технологий.

Нарушение целостности или нерегламентированные изменения в информационной системе приводят к более серьезным последствиям, чем нарушения конфиденциальности. Однако при правильном построении информационной безопасности нерегламентированные изменения могут быть зарегистрированы и выявлены в процессе работы. Кроме того, существуют дополнительные механизмы защиты от них, такие, как электронная подпись, благодаря чему общее количество данных нарушений меньше, чем нарушений доступа на просмотр информации, хотя их последствия более серьезны.

1.2 Оценка существующих подходов к обеспечению информационной безопасности

Информационную безопасность можно понимать, как защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Информационная безопасность организации – это такое состояние защищенности информационной среды организации, которое обеспечивает её формирование, использование и развитие.

Существуют два вида методов защиты информации – это правовые и организационно-технические мероприятия и различные меры защиты информации.

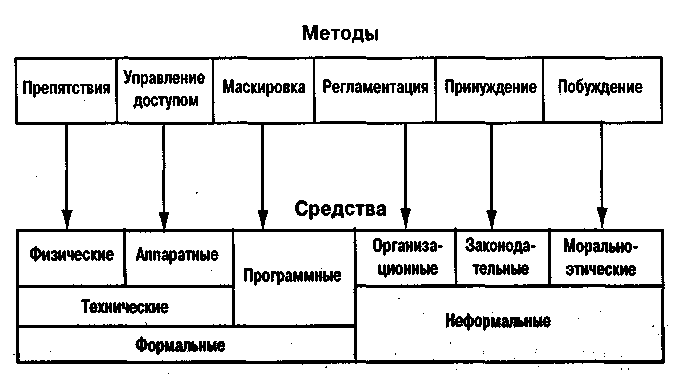

Методы и средства обеспечения безопасности информации показаны на рис. 1.

Рисунок 1.1. – Методы и средства обеспечения безопасности информации

Одним из методов защиты является препятствия. Это такие методы именно физического преграждения пути к защищаемой информации злоумышленнику, например, как закрытые помещения, сигнализация и т.д.

Далее рассмотрим метод управления доступом. Это такой метод, при котором использование всех имеющихся ресурсов регулируется правами доступа, например, может быть защищены какие-либо элементы базы данных, как технические, так и программные средства.

Также достаточно весомым и наиболее действенным методом защиты информации является маскировки. При использовании этого метода информация шифруется, защищается путем криптографического закрытия

Регламентация - метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Существует такой метод защиты как принуждение. При использовании данного метода пользователи системы вынуждены соблюдать все правила передачи и использования информации. При этом все пользователи с\могут понести материальную, административную ответственность.

Совершенно противоположным методом защиты является побуждение. Пользователя призывают не нарушать порядок и правила, которые установлены за счет сложившихся этических и моральных норм.

Технические и программные средства представлены в виде электрических, электромеханических и электронных устройств и программного обеспечения, которое специально предназначено для выполнения функций защиты информации.

Существуют организационные средства защиты информации. При использовании данного метода защиты проводятся организационно-правовые мероприятия, которые осуществляются в процессе эксплуатации и создания ЭВМ, разнообразной внешней аппаратуры.

Морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в обществе.

Законодательные средства можно представить законодательными актами, в которых описывается как правила пользования, так и передачи, и обработки информации, даже и в ограниченном доступе, а также меры ответственности за их нарушение.

Все рассмотренные средства защиты разделены на формальные (которые выполняют защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека) и неформальные (которые определяют целенаправленной деятельностью человека либо регламентируют эту деятельность).

В области защиты информации правовая регламентация имеет цель, которая заключается в защите информации, которая содержит печать государственной тайны, обеспечении прав потребителей, которые имеют право на качественную продукцию, борьбу с организованной преступностью и т.п.

Перед тем как приобретать любой продукт, который должен обеспечивать безопасность информации, те люди, которые несут определенную ответственность за корпоративную сеть, должны выяснить все правовые вопросы. Например, можно ли данный продукт экспортировать или импортировать.

Правовой регламент можно выразить в следующей форме:

- лицензирование;

- разрешение;

- сертификация.

Лицензия представляет собой официальный документ, который дает возможность осуществлять конкретный вид деятельности на определенных условиях в течение оговоренного срока.

Разрешение дает возможность осуществлять некоторые виды работ, даже не имеет значение, если у организации лицензия.

Сертификат представляет возможность узнать прошел или не прошел тестирование продукт, соответствует ли определенным требованиям, которые заключены в нормативных документах.

На сегодняшний момент правовая база, которая регулирует отношения между субъектами в области защиты информации, включает следующие основные документы:

- Конституция Российской Федерации. Согласно ей «каждый гражданин имеет право заниматься любыми видами деятельности свободно и по своему выбору, кроме тех, которые запрещены законом, или для занятия, которыми требуется наличие специального разрешения (лицензии)».

- Гражданский кодекс Российской Федерации. В 1 части статья 49 говориться, что «Отдельными видами деятельности, перечень которых определяется законом, юридическое лицо может заниматься только на основании специального разрешения (лицензии)»;

- Федеральные законы РФ ("Об информации, информатизации и защите информации" от 25 января 1995 года, "О государственной тайне" и др.).

- Постановление правительства РФ (например, постановление N 758 "О мерах по совершенствованию государственного регулирования экспорта товаров и услуг" от 1 июля 1994 г., постановление N1418 от 24.12.94 и др.).

- Указы президента (например, указ N1268 "О контроле за экспортом из Российской Федерации товаров и технологий двойного назначения" от 26 августа 1996 года, указ N334 "О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также услуг в области шифрования информации" от 3 апреля 1995 года.).

- Уголовный кодекс, в котором в разделе IX главы 28 "Преступления в сфере компьютерной информации" предусматривается наказания за "уничтожение, блокирование, модификацию и копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети[3].

Выводы по главе:

Информационная система рассматривается как единое целое программно-аппаратного комплекса и человеческих ресурсов. Под нарушением будем понимать любое нерегламентированное событие в информационной системе, способное привести к нежелательным для организации последствиям.

Нарушение целостности или нерегламентированные изменения в информационной системе приводят к более серьезным последствиям, чем нарушения конфиденциальности. Однако при правильном построении информационной безопасности нерегламентированные изменения могут быть зарегистрированы и выявлены в процессе работы. Кроме того, существуют дополнительные механизмы защиты от них, такие, как электронная подпись, благодаря чему общее количество данных нарушений меньше, чем нарушений доступа на просмотр информации, хотя их последствия более серьезны.

Информационную безопасность можно понимать, как защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Информационная безопасность организации – это такое состояние защищенности информационной среды организации, которое обеспечивает её формирование, использование и развитие.

Правовой регламент можно выразить в следующей форме:

- лицензирование;

- разрешение;

- сертификация.

Лицензия представляет собой официальный документ, который дает возможность осуществлять конкретный вид деятельности на определенных условиях в течение оговоренного срока.

Разрешение дает возможность осуществлять некоторые виды работ, даже не имеет значение, если у организации лицензия.

Сертификат представляет возможность узнать прошел или не прошел тестирование продукт, соответствует ли определенным требованиям, которые заключены в нормативных документах.

ГЛАВА 2. ПРИМЕНЕНИЕ СРЕДСТВ ЗАЩИТЫ ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ В БАНКЕ

2.1 Классификация причин нарушений в работе информационных систем

Причины, приводящие к нарушениям записи информации в системе, можно сгруппировать следующим образом:

- ошибки программирования;

- ошибки ввода;

- технические сбои;

- умышленные нарушения в системе.

Утрата работоспособности или производительности не связана с информационными потоками. Ее причины кроются в механизмах самой системы, в ее способности совершать различные действия. Ущерб от подобных нарушений зависит от степени частичного снижения или полной потери работоспособности. Как правило, ущерб от подобных сбоев определяется временем задержки работы и стоимостью работ на их устранение.

Наиболее распространенной причиной нарушений в работе информационных систем являются ошибки их пользователей – непреднамеренные ошибки сотрудников организации. Как правило, данные нарушения не приводят к большому ущербу, хотя возможны и исключения. Современные механизмы контроля и мониторинга позволяют почти полностью исключить этот тип нарушений. Однако из-за большого количества разновидностей ошибок создание системы, полностью исключающей их появление, как правило, невозможно или связано с неоправданными затратами.

Другой случай – это преднамеренные действия сотрудников, нарушения, которые являются самыми сложными для предотвращения. Сотрудник организации, как правило, хорошо ориентируется во внутренних процессах и системах. Часто он знает о механизмах безопасности и, что более опасно, об их отсутствии в определенных модулях системы. У него есть время и возможность смоделировать и протестировать свои действия, оценить последствия.

Еще одним слабым местом в системе безопасности от умышленных действий сотрудников является доверие к ним других работников организации. Часто достаточно простой просьбы к администратору для получения доступа к закрытым данным или требования у разработчика добавления какой-либо, на первый взгляд безопасной, функции системы, чтобы впоследствии использовать ее для противоправных действий.

Причинами, побудившими сотрудников к умышленному нарушению информационной безопасности, являются:

- обида на действия менеджеров, как правило, связанная с конфликтами или увольнением сотрудника;

- попытка дополнительного заработка;

- попытка хищения денег из организации;

- попытка создания зависимости организации от конкретного сотрудника;

- карьерная борьба.

В качестве мер противостояния нарушениям данного типа наиболее эффективны социальные меры, разграничение доступа и мониторинг действий пользователей.

Еще одна группа причин нарушений в работе информационных систем – действия сторонних лиц криминального характера. Несмотря на постоянное обсуждение этой темы в прессе, большое количества фильмов о хакерах, бурное развитие информационных технологий, объем таких нарушений, повлекших реальный ущерб, скорее растет, чем снижается. Возможно, это вызвано именно завышенной рекламой данных нарушений, но следствием является максимальное количество затрат в области информационных технологий на защиту от них. Однако следует признать, что кредитные организации действительно являются объектом пристального внимания.

Цель у преступников, как правило, одна – деньги, однако методы ее достижения постоянно совершенствуются. Поэтому, анализируя потенциальные нарушения, в первую очередь следует выделять объекты возможной атаки (системы удаленных платежей, системы расчета пластиковыми картами и т.п.). В случае удачи у преступника много шансов остаться безнаказанным.

2.2 Современные подходы к идентификации и аутентификации

Биометрические методы компьютерной безопасности

Одним из современных подходов к аутентификации являются биометрические технологии. В ту же очередь их можно разделить на две больших группы – психологические и физиологические.[4]

К психологической группе относят такие методы, которые могут изменяться в зависимости от поведения. Другими словами, такие методы используют особенности, которые характерны для подсознательных движений, когда воспроизводится какое-либо действие. Можно привести следующие примеры, особенности подписи конкретного человека, голос, даже особенности набора символов на клавиатуре и т.п.

Ко второй группе, физиологической, относятся методы, которые основаны на статической характеристике пользователя. Такие характеристики, которые уникальные, даны человеку от рождения. Можно привести следующие примеры, черты лица, структура глаза (сетчатки или радужной оболочки), параметры пальцев (папиллярные линии, рельеф, длина суставов и т. д.), ладонь (ее отпечаток или топография), форма руки, рисунок вен на запястье или тепловая картина.

Особенность биометрической системы заключается в том, что эта система дает возможность распознать какой-то шаблон и устанавливает аутентичность установленных характеристик, будь то физиологические или психологические.

Всю биометрическую систему также можно разделить на два своеобразных модуля: регистрация и идентификация.

Модуль, отвечающий за регистрацию, отвечает за то, чтобы система научилась распознавать разных людей. На этом этапе специальные датчики сканируют конкретные характеристики (заданные в системе), и переводит их в цифровое представление. Затем отдельный модуль обрабатывает это цифровое представление. Это делается для того, чтобы определить особенности, характерные для определенного человека и сгенерировать более выразительное и компактное представление, которое называется шаблоном. Например, для определения черт лица характерными особенностями будут являться относительное расположение рта, глаз, носа, их размер и т.д. И для каждого пользователя системы в базе данных храниться этот шаблон.

Модуль, который отвечает за идентификацию, нужен для того, чтобы распознавать человека. На данном этапе специальный датчик заносит в базу характеристики человека, который проходит идентификацию, и опять же преобразует эти характеристики в такой же цифровой формат, в котором сохраняется сам шаблон. Затем эти два шаблона сравниваются, это позволяет узнать соответствуют ли данные шаблоны друг другу.

Если рассматривать идентификацию отпечатков пальцев, то там немного другой механизм определения. Пользователь при регистрации вводит имя пользователя, а сам отпечаток пальцев является паролем. Данная технология использует введенное имя пользователя в качестве, своего рода, указателя, при помощи которого находится нужна учетная запись. После этого, проводится проверка соответствия «один-к-одному» сохраненного ранее шаблона и шаблона, который считался при регистрации.

Динамические методы

Рассмотрим основные динамические методы защиты информации. Ими являются такие методы, как распознавание по голосу, по рукописному и клавиатурному подчерку.

Распознавание по голосу является, скорее всего самой старейшей технологией, развитие которой в последнее время достаточно ускорилось. Эта технология используется очень широко в «интеллектуальных зданиях».

На сегодняшний день существует достаточно много способов, при помощи которых строится код идентификации по голосу. Этот код основывается на сочетании в той или иной степени статистических и частотных характеристик, которые присущи голосу. Можно привести следующие примеры таких характеристик, высота тона, интонация, модуляция и т.д.

Если сравнивать данный метод с методом распознавания по внешности, то можно отметить, что метод распознавания по голосу не требует дорогостоящего оборудования, для этого достаточно всего лишь микрофона и звуковой платы. При этом стоит отметить, что система по распознаванию по голосу достаточно удобно, но не настолько надежна. Например, если человек простудился, то при распознавании по голосу ему, скорее всего откажут в доступе.

Это можно объяснить следующим образом, голос состоит из определенной комбинации поведенческих и физиологических факторов, поэтому можно считать, что основной проблемой всей биометрического подхода является точность идентификации.

В основном, идентификация по голосу достаточно распространена в помещениях со средней степенью безопасности.

Распознавание по рукописному подчерку достаточно распространена в наше время. Оказывается, что подпись человека является таким же уникальным атрибутом, как, например, физиологические характеристики.

Если сравнивать метод идентификации по подписи и по отпечаткам пальцев, то первый более привычный для любого человека, и, по крайней мере, не ассоциируется с криминальной сферой.

Стоит отметить, что наиболее перспективной технологией можно считать именно аутентификацию по подписи, потому что биометрические характеристики, которые присущи движению человеческой руки, когда человек пишет, уникальны.

Как правило, определяют два метода обработки данных о подписи: динамическая верификация и сравнение с образцом.

Метод динамической верификации подразумевает наиболее сложные вычисления. Данный метод позволяет в режиме реального времени запоминать все параметры процесса подписи. Параметрами могут служить, например, скорость движения руки даже на разных участках, сила давления на ручку и т.д. Все эти параметры дают гарантию, что даже самый опытный графолог не сможет подделать подпись, потому что поведение руки владельца подписи уникально.

Второй метод, сравнение с образцом, не так надежен, как предыдущий, и основан на типичном сравнении подписи, которая введена, и подписи, которая храниться в базе в виде графических образцов. Большим недостатком этого метода является то, что подпись может быть не всегда одинаковой, поэтому возникает большой процент ошибок. Также стоит учитывать, что злоумышленник может проникнуть к защищенным данным, просто подделав подпись.

Стоит уделить особое внимание цифровой электронной подписи. Пользователь использует обычный дигитайзер и ручку и вводит подпись. В тоже время система считывает все характеристики движения и сравнивает их с теми, которые находятся в системе.

В том случае, если образцы подписей совпадают, то система автоматически прикрепляет в конце документа всю необходимую информацию об пользователе, его электронный адрес, должность, пару десятков характеристик динамики движения и т.д.

Все эти данные шифруются, вычисляется контрольная сумма, затем все это опять шифруется, тем самым создавая биометрическую метку.

Для того, чтобы настроить систему, пользователь, который вновь зарегистрировался, выполняет следующую процедуру: для того, чтобы получить доверительный интервал и средние показатели характеристик, пользователь выполняет процедуру подписания около 5-10 раз. Первой компанией, которая начала использовать такую технологию, стала PenOp.

Нельзя использовать идентификацию по голосу повсюду. Например, такой метод будет проблематично использовать для ограничения доступа в какие-либо кабинеты, компьютерные сети и. т.д. Стоит отметит, что повсюду, где происходит составление важных документов (например, финансово-кредитные организации), проверка правильности подписи станет одним из эффективных методов защиты информации.

Еще одним методом защиты информации является распознавание клавиатурному подчерку. Этот метод почти аналогичен предыдущему, отличие в том, что вместо подписи в нем используется определенное слово. Преимуществом данного метода является то, что кроме клавиатуры не требуется никакого специального оборудования. В этом методе используется одна характеристика, на которой строится код для идентификации - динамика набора какого-то кодового слова.

Решения, использующие дактилоскопические методы

На сегодняшний момент данный вид защиты информации настолько усовершенствован, что по отпечаткам пальцев можно с вероятностью 99% идентифицировать человека.

На современном рынке становиться все больше и больше систем с таким методом защиты информации. Например, компания SecuGen, которая специализируется на безопасности, предлагает свое оборудование, которое основывается на дактилоскопическом методе защиты информации под операционную систему Windows.

Дактилоскопический метод работает следующим способом: пользователю достаточно поднести палец к сенсору, и система сама установит какие права и какой доступ имеет данный пользователь к ресурсам.

Стоит отметить, данный метод аутентификации настолько развит, что присутствует возможность сопоставлять разным регистрационным записям разные пальцы пользователя. Это предоставляет пользователю дополнительные удобства.

На сегодняшний день достаточно широко выпускаются клавиатуры и мыши, в котором внедрен сканер, который распознает отпечатки пальцев.

Например, компания Microsoft может предложить MODFR – это сочетание мыши и сканера, который считывает отпечатки пальцев, или клавиатура ODFF USB, которая имеет клавиши для мультимедиа, колесико, при помощи которого можно текст прокручивать как по горизонтали, так и по вертикали, имеет пять кнопок, которые можно запрограммировать.

Также можно привести пример беспроводной мыши Wireless IntelliMouse Explorer, которая поставляется вместе с отдельным USB-сканером Fingerprint Reader, отличается заметно увеличившимся временем работы и также оснащена колесиком Tilt Wheel.

На сегодняшний день уже разработан прототип ЖК-дисплея, в котором уже встроен сканер отпечатков пальцев. Пока что устройство предназначено для мобильных телефонов.

Все сканеры отпечатков пальцев созданы на основе матриц, которые сканируют изображение, а также на основе массива конденсаторных датчиков, которые, в соответствии с характером рисунка, имеют различную емкость.

Парольный метод защиты информации

Системы парольной аутентификации являются самыми популярными на данный момент. потому что главными особенностями и достоинствами в этом методе является простота реализации и достаточная ясность и логичность принципов и функционала.

Такой тип защиты используется практически в каждой информационной системе, даже не смотря на огромное множество угроз (анализ трафика, подбор запроса). Все задачи защиты от этих угроз, в большинстве случаев, решаются посредством какого-то комплекса мер, например, защита путем криптографирования.

На сегодняшний день можно определить два метода аутентификации пользователей системы:

- защита по технологии «запрос-ответ»;

- однонаправленная передача информации от клиента к серверу.

Многофакторный метод компьютерной безопасности

Для многофакторного метода защиты информации присущи такие факторы таких типов, как «я имею», «я знаю», «я владею». Системы, которые используют такой метод защиты, особо не распространены.

На сегодняшний день на рынке можно увидеть некоторые решения, которые позволяют идентифицировать пользователя сразу по двум устройствам, которые взаимодействуют по Bluetooth, или даже по голосу. Перспектива развития применения многофакторных систем достаточна позитивна.

В настоящее время системы биометрической аутентификации развиваются с большим ростом. Стоит учесть, что один фактор почти всегда злоумышленник может подделать, но если учесть несколько факторов, то обойти такую сложную систему будет в разы сложнее, а порой невозможно.

Можно привести следующий пример. Допустим, пользователь прикладывает полностью ладонь к своему планшету. Система считывает и проверяет геометрию ладони, отпечатки пальцев и т.д. А затем, камера проводит проверку по геометрии лица.

Достоинство данной системы заключается в том, что данный метод аутентификации не предполагает за собой запоминания сложных паролей, последовательностей, а все что нужно для доступа к ресурсам всегда при себе.

Но стоит учитывать, что система аутентификации должны быть не только стойкой, но и удобной. При этом можно внедрить различное количество факторов, но если это будет недостаточно удобным для пользователя, то пользователь, скорее всего, чтобы облегчить себе жизнь, то скорее всего перестанет пользоваться такой системой, или сведёт на нет пользование.

Программно-аппаратный способ защиты

В состав программно-аппаратных средств защиты информации входят все сервисы, которые встроены в сетевые операционные системы. Примером сервисов безопасности может служить идентификация и аутентификация, управление доступом, протоколирование и аудит, криптография, экранирование.

Данный метод идентификации предназначен для того, чтобы по команде определенного пользователя вычислительный процесс мог идентифицировать пользователя путем сообщения своего имени. С помощью данного метода вычислительная система определяет, что действительно тот пользователь, который хочет войти в систему, является тем, за кого себя выдает.

Средства, которые отвечают за доступ к ресурсам, обеспечивают спецификацию и контроль действий, которые пользователь осуществляет, а именно, манипулирование данными, компьютерными ресурсами. Т.е. идет речь о именно логическом управлении доступом, который, в свою очередь, реализуется программными средствами.

Путем запрещения обслуживания пользователей, которые не авторизированы, логическое управление подтверждает целостность объектов и конфиденциальность. Посредством разнообразных компонентов программной среды (ядром ОС, дополнительными средствами безопасности) осуществляется контроль прав доступа.

Сам процесс накопления и сбора информации о событиях, которые происходят в ИС предприятия, называется протоколирование.

Все возможные события можно разделить на несколько групп:

- внутренние события, которые вызваны действиями самого сервиса;

- внешние события, которые вызваны действиями посторонних сервисов;

- клиентские события, которые вызваны действиями пользователей или самого администратора.

Выводы по главе:

Причины, приводящие к нарушениям записи информации в системе, можно сгруппировать следующим образом:

- ошибки программирования;

- ошибки ввода;

- технические сбои;

- умышленные нарушения в системе.

Причинами, побудившими сотрудников к умышленному нарушению информационной безопасности, являются:

- обида на действия менеджеров, как правило, связанная с конфликтами или увольнением сотрудника;

- попытка дополнительного заработка;

- попытка хищения денег из организации;

- попытка создания зависимости организации от конкретного сотрудника;

- карьерная борьба.

В качестве мер противостояния нарушениям данного типа наиболее эффективны социальные меры, разграничение доступа и мониторинг действий пользователей.

Еще одна группа причин нарушений в работе информационных систем – действия сторонних лиц криминального характера. Несмотря на постоянное обсуждение этой темы в прессе, большое количества фильмов о хакерах, бурное развитие информационных технологий, объем таких нарушений, повлекших реальный ущерб, скорее растет, чем снижается. Возможно, это вызвано именно завышенной рекламой данных нарушений, но следствием является максимальное количество затрат в области информационных технологий на защиту от них. Однако следует признать, что кредитные организации действительно являются объектом пристального внимания.

Можно выделить несколько современных подходов к защите информации:

- биометрические методы компьютерной безопасности;

- динамические методы;

- решения, использующие дактилоскопические методы;

- парольный метод защиты информации;

- многофакторный метод компьютерной безопасности;

- программно-аппаратный способ защиты.

ЗАКЛЮЧЕНИЕ

Таким образом, проблема защиты банковской информации слишком серьезна, чтобы банк мог пренебречь ею. В последнее время в отечественных банках наблюдается большое число случаев нарушения уровня секретности. Примером является появление в свободном доступе различных баз данных на компакт-дисках о коммерческих компаниях и частных лицах.

Теоретически, законодательная база для обеспечения защиты банковской информации существует в нашей стране, однако ее применение далеко от совершенства. Пока не было случаев, когда банк был наказан за разглашение информации, когда какая-либо компания была наказана за осуществление попытки получения конфиденциальной информации.

Нарушение целостности или нерегламентированные изменения в информационной системе приводят к более серьезным последствиям, чем нарушения конфиденциальности. Однако при правильном построении информационной безопасности нерегламентированные изменения могут быть зарегистрированы и выявлены в процессе работы.

Кроме того, существуют дополнительные механизмы защиты от них, такие, как электронная подпись, благодаря чему общее количество данных нарушений меньше, чем нарушений доступа на просмотр информации, хотя их последствия более серьезны.

Информационная безопасность организации – это такое состояние защищенности информационной среды организации, которое обеспечивает её формирование, использование и развитие.

В ходе выполнения данной работы была достигнута поставленная цель, а именно, определение систем безопасности информации в банковских системах.

Для раскрытия поставленной цели были решены следующие задачи:

- дана общая характеристика средств защиты информации

- оценены существующие подходы к обеспечению информационной безопасности;

- классифицированы причины нарушений в работе информационных систем

- определены современные подходы к идентификации и аутентификации.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Информационная безопасность банков [Электронный ресурс]. URL: http://www.arinteg.ru/articles/informatsionnaya-bezopasnost-bankov-26722.html (дата обращения: 06.07.2015).

- Информзащита собственными силами [Электронный ресурс]. URL: http://nbj.ru/publs/upgrade-modernizatsija-i-razvitie/2014/02/05/informzaschita-sobstvennymi-silami/index.html (дата обращения: 06.07.2015).

- О внесении изменений в Положение Банка России от 9 июня 2012 года № 382-П "О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств" [Электронный ресурс]: Указание Банка России от 05.06.2013 г. № 3007-У. URL: http://www.consultant.ru/document/cons_doc_LAW_148817/ (дата обращения: 06.07.2015).

- Об утверждении Положения о защите информации в платежной системе [Электронный ресурс]: Постановление Правительства РФ от 13.06.2012 г. № 584. URL: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW; n=131173 (дата обращения: 06.07.2015).

- Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения: Стандарт Банка России СТО БР ИББС-1.0-2014 [Электронный ресурс]: Распоряжение Банка России от 17.05.2014 г. № Р-399. URL: http://www.consultant.ru/document/cons_doc_LAW_163762/ (дата обращения: 06.07.2015).

- Особенности обеспечения информационной безопасности в банковской системе [Электронный ресурс]. URL: http://www.antimalware.ru/analytics/technology_analysis/features_information_security_in_the_banking_system (дата обращения: 06.07.2015).

- Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств [Электронный ресурс]: утверждено Банком России 09.06.2012 г. № 382-П. URL: http://www.consultant.ru/document/cons_doc_LAW_131473/ (дата обращения: 06.07.2015).

- Проблемы информационной безопасности банков [Электронный ресурс]. URL: http://uchit.net/catalog/Bankovskoe_ delo/81596/ (дата обращения: 06.07.2015).

- Путин подписал закон о создании национальной системы платежных карт [Электронный ресурс]. URL: http://ria.ru/economy/20140505/1006613510.html (дата обращения: 06.07.2015).

- Ясенев В. Н. Информационная безопасность в экономических системах [Электронный ресурс]: учебное пособие. Н. Новгород: Изд-во ННГУ, 2006. URL: http://www.iee.unn.ru/files/posobya/ib_yasenev.pdf (дата обращения: 06.07.2015).

- PCI DSS - Payment Card Industry Data Security Standard [Электронный ресурс]. URL: http://partner.jcbcard.com/ security/pcidss/index.html (дата обращения: 06.07.2015).

Размещено на Allbest.ru

|

Статистика потерь для Visa и MasterCard |

|

|

Причина |

Доля в общих потерях, % |

|

Мошенничество продавца |

22.6 |

|

Украденные карты |

17.2 |

|

Подделка карт |

14.3 |

|

Изменение рельефа карты |

8.1 |

|

Потерянные карты |

7.5 |

|

Неправильное применение |

7.4 |

|

Мошенничество по телефону |

6.3 |

|

Мошенничество при пересылке почтой |

4.5 |

|

Почтовое мошенничество |

3.6 |

|

Кражи при производстве пересылке |

2.9 |

|

Сговор с владельцем карточки |

2.1 |

|

Прочие |

3.5 |

-

Об утверждении Положения о защите информации в платежной системе [Электронный ресурс]: Постановление Правительства РФ от 13.06.2012 г. № 584. URL: http://base.consultant.ru/cons/cgi/online.cgi?req=doc;base=LAW; n=131173 (дата обращения: 06.07.2015). ↑

-

О внесении изменений в Положение Банка России от 9 июня 2012 года № 382-П "О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств" [Электронный ресурс]: Указание Банка России от 05.06.2013 г. № 3007-У. URL: http://www.consultant.ru/document/cons_doc_LAW_148817/ (дата обращения: 06.07.2015). ↑

-

Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения: Стандарт Банка России СТО БР ИББС-1.0-2014 [Электронный ресурс]: Распоряжение Банка России от 17.05.2014 г. № Р-399. URL: http://www.consultant.ru/document/cons_doc_LAW_163762/ (дата обращения: 06.07.2015). ↑

-

Проблемы информационной безопасности банков [Электронный ресурс]. URL: http://uchit.net/catalog/Bankovskoe_ delo/81596/ (дата обращения: 06.07.2015). ↑

- Современные системы программирования

- Жизненный цикл организации и управление организацией (Этапы жизненного цикла корпорации И. Адезиса)

- Разработка автоматизированной информационной системы «Страховая фирма»

- Основания приобретения и прекращения права собственности (Понятие и характеристика права собственности)

- Франчайзинг в системе российского гражданского права(Понятие и виды договора коммерческой концессии)

- Анализ теоретических и практических проблем возникающих в связи с делением юридических лиц на виды

- Понятие и виды наследования (Понятие)

- Теоретические аспекты акцизного налогообложения

- Анализ ассортимента телевизоров в магазине «DNS»

- Этапы коммерческой работы по розничной продаже товаров

- Кадровое планирование в системе управления персоналом

- Исследование понятия ценной бумаги, выявление отличительных признаков