Система защиты информации в банковских системах ( Информационная безопасность в банковской сфере )

Содержание:

Введение

В нынешнее время немалую роль в обществе играет защита информации от несанкционированного доступа, утечки и незаконного распространения.

Защита информации представляет собой действия, направленные на предотвращение хищения, утечки, подделки, несанкционированного доступа и незаконного распространения ценной и важной информации. Для этого производится целенаправленная деятельность по повышению надежности и отказоустойчивости серверов, и налаживанию программного обеспечения.

Такое воздействие осуществляется с целью повышения качества соответствия технических разработок и новинок, ежегодно меняющихся количественно и структурно социально-экономическим потребностям общества.

В связи с широким распространением в социально-экономической жизни общества услуг банковской области немаловажными на сегодняшний день являются средства защиты информации по банковским услугам, данным и операциям.

Из всего вышесказанного следует актуальность повышения надежности хранения банковской информации для удовлетворения стратегий управления безопасностью и техногенными рисками.

Теме защиты информации посвящены труды таких современных отечественных исследователей, как А.В. Бабаш, В.В. Гафнер, Ю.Ю. Громов, А.Ф. Чипигов, которые были применены при написании курсовой работы.

Помимо отечественных источников, в написании курсовой работы участвовали исследования зарубежных специалистов в области защиты информации: Ryan J., Тim Wu.

По результату изучения этих и многих других источников информации для анализа был вынесен вопрос актуальной подробной оценки средств защиты информации в банковской сфере.

Предметом исследования в курсовой работе выступает надежность информации в банковской сфере.

Объектом исследования является анализ защиты банковской информации.

Цель исследования курсовой работы: анализ системы защиты информации в банковской сфере.

Из поставленной цели следует ряд задач, которые необходимо решить в процессе написания курсовой работы:

- провести анализ критериев надежности банковской системы;

- охарактеризовать информацию рисков банковских услуг и данных;

- рассмотреть системы защиты банковской информации;

- определить значение защиты информации в банковской сфере.

Анализ материала по защите информации в банковской сфере проводится в хронологической границе исследования – от 2014 до 2018 года.

Информационной базой для выполнения данной курсовой работы выступают научные и публицистические труды по информационной безопасности в банковской сфере, где в системном порядке излагается необходимая для написания информация.

Методологической основой написания курсовой работы является:

-

-

- обобщение прочитанной информации

- сравнение;

- дедукция;

- системный анализ;

- аналогия;

- обобщение.

-

Глава 1. Информационная безопасность в банковской сфере

1.1 Безопасность банковских систем

Вопрос о безопасности информационных данных автоматизированных систем нынешних банков нарастает сравнительно быстро. Например, 91% банков в наши дни имеет абсолютно автоматизированные процессы. К сожалению, некоторые еще не наделены внедренной защищающей конфиденциальную банковскую информацию системой.

В статистических результатах исследования специалистов выделяются данные ущерба от противозаконных действий мошенников. Здесь доминирует Сбербанк России: уже с самого начала 2013 года в нём было отмечено 398 ситуаций, сопровождающихся кражами денежных средств со счетов, имеющихся клиентов банка в сфере дистанционного обслуживания. Кража составила более трехсот двадцати одного миллиона рублей.

В статье 9 Федерального закона «О национальной платежной системе» от 27.06.2011 N161-ФЗ описываются способы и меры защиты денежных средств нынешних банковских систем. Согласно ему, любой отечественный банк несет полную ответственность за несанкционированное списание средств со счетов клиентов. Тем не менее, мошенники в наше время нашли лазейки для махинаций с банковскими счетами клиентов и здесь: так, запросто осуществляется ими перехват Интернет-соединения клиента с банковской системой дистанционного обслуживания, затем осуществляется перечень необходимых операций с деньгами от имени этого клиента, подбираются верные регистрационные данные клиента для доступа в его личный кабинет и счет. Все эти противозаконные действия требуют применение против них специализированного программного обеспечения, которое сумеет остановить этот процесс.[1]

Ключевые вопросы безопасности информации в банковских системах, методы защиты её от мошеннических уловок достаточно подробно рассматриваются в работах следующих специалистов: В.А. Мерина, О.В. Буркатовского. Однако стоит заметить, что каждый из них в своих трудах анализирует лишь полукомплексное программное обеспечение, не осуществляющее абсолютную исчерпывающую защиту банковских систем от всевозможных угроз. Поэтому исследования в области защиты информации банковских систем изучаются по сей день.

Банковская информация – это, в первую очередь, объект непрерывного внимания злоумышленников. Прогресс развивается в способах преступлений быстрее, чем модернизация банковских технологий. Опасны для банков так называемые компьютерные преступления. Открытый характер компьютерных систем, обслуживающих большое количество пользователей средствами автоматической связи, наряду с высокой степенью концентрации и мобильности средств способствовал возникновению новой компьютерной формы преступности.

По некоторым данным, ежегодные потери США и Западной Европы от компьютерных преступлений в финансовом секторе достигают 100 млрд и 35 млрд долларов соответственно, и наблюдается устойчивая тенденция к росту потерь, связанных с компьютерной преступностью.

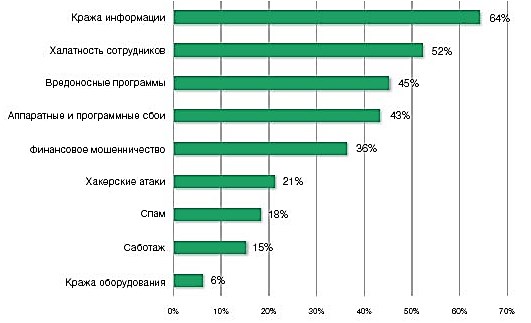

По результатам исследований отечественных специалистов был сформирован перечень наиболее опасных угроз информационной безопасности на сегодняшний день.[2] Рисунок 1. Наиболее опасные угрозы информационной безопасности.

Согласно мнению экспертов, нарушения безопасности банковских систем выявляются лишь в каждом десятом случае. Защита ИСБ Банка - дорогое и сложное мероприятие. Средний европейский банк тратит на информационную безопасность до 9% бюджета или около 25% средств, расходуемых банком на автоматизацию.

Из этих средств 80% тратится на обеспечение безопасности и 20% - на приобретение технических средств. До недавнего времени японские банки тратили на эти цели всего 2% бюджета, а сейчас наверстывают упущенное и тратят 50% бюджета на информационную безопасность.

Российские банки, недооценивающие вопросы информационной безопасности, также несут убытки. По данным МВД в 1995 году в России было выявлено 185 краж с использованием электронных средств, ущерб от которых составил 250 миллиардов рублей. Известное "дело Левина" (Санкт-Петербург) относится к транснациональным сетевым компьютерным преступлениям и стало первым делом такого рода в России. Левин с сообщниками через сети связи входил в систему управления денежными средствами city Bank (Нью-Йорк). В июне-октябре 1994 года преступники организовали около сорока переводов на общую сумму более 10 миллионов долларов, из которых почти 400 тысяч долларов им удалось украсть. География мошенничества помимо России и США охватила Нидерланды, Швейцарию и Израиль.

Действия злоумышленников часто достигают цели. Это связано с тем, что подавляющее большинство банков работают с однотипными стандартными вычислительными средствами (IBM-совместимые персональные компьютеры, локальные сети с Novell программное обеспечение, автоматизация банковских программ, написанных на стандартных языках программирования), которые хорошо документированы и известны специалистам. Простейшие механизмы защиты таких изделий легко преодолимы. Проблемы создает и повышение компьютерной грамотности клиентов.

Последствия недооценки вопросов безопасности могут быть катастрофическими для банка. Известно, что коммерческие банки не имеют собственных денег: все деньги, которые у них есть, это чужие деньги, которыми они пользуются только тогда, когда им доверяют. Вот почему так важно не подорвать доверие к банку.[3]

Но безопасность автоматизированной банковской системы — это не только защита от воровства. Ведь отказ клиента от обслуживания или несвоевременное предоставление пользователю важной информации, хранящейся в системе, из-за неисправности этой системы, равносильны потере информации (ее несанкционированному уничтожению). Поэтому при создании своих электронных систем банкам необходимо уделить пристальное внимание обеспечению их безопасности.

Современные технологии дают банкам преимущества в организации доставки товаров и услуг. Использование электронных средств связи позволяет реализовать:

- электронные платежи и расчеты в точке продажи;

- клиентские терминалы, напрямую подключенные к банку;

- домашний банк с персональным компьютером или телефоном;

- обмен электронными данными в сети с расширенным набором услуг;

- технологии электронных банковских карт, включая магнитные пластиковые и смарт-карты.

Реализация этих и других методов банковской деятельности в конкретных системах требует разработки жестких мер защиты для предотвращения случайных и умышленных нарушений их функционирования.

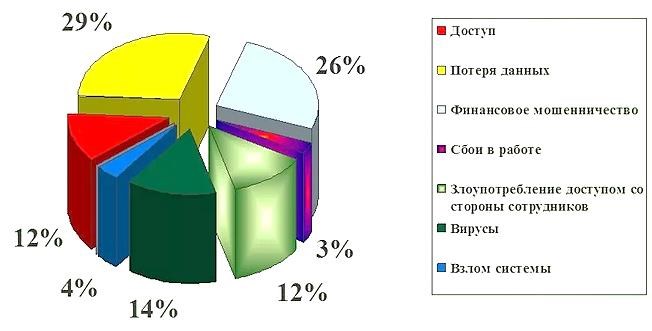

Самые уязвимые операции в банковских системах представлены на рисунке 2.

Банки должны уделять как можно больше внимания защите и безопасности своих электронных систем. Обычно различают внутреннюю и внешнюю безопасность. Внутренней безопасности необходимо для обеспечения целостности программ и данных и нормальной работы всей системы. Внешняя безопасность должна быть защищена от любого вторжения, которое угрожает нарушить работу системы. В настоящее время существует два подхода к построению защиты банковских систем:

- комплексный подход – сочетает в себе различные методы противодействия угрозам;

- фрагментарный подход, т.е. противодействие определенным угрозам (антивирусные средства и т. д.).

Комплексный подход применяется для защиты крупных систем (например, международные межбанковские сети). В 1985 году Национальный центр компьютерной безопасности Министерства обороны США издал "оранжевую книгу", которая содержала свод правил и положений.[4]

В нынешнее время отечественными банками разработана слаженная система законодательного регулирования информационной безопасности в банковских системах. Её структура изображена на рисунке 3.

Основные понятия безопасности информационных и компьютерных систем. В будущем, эта книга станет настоящим руководством к действию для специалистов по информационной безопасности. Она определяет такие понятия.

По безопасности банковской электронной системы мы будем понимать ее свойство, выражающееся в способности противодействовать попыткам нанести ущерб владельцам и пользователям системы при различных возмущающих (умышленных и неумышленных) воздействиях на нее.

Характер воздействия может быть разным: попытки вторжения, ошибки персонала, стихийные бедствия (ураган, пожар), отказ отдельных ресурсов.

В настоящее время существует два метода построения защиты банковских систем.

- Фрагментарный – метод, предполагающий противодействие строго определенным угрозам при определенных условиях (например, специализированные антивирусные средства, автономные средства шифрования и др.)

- Комплексный – способ создания безопасной среды для обработки информации, сочетающей разнообразные меры противодействия угрозам (правовые, организационные, программно-технические). Комплексный метод используется для защиты больших систем (например, SWIFT) или небольших систем, которые обрабатывают дорогостоящую информацию или выполняют важные задачи.[5]

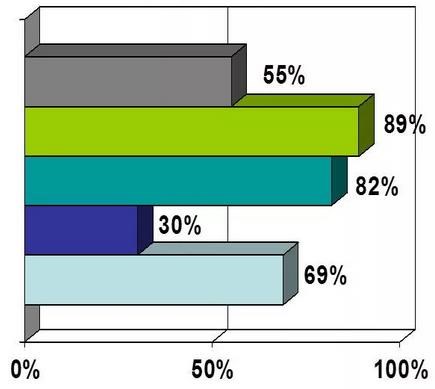

На рисунке 4. Представлен рейтинг методов защиты информации в банковской системе.

За годы использования в деятельности банков компьютерных систем накоплен значительный опыт в области защиты этих систем. Поэтому типичная западная банковская система, платформа на которой она базируется (СУБД, операционная система), содержит встроенные средства предотвращения несанкционированного доступа. Но этого недостаточно для обеспечения безопасности банковской системы. Необходимо принять следующие меры:

- организационные меры по контролю персонала с высоким уровнем полномочий действовать в банковской системе (программисты, администраторы баз данных и т. д.);

- организационные и технические меры по резервированию критической информации;

- организационные мероприятия по восстановлению системы в случае возникновения чрезвычайных ситуаций;

- организационно-технические мероприятия по контролю доступа в помещения, в которых находятся компьютеры и носители информации;

- организационно-технические мероприятия по физической защите помещений, в которых находятся компьютеры и носители информации, от пожаров, стихийных бедствий, массовых беспорядков, терроризма и др.[6]

В 1985 году Национальным центром компьютерной безопасности Министерства обороны США опубликовало так называемую “оранжевую книгу” (“критерии оценки надежности компьютерных систем Министерства обороны”).

Политика безопасности — это совокупность норм, правил и методов, на основе которых в дальнейшем строится деятельность информационной системы в области обращения, хранения и распространения критически важной информации. Под "информационной системой" понимается не только программно-аппаратный комплекс, но и обслуживающий персонал.[7]

1.2 Меры повышения безопасности банковских данных и услуг

С целью охраны с банковского фонда возможно осуществлять 2 вероятные стратегии охраны – со стороны покупателя либо со стороны банковской системы. Осуществление функций охраны со стороны покупателя содержит в себе: интенсивную аутентификацию юзера, формирование уполномоченной сферы с целью работы потребитель-банк, создание условий, удовлетворяющих охране трудового места, в котором определена концепция ДБО и прочего.

К сожалению, из-за трудности выполнения задач, а кроме того, зачастую не самой высокой степени промышленной квалификации юзера, цель найти решение задачи охраны информации клиента банка полностью не достижима.

Именно по этой причине банки все без исключения в добавление к имеющимся орудиям охраны осуществляют функции безопасности со стороны банка.

Выполнение функций защиты со стороны банка включает в себя в основном поиск противозаконных и неправильных банковских операций. Это выполняется и в том случае, если они были выполнены со стороны имеющихся клиентов банка. Способом решения базовым этой задачи выступает использование специальных систем нахождения мошеннических операций.

Данные системы устанавливают анализируемый поиск банковских транзакций для последующего нахождения и блокировки связанных с действиями злоумышленников.

Неотложность использования специализированных систем для описанного выше анализа обуславливается наличием большинства банковских систем, которые ежедневно выполняют большое число транзакций, обработка которых вручную практически нереальна.

При этом необходимость внедрения подобной системы всегда можно обосновать путем расчета показателя возврата инвестиций.

Этот показатель позволяет нам наглядно продемонстрировать руководству банка окупаемость системы за счет возможности предотвращения реальных финансовые потерь со стороны банка посредством блокирования мошеннических транзакций.[8]

В совокупности концепция охраны с банковского фрода обязана исполнять соответствующие условия для обеспечения защищенности банковской информации и банковских операций:

- обеспечивать наименьшее число погрешностей при осуществлении банковских расчетов, сопряженных с ошибочными срабатываниями концепции;

- эффективно обнаруживать транзакции, сопряженные с уловками аферистов;

- иметь в наличии регламенты и законные акты, рассматривающие отечественную специфику банковских транзакций;

- обладать качествами самообучения и несложности эксплуатации;

- обеспечивать честную интеграцию с имеющимися бизнес- и ИТ-системами банка;

- обеспечивать большую и стабильную вероятность раскрытия мошеннической транзакции с дальнейшей ее блокировкой;

- работать в реальном времени, исследуя большое число банковский транзакций.

В настоящий момент возможно отметить нижеперечисленные вероятные методы осуществления концепций раскрытия жульнических действий:

- системы, выстроенные на основе концепций прогноза происшествий по теме информационной защищенности;

- системы, изобретенные собственными ресурсами банка;

- специализированные концепции, назначенные с целью раскрытия банковского фрода;

- системы, какие предлагаются изготовителями источников обслуживающего дистанционного банковского сервиса.[9]

Все вышеперечисленные системы выявления банковского фрода имеют свои преимущества и недостатки.

С целью оперативного раскрытия прецедентов аферы (банковского фрода) необходимо осуществить полное исследование банковских транзакций и обнаружить те, которые предполагают настоящую опасность для организации, связанной с кредитами.

По полученным данным, с учетом результатов, большая часть банков каждый день делает колоссальное число транзакций. Подвергнуть обработке их в ручном порядке почти нельзя. Именно по этой причине с целью постановления проблемы мошенничества следует применять специальные сложные комплексы, разрешающие автоматизировать процедуры рассмотрения выполняемых банком транзакций. К примеру, программный комплекс FraudView необходим для выявления фактов произошедших противоправных действий в финансово-кредитных организациях.

Достоинство указанного программного комплекса кроется в том, что он легко интегрируем с большинством банковских прикладных системам. В отдельности среди них можно выделить системы удаленного банковского обслуживания «Интернет-банк», «Банк-клиент», автоматизированные банковские системы и др.. Также сюда входит и осуществление обработки и корреляции данных в режиме реального времени с применением текущих поступающих данных от средств информационной защиты.

Вот лишь особо броские примеры деятельности злоумышленников, просто выявляемых программным комплексом FraudView:

- перехват Интернет-соединения клиента с дистанционной банковской системой и применение незаконных финансовых транзакций от его имени;

- загрузка на компьютере клиента банка вредоносного ПО для дальнейшего перехвата установок и настроек аутентификации и осуществления транзакций от имени клиента;

- создание дубликата или воровство банковской карты клиента и попытка снятия с неё денежных сбережений через банкомат в ином городе либо, что ещё сложнее, другой стране;

- компрометация учетной записи клиента;

- для неправомерного применения дистанционно-банковского обслуживания (ДБО) с целью выполнения несанкционированных банковских транзакций.[10]

Система состоит из большого числа заранее готовых правил корреляции, которые позволяют выявлять разнородные виды мошенничества. Наряду с этим она предусматривает реальность добавления новых правил, позволяющее учесть специфику операционной деятельности российских банков.

Каждой банковской транзакции, анализируемой системой FraudView компании ArcSight, приписывается определённый уровень риска, позволяющий установить степень её опасности. Уровень риска основывается на сборе результатов анализа следующих основных параметров:

- тип транзакции,

- объем платежа,

- время проведения транзакции,

- источник платежа, получатель платежа и т.д.

В современном обществе ArcSight FraudView уже успешно применяется в крупнейших американских и европейских банках. Практический опыт внедрения продукта ArcSight FraudView позволяет значительно увеличить безопасность банковских систем через своевременное выявление и предотвращение мошеннических незаконных транзакций.[11]

Перед внедрением данного продукта имеется возможность рассчитать показатель возврата инвестиций, так как использование системы позволяет предотвратить реальные финансовые потери банка.

Глава 2. Защита банковской информации

2.1 Административные методы защиты информации

Административные (организационные) меры защиты информации представляют собой меры, которые предназначены для регламентации процессов деятельности АСОЭИ, применения ресурсов, труда персонала, порядка взаимодействия пользователей системы для исключения возможности угроз информационной безопасности.

Как правило, административные меры защиты информации направлены на регламентацию процессов эксплуатации и создания объектов информации, взаимодействия систем и пользователей с целью исключения несанкционированного доступа к информационным ресурсам (либо для его затруднения).

Стоит отметить, что диапазоном активности административных мер являются практически все составляющие автоматизированных информационных систем, сооружений и строительных зданий.

В нынешнее время особо остро выделяются следующие способы кражи конфиденциальной информации:

- Физический доступ к местам обработки и хранения конфиденциальной информации. Немало существует попыток злоумышленников пробраться ночью в офис банка с целью кражи жестких дисков, на которых хранятся банковские базы данных. Не является исключением и вооруженное нападение с целью денежного либо информационного ограбления. Помимо этого, встречаются ситуации, когда сам сотрудник банка вынес за пределы рабочего места конфиденциальную информацию, учетные данные, а также носитель информации.[12]

2. Применение резервных копий. В основной массе банков сделана система резервного копирования актуальных этих на базе стримеров. Они записывают сделанные копии на магнитные ленты, и далее хранятся в отдельном месте. Доступ к ним регулируется еще строже. Когда они транспортируются и хранятся, сравнительно много людей в состоянии сделать их копии. Опасности, связанные с резервным копированием конфиденциальных информационных данных невозможно недооценивать.

К примеру, основная масса специалистов считают, что появившиеся в реализации в 2005 году информационной базы операций Центрального Банка РФ были похищены благодаря копиям, снятым с магнитных лент. В мировой практике известно много аналогичных конфликтов.

В частности, в начале сентября прошедшего года работники Chase Card Services (подразделение JPMorgan Chase & Co.), поставщик кредитных карт, по ошибке выкинул 5 магнитных лент с резервными копиями, содержащими информацию о 2,6 миллиона обладателей кредитных счетов Circuit City.[13]

Кроме того, стоит заметить, что вполне возможный метод утечки конфиденциальной информации — несанкционированный доступ работниками банка. При применении для разделения прав лишь стереотипных средств операционных систем у юзеров часто присутствует возможность опосредованно (с поддержкою особого ПО) полностью скопировать базы этих, с которыми они имею дело, и вынести их за границы фирмы. От случая к случаю работники делают это без злого умысла, просто чтобы закончить неотложную работу дома. Стоит отметить, что в 2019 году наиболее крупные и известные банки России, такие как Сбербанк, ВТБ запретили сотрудникам фотографировать, снимать на видео экран монитора, документы и данные клиентов, вести аудиозапись служебных переговоров.

Впрочем, такие деяния считаются серьезнейшим нарушением политики информационной безопасности, и им предоставляется возможность быть (и становятся!) предпосылкой огласки конфиденциальных данных.

Что можно отнести к организационным мероприятиям по защите ценной информации?

- Структуризация персонала со свойственным ему выделением помещений либо расположением подразделений компактными группами на расстоянии друг от друга.

Отдельно выделяются специализированные помещения для размещения ЭВМ, предназначенных для обработки конфиденциальных информационных данных.

- Выполняется ограничение доступа в помещения посторонних лиц или сотрудников других подразделений. В целом нужно закрывать и опечатывать помещения при сдаче их под охрану по окончании рабочего дня.[14]

- Использование биометрических систем защиты информации, которые в настоящее время завоевывают все большую популярность – идентификация личности по отпечатку пальца, что является дорогостоящим, однако, наиболее надежным.

- Организуется специальный ход ведения дел для конфиденциальной информации, который устанавливает последовательность хранения, применения, подготовки, учета и уничтожения информации в форме печатных и электронных документов.

- Устанавливаются регламентированные права доступа пользователей при работе с ЭВМ, носителям и хранилищам информации.

- Внедряются специализированные документы и специальные нормативно-правовые документы, в которых прописываются способы защиты информации.

- Осуществляется непрерывных контроль за исполнением предписанных каждому сотруднику требований, касающихся защиты информации.

На рисунке 5 приведен перечень основных виновников нарушения информационной безопасности по результатам исследований специалистов на период 2018 года.

Тема защиты информации в банковских системах охватывает большинство сфер жизни общества.

К примеру, одной из заинтересованных сторон выступают коммерческие банки в вопросе защиты банковской информации. На рисунке 6 отражены результаты статистического исследования заинтересованности коммерческих банков в вопросе защиты информации.

В частности, в «Стратегии экономической безопасности Российской Федерации на период до 2030 года», утвержденной Указом Президента РФ от 13 мая 2017 г. № 208, намечены цели и задачи государственной политики в сфере обеспечения экономической безопасности страны. В свою очередь, Центробанк, во исполнение вышеупомянутого акта принял Указ Банка России от 7 мая 2018 г. № 4793-У «О внесении изменений в положение Банка России от 9 июня 2012 года № 382-П «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств». Какие изменения последуют в обеспечении безопасности проведения финансовых операций? Среди них:

- Обязанность информирования с 1 июля 2018 года коммерческих банков и операторов по переводу денежных средств Центрального Банка о хакерских атаках.

- Обязанность раскрывать ущерб от кибер атак с целью оценки качества систем управления рисками.

- Центральный Банк ввел стандарт по информационной безопасности оказания услуг в сфере информационной безопасности для финансовых организаций, а также «КиберГОСТ», включающий все технические меры защиты информации должны иметь сертификат соответствия стандартам Федеральной службы по техническому и экспортному контролю (ФСТЭК).

2.2 Техническо-инженерные и программно-аппаратные методы защиты

Технические методы основаны на применении специальных технических средств защиты информации и контроля обстановки и ориентированы на устранение угроз, связанных с физическим проникновением и добыванию информации незаконными техническими средствами, в том числе, маскируя данные. К ним относятся:

- использование выделенных каналов связи;

- создание резервной копии (дублирование) информационных ресурсов;

- создание системы пространственного зашумления;

- создание системы акустического зашумления;

- контроль каналов связи для передачи информации в проверяемой организации;

- контроль отсутствия средств съема информации на объектах.

Программно-аппаратные методы защиты нацелены на устранение проявления угроз, непосредственно связанных с процессом обработки и передачи информации в информационных системах. Без этих методов невозможно построение целостной комплексной системы обеспечения безопасности информации. К этой группе относятся следующие методы:

- ограничение доступа к средствам обработки информации;

- ограничение доступа к объектам защиты информации;

- разграничение доступа субъектов (пользователей);

- управление внешними и внутренними потоками информации;

- маскирование структуры и назначения информационных систем;

- подтверждение подлинности информации;

- преобразование (шифрование, кодирование) информации при ее передаче и хранении;

- блокирование неиспользуемых сервисов;

- мониторинг целостности программного обеспечения, конфигурации ИС;

- мониторинг действий субъектов информационных процессов.

2.3 Защита от вирусов

Довольно часто в печати возникают сообщения о нападениях на информационные и вычислительные центры компьютерных вирусов.

Некоторые из них, например «Микеланджело», уничтожают информацию, другие - такие, как «Червяк Моррисона», проникают сквозь систему сетевых паролей.

Наиболее часто для борьбы с компьютерными вирусами применяются антивирусные программы, реже - аппаратные средства защиты.

Одной из самых мощных программ защиты от вирусов в ЛВС является ПО LANDesk Virus Protect фирмы Intel, базирующая на сетевом сервере.

LANDesk Antivirus является одним из основных компонентов LANDesk Security Suite. Антивирус защищает управляемые устройства от вредоносных вирусных атак путем сканирования и очистки вирусов на основе последних известных файлов определений вирусов.

Цель безопасного просмотра по-прежнему та же, что и пять лет назад: защитить людей от вредоносного контента в Интернете.

Сегодня эта защита распространяется не только на результаты поиска и рекламу Google, но и на популярные веб-браузеры, такие как Chrome, Firefox и Safari. Чтобы обеспечить всестороннее и своевременное обнаружение новых угроз, команда Safe Browsing в Google постоянно работает над адаптацией к растущим вызовам и созданием инфраструктуры, которая автоматически обнаруживает вредоносный контент по всему миру.[15]

Антивирус предлагает настраиваемые функции защиты от вирусов, в том числе обновления файлов определений вирусов по расписанию и по требованию, пилотные тесты, настраиваемые операции антивирусного сканирования и интерактивные параметры конечного пользователя, обработку зараженных объектов, защиту файлов и электронной почты в реальном времени, просмотры состояния и активности, отчеты и многое другое.

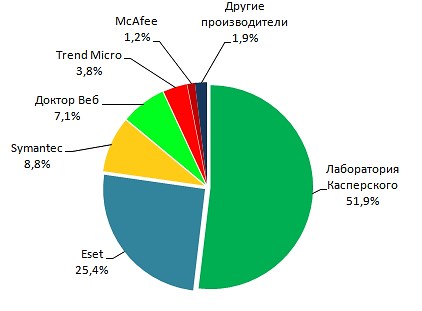

На рисунке 7 представлена диаграмма анализа рынка антивирусных программ за период 2015-2018 гг.

Службы LANDesk Security Suite поддерживают текущую базу данных файлов определений вирусов и шаблонов, которые можно загружать, оценивать, тестировать и распространять на целевые устройства в сети.

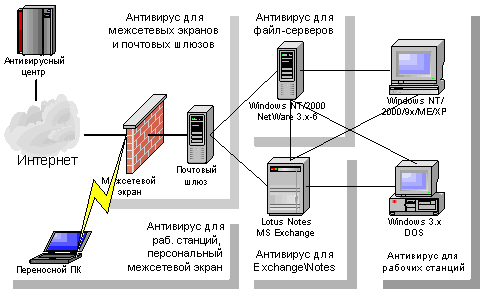

Решение по антивирусной защите банковской информационной системы приведено на рисунке 8. На первом уровне защищают подключение в Интернет или сеть поставщика услуг связи — это межсетевой экран и почтовые шлюзы, поскольку по статистике именно оттуда попадает около 80% вирусов. Необходимо отметить, что таким образом будет обнаружено не более 30% вирусов, так как оставшиеся 70% будут обнаружены только в процессе выполнения.

Применение антивирусов для межсетевых экранов на сегодняшний день сводится к осуществлению фильтрации доступа в Интернет при одновременной проверке на вирусы проходящего трафика.

В зависимости от архитектуры сети, количества узлов, их типа и предъявляемых требований компоненты антивирусной защиты могут меняться.

Кибератаки можно условно разделить на три категории по степени сложности обнаружения.

К простым относится рассылка писем с вредоносным ПО во вложении. В такой ситуации пользователь наверняка заподозрит ловушку, а если и попытается запустить вредоносную программу, ее заблокирует антивирус.

В атаках средней сложности используются многокомпонентные вредоносные инструменты и продвинутые механизмы маскировки. Такие атаки носят направленный характер — злоумышленники отправляют фишинговые сообщения конкретным людям, которые маскируются под документ любого формата, с целью получения конфиденциальной информации.

В сложнейших атаках используется уникальное вредоносное ПО и жесткая нацеленность на конкретную жертву. Такие программы пишутся «под ключ» для конкретной кибератаки и больше нигде не встречаются. Вычислить атаку крайне сложно, возможен колоссальный ущерб.

В последнее время, обратив внимание на человеческий фактор и усложнение хакерских атак в целом, производители стали создавать и активно рекламировать средства обнаружения атак: SIEM, SOC.

2.4 Повышение надежности оборудования и ПО

Под надежностью систем понимается способность системы сохранять свои свойства (безотказность, восстанавливаемость, защищенность и др.) на заданном уровне в течение фиксированного промежутка времени при определенных условиях эксплуатации.

Согласно зарубежным исследованиям, с поломками сетевого кабеля и монтажных разъёмов сопряжено практически 2/3 абсолютно всех сетевых отказов. К поломкам проводной концепции приводят кабельные обрывы, короткое замыкание и физическое нарушение монтажных приборов. Крупные проблемы доставляют зачастую электромагнитные наводки разнородного плана возникновения, к примеру, от излучения домашних электроприборов, стартеров ламп дневного освещения и т. д.

Основными гальваническими чертами кабеля, характеризующими его службу, считается угасание, сопротивление и перекрёстные наводки. Данные свойства дают возможность установить элементарные и совместно с этим довольно многоцелевое оборудование, назначенное с целью определения дефектов проводной концепции. Таким оборудованием являются сканеры сетевого кабеля.

Инновационные сканеры включают сведения о существенных параметрах распространения сигнала с целью сетевых кабелей разных видов, дают возможность юзеру без помощи других определять подобного семейства характеристики, а кроме того, передавать итоги испытания в печатающее устройство.

На рынке сетевых сканеров в сегодняшний день предполагается большое количество разных приборов, согласно собственным технологическим данным, правильности замеров и стоимости. Из их числа сканнер Fuke 650 LAN CableMeter фирмы John Fuke Manufacturing, семья сканеров компании Microtest, тестеры LANTech компании Wavetek. WireScope 16 компании Scope Communications Inc., а кроме того сканеры компании Datacom.

Кроме того, их можно применять и для тестирования оптоволоконных сетевых кабелей.

Все сканеры этого семейства оборудованы автономными источниками питания и малогабаритны (не больше видеокассеты), что делает их высокомобильными. Дополнительно поставляется набор аксессуаров, который обеспечивает совместимость этих сканеров с любыми типами сетей и разъёмов.

Надёжность кабельной системы зависит и от качества самого сетевого кабеля. В соответствия с международным стандартом ANSI/EIA/TIA - 568 в современных ЛВС, как правило, используют сетевые кабели трёх уровней: третьего, четвёртого и пятого (кабель уровня 1 представляет собой обычный телефонный кабель, кабель уровня 2 используется для передачи малых объёмов данных с небольшой скоростью.)

Признанной и надёжной мерой устранения потерь информации, вызываемых кратковременным отключением электроэнергии, является в настоящее время установка источников бесперебойного питания.

Подобные устройства, различающиеся по своим техническим и потребительским характеристикам, могут обеспечить питание всей ЛВС или отдельного компьютера в течение промежутка времени, достаточного для восстановления работы электросети или записи информации на магнитные носители. На российском рынке наибольшее распространение получили источники бесперебойного питания фирмы American Power Conversion (APC). Такие мощные модели, как Smart - UPS2000 фирмы APC, поддерживают работу ПК в течении 3-4 часов после отключения электропитания.

American Power Conversion Corporation (APC) разрабатывает и производит решения для защиты и управления питанием для компьютеров, коммуникаций и электронных приложений. APC помогает клиентам преодолеть проблемы с неустойчивым электричеством, создавая широкий спектр продуктов, которые служат резервными источниками питания и анализируют потребление и качество энергии. Основным продуктом компании является устройство бесперебойного питания, которое регулирует поток электроэнергии. Продукты APC для бесперебойного питания варьируются в цене от $29,99 до $ 210,000. Компания производит свою продукцию в США, Бразилии, Китае, Индии, Ирландии, Филиппинах и Швейцарии.[16]

Организация надёжной и эффективной системы архивации данных - ещё одна важная задача по обеспечению сохранности информации в сети. В больших ЛВС для организации резервного копирования целесообразно использовать специализированный архивационный сервер. Одной из наиболее эффективных аппаратных систем такого рода является семейство архивационных серверов StorageExpress фирмы Intel.[17]

Сервер StorageExpress подключается непосредственно к сетевому кабелю и служит для архивации данных, поступающих с любого из сетевых серверов и рабочих станций. При архивации выполняется двукратное сжатие.

Соответствующее сетевое ПО - пакет Central Console - позволяет администратору ЛВС выбрать один из двух режимов резервного копирования:

- потоковый, выполняемый по умолчанию в автоматическом режиме;

- специальный, устанавливаемый администратором ЛВС.

Для архивной информации, представляющей особую ценность, рекомендуется предусматривать охранное помещение. Дубликаты наиболее ценных данных, лучше хранить в другом здании или даже в другом городе.

Заключение

Таким образом, проблема защиты банковской информации является глобальной не только для финансового сектора, но и для государства, чтобы ее игнорировать. В последнее время в отечественных банках наблюдается большое количество случаев нарушения уровня секретности.

Примером может служить появление различных баз данных о коммерческих компаниях и частных лицах, находящихся в общественном достоянии. Теоретически правовая база для защиты банковской информации в нашей стране существует, но ее применение далеко от совершенства. Также, применяются следующие методы: организационные, инженерно-технические, технические, программно-аппаратные.

Наконец, сейчас на рынке есть продукты, при помощи которых банк может организовать надежную систему защиты информации от несанкционированного доступа и нецелевого применения. Правда, при их выборе надо быть чрезвычайно осторожным. В эталоне данным обязаны заниматься личные эксперты надлежащего уровня. Допускается применение услуг сторонних фирм. Но в таком случае вероятна обстановка, когда банку будет искусно навязано не адекватное программное обеспечение, а тогда, которое интересно фирме-поставщику. Помимо того, отечественный рынок консалтинга в сфере информационной безопасности присутствует в зачаточном состоянии.

Также, между тем сделать верный выбор совершенно нетрудно. Достаточно вооружиться перечисленными аспектами и пристально изучить рынок систем безопасности. Но тут есть «подводный камень», о котором нужно будет иметь в виду. В образцовом случае система информационной безопасности банка обязана быть единой. Тогда все есть подсистемы обязаны интегрироваться в существующую информационную систему и, предпочтительно, иметь общее управление. В противном случае неизбежны увеличенные трудовые затраты на администрирование защиты и повышение рисков вследствие промахов в управлении. Потому для возведения всех 3-х обрисованных в настоящее время подсистем защиты гораздо лучше избирать продукты, выпущенные одним разработчиком. Сейчас в России есть фирмы, что делают все нужное для защиты банковской информации от несанкционированного доступа.

Защита информации в банке является сложной задачей, которая не может быть решена только в рамках банковских программ – к ней следует подходить комплексно. Эффективное осуществление защиты начинается с нормативно-правового регулирования (например, Указами Центрального Банка, принятыми стандартами), выбора и настройки операционных систем и сетевых систем, поддерживающих их работу.

Список используемой литературы

- Ryan J. Reilly. Zoe Lofgren Introduces 'Aaron's Law' To Honor Swartz On Reddit. The Huffington Post / AOL (15 января 2013). (дата обращения: 12.06.19)

- Tim Wu. Fixing the Worst Law in Technology, блог «News Desk», The New Yorker. (дата обращения: 12.06.19)

- Бабаш А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2016. - 136 c.

- Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: РиС, 2014. - 586 c.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2017. - 324 c.

- Громов Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 c.

- Емельянова, Н.З. Защита информации в персональном компьютере: Учебное пособие / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2013. - 368 c.

- Жук, А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2013. - 392 c.

- Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ, 2018. - 558 c.

- Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2013. - 256 c.

- Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c.

- Хорев, П.Б. Программно-аппаратная защита информации: Учебное пособие / П.Б. Хорев. - М.: Форум, 2013. - 352 c.

- Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2017. - 336 c.

- Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2012. - 592 c.

- Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- Шаньгин, В.Ф. Комплексная защита информации в корпоративных системах: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 592 c.

- Василенко О.А. Меры Центрального Банка России по защите информации в финансовой сфере / Экономика и экономические науки. – 2018.

Рисунок 1. – Наиболее опасные угрозы информационной безопасности

Рисунок 2. – Уязвимости банковских систем

Рисунок 3. – Регулирование в сфере информационной безопасности банковской системы РФ

Рисунок 4. – Методы защиты информации в банковских системах

Рисунок 5. –Виновники уязвимостей информационной безопасности в 2018 г.

Рисунок 6. – Заинтересованность вопросом защиты банковской информации коммерческих банков

Рисунок 7. – Анализ рынка востребованности антивирусных программ

Рисунок 8. Общая структура антивирусной защиты

-

Бабаш А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2016. - 136 c. ↑

-

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Г.А. Бузов. - М.: РиС, 2014. - 586 c. ↑

-

Гафнер В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2017. - 324 c. ↑

-

Громов Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 c. ↑

-

Емельянова, Н.З. Защита информации в персональном компьютере: Учебное пособие / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2013. - 368 c. ↑

-

Запечников С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ, 2018. - 558 c. ↑

-

Жук, А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2013. - 392 c. ↑

-

Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2013. - 256 c. ↑

-

Ryan J. Reilly. Zoe Lofgren Introduces 'Aaron's Law' To Honor Swartz On Reddit. The Huffington Post / AOL (15 января 2013). (дата обращения: 12.06.19) ↑

-

Tim Wu. Fixing the Worst Law in Technology, блог «News Desk», The New Yorker. (дата обращения: 12.06.19) ↑

-

Бабаш А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2016. - 136 c. ↑

-

Гафнер В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2017. - 324 c. ↑

-

Громов Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2017. - 384 c. ↑

-

Жук, А.П. Защита информации: Учебное пособие / А.П. Жук, Е.П. Жук, О.М. Лепешкин, А.И. Тимошкин. - М.: ИЦ РИОР, НИЦ ИНФРА-М, 2013. - 392 c. ↑

-

Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2012. - 592 c. ↑

-

Шаньгин, В.Ф. Защита информации в компьютерных системах и сетях / В.Ф. Шаньгин. - М.: ДМК Пресс, 2012. - 592 c. ↑

-

Ищейнов, В.Я. Защита конфиденциальной информации: Учебное пособие / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2013. - 256 c. ↑

- Технология обслуживания клиентов в гостинице ( Сущность и особенности технологии обслуживания клиентов в гостинице )

- Приемка товаров по качеству и количеству

- Коммерческая деятельность рознично-торгового предприятия и направления ее совершенствования

- Технология обслуживания VIP-клиентов гостиницы.

- «Истолкование природы права»

- «Особенности юридических фактов, являющихся основаниями возникновения, изменения и прекращения социально-обеспечительных правоотношений»

- «Организация и управление процессами товародвижения на рынке» . .

- Конкурентные стратегии фирм на внутреннем рынке (Теоретические основы формирования конкурентных стратегий)

- Внеоборотные активы предприятия ( Теоретические аспекты учета внеоборотных активов )

- Роль мотивации в поведении организации

- Теория происхождения государства (Теоретические и исторические основы происхождения государства )

- Управление документооборотом