Роль информационного права и информационной безопасности в современном обществе (Понятие информационной безопасности)

Содержание:

ВВЕДЕНИЕ

В настоящее время, бесспорно, число информационных технологий расширяются в масштабном режиме. С этим фактом трудно не согласиться, ведь с каждым днем появляется большое количество разной информации, независимо от нас, хотим мы этого или нет. Соответственно, с возникновением инновационных технологий наиболее актуальной является проблема защиты информации в таких системах.

Сегодня мы можем все чаще слышать о различных инцидентах информационной безопасности, зачастую происходящих по вине самого персонала. Несмотря на то, что инциденты, как кажется, случаются где-то далеко, они с легкостью могут затронуть каждого из нас. Важным видится то, что сегодня почти отсутствуют сферы общественной деятельности, которые бы не были интересны нарушителям.

Вследствие того, что современный мир наполнен информационными технологиями, многие компании подвергаются угрозам безопасности информационных ресурсов. Угрозы могут быть внутренними и внешними, но большинство из них исходит от самих сотрудников. С целью устранения угрозы утечки информации требуется повысить эффективность работы всей организации. А для сохранения информационных и физических активов предприятия потребуется реализовать также корпоративную культуру.

Казалось бы, при чем здесь безопасность? В последнее время под комплексными мерами защиты информации принято понимать правовую, организационно-административную и техническую составляющую мер. Не многие из специалистов по информационной безопасности уделяют внимание культурно-этическим нормам защиты.

Актуальность избранной темы состоит в том, что вопрос информационной безопасности и информационной права в целом сегодня остро стоит не только на уровне государства и различных организаций, но и отдельных граждан, каждого из нас. В связи с чем наиболее важным видится обеспечение конституционных прав граждан на получение достоверной информации, на ее непосредственное использование в интересах осуществления законной деятельности учреждений, а также, безусловно, на защиту государственной, коммерческой, семейной, личной и других видов тайн.

Кроме этого, обеспечение информационной безопасности является одной из первостепенных задач каждого современного предприятия или организации. Стабильная защита информационной системы предприятия в лице отдела информационной безопасности - это залог надежной и безопасной среды для деятельности.

Следует особо отметить, что в большинстве сфер достижение целей информационной безопасности сегодня сопряжено с существенными материальными затратами, поэтому в условиях ограниченности ресурсов это возможно только с помощью научно-обоснованной разработки и непосредственного осуществления комплекса взаимосвязанных организационно-технических мер.

Объектом исследования выступает информационная безопасность. Предметом исследования особенности информационного права и информационной безопасности.

Целью данной работы является изучение роли информационного права и информационной безопасности в современном обществе. Исходя из поставленной цели, можно выделить следующие задачи:

- изучить понятие и основные задачи информационной безопасности;

- рассмотреть уровни информационной безопасности;

- рассмотреть проблемы информационного права и его роль в современном обществе.

При написании работы использовались такие методы, как теоретическое обоснование темы, изучение научных источников.

ГЛАВА 1 ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1.1 Понятие информационной безопасности

Сегодня в России, как и в других государствах, можно наблюдать, что роль информационной сферы возрастает. Соответственно, происходит переосмысление ее значения как одного из главных современных факторов жизни, который непосредственно оказывает существенное влияние на все виды национальной безопасности, что, в свою очередь, способствует динамичному развитию процессов информатизации.

Поэтому в современных условиях одной из основных задач как общества, так и государства является именно защита информационного пространства. Как результат, информационная безопасность приобретает все большую значимость в общей системе обеспечения национальной безопасности страны в целом.

Следует подчеркнуть, что информационная безопасность является сложным системным и многоуровневым явлением, состояние и перспективы развития которого напрямую зависит от воздействия как внешних, так и внутренних факторов[1].

Впервые такое понятие как «информационная безопасность» в национальном законодательстве и политических документах появилось в статье 2 Закона РФ от 05.03.1992 № 2446-1 «О безопасности», в котором «информационная безопасность» была выделена как одна из составляющих безопасности Российской Федерации[2].

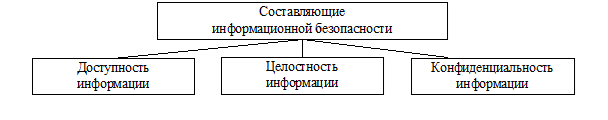

Прежде всего, необходимо дать определения основным понятиям и терминам, непосредственно касающихся информационной безопасности. Если говорить кратко, то информационная безопасность – это защита конфиденциальности, целостности, а также доступности информации.

При этом конфиденциальность предполагает доступ к информационным ресурсам только авторизованным пользователям. Целостность – это неизменность информации в процессе ее непосредственной передачи или хранения. Доступность представляет собой свойство информационных ресурсов, которое определяет возможность получения и использования авторизованными пользователями информационных данных в конкретный момент времени.

Так, в развитых государствах таких, как США, Канада, государства Европейского Союза защита национальных интересов от различных злоупотреблений в применении информационно-коммуникационных технологий рассматривается в контексте «сетевой безопасности» и «кибербезопасности».

«Кибербезопасность» понимается как защищенность от внешних и внутренних угроз безопасности киберпространства, которое образуется взаимосвязанной сетью инфраструктур, непосредственно обеспечивающих реализацию информационных технологий различного назначения.

В свою очередь, сетевая безопасность представляет собой набор определенных требований к инфраструктуре компьютерной сети организации и политикам работы в ней, при выполнении которых и обеспечивается защита сетевых ресурсов от несанкционированного доступа.

Далее, на рисунке 1 можно представить общую схему явлений, которая охватывается понятиями «информационная безопасность», «сетевая безопасность» и «кибербезопасность».

Рисунок 1. Соотношение понятий «информационная безопасность», «кибербезопасность» и «сетевая безопасность»

Далее, перейдем к конкретным существующим трактовкам понятия «информационная безопасность». Здесь необходимо подчеркнуть, что существуют разные трактовки понятия «информационная безопасность»[3]. Так, определение категории «информационная безопасность» было закреплено формально и в ряде актов разного уровня:

- информационная безопасность – это состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций и государства (ст. 2 Федерального закона «Об участии в международном информационном обмене»);

- информационная безопасность Российской Федерации – состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства (ст. 1 Доктрины информационной безопасности Российской Федерации 2000 года);

- информационная безопасность Российской Федерации - это состояние защищенности личности, общества и государства от внутренних и внешних информационных угроз, при котором обеспечиваются реализация конституционных прав и свобод человека и гражданина, достойные качество и уровень жизни граждан, суверенитет, территориальная целостность и устойчивое социально-экономическое развитие Российской Федерации, оборона и безопасность государства (п. «в» ст. 3 Доктрины информационной безопасности Российской Федерации 2016 год).

Последнее определение разработано, несомненно, в духе Стратегии национальной безопасности Российской Федерации 2015 года. Информационная безопасность рассматривается здесь не только как самостоятельное направление, но и как ключевая составляющая обеспечения комплексной безопасности других сфер жизнедеятельности личности, общества и государства[4].

Анализируя вышеприведенные трактовки понятия «информационная безопасность», необходимо обратить внимание на то, что основой формулой всех определений (как нормативных, так и научных) является «состояние защищенности», так как именно такой подход выражает традицию российской научной мысли в непосредственном понимании категории «безопасность».

Так, к примеру, говоря о научных определениях, можно отметить вариант определения, который предложили В.А. Мазуров и В.В. Невинский, для которых информационная безопасность - состояние защищенности жизненно важных интересов личности, общества и государства в информационной сфере от внешних и внутренних угроз, обеспечивающее ее формирование, использование и развитие[5].

Резюмируя вышесказанное, можно сделать вывод, что информационная безопасность сегодня, как впрочем и раньше, предполагает, как защиту от информационного оружия, так и обеспечение конституционных прав граждан на свободу сбора, распространения и получения информации (безусловно, с имеющимися определенными ограничениями), а также на тайну корреспонденции и т.д.

То есть, как можно заметить, информационная безопасность состоит из определенного баланса интересов личности, общества и государства. Для достижения такого баланса необходимо, чтобы каждый конкретный индивид и общество в целом были ограждены от опасного информационного воздействия со стороны государства. Государство, в свою очередь, имеет право защищать своих граждан от вредного информационного воздействия из вне.

Таким образом, сегодня как само понятие «информационная безопасность», так и содержание обеспечения информационной безопасности требуют четкого понимания того, как законодатель представляет национальные интересы и угрозы в сфере информационной безопасности России.

1.2 Задачи информационной безопасности

Если говорить о проблеме информационной безопасности в более широком смысле, то необходимо отметить, что в данном случае речь идет об информационной безопасности в целом, то есть жизнедеятельности всего общества. В этом случае главной задачей информационной безопасности является минимизация всех отрицательных последствий от всеобщей информатизации и, соответственно, содействие в развитии всего общества при использовании информации в качестве ресурса его развития.

Если же говорить о проблеме информационной безопасности в узком смысле, то здесь подразумевается совокупность различных методов и средств информационной защиты и, безусловно, ее материальных носителей, которые направлены на обеспечение целостности, конфиденциальности и доступности информации, которые и выступают современными базовыми задачами, которые должна обеспечивать информационная безопасность. Ниже рассмотрим данные задачи подробнее.

Целостность данных (data integrity) предполагает защиту от сбоев, которые ведут к потере информации, и защиту от незаконного создания или уничтожениях данных. Стоит отметить, что в тех случаях, когда информация является непосредственным «руководством к действию», именно целостность оказывается наиболее важным аспектом.

Можно привести следующий пример нарушения целостности данных: повреждение бухгалтерских баз, что в дальнейшем, безусловно, повлечет за собой негативные последствия для компании.

Далее, следующая задача – это конфиденциальность информации (confidentiality) представляющая собой защиту от незаконного разглашения, утечки, повреждения информации.

Доступность информации для пользователей (availability) состоит в том, чтобы за приемлемое время получить требуемую информационную услугу. Другими словами, это защита от отказов в обслуживании или услугах, которые могут быть вызваны как вирусной активностью, так и действиями злоумышленников.

Можно сделать вывод, что информация для ее защиты должна быть[6]:

- достаточно защищена от взлома извне;

- оперирована достаточно образованным лицом;

- недоступна для неуполномоченных лиц.

Многие компании в эпоху развития информационных технологий и внедрения инноваций подвержены угрозам безопасности информационных ресурсов. Физические и информационные ресурсы должны быть защищены от внутренних и внешних угроз. Под угрозой информационной безопасности понимается совокупность факторов и условий, создающих опасность нарушения информационной безопасности, которая вызывает или способна вызвать негативные последствия (ущерб/вред) для организации[7]. На рисунке 2 представлены угрозы информационной безопасности по их функциональной направленности.

Рисунок 2. Угрозы ИБ по их функциональной направленности

Результатом таких угроз могут стать как материальные убытки, так и в целом испорченная репутация компании. Кроме этого, угрозы, которым подвержены предприятия могут быть, как преднамеренными, так и непреднамеренными. Можно рассматривать следующую классификацию угроз информационной безопасности со стороны злоумышленника[8]:

- несанкционированный доступ - получение доступа к информационному ресурсу, на который у злоумышленника нет прав. Съем и получение информации в данном случае производится с применением специальной аудио или видео аппаратуры. Одной из современных форм взлома является использование электрических и электромагнитных излучений, обеспечивающих злоумышленникам возможность получения конфиденциальной информации;

- человеческий фактор является основной и главной угрозой информационной безопасности, напрямую зависящей от человеческих отношений[9].

Большая часть утечки информации объясняется либо халатностью персонала, который оставляет важную информацию в доступном месте, например, привычка записывать имя или пароль на клочке бумаги, лежащем на столе, сотрудник может вынести носитель информации за пределы территории, либо инсайдерской деятельностью;

- вирусные атаки[10], то есть в результате действия, например, «троянского коня» возможно искажение, хищение, удаление критически важной информации;

- распространение программного обеспечения, специализирующего на хищении паролей;

- уничтожение информации в результате поломки программно-технического обеспечения, сбоями операционных систем.

Защита информации на предприятии представляет собой комплекс мероприятий по обеспечению безопасности данных клиентов и сотрудников, важных электронных документов и различного рода информации, тайн.

При этом подчеркну, что информационная безопасность, прежде всего, должна создаваться и существовать в рамках достижения бизнес-целей компаний. Эффективное ведение бизнеса невозможно без использования современных информационных технологий, которые используются для поддержки практически всех бизнес-процессов современной компании[11].

Причиной утечки информации, если отсутствует должное обеспечение информационной безопасности организации, могут быть различные случайности, вызванные неопытностью сотрудников.

Поэтому, кроме всего прочего, информационная безопасность предполагает обеспечение защиты данных от хищений или изменений как случайного, так и умышленного характера. Система обеспечения информационной безопасности организации – эффективный инструмент защиты интересов собственников и пользователей информации. Следует отметить, что ущерб может быть нанесен не только несанкционированным доступом к информации. Он может быть получен в результате поломки коммуникационного или информационного оборудования.

Кроме того, коммерческий и промышленный шпионаж подрывает основы деятельности организации информационной безопасности, также включенной в сферу правовой ответственности, поскольку подразумевает неправомерное присвоение конфиденциальной информации конкурента с целью извлечения личной выгоды.

Та информация, которая предоставляется для широких масс по легальным каналам, не дает руководству предприятия полного ответа на интересующие вопросы о конкурентах. Поэтому, многие крупные предприятия, даже считая действия шпионажа неэтичными и неправомерными, все равно прибегают к мерам, противодействующим обеспечению безопасности информации.

Шпионы, работающие на конкурирующие предприятия, часто прибегают к таким действиям, как прямое предложение сотруднику о предоставлении секретной информации, краже, взяточничестве и другим различным уловкам. Многим действиям по подрыву безопасности информации способствует появление на рынке различных подслушивающих устройств и других современных технологических разработок, позволяющих максимально качественно осуществлять коммерческий и промышленный шпионаж[12].

Для многих служащих конкурентной компании сумма, предложенная за шпионаж, предоставление секретной информации и нарушение обеспечения безопасности информации, в несколько раз превышает их ежемесячный доход, что является очень соблазнительным для обычного сотрудника. Поэтому, можно считать, что подписка о неразглашении не является полной гарантией обеспечения безопасности коммерческой информации.

Причинами таких угроз на предприятиях могут стать сами сотрудники, халатно относящиеся к работе и своим обязанностям, а также желающие извлечь выгоду в личных интересах.

Однако экономическая сторона вопроса остается открытой: в настоящее время практически нет исследований, позволяющих связать воедино корпоративную культуру компании, экономическую целесообразность внедрения информационной безопасности и последующий рост или спад оборота в результате инноваций[13].

Таким образом, обобщая вышесказанное во втором разделе, основные задачи системы информационной безопасности состоят в следующем:

- своевременно выявлять и устранять угрозы безопасности и ресурсам, а также причины и условия, которые способствуют нанесению непосредственного финансового, материального или морального ущерба его интересам;

- создание механизма и условий оперативного реагирования на угрозы безопасности и, как результат, проявлению негативных тенденций в функционировании;

- эффективное предотвращение посягательств как на ресурсы, так и угроз персоналу на основе правовых, организационных, инженерно-технических мер и средств обеспечения безопасности;

- создание условий для максимально возможного возмещения и локализации ущерба, наносимого неправомерными действиями физических и юридических лиц, снижения негативных последствий нарушения безопасности на достижение целей организации.

1.3 Уровни информационной безопасности

Следует начать с того, что современные методы криптографической защиты, а также информационные технологии предоставляют множество разнообразных решений проблем информационной безопасности конфиденциальной информации, которые основаны на определенных механизмах, в зависимости от ситуации и условий, смещенных в сторону того или иного составляющего вектора.

Для того, чтобы определить оптимальный уровень информационной безопасности системы необходимо, прежде всего, учитывать степень взаимодействия всех ее составляющих (рисунок 3), а также их непосредственное влияние на работу конечного пользователя, учитывая применимость того или иного решения в конкретной ситуации функционирования информационной системы.

Рисунок 3. Уровни обеспечения ИБ

Однако, кроме всего прочего, информационная безопасность является и неотъемлемым составным элементом общей и национальной безопасности, содержание которой основывается, в первую очередь, на Конституции Российской Федерации, а также, безусловно, на основных базовых документах[14]:

- Федеральный закон «О безопасности»;

- «Стратегия национальной безопасности Российской Федерации до 2020 года»;

- Доктрина информационной безопасности Российской Федерации.

Следует обратить особое внимание на то, что национальные интересы России, в рамках национальной безопасности, в информационной сфере заключаются в соблюдении конституционных прав и свобод в сфере получения информации и, безусловно, пользованию ею, а также в развитии современных телекоммуникационных технологий, в защите государственных информационных ресурсов от несанкционированного доступа. Анализируя выше обозначенные документы, позволяет нам представить на рисунке 4 уровни безопасности в общем.

Рисунок 4. Уровни безопасности

Соответственно, от масштаба защищаемой сети, распространенности и стоимости рассматриваемых средств защиты, а также видов атак и коммуникационного поля напрямую зависит выбор программно-аппаратных средств обеспечения информационной безопасности.

Основными программно-аппаратными средствами обеспечения информационной безопасности являются: антивирусные программы, распределенные программно-аппаратные средства, контролирующие информационные потоки (межсетевые экраны), средства анализа защищенности (сканеры безопасности), программно-аппаратные средства разграничения доступа, средства криптографической защиты информации.

Нельзя не сказать и том, что инцидент информационной безопасности-это одно или серия нежелательных или неожиданных событий в системе информационной безопасности, которые имеют большой шанс скомпрометировать деловые операции и угрожают информационной безопасности[15].

Поэтому управление возможными инцидентами информационной безопасности на всех уровнях видится сегодня наиболее важным аспектом систем информационной безопасности в любой современной организации. Так, инциденты, которые напрямую связаны с нарушением информационной безопасности, могут приводить в существенным финансовым убыткам. В связи с чем сотрудники отдела информационной безопасности должны быть готовыми выявлять и расследовать любые попытки совершения противоправных действий.

В 2017 году эксперты «СёрчИнформ» провели оценку уровня информационной безопасности в российских компаниях. Данные были получены в ходе нескольких конференций Road Show SearchInform 2017 «DLP будущего», в участии которой приняли 1806 специалистов и экспертов в области информационной безопасности. Согласно полученным данным ИБ-инциденты в 2017 чаще происходили по следующим причинам (таблица 1).

Таблица 1

Причины инцидентов информационной безопасности в 2017 году

|

Причина ИБ-инцидентов |

Процент |

|

Случайно |

37% |

|

В равной пропорции |

34% |

|

Намеренно |

29% |

В первую очередь необходимо своевременно обнаружить инцидент, иначе невозможно отреагировать на него в кратчайшие сроки. В то же время по инцидентам, которые все-таки удалось выявить, часто отсутствуют четкие процедуры реагирования[16].

Основная цель в области информационной безопасности и информационного права в целом для защиты предприятия на всех уровнях в целом, это:

- благоприятные условия для эффективного функционирования в условиях нестабильной внешней среды;

- обеспечение защиты собственной безопасности и возможность на их законную защиту от противоправных действий конкурентов;

- предотвращение материального и финансового хищения, искажения, разглашения и утечки конфиденциальной информации, растраты, уничтожение имущества и обеспечение нормальной производственной деятельности.

Переход к информационному обществу определяет актуальность изучения информационного содержания общественных процессов, которые попадают в сферу интересов права. В совокупность объектов правовых исследований необходимо включать формы движения, представления, использования соответствующей информации. Именно в этом лежит объективность выделения информационного права в самостоятельную отрасль.

Информационное право включает правовые проблемы административного права, сосредотачивая их в сфере регулирования информационных отношений, которые могут выступать для административного права недоступными и специфическими для разрешения собственными средствами. Об этом скажем подробнее в следующей главе.

ГЛАВА 2 АНАЛИЗ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

2.1 Основные составляющие информационной безопасности

Начнем с того, что на рисунке 5 сразу представим основные составляющие информационной безопасности.

Рисунок 5. Составляющие информационной безопасности

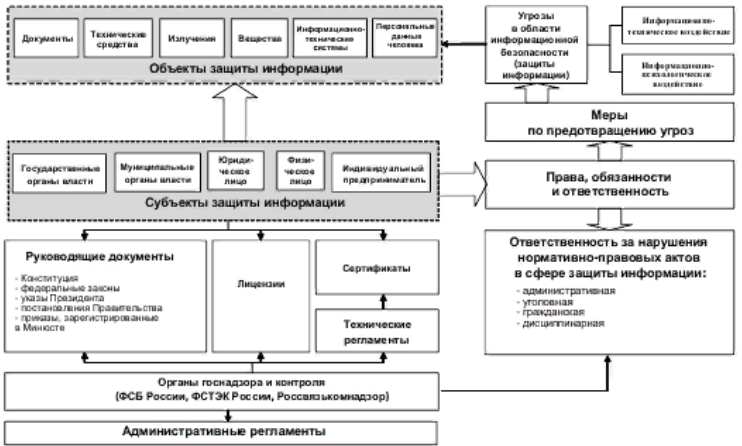

Вследствие чего в структуре общественных отношений, которые регулируются правом, в сфере непосредственного обеспечения информационной безопасности выделяются следующие составляющие:

- объекты информационной безопасности;

- угрозы информационной безопасности;

- субъекты информационной сферы.

Объекты информационной безопасности выступают объекты информационной сферы, непосредственно защищаемые от угроз. К числу таких объектов могут быть отнесены[17]: информация; объекты информационной инфраструктуры общества; интересы субъектов информационной сферы, использующие информацию и объекты информационной инфраструктуры для удовлетворения законных интересов человека, общества и государства.

Угрозами информационной безопасности являются возможные действия или события, ведущие к нарушениям информационной безопасности. При этом нарушители с низким потенциалом могут для реализации атак использовать информацию только из общедоступных источников. К нарушителям с низким потенциалом относятся любые "внешние" лица, а также внутренний персонал и пользователи системы. Такие нарушители самостоятельно осуществляют создание методов и средств реализации атаки на ИС.

Нарушители со средним потенциалом имеют возможность проводить анализ кода прикладного программного обеспечения, самостоятельно находить в нем уязвимости и использовать их. К таким нарушителям относятся террористические и криминальные группы, конкурирующие организации, администраторов системы и разработчиков ПО.

Такие нарушители осуществляют создание методов и средств реализации атаки на ИС с привлечением специалистов в области разработки и анализа средств защиты информации, специалистов в области защиты информации по техническим каналам и(или) специалистов в области использования для атак не декларированных возможностей прикладного программного обеспечения.

Наконец, нарушители с высоким потенциалом имеют возможность вносить закладки в программно-техническое обеспечение системы, проводить специальные исследования и применять спец. средства проникновения и добывания информации. К таким нарушителям относятся только иностранные спецслужбы.

Такие нарушители могут привлекать не только отдельных специалистов, но и целые организации для реализации своих атак на ИС. Таким образом, подводя итоги вышесказанного, возникает необходимость рассмотрения принципов обеспечения комплексной защиты финансового объекта.

Что касается субъектов информационной сферы, то они могут быть разделены по целям их участия в общественных отношениях, которые непосредственно связаны с информацией и информационной инфраструктурой:

- на участвующих в регулируемых правом общественных отношениях по поводу объекта безопасности в качестве обладателей информации или обладающих правомочиями владеть, пользоваться и распоряжаться составляющими информационной инфраструктуры;

- реализующих интересы, направленные на нанесение ущерба свойствам объектов информационной безопасности;

- осуществляющих деятельность в области обеспечения информационной безопасности информации и информационной инфраструктуры.

При этом субъекты, цель которых состоит в нанесении ущерба свойствам объектов информационной безопасности создают угрозы информационной безопасности. Так, анализ сущности и содержания нормативных правовых актов Российской Федерации в области информационной безопасности позволяет сформулировать правовую модель информационной безопасности, предоставляющую наиболее полное понятие правовой основы информационной защиты (рисунок 6).

Рисунок 6. Правовая модель информационной безопасности

Таким образом, правовая модель информационной безопасности позволяет представить область деятельности организаций и ее непосредственных участников, а также правовые отношения, которые возникают при сборе, обработке, хранении, передаче и дальнейшем уничтожении и других действий, производимых с информацией[18].

Говоря об основных составляющих информационной безопасности, необходимо сказать о том, что сегодня актуальность управления инцидентами информационной безопасности сегодня является важной частью систем информационной безопасности в любой современной организации. В связи с этим, помимо теоретических и документальных основ совершения инцидентов информационной безопасности, рассматривается роль инструментов и средств расследования инцидентов информационной безопасности.

Особое внимание в современных условиях необходимо уделять корпоративной культуре, элементы которой в противовес инсайдерским угрозам, могут в полной мере создать корпоративный дух, который бы способствовал повышению уровня внутреннего настроя члена данного коллектива не только на самоорганизацию, но и защиту интересов организации собственной осознанной деятельностью.

Корпоративная культура формируется постепенно вместе с развитием персонала и самой организации, а не происходит за несколько дней. И она есть не в бумажных массивах, а в умах каждого из нас, в наших действиях и стремлениях. Этот механизм защищает информацию не менее эффективно, чем современные технологии.

Таким образом, информационная безопасность является составной частью общей и национальной безопасности и охватывает все сферы деятельности государства, гражданина, а также различных организаций и бизнеса.

2.2 Проблемы информационного права и его роль в современном обществе

Переход человечества к информационному обществу, безусловно, характеризует современное общество, это является закономерным этапом цивилизационного развития. Интернет, его возникновение и развитие - это один из главных аспектов этого глобального процесса.

Право на информацию в России конституционно закрепилось более десяти лет назад. За эти годы принято немало законов, регулирующих информационную сферу. Созданы научно-исследовательская и учебная дисциплины, которые составляют информационное право.

Информационное пространство все больше расширяется с помощью информационных технологий и выходит за рамки правомочий некоторых государств, а также национальных систем законодательства и права.

Информационное право является одной из сложнейших сфер права, что обусловлено его специфическим предметом – общественными отношениями в области информации, использованием информационных технологий и защитой информации.

Важной проблемой информационного права является понимание слова «свобода» в праве, в законе, в правовых отношениях и правоприменительной практике. Очень важно установить связь между категорией «свобода» трактуя конституционные положения о свободе слова, мысли, поиска, а также, получения, передачи, производства и распространения информации.

Вопросы информационного права рассматривают проблему мониторинга законодательства и правоприменительной практики. Изначально этот вопрос относили к научно-прикладной области. Однако, проблема мониторинга права, которая ориентирована на методы, принципы и индикаторы оценки результата, не требует индивидуальной теории. Немного внимания практически всех областей права, уделяется проблемам оценки и анализа действующего законодательства, к перспективам его развития.

Особо важной задачей на современном этапе является защита информации в автоматизированных системах, в частности систем обработки данных (АСОД), в рамках которой необходимо обеспечить достоверность, сохранность и конфиденциальность информации[19]. Можно отметить, что нормальное функционирование ни одной системы просто невозможно без соблюдения данных базовых правил.

Совокупность данных, содержащая необходимые сведения, которые подлежат защите, является элементом защиты. Под достоверностью информации понимают правильность и ее точность. Для того, чтобы достичь нужного уровня достоверности в автоматизированной системе обработки данных применяют специальные методы повышения достоверности информационной обработки, основой которых является введение одного из трех видов избыточности: информационной, временной или структурной.

Как было подчеркнуто выше, еще одной не менее важной, чем обеспечение достоверности данных, является задача обеспечения сохранности этой информации в автоматизированных системах. Для достижения нужного уровня сохранности информации в АСОД применяются также специальные методы, имеющие в зависимости от вида их реализации следующую классификацию: организационные и аппаратно-программные.

Таким образом, основные элементы, которые подлежат защите в АСОД:

- исходные данные, которые поступили в АСОД непосредственно от пользователей, абонентов и, безусловно, взаимодействующих систем, на хранение и обработку;

- производные данные, которые были получены в АСОД посредством обработки исходных и произвольных данных;

- различные нормативно-справочные, вспомогательные, а также служебные данные, включая при этом включая данные системы защиты;

- программы, непосредственно применяющиеся для обработки данных, организации, обеспечения функционирования АСОД и защиты информации;

- алгоритмы, на основе которых и разрабатывались программы, в том случае, если они находятся на объектах, которые непосредственно входят в состав АСОД;

- методы и модели, на основе которых велась разработка алгоритмов, в случае, если они находятся на объектах, которые входят в состав АСОД, безусловно;

- постановки задач, на основе которых разрабатывались методы, модели, программы и алгоритмы (если они находятся на объектах, входящих в состав АСОД);

- техническая, технологическая и другая документация, находящаяся на объектах АСОД.

Говоря об отечественном бизнесе в данном аспекте, отметим, что в России, к сожалению, не проводятся исследования, направленные на выявление нарушений информационной безопасности бизнеса[20]. Связано это с тем, что компании, пострадавшие от хакерских атак, стараются не афишировать данные факты, а это не позволяет выявить несанкционированные проникновения в их информационные сети.

Управленческий учет, данные которого наглядно показывают все особенности работы предприятия, является общепризнанной в мировой практике информационной системой, которая обеспечивает потребности руководителя для непосредственной разработки и дальнейшего принятия управленческого решения[21].

Потребности современного бизнеса в снижении всевозможных рисков, а также необходимость выполнения требований нормативных актов по защите информации, приводят к созданию системы обеспечения информационной безопасности (СОИБ) предприятия. СОИБ предполагает наличие процессов обеспечения информационной безопасности (ИБ).

Целью построения СУИБ является выбор соответствующих мер управления безопасностью, которые предназначены для защиты информационных активов и которые гарантируют доверие заинтересованных сторон. Процессы управления должны выполнять следующие функции: прогнозные, оценка эффективности мер и средств, реагирование на изменчивость бизнес-процессов, своевременное обнаружение проблем в СОИБ[22].

Вместе с тем, новый этап автоматизации технологических процессов породил и появление определенных проблем, связанных с возникновением серьезных уязвимостей автоматизированных систем обработки данных[23]. В результате сегодня данные автоматизированные системы часто становятся объектом для различного рода злоумышленников и проведения серьезных кибератак.

В связи с чем сегодня четкое конструирование бизнес-системы просто невозможно без информационной инфраструктуры, важной составляющей которой является защита информационных активов в составе активов предприятия.

Поддержка и защита системы управления предприятием подразумевает прежде всего поддержку и защиту самих бизнес-процессов, а также развитие инфраструктурной составляющей бизнес-системы, и в частности информационной, за счет преодоления инфраструктурной и информационной разобщенности подразделений предприятия. Защита информационных активов заключается в поддержании целостности, доступности и, если требуется, конфиденциальности информации в бизнес-системах.

Проведенный анализ возможных угроз показал, что информационная инфраструктура должна обладать свойством защищенности информации, которая непосредственно используется в обработке данных.

Данное свойство характеризует способность обеспечивать защиту от несанкционированного получения, изменения, уничтожения или использования коммерческой, служебной или технологической информации.

Однако процессный подход к организации и управлению хозяйственной деятельностью предприятия обусловливает необходимость применения процессно-ориентированного подхода и к формированию самой инфраструктуры защиты информации бизнес-процессов[24].

Организация инфраструктуры защиты информации обработки данных должна производиться в соответствии со следующими принципами[25]:

- системности;

- комплексности;

- непрерывности защиты;

- разумной достаточности;

- гибкости управления и применения;

- простоты применения защитных мер и средств.

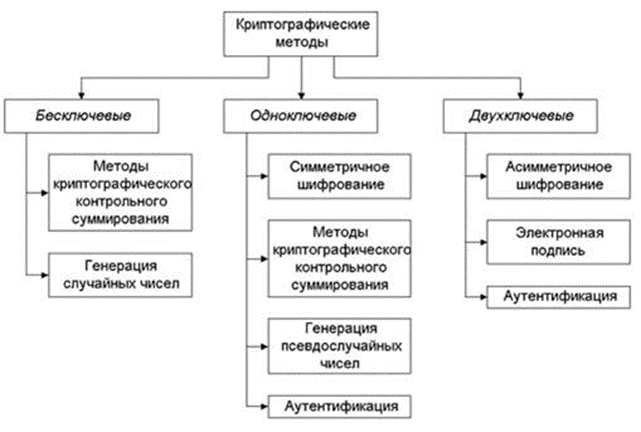

Одной из наиболее известной сегодня технологией защиты информации является криптография (шифрование). Ее основной целью является обеспечение секретности, трансформация данных в форму зашифрованную, которую можно получить только при наличии специального ключа.

В основе криптографической защиты информации лежит шифрование — преобразование данных к такой форме, при которой их не могут прочитать те лица, для кого они не предназначены. Основным направлением использование средств криптографической защиты является кодирование и передача зашифрованных данных по каналам связи, хранение информации в зашифрованном виде.

Криптографические средства защиты обеспечивают основные составляющие защищаемой информации: конфиденциальность, целостность и доступность, а так же обеспечение аутентификации (подлинности) и подтверждение авторства.

В криптографии определены некоторые методы. Их можно подразделить в зависимости от количества ключей, которые используются в соответствующих алгоритмах: двухключевые, одноключевые, бесключевые (рисунок 7).

Рисунок 7. Криптографические методы защиты информации в АСОД

Следует также отметить и остальные криптографический метод, такой как аутентификация, которая может быть, как простой, например, парольной, так и сложной - с использованием биометрических средств.

Один из наиболее важных компонентов при организации информационной защиты является аутентификация. Суть данной технологии заключается в следующем: чтобы пользователь мог правомерно получить какой-либо ресурс, сначала будет проведена подлинность личных данных. После получения запроса на допуск к использованию ресурса, сервер, который непосредственно предоставляет данный ресурс, передаст управление серверу аутентификации. Затем остается дождаться положительного ответа.

Основной принцип, использующийся при этой технологии представляет собой следующую схему: пользователь знает некоторое кодовое слово, которое затем он посылает серверу для аутентификации. Использование стандартных паролей лежит в основе одной из схем аутентификации. Ввод пароля осуществляется непосредственно вначале, иногда и в конце сеанса работы с компьютерной схемы.

Поэтому обычно используются методы с применением одноразовых паролей. То есть, чтобы перехватить такой пароль или воспользоваться им еще раз злоумышленнику, просто навряд ли удастся. Генерация таких паролей производится с помощью программных генераторов. Важно отметить, что для приведения устройства в действие, пользователь должен знать секретное слово. Это является обязательным условием.

Электронной подписью (ЭП) является особый реквизит документа, позволяющий проверить принадлежность подписи владельцу, установить отсутствие искажения информации электронного документа с момента формирования ЭП, а также подтвердить сам факт подписания документа.

Сама система электронной подписи предполагает, что у каждого пользователя интернета существует свой так называемый секретный ключ, который и используется для формирования подписи. Для проверки цифровой подписи также имеется открытый ключ, который соответствует секретному ключу и известен определённому кругу пользователей.

Сертификатом ключа является электронный документ, связывающий данные для проверки цифровой подписи с определённым лицом и заверяющийся электронной подписью центра сертификации ключей.

Антивирусная программа (антивирус) – это специализированная программа, назначение которой состоит в обнаружении вредоносных программ, вирусов на компьютере, для их удаления (или карантина) и восстановления заражённых (модифицированных) такими программами файлов, а также является профилактикой – предотвращением заражению (модификации) файлов или операционной системы вредоносным кодом.

На данный момент антивирус должен обеспечивать:

- защиту от проникновения всех уже известных типов вредоносных программ (в том числе с помощью технологий, позволяющих обнаруживать модификации ранее найденного);

- поддержание системы защиты в контролируемом состоянии;

- гарантированное получение обновлений;

- после получения обновлений - обнаружение и уничтожение (но не откат действий) ранее запущенных вредоносных программ.

Сегодня наблюдается тенденция включения корпоративных сетей в Интернет, для некоторых это даже является основой. Чтобы обеспечить полноценную и комплексную защиту корпоративных сетей информации применяются системы (комбинации систем), которые позволяют поделить сеть на несколько частей и реализовать определенный набор правил. Такие системы получили название - брандмауэры. Действительно, с точки зрения экономических затрат, защищать отдельные компьютеры предприятию невыгодно, поэтому обычно и защищают всю сеть.

Межсетевые экраны (брандмауэры) - локальные или функционально-распределенные программные (программно-аппаратные) средства, контролирующие информационные потоки входящие в информационную систему, или исходящие из нее. Примерами межсетевых экранов являются WinGate, NetLimiter, Eagle, ANS InterLock, Sidewinder Security Server.

Функцией межсетевого экрана является определение каждого входящего или исходящего пакета одним из наборов предопределенных решений, таких, как принять или отклонить.

Резюмируя вышесказанное, следует подчеркнуть, что обеспечение информационной защиты в современных автоматизированных системах сегодня представляет собой целый спектр мероприятий, главная цель которых обеспечение достоверности, сохранности и конфиденциальности информации. Безусловно, защитить полностью информацию нельзя, но выполнение выше обозначенных мер существенно снижает риск порчи, уничтожения или перехвата информации, что, в свою очередь, уже является хорошим и эффективным гарантом безопасности.

Отметим, что принцип свободы массовой информации является ключевым принципом правового регулирования. Кроме этого, он нашел свое прямое отражение и в других принципах, к примеру, принцип судебного разрешения споров, идеологического разнообразия, а также баланса интересов и принцип невмешательства в деятельность СМИ. При этом все обозначенные принципы закреплены в Конституции РФ, а также, соответственно, играют одну из ключевых ролей в рассмотрении судами дел, которые связаны с распространением массовой информации.

Подчеркнем, что в сфере массовой информации механизмы правового регулирования сводятся к регулированию общественных отношений в данной сфере. Однако само понятие регулирования в данном случае скорее употребляется, прежде всего, не в аспекте прямого воздействия или упорядочивания, а направления данных общественных отношений на такие принципы демократического государства, как свобода слова, свобода выражения мнений, идеологическое разнообразие, право на доступ к информации и т.д.

Стремительно развивающаяся сфера отношений в информационной среде нуждается в социальных регуляторах и правовом регулировании. В условиях глобализации встает вопрос об изучении связи информации и права. На пороге развития правового регулирования отношений и его методов, которые связаны с информацией и с ее энергетикой, возникают вопросы и проблемы, не решив которые двигаться к новым рубежам становиться очень тяжело, а иногда невозможно. Ввиду современного этапа развития общественных отношений эта проблема получила название «информационное общество».

Вторая проблема информационного права заключается в представлении информации как предмета правового регулирования и ресурса социального развития. Данные значения информации требуют коррекции отдельно, каждое само по себе. Нужно определить их связь, построение и синхронность основы их использования, которая может стать новым этапом развития цивилизации, поможет отойти от таких укоренившихся качеств, как бюрократия, тенократия и организационные свойства, которые стоят на пути к новым продвижениям и испытаниям, ведущим общество к новой жизни.

Проблема информационно пространства возникла при выделении информации в отдельную самостоятельную отрасль. Информационное пространство, в общем понимании, - это особая оболочка жизненного пространства планеты. Информационное пространство, как область распространения информации и наполнения ею среды вокруг, которая не совпадает с территориальными границами страны и имеет смешанный тип наполнения.

Информационное пространство формируется с помощью информационно-технологической инфраструктуры, оно создается в истоках информационной среды всей планеты и потребляется неограниченным, а иногда ограниченным количеством пользователей. Основным информационно-технологическим ресурсом, который реализует это пространство, является Интернет.

ЗАКЛЮЧЕНИЕ

Таким образом, по итогам моего исследования были решены следующие задачи:

- изучено понятие и основные задачи информационной безопасности;

- рассмотрены уровни информационной безопасности;

- рассмотрены проблемы информационного права и его роль в современном обществе.

Обобщая все вышесказанное ранее, стоит подчеркнуть, что сегодня вопрос информационной безопасности остро стоит не только на уровне различных организаций, но и государства и, соответственно, отдельных граждан. По этой причине важным является именно обеспечение их конституциональных прав на получение достоверной информации, на ее использование в интересах осуществления законной деятельности учреждений, а также на защиту государственной, коммерческой, семейной, личной и других видов тайн.

В настоящее время эксперты сходятся во мнении, что люди сегодня являются самым слабым звеном систем информационной безопасности компаний, но эта ситуация явно может и должна измениться. Для этого необходимо не просто разъяснить сотрудникам обязанности по безопасности и реагированию на инциденты, но, в первую очередь, необходимо обеспечить, чтобы привычкой стало понимание вероятных последствий для безопасности практически всех действий сотрудника.

Представляя такое явление, как корпоративная культура, в противовес инсайдерским угрозам, можно заметить, что все проанализированные ее элементы вполне самостоятельно и в совокупности могут создавать необходимый корпоративный дух, который способствует не только внутреннему деловому и эмоциональному сплочению коллектива ради достижения заданных целей своей организации, но и повышает внутренний настрой индивидуума - члена этого коллектива на самоорганизацию, на защиту интересов организации собственной осознанной деятельностью.

Таким образом, можно заметить, что сегодня информационная безопасность, особенно в IT-секторе, становится очень актуальной темой в современном информационном обществе. Поэтому обеспечение максимально эффективной защиты информации является задачей каждого человека, потому что в современном обществе информация играет очень важную роль.

Особое внимание стоит обратить на то, что наиболее важным источником данных анализа эффективности системы обеспечения информационной безопасности, а также корпоративной культуры сегодня является процесс управления возможными инцидентами информационной безопасности. Как результат, необходимость управления инцидентами возникает не только в рамках обеспечения ИБ, но и при управлении ИТ-инфраструктурой в целом.

Кроме этого для понимания основных проблем безопасности компании целесообразно выполнить тщательный анализ внешней и внутренней среды бизнеса, выделить те компоненты, которые действительно имеют значение, провести сбор и отслеживание информации по каждому компоненту и на основе оценки реального положения выяснить состояние компании и причины этого положения.

Проведенное исследование показало, что таких методов сегодня предостаточно. Полноценная и современная информационная безопасность учреждений предполагает постоянный контроль всех событий, существенно влияющих на надежность информационной защиты.

В заключение остается лишь подчеркнуть, что проблемы информационной безопасности тесно связаны с объективными тенденциями становления информационного общества. Решение данных проблем просто необходимо и более того возможно в соответствующем правовом поле, при обязательном обеспечении уравновешенные интересы личности, общества и государства.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Алексеев, Д.М. Реагирование на инциденты информационной безопасности: цели и алгоритм / Д.М. Алексеев, К.Н. Иваненко, В.Н. Убирайло // Инновационная наука. – 2016. - № 9. – С. 42-43.

2. Бушмелева, Н.А. Формирование компетенций в области информационной безопасности в системе высшего педагогического образования / Н.А. Бушмелева, Е.В. Разова // Научно-методический электронный журнал «Концепт». – 2017. – Т. 2. – С. 537–544.

3. Вериго, А.А. Оценка уязвимостей автоматизированных систем управления технологическими процессами / А.А. Вериго, Г.П. Цапко, А.С. Каташев // Технические науки. – 2016. - № 11. – С. 47-49.

4. Волошин, Б.В. Об особенностях построения системы управления информационной безопасностью автоматизированной системы / Б.В. Волошин, В.Г. Жуков // Актуальные проблемы авиации и космонавтики. – 2015. – Том 1. – С. 485-487.

5. Голубчиков, С.В. Уровни и правовая модель информационной безопасности (защиты информации) / С.В. Голубчиков, В.К. Новиков, А.В. Баранова // Программные продукты и системы. – 2017. - № 2. – С. 320-323.

6. Грошева, Е.К. Информационная безопасность: современные реалии / Е.К. Грошева, П.И. Невмержицкий // Бизнес-образование в экономике знаний. – 2017. - № 3. – С. 35-37.

7. Ефимов, Е. Н. Информационная безопасность и бизнес-процессы компании / Е. Н. Ефимов, Г. М. Ланицкая // Известия Южного федерального университета. Технические науки. – 2013. – С. 253-260.

8. Жуков, В.Г. Прецедентный анализ инцидентов информационной безопасности / В. Г. Жуков, А. А. Шаляпин // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2013. - № 2. – С. 19-24.

9. Зырянова, Т.В. Интеграция автоматизированных систем управления бизнес-процессами компании как составляющая унифицированного стандарта управленческого учета / Т.В. Зырянова, Ю.С. Тарновская // Международный бухгалтерский учет. – 2012 - № 35. – С. 27-36.

10. Иванов, К.К. Защита информации в автоматизированных системах / К.К. Иванов, Р.Н. Юрченко, А.С. Ярмонов // Молодой ученый. - 2016. - № 29. - С. 22-24.

11. Исангулова, Л.И. Информационная безопасность банковской деятельности / Л.И. Исангулова, Л.А. Галикаева // Информационная безопасность в сети Интернет: проблемы и пути решения. - 2017. – С. 52-54.

12. Истрафилов, Т.Р. Защита персональных данных в банковской сфере / Т.Р. Истрафилов, Н.Х. Почанина // Информационная безопасность в сети Интернет: проблемы и пути решения. - 2017. – С. 55-58.

13. Козырь, Н.С. Корпоративная культура как элемент национальной безопасности государства / Н.С. Козырь, А.А. Мальков // Национальные интересы: приоритеты и безопасность. – 2015. - № 44. – С. 53-66.

14. Куликов, Г.Г. Автоматизированные информационные системы в экономике: учебное пособие / Г.Г. Куликов, Е.А. Дронь, М.А. Шилина, Ю.О. Багаева: Уфимск. гос. авиац. техн. ун-т. - Уфа: УГАТУ, 2013. - 186 с.

15. Лагутенков, А.А. Влияние факторов корпоративной культуры и безопасности информационных технологий на экономическую эффективность российских компаний / А.А. Лагутенков // Символ науки. – 2017. - № 02-1. – С. 84-90.

16. Лободина, А.С. Информационная безопасность / А.С. Лободина, В.В. Ермолаева // Молодой ученый. - 2017. - №17. - С. 17-20.

17. Полякова, Т.А. Организационное и правовое обеспечение информационной безопасности: Учебник и практикум для бакалавриата и магистратуры. / под ред. Т. А. Поляковой, А. А. Стрельцова. – М.: Издательство Юрайт, 2016. – 325 с.

18. Стельмашонок, Е.В. Организация информационной защиты бизнес-процессов // Прикладная информатика. 2016. - № 2 – С. 42-57.

19. Тимиргалеева, Р.Р. Проблемы обеспечения информационной безопасности и непрерывности бизнеса / Р.Р. Тимиргалеева, И.Ю. Гришин // Концепт. – 2017. - № 9. – С. 1-7.

20. Шободоева, А.В. Развитие понятия «Информационная безопасность» в научно-правовом поле России / А.В. Шободаева // Известия Байкальского государственного университета. – 2017. - № 1. – С. 73-78.

-

Шободоева, А.В. Развитие понятия «Информационная безопасность» в научно-правовом поле России / А.В. Шободаева // Известия Байкальского государственного университета. – 2017. - № 1. – С. 75. ↑

-

Полякова, Т.А. Организационное и правовое обеспечение информационной безопасности: Учебник и практикум для бакалавриата и магистратуры. / под ред. Т. А. Поляковой, А. А. Стрельцова. – М.: Издательство Юрайт, 2016. – С. 11. ↑

-

Бушмелева, Н.А. Формирование компетенций в области информационной безопасности в системе высшего педагогического образования / Н.А. Бушмелева, Е.В. Разова // Научно-методический электронный журнал «Концепт». – 2017. – Т. 2. – С. 537. ↑

-

Шободоева, А.В. Развитие понятия «Информационная безопасность» в научно-правовом поле России / А.В. Шободаева // Известия Байкальского государственного университета. – 2017. - № 1. – С. 76. ↑

-

Там же. С. 76. ↑

-

Грошева, Е.К. Информационная безопасность: современные реалии / Е.К. Грошева, П.И. Невмержицкий // Бизнес-образование в экономике знаний. – 2017. - № 3. – С. 36. ↑

-

Алексеев, Д.М. Реагирование на инциденты информационной безопасности: цели и алгоритм / Д.М. Алексеев, К.Н. Иваненко, В.Н. Убирайло // Инновационная наука. – 2016. - № 9. – С. 15. ↑

-

Исангулова, Л.И. Информационная безопасность банковской деятельности / Л.И. Исангулова, Л.А. Галикаева // Информационная безопасность в сети Интернет: проблемы и пути решения. - 2017. – С. 52. ↑

-

Козырь, Н.С. Корпоративная культура как элемент национальной безопасности государства / Н.С. Козырь, А.А. Мальков // Национальные интересы: приоритеты и безопасность. – 2015. - № 44. – С. 57. ↑

-

Истрафилов, Т.Р. Защита персональных данных в банковской сфере / Т.Р. Истрафилов, Н.Х. Почанина // Информационная безопасность в сети Интернет: проблемы и пути решения. - 2017. – С. 56. ↑

-

Ефимов, Е. Н. Информационная безопасность и бизнес-процессы компании / Е. Н. Ефимов, Г. М. Ланицкая // Известия Южного федерального университета. Технические науки. – 2013. – С. 255. ↑

-

Лободина, А.С. Информационная безопасность / А.С. Лободина, В.В. Ермолаева // Молодой ученый. - 2017. - №17. - С. 18. ↑

-

Козырь, Н.С. Корпоративная культура как элемент национальной безопасности государства / Н.С. Козырь, А.А. Мальков // Национальные интересы: приоритеты и безопасность. – 2015. - № 44. – С. 53. ↑

-

Голубчиков, С.В. Уровни и правовая модель информационной безопасности (защиты информации) / С.В. Голубчиков, В.К. Новиков, А.В. Баранова // Программные продукты и системы. – 2017. - № 2. – С. 320. ↑

-

Алексеев, Д.М. Реагирование на инциденты информационной безопасности: цели и алгоритм / Д.М. Алексеев, К.Н. Иваненко, В.Н. Убирайло // Инновационная наука. – 2016. - № 9. – С. 42. ↑

-

Жуков, В.Г. Прецедентный анализ инцидентов информационной безопасности / В. Г. Жуков, А. А. Шаляпин // Вестник Сибирского государственного университета науки и технологий имени академика М. Ф. Решетнева. – 2013. - № 2. – С. 19. ↑

-

Полякова, Т.А. Организационное и правовое обеспечение информационной безопасности: Учебник и практикум для бакалавриата и магистратуры. / под ред. Т. А. Поляковой, А. А. Стрельцова. – М.: Издательство Юрайт, 2016. – С. 13. ↑

-

Голубчиков, С.В. Уровни и правовая модель информационной безопасности (защиты информации) / С.В. Голубчиков, В.К. Новиков, А.В. Баранова // Программные продукты и системы. – 2017. - № 2. – С. 323. ↑

-

Иванов, К.К. Защита информации в автоматизированных системах / К.К. Иванов, Р.Н. Юрченко, А.С. Ярмонов // Молодой ученый. - 2016. - № 29. - С. 22. ↑

-

Тимиргалеева, Р.Р. Проблемы обеспечения информационной безопасности и непрерывности бизнеса / Р.Р. Тимиргалеева, И.Ю. Гришин // Концепт. – 2017. - № 9. – С. 1. ↑

-

Зырянова, Т.В. Интеграция автоматизированных систем управления бизнес-процессами компании как составляющая унифицированного стандарта управленческого учета / Т.В. Зырянова, Ю.С. Тарновская // Международный бухгалтерский учет. – 2012 - № 35. – С. 29. ↑

-

Волошин, Б. В. Об особенностях построения системы управления информационной безопасностью автоматизированной системы / Б.В. Волошин, В.Г. Жуков // Актуальные проблемы авиации и космонавтики. – 2015. – Том 1. – С. 486. ↑

-

Вериго, А.А. Оценка уязвимостей автоматизированных систем управления технологическими процессами / А.А. Вериго, Г.П. Цапко, А.С. Каташев // Технические науки. – 2016. - № 11. – С. 49. ↑

-

Стельмашонок, Е.В. Организация информационной защиты бизнес-процессов // Прикладная информатика. 2016. - № 2 – С. 48-49. ↑

-

Куликов, Г.Г. Автоматизированные информационные системы в экономике: учебное пособие / Г.Г. Куликов, Е.А. Дронь, М.А. Шилина, Ю.О. Багаева: Уфимск. гос. авиац. техн. ун-т. - Уфа: УГАТУ, 2013. – С. 67. ↑

- Статус нотариуса (Понятие нотариата, его сущность и особенности)

- Правовое регулирование приватизации государственных и муниципальных предприятий ( Понятие, правовое регулирование приватизации)

- Понятие, сущность и особенности российского нотариата

- Роль мотивации в поведении организации (Сущность, виды и основные методы мотивирования персонала)

- Применение проектных технологий как инструмент развития бизнеса

- Значение человека в процессе производства

- Психолого-педагогические особенности развития творческих способностей у детей дошкольного возраста

- Теоретические аспекты управления организационными изменениями

- Понятие и признаки государственной власти

- «Проектирование реализации операций бизнес-процесса «Взаиморасчеты с клиентами»» .

- Современная законодательно-нормативная база защиты государственной тайны (Правовое регулирование государственной тайны)

- «Проектирование реализации операций бизнес-процесса «Развитие и подготовка сотрудников»