«Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации»

Содержание:

Введение

Развитие информационных технологий и повсеместная информатизация общества дают как положительные, так и отрицательные результаты. Увеличение количества информации и информационных потоков в обществе ведет к совершенствованию многих процессов, развитию и улучшению взаимодействия, но также рождает новые угрозы и новый тип злоумышленников, которые оперируют в рамках виртуальных данных.

Важно понимать, что современное общество во всех своих видах деятельности и секторах повсеместно и повседневно использует большие массивы данных, которые обрабатываются, используются или хранятся в различных системах. Здесь стоит отметить, что информацию можно определить, как ресурс с высокой ценностью, поскольку своевременная и подходящая информация может дать гигантское преимущество конкурентам или игрокам на рынке, будь то экономический сектор или как-то повлиять на производство товаров и благ в любом другом. Таким образом информация, как ресурс, имеет ценность, которую необходимо защищать. Из этого следует, что любые типы утечек информации грозят ее обладателям, порой, колоссальными убытками.

Под информацией, которую необходимо защищать, обыватель понимает некую финансовую, трудовую или коммерческую, утечки которых напрямую связаны с экономическими убытками или затраченными средствами. Такая информация непосредственно связана с производством и, да, ее кража может сильно сказаться на экономических аспектах предприятия в целом. Но мы упускаем из вида другой тип информации, который напрямую затрагивает нашу с вами жизнь и утечки которого считаются ничуть не менее серьезными – персональные данные.

Представьте, что спам, приходящий вам на почту, может быть причиной продажи ваших персональных данных третьему лицу или как в результате кражи из компании, где они хранились. Но это самое безобидное, что может произойти при утечки персональных данных. Недостаточная защищенность информационных систем персональных данных может привести к краже денежных средств со счетов, неправомерному использованию чужих кредитных счетов, электронных учетных записей, подписей, электронных машин, получения доступа к другим системам, прочим кражам и так далее. Все это доказывает насколько актуальна проблема информационной безопасности уже сейчас и насколько более серьезной она станет в ближайшем будущем.

Нормативно-правовая база информационной технологий претерпевает изменения из года в год – выходят новые законы, вносятся правки в уже существующие, повсеместно появляются новые прецеденты, которые служат для написания новых актов и регламентов. Поэтому, при разработке системы информационной безопасности, необходимо оглядываться не только на технические факторы реальных проблем, но и на их нормативно-правовые аспекты, которые не менее важны. Таким образом, регламент безопасности информационной системы персональных данных должен включать в себя следующие пункты.

- порядок доступа специалистов к работе в программных комплексах, содержащих персональные данные;

- порядок организации системы разграничения доступа;

- порядок копирования и хранения информации, содержащей персональные данные;

- использование средств информационной безопасности при обработке персональных данных.

Цель этой работы заключается в разработке концепции и структуры построения системы управления инцидентами информационной безопасности в организации. Для выполнения данной цели мы выбрали частную стоматологическую клинику ООО «ССК» и поставили перед собой следующие задачи:

- анализ структуры информационной системы ООО «ССК»;

- определение класса персональных данных, модели угроз и задач информационной безопасности в информационной системе частной клиники;

- оценка существующей системы защиты персональных данных, определение ее уязвимостей;

- предложения по улучшению системы информационной безопасности частной стоматологической клинки ООО «ССК».

Объект исследования: информационная система ООО «ССК»

Предмет исследования: организация работы с персональными данными.

1.Теоретические основы технологии работы с персональными данными

1.1 Угрозы информационных систем и их классификации

Автоматизированные системы обработки информации, в целях разграничения уровней защиты, делятся на классы, в зависимости от важности обрабатываемой информации, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала применяются различные подходы к выбору методов и средств защиты.

Группировка АС в различные классы производится по следующим определяющим признакам:

- режим обработки данных в АС - индивидуальный или коллективный.

- наличие в АС информации различного уровня конфиденциальности;

- уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенными минимальными требованиями по защите. Выбор класса защищенности АС определяется специалистами по защите информации.

Группировка АС в различные классы производится по следующим определяющим признакам:

- уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

- наличие в АС информации различного уровня конфиденциальности;

- режим обработки данных в АС - коллективный или индивидуальный.

По особенностям обработки информации классы подразделяются на три группы. В пределах каждой группы существует иерархия требований по защите в зависимости от конфиденциальности и ценности информации.

Третья группа объединяет АС, в которых работает один пользователь, имеющий допуск ко всей информации, имеющейся на носителях одного уровня конфиденциальности. Эта группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых все пользователи имеют одинаковые права доступа ко всей информации, обрабатываемой и/или хранимой на носителях различного уровня конфиденциальности. Эта группа содержит два класса - 2Б и 2А.

Первая группа - многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. При этом не все пользователи имеют право доступа ко всей информации. Эта группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

Далее мы рассмотрим классификацию угроз безопасности информации в автоматизированных системах.

Угроза безопасности информации – некое действие, либо событие, которые могут повлечь за собой изменение нормальной работы автоматизированной системы. Данные угрозы, как правило, направлены напрямую на информацию, хранящуюся в автоматизированной системе.

Уязвимость информации – состояние системы, при котором некоторые ее характеристики или части можно использовать для реализации угроз безопасности информации.

Действия нарушителя, направленные на выявление и использование какой-либо уязвимости - атака на информационную систему и это является актом реализации угрозы безопасности информации в автоматизированной информационной системе.

Все нарушения режима информационной безопасности информации, в том числе при ее передаче, можно разделить на 3 типа:

- перехват информации;

- модификация информации;

- подмена данных об авторстве информации.

Последствия данных атак можно встретить повсеместно. С их результатами сталкиваются десятки компаний ежедневно. Поддельные email’ы, подделка сертификатов безопасности, подделка доменных имен, перехват трафика и многие другие атаки наносят вредя предприятиям и информационным сетям, а также информации, которая хранится и/или обрабатывается в них.

Как правило, большая часть кибернетических атак приходит извне. Такие атаки нацелены на элементы внутренней сети, напрямую связанные с сетью Интернет: межсетевые мосты, АРМ, сервера, каналы передачи данных, каналы связи и прочее.

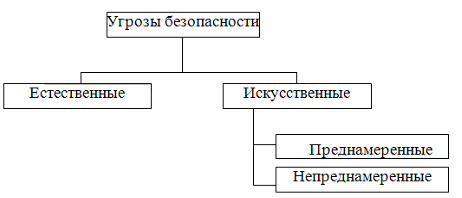

К нынешнему моменту известно довольно большое количество самых различных угроз, связанных с безопасностью информации. Для упорядочивания, следует пользоваться классификациями угроз информационной безопасности. Одна из самых простых классификаций приведена на рис. 1.1.

Рис. 1.2. Общая классификация угроз безопасности

Необходимо провести анализ возможных источников угроз или уязвимостей, способствующих их появлению. Результаты подобного анализа можно рассмотреть на схеме, представленной на рис. 1.2.

Необходимо провести анализ возможных источников угроз или уязвимостей, способствующих их появлению. Результаты подобного анализа можно рассмотреть на схеме, представленной на рис. 1.2.

Рис. 1.2. Модель реализации угроз информационной безопасности

Одними из основных классификаций угроз является намерения субъекта отношений и тип источника воздействия. Угроза может возникнуть вследствие намеренного или непреднамеренного действия, а также она может быть внешней или внутренней. При разборе угроз конфиденциальной информации, мы сталкиваемся с кражей посредством копирования информации, а также, в основном, с утечками. При разборе аспектов целостности информации, мы сталкиваемся с внедрением ложной информации, искажением информации, подменой подлинности авторства информации. При обеспечении доступности информации, возникает угроза ее блокирования, либо уничтожение как самой информации, так и средств ее обработки.

Чтобы оценить угрозы информационной безопасности сети, необходимо, в первую очередь, определить тип данных, которые используются в ней, определить ее класс. Затем произвести анализ угроз безопасности и разделить с помощью классификаций. Данные шаги позволят нам более точно расставить приоритеты при построении системы информационной безопасности, поскольку мы сможем ранжировать угрозы по их направленности, а также по степени их значимости.

Основными источниками внутренних отказов являются:

- пренебрежение правилами эксплуатации информационной системы со стороны сотрудников;

- нарушения нормальной работоспособности системы вследствие ошибок пользователей;

- ошибки программного кода;

- технические неполадки;

Наиболее распространенными ошибками в информационных системах, являются непреднамеренные ошибки сотрудников, которые влекут за собой различного рода последствия: от незначительных перебоев системы, до уничтожения целых массивов данных. Подобные угрозы, как правило, возникают именно из-за халатности персонала. Порядка 70% всех угроз информационной безопасности приходится на долю именно непреднамеренных действий сотрудников.

Очевидно, что самый эффективный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль. Для решения данного типа угроз следует вводить строгую регламентацию действий сотрудников.

Для противодействия данному типу угроз необходим жестко регламентировать действия сотрудников в различных ситуациях, дабы избежать форс-мажоров, а также ограничивать их доступ и возможности в системе строго декларированными возможностями в рамках их профессиональных обязанностей.

Остальные угрозы доступности можно классифицировать по компонентам компьютерной сети, на которые нацелены угрозы: отказ пользователей, внутренний отказ сети, либо отказ инфраструктуры.

Касательно пользователей рассматриваются следующие угрозы:

- невозможность работать с системой в силу отсутствия соответствующей подготовки (неумение интерпретировать диагностические сообщения, неумение работать с документацией, недостаток общей компьютерной грамотности и т.п.);

- невозможность работать с системой из-за отсутствия сопутствующей технической поддержки (недостаток документации, отсутствие справочной информации и т.п.);

- нежелание работать с информационной системой (чаще всего проявляется либо при необходимости осваивать новые возможности, либо при расхождении между запросами пользователей и возможностями информационной системы).

По отношению к обеспечивающей инфраструктуре рассматриваются следующие угрозы:

- нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования; разрушение или повреждение помещений;

- невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Важно понимать, что несанкционированный доступ к информации тем или иным образом, является одним из главных типов угроз для системы информационной безопасности предприятия. Давайте рассмотрим каким образом реализуется данная угроза:

- физическое проникновение в защищаемые помещения. Защитой от данного типа угроз являются системы контроля управления доступом, системы сигнализации, видеонаблюдения;

- несанкционированный доступ, обусловленный с использованием доступа к сетевым ресурсам. Защитой от данного типа угроз является система сетевой безопасности с использованием специализированного программного обеспечения;

- несанкционированный доступ, связанный с возможностью авторизации в программных комплексах, либо сетевых ресурсах предприятия. Защитой от данного типа угроз является система аутентификации. Источниками угроз в данном случае являются: ошибочные, либо преднамеренные действия операторов, преднамеренные действия посторонних лиц .

1.2 Цели и задачи проектной части

Цель проектирования в рамках данной работы является разработка системы информационной безопасности приложений для медицинского учреждения.

Задачи проектирования:

- анализ организационной структуры предприятия;

- анализ структуры автоматизированной системы предприятия;

- изучение существующих технологий защиты персональных данных, определение направлений ее совершенствования;

Специфика работы медицинских учреждений связана с обработкой информации о состоянии здоровья пациентов, что согласно действующим стандартам относит информационную систему к классу ИСПДн - К1. Таким образом, обязательными компонентами системы защиты информации будут являться:

- организационное обеспечение информационной безопасности (наличие ответственных специалистов или подразделения по защите информации);

- обеспечение сохранности носителей персональных данных;

- использование сертифицированных средств защиты информации;

- наличие специалистов, ответственных за обеспечение требований к работе с персональными данными;

- разграничение доступа к системным журналам;

- учет полномочий пользователей в специальной номенклатуре дел, контроль активности учетных записей.

2. Разработка концепции и структуры построения системы управления инцидентами информационной безопасности в организации

2.1. Общая характеристика объекта исследования

Объектом исследования работы является частная стоматологическая клиника «ССК». Стоматология в Москве, как, в прочем, и любая другая медицинская отрасль, имеет достаточно большую конкуренцию в силу обилия множества частных клиник. Именно поэтому вопрос о защите информации от утечек и НСД необходимо рассматривать в числе самых первых, ведь в эту информацию входят не только сведения о самих докторах, но и списки пациентов.

На сегодняшний день, общее количество базы пациентов клиники «ССК» не превышает порога в 100.000 человек и, учитывая общую специфику информации, как было сказано выше, построение системы информационной безопасности будет производиться для ИСПДн – К1. Обоснование присвоения данной категории будет дан далее.

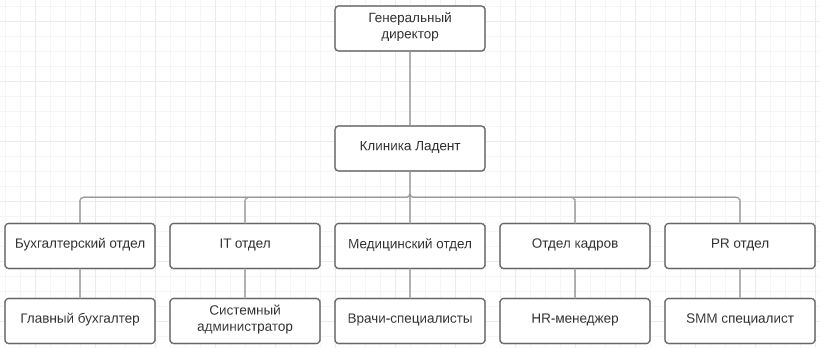

Схема организационной структуры частной стоматологической клиники «ССК» показана на рис.2.1.

Рис. 2.1. Организационная структура частной стоматологической клиники «ССК»

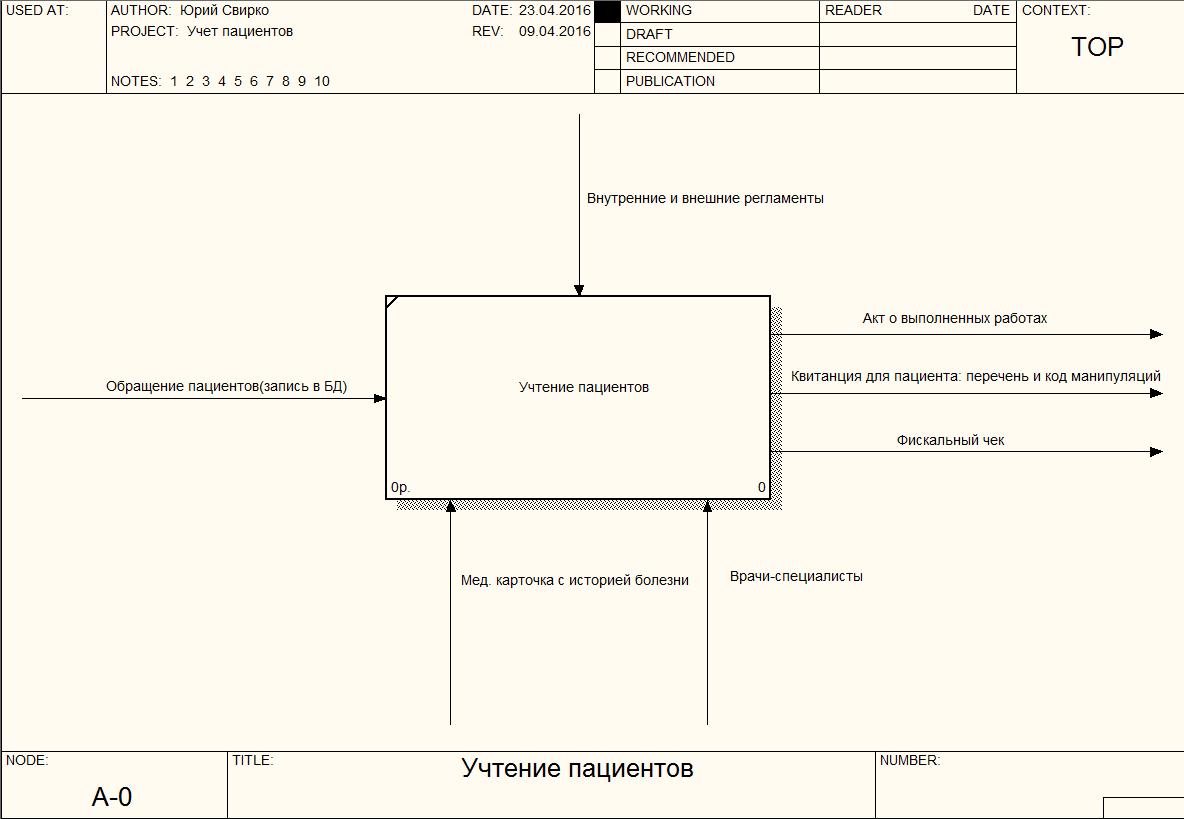

Далее необходимо рассмотреть более подробно как происходит учет пациентов для понимания того, какая информация обрабатывается в КС компании «ССК», а также какая получается на выходе.

Для этого воспользуемся методологией функционального моделирования IDEF0. Ниже показана диаграмма учета пациентов.

Рис. 2.2. Диаграмма учета пациентов

Как показано на рис.2.2, в рамках учета пациентов входным информационным потоком является обращение пациента, которое вкупе с личными данными, вносится в электронном виде в БД клиники для обработки и последующего учета. На основе обработки создается история болезней и назначается врач-специалист, ответственный за проведение всех необходимых лечебных процедур. Все вышеперечисленное проводится в рамках регламентов РФ по здравоохранению, а также внутренних регламентов клиники по проведению медицинских и организационных мероприятий. На выходе мы получаем всю необходимую финансовую информацию по операциям в виде чеков, актов и записей в БД клиники. Так же, происходит обновление истории болезней пациентов с внесением процедур в них. Таким образом, в целом, мы получаем следующие ключевые пункты учета пациентов:

- ведение картотеки пациентов;

- запись на прием пациентов;

- учет процедур;

- ведение истории болезни.

В таблице 2.1 приведены бизнес-процессы частной стоматологической клиники, связанные с обработкой персональных данных.

Таблица 2.1. - Бизнес-процессы, связанные с обработкой персональных данных в условиях частной стоматологической клиники «ССК»

|

Бизнес-процесс |

Объект защиты информации |

|

Ведение истории болезни |

Данные о состоянии здоровья пациента, адресная информация |

|

Ведение картотеки пациентов |

Адресная информация, паспортные данные |

|

Проведение медицинских процедур |

Данные о состоянии здоровья пациента |

|

Учет кадровых данных работников |

Персональные данные сотрудников |

|

Бухгалтерский учет клиники |

Данные о финансовом состоянии клиники, коммерчески значимая информация |

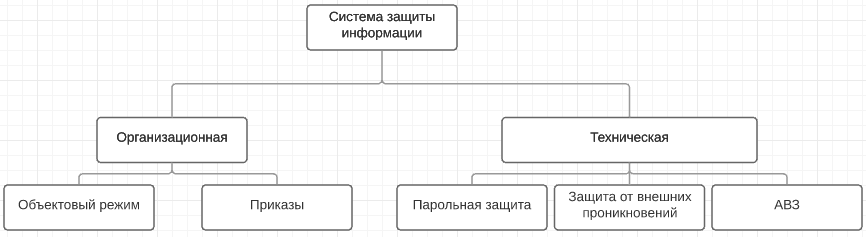

Компоненты системы защиты информации в частной стоматологической клинике приведены на рисунке 2.3.

Рис. 2.3. Система защиты информации в частной стоматологической клинике

Как показано на рисунке 2.3, система защиты информации организована по линейно-функциональному принципу. В клинике «ССК» существует слабовыраженный отдел информационной безопасности, входящий в IT отдел. Таким образом, защита информации осуществляется вместе с системными администраторами из IT отдела. В этом и заключается одна из основных проблем данной частной клиник на нынешний момент – именно в отсутствие профильных специалистов по защите информации и выполнение смежных ролей сетевыми администраторами. Необходимо создать группу информационной безопасности в рамках самостоятельного отдела, которая бы выполняла следующие функции:

- разработка локальных нормативных документов в области защиты информации

- ведение журналов, связанных с технологией информационной безопасности

- вопросы организации пропускного и внутриобъектового режима,

- работа комиссий,

- выдача носителей информации, их маркировка,

- расследование инцидентов информационной безопасности

- установка и настройка криптографического ПО;

- установка системы антивирусной защиты;

- установка специализированного программного обеспечения в области защиты информации;

- настройка и обслуживание систем видеонаблюдения, системы контроля управления доступом.

2.2. Характеристика структуры автоматизированной системы клиники

В рамках выполнения данной работы мной было проведено изучение структуры информационной системы частной стоматологической клиники.

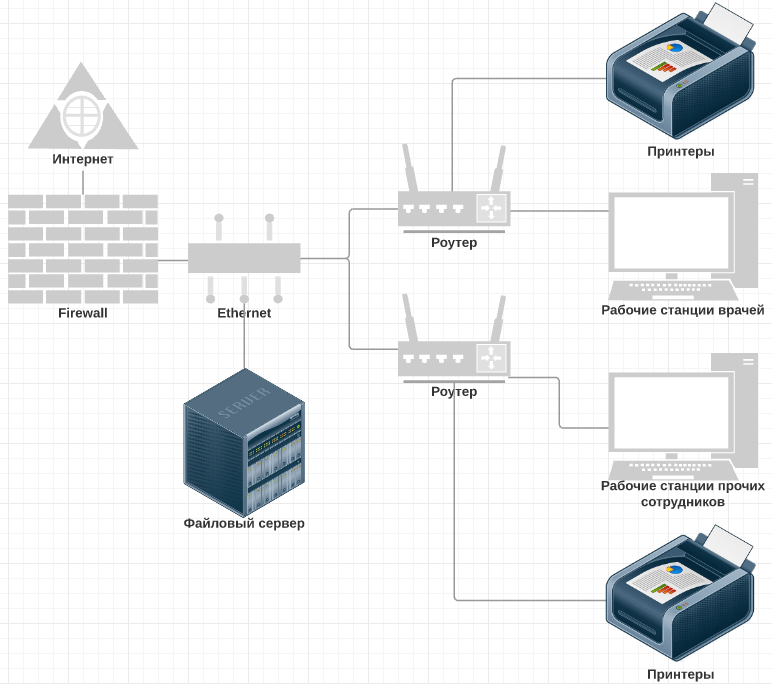

В информационной системе частной клиники используется локальная вычислительная сеть Ethernet, в которую включены:

- 30 рабочих станций врачей-специалистов, регистратуры, отдела бухгалтерского учета, специалистов отдела кадров, IT отдела, PR отдела;

- 4 сетевых принтеров;

- 1 файловый сервер.

Соединение осуществляется через роутеры.

Схема локальной сети частной стоматологической клиники приведена на рисунке 2.4.

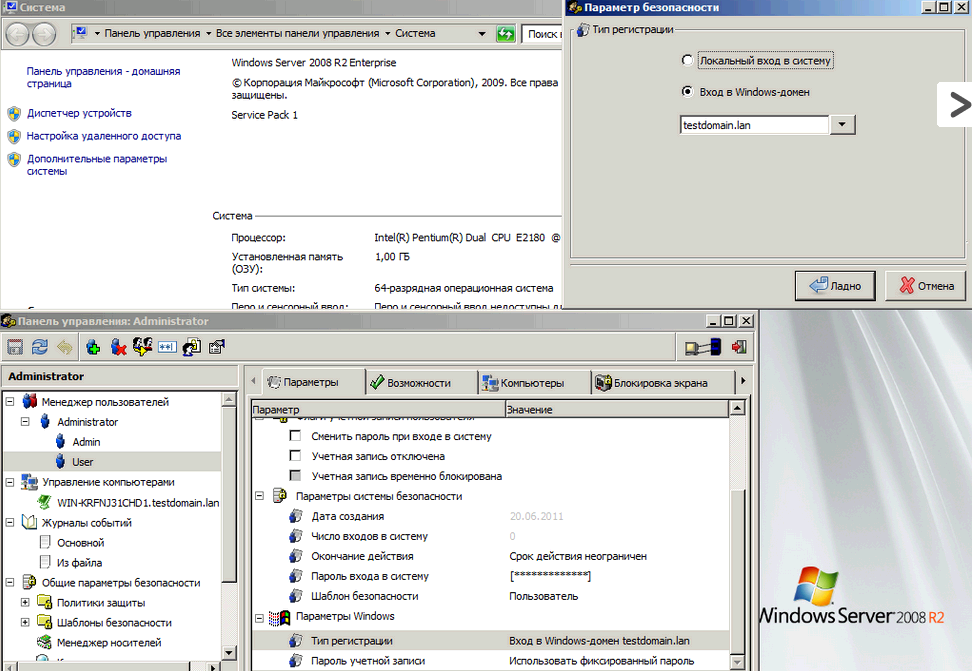

Системное программное обеспечение основано на:

- серверная операционная система Windows Server 2010, в работе которых используются возможности контроля учетных записей пользователей средствами Active Directory. Применяются политики контроля разграничения доступа пользователей, проводится сбор данных о рабочих станциях;

- операционные системы Windows XP/7 на рабочих станциях, наличие которых позволяет работать с возможностями Active Directory, а также другими возможностями.

Рис. 2.4. Схема локальной вычислительной сети

Средства защиты сети:

- в качестве антивирусной защиты выбрано решение от АО «Лаборатория Касперского», которое так же состоит в перечне СЗИ от ФСТЭК: Kaspersky EndPoint Security 10.0. Сервер антивирусной защите развернут на файловом сервере, управление антивирусной защитой осуществляется через ПО Kaspersky Administration Kit на сервере.

- Почтовый сервер на базе Lotus от IBM. Позволяет организовывать внутриорганизационный документооборот, а также возможность использования внешних электронных адресов.

- Межсетевой экран ViPNet Coordinator

Схема программной архитектуры частной стоматологической клиники «ССК» приведена на рисунке 2.5. Особенности функционирования программного обеспечения описаны в таблице 2.3.

По заявке руководства частной стоматологической клиники «ССК» был проведен аудит информационной системы частной стоматологической клиники, по результатам которого были определены классы обрабатываемых персональных данных, а также класс информационной системы. Согласно акту классификации персональных данных в частной стоматологической клиники «ССК» был присвоен класс К1, класс информационной системы – 1Г. В таблице 2.2. приведена схема параметров обработки персональных данных в автоматизированной системе частной стоматологической клиники «ССК».

Таблица 2.2. Схема параметров обработки персональных данных в автоматизированной системе частной стоматологической клиники «ССК»

|

Бизнес-процесс |

Технология обработки |

Количество ПДн |

Тип ПДн |

|

Заключение договора на оказание услуг стоматологического центра |

MS Office |

~5000 |

К1 |

|

Работа с персоналом |

1С: Зарплата и Кадры, ведение личных дел сотрудников |

~400 |

К3 |

|

Передача отчетности в налоговые органы и в ПФР |

СБИС++, «Налогоплательщик ЮЛ», spu_orb |

~400 |

К3 |

|

Работа с банками (передача в банк информации о заработной плате сотрудников мед.учреждения) |

Сбербанк – Бизнес Онлайн |

~400 |

К3 |

|

Обмен данными с ФОМС, ФСС |

Файлы MS Excel |

~400 |

К1 |

|

Учет проведенных медицинских процедур |

БД Infodent, Sidexis XG |

~5000 |

К1 |

|

Работа ресепшен |

БД Infodent, Sidexis XG |

~5000 |

К1, К3 |

В таблице 2.4 приведен перечень сведений конфиденциального характера в частной стоматологической клинике.

Рисунок 2.5. Схема программной архитектуры ООО «ССК»

Таблица 2.3 - Особенности функционирования программного обеспечения ООО «ССК»

|

Название ПО |

Платформа, СУБД |

Размещение, режим доступа |

|

1С Предприятие: Бухгалтерский учет |

1С Предприятие |

Файловый сервер |

|

1С Предприятие: Зарплата и Управление Персоналом |

1С Предприятие |

Файловый сервер, тонкий клиент |

|

СБИС++ |

Dbase |

Файловый сервер |

|

Infodent |

MS SQL Server |

Файловый сервер |

|

Учет оргтехники |

MS SQL Server |

Файловый сервер |

|

Sidexis XG |

MS SQL Server |

Файловый сервер |

Таблица 2.4. Перечень сведений конфиденциального характера в ООО «ССК»

|

№ п/п |

Содержание сведений |

Срок действия ограничения |

|

1 |

2 |

3 |

|

1. Служебные сведения |

||

|

1.1 |

Штатные расписания |

|

|

1.2 |

Сведения из нормативных актов по вопросам внутренней деятельности |

3 года после отмены |

|

1.3 |

Годовой отчет специалиста по кадрам по воинскому учету и бронированию |

Постоянно |

|

2. Сведения, составляющие коммерческую тайну |

||

|

2.1 |

Содержание договоров, контрактов, соглашений, протоколов с организациями на выполнение строительных, ремонтных работ, закупку оборудования, программных продуктов, предоставление различных услуг, прежде всего – на конкурсной основе, если условие о конфиденциальности присутствует в самом тексте договора |

В соответствии с условиями договора |

|

2.2 |

Информация, представляемая на рассмотрение конкурсных комиссий по закупке материальных средств и услуги |

До окончания торгов |

|

2.3 |

Сведения, раскрывающие перспективные направления деятельности ООО «ССК» и др. |

10 лет |

|

2.4 |

Экономические расчеты и прогнозы развития организаций, выбранных для сотрудничества с ООО «ССК» |

10 лет |

|

2.5 |

Сведения, раскрывающие систему оплаты труда (кроме заработной платы) в ООО «ССК» |

Постоянно |

|

2.6 |

Сведения о технологии работы с деньгами и ценными бумагами |

Постоянно |

|

2.7 |

Содержание регистров бухгалтерского учёта и внутренней бухгалтерской отчётности |

Постоянно |

|

3. Сведения, составляющие банковскую тайну |

||

|

3 1 |

Договоры и соглашения, заключенные между ООО «ССК» и банками |

В соответствии с условиями договоров |

|

3.2 |

Образцы подписей руководства ООО «ССК» и оттисков печатей для банков |

1 год после смены руководства |

|

3.3 |

Сведения, передаваемые ООО «ССК» банкам и наоборот, как конфиденциальные и касающиеся взаимоотношений между сторонами |

В соответствии с договоренностью |

|

3.4 |

Расчетно-денежные документы ООО «ССК» и банков |

5 лет |

|

4. Сведения о создании и функционировании информационных технологий |

||

|

7.1 |

Проектная, эксплуатационно-техническая документация на Автоматизированную информационную систему ООО «ССК» |

До окончания эксплуатации |

|

7.2 |

Прикладные программные средства, прошедшие соответствующие проверки (испытания) и переданные в эксплуатацию |

До окончания эксплуатации |

|

7.3 |

Планы перспективного развития сотрудничества с различными организациями по развитию автоматизированной информационной системы |

10 лет |

|

7.4 |

Программы, методики по проведению компьютерного аудита (проверок, испытаний), разработанные в интересах автоматизированной информационной системы |

3 года после утверждения новых |

|

7.5 |

Планы перспективного развития защищенной автоматизированной информационной системы ООО «ССК», совершенствования технологий обработки информации |

10 лет |

|

8. Сведения о системе защиты информации в ООО «ССК» |

||

|

8.1 |

Сведения, раскрывающие принятую систему защиты конфиденциальной информации (используемые методы, способы и средства защиты информации) |

Постоянно |

|

8.2 |

Характеристики, используемых в ООО «ССК» средств защиты информации |

1 год после принятия новых |

|

8.3 |

Сведения о системе охраны объектов ООО «ССК» и организации пропускного режима |

Постоянно |

|

8.4 |

Сводные сведения об инженерных коммуникациях зданий ООО «ССК» |

Постоянно |

|

8.5 |

Сводные данные о системах жизнеобеспечения, видеонаблюдения, охранной и пожарной сигнализации зданий ООО «ССК» |

1 год после коренной реорганизации |

|

8.6 |

Ключевая, парольная документация средств защиты и повышения достоверности информации, используемых в системе ООО «ССК» |

До замены новыми |

|

8.7 |

Методика обследования выделенных помещений ООО «ССК» и оценки степени защищенности информации, обрабатываемой в них |

Постоянно |

|

8.8 |

Результаты инструментального контроля выделенных помещений ООО «ССК» |

Постоянно |

|

8.9 |

Данные из паспортов-формуляров о состоянии защищенности выделенных помещений |

Постоянно |

|

8.10 |

Документы по эксплуатации средств защиты автоматизированной информационной системы |

До замены новыми |

|

8.11 |

Акты, предписания, выданные по результатам проведенных спец проверок и спец исследований технических средств обработки информации импортного производства |

До окончания эксплуатации |

|

8.12 |

Специальные требования к системе защиты ПЭВМ и автоматизированной информационной системы ООО «ССК» применительно к установленным для них категории и классу |

До окончания эксплуатации |

|

8.13 |

Информация о порядке разграничения доступа пользователей к информационным ресурсам баз данных |

До утверждения нового |

|

8 14 |

Распорядительная и эксплуатационно-техническая документация обслуживающему персоналу и пользователям информации, защищенной автоматизированной информационной системы |

До окончания эксплуатации |

|

8.15 |

Сведения по результатам стендовых испытаний о степени защищенности средств электронно-вычислительной техники, основным характеристикам средств защиты после их доработки, модернизации, ремонта |

До окончания эксплуатации |

|

9. Сведения о руководящих работниках ООО «ССК» |

||

|

9.1 |

Персональные данные из личных дел и базы данных автоматизированной программы 1С «Зарплата и кадры» ООО «ССК» |

3 года после увольнения |

Рассмотрев структуру информационной системы ООО «ССК», можно сделать выводы:

- автоматизированная система медицинского учреждения «ССК» содержит персональные данные, относящиеся к классу К1;

- обработка персональных данных осуществляется как в автоматизированной, так и в неавтоматизированной форме;

- в работе организации используются технологии электронного документооборота, включающего информацию, содержащую персональные данные;

- в качестве электронных хранилищ персональных данных выступают: файловые хранилища сервера в виде электронных документов, а также баз данных;

- персональные данные также хранятся на бумажных носителях (данные пациентов, история болезни, данные сотрудников, данные о проведенном медицинском вмешательстве).

2.3. Анализ системы информационной безопасности ООО «ССК»

Организационные меры защиты информации в ООО «ССК» включают в себя:

- документационное оформление процессов защиты информации;

- организацию пропускного и внутриобъектового режима;

- организацию защиты от несанкционированного доступа.

В целях обеспечения безопасности информационной системы «ССК» принимаются меры правового, организационного и технического.

Организационные меры защиты – это меры административного, управленческого характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить реализацию угроз безопасности (минимизировать размер ущерба в случае их реализации).

В соответствии со сформулированными угрозами, в подразделениях ООО «ССК» были приняты организационные меры, определенные в локальных документах, перечень которых приведен в таблице 2.4. Каждому из типов угроз сопоставлено технологическое решение, подкрепленное документационным обеспечением.

Таким образом, в подразделениях ООО «ССК» проведено документационное обеспечение противодействию угрозам конфиденциальности информации при её обработке в автоматизированный информационной системе.

Таблица 2.5. - Документационное обеспечение защиты конфиденциальной информации

|

Угроза |

Технология защиты |

Документационное обеспечение |

|

Вредоносная программа |

Антивирусное программное обеспечение |

«Положение об антивирусной защите в в подразделениях ООО «ССК» |

|

Вторжение в ИСПДн по информационно-телекоммуникационным сетям |

Технология VipNet |

«Аппаратный журнал VipNet Coordinator» |

|

Закладка аппаратная |

Тестирование аппаратных средств |

«Акт ввода в эксплуатацию средств вычислительной техники» |

|

Закладка программная |

Тестирование программных средств |

«Положение о Фонде Алгоритмов и Программ в в подразделениях ООО «ССК» |

|

Произвольное копирование баз данных |

Разграничение доступа |

«Таблицы разграничения доступа к информационным ресурсам в подразделениях ООО «ССК» «Инструкция о резервном копировании информационных ресурсов |

|

Накопление данных пользователем ИСПДн |

Ограничение прав доступа |

«Обязательство о неразглашении информации конфиденциального характера» |

|

Программные ошибки |

Информирование разработчиков |

«Акт ввода в промышленную эксплуатацию» |

|

Ошибочные действия персонала |

Программные средства защиты |

«Лист ознакомления пользователя с инструкцией по работе с программой» |

|

Стихийное бедствие, катастрофа |

Резервное копирование |

«Инструкция о порядке хранения, обращения МНИ» |

|

Компрометация пароля |

Смена пароля, расследование причин компрометации |

«Инструкция по парольной защите» |

В таблице 2.5 приведено распределение обязанностей по специалистам в области защиты конфиденциальности информации в подразделениях ООО «ССК».

Таблица 2.6. - Функциональные обязанности специалистов в области защиты конфиденциальной информации в подразделениях ООО «ССК»

|

Должность |

Функции |

Ответственность |

|

Сотрудник безопасности IT отдела |

Контроль за соблюдением требований законодательства защиты конфиденциальной информации, подписание документов в области защиты конфиденциальной информации |

Ответственность за выявленные нарушения в области защиты информации, обнаруженные в деятельности частной клиники (дисциплинарная, административная, уголовная) |

|

Сотрудник безопасности IT отдела |

Возглавляет комиссии, необходимые при проведении работ по обеспечению требований защиты конфиденциальной информации, подписывает акты по технологическим операциям |

Ответственность за работу комиссии по обеспечению требований защиты информации |

|

Администратор защиты информации (назначается из числа сотрудников IT отдела) |

Практическая реализация комплексной защиты информации, ведение документации по защите информации, разработка нормативных актов, внесение предложений, выявление фактов нарушения требований защиты информации |

Ответственность за организацию защиты информации |

|

Сотрудник безопасности IT отдела |

Контроль за выполнением требований защиты информации в возглавляемом отделе. |

Ответственность за нарушение требований защиты информации в отделе |

|

Администратор защиты информации |

Контроль за выполнением требований защиты информации на рабочем месте |

Ответственность за нарушение требований защиты информации |

Для ознакомления пользователей с требованиями защиты информации под роспись предлагаются следующие документы:

- Временная инструкция по авторизации пользователей информационной системы ООО «ССК»

- Памятка пользователям информационной системы ООО «ССК» по вопросам информационной безопасности.

- Памятка руководителям структурных подразделений ООО «ССК» по вопросам информационной безопасности.

- Инструкция о порядке учёта, хранения и обращения машинных носителей информации в подразделениях ООО «ССК».

- Положение о порядке работы с документами, содержащими информацию конфиденциального характера в подразделениях ООО «ССК».

- Положение о работе с персональными данными работников в подразделениях ООО «ССК».

- Положение о порядке отнесения информации в подразделениях ООО «ССК» к конфиденциальной.

- Реестр документов, образующихся в деятельности в подразделениях ООО «ССК», относящихся к утвержденному перечню сведений конфиденциального характера.

При приеме на работу специалист, выполняющий работу с конфиденциальными данными, подписывает «Обязательство о неразглашении».

Перечень документов, регламентирующих деятельность частной клиники в области защиты персональных данных, приведен в таблице 2.6.

Таблица 2.7. - Перечень документов, регламентирующих деятельность ООО «ССК» в области персональных данных

|

Наименование документа |

Где издано |

|

«Инструкция по пропускному и внутриобъектовому режиму» |

Руководство ООО |

|

«Инструкция по авторизации пользователей» |

Руководство ООО |

|

Положение о порядке отнесения информации |

Руководство ООО |

|

Перечень сведений конфиденциального характера, образующихся в результате деятельности ООО «ССК» |

подразделения ООО |

|

Перечень защищаемых информационных и коммуникационных ресурсов локальной вычислительной сети подразделения ООО «ССК» |

подразделения ООО |

|

Положение о порядке работы с документами, содержащими информацию конфиденциального характера в подразделениях ООО «ССК» |

подразделения ООО |

|

Положение по защите информационных ресурсов от несанкционированного доступа (НСД) в подразделениях ООО «ССК» |

подразделения ООО |

|

Памятка пользователям информационной системы по вопросам информационной безопасности |

подразделения ООО |

|

Положение о работе с персональными данными работников ООО «ССК» |

подразделения ООО |

2.4. Общая характеристика существующей системы защиты персональных данных «ССК»

Как было показано выше, технология работы с персональными данными категории К3 и выше предполагает обеспечение физической защиты помещений, где производится обработка персональных данных, обеспечение учета и сохранности носителей персональных данных, сертификацию используемого программного обеспечения, документационное обеспечение технологии обработки персональных данных.

Программное обеспечение, в котором производится обработка персональных данных, должно иметь достаточный уровень защиты от несанкционированного доступа, включая систему разграничения доступа, а также систему аутентификации пользователей. Разграничение доступа выполняется пользователями, имеющими права администраторов с использованием средств программного обеспечения.

Рассмотрим существующую технологию идентификации и аутентификации пользователей в информационной системе ООО «ССК».

В таблице 2.8. приведено описание технологии авторизации пользователей ООО «ССК».

|

№ |

Уровень авторизации |

Тип авторизации |

Сфера использования |

|

1 |

Вход в BIOS |

Пароль |

Настройка рабочих станций |

|

2 |

Вход в домен |

Пароль |

Рабочие станции пользователей |

|

3 |

Вход в программные комплексы |

Пароль |

Рабочие станции пользователей |

|

4 |

Авторизация в криптографических системах |

Пин-код |

Рабочие станции пользователей, работающих с криптографическими системами |

|

5 |

Авторизация на сервере (терминальный доступ) |

Пароль |

Рабочие станции пользователей 1С, ИТ-специалистов |

|

6 |

Авторизация в системе администрирования системы видеонаблюдения, СКУД |

Пароль |

Рабочие станции ИТ-специалистов |

|

7 |

Вход в настройки антивирусного ПО |

Пароль |

Рабочие станции пользователей, ИТ-специалистов |

При анализе аутентификации и идентификации пользователей в информационной системе «ССК», мною были обнаружены следующие уязвимости:

- наличие прав администраторов у пользователей, не имеющих причастности к техническим, либо к вопросам администрирования баз данных или приложений.

- многофакторная аутентификация. Пользователь вынужден вводить множество паролей для авторизации в каждой из используемых программ;

- отсутствие контроля сроков действия паролей;

- отсутствие контролей сложности паролей;

- отсутствие контроля оборота парольной документации;

- возможность авторизации пользователей на АРМ, где не предусмотрена их технология работы;

- не отключена учетная запись Гостя;

- доменные имена и учетные записи пользователей не формализованы;

- отсутствие усиленной авторизации на серверах.

Таким образом, в условиях ООО «ССК» хоть и присутствует система разграничения доступа и аутентификации пользователей в программных продуктах, где производится обработка персональных данных, но ее работу нельзя признать эффективной, так как не обеспечивается полномерное выполнение задач, для которых она предназначена. Система защиты персональных данных в программных комплексах ООО «ССК» является достаточно уязвимой перед нарушителями – инсайдерами, нарушителями – сторонними пользователями и необходимо принятие мер по совершенствованию технологии разграничения доступа и идентификации.

Организационная составляющая защиты персональных данных в условиях рассматриваемой организации должна включать в себя:

- организацию хранения носителей персональных данных;

- организацию физической защиты помещений, где обрабатываются персональные данные с оформлением акта обследования помещений.

В условиях ООО «ССК» отмечены следующие уязвимости организационной составляющей защиты персональных данных:

- отсутствие учета носителей информации;

- допускается хранение информации, содержащей персональные данные, на локальных дисках рабочих станциях пользователей;

- требования к физической защите персональных данных выполнены частично (помещения оборудованы камерами видеонаблюдения, присутствует система сигнализации), но при этом нет приказа о доступе специалистов в данные помещения.

3. Проектная часть

3.1. Исходные данные

Целью проектирования в рамках данной дипломной работы является разработка системы мероприятий по совершенствованию информационной безопасности частной стоматологической клиники

Приведем исходные данные проекта

Защищаемые активы:

- Сервер;

- базы данных;

- медицинская документация;

- данные о финансово-хозяйственной деятельности клиники.

Типы угроз:

- несанкционированный доступ, связанный с

- физическая защита от несанкционированного проникновения.

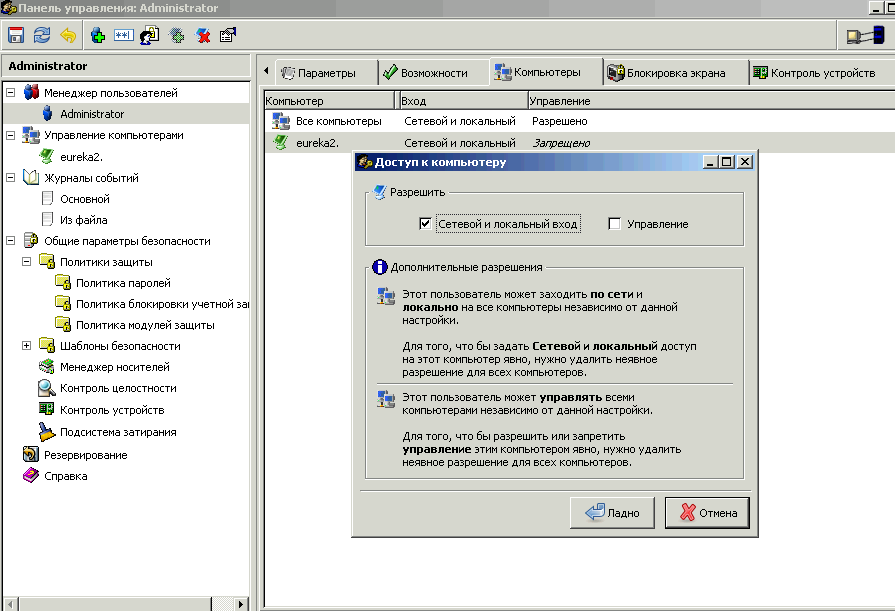

В настоящее время в условиях исследуемой медицинской организации отсутствует контроль использования учетных записей пользователей, смена паролей производится пользователями самостоятельно, пользователи имеют возможность работы с внешними носителями информации, не проведено разграничение доступа к локальным учетным записям, все пользователи информационной системы имеют доступ к Интернету.

Создание самостоятельного отдела ИБ в рамках ООО «ССК» - первостепенная организационная задача, которая всецело лежит на высшем менеджменте компании. В это же время, другие задачи проекта заключаются в совершенствовании системы информационной безопасности: контроль подключения внешних устройств, усиления контроля технологии аутентификации пользователей, разграничение доступа пользователей к рабочим станциям, контроль использования средств Интернета.

3.2. Внедрение системы аутентификации с использованием электронных ключей

Для улучшения системы авторизации и аутентификации я предлагаю использование аппаратных аутентификаторов – электронных ключей eToken, так как согласно стандарту защиты информации по классу К1 необходимо использовать сертифицированные средства защиты информации.

Использование электронных ключей позволит решить следующие проблемы:

- хранение паролей на внутренней памяти ключа eToken;

- электронные ключи управляются централизованно и, при отсутствии пользователя могут быть централизованно заблокированы, что исключает проблему передачи паролей между пользователями;

- централизованное управление ключами также позволяет управлять их содержимым – устанавливать сроки действия паролей, степень их сложности;

- возможность протоколирования работы пользователя с системой, что позволит анализировать инциденты, связанные с нарушениями требований аутентификации;

- пользователь несет персональную ответственность за работу с электронным ключом и обязан обеспечить его хранения в недоступном месте;

- возможность хранения закрытых ключей ЭЦП на электронном ключе также повышает защищенность системы от угроз компрометации.

eToken – универсальное персональное средство аутентификации сотрудников на АРМ. Он представлен в виде USB-ключа, который имеет защищенную внутреннюю память, на которой можно хранить необходимые данные:

- сертификаты безопасности;

- ключи шифрования;

- пароли;

- прочие секретные данные.

Для получения доступа к защищённым данным, хранящимся в памяти eToken, требуется ввести PIN_код (Personal Identification Number, eToken password), являющийся аналогом пароля. PIN_код должен содержать последовательность из восьми или более символов, включающую буквы, цифры и специальные символы.

Для возможности использования eToken на АРМ, необходимо, чтобы оно соответствовало следующим минимальным требованиям:

- установленная операционная система Windows XP/7/8 или Windows Server 2003/2008/2010

- 10 МБ свободного места на жёстком диске;

- наличие свободного работающего порта USB.

Для управления ключами eToken на АРМ сотрудников, я предлагаю использовать программное обеспечение SafeNet Authentication Client (ранее eToken PKI Client).

Данное программное обеспечение работает на основе сверки сертификатов безопасности, которые можно загрузить во внутреннюю память ключа. Являясь, по сути своей, всего лишь инструментом, поддерживает множество приложений безопасности, что, во-первых, повышает возможности отдела информационной безопасности по надстройке дополнительных модулей безопасности в виде сторонних приложений, а во-вторых, сам SafeNet Authentication Client значительно снижает риск НСД на АРМ сотрудников, в силу упрощения системы аутентификации и строгого разграничения возможностей пользователя - при должной настройке групповых политик безопасности и разграничения уровня доступа на основ внутреннего регламента, а также нужд сотрудников. При необходимости, можно настроить электронную цифровую подпись, проверку подлинности и многие другие возможности.

Самыми важными характеристиками SafeNet Authentication Client являются:

- строгая двухфакторная аутентификация для защиты сети и данных;

- возможность локального администрирования устройств;

- поддержка полной настройки клинта, включая настройку безопасности, политик и пользовательского интерфейса;

- интеграция с любыми приложениями на основе сертификатов стандартных интерфейсов API;

- поддержка расширенных функций управления приложениями, пароля для защиты АРМ и обеспечения доступа в локальную сеть.

Для возможности использования SafeNet Authentication Client, необходимо, чтобы оно соответствовало следующим минимальным требованиям:

- установленная операционная система Windows Server 2003/2008/2012

- установленная операционная система Windows XP/7/8

- интернет браузер Firefox/IE/Chrome

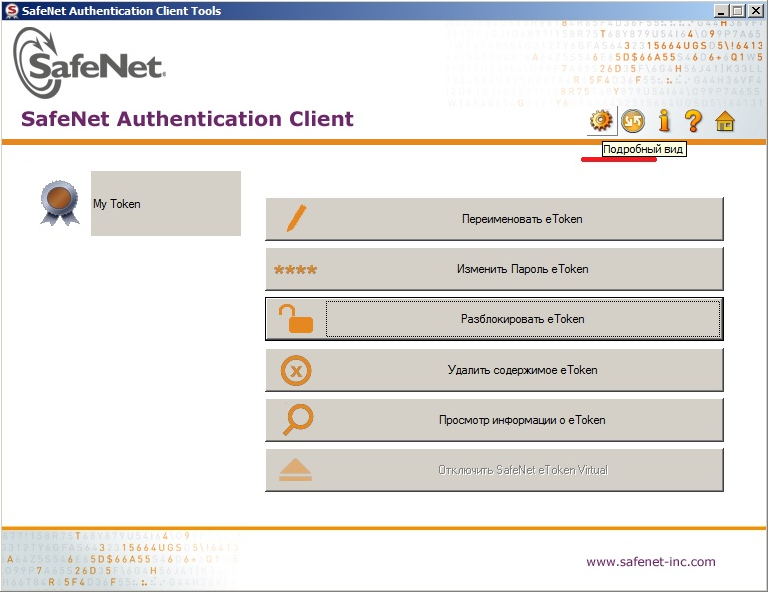

Рассмотрим основные режимы работы с настройками электронных ключей в SafeNet Authentication Client.

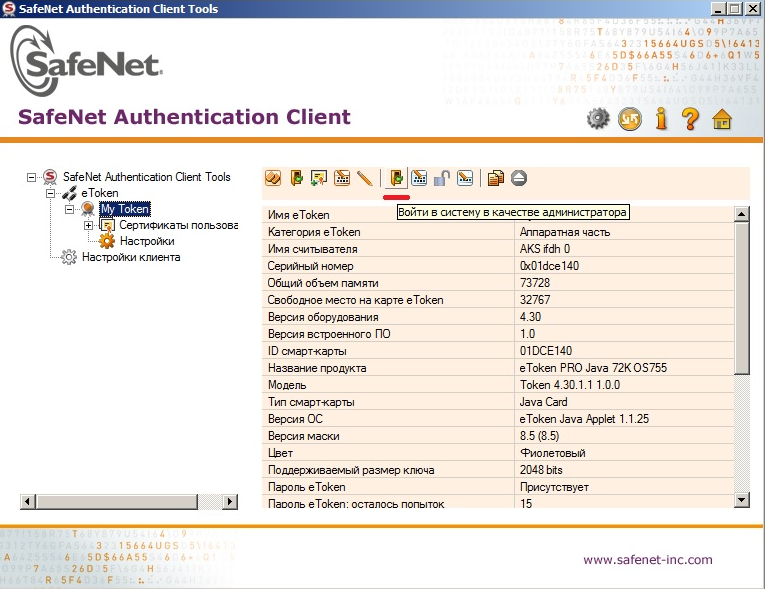

На рисунке 3.1. показано главное окно eToken, при подключении его к АРМ с установленным SafeNet Authentication Client. Большая часть действий, доступных из данного меню, требуют аутентификации на eToken – ввода пароля, который уникален для каждого отдельного eToken. После аутентификации, пользователю доступны те и только те части информационной системы, к которым ему открыт доступ в рамках политик безопасности, применяемых в системе специалистами по информационной безопасности. Для создания политик можно воспользоваться программным обеспечением Active Directory, которое внедрено в информационную систему «ССК».

Рис. 3.1. Главное меню eToken

Рис. 3.1. Главное меню eToken

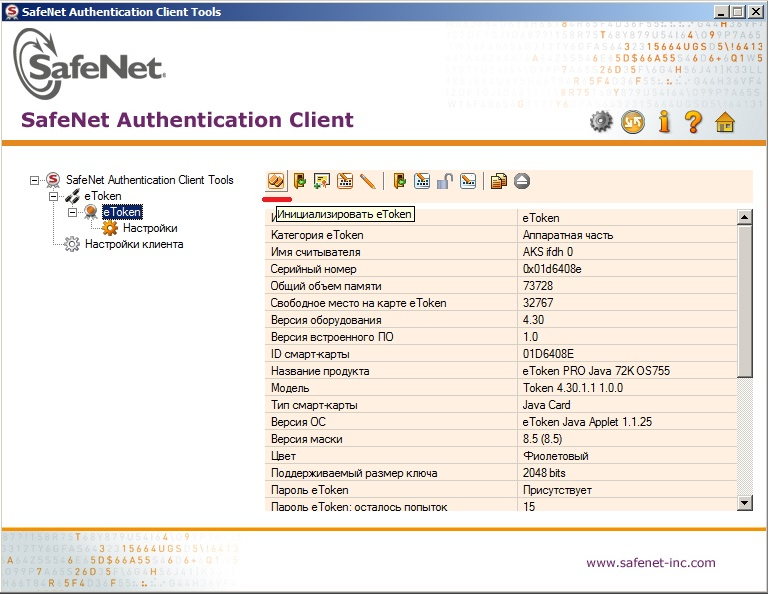

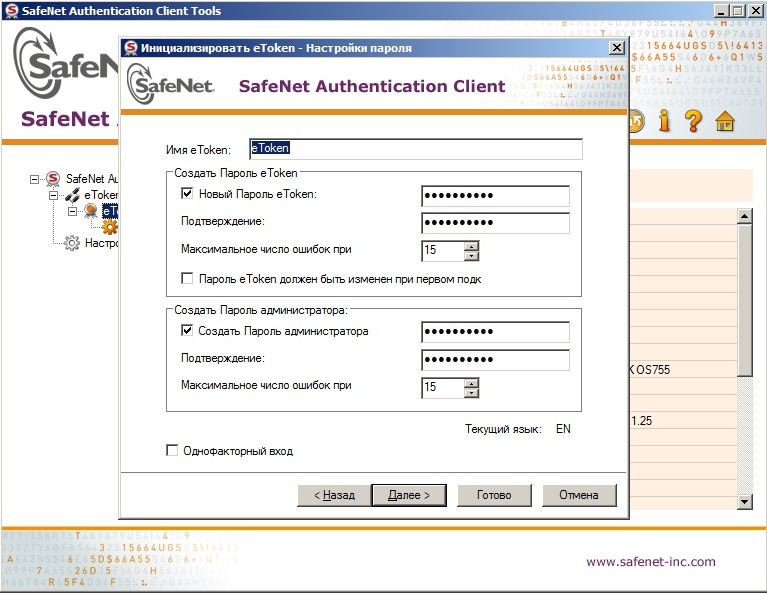

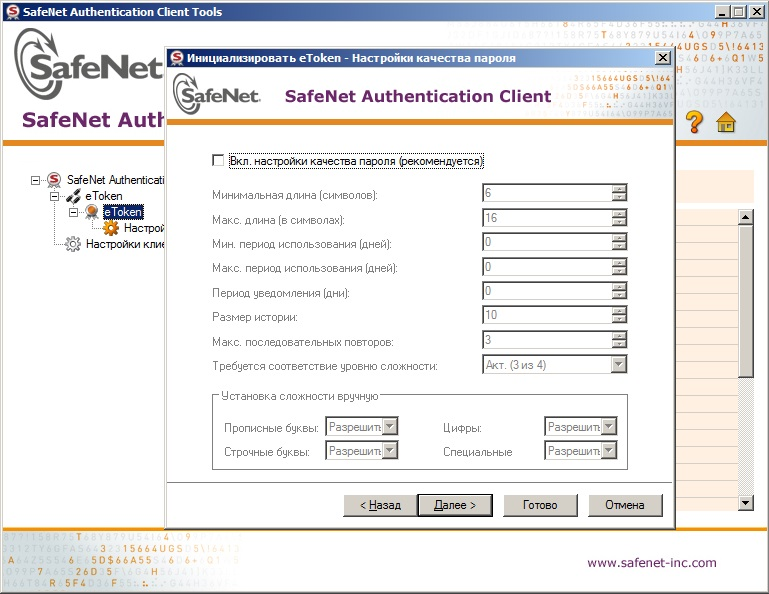

При первичном подключении eToken к АРМ, необходимо провести инициализацию eToken – настройку определенных параметров. Подобные действия следует доверять специалистам информационной безопасности, поскольку вопрос компрометации eToken напрямую зависит от начальных установок при инициализации – имя eToken, пароль, сертификаты безопасности и т.д. На рисунках 3.2.-3.4. Можно увидеть наглядную инициализацию.

При первичном подключении eToken к АРМ, необходимо провести инициализацию eToken – настройку определенных параметров. Подобные действия следует доверять специалистам информационной безопасности, поскольку вопрос компрометации eToken напрямую зависит от начальных установок при инициализации – имя eToken, пароль, сертификаты безопасности и т.д. На рисунках 3.2.-3.4. Можно увидеть наглядную инициализацию.

Рис. 3.2. Инициализация eToken

Рис. 3.3. Установка имени и пароля eToken

Рис. 3.3. Установка имени и пароля eToken

Рис. 3.4. Установка дополнительных параметров пароля пользователя

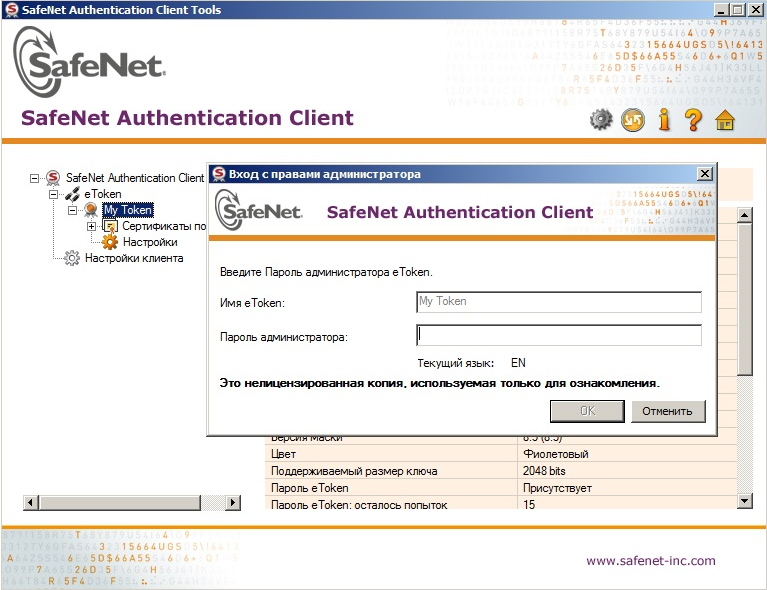

Что примечательно, при инициализации eToken можно задать требования для криптостойкости пароля пользователя, как показано на рисунке 3.4, а также для времени его хранения и смены. Таким образом можно усилить систему аутентификации пользователей, поскольку им необходимо будет менять свои пароли раз в определенный промежуток времени. В случае, если пользователь забыл пароль, то можно воспользоваться учетной записью администратора eToken для установки нового пароля, как показано на рисунках 3.5-3.6. В противном случае, придется проходить процедуру инициализации заново, но при этом все данные, хранящиеся на ключе eToken, будут отформатированы.

Что примечательно, при инициализации eToken можно задать требования для криптостойкости пароля пользователя, как показано на рисунке 3.4, а также для времени его хранения и смены. Таким образом можно усилить систему аутентификации пользователей, поскольку им необходимо будет менять свои пароли раз в определенный промежуток времени. В случае, если пользователь забыл пароль, то можно воспользоваться учетной записью администратора eToken для установки нового пароля, как показано на рисунках 3.5-3.6. В противном случае, придется проходить процедуру инициализации заново, но при этом все данные, хранящиеся на ключе eToken, будут отформатированы.

Рис. 3.5. Восстановление пароля – вход через учетную запись администратора

Рис. 3.6. Авторизация административной учетной записи eToken

Рис. 3.6. Авторизация административной учетной записи eToken

Тем не менее, вопрос с компрометацией ключей eToken – распространенное явление, с которым зачастую сталкиваются различные компании. Для решения подобной уязвимости необходимо составить или использовать готовый регламент по работе с электронными ключами и распространить его среди работников для ознакомления, а также внедрить его на предприятии.

Таким образом, при использовании электронных ключей eToken можно усовершенствовать нынешнюю систему аутентификации «ССК», а также сократить общее количество уязвимостей данной системы посредством автоматического контроля за криптостойкостью и обновляемостью паролей пользователей.

3.3. Защита информации от НСД и введение журнала безопасности с помощью СЗИ «Аура 1.2.4»

Для дополнительной технической защиты от НСД, а также для ведения журнала событий (обращение к файлам, дискам, системным объектам) в информационной системе «ССК», я предлагаю использование СЗИ «Аура 1.2.4»

Система защиты информации от несанкционированного доступа «Аура», согласно лицензии ФСТЭК, подходит для информационных систем персональных данных с 4 по 1 уровень защищенности, а также для автоматизированных систем классификации с 1Д до 1Б. Помимо этого, разработчиками завялена совместимость с доменами Active Directory, а также с электронными ключами eToken и Rutoken, что важно для данного проекта, поскольку перечисленные пункты уже фигурируют в финальной системе информационной безопасности и отсутствие конфликтов у внедренного программного обеспечения и технических средств важно для нормально работоспособности системы.

СЗИ «Аура 1.2.4» предлагает следующие возможности:

- двухфакторная аутентификация (аутентификация по паролю и разблокировка консоли по электронному ключу);

- контроль печати из всех приложений (а не только из MS Office);

- контроль доступа к дискам с файловыми системами FAT/CDFS/NTFS;

- регистрация обращений к файлам на дисковых системах FAT/CDFS/NTFS;

- регистрация обращений к системным объектам ОС;

- централизованное управление;

- единый дистрибутив для серверов и клиентов;

- бессрочную лицензию.

Для возможности использования СЗИ «Аура 1.2.4» на АРМ, необходимо, чтобы оно соответствовало следующим минимальным требованиям:

- установленная операционная система Windows XP/7 или Windows Server 2003/2008;

- не менее 60 МБ свободного места на жёстком диске;

- не менее 256 МБ ОЗУ;

- дисковод;

- процессор с частотой 1ГГц или выше.

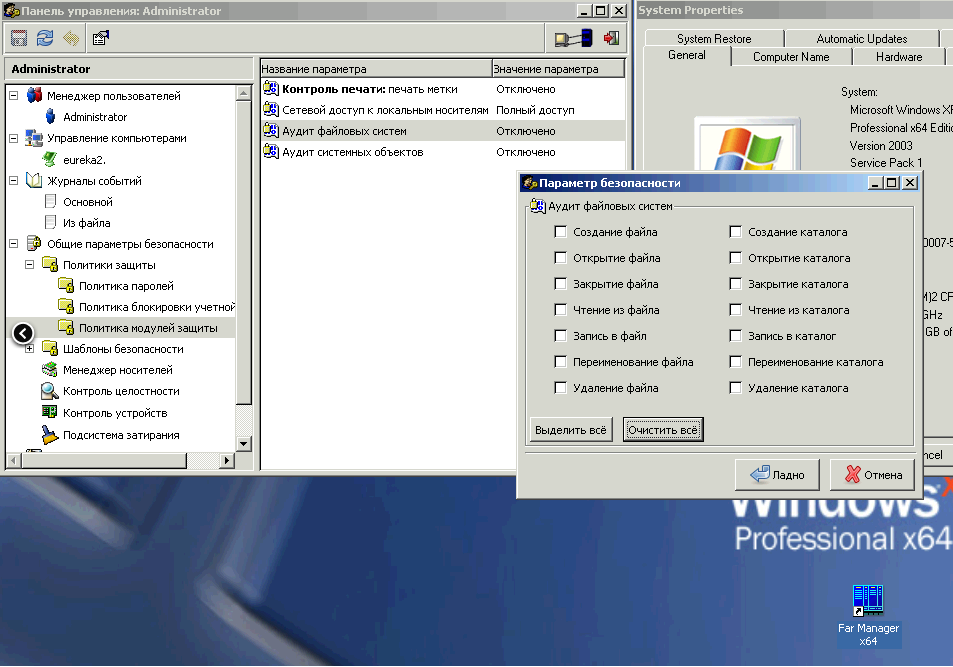

На рисунке 3.7. представлено главное окно программы «Аура», в котором видно дерево настраиваемых частей программы. В дополнительном окне можно наблюдать создание журнала событий, в котором пользователь может выбрать необходимые пункты, которые бы отображались в нем.

Рис. 3.7. Главное окно программы «Аура 1.2.4»

Рис. 3.7. Главное окно программы «Аура 1.2.4»

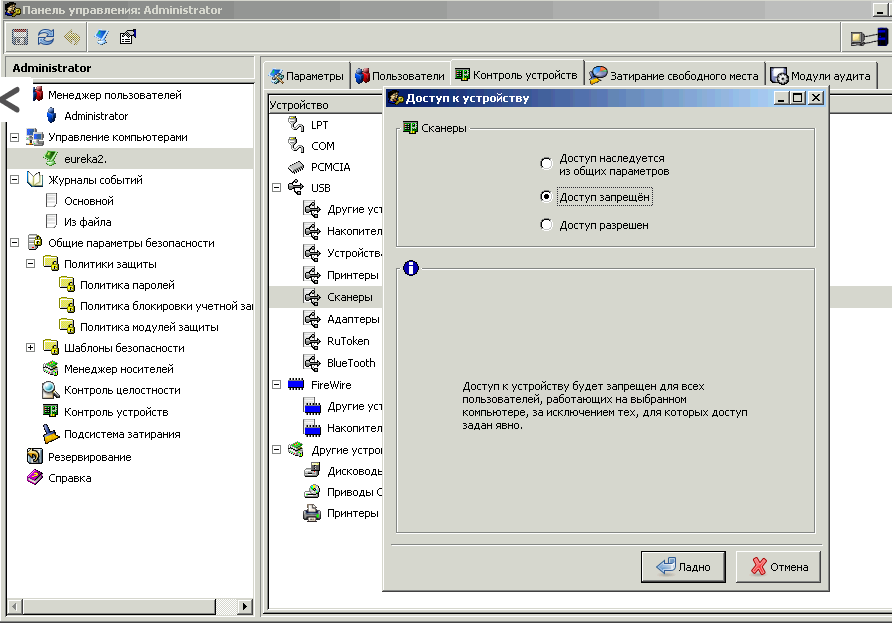

На рисунке 3.8. мы представлена возможность ограничения доступа различных устройств к АРМ сотрудника: съемные носители информации, устройства ввода/вывода. Ограничения распространяются на уровне шины по классам устройств. Доступ к каждому накопителю определяется явно.

На рисунке 3.8. мы представлена возможность ограничения доступа различных устройств к АРМ сотрудника: съемные носители информации, устройства ввода/вывода. Ограничения распространяются на уровне шины по классам устройств. Доступ к каждому накопителю определяется явно.

Рис. 3.8. Блокировка устройств ввода/вывода с помощью СЗИ «Аура»

На рисунке 3.9. можно наблюдать еще одну из декларированных возможностей разработчиками – централизованное управление, посредством создание административной учетной записи на АРМ администратора-специалиста.

На рисунке 3.9. можно наблюдать еще одну из декларированных возможностей разработчиками – централизованное управление, посредством создание административной учетной записи на АРМ администратора-специалиста.

Рис. 3.9. Создание административной учетной записи

Рис. 3.9. Создание административной учетной записи

Рис. 3.10. Создание учетной записи пользователя

На рисунке 3.10. можно наблюдать создание учетной записи работника с настраиваемыми параметрами безопасности, а также различными вариантами аутентификации.

Таким образом, при помощи системы СЗИ «Аура 1.2.4», мы можем добиться сразу нескольких результатов, а именно:

- контроль доступа к устройствам, файлам и папкам;

- ведение журнала безопасности;

- достоверное уничтожение информационных объектов;

- контроль целостности информационных объектов и файлов в системе;

3.4. Возможности настройки антивирусного ПО для обеспечения защиты персональных данных от НСД

Как было показано выше, для обеспечения конфиденциальности персональных данных необходимо обеспечить защиту от несанкционированного копирования.

Несмотря на то, что мы можем использовать СЗИ «Аура» для разграничения доступа съемных носителей к АРМ, а также пользователей к файлам и папкам, при наличии у сотрудников личных носителей информации возможна ситуация, при которой специалисты могут на них скопировать информацию, содержащую персональные данные. Защиту от несанкционированного копирования на неучтенные носители может обеспечить настройка антивирусной системы защиты информации. В условиях исследуемой организации используются антивирусные решения от Kaspersky Lab. Сервисы администрирования от Kaspersky Lab позволяют централизованно проводить управления USB-портами на рабочих станциях пользователей, а также вводить специальные разрешения на копирование информации на носитель информации по его серийному номеру, что исключает копирование на неучтенные носители информации. Кроме того, существует возможность установления ограничения на копирование файлов по определенному расширению.

Таким образом, угроза несанкционированного копирования персональных данных на неучтенные носители информации может быть минимизирована при проведении настройки антивирусных программных средств.

3.5.Совершенствование системы антивирусной защиты

Для устранения недостатков системы антивирусной защиты в рамках работы над проектом мной был предложен ряд мер, связанных с совершенствованием системы антивирусной защиты, приведенный в таблице 3.1.

Совершенствование системы антивирусной защиты предлагается в следующих направлениях:

- оптимизация архитектуры с использованием существующего решения на базе Kaspersky EndPoint Security;

- внедрение решений на основе дополнительного антивирусного программного решения;

- внедрение системы комплексной защиты информации, что позволит предотвратить активность вредоносного ПО и оптимизировать ресурсы информационной системы в части защиты информации.

Таблица 3.1. - Меры по совершенствованию системы антивирусной защиты в условиях медицинского учреждения

|

Вид деятельности |

Существующая технология |

Предлагаемая технология |

|

Работа с внешними носителями информации |

Специалисты могут использовать внешние носители информации, предварительно проверив их с использованием средств Kaspersky EndPoint Security |

Создание выделенной рабочей станции для проверки внешних носителей, использующей для проверки средства ПО DrWeb Security Space с отключением возможности работы с внешними носителями на рабочих станциях |

|

Работа с ресурсами сети Интернет |

На рабочих станциях специалистов открыт полный доступ к Интернету |

Регламентация доступа к Интернету, блокирование возможности входа в социальные сети и пр. сайты, не относящиеся к технологии работы специалистов, с использованием средства Kaspersky Web фильтр |

|

Автозапуск |

Использование автозапуска специалистами для возможности работы с прикладным ПО, что повышает уязвимость системы |

Отключение системы автозапуска средствами Kaspersky EndPoint Security |

|

Контроль учетных записей |

Каждый из специалистов со своей доменной учетной записью может получить доступ к любой рабочей станции в локальной сети |

Ограничения на активность учетных записей с использованием специального ПО |

|

Использование встроенной учетной записи администратора |

На каждой рабочей станции возможен вход под локальным администратором без пароля, что может использоваться вредоносным ПО |

Установка пароля для учетной записи администратора |

|

Использование файла подкачки |

На рабочих станциях пользователей используется файл подкачки, что потенциально повышает уязвимость системы |

Очистка файла подкачки при каждой перезагрузке системы с использованием специальных средств |

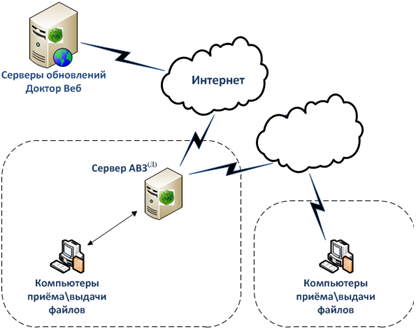

Предлагаемая система использования выделенной рабочей станции для проверки внешних носителей информации приведена на рисунке 3.11.

Рис. 3.11. Система использования выделенной рабочей станции для проверки внешних носителей информации

В рамках предлагаемого варианта, все внешние носители информации проходят проверку на выделенной рабочей станции с установленным ПО DrWeb, после чего пользователь выбирает необходимые ему для работы файлы и по протоколу FTP копирует их на выделенный сетевой ресурс в локальной сети информационной системы медицинского учреждения. рабочая станция для проверки внешних носителей не включена в домен, не имеет подключенных сетевых дисков, имеет связь с остальными ресурсами сети только по FTP, каталоги которого на сервере проверяются средствами Kaspersky EndPoint Security, что минимизирует вероятность вирусного заражения с данного компьютера. Кроме того, предлагается рассмотреть вопрос о возможности автоматического копирования на FTP-сервер файлов только с определенными расширениями (*.doc, *.docx, *.xls, *xlsx, *.odt, *.odf, *.xml и т.п.) с использованием специального сканирующего ПО, что позволит не обращаться к потенциально заражаемым объектам.

Таким образом, использование двух антивирусов в информационной системе не приведет к дополнительной нагрузке на вычислительные ресурсы, и, в то же время, исключит вероятность заражения вредоносным ПО, не включенным в сигнатуры одного из антивирусов. Блокировка USB-портов для использования внешних носителей также повысит общую защищенность системы.

Тем не менее, при проектировании системы информационной безопасности, мы должны, в первую очередь, обратить внимание на внутренние проблемы, а именно – любые уязвимости так или иначе связанные с сотрудниками. Для минимизации урона от подобных угроз необходимо использовать не только технические средства разграничения доступа, но и вводить внутренние регламенты по регуляции действий сотрудников. Несмотря на это, если у сотрудника или стороннего злоумышленника имеется умысел на несанкционированное получение персональных данных, то большинство предпринимаемых технологических и организационных мер будут малоэффективными и, для защиты от злоумышленников такого типа, необходимо использовать особый порядок пропускного режима, упорядочивать доступ к помещениям, где обрабатываются персональные данные, принимать ряда мер по обеспечению физической защиты информации.

Таким образом, сформулированные в рамках данной работы уязвимости информационной безопасности в условиях частной стоматологической клиники, могут быть минимизированы при использовании электронных ключей, СЗИ «Аура», антивирусного ПО и внутренних регламентов ИБ.

Заключение

Политика информационной безопасности в информационных системах предприятий имеет множество аспектов, которые необходимо рассматривать исключительно в совокупности из-за их частичной взаимной зависимости и общей комплексности понятия информационная безопасность.

В рамках данной работы рассмотрена системы защиты персональных данных в условиях информационной системы частной стоматологической клиники ООО «ССК».

В ходе работы над проектом был проведен анализ архитектуры системы информационной безопасности частной стоматологической клиники. Показано, что система защиты персональных данных включает в себя организационные и технологические решения. Пренебрежение какой-либо из компонент комплексной системы защиты информации повышает уязвимость информационной системы в целом. Аудит информационной системы показал, что существующая система персональных данных относится к классам К1 и К3, и требования к защите системы должны соответствовать данным стандартам.

Был проведен анализ системы защиты персональных данных в условиях информационной системы частной стоматологической клиники. Показано, что в существующей системе технология работы с ПДн хоть и является удовлетворительной, но отмечаются системные проблемы, связанные с наличием ряда уязвимостей. Первая группа уязвимостей связана с отсутствием специализированного отдела ИБ внутри компании. Вторая группа уязвимостей связана с отсутствием системного подхода в системе разграничения доступа пользователей. Показано, что у некоторых пользователей наблюдается превышение уровня допустимого доступа. Третья группа уязвимостей связана с отсутствием контроля обращения внешних носителей информации, что дает возможность несанкционированного копирования персональных данных, не контролируется работа рабочих станций, работающих с персональными данными. Существует ряд проблем, связанных с работой пользователей в программных комплексах: нарушения режима хранения паролей, отсутствует контроль сроков смены паролей, а также их сложности, не отключены встроенные локальные учетные записи. Все перечисленные недостатки, в сумме, повышают уязвимость системы защиты персональных данных частной клиники.

В качестве мер совершенствования системы защиты персональных данных были предложены:

- создание специализированного отдела ИБ

- использование электронных ключей eToken, что позволит решить проблемы многофакторной аутентификации, а также даст дополнительную возможность по разграничению доступа;

- использование системы СЗИ «Аура 1.2.4» для совершенствования системы информационной безопасности;

- настройка антивирусных систем для отключения возможности копирования информации на неучтенные носители.

Список использованных источников

Печатные источники

- Konheim Alan G., Computer Security and Cryptography, 1st ed., Wiley-Interscience, February, 2007

- Гафнер, В. В. Информационная безопасность: Учебное пособие / В. В. Гафнер. — Рн/Д: Феникс, 2010.

- Грибунин В.Г., Чудовский В.В. Комплексная система защиты информации на предприятии. – М.: Академия, 2009.

- Демин, Ю.М. Делопроизводство, подготовка служебных документов - СПб, 2003.

- Завгородний В.И. Комплексная защита в компьютерных системах: Учебное пособие. – М.: Логос; ПБОЮЛ Н.А.Егоров, 2001.

- Комплексная система защиты информации на предприятии. Часть 1. – М.: Московская Финансово-Юридическая Академия, 2008.

- Малюк А.А, Пазизин С.В, Погожин Н.С. Введение в защиту информации в автоматизированных системах. – М.: Горячая Линия - Телеком, 2011.

- Степанов Е.А., Корнеев И.К., Информационная безопасность и защита информации. Учебное пособие, Издательство «Инфра-М», 2001

- Федоров А. В. Проектирование информационных систем. М.: Финансы и статистика, 2003.

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. – М.: Академия, 2008.

- Хорев П.Б. Программно-аппаратная защита информации. – М.: Форум, 2009.

- Хорошко В.А., Чекатков А.А./ Под ред. Ю.С.Ковтанюка, «Методы и средства защиты информации», Издательство «Юниор», 2003

- Шаньгин В.Ф. Комплексная защита информации в корпоративных системах. – М.: Форум, Инфра-М, 2010.

Электронные источники

- Приказ ФСТЭК №21 от 18 февраля 2013 «Об утверждении состава и содержании организационных и технических мер по обеспечению безопасности про их обработке в информационных системах персональных данных» - URL: http://fstec.ru/normotvorcheskaya/akty/53-prikazy/691-prikaz-fstek-rossii-ot-18-fevralya-2013-g-n-21

- Приказ ФСТЭК №17 от 11 февраля 2013 г. N 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, в государственных информационных сетях» - URL: http://fstec.ru/normotvorcheskaya/akty/53-prikazy/702-prikaz-fstek-rossii-ot-11-fevralya-2013-g-n-17

- ФЗ №152 от 27.07.2006 (ред. от 21.07.2014) "О персональных данных" (с изм. и доп., вступ. в силу с 01.09.2015) – URL: https://www.consultant.ru/document/cons_doc_LAW_61801/

- ФЗ №149 от 27.07.2006 (ред. от 13.07.2015) «Об информации, информационных технологиях и о защите информации» (с изм. и доп., вступ. в силу с 10.01.2016) – URL: https://www.consultant.ru/document/cons_doc_LAW_61798/

- Гражданский Кодекс РФ, Часть 4, Статья 1261 – URL: http://www.consultant.ru/document/cons_doc_LAW_64629/ce1359ed5b9bd99896d7a496c7887e7c223a2cbc/

- Постановление Правительства РФ от 01.11.2012 №1119 "Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных" – URL: http://www.consultant.ru/document/cons_doc_LAW_137356/

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» - URL: http://vsegost.com/Catalog/57/5737.shtml

- ФЗ №63 от 06.04.2011 (ред. от 30.12.2015) "Об электронной подписи" – URL: https://www.consultant.ru/document/cons_doc_LAW_112701/

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка). ФСТЭК России, 2008 год – URL: http://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/379-bazovaya-model-ugroz-bezopasnosti-personalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-vypiska-fstek-rossii-2008-god

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных. ФСТЭК России, 2008 год – URL: http://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty/114-spetsialnye-normativnye-dokumenty/380-metodika-opredeleniya-aktualnykh-ugroz-bezopasnosti-personalnykh-dannykh-pri-ikh-obrabotke-v-informatsionnykh-sistemakh-personalnykh-dannykh-fstek-rossii-2008-god

- Указ Президента РФ от 6 марта 1997 г. N 188 "Об утверждении перечня сведений конфиденциального характера" (с изменениями и дополнениями) – URL: http://base.garant.ru/10200083/

- Приказ ФСБ России №66 от 9 февраля 2005 г. «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных(криптографических) средств защиты информации(Положение ПКЗ-2005)» - URL: https://www.infotecs.ru/laws/detail.php?ID=1819

- Приказ ФСБ России №378 от 10 июля 2014 г. «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использование криптографической защиты информации, необходимых для выполнения установленных Правительство Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» - URL: https://www.consultant.ru/document/cons_doc_LAW_167862/

- База данных российского разработчика и поставщика средств продуктов и решений по информационной безопасности «Алладин Р.Д.» - URL: http://kbp.aladdin-rd.ru

- Понятие индивидуального предпринимательства, порядок регистрации и прекращение деятельности в качестве индивидуального предпринимателя

- Общая характеристика юридических лиц.

- Теоретические обоснования роли мотивации в поведении в организации.

- Цели создания запасов,классификация

- Понятие и признаки правового государства

- Трудовой стаж: понятие и виды

- Применение принципа биологической обратной связи в клинической практике

- Разработка конфигурации «Планирование закупок и размещение заказов поставщикам» в среде 1С:Предприятие 8.3

- «Этапы и особенности ведения социально-психологического тренинга (СПТ)»

- Гендерные различия проявления профессионального стресса

- Система психофизиологического профессионального отбора и диагностики профпригодности (Понятие профессионального отбора)

- АНАЛИЗ ХАРАКТЕРИСТИК ЯЗЫКОВ ПРОГРАММИРОВАНИЯ