Проектирование системы защищённого доступа к FTP-серверу организации ООО «ЛИКВИД»

Содержание:

Введение

Сейчас трудно представить фирму или компанию без сети. Поэтому появилась потребность как в компьютерах для сотрудников, так и в создании корпоративных серверов. Чаще всего компании выделяют целые комнаты и этажи, установленные на серверных платформах, специально созданных для этого. Компании поменьше позволяют себе иметь только пару серверов на платформе обычного компьютера. Для хранения большого объема информации стали использовать FTP-сервера, что представляло из себя своеобразную библиотеку файлов, которая имела неограниченные размеры файлов. Это сервер, работающий по File Transfer Protocol (протоколу передачи файлов) или, сокращенно, FTP. У таких серверов имеются уязвимости, так как FTP не разрабатывался как защищенный протокол. А также FTP используется для администрирования сайтов – в виде загрузки файлов на виртуальный хостинг.

На данный момент вопрос защиты корпоративных FTP-серверов как никогда актуален. Каждый год изобретаются все новые способы защиты, и каждый год появляются все новые способы их обхода. FTP не способен зашифровать свой трафик, все передачи — открытый текст, поэтому имена пользователей, пароли, команды и данные могут быть прочитаны кем угодно, способным перехватить пакет по сети. А это в свою очередь может привести к утере важных данных компаний.

Целью написания курсовой работы является спроектировать систему безопасного подключения к FTP

Для достижения поставленной цели предполагается решить комплекс взаимосвязанных задач:

1. Исследовать, изучить научную литературу про FTP сервера.

2. Выявить, исследовать, изучить, рассмотреть основные определения и формулировки.

3. Применять полученную информацию на практике.

Протокол построен на архитектуре «клиент-сервер» и использует разные сетевые соединения для передачи команд и данных между клиентом и сервером. Пользователи FTP могут пройти аутентификацию, передавая логин и пароль открытым текстом, или же, если это разрешено на сервере, они могут подключиться анонимно. Можно использовать протокол SSH для безопасной передачи, скрывающей (шифрующей) логин и пароль, а также шифрующей содержимое.

Первые клиентские FTP-приложения были интерактивными инструментами командной строки, реализующими стандартные команды и синтаксис. Графические пользовательские интерфейсы с тех пор были разработаны для многих используемых по сей день операционных систем. Среди этих интерфейсов как программы общего веб-дизайна вроде Microsoft Expression Web, так и специализированные FTP-клиенты (например, FileZilla).

FTP - это очень старый протокол. Он появился намного раньше HTTP и не разрабатывался как защищенный. Поэтому у него много проблем с защитой. Вот самые основные:

- спуф-атаки;

- перехват пользовательских данных;

- сниффинг;

- захват портов.

При передаче через FTP файлы не шифруются. Соответственно, все команды, имена пользователей и пароли могут быть перехвачены злоумышленниками. Для этого используются безопасные версии, например, для FTP - это FTPS.

Ключевой задачей данной курсовой является: создание безопасной работы с ftp сервером; «закрытие» уязвимостей протокола; избежание утечки информации;

Данная тема крайне актуальна наше время, так как большинство старых (и даже современных) структур серверов используют ftp протокол для работы с данными и их передачи по схеме «клиент-сервер»

Глава 1. Аналитическая часть

1.1 Основные понятия

FTP (File Transfer Protocol — протокол передачи файлов) — стандартный протокол, предназначенный для передачи файлов по TCP-сетям (например, Интернет). Использует 21-й порт. FTP часто используется для загрузки сетевых страниц и других документов с частного устройства разработки на открытые сервера хостинга.

Этот протокол использует архитектуру «клиент-сервер». В чём отличие от HTTP и почему нужно ftp нужно защищать?

При подключении к фтп серверу создается уникальная сессия, которая может быть, как анонимная, так и с аутентификацией пользователя «Логин, пароль».

FTP применяет множественное подключение, что является его особенностью. При этом один канал является управляющим, через который поступают команды серверу и возвращаются его ответы (обычно через TCP-порт 21) - через остальные происходит передача данных, по одному каналу на каждую передачу. Следовательно, в рамках одной сессии по протоколу FTP можно передавать одновременно несколько файлов в обоих направлениях. Каждый канал имеет свой TCP порт, номер которого выбирается либо сервером, либо клиентом, в зависимости от режима передачи.

Первая реализация протокола (1971 г.) предусматривала обмен между клиентом и сервером сообщениями, состоящими из заголовка (72 бит) и данных переменной длины. Заголовок сообщения включал в себя запрос к FTP-серверу или ответ от него, тип и длину передаваемых данных. В качестве данных передавались параметры запроса (например, путь и имя файла), информация от сервера (например, список файлов в каталоге) и сами файлы. Таким образом, команды и данные передавались по одному и тому же каналу.

В 1972 г. протокол был полностью изменён, и принял вид, близкий к современному. Команды с параметрами от клиента и ответы сервера передаются по TELNET-соединению (канал управления), для передачи данных создаётся отдельное соединение (канал данных).

В последующих редакциях была добавлена возможность работы в пассивном режиме, передачи файлов между FTP-серверами, введены команды получения информации, смены текущего каталога, создания и удаления каталогов, сохранения файлов под уникальным именем. Некоторое время существовали команды для передачи электронной почты через FTP, однако впоследствии они были исключены из протокола.

В 1980 г. FTP-протокол стал использовать TCP. Последняя редакция протокола была выпущена в 1985 г. В 1997 г. появилось дополнение к протоколу, позволяющее шифровать и подписывать информацию в канале управления и канале данных. В 1999 г. выпущено дополнение, посвящённое интернационализации протокола, которое рекомендует использовать кодировку UTF-8 для команд и ответов сервера и определяет новую команду LANG, устанавливающую язык ответов.

FTP-протокол имеет ряд общих команд и ошибок, которые используются в консоли (Таблица 1, Таблица 2)

Таблица 1

Команды ftp-протокола

|

ABOR |

Прервать передачу файла |

|

CDUP |

Сменить директорию на вышестоящую. |

|

CWD |

Сменить директорию. |

|

DELE |

Удалить файл (DELE filename). |

|

EPSV |

Войти в расширенный пассивный режим. Применяется вместо PASV. |

|

HELP |

Выводит список команд, принимаемых сервером. |

|

LIST |

Возвращает список файлов директории. Список передаётся через соединение данных. |

|

MDTM |

Возвращает время модификации файла. |

|

MKD |

Создать директорию. |

|

NLST |

Возвращает список файлов директории в более кратком формате, чем LIST. Список передаётся через соединение данных. |

|

NOOP |

Пустая операция. |

|

PASS |

Пароль. |

|

PASV |

Войти в пассивный режим. Сервер вернёт адрес и порт, к которому нужно подключиться, чтобы забрать данные. Передача начнётся при введении следующих команд: RETR, LIST и т. д. |

|

PORT |

Войти в активный режим. Например, PORT 12,34,45,56,78,89. В отличие от пассивного режима для передачи данных сервер сам подключается к клиенту. |

|

PWD |

Возвращает текущую директорию. |

|

QUIT |

Отключиться. |

|

REIN |

Реинициализировать подключение. |

|

RETR |

Скачать файл. Перед RETR должна быть команда PASV или PORT. |

|

RMD |

Удалить директорию. |

|

RNFR и RNTO |

Переименовать файл. RNFR — что переименовывать, RNTO — во что. |

|

SIZE |

Возвращает размер файла. |

|

STOR |

Закачать файл. Перед STOR должна быть команда PASV или PORT. |

|

SYST |

Возвращает тип системы (UNIX, WIN, …). |

|

TYPE |

Установить тип передачи файла (бинарный, текстовый). |

|

USER |

Имя пользователя для входа на сервер. |

Таблица 2

Коды ответов ftp-протокола

|

2xx |

Успешный ответ |

|

4xx/5xx |

Команда не может быть выполнена |

|

1xx/3xx |

Ошибка или неполный ответ |

|

x0z |

Синтаксическая. |

|

x1z |

Информация. Соответствует информационному сообщению. |

|

x2z |

Соединения. Сообщение относится к управляющему соединению либо к соединению данных |

|

x3z |

Соответствует сообщениям об аутентификации пользователя и его правах. |

|

x4z |

Не определено. |

|

x5z |

Файловая система. Соответствует сообщению о состоянии файловой системы. |

1.2 Характеристика предприятия и его деятельности

ООО «ЛИКВИД» - международная ИТ-компания, поставщик ИТ-решений и сервисов, работающий на рынках России, восточной Европы, центральной Азии, Америки, Индии и Юго-Восточной Азии. Компания предлагает частные и публичные облачные решения, комплексные технологические решения, лицензирование программного обеспечения, поставку аппаратного обеспечения и сопутствующие услуги.

Компания является партнером более чем 3000 поставщиков программного и аппаратного обеспечения, имеет высочайшие партнерские статусы таких компаний, как Microsoft, Oracle, Adobe, Veeam, EMC ,Cortado, Symantec, Dell, VMware, Citrix, Autodesk, Лаборатория Касперского, ITooLabs, Amby и других.

Компания основана в 1997 году в Москве как поставщик научного программного обеспечения.

Общество с ограниченной ответственностью "ЛИКВИД"' создано в соответствии ФЗ РФ от 08.02.98г. № 14-ФЗ «Об обществах с ограниченной ответственностью» зарегистрировано 21 июля 2005 года по адресу: Москва, улица первомайская дом 10. строение 1.

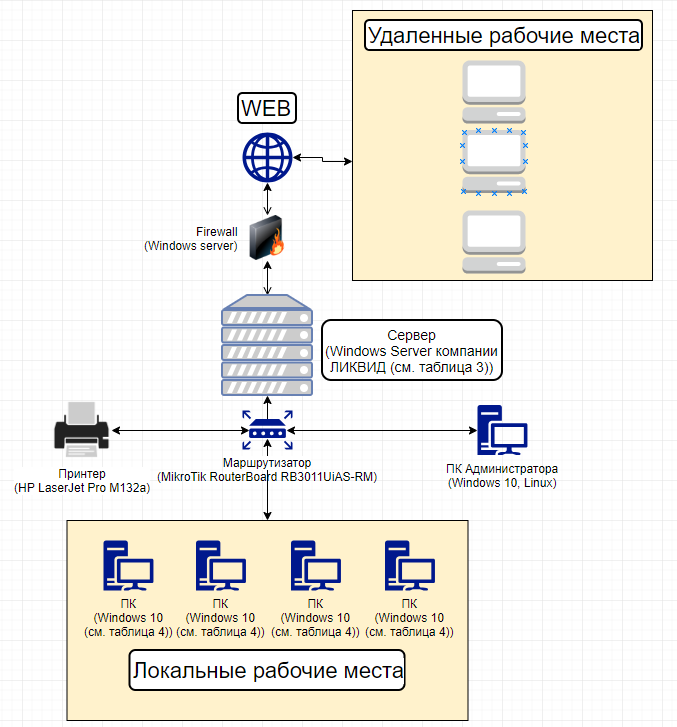

Аппаратная архитектура компании представлена на рисунке ниже (Рисунок 1)

Рисунок 1. Аппаратная архитектура предприятия

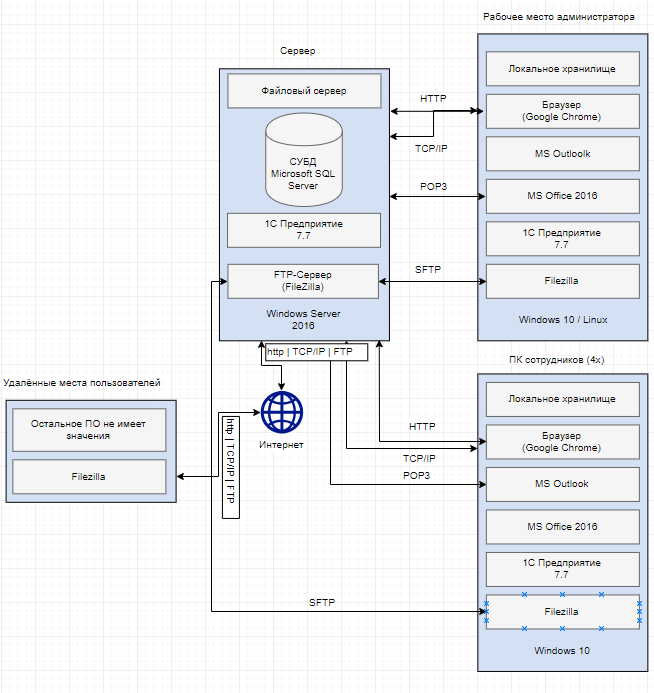

Программная архитектура компании представлена на рисунке ниже (Рисунок 2)

Рисунок 2. Программная архитектура предприятия

1.3 Анализ современных технологий безопасного подключения к FTP-серверу

Передача файлов через интернет (FTP) очень уязвима – все данные передаются в не зашифрованном виде и их очень легко перехватить при передаче. Поэтому придумали следующий выход: пользователю выдается специальный ключ, который позволяет зашифровать данные, а на сервере есть второй ключ, который позволяет их расшифровать. В итоге хакер, подключившись к вашему соединению, не сможет расшифровать данные. В этом и заключается суть SSH-технологии.

Этот протокол изначально не задумывался как защищенный, так ка разрабатывался в далеком 1971 году и использовался поначалу лишь в научно-исследовательской сети APRANET, доступ в которую имели только несколько военных объектов и университетов.

Но с развитием Мировой Паутины ее частью стал помянутый APRANET, а, следовательно, и технология FTP перекочевала туда же, поскольку обладала многими преимуществами. Однако, одновременно на несколько порядков возросла опасность несанкционированного доступа.

Поэтому возникла насущная необходимость защиты серверов от различного рода атак. Обычный ФТП не обладает возможностью передачи данных в зашифрованном виде, вследствие чего имена пользователей, пароли, команды и другая информация могут при желании легко и просто быть перехвачены злоумышленниками.

По этой причине были разработаны несколько методов, позволяющих зашифровать передаваемую посредством ФТП информацию. Вкупе все эти способы получили обобщающее и емкое название «Безопасный FTP». Вот какие разновидности протокола соответствуют этому термину:

- FTPS (FTP + SSL)

Фактически это расширение стандартного протокола передачи файлов, которое обеспечено криптографическим протоколом SSL (Secure Sockets Layer — уровень защищенных сокетов). На сегодняшний день более передовым его аналогом является TLS (Transport Layer Security — защита транспортного уровня). При этом есть два метода предоставления безопасности:

1. Неявный является устаревшим и использует стандартный протокол, требующий применения SSL или TLS, которые могут обеспечить шифрование информации. При таком методе обязательно нужно использовать порты, отличные от обычных, что создает неудобства, поскольку нарушается совместимость клиентов и серверов, не поддерживающих FTPS.

2. Явный — намного более удобный, так как применяет команды стандартного протокола FTP, но при отправке ответа зашифровывает информацию, что позволяет сохранить совместимость, поскольку в этом случае применяются одни и те же порты как для FTPS, так и для FTP. При этом для шифрования данных клиентом отправляется команда «AUTH TLS» или «AUTH SSL».

- SFTP (SSH FTP)

Протокол прикладного уровня для передачи файлов, который работает поверх безопасного канала, его не следует путать с «Simple File Transfer Protocol», имеющего такую же аббревиатуру. Если FTPS является просто расширением FTP, то SFTP это отдельный и никак не связанный с ФТП протокол, который снабжен SSH (Secure Shell — безопасная оболочка).

Главное, в чем заключается его отличие от стандартного ФТП и ФТПС, это то, что СФТП шифрует абсолютно все команды, имена пользователей, пароли и другую конфиденциальную информацию. Так как это совершенно другая конфигурация, клиенты FTP (FTPS) не могут соединиться с SFTP-сервером.

- FTP через SSH

Производит обычную FTP-сессию через SSH-туннель, то есть этот вариант нельзя путать с SFTP, который является отдельным независимым протоколом. Этот метод нельзя назвать стопроцентно безопасным. Почему?

Дело в том, что если несколько SSH-клиентов устанавливают туннель для управляющего канала, который изначально осуществляется через 21 порт (а такая ситуация практически всегда и наблюдается), то защищенным окажется именно этот канал. При передаче же данных клиентское программное обеспечение откроет новые TCP-соединения, которые будут находиться уже вне воздействия защитной оболочки SSH.

1.4 Технические решения для построения системы безопасного подключения к FTP-серверу

1. FTPS

FTPS включает полную поддержку криптографических протоколов TLS и SSL, включая использование сертификатов открытого ключа на стороне сервера и сертификатов авторизации на стороне клиента. Он так же поддерживает стандартные алгоритмы шифрования - AES, RC4, RC2, Triple DES и DES и хэш-функции SHA, MD5, MD4 и MD2.

Так же как протокол HTTPS, FTPS серверы должны предоставлять сертификат публичного ключа. Эти сертификаты могут быть запрошены и созданы используя такие утилиты как OpenSSL.

Сертификаты должны быть подписаны доверенным центром сертификации - это обеспечивает гарантию того, что клиент подключится к запрошенному серверу, избегая атаки посредника. В случае, если сертификат не подписан, клиент FTPS генерирует предупреждение о недействительности сертификата. Клиент вправе как принять сертификат, так и отклонить соединение.

В отличие от SFTP, который не предоставляет подписанные сертификаты, но вместо этого полагается на открытие ключи (Рисунок 3).

Рисунок 3. FTPS подключение

Плюсы:

- Хорошо известен и широко используются

- Информация может быть прочитана и понята человеком

- Предоставляет услуги "сервер-сервер" передачи файлов

- SSL/TLS имеет хорошие механизмы аутентификации (особенности сертификатов X.509)

- FTP и SSL/TLS поддержка встроена во многие фреймворки интернет-связи

Минусы:

- Не имеет универсального каталога с перечнем форматов

- Требуется вторичный канал данных, что делает его трудно используемым для брандмауэров

- Не определяет стандарт для наборов символов имени файла (кодировки)

- Не все FTP серверы поддерживают SSL/TLS

- Не имеет стандартного способа получить и изменить файл или атрибуты каталогов

2. SFTP

SFTP (SSH File Transfer Protocol) является сетевым протоколом, который обеспечивает функциональность передачи файлов и манипулирование по любому надежному потоку данных. Он обычно используется с протоколом SSH-2 (TCP port 22) для обеспечения безопасной передачи файлов, но предназначен и для работы с другими протоколами.

Плюсы:

- Хороший стандарт, который строго определяют большинство (если не все) аспектов деятельности

- Имеет только одно подключение (нет необходимости подключения к DATA)

- Подключение всегда защищено

- Список каталогов является однородным и машиночитаемым

- Протокол включает операции для разрешения и манипулирования атрибутом, захвата файла и отличается большей функциональностью

Минусы:

- Передача двоичная и не удобна для чтения пользователем

- Ключами SSH труднее управлять и проверять

- Стандарты определяют определенные вещи, как опциональные или рекомендованные, что приводит к определенным проблемам совместимости между разными названиями программного обеспечения от разных производителей.

- Нет копирования сервер-сервер и рекурсивных операций по удалению каталога

- Нет встроенной SSH / SFTP поддержки в VCL и .NET фреймворках

SFTP — протокол прикладного уровня, предназначенный для копирования и выполнения других операций с файлами поверх надёжного и безопасного соединения. Протокол разработан группой IETF как расширение к SSH-2, однако SFTP допускает реализацию и с использованием иных протоколов сеансового уровня.

Протокол предполагает, что он работает поверх установленного безопасного канала, что сервер уже аутентифицировал клиента и что идентификатор клиента доступен протоколу.

Сервер SFTP обычно использует порт 22.

SSH File Transfer Protocol не является протоколом FTP работающим поверх SSH — это другой, новый протокол. Также SFTP иногда путают с Simple File Transfer Protocol из-за совпадающего сокращения «SFTP».

Глава 2. Практическая часть

2.1 Разработка общей структуры

Структура компании ЛИКВИД не меняется. Структура FTP-сервера будет состоять следующим образом: На общем сервере, к которому подключены все пользователи компании, будет установлено дополнительное ПО, позволяющее настраивать наш сервер по нашему усмотрению, где каждому пользователю будет установлен свой логин и пароль. Для доступа к серверу удаленно (не в локальной сети), запрашиваем дополнительную услугу у нашего Интернет-провайдера, которая установит за нами единый, статический, IP-адрес. Далее открываем порт, по которому будет работать наш фтп, в фаерволе сервера и маршрутизаторе.

При разработке общей структуры нужно учесть преследуемые цели:

- Удаленный доступ к серверу

- Возможность работы с файлами

- Добавление, изменение, редактирование, удаление файлов на сервере

- Работа с файлами большого объема

- Легкость в установке

- Бесплатное использование

- Защищенность подключения

Чтобы выполнить все пункты было решено использовать FTP-клиент. Для этого были рассмотрены самые популярные программы для данных целей. Каждая из них имеет свои преимущества и недостатки. В таблице 3, приведен список программ и сравнение их функционала:

Таблица 3

FTP-клиенты

|

FileZilla |

FTPRush |

WinSCP |

Cyberduck |

CoreFTP LE |

BitKinex |

CoffeeCup Free FTP |

|

|

Разработчик |

Tim Kosse |

FTPRush |

WinSCP |

Cyberduck |

CoreFTP LE |

BitKinex |

CoffeeCup Free FTP |

|

Лицензия |

Бесплатная |

Бесплатная |

Бесплатная |

Бесплатная |

Бесплатная |

Бесплатная |

Бесплатная |

|

Платформы |

Windows, Linux, Mac OSX |

Windows 2000+ |

Windows 2000+ |

Windows, Mac OSX |

Windows |

Windows XP+ |

Windows XP+ |

|

Протоколы |

FTP, SFTP, FTPS |

FTP, SFTP, TFTP+ |

FTP, SFTP, SCP, FTPS |

FTP, SFTP, WebDAV, Cloud Files, Google Drive, Google Storage, Amazon S3 |

SFTP, SSL, TLS, FTPS, IDN |

FTP, FTPS, SFTP, HTTP, HTPS, WebDAV+ |

FTP, SFTP, FTPS |

|

Консоль |

- |

+ |

+ |

- |

+ |

+ |

+ |

|

Прокси |

FTP, HTTP, SOCKS |

FTP, HTTP, SOCKS+ |

FTP, HTTP, SOCKS, Telnet+ |

системный |

FTP, HTTP, SOCKS |

FTP, HTTP, SOCKS |

+ |

|

Удаленный поиск |

+ |

+ |

+ |

- |

+ |

+ |

- |

|

Синхронизация |

+ |

+ |

+ |

+ |

+ |

+ |

- |

|

Сравнение содержимого каталогов |

+ |

+ |

+ |

- |

+ |

+ |

+ |

2.1.1 Параметры сервера ООО «ЛИКВИД»

Сервер компании ЛИКВИД не нуждается в дополнительных изменениях, его конфигураций достаточно для того, чтобы FTP-сервер работал корректно. Таблица 3 Описывает основные характеристики сервера

Таблица 3

Технические характеристики сервера «ЛИКВИД»:

|

Тип корпуса |

Tower |

|

Серия |

ML350 Gen9 |

|

Процессор |

Intel Xeon E5-2609v4 8-Core (1.70GHz 20MB L3 Cache) |

|

Оперативная память |

8GB (1 x 8GB) DDR4 2400MHz RDIMM |

|

Raid контроллер |

Dynamic Smart Array B140i controller (RAID 0/1/1+0/5) SATA Only (No Cache) SATA |

|

Накопители |

HP 400GB 6Gb SATA LFF (3.5in) Write Intensive-2 (WI-PLP) SCC |

|

Оптический привод |

HP 9.5mm SATA DVD-ROM (Jack-Black) Gen9 Kit |

|

Основной сетевой адаптер |

HP Embedded 1Gb Ethernet 4-port 331i Adapter |

|

Блок питания |

1 x 500W Flexible Slot Platinum Hot Plug Power Supply |

|

Серверное ПО |

Windows Server 2016 |

2.1.2 Технические характеристики рабочих мест

Ключевыми параметрами для рабочих мест, из которых будет происходить подключение к фтп серверу, является наличие доступа к локальной сети (Интернет) и средства для открытия протокола FTP. В таблице 4 указаны характеристики рабочих мест пользователей в компании ООО «ЛИКВИД». Для удобства использования мы устанавливаем на каждый компьютер графический интерфейс ftp-сервера (FileZilla)

Таблица. 4

Рабочие места пользователей

|

Процессор: |

Intel Core i7 Kaby Lake |

|

Тактовая частота процессора: |

4200 МГц |

|

Кол-во ядер: |

4 ядра |

|

Кэш: |

8192 Кб |

|

Сокет: |

LGA1151 |

|

Чипсет: |

Kaby Lake |

|

Сокет: |

s1151 |

|

Форм-фактор: |

ATX |

|

Тип памяти: |

DDR3 |

|

Интерфейсы: |

USB 2.0, USB 3.0, D-Sub |

|

Поддержка RAID: |

Поддержка RAID 0, 1, 5, 10 (Windows) Поддержка RAID 0, 1, 10 (Linux) |

|

Сеть: |

2 х Ethernet 100 Мбит/с |

|

Оперативная память |

|

|

Объем памяти: |

24 Гб ECC |

|

Тип памяти: |

DDR3 |

|

Частота памяти: |

1800 МГц |

|

SSD накопитель: |

240 Гб |

|

Форм-фактор SSD: |

2.5" |

|

Жёсткий диск |

|

|

Объем жесткого диска: |

3тб |

Продолжение таблицы 4

|

Скорость вращения жесткого диска: |

7200 об/мин |

|

Форм-фактор HDD: |

3.5" |

|

Видеокарта: |

|

|

Объем видеопамяти: |

8192 Мб |

|

Интерфейсы: |

DVI-D, поддержка HDCP, HDMI, DisplayPort x3 |

|

Корпус: |

Chenbro SR10566 Black - 550W |

|

Мощность блока питания: |

800W |

|

Типоразмер корпуса: |

Midi-Tower |

|

Форм-фактор: |

EATX,mATX,ATX |

|

Интерфейсы на лицевой панели: |

4 х USB, Наушники, Микрофон |

|

Оптический привод |

|

|

Тип оптического привода: |

DVD±RW |

|

Чтение дисков: |

CD, CD-R, CD-RW, DVD, DVD+R, DVD-R, DVD+RW, DVD-RW, DVD+R DL, DVD-R DL, DVD-RAM |

|

Запись дисков: |

CD-R, CD-RW, DVD+R, DVD-R, DVD+RW, DVD-RW, DVD+R DL, DVD-R DL, DVD-RAM |

2.2 Внедрение программного и аппаратного обеспечения

FileZilla — кроссплатформенный мультиязычный клиент, простой в использовании, поддерживающий такие базовые протоколы, как FTP, SFTP, FTPS и др., располагающий к себе удобным интерфейсом с возможностью перетаскивания, поддержкой вкладок, сравнением директорий, синхронизацией и удаленным поиском. Программа регулярно обновляется, что говорит об активном статусе ее разработки.

Графическая оболочка действительно удобна — она не перегружена, как это обычно бывает в программах подобного рода — множеством панелей. Сверху и снизу окна — Журнал сообщений и Окно задания, в основной части расположен двухколоночный файловый менеджер. Если менеджер покажется неудобным в навигации, можно включить древовидный список для локального/удаленного списков файлов. Поддерживаются вкладки. Такой интерфейс можно назвать почти классическим для GUI FTP-клиентов.

Для быстрого подключения к хосту можно воспользоваться Панелью быстрого соединения, также здесь указывается протокол передачи, например, sftp://hostname или ftps://hostname. Но более привычно составить список нужных источников для подключения в Менеджере сайтов. В настройках, опять же, можно поменять протокол (FTP/SFTP), ввести учетные данные, назначить локальный и удаленный каталоги, открывающиеся при подключении, сменить тип передачи файлов (более широко опции

предоставлены в общих настройках программы). В Менеджере сайтов, равно как и в главном окне, в процессе навигации можно создавать закладки.

В FileZilla достаточно гибкое управление передачей данных. Во-первых, имеется в виду наглядный процесс выполнения заданий, с возможностью постановки на паузу (для файлов, не превышающих лимит 4 Гб). Во-вторых, в клиенте поддерживаются синхронизированный просмотр, сравнение каталогов, фильтры, кэширование и, как уже было упомянуто, удаленный поиск — стандартные и необходимые функции при навигации

Поддерживаются HTTP/1.1, SOCKS 5, и FTP-прокси. Для протокола FTP дополнительно доступно шифрование.

Простой клиент, который не удовлетворит потребности профессионала, однако включает в себя все базовые возможности для работы с протоколами FTP, SFTP, FTPS.

Плюсы

- Документация на русском языке

- Простой и удобный интерфейс

- Кроссплатформенность

Минусы

- Нет поддержки командной строки (за исключением сервера)

Детальная инструкция по настройке FTP-сервера

- Скачиваем программу по ссылке https://filezilla.ru/get/

- После скачивания дистрибутива запускаем его и следуем инструкциям. На первом окне нужно согласиться с лицензионным соглашением.

- Выбираем тип установки Standart.

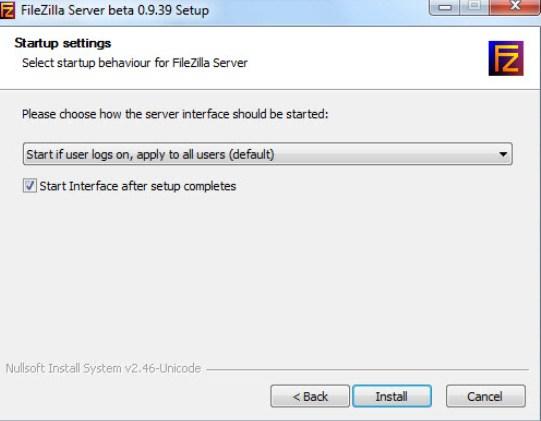

- Выбираем предпочтительный способ запуска на сервере

- Выбираем оптимальный порт для подключения к интерфейсу управления сервером (в нашем случае 13599)

- Выбираем вариант запуска интерфейса (Рисунок 4) (У нас один администратор группы, соответственно подходит вариант 1 и 2)

Рисунок 4. Установка FileZilla

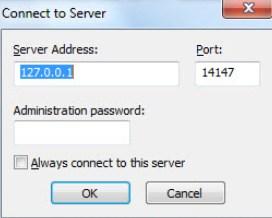

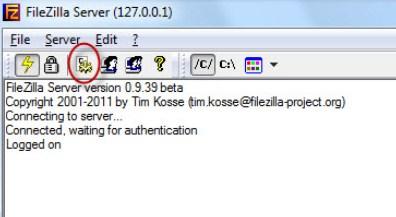

Итак, после установки, при первом запуске интерфейса, появится маленькое окошко, где требуется указать адрес и порт для подключения, а также пароль администратора (при первой установки его нет). Можно отметить опцию "Всё время подключаться к этому серверу" (Always connect to this server). Нажимаем "Ok". Это есть подключение к серверу локально, а именно, подключение к интерфейсу администрирования - адрес 127.0.0.1 и порт 14147 для работает только для локального использования (Рисунок 5).

Рисунок 5. Настройки адреса

Теперь перейдем к настройкам (Рисунок 6):

Рисунок 6. Расположение настроек

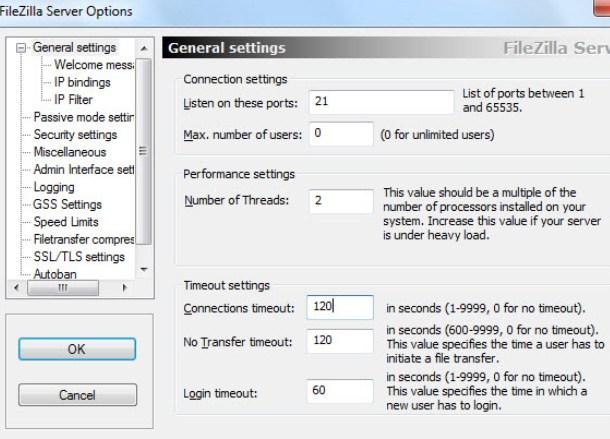

На первой вкладке (Основные настройки, Рисунок 7) можно задать следующие параметры:

Сверху вниз по рисунку:

- Порт, по которому клиенты будут подключаться к серверу

- Максимальное количество клиентов

- Количество потоков

- Различные таймауты (три штуки)

Рисунок 7. Основные настройки

Нас интересуют первые два пункта. Порт можно оставить как есть, а можно и сменить для повышения безопасности, но тогда придется каждый раз его сообщать

Вторая настройка отвечает за максимальное количество подключений. По-умолчанию значение параметра стоит “0”, это означит, что их количество не ограничено. Менять этот параметр стоит в том случае, например, если Ваш интернет канал не справляется с нагрузкой, т.к к Вам подключается уж очень много людей.

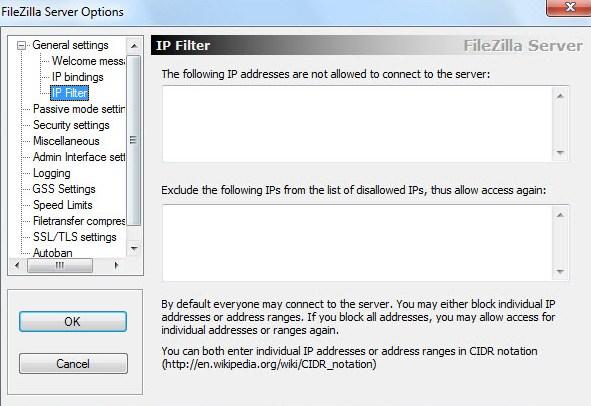

Ключевым моментом в работе с нашим сервером будет настройка ограничений подключений по ip адресам в разделе IP Filter. Нашей задачей будет отключить заблокировать адреса известных нам недоброжелателей (Рисунок 8).

Рисунок 8. IP фильтр

Обязательно! В разделе “Logging” Настраиваем запись лог-файлов, чтобы в случае утери, изменении и повреждении фалов осталось информация, кто подключался к серверу в последнее время

Включаем Autoban, после череды неудачных попыток подключения, чтобы уменьшить загруженность сервера при атаках

В разделе SSl/TSL Settings настраиваем протоколы безопасного подключения

В пункте Users делаем нужные аккаунты пользователей, которым мы дадим доступ. В компании ЛИКВИД, с фтп сервером, работает 4 человека, следовательно, делаем три учетные записи (Логин, пароль, ip-адрес сервера, порт. Последние два пунтка для всех одинаковые)

2.3 Контрольный пример реализации

За контрольный пример реализации нашего FTP-сервера мы возьмем подключение локальных компьютеров.

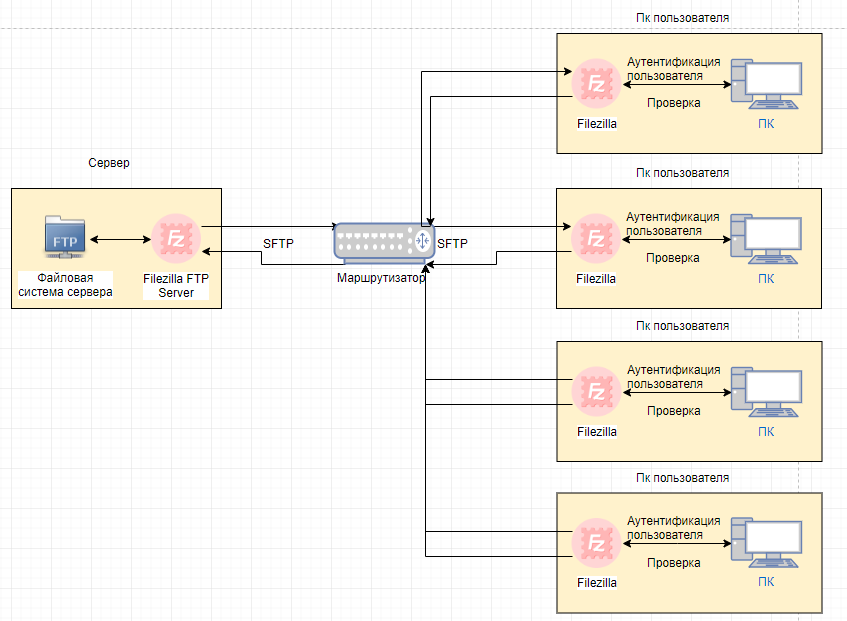

Каждое подключение имеет свою уникальную сессию, чтобы ее начать, пользователю необходимо пройти аутентификацию (Логин / пароль). Данные для авторизации выдаёт администратор сервера. Все параметры задаются в приложении FileZilla, доступ к которой имеет только администратор. При подключении пользователей к FTP-серверу, они получают возможность работать с файлами сервера (удаление / изменение / добавление) (Рисунок 9). Подключенный SSl сертификат защищает передачу данных от сторонних вмешательств. Возьмем в пример попытки стороннего входа: при отсутствии логина и пароля, которые существуют в ограниченном количестве, хакер не сможет подключиться на прямую. При перехвате данных, он получит зашифрованные пакеты, расшифровать которые не представляется возможным. Администратор сервера имеет возможность посмотреть логи активности на сервере, какие данные были изменены, длительность сессии и так далее.

Рисунок 9. Подключение к FTP серверу

Заключение

При решении задачи, поставленной в курсовой мы узнали, что:

Протокол не шифруется, при аутентификации передаются логин и пароль открытым текстом. В случае построения сети с использованием хаба, злоумышленник при помощи пассивного сниффера может перехватывать логины и пароли находящихся в том же сегменте сети пользователей FTP, или, при наличии специального ПО, получать передаваемые по FTP файлы без авторизации. При построении сети на свитчах задача злоумышленника усложняется, но взлом всё равно возможен (MAC-спуфинг, переполнение таблицы адресов). Чтобы предотвратить перехват трафика, необходимо использовать протокол шифрования данных SSL, который поддерживается многими современными FTP-серверами и некоторыми FTP-клиентами.

Разобрали методы безопасного соединения: FTPS, SFTP, FTP через SSH (не SFTP)

Научились настраивать ftp сервер в среде Windows, а также с помощью специализированных утилит.

Настроенный ftp-сервер защищен сразу по нескольким параметрам. Администрирует его всего один человек, который может редактировать настройки сервера. Он же и создаёт учетные записи для других пользователей, т.е. пропадает утечка доступа (1 человек / компьютер, 1 сессия). Ограничиваются попытки его доступа со сомнительных ip адресов, которые мы вписали в ban-лист. SSl протокол закрывает «дыру» утечки данных, при передаче информации по типу «клиент-сервер» «сервер-сервер».

Список использованной литературы

- Сеннов А.Н. Access 2003.Практическая разработка баз данных. Учебный курс. – СПб.: Питер, 2005.

- Информационные системы и технологии управления, Титоренко Г.А., 2011

- Синаторов, С.В. Информационные технологии.: Учебное пособие / С.В. Синаторов. - М.: Альфа-М, НИЦ ИНФРА-М, 2011

- Корнеев, И.К. Информационные технологии в работе с документами: Учебник / И.К. Корнеев. - М.: Проспект, 2015. - 304 c.

- Логинов, В.Н. Информационные технологии управления: Учебное пособие / В.Н. Логинов. - М.: КноРус, 2013. - 240 c.

- Лапонина, О.Р. Протоколы безопасного сетевого взаимодействия / О.Р. Лапонина. - 2-е изд., исправ. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 462 с

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C / Под ред. А. Б. Васильева. — М.: Триумф, 2002. — 816 с. — ISBN 5-89392-055-4.

- * К. Шеннон. Теория связи в секретных системах c // Перевод С. Карпова. — М.: ИЛ, 1963. — С. 243—322. — 830

- FTP - https://ru.wikipedia.org/wiki/FTP

- Путеводитель по бесплатным FTP-клиентам - https://www.ixbt.com/soft/ftp-clients-freeware.shtml

- Проектирование маршрутизации в трёх двухуровневых сетях с использованием протокола RIP

- Понятие менеджмента. Менеджер и предприниматель (МЕНЕДЖЕР-РУКОВОДИТЕЛЬ, ЕГО ОСНОВНЫЕ ЧЕРТЫ)

- Понятие юридической ответственности ее цели и функции

- «Функционирование предприятия: сущность, цели и задачи»

- Теоретические аспекты формирование резервов по выданным кредитам

- Аналитические регистры налогового учета по налогу на прибыль (Теоретические аспекты налогового учета расчетов по налогу на прибыль)

- Банкротство предпринимателя

- Понятие и виды наследования

- Изучение покупательского спроса и формирование товарного ассортимента в магазине. (на примере торгового предприятия) Теоретические основы исследования спроса в формировании стратегии товарной политики предприятия

- Формы государственного устройства (Понятие, формы государственного устройства)

- Организация бухгалтерского учета на предприятии (Терминология и нормативное обеспечение организации бухгалтерского учета)

- Понятие и признаки государства (Проблемы понятия, сущности и формы государства)