Проектирование маршрутизации в трёх двухуровневых сетях с использованием протокола BGP»

Содержание:

ВВЕДЕНИЕ

Использование корпоративных сетей предоставляет множество возможностей централизации управления сетью. При проектировании сети необходимо уделять внимание выбору оптимального протокола и архитектуры маршрутизации.

Если в сети произойдет изменение, протокол динамической маршрутизации автоматически информирует об изменении все маршрутизаторы. Если же используется статическая маршрутизация, обновить таблицы маршрутизации на всех устройствах придется системному администратору.

Цель работы: анализ ИТ-инфраструктуры ООО «ЦСИТ-Сервис», обзор маршрутизации с помощью протокола BGP.

Задачи:

- анализ специфики деятельности предприятия, основных направлений его работы;

- анализ архитектуры сети;

- оценка использования систем виртуализации;

- изучить настройку маршрутизации в сети с помощью протокола BGP

- Настроить фильтрацию со стороны провайдера таким образом, чтобы он передавал нам только маршрут по умолчанию и ничего лишнего.

1. Технико-экономическая характеристика предметной области и предприятия.

1.1 Организационно-правовая форма

Объектом исследования в данной работе является ООО «ЦСИТ-Сервис». Проведем анализ работы организации, ее организационной и функциональной структуры, основных видов деятельности предприятия.

Фирма ООО «ЦСИТ-Сервис» занимается поставкой запчастей к компьютерам, серверам, орг. технике. А так же заправкой картриджей, ремонтом орг. техники и it-аутсорсингом. На рынке с 2015 года. И является дочерней фирмой ООО «ЦСИТ». Находится на территории ООО «ЦСИТ» и имеет два офиса.

1.2 Организационная структура организации

В последнее время в связи с нестабильностью экономической ситуации наблюдается некоторое снижение спроса на услуги ООО «ЦСИТ-Сервис», при этом услуги компании являются востребованными. Руководством компании постоянно расширяется перечень оказываемых услуг, что создает конкурентные преимущества.

Схема организационной структуры ООО «ЦСИТ-Сервис». показана на рисунке 1.

Рисунок 1. Организационная структура ООО «ЦСИТ-Сервис».

1.3 IT-инфраструктура организации

В настоящее время в специалисты ООО «ЦСИТ-Сервис» работают в двух корпусах, представляющих собой головной и дополнительный офис компании, а так же на территории заказчика

Сеть фирмы имеет клиент-серверную архитектуру Связь между офисами была организована через Vlan-ы . Позже было принято ввести 3-х уровневую модель cisco. Но она в последствии работала не правильно так как на тот момент в фирме была очень большая текучка кадров и каждый системный администратор делал так как считал нужным. Более подробно это будет описано в главе 2.

В данном курсовом проекте будет реализованы только первые 2 уровня 3-х уровневой модели циско.

2. Разработка проектных решений

2.1 Разработка и обоснование структуры сети

В данном курсовом проекте мы познакомимся только с офисами компании Хоть и главной сложностью в организации нашей сети является именно связь с заказчиком и в некоторых случаях объединение нашей сети с сетью заказчика и провайдера. Но сутью этого проекта будет настроить фильтрацию со стороны провайдера таким образом, чтобы он передавал нам только маршрут по умолчанию и ничего лишнего.

Начнем с представления програмной архитектуры обоих офисов

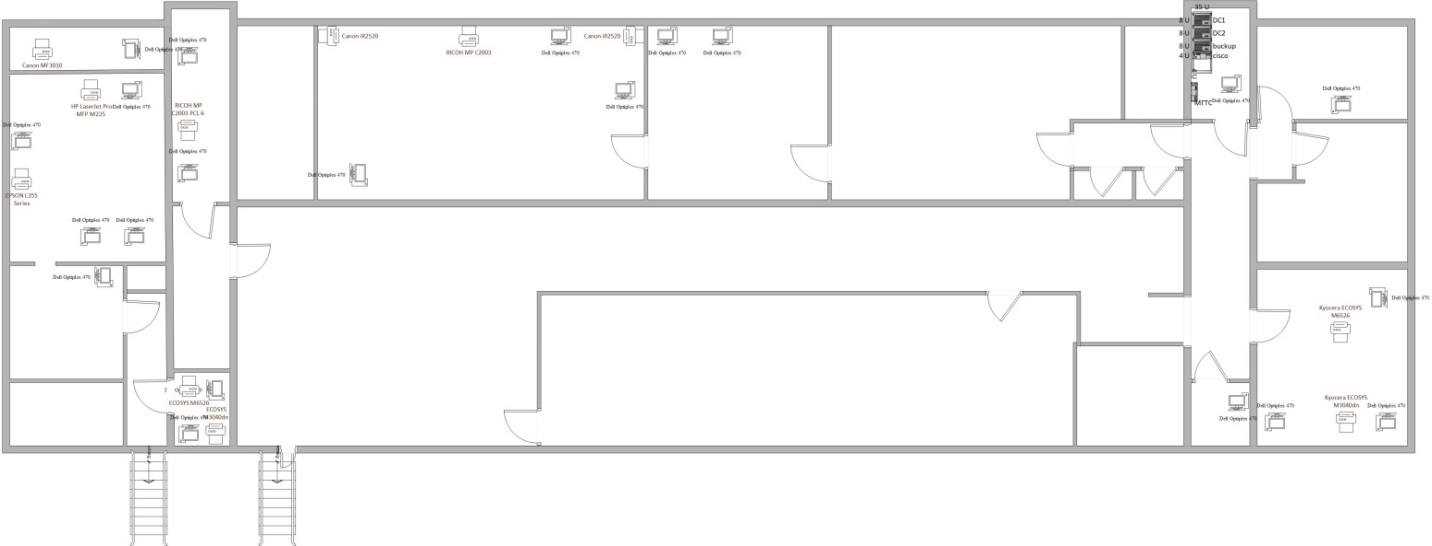

Рисунок 3. Схема представления программной архитектуры в 1-ом офисе .

Рисунок 3. Схема представления программной архитектуры в 1-ом офисе .

Первый офис (рисунок 3) является вторичным и по мимо админов тут еще сидят заправчики картриджей ( из нашей дочерней организации), менеджеры, специалисты тех. поддержки и т.д. В данном офисе находится сервер АИС (для автоматизирования приема и распределения заявок от заказчика), вторичные контрольные домена, сервер резервного копирования ,а также шлюз и маршрутизатор с настроеными резевными Vlan-нами для наших заказчиков и огромным количеством Nat пробросок.

Во втром офисе (рисунок 4) находится генеральный директор, начальники отделов, старшие системные администраторы и системные администраторы.

Так же здесь находится основной контроллер домена и его главный репликант, небольшой стек цисок для обеспечения доступа к некоторым нашим заказчикам, сервер бухгалтерии, веб-сервер, сервер терминалов и т.д.

Рисунок 4. Схема представления программной архитектуры во втором офисе.

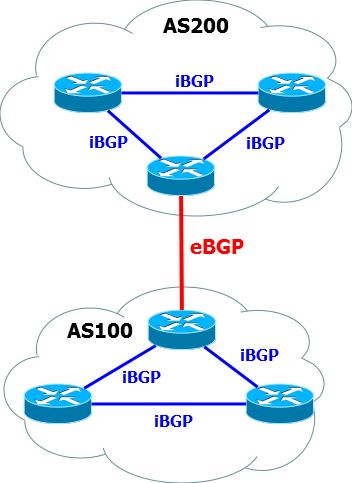

Теперь разберёмся со схемой маршрутизации (рисунок 5).

По данной схеме мы видим что-то похожее на трехуровневую модель cisco. Но в реальности тут все завязано на vlan-нах, маршрутизаторы и коммутаторы (управляемые) настроены как угодно. Потому что изначально сотрудников было намного больше, и каждый системный администратор пытался настроить по своему вопреки здравому смыслу и логике. Но по какой-то непонятной причине оно работает. В данном курсовом проекте мы попробуем организовать маршрутизацию в рамках двух офисов через протокол BGP, организовав две автономные системы. И выглядеть оно должно как показано на рисунке 6.

Рисунок 5 Предварительная схема маршрутизации

Рисунок 6 Схема маршрутизации с помощью протокола BGP

2.2Выбор и обоснование используемых протоколов

Почему именно BGP, а не OSPF или RIP?

Почему не оставить статичесскую маршрутизацию, а применить динамическую?

С этими вопросами я столкнулась сразу придя к генеральному директору с предложением модернизации сети.

Но отвечать начнем со второго вопроса

Статическая маршрутизация - вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора. Вся маршрутизация при этом происходит без участия каких-либо протоколов маршрутизации.

При задании статического маршрута указывается:

· Адрес сети (на которую маршрутизируется трафик), маска сети

· Адрес шлюза (узла), который способствует дальнейшей маршрутизации (или подключен к маршрутизируемой сети напрямую)

· (опционально) метрика (иногда именуется также "ценой") маршрута. При наличии нескольких маршрутов на одну и ту же сеть некоторые маршрутизаторы выбирают маршрут с минимальной метрикой

Статическая маршрутизация продолжает успешно использоваться при:

· -организации работы компьютерных сетей небольшого размера(1-2 маршрутизатора)

· -на компьютерах (рабочих станциях) внутри сети. В таком случае обычно задается маршрут шлюза по умолчанию.

· -в целях безопасности - когда необходимо скрыть некоторые части составной корпоративной сети;

· -если доступ к подсети обеспечивается одним маршрутом, то вполне достаточно использовать один статический маршрут. Такой тип сети (подсети) носит названия тупиковой сети (stub network).

Динамическая маршрутизация — вид маршрутизации, при котором таблица маршрутизации редактируется программно.

При динамической маршрутизации происходит обмен маршрутной информацией между соседними маршрутизаторами, в ходе которого они сообщают друг другу, какие сети в данный момент доступны через них. Информация обрабатывается и помещается в таблицу маршрутизации. К наиболее распространенным внутренним протоколам маршрутизации относятся:

RIP (Routing Information Protocol) — протокол маршрутной информации OSPF (Open Shortest Path First) — протокол выбора кратчайшего маршрута EIGRP (Enhanced Interior Gateway Routing Protocol) — усовершенствованный протокол маршрутизации внутреннего шлюза IGRP (Interior Gateway Routing Protocol) — протокол маршрутизации внутреннего шлюза

А так как сеть у нас весьма большая иметь статическую маршрутизацию не имеет никакого смысла.

Теперь о выборе протокола:

Реально для наших целей подойдет только два:

1.OSPF

2. BGP

BGP (протокол пограничного шлюза) используется на краю вашей сети для подключения вашей сети к интернету

OSPF (Open Shortest Path First) используется внутри вашей сети

На краю вашей сети вы должны использовать маршрутизаторы для привязки BGP к OSPF и наоборот.

OSPF – это протокол IGP (внутренний шлюз), тогда как BGP является единственным реальным EGP (внешним протоколом шлюза).

Если вы выполняете внутреннюю маршрутизацию компании или кампуса, вам нужно использовать OSPF. Обычно BGP требуется на краю который смотрит в интернет. В сетях малого и среднего размера статические маршруты снаружи обычно предпочтительнее настройки BGP. Если у вас сложная многомаршрутная сеть , независимо от его размера, вы можете рассмотреть BGP.

Вы действительно не захотите использовать IGRP – это устаревший, более старый протокол из собственного EIGRP Cisco (также являющийся собственностью). EIGRP является надежным, достаточно интуитивным и сравнимым по производительности с OSPF, но работает только на оборудовании Cisco.

Я бы не рекомендовала IS-IS для большинства проектов. IS-IS является протоколом состояния связи, например OSPF, но используется редко, как правило, только в интернет-провайдерах (хотя некоторые из них называют его широко распространенным, протоколом маршрутизации). Вы можете, конечно, использовать его, если он доступен на вашей платформе, но будут трудносити с устранениим неполадок.

RIP подходит и подходит для небольшой сети хотя на Linux (и на большинстве современных платформ) вы фактически используете RIPv2 . Это проще настроить, чем упомянутые выше, хотя он больше не используется за пределами небольших сетевых развертываний из-за его ограничений. OSPF – это стандарт IGP, не зависящий от поставщика (т. е. Не принадлежащий Cisco), и может быть сложным, в зависимости от ваших потребностей.

Для использования IBGP вы должны создавать взаимосвязи между граничными маршрутизаторами, и для тех пограничных маршрутизаторов, которые смогут установить этот пиринг, они также должны запустить IGP, такие как OSPF, RIP или ISIS. Никто не управляет IBGP самостоятельно, без надлежащего IGP. IBGP обычно работает только на граничных маршрутизаторах и любых отражателях маршрута в AS … не на всех маршрутизаторах, тогда как OSPF и т.п. работают на всех маршрутизаторах.

Я никогда не видела, в которой работает только IBGP. Фактически это практически невозможно, поскольку BGP полагается на существующую таблицу маршрутизации, чтобы выяснить, как направиться к следующему одноранговому IBGP. Для записи IBGP обменяет гораздо больше информации, чем OSPF, что означает дополнительные накладные расходы.

В итоге мы все равно выбираем BGP.

2.3 Выбор и обоснование решений по техническому и программному обеспечению сети

Так как для экспериментов никто не будет закупать оборудование мы работаем с тем что есть соответственно характеристики оборудования описаны в таблицах 1-8.

Таблица 1

Системный блок ПК TopComp MG 5567683

|

Характеристика |

Значение |

|

Процессор |

Intel Core i5 7500 |

|

Тактовая частота процессора |

3.4 ГГц |

|

Кол-во ядер |

4 ядра |

|

Кэш |

6 Мб |

|

Сокет |

s1151 |

|

Чипсет |

Intel D250 |

|

Сокет |

S1151 |

|

Форм-фактор |

mATX |

|

Тип памяти |

DDR4 |

|

Интерфейс |

USB 2.0, USB 3.0, DVI |

|

Сеть |

Enternet 1000Мбит/с |

|

Аудио |

5.1 CH High Definition Audio |

|

Оперативная память |

8 Гб |

|

Тип памяти |

DDR4 |

|

Частота памяти |

2133 МГц |

|

Жетский диск |

1000Гб |

|

Скорость вращения ж/д |

7200 об/мин |

|

Форм-фактор HDD |

3.5 |

|

Видеокарта |

NVIDIA GeForce GTX 1060 - 3072 Мб |

|

Объем видеопамяти |

3072 Мб |

|

Интерфейсы |

DVI, HDMI, DisplayPort |

|

Корпус |

Zalman ZM-T4 - 530W |

|

Мощность блока питания |

530W |

|

Типоразмер корпуса |

Mini-Tower |

|

Форм-фактор |

mATX |

|

Интерфейсы на лицевой панели |

2 х USB, Наушники, Микрофон |

|

Оптический привод |

No DVD |

|

OC |

Windows 7 Pro для 1 языка |

Таблица 2

Сервер Dell PowerEdge R730XD

|

Характеристика |

Значение |

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

E5-2650 v4 |

|

Процессор, кэш |

30Mb |

|

Процессор, кол-во |

ядер 12 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

24 x 32 ГБ |

|

ОЗУ, доп.параметр1 |

2R |

|

ОЗУ, доп.параметр2 |

RD |

|

ОЗУ, частота |

2.4 ГГц |

|

Жесткие диски |

|

|

Максимально HDD (2.5") |

2 |

|

Максимально HDD (3.5") |

12 |

|

Тип HDD |

NLSAS |

|

HDD, размерность |

3.5" |

|

HDD, cкорость вращения шпинделя |

7.2K |

|

Установлено HDD |

4 |

|

Емкость одного установленного HDD |

4 Тб |

|

Тип второго HDD |

SAS |

|

HDD (дополнительно), размер |

2.5" |

|

HDD (дополнительно) скорость вращения шпинделя 10K |

|

|

Количество дополнительных HDD |

2 |

|

Емкость 1 дополнительного установленного HDD |

1.2 Тб |

|

Характеристика |

Значение |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

X540+I350 |

|

Прочее |

|

|

Плата удаленного управления |

iD8En |

|

Операционная система |

Windows Server 2008 R2 x64 |

|

Блок питания |

|

|

БП, тип |

Platinum |

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

1100 Вт |

|

Горячая замена БП |

ДА |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

Таблица 3

Сервер Dell PowerEdge R740xd

|

Характеристика |

Значение |

|

Корпус |

|

|

Тип корпуса |

Rack |

|

Монтаж в стойку |

2U |

|

Процессоры |

|

|

Для процессоров |

Intel Xeon |

|

Модель процессора |

Silver 4114 |

|

Процессор, кэш |

14MB |

|

Процессор, кол-во ядер |

10 |

|

Установлено процессоров |

2 |

|

Частота одного установленного процессора |

2.2 ГГц |

|

Максимально процессоров |

2 |

|

Память |

|

|

Тип памяти |

DDR4 |

|

Количество слотов памяти |

24 |

|

Максимальный объем памяти |

3 Тб |

|

Установленные модули памяти |

2 x 16 ГБ |

|

ОЗУ, частота |

2.6 ГГц |

|

Жесткие диски |

|

|

Тип HDD |

SAS |

|

HDD, размерность |

2.5" |

|

HDD, cкорость вращения шпинделя |

10K |

|

Установлено HDD |

1 |

|

Емкость одного установленного HDD |

1.2 Тб |

|

Горячая замена HDD |

ДА |

|

RAID контроллер |

H730p FP |

|

Поддержка RAID 0 |

есть |

|

Поддержка RAID 1 |

есть |

|

Поддержка RAID 5 |

есть |

|

Поддержка RAID 10 |

есть |

|

Сеть |

|

|

Сетевой интерфейс |

5720 4P |

|

Прочее |

|

|

Плата удаленного управления |

iD9En |

|

Операционная система |

|

|

Windows Sever 2008 R2 x64 |

|

|

Блок питания |

|

|

Установлено БП |

2 |

|

Максимальное количество БП |

2 |

|

Мощность одного установленного БП |

750 Вт |

|

Горячая замена БП |

ДА |

Таблица 4

Коммутатор HP A5800-24G-SFP (JC103A)

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Количество слотов для дополнительных интерфейсов |

4 |

|

Объем оперативной памяти |

512 Мб |

|

Объем флеш-памяти |

512 Мб |

|

LAN |

|

|

Количество портов коммутатора |

24 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

4 |

|

Максимальная скорость uplink/SFP-портов |

10 Гбит/сек |

|

Внутренняя пропускная способность |

208 Гбит/сек |

|

Размер таблицы MAC адресов |

16384 |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

есть |

|

Поддержка SNMP |

есть |

|

Дополнительно |

|

|

Поддержка стандартов |

Auto MDI/MDIX |

|

Размеры (ШxВxГ) |

440 x 44 x 427 мм |

|

Вес |

8.5 кг |

Таблица 5

Коммутатор Cisco WS-C3750E-48TD-E

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Тип устройства |

коммутатор (switch) |

|

Возможность установки в стойку |

есть |

|

Объем оперативной памяти |

256 Мб |

|

Объем флеш-памяти |

64 Мб |

|

LAN |

|

|

Количество портов коммутатора |

48 x Ethernet 10/100/1000 Мбит/сек |

|

Количество uplink/стек/SFP-портов и модулей |

2 |

|

Максимальная скорость uplink/SFP-портов |

10/100/1000 Мбит/сек |

|

Поддержка работы в стеке |

есть |

|

Внутренняя пропускная способность |

160 Гбит/сек |

|

Управление |

|

|

Консольный порт |

есть |

|

Web-интерфейс |

есть |

|

Поддержка Telnet |

|

|

Поддержка SNMP |

есть |

|

Тип управления |

уровень 3 |

|

Маршрутизатор |

|

|

Статическая маршрутизация |

есть |

|

Протоколы динамической маршрутизации |

RIP v1, RIP v2, OSPF |

|

Поддержка VPN pass through |

есть |

|

Дополнительно |

|

|

Поддержка IPv6 |

есть |

|

Поддержка стандартов |

Auto MDI/MDIX, Jumbo Frame, IEEE 802.1p (Priority tags), IEEE 802.1q (VLAN), IEEE 802.1d (Spanning Tree), IEEE 802.1s (Multiple Spanning Tree), Link Aggregation Control Protocol (LACP) |

|

Размеры (ШxВxГ) |

445 x 44 x 442 мм |

|

Вес |

8.6 кг |

Таблица 6

МФУ HP Color LaserJet Enterprise M577c

|

Характеристика |

Значение |

|

Общие характеристики |

|

|

Устройство |

принтер/сканер/копир |

|

Тип печати |

цветная |

|

Технология печати |

лазерная |

|

Размещение |

настольный |

|

Область применения |

средний офис |

|

Количество страниц в месяц |

80000 |

|

Принтер |

|

|

Максимальный формат |

A4 |

|

Максимальный размер отпечатка |

216 × 356 мм |

|

Автоматическая двусторонняя печать |

есть |

|

Количество цветов |

4 |

|

Максимальное разрешение для ч/б печати |

1200x1200 dpi |

|

Максимальное разрешение для цветной печати |

1200x1200 dpi |

|

Скорость печати |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Время выхода первого отпечатка |

5.60 c (ч/б), 6.90 c (цветн.) |

|

Сканер |

|

|

Тип сканера |

планшетный/протяжный |

|

Максимальный формат оригинала |

A4 |

|

Максимальный размер сканирования |

216x356 мм |

|

Разрешение сканера |

600x600 dpi |

|

Устройство автоподачи оригиналов |

двустороннее |

|

Емкость устройства автоподачи оригиналов |

100 листов |

|

Скорость сканирования (цветн.) |

38 изобр/мин |

|

Скорость сканирования (ч/б) |

43 изобр/мин |

|

Отправка изображения по e-mail |

есть |

|

Копир |

|

|

Максимальное разрешение копира (ч/б) |

600x600 dpi |

|

Максимальное разрешение копира (цветн.) |

600x600 dpi |

|

Скорость копирования |

38 стр/мин (ч/б А4), 38 стр/мин (цветн. А4) |

|

Изменение масштаба |

25-400 % |

|

Шаг масштабирования |

1 % |

|

Максимальное количество копий за цикл |

9999 |

|

Лотки |

|

|

Подача бумаги |

650 лист. (стандартная), 2300 лист. (максимальная) |

|

Вывод бумаги |

250 лист. (стандартный), 250 лист. (максимальный) |

|

Емкость лотка ручной подачи |

100 лист. |

|

Расходные материалы |

|

|

Плотность бумаги |

60-199 г/м2 |

|

Печать на: |

карточках, пленках, этикетках, глянцевой бумаге, конвертах, матовой бумаге |

|

Ресурс цветного картриджа/тонера |

5000 страниц |

|

Ресурс ч/б картриджа/тонера |

6000 страниц |

|

Количество картриджей |

4 |

|

Тип картриджа/тонера |

черный HP 508A CF360A (6000 стр.), HP 508X CF360X (12 500 стр.); голубой HP 508A CF361A (5000 стр.), HP 508X CF361X (9500 стр.); желтый HP 508A CF362A (5000 стр.), HP 508X CF362X (9500 стр.); пурпурный HP 508A CF363A (5000 стр.), HP 508X CF363X (9500 стр.) |

|

Память/Процессор |

|

|

Объем памяти |

1792 МБ, максимальный 2560 МБ |

|

Емкость жесткого диска |

320 ГБ |

|

Частота процессора |

1200 МГц |

|

Интерфейсы |

|

|

Интерфейсы |

Ethernet (RJ-45), USB 2.0 |

|

Поддержка AirPrint |

есть |

|

Прямая печать |

есть |

|

Веб-интерфейс |

есть |

|

Шрифты и языки управления |

|

|

Поддержка PostScript |

есть |

|

Поддержка |

PostScript 3, PCL 5e, PCL 5c, PCL 6, PDF |

|

Дополнительная информация |

|

|

Поддержка ОС |

Windows, Linux, Mac OS, iOS |

|

Отображение информации |

цветной ЖК-дисплей |

|

Диагональ дисплея |

8 дюйм. |

|

Потребляемая мощность (при работе) |

692 Вт |

|

Потребляемая мощность (в режиме ожидания) |

47.3 Вт |

|

Уровень шума при работе |

51 дБ |

|

Габариты (ШхВхГ) |

699x583x504 мм |

|

Вес |

38.6 кг |

Таблица 7

Маршрутизатор MIKROTIK CCR1036-12G-4S, белый

|

Характеристика |

Значение |

|

Описание |

Mikrotik RouterBOARD Cloud Core Router 1036-12G-4S является маршрутизатором операторского класса с мощным 36-ти ядерным процессором Tilera CPU! Беспрецедентная мощность и непревзойденная производительность — его главные характеристики, это устройство новый флагман Mikrotik. |

|

Входной интерфейс |

10/100/1000BASE-TX/SFP |

|

Оперативная память |

4 Гб |

|

Флеш-память |

1 Гб |

|

Безопасность |

|

|

Поддержка WPS |

есть |

|

Защита от атак Denial-of-service (DoS) |

есть |

|

Межсетевой экран (FireWall) |

есть |

|

Протоколы и функции |

|

|

Поддержка QoS |

есть |

|

Поддержка динамического DNS |

есть |

|

Поддержка UPnP |

есть |

|

Поддержка VPN |

есть |

|

WEB-интерфейс управления |

есть |

|

DHCP-сервер |

есть |

|

Порты |

|

|

Количество выходных портов 10/100/1000BASE-TX |

12 |

|

Кол-во портов USB 2.0 |

1 |

|

Особенности портов |

4 SFP разъема поддерживающие модули 10/100/1000Mbps 1 serial порт DB9 RS232C |

|

Особенности |

|

|

Предназначено для установки |

в помещениях |

|

Особенности |

корпус для монтажа в 19" стойку высотой 1U (уши в комплекте) |

|

Преимущества |

2 SODIMM DDR3 слота с предустановленными 2x 2GB DDR3 10600 (всего 4GB) |

|

Корпус |

|

|

Цвет |

белый |

|

Размер (ШхВхГ) |

355 х 55 х 145 мм |

|

Вес |

2300 грамм |

|

Гарантия |

12 мес. |

Таблица 8

Маршрутизатор MIKROTIK RB1100AHX4, серый

|

Характеристика |

Значение |

|

Основные характеристики |

|

|

Описание |

Модель Mikrotik RB1100AHx4 оснащена новым процессором Annapurna Alpine AL21400 с 4 ядрами Cortex A15 с тактовой частотой 1.4 ГГц, 1 GB оперативной памяти, 13 гигабитными Ethernet портами, несколькими высокоскоростными разъёмами для накопителей (2х SATA 3 и 2х M.2) |

|

Входной интерфейс |

10/100/1000BASE-TX |

|

Название процессора |

Annapurna Alpine AL21400 |

|

Частота процессора |

1400 МГц |

|

Количество ядер процессора |

четырехъядерный |

|

Оперативная память |

1 Гб |

|

Флеш-память |

128 Мб |

|

Безопасность |

|

|

Поддержка WPS |

есть |

|

Защита от атак Denial-of-service (DoS) |

есть |

|

Межсетевой экран (FireWall) |

есть |

|

Протоколы и функции |

|

|

Поддержка QoS |

есть |

|

Поддержка динамического DNS |

есть |

|

Поддержка UPnP |

есть |

|

Поддержка протокола IPv6 |

есть |

|

Поддержка VPN |

есть |

|

DHCP-сервер |

есть |

|

Порты |

|

|

Количество выходных портов 10/100BASE-TX |

13 |

|

Особенности |

|

|

Поддержка Power over Ethernet (PoE) |

есть |

|

Предназначено для установки |

в помещениях |

|

Корпус |

|

|

Цвет |

серый |

|

Размер (ШхВхГ) |

444 х 47 х 148 мм |

|

Вес |

1200 грамм |

|

Гарантия |

|

2.4.Контрольный пример реализации сети и его описание

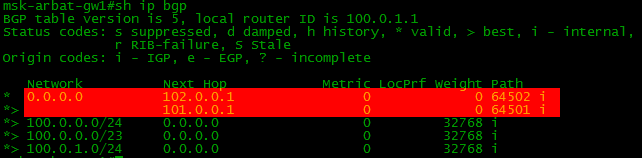

Настроить фильтрацию со стороны провайдера таким образом, чтобы он передавал нам только маршрут по умолчанию и ничего лишнего.

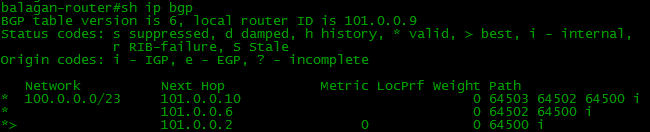

То есть, чтобы таблица BGP выглядела так:

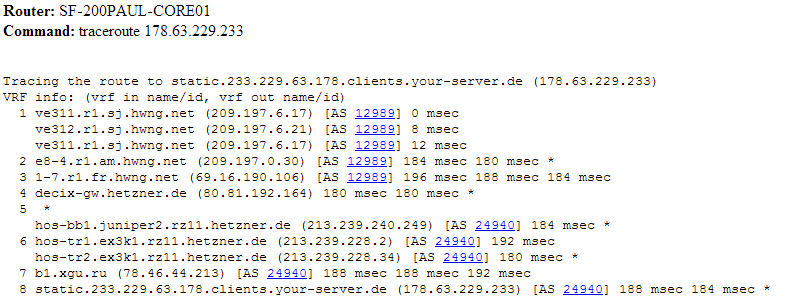

Looking Glass и другие инструменты

Одним из очень мощных инструментов работы с BGP – Looking Glass. Это сервера, расположенные в Интернете, которые позволяют взглянуть на сеть извне: проверить доступность, просмотреть через какие AS лежит путь в вашу автономную систему, запустить трассировку до своих внутренних адресов.

Одним из очень мощных инструментов работы с BGP – Looking Glass. Это сервера, расположенные в Интернете, которые позволяют взглянуть на сеть извне: проверить доступность, просмотреть через какие AS лежит путь в вашу автономную систему, запустить трассировку до своих внутренних адресов. Это как если бы вы попросили кого-то: “Послушай! а посмотри, как там мои анонсы видятся?”, только просить никого не нужно.

Это как если бы вы попросили кого-то: “Послушай! а посмотри, как там мои анонсы видятся?”, только просить никого не нужно.

Не стоит недооценивать силу внешних инструментов. Однажды у меня была проблема с очень низкой скоростью отдачи вовне. Она едва переваливала за несколько мегабит. После довольно продолжительного траблшутинга, решил взглянуть в Looking Glass. Какого же было моё удивление, когда я обнаружила, что трафик идёт ко мне, через VPN канал до филиала в другом городе, с которым установлен IBGP. Естественно, ширина канала была небольшой и утилизировалась практически полностью.

Существуют также специальные организации, которые отслеживают анонсы BGP в Интернете и, если вдруг происходит что-то неожиданное, может уведомить владельца сети – BGPMon, Renesys, RouterViews.

Благодаря им было предотвращено несколько глобальных аварий.

С помощью сервиса BGPlay можно визуализировать информацию о распространении маршрутов.

На nag.ru можно почитать о самых ярких случаях, когда некорректные анонсы BGP вызывали глобальные проблемы в Интернете, таких как ”AS 7007 Incident” и “Google's May 2005 Outage”.

Перед тем, как окунуться в глубокий омут управления маршрутами, сделаем последнее лирическое отступление. Надо разобраться с понятиями в заголовке главы. И так, дабы не было конфузов у нас. Это не уровни модели, не уровни среды или моменты передачи данных – это весьма абстрактное деление. Управляющий уровень (Control Plane) – работа служебных протоколов, обеспечивающих условия для передачи данных. Например, когда запускается BGP, он пробегает все свои состояния, обменивается маршрутной информацией и т.д. Или в MPLS-сети LDP распределяет метки на префиксы. Или STP, обмениваясь BPDU, строит L2-топологию. Всё это примеры процессов Control Plane. То есть это подготовка сети к передаче – организация коммутации, наполнение таблицы маршрутизации. Передающий уровень (Data Plane) – собственно передача полезных данных клиентов. Часто случается так, что данные двух уровней ходят в разных направлениях, “навстречу друг другу”. Так в BGP маршруты передаются из AS100 в AS200 для того, чтобы AS200 могла передать данные в AS100.

Рисунок 7 Схема передачи данных

Более того, на разных уровнях могут быть разные парадигмы работы. Например, в MPLS Data Plane ориентирован на создание соединения, то есть данные там передаются по заранее определённому пути – LSP.А вот сам этот путь подготавливается по стандартным законам IP – от хоста к хосту. Важно понять назначение уровней и в чём разница. Для BGP это принципиальный вопрос. Когда вы анонсируете свои маршруты, фактически вы создаёте путь для входящего трафика. То есть маршруты исходят от вас, а трафик к вам. Выбор маршрута

Ситуация с маршрутами у нас такая. Есть BGP-таблица, в которой хранятся абсолютно все маршруты, полученные от соседей.

Рисунок 8 пример настройки BGP

То есть если есть у нас несколько маршрутов, до сети 100.0.0.0/23, то все они будут в BGP-таблице, независимо от “плохости” оных: А есть знакомая нам таблица маршрутизации, хранящая только лучшие из лучших. Точно также BGP анонсирует не все приходящие маршруты, а только лучшие. То есть от одного соседа вы никогда не получите два маршрута в одну сеть. Итак, критерии выбора лучших: Максимальное значение Weight (локально для маршрутизатора, только для Cisco)

- Максимальное значение Local Preference (для всей AS)

- Предпочесть локальный маршрут маршрутизатора (next hop = 0.0.0.0)

- Кратчайший путь через автономные системы. (самый короткий AS_PATH)

- Минимальное значение Origin Code (IGP < EGP < incomplete)

- Минимальное значение MED (распространяется между автономными системами)

- Путь eBGP лучше чем путь iBGP

- Выбрать путь через ближайшего IGP-соседа

Если это условие выполнено, то происходит балансировка нагрузки между несколькими равнозначными линками

Следующие условия могут различаться от вендора к вендору. - Выбрать самый старый маршрут для eBGP-пути

- Выбрать путь через соседа с наименьшим BGP router ID

- Выбрать путь через соседа с наименьшим IP-адресом

С выбором маршрутов мы разобрались. Теперь решим пара несколько попутных задач.

И так первая из них :

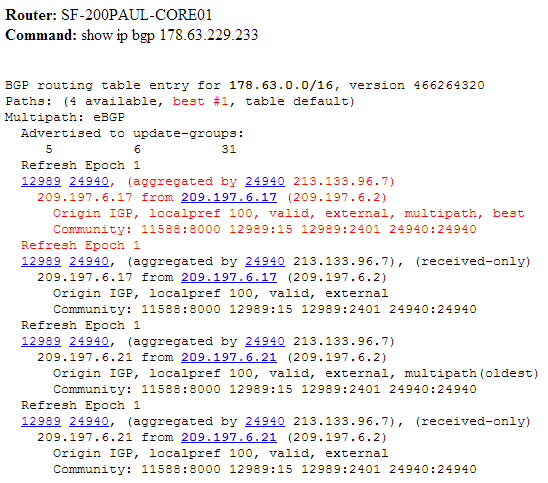

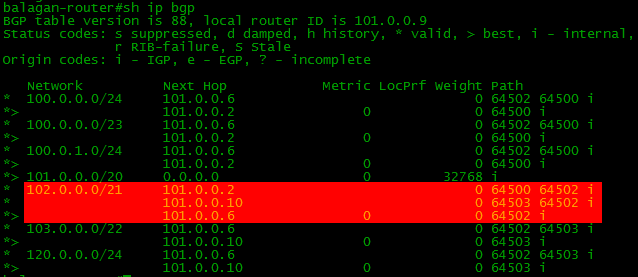

Условие: Full View на всех маршрутизаторах

Рисунок 9 пример настройки BGP

Это говорит о том, что наш бордер анонсирует чужие маршруты дальше, иными словами наша AS является транзитной.

И тут я нашла два решения

1.

router bgp 64500

no synchronization

bgp log-neighbor-changes

network 100.0.0.0 mask 255.255.254.0

neighbor 101.0.0.1 remote-as 64501

neighbor 101.0.0.1 prefix-list LAN out

neighbor 102.0.0.1 remote-as 64502

neighbor 102.0.0.1 prefix-list LAN out

no auto-summary

!

ip route 100.0.0.0 255.255.254.0 Null0

!

ip prefix-list LAN permit 100.0.0.0/23

2. Настроила при помощи AS-Path ACL:

router bgp 64500

no synchronization

bgp log-neighbor-changes

network 100.0.0.0 mask 255.255.254.0

network 100.0.0.0 mask 255.255.255.0

network 100.0.1.0 mask 255.255.255.0

neighbor 101.0.0.1 remote-as 64501

neighbor 101.0.0.1 filter-list 100 out

neighbor 102.0.0.1 remote-as 64502

neighbor 102.0.0.1 filter-list 100 out

no auto-summary

!

ip route 100.0.0.0 255.255.254.0 Null0

ip route 100.0.0.0 255.255.255.0 Null0

ip route 100.0.1.0 255.255.255.0 Null0

!

ip as-path access-list 100 permit ^$

И задача номер два:

Задание: Настроить маршрутизацию таким образом, чтобы HTTP-трафик из локальной сети 10.0.1.0 шел через одного провайдера, а весь трафик из сети 10.0.2.0 через второго. Если в адресе отправителя фигурирует любой другой адрес, трафик должен быть отброшен, а не маршрутизироваться по стандартной таблице маршрутизации

Обычно, работу IP SLA рассматривают на простейшем примере icmp-echo. То есть, в случае, если мы можем пинговать тот конец линии, трафик идет по ней, если не можем – по другой. Но мы пойдем путем чуть посложнее. Итак, нас интересуют характеристики канала, важные для голосового трафика, например, джиттер. Конкретнее, udp-jitter, поэтому пишем

R4(config-ip-sla)#udp-jitter 192.168.200.1 55555

В этой команде после указания вида проверки (udp-jitter) идет ip адрес, куда будут отсылаться пробы (т.е. меряем от нас до 192.168.200.1 – это лупбек на R1) и порт (от балды 55555). Затем можно настроить частоту проверок (по умолчанию 60 секунд):

R4(config-ip-sla-jitter)#frequency 10

и предельное значение, при превышении которого объект ip sla 1 рапортует о недоступности:

R4(config-ip-sla-jitter)#threshold 10

Некоторые виды измерений в IP SLA требуют наличия “на той стороне” так называемого “ответчика” (responder), некоторые (например, FTP, HTTP, DHCP, DNS) нет. Наш udp-jitter требует, поэтому, прежде чем запускать измерения, нужно подготовить R1:

R1(config)#ip sla responder

Теперь нам нужно запустить сбор статистики. Командуем

R4(config)#ip sla schedule 1 start-time now life forever

Т.е. запускаем объект мониторинга 1 прямо сейчас и до конца дней.

Мы не можем менять параметры объекта, если запущен сбор статистики. Т.е. чтобы поменять, например, частоту проб, нам нужно сначала выключить сбор информации с него: no ip sla schedule 1

Теперь уже можем посмотреть, что у нас там собирается:R4#sh ip sla statistics 1Round Trip Time (RTT) for Index 1Latest RTT: 36 milliseconds Latest operation start time: *00:39:01.531 UTC Fri Mar 1 2002Latest operation return code: OKRTT Values:Number Of RTT: 10 RTT Min/Avg/Max: 19/36/52 millisecondsLatency one-way time:Number of Latency one-way Samples: 0 Source to Destination Latency one way Min/Avg/Max: 0/0/0 milliseconds Destination to Source Latency one way Min/Avg/Max: 0/0/0 milliseconds

Jitter Time:

Number of SD Jitter Samples: 9

Number of DS Jitter Samples: 9

Source to Destination Jitter Min/Avg/Max: 0/5/20 milliseconds

Destination to Source Jitter Min/Avg/Max: 0/16/28 milliseconds

Packet Loss Values:

Loss Source to Destination: 0 Loss Destination to Source: 0

Out Of Sequence: 0 Tail Drop: 0

Packet Late Arrival: 0 Packet Skipped: 0

Voice Score Values:

Calculated Planning Impairment Factor (ICPIF): 0

Mean Opinion Score (MOS): 0

Number of successes: 12

Number of failures: 0

Operation time to live: Forever

а также что мы там на конфигурировали

R4#sh ip sla conf

IP SLAs Infrastructure Engine-II

Entry number: 1

Owner:

Tag:

Type of operation to perform: udp-jitter

Target address/Source address: 192.168.200.1/0.0.0.0

Target port/Source port: 55555/0

Request size (ARR data portion): 32

Operation timeout (milliseconds): 5000

Packet Interval (milliseconds)/Number of packets: 20/10

Type Of Service parameters: 0x0

Verify data: No

Vrf Name:

Control Packets: enabled

Schedule:

Operation frequency (seconds): 10 (not considered if randomly scheduled)

Next Scheduled Start Time: Pending trigger

Group Scheduled: FALSE

Randomly Scheduled: FALSE

Life (seconds): 3600

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Threshold (milliseconds): 10

Distribution Statistics:

Number of statistic hours kept: 2

Number of statistic distribution buckets kept: 1

Statistic distribution interval (milliseconds): 4294967295

Enhanced History:

Теперь настраиваем так называемый track (неправильный, но понятный перевод “отслеживатель”). Именно к его состоянию привязываются впоследствии действия в роут-мапе. В track можно выставить задержку переключения между состояниями, что позволяет решить проблему, когда у нас по одной неудачной пробе меняется маршрутизация, а по следующей, уже удачной, меняется обратно. Указываем номер track и к какому номеру объекта ip sla мы его подключаем (rtr 1):R4(config)#track 1 rtr 1

Настраиваем задержку: R4(config-track)#delay up 10 down 15

Это означает: если объект мониторинга упал и не поднялся в течение 15 секунд, переводим track в состояние down. Если объект был в состоянии down, но поднялся и находится в поднятом состоянии хотя бы 10 секунд, переводим track в состояние up.

Следующим действием нам нужно привязать track к нашей роут-мапе. Напомню, стандартный путь от R5 к R1 идет через R2, но у нас имеется роут-мапа BACK, переназначающая стандартное положение вещей в случае, если источник R5:

R4#sh run | sec route-map

ip policy route-map BACK

route-map BACK permit 10

match ip address 100

set ip next-hop 192.168.3.3

Если мы привяжем наш мониторинг к этой мапе, заменив команду set ip next-hop 192.168.3.3 на set ip next-hop verify-availability 192.168.3.3 10 track 1, получим обратный нужному эффект: в случае падения трека (из-за превышения показателя джиттера в sla 1), мапа не будет отрабатываться (все будет идти согласно таблице маршрутизации), и наоборот, в случае нормальных значений, трек будет up, и трафик будет идти через R3.

Как это работает: роутер видит, что пакет подпадает под условия match, но потом не сразу делает set, как в предыдущем примере с PBR, а промежуточным действием проверяет сначала состояние трека 1, а затем, если он поднят (up), уже делается set, если нет – переходит к следующей строчке роут-мапы.

Для того, чтобы наша мапа заработала, как надо, нам нужно как-то инвертировать значение трека, т.е. когда джиттер большой, наш трек должен быть UP, и наоборот. В этом нам поможет такая штука, как track list. В IP SLA существует возможность объединять в треке список других треков (которые, по сути, выдают на выходе 1 или 0) и производить над ними логические операции OR или AND, а результатом этих операций будет состояние этого трека. Кроме этого, мы можем применить логическое отрицание к состоянию трека. Создаем трек-лист:

R4(config)#track 2 list boolean or

Единственным в этом “списке” будет логическое отрицание значения трека 1:

R4(config-track)#object 1 not

Теперь привязываем роут-мап к этому треку

R4(config)#route-map BACK

R4(config-route-map)#no set ip next-hop 192.168.3.3

R4(config-route-map)#set ip next-hop verify-availability 192.168.3.3 10 tr 2

Цифра 10 после адреса некстхопа – это его порядковый номер (sequence number). Мы можем, к примеру, использовать его так:

route-map BACK permit 10

match ip address 100

set ip next-hop verify-availability 192.168.3.3 10 track 1

set ip next-hop verify-availability 192.168.2.2 20 track 2

Тут такая логика: выбираем трафик, подпадающий под ACL 100, затем идет промежуточная проверка track 1, если он up, ставим пакету некстхоп 192.168.3.3, если down, переходим к следующему порядковому номеру (20 в данном случае), опять же промежуточно проверяем состояние трека (уже другого, 2), в зависимости от результата, ставим некстхоп 192.168.2.2 или отправляем с миром (маршрутизироваться на общих основаниях).

Давайте теперь немножко словами порассуждаем, что же мы такое накрутили: итак, измерения джиттера у нас идут от источника R4 к респондеру R1 по маршруту через R2. Максимальное допустимое значение джиттера на этом маршруте у нас – 10. В случае, если джиттер превышает это значение и держится на этом уровне 15 секунд, мы переключаем трафик, генерируемый R5, на маршрут через R3. Если джиттер падает ниже 10 и держится там минимум 10 секунд, пускаем трафик от R5 по стандартному маршруту. Попробуйте для закрепления материала найти, в каких командах задаются все эти значения.

Итак, мы достигли цели: теперь, в случае ухудшения качества основного канала (ну, по крайней мере, значений udp-джиттера), мы переходим на резервный. Но что, если и там тоже не очень? Может, попробуем с помощью IP SLA решить и эту проблему?

Попробуем выстроить логику того, что мы хотим сделать. Мы хотим перед переключением на резервный канал проверять, как у нас обстоит дело с джиттером на нем. Для этого нам нужно завести дополнительный объект мониторинга, который будет считать джиттер на пути R4-R3-R1, пусть это будет 2. Сделаем его аналогичным первому, с теми же значениями. Условием переключения на резервный канал тогда будет: объект 1 down И объект 2 up. Чтобы измерять джиттер не по основному каналу, придется пойти на хитрость: сделать loopback-интерфейсы на R1 и R4, прописать статические маршруты через R3 туда-обратно, и использовать эти адреса для объекта SLA 2.

R1(config)#int lo1

R1(config-if)#ip add 192.168.30.1 255.255.255.0

R1(config-if)#exit

R1(config)#ip route 192.168.31.0 255.255.255.0 192.168.1.3

R3(config)#ip route 192.168.30.0 255.255.255.0 192.168.1.1

R3(config)#ip route 192.168.31.0 255.255.255.0 192.168.3.4

R4(config)#int lo0

R4(config-if)#ip add 192.168.31.4 255.255.255.0

R4(config-ip-sla-jitter)#exit

R4(config)#ip sla 2

R4(config-ip-sla)#udp-jitter 192.168.30.1 55555 source-ip 192.168.31.4

R4(config-ip-sla-jitter)#threshold 10

R4(config-ip-sla-jitter)#frequency 10

R4(config-ip-sla-jitter)#exit

R4(config)#ip route 192.168.30.0 255.255.255.0 192.168.3.3

R4(config)#ip sla schedule 2 start-time now life forever

R4(config)#track 3 rtr 2

Теперь меняем условие трека 2, к которому привязана роут-мапа:R4(config)#track 2 list boolean andR4(config-track)#object 1 notR4(config-track)#object 3

Теперь трафик R5->R1 переключается на запасной маршрут только в том случае, если джиттер основного канала больше 10 и, в это же время, джиттер запасного меньше 10. В случае, если высокий джиттер наблюдается на обоих каналах, трафик идет по основному и молча страдает.

Состояние трека можно привязать также к статическому маршруту: например, мы можем командой ip route 0.0.0.0 0.0.0.0 192.168.1.1 track 1 сделать шлюзом по умолчанию 192.168.1.1, который будет связан с треком 1 (который, в свою очередь, может проверять наличие этого самого 192.168.1.1 в сети или измерять какие-нибудь важные характеристики качества связи с ним). В случае, если связанный трек падает, маршрут убирается из таблицы маршрутизации.

Также будет полезным упомянуть, что информацию, получаемую через IP SLA, можно вытащить через SNMP, чтобы потом можно было ее хранить и анализировать где-нибудь в вашей системе мониторинга. Можно даже настроить SNMP-traps.

ЗАКЛЮЧЕНИЕ

На данный момент было решено три важные задачи: по выбору маршрутов, маршрутизаторы провайдеров также не используют BGP и Full View на всех маршрутизаторах. Так же еще осталось куча не решенных задач и огромный простор для модернизации сети. Для модернизации сети можно будет использовать прокол OSPF внутри сети.

Список использованной литературы

- . Олифер, В. Г. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. 4-е изд./В.Г. Олифер, Н. А. Олифер.— Санкт-Петербург: Питер, 2010. — 944 с.: ил.

- Таненбаум, Э., Компьютерные сети. 5-е изд./ Э. Таненбаум, Д. Уэзерхолл— Санкт-Петербург.: Питер, 2016. — 960 с.: ил.

- Палмер, М. Проектирование и внедрение компьютерных сетей/ М. Палмер, Р.Б. Синклер — Санкт-Петербург: БХВ-Петербург, 2007. — 740 с.: ил.

- Петерсен, Р. Энциклопедия Linux. Наиболее полное и подробное руководство/Р. Петерсен — Санкт-Петербург: БХВ-Петербург, 2012. — 675 с.: ил.

- Грегор Н. Парди, LINUX руководство администратора сети / Грегор Н. Парди — Москва: КУДИЦ-Пресс, 2008. — 368 с.: ил.

- Шаньгин, В. Информационная безопасность компьютерных систем и сетей / В. Шаньгин — Москва: Форум, 2011. — 416 с.: ил.

- Грушко, А. Теоретические основы компьютерной безопасности / А. Грушко — Москва: Academia, 2009. — 272 с.: ил.

- Павлюк, В.Д. Типовые топологии вычислительных сетей / В.Д. Павлюк — Москва: Форум, 2012. — 488 с.: ил.

- Минаев, И.Я. Локальная сеть своими руками / И.Я. Минаев – Москва: Феникс, 2009. – 367 с.: ил.

- Сергеев, А.П. Офисные локальные сети. Самоучитель / А.П. Сергеев – Москва: Academia, 2010. – 320 с.: ил.

- Максимов, Н.В. Компьютерные сети/ Н.В. Максимов, И.И. Попов – Санкт-Петербург: Питер, 2009. – 464 с.: ил.

- Кенин, А.М. Практическое руководство системного администратора. 2-е изд. / А.М. Кенин — Санкт-Петербург: БХВ-Петербург, 2013. — 544 с.: ил.

- Мэйволд, Э. Безопасность сетей. 2-е изд. / Э. Мейволд – Москва: ПрофИздат, 2016. – 572 с.: ил.

- Бройдо, В.Л. Вычислительные системы, сети и телекоммуникации. 4-е изд./ В.Л. Бройдо, О.П. Ильина – Москва: Феникс, 2011. – 560 с.: ил. 16. Кенин, А.М. Самоучитель системного администратора. 3-е изд. / А.М. Кенин — Санкт-Петербург: БХВ-Петербург, 2012. — 512 с.: ил.

- Пескова, С.А. Сети и телекоммуникации. 3-е изд./ С.А. Пескова, А.В. Кузин, А.Н. Волков — Москва: Форум, 2008. — 354 с.: ил.

- Алиев, Т.И. Сети ЭВМ и телекоммуникации / Т.И. Алиев – Москва: ПрофИздат, 2011. – 399 с.: ил.

- Кузин, А.В. Компьютерные сети. Учебное пособие / А.В. Кузин – Москва: Academia, 2011. – 192 с.: ил.

- Степанов, С.Н. Основы телетрафика мультисервисных сетей / С.Н. Степанов – Санкт-Петербург: Питер, 2010. – 392 с.: ил.

- Методические рекомендации по оформлению выпускных квалификационных работ, курсовых проектов/работ для очной, очно-заочной (вечерней) и заочной форм обучения. – Вологда: ВоГУ, 2016. – 103 с.

- Электроэнергетика и электротехника. Информатика и вычислительная техника. Методическое пособие по оформлению текстовых и графических документов / сост.: Н. Н. Черняева. – Вологда: ВоГУ, 2016. –101 с.

- Особенности политики мотивации персонала корпораций (Процессуальные теории мотивации)

- «Политика мотивации персонала системе стратегического управления кадровым направлением деятельности организации»

- «Особенности управления организациями в современных условиях и пути его совершенствования»

- Анализ внешней и внутренней среды организации (МУП «Водоканал-Оса»)

- Правовое регулирование качества продукции, работ, услуг

- Государственное регулирование рынка труда (Анализ решения проблемы рынка труда в г. Дзержинске Нижегородской области)

- Доходы местных бюджетов, пути их роста

- Эволюция антимонопольного законодательства в разных странах (Методы проведения антимонопольной и конкурентной политики в различных странах мира)

- «Основны этапы формирования налогового учета в России»

- Роль мотивации в поведении организации (Основные функции мотивации)

- «История возникновения коммерции и предпринимательства за рубежом и в России»

- Роль и значение PR-деятельности в спортивных организациях.