Построение модели угроз малого предприятия сервисного центра компьютерной техники

Содержание:

ВВЕДЕНИЕ

Быстрое развитие информационных технологий способствует появлению новых угроз и уязвимостей. В то же время уже зарекомендовавшие себя векторы атак используются более активно злоумышленниками. Проблемы и задачи в сфере информационной безопасности настолько глубоки и разнообразны, что требуют непрерывной подготовки специалистов высокого уровня.

Да и имеющиеся ресурсы для обеспечения информационной безопасности, либо ликвидации последствий далеко не безграничны. Руководству организации необходимо принимать исчерпывающие меры в сфере информационной безопасности, так как последствия компьютерного инцидента могут быть критическими для организации.

Актуальность выполненной работы в условиях угроз информационной безопасности высока.

Объектом работы является сервисный центр компьютерной техники DNS.

Целью данной работы является повышение уровня защищенности информации сервисного центра.

Задачами выполненной работы являются:

- изучение теоретической и нормативной базы в области защиты информации;

- ознакомление с состоянием защищенности информации сервисного центра DNS;

- построение модели угроз;

- построение модели нарушителя;

1 Теоретические основы защиты информации

1.1 Нормативная база обеспечения информационной безопасности

Для написания этой работы была взята нормативная база, состоящая из некоторых документов:

- устав сервисного центра DNS;

- правила дневного плана и функционирование складов сервисного центра DNS;

- ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования. Госстандарт России;

- ГОСТ Р 50922-2006. Защита информации. Основные термины и определения. Госстандарт России;

- ГОСТ Р 51275-2006. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. Госстандарт России;

- ГОСТ Р 51624-2000. Защита информации. Автоматизированные системы в защищенном исполнении. Общие требования;

- ГОСТ Р 52069-2003. Защита информации. Система стандартов. Основные положения;

- ГОСТ Р ИСО/МЭК 17799-2005. Информационная технология. Методы и средства обеспечения безопасности. Практические правила управления информационной безопасностью;

- ГОСТ Р ИСО/МЭК 18028-1-2008. Информационная технология. Методы и средства обеспечения безопасности. Сетевая безопасность информационных технологий. Менеджмент сетевой безопасности;

- ГОСТ Р ИСО/МЭК ТО 19791-2008. Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем;

- ГОСТ Р ИСО/МЭК 13335-1-2006. Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий;

- Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»;

- Постановление Правительства Российской Федерации от 15.09. 2008 № 687 «Об утверждении Положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации».

Процесс проектирования защищенных информационных систем должен базироваться на знании и чётком выполнении требований существующих нормативных документов, как со стороны ее создателей, так и со стороны пользователей.

В сервисном центре компьютерной техники DNS соблюдены не все требования из представленной нормативной базы, многие из них проигнорированы.

1.2. Определение источников информации, подлежащей защите

Защита информации – это набор комплексных мероприятий, совершающихся с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации, несанкционированного копирования, блокирования информации и т.п.

Из-за того, что потеря информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение подходят также и мероприятия, связанные с повышением надежности сервера из-за отказов или нарушений в работе жестких дисков, недостатков в текущих программных средствах и т.д.

Существует четыре уровня защиты информации:

- предотвращение (лишь авторизованный персонал имеет доступ к информации и технологии);

- обнаружение (предусматривается раннее обнаружение нарушений и злоупотреблений в случае обхода системы защиты);

- ограничение (минимизация потерь в случае компьютерного инцидента);

- восстановление (обеспечение эффективного восстановления информации при наличии документированных и проверенных планов по этой операции).

Существует 2 источника информации, на которых основывается оценка компании: внутренний и внешний. Под внутренними источниками понимаются официальные каналы распространения информации в организации, предоставление информации главе компании, ее структурных подразделений, филиалов и представительств. Под внешними – любая другая информация, полученная из любых других источников: партнеров, конкурентов, клиентов, властей и т.п.

Рассматривая источники информации в организации, можно выделить следующие:

- документация;

- люди;

- оказываемые услуги;

- технические средства обеспечения деятельности сервиса;

- косвенные источники;

- информация на технических носителях.

Источники конфиденциальной информации предоставляют полные сведения о составе, описании и роде деятельности организации. Поэтому хорошая система защиты информации, созданная с учетом всех нюансов, позволит избежать различных проблем.

Всю информацию, циркулирующую в сервисном центре DNS, можно разделить на три вида:

а) конфиденциальная информация, с ограничением допуска посторонних лиц (вопросы, касающиеся коммерческой тайны, внутреннего распорядка, устав);

б) персональные данные (данные клиентов и сотрудников);

в) открытая информация, не подлежащая защите, утечка которой не нанесет вреда организации.

1.3. Угрозы информационной безопасности

Анализ рисков является одним из способов управления ими, позволяя выбирать адекватные меры для защиты информации с помощью определения уязвимостей, угроз, а также оценки возможного воздействия, позволяя своевременно реагировать на угрозы.

Основными целями анализа рисков являются:

- выявление угроз и уязвимостей;

- идентификация активов и их ценности для организации;

- количественная оценка вероятности угроз и влияния на деятельность организации потенциальных угроз;

- обеспечение экономического баланса между ущербом от воздействия угроз и стоимостью принимаемых мер.

Благодаря анализу рисков можно сравнить потенциальный годовой ущерб с годовой затратой контрмер.

Сам процесс анализа рисков согласно ГОСТ Р ИСО/МЭК 27005-2010 делится на несколько этапов:

- выявление активов и их ценности для организации;

- выявление угроз и их характеристик;

- идентификация существующих средств управления рисками информационной безопасности.

При помощи данного этапа можно избежать лишних затрат и повысить эффективность уже существующих средств управления рисками информационной безопасности.

- Выявление уязвимостей, которые могут быть использованы злоумышленниками.

- Определение последствий, при происшествии негативного события.

- Установление количественной или качественной оценки рисков [1].

В зависимости от данных и их полноты, полученных при проведении анализа рисков, оценка рисков может иметь различную степень детализации. От степени детализации и обстоятельств зависит методология оценки рисков.

Она может быть качественной, количественной или комбинированной. В обычных случаях для получения общих представлений об уровне риска используется качественная оценка. Такая оценка удобна поначалу, так как в сравнении с количественной является менее сложной. Такая методика используется там, где невозможно получить удобные числовые значения. Недостатком же является то, что выбор шкал является субъективным [1, 2, 5].

При качественной оценке применяется шкала значения атрибутов, при помощи которой описываются значения возможных последствий и вероятности их возникновения. Значения шкал и сами шкалы могут быть подстроены для конкретных обстоятельств, так как не всегда одно и то же описание подходит для разных рисков.

Для более расширенных значений рисков используется количественная методология оценки рисков. В такой методологии применяются шкалы не с описательным, а числовым значением. Числовые значения последствий и их вероятности берутся из различных источников. От полученных числовых значений и выбранных моделей будет зависеть конечное значение риска. Именно поэтому все входящие данные и значения должны быть аргументированы. С одной стороны, такая методика позволяет количественно оценить риск, но в случаях, когда невозможно проверить числовые данные создается ложное чувство точности и ценности установленных величин риска [1, 2, 5].

От видов риска и цели их оценивания зависит то, каким способом будет выражаться последствие риска и его вероятность. Несмотря на то, что при качественной оценке конкретные числа не называются, а лишь их диапазон.

Выбранный диапазон показывает некий числовой промежуток, что косвенным образом позволяет оценить риск в числовом значении. Часто, при оценивании рисков применяются и качественная и количественная методики.

Оба подхода в зависимости от обстоятельств используются в разной степени, что позволяет компенсировать недостатки каждого подхода, взятого отдельно.

При проведении анализа рекомендуется указывать уровень неуверенности в оценке, так как это способствует лучшему пониманию результатов анализа.

После того, как организация определила величину риска, у нее есть 4 варианта действий: перенести, избежать, уменьшить или принять риск. Перенос риска обозначает, что организация передает ответственность за него кому-либо другому, кто может более эффективно управлять риском.

Чтобы избежать риска, необходимо прекратить деятельность, которая его вызывает. Для снижения риска до уровня, который удовлетворяет организацию, реализуются определенные меры. Принятие риска выгодно тогда, когда расходы на контрмеры превышают размер потенциального ущерба [1,2].

Анализ рисков является наиболее значимой частью процесса управления рисками информационной безопасности. Этот процесс состоит из выявления и оценивания рисков, снижения их до требуемого уровня, а также применения оправданных мер для поддержки рисков в пределах установленного уровня.

Идеальной защиты не существует. При анализе каждой системы можно выявить уязвимости, угрозы, вероятности реализации угроз и ущерб. Опираясь на результат анализа рисков можно разработать и применить адекватные меры для снижения значений рисков до уровня, который приемлем для организации.

Риски могут иметь различные формы, не обязательно связанные с компьютерами. С точки зрения информационной безопасности, существует несколько видов рисков, на которые организация должна обратить внимание. Семью основными категориями являются: действия человека, физический ущерб, неисправность оборудования, утрата данных, внутренние и внешние атаки, неправильное использование данных, ошибки в программном обеспечении [2].

Выводы, которые отражены в отчете проведенного анализа рисков, не только влияют на управленческие решения и поведение руководителей отделов информационной безопасности, но также могут повлиять на решения руководства компании в целом. Правильная оценка рисков позволяет эффективно использовать имеющиеся ресурсы. Риски должны быть выявлены и оценены с позиции величины потенциальных потерь. Тем не менее, на практике реальные риски трудно оценить, но вполне возможно выделить приоритетные риски, которым следует уделить внимание в первую очередь. Также расставленные приоритеты среди рисков позволяют выстроить оперативный, тактический и стратегический план действий отдела информационной безопасности.

2. Практическая часть

2.1. Организационная структура сервисного центра DNS

Организационно сервисный центр компьютерной техники DNS состоит из двух отделов:

- коммерческий отдел;

- технический отдел.

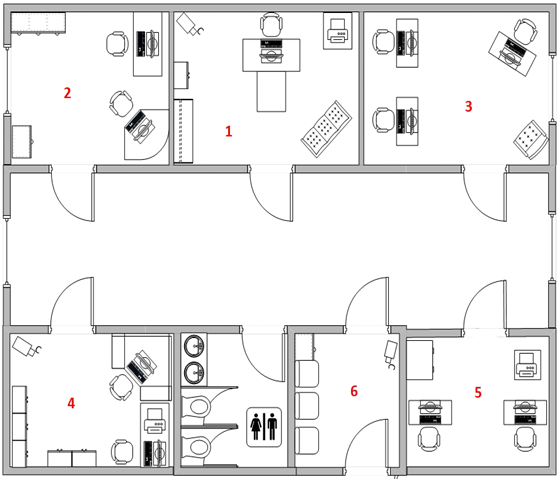

Привожу схему расположения отделов.

Рисунок 1. Схема отделов сервисного центра: 1 – коммерческий отдел, 2,3,4,5 – технический отдел, 6 – прихожая.

Коммерческий отдел состоит из одного человека, являющегося главным бухгалтером и руководителем сервисного центра. Коммерческий отдел занимается:

- разработкой широкого спектра организационных и финансовых вопросов;

- разрабатывает в установленные сроки проекты финансовых планов организации со всеми обязательными расчетами;

- определяет необходимость собственных оборотных средств по элементам и расчет нормативов оборотных средств;

- распределяет квартальные финансовые показатели по месяцам;

- организовывает процесс взаимодействия с клиентами;

- координирует работу технического отдела;

- определяет длительную стратегию коммерческой деятельности и финансовых планов сервисного центра;

- обеспечивает своевременную выплату заработной платы рабочим организации.

Технический отдел в своей работе руководствуется уставом сервисного центра и положением. Основными задачами отдела является качественное и своевременное решение технических вопросов и заданий руководства сервисного центра, поддержание парка технического оснащения сервиса в рабочем состоянии, проведение гарантийного и вне гарантийного ремонта и обслуживания компьютерной техники торговой сети DNS. Технический отдел выполняет:

- техническое обслуживание и ремонт компьютерной и прочей электронной техники;

- обеспечивание производительности и проектных заключений;

- размещение заказов в сторонних предприятиях;

- организация складской деятельности.

2.2. Анализ информационных ресурсов

Информационные ресурсы – это данные, используемые для получения информации; документы и массивы документов как самостоятельные, так и в системах.

Информационные ресурсы организации находятся в файлах массивов информации на компьютерах, архивах, фондах, библиотеках.

Информационные ресурсы, которые имеют в себе информационные технологии, можно структурировать опираясь на методику их создания, оценки и инвентаризации.

Более подробный анализ информационных ресурсов сервисного центра компьютерной техники DNS представлен в таблице 1.

Таблица 1

Информационные ресурсы сервисного центра DNS.

|

Наименование ресурса |

Вид ресурса |

Место хранения |

Срок хранения |

Вид хранения |

|

|

Личное дело |

ПДн |

Бухгалтерия, архив |

75 лет |

Бумажный |

|

|

Ведомость учета документов |

Коммерческая тайна |

Руководитель сервисного центра, архив |

5 лет |

Бумажный, электронный (1C: Бухгалтерия) |

|

|

Бухгалтерская отчетность |

Коммерческая тайна |

Бухгалтерия, архив |

5 лет |

Бумажный, электронный (1C: Бухгалтерия) |

|

|

Другие документы (справки, докладные, доверенности и др.) |

Коммерческая тайна |

Руководитель сервисного ценра |

До прекращения срока действия |

Бумажный |

|

|

Устав предприятия |

Информация свободного доступа |

Руководитель сервисного центра, бухгалтерия и т.д. |

До ликвидации предприятия |

Бумажный |

|

|

Приказы, распоряжения |

Коммерческая тайна |

Руководитель сервисного центра, архив |

5 лет |

Бумажный, электронный |

|

|

Проекты приказов, распоряжений |

Коммерческая тайна |

Руководитель сервисного центра |

1 год |

Бумажный, электронный |

|

|

Учредительные договоры |

Коммерческая тайна |

Руководитель сервисного центра, архив |

Постоянно |

Бумажный |

|

|

Годовые планы сервисного центра |

Коммерческая тайна |

Руководитель сервисного центра, архив |

5 лет |

Бумажный, электронный |

|

2.3. Модели угроз и нарушителя

Для составления модели угроз и модели нарушителя необходимо определить наиболее важную информацию, проходящую в локально-вычислительной сети сервисного центра, а также хранимую на бумажных носителях.

В сервисном центре циркулируют:

– персональные данные сотрудников;

– персональные данные клиентов;

– коммерческая тайна организации;

– открытая информация.

Под угрозой имеется в виду высокая существующая вероятность специального или непреднамеренного действия, в результате которого могут быть нарушены основные свойства информации и систем ее обработки: доступность, целостность и конфиденциальность. Модель угроз информационной безопасности представлена в Приложении 1.

Следует иметь в виду, что финальная цель нарушителя может быть разной, она варьируется от категории объекта и облика возможного нарушителя.

Рассмотрим возможные типы нарушителей. Они делятся на две категории, а именно:

1) Внешние нарушители

- разведывательные службы государств;

- криминальные структуры;

- конкуренты;

- недобросовестные партнеры;

- другие физические лица, не относящиеся к указанным выше.

2) Внутренние нарушители

- лица, имеющие санкционированный доступ к информационной системе, но не имеющие доступа к защищаемой информации. К этому типу нарушителей относятся должностные лица, обеспечивающие нормальное функционирование информационной системы;

- зарегистрированные пользователи информационной системы, осуществляющие ограниченный доступ к ресурсам ИС с рабочего места;

- зарегистрированные пользователи информационной системы, осуществляющие удаленный доступ к защищаемой информации по локальным и (или) распределенным информационным системам;

- зарегистрированные пользователи информационной системы с полномочиями администратора безопасности сегмента информационной системы;

- зарегистрированные пользователи с полномочиями системного администратора информационной системы;

- зарегистрированные пользователи с полномочиями администратора безопасности информационной системы;

- программисты-разработчики прикладного программного обеспечения и лица, обеспечивающие его сопровождение на защищаемом объекте;

- разработчики и лица, обеспечивающие поставку, сопровождение и ремонт технических средств в информационной системе.

В таблице 2 рассмотрена модель нарушителя сервисного центра компьютерной техники DNS.

Таблица 2

Модель нарушителя сервисного центра DNS.

|

Наличие угрозы |

Нарушитель |

Вероятность реальной угрозы |

Обоснование |

|

Съем информации с магнитного носителя |

Посетитель |

Средняя |

В отделе, где производится обслуживание |

|

Обслуживающий персонал |

Высокая |

Постоянный доступ |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Средняя |

Во время заключения договора |

|

|

Пользователь |

Высокая |

Постоянный доступ |

|

|

Утечка акустической (речевой) информации |

Посетитель |

Средняя |

Услышал во время посещения |

|

Обслуживающий персонал |

Средняя |

Подслушивание без применения технических средств |

|

|

Злоумышленник |

Высокая |

Применение технических средств перехвата информации |

|

|

Конкурент |

Низкая |

Подслушивание |

|

|

Пользователь |

Средняя |

Подслушивание без применения технических средств |

|

|

Наличие угрозы |

Нарушитель |

Вероятность реальной угрозы |

Обоснование |

|

Утечка видовой информации |

Посетитель |

Низкая |

В отделе, где производится обслуживание |

|

Обслуживающий персонал |

Высокая |

Имеется доступ к закрытым помещениям |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Высокая |

Наблюдение с помощью технических средств |

|

|

Пользователь |

Высокая |

Постоянный доступ к носителям информации |

|

|

Утечка информации по каналу ПЭМИН |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Перехват электромагнитных излучений |

|

|

Конкурент |

Низкая |

Не актуально |

|

|

Пользователь |

Низкая |

Не актуально |

|

|

«Анализа сетевого трафика» с перехватом передаваемой и |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Низкая |

Не актуально |

|

|

принимаемой из внешних сетей информации |

Пользователь |

Средняя |

Доступ к средствам обработки информации |

|

Сканирование, направленное на выявление типа используемых операционных систем, топологии сети, открытых портов и служб и др. |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Низкая |

Не актуально |

|

|

Пользователь |

Высокая |

Постоянный доступ к средствам обработки информации |

|

|

Внедрение ложного объекта |

Посетитель |

Средняя |

Во время посещения |

|

Обслуживающий персонал |

Высокая |

Во время рабочего дня |

|

|

Злоумышленник |

Низкая |

Не актуально |

|

|

Конкурент |

Средняя |

Во время заключения договора |

|

|

Пользователь |

Высокая |

Во время рабочего дня |

|

|

Выявления паролей |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Низкая |

Не актуально |

|

|

Пользователь |

Высокая |

Доступ к паролям |

|

|

Наличие угрозы |

Нарушитель |

Вероятность реальной угрозы |

Обоснование |

|

Удаленный запуск приложений |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Низкая |

Не актуально |

|

|

Пользователь |

Средняя |

Внедрение вредоносной программы во время рабочего дня |

|

|

Внедрение по сети вредоносных программ |

Посетитель |

Низкая |

Не актуально |

|

Обслуживающий персонал |

Низкая |

Не актуально |

|

|

Злоумышленник |

Высокая |

Взлом |

|

|

Конкурент |

Высокая |

Отправка письма на электронную почту |

|

|

Пользователь |

Средняя |

Внедрение вредоносной программы в локальную сеть во время рабочего дня |

ЗАКЛЮЧЕНИЕ

Цель работы, которая заключалась в повышении уровня защищенности сервисного центра компьютерной техники DNS от угроз информационной безопасности, достигнута.

В ходе выполнения работы были решены следующие задачи:

- была изучена теоретическая и нормативная база в области защиты информации;

- было изучено состояние защищенности информации в сервисном центре компьютерной техники DNS;

- была построена модель угроз;

- была построена модель нарушителя;

Реализация данного проекта позволила повысить уровень защиты сервисного центра компьютерной техники DNS от угроз информационной безопасности.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Альтерман, А.Д. Современное программное и аппаратное обеспечение / А.Д. Альтерман // Международный научный журнал «Инновационное развитие». - Пермь, 2017. - № 12. - 19 с.

- Астахов А.М. Искусство управления информационными рисками. М.: ДМК Пресс, 2010 - 312 с., ил.

- ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности». М.: Стандартинформ, 2011

- ГОСТ P 51898-2002 «Аспекты безопасности. Правила включения в стандарты». М.: ИПК Издательство стандартов, 2002

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения». М.: Стандартинформ, 2008

- Лушников, Н.Д. Комплексная установка элементов системы безопасности предприятий / Н.Д. Лушников, А.Д. Альтерман // Международный научный журнал «Инновационное развитие». - Пермь, 2017. - № 12. - 74 с.

- Лушников, Н.Д. Современные технические средства борьбы с хакерскими атаками / Н.Д. Лушников, А.Д. Альтерман // Международный научный журнал «Инновационное развитие». - Пермь, 2017. - № 12. - 80 с.

- Лушников, Н.Д. Принцип работы программного обеспечения супер ЭВМ / Н.Д. Лушников // Международный научный журнал «Инновационное развитие». - Пермь, 2017. -№ 12.-61 с.

- Shon Harris. CISSP All-in-One Exam Guide, 6th Edition. The McGrawHill, 2013 - 1456 p.

ПРИЛОЖЕНИЯ

Приложение 1

Модель угроз

|

Наименование угрозы |

Вероятность реализации угрозы |

Возможность реализации угрозы |

Опасность угрозы |

Актуальность угрозы |

Меры по противодействию угрозе |

|

|

Технические |

Организационные |

|||||

|

1. Угрозы от утечки по техническим каналам |

||||||

|

1.1. Угрозы утечки акустической информации |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Двойной тамбур входной двери в помещения |

Изучение инструкции пользователя Изучение технологического процесса |

|

1.2. Угрозы утечки видовой информации |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Жалюзи на окна, расположение монитора |

Изучение инструкции пользователя Изучение технологического процесса |

|

1.3. Угрозы утечки информации по каналам ПЭМИН |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2. Угрозы несанкционированного доступа к информации |

||||||

|

2.1. Угрозы уничтожения, хищения аппаратных средств испдн носителей информации путем физического доступа к защищаемой информации. |

||||||

|

2.1.1. Кража ПЭВМ |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Пропускной режим Охрана |

|

|

2.1.2. Кража носителей информации |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Хранение в сейфе, шифрование данных |

Пропускной режим Охрана Акт установки средств защиты Учет носителей информации Изучение инструкции пользователя |

|

2.1.3. Кража ключей доступа |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Хранение в сейфе |

Изучение инструкции пользователя |

|

2.1.4. Кражи, модификации, уничтожения информации. |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Шифрование данных, система защиты от НСД |

Пропускной режим Охрана Акт установки средств защиты |

|

2.1.5. Вывод из строя узлов ПЭВМ, каналов связи |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Пропускной режим Охрана |

|

|

2.1.6. Несанкционированный доступ к информации при техническом обслуживании (ремонте, уничтожении) узлов ПЭВМ |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Шифрование данных |

Ремонт допущенными сотрудниками |

|

2.1.7. Несанкционированное отключение средств защиты |

Низкая вероятность |

Средняя |

Низкая |

Неактуальная |

Настройка средств защиты |

|

|

2.2. Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий); |

||||||

|

2.2.1. Действия вредоносных программ (вирусов) |

Низкая вероятность |

Средняя |

Низкая |

Неактуальная |

Антивирусное программное обеспечение |

Изучение инструкции пользователя Изучение инструкции ответственного Изучение инструкции администратора безопасности Изучение технологического процесса обработки Изучение инструкции по антивирусной защите |

|

2.2.2. Не декларированные возможности системного ПО и ПО для обработки персональных данных |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Настройка средств защиты |

Приобретение у доверенной организации |

|

2.2.3. Установка ПО не связанного с исполнением служебных обязанностей |

Средняя вероятность |

Средняя |

Низкая |

Неактуальная |

Настройка средств защиты |

Изучение инструкции пользователя Изучение инструкции ответственного Изучение инструкции администратора безопасности Изучение инструкции технологического процесса обработки |

|

2.3. Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования испдн и сзпдн в ее составе из-за сбоев в программном обеспечении, а также от угроз неантропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера. |

||||||

|

2.3.1. Утрата ключей и атрибутов доступа |

Средняя вероятность |

Средняя |

Низкая |

Неактуальная |

Хранение в сейфе |

Изучение инструкции пользователя Изучение инструкции администратора безопасности Просмотр журнала учета паролей |

|

2.3.2. Непреднамеренная модификация (уничтожение) информации сотрудниками |

Высокая вероятность |

Высокая |

Низкая |

Актуальная |

Настройка средств защиты |

Инструкция пользователя |

|

2.3.3. Непреднамеренное отключение средств защиты |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Доступ к установлению режимов работы средств защиты предоставляется только администратору безопасности Настройка средств защиты |

Изучение инструкции пользователя Изучение инструкции администратора безопасности Изучение инструкции по антивирусной защите |

|

2.3.4. Выход из строя аппаратно-программных средств |

Средняя вероятность |

Средняя |

Низкая |

Неактуальная |

||

|

2.3.5. Сбой системы электроснабжения |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Использование источника бесперебойного электропитания |

|

|

2.3.6. Стихийное бедствие |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Пожарная сигнализация |

Изучение инструкции по действиям в случае возникновения нештатной ситуации |

|

2.4. Угрозы преднамеренных действий внутренних нарушителей |

||||||

|

2.4.1. Доступ к информации, модификация, уничтожение лицами не допущенных к ее обработке |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Шифрование данных, Система защиты от НСД |

Акт установки средств защиты Разрешительная система допуска Изучение технологического процесса обработки |

|

2.4.2. Разглашение информации, модификация, уничтожение сотрудниками допущенными к ее обработке |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

Обязательство о не разглашении Изучение инструкции пользователя |

|

|

2.5. Угрозы несанкционированного доступа по каналам связи |

||||||

|

2.5.1.1. Перехват за переделами с контролируемой зоны; |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.1.2. Перехват в пределах контролируемой зоны внешними нарушителями |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.1.3. Перехват в пределах контролируемой зоны внутренними нарушителями |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.2.Угрозы сканирования, направленные на выявление типа или типов используемых операционных систем, сетевых адресов рабочих станций ИСПДн, топологии сети, открытых портов и служб, открытых соединений и др. |

Высокая вероятность |

Высокая |

Низкая |

Актуальная |

||

|

2.5.3. Угрозы выявления паролей по сети. |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.4. Угрозы навязывание ложного маршрута сети. |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.5. Угрозы подмены доверенного объекта в сети. |

Маловероятна |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.6. Угрозы внедрения ложного объекта как в ИСПДн, так и во внешних сетях. |

Маловероятно |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.7. Угрозы типа «Отказ в обслуживании». |

Маловероятно |

Низкая |

Низкая |

Неактуальная |

||

|

2.5.8. Угрозы удаленного запуска приложений. |

Маловероятно |

Низкая |

Низкая |

Неактуальная |

Антивирусное ПО |

|

|

2.5.9. Угрозы внедрения по сети вредоносных программ. |

Маловероятно |

Низкая |

Низкая |

Неактуальная |

Антивирусное ПО |

|

- Особенности управления организациями в современных условиях и пути его совершенствования (на примере АО «Водоканал»)

- Налог на добавленную стоимость (на примере ООО «Приборы учета»)

- Кадровая стратегия в системе стратегического управления организацией

- Роль мотивации в поведении организации (Теории мотивации и современный подход)

- Налог на доходы физических лиц (Теоретические основы анализа налогообложения доходов физических лиц)

- Корпоративная культура в организации (Диагностика корпоративной культуры организации ООО Надежда)

- Транспортный налог (Характеристика и порядок взимания транспортного налога)

- Эффективность менеджмента организации (аспекты менеджмента организации)

- Налог на доходы физических лиц (Плательщики НДФЛ)

- Правовое регулирование рекламной деятельности (Правовое регулирование рекламы товаров, работ, услуг)

- Особенности налоговой политики в Российской Федерации (Инструмент налогового механизма)

- Проектирование операций бизнес-процесса «Обеспечение послепродажного обслуживания