«Оценка и сравнение программных сканеров информационной безопасности для windows»

Содержание

Глава 1. Аналитическая часть 4

1.1. Область применения 4

1.2. Что такое сканеры безопасности? 4

1.3. Классификация сканеров безопасности 5

1.4. Обзор сканеров безопасности и критерии их качества 7

1.5. Описание сканеров безопасности и их функционал 8

1.5.4 Retina Network Security Scanner 20

1.5.5 Shadow Security Scanner 26

Глава 2. Практическая часть 29

2.1. Разработка общей структуры 29

2.2. Внедрение программного и аппаратного обеспечения 33

2.3. Контрольный пример реализации 36

Защита компьютерных сетей является неотъемлемой частью любой IT-инфраструктуры и в силу увеличения значимости информации важность этого направления будет только увеличиваться. Между тем решение этой задачи требует комплексного подхода, включающего разработку политики безопасности предприятия, использование всевозможных программно-аппаратных средств, обучение персонала и т. д. Кроме того, после выполнения этих мер необходимо контролировать и поддерживать состояние защищенности компьютерной сети. Одним из инструментов, позволяющих следить за уровнем защищенности сети являются так называемые системы анализа защищенности или сканеры безопасности.

Цель работы — определение основных характеристик сканеров безопасности, а также сравнение наиболее часто используемых из них в России для операционной системы Windows. По сравнению с другими средствами защиты сетей, сканеры безопасности имеют несколько отличительных особенностей.

Во-первых, они могут быть использованы в двух противоположных назначениях, т.е. быть как инструментом контроля и обеспечения безопасности, так и средством сбора информации злоумышленником для последующего нападения.

Во-вторых, сканеры безопасности могут оказывать нежелательное воздействие на сканируемый объект. Например, во время работы сканер может генерировать большой объем трафика в сети. В случае проведения проверок на некоторые виды уязвимостей (например, подверженность DOS-атакам) может происходить выход из строя некоторых служб или всей операционной системы. И наконец, в отличие от других средств, сканер безопасности не является средством противодействия атакам в реальном времени, как, например, брандмауэр или система обнаружения атак (СОА), а лишь определяет уязвимые места для потенциально возможных атак.

Глава 1. Аналитическая часть

В настоящее время деятельность многих организаций зависит от состояния их информационных систем. При этом инфраструктура информационных систем часто содержит узлы и системы, нарушение безопасности которых может привести к нанесению значительного ущерба для ведения бизнеса в организации. Для предотвращения таких случаев, как правило, после соответствующего анализа формируется перечень актуальных угроз и разрабатывается комплекс мер по их нейтрализации. В конечном итоге строится система управления информационной безопасностью, которая включает в себя различные средства защиты, реализующие необходимые защитные механизмы. В состав данной системы может входить подсистема управления уязвимостями, представляющая собой комплекс организационно-технических мероприятий, направленных на предотвращение использования известных уязвимостей, потенциально существующих в защищаемой системе или в сети. В частности, в рамках управления уязвимостями проводятся такие мероприятия, как периодический мониторинг защищенности информационных систем и устранение обнаруженных уязвимостей. В последнее время большое внимание уделяется новому направлению в области защиты информации — адаптивной безопасности компьютерной сети. Это направление включает в себя две основные технологии: анализ защищенности (Security Assessment) и обнаружение атак (Intrusion Detection).

Что такое сканеры безопасности?

Сканеры безопасности — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющие сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости.

Такие сканеры позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Таким образом, сканеры направлены на решение следующих задач:

- идентификация и анализ уязвимостей;

- инвентаризация ресурсов, таких как операционная система, программное обеспечение и устройства сети;

- формирование отчетов, содержащих описание уязвимостей и варианты их устранения.

Классификация сканеров безопасности

С точки зрения расположения по отношению к объекту сканирования системы анализа защищенности можно разделить на 2 группы:

— локальные (host-based);

— дистанционные (network-based).

Сканеры «host-based» устанавливаются непосредственно на сканируемом узле, работают от имени учетной записи с максимальными привилегиями и выполняют проверки исключительно по косвенным признакам. Сканеры такого типа еще называют системными. Сканеры второго типа выполняют проверки дистанционно, т. е. по сети. Обычно такой сканер устанавливается на отдельный узел, одной из основной функции которого является периодическое сканирование. Такие сканеры называют сетевыми. Поскольку сетевые сканеры выполняют проверки по сети, то это существенно влияет на скорость сканирования и на достоверность результатов. Кроме того, между сканирующим и сканируемым узлами могут находиться устройства, осуществляющие фильтрацию трафика, что также сказывается на достоверности результатов.

Еще один вариант классификации сканеров — по их назначению: сканеры общего характера и специализированные сканеры.

Объясняется это следующим образом. Проверки, выполняемые сетевыми сканерами безопасности, направлены, прежде всего, на сетевые службы. Конечно, при этом осуществляется поиск уязвимостей не только сетевых служб, но и операционных систем, а также некоторых приложений, установленных на сканируемом узле. Однако проверки, встроенные в сетевые сканеры, носят общий характер, а если и направлены в отношении приложений, то это наиболее распространенные приложения и наиболее известные уязвимости. Та же ситуация и со сканерами уровня узла. Их проверки, могут быть, чуть более направлены на операционную систему узла, где установлен агент, а так же могут быть направлены и на конкретные приложения, но предпочтение не отдается какому-то одному. Необходимость специализированных сканеров безопасности продиктована тем обстоятельством, что для детальной проверки используемого в корпоративной сети приложения возможностей обычных сетевых сканеров может не хватить. Здесь на помощь приходят специализированные сканеры, учитывающие специфику конкретного приложения и имеющие гораздо более полную информацию об уязвимостях.

Перед специалистами по информационной безопасности стоит множество задач, и один из комплексов проблем, обязательных для решения, — аудит информационной безопасности и контроль уровня защищенности серверов, рабочих станций и сетевых устройств. Каждый день становятся известными новые уязвимости или рекомендации вендоров по безопасной настройке приложений и операционных систем, и вручную отслеживать обновления баз общеизвестных векторов атак просто невозможно. Проблема часто усугубляется использованием в одной организации различных операционных систем и устройств разных производителей. Еще одна задача, которая периодически встает перед специалистами по информационной безопасности, — это аудит информационной системы на соответствие требованиям регуляторов и выполнение этих требований. Это отнимает много времени и сил у специалистов, так как аудит обычно выполняется вручную.

Обзор сканеров безопасности и критерии их качества.

В данной работе рассматривались сканеры, имеющие бесплатную триал-версию, позволяющую использовать программное обеспечение для ознакомления с ограниченным списком его возможностей и оценкой степени простоты интерфейса. В качестве предметов обзора выбраны следующие популярные сканеры уязвимостей для операционной системы Windows, они отображены в Таблице 1.

Выбор данных сканеров обусловлен их лидирующим положением по объему продаж и декларируемому количеству обнаруживаемых уязвимостей. Из стоимостных соображений в список был включен широко известный и доступный на некоммерческой основе сканер Nessus и Shadow Security Scanner. Кроме того, был добавлен достаточно распространенный сканер Retina. Все сканеры функционируют в среде Windows и имеют нераспределенную архитектуру.

Главный критерий качества работы сканера безопасности - это, конечно, количество обнаруживаемых им уязвимостей. Но не то количество, которое заявлено производителем, а то, какое реально сканер может найти. Например, немаловажным является умение идентифицировать сервисы, установленные на нестандартных портах, поскольку в противном случае известные сканеру уязвимости не будут реально обнаружены.

Второй критерий - это количество ложных срабатываний. Несомненно, всегда лучше перестраховаться, но когда количество ложных срабатываний высоко, то специалист по безопасности или системный администратор начинает тратить огромное количество времени, чтобы все это проверить и отсеять ненужное.

Третий критерий - это удобство пользования сканером. Хотя им и можно пренебречь на фоне предыдущих характеристик, в конечном счете удобство также обеспечивает экономию времени и усилий, минимизацию возможных оплошностей.

Таблица 1. Сетевые сканеры безопасности, использованные в ходе сравнения.

|

Название |

Распространение |

Сайт |

|

Nessus |

Free/Shareware |

www.nessus.org/plugins/index.php |

|

XSpider 7 |

Shareware |

www.ptsecurity.ru/xs7download.asp |

|

GFI LANguard |

Free/Shareware |

www.gfi.com/lannetscan |

|

Retina Network Security Scanner |

Shareware |

www.eeye.com |

|

Shadow Security Scanner |

Shareware |

http://www.safety-lab.com/en/products/securityscanner.htm |

Описание сканеров безопасности и их функционала.

1.5.1 Nessus Professional

Nessus от Tenable Network Security является одним из самых популярных коммерческих сканеров уязвимостей. Тесты на уязвимости написаны с использованием NASL (языка сценариев атак Nessus), и доступны подписки на «каналы» проверок уязвимостей. «HomeFeed» доступен для некоммерческого домашнего и образовательного использования, в то время как «ProfessionalFeed» получает обновления раньше и может использоваться в коммерческих настройках.

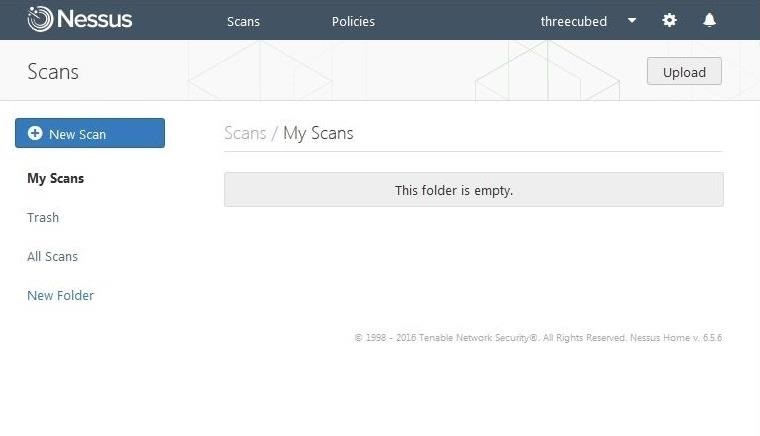

Когда Nessus завершит обновление, вас встретит вот такой экран, как показано рисунке 1. Для того, что бы начать сканирование нажимаем кнопку "New Scan".

Рисунок 1. Основное рабочее меню программы Nessus

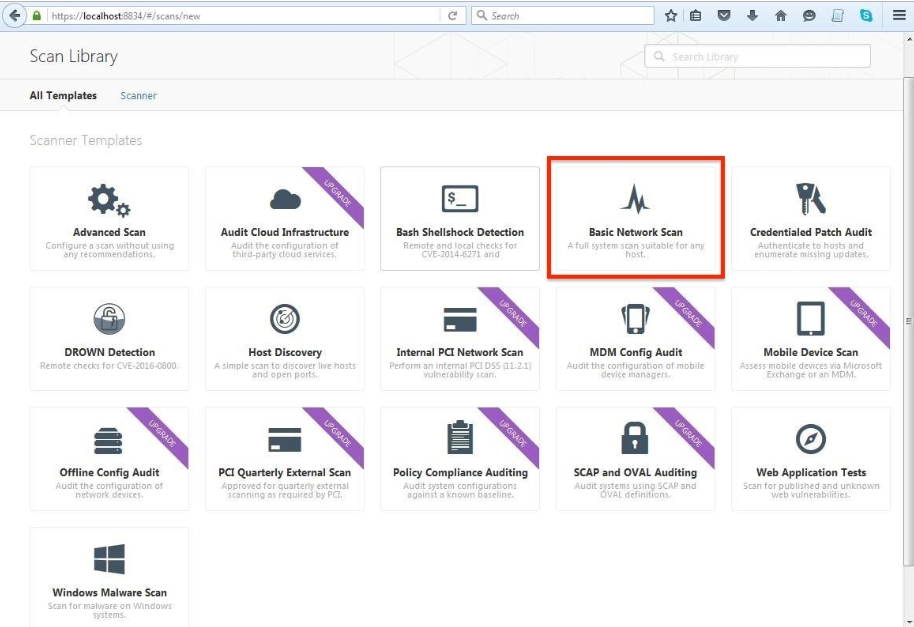

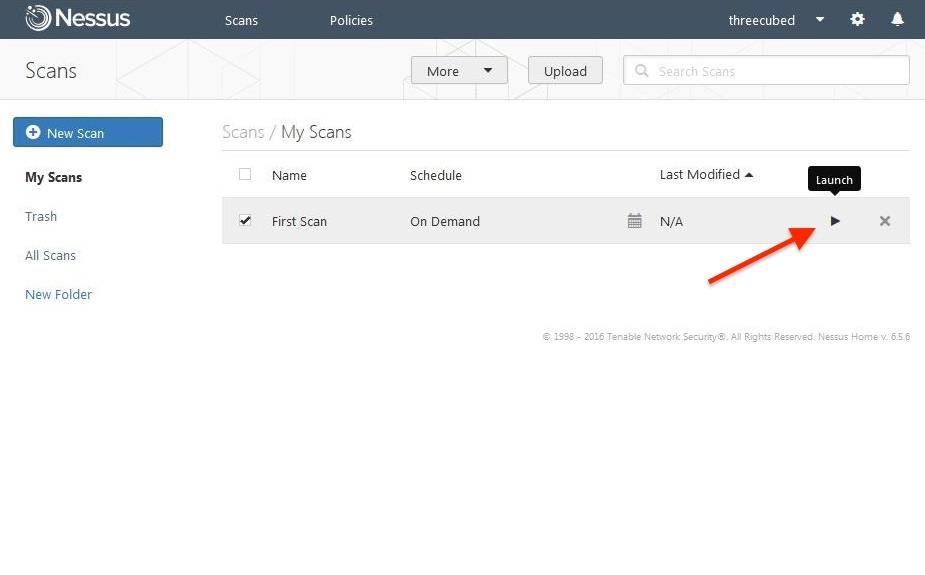

Перед началом сканирования, необходимо настроить политику сканирования. Пример окна настройки отображен на рисунке 2. После настройки необходимо будет нажать на кнопку “Launch” как на рисунке 3 и запустить сканирование. В данной работе будем выполнять и рассматривать базовое сетевое сканирование.

Рисунок 2. Выбор типа сканирования

Рисунок 3. Начало скнирования

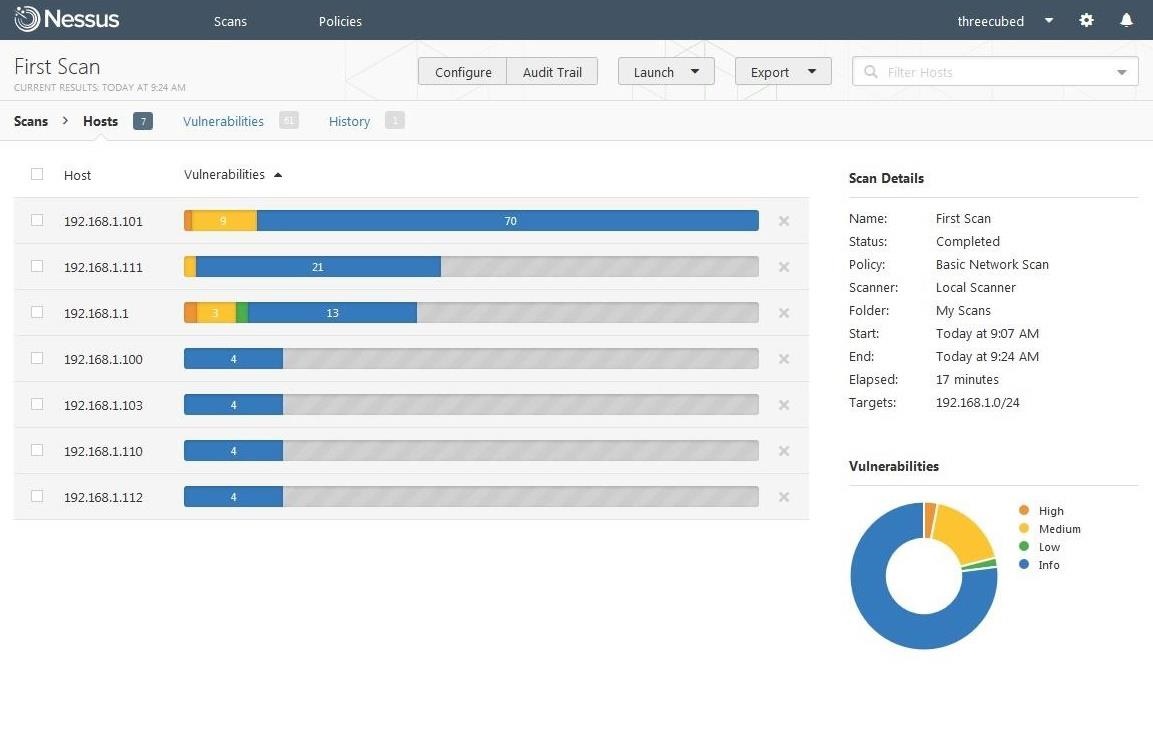

По результатам сканирования мы получаем список с IP адресами и связанные с ними риски, пример такого отображения на рисунке 4.

Рисунок 4. Результаты сканирования

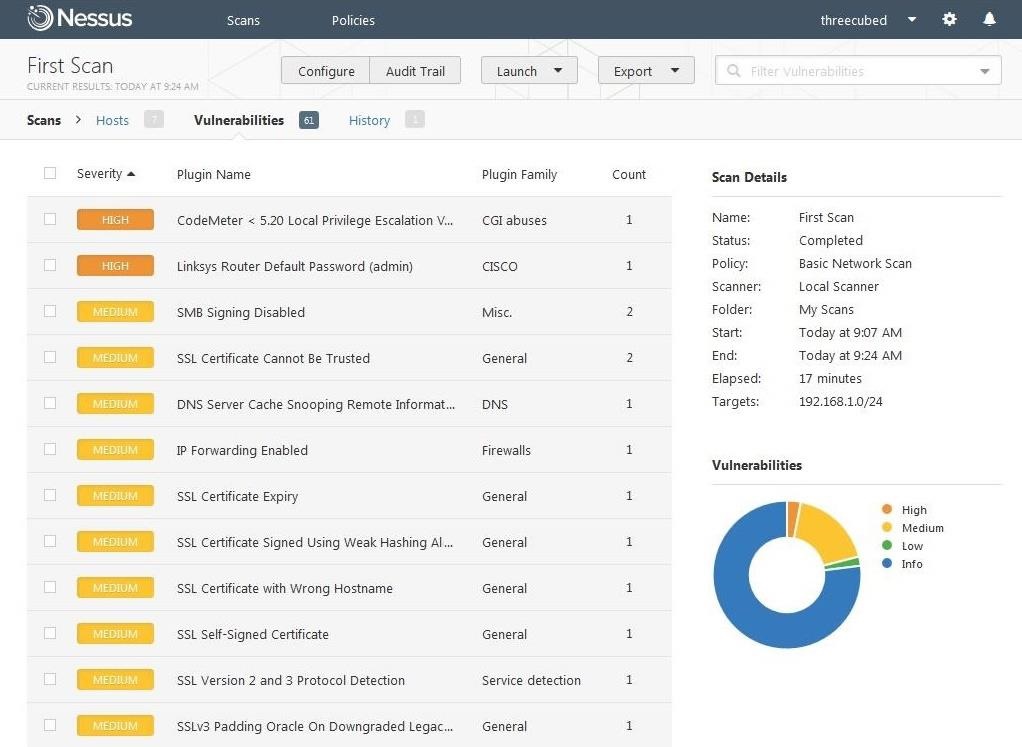

Нажатием "Vulnerabilities" в верхнем меню, мы можем отобразить все уязвимости, обнаруженные в сети. Пример использования данной функции на рисунке 5.

Рисунок 5. Подробное отображений уязвимостей

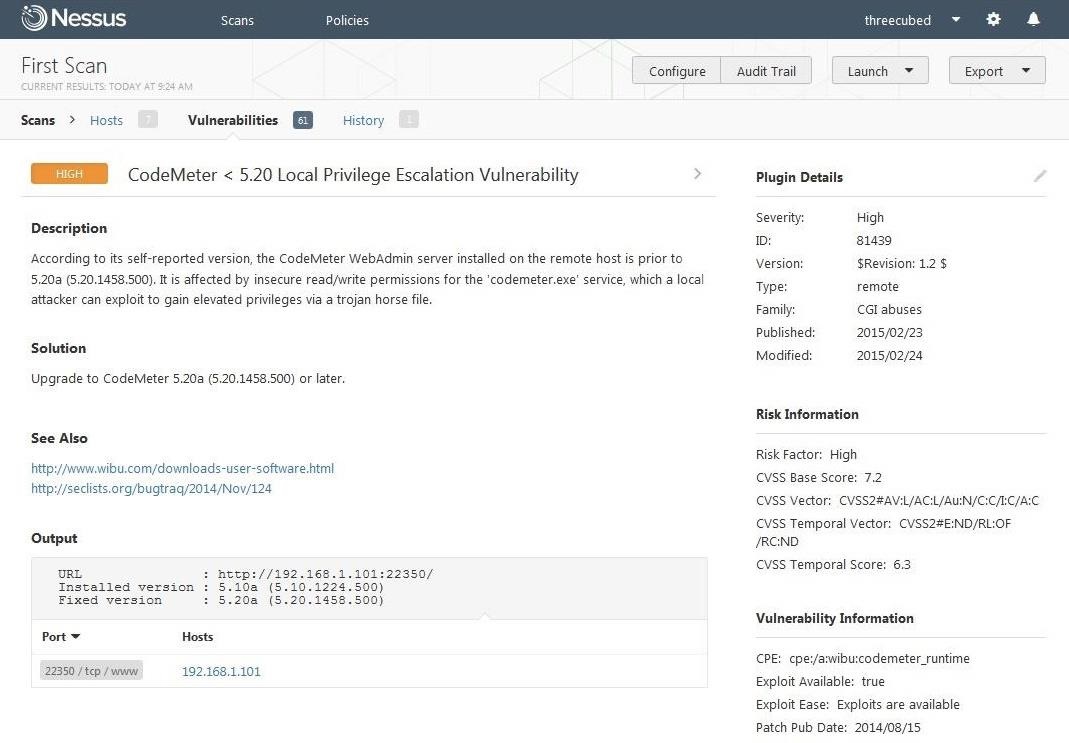

Если выбрать конкретную уязвимость, то мы получим более детальную информацию по ней. Важно отметить, что помимо описания уязвимости, в отчете присутствует также и способ ее исправления и закрытия, посмотреть это можно на рисунке 6 в разделе “Solution”.

Рисунок 6. Подробная информация по уязвимости и способы ее исправления.

1.5.2 XSpider 7

После установки и запуска XSpider на экран будет выведено главное окно программы, которое показано на рисунке 7.

Рисунок 7. Главное окно программы “XSpider 7”

В список сканируемых хостов нужно добавить адреса для сканирования или добавить сразу диапазон адресов. После этого, нужно выбрать профиль проверки из существующих, или создать новый профиль исходя из собственных предпочтений, пример настройки профиля на рисунке 8.

Рисунок 8. Настройка профиля

Каждое выполненное задание программы сохраняется в файле tsk, и может быть открыт в любое время при помощи XSpider. В файле сохраняется результат не только последней проверки хоста или хостов, а вся история проверок. Таким образом, можно контролировать изменения уровня безопасности после ликвидации обнаруженных ранее уязвимостей и обновления операционных систем и сервисов, как на на рисунке 9.

Рисунок 9. Пример отображения информации из файла tsk

Для демонстрации работы сканеры был установлен Apache, PHP, mySQL, бесплатный скрипт для подписки на новости, демоверсия почтового сервера MERAK Mail Server (SMTP/ESMTP/POP3/IMAP4) с модулем удаленного управления и настройками по умолчанию, Remote Administrator 2.2 от компании FamaTech. Для этой проверки был создан профиль, в котором было включено сканирование всех портов хоста и поиск всех возможных уязвимостей. В результате аудита было выявлено много нареканий к скрипту подписки на новости и был обнаружен паблик-релей на почтовом сервере (так как настройка сервера после его установки не выполнялась). Все остальные сервисы, работающие на тестовом компьютере, были безошибочно обнаружены и идентифицированы. Пример отображения найденных уязвимостей и их решение на рисунке 10.

Рисунок 10. Отображения уязвимостей и предлагаемое решение.

В результатах проверки, помимо информации об обнаруженных уязвимостях, были приведены ссылки на описание уязвимости на сайтах, специализирующихся на безопасности и даны ссылки на загрузку обновленных версий программного обеспечения.

1.5.3 GFI LanGuard

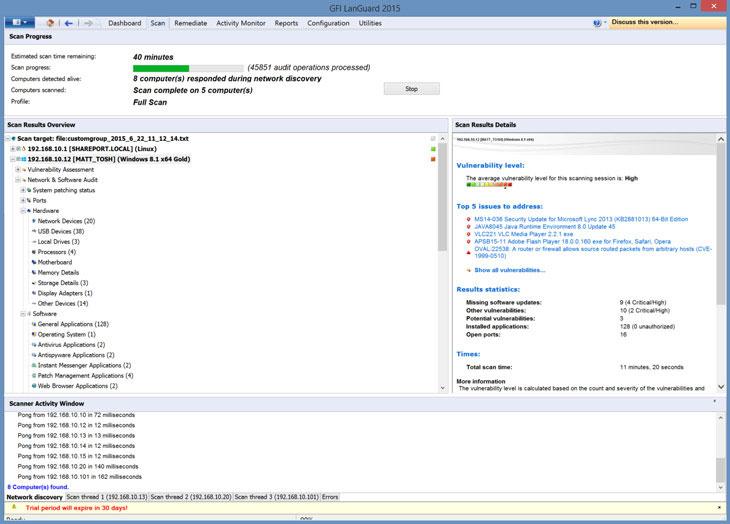

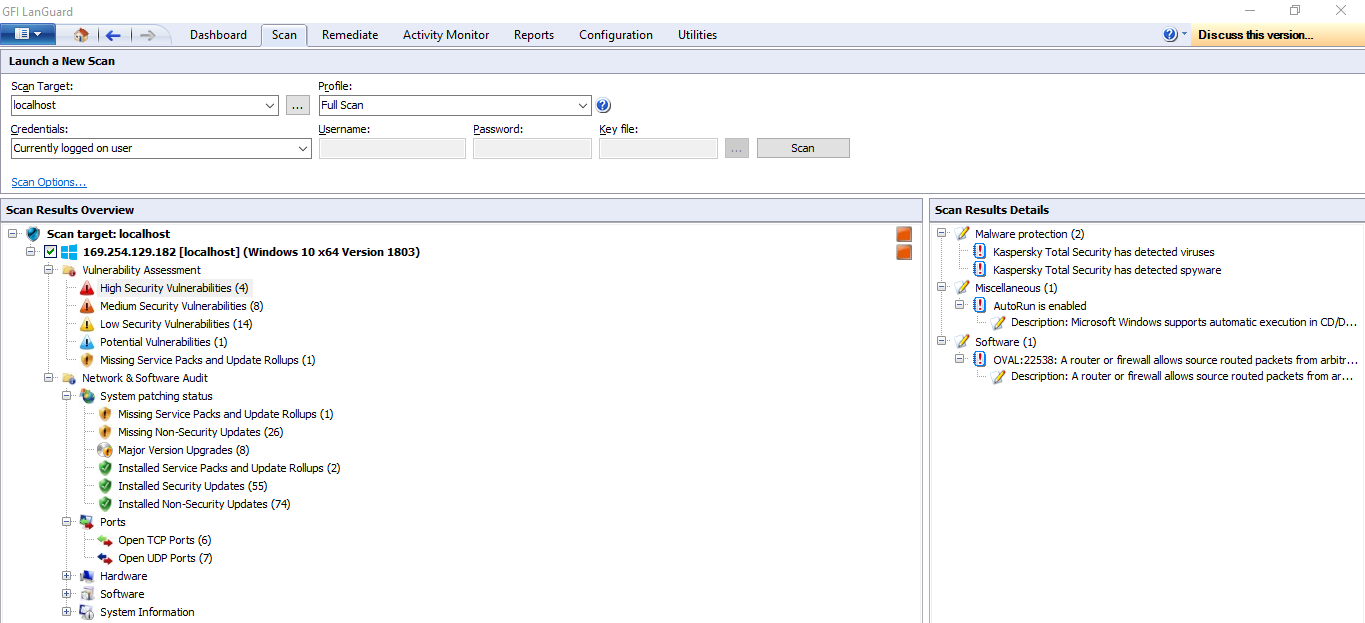

Сканер уязвимости проверяет все: от серверов до сетевого аппаратного обеспечения, виртуальных машин и смартфонов. Пример рабочей области программы на рисунке 11.

Рисунок 11. Рабочая область программы GFI LanGuard

Данная программа работает как виртуальный консультант по безопасности: Управляет обновлениями для Windows, и других операциооных систем (ОС). Обнаруживает уязвимости на компьютерах и мобильных устройствах. Проводит аудит аппаратного и программного обеспечения. Как сетевой сканер безопасности GFI LanGuard осуществляет обнаружение, определение и исправление уязвимостей в сети. Полное сканирование портов, наличие необходимых обновлений для защиты сети, а также аудит программного и аппаратного обеспечения — все это возможно из единой панели управления.

Несколько уже созданных профилей сканирования позволяют провести как полное сканирование всех портов, так и быстро проверить только те, которые обычно используются нежелательным и вредоносным программным обеспечением (ПО). GFI LanGuard сканирует сразу несколько узлов одновременно, заметно сокращая затрачиваемое время, а затем сравнивает найденное ПО на занятых портах с ожидаемым. Пример настройки программы и выбора раздела сканирования GFI LanGuard показан на рисунке 12.

Рисунок 12. Настройка GFI LanGuard

Данный сканер уязвимостей сети имеет важное отличие от множества конкурентов. Он может автоматически обновлять программное обеспечение. До установки последних обновлений узлы сети совершенно не защищены, так как именно новейшие уязвимости, которые закрывают актуальные обновления, используются хакерами для проникновения. В отличие от встроенных в ОС инструментов. GFI LanGuard проверят не только саму ОС, но и популярное ПО, уязвимости которого обычно используется для взлома

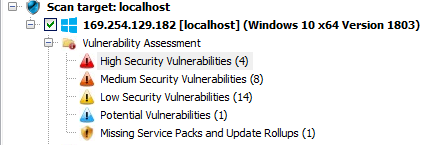

Стоит отметить, что после обновления данных об уязвимостях, сканирование сети запускается автоматически. Поставщиками информации об угрозах являются сами вендоры ПО. Это обеспечивает защиту от новейших угроз. Пример обнаруженных уязвимостей на рисунке 13.

Рисунок 13. Результат и отчет по самым критическим ошибкам

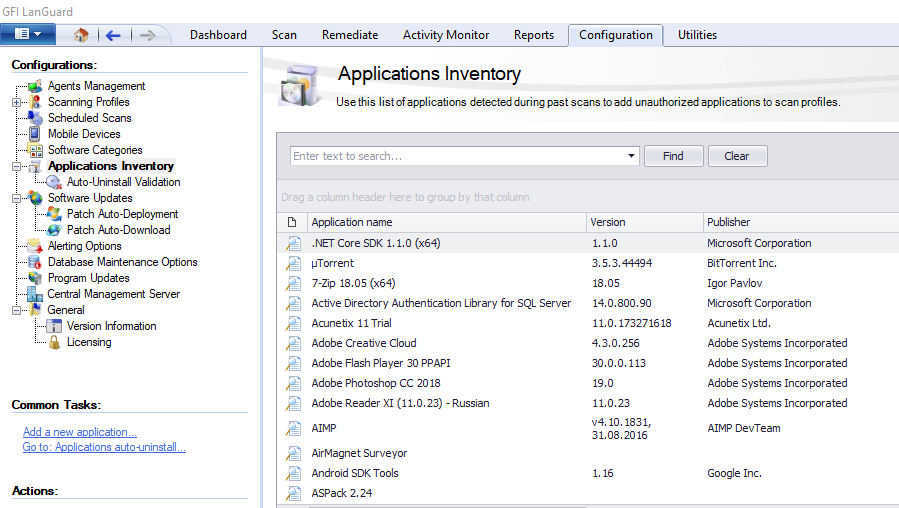

Чтобы получить более полное представление о работе данной программы, необходим аудит сети. GFI LanGuard подготовит подробный список установленного программного и аппаратного обеспечения на каждом из компьютеров, обнаружит запрещенные или недостающие программы, а также лишние подключенные устройства и выведет их в список как на рисунке 14.

Рисунок 14. Список после сканирования программой

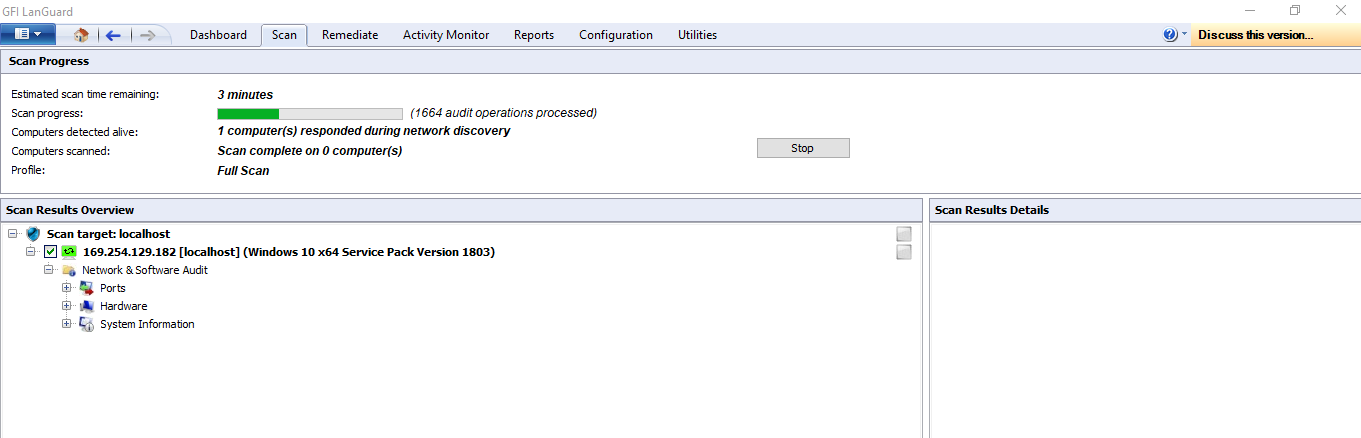

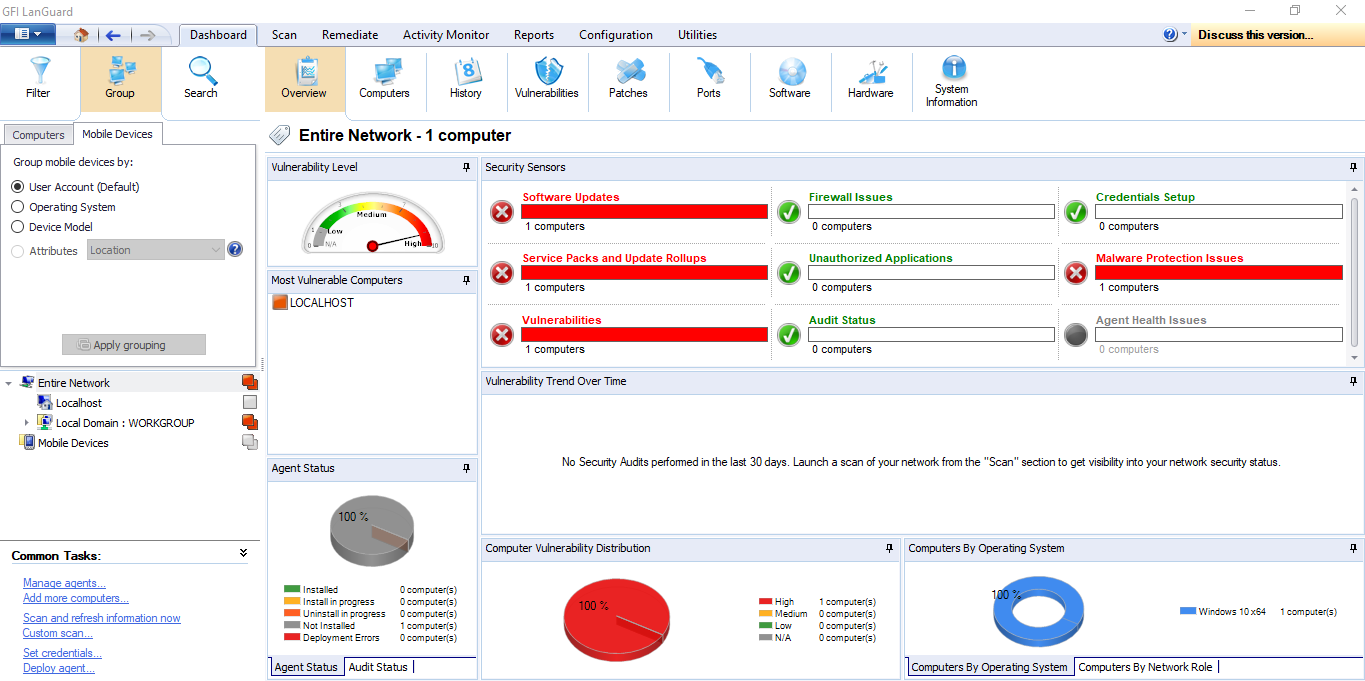

После установки и запуска сканирования системы, в приложении сразу разрешен поиск уязвимостей в локальных системах. Детальная информация показывает уровень уязвимости, основные проблемы, требующие решения, состояние сканирования, статус агентов и изменение уязвимости за период наблюдения. Данные процессы отображены на рисунке 15 и рисунке 16.

Рисунок 15. Процесс сканирования системы

Рисунок 16. Результат сканирования сети

Данный продукт дает консолидированную статистику уязвимости сети в целом, показывает уровень угроз, динамику изменения уровня безопасности и список самых незащищенных систем в сети. В числе дополнительных функций — проверка соответствия IP-адресов DNS, трассировка сети, проверка информации о домене или IP-адресе и другие функции.

1.5.4 Retina Network Security Scanner

В отличие от большинства рассмотренных здесь программных приложений, Retina Network Security Scanner (Retina) от BeyondTrust не является бесплатной. Поскольку это полнофункциональный и универсальный сканер уязвимостей, он распространяется как коммерческое программное обеспечение. Цена на лицензию для Retina составляет $ 1200 за срок действия один год.

Пока период вашей подписки действителен, вы можете загружать и устанавливать обновления для Retina. Эти обновления имеют две формы: исправления для самого сканера Retina и обновления определений уязвимостей, которые позволяют Retina распознавать последние уязвимости. Retina является одним из основных сетевых сканеров, используемых в Министерстве обороны.

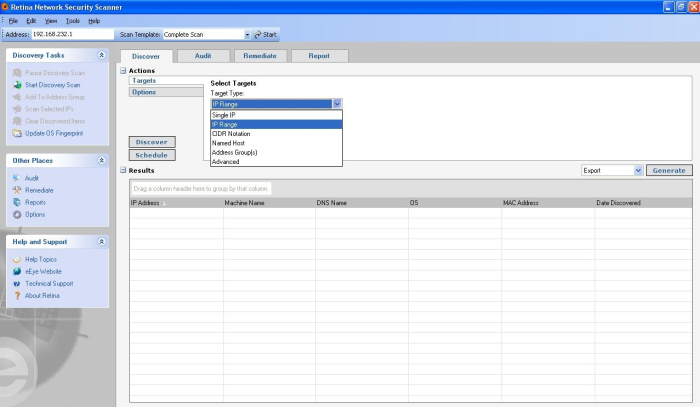

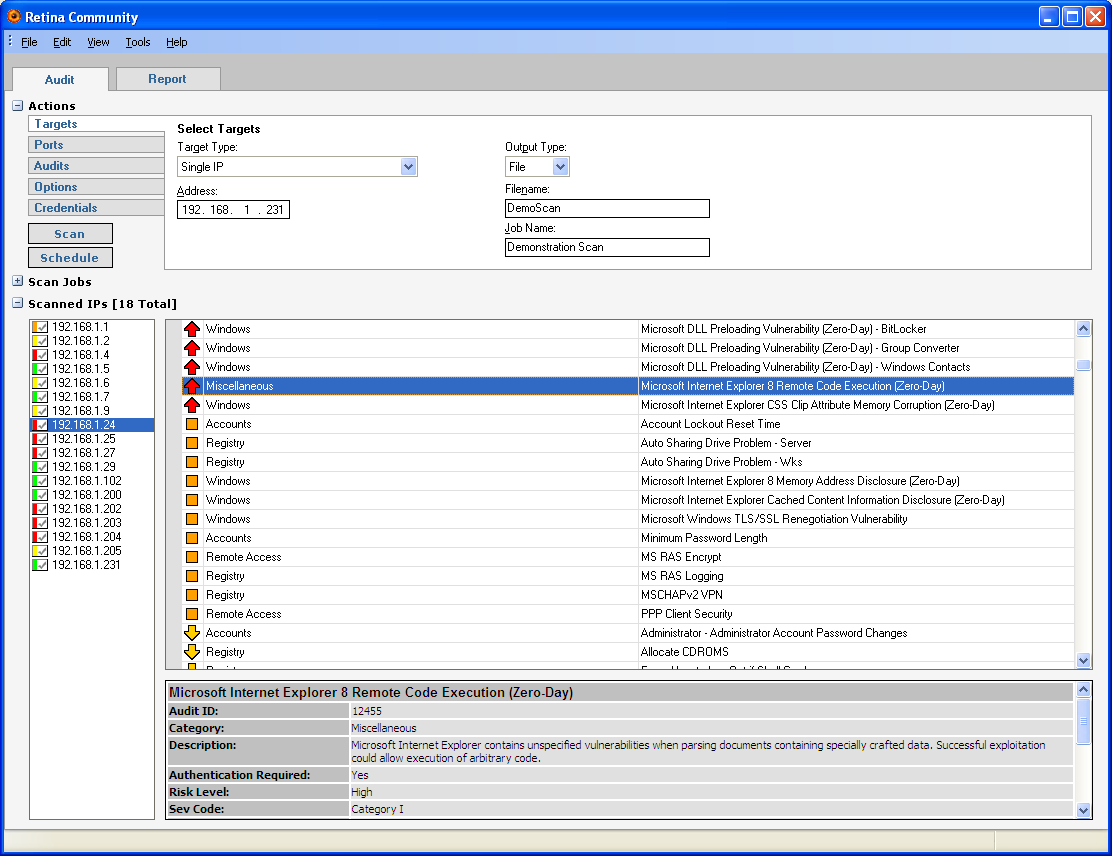

Когда вы запустите Retina, вы увидите основной пользовательский интерфейс, как показано на рисунке 17.

Рисунок 17. Основной интерфейс программы

Параметры использования разделены на четыре вкладки интерфейса: «Discоvеr», «Аudit», «Rеmеdiаtе» и «Rеpоrt».

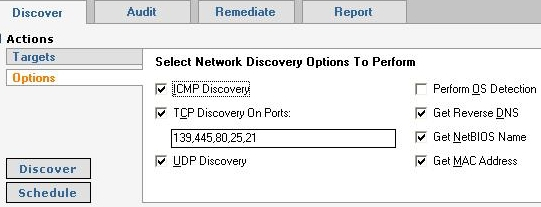

На панели «Discоvеr» вы можете настроить простое сканирование, чтобы обнаружить работающие хосты и открытые на них порты. Это полезно, когда вы хотите сканировать всю подсеть, но не уверены, какие IP-адреса активны. Пример настройки на рисунке 18.

Рисунок 18. Пример настройки поиска хостов

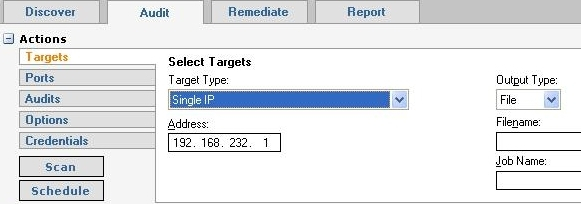

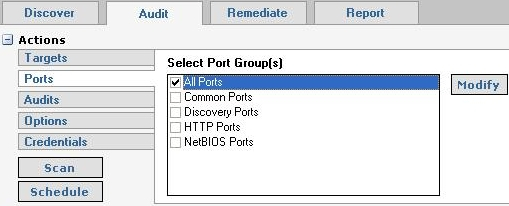

На вкладке «Аudit» которая видна на рисунке 19, доступен ввод параметров для фактического сканирования уязвимостей.

Рисунок 19. Вкладка «Аudit»

Возможность указывать фактические целевые хосты и порты, аудиты, которые должна запускать Retina и другое можно видеть на рисунке 20.

Рисунок 20. «Аudit» - выбор порта

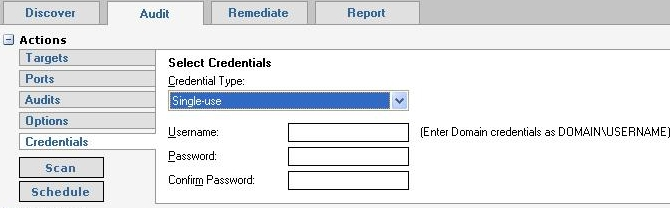

Ввод действительных административных / корневых учетных данных является ключевым шагом, поскольку нам необходимо, чтобы Retina могла проходить аутентификацию на целевых хостах, для получения доступа к их внутренним настройкам и уровням версии ПО можно наблюдать на рисунке 21.

Рисунок 21. Вкладка «Аudit» - выбор учетных данных

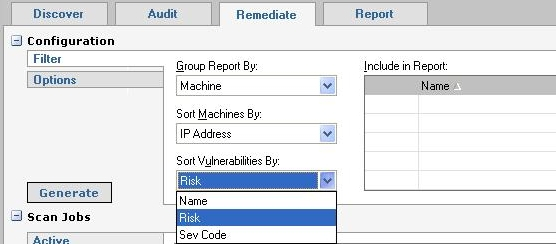

На вкладке «Rеmеdiаtе» можно создать базовый отчет о том, что Retina обнаружила во время сканирования, а также предложения по устранению недостатков безопасности. Имеется возможность отсортировать результаты сканирования по машине (хосту), по уязвимости или другим параметрам. Уязвимости могут быть отсортированы по имени, риску или коду серьезности. Пример настройки сортировки показан на рисунке 22.

Рисунок 22. Вкладка «Remediate» - Выбор фильтра

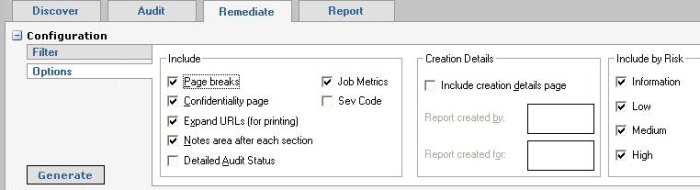

Также можно указать уровень детализации и параметры отображения, такие как разрывы страниц и необязательные показатели работы или подробный статус аудита. После того, как отчет об исправлении создан и отображен в Retina, вы можете экспортировать его в формат HTML или Word .doc. Подробнее видно на рисунке 23.

Рисунок 23. Вкладка «Remediate» - выбор опции

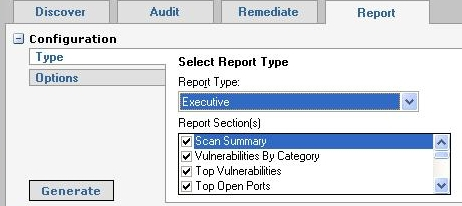

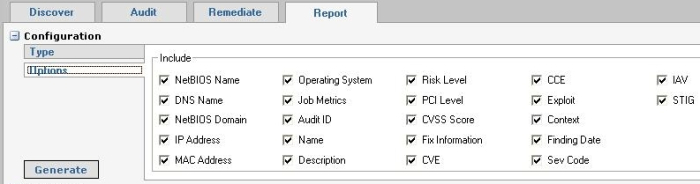

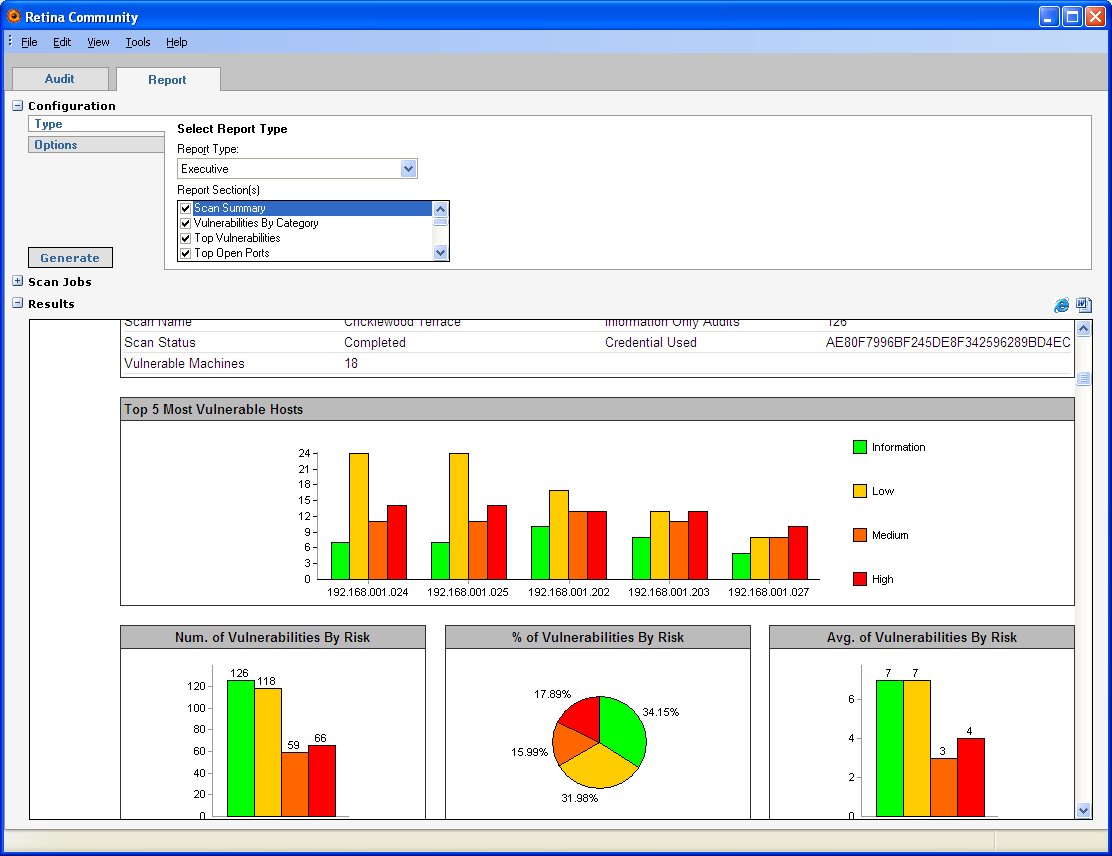

На панели «Rеpоrt» можно создавать более формальные отчеты по сравнению с панелью исправлений. Пример выбора необходимых параметров для составления отчета видно на рисунке 24.

Рисунок 24. Вкладка «Rеpоrt» - выбор необходимых параметров

После того, как выберем нужный формат отчета, нам станет доступен выбор различных компонентов, которые должны отображаться в отчете, такие как основные уязвимости, открытые порты, работающие службы, DNS-имена, MAC-адреса и другие. Пример выбора параметров виден на рисунке 25.

Рисунок 25. Вкладка «Rеpоrt» - выбор параметров

Все отчеты можно экспортировать в HTML или Word в формате DOC. Сводные» отчеты также можно экспортировать в формат .txt; Отчеты «Уязвимость» и «Несоответствие» можно экспортировать в формат XML («Уязвимость» также может идти в CSV). После выбора всех интересующих нас параметров сканирования, программа готова к запуску.

Для проверки работы программы будем сканировать все хосты в сети 192.168.1.x (для этого потребуется маска подсети 255.255.255.0). Однако мы не знаем, какие IP-адреса активны в этом диапазоне. На вкладке «Detected» выбираем раздел «Targets», а затем «IP-address range». Введем адреса с 192.168.1.1 по 192.168.1.254. После ввода всех интересующих нас IP-адресов, нажимаем «Discover».

После завершения сканирования программа выдаст полную информацию по запросу параметров которые выставлены были ранее. Пример отображения такой информации отображен на рисунке 26.

Рисунок 26. Найденные уязвимости

Так же будет доступна возможность просматривать и отображать результаты различными способами на вкладках «Correction» и «Report». Как на рисунке 27.

Рисунок 27. Подробный просмотр отчета

1.5.5 Shadow Security Scanner

Shadow Security Scanner (сканер для оценки уязвимости сети) заслужил звание самого быстрого и наиболее эффективного сканера безопасности в своем секторе рынка, опередив многие известные бренды. Он был разработан, чтобы обеспечить безопасное, быстрое и надежное обнаружение широкого спектра дыр в системе безопасности. После завершения сканирования системы, сканер анализирует собранные данные, находит уязвимости и возможные ошибки в настройках сервера и предлагает возможные пути решения проблемы. Основное окно программы можно наблюдать на рисунке 28.

Рисунок 28. Основное окно программы

Работая на своей родной платформе Windows, Shadow Security Scanner также сканирует серверы, созданные практически на любой платформе, успешно выявляя уязвимости в Unix, Linux, FreeBSD, OpenBSD, Net BSD, Solaris и, конечно же, Windows 95/98 / ME / NT / 2000. /XP/.NET. Из-за своей уникальной архитектуры.

Данный сканер является одним из немногих, кто способен обнаруживать неисправности с CISCO, HP и другим сетевым оборудованием, а также отслеживать более 4000 проверок на систему и сетевое оборудование. Пример поиска и вывода на экран уязвимостей можно наблюдать на рисунке 29.

Рисунок 29. Сканирование уязвимостей

В настоящее время поддерживаются следующие ключевые службы: FTP, SSH, Telnet, SMTP, DNS, Finger, HTTP, POP3, IMAP, NetBIOS, NFS, NNTP, SNMP, Squid. Также он является единственный сканером для аудита прокси-серверов - другой сканеры просто проверяют наличие портов), LDAP HTTPS, SSL, TCP / IP, UDP и службами реестра.

Поскольку сканер для оценки уязвимости сети обеспечивает прямой доступ к его ядру, вы можете использовать API, чтобы получить полный контроль над сканером.

Редактор правил и настроек будет необходим пользователям, желающим только сканировать нужные порты и службы, не тратя время и ресурсы на сканирование других служб. Гибкая настройка позволяет системным администраторам управлять глубиной сканирования и другими параметрами, чтобы оптимизировать скорость сетевого сканирования без потери качества сканирования. Функция одновременного сканирования нескольких сетей (до 10 хостов за сеанс) также была добавлена для улучшения общей скорости сканирования. Пример настроек на рисунке 30.

Рисунок 30. Пример настрое параметров

Еще одна возможность сканера касается возможности сохранения подробного журнала сеанса сканирования в формате HTML, XML, PDF, RTF и CHM. Мастер обновлений обеспечивает своевременное обновление исполнительных модулей программы самой актуальной информацией о безопасности, гарантируя надежную защиту вашей системы и ее высокую устойчивость к вредоносным атакам.

Глава 2. Практическая часть.

2.1 Разработка общей структуры.

В рамках данной курсовой работы будет рассмотрен самый успешный из перечисленных сканеров, а именно XSpider 7.

Данный сканер представляет собой программное средство, предназначенное для обеспечения автоматизированного контроля и анализа сетевой безопасности, выявления активных компонентов сетевого взаимодействия и

анализа их уязвимостей.

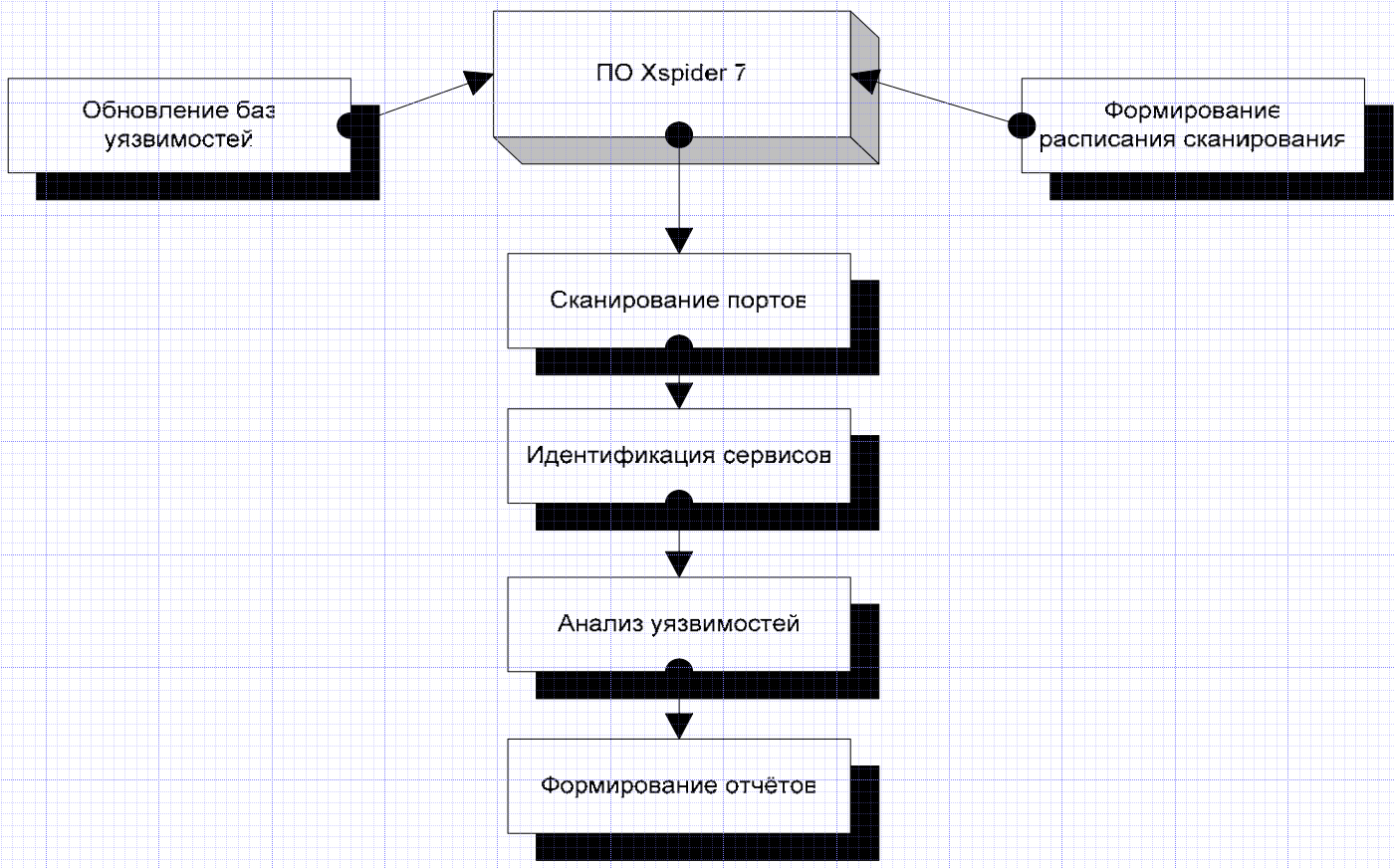

Основные функции, которые будем реализовывать в XSpider 7 для обеспечения безопасности:

− сканирование портов;

− идентификация активных сетевых сервисов и анализ их уязвимостей;

− удалённая идентификация операционных систем;

− сканирование по расписанию;

− генерация отчётов для руководителя и для технического специалиста;

− обновление баз уязвимостей с использованием локального сервера обновлений.

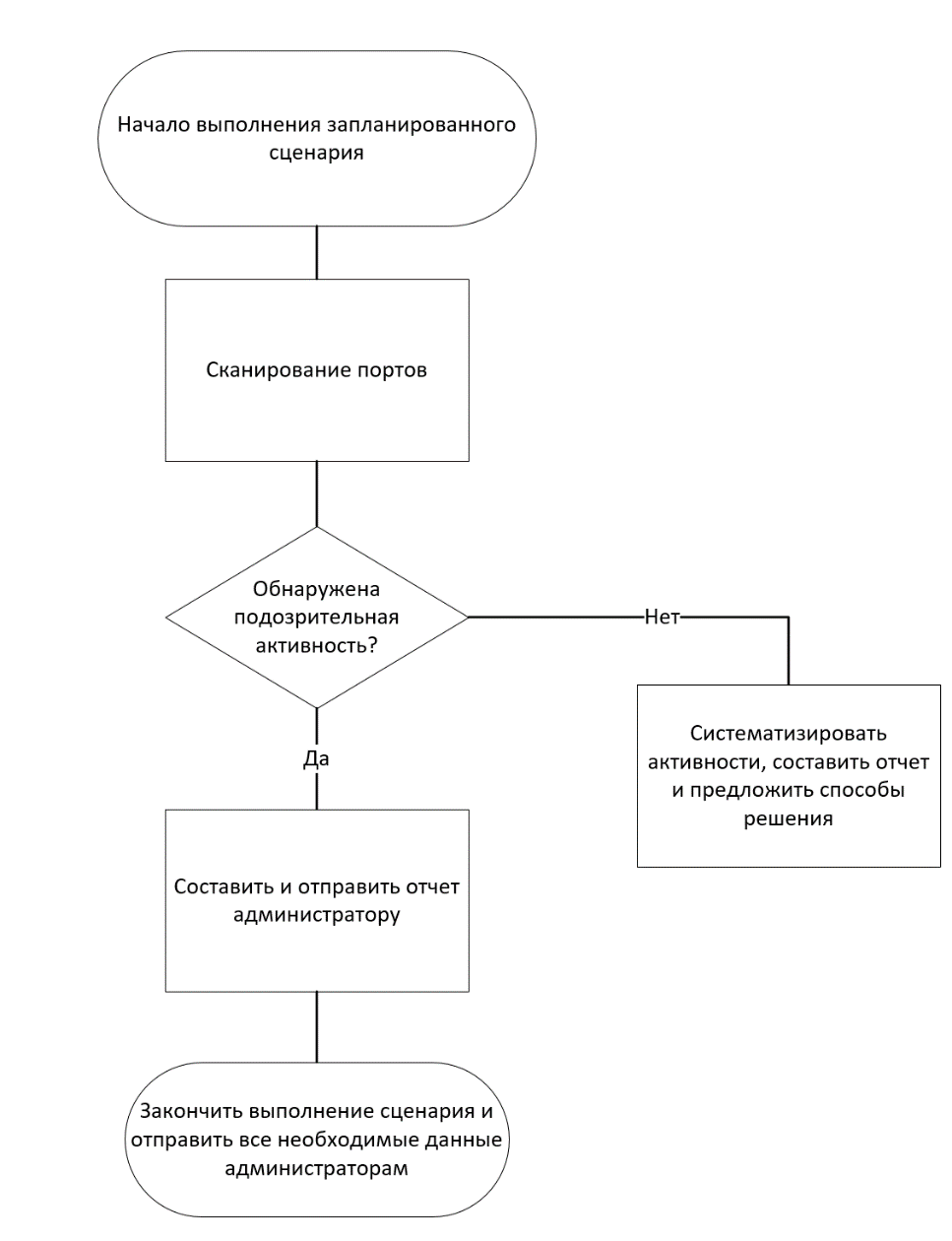

Тем самым, XSpider 7 рассматривается как средство автоматизации деятельности эксперта при проведении оценки безопасности автоматизированных систем. Логика использования ПО XSpider 7 показана на рисунке 30.

Рисунок 30. Логика использования XSpider 7.

Рисунок 30. Логика использования XSpider 7.

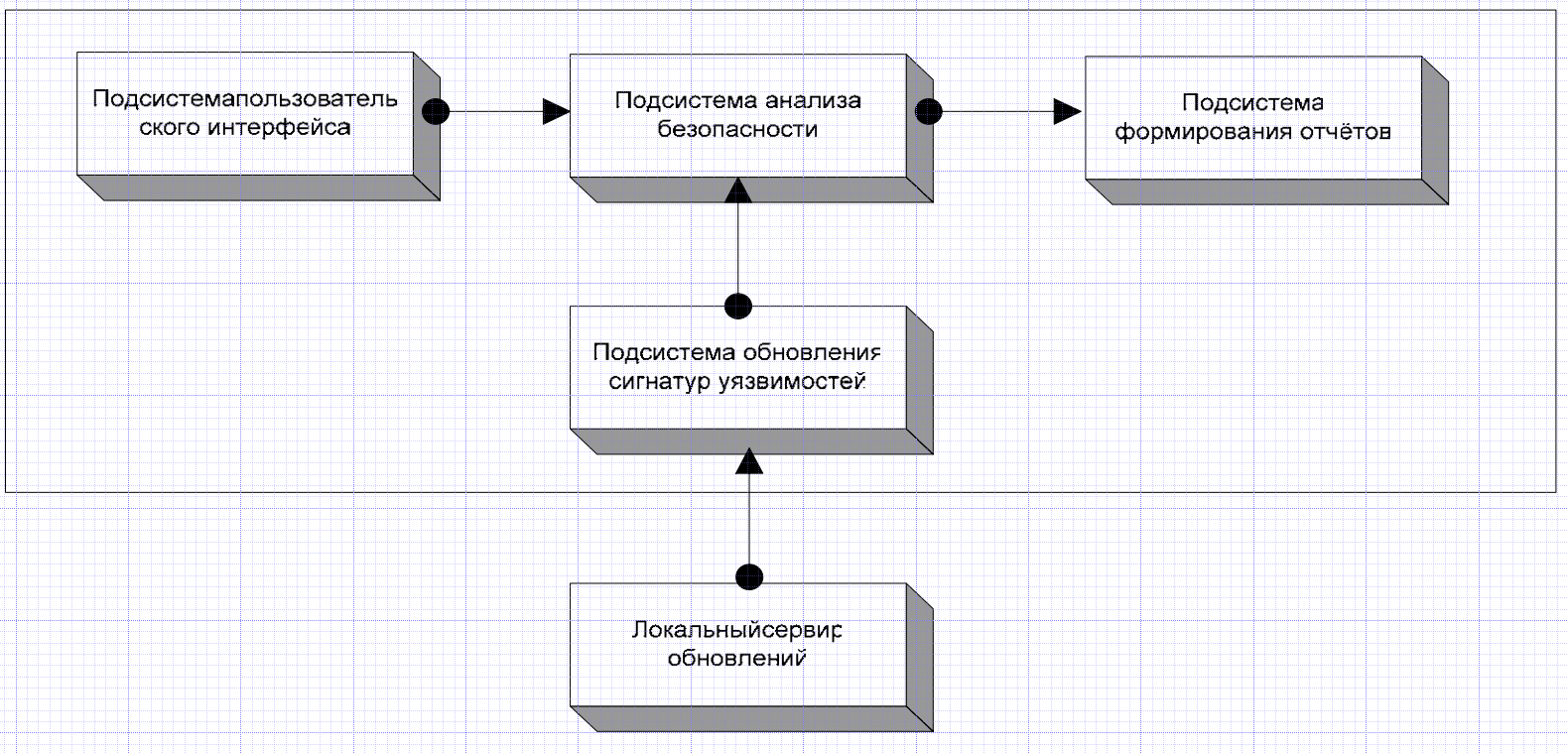

Средства формирования расписания сканирования позволяют автоматизировать процесс проведения анализа и способствуют интеграции данного ПО в имеющуюся систему обеспечения информационной безопасности предприятия. Обновление баз уязвимостей проводится ежедневно, при этом (с учётом направленности ПО на применение в защищённых сетях, изолированных от Internet) возможно использование локального сервера обновлений, что демонстрируется на рисунке 31.

Рисунок 31. Структура ПО XSpider

Рисунок 31. Структура ПО XSpider

Реализованные средства формирования отчётов позволяют дифференцировать полученную по результатам сканирования информацию в зависимости от требуемого уровня компетенции и направленности последующего анализа. Так, возможно формирование отчётов, ориентированных на технических специалистов и на руководящих работников.

Разработчиком заявлены следующие отличительные черты сканера XSpider 7:

− наличие эффективных механизмов идентификации сервисов в сложной или нестандартной конфигурации;

− широкий перечень поддерживаемых программно-аппаратных платформ (как объектов анализа);

− наличие эффективных механизмов, минимизирующих количество ложных срабатываний;

− возможность использования локального сервера обновлений.

Функционал данного сканера довольно обширный, он признан одним из самых лучших сканеров безопасности на мировой арене т.к. способен на определение обширного числа угроз и уязвимостей в системах как изнутри, так и с внешней стороны.

Вот некоторые из его возможностей;

- эвристический анализ

- определение типа сервера с обходом “honeypot”

- полное сканирование портов и отображение сервисов которые к ним относятся

- проверка на стандартные пароли в системе

- анализ на SQL инъекции

- поиск и предотвращение атак по типу XSS

- ежедневный апдейт уязвимостей

- настройка белых и черных списков пользователей

- создание и редактирование профилей

- а так же многие другие функции которые помогут усилить безопасность сети.

Внедрение программного и аппаратного обеспечения.

Для реализации данного проекта потребуется поднятие сервера на котором будет развернут XSpider.

Конфигурация сервера будет определяться из необходимости быстро обрабатывать запланированные задачи и не замедлять работу других важных функций, иметь высокую пропускную способность для комфортной работы с сетями, а так же возможность установки на него необходимой операционной системы.

Таким образом конфигурация сервера была подобрана следующая:

Серверный корпус: Midi-Tower, 4x3.5'' HDD hot-swap SAS/SATA, 2x5.25" / Super Quiet

Серверная плата: Dual s2011-3, C612, 8xDIMMs DDR4, 10xSATA3, 2x1GbE i210

Процессор: CPU Intel Xeon E5-2620 v4, 2.10-3.00GHz, 8C/16T, 20M, 8.00GT/s, 85W

Оперативная память: 32Gb(2x16) DDR4 2400 ECC REG

Интегрированный рейд: SATA3 software RAID 0, 1, 5, 10 for Windows

Рейд-контроллер: LSI 4-port SAS, 6Gbit/s, RAID 0, 1, 10, 5, 6, 50, 60, 1Gb cache

Жесткие диски: HDD 2х 4000Gb SATA3 6 Гбит/с 7.2krpm 128Mb

Сеть: 2x 1 Gbit/s сетевых порта (2x RJ-45)

Удалённое управление: IPMI 2.0 + KVM с выделенным LAN портом RJ-45

Форм-фактор: MidiTower

Блок питания: 660W 80+Gold

Оптический привод: DVD-RW

Так же, для ПО XSpider будет выбрана одна из конфигураций которая предложена по умолчанию, в дальнейшем есть возможность внести изменения в конфигурации или создать свою собственную, под определенные задания. Пример конфигураций виден на рисунке 32.

Рисунок 32. Набор стандартных профилей.

Выбрав необходимый профиль, мы можем составить блок схему работы самого сканера. Для примера будет рассмотрена блок схема с выбранным профилем “Весь диапазон портов”. Схема отображена на рисунке 33.

Рисунок 33. Блок схема XSpider в работе.

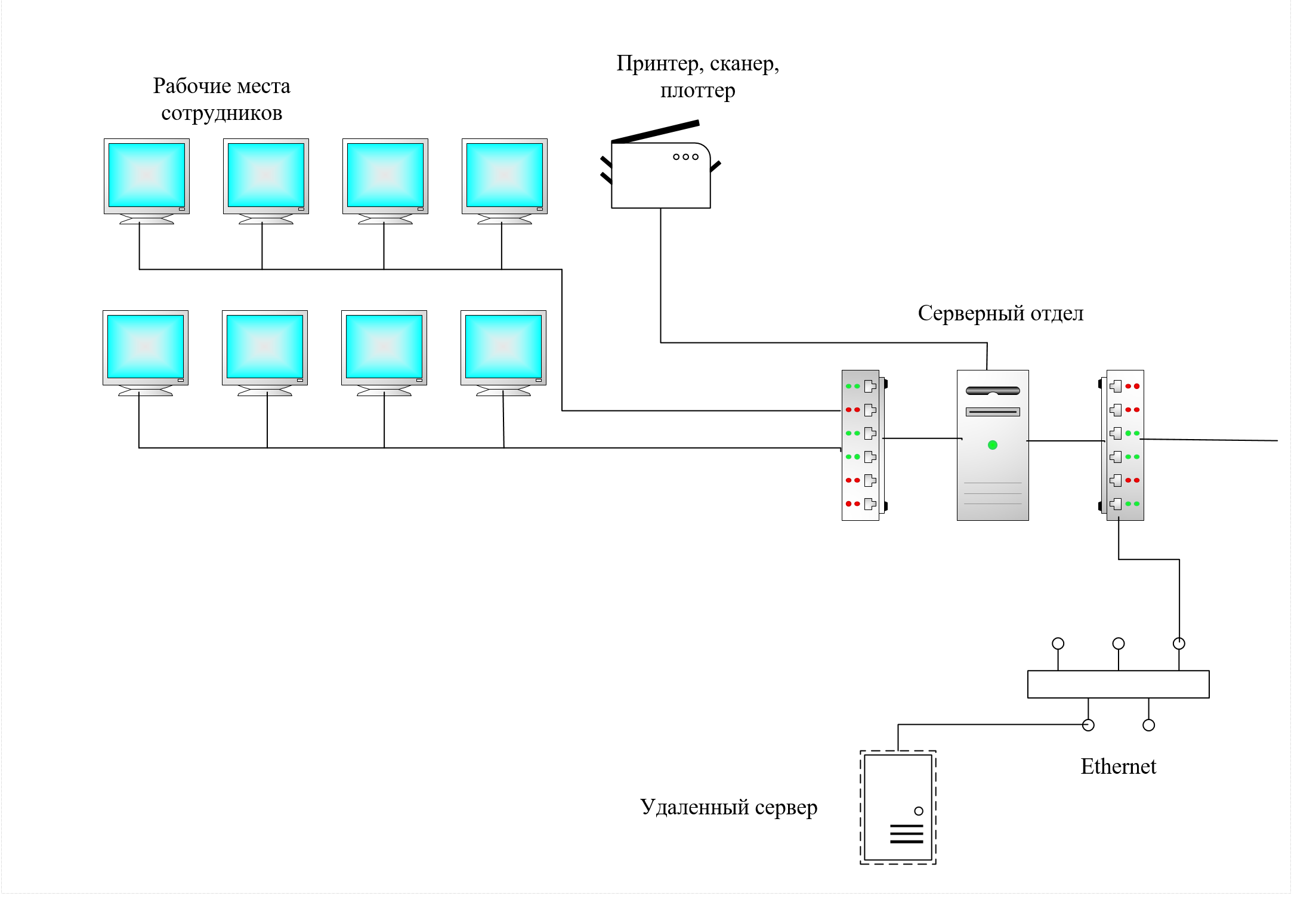

Для удобного понимания расположения оборудования на рабочем месте, была составлена схема рабочего помещения. На ней отображается схематичное расположение рабочей зоны персонала, расположение и связь серверного оборудования, а так же доступные удаленные сервера. Схему можно наблюдать на рисунке 34.

Рисунок 34. Расположение объектов в офисе.

Рисунок 34. Расположение объектов в офисе.

Контрольный пример реализации.

При сканировании TCP-портов все сканеры в целом справились со сканированием, незначительно лидировал в этом тесте XSpider. Сканирование проводилось на операционных системах Windows ХР Professional SP3, Windows 7, Windows Server 2012.

Следующий тест сфокусирован на задаче оценки защищённости систем на устойчивость к взлому. После подсчёта итогов результат можно увидеть на Таблице 2.

|

Показатель |

Nessus |

XSpider 7 |

GFI |

Retina |

Shadow |

|

Идентификация сервисов и приложений, баллы |

65 |

72 |

44 |

53 |

53 |

|

Найдено уязвимостей, всего |

54 |

109 |

34 |

25 |

46 |

|

Из них ложных срабатываний |

4 |

5 |

2 |

3 |

24 |

|

Найдено правильно |

49 |

103 |

32 |

23 |

22 |

|

Пропуски |

101 |

47 |

118 |

127 |

128 |

|

Из них по причине отсутствия в базе |

39 |

42 |

113 |

110 |

100 |

|

Из них вызванные необходимостью аутентификации |

24 |

0 |

4 |

11 |

0 |

|

По другим причинам |

37 |

4 |

1 |

7 |

28 |

Таблица 2. Итоговые результаты по всем объектам сканирования

После проведения теста и систематизации всех результатов на рисунке 35 , стало более понятно на что способен каждый сканер. Заметно выделяется XSpider 7, следом за ним также хорошо показывает себя Nessus, немного отстает от всех GFI LANguard. Для удобного соотношения графика к таблице были добавлены сокращения: 1- Nessus, 2 - XSpider 7, 3 – GFI, 4 – Retina, 5 – Shadow.

Рисунок 35. Систематизация всех результатов

Наибольшее количество идентификаций сделал сканер XSpider 7, чуть меньше – сканер Nessus. Действительно, в этих двух сканерах процедура идентификации сервисов и приложений реализована очень качественно. Далее идут Retina и Shadow Security Scanner, они «не справились» с некоторыми трудными случаями идентификации сервисов и приложений. Замыкает рейтинг GFI LANguard.

На рисунке 36 представлено общее число найденных всеми сканерами уязвимостей и число ложных срабатываний. Наибольшее число уязвимостей было найдено сканером XSpider 7. Вторым, со значительным отрывом опять оказался Nessus. Лидером по количеству ложных срабатываний оказался сканер Shadow Security Scanner, что является довольно плохим показателем.

Рисунок 36. Идентификация уязвимостей

В ходе сравнения были проанализированы причины пропусков уязвимостей и были отделены те, которые были сделаны по причине отсутствия проверок в базе.

На рисунке 37 представлено отношение числа ложных срабатываний к общему числу найденных уязвимостей, этот показатель в определённом смысле можно назвать точностью работы сканера. Ведь пользователь, прежде всего, имеет дело с перечнем найденных сканером уязвимостей, из которого необходимо выделить найденные правильно.

Рисунок 37. Точность срабатывания

Из этой диаграммы видно, что наивысшая точность (95%) достигнута сканером XSpider 7. Хотя число ложных срабатываний у него не самое низкое, такой показатель точности достигнут за счёт большого количества найденных уязвимостей. Следующим по точности определения идёт GFI LANguard, но его общее количество найденных уязвимостей оставляет желать лучшего.

Заключение

Первое место по всем критериям данного сравнения достаётся сканеру XSpider 7, на втором месте – сканер Nessus, результаты остальных сканеров существенно ниже. Но для полноценного и более качественного контроля защищённости компьютерных систем рекомендуется использовать как минимум два сканера безопасности.

В полученном результате, по сути, нет ничего неожиданного и удивительного. Не секрет, что сканеры XSpider 7 (MaxPatrol) и Nessus пользуются популярностью как среди специалистов по безопасности, так и среди «взломщиков». По результатам заметно, что база проверок в XSpider 7 значительно расширена и детализирована, в ней все структурировано. Можно также добавить и использование разных источников (базы уязвимостей, уведомления и бюллетени «вендоров»). Наконец, можно ещё добавить, что XSpider 7 имеет очень удобный и логичный интерфейс, отражающий основные этапы работы сетевых сканеров безопасности. А это немаловажно, ведь все стремятся к комфорту.

Сканер Nessus показал, в целом, неплохие результаты, а в ряде моментов он был точнее сканера XSpider 7. Главная причина отставания Nessus – это пропуски уязвимостей, но не по причине отсутствия проверок в базе, как у большинства остальных сканеров, а в силу особенностей реализации.

Наша работа достигла своей цели и показала, что для достижения максимального результата лучше пользоваться несколькими инструментами, а так же необходимо запомнить, что успех качественной информационной безопасности - это регулярный аудит.

- Сравнение Сканеров Уязвимостей // Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ: сб. ст. по мат. XXX междунар. студ. науч.-практ. конф. № 3(29). URL: http://sibac.info/archive/technic/3(29).pdf

- Сравнительный анализ сканеров безопасности. Часть 1: тест на проникновение (краткое резюме). https://www.securitylab.ru/analytics/365241.php

- Яцкевич А. И., Кошелев С. О. Аналитические методы оценки защищенности информации, обрабатываемой в информационной системе // Молодой ученый. — 2016. — №28. — С. 45-49. — URL https://moluch.ru/archive/132/36917/.

- Долгин А.А., Хорев П.Б., Разработка сканера уязвимостей компьютерных систем на основе защищенных версий ОС Windows, Труды международной научно-технической конференции «Информационные средства и технологии», 2005. Информационный портал о безопасности [Электронный ресурс] — Режим доступа. — URL: http://www.securitylab.ru/

- Онлайн-журнал Softkey.info [Электронный ресурс] — Режим доступа. — URL: http://www.softkey.info/

- Официальный сайт «GFI Software». [Электронный ресурс] — Режим доступа. — URL: http://www.gfi.ru/

- Официальный сайт «Beyond trust». [Электронный ресурс] — Режим доступа. — URL: http://www.beyondtrust.com/Products/RetinaNetworkSecurityScanner/

- Официальный сайт Tenable Network Security [Электронный ресурс] — Режим доступа. — URL: http://www.tenable.com/products/nessus-vulnerability-scanner/ (дата обращения 27.03.15).

- Решения IBM для обеспечения информационной безопасности [Электронный ресурс] — Режим доступа. — URL: http://www.ibm.com/ru/services/iss/pdf/ISS_2009_DB_s10.pdf

- Хорев П.Б., Методы и средства защиты информации в компьютерных системах, М., Издательский центр «Академия», 2005.

- Рожкова Е.О., Ильин И.В. Обзор И Сравнение Сканеров Уязвимостей // Научное сообщество студентов XXI столетия. ТЕХНИЧЕСКИЕ НАУКИ: сб. ст. по мат. XXX междунар. студ. науч.-практ. конф. № 3(29).

- Участие молодежных объединений в общественной жизни

- Систематизация теоретических аспектов курса менеджмент, приобретение умений и навыков в области операционного менеджмента,

- Жизненный цикл организации и управление организацией Производственно-торговая организация «Кулинария Любимая»

- Эмиссия корпоративных ценных бумаг, ее порядок и значение. Способы размещения эмиссионных ценных бумаг

- Опрос граждан как оперативно-розыскное мероприятие

- Правовой режим ведения индивидуальной предпринимательской деятельности без образования юридического лица

- Корпоративная культура в организации ООО «Темпстрой»

- Правовое положение общества с ограниченной ответственностью в РФ

- Сущность и функции кредита на современном этапе развития международного финансового рынка.

- Менеджмент человеческих ресурсов (общие положения)

- Влияние процесса коммуникаций на эффективность управления организацией (Понятие и сущность коммуникаций в организации)

- исследование творческих способностей