Особенности и методы защиты информационной безопасности банковских систем. Криптографические методы защиты.

Содержание:

ВВЕДЕНИЕ

Во второй половине ХХ века появились электронные расчеты как вид безналичных расчетов. Расчеты приобрели новые качества, когда на обоих концах связи появились компьютеры. Это качество выражалось в том, что во много раз была увеличена скорость произведения платежа, а обработка стала автоматической. Стали появляться электронные эквиваленты классических платежных систем.

Электронные сети снимает многие физические ограничения в коммерческой деятельности. Компании, выходя на электронный рынок, способны предоставлять свои товары и услуги круглосуточно без праздников и выходных. Заказы могут приниматься из любого места в любое время. В электронной коммерции все документы создаются в цифровом виде, автоматически обрабатываются с помощью различных приложений и попадают в сеть.

К большому сожалению, компьютерная сеть в качестве связи между продавцами, покупателями и банками может быть подвержена несанкционированным действиям злоумышленников. Одна из важнейших и трудных задач разработки – это сделать связь как можно более надежной. Именно от этого зависят темпы развития электронной коммерции.

Интернет-бизнес в России несколько запоздалый в отличие от развитых зарубежных стран. Это отставание помогает нам избегать ошибки, которое допускают зарубежные компании, занимающиеся разработкой программного обеспечения в электронной коммерции.

Таким образом, необходимо уделять пристальное внимание при создании автоматизированных систем обработки информации в банковских и платежных системах. Именно об этой проблеме пойдет речь в данной курсовой работе, так как это проблема является на сегодняшний день наиболее актуальной и наименее исследованной. Если в классической информационной безопасности давно уже выработаны стабильные подходы, то с частыми изменениями в компьютерных технологиях методы безопасности требуют постоянного обновления.

В данной работе рассматриваются все особенности безопасности информации коммерческих систем, рассказывается, что именно для банков в отличие от других предприятий безопасность информации имеет решающие значение. Показаны методы защиты платежных систем. Особое внимание уделено рассмотрению алгоритмов криптографических систем.

Глава 1. Особенности и методы защиты информационной безопасности банковских систем. Криптографические методы защиты.

1.1. Задачи и угрозы информационной безопасности.

Стратегии банка информационной безопасности сильно отличается от аналогичных стратегий других компаний. Это объясняется тем, что банки ведут публичную деятельность и вынуждены делать легкий доступ к счетам с целью удобства для своих клиентов.

У обычных компаний узкий круг потенциальных угроз и они строят свою информационную безопасность, которая состоит главным образом, чтобы защитить информацию от конкурентов. Информация таких компаний интересно только узкому кругу заинтересованных лиц и редко бывает ликвидная.

Информационная безопасность банковских систем должна учитывать следующие факторы:

1. Информация, которая хранится и обрабатывается, в банковских системах представляет собой реальные деньги. На основании такой информации могут производиться выплаты, открываться кредиты, совершаться денежные переводы. Незаконное манипулирование с такой информацией могут привести к серьезным убыткам.

2. В банках хранимая информация затрагивает интересы большого количества людей и организаций. Как правило, такая информация полностью конфиденциальна, и банки обязуются нести ответственность за секретность этой информации перед своими клиентами.

3. Конкурентоспособность банку придает то, насколько удобно клиенту работать с банком и какие возможности он предоставляет в том числе услуги связанные с удаленным доступом. Поэтому для банка важно чтобы клиент быстро и без назойливых процедур смог распоряжаться своими финансами. Но такая легкость в управление повышает вероятность несанкционированного доступа в банковские системы.

4. Так как банк несет ответственность не только за свои средства, но и за деньги клиентов, то информационная безопасность банка должна обеспечивать высокую надежность работы компьютерных систем в случае нештатной ситуации.

5. Круг потенциальных злоумышленников, заинтересованных в краже или порче информации, расширяет важная информация о клиентах банка.

Преступления в банковской сфере также имеют свои особенности:

- Для широкой публики многие преступления совершенные в финансовой сфере остаются неизвестными, это связанно с тем, что руководители банков не хотят тревожить своих акционеров или портить свою репутацию как надежного хранилища.

- Часто злоумышленники используют свои собственные счета и поэтому не знают как «отмыть» похищенные деньги.

- Большинство компьютерных преступлений — мелкие. Ущерб от них лежит в интервале от 500.000 до 3.000.000 рублей.

- Успешные компьютерные преступления, требуют большого количества банковских операций (до нескольких сотен). Однако крупные суммы могут пересылаться и всего за несколько транзакций.

- Большинство злоумышленников — клерки. Хотя высший персонал банка также может совершать преступления и нанести банку гораздо больший ущерб — такого рода случаи единичны.

- Многие злоумышленники объясняют свои действия тем, что они всего лишь берут в долг у банка с последующим возвратом. Впрочем «возврата», как правило, не происходит.

Решаемые задачи АСОИБ (автоматизированные системы обработки информации банков):

- АСОИБ обрабатывает постоянный поток поступающих запросов, каждый из которых не требовательный для обработки, но чтобы обработать все запросы требуется высокопроизводительная система.

- Эта система хранит и обрабатывает всю конфиденциальную информацию, которая не предназначена для широкого круга лиц. Утечка такой информации может привести к серьезным последствиям для банка и его клиентов. Поэтому АСОИБ остаются относительно закрытыми и работают под управление специфического ПО.

Можно выделить два типа задач, решаемых АСОИБ:

- Аналитические. Задачи планирования, анализа счетов и т.д. Они не являются оперативными и могут занимать для решения длительное время, а их результат может оказывать влияние на политику банка в отношение клиента или проекта. Поэтому подсистема, с помощью которой решаются аналитические задачи, должна быть надежно изолированно от основной системы обработки информации.

- Повседневные. К этим задачам относятся такие как выполнение платежей или корректировка счетов. Для решения таких задач требуется гораздо больше ресурсов, чем для аналитических задач. Со временем ценность информации, например, о выполнение, какого либо платежа становится не актуальной, но при этом защита обработки и конечных результатов должна быть постоянной.

Сделаем вывод, что для защиты банковской информации требуются нестандартные технические и организационные решения, нежели для коммерческих и государственных организация.

1.2. Оценка надежности криптоалгоритмов

Современная криптография включает в себя следующие основные разделы:

- криптосистемы с секретным ключом (классическая криптография);

- криптосистемы с открытым ключом;

- криптографические протоколы.

Современные шифры базируются на принципе Кирхгофа, согласно которому секретность шифра обеспечивает секретность ключа, а не секретность алгоритма. Сохраняя такую информацию в тайне, можно дополнительно повысить надежного шифра. Однако полагаться на секретность этой информации не следует, так как рано или поздно она будет скомпрометирована. При создании или при анализе стойкости криптосистем не следует недооценивать возможностей противника.

Методы оценки качества криптоалгоритмов, используемые на практике:

- Попытки вскрытия. В таком случае многое зависит от опыта криптоаналитиков и от оценки возможностей противника.

- Анализа сложности алгоритмов дешифрирования. Оценку сложности шифра определяют оценкой минимальной сложности алгоритма его вскрытия.

- Оценка безопасности шифра. Для этого должна отсутствовать статическая зависимость между входной и выходной последовательностью.

1.3. Абсолютно стойкий шифр

Наиболее надежный из всех систем шифрования является схема однократного использования. Формируется n-разрядная случайная двоичная последовательность – ключ шифра, известный только отправителю и получателю. Отправитель производит побитовое сложение по модулю 2 ключа и n-разрядной двоичной последовательности, соответствующей пересылаемому сообщению:

Ai = Pi (+) Qi,

где Qi, Pi и Ai – i-й бит соответственно исходного зашифрованного сообщения и ключа, n – число битов открытого текста. Процесс расшифрования сводится к повторной генерации ключевой последовательности и наложению ее на зашифрованные данные. Уравнение расшифрования имеет вид:

Qi = Ki (+) Pi, i = 1..n.

К. Шенноном доказано, что, если ключ является фрагментом истинно случайной двоичной последовательности с равномерным законом распределения, причем его длина равна длине исходного сообщения и используется этот ключ только один раз, после чего уничтожается, такой шифр является абсолютно стойким, его невозможно раскрыть, даже если криптоаналитик располагает неограниченным запасом времени и неограниченным набором вычислительных ресурсов.

Для того чтобы шифр был абсолютно стойким необходимы такие условия:

- полная случайность ключа;

- Однократное использование ключа.

- равенство длин ключа и открытого текста;

Абсолютная стойкость рассмотренной схемы оплачивается слишком большой ценой, она чрезвычайно дорогая и непрактичная. Основной ее недостаток – это равенство объема ключевой информации и суммарного объема передаваемых сообщений. Применение схемы оправдано лишь в нечасто используемых каналах связи для шифрования исключительно важных сообщений.

Таким образом, построить эффективный криптоалгоритм можно, лишь отказавшись от абсолютной стойкости. Возникает задача разработки такого теоретически нестойкого шифра, для вскрытия которого противнику потребовалось бы выполнить такое число операций, которое неосуществимо на современных и ожидаемых в ближайшей перспективе вычислительных средствах за разумное время. В первую очередь следует иметь схему, которая использует ключ небольшой разрядности, который в дальнейшем выполняет функцию «зародыша», порождающего значительно более длинную ключевую последовательность.

Данный результат может быть достигнут при использовании гаммирования. Гаммированием называют процедуру наложения на входную информационную последовательность гаммы шифра, т. е. последовательности с выходов генератора псевдослучайных последовательностей (ПСП). Последовательность называется псевдослучайной, если по своим статистическим свойствам она неотличима от истинно случайной последовательности, но в отличие от последней является детерминированной, т. е. знание алгоритма ее формирования дает возможность ее повторения необходимое число раз. Если символы входной информационной последовательности и гаммы представлены в двоичном виде, наложение чаще всего реализуется с помощью операции поразрядного сложения по модулю два. Надежность шифрования методом гаммирования определяется качеством генератора гаммы.

1.4. Поточные шифры

Поточные шрифты, в отличие от блочных, осуществляют поэлементное шифрование потока данных без задержки в криптосхеме, их главное достоинство является очень высокая скорость преобразования, сравнимая со скоростью поступления входной информации. Таким образом, можно увидеть, как обеспечивается шифрование практически в реальном времени вне зависимости от объема данных.

В синхронных поточных шифрах гамма формируется независимо от входной последовательности, каждый элемент (бит, символ, байт и т. п.) которой таким образом шифруется независимо от других элементов. В синхронных поточных шифрах отсутствует эффект размножения ошибок, т.е. число искаженных элементов в расшифрованной последовательности равно числу искаженных элементов зашифрованной последовательности, пришедшей из канала связи. Недопустимы выпадения или вставки элементов зашифрованной последовательности, так как нарушение приведет к неправильному расшифрованию всех последующих элементов.

Граммирование с обратной связью осуществляется в самосинхронизирующихся поточных шифрах. Гамма зависит от открытого текста, иначе говоря, результат шифрования каждого элемента зависит не только от этого элемента, но и от значения всех предыдущих элементов открытого текста. Отсутствием обратной связи на принимающей стороне объясняется свойство самосинхронизации, в то время как в случае синхронного поточного шифрования схемы зашифрование и расшифрованния индентичны.

Глава 2. Идентификация и проверка подлинности

2.1. Основные понятия и концепции

Идентификация объекта – эта функция выполняется в первую очередь, когда объект делает попытку войти в сеть. Данный объект считается законным для системы, если процедура индентификации завершается успешно.

Следующим шагом будет аутентификация объекта. Эта процедура проверяет, является ли данный объект таким, каким он себя объявляет.

Во время передачи данных подтверждение подлинности объектов означает двустороннее установление подлинности объектов, связывающие между собой по линиям связи. Такая процедура как привило выполняется в начале процесса соединения абонентов. Цель такой процедуры – обеспечить уверенность, что соединение установлено правильно и информация дойдёт до места назначения.

После установления соединения, необходимо обеспечить требования защиты при обмене сообщениями:

- получатель должен быть уверен в подлинности источника

данных; - получатель должен быть уверен в подлинности передаваемых

данных, - отправитель должен быть уверен в доставке данных получателю;

- отправитель должен быть уверен в подлинности доставленных

данных.

Для выполнения требований 1 и 2 средством защиты является цифровая подпись. Для выполнения требований 3 и 4 отправитель должен получить уведомление о вручении с помощью удостоверяющей почты. Средством защиты в такой процедуре является цифровая подпись подтверждающего ответного сообщения, которое в свою очередь является доказательством пересылки исходного сообщения.

2.2. Особенности применения пароля для аутентификации пользователя

Каждый пользователь компьютерной системы поможет подучить свой идентификатор и пароль. В начале сеанса работы пользователь должен по запросу предоставить свой идентификатор системе, которая затем может потребовать пароль.

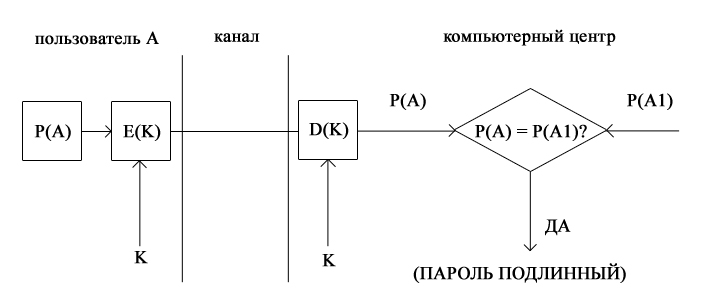

Самый простейший метод подтверждения подлинности с использованием пароля основан на сравнение вводимого пароля Р(А) с паролем который хранится в базе компьютерной системы Р(А1) (Рисунок 1), где Q – аунтинфицирующая информация о пользователе, она может быть изменена по желанию пользователем. Так как пароль хранится в тайне, он должен шифроваться во время передачи по незащищенному каналу. Если вводимый пароль P(A) совпадает с паролем в базе данных Р(А1), то пароль считается подлинным.

Рисунок 1. Схема простой аутентификации с помощью пароля

Если злоумышленник каким-либо образом узнает пароль и идентификатор пользователя, он получит доступ в систему.

Иногда получатель не должен раскрывать исходную открытую форму пароля. В этом случае отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции α(n) пароля. Это преобразование должно гарантировать невозможность раскрытия противником пароля по его отображению, так как противник наталкивается на неразрешимую числовую задачу.

Например, функция α(n) может быть определена следующим образом

α(Р) = ЕР(ID),

где Р – пароль отправителя; ID – идентификатор отправителя; ЕP – процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Такие функции особенно удобны, если длина пароля и ключа одинаковы. В этом случае подтверждение подлинности с помощью пароля состоит из пересылки получателю отображения α(Р) и сравнения его с предварительно вычисленным и хранимым эквивалентом α'(Р).

На практике пароли состоят только из нескольких букв, чтобы дать возможность пользователям запомнить их. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для того чтобы предотвратить такую атаку, функцию α (Р) определяют иначе, а именно:

α(Р) = ЕР(+)К(ID),

где К и ID-соответственно ключ и идентификатор отправителя.

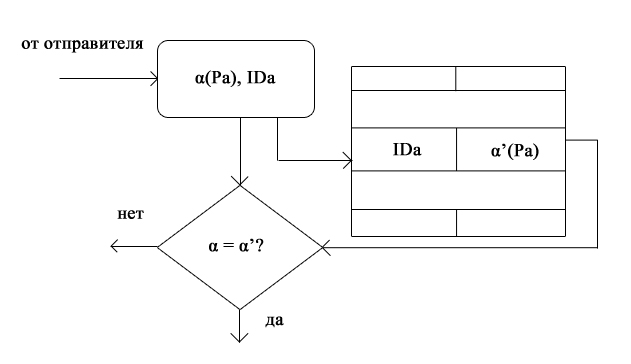

Очевидно, значение α(Р) вычисляется заранее и хранится в виде α'(Р) в идентификационной таблице у получателя (Рисунок 2). Подтверждение подлинности состоит из сравнения двух отображений пароля α(РА) и α '(РА) и признания пароля РА, если эти отображения равны. Конечно, любой, кто получит доступ к идентификационной таблице может незаконно изменить ее содержимое, не опасаясь, что эти действия будут обнаружены.

Рисунок 2. Схема аутентификации с помощью пароля с использованием идентификационной таблицы

2.3. Взаимная проверка подлинности пользователей

Когда стороны, вступают в информационный обмен, они нуждаются во взаимной проверки аутитентификации друг друга.

Для проверки аутентификации применяются следующие способы:

- Механизм отметки времени

- Механизм запроса-ответа

Механизм отметки времени регистрирует время каждого сообщения. В таком случае каждый пользователь может отследить, как давно пришло сообщение, и решать принимать ли его, так как оно может быть ложным.

Механизм запроса-ответа состоит в следующем. Когда пользователь А хочет быть уверенным, что сообщения, получаемые от пользователя В, являются правдивыми, он должен послать в посылаемое для пользователя В сообщение непредсказуемый запрос Х ( например, случайное число). При ответе пользователь В должен будет выполнить над этим запросом некую операцию. Такую операцию невозможно совершить заранее, так как пользователю В неизвестно какое случайное число Х придёт в запросе. Получив ответ с результатами пользователя В, пользователь А может быть уверен что пользователь В законный. Недостаток метода в том что есть возможность установление закономерности между вопросом и ответом.

В обоих случаях для защиты механизма контроля применяется шифрование, для того, чтобы быть уверенным, что ответ прислан не злоумышленником.

2.4. Протоколы идентификации с нулевой передачей знаний

Для интеллектуальных карт (смарт-карты) используемые для разных коммерческих, гражданских и военных применений (кредитные карты, карты доступа в охраняемое помещение, компьютерные пароли и ключи и т.д.) потребовалось обеспечение безопасной идентификации между картами и их владельцами. Во многих приложениях главная проблема заключается в том, чтобы при предъявлении интеллектуальной карты оперативно обнаружить обман и отказать обманщику в доступе, ответе или обслуживании.

Чтобы использование интеллектуальных карт стали безопасными были разработаны протоколы идентификации с нулевой передачей знаний. Секретный ключ карты становится признаком части личности владельца. Доказательство знания этого секретного ключа с нулевой передачей этого знания служит доказательством подлинности личности владельца карты.

2.5. Упрощенная схема идентификации с нулевой передачей знаний

Рассмотрим упрощенный вариант схемы идентификации с нулевой передачей знаний для четкого выявления ее концепции. Прежде всего выбирают случайное значение модуля n, который является произведением двух больших простых чисел. Модуль n должен иметь длину 512..1024 бит. Это значение n может быть представлено группе пользователей, которым придется доказывать свою подлинность. В процессе идентификации участвуют две стороны:

- сторона А, доказывающая свою подлинность,

- сторона В, проверяющая представляемое стороной А доказательство.

Для того чтобы сгенерировать открытый и секретный ключи для стороны А, доверенный арбитр (Центр) выбирает некоторое число V, которое является квадратичным вычетом по модулю n. Иначе говоря, выбирается такое число V, что сравнение

х2 ≡ V(mod n)

имеет решение и существует целое число

V-1 mod n.

Выбранное значение V является открытый ключом для А. Затем вычисляют наименьшее значение S, для которого

S ≡ sqrt (V-1)(mod n)

Это значение S является секретным ключом для А.

Теперь можно приступить к выполнению протокола идентификации.

- Сторона А выбирает некоторое случайное число r, r < n. Затем она вычисляет

x=r2mod n

и отправляет х стороне В.

- Сторона В посылает А случайный бит b.

- Если b = 0, тогда А отправляет r стороне В. Если b = 1, то А

отправляет стороне В

у = r * S mod n.

4. Если b = 0, сторона В проверяет, что

х = r2 mod n,

чтобы убедиться, что А знает sqrt(x). Если b = 1, сторона В проверяет, что

х = у2 * V mod n,

чтобы быть уверенной, что А знает sqrt(V-1).

Такие шаги образуют один цикл протокола, под названием аккредитация. Стороны А и В повторяют этот цикл t раз при разных случайных значениях r и b до тех пор, пока В не убедится, что А знает значение S.

Если сторона А не знает значения S, она может выбрать такое значение r, которое позвонит ей обмануть сторону В, если В отправит ей b = 0, либо А может выбрать такое r, которое позволит обмануть В, если В отправит ей b = 1. Но этого невозможно сделать в обоих случаях. Вероятность того, что А обманет В в одном цикле, составляет 1/2. Вероятность обмануть В в t циклах равна (1/2)t.

Для того чтобы этот протокой работал, сторона А никогда не должна повторно использовать значение r. Если А поступила бы таким образом, а сторона В отправила бы стороне А на шаге 2 другой случайный бит b, то В имела бы оба ответа А. После этого В может вычислить значение S, и для А все закончено.

Глава 3. Электронная цифровая подпись

3.1. Проблема аутентификации данных и электронная цифровая подпись

При обмене электронными документами по сети связи существенно снижаются затраты на хранение и обработку документов, ускоряется их поиск. Но при этом возникает проблема аутентификации автора документа и самого документа, то есть установка подлинности документа и его автора. В бумажной информатике эти проблемы решаются за счет того, что на бумажном носителе присутствует рукописная подпись автора документа.

Целью аутентификации электронных документов является их защита от возможных видов злоумышленных действий, вот некоторые из них:

- Активный перехват – нарушитель, имеющий доступ к сети, перехватывает документы и редактирует их;

- Ложный – абонент C посылает абоненту В от имени абонента А

- Подмены – абонент В изменяет или создает новый документ и заявляет, что получил его от абонента А;

- Повтор – абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.

Такие виды действий злоумышленников могут нанести серьезный вред банковским и платежным структурам, которые применяют в своей деятельности компьютерные технологии.

При обработке электронных документов совершенно не пригодны классические способы установления подлинности по рукописной подписи и оттиску печати на бумажном документе. Принципиально новым решение является электронная цифровая подпись (ЭЦП).

Электронная цифровая подпись понадобится для аутентификации документа, передаваемого по каналам связи. Функции цифровой подписи аналогичны рукописной и обладает её основными достоинствами:

- Удостоверяет, что подписанный текст исходит от того кто эту подпись поставил.

- Гарантирует целостность подписанного текста.

- Не дает лицу поставившему подпись отказаться от обязательств, связанных с подписанным текстом.

Цифровая подпись – это относительно небольшое количество дополнительной цифровой информации, отправляемый вместе с документом.

Система ЭЦП состоит из двух процедур:

- Постановка подписи

- Проверка подписи

В процедуре постановки подписи используется секретный ключ отправителя, а в процедуре проверки подписи – открытый ключ отправителя.

При формировании ЭЦП отправитель прежде всего вычисляет хэш-функцию h(М) подписываемого текста М. Вычисленное значение хэш-функции h(M) представляет собой один короткий блок информации m, характеризующий весь текст М в целом. Затем число m шифруется секретным ключом отправителя. Получаемая при этом пара чисел представляет собой ЭЦП для данного текста М.

При проверке ЭЦП получатель сообщения снова вычисляет хэш-функцию m = h(M) принятого по каналу текста М, после чего при помощи открытого ключа отправителя проверяет, соответствует ли полученная подпись вычисленному значению m хэш-функции.

Основным моментом в ЭЦП является невозможность подделки ЭЦП пользователя без его секретного ключа.

В качестве подписываемого документа может выступать любой файл. Подписанный дописанный документ создается путем добавления в него электронную подпись.

Цифровая подпись содержит следующую информацию:

- Информацию о лице, подписавшем файл (ФИО, должность, краткое наименование организации);

- Срок окончания действия подписи;

- Дату подписи;

- Идентификатор подписавшегося;

- Саму цифровую подпись.

Технология применения цифровых подписей предполагает наличие сети абонентов, которые посылают друг другу электронные документы с подписью. Для каждого из абонентов генерируются пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и использует им для формирования ЭЦП. Открытый ключ известен всем пользователям и предназначен для проверки получателям подписанного документа. С помощью открытого ключа нельзя вычислить секретный ключ.

3.2. Алгоритм цифровой подписи RSA

Первой и наиболее известной во всем мире системой ЭЦП стала система RSA, математическая схема которой была разработана в 1977 г. в Американском технологическом институте штата Массачусетс.

Сначала необходимо вычислить пару ключей (секретный ключ и открытый ключ). Для этого отправитель (автор) электронных документов вычисляет два больших простых числа Р и Q, затем находит их произведение

N = P * Q

и значение функции

φ(N) = (P-1)(Q-1).

Далее отправитель вычисляет число Е из условий:

E ≤ φ(N), НОД (Е, φ(N)) = 1

и число D из условий:

D < N, E * D ≡ 1(mod φ(N)).

Пара чисел (E,N) является открытым ключом. Эту пару чисел автор передает партнерам по переписке для проверки его цифровых подписей. Число D сохраняется автором как секретный ключ для подписывания.

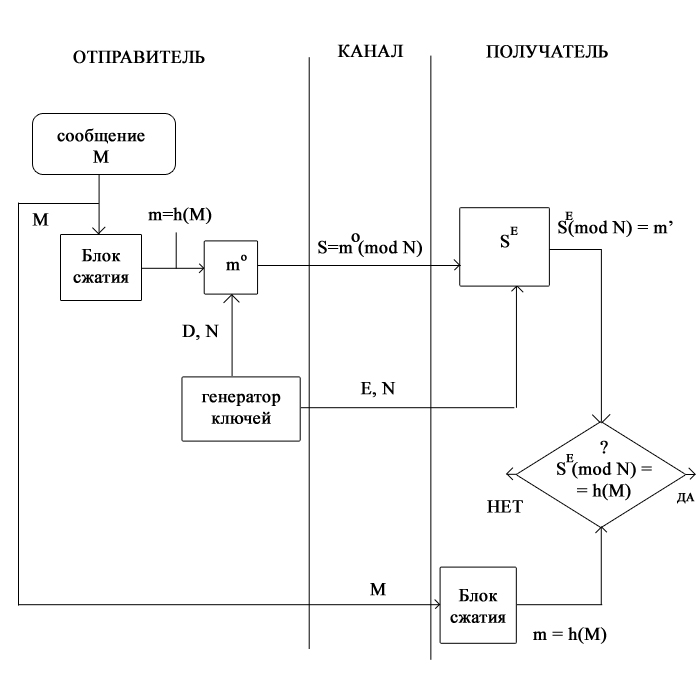

Обобщенная схема формирования и проверки цифровой подписи RSA показана на Рисунок 3.

Рисунок 3. Обобщенная схема цифровой подписи RSA

Допустим, что отправитель хочет подписать сообщение М перед его отправкой. Сначала сообщение М (блок информации, файл, таблица) сжимают с помощью хэш-функции h(•) в целое число m:

m = h(M).

Затем вычисляют цифровую подпись S под электронным документом М, используя хэш-значение m и секретный ключ D:

S = mD (mod N).

Пара (М, S) передается партнеру-получателю как электронный документ М, подписанный цифровой подписью S, причем подпись S сформирована обладателем секретного ключа D.

После приема пары (М, S) получатель вычисляет хэш-значение сообщения М двумя разными способами. Прежде всего он восстанавливает хэш-значение m', применяя криптографическое преобразование подписи S с использованием открытого ключа Е:

m' = SE (mod N).

Кроме того, он находит результат хэширования принятого сообщения М с помощью такой же хэш-функции h(•):

m = h(M).

Если соблюдается равенство вычисленных значений, т. е.

SE (mod N) = h(M),

то получатель признает пару (М, S) подлинной. Доказано, что только обладатель секретного ключа D может сформировать цифровую подпись S по документу М, а определить секретное число D по открытому числу Е не легче, чем разложить модуль N на множители.

Кроме того можно строго математически доказать, что результат проверки цифровой подписи S будет положительным только в том случае, если при вычислении S был использован секретный ключ D, соответствующий открытому ключу Е. Поэтому открытый ключ Е иногда называют "идентификатором" подписавшего.

3.3. Отечественный стандарт цифровой подписи

Отечественный стандарт цифровой подписи обозначается как ГОСТ Р 34.10-94. В этом алгоритме цифровой подписи используются следующие параметры:

р – большое простое число длиной от 509 до 512 бит либо ст 1020 до 1024 бит;

q – простой сомножитель числа (р-1), имеющий длину 254..256 бит;

а – любое число, меньшее (р-1), причем такое, что aq mod р = 1;

х – некоторое число, меньшее q;

у = ax mod р.

Кроме того, этот алгоритм использует однонаправленную хэш-функцию Н(х). Стандарт ГОСТ Р 34.11-94 определяет хэш-функцию, основанную на использовании стандартного симметричного алгоритма ГОСТ 28147-89.

Первые три параметра p, q и а являются открытыми и могут быть общими для всех пользователей сети. Число х является секретным ключом. Число у является открытым ключом.

Чтобы подписать некоторое сообщение m, а затем проверить подпись, выполняются следующие шаги:

- Пользователь А генерирует случайное число k, причем k<q.

- Пользователь А вычисляет значения

r = (аk mod р) mod q,

s = (x * r + k (H(m))) mod q.

Если H(m) mod q = 0, то значение H(m) mod q принимают равным единице. Если r = 0, то выбирают другое значение к и начинают снова.

Цифровая подпись представляет собой два числа:

r mod 2256 и s mod 2256.

Пользователь А отправляет эти числа пользователю В.

- Пользователь В проверяет полученную подпись, вычисляя

v = Н(m)q-2 mod q,

z1 = (s * v) mod q,

z2 = ((q – r) * v) mod q,

u = ((az1 * yz2) mod p) mod q.

Если u = r, то подпись считается верной.

Следует также отметить, что в отечественном стандарте ЭЦП параметр q имеет длину 256 бит. Западных криптографов вполне устраивает q длиной примерно 160 бит. Различие в значениях параметра q является отражением стремления разработчиков отечественного стандарта к получению более безопасной подписи.

Этот стандарт вступил в действие с начала 1995 г.

ЗАКЛЮЧЕНИЕ

Банки играют огромную роль в экономике. С самого начала своего появления банки стали притягивать к себе многочисленных мошенников, благодаря своей специфической роли. К 90-м годам ХХ века банки перешли к компьютерной обработке информации, что значительно ускорило обработку информации, повысило производительность труда и привело к появлению новых услуг. На сегодняшний день ни один банк не обходится без компьютерных систем, которые являются также источником совершенно новых угроз, неизвестных ранее.

Существуют однако два аспекта, выделяющих банки из круга остальных коммерческих систем:

1. Информация в банковских и платежных системах представляет собой «живые деньги», которые можно получить, передать, истратить, вложить и т.д.

2. Она затрагивает интересы большого количества организаций и отдельных лиц.

Поэтому информационная безопасность банка — критически важное условие его существования.

В силу этих обстоятельств, к банковским и платежным системам предъявляются повышенные требования относительно безопасности хранения и обработки информации. Отечественные банки также не смогут избежать участи тотальной автоматизации по следующим причинам:

- усиления конкуренции между банками;

- необходимости сокращения времени на производство расчетов;

- необходимости улучшать сервис.

В западных странных, с этой проблемой столкнулись уже давно, в настоящие время создана целая индустрия защиты экономической информации, включающая разработку и производство безопасного аппаратного и программного обеспечения, периферийных устройств и др.

Сфера информационной безопасности – очень динамическая область развития индустрии безопасности. Если для обеспечение физической безопасности есть давно сложившиеся принципы и устои, то информационная безопасность требует постоянных решений, так как компьютерные системы постоянно обновляются, на компьютерные системы возлагается все больше ответственности.

В крупных организациях существует план с правилами доступа к информации и работе с ней, а так же план по восстановлению информации при случае аварии.

Для каждого отдельного вида банковских операций или других способов обмена конфиденциальной информации существуют способы защиты. Таким образом, организация защиты платежных систем есть целый комплекс мер, которые должны учитывать как общие концепции, но и специфические особенности.

Главный вывод, который можно сделать из анализа развития банковской отрасли, в том, что компьютеризация и автоматизация банковской деятельности продолжает возрастать. Основные изменения прошедшие за последние десятилетия связанны именно с развитием компьютерных технологий. Можно предположить, что будет снижение обработки наличных денег и постепенный переход на безналичные расчеты с использованием пластиковых карт, интернета и удаленных терминалов.

В связи с этим следует ожидать дальнейшее динамическое развитие средств информационной безопасности банков, так как их значение постоянно растет.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Романец Ю. В., Тимофеев П.А., Защита информации в компьютерных системах и сетях, 2001г.

- Гайкович Ю.В., Першин А.С. Безопасность электронных банковских систем, 1994г.

- Владимир Ярочкин, Безопасность банковских систем, 2004г.

- Демин В.С. и др. Автоматизированные банковские системы, 1997г.

- Деднев М.А., Дыльнов Д.В., Иванов М.А. Защита информации в банковском деле и электронном бизнесе, 2004г.

ПРИЛОЖЕНИЕ

- Недействительность сделок. Признание оспоримых сделок недействительными

- Возникновение и развитие теории разделения властей

- Роль Международного валютного фонда в регулировании международного финансового рынка

- Основы сетевой формы ведения бизнеса и его особенности

- Бухгалтерский баланс и отчетность (а примере предприятия ООО «Велес-А»)

- Особенности политики регулирования численности персонала малых (ООО «Сэйтер)

- Ложные друзья переводчика (Ложные друзья переводчика» и псевдоинтернациональная лексика как переводческая проблема)

- Понятие, предмет, метод и принципы Уголовно-исполнительное права

- Несостоятельность (банкротство): содержание, формирование нормативной базы

- Влияние коммерческих сделок, заключаемых субъектами рынка товаров и услуг, на результативность предприятия (ООО «Актив»)

- Проектирование реализации операций бизнес-процесса «Складской учет» (Характеристика существующих бизнес-процессов)

- Информатика и программирование - Облачные сервисы