Назначение и структура системы защиты информации коммерческого предприятия ( Понятие защиты информации и угрозы информационной безопасности )

Содержание:

Введение

Информационные системы позволяют повысить производительность труда любой организации. Пользователи данной системы могут быстро получать данные необходимые для выполнения их служебных обязанностей. Однако у таких систем есть и другая сторона: облегчение доступа к рабочим данных получают и злоумышленники. Обладая доступом к различным базам данных, злоумышленники могут использовать их для вымогания денег, других ценных сведений, материальных ценностей и прочего.

Следует отметить, что при создании комплексной системы зашиты информации необходимо защищать информацию во всех фазах ее существования - документальной (бумажные документы, микрофильмы и т.п.), электронной, содержащейся и обрабатываемой в автоматизированных системах и отдельных средствах вычислительной техники, включая персонал, который ее обрабатывает - всю информационную инфраструктуру. При этом защищать информацию необходимо не только от несанкционированного доступа к ней, но и от неправомерного вмешательства в процесс ее обработки, хранения и передачи на всех фазах, нарушения работоспособности автоматизированных систем и средств вычислительной техники, воздействия на персонал и тому подобное. Таким образом, информационная структура должна быть защищена от любых несанкционированных действий. Защищать необходимо все компоненты информационной структуры предприятия - документы, сети связи, персонал и т.д.

Обобщая все сказанное, следует сделать вывод, что защита информации является одной из наиболее актуальных тем в развитии современных информационных технологий. С ней сталкивается каждая организация, учреждение, предприятие.

Объектом исследования данной курсовой работы является система защиты информации в ООО «ЛОДЭ». Предмет исследования – виды угроз информационной безопасности учреждения и средства защиты от них.

Целью курсовой работы является изучение проблем защиты информации в конкретном учреждении.

Задачи в работе:

- рассмотреть понятие защиты информации и составляющих информационной безопасности;

- обозначить основные способы защиты информации;

- исследовать проблемы защиты информации в ООО «ЛОДЭ»;

- разработать меры по улучшению защиты информации в ООО «ЛОДЭ»;

- осуществить выбор необходимого для защиты информации оборудования и программного обеспечения.

Структура курсовой работы. Исследование состоит из введения, двух глав, заключения, списка использованных источников, приложения.

1. Теоретические основы защиты информации предприятия

1.1. Понятие защиты информации и угрозы информационной безопасности

Комплексная система защиты информации в организации подразумевает ограничение доступа злоумышленников к базам данных, которые обрабатываются автоматизировано. Многие считают, что защита подразумевает только безопасность компьютерных сетей, но на самом деле термин «информация» включает широкий круг понятий из различных дисциплин.

Под информацией понимают:

- сведения и сообщения, различные осведомления о положении дел, которые передаются человеком различными способами;

- согласно математическому подходу - это различные сигналы, связанные с управлением, они имеют общие семантические, прагматические и синтаксические характеристики;

- по теории вероятности термин подразумевает неопределенность, которая уменьшается либо снимается при получении сообщения;

- отображение и передача разнообразий об объектах различной природы и процессах, связанных с ними.[1]

Информация имеет большое значение для каждой организации. Монопольное владение определенными данными позволяет конкурировать с контрагентами. Для сохранения преимуществ бизнеса ее необходимо тщательно защищать. В защите нуждается информация двух типов: техническая и деловая. К первому типу относятся технологии и методы производства, рецепты, программное обеспечение и прочие нюансы ведения бизнес-процессов. Второй тип включает заказанные материалы исследований, бизнес-планы, информацию о сотрудниках и клиентах, переписка и прочие данные конфиденциального порядка.[2]

Под безопасностью информации подразумевается особое состояние, при котором невозможно ознакомление, воздействие, порча, кража и уничтожение данных сторонними лицами, которые не имеют прав на содержимое.[3] Параметры безопасности включают:

- доступность - расположение данных в таком виде и месте, где пользователь может воспользоваться информацией в удобное ему время;

- целостность - подразумевает свойство, при котором в процессе выполнения действий с ней информация сохраняет установленное качество и вид, в том числе при случайном либо намеренном искажении;

- конфиденциальность - свойство, ограничивающее доступ, при котором неуполномоченные лица не могут ознакомиться и воздействовать на данные.

Безопасность обеспечивается посредством организации контролируемой зоны. Это пространство, куда не допускается несанкционированный вход сотрудников либо посетителей без контролируемого допуска по пропуску. Эта территория может ограждаться по периметру либо организовываться в виде охраняемого помещения либо отдела, где организованы меры режимного и технического характера с целью обеспечения невозможности перехвата данных в этой зоне. Комплексная система защиты должна обеспечить:

- безопасность здоровья и жизни персонала;

- недопущение хищения финансов, материально-технической базы, ценностей, служебной информации, а также уничтожение, несанкционированный доступ, утечку, кражу;

- недопущение нарушение работы локальной сети и технических средств, которые обеспечивают жизнедеятельность организации.[4]

Каналы несанкционированного доступа к данным.

Доступ к информации посторонних может осуществляться через действующие в организации либо специально созданные каналы. Неразрешенный доступ может проводиться посредством вербовки сотрудников либо договора сними, внедрения своих лиц в отделы, где сохраняется либо используется база данных организации. Доступ к неразрешенной информации может быть реализован посредством физического проникновения к базам либо носителям, на которых хранятся данные.

Хищение происходит при подключении оборудования злоумышленника к каналам связи. Оно реализуется через прослушивание речи и телефонных переговоров, а также через подключения к средствам, хранящим, воспроизводящим либо отображающим конфиденциальную информацию, визуальная съемка ее. Много полезной информации злоумышленники черпают при изучении самой продукции, отходов производства и процессов обработки данных.

Доступ к технологии возможен посредством взятия проб грунта, воздуха воды и других источников с целью исследования составляющих компонентов. Перехват данных возможен через перехват электромагнитных волн и изучение информации, открытой в публичном доступе. В большинстве случаев контрагенты, пытающиеся воздействовать на конфиденциальные данные, остаются неизвестными либо незамеченными. Результат несанкционированного доступа может стать причиной банкротства и краха одного крупного подразделения либо организации в целом.[5]

Виды угроз в локальной компьютерной сети

Угрозы безопасности информации в локальных сетях бывают случайными и преднамеренными. Потеря полная либо частичная данных происходит вследствие помех в передаваемом канале либо на лини связи, аппаратного либо программного сбоя, а также при возникновении форс-мажорных ситуаций, например, обесточивании сети, обрыве линии связи. Повреждение данных возникает в процессе некорректной работы оборудования, когда возникают алгоритмические либо программные ошибки, в том числе вследствие просчетов разработчиков.

Случайные потери происходят по вине пользователей в ситуациях, когда запускаются программы, способные безвозвратно удалить всю информацию на диске, например, режим форматирования носителя. По вине пользователей часто происходит искажение информации при некорректном сохранении, случайном удалении файлов либо программ, неумышленной порче оборудования, аппаратных, программных средств и съемных носителей.[6]

Много информации теряется либо становится доступной вследствие воздействия вирусов либо неосторожных действий пользователей данной базы при воздействии на ключи, атрибуты базы и документов и опции по разграничению прав доступа.

Умышленные угрозы подразумевают несанкционированное активное воздействие с целью вывода из строя техники, порчи базы данных, а также дезорганизацию всей локальной сети. Данный тип угроз условно делят на два типа: пассивные и активные. Первая разновидность направлена на доступ, считывание, прослушивание информации скрытно без какого-либо воздействия на сам канал и хранимую информацию. Второй тип направлен на нарушения правильного функционирования отдельных звеньев либо всей цепи. К нему относят:

- утечку - бесконтрольный выход информации за пределы базы либо круг сотрудников, для которых она предназначена;

- компрометацию - умышленные изменения данных, которые приводят либо к отказу от информации, либо к необходимости восстанавливать искаженные фрагменты;

- кражу - умышленный противоправный доступ к охраняемым данным с целью овладения ними;

- нарушения обслуживания потребителей - преднамеренные задержки, которые приводят отсутствию нудной информации в момент переговоров и сделок, что приводит к нерациональному принятию решений;

- отказ от информации - умышленное непризнание факта получения данных, что позволяет расторгнуть сделку либо повлиять на ее ход, провоцируя возникновение ущерба для второй стороны;

- взлом - проникновение базу злоумышленником без разрешения при отсутствии параметров для входа в нее;

- незаконное использование привилегий либо злоупотребление ними - ситуации, в которых злоумышленник самостоятельно использует средства, предназначенные для форс-мажорных ситуаций.[7]

1.2. Технология комплексной защиты информации на предприятии

Комплексная защита информации подразумевает предварительную разработку политики конфиденциальности с детальным описанием целей, но без конкретизации методов, которыми она будет достигнута. Этот этап разрабатывается руководством компании с привлечением специалистов из соответствующих отраслей для составления модели безопасности.

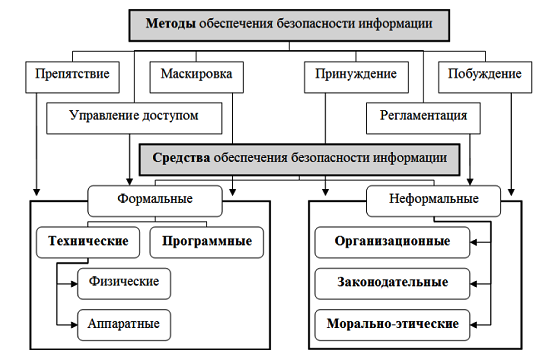

Средства защиты условно можно разделить на формальные и неформальные. Первые подразумевают комплекс технических средств и программ, которые обеспечивают безопасность без вмешательства пользователя. Вторая разновидность - защита данных с привлечением человеческого фактора. Модель является визуальной реализацией целей политики и преобразует их термины информационных технологий. Она описывает структуру защиты, необходимые методы и средства, принципы авторизации в системе, обеспечение препятствий в качестве физической преграды к механизмам, звеньям и оборудованию.[8]

Управление доступом подразумевает присвоение каждому потребителю информационного ресурса индивидуального идентификатора, например, посредством создания учетной записи с логином и паролем. Вход в систему возможен только при аутентификации в соответствии с выбранным типом идентификатора. Пользователь попадает в базу, когда система самостоятельно проверит логин и пароль на соответствие хранимых в базе данных (см. приложение 1).

При работе с информационными ресурсами обязательно вводится регистрация запросов пользователя к этому ресурсу с обязательным протоколированием процесса. При несанкционированном доступе система будет выбирать определенный тип действий по отношению к злоумышленнику: включение сигнализации либо оповещения, отключение системы либо отказ во входе. Меры пресечения выбираются по направлению от лояльных к жестким. Это зависит не только от количества попыток несанкционированного входа либо взлома, но и от ценности охраняемой базы.[9]

При передаче данных по локальной сети и за ее пределы используется маскировка в виде создания зашифрованного канала с помощью сложных криптографических ключей, взломать которые достаточно сложно. Для этой цели пригодны любые алгоритмы шифрования с несколькими ступенями защиты. Это самый надежный метод защиты при передаче данных через интернет.

Обработка и хранение информации осуществляют по определенному регламенту с минимизацией возможности несанкционированного воздействия. Каждому процессу задаются определенные функции с правами доступа, исключающие искажение данных при совместной работе. Например, при обработке одной карточки с товаром одним сотрудником другие могут информацию только просматривать. Регламент подразумевает присвоение каждому пользователю определенных действий, которые ему разрешаются при обращении к этому ресурсу.[10]

Сотрудники, ответственные за создание, обработку и хранение информации в базе, несут полную материальную ответственность. Специалисты обязаны соблюдать правила по работе и использованию данных, нарушение которых может привести также к административным взысканиям и уголовной ответственности. Для обеспечения безопасности создаются правила и регламенты на основе действующих законодательных документов и морально-этических норм.[11]

Защита локальных сетей от вирусов

На каждый компьютер локальной сети обязательно устанавливается антивирусное программное обеспечение, которое периодически проводит мониторинг состояния системы. Антивирус обновляется самостоятельно в фоновом режиме без участия пользователя. Существует несколько типов антивирусного программного обеспечения.

Программы-детекторы необходимы для обнаружения зараженных вирусом файлов. Они обнаруживают только широко известные вирусы, которые заложены в базу данных этой программы. Проверка файла на заражение проводится посредством сличения определенных комбинаций битов со специфическими, присущими данному типу вируса. Пользователь получает оповещение о результатах проверки. Программы-фильтры обнаруживают вирусы во время выполнения текущих изменений и наличие подозрительных действий, свойственных вирусам.

Программы-полифаги способны не только обнаружить зараженные файлы, но и уничтожить и «вылечить» их. Под лечением подразумевается удаление тела вируса из файла. Программа или документ приобретают изначальное состояние. Изначально сканируется оперативная память, из которой удаляются обнаруженные вредоносные участки, затем сканируются остальные компоненты. CRC-сканеры находят вирусы после обнаружения изменений в файлах. Изменения вычисляются посредством подсчета кодов циклического контроля в системных секторах и сохраненных файлах.

Программы-иммунизаторы представляют собой резидентные программы, не допускающие заражение файлов. Они уместны, когда на компьютерах не установлены антивирусы, уничтожающие зараженный файл. Такие программы называют вакцинами. Они изменяют диск или программу таким способом, что вирус воспринимает эти участки как зараженные и не внедряется в них. При этом такая модификация не сказывается на работе диска и программного обеспечения.[12]

Все вышеперечисленные компоненты входят в состав крупных антивирусных пакетов. Они включают программные библиотеки, по которым производится поиск вредоносных компонентов. Вирусная база данных автоматически обновляется и пополняется. Именно из нее берется информация для сличения подозрительных объектов. Сканер и фильтр проверяют файлы на съемных носителях и во время типовых операций на компьютере. Примерами таких антивирусов являются DrWEB, антивирус Касперского, Аваст и другие.

Способы защиты от несанкционированного доступа

Защита от несанкционированного доступа необходима для обеспечения целостности, конфиденциальности и доступности обрабатываемой и хранимой информации. Защита позволяет не допустить нанесение материального и нематериального вреда и ущерба вследствие покушений злоумышленников. Это наиболее эффективный способ защиты локальной сети при выходе в интернет.

При выходе в интернет защитной мембраной является FireWall. Его также называют брандмауэром и файерволом. Он представляет собой комплекс программ, которые обеспечивают фильтрацию входящих и исходящих сетевых пакетов согласно установленным правилом. Межсетевой экран может защищать отдельные звенья либо всю локальную сеть. К брандмауэрам относят Symantec Firewall, Agnitum Outpost, ZoneAlarm и другие.[13]

Криптографическая защита

Под криптографией подразумевают способы преобразования информации для защиты от нежелательного использования либо воздействия. Преобразованием производится с помощью специальных алгоритмов шифрования. Шифрование может проводиться симметрично либо ассиметрично.

Первый способ предполагает создание только одного ключа, который шифрует и дешифрует данные. Второй способ подразумевает наличие двух ключей. Один шифрует и является общедоступным, другой - дешифрует и является секретным. Знание только одного ключа не дает возможности найти либо подобрать второй.[14]

Одним из способов шифрования является создание электронной цифровой подписи на основе ассиметричного алгоритма шифрования. Этот реквизит дает возможность проверить документ на наличие искажений с момента создания ключа, а также подтвердить принадлежность подписи владельцу сертификата этого ключа. Это специальный файл, который содержит в сжатом виде информацию о документе в виде зашифрованного образа.

Принцип работы заключается в создании подписи отправителем и распознавании ее получателем. В процессе шифрования информации отправителем создается некая контрольная шифровальная сумма с помощью секретного ключа. Получатель распознает подпись с общедоступного ключа, наличие которого достаточно для распознавания. При использовании такой подписи нельзя отказаться от авторства. Создание документа невозможно без наличия ключа автора. Автор может доказать свои права, так как имеет не только обе пары ключей, но и сертификаты к ним. Контроль целостности документов позволяет обнаружить подделку, в том числе при случайном воздействии на документ. Такая защита от изменений делает подделывание нерентабельным.

2. Система защиты информации в ООО «ЛОДЭ»

2.1. Действующая информационная система в ООО «ЛОДЭ»

Медицинский центр «ЛОДЭ» - это клиника современной медицины, ориентированная на оказание многопрофильной квалифицированной медицинской помощи. Основными видами услуг являются:

- оказание медицинских услуг;

- диагностические обследования;

- хирургия;

- пластическая хирургия;

- эстетическая косметология.

Медицинский центр располагается в офисном здании на 1 и 2 этажах, имеет два входа с улицы.

Стены объекта выполнены из кирпичной кладки, толщина несущих стен составляет 50 см, перегородок - 25 см. Высота помещения составляет 3.10 м.

Потолок здания - железобетонные плиты толщиной 400 мм, отделанные гипсокартонном толщиной 15мм, пол - железобетонные плиты толщиной 400 мм, покрытые ламинатом /плиткой.

Медицинский центр находится под защитой охранного агентства. Имеются камеры видеонаблюдения в коридорах, а также охранно-пожарная сигнализация. На АРМ установлена антивирусная и сетевая защита Kaspersky Internet Security.

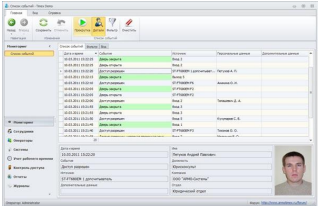

Для автоматизации документооборота используется медицинская информационная система МЕДИАЛОГ.

В результате анализа существующей информационной системы и процессов, связанных с циркуляцией персональных данных, выявлены следующие информационные ресурсы

1. Медицинская карта пациента - медицинский документ, в котором лечащими врачами ведётся запись истории болезни пациента и назначаемого ему лечения. Хранится в электронном и бумажном виде.

2. Кодификатор - документ в виде подписного листа, который содержит коды услуг для кассы. Хранится в электронном и бумажном виде.

3. Договор на оказание платных медицинских услуг. Хранится в бумажном виде.

4. Лист результатов анализа. Хранится в электронном виде.

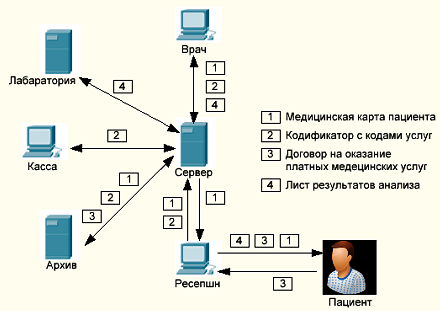

Схема циркуляции персональных данных (далее - ПДн) изображена рисунке 1.

Рис. 1. Структурная схема циркуляции персональных данных в ООО «ЛОДЭ»

В первое посещение Пациент заводит медкарту на Ресепшене и подписывает договор на оказание платных медицинских услуг, а также заводится кодификатор с кодом услуги. Далее медкарта и кодификатор отправляются к Врачу. После окончания приема медкарта идет в Архив, а кодификатор на Кассу.

Если Пациент сдавал анализу, то результат анализов выдается Пациенту на руки, только с наличием паспорта.

Типовая модель угроз безопасности персональных данных.

Для предприятия подходит типовая модель угроз ПДн обрабатываемых в локальных информационных системах персональных данных, имеющих подключение к сетям связи общего пользования и (или) сетям международного информационного обмена

При обработке ПДн в локальных ИСПДн, имеющих подключение к сетям связи общего пользования, возможна реализация следующих угроз:

- угрозы утечки информации по техническим каналам;

- угрозы НСД к ПДн, обрабатываемым на автоматизированном рабочем месте.

Угрозы НСД связаны с действиями нарушителей, имеющих доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно в ИСПДн, а также нарушителей, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена.

2.2. Разработка структурной схемы контроля доступом в ООО «ЛОДЭ»

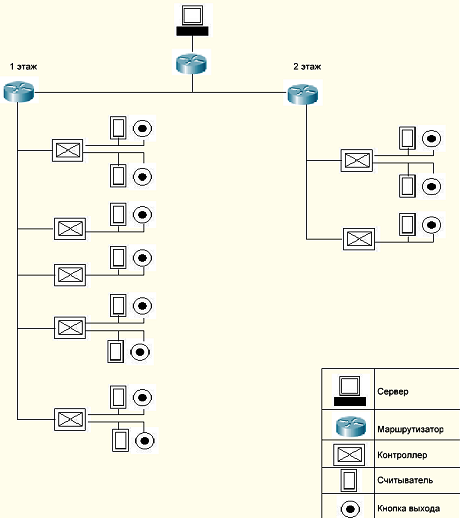

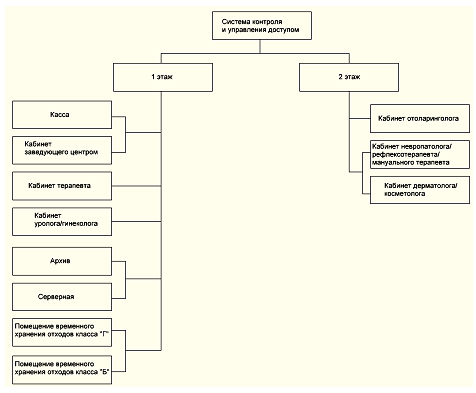

Системой контроля и управления доступом на предприятии отсутствует. Систему контроля необходимо установить в здание, а именно серверная, касса, архив, кабинеты врачей и в помещения временного хранения отходов. На рисунке в приложение 2 представлена схема размещения системы контроля и управления доступом.

Структурная схема системы контроля и управление доступом применяется на 1 и 2 этажах:

На первом этаже применяется в следующих кабинетах:

- касса;

- кабинет заведующего центром;

- кабинет терапевта;

- архив;

- кабинет уролога/гинеколога;

- серверная;

- помещение временного хранения отходов класса “Г”;

- помещение временного хранения отходов класса “Б”.

На втором этаже применяется в следующих кабинетах:

- кабинет отоларинголога;

- кабинет невропатолога/рефлексотерапевта/мануального терапевта;

- кабинет дерматолога/косметолога;

Структурная схема системы контроля и управления доступом изображена на рисунке 2.

Рис. 2. Структурная схема контроля и управления доступом

На первом этаже используется:

- 5 контроллера;

- 8 считывателей;

- 8 кнопки открывания дверей.

На втором этаже используется:

- 2 контроллера;

- 3 считывателей;

- 3 кнопки открывания дверей.

Для подключения между сервером и оборудованием используется маршрутизатор, который соединяет первый и второй этаж и выводит на общий маршрутизатор.

2.3. Подбор оборудования для системы защиты информации ООО «ЛОДЭ»

Сетевой контроллер.

Основным элементом системы СКУД является контроллер. Из чего следует, что выбор контроллера производится в первую очередь.

Исходя из характеристик и стоимости, был выбран контроллер ST-NC240B фирмы Smartec.

Рис. 3. Сетевой контроллер ST-NC240B

Контроллер предназначен для построения современных и экономичных сетевых систем контроля доступа на базе программного обеспечения Timex. При использовании сети Ethernet система не имеет ни каких ограничений по количеству контроллеров, при использовании RS-485 можно объединить до 63 контроллеров на одну ветку. При отсутствии постоянного подключения к серверу контроллер продолжает выполнять свои функции в автономном режиме согласно запрограммированным в энергонезависимой памяти параметрам. В данном режиме расширенная память позволяет сохранить до 100 000 событий.

Функциональные параметры:

- поддержка любых считывателей, подключаемых по Wiegand;

- виды идентификации: карта, карта И код, карта ИЛИ код;

- применение различных средств аппаратной защиты контроллера;

- режим разблокировки по первой карте;

- поддержка локального запрета повторного прохода;

- режим шлюза;

- режим доступа по нескольким картам (правило N лиц);

- поддержка кода принуждения.

Контроллер совместим с любыми считывателями, поскольку поддерживает подключение по интерфейсу Wiegand.[15]

Считыватель.

После того как контроллер был выбран, нужно определиться со считывателем.

Исходя из характеристик и стоимости, был выбран Считыватель ST-PR060EM фирмы Smartec.

Рис. 4. Считыватель ST-PR060EM

Считыватель ST-PR060EM с частотой 125 кГц используется для считывания бесконтактных карт стандарта EM-Marine на расстоянии до 10 см. Используется технология радиочастотной идентификации RFID. За счет интерфейса Wiegand 26 считыватель совместим с большинством производителей систем контроля доступа. Звуковая и световая (зеленый, красный) индикация. Вандалозащищенный корпус со степенью защиты IP 65 выполнен из высокопрочного пластикового материала. Устройство устойчиво к жестким погодным условиям. Считыватель можно применять для регистрации рабочего времени персонала, в офисах, складах, служебных помещений магазинов, гостиницах.[16]

Кнопка выхода

Рис. 5. Кнопка выхода ST-EX011SM

Кнопка выхода ST-EX011SM входит в систему контроля и управления доступом, предназначена для выхода из помещения. НЗ/НР контакты на выход. Кнопка рассчитана на 100 000 циклов. Выполнена из пластика. Кнопка имеет накладное крепление.

Таблица 1. Технические параметры ST-EX011SM

|

Параметры |

Значения |

|

Контакты |

НЗ/НР |

|

Крепление |

Накладное |

|

Диапазон рабочих температур |

от -20 до +55 °С |

|

Габариты |

76х23х14 |

Цена: 73 руб.

Пластиковый пропуск.

Рис. 6. Карта Proximity

Пластиковый пропуск ST-PC010EM торговой марки Smartec использует proximity технологию и предназначен для идентификации персонала в системах контроля доступа и учета рабочего времени. Такая proximity карта работает совместно со считывателями стандарта Em Marine на частоте 125 кГц, при этом расстояние считывания кода составляет до 10 см. Электронная карта ST-PC010EM имеет стандартные размеры 85х54 мм и толщину корпуса 1.8 мм, память на 64 бит, рассчитанную на чтение без перезаписи, и может передавать идентификационный код неограниченное число раз.[17]

Рутокен S.

Рис.7. Рутокен S

Устройство для авторизации в компьютерных системах и защиты персональных данных, в котором на аппаратном уровне реализован российский стандарт шифрования. Защищенная память устройства предназначена для безопасного хранения ключей шифрования, паролей и других данных. Рутокен S имеет сертификат ФСБ о соответствии требованиям, предъявляемым к СКЗИ по классу КС2, а также сертификаты ФСТЭК о соответствии требованиям, предъявляемым по 3-му и 4-му уровням контроля отсутствия недекларированных возможностей (ндв3 и ндв4).[18]

2.4. Подбор программного обеспечения для системы защиты информации в ООО «ЛОДЭ»

Timex AC-100.

Рис. 8. Timex AC-100

Этот программный модуль предназначен для организации подсистемы контроля доступа в рамках общей системы «Таймекс» и используется для автоматического контроля пропускного режима и управления исполнительными устройствами (замками, турникетами, шлагбаумами, воротами, лифтами, и т. д.) в соответствии с заданными уровнями доступа и временными зонами.

Поддерживаемое оборудование

- сетевые контроллеры Smartec

- биометрические считыватели Smartec

Все события протоколируются в системе, а при составлении отчета оператор имеет возможность отфильтровать их по следующим признакам:

- по времени и дате

- по типу события

- по оборудованию

- по сотруднику

- по оператору

Для построения интегрированной системы безопасности объекта реализована возможность работы программного модуля контроля доступа с другими модулями «Таймекс»: учета времени, печати пропусков, фотоверификации, видеонаблюдения, охранной сигнализации.[19]

Цена: 14 323 руб.

Страж NТ 4.0.

Рис. 9. Страж доступа NТ

Система защиты информации от несанкционированного доступа Страж NТ (версия 4.0) представляет собой программный комплекс средств защиты информации с использованием аппаратных идентификаторов. СЗИ от НСД Страж NТ (версия 4.0) предназначена для комплексной защиты информационных ресурсов от несанкционированного доступа. СЗИ от НСД Страж NТ (версия 4.0) может применяться при разработке систем защиты информации для одно- и многопользовательских автоматизированных систем и информационных систем обработки персональных данных в соответствии с требованиями законодательства Российской Федерации.[20]

Сертификат ФСТЭК России №3553 подтверждает, что СЗИ от НСД Страж NТ (версия 4.0) является программным средством защиты информации от несанкционированного доступа и соответствует требованиям руководящих документов Гостехкомиссии России "Средства вычислительной техники. Защита информации от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" по 3 классу защищенности, "Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств информации. Классификация по уровню контроля отсутствия недекларированных возможностей" по 2 уровню контроля.

В СЗИ от НСД Страж NТ (версия 4.0) реализованы следующие функциональные возможности.

Поддержка новых ОС Microsoft до Windows 10 включительно СЗИ от НСД Страж NТ (версия 4.0) функционирует под управлением следующих операционных систем:

- MS Windows 7 Home / Pro / Enterprise / Ultimate x86/x64;

- MS Windows 8.1 Core / Pro / Enterprise x86/x64;

- MS Windows 10 Home / Pro / Enterprise x86/x64;

- MS Windows 2008 Server R2 Standard / Essentials / Datacenter x64;

- MS Windows 2012 Server R2 Standard / Essentials / Datacenter x64.

Подсистема сетевого развертывания

Добавлена возможность установки системы защиты на удаленные компьютеры, находящиеся как в рабочей группе, так и в домене. Удаленная установка осуществляется с помощью специальной программы.

Поддержка терминальных сессий

Добавлена поддержка защитных механизмов при подключении пользователей к терминальному серверу. Если на терминальном сервере установлена система защиты, при подключении пользователей к нему выполняется терминальная идентификация пользователей, т.е. запрашивается идентификатор и пароль пользователя.

Поддержка компьютеров с UEFI

Реализована поддержка установки системы защиты на компьютеры с UEFI, в том числе и при разбиении системного жесткого диска в стиле GPT.

Поддержка новых типов идентификаторов

В качестве персональных идентификаторов в СЗИ «Страж NT» могут применяться устройства следующих типов:

- гибкие магнитные диски 3,5";

- устройства iButton: DS 1993, DS 1995, DS 1996;

- USB-токены eToken Pro 32K и eToken Pro Java 72K, а также смарт-карты eToken Pro SC и eToken Pro Java SC при использовании USB смарт-карт ридера ASEDrive от компании Athena Smartcard Solutions;

- USB-токены Guardant ID;

- USB-токены Rutoken S;

- USB-токены eSmart, а также смарт-карты eSmart при использовании USB смарт-карт ридеров ACR38, ACR39 компании Advanced Card Systems;

- USB-флэш-накопители.

Отключаемая подсистема замкнутой программной среды

Добавлена возможность отключения у пользователей подсистемы замкнутой программной среды. При отключении механизмов ЗПС пользователи могут беспрепятственно запускать на выполнение любые программы. При этом события запуска программ так же заносятся в журнал событий.

Улучшенная подсистема настройки СЗИ с любого рабочего места

Механизмы удаленной настройки и управления системой защиты были существенно оптимизированы и расширены. В новой версии СЗИ все настройки системы защиты могут быть выполнены с рабочего места администратора СЗИ.

Механизмы выборочного преобразования носителей информации

Включение режима преобразования носителей информации добавлена как опция при учете носителя информации. При использовании режима преобразовании информации носитель может быть прочитан только на компьютерах, система защиты которых устанавливалась с использованием одного и того же персонального идентификатора администратора системы защиты.

Расширенная система сценариев настроек

Система сценариев настроек (бывшие шаблоны настроек) была существенно расширена в целях повышения автоматизации настройки сложных программных комплексов.

Гибкие механизмы настройки подсистемы регистрации событий

Добавлена возможность максимально гибкого редактирования списка регистрируемых событий для администратора системы защиты.

Экспорт настроек СЗИ как по сети, так и через файл

Реализованы механизмы переноса настроек системы защиты на автономные или удаленные компьютеры не только по сети, но и посредством файлов настроек.

Доработанная подсистема мандатного разграничения доступа

Количество меток конфиденциальности увеличено до четырех. Дополнительно реализован механизм контроля именованных каналов. В состав утилит добавлена программа для просмотра текущего допуска процессов, не имеющих стандартного интерфейса.

Механизмы формирования отчетов о настройках СЗИ

Добавлены возможности создания отчетов о настройках системы защиты. Отчёты могут содержать информацию о пользователях, их идентификаторах, о зарегистрированных носителях, о подключенных устройствах, о настройках защищаемых ресурсов.

Механизмы восстановления компьютера

В Программу установки системы защиты добавлена функция сохранения специальной информации, необходимой при восстановлении компьютера в случае утери или поломки идентификатора администратора системы защиты. Восстановление осуществляется при помощи специально формируемого образа компакт-диска.

Цена: 7 500 руб.

Из выше перечисленного было выбрано и размещено оборудование для системы контроля и управлением доступом в здании.

Заключение

На сегодняшний день уровень защиты информации, как в государственных, так и в частных клиниках недостаточный. Проблема заключается в нехватке финансовых ресурсов, недостатке информированности руководителей учреждений о необходимых мерах, сложности реализации и поддержки проектов. Защита информационных систем учреждения - это не разовая акция, а непрерывный, сложный и дорогостоящий процесс.

Исходя, из проведенного анализа предприятия были выявлены плюсы и минусы безопасности предприятия, которые включали в себя уязвимые места и способы проникновения.

Был произведен подбор программного обеспечения системы контроля и управления доступом и системы защиты информации от НСД, а также аппаратной составляющей, в лице 7 контроллеров, 12 считывателей, 12 кнопок выхода и 43 токенов.

Намечена схема, на которой обозначены система контроля и управления доступом.

Таким образом, цель курсовой работы достигнута, а задачи выполнены.

Список использованных источников

Монографии и периодические издания

- Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Основы информационной безопасности: учебное пособие для вузов. - 2006. - 544 с.

- Бузов Г.А. Защита от утечки информации по техническим каналам: учебное пособие. - Горячая Линия-Телеком, 2015. - 416 с.

- Валиев И.А., Шустов К.В., Мифтахова Л.Х. Комплексная система защиты информации в организации // Производственный менеджмент: теория, методология, практика. - 2016. - № 8. - С. 37-44.

- Емельянова Н.З., Партыка Т.Л. Защита информации в персональном компьютере. - Форум, 2009. - 368 с.

- Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. - КУДИЦ-Образ, 2011. - 363 с.

- Кейт Д.Д., Шема М., Бредли С.Д. Анти-хакер. Средства защиты компьютерных сетей. - СПб.: Эком, 2013. - 688 с.

- Мак-Клар С., Скембрей Д., Курц Д. Секреты хакеров. Безопасность сетей - готовые решения. - Вильямс, 2014. - 736 с.

- Ташков П.А. Защита компьютера. Сбои, ошибки и вирусы. - Питер, 2010. - 266 с.

- Фленов М.Е. Web-сервер глазами хакера. - СПб.: БХВ-Петербург, 2007. - 288 с.

- Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. - СПб.: Наука и техника, 2014. - 384 с.

Электронные ресурсы

- GUARDANT SDK [Электронный ресурс] - Режим доступа: https://www.guardant.ru/support/release/2002-06-07.html (дата обращения: 04.04.2019)

- Антивандальные Rfid-считыватели Smartec ST-PR060EM, ST-PR160EM и ST-PR160EК для карт доступа Em Marine [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/Proximity_Readers/ STPR060EMSTPR160EMSTPR160EK%20/ (дата обращения: 04.04.2019)

- Модуль ПО Timex для контроля доступа [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/Software/TimexAC/ (дата обращения: 04.04.2019)

- Программируемая proximity карта Smartec ST-PC010EM стандарта Em Marine [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/proximity-%20identifiers/STPC010EM/ (дата обращения: 04.04.2019)

- РУТОКЕН S [Электронный ресурс] - Режим доступа: https://www.rutoken.ru/products/all/rutoken-s/ (дата обращения: 04.04.2019)

- Сетевые контроллеры доступа ST-NC120, ST-NC240 и ST-NC440 для организации СКУД на 30 000 пользователей [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/ACS_controller/ STNC120STNC240STNC440/ (дата обращения: 04.04.2019)

Приложение 1

Рис. 1. Методы и средства обеспечения информационной безопасности

Приложение 2

Рис. 2. Схема размещения контроля и управления доступом в ООО «ЛОДЭ»

-

Валиев И.А., Шустов К.В., Мифтахова Л.Х. Комплексная система защиты информации в организации // Производственный менеджмент: теория, методология, практика. - 2016. - № 8. - С. 37. ↑

-

Там же. С. 37-38. ↑

-

Емельянова Н.З., Партыка Т.Л. Защита информации в персональном компьютере. - Форум, 2009. С. 19. ↑

-

Там же. С. 20-21. ↑

-

Бузов Г.А. Защита от утечки информации по техническим каналам: учебное пособие. - Горячая Линия-Телеком, 2015. С. 29. ↑

-

Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. - СПб.: Наука и техника, 2014. С. 22. ↑

-

Мак-Клар С., Скембрей Д., Курц Д. Секреты хакеров. Безопасность сетей - готовые решения. - Вильямс, 2014. С. 7-8. ↑

-

Кейт Д.Д., Шема М., Бредли С.Д. Анти-хакер. Средства защиты компьютерных сетей. - СПб.: Эком, 2013. С. 23-24. ↑

-

Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Основы информационной безопасности: учебное пособие для вузов. - 2006. С. 14. ↑

-

Ташков П.А. Защита компьютера. Сбои, ошибки и вирусы. - Питер, 2010. С. 19. ↑

-

Там же. С. 21. ↑

-

Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. - КУДИЦ-Образ, 2011. С. 9. ↑

-

Валиев И.А., Шустов К.В., Мифтахова Л.Х. Комплексная система защиты информации в организации // Производственный менеджмент: теория, методология, практика. - 2016. - № 8. - С. 42. ↑

-

Там же. С. 43. ↑

-

Сетевые контроллеры доступа ST-NC120, ST-NC240 и ST-NC440 для организации СКУД на 30 000 пользователей [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/ACS_ controller/STNC120STNC240STNC440/ (дата обращения: 04.04.2019) ↑

-

Антивандальные Rfid-считыватели Smartec ST-PR060EM, ST-PR160EM и ST-PR160EК для карт доступа Em Marine [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/Proximity_ Readers/STPR060EMSTPR160EMSTPR160EK%20/ (дата обращения: 04.04.2019) ↑

-

Программируемая proximity карта Smartec ST-PC010EM стандарта Em Marine [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/proximity-%20identifiers/STPC010EM/ (дата обращения: 04.04.2019) ↑

-

РУТОКЕН S [Электронный ресурс] - Режим доступа: https://www.rutoken.ru/products/all/rutoken-s/ (дата обращения: 04.04.2019) ↑

-

Модуль ПО Timex для контроля доступа [Электронный ресурс] - Режим доступа: http://www.smartec-security.com/products/Software/TimexAC/ (дата обращения: 04.04.2019) ↑

-

GUARDANT SDK [Электронный ресурс] - Режим доступа: https://www.guardant.ru/support/release/2002-06-07.html (дата обращения: 04.04.2019) ↑

- Исследование проблем борьбы с вирусами и антивирусные программы

- Общение как взаимодействие ( Литературный обзор проблемы общения )

- ендерные различия проявлений профессионального стресса ( Теоретические аспекты исследования профессионального стресса в зарубежной и отечественной психологии )

- Невербальные проявления эмоциональных состояний человека *

- Проблема адаптации персонала и молодых специалистов в организации ( Адаптация персонала в организации )

- Методы психофизиологического исследования: возможности и ограничения в практике управления персоналом

- Управление рисками в проектной среде ( Содержание понятия «риски проекта» и его специфика )

- Проектирование реализации операций бизнес-процесса «Управление документооборотом»

- Проектирование реализации операций бизнес процесса «Управление документооборотом»

- Особенности работы с персоналом, владеющим конфиденциальной информацией ( Правовое регулирование работы с персоналом, имеющим доступ к конфиденциальной информации )

- Облачные сервисы ( Основные характеристики и тенденции развития облачных технологий )

- Проектирование реализации операций бизнес - процесса «Расчет заработной платы»