Методика защиты информации в системах электронного документооборота.

Содержание:

Введение

В настоящее время все больше компаний и государственных служб переходят с бумажного документооборота на электронный. Электронный документооборот - одна из наиболее динамично и при этом стабильно развивающихся отраслей IT-индустрии в России, на рынке существует множество систем электронного документооборота отечественного и зарубежного производства. Повсеместный переход с бумажного документооборота на электронный связан с повышением функциональности новейших систем, повышением скорости работы с электронным документооборотом по сравнению с обычным, а также (для государственных предприятий и служб) создание федеральных программ и инициатив по внедрению электронного документооборота. При этом электронный документооборот так же, как и любая другая информационная система, требует создания системы безопасности.

Для построения и разработки системы безопасности электронного документооборота следует использовать определенные методологические принципы проведения эксплуатации, проектирования, исследований, производства. Система безопасности должна быть спроектирована так, чтобы обеспечить необходимую степень защищенности документооборота.

Актуальность темы исследования заключается в том, что на сегодняшний день в информационной системе и системе документооборота многих организаций и учреждений циркулирует конфиденциальная информация и документация, ее содержащая, но не реализована система обеспечения безопасности обрабатываемых и хранимых электронных документов.

Объектом исследования данной курсовой работы выступает система безопасности документооборота Муниципального Совета МО № 17. Предметом исследования являются угрозы безопасности данной системе и направления ее совершенствования.

Цель работы состоит в анализе системы безопасности электронного документооборота конкретной организации и мероприятий по ее совершенствованию.

Задачи в работе:

- рассмотреть структуру и особенности электронного документооборота организации;

- обозначить факторы, определяющие структуру системы безопасности электронного документооборота;

- выявить угрозы, учитываемые при создании системы безопасности ЭДО;

- исследовать систему защиты информации электронного документооборота Муниципального Совета;

- разработать меры по улучшению данной системы.

Структура курсовой работы. Исследование состоит из введения, двух глав, заключения, списка использованных источников, приложения.

1. Общие положения о методике защиты информации в системах электронного документооборота

1.1. Понятие и структура электронного документооборота

В наше время документооборот организаций является крайне трудозатратным: согласование, утверждение и прочие операции с документами требуют много времени и сил, при этом исключить их нет никакой возможности. Благодаря автоматизации документооборота эти процессы можно значительно ускорить, при этом перевод документов из бумажного вида в электронный не требует крупных затрат.

Одним из методов создания автоматической системы документооборота является внедрение АИС. АИС - автоматизированная система обработки информации и соответствующие организационные ресурсы (человеческие, технические, финансовые и т. д.), которые обеспечивают и распространяют информацию.[1] АИС работают с имеющимся массивом информации, но для взаимодействия с другими АИС требуется передача информации в формализованном виде, т. е. в виде документов. Документ - содержащий информацию в зафиксированном виде объект, предназначенный для ее передачи. Совокупность операций, совершаемых с документами начиная с момента их создания и заканчивая отправкой или завершением исполнения, называется документооборотом. Движение документов в организации должно быть строго регламентированным.

ЭДО делится на внешний и внутренний, внешний ЭДО имеет входящие и исходящие потоки документов. Входящий ЭДО заключается в приеме и обработке документов, поступающих извне, т. е. от других подразделений муниципалитета, частных компаний (в меньшей степени) и т.д. Исходящий ЭДО заключается в отправке документов, исходящих от организации. Все взаимосвязи с другими организациями, частными подрядчиками и т.д. регламентируются различными нормативными документами. Например, документооборот с налоговыми службами регламентирован:

1. Налоговым кодексом РФ.

2. Вносящими изменения в Налоговый кодекс федеральными законами.

3. Указами Президента РФ.

4. Инструкциями налоговых отделений.

5. Постановлениями правительства РФ.

6. Приказами Минфин РФ.

В результате анализа перечисленных выше законов и актов можно сделать вывод, что в них регламентируется содержание документов, но не форма их представления. Необходимое правовое поле для реализации ЭДО еще создается и совершенствуется.

В процессе внутреннего ЭДО документы передаются через различные АИС или отделы, не включенные в АИС. Почти весь внутренний документооборот как правило регламентируется уставом организации, в том числе и электронный. ЭДО применяется для упрощения взаимодействия АИС и их элементов между собой.

АИС в организации как правило подразделяются по своему назначению (кадровые, финансовые, маркетинговые, АИС моделирования процессов и т. д.), хотя существует и более широкая классификация по нескольким признакам (например, по исполняемым функциям: информационно-управляющие, информационно-поисковые и т. д.). Финансовые АИС занимаются работой со счетами, сметами, отчетами о финансовой деятельности организации. Данные документы присутствуют как во внутреннем ЭДО, так и в исходящем и входящем внешнем ЭДО. Напротив, кадровая АИС в основном оперирует документами, хранящимися и обрабатывающимися сугубо во внутреннем ЭДО организации, но все же в редких случаях данные документы запрашиваются налоговой инспекцией или другими государственными службами.

Современные СЭДО, распространенные на рынке, объединяют в своем составе несколько АИС в качестве подсистем. В результате этого сотрудникам различных отделов организации приходится иметь дело (иногда непреднамеренно) с документацией, содержащей тайну переписки, служебную тайну или даже государственную тайну (для местной администрации таковую может иметь некоторая финансовая документация). Документы, содержащие данную информацию, следует защищать. Для этого была создана указом президента РФ Гостехкомиссия России, в 2005 году реорганизованная в Федеральную службу по техническому и экспортному контролю Российской Федерации (ФСТЭК).

ФСТЭК осуществляет координацию и регулирование деятельности по защите информации, содержащей государственную или служебную тайну криптографическими методами, по защите от утечек данной информации через технические каналы, по защите от НСД к данной информации, по технической защите информации. Все требование, предъявляемые ФСТЭК, относятся и к организации ЭДО.

Среди нормативно-правовых документов, регулирующих сферу информатизации, следует выделить Руководящий документ "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации".[2] В этом документе АИС подразделяются на 3 группы:

1. Многопользовательские, в которых пользователи имеют различный уровень доступа к информации в связи с обработкой и хранением конфиденциальной информации.

2. Многопользовательские, в которых нет разграничений по уровню доступа к конфиденциальной информации.

3. Однопользовательские, в которых пользователь имеет доступ ко всей конфиденциальной информации;

Для первой группы федеральной комиссией были разработаны 5 классов защищенности, содержащие требования, необходимые к выполнению каждым классом. Класс 1Г - класс с минимальными требованиями к механизмам обработки и хранения информации.

В результате анализа руководящих документов федеральной комиссии были обнаружены требования к разделению общей системы обеспечения безопасности на 3 подсистемы: учета и регистрации, управления доступом, обеспечения целостности.

Подсистема учета и регистрации занимается ведением журнала учета различных событий и процессов, происходящих в АИС, фиксируя их время, название и отличительные признаки (имя запускающего программу пользователя и т.д.). Функция - обеспечение контроля выполняемых операций.

Подсистема управления доступом занимается идентификацией и аутентификацией пользователей, идентификацией узлов сети, ЭВМ, терминалов, программ, каталогов, томов, файлов с помощью логического имени. Функция - контроль доступа к защищаемым ресурсам, руководствуясь политикой доступа.

Подсистема обеспечения целостности должна контролировать целостность всего программного комплекса для исключения подмены важных документов в ЭД. Этим же достигается возможность выявления фактов подмены программного кода АИС, выполненного в обход подсистемы управления доступом.

Разграничение прав доступа, возможность восстановления информации и защита от НСД и сбоев являются основными средствами обеспечения безопасности информации.

Исходя из перечисленных выше условий, можно определить следующие требования к организации системы безопасности ЭДО:

- при создании архитектуры системы безопасности ЭДО необходимо формировать структуры защиты внешнего и внутреннего ЭДО;

- система защиты ЭДО предприятия не должна быть зависимой от вида и назначения АИС.

1.2. Система безопасности электронного документооборота

Первым важным фактором, определяющим структуру защиты ЭДО, является содержание ЭДО. Выше было отмечено, что ЭДО делится на внутренний и внешний.

Полученные по каналам внешнего ЭДО документы проходят процедуру регистрации, а после нее первичную обработку.

Второй фактор, определяющий структуру защиты ЭДО - линии связи, используемые в ЭДО, при взаимодействии организации с внешними организациями.

Для сокращения затрат на первичную обработку документов наиболее выгодной формой документов, получаемых организацией, является электронная форма. Электронная почта является наиболее распространенным способом взаимодействия через Internet. Вторым по распространенности способом являются онлайн порталы. Они позволяют пользователям в реальном времени оформлять заказы.

Второй по скорости доставки и распространенности является форма передачи документов с помощью факса. Передача с помощью данного способа осуществляется через телефонную линию. Документ определенным образом сканируется и передается в виде изображения. Скорость данного способа передачи значительно ниже, чем у предыдущего. Также работа с изображениями требует гораздо больше ресурсов АИС, чем с документами, представляющими информацию с помощью символов. В результате этого документы, переданные с помощью факса, переводятся в стандартную электронно-текстовую форму. Для автоматизации процесса перевода, используется специальное ПО.

Схема движения документов во внешнем входящем ЭДО приведена на Рис. 1.

Рис. 1. Схема движения документов во внешнем входящем ЭДО

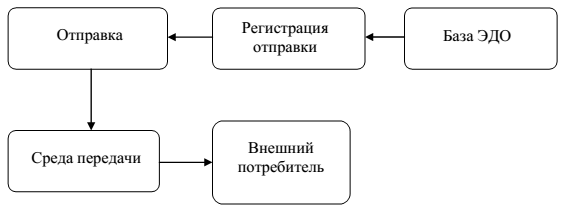

Схема движения документов во внешнем исходящем ЭДО показана на Рис. 2.

Рис. 2. Схема движения документов во внешнем исходящем ЭДО

Важным фактором, влияющим на защиту ЭДО, является то, что внедрение системы безопасности ЭДО в АИС не должно усложнять маршрут движения электронных документов. В противном случае будет расти время движения электронного документа от одного сотрудника к другому или из хранилища документов к сотруднику. Также внедрение защиты ЭДО в АИС в идеале не должно сокращать годовой объем документооборота на который рассчитана существующая АИС предприятия.

Защита ЭДО не должна быть привязанной к той или иной группе документов. Это следующий важный фактор, определяющий структуру защиты ЭДО - наличие одновременной работы с разными группами электронных документов.

Базы хранения промежуточной информации и линии ее взаимодействия должны обеспечиваться защитой. Наличие в АИС электронных документов, содержащих конфиденциальную информацию и документов государственной важности - также важный фактор.

Анализ ЭД предприятия показал, что непосредственно с электронными документами работают достаточно много сотрудников, однако всех их можно разделить на 3 основные группы: канцелярия, исполнители и руководители.

Каждая из этих групп сотрудников потенциально представляет собой канал утечки информации. Чтобы обеспечить необходимый уровень защиты ЭДО на предприятии нужно не только опираться на технические решения, но и разработать ряд организационных документов, регламентирующих работу сотрудников с защищаемыми электронными документами.

Идентификация и аутентификация субъектов обеспечивается всеми системами.

1.3. Угрозы и атаки, учитываемые при создании системы безопасности

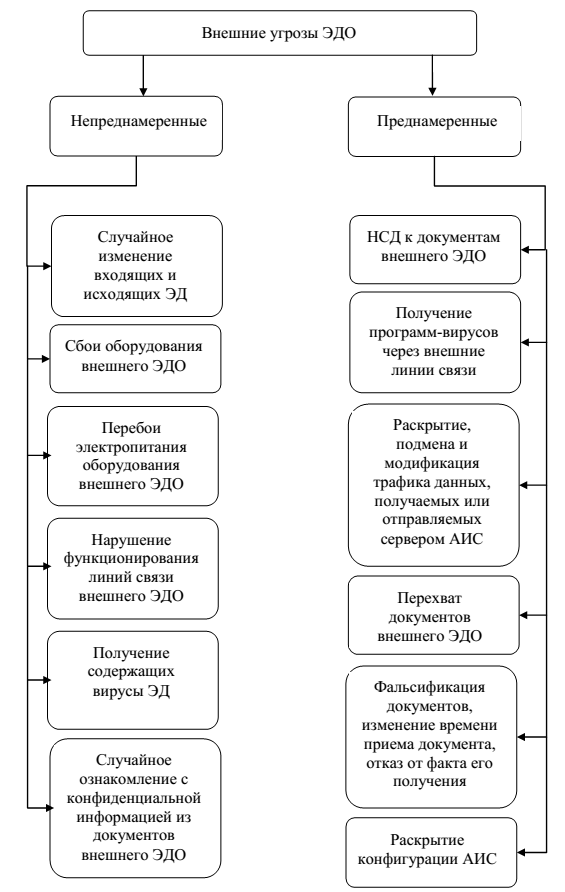

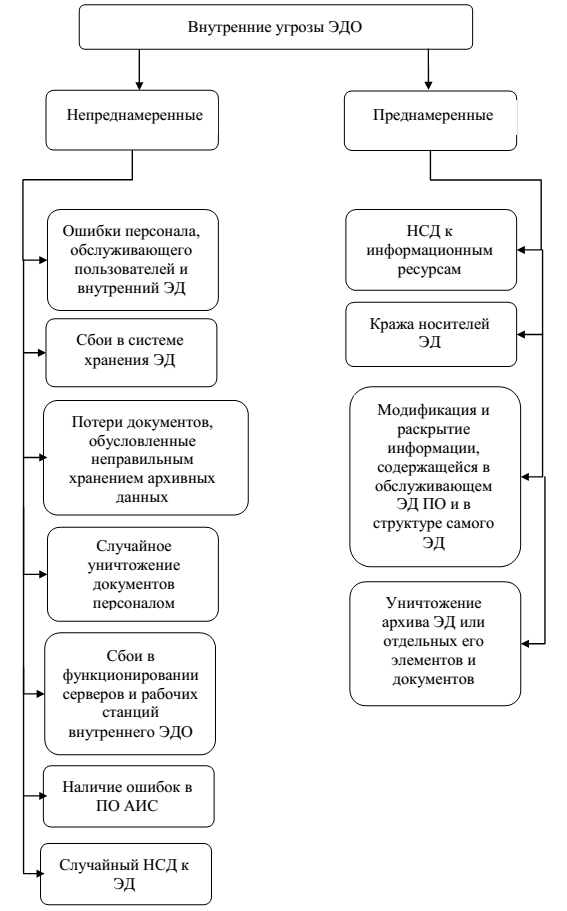

Для внутреннего и внешнего документооборота имеются свои особенности и характерные угрозы, требующие предупреждения. В результате этого защиту ЭДО целесообразно разделить на защиту внутреннего ЭДО и защиту внешнего ЭДО.

Каждую из групп угроз можно разделить на 2 подгруппы: преднамеренные и непреднамеренные угрозы. Непреднамеренные угрозы могут осуществлять как человек, так и другие источники угроз, например случайное стечение обстоятельств. Преднамеренные угрозы может осуществлять только злоумышленник.

Схема внешних угроз ЭДО изображена на Рис. 3, схема внутренних угроз ЭДО - на Рис. 4.

Рис. 3. Схема внешних угроз ЭДО

Рис. 4. Схема внутренних угроз ЭДО

Преднамеренные угрозы реализуются посредством атаки, которая воздействует на некоторую уязвимость АИС, обеспечиваюшую ЭДО организации. Следует выделить три типа атак: локальные, удаленные и атаки на потоки данных.

Таким образом, на основании изученной литературы можно сделать следующие выводы:

1. Традиционные методы работы с документами устаревают и им на смену приходят системы организации ЭДО.

2. Для решения задач обеспечения защиты ЭДО система обеспечения безопасности должна охватывать все каналы поступления ЭД.

3. Существует множество типов преднамеренных и непреднамеренных угроз безопасности внешнего и внутреннего ЭДО. Преднамеренные угрозы приводят к реализации атаки на ЭДО.

2. Методика защиты информации в системе ЭДО Муниципального Совета № 17

2.1. Характеристика действующей системы безопасности ЭДО Муниципального Совета № 17

В каждой организации своя структура электронного документооборота (далее – ЭДО). В данной работе рассмотрим особенности ЭДО Муниципального Совета муниципального округа № 17.

В результате федеральной целевой программы под названием “Электронная Россия”, действовавшей в Российской Федерации с 2002 по 2010 годы, в местной администрации МО № 17 была введена система электронного документооборота “ДЕЛО”, разработанная компанией “Электронные офисные системы” (ЭОС). В дальнейшем в рамках государственной целевой программы “Информационное общество”, срок проведения которой с 2011 по 2020 год, планируется интеграция с ЕПГУ и РПГУ через СМЭВ - подсистему, также произведенную компанией ЭОС.

ЭДО делится на внешний и внутренний, внешний ЭДО имеет входящие и исходящие потоки документов. Входящий ЭДО заключается в приеме и обработке документов, поступающих от других подразделений муниципалитета и других организаций, исходящий ЭДО - документов, исходящих от местной администрации МО № 17. Внешний документооборот осуществляется с помощью подсистемы СЭВ, разработанной компанией ЭОС, и позволяющей передать документ из одной СЭД в другую, зарегистрировать его в целевой системе и отслеживать, что происходит с документом. В СЭВ интегрированы функции почтового клиента Microsoft Outlook. Внутренний документооборот происходит между отделами и сотрудниками администрации.

Все отделы, кроме финансово-бухгалтерского и технического персонала, контактируют и взаимодействуют с населением. В информационных потоках местной администрации присутствует конфиденциальная информация, а также информация, относящаяся к государственной тайне.

В распоряжении сотрудников имеется 20 ЭВМ: по одной у каждого из заместителей и главы администрации, 2 в распоряжении технического персонала и по 3 во всех оставшихся отделах.

На рис. 5 представлена структурная схема механизмов защиты ЭДО организации.

Рис. 5. Структурная схема механизмов защиты ЭДО организации

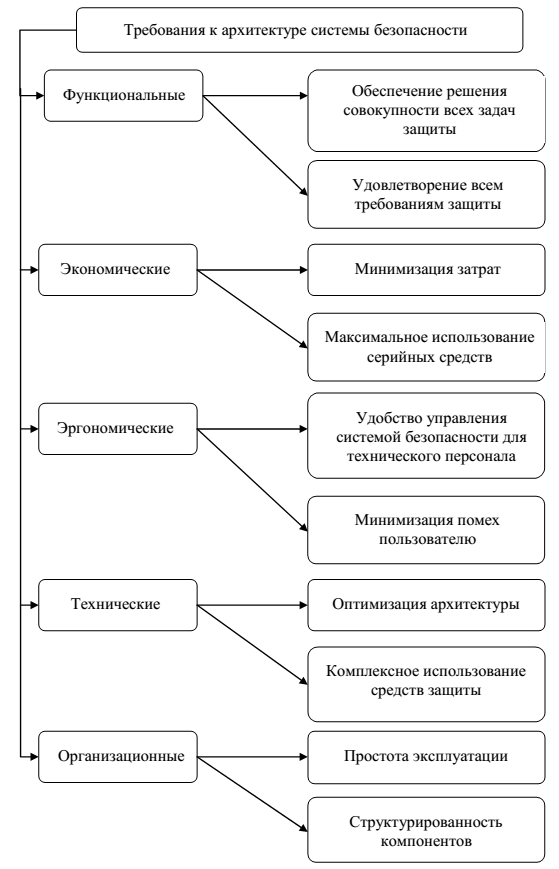

При создании системы безопасности ЭДО, к ней применялись организационные, экономические, эргономические, технические и функциональные требования. Структура данных требований изображена на Рис. 1 (приложение 1)

В ходе комплексной оценки эффективности системы безопасности ЭДО Муниципального Совета МО № 17 можно отметить следующее. Защита ЭДО учреждения происходит путем совместного функционирования нескольких модулей:

1. Модуль контроля корректности загружаемой информации. Этот модуль содержит в себе антивирусную защиту и механизм проверки правильности представленной в ЭД информации.

2. Модуль управления ПО сервера. Позволяет проводить проверки неизменности имеющегося ПО, проводить обновление ПО.

3. Модуль управления защитой ЭДО. Все остальные модули выступают в качестве вспомогательных и вызываются по мере необходимости.

4. Модуль аутентификации и идентификации. Выполняет свои функции с помощью базы данных учетных записей (в ней также содержатся политики доступа для всех пользователей).

5. Модуль ведения журналов. Служит для фиксации событий в журналах системы безопасности и формирования отчетов на основе этих журналов. Также обеспечивает архивацию данных журналов.

6. Модули внутреннего и внешнего ЭДО. Эти модули отвечают за подготовку ЭД к передаче за пределы сервера АИС, а так же за прием ЭД в сервере АИС и предварительную их обработку.

8. Модуль управления ЭП. Имеет собственный банк ЭП (или несколько), алгоритмы формирования ЭП для внешнего и внутреннего ЭДО могут разниться.

9. Модуль контроля защиты ЭДО предприятия. Позволяет техническому персоналу проводить сервисное обслуживание АИС.

10. Модуль шифрования трафика.

Между тем, эффективность данной системы защиты ЭДО недостаточна, в связи с чем в работе предлагается несколько направлений усиления такой защиты. Рассмотрим их подробнее.

2.2. Выбор программных и криптографических средств обеспечения безопасности ЭДО Муниципального Совета № 17

В результате анализа для обеспечения достаточной степени защищенности были выбраны следующие типы средств:

1) Средство ограничения доступа к портам и оборудованию. Для решения данной цели был выбран комплекс программ DeviceLock[3], позволяющий контролировать доступ к устройствам и сменным носителям. В качестве альтернатив рассматривались продукты Websence, GTB Technologies, Trafica, Zecurion. Системы обладают схожим функционалом, но только Trafica, Zecurion и DeviceLock обладают полной русской локализацией. Вторым критерием выбора была распространенность системы. Среди компаний-лидеров в разработке DLP систем DeviceLock одними из первых вышли на российский рынок, в результате чего образовалась крупная клиентская база. Данное средство работает под Windows NT/2000/XP/Vista/7/8/8.1/Server 2003-2012 R2. С помощью DeviceLock можно назначить права доступа для пользователей и контролировать доступ к модемным и принтерным портам, приводам CD-ROM и дисководам и т.д. Поддерживаются файловые системы CDFS, NTFS, FAT и другие. Данный комплекс позволяет производить удаленное администрирование с возможностью контроля доступа к устройствам на каждом компьютере в локальной сети. Также с помощью DeviceLock можно контролировать Bluetooth и WiFi адаптеры.

2) Для защиты от вирусов и вредоносного кода были рассмотрены следующие продукты защиты конечных систем: Kaspersky Endpoint Security, McAfee VirusScan Enterprise, Sophos EndUser Protection, Symantec Endpoint Protection, Trend Micro OfficeScan, Microsoft System Center.

Критерии выбора продукта: загрузка процессора во время сканирования, время запуска веб браузера, использование оперативной памяти при сканировании, уровень обнаружения угроз. Оценки скорости работы брались с информационного портала PassMark, оценки эффективности с портала AV-Test.org.

По всем критериям, кроме критерия уровня обнаружения угроз (с небольшим преимуществом победил антивирус Kaspersky), лидирует антивирус Symantec. Это определило выбор в пользу данного продукта.

3) Для решения задачи резервного копирования был выбран программный продукт Macrium Reflect V6 Server Plus, позволяющий осуществлять:

- выборочное восстановление почтового ящика Exchange Mailbox

- непрерывное резервное копирование SQL

- полное резервное копирование и восстановление SQL и Exchange Server.

Критерием выбора данного продукта послужило наличие уже приобретенной лицензии.

ЭДО местной администрации работает под управлением СЭДО “ДЕЛО”, разработанной компанией ЭОС.[4] Все крупные производители систем документооборота (Directum, ЕВФРАТ, БОСС-Референт, Летограф и др.) предоставляют свои инструменты и программные продукты по работе с ЭП и шифрованием документов. В линейке программных продуктов компании ЭОС представлена система криптографического обеспечения “КАРМА”. Данная система является платным дополнением к СЭД, ежегодно или ежемесячно следует продлевать лицензию.

Система криптографической защиты “КАРМА” предназначена для удобства применения электронной подписи всеми, кто хочет получить возможность работы с ЭП файлов непосредственно из проводника Windows, а также встроить работу с ЭП в новые или модифицировать уже эксплуатируемые программы.

Главным достоинством системы криптографической защиты “КАРМА” можно считать то, что она позволяет недостаточно квалифицированному пользователю пропустить этап работы с хранилищами сертификатов и средствами шифрования, значительно упрощая процесс работы с ЭП.

Для обычного пользователя система “КАРМА” предоставляет визуальный интерфейс с набором команд, а для программиста COM интерфейс с набором высокоуровневых операций работы с электронной подписью и сертификатами.

Данная система может не только работать с ЭП и сертификатами, но и шифровать и расшифровывать данные, добавлять в состав подписи графические изображения.

Уникальная особенность системы криптографической защиты “КАРМА” - наличие возможности добавлять в состав ЭП изображение собственноручной подписи. Эта функция используется в ЭД в том месте, где в эквивалентном бумажном документе ставится подпись. С помощью данной функции осуществляется подпись документа простой ЭП. В результате документ внешне выглядит полным аналогом бумажного. Дополнительно есть возможность ввода изображения печатей и штампов, возможность сочетания подписи и печати. Для максимального приближения работы с ЭДО к бумажному документообороту, присутствует функция прикрепления стикеров с комментариями к электронным документам.

ЭП может реализовываться различными методами:

1. Присоединенная электронная подпись.

Когда создается ЭП также создается новый файл ЭП и в него помещаются данные подписываемого файла. В качестве достоинства данного типа ЭП следует указать простоту работы с подписанными документами, т.к. они содержатся вместе с подписями в единственном файле, с которым впоследствии можно производить стандартные операции. Недостаток данного типа подписи вытекает из его достоинств: невозможно прочесть содержимое файла без использования средств криптографической защиты.

2. Отсоединенная электронная подпись.

Когда создается ЭП отдельно создается файл подписи, при этом не изменяя подписываемый документ. В качестве достоинства данного типа ЭП следует указать возможность чтения подписываемого документа или файла без применения средств криптографической защиты. Для проверки подписи необходимо использовать как файл с ЭП, так и подписанный ею файл. Минусом использования данного типа подписи является необходимость хранения подписанных данных в виде нескольких файлов, что отрицательно сказывается на удобстве работы.

3. Электронная подпись внутри данных.

Особенность ЭП данного типа - существенная зависимость от приложения, использующего подписанный ЭП файл или документ. Без знания структуры данных подписанного файла крайне затруднительно проверить подлинность подписанных ЭП данного типа частей данных вне приложения, создавшего ЭП.

“КАРМА” обеспечивает возможность создания и работы с присоединенной и отсоединенной подписями. Также “КАРМА” предлагает механизм заверения электронной подписи - соподпись. С технической точки зрения, соподпись представляет собой электронную подпись, которой подписана другая электронная подпись, причём соподпись будет верна только в том случае, если верна электронная подпись, которую подписали. Неверность подписанной соподписью электронной подписи (отзыв её сертификата, искажение подписанных данных и прочее) автоматически делает неверной и соподпись.

Создание электронной подписи выполняют криптопровайдеры. Их требуется приобретать и устанавливать для всех ЭВМ, на которых будут подписываться или проверяться электронная подпись. Именно криптопровайдер осуществляет процесс создания ключей, формирование и проверку ЭП, в результате чего получение сертификатов и создание ключей становится невозможным без его установки.

Система “КАРМА” поддерживает следующие криптопровайдеры:

- стандартные криптопровайдеры, входящие в состав операционной системы Windows - Microsoft Base Cryptographic Provider, Microsoft Enhanced Cryptographic Provider и другие;

- отечественные криптопровайдеры, такие как «КриптоПро CSP», «Сигнал-КОМ CSP», «Домен-К», «SMART CRYPTO» и другие, поддерживающими спецификацию Microsoft CryptoAPI 2.0.

- национальные криптопровайдеры других стран, поддерживающие спецификацию Microsoft CryptoAPI 2.0.

В качестве криптопровайдера для использования в КСЗЭД администрации МО № 17 был выбран КриптоПро CSP, так как данный криптопровайдер является лидером российского рынка.

Криптодрайвер, являющийся частью криптопровайдера КриптоПро, делает возможным использование шифрования, расшифрования, хэширования и проверки подписи на уровне ядра ОС.

Благодаря поддержке криптодрайвером ЭП XML документов осуществляется использование российские криптоалгоритмов в Microsoft Office 2007 - 2010.

Криптопровайдер КриптоПро CSP выполняет следующие функции:

- обеспечение контроля целостности информации и конфиденциальности с помощью имитозащиты и шифрования в соответствии с ГОСТ 28147-89;

- обеспечение юридической значимости ЭД и авторизация при осуществлении обмена ЭД между пользователями с помощью процедур проверки и формирования ЭП в соответствии с отечественными стандартами ГОСТ Р 34.10-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94;

- контроль целостности программного обеспечения для защиты от нарушения правильности функционирования или несанкционированного изменения;

Криптопровайдер КриптоПро CSP сертификацирован в ФСБ, что позволяет осуществлять подписание документов с использованием простой, усиленной неквалифицированной и усиленной квалифицированной ЭП. Документ, подписанный простой или усиленной неквалифицированной ЭП является аналогом простого бумажного документа, подписанного собственноручной подписью. Документ, подписанный усиленной квалифицированной подписью, является аналогом бумажного документа, имеющего подпись и печать. Различные контролирующие организации признают только документы, подписанные квалифицированной подписью, из чего вытекает, что данный тип ЭП будет использоваться преимущественно финансово-бухгалтерским отделом.

2.3. Выбор средств обеспечения безопасности ИВС Муниципального Совета № 17

Обеспечение безопасности ИВС будет осуществляться с помощью комплекса Check Point FireWall-1. В состав функций данного комплекса входят обеспечение контроля доступа в сети Интернет, возможность удалённого доступа с использованием расширенных механизмов идентификации и авторизации, возможность сканирования потоков данных на наличие вирусов, фильтрация недопустимой информации, использование NAT.

Список возможностей межсетевого экрана Check Point Firewall-1:

- защита ресурсов сети объекта от внутренних и внешних нарушителей;

- аутентификация внутренних и внешних пользователей при доступе к защищаемым ресурсам Internet и сети объекта;

- поддержка более 150 сетевых приложений, сервисов и протоколов (например VoIP, Oracle SQL и т.д.);

- централизованное управление безопасностью удалённых филиалов и отделений, в контексте данной работы - местных администраций муниципальных округов;

- большое число поддерживаемых платформ;

- скрытие топологии сети объекта;

- фильтрация Internet трафика и защита от враждебного мобильного кода и вирусов;

- управление списками контроля доступа серверов и маршрутизаторов;

- возможность выдачи различных уровней доступа для управления экраном;

- распределение нагрузки между узлами сети;

- возможность генерации большого количества отчётов, представляющих текстовую и графическую информацию.

FireWall-1 позволяет создать единую политику безопасности, распространяющуюся на множество межсетевых экранов и управляющуюся с любой выбранной точки сети. Дополнительные возможности, предоставляемые FireWall-1:

- наличие интегрирующихся в политику безопасности элементов для построения систем с повышенной надёжностью;

- возможность управления списками доступа аппаратных

маршрутизаторов.

FireWall-1 обеспечивает высокую производительность технологий высокоскоростной передачи данных практически и IP протоколов.

Межсетевой экран Firewall-1 использует трёхуровневую архитектуру и состоит из следующих компонентов:

- Консоль управления GUI, реализующая графический интерфейс, который управляет всеми модулями, подключёнными к Management Server

- Firewall Module, реализующий функции по управлению доступом, генерации сигналов тревоги, регистрации событий и др.

- Management Server, управляющих подключаемыми модулями. Также он может управлять как Firewall Module, так и другими компонентами, выпускаемыми Checkpoint (FloodGate Module, VPN Module и др.).

Для установления соединения между компьютерами, находящимися за сетевыми экранами, используется технология OpenVPN

OpenVPN - свободная реализация технологии виртуальной частной сети (VPN) с открытым исходным кодом для создания зашифрованных каналов типа точка-точка или сервер-клиенты между компьютерами.[5]

Модель защищенной ИВС.

Путем использования перечисленных ранее средств защиты создается защищенная ИВС.

В каждой муниципальной администрации размещается сетевой экран. Технология NAT, поддерживаемая сетевым экраном, дает возможность отделить внутренние сети администраций от внешней. Используя данный метод осуществляется решение проблемы скрытия локальной сети, при этом не мешая функционированию технологии OpenVPN.

Для использования OpenVPN требуется наличие предустановленного программного обеспечения сервера и клиентов. На все клиентские компьютеры предустанавливается клиент OpenVPN.

На сервер, располагающийся в администрации муниципального района, устанавливается программное обеспечение OpenVPN-сервер. Сервер осуществляет генерацию необходимых для клиентских компьютеров ключей (согласно настройкам сервера). Для каждого клиентского компьютера сервер хранит отдельный файл с настройками.

В каждой местной администрации муниципальных округов выделяются отдельные работающие под Linux или Unix сервера. Для сбора отчетов о процессе работы компьютеров сети на сервер устанавливается ПО Syslog. При использовании данного ПО в результате взлома компьютеров сети злоумышленник не сможет очистить журнал событий, так как его копия будет храниться на сервере syslog. Также изучение журнала syslog помогает в определении причин неполадок и предотвращении вторжения на ранней стадии.

Таким образом, в данной главе были рассмотрены следующие прикладные средства обеспечения безопасности ЭДО:

1. Полная иерархическая структура нормативно-распорядительной документации, обеспечивающей нормативно-правовые средства защиты информации.

2. Программные средства обеспечения безопасности.

3. Криптографические средства обеспечения безопасности.

4. Средства обеспечения безопасности ИВС.

Заключение

На основании изученной литературы, становится ясным, что последствия халатности по отношению к обеспечению безопасности электронного документооборота может привести к крупным финансовым и репутационным потерям. Самые опасные типы атак на систему электронного документооборота осуществляется через использование вирусных и вредоносных программ, а также через средства воздействия на ИВС организации. Сложность создания эффективной системы безопасности электронного документооборота заключается в широком спектре возможных атак и необходимости организации целого комплекса различных по способу функционирования средств и методов противодействия угрозам.

В результате проделанной работы была исследована организация защиты системы ЭДО, проанализированы возможные угрозы и атаки, требования к системе безопасности и средствам обеспечения безопасности, реализована оценка эффективности защиты ЭДО Муниципального Совета, рассмотрены и проанализированы прикладные средства предотвращения атак и угроз.

Список использованных источников

- Автоматизированная информационная система (АИС) [Электронный ресурс] // Wikipedia.org. - Режим доступа: https://ru.wikipedia.org/wiki/%D0%90%D0%98%D0%A1 (дата обращения 17.11.2017)

- Гордин Г.Т., Кичкидов А.А., Сладков В.В.и др. Организационные и технические методы защиты информации. [Электронный ресурс]. - Режим доступа: http://library21.ru/ru/ru?LNG=&Z21ID=&I21DBN=RSK&P21DBN= RSK&S21STN=1&S21REF=&S21FMT=fullwebr&C21COM=S&S21CNR=&S21P01=0&S21P02=1&S21P03=A=&S21STR=%D0%93%D0%BE%D1%80%D0%B4%D0%B8%D0%BD,%20%D0%93.%20%D0%A2. (дата обращения 17.11.2017).

- Замула А.А. Методология анализа рисков и управления рисками [Электронный ресурс]. - Режим доступа: http://www.bezpeka.com/ru/lib/spec/anot113 (дата обращения 17.11.2017).

- Захаров А.П. Методология оценки информационной безопасности профиля защиты. [Электронный ресурс]. - Режим доступа: http://www.bezpeka.com/ru/lib/spec/infsys/art114.html (дата обращения 17.11.2017).

- Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. [Электронный ресурс]. - Режим доступа: http://it-ebooks.ru/publ/itsecutity/itsecurityoforganization/15-1-0-89 (дата обращения 17.11.2017) .

- Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации [Электронный ресурс]. - Режим доступа: http://www.twirpx.com/file/13497/ (дата обращения 17.11.2017).

- Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (утв. решением Гостехкомиссии России от 30.03.1992) // СПС КонсультантПлюс. – Режим доступа: http://www.consultant.ru/cons/CGI/online.cgi?req=doc&base= EXP&n=575668#0 (дата обращения 17.11.2017)

- Сайт Муниципального Совета муниципального округа № 17 [Электронный ресурс]. – Режим доступа: http://okrug21.ru (Дата обращения: 17.11.2017)

- Щеглов А.Ю. Защита компьютерной информации от несанкционированного доступа. [Электронный ресурс]. - Режим доступа: http://www.twirpx.com/file/15554/ (дата обращения 17.11.2017).

- DeviceLock DLP. [Электронный ресурс]. - Режим доступа: http://www.devicelock.com/ru/products/ (дата обращения 17.11.2017)

- Eos.ru. Криптографическая защита информации. [Электронный ресурс]. - Режим доступа: http://www.eos.ru/eos products/eos karma/#4 (дата обращения 17.11.2017)

- OpenVPN [Электронный ресурс] // Wikipedia.org. - Режим доступа: https://ru.wikipedia.org/wiki/OpenVPN (дата обращения 17.11.2017)

Приложение 1

Рис. 1. Требования к структуре системы безопасности организации

Приложение 2

Должностная инструкция оператора АРМ

Требования к квалификации.

На должность оператора АРМ принимаются лица, имеющие высшее профессиональное образование, без стажа работы. Зачисление сотрудника проводится в штат технического персонала местной администрации.

Должностные обязанности.

Предоставление информации на официальный сайт в двух формах: в виде копий ЭД и в виде структурированной информации о деятельности местной администрации МО № 17 (информация составляется по форме, запрашиваемой сайтом):

1.Общая информация о результатах деятельности местной администрации и ее руководстве;

2. Плановые показатели финансового состояния учреждения, включая нефинансовые активы, финансовые активы и обязательства;

3. Плановые показатели по поступлениям и выплатам учреждения (с выделением целевых средств, предоставляемых учреждению из бюджета).

4. Фактические показатели деятельности учреждения в части выполнения муниципального задания, использования целевых бюджетных субсидий, перечень закрепленного за учреждением имущества с указанием характеристик и балансовой стоимости имущества, информации об использовании закрепленного за учреждением имущества в течение отчетного периода, сопоставление плановых и фактических результатов деятельности учреждения, указание причин в случае расхождения;

5. Перечень предоставляемых местной администрацией услуг, с указанием перечня услуг и их потребителей.

В соответствующих разделах перечня формируемых данных, требуется выгрузка и публикация актуальных электронных копий всех требуемых оригиналов документов, вносимых в них изменений.

-

Автоматизированная информационная система (АИС) [Электронный ресурс] // Wikipedia.org. - Режим доступа: https://ru.wikipedia.org/wiki/%D0%90%D0%98%D0%A1 (дата обращения 17.11.2017) ↑

-

Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (утв. решением Гостехкомиссии России от 30.03.1992) // СПС КонсультантПлюс. – Режим доступа: http://www.consultant.ru/cons/CGI/online.cgi?req=doc&base=EXP&n=575668#0 (дата обращения 17.11.2017) ↑

-

DeviceLock DLP. [Электронный ресурс]. - Режим доступа: http://www.devicelock.com/ru/products/ (дата обращения 17.11.2017) ↑

-

Eos.ru. Криптографическая защита информации. [Электронный ресурс]. - Режим доступа: http://www.eos.ru/eos products/eos karma/#4 (дата обращения 17.11.2017) ↑

-

OpenVPN [Электронный ресурс] // Wikipedia.org. - Режим доступа: https://ru.wikipedia.org/wiki/OpenVPN (дата обращения 17.11.2017) ↑

- Понятие предпринимательского договора (Заключение договора путем присоединения)

- История развития менеджмента в России»

- Особенности применения методов стимулирования персонала в сфере государственного управления на примере субъекта РФ

- Проблемы профессиональных стрессов. Профессиональное выгорание. (Основные теоретические подходы к изучению проблема стресса)

- Особенности коммуникаций в организации (Способы, элемента и этапы коммуникативного процесса)

- Психофизиологический анализ содержания профессиональной деятельности менеджеров по персоналу (Особенности профессиональной деятельности менеджеров по персоналу)

- Современные языки программирования (Определение и классификация языков программирования)

- Технология обслуживания и стандарты сервиса в гостиничном и ресторанном бизнесе (Развитие ресторанного рынка в России)

- Барьеры на пути эффективных коммуникаций (Влияние коммуникаций)

- Методические возможности повышения эффективности профессионального обучения (бизнес-тренинг, наставничество, электронное обучение)

- Проектирование реализации операций бизнес-процесса «Управление денежными потоками» (дерево функций и сценарий диалога)

- Системы программирования (Основные понятия и определения)