Методические подходы к разработке правил расследования инцидентов в области ИБ

Содержание:

Введение

На сегодняшний день практически любая компания хотя бы раз сталкивалась с инцидентами в области информационной безопасности (ИБ). Инциденты могут являться следствием халатных действий сотрудников или же результатом деятельности киберпреступников. Примерами инцидентов являются: кража конфиденциальной информации, отказ в обслуживании бизнес-приложений, искажение ключевых информационных активов, нарушение требований действующего законодательства и т.д.

Небольшие и средние компании в большинстве случаев реализуют задачи по выявлению и расследованию инцидентов без использования специализированных средств, позволяющих автоматизировать данные процессы. В этом случае компании разрабатывают необходимые документы, относящиеся к первому этапу цикла управления инцидентами, а процесс выявления и анализа выполняется в ручном режиме.

На сегодняшний день всё больше и больше компаний сталкиваются с необходимостью повышения эффективности процесса обнаружения и расследования инцидентов информационной безопасности.

Объектом исследования является информационная безопасность предприятия.

Предметом работы является анализ мер по расследованию информационной безопасности предприятия.

Целью данной работы является изучение методических подходов к разработке правил расследования инцидентов в области ИБ.

Для реализации поставленной цели необходимо выполнить ряд задач:

- Изучить сущность информации, ее классификация;

- Рассмотреть основные проблемы расследования инцидентов информационной безопасности;

- Рассмотреть анализ рисков и принципы информационной безопасности предприятия;

- Изучить разработку правил расследования инцидентов информационной безопасности предприятия и т.д.

При написании данной работы были использованы современные научные и учебные источники.

Глава 1. Теоретическое обоснование изучения проблемы, обеспечения информационной безопасности предприятия

1.1 Сущность информации, ее классификация

Слово "информация" происходит от латинского глагола informare, что означает — "придавать вид, форму, обучать", а также "мыслить, воображать".

В целом информация - это любые сведения независимо от формы их представления. Определение информации зависит от контекста, в котором используется это понятие: в бытовом смысле это любые интересные сведения; в технике - сообщения, передаваемые по определенным правилам в виде знаков или сигналов, когда есть источник и приемник сообщений, а также канал связи; в кибернетике информация - это часть знаний, которая используется для ориентирования в окружающей обстановке для управления в целях сохранения и развития системы; применительно к компьютерным вычислениям информация это последовательность кодов, несущая смысловую нагрузку и представленная в пригодном для электронных машин формате. [1]

Информация универсальна и может передаваться между разнородными объектами: людьми и животными, биологическими объектами и техническими автоматами. Человечеством предприняты даже попытки передать информацию в адрес инопланетных цивилизаций. [2]

Информация может существовать в виде: текста, рисунков, фотографий, чертежей, световых или звуковых сигналов, электрических и нервных импульсов, магнитных записей, жестов и мимики, запахов и вкусовых ощущений, ДНК-последовательностей и т.д. Человек воспринимает информацию с помощью органов чувств: визуальную (образы, цвета); звуковую (речи, музыку, сигналы, шум); обонятельную (запахи); вкусовую; тактильную или осязательную (прикосновения, холод, жар и т.п.).

Рисунок 1. Пропорции между видами информации, получаемой человеком от органов чувств

Информация обладает такими свойствами, как:

- релевантность (соответствие потребностям);

- полнота;

- своевременность;

- достоверность;

- доступность;

- защищенность;

- эргономичность (удобство формы подачи).

Действия, выполняемые с информацией, называются информационными процессами. К ним относятся получение информации, ее хранение, передача, обработка, использование. Получение информации. Биологические объекты (растения, животные, вирусы и др.) и технические автоматы получают информацию об окружающем мире для принятия решений, способствующих продолжению своего существования.[3]

При этом имеются в виду не только сигналы из внешнего мира. Получать информацию они могут, из собственной памяти, а также из искусственно созданных источников.

Это связывает процессы получения, хранения и передачи информации. Хранение информации. Информация может многократно использоваться, а также иметь "отложенную ценность", т.е. возможность быть потребленной не в момент получения, а с задержкой во времени (например, заранее заготовленное поздравление с праздником). Поэтому большое значение имеет способность информации храниться.

Устройства, с помощью которых хранится информация, разрушаются со временем. Это касается как живой природы, так и созданных человеком систем. Например, мозг, хранящий воспоминания, подвержен заболеваниям, ДНК могут разрушаться под действием неблагоприятных излучений, бумажные книги - намокать или сгорать, жесткие диски компьютеров - размагнититься и т.п.[4]

Поэтому и природа, и люди заботятся о создании надежных носителей, а также дубликатов и механизмов восстановления хранящейся информации. Передача информации. Для этого процесса используются различные физические среды: колебания воздуха при передаче звука; для передачи световых и радиосигналов – электромагнитные волны и т.п.

При передаче информации между техническими устройствами необходимо кодирование и декодирование, позволяющие отправлять и принимать сообщения в соответствии с заранее оговоренными принципами (протоколами). Информация при этом может теряться или искажаться, поэтому предусматривают механизмы, позволяющие убедиться, что сообщение пришло в том виде, в котором было отправлено.

Обработка информации – процесс получения новой информации из уже имеющейся. В вычислительных устройствах производится по строгим формальным правилам - алгоритмам. Исполнитель алгоритма (устройство или биологический объект) получает информацию на своем входе, преобразует ее и выдает на выход.

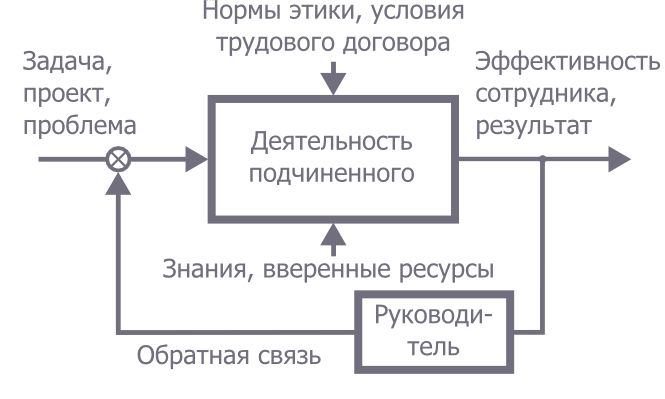

Рисунок 2. Пример информационного процесса с обратной связью

Использование информации. Для целенаправленной деятельности объекты живой природы и созданные человеком автоматы, руководствуясь имеющейся в их распоряжении информацией, воздействуют на окружающую среду.

Это, в свою очередь, порождает новую информацию, обусловленную реакцией среды. Отклик среды может быть, как благоприятным, так и неблагоприятным.[5] В зависимости от этого объект, собирает и обрабатывает информацию об изменениях в окружающей среде, корректирует свою деятельность и принимает новые решения. Такая корректировка называется обратной связью и является одним из фундаментальных понятий информатики.

1.2 Основные проблемы расследования инцидентов информационной безопасности

Практически любая компания хоть раз сталкивалась с инцидентами в сфере информационной безопасности – это одно или несколько нежелательных или неожиданных событий, которые способствуют значительной вероятности компрометации бизнес-операций и создания серьезной угрозы ИБ. Классическими примерами считаются кражи персональных данных пользователей, искажение инфоактивов и различные нарушения требований законодательства.[6]

Инциденты информационной безопасности (ИБ) представлены десятками событий, объединенных в классификацию и делящихся по нескольким признакам:

- По уровню тяжести для профессиональной деятельности компании.

- По вероятному возникновению рецидива – повторное «заражение».

- По типам угроз.

- По нарушенным свойствам ИБ.

- По преднамеренности возникновения.

- По уровню информационной инфраструктуры.

- По сложности выявления.

- По сложности устранения и т.д.

Инциденты могут быть случайными или умышленными, вызванными в области информационной безопасности техническими или иными средствами. Предугадать последствия влияния на всю систему сложно. Это может быть: раскрытие или изменение украденной информации, нанесение ущерба активам компании или их полное хищение и т.д.

Основные примеры:

Отказ в обслуживании. Большая категория, включающая события, которые приводят системы, сети или серверы к неспособности функционировать с прежними показателями и параметрами.

Чаще всего проявляются, если пользователи в процессе авторизации получают отказ доступа. В данной группе инцидентов информационной безопасности (ИБ) выделяют несколько типов, создаваемых компьютерными и иными ресурсами: истощение и полное уничтожение ресурсов. Наиболее распространенные примеры: единовременный запуск сразу нескольких сеансов в рамках одной системы, передача данных в запрещенном формате в попытках вызвать различные нарушения или свести на «нет» их нормальную работу и т.д.[7]

Сбор информации. Предусматриваются действия, связанные с установлением возможных, наиболее явных целей атаки и получением сведений о соответствующих сервисах. Инциденты в этой категории предполагают выполнение разведывательных мероприятий, чтобы выявить: наличие цели и ее потенциальные уязвимости. Распространенные примеры атак с использованием технических устройств – сброс записей DNS, отправление сообщений-тестов по «левым» координатам для поиска функционирующей системы, исследование объекта для идентификации, анализ открытых поротов на протокол передачи файлов и т.д.

Несанкционированный доступ. Это остальные инциденты, которые не подходят под параметры вышеперечисленных категорий. Сюда входят несанкционированные попытки получения доступа к системе или ее неправильное использование.

Типичные примеры – извлечение внутренних файлов с паролями, атаки переполнения буфера с целью получения привилегированного доступа к сети, использование уязвимостей протокола для перехвата важной информации, разрушение устройств физической защиты с последующим завладением данных и т.д.[8]

Видов и примеров самых разных инцидентов информационной безопасности (ИБ) гораздо больше. Важно вовремя отреагировать и принять меры.

Выявление и реагирование – это важные процедуры, направленные на борьбу с инцидентами в сфере информационной безопасности (ИБ). Во время них проявляются определенные уязвимости системы, обнаруживаются все следы атак и возможных вторжений. Осуществляется проверка механизмов защиты и т.д.

Расследование компьютерных инцидентов информационной безопасности и реагирование на них (независимо от вида) требует примера профессиональной политики — участия команды опытных специалистов, которые осуществят целый комплекс мероприятий, состоящий из нескольких последовательных шагов:

Подготовка. Когда инцидент уже произошел, от специалистов требуются максимально выверенные и оперативные действия. Важна тщательная подготовка. Обеспечивается защита информационной системы. Сотрудники организации и пользователи информируются о необходимости обеспечения мер безопасности.

Обнаружение. Сотрудники организации или сторонние специалисты выясняют, относится ли найденное в системе, сети или сервере событие инцидентом или нет. Применяются различные аналитические средства, потоки данных об угрозах, публичные отчеты и остальные информационные источники, которые могут помочь.

Сдерживание. Специалисты осуществляют идентификацию скомпрометированных компьютеров. Настраивают систему безопасности таким образом, чтобы «заражение» не распространялось дальше. Происходит перенастройка, чтобы ИС могла и дальше работать без зараженных объектов.

Удаление. Основная цель этапа – приведение зараженной информационной системы в первоначальное состояние. Специалисты удаляют вредоносное программное обеспечение, а также другие объекты, которые остались после заражения.[9]

Восстановление. «Обезвреженные» системы постепенно вводятся в основную рабочую сеть. Сотрудники, ответственные за ИБ, продолжают и дальше следить за их состоянием. Это нужно, чтобы удостовериться в полной ликвидации угрозы.

Выводы. Специалисты осуществляют анализ проведенных мероприятий. В структуру программного обеспечения вносятся отдельные коррективы. Формируется список рекомендаций для профилактики в будущем подобных атак, а также ускоренного реагирования на них, если «заражение» все-таки произошло.

Очень много инцидентов происходит из-за незащищенности серверов компаний. Особо крупные утечки данных произошли у следующих компаний: специализирующейся на информационной безопасности и управлении облачными данными американской компании Rubrik; американской аналитической компании Dow Jones; интернет-магазина Gearbest.

Слабая криптография послужила причиной утечки не только учетных данных, но и почти 50 000 паролей, которые хранились зашифрованными с помощью base64 SHA1.

Интернет-магазин Ozon допустил утечку базы данных учетных записей, но оперативно признал ее и отреагировал на обнаружение, сбросив скомпрометированные пароли. Это позволило избежать финансовых потерь.

Ресурс с ограниченным контентом Luscious через ошибку аутентификационных настроек предоставил беспрепятственный доступ ко всем учетным записям пользователей и их медиа-активности на сайте. Пострадали пользователи по всему миру, включая Россию.

Незащищенная база киберзлоумышленников послужила способом раскрытия крупной мошеннической сети по перепродаже недействительных билетов сайтов Ticketmaster, Groupon и др.

Буквально через неделю после обнаружения в ПО Docker (а также containerd, Podman и CRI-O) уязвимости RunC CVE-2019-5736, позволяющей выполнить код в системе с правами суперпользователя, исходный код для ее эксплуатации был размещен на GitHub. И меньше чем через месяц на сотнях хостов Docker обнаружились установленные через эту уязвимость майнеры криптовалют. Для защиты хоста необходимо устанавливать соответствующие патчи, строго ограничивать и контролировать сетевые доступы к виртуальным ресурсам (в частности, порты 2375, 2376), что в данном случае не было своевременно сделано многими владельцами приложений.[10]

Проект Docker Hub упустил в апреле 2019 года данные порядка 190 тыс. пользователей, включая токены для репозиториев GitHub и Bitbucket. Команда Docker оперативно отреагировала на кражу данных и отозвала скомпрометированные ключи, а владельцам ресурсов порекомендовала проверить проекты на предмет взлома.

Случай утечки данных в Capital One продемонстрировал возможность проведения атаки даже в продуманной и развитой инфраструктуре. Утечка данных произошла через облачные ресурсы Amazon, организованная бывшим сотрудником оператора через атаку SSRF (поэтому ее можно отнести и к Web-атакам, и к атакам с помощью подрядчиков).

Много атак связано с подменой DNS и другой нелегитимной эксплуатацией этого протокола. Среди них отметились массовые манипуляции с DNS-записью почтовых серверов организаций и атака на управляющую греческими доменами верхнего уровня компанию ICS-Forth.

Весной исследователями безопасности была обнаружена компания под названием Sea Turtle по перехвату DNS с целью кражи учетных данных. Перехват DNS-сообщений или DNS hijacking, позволяет подменять DNS-записи и перенаправлять трафик легитимных сайтов на ресурсы злоумышленников.

ИБ-сообщество активно озаботилось защитой DNS-сообщений, практически, все ведущие производители — Mozilla, Chrome, Windows, Linux — анонсировали поддержку DNS-over-HTTPS (DoH) или DNS-over-TLS (DoT) в своих системах.

Две интересные фишинговые компании были обнаружены в середине года. В одной из них выманивание данных осуществлялось через JS-скрипт авторизации в Amazon Seller, в документе PDF. В основном атаковались жители Германии. В это же время в России распространилась компания фишинга через фальшивые видеоролики о российских звездах шоу-бизнеса. Ролик приглашал принять участие в розыгрыше призов, который в действительности направлял на фишинговую страницу с вводом учетных данных.[11]

Предпринимателей в России активно атаковали банковские трояны Buhtrap и RTM. По данным «Лаборатории Касперского», распространение этих троянов значительно выросло с третьего квартала 2018 года и продолжило рост в 2019 году. Buhtrap и RTM предоставляют своим операторам полный контроль над зараженной системой, а их главным предназначением является кража средств.

Buhtrap распространяется с помощью внедренного в новостные ресурсы эксплойта для известной уязвимости 2018-го года, но только если жертва пользуется браузером Internet Explorer. Таким образом, основным действенным способом защиты является своевременное обновления ПО Internet Explorer и ОС Windows. Распространяются трояны через фишинговые письма близкого к бухгалтерской тематике содержания: «отчет за период» и т.д.

Еще один инцидент связан с компрометацией пакистанского правительственного сайта кейлоггером и JS-фреймворком Scanbox (широко распространенный в 2014-2015 годах) для сбора данных пользователей сайта и отправки их злоумышленникам. Администрация сайта не сразу отреагировала на сообщение исследователей о заражении, сайт долго оставался скомпрометированным.

В данном случае риск можно было бы легко устранить периодическим сканированием кода или применением WAF-решения. Обнаружить заражение исследователям удалось по подозрительным данным телеметрии. Выявление аномалий в трафике и других параметрах активности ресурса является одним из наиболее действенных способов обнаружения угроз, так же с этой целью может быть применен целый ряд методов и решений – дополнительные консультации можно получить у экспертов группы компаний Angara.

В течение года неоднократно наблюдались атаки вымогателем Sodinokibi (или REvil, Sodin), который является классическим шифровальщиком. Он удаляет резервные копии в системе и шифрует файлы, после чего требует выкуп в биткойнах. Распространяется он в основном по электронной почте.[12]

В марте крупной кибератаке Ransomeware LockerGoga подверглась промышленная компания Norsk Hydro. Атака частично вывела из строя почти всю инфраструктуру компании и системы управления производственными процессами, которые были переведены на ручной режим до восстановления систем. Благодаря своевременности и полноценности процедур резервного копирования, работа организации была достаточно быстро восстановлена.

Утечке может послужить не только слабая защита информации в компании, но и плохо проработанная схема общения с подрядными организациями и их недостаточная защита. Около полумиллиарда записей данных пользователей Facebook было скомпрометировано благодаря их некорректному хранению компанией-подрядчиком.

Информация о некоторых проектах ФСБ также оказалась в свободном доступе по аналогичной причине.

В начале года был отмечен пик атак шифровальщика Shade/Troldesh на российские предприятия. Для вхождения в инфраструктуру злоумышленники использовали фишинговые рассылки от имени известных брендов, распространяемые IoT-устройствами — использовались любые устройства IoT, поддерживающие протокол SMTP, например, модемы, маршрутизаторы, системы «умный» дом и др.[13]

Крупная атака произошла на лэптопы, стационарные компьютеры Asus и утилиту Asus Live Update для обновлений BIOS и ПО. Атака заключалась во внедрении в легитимную утилиту бэкдора и распространении ее через официальные каналы. Зараженная утилита, по некоторым оценкам, распространилась почти на 1 млн устройств.

Стоит упомянуть о некоторых громких уязвимостях 2019 года. Они, в частности, были найдены в стандарте WPA3. Это даже породило небольшое противостояние исследователей и разработчиков стандарта.

Протокол WPA2 подвержен атаке Key Reinstallation Attack (KRACK): злоумышленник определенным образом заставляет жертву переустановить ключ шифрования в Wi-Fi-соединении с точкой доступа и таким образом может подслушать и использовать в своих целях новый ключ. Протокол WPA3 призван устранить уязвимость протокола WPA2 к KRACK-атаке за счет алгоритма DragonFly, разработанного Wi-Fi Alliance, но исследователи Мати Ванхоф и Эяль Ронен обнаружили в нем уязвимости, названные DragonBlood, делающие KRACK-атаку возможной. И хотя первая волна уязвимостей была устранена Wi-Fi Alliance, те же исследователи обнаружили новые «слабые» места в алгоритме.

В процессорах Intel была обнаружена критическая уязвимость технологии многопоточности, а точнее класс уязвимостей Microarchitectural Data Sampling (MDS), которые позволяют получить доступ к любой информации из кэша процессора и таким образом перехватить любые данные пользователя. Механизмом защиты является отключение функции Hyper-Threading или применение соответствующего пакета исправлений, что влечет снижение производительности до 40% и приносит прямой финансовый ущерб компаниям в виде издержек на оборудование.[14]

Впервые широко проявилась уязвимость под названием Simjacker, позволяющая с помощью определенным образом сформированного SMS-сообщения получить данные о геолокации мобильного устройства, отключить SIM-карту и выполнить другие вредоносные действия.

При всем многообразии вредоносного ПО, основными механизмами и «слабыми» местами, допускающими проведение успешных кибератак, являются:

- отсутствие своевременных обновлений ПО и операционной среды;

- отсутствие базовых средств защиты;

- отсутствие проверки людей, выдающих себя за специалистов, излишняя доверчивость;

- отсутствие кибергигиены, которая заключается в регулярной смене паролей, проверке подозрительных ссылок, документов или сайтов и т.д.

Применение полноценной эшелонированной системы безопасности, включая защиту сети, серверов и баз данных, АРМ и IoT-оборудования, создание внешнего и внутреннего периметров, применение шифрования и других средств защиты, мониторинг и работа с инцидентами, регулярный анализ эффективности системы безопасности и обучение персонала — это важнейшие шаги, которые значительно снизят риски компрометации для компании и ее данных. Но зачастую утечки происходят с ресурсов, на которых не используются даже базовые методы защиты.

В случае продуманного применения механизмов защиты, соответствующих типам защищаемых данных, можно снизить риски даже при успешных кибератаках, например, уменьшить объем критичных данных, которые злоумышленники смогут получить в случае взлома внутренних систем. [15]

В случае произошедшей утечки лучше сразу ее признать и принять меры по снижению последствий, предупредить пользователей и инициировать смену паролей, обновление учетных данных. Также важно формировать адекватное отношение к социальному мошенничеству.

Глава 2. Разработка правил расследования инцидентов информационной безопасности предприятия

2.1 Анализ рисков и принципы информационной безопасности предприятия

Предприятия – наиболее многочисленные структуры, в которых создается наибольший объем (количество) информации, содержащей государственную и конфиденциальную тайну.[16] В них проводится конкретная и разнообразная работа по защите информации. Система информационной безопасности предприятия должна базироваться на следующих принципах:

Профилактика возможных угроз. Необходимо своевременное выявление возможных угроз безопасности предприятия, анализ которых позволит разработать соответствующие профилактические меры.

Законность. Меры по обеспечению безопасности разрабатываются на основе и в рамках действующих правовых актов. Локальные правовые акты предприятия не должны противоречить законам и подзаконным актам.

Комплексное использование сил и средств. Для обеспечения безопасности используются все имеющиеся в распоряжении предприятия силы и средства. Каждый сотрудник должен, в рамках своей компетенции, участвовать в обеспечении безопасности предприятия. Организационной формой комплексного использования сил и средств является программа (план работ) обеспечения безопасности предприятия.

Координация и взаимодействие внутри и вне предприятия. Меры противодействия угрозам осуществляются на основе взаимодействия и координации усилий всех подразделений, служб предприятия, а также установления необходимых контактов с внешними организациями, способными оказать необходимое содействие в обеспечении безопасности предприятия.

Организовать координацию и взаимодействие внутри и вне предприятия может служба безопасности (СБ) предприятия (либо руководитель предприятия, если СБ в организации нет).

Сочетание гласности с секретностью. Доведение информации до сведения персонала предприятия и общественности в допустимых пределах мер безопасности выполняет важнейшую роль — предотвращение потенциальных и реальных угроз.

Компетентность. Сотрудники должны решать вопросы обеспечения безопасности на профессиональном уровне, а в необходимых случаях специализироваться по основным его направлениям.

Экономическая целесообразность. Стоимость финансовых затрат на обеспечение безопасности не должна превышать тот оптимальный уровень, при котором теряется экономический смысл их применения.

Плановая основа деятельности. Деятельность по обеспечению безопасности должна строиться на основе комплексной программы обеспечения безопасности предприятия, подпрограмм обеспечения безопасности по основным его видам (экономическая, научно — техническая, экологическая, технологическая и т. д.) и разрабатываемых для их исполнения планов работы подразделений предприятия и отдельных сотрудников.[17]

Системность. Этот принцип предполагает учет всех факторов, оказывающих влияние на безопасность предприятия, включение в деятельность по его обеспечению всех сотрудников, использование всех сил и средств.

Для предотвращения инцидентов информационной безопасности, следует придерживаться следующих рекомендаций.

Большинство кибер-атак увенчались успехом только лишь потому, что их жертвы ослабили свой уровень защиты. Вложения в электронной почте, зараженные вредоносными программами, успешно выполняли свои разрушительные действия, потому что, например, получатель не обращал на них должного внимания.

Большинство мошеннических писем можно обнаружить довольно легко – вам просто нужно потратить лишнюю секунду на поиск сигнальных признаков подделки. Вы можете узнать подробнее о признаках мошеннических писем в нашей статье по предотвращению фишинговых атак.

Но вам следует быть осторожными не только при работе с электронной почтой. Вы также должны обратить внимание на SMS-сообщения, социальные сети и приложения для смартфонов.

Чтобы действовать более осознанно, вам также нужно быть лучше информированным, иначе вы не будете знать, что искать и на что обращать внимание.

Блог Panda Security – это отличный ресурс для изучения проблем информационной безопасности, которые актуальны для вас. Заходите к нам хотя бы раз в неделю, чтобы узнать, что происходит и как лучше защитить себя от вредоносных программ и кибер-преступников.[18]

Приложения для смартфонов невероятно полезны, но некоторые из них собирают гораздо больше персональных данных, чем вы думаете. Например, действительно ли приложение Блокнот для своей работы нуждается в том, чтобы постоянно знать ваше местоположение? Вам действительно нужно поделиться всем списком контактов с приложением для фотографий? А что происходит с этими данными после того, как приложения соберут их?

Везде, где это возможно, вы должны ограничить объем данных, которыми Вы делитесь с приложениями. Используйте встроенные средства контроля конфиденциальности вашего телефона, чтобы максимально ограничить доступ к данным – это предотвратит раскрытие или неправильное использование вашей личной информации.

Поскольку многие приложения для смартфонов являются бесплатными, то они вынуждены находить другие способы для заработка. Зачастую они прибегают к продаже данных о вашем местоположении (см. выше) или обмену другой личной информацией с маркетинговыми агентствами и рекламодателями. А иногда мошенники будут скрывать вредоносные программы в "бесплатных" приложениях, чтобы обманным путем заставить вас установить их.

Платные приложения стоят денег (очевидно!), но они также менее склонны к тому, чтобы красть вашу информацию. Подумайте о покупке платных версий ваших любимых приложений. Мало того, что ваш телефон будет немного более безопасным, но разработчики также смогут позволить себе продолжать улучшать сервис, который они предоставляют.[19]

Наконец, следует принять соответствующие меры, чтобы ваши компьютеры и мобильные устройства были должным образом защищены от кибер-преступников. Многие люди принимают решения быть более спонтанными и беззаботными в новом году, но это никогда не бывает хорошей идеей, когда речь заходит о безопасности данных.

Начните свой новый год правильно, загрузив бесплатную пробную версию антивируса Panda Dome, и держите хакеров подальше от вашего дома.

2.2 Разработка правил расследования инцидентов информационной безопасности предприятия

На сегодняшний день практически любая компания хотя бы раз сталкивалась с инцидентами в области информационной безопасности (ИБ). Согласно ГОСТ Р ИСО/МЭК 18044 под инцидентом безопасности понимается событие, являющееся следствием одного или нескольких нежелательных или неожиданных событий ИБ, имеющих значительную вероятность компрометации бизнес-операции и создания угрозы ИБ.

Инциденты могут являться следствием халатных действий сотрудников или же результатом деятельности киберпреступников. Примерами инцидентов являются: кража конфиденциальной информации, отказ в обслуживании бизнес-приложений, искажение ключевых информационных активов, нарушение требований действующего законодательства и т.д.[20]

В рамках данной статьи будут рассмотрены некоторые примеры использования специализированных средств, позволяющих автоматизировать процессы выявления и последующего расследования инцидентов.

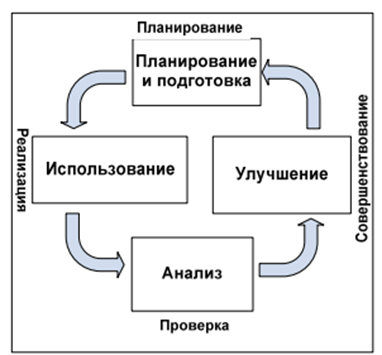

Согласно ГОСТ Р ИСО/МЭК 18044 процесс управления инцидентами ИБ может включать в себя четыре основных этапа (рис. 1):

- Планирование и подготовка (Plan and Prepare) – на данном этапе осуществляется разработка нормативных документов, направленных на формализацию процесса управления инцидентами;

- Использование (Use) – на данном этапе регистрируются события безопасности, а также принимается решение являются ли они инцидентами. Кроме этого здесь также осуществляется реагирование на выявленные инциденты;

- Анализ (Review) – этап, который предполагает определение причин возникновения инцидента и определение мер, которые позволят предотвратить подобные инциденты в будущем;

- Улучшение (Improve) – на последнем этапе реализуются изменения, которые позволят предотвратить появление подобных инцидентов в будущем.

Рисунок 2. Процесс управления инцидентами безопасности

Представленная модель управления инцидентами аналогична модели PDCA (Plan-Do-Check-Act), заложенной в основу систем менеджмента информационной безопасности, которая описана в международном стандарте ISO 27001. Как можно видеть из приведенной выше диаграммы процесс управления инцидентами ИБ должен начинаться с разработки соответствующего пакета документов.

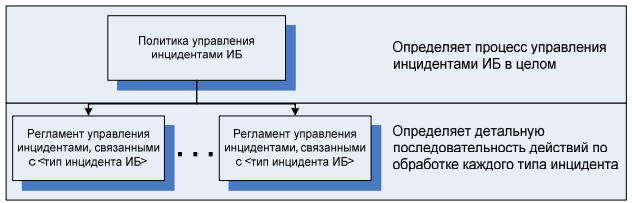

Как правило, для этого формируется политика управления инцидентами ИБ, которая определяет классификацию инцидентов, общий порядок реагирования на них, ответственность за реализацию данного документа и др.

На основе данной политики для каждого из видов инцидентов безопасности разрабатывается отдельный регламент, описывающий детальный порядок реагирования на различные виды инцидентов.

Рисунок 3. Структура документационного обеспечения по расследованию инцидентов безопасности

Небольшие и средние компании в большинстве случаев реализуют задачи по выявлению и расследованию инцидентов без использования специализированных средств, позволяющих автоматизировать данные процессы. В этом случае компании разрабатывают необходимые документы, относящиеся к первому этапу цикла управления инцидентами, а процесс выявления и анализа выполняется в ручном режиме.[21]

Для крупных компаний с территориально-распределенными автоматизированными системами эффективное управление инцидентами может быть реализовано только с использованием специализированных средств. Так, для автоматизации процесса выявления инцидентов могут использоваться решения класса SIEM (Security Information and Event Management), а расследование инцидентов может осуществляться более эффективно при условии применения средств класса network forensics. Ниже будут более подробно рассмотрены два этих класса решений.

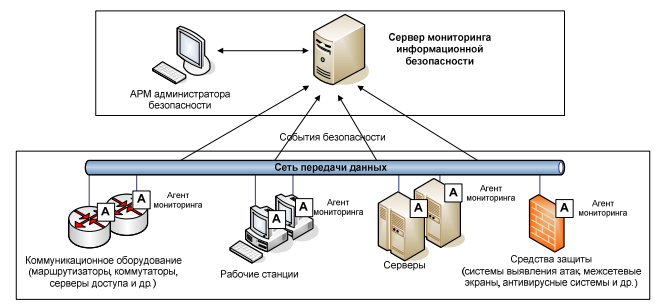

Для автоматизации процесса выявления инцидентов, которое осуществляется на этапе «Использование» соответствующего цикла управления, могут применяться системы мониторинга, состоящие из следующих компонентов:

• агенты мониторинга, предназначенные для сбора информации, поступающей от различных источников, включая средства защиты, общесистемное и прикладное ПО, телекоммуникационное оборудование и т.д.;

• сервер событий, обеспечивающий централизованную обработку информации о событиях безопасности, которая поступает от агентов. Обработка осуществляется в соответствии с правилами, которые задаются администратором безопасности. Именно эти правила позволяют определять инциденты на основе зафиксированных событий безопасности;

• хранилище данных, содержащее результаты работы системы, а также данные, полученные от агентов;

• консоль управления системой, позволяющая в реальном масштабе времени просматривать результаты работы системы, а также управлять её параметрами.

Типовая структура системы мониторинга информационной безопасности отображена на рис. 3, приведенном ниже.

Рисунок 4. Структура системы мониторинга информационной безопасности

В настоящее время наибольшее распространение получили следующие коммерческие системы мониторинга событий информационной безопасности: ArcSight, Cisco MARS, RSA Envision, NetForensics, NetIQ, Symantec, и др.

Необходимо отметить, что кроме коммерческих существуют также и бесплатные системы мониторинга с открытым кодом. Примером такой системы является продукт Prelude Universal SIM. Данный класс систем позволяет автоматизировать процесс сбора и анализа информации, поступающей из большого количества источников. Так, система может получать на входе десятки тысяч событий в секунду, а на выходе формировать список из десяти наиболее опасных инцидентов, на которые необходимо реагировать в первую очередь.[22] Обработать такой объем информации в ручном режиме практически невозможно.

Кроме этого, системы мониторинга также позволяют автоматизировать базовые функции реагирования на выявленные инциденты. Так, например, SIEM-система может проинформировать администратора безопасности о факте возникновения инцидента, а также запустить какое-то внешнее приложения для выполнения определенных задач. В ряде случаев после выявления инцидента средствами SIEM-системы возникает задача по его расследованию.

Основная цель расследования заключается в сборе доказательной базы, точной идентификации нарушителя и тех методов, которые были использованы для реализации инцидента. Для решения этой задачи часто оказывается недостаточно той информации, которая регистрируется агентами SIEM-системы, а также другими средствами защиты информации. Так, например, в случае выявления инцидента, связанного с утечкой конфиденциальной информации со стороны одного из сотрудников компании, может возникнуть задача по сбору и анализу дополнительной информации о тех действиях, которые совершал сотрудник до и после инцидента. Для решения этих задач могут использоваться решения класса «network forensics», которые позволяют автоматизировать процесс расследования, который относится к этапу «Анализ» цикла управления инцидентами.

Примерами таких решения являются средства защиты информации Дозор-Джет, NetWitness Next Gen и др. Несколько слов хотелось бы уделить решению NetWitness, поскольку оно обладает уникальными свойствами масштабируемости и может быть использовано в компаниях и предприятиях любого масштаба.

Netwitness NextGen реализует задачи по мониторингу сети с помощью трехкомпонентной архитектуры: декодер — концентратор — брокер. Декодер, это базовый компонент всей инфраструктуры Netwitness, который отвечает за сбор и хранение пакетов данных. Декодеры передают собранные данные концентраторам, которые в режиме реального времени объединяют метаданные для анализа и в свою очередь передают их в брокер — устройство, позволяющее в режиме реального времени получить полную картину работы сети для всего предприятия. Все компоненты Netwitness NextGen поставляются в виде программно-аппаратных комплексов (appliance’ов).[23]

Различные варианты платформы позволяют подобрать именно те компоненты продукта, которые соответствуют топологии конкретной сети и отвечают требованиям производительности каждой системы.

Анализ трафика в режиме реального времени позволяет отслеживать перемещение информации, контролировать потоки информации и не просто собирать доказательства нарушений, но и предотвращать возможные попытки передачи конфиденциальной информации.

В отличие от других предложенных на рынке продуктов для перехвата пакетов и мониторинга сети, NetWitness NextGen полностью «собирает» и нормализует сетевой трафик на каждом уровне модели OSI. При этом сбор и анализ информации осуществляется в реальном масштабе времени, чтобы максимально оперативно выявлять и реагировать на инциденты безопасности.

Необходимо отметить, что декодеры позволяют собирать и анализировать информацию со скоростью до 1 Гбит/с. NetWitness NextGen позволяет интегрироваться на уровне интерфейса с системами мониторинга информационной безопасности, например, с ArcSight ESM и RSA Envision.

Это позволяет создать на основе этих продуктов полноценный центр управления информационной безопасностью, обеспечивающий не только обнаружение, но и последующее расследование инцидентов безопасности.

На сегодняшний день всё больше и больше компаний сталкиваются с необходимостью повышения эффективности процесса обнаружения и расследования инцидентов информационной безопасности. Одним из возможных решений данной проблемы является разработка необходимых нормативных документов, а также использование специализированных средств класса SIEM и network forensics. Практика показывает, что реализация этих мер позволяет значительно снизить ущерб, который наносится компаниям в случае возникновения инцидентов безопасности.

Заключение

Информация универсальна и может передаваться между разнородными объектами: людьми и животными, биологическими объектами и техническими автоматами. Человечеством предприняты даже попытки передать информацию в адрес инопланетных цивилизаций.

Информация может существовать в виде: текста, рисунков, фотографий, чертежей, световых или звуковых сигналов, электрических и нервных импульсов, магнитных записей, жестов и мимики, запахов и вкусовых ощущений, ДНК-последовательностей и т.д.

Действия, выполняемые с информацией, называются информационными процессами. К ним относятся получение информации, ее хранение, передача, обработка, использование. Получение информации. Биологические объекты (растения, животные, вирусы и др.) и технические автоматы получают информацию об окружающем мире для принятия решений, способствующих продолжению своего существования.

Практически любая компания хоть раз сталкивалась с инцидентами в сфере информационной безопасности – это одно или несколько нежелательных или неожиданных событий, которые способствуют значительной вероятности компрометации бизнес-операций и создания серьезной угрозы ИБ. Классическими примерами считаются кражи персональных данных пользователей, искажение инфоактивов и различные нарушения требований законодательства.

Чаще всего проявляются, если пользователи в процессе авторизации получают отказ доступа. В данной группе инцидентов информационной безопасности (ИБ) выделяют несколько типов, создаваемых компьютерными и иными ресурсами: истощение и полное уничтожение ресурсов. Наиболее распространенные примеры: единовременный запуск сразу нескольких сеансов в рамках одной системы, передача данных в запрещенном формате в попытках вызвать различные нарушения или свести на «нет» их нормальную работу и т.д.

В случае продуманного применения механизмов защиты, соответствующих типам защищаемых данных, можно снизить риски даже при успешных кибератаках, например, уменьшить объем критичных данных, которые злоумышленники смогут получить в случае взлома внутренних систем.

В случае произошедшей утечки лучше сразу ее признать и принять меры по снижению последствий, предупредить пользователей и инициировать смену паролей, обновление учетных данных. Также важно формировать адекватное отношение к социальному мошенничеству.

Список использованных источников

- Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам. - Москва: Наука, 2018. - 552 c.

- Бабаш, А. В. Информационная безопасность (+ CD-ROM) / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2017. - 136 c.

- Безопасность России. Правовые, социально-экономические и научно-технические аспекты. Основы информационно-психологической безопасности: моногр. . - М.: Международный гуманитарный фонд "Знание", 2017. - 416 c.

- Безопасность ребенка. Информационный стенд. - М.: Сфера, Ранок, 2017. - 787 c.

- Васильков, А. В. Безопасность и управление доступом в информационных системах / А.В. Васильков, И.А. Васильков. - М.: Форум, 2015. - 368 c.

- Гафнер, В. В. Информационная безопасность / В.В. Гафнер. - М.: Феникс, 2018. - 336 c.

- Гришина, Н. В. Информационная безопасность предприятия. Учебное пособие / Н.В. Гришина. - М.: Форум, 2017. - 240 c.

- Девянин, П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах / П.Н. Девянин. - М.: Радио и связь, 2017. - 176 c.

- Ефимова, Л. Л. Информационная безопасность детей. Российский и зарубежный опыт / Л.Л. Ефимова, А С. А, Кочерга. - М.: Юнити-Дана, 2017. - 240 c.

- Информационная безопасность открытых систем. В 2 томах. Том 2. Средства защиты в сетях / С.В. Запечников и др. - Москва: СПб. [и др.] : Питер, 2017. - 560 c.

- Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Академия, 2018. - 336 c.

- Мельников, В.П. Информационная безопасность и защита информации / В.П. Мельников. - М.: Академия (Academia), 2017. - 282 c.

- Партыка, Т. Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2016. - 368 c.

- Партыка, Т.Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: ИНФРА-М, 2015. - 368 c.

- Рассел, Джесси Honeypot (информационная безопасность) / Джесси Рассел. - М.: VSD, 2018. - 686 c.

- Сальная, Л. К. Английский язык для специалистов в области информационной безопасности / Л.К. Сальная, А.К. Шилов, Ю.А. Королева. - М.: Гелиос АРВ, 2016. - 208 c.

- Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c.

- Федоров, А. В. Информационная безопасность в мировом политическом процессе / А.В. Федоров. - М.: МГИМО-Университет, 2017. - 220 c.

- Чипига, А. Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2017. - 336 c.

- Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В.Ф. Шаньгин. - М.: Форум, Инфра-М, 2017. - 416 c.

- Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. - М.: Академический проект, 2018. - 544 c.

-

Аутентификация. Теория и практика обеспечения безопасного доступа к информационным ресурсам. - Москва: Наука, 2018. - 552 c. ↑

-

Партыка, Т. Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2016. - 368 c. ↑

-

Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. - М.: Академический проект, 2018. - 544 c. ↑

-

Девянин, П.Н. Анализ безопасности управления доступом и информационными потоками в компьютерных системах / П.Н. Девянин. - М.: Радио и связь, 2017. - 176 c. ↑

-

Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В.Ф. Шаньгин. - М.: Форум, Инфра-М, 2017. - 416 c. ↑

-

Бабаш, А. В. Информационная безопасность (+ CD-ROM) / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2017. - 136 c. ↑

-

Мельников, В.П. Информационная безопасность и защита информации / В.П. Мельников. - М.: Академия (Academia), 2017. - 282 c. ↑

-

Гришина, Н. В. Информационная безопасность предприятия. Учебное пособие / Н.В. Гришина. - М.: Форум, 2017. - 240 c. ↑

-

Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Академия, 2018. - 336 c. ↑

-

Чипига, А. Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2017. - 336 c. ↑

-

Ефимова, Л. Л. Информационная безопасность детей. Российский и зарубежный опыт / Л.Л. Ефимова, А С. А, Кочерга. - М.: Юнити-Дана, 2017. - 240 c. ↑

-

Партыка, Т.Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: ИНФРА-М, 2015. - 368 c. ↑

-

Безопасность России. Правовые, социально-экономические и научно-технические аспекты. Основы информационно-психологической безопасности: моногр. . - М.: Международный гуманитарный фонд "Знание", 2017. - 416 c. ↑

-

Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c. ↑

-

Безопасность ребенка. Информационный стенд. - М.: Сфера, Ранок, 2017. - 787 c. ↑

-

Информационная безопасность открытых систем. В 2 томах. Том 2. Средства защиты в сетях / С.В. Запечников и др. - Москва: СПб. [и др.] : Питер, 2017. - 560 c. ↑

-

Федоров, А. В. Информационная безопасность в мировом политическом процессе / А.В. Федоров. - М.: МГИМО-Университет, 2017. - 220 c. ↑

-

Васильков, А. В. Безопасность и управление доступом в информационных системах / А.В. Васильков, И.А. Васильков. - М.: Форум, 2015. - 368 c. ↑

-

Гафнер, В. В. Информационная безопасность / В.В. Гафнер. - М.: Феникс, 2018. - 336 c. ↑

-

Рассел, Джесси Honeypot (информационная безопасность) / Джесси Рассел. - М.: VSD, 2018. - 686 c. ↑

-

Сальная, Л. К. Английский язык для специалистов в области информационной безопасности / Л.К. Сальная, А.К. Шилов, Ю.А. Королева. - М.: Гелиос АРВ, 2016. - 208 c. ↑

-

Гафнер, В. В. Информационная безопасность / В.В. Гафнер. - М.: Феникс, 2018. - 336 c. ↑

-

Партыка, Т.Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: ИНФРА-М, 2015. - 368 c. ↑

- Внеоборотные активы предприятия (Анализ эффективного использования внеоборотных активов организации)

- Проектирование организации (ОБЩАЯ ХАРАКТЕРИСТИКА ОРГАНИЗАЦИОННЫХ СТРУКТУР УПРАВЛЕНИЯ)

- Роль мотивации в поведении организации (Сущность мотивации и роль руководителя в ее осуществлении)

- Особенности реализации кадровой стратегии на различных стадиях жизненного цикла организации (Кадровая стратегия: принципы и особенности)

- «Интернет-маркетинговые решения для авиакомпании»

- Роль рекламы в современном маркетинге на примере киноиндустрии

- Общая характеристика оперативно-розыскных мероприятий *

- Право собственности граждан (Общая характеристика права собственности граждан)

- Защита права собственности (Эволюция понятия и видов имущественных прав)

- Психологические основы обеспечения профессионального обучения персонала

- Влияние информационных сетей на становление современного общества (Значение информационных сетей в современном обществе)

- Проектирование информационной системы “оптово-розничного склада”