Классификация угроз и атак на операционную систему (Краткое описание основных атак)

Содержание:

Введение

В данной курсовой работе рассматривается тема: «Классификация угроз и атак на операционную систему». Предметом для изучения данной темы является информационная защита информационных данных от несанкционированного доступа к ней.

Причинной для выбора данной темы стала тенденция постоянных развитий новых информационных технологий. Это приводит к тому, что информационная безопасность не только становится обязательной, но одной из характеристик информационных систем (ИС). Так как с развитием информационных систем, так же развивается интерес незаконного захвата конфиденциальных данных.

Мною рассмотрены классификация угроз и атак, основные виды воздействия несанкционированного доступа и технологии обнаружения атак.

При написании основной части работы опирался на мнение авторов Скиена С., Флёнов М.Е., Крис Касперский и использовал научные статьи и книги. В них описаны слабые стороны Web-Серверов, на что необходимо обратить внимание. Так же основные виды атак и угроз, которые применяются злоумышленниками и методы борьбы с ними.

Глава 1. Классификация атак

Множество программных средств защиты информации являются прикладными программами, и для них требуется поддержка операционной системы (ОС). Среда, в которой функционирует ОС, называется доверенной вычислительной базой (ДВБ)- ДВБ включает в себя большой набор элементов, обеспечивающих информационную безопасность: ОС, программы, сетевое оборудование, средства физической защиты и даже организационные процедуры[1].

Угрозы безопасности ОС классифицируют по различным аспектам их реализации

- По цели атаки.

- По принципу воздействия на операционную систему.

- По типу используемой злоумышленником уязвимости защиты.

- По характеру воздействия на операционную систему[2].

Угрозы безопасности ОС можно разделить по таким признакам, как: способ воздействий злоумышленника на ОС, используемые им средства атаки, объект атаки, принцип воздействия на объект атаки, состояние атакуемого объекта ОС на момент атаки. ОС подвергается следующим основным атакам:

- Удаленное проникновение (remote penetration). Атаки, которые позволяют удаленно управлять компьютером через сеть.

- Локальное проникновение (local penetration). Такая атака приводит к получению несанкционированного доступа к узлу, на котором она запущена.

- Удаленный отказ в обслуживании (remote denial of service). Атаки, позволяющие нарушить функционирование или перегрузить компьютер через Internet.

- Локальный отказ в обслуживании (local denial of service). Атаки, позволявшие нарушать функционирование или перегрузить ПК, на котором они реализуются.

- Сетевые сканеры (network scanners). Программы, анализируют топологию сети и обнаруживают сервисы, доступные для атаки на ПК.

- Сканеры уязвимостей (vulnerability scanners). Утилиты, ищущие уязвимости на узлах сети и могут быть использованы для атак.

- Взломщики паролей (password crackers). Программы, которые «подбирают» пароли.

- Анализаторы протоколов (sniffers). Программы, которые «прослушивают» сетевой трафик[1].

Если рассматривать механизмы атак, необходимо для понимания разделить по методам обнаружения этих атак, так же понимание принципов действий злоумышленников:

- Сбор информации

- Изучение окружения

- Идентификация топологии сети

- Определение роли узла

- Использование легальных каналов доступа к информации.

- Использование скрытых каналов доступа к информации.

- Создание новых каналов получения информации[7].

Классифицируются по характеру воздействия на ОС:

- пассивное

- активное

Пассивное воздействие на распределённую вычислительную систему (РВС) представляет некоторое влияние, не оказывающее прямого воздействие на работу системы. Но способное нарушить её политику безопасности. Отсутствие прямого влияния на работу РВС приводит к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить и примером служит типичное прослушивание канала связи в сети.

Воздействие на РВС, оказывающее непосредственное влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), нарушает политику безопасности.

Активными воздействиями могут быть почти все типы удалённых атак. Связано с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его действий в системе происходят небольшие изменения. При пассивном воздействии, не остается никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, и не повлечет за собой ни каких изменений)[2].

- нарушение функционирования системы (доступа к системе)

- нарушение целостности информационных ресурсов (ИР)

- нарушение конфиденциальности ИР

По этому признаку производится классификация, она и есть прямая проекция трех базовых разновидностей угроз — отказа в обслуживании, раскрытия и нарушения целостности.

Основная цель практически при любой атаке — получение несанкционированного доступа к информации. Существуют два варианта получения информации: искажение и перехват. Вариант перехвата информации приводит получение к ней доступа без возможности её изменения. Перехват информации приводит к нарушению её конфиденциальности. Прослушивание канала в сети — является примером перехвата информации. В этом случае происходит нелегитимный доступ к информации без возможных вариантов её подмены. Понятно, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Возможность подмены информации необходимо понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Получается, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером удалённой атаки для нарушения целостности информации, может послужить удалённая атака (УА) «Ложный объект РВС»[8].

По наличию обратной связи с атакуемым объектом:

- с обратной связью

- без обратной связи (однонаправленная атака)

Атакующий направляет некоторые запросы на атакуемый объект, от которых желает получить ответ. Поэтому, между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на различные изменения на атакуемом объекте. В этом суть удалённой атаки, происходящей при наличии обратной связи с атакующим объектом. Таких атаки более характерны для РВС.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

1.1 По условию начала осуществления воздействия

Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В РВС существуют три вида таких условных атак:

- атака по запросу от атакуемого объекта.

- атака по наступлению ожидаемого события на атакуемом объекте.

- безусловная атака[7].

Воздействие атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Эту атаку называют атакой по запросу от атакуемого объекта. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

Атака по наступлению события на атакуемом объекте. Атакующий постоянно наблюдает за состоянием ОС удалённой цели атаки и создает действие при создании конкретного события в этой системе. При этом атакуемый объект сам является инициатором начала атаки. Такое событие может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

Безусловная атака происходит немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следует, что атакующий есть инициатор начала атаки в данном случае.

Нарушение работоспособности ОС преследует другие цели, и получение атакующим противозаконного доступа к данным не предполагается. Его задача вывод из строя ОС на атакуемом объекте и отключение доступа для остальных объектов системы к ресурсам этого объекта. Атакой такого вида может служить УА «DoS-атака»[5].

1.2 По расположению субъекта атаки относительно атакуемого объекта

- межсегментное

- внутрисегментное

Некоторые определения:

Источник атаки (субъект атаки) — программа (возможно оператор), проводящая атаку и осуществляющая конкретное воздействие.

Хост (host) — ПК, являющийся элементом сети.

Маршрутизатор (router) — устройство, обеспечивающею маршрутизацию пакетов в сети.

Подсетью (subnetwork) это группа хостов, относящихся к части глобальной сети, отличающихся тем, что маршрутизатором для них выделен идентичный номер подсети. Можно утверждать, что подсеть есть логическое объединение хостов посредством маршрутизатора. Хосты находящиеся внутри одной подсети могут непосредственно взаимодействовать друг с другом, не задействовав при этом маршрутизатор.

Сегмент сети — сообщество хостов на физическом уровне.

Если смотреть точки зрения удалённой атаки важно взаимное нахождение субъекта и объекта атаки, то есть располагаются ли они в разных или в одинаковых сегментах. При внутрисегментной атаке, субъект и объект атаки находится в одном сегменте. При межсегментной атаки субъект и объект атаки располагается в разных сетевых сегментах. Этот классификационный признак предоставляет возможность судить о так называемой «степени удалённости» атаки[2].

Как правило, внутрисегментную атаку осуществить гораздо проще, чем межсегментную. Скажем так же, что межсегментная удалённая атака может нести, куда большую опасность, чем внутрисегментная. Связано с тем, что в случае межсегментной атаки объект её и непосредственно атакующий может, располагаются на очень большом расстоянии, что может воспрепятствовать механизмов по отражению атаки.

1.3 По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие:

- физический

- канальный

- сетевой

- транспортный

- сеансовый

- представительный

- прикладной[3].

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, описывающий взаимодействие открытых систем (OSI), к которым относятся также и РВС. Каждый сетевой протокол обмена, также как и каждую сетевую программу, приходится, так или иначе, спроецировать на эталонную 7-уровневую модель OSI. Эта многоуровневая проекция предоставляет возможность описать в терминологиях модели OSI использующиеся в сетевом протоколе или программе функции. УА — сетевая программа, правильнее рассматривать её как проекцию на эталонную модель ISO/OSI.

Рассмотрены основные понятия и классификации в отличиях характеристик атак. Так же охарактеризовано поведения хакеров при попытках воздействия и совершения незаконных действий.

Глава 2 Краткое описание основных атак

Сетевая атака - действие, задача которого является захват контроля (повышение прав) над удалённой (локальной) вычислительной системой, либо её дестабилизация, либо отказ в обслуживании, а также получение данных пользователей от этой удалённой (локальной) вычислительной системы[6].

На данный момент выделяют следующие атаки: mailbombing, переполнение буфера, использование специализированных программ (вирусов, снифферов, троянских коней, почтовых червей, rootkit-ов и т.д.), сетевая разведка, IP-спуфинг, man-in-the-middle, инъекция (SQL-инъекция, PHP-инъекция, межсайтовый скриптинг или XSS-атака, XPath-инъекция), отказ в обслуживании (DoS- и DDoS- атаки), phishing-атаки. Рассмотрим каждую из них.

Mailbombing. Эта атака заключается в том, что на почтовый ящик посылается большое количество писем пользователя. Такая атака вызывает отказ работы почтового ящика или даже всего почтового сервера. Может проводиться любым немного подготовленным хакером. Обычным примером программы, с его помощью можно сделать подобную атаку- The Unabomber. Необходимо знать адрес сервера, позволяющего анонимно отправлять почтовые сообщения, и адрес пользователя, которому эти сообщения предназначены. Число писем, которое возможно отослать для этой программы равно 12 разрядному числу.

Представлены способы защиты от данной атаки:

-

- Передавать адрес электронной почты необходимо только проверенным источникам.

- В качестве преграды для mailbombing-а может быть и Web-сайт провайдера, зачастую настраиваемый таким образом, чтобы он автоматически проверял на почтовые атаки. В большинстве случаев они определяются сервером посредством сравнения исходных IP-адресов входящих сообщений. При большом количестве сообщений от одного адреса превышает какие то разумные пределы, после этого они автоматически поступают в Recycle Bin на сервере[7].

Переполнение буфера (buffer overflows). Такая атака на переполнение буфера опирается на поиске программных или системных уязвимостей, способных вызвать нарушение границ памяти и аварийно завершить приложение или выполнить произвольный бинарный код от имени пользователя, под которым непосредственно работала уязвимая программа. В случае, когда программа работает под учетной записью администратора, то эта атака может получить полный контроль над ПК, на котором работает данная программа.

Реализации атаки требует решения двух подзадач:

-

- Подготовка кода, который будет выполняться в контексте привилегированной программы.

- Изменение последовательности выполнения программы с передачей управления подготовленному коду.

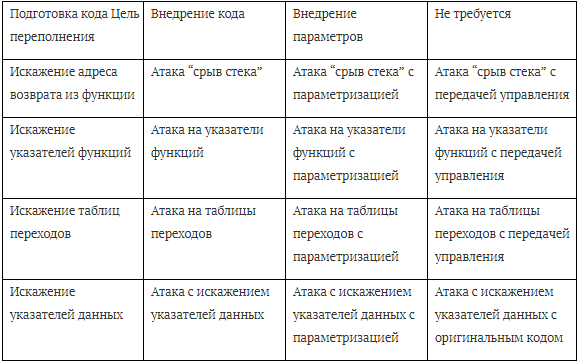

Классификация атак по переполнению буфера представлена в таблице.

Таблица 1 Классификация атак по переполнению буфера

Исходя из подзадач, реализацию которых необходимо атаке, выделяют некоторые способы борьбы с атаками такого типа:

-

- Корректировка исходных кодов программы для устранения уязвимостей. Переполнение буфера возможно, из-за неправильного алгоритма работы программы, когда ею не предусматривает проверок по переполнению границы буферов. Возможно установка специальных утилит автоматического поиска уязвимостей в исходном коде программы. Эти методы и средства обеспечивают более защищенные программы, но не решают проблему, а лишь делают минимальным число уязвимостей по переполнению буфера. Такой подход направлен непосредственно на разработчиков программного обеспечения и не может быть инструментом конечного пользователя или системного администратора.

- Применение неисполнимых буферов. Заключается в запрете исполнения кода в сегментах данных и стека, т.е. параметры сегментов данных и стека содержат только атрибуты записи и чтения, но не исполнения. Но ограничение на исполнение данных приводит к проблеме несовместимости. Выполняемый стек нужен для работы многим программам, так как на его основе генерируется код компиляторами, реализуются системные функции ОС, реализуется автоматическая генерация кода. Защита с использованием неисполнимых буферов исключит только атаки с внедрением кода, но не решит проблему с другими видами атак.

- Применение проверок выхода за границы. Данного метод основывается на выполнение проверок выхода за границы переменной при каждом обращении к ней. Это предотвращает возможные атаки по переполнению буфера и полностью исключает само переполнение. Но у этого метода существует недостаток - большое (до 30 раз) снижение производительности программы.

- Применение проверок целостности. Это решение получено благодаря проекту Synthetix. Цель Synthetix - специализация кода для увеличения производительности ОС. Но необходимо ввести понятие так называемого квази-постоянства (Quasi-invariant), т.е. состояния среды, которое неизменно в определенных рамках. Такое квази-постоянство может устранить ряд избыточного кода проверки реализации различных условий. В этом проекте реализован некий набор утилит, который обеспечивает контроль и защиту квази-постоянных состояний среды. К ним относятся StackGuard и PointGuard.

Использование специализированных программ. Персональные компьютеры конечных пользователей уязвимы для вирусов и троянских коней. Вирусами называются программы, имеющие вредоносный характер, внедряющиеся в другие программы для реализации определенной нежелательной функции. Примером является вирус, который прописывается в файле command.com (главном интерпретаторе систем Windows) и уничтожает другие файлы, аналогично заражает все найденные им версии command.com[7].

"Троянский конь" - это не программная вставка, а реальная программа, выглядящая как полезное приложение, но при запуске несет вредоносную роль. Обычно "троянский конь" является программа, имеющая вид простой игры для рабочей станции пользователя. Пока пользователь играет в игру, программа направляет свою копию по электронной почте каждому контакту, занесенному в адресную книгу. Абоненты, получившие по почте игру, вызывают ее дальнейшее распространение[2].

Сниффер пакетов представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер перехватывает все сетевые пакеты, передающиеся через определенный домен. Сейчас снифферы работают в сетях на вполне законном основании. Их задача диагностика неисправностей и анализа трафика. Но некоторые сетевые приложения передают данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.), с помощью сниффера можно изъять полезную, а иногда и конфиденциальную информацию (имена пользователей и пароли).

Перехват имен и паролей создает большую опасность, зачастую пользователи применяют один и тот же логин и пароль для множества приложений и систем. Основная часть пользователей обычно имеют один пароль для доступа ко всем ресурсам и приложениям. Если приложение работает в режиме клиент/сервер, а аутентификационные данные передаются по сети в читаемом текстовом формате, эту информацию с большой вероятностью можно использовать для доступа к другим корпоративным или внешним ресурсам[3].

Rootkit - программа или набор программ для скрытия следов присутствия хакера или вредоносной программы в системе. В большинстве случаев из реализаций современных rootkit прячутся от пользователя файлы, папки и ключи реестра, скрывать запущенные программы, системные службы, драйверы и сетевые соединения. Хакеру доступно создавать файлы и ключи реестра, запускать программы, работать с сетью обнаружения этой активности администратором. Так же, rootkits могут скрывать сетевую активность с помощью модификации стека протоколов TCP/IP.

Способы борьбы с такими видами атак:

- Антивирусных средств и регулярное обновление их сигнатур. Решает проблему с троянскими программами, вирусами, почтовыми червями, но не поможет от снифферов и rootkit-ов.

- Шифрование передаваемых данных. Не решает полностью проблему снифферов, но противник перехватывает данные, закрытые для свободного чтения.

- Использование утилит антиснифферов (Например, AntiSniff или PromiScan).

- Использование межсетевых экранов.

- Использование антируткитов.

Сетевая разведка. Сетевой разведкой является сбор информации о сети при помощи общедоступных данных и приложений. При реализации атаки сети хакером, пытается получить все возможную информации о ней. Сетевая разведка реализуется в форме запросов DNS, эхо-тестирования (ping sweep) и сканирования портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование (ping sweep) адресов, раскрытых с помощью DNS, позволяет увидеть, какие хосты реально работают в данной среде. Получив список хостов, хакер использует средства сканирования портов, для составления полного списка услуг, поддерживаемых этими хостами. Так же, хакер анализирует характеристики приложений, работающих на хостах. В результате добывается информация, которую можно использовать для взлома[4].

Способы борьбы с данной атакой:

- Отключение эхо ICMP и эхо-ответ на периферийных маршрутизаторах. Но при этом будет потеря данных требуемых для диагностики сетевых сбоев.

- Реализация систем обнаружения вторжений (IDS).

IP-спуфинг. IP-спуфинг происходит, когда хакер, находящийся внутри офиса или вне его выдает себя за обычного авторизованного пользователя. Это можно сделать двумя способами. Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, разрешённому доступ к нужным сетевым ресурсам. Атаки IP-спуфинга обычно бывают отправной точкой для основных атак.

В основном IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в поток данных, передаваемых между клиентским и серверным приложением или по каналу связи между одно ранговыми устройствами. Для двусторонней связи хакеру необходимо изменить все таблицы маршрутизации, и направить трафик на нужный IP-адрес. Так же зачастую хакеры, не получают ответ от приложений, в случае главной задачи получение от системы важного файла.

В случае если хакеру удается изменить таблицы маршрутизации и перенаправить трафик на нужный IP-адрес, хакер получит все пакеты и сможет отвечать на них так, будто он является обычным пользователем имеющий санкционированный доступ.

Угрозу спуфинга не возможно полностью устранить, но возможно усложнить процесс с помощью следующих мер:

1. Контроль доступа. Очень простой способ предотвращения IP-спуфинга, который состоит в нужной настройке управления доступом. Для снижения эффективность IP-спуфигна, правильно настройте контроль доступа на отсечение всего трафика, приходящего из внешней сети с исходным адресом, он должен располагаться, где то внутри вашей сети. В случае санкционированными могут быть и некоторые адреса внешней сети, тогда данный метод уже становится неэффективным.

2. Фильтрация RFC 2827. Можете пресечь успешные попытки спуфинга сторонних сетей пользователями вашей сети (и стать добропорядочным "сетевым гражданином"). Необходимо отбраковывать все возможный исходящий трафик, исходный адрес не является одним из IP-адресов вашей организации. Данный принцип фильтрации, известный под именем "RFC 2827", может делать и провайдер. Конечный итог отбраковывается весь трафик, не имеющий исходного адреса.

- Криптографическая аутентификация.

Атака принципа man-in-the-middle. Такая атака типа Man-in-the-Middle хакеру необходим доступ к пакетам, передаваемым по сети. Необходимый доступ к всевозможным пакетам, передаваемым от провайдера в абсолютно любую другую сеть, может получить нужный сотрудник этого провайдера. Для атак такого типа зачастую используются снифферы пакетов, транспортные протоколы и необходимые протоколы маршрутизации. Атаки делаются с целью кражи необходимой информации, перехвата текущей сессии для получения необходимого доступа к частным сетевым ресурсам, так же анализа трафика и получения информации о сети и всех ее пользователях, так же проведения атак типа DoS, изменения передаваемых данных и нужного ввода несанкционированной информации в сетевые сессии.

Принципы борьбы с данной атакой:

- Использование шифрования данных

SQL-инъекция. SQL-инъекция – это атака, при которой изменяются некоторые параметры SQL-запросов к базе данных. На выходе запрос приобретает непосредственно иной смысл, и при недостаточной фильтрации всех входных данных будет способен не только сделать нужный вывод конфиденциальной информации, но и изменить/удалить необходимые данные[4].

Способы защиты от атаки такого типа (используются исключительно администраторами ресурсов):

- При целых и дробных величин, перед их использованием в запросе необходимо привести данную величину к нужному типу.

$id=(int)$id; $total=(float)$total;

Взамен этого можно вставить систему слежения за этим тестированием на SQL инъекцию.

if((string)$id<>(string)(int)$id) {

die('ops');

}

- Для строковых параметров, которые не используются в like, regexp и другие, экранируем кавычки.

$str=addslashes($str);

или, лучше,

mysql_escape_string($str)

- В строках, которые будут использоваться внутри like, regexp и тд, нужно так же заэкранировать все специальные символы, использующихся в этих операторах, при необходимости.

PHP-инъекция. PHP-инъекция - очередной способ взлома веб-сайтов, работающий на PHP. Его смысл в том, чтобы внедрить специально необходимый сформированный злонамеренный сценарий в определённый код веб-приложения на нужной серверной стороне сайта, что обычно приводит к выполнению произвольных команд.

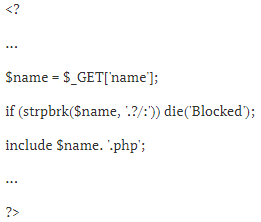

Примеры борьбы с данной атакой (используются исключительно администраторами ресурсов):

- Обязательно проверять, не содержит ли переменная $name не нужные посторонние символы:

Рисунок 1

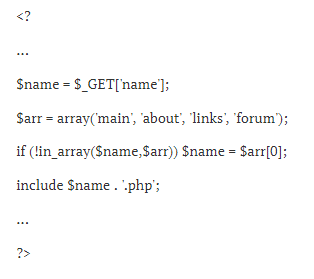

- Так же удостоверится, что $name присвоено только одно из допустимых значений:

Рисунок 2

Межсайтовый скриптинг или XSS-атака. XSS атака - называется атака на уязвимость, находящаяся на сервере. Позволяет внедрить в генерируемую сервером HTML-страницу необходимый произвольный код. В нем может быть вообще все что возможно и передавать тот самый код в качестве значения переменной. Фильтрация по ней не работает, то есть сервер вообще не проверяет данную переменную на наличие в ней допустимых запрещенных знаков –, <, >, ’, ”. Необходимое значение данной переменной всегда передается от генерируемой HTML-страницы на сервер в скрипт, так же ее вызвавший путем отправки запроса.

После начинается самое интересное для хакера. РНР-скрипт в ответ на этот запрос генерирует HTML-страницу, и в ней отображаются значения нужных хакеру переменных, и передает данную страницу на браузер хакеру.

Простым языком, XSS атака – это атака при помощи уязвимостей на сервере на персональные компьютеры клиентов.

XSS атака зачастую используется для кражи. В них находится информация о сессии посещения пользователем сайтов, что и бывает необходимым хакерам для перехвата управления персональными данными пользователя на сайте в пределах, пока сессия не будет закрыта сервером, на котором непосредственно размещен сайт. Так же в Cookies хранится зашифрованный личный пароль, под которым данный пользователь входит на сайт, и при наличии нужных утилит и желания хакерам не доставляет труда расшифровать этот пароль[2].

Далее опишем некоторые возможности XSS атак:

- Возможно, при открытии любой страницы вызвать открытие любого количества ненужных пользователю окон.

- Возможна полная переадресация на другой сайт.

- Так же возможна загрузка на компьютер пользователя скрипта с любым произвольным кодом (даже вредоносного) при помощи внедрения ссылки на исполняемый скрипт со стороннего сервера.

- Очень часто происходит кража личных данных с компьютера пользователя, кроме Cookies в качестве объекта кражи можно увидеть информацию о посещенных сайтах, о версии установленного браузера и операционной системе, находящиеся на компьютере пользователя, а так же IP-адрес компьютера пользователя.

- XSS атака может быть проведена не только через сайт, но и через уязвимости в используемом программном обеспечении. В связи с этим рекомендуется постоянно обновлять используемое программное обеспечение.

- Возможно проведение XSS атак с помощью использования SQL-кода.

Как видно из всего вышесказанного, есть множество возможностей у XSS атак. Хакеры могут овладеть вашей персональной информацией даже до получения всех паролей доступа к сайтам. К тому же XSS атака наносит неотъемлемый вред исключительно клиентским компьютерам, оставляя сервер в должном рабочем состоянии, и у администрации этих серверов зачастую, мало стимулов заморачиваться с защитой от этого вида атак.

Различают XSS атаки двух видов: активные и пассивные. В первом случае атаки вредоносный скрипт располагается на сервере и начинает свою вредоносную деятельность при загрузке любой страницы сайта в браузере клиента. А во втором виде атак скрипт не хранится на сервере, и свое вредоносное действие сможет выполнять только в случае любого действия пользователя, допустим, при нажатии на любую сформированную ссылку.

Способы борьбы с данным видом атак (используются исключительно администраторами ресурсов):

- Необходимо запретить включение напрямую параметров $_GET, $_POST, $_COOKIE в генерируемую HTML-страницу.

- Необходимо запретить загрузку всех произвольных файлов на сервер для избегания автоматической загрузки вредоносных скриптов.

- Абсолютно все загруженные файлы необходимо хранить в базе данных, а не в файловой системе[8].

XPath-инъекция. XPath-инъекция - очередной вид уязвимостей, принцип которого заключается во внедрении XPath-выражений в оригинальный запрос к базе данных XML. XPath (XML Path Language) – это язык, который нужен для произвольного обращения к необходимым частям XML документа. XML (eXtensible Markup Language) – это известный язык разметки, при помощи него создаются XML документы, имеющие древовидную структуру.

Способы борьбы с этой атакой (используются исключительно администраторами ресурсов):

- Проверка корректности. Вне зависимости от любого приложения, среды или языка необходимо выполнять следующие практические правила:

-Предполагайте, что абсолютно все вводимые данные сомнительны.

-Проверяйте не только тип всех вводимых данных, но и их формат, длину, диапазон и содержимое (например, такое простое регулярное выражение как if (/^"*^';&<>()/) обязано находить большинство подозрительных специальных символов).

-Проверяйте все данные, как на стороне клиента, так и на стороне сервера, так как проверку на стороне клиента очень легко перехитрить.

-Следуйте определенной последовательной [missing word] стратегии защищенности приложения, опираясь на передовой опыт разработки защищенных приложений.

-Тестируйте все приложение на возможные угрозы перед его выпуском.

2. Проверка данных на Web-сервере. Для защиты против XPath-внедрения и других форм внедрения кода нужно проверять все данные, непосредственно передаваемые от Web-сервера к службам системы хранения данных. Этот простой подход может быть зачастую хорош для тех приложений, которые, возможно, используют основанные на REST или SOAP XML-сервисы, но бывают случаи, когда может быть не возможен. Как всегда лучшим подходом будет разумное проектирование, начиная с дизайна и до полной реализации приложения[5].

Отказ в обслуживании (DoS- и DDoS- атаки). DoS, без сомнения, является очень известной формой атак. Кроме того, против атак подобного типа труднее всего воссоздать стопроцентную защиту. Даже среди хакеров атаки DoS считаются очень тривиальными, а их применение зачастую вызывает презрительные усмешки, так как для организации DoS требуется очень маленький объем знаний и умений. Но, именно простота ее реализации и огромный причиняемый вред системе привлекают к DoS очень пристальное внимание администраторов, отвечающих за сетевую безопасность.

Атаки DoS в принципе отличаются от атак других типов. Их цель неполучение доступа к вашей закрытой сети или получение из этой сети какой-либо информации. Атака DoS делает вашу сеть совершено недоступной для обычного использования при помощи превышения допустимых пределов функционирования сети, данной операционной системы или приложения.

При использовании некоторых серверных приложений (таких как Web-сервер или FTP-сервер) атаки DoS в основном заключаться в том, чтобы занять абсолютно все соединения, доступные для этих приложений и держать их в занятом состоянии, не допуская обслуживания обычных пользователей. При атаках DoS могут использоваться самые обычные Интернет-протоколы, например такие как TCP и ICMP (Internet Control Message Protocol). Большинство таких атак DoS опирается не на обычные программные ошибки или бреши в данной системе безопасности, а на общие слабости системной архитектуры. Некоторые атаки приводят к нулю производительность всей сети, переполняя ее нежелательными и ненужными пакетами или сообщая ложную информацию о состоянии сетевых ресурсов. Такой тип простых атак трудно предотвратить, так как для этого необходимо координация действий с провайдером. Если весь трафик, предназначенный для переполнения вашей сети, вовремя не остановить у провайдера, то на входе в сеть вы это сделать уже не сможете, так как вся полоса пропускания будет занята. Когда атака такого типа проводится одновременно через множество устройств, мы говорим о распределенной атаке DoS (DDoS - distributed DoS)[8].

Угроза атак типа DoS может снижаться тремя способами:

- Функции анти-спуфинга. Правильная конфигурация настройки функций анти-спуфинга на маршрутизаторах и межсетевых экранах поможет снизить риск DoS. Данные функции, как минимум, обязаны включать фильтрацию RFC 2827.

- Функции анти-DoS. Правильная конфигурация настройки функций анти-DoS на маршрутизаторах и межсетевых экранах сможет ограничить эффективность атак такого типа. Эти функции обычно ограничивают число полуоткрытых каналов абсолютно в любой момент времени.

- Ограничение объема трафика (traffic rate limiting). Организация имеет право попросить провайдера ограничить объем трафика. такой тип фильтрации позволяет ограничить весь объем некритического трафика, проходящего по данной сети.

Phishing-атаки. Phishing (фишинг) - процесс обмана или социальная разработка клиентов данной компании для последующего перехвата их идентификационных данных и передачи их конфиденциальной информации для преступного использования. Хакеры для нападения используют обычный spam или компьютеры-боты. При этом размер компании-жертвы, не имеет ни какого значения; зато качество личной информации полученной хакерами в результате нападения, имеет значение само по себе.

Приведем пример фишинг-атаки:

Обычный пользователь получает электронную почту от support@mybank.com (адрес - подменен) с темой сообщения "модификация защиты", в котором его просят перейти по адресу www.mybank-validate.info (имя домена принадлежит нападавшему, а не банку) и ввести его личной банковский PIN-код.

Способы защиты от данной атаки:

- Использовать проверенные интернет ресурсы и пути доступа к ним.

- Использовать антивирусные средства и постоянно обновлять их сигнатуры[6].

Эта область является наиболее развивающейся, так как происходит постоянное внедрение, как новых систем безопасности, так и обход этих самых систем. Несмотря на возможное применение комплексных мер по защите персонального компьютера, все же наиболее надежным способом защиты данного компьютера, это использование проверенных электронных ресурсов из проверенных источников. Можно сказать, что наибольшую защищенность от атак обеспечивает сам пользователь, соблюдая простые меры предосторожности.

Глава 2. Технологии обнаружения атак

Процесс обнаружения атак это процесс оценки подозрительных действий, которые могут происходить в корпоративной сети. Научным языком, обнаружение атак (intrusion detection) — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы[4].

Существует множество различных классификаций систем обнаружения атак, но самой распространенной является классификация по принципу реализации:

- host-based, обнаруживающие атаки, направленные на определенный узел сети.

- network-based, обнаруживающие атаки, направленные на всю сеть целиком или сегмент сети.

Системы обнаружения атак, контролирующие отдельный персональный компьютер, он собирает и анализирует информацию из журналов регистрации операционной системы и различных приложений (Web-сервер, СУБД и т.д.). По этому принципу функционирует RealSecure OS Sensor. Но в последнее время зачасту стали получать распространение системы, которые тесно интегрированные с ядром ОС, тем самым, предоставляя наиболее эффективный способ обнаружения нарушений политики безопасности. Такая интеграция может быть реализовано и иметь двоякий смысл.

Во-первых, возможность контролировать все системные вызовы ОС (так работает Entercept) или абсолютно весь входящий/исходящий сетевой трафик (так работает RealSecure Server Sensor).

Во-вторых, система обнаружения атак охватывает весь сетевой трафик напрямую с сетевой карты, минуя ОС, что позволяет значительно уменьшить зависимость от нее и тем самым в несколько раз повысить защищенность системы обнаружения атак[1].

Системы обнаружения атак уровня сети захватывают информацию из самой сети, точнее из сетевого трафика. Создаваться эти системы могут на обычных компьютерах (например, RealSecure Network Sensor), на специализированных компьютерах (например, RealSecure for Nokia или Cisco Secure IDS 4210 и 4230) или интегрированы в маршрутизаторы или коммутаторы (например, CiscoSecure IOS Integrated Software или Cisco Catalyst 6000 IDS Module). В первых двух случаях анализируемая информация собирается посредством захвата и анализа пакетов, используя только сетевые интерфейсы в беспорядочном (promiscuous) режиме. В последнем случае захват трафика осуществляется именно с шины сетевого оборудования.

Обнаружение атак требует обязательного выполнения одного из двух условий - или понимания возможно ожидаемого поведения контролируемого объекта системы или владение знаниями всех возможных атак и их модификаций. В первой ситуации используется технология обнаружения относительно аномального поведения, а во второй ситуации - технология обнаружения злоумышленного поведения или злоупотреблений.

Вторая технология заключается в написании атаки в виде шаблона или сигнатуры и поиска необходимого шаблона в контролируемом пространстве. Данная технология сильно похожа на обнаружение вирусов (антивирусные системы приходятся ярким примером системы обнаружения атак), т.е. система может найти все известные атаки, но не очень приспособлена для обнаружения только появившихся, еще неизвестных, атак. Подход, реализованный в подобных системах, чрезвычайно прост и поэтому на нем основаны практически все системы обнаружения атак. В основном все системы обнаружения атак основаны на сигнатурном подходе[2].

Достоинства системы обнаружения атак:

- Коммутация позволяет управлять как большими сетями, так и несколькими не очень большими сетевыми сегментами. На практике бывает очень трудно определить наиболее лучшее место расположения системы, обнаруживающей данные атаки в сетевом трафике. В большинстве случаев могут помочь специальные порты (span ports) на коммутаторах, но не всегда. При обнаружении атаки на уровне конкретного узла обеспечивает наиболее эффективную работу в коммутируемых сетях, это позволяет поместить системы обнаружения только на тех узлах, для которых необходимо.

- Системы сетевого уровня не требуют для каждого хоста устанавливать программное обеспечение системы обнаружения атак. Так как для обеспечения контроля всей сети количество мест, в которых установлены IDS не много, поэтому стоимость их использования в сети предприятия меньше, в отличие от стоимости использования систем обнаружения атак на системном уровне. Помимо этого, для контроля сетевого сегмента, нужен только один сенсор, вне зависимости от количества узлов в этом сегменте.

- Сетевой пакет, который ушел с компьютера хакера, уже невозможно вернуть назад. Системы, которые функционируют на сетевом уровне, применяют "живой" трафик для обнаружения атак в настоящем времени. То есть, хакеру не удается удалить следы своей нелегальной деятельности. Анализируемый трафик включает как информацию о методе атаки, так и информацию, возможную при идентификации хакера и доказательстве в суде. Поскольку многие хакеры очень хорошо знакомы с механизмами, применяемыми при системной регистрации, так же имеют понимание, как манипулировать всеми файлами для скрытия последствий своей деятельности, уменьшая эффективность систем, для которых необходима эта информация для обнаружения атак.

- Системы, работающие на уровне сети, находят подозрительные действия, и атаки которые происходят, в связи с этим обеспечивают наиболее быстрое уведомление и реагирование, по сравнению с системами анализирующие журналы регистрации.

Допустим, хакер, совершающий сетевую атаку методом "отказ в обслуживании" по принципу протокола TCP, может быть заблокирован системой обнаружения атак сетевого уровня, отправляющий TCP-пакет с установленным флагом Reset, находящийся в заголовке для остановки соединения с атакующим узлом, до вызова разрушения или даже повреждения атакуемого узла. В системах анализа журналов регистрации не могут распознать атаки до того момента, пока соответствующая запись в журнал и предпринимают ответные действия после сделанной записи. В следствии наиболее важные системы или те же самые ресурсы уже могут быть скомпрометированы или нарушена работоспособность ОС, которая требуется для запуска системы обнаружения атак на уровне узла. Всплывающие уведомления в реальном масштабе времени делают возможным быстро среагировать в соответствии с симптомами предварительно определенными параметрами. Диапазон этих реакций, возможно, изменять от разрешения проникновения в установленном режиме наблюдения для сбора информации об атаке и атакующем, до момента завершения атаки[4].

Системы обнаружения атак, работающие на сетевом уровне, не имеют зависимости от ОС, установленных в корпоративной сети. Они оперируют сетевым трафиком, при обмене всеми узлами в корпоративной сети. Любой системе обнаружения атак абсолютно все равно, какая ОС сгенерировала именно тот или другой пакет, в соответствие со стандартами, которые поддерживаются этой системой. Например, в одной сети могут работать одновременно ОС Windows 98, Windows NT, Windows 2000 и XP, Netware, Linux, MacOS, Solaris и т.д., но при условии, если они общаются между собой по протоколу IP. В этом случае совершенно любая из систем обнаружения атак, поддерживающая этот самый протокол, сможет обнаруживать атаки, которые направленные на эти ОС. Совместное использование систем обнаружения атак на уровне сети и уровне узла значительно повысит защищенность сети.

Зачастую сетевые системы обнаружения атак заменяют межсетевыми экранами, надеясь, что последние обеспечивают достаточно высокий уровень защищенности. Но не стоит забывать, что все межсетевые экраны - это обычные системы, основанные на правилах, по которым разрешают или запрещают прохождение трафика через них. Межсетевые экраны, построенные по технологии, поэтому не позволяет с уверенностью сказать, наличие атаки в контролируемом ими трафике или нет. Они лишь могут сделать вывод, соответствует ли этот трафик правилу или нет. Рассмотрим пример, МСЭ сконфигурирован именно так, чтобы блокировать абсолютно все соединения кроме TCP-соединений на 80 порту (то есть HTTP-трафик). Поэтому, любой трафик, проходящий через 80-ый порт, имеет законный характер с точки зрения МСЭ. Однако система обнаружения атак также контролирует и трафик, но ищет в нем только признаки атаки. Ее не заботит, для какого именно порта предназначен этот трафик. По умолчанию этот весь трафик для системы обнаружения атак является подозрительным. Поэтому, несмотря на это, система обнаружения атак производит работу с тем же источником данных, как и МСЭ, то есть с сетевым трафиком, они оба выполняют дополняющие друг друга функции. Например, HTTP-запрос "GET /../../../etc/passwd HTTP/1.0". Почти любой МСЭ дает разрешение прохождение данного запроса через себя. Но система обнаружения атак с легкостью обнаружит эту атаку и блокирует ее. Мало провести обнаружение атаки, - необходимо соответствующим образом отреагировать не нее. Поэтому варианты реагирования зачастую во многом определяют ту самую эффективность системы обнаружения атак.

Имеются следующие варианты реагирования:

- Уведомление на консоль (включая резервную) системы обнаружения атак или непосредственно на консоль интегрированной системы (межсетевого экрана).

- Звуковое оповещение об обнаружении атаки.

- Генерация управляющих набором последовательностей SNMP для систем сетевого управления.

- Генерация сообщения об совершаемой атаке по электронной почте.

Трассировка событий (event trace), это запись атак именно в той последовательности и с той скоростью, с которыми их совершал хакер. После администратор в любое время имеет возможность прокрутить (replay или playback) нужную последовательность событий с нужной скоростью (в реальном режиме времени, с ускорением или замедлением), для анализиза деятельности хакера. После сможем понять его квалификацию, используемые средства для совершения атаки и тд[4].

Программные средства анализа защищенности. В сетевые и информационные технологии вносятся изменения настолько быстро, что используемые статичные защитные механизмы, к которым имеют отношение и системы разграничения доступа, и межсетевые экраны, и системы аутентификации, имеют ограничения и во многих случаях не могут должным образом обеспечить эффективной защиты. Отсюда следует, необходимы динамические методы, которые должным образом позволяющие обнаруживать и оперативно предотвращать нарушения безопасности. Одной из технологий, применяемой для обнаружения нарушений, не идентифицируются при помощи моделей контроля доступа, это технология обнаружения атак.

Инструменты защиты информации на принципе методов построения систем обнаружения атак (СОА) принято условно делить на два класса:

- СОА на уровне сети производят анализ сетевого трафика. Преимущество сетевых СОА именно в том, что они производят идентификацию нападения за долго до достижения атакуемого узла. Данные системы проще для развертывания в больших сетях, так как они не требуют установки на платформы, используемые в организации, практически ни как не снижают производительности сети.

- СОА на уровне хоста производят анализ регистрационных журналов данной ОС или приложений. Они сделаны для работы под управлением конкретной ОС, что накладывает на них определенные ограничения. Применяя знание того, как именно должна себя "вести" ОС, средства, сделанные с учетом данного подхода, возможны, обнаружить вторжения, которые пропускают сетевые СОА[8].

Но зачастую это достигается очень высокой ценой, потому что постоянная регистрация, нужна для выполнения данного рода обнаружения, намного снижает производительность данного хоста. Данные системы довольно сильно загружают процессор и требуют более больших объемов дискового пространства для необходимости хранения журналов регистрации.

Анализ журналов регистрации - это один из первых реализованных методов обнаружения атак. Заключается в анализе журналов регистрации (log, audit trail), создаваемых ОС, прикладным ПО, маршрутизаторами и т. д. Записи журнала регистрации анализируются и интерпретируются данной системой обнаружения атак.

Уровень защищенности таких компьютерных систем от угроз безопасности определяется несколькими факторами. Определяющим факторов будет адекватность конфигурации системного и прикладного ПО, средств защиты информации и активного сетевого оборудования существующим рискам.

Для проведения активного аудита безопасности возможны, использованы специализированные программные средства, делающие обследование АС для выявления уязвимых мест (наличия "дыр") для несанкционированного вторжения, которые обеспечивают комплексную оценку степени защищенности против атак нарушителей. Специальные открытые и коммерческие средства анализа защищенности могут быстро проверить десятки и сотни территориально разнесенных узлов сети. Данные системы выявляют большое количество угроз и уязвимых мест информационной системы, так же позволяют сделать рекомендации администраторам безопасности в необходимом устранении[7].

Бывают методы автоматизации процессов анализа, защищенности.

Метод автоматизации процессов защиты строится на архитектуре консоль/менеджер/агент. Во все контролируемые системы обязательно устанавливается программный агент, делающий настройки ПО и совершает проверку их правильности, производит контроль целостности файлов, обеспечивает своевременность установки пакетов программных коррекций, а также совершает другие задачи по контролю защищенности АС. Менеджеры это центральные компоненты подобных систем. Они направляют управляющие команды всем агентам производящим контроль ими домена и сохраняют все данные, которые были получены от агентов в центральной базе данных. Администратор производит управление менеджерами при помощи графической консоли, при помощи которой позволяет выбирать, производить настройку и создавать все политики безопасности, делать анализ любых изменений состояния системы, делать ранжирование уязвимостей и т. п. Все нужные взаимодействия между агентами, менеджерами и управляющей консолью производиться должным образом по абсолютно защищенному клиент-серверному протоколу. Что бы провести активное тестирование механизмов защиты путем эмуляции действий хакера по совершению попыток сетевого вторжения в АС применяются сетевые сканеры, совершающие эмулирующие действия потенциальных нарушителей. В основе всей работы сетевых сканеров находится база данных, содержащая описание всех известных уязвимостей ОС, МЭ, маршрутизаторов и сетевых протоколов, а также алгоритмов осуществления попыток вторжения (сценариев атак). Такие сетевые сканеры Nessиs и Symantec NetRecon приходятся достойными представителями класса программных средств производящих анализ защищенности[8].

Программные средства для анализа защищенности так же можно поделить на два класса:

К первому принадлежат сетевые сканеры, которые называют средствами анализа защищенности сетевого уровня.

Ко второму классу относятся все другие рассмотренные тут средства, иногда называют средствами, анализа защищенности системного уровня.

Эти классы средств имеют как достоинства, так и недостатки, а на практике имеют взаимно дополнение друг друга.

Сетевые сканеры применяются, наиболее доступными и более широко используемыми средствами анализа защищенности. Главный принцип их функционирования заключается непосредственно в эмуляции действий потенциального хакера по осуществлению сетевых атак. Нахождение уязвимостей способом имитации возможных атак находится одним из наиболее эффективных способов анализа защищенности АС, он дополняет результаты анализа настроек и конфигураций по шаблонам, выполняемый локально с применение шаблонов (списков проверки). Сканер приходится необходимым инструментом в арсенале любого администратора безопасности АС.

Все сканеры могут обнаруживать сотни уязвимостей сетевых ресурсов, предоставляющих те или иные виды сетевых протоколов, они выделяют четыре основные задачи:

- Идентификацию доступных сетевых ресурсов;

- Идентификацию доступных сетевых служб;

- Идентификацию имеющихся уязвимостей сетевых служб;

- Выдачу рекомендаций по устранению уязвимостей.

В задачи сетевого сканера не входит функция выдачи рекомендаций по использованию найденных им уязвимостей для реализации сетевых атак на сетевые ресурсы. Все возможности сканера по сделанному анализу уязвимостей ограничены той информацией, могут предоставить ему доступные сетевые службы.

Сканер работает по принципу моделирования действий хакера, делающего анализ сети при помощи обычных сетевых утилит. В этом случае используются всем известные уязвимости сетевых служб, сетевых протоколов и ОС для проведения удаленных атак на системные ресурсы и делается документирование удачных попыток.

Количество уязвимостей в базах данных нынешних сканеров медленно, но очень уверенно приближается к 1000. Одним из наиболее продвинутых коммерческих продуктов этого класса является сетевой сканер NetRecon компании Symantec, база данных которого содержит около 800 уязвимостей UNIX, Windows и NetWare систем и постоянно обновляется через Web.

Преимущества сетевых сканеров. Для функционирования сетевого сканера необходим только один компьютер, имеющий сетевой доступ к анализируемым системам, поэтому в отличие от продуктов, построенных на технологии программных агентов, нет необходимости устанавливать в каждой анализируемой системе своего агента (своего для каждой ОС). Кроме того, сканеры являются более простым, доступным, дешевым и, во многих случаях, более эффективным средством анализа защищенности.

К недостаткам сетевых сканеров можно отнести большие временные затраты, необходимые для сканирования всех сетевых компьютеров из одной системы, и создание большой нагрузки на сеть. Кроме того, в общем случае трудно отличить сеанс сканирования от действительных попыток осуществления атак. Сетевыми сканерами также с успехом пользуются злоумышленники[2].

Средства анализа защищенности системного уровня выполняют проверки конфигурационных параметров ОС и приложений "изнутри". Такого рода системы зачастую строятся с применением интеллектуальных программных агентов. Это обусловлено тем, что системы анализа защищенности, построенные на интеллектуальных программных агентах, обладают следующими достоинствами: являются потенциально более мощным средством, чем сетевые сканеры. Обычно способны выполнять более сложные проверки и анализировать параметры ПО, недоступные сетевым сканерам, поскольку действуют изнутри. D анализ защищенности может планироваться по времени и выполняться одновременно на всех контролируемых компьютерах. Не оказывают большого влияния на пропускную способность сети; осуществляют шифрование (защита данных путем использования криптографических методов и гарантия невозможности чтения информации без знания секретного ключа) результатов проверок при передаче данных по сети.

Примером развитого средства анализа защищенности системного уровня рассматриваемого типа является автоматизированная система управления безопасностью предприятия ESM компании Symantec и System Scanner компании ISS. Система ESM построена на архитектуре консоль/менеджер/агент.

На сегодняшний день практически ни одна компания, использующая Интернет в связи с ИБ, не обходится без применения технологии VPN - виртуальной частной сети. В основе построения лежит следующая идея: если в глобальной сети есть два узла, которые хотят обменяться информацией, то для обеспечения конфиденциальности и целостности передаваемой по открытым каналам информации необходимо построить виртуальный туннель, доступ к которому должен быть затруднен всем возможным активным и пассивным внешним наблюдателям.

Под термином виртуальная частная сеть чаще всего понимается организация защищенных информационных потоков между объектами виртуальной сети, организованных через сети общего пользования[4].

При этом потоки данных локальной и общей сетей не должны влиять друг на друга. Термин виртуальная указывает на то, что соединение между двумя узлами сети не является постоянным и существует только во время прохождения трафика по сети. Объектами виртуальной корпоративной сети могут выступать объединения локальных сетей и отдельных компьютеров. Инфраструктура сети VPN моделируется на основе реальных каналов связи: выделенных линий - проводных линий, соединенных с провайдером, который обладает высокоскоростными магистральными каналами (оптоволоконными, спутниковыми, радиорелейными), объединенными в Интернет, или коммутируемых линий - обычных телефонных каналов. При этом реальная открытая сеть может служить основой для целого множества VPN, конечное число которых определяется пропускной способностью, открытых каналов связи позволяют организовать прозрачное для пользователей соединение локальных сетей, сохраняя секретность и целостность передаваемой информации с помощью шифрования. При этом при передаче по Интернет шифруется не только данные пользователя, но и сетевая информация - сетевые адреса, номера портов и т.д. Технология виртуальных частных сетей позволяет использовать сети общего пользования для построения защищенных сетевых соединений.

Технология VPN выполняет две основные функции: шифрование данных для обеспечения безопасности сетевых соединений и туннелирование протоколов.

Под туннелированием понимают безопасную передачу данных через открытые сети при помощи безопасного логического соединения, позволяющего упаковывать данные одного протокола в пакеты другого[4].

Защищенные потоки (каналы) виртуальной частной сети могут быть созданы между VРN:-шлюзами сети, VРN-шлюзами и VРN-клиентами, а также между VPN клиентами. Создание виртуальных защищенных каналов достигается за счет шифрования трафика и туннелирования протоколов между объектами VРN-сети. РN-шлюз - сетевое устройство, установленное на границе сети, выполняющее функции образования защищенных VРN-каналов, аутентификации и авторизации клиентов VPN-сети. VРN-шлюз располагается аналогично МЭ таким образом, чтобы через него проходил весь сетевой трафик организации. В большинстве случаев VPN-сеть для пользователей внутренней сети остается прозрачной и не требует установки специального программного обеспечения. РN- клиент - программное обеспечение (иногда с аппаратным акселератором), устанавливаемое на компьютеры пользователей, осуществляющих подключение к сети VРN (через VРN-шлюзы). VРN-клиент выполняет функции передачи параметров аутентификации и шифрования/дешифрования трафика.

В большинстве случаев необходимо одновременно обеспечить функционирование двух каналов - Internet и VPN. При этом можно использовать или различные физические линии связи, или одну. Однако стоимость эксплуатации одного канала связи для доступа к сети Internet и поддержки VPN обходится значительно ниже.

Программные средства обнаружения и отражения угроз. Это процесс осуществления атаки на АС включает три этапа. Первый этап, подготовительный, заключается в поиске предпосылок для осуществления той или иной атаки. На этом этапе ищутся уязвимости, использование которых приводит к реализации атаки, т.е. ко второму этапу. На третьем этапе атака завершается, "заметаются" следы и т. д. При этом первый и третий этапы сами по себе могут являться атаками.

Обнаруживать, блокировать и предотвращать атаки можно несколькими путями. Первый способ, и самый распространённый, - это обнаружение уже реализуемых атак. Данный способ функционирует на втором этапе осуществления атаки. Этот способ применяется в "классических" системах обнаружения атак: серверах аутентификации, системах разграничения доступа, межсетевых экранах и т. п.

Основным недостатком средств данного класса является то, что атаки могут быть реализованы повторно. Они также повторно обнаруживаются и блокируются. И так далее, до бесконечности.

Второй путь - предотвратить атаки ещё до их реализации. Осуществляется это путём поиска уязвимостей, которые могут быть использованы для реализации атаки. И наконец, третий путь - обнаружение уже совершённых атак и предотвращение их повторного осуществления[4].

Таким образом, системы обнаружения атак могут быть классифицированы по этапам осуществления атаки.

- Системы, функционирующие на первом этапе осуществления атаки и позволяющие обнаружить уязвимости информационной системы, используемые нарушителем для реализации атаки. Средства этой категории называются системами анализа защищенности (security assessment systems) или сканерами безопасности (security scanners). Системы анализа защищённости проводят всесторонние исследования систем с целью обнаружения уязвимостей. Результаты, полученные от средств анализа защищённости, представляют "мгновенный снимок" состояния защиты системы в данный момент времени. Несмотря на то, что эти системы не могут обнаруживать атаку в процессе её развития, они могут определить возможность реализации атак. Эти системы реализуют две стратегии. Первая стратегия - пассивная, реализуемая на уровне операционной системы, СУБД и приложений, при которой осуществляется анализ конфигурационных файлов и системного реестра на наличие неправильных параметров, файлов паролей, на наличие легко угадываемых паролей, а также других системных объектов на нарушения политики безопасности. Вторая стратегия - активная, осуществляется в большинстве случаев на сетевом уровне. Она заключается в воспроизведении наиболее распространенных сценариев атак и анализе реакции системы на эти сценарии.

- Системы, функционирующие на втором этапе осуществления атаки и позволяющие обнаружить атаки в процессе их реализации, т.е. в режиме реального (или близкого к реальному) времени. Именно эти средства и принято считать системами обнаружения атак в классическом понимании. Помимо этого в последнее время выделяется новый класс средств обнаружения атак - обманные системы.

Обнаружение атак реализуется посредством анализа или журналов регистрации операционной системы и прикладного программного обеспечения, или сетевого трафика в реальном времени. Компоненты обнаружения атак, размещенные на узлах или сегментах сети, оценивают различные действия, в том числе и использующие известные уязвимости, сравнивая контролируемое пространство (сетевой трафик или журналы регистрации) с известными шаблонами (сигнатурами) несанкционированных действий.

Обманные системы могут использовать следующие методы: сокрытие, камуфляж и дезинформацию. Ярким примером использования первого метода является сокрытие сетевой топологии при помощи межсетевого экрана. Примером камуфляжа можно назвать использование Unix-подобного графического интерфейса в системе, функционирующей под управлением операционной системы Windows NT. Если злоумышленник случайно увидел такой интерфейс, то он будет пытаться реализовать атаки, характерные для ОС Unix, а не для ОС Windows NT . Это существенно увеличит время, необходимое для "успешной" реализации атаки. И наконец, в качестве примера дезинформации можно назвать использование заголовков, которые бы давали понять злоумышленнику, что атакуемая им система уязвима[8].

Системы, реализующие камуфляж и дезинформацию, эмулируют те или иные известные уязвимости, которых в реальности не существует. Использование таких систем приводит к следующему:

Увеличение числа выполняемых нарушителем операций и действий. Так как невозможно заранее определить, является ли обнаруженная нарушителем уязвимость истинной или нет, злоумышленнику приходится выполнять много дополнительных действий, чтобы выяснить это. И даже дополнительные действия не всегда помогают. Например, попытка запустить программу подбора паролей на сфальсифицированный и несуществующий в реальности файл приведёт к бесполезной трате времени без какого-либо видимого результата. Нападающий будет думать, что он не смог подобрать пароли, в то время как на самом деле программа "взлома" была просто обманута.

Получение возможности отследить нападающих. За тот период времени, когда нападающие пытаются проверить все обнаруженные уязвимости, в том числе и фиктивные, администраторы безопасности могут проследить весь путь до нарушителя или нарушителей и предпринять соответствующие меры.

-Системы, функционирующие на третьем этапе осуществления атаки и позволяющие обнаружить уже совершённые атаки. Эти системы делятся на два класса - системы контроля целостности, обнаруживающие изменения контролируемых ресурсов, и системы анализа журналов регистрации. Системы контроля целостности работают по замкнутому циклу, обрабатывая файлы, системные объекты и атрибуты системных объектов с целью получения контрольных сумм; затем они сравнивают их с предыдущими контрольными суммами, отыскивая изменения. Когда изменение обнаружено, система посылает сообщение администратору, фиксируя вероятное время изменения.

Существует ещё одна распространённая классификация систем обнаружения нарушения политики безопасности по принципу реализации: host-based, т.е. обнаруживающие атаки, направленные на конкретный узел сети, и network-based, направленные на всю сеть или сегмент сети.

Существуют три основных вида систем обнаружения атак на уровне узла:

- Системы, обнаруживающие атаки на конкретные приложения.

- Системы, обнаруживающие атаки на операционные системы.

- Системы, обнаруживающие атаки на системы управления базами данных (СУБД)[5].

Для защиты от возможных атак необходимо использовать только комплекс средств безопасности, реализованный на основе защитных механизмов.

Основные рекомендованные компоненты:

• Межсетевые экраны, являющиеся первой линией обороны и реализующие комплекс защитных механизмов, называемый защитой периметра.

• Средства анализа защищённости, позволяющие оценить эффективность работы средств защиты и обнаружить уязвимости узлов, протоколов, служб.

• Средства обнаружения атак, осуществляющие мониторинг в реальном режиме времени.

Конечно, каждый сам решает для себя, какой набор компонентов выбрать для надежной защиты своей системы. При выборе и организации защиты от несанкционированного доступа и для сохранности конфиденциальной информации хочется сэкономить и установить что-то одно и общее, которое будет давать защиту, хотя и не совсем надежную. Но это может с играть злую шутку и можно получить непоправимый вред и раскрытие всех данных.

Заключение

Развитие информационных технологий и распространение сетевых услуг влечет за собой не только большое число подключенных пользователей, но и развитие методов и средств, которые используются злоумышленниками или так называемыми «хакерами».

Преступления, совершаемые в сфере информационных технологий, называется киберпреступность. Она является отрицательным продуктом интернета и будет далее развиваться. Так как показывает тенденция, что компьютеризация проникает во все сферы деятельности по всему миру.

Уязвимыми являются буквально все основные сферы деятельности, где используются компьютер, подключенный к сети интернет: рабочие станции, серверы, межсетевые мосты (шлюзы, центры коммутации), каналы связи.

Поэтому, для надежной защиты данных необходимо подходить ответственно и выбирать комплексный метод организации безопасности информационных систем.

Библиография

- Флёнов М.Е. Web-Сервер глазами хакера 2007. – 56 с.

- Скиена С. Алгоритмы. Руководство по разработке 2011. -42-44 с.

- Бакланов В.В. Защитные механизмы операционной системы Linux 2011. -31-35 с.

- Крис Касперский Техника сетевых атак 2007. -44-50 с.

- Боршевников А. Е. Сетевые атаки. Виды. Способы борьбы [Текст] // Современные тенденции технических наук: материалы Международной научной конференции (г. Уфа, октябрь 2011 г.). — Уфа: Лето, 2011. -8-13 с. — URL https://moluch.ru/conf/tech/archive/5/1115/

- https://rvision.pro/blog-posts/prognozy-po-informatsionnoj-bezopasnosti-na-2019-god/ Прогнозы по информационной безопасности на 2019 год. (дата обращения 02.02.2019)

- http://euroasia-science.ru/tehnicheskie-nauki/osnovnye-ugrozy-bezopasnosti-operacionnyx-sistem/ Основные угрозы безопасности ОС. (дата обращения 20.01.2019)

- Бакланов В.В. Защитные механизмы операционной системы Linux 2011 -67-68с.

- Выбор стиля руководства в организаци (Понятие стиль управления и факторы, определяющие выбор стиля руководства)

- Грамматическое сочетание to be +причастие II в современном английском языке

- Принципы перевода публицистических текстов (Лингвистика)

- Гарантии прав и свобод человека и гражданина (Институциональные основы механизма обеспечения прав и свобод)

- Проблемы совершенствования налоговой системы РФ

- Адаптация детей в условиях первого класса школы (Сравнительный анализ и обсуждение результатов)

- Корпоративная культура в организации («1000 МЕЛОЧЕЙ»)

- Корпоративная культура в организации (Понятие и сущность корпоративной культуры.

- Методы кодирования данных (Кодирование Хаффмана)

- Разработка регламента выполнения процесса « Складской учет »

- Защита внутренней сети и сотрудников компании от атак ( ООО «Пожсервис-01»)

- Устройство персонального компьютера (Программное обеспечение ПК)