Защита сетевой инфраструктуры предприятия(Сетевая инфраструктура предприятия)

Содержание:

ВВЕДЕНИЕ

Современные технологии оказывают все более значительное влияние на различные стороны жизнедеятельности общества, в частности, и на деятельность коммерческих предприятий. Так, сегодня сложно представить крупную успешную компанию, которая не использует в своей деятельности, по крайней мере, информационные автоматизированные системы, локальные сети и сложное аппаратное обеспечение. Такая ситуация более чем естественная, если учесть все преимущества, предлагаемые современными технологиями – повышение скорости обработки информации, улучшение показателей ее безопасности сохранности и целостности, долговременное хранение данных и мн. др.

Но, как известно, у любой монеты есть две стороны – и для современных технологий, применяемых на предприятиях, второй стороной является вопрос обеспечения данных. Использование автоматизированных средств хранения и обработки информации, а также локальных и глобальных сетей в значительной мере повышает риск разглашения и нарушения целостности информации. Здесь возникает некое противоречие – например, хранение данных в электронном виде сохраняет их от физических повреждений, которые непременно произойдут с бумажным или другим физическим носителем. В то же время, при хранении данных в электронном виде возникают угрозы другого характера – информация может быть искажена, удалена, копирована и разглашена как преднамеренно, так и случайно. В связи с этим вопрос обеспечения защиты данных предприятия становится особенно значимым – ведь сохранность корпоративной информации иногда может стоить компании миллионов.

Задача защиты информации на предприятии усложняется тем, что в большинстве крупных предприятий создана соответствующая крупная, объемная сетевая инфраструктура, которая требует всестороннего подхода к своей защите – ведь в нее входят и аппаратные, и программные средства, и локальные сети.

Таким образом, целью данного исследования выступает рассмотрение защиты сетевой инфраструктуры предприятия. Для достижения данной цели следует выполнить такие задачи как:

- рассмотреть понятие сетевой инфраструктуры предприятия;

- привести основные характеристики сетевой инфраструктуры предприятия;

- охарактеризовать основные положения безопасности сетевой инфраструктуры;

- изучить методы и средства защиты сетевой инфраструктуры предприятия;

- сделать выводы.

В данной работе объектом выступает сетевая инфраструктура предприятия, а предметом – защита сетевой инфраструктуры предприятия.

Структура работы содержит две главы и четыре параграфа, введение, заключение, список использованной литературы, а также 7 иллюстраций.

Методологической и теоретической базой исследования выступили работы исследователей проблемы информационной безопасности и средств защиты сетевой инфраструктуры предприятия, в частности – Корячко В. П., Орлова С. А., Семенова А. Б., Смирновой Е. В. и др.

Сетевая инфраструктура предприятия

1.1. Понятие сетевой инфраструктуры предприятия

Сетевая инфраструктура представляет собой совокупность специального оборудования и программного обеспечения, которое создает основу для эффективного обмена информацией и работы с коммерческими приложениями [3].

Как уже говорилось во введении данной работы, от любой современной компании, претендующей на успешность, ожидается наличие функциональной и эффективной сетевой структуры с грамотным управлением. Сегодня добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных.

Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из–за наличия множества проблем, в частности – таких как:

- невозможность оперативного поиска и передачи данных;

- отсутствие возможности использовать нужную информацию вне офиса;

- невозможность коллективной работы с документацией;

- плохая защищенность подключения к интернету и т.д. [9]

Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий.

Составляющие сетевой инфраструктуры:

- локальная сеть;

- активное оборудование (коммутаторы, конверторы интерфейсов, маршрутизаторы);

- пассивное оборудование (монтажные шкафы, кабельные каналы, коммутационные панели и др.);

- компьютеры и периферийные устройства (принтеры, копиры, рабочие станции).

Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам [11].

Преимущества внедрения ЛВС сложно переоценить – такая сеть предоставляет возможности эффективного использования нужной информации в режиме реального времени, а также оперативного присоединения к глобальной сети, с которой содействует предприятие.

Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи. Первостепенное внимание уделяется вопросам защиты сетевой инфраструктуры и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий.

В рамках построения сетевой инфраструктуры предприятия актуальна установка запасного аппаратного обеспечения, которая позволяет создавать резервные копии и успешно продолжать работу при выходе основных устройств из строя. Как правило, за надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять:

- проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники;

- побочное подключение к серверам;

- проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей;

- проверку осуществления резервного копирования данных [3].

Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем.

При построении сетевой инфраструктуры предприятия крайне важно уделять особое внимание дальнейшему сопровождению – технической поддержке и возможностям модернизации уже готовой сетевой структуры. Такой подход позволит обеспечить оперативную и грамотную реакцию на увеличение объема корпоративных данных, которое, рано или поздно, обязательно произойдет. Также учет вопросов сопровождения позволяет с течением времени обеспечить бесперебойную и безотказную работу всей инфраструктуры предприятия даже в условиях возможных будущих изменений и/или снижения ресурсов.

1.2. Основные характеристики сетевой инфраструктуры предприятия

В основном сетевая инфраструктура состоит из различных программных приложений и аппаратных компонентов. Маршрутизация и переключения являются ключевыми функциями любой сети. Каждое задействованное устройство и серверы подключаются через свой сетевой кабель к коммутатору так, что в конце каждого устройства можно напрямую подключиться к любому другому. Основными компонентами сети являются сетевые кабели, с которыми связаны все серверы, компьютеры, принтеры, коммутаторы, маршрутизаторы, точки доступа и т. д.

Сетевой инфраструктуре требуются соответствующие программные приложения или службы, которые должны быть установлены на компьютерах и регулировать трафик данных. В большинстве случаев службы системы доменных имен (DNS) также являются протоколом обмена динамической конфигурации хоста (DHCP) и службы Windows (WINS), которые являются частью базового пакета услуг. Эти приложения должны быть настроены соответствующим образом и постоянно быть доступными. Для подключения компьютеров к сети Интернет необходимы дополнительные устройства, предпочтительно в виде шлюзов безопасности (брандмауэров). Если нужны беспроводные устройства связи, то в качестве соответствующих интерфейсов требуются точки беспроводного доступа. Если пользователь хочет получить быстрый обзор всех устройств в сети, он может сделать это со специальными IP–сканерами [10].

Пользователи также могут получить исчерпывающий обзор всех объектов в своей собственной сети с помощью службы каталогов Active Directory. Здесь все хранится в объектах, связанных с сетью, например принтеры, модемы, пользователи или группы.

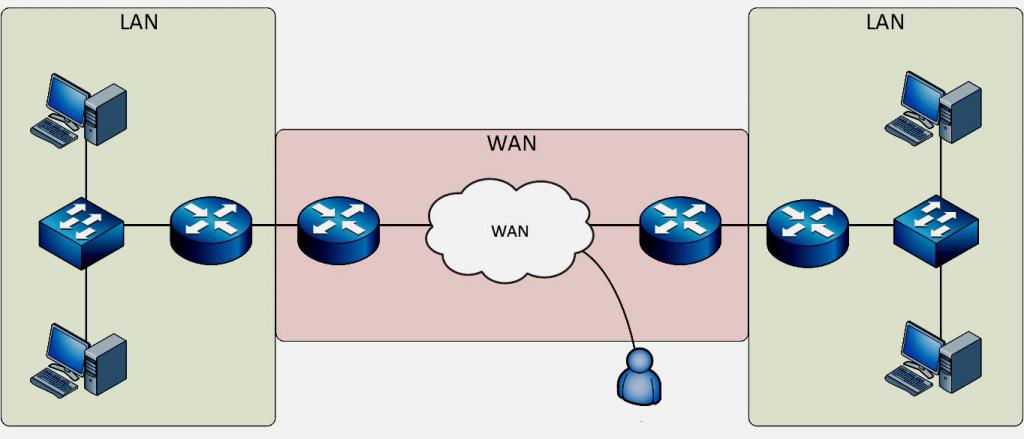

Так обычно называют LAN (Local Area Network) – это локальная сеть, которая включает в себя множество компьютеров и периферийных устройств внутри здания. Однако на практике бывает, что такая сеть может принимать довольно большое количество пользователей. Независимо от ее размера, сеть всегда будет называться локальной сетью, даже если она является общедоступной и частной. С другой стороны, если сеть охватывает сравнительно большую географическую область, она называется глобальной сетью (WAN) (рис. 1) [6].

Рис 1. Схема построения LAN и WAN

Чтобы обеспечить постоянную доступность сетевой инфраструктуры, источник бесперебойного питания (ИБП) может использоваться для обеспечения подачи критических электрических нагрузок при сбое питания. С технической точки зрения локальная сеть может быть построена совершенно по–разному. В классическом контексте кабели в настоящее время являются структурированными кабелями.

Наиболее широко используется стандартное решение Ethernet. В то же время передача предпочтительно выполняется электрически через соответствующие кабели с витой парой (кабель CAT 5 или выше), но он также может быть выполнен оптически через волоконно–оптический кабель и кабель из волокна (полимерные оптические волокна, POF). В настоящее время Ethernet достигает скорость передачи данных 100 Гбит/с, что соответствует общей пропускной способности данных не более 12,5 ГБ/с, стандарты для 200 Гбит/с и 400 Гбит/с. В зависимости от расстояния до моста и требуемой скорости соединения Ethernet могут быть установлены с помощью медных кабелей (витая пара категории 3 с витой парой категории 8) или с помощью оптических соединительных линий [1].

Компоненты сетевой инфраструктуры

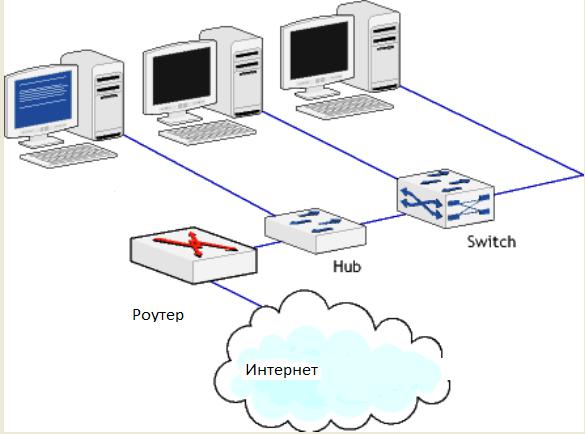

Маршрутизаторы соединяют сети инфраструктуры, позволяя системам общаться. Нужно быть уверенным, что маршрутизаторы имеют резервную емкость после развертывания, чтобы справиться с прогнозируемым ростом и использованием. Аналогичным образом коммутаторы подключают системы внутри сети (рис. 2) [6]. Маршрутизаторы или коммутаторы с пропускной способностью, как правило, вызывают эскалацию узких мест, что приводит к значительному увеличению времени, в течение которого клиенты могут отправлять сообщения серверам в разных сетях.

Рис 2. Схема действия маршрутизаторов

В таких случаях отсутствие предусмотрительности или расходов на модернизацию маршрутизатора или коммутатора может привести к значительному снижению производительности труда персонала [3].

В первой главе рассмотрены основные понятия и характеристики сетевой инфраструктуры предприятия, благодаря чему возможно эффективное рассмотрение вопросов защиты данной структуры.

Защита сетевой инфраструктуры предприятия

2.1. Основные положения безопасности сетевой инфраструктуры

При исследовании безопасности сетевой инфраструктуры необходимо отметить, что безопасность не является каким-либо определенным продуктом, который может быть приобретен и забыт. При работе с сетевой инфраструктурой предприятия безопасность представляет собой особую совокупность технических, аппаратных и организационных мер. При этом важно, что организационные меры – это не только приказы и бумаги, но также и персонал и работа с ним. В связи с этим нельзя назвать сеть безопасной и защищенной, если в компании нет доверия сотрудникам.

Также важно иметь в виду, что абсолютная безопасность представляет собой скорее недостижимую мечту, чем целевое состояние, но при этом именно такая идеальная безопасность является основным ориентиром, на который следует полагаться при создании системы защиты сетевой инфраструктуры предприятия.

Цели сетевой безопасности могут меняться в зависимости от ситуации, но основных целей обычно три:

- Целостность данных.

- Конфиденциальность данных.

- Доступность данных (рис. 3) [3].

Рис 3. Схема построения LAN и WAN

Одна из основных целей сетевой безопасности – гарантированность того, чтобы данные не были изменены, подменены или уничтожены. Целостность данных должна гарантировать их сохранность как в случае злонамеренных действий, так и случайностей. Обеспечение целостности данных является обычно одной из самых сложных задач сетевой безопасности [16].

Конфиденциальность данных

Второй основной целью сетевой безопасности является обеспечение конфиденциальности данных. Не все данные можно относить к конфиденциальной информации. Существует достаточно большое количество информации, которая должна быть доступна всем. Но даже в этом случае обеспечение целостности данных, особенно открытых, является основной задачей. К конфиденциальной информации можно отнести следующие данные:

- Личная информация пользователей.

- Учетные записи (имена и пароли).

- Данные о кредитных картах.

- Данные о разработках и различные внутренние документы.

- Бухгалтерская информация [11].

Доступность данных

Третьей целью безопасности данных является их доступность. Бесполезно говорить о безопасности данных, если пользователь не может работать с ними из–за их недоступности. Вот приблизительный список ресурсов, которые обычно должны быть «доступны» в сетевой инфраструктуре:

- Принтеры.

- Серверы.

- Рабочие станции.

- Данные пользователей.

- Любые критические данные, необходимые для работы [14].

Рассмотрим угрозы и препятствия, стоящие на пути к безопасности сети предприятия. Все их можно разделить на две большие группы: технические угрозы и человеческий фактор.

Технические угрозы:

- Ошибки в программном обеспечении.

- Различные DoS– и DDoS–атаки.

- Компьютерные вирусы, черви, троянские кони.

- Анализаторы протоколов и прослушивающие программы («снифферы»).

- Технические средства съема информации.

Ошибки в программном обеспечении

Самое узкое место любой сети. Программное обеспечение серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, следовательно, оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (хранение ненужных данных на сервере, использование в качестве плацдарма для атаки и т.п.). Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети [3].

DoS– и DDoS–атаки

Denial Of Service (отказ в обслуживании) – особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS–атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Особенно актуально это для компаний, занимающихся каким–либо online–бизнесом, например, торговлей через Internet [2].

Компьютерные вирусы, троянские кони

Вирусы – старая категория опасностей, которая в последнее время в чистом виде практически не встречается. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями. В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО. А часто и то, и другое. Теперь на первое место вместо деструктивных функций вышли функции удаленного управления, похищения информации и использования зараженной системы в качестве плацдарма для дальнейшего распространения. Все чаще зараженная машина становится активным участником DDoS–атак. Методов борьбы достаточно много, одним из них является все та же своевременная установка обновлений [3].

Анализаторы протоколов и «снифферы»

В эту группу входят средства перехвата передаваемых по сети данных. Такие средства могут быть как аппаратными, так и программными. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POPS, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро. По возможности следует ограничить доступ к сети неавторизированным пользователям и случайным людям [3].

Технические средства съема информации

Сюда можно отнести такие средства, как клавиатурные жучки, различные мини–камеры, звукозаписывающие устройства и т.д. Данная группа используется в повседневной жизни намного реже вышеперечисленных, так как, кроме наличия спецтехники, требует доступа к сети и ее составляющим [11].

Человеческий фактор:

- Уволенные или недовольные сотрудники.

- Промышленный шпионаж.

- Халатность.

- Низкая квалификация.

Уволенные и недовольные сотрудники

Данная группа людей наиболее опасна, так как многие из работающих сотрудников могут иметь разрешенный доступ к конфиденциальной информации. Особенную группу составляют системные администраторы, зачаcтую недовольные своим материальным положением или несогласные с увольнением, они оставляют «черные ходы» для последующей возможности злонамеренного использования ресурсов, похищения конфиденциальной информации и т. д.

Промышленный шпионаж

Это самая сложная категория. Если ваши данные интересны кому–либо, то этот кто–то найдет способы достать их. Взлом хорошо защищенной сети – не самый простой вариант. Очень может статься, что уборщица «тетя Глаша», моющая под столом и ругающаяся на непонятный ящик с проводами, может оказаться хакером весьма высокого класса [8].

Халатность

Самая обширная категория злоупотреблений: начиная с не установленных вовремя обновлений, неизмененных настроек «по умолчанию» и заканчивая несанкционированными модемами для выхода в Internet, – в результате чего злоумышленники получают открытый доступ в хорошо защищенную сеть.

Низкая квалификация

Часто низкая квалификация не позволяет пользователю понять, с чем он имеет дело; из–за этого даже хорошие программы защиты становятся настоящей морокой системного администратора, и он вынужден надеяться только на защиту периметра. Большинство пользователей не понимают реальной угрозы от запуска исполняемых файлов и скриптов и считают, что исполняемые файлы – только файлы с расширением «ехе». Низкая квалификация не позволяет также определить, какая информация является действительно конфиденциальной, а какую можно разглашать. В крупных компаниях часто можно позвонить пользователю и, представившись администратором, узнать у него учетные данные для входа в сеть. Выход только один – обучение пользователей, создание соответствующих документов и повышение квалификации [8].

2.2. Методы и средства защиты сетевой инфраструктуры предприятия

Согласно статистике потерь, которые несут организации от различных компьютерных преступлений, значительную долю занимают потери от преступлений, совершаемых собственными недобросовестными сотрудниками. Однако в последнее время наблюдается явная тенденция к увеличению потерь от внешних злоумышленников. В любом случае необходимо обеспечить защиту как от нелояльного персонала, так и от способных проникнуть в сеть предприятия злоумышленников. Только комплексный подход к защите сетевой инфраструктуре предприятия может внушить уверенность в ее безопасности.

В ключе рассматриваемой проблемы – защиты сетевой инфраструктуры предприятия – было определено, что основными составляющими сетевой инфраструктуры, нуждающимися в защите, являются локальные сети и все их составляющие. В связи с этим рассмотрим наиболее распространенные технические методы и средства защиты сетевой инфраструктуры, а именно – криптографические алгоритмы и их применение в данной сфере.

Для защиты циркулирующей в сетевой инфраструктуре информации распространено применение таких методов как:

- шифрование информации;

- электронную цифровую подпись (ЭЦП) [15].

Шифрование

Шифрование информации помогает защитить ее конфиденциальность, т.е. обеспечивает невозможность несанкционированного ознакомления с ней. Шифрование – это процесс преобразования открытой информации в закрытую, зашифрованную (что называется «зашифрование») и наоборот («расшифрование»). Это преобразование выполняется по строгим математическим алгоритмам; помимо собственно данных в преобразовании также участвует дополнительный элемент – «ключ». В ГОСТ 28147–89 дается следующее определение ключа: «Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований». Иными словами, ключ представляет собой уникальный элемент, позволяющий зашифровать информацию так, что получить открытую информацию из зашифрованной можно только определенному пользователю или группе пользователей.

Шифрование можно выразить следующими формулами:

C=Ek1 (M) – зашифрование,

M'=Dk2(C) – расшифрование.

Функция Е выполняет зашифрование информации, функция D – расшифрование. В том случае, если ключ k2 соответствует ключу k1, примененному при зашифровании, удается получить открытую информацию, т.е. получить соответствие М' = М.

При отсутствии же правильного ключа k2 получить исходное сообщение практически невозможно [15].

По виду соответствия ключей k1 и k2 алгоритмы шифрования разделяются на две категории:

1) Симметричное шифрование: k1 = k2. Для зашифрования и расшифрования информации используется один и тот же ключ. Это означает, что пользователи, обменивающиеся зашифрованной информацией, должны иметь один и тот же ключ. Более безопасный вариант – существует уникальный ключ шифрования для каждой пары пользователей, который неизвестен остальным. Ключ симметричного шифрования должен храниться в секрете: его компрометация (утеря или хищение) повлечет за собой раскрытие всей зашифрованной данным ключом информации.

2) Асимметричное шифрование. Ключ k1– в данном случае называется «открытым», а ключ k2 – «секретным». Открытый ключ вычисляется из секретного различными способами (зависит от конкретного алгоритма шифрования). Обратное же вычисление k2 из k1 является практически невозможным. Смысл асимметричного шифрования состоит в том, что ключ k2 хранится в секрете у его владельца и не должен быть известен никому; ключ k1, наоборот, распространяется всем пользователям, желающим отправлять зашифрованные сообщения владельцу ключа k2; любой из них может зашифровать информацию на ключе k1, расшифровать же ее может только обладатель секретного ключа k2 [16].

Оба ключа: ключ симметричного и секретный ключ асимметричного шифрования должны быть абсолютно случайными – в противном случае злоумышленник теоретически имеет возможность спрогнозировать значение определенного ключа. Поэтому для генерации ключей обычно используют датчики случайных чисел (ДСЧ), лучше всего – аппаратные.

Стоит сказать, что все государственные организации РФ и ряд коммерческих обязаны для защиты данных использовать отечественный алгоритм симметричного шифрования ГОСТ 28147–89. Это сильный криптографический алгоритм, в котором пока еще не найдено недостатков за более чем 12 лет применения [5].

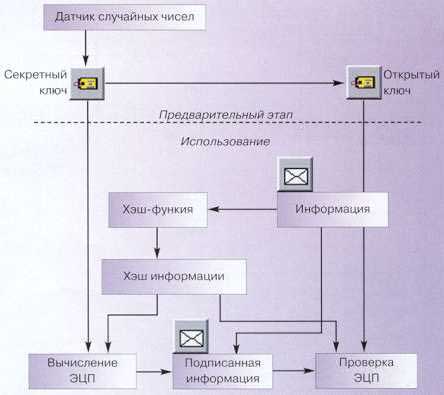

ЭЦП

ЭЦП позволяет гарантировать целостность и авторство информации (рис. 4). Как видно из рисунка, ЭЦП также использует криптографические ключи: секретный и открытый. Открытый ключ вычисляется из секретного по достаточно легкой формуле, например: у=ах mod p (где х – секретный ключ, у – открытый ключ, а и р– параметры алгоритма ЭЦП), обратное же вычисление весьма трудоемко и считается неосуществимым за приемлемое время при современных вычислительных мощностях [12].

Рис 4. Схема применения ЭЦП

Схема распространения ключей ЭЦП аналогична схеме асимметричного шифрования: секретный ключ должен оставаться у его владельца, открытый же распространяется всем пользователям, желающим проверять ЭЦП владельца секретного ключа. Необходимо обеспечивать недоступность своего секретного ключа, ибо злоумышленник легко может подделать ЭЦП любого пользователя, получив доступ к его секретному ключу [12].

Электронной подписью можно подписать любую информацию. Предварительно информацию обрабатывают функцией хэширования, цель которой – выработка последовательности определенной длины, однозначно отражающей содержимое подписываемой информации. Данная последовательность называется «хэш», основное свойство хэша таково, что исключительно сложно модифицировать информацию так, чтобы ее хэш остался неизменным. Отечественный стандарт хэш–функций ГОСТ Р 34.11–94 предусматривает хэш размером 256 бит .

На основе хэша информации и секретного ключа пользователя вычисляется ЭЦП. Как правило, ЭЦП отправляется вместе с подписанной информацией (ЭЦП файла чаще всего просто помещают в конец файла перед его отправкой куда–либо по сети). Сама ЭЦП, как и хэш, является бинарной последовательностью фиксированного размера. Однако, помимо ЭЦП, к информации обычно добавляется также ряд служебных полей, прежде всего, идентификационная информация о пользователе, поставившем ЭЦП; причем, данные поля участвуют в расчете хэша. При проверке ЭЦП файла в интерактивном режиме результат может выглядеть так:

«Подпись файла «Document.doc» верна: Иванов А.А. 25.02.2003» [14].

Естественно, в случае неверной ЭЦП выводится соответствующая информация, содержащая причину признания ЭЦП неверной. При проверке ЭЦП также вычисляется хэш информации; если он не совпадает с полученным при вычислении ЭЦП (что может означать попытку модификации информации злоумышленником), ЭЦП будет неверна.

Наряду с ГОСТ 28147–89 существует отечественный алгоритм ЭЦП: ГОСТ Р 34.10–94 и его более новый вариант ГОСТ Р 34.10–2001. Государственные организации РФ и ряд коммерческих обязаны использовать один из этих алгоритмов ЭЦП в паре с алгоритмом хэширования ГОСТ Р 34.11 –94.

Существует и более простой способ обеспечения целостности информации – вычисление имитоприставки. Имитоприставка – это криптографическая контрольная сумма информации, вычисляемая с использованием ключа шифрования. Для вычисления имитоприставки используется, в частности, один из режимов работы алгоритма ГОСТ 28147–89, позволяющий получить в качестве имитоприставки 32–битную последовательность из информации любого размера. Аналогично хэшу информации имитоприставку чрезвычайно сложно подделать [7].

Использование имитоприставок более удобно, чем применение ЭЦП: во–первых, 4 байта информации намного проще добавить, например, к пересылаемому по сети IP–пакету, чем большую структуру ЭЦП, во–вторых, вычисление имитоприставки существенно менее ресурсоемкая операция, чем формирование ЭЦП, поскольку в последнем случае используются такие сложные операции, как возведение 512–битного числа в степень, показателем которой является 256–битное число, что требует достаточно много вычислений. Имитоприставку нельзя использовать для контроля авторства сообщения, но этого во многих случаях и не требуется [7].

Комплексное применение криптографических алгоритмов

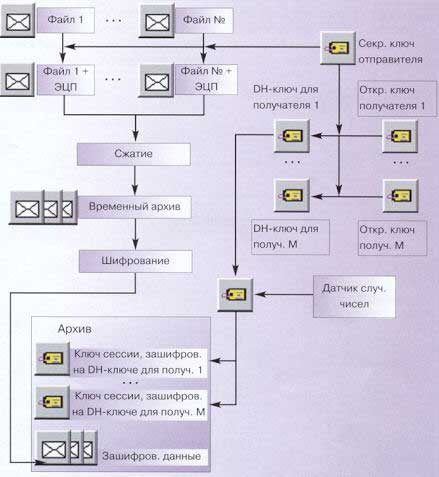

Для безопасной передачи по сети каких–либо файлов, их достаточно подписать и зашифровать. На рисунке 5 представлена технология специализированного архивирования, обеспечивающая комплексную защиту файлов перед отправкой по сети.

Рис 5. Технология специализированного архивирования

Прежде всего, файлы подписываются секретным ключом отправителя, затем сжимаются для более быстрой передачи. Подписанные и сжатые файлы шифруются на случайном ключе сессии, который нужен только для зашифрования этой порции файлов – ключ берется с датчика случайных чисел, который обязан присутствовать в любом шифраторе. После этого к сформированному таким образом спецархиву добавляется заголовок, содержащий служебную информацию [8].

Заголовок позволяет расшифровать данные при получении. Для этого он содержит ключ сессии в зашифрованном виде. После зашифрования данных и записи их в архив, ключ сессии, в свою очередь, зашифровывается на ключе парной связи (DH–ключ), который вычисляется динамически из секретного ключа отправителя файлов и открытого ключа получателя по алгоритму Диффи–Хеллмана. Ключи парной связи различны для каждой пары «отправитель–получатель». Тот же самый ключ парной связи может быть вычислен только тем получателем, открытый ключ которого участвовал в вычислении ключа парной связи на стороне отправителя. Получатель для вычисления ключа парной связи использует свой секретный ключ и открытый ключ отправителя. Алгоритм Диффи–Хеллмана позволяет при этом получить тот же ключ, который сформировал отправитель из своего секретного ключа и открытого ключа получателя [8].

Таким образом, заголовок содержит копии ключа сессии (по количеству получателей), каждая их которых зашифрована на ключе парной связи отправителя для определенного получателя. После получения архива получатель вычисляет ключ парной связи, затем расшифровывает ключ сессии, и наконец, расшифровывает собственно архив. После расшифрования информация автоматически разжимается. В последнюю очередь проверяется ЭЦП каждого файла.

Защита от внешних угроз

Методов защиты от внешних угроз придумано немало – найдено противодействие практически против всех опасностей, перечисленных в первой части данной статьи. Единственная проблема, которой пока не найдено адекватного решения, – DDoS–атаки. Рассмотрим технологию виртуальных частных сетей (VPN – Virtual Private Network), позволяющую с помощью криптографических методов как защитить информацию, передаваемую через Internet, так и пресечь несанкционированный доступ в локальную сеть снаружи [1].

Виртуальные частные сети

На наш взгляд, технология VPN является весьма эффективной защитой, ее повсеместное внедрение – только вопрос времени. Доказательством этого является хотя бы внедрение поддержки VPN в последние операционные системы фирмы Microsoft – начиная с Windows 2000.

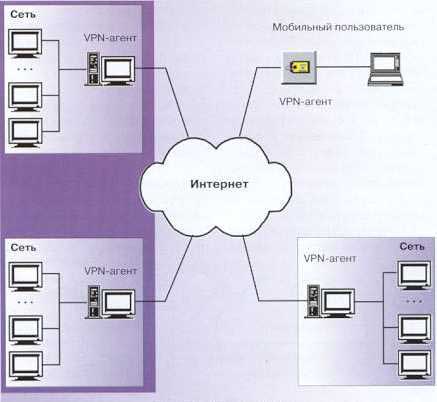

Суть VPN состоит в следующем (рис. 6):

Рис 6. Технология VPN

На все компьютеры, имеющие выход в Internet (вместо Internet может быть и любая другая сеть общего пользования), ставится средство, реализующее VPN. Такое средство обычно называют VPN–агентом. VPN–агенты обязательно должны быть установлены на все выходы в глобальную сеть. VPN–агенты автоматически зашифровывают всю информацию, передаваемую через них в Internet, а также контролируют целостность информации с помощью имитоприставок. Как известно, передаваемая в Internet информация представляет собой множество пакетов протокола IP, на которые она разбивается перед отправкой и может многократно переразбиваться по дороге. VPN–агенты обрабатывают именно IP–пакеты, ниже описана технология их работы [1].

1. Перед отправкой IP–пакета VPN–агент выполняет следующее:

Анализируется IP–адрес получателя пакета. В зависимости от адреса и другой информации (см. ниже) выбираются алгоритмы защиты данного пакета (VPN–агенты могут, поддерживать одновременно несколько алгоритмов шифрования и контроля целостности) и криптографические ключи. Пакет может и вовсе быть отброшен, если в настройках VPN–агента такой получатель не значится. Вычисляется и добавляется в пакет его имитоприставка.

Пакет шифруется (целиком, включая заголовок IP–пакета, содержащий служебную информацию). Формируется новый заголовок пакета, где вместо адреса получателя указывается адрес его VPN–агента. Это называется инкапсуляцией пакета. При использовании инкапсуляции обмен данными между двумя локальными сетями снаружи представляется как обмен между двумя компьютерами, на которых установлены VPN–агенты. Всякая полезная для внешней атаки информация, например, внутренние IP–адреса сети, в этом случае недоступна [10].

2. При получении IP–пакета выполняются обратные действия:

Из заголовка пакета получается информация о VPN–агенте отправителя пакета. Если такой отправитель не входит в число разрешенных в настройках, то пакет отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком. Согласно настройкам выбираются криптографические алгоритмы и ключи. Пакет расшифровывается, затем проверяется его целостность. Пакеты с нарушенной целостностью также отбрасываются. В завершение обработки пакет в его исходном виде отправляется настоящему адресату по локальной сети.

Все перечисленные операции выполняются автоматически, работа VPN–агентов является незаметной для пользователей. Сложной является только настройка VPN–агентов, которая может быть выполнена только очень опытным пользователем. VPN–агент может находиться непосредственно на защищаемом компьютере (что особенно полезно для мобильных пользователей). В этом случае он защищает обмен данными только одного компьютера – на котором установлен [10].

VPN–агенты создают виртуальные каналы между защищаемыми локальными сетями или компьютерами (к таким каналам обычно применяется термин «туннель», а технология их создания называется «туннелировани–ем»). Вся информация идет по туннелю только в зашифрованном виде. Кстати, пользователи VPN при обращении к компьютерам из удаленных локальных сетей могут и не знать, что эти компьютеры реально находятся, может быть, в другом городе, – разница между удаленными и локальными компьютерами в данном случае состоит только в скорости передачи данных.

Как видно из описания действий VPN–агентов, часть IP–пакетов ими отбрасывается. Действительно, VPN–агенты фильтруют пакеты согласно своим настройкам (совокупность настроек VPN–агента называется «Политикой безопасности»). То есть VPN–агент выполняет два основных действия: создание туннелей и фильтрация пакетов (рис. 7) [10].

Рис 7. Туннелирование и фильтрация

IP–пакет отбрасывается или направляется в конкретный туннель в зависимости от значений следующих его характеристик: IP–адрес источника (для исходящего пакета – адрес конкретного компьютера защищаемой сети), IP–адрес назначения, протокол более верхнего уровня, которому принадлежит данный пакет (например, TCP или UDP для транспортного уровня), номер порта, с которого или на который отправлен пакет (например, 1080) [10].

Во второй главе исследования определено, что основным компонентом сетевой инфраструктуры со стороны информационной безопасности является локальная сеть и все входящие в нее компоненты – маршрутизаторы, компьютеры, рабочие станции и др. Следовательно, были рассмотрены основные вопросы обеспечения защиты сетевой инфраструктуры предприятия, и, в частности, локальных сетей и всех их составляющих.

ЗАКЛЮЧЕНИЕ

При проведении исследования была достигнута поставленная цель – рассмотрен вопрос защиты сетевой инфраструктуры предприятия. Для достижения данной цели были выполнены соответствующие задачи:

- рассмотрено понятие сетевой инфраструктуры предприятия;

- приведены основные характеристики сетевой инфраструктуры предприятия;

- охарактеризованы основные положения безопасности сетевой инфраструктуры;

- изучены методы и средства защиты сетевой инфраструктуры предприятия.

В ходе выполнения работы было определено, что, как правило, сетевая инфраструктура предприятия включает в себя несколько компонентов, в частности – локальную сеть, активное оборудование в виде коммутаторов и маршрутизаторов, пассивное оборудование в виде мебели и сопутствующего оборудования, а также компьютеры и периферию – принтеры, сканеры, рабочие станции. Из данного перечня составляющих сетевой инфраструктуры предприятия стало очевидно, что во всей структуре более всего нуждаются в защите такие компоненты, как локальная сеть и компьютеры. В связи с этим во второй главе исследования были рассмотрены вопросы защиты именно этих составляющих инфраструктуры.

Можно сделать вывод, что как и стандартный процесс обеспечения информационной безопасности, защита сетевой инфраструктуры предприятия требует комплексного подхода, который будет включать внимательную и грамотную защиту всех значимых ее составляющих. От качественного обеспечения защиты сетевой инфраструктуры предприятия во многом зависит успешность такого предприятия, так что вопрос этот является актуальным и значимым, и в ближайшее будущее снижение актуальности проблемы не просматривается.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

- Баринов, А. Безопасность сетевой инфраструктуры предприятия / А. Баринов. – М.: LAP Lambert Academic Publishing, 2016. – 513 c.

- Дансмор, Б. Справочник по телекоммуникационным технологиям / Б. Дансмор, Т. Скандьер. – М.: Вильямс, 2017. – 640 c.

- Епанешников, А. М. Локальные вычислительные сети / А. М. Епанешников. – М.: Диалог–Мифи, 2014. – 793 c.

- Корячко, В. П. Анализ и проектирование маршрутов передачи данных в корпоративных сетях: моногр. / В. П. Корячко. – М.: Горячая линия – Телеком, 2017. – 388 c.

- Кузьменко, Н. Г. Компьютерные сети и сетевые технологии / Н. Г. Кузьменко. – М.: Наука и техника, 2015. – 564 c.

- Малыгин, И. Широкополосные системы связи / И. Малыгин. – М.: LAP Lambert Academic Publishing, 2018. – 200 c.

- Найэл, Р. М. IPv6. Администрирование сетей / Р. М. Найэл, Д. Мэлоун. – М.: КУДИЦ–Пресс, 2014. – 320 c.

- Орлов, С. А. Организация ЭВМ и систем / С. А. Орлов, Б. Я. Цилькер. – М.: Книга по Требованию, 2018. – 688 c.

- Самарский, П. А. Основы структурированных кабельных систем / П. А. Самарский. – М.: ДМК Пресс, 2016. – 216 c.

- Семенов, А. Б. Волоконно–оптические подсистемы современных СКС / А. Б. Семенов. – М.: ДМК Пресс, Компания АйТи, 2014. – 632 c.

- Семенов, А. Б. Структурированные кабельные системы. Стандарты, компоненты, проектирование, монтаж и техническая эксплуатация / А. Б. Семенов, С. К. Стрижаков, И. Р. Сунчелей. – М.: КомпьютерПресс, 2018. – 482 c.

- Скляр, Б. Цифровая связь. Теоретические основы и практическое применение / Б. Скляр. – М.: Вильямс, 2016. – 597 c.

- Смирнова, Е. В. Технологии современных сетей Ethernet. Методы коммутации и управления потоками данных / Е. В. Смирнова. – М.: БХВ–Петербург, 2017. – 480 c.

- Таненбаум, Э. С. Компьютерные сети / Э. С. Таненбаум. – М.: Питер, 2017. – 608 c.

- Чекмарев, Ю. В. Локальные вычислительные сети / Ю. В. Чекмарев. – М.: Книга по Требованию, 2017. – 204 c.

- Шалак, В. И. Логический анализ сети Интернет / В. И. Шалак. – Москва: ИЛ, 2015. – 100 c.

- Понятие права собственности в гражданском праве .

- Прогнозирование инфляции и управление инфляционными процессами

- Технология обслуживания клиентов в ресторане (на примере ресторана «Доктор Живаго»)

- Процессы принятия решений в организации (на примере сети магазинов «Яблоко»)

- Понятие и виды ценных бумаг. Основные направления совершенствования финансового и правового регулирования оборота ценных бумаг в Российской Федерации

- Учетная политика ООО «Гурмель» и анализ ее эффективности

- Методология исследования индивидуальных особенностей памяти

- Особенности политики мотивации персонала корпораций (ОАО «РЖД» )

- Индивидуальное предпринимательство («Камелот»)

- Понятие банкротства

- Алгоритмы и примеры сортировки данных

- Проектирование реализации операций процесса «Контроль поставок товара»