Защита сетевой инфраструктуры предприятия (Теоритическая часть организации защиты информации на предприятии)

Содержание:

Введение

Обеспечение информационной безопасности является сегодня одним из основных требований к информационным системам. Причина этого - неразрывная связь информационных технологий и основных бизнес-процессов в любых организациях, будь то государственные службы, промышленные предприятия, финансовые структуры, операторы телекоммуникаций.

Безопасность в сфере информационных технологий — это комплекс мер, и она должна восприниматься как система. Компьютерная безопасность имеет различные аспекты, среди которых нельзя выделить более значимые или менее. Здесь важно все. Нельзя отказаться от какой-либо части этих мер, иначе система не будет работать.

Обеспечение внутренней информационной безопасности является не только российской, но и мировой проблемой. Если в первые годы внедрения корпоративных локальных сетей головной болью компаний был несанкционированный доступ к коммерческой информации путем внешнего взлома (хакерской атаки), то сегодня с этим научились справляться.

Анализ актуальных угроз конфиденциальной информации, на основе которого строится система информационной безопасности предприятия, начинается с понимания и классификации этих угроз. В настоящий момент теория информационной безопасности рассматривает несколько классификаций информационных рисков и угроз защиты информации. Мы остановимся на генерализированном разделении угроз информационной безопасности интеллектуальной собственности организации на две категории – внешние и внутренние угрозы. Данная классификация предусматривает разделение угроз по локализации злоумышленника (или преступной группы), который может действовать как удалённо, пытаясь получить доступ к конфиденциальной информации предприятия при помощи сети интернет, либо же действовать посредством доступа к внутренним ресурсам IT-инфраструктуры объекта.

Появление международного стандарта ГОСТ Р ИСО/МЭК 15408-2008 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий» явилось новым этапом в развитии нормативной базы оценки информационной безопасности в нашей стране.

Настоящий стандарт устанавливает структуру и содержание компонентов функциональных требований безопасности для оценки безопасности. Он также включает каталог функциональных компонентов, отвечающих общим требованиям к функциональным возможностям безопасности многих продуктов и систем ИТ.

В данной работе будет спроектирована система защиты информации локальной вычислительной сети на примере ОАО «Марийский машиностроительный завод».

1 Теоритическая часть организации защиты информации на предприятии

1.1 Организация компьютерной безопасности и защиты информации

Информация является одним из наиболее ценных ресурсов любой компании, поэтому обеспечение защиты информации является одной из важнейших и приоритетных задач.

Безопасность информационной системы - это свойство, заключающее в способности системы обеспечить ее нормальное функционирование, то есть обеспечить целостность и секретность информации. Для обеспечения целостности и конфиденциальности информации необходимо обеспечить защиту информации от случайного уничтожения или несанкционированного доступа к ней.

Под целостностью понимается невозможность несанкционированного или случайного уничтожения, а также модификации информации. Под конфиденциальностью информации - невозможность утечки и несанкционированного завладения хранящейся, передаваемой или принимаемой информации.

Известны следующие источники угроз безопасности информационных систем:

- антропогенные источники, вызванные случайными или преднамеренными действиями субъектов;

- техногенные источники, приводящие к отказам и сбоям технических и программных средств из-за устаревших программных и аппаратных средств или ошибок в ПО;

- стихийные источники, вызванные природными катаклизмами или форс-мажорными обстоятельствами.

В свою очередь антропогенные источники угроз делятся:

- на внутренние (воздействия со стороны сотрудников компании) и внешние (несанкционированное вмешательство посторонних лиц из внешних сетей общего назначения) источники;

- на непреднамеренные (случайные) и преднамеренные действия субъектов.

Существует достаточно много возможных направлений утечки информации и путей несанкционированного доступа к ней в системах и сетях:

- перехват информации;

- модификация информации (исходное сообщение или документ изменяется или подменяется другим и отсылается адресату);

- подмена авторства информации (кто-то может послать письмо или документ от вашего имени);

- использование недостатков операционных систем и прикладных программных средств;

- копирование носителей информации и файлов с преодолением мер защиты;

- незаконное подключение к аппаратуре и линиям связи;

- маскировка под зарегистрированного пользователя и присвоение его полномочий;

- введение новых пользователей;

- внедрение компьютерных вирусов и так далее.

Для обеспечения безопасности информационных систем применяют системы защиты информации, которые представляют собой комплекс организационно - технологических мер, программно - технических средств и правовых норм, направленных на противодействие источникам угроз безопасности информации.

При комплексном подходе методы противодействия угрозам интегрируются, создавая архитектуру безопасности систем. Необходимо отметить, что любая системы защиты информации не является полностью безопасной. Всегда приходиться выбирать между уровнем защиты и эффективностью работы информационных систем.

К средствам защиты информации ИС от действий субъектов относятся:

- средства защита информации от несанкционированного доступа;

- защита информации в компьютерных сетях;

- криптографическая защита информации;

- электронная цифровая подпись;

- защита информации от компьютерных вирусов.

1.2 Средства защита информации от несанкционированного доступа

Получение доступа к ресурсам информационной системы предусматривает выполнение сразу трех процедур: идентификация, аутентификация и авторизация.

Идентификация - присвоение пользователю (объекту или субъекту ресурсов) уникальных имен и кодов (идентификаторов)[9].

Аутентификация - установление подлинности пользователя, представившего идентификатор или проверка того, что лицо или устройство, сообщившее идентификатор является действительно тем, за кого оно себя выдает. Наиболее распространенным способом аутентификации является присвоение пользователю пароля и хранение его в компьютере[9].

Авторизация - проверка полномочий или проверка права пользователя на доступ к конкретным ресурсам и выполнение определенных операций над ними. Авторизация проводится с целью разграничения прав доступа к сетевым и компьютерным ресурсам[9].

1.3 Защита информации в компьютерных сетях

Локальные сети предприятий очень часто подключаются к сети Интернет. Для защиты локальных сетей компаний, как правило, применяются межсетевые экраны - брандмауэры (firewalls). Экран (firewall) - это средство разграничения доступа, которое позволяет разделить сеть на две части (граница проходит между локальной сетью и сетью Интернет) и сформировать набор правил, определяющих условия прохождения пакетов из одной части в другую. Экраны могут быть реализованы как аппаратными средствами, так и программными.

1.4 Криптографическая защита информации

Для обеспечения секретности информации применяется ее шифрование или криптография. Для шифрования используется алгоритм или устройство, которое реализует определенный алгоритм. Управление шифрованием осуществляется с помощью изменяющегося кода ключа.

Извлечь зашифрованную информацию можно только с помощью ключа. Криптография - это очень эффективный метод, который повышает безопасность передачи данных в компьютерных сетях и при обмене информацией между удаленными компьютерами[22].

1.5 Электронная цифровая подпись

Для исключения возможности модификации исходного сообщения или подмены этого сообщения другим необходимо передавать сообщение вместе с электронной подписью. Электронная цифровая подпись - это последовательность символов, полученная в результате криптографического преобразования исходного сообщения с использованием закрытого ключа и позволяющая определять целостность сообщения и принадлежность его автору при помощи открытого ключа[22].

Другими словами сообщение, зашифрованное с помощью закрытого ключа, называется электронной цифровой подписью. Отправитель передает незашифрованное сообщение в исходном виде вместе с цифровой подписью. Получатель с помощью открытого ключа расшифровывает набор символов сообщения из цифровой подписи и сравнивает их с набором символов незашифрованного сообщения.

При полном совпадении символов можно утверждать, что полученное сообщение не модифицировано и принадлежит его автору.

1.6 Защита информации от компьютерных вирусов

Компьютерный вирус – это небольшая вредоносная программа, которая самостоятельно может создавать свои копии и внедрять их в программы (исполняемые файлы), документы, загрузочные сектора носителей данных и распространяться по каналам связи[19].

В зависимости от среды обитания основными типами компьютерных вирусов являются:

- Программные (поражают файлы с расширением .СОМ и.ЕХЕ) вирусы

- Загрузочные вирусы

- Макровирусы

- Сетевые вирусы

1.7 Применение локальных вычислительных сетей

Локально вычислительная сеть (ЛВС) – это система взаимосвязанных вычислительных ресурсов (компьютеров, серверов, маршрутизаторов, программного обеспечения и др.), распределенных по сравнительно небольшой территории (офис или группа зданий), служащая для приема-передачи, хранения и обработки информации различного рода[26].

- Распределение данных. Данные в локальной сети хранятся на центральном ПК и могут быть доступны на рабочих станциях. В связи с этим не надо на каждом рабочем месте иметь накопители для хранения одной и той же информации;

- Распределение ресурсов. Периферийные устройства могут быть доступны для всех пользователей ЛВС. Такими устройствами могут быть, например, сканер или лазерный принтер;

- Распределение программ. Все пользователи ЛВС могут совместно иметь доступ к программам, которые были централизованно установлены на одном из компьютеров.

Локальная вычислительная сеть (ЛВС) представляет собой соединение нескольких ПК с помощью соответствующего аппаратного и программного обеспечения.

2 Аналитическая часть исследования защиты ЛВС на ОАО «Марийский машиностроительный завод»

2.1 Краткая характеристика ОАО «Марийского машиностроительного завода»

Ордена Ленина Открытое акционерное общество «Марийский машиностроительный завод» является крупным предприятием республики Марий Эл, входящим в состав ОАО «Концерн ПВО «Алмаз-Антей» (г. Москва). Основанный в августе 1941 года завод вырос до многопрофильного универсального производства, тесно сотрудничает в разработке и производстве спецтехники с 20-ю ведущими НИИ страны.

На территории завода расположены следующие производства: заготовительное, литейное, механообрабатывающее, каркасно-штамповочное, гальваническое, лакокрасочное, сборочно-монтажное, цех по производству пластмасс. Предприятие имеет современное оборудование, квалифицированных специалистов, значительный научно-технический потенциал.

В настоящее время ОАО "Марийский машиностроительный завод" специализируется на выпуске сложных радиотехнических комплексов, систем управления, вычислительной техники, поставляемой как по гособоронзаказу и на экспорт, так и на производстве гражданской продукции:

оборудование для агропромышленного комплекса(косилки ротационные, газодувки, экструдеры для приготовления кормов животным);

оборудование для всех типов АЗС (навесы, здания, информационные стелы, дополнительное оборудование);

электротехническая продукция(автотрансформаторы, щиты силовые распределительные);

интеллектуальные программируемые устройства управления (общегородская система управления дорожным движением, контроллер управления дорожными световыми приборами);

товары народного потребления (замки повышенной секретности сувальдного типа, двери металлические противопожарные, светодиодный энергосберегающий светильник).

Продукция гражданского назначения получала положительные отзывы на различных выставках регионального и международного значений, отмечена дипломами и призами различных конкурсов и программ, в том числе Дипломом Лауреата Всероссийского конкурса «100 лучших товаров России 2008».

Собственная производственная база и тысячи выполненных заказов позволяют нашему предприятию гордиться достигнутым и с оптимизмом двигаться вперед, внося свой вклад в экономический и промышленный рост потенциала России.

Система менеджмента качества сертифицирована и соответствует требованиям Госта Р ИСО 9001-2001 и Госта РВ 15.002-2003. Государственную политику в области обороны в отношении ОАО «ММЗ» осуществляет Министерство промышленности и торговли РФ.

2.2 Характеристика локально-вычислительной сети ОАО «Марийского машиностроительного завода»

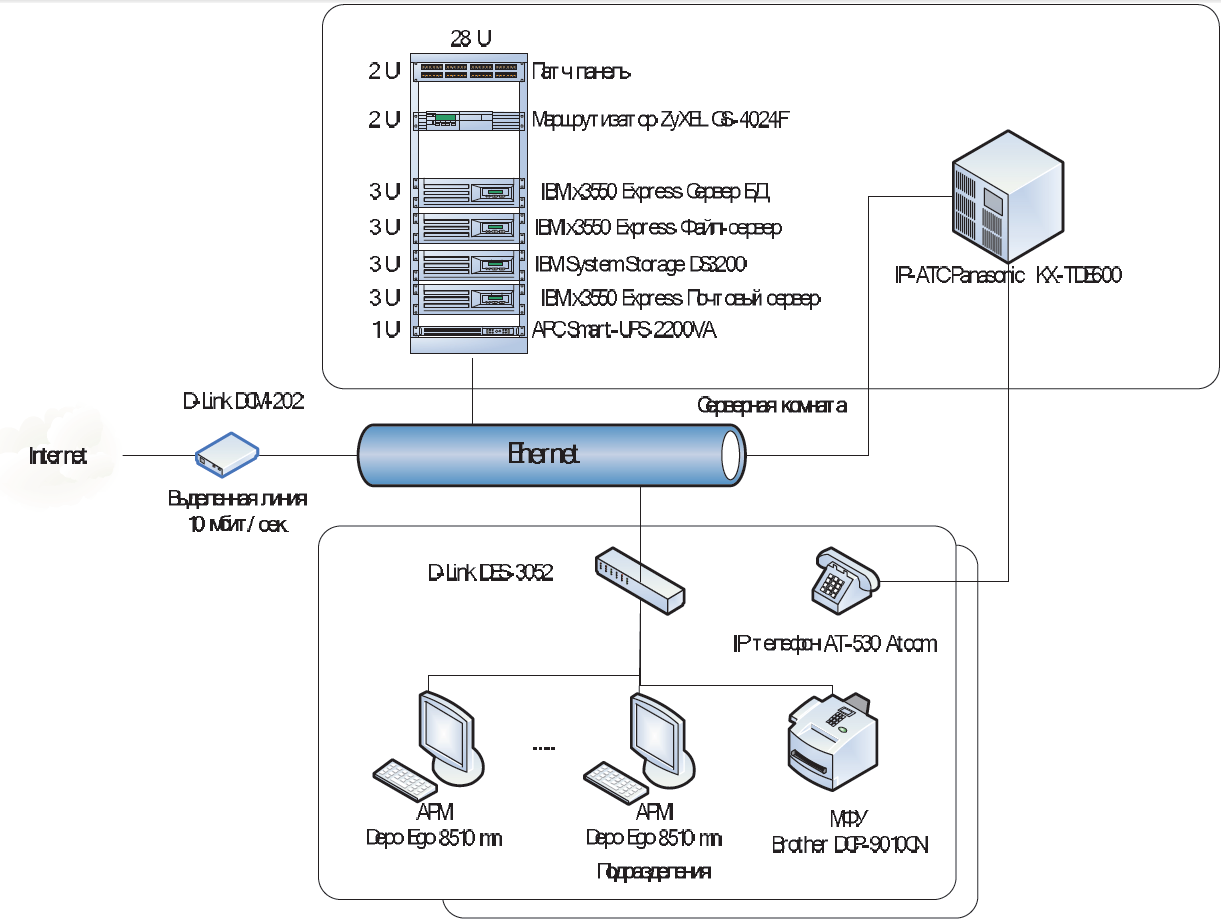

Рисунок 2.1 – Структурная схема локальной сети организации.

Таблица 2.1 Технические характеристики IP-АТС Panasonic KX- TDE600

|

Количество внутренних линий |

|

|

Аналоговые |

960 |

|

Цифровые |

640 |

|

В том числе цифровые консоли |

64 |

|

VoIP (системные IP-телефоны) |

672 |

|

Количество внешних линий |

|

|

Аналоговые CO |

640 |

|

ISDN PRI |

640 |

|

R2MFC/DTMF |

20 |

|

E&M |

320 |

|

ISDN BRI QSIG |

320 |

|

VoIP (H.323 ver. 2) |

640 |

|

VoIP (SIP) |

32 |

|

Другие характеристики |

|

|

Домофоны |

64 |

|

Мобильные абоненты DECT |

512 |

|

Базовые станции DECT |

128 |

|

Внешние датчики |

64 |

|

Каналы DISA/OGM |

64 |

|

Конференц-связь |

3-8 абонентов в каждом сеансе конференц-связи (всего 32 абонента) |

|

Интерфейс RS232C |

есть |

|

Модем для удаленного администрирования |

- |

|

Разъем внешнего источника музыки (лин.вход) |

есть |

|

Разъем внешнего динамика оповещения (лин.выход) |

есть |

В качестве оконечных устройств используются IP-телефоны AT-530 компании ATCOM.

Технические характеристики данной модели телефона представлены в таблице 2.2.

Таблица 2.2 — Технические характеристики AT-530 ATCOM

|

Описание |

Поддерживает работу с двумя SIP- серверами |

|

Управление |

Имеет встроенный NAT, Firewall, DHCP client and server Поддерживает PPPoE, семейство кодеков G7.xxx для компрессии речи, VAD,CNG. Эхокомпенсация G.165 (16ms) |

|

Интерфейсы |

Набор номера по стандарту E.164 |

Локально-вычислительная сеть предприятия построена по технологии Ethernet с использованием маршрутизаторов ZyXEL GS-4024F и ASUS AX- 112W по топологии «дерево с активными узлами».

Технические характеристики маршрутизатора ZyXEL GS-4024F приведены в таблице 2.3.

Таблица 2.3 — Основные характеристики ZyXEL GS-4024

|

Наименование |

Значение |

|

Коммутационная матрица |

Неблокируемая коммутация с пропускной способностью 48 Гбит/с |

|

Скорость коммутации кадров |

35.7 млн пак/с |

|

Продвижение jumbo frame |

C промежуточным хранением (store- and-forward) |

|

Таблица MAC-адресов |

16000 записей |

|

Таблица IP-адресов |

8000 записей |

|

Буфер данных |

2 Мбайт |

|

Способ коммутации |

Продвижение кадров jumbo frame размером до 9216 байт |

|

Приоритезация трафика |

8 очередей приоритетов на порт 802.1р Алгоритм обработки очередей: SPQ, WRR Приоритезация на базе DiffServ (DSCP) |

|

Ограничение скорости |

Ограничение скорости передачи данных на каждом порту с шагом 1 Мбит/с Параметры указания пиковой и гаратированной скорости передачи данных 2-rate-3-color |

|

Аутентификация пользователей |

Аутентификация пользователей 802.1х |

|

Контроль доступа по МАС-адресу |

Фильтрация пакетов по МАС- адресам на каждом порту Привязка MAC-адреса к порту Ораничение количества MAC- адресов на каждом порту |

Технические характеристики маршрутизатора D-Link DES-3052 приведены в таблице 2.4.

Таблица 2.4 Технические характеристики D-Link DES-3052

|

Размер буфера пакетов |

Значение |

|

Описание |

2-го уровня. 48 портов 10/100 Мбит/с + 2 портами 1000BASE-T +2 комбо-порта 1000BASE-T/SFP |

|

Стекирование |

Да |

|

Коммутационная фабрика |

17.6 Гбит/с |

|

Размер таблицы МАС-адресов |

8K |

|

Статическая таблица МАС- адресов |

256 |

|

Характеристика |

4 Мб |

|

Функции уровня 2 |

|

|

IGMP snooping и группы IGMP snooping |

Да |

|

802.1D Spanning Tree (Rapid-, Multiple STP) |

Да |

|

802.3ad Link Aggregation |

Да (8/6) |

|

Управление широковещательным штормом |

Да |

|

Аутентификация RADIUS |

Да |

|

SSH и SSL |

Да |

|

Функция Port Security |

Да (16) |

|

Управление доступом 802.1x на основе портов и MAC-адресов |

Да |

|

Web-интерфейс, CLI, Telnet и TFTP |

Да |

|

SNMP v1, v2, v3, RMON |

Да |

|

SNTP, SYSLOG |

SNTP, SYSLOG |

В качестве среды передачи данных используется кабель витая пара 5 категории (100BASE-TX) со скоростью передачи до 100 мбит/сек.

В сети выделено 2 сегмента:

- серверный сегмент;

- пользовательский сегмент.

Доступ в Интернет организован по выделенной линии по технологии ADSL со скоростью до 10 мбит/сек.

В качестве ADSL-модема используется D-Link DCM-202.

Технические характеристики модема приведены в таблице 2.5.

Таблица 2.5 Технические характеристики D-Link DCM-202

|

Наименование |

Наименование |

|

Интерфейсы устройства |

Совместимость с DOCSIS/EuroDOCSIS 2.0 Совместимость с DOCSIS/EuroDOCSIS 1.1 Совместимость с DOCSIS/EuroDOCSIS 1.0 IEEE 802.3/802.3u 10/100BASE-TX Ethernet USB 1.1 тип B |

|

Скорость передачи данных: нисходящий поток |

Демодуляция: 64/256QAM Макс. скорость: 38Мбит/с (64QAM).43M6ht/c (256QAM) Диапазон частот: от 91 до 857 МГц ± 30 КГц (точность) Полоса пропускания: 6 МГц Уровень сигнала: от -15dBmV до 15dBmV (автоматически контролируемое модемом усиление) |

|

Питание |

Питание на входе: 5В, 1,2А через адаптер питания Потребляемая мощность: 5Вт (режим ожидания), 6Вт (рабочий режим) |

В состав серверной фермы входят следующие серверы:

файловый;

сервер баз данных;

почтовый сервер;

сервер управления.

В качестве аппаратной основы серверов используются решения от IBM - сервера модели x3550 Express.

Основные параметры сервера приведены ниже:

Четырехядерный процессор Intel® Xeon® E5320, 1.86ГГц (масштабируется до двух).

Быстродействующая память 2x512МБ, 667МГц (максимальный объем 32ГБ).

Диски SAS или SATA с "горячей" заменой (до 2.4ТБ или 4.0ТБ соответственно).

Технология предсказания сбоев Predicitive Failure Analysis1.

Стандартная гарантия 3 года с обслуживанием на месте.

В комплекте с устройством поставляется специализированное программное обеспечение - IBM Director 6.1 и IBM Systems Director Active Energy Manager.

В качестве устройства резервирования данных будем использовать дисковую систему IBM System Storage DS3200, которая имеет собственное программное обеспечение управления резервированием информации.

Основные характеристики этой системы приведены ниже.

Масштабируемость до 3,6 Тб при использовании дисков SAS объемом 300 Гбс возможностью горячей замены.

Упрощение развертывания и управления с помощью DS3000 Storage Manager.

Возможность дополнительного подключения до трех дисковых полок EXP3000 общим объемом 14,4 Тб.

Интерфейс - Serial Attached SCSI

Защита сети осуществляется за счет применения антивирусной программы и программного брандмауэра. Кроме того, внедрена политика разделения прав доступа к ресурсам сети и выделены фронтальный участок сети и внутренние участки.

Пользовательский сегмент сети разделен на фрагменты в соответствии с организационным делением НИИ.

В каждом сегменте размещены рабочие станции, технические характеристики которых приведены в таблице 2.6 и МФУ Brother DCP- 9010CN для распечатки, размножения, ксерокопирования документов технические характеристики которых приведены в таблице 2.7.

Таблица 2.6 Технические характеристики рабочих станций

|

Наименование характеристики |

Значение характеристики |

|

Производитель |

Depo |

|

Модель |

Ego 8510 mn |

|

Тип |

Рабочая станция • для корпоративного применения |

|

Корпус |

Minitower |

|

Процессор |

Amd Athlon 64 х2 4400+ 2.3 Ггц socket am2 brisbane (2 х ядерный) Кеш память: 128 кб (level 1) \ 1 мб (level 2) |

|

Материнская плата |

200 мгц fsb На основе чипсета nvidia mcp61s |

|

Оперативная память |

Pc6400 ddr2 sdram • 1 гб 240-конт. Dimm - поддержка двухканального режима |

|

Жесткий диск |

160 гб • serial ata 1.0 • 7200 об./мин. |

|

Оптическое устройство хранения |

Dvd±rw • 5.25м |

|

Сетевой адаптер |

Встроенный сетевой адаптер тип сети: -ethernet -fast ethernet Скорость передачи данных: -10 мбит/сек. 100 мбит/сек. Сетевые стандарты: -ieee 802.3 (ethernet) -ieee 802.3u (fast ethernet) |

|

Операционная система |

Ms windows xp sp3 |

|

Устройства ввода |

Клавиатура, мышь |

|

Электропитание |

Внутренний блок питания 220 В (перемен. ток) 300 Вт (потребляемая мощность) в режиме работы |

|

Размеры, вес |

18 x 36.5 x 35.2 см |

Таблица 2.7 Технические характеристики рабочих станций МФУ

|

Наименование |

Значение |

|

Интерфейс |

Hi-Speed USB 2.0 Встроенный сетевой интерфейс Ethernet 10/100 Base |

|

Память |

64 Мбайта |

|

Емкость лотков |

Основной 250 листов Слот для ручной подачи По одному листу Устройство автоматической подачи документов на 35 листов |

|

Скорость печати |

Скорость цветной и чёрно-белой печати до 16 стр/мин |

|

Разрешение печати |

До 2400 x 600 т/д |

|

Скорость копирования |

Скорость цветного и чёрно-белого копирования до 16 копий в минуту |

|

Скорость сканирования |

Ч/б 2,49 секунд (формат A4) Цвет 7,48 секунд (формат A4) |

Безопасность информации в настоящее время обеспечивается за счет применения следующих мер:

Использование разграничения доступа с помощью службы AD;

Использование встроенного брандмауэра в коммутаторе;

Использованием антивирусного программного обеспечения – Kaspersky Security Center.

Применяемые средства защиты информации на сегодняшний день признаны недостаточными.

2.3 Анализ возможных типов атак и модели нарушителя осуществляющего атаки на локальную сеть ОАО «Марийского машиностроительного завода»

Для эффективной защиты ЛВС стоят следующие цели:

Обеспечение конфиденциальности данных в ходе их хранения, обработки или при передаче по ЛВС;

обеспечение целостности данных в ходе их хранения, обработки или при передаче по ЛВС;

обеспечение доступности данных, хранимых в ЛВС, а также возможность их своевременной обработки и передачи

гарантирование идентификации отправителя и получателя сообщений.

Адекватная защита ЛВС требует соответствующей комбинации политики безопасности, организационных мер защиты, технических средств защиты, обучения и инструктажей пользователей и плана обеспечения непрерывной работы. Хотя все эти области являются критическими для обеспечения адекватной защиты, основной акцент в этом документе сделан на возможных технических мерах защиты.

Под угрозой (вообще) обычно понимают потенциально возможное событие, процесс или явление, которое может (воздействуя на что-либо) привести к нанесению ущерба чьим-либо интересам.

Угрозой интересам субъектов информационных отношений будем называть потенциально возможное событие, процесс или явление, которое посредством воздействия на информацию, ее носители и процессы обработки может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

Нарушением безопасности (просто нарушением или атакой) будем называть реализацию угрозы безопасности.

В силу особенностей современных АС, перечисленных выше, существует значительное число различных видов угроз безопасности субъектов информационных отношений.

Следует иметь ввиду, что научно-технический прогресс может привести к появлению принципиально новых видов угроз и что изощренный ум злоумышленника способен придумать новые пути и способы преодоления систем безопасности, НСД к данным и дезорганизации работы АС.

Основными источниками угроз безопасности АС и информации (угроз интересам субъектов информационных отношений) являются:

• стихийные бедствия и аварии (наводнение, ураган, землетрясение, пожар и т.п.);

• сбои и отказы оборудования (технических средств) АС;

• ошибки проектирования и разработки компонентов АС (аппаратных средств, технологии обработки информации, программ, структур данных и т.п.);

• ошибки эксплуатации (пользователей, операторов и другого персонала);

• преднамеренные действия нарушителей и злоумышленников (обиженных лиц из числа персонала, преступников, шпионов, диверсантов и т.п.).

Классификация потенциальных угроз безопасности

Все множество потенциальных угроз по природе их возникновения разделяется на два класса: естественные (объективные) и искусственные (субъективные).

Рисунок 2.2 – Классификация угроз по источникам и мотивации

Естественные угрозы - это угрозы, вызванные воздействиями на АС и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы - это угрозы АС, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

• непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании АС и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п.;

• преднамеренные (умышленные) угрозы, связанные с корыстными, идейными или иными устремлениями людей (злоумышленников).

Источники угроз по отношению к АС могут быть внешними или внутренними (компоненты самой АС - ее аппаратура, программы, персонал, конечные пользователи).

Таблица 2.8 – Анализ угроз информационной безопасности

|

Способы нанесения ущерба |

Объекты воздействий |

|||||||

|

Оборудование |

Программы |

Данные |

Персонал |

|||||

|

Раскрытие (утечка) информации |

Хищение носителей информации, подключение к линии связи, несанкционирован-ное использование ресурсов |

Несанкционированное копирование перехват |

Хищение, копиро-вание, перехват |

Передача сведений о защите, разглаше-ние, халатность |

||||

|

Потеря целостности информации. |

Подключение, модификация, спецвложения, изменение режимов работы, несанкционирован-ное использование ресурсов |

Внедрение "троянских коней" и "жучков" |

Искаже-ние, модифи-кация |

Вербовка персонала, "маскарад" |

||||

|

Нарушение работоспосо-бности автоматизир-ованной системы |

Изменение режимов функционирования, вывод из строя, хищение, разрушение |

Искажение, удаление, подмена |

Искаже-ние, удаление, навязы-вание ложных данных |

Уход, физическое устранение |

||||

|

Незаконное тиражирова-ние информации |

Изготовление аналогов без лицензий |

Использование незаконных копий |

Публика-ция без ведома авторов |

|||||

Все источники угроз информационной безопасности для любой информационной системы, в том числе рассматриваемой организации, можно разделить на две основные группы:

Рисунок 2.3 Классификация источников угроз

Обусловленные техническими средствами (технические источники) - эти источники угроз менее прогнозируемы и напрямую зависят от свойств техники и поэтому требуют особого внимания. Данные источники угроз информационной безопасности, также могут быть как внутренними, так и внешними.

Обусловленные действиями субъекта (антропогенные источники) - субъекты, действия которых могут привести к нарушению безопасности информации, данные действия могут быть квалифицированы как умышленные или случайные преступления. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними, так и внутренними. Данные источники можно спрогнозировать, и принять адекватные меры.

В качестве антропогенного источника угроз для информации можно рассматривать субъекта (личность), имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта. Источники, действия которых могут привести к нарушению безопасности информации могут быть как внешними, так и внутренними, как случайными, так и преднамеренными. Внутренние и внешние источники могут использовать различные классы уязвимостей: объективные, субъективные, случайные. Методы противодействия для данной группы управляемы, и напрямую зависят от службы безопасности компании.

Внешние источники - напрямую вызваны деятельностью человека. Среди них можно выделить: случайные и преднамеренные.

Случайные (непреднамеренные). Данные источники могут использовать такие классы уязвимостей, как субъективные и случайные. Субъективные могут выражаться в ошибках, совершенных при проектировании ИС и ее элементов, ошибками в программном обеспечении. Случайные могут определятся, различного рода, сбоями и отказами, повреждениями, проявляемыми в ИС компании. К таким источникам можно отнести персонал поставщиков различного рода услуг, персонал надзорных организаций и аварийных служб, др. Действия (угрозы) исходящие от данных источников совершаются по незнанию, невнимательности или халатности, из любопытства, но без злого умысла. Основные угрозы от таких действий - уничтожение, блокирование, искажение информации.

Преднамеренные. Проявляются в корыстных устремлениях субъектов (злоумышленников). Основная цель таких источников - умышленная дезорганизация работы, вывода системы из строя, разглашения и искажения конфиденциальной информации за счет проникновение в систему посредством несанкционированного доступа (НСД) и утечки по техническим каналам. Угрозы от таких источников могут быть самые разные: хищение (копирование информации); уничтожение информации; модификация информации; нарушение доступности (блокирование) информации; навязывание ложной информации. В качестве таких источников могут выступать: потенциальные преступники (террористы) и хакеры; недобросовестные партнеры; представители силовых структур.

Для реализации этих угроз внешние преднамеренные источники могут использовать следующие три класса уязвимостей: объективные; субъективные; случайные. Каждым отдельным источником может использоваться определенный класс уязвимостей, в зависимости от преследуемой цели. Например, хакеры могут воспользоваться сбоями в программном обеспечении (случайные уязвимости), недобросовестные партнеры, для получения доступа к информации, могут воспользоваться активизируемыми программными закладками, встроенными в поставленном ими же программном обеспечении (объективные уязвимости), др.

Внутренние источники - как правило, представляют собой первоклассных специалистов в области эксплуатации программного обеспечения и технических средств, знакомых со спецификой решаемых задач, структурой и основными функциями и принципами работы программно - аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети компании. К таким источника можно отнести: основной персонал; представителей служб безопасности; вспомогательный персонал; технических персонал (жизнеобеспечение, эксплуатация). Внутренние антропогенные источники, в связи с их положением в ИС, для реализации угроз, могут использовать каждый из классов уязвимостей (объективные, субъективные, случайные), опять же в зависимости от преследуемых целей. Угрозы от таких источников, также могут самые разные: хищение (копирование информации); уничтожение информации; модификация информации; нарушение доступности (блокирование) информации; навязывание ложной информации.

От реализации угроз, исходящих от антропогенных источников, последствия для информационной системы компании могут быть самыми различными от сбоя в работе, до краха системы в целом. НСД и утечка по техническим каналам может привести: к неконтролируемой передаче пользователями конфиденциальной информации; заражению компьютеров и сетей ИС компьютерными вирусами; нарушению целостности (уничтожению) информации, хранящейся в базах данных и серверах компании; преднамеренному блокированию серверов и сетевых служб; НСД к различным информационно - вычислительным ресурсам.

Угрозы этой группы могут реализовываться различными методами: аналитические; технические; программные; социальные; организационные.

Источники угроз техногенной группы, напрямую зависят от свойств техники и, поэтому требуют не меньшего внимания. Данные источники также могут быть как внутренними, так и внешними.

Внешние источники - средства связи (телефонные линии); сети инженерных коммуникаций (водоснабжение, канализации).

Внутренние источники - некачественные технические средства обработки информации; некачественные программные средства обработки информации; вспомогательные средства охраны (охраны, сигнализации, телефонии); другие технические средства, применяемые в компании.

Данная группа источников менее прогнозируема и напрямую зависит от свойств применяемой техники и поэтому требует особого внимания. Угрозы от таких источников могут быть следующие: потеря информации, искажение блокирование, др. Для предотвращения таких угроз необходимо использовать (по возможности) надежную вычислительную и другую необходимую для надежного функционирования технику, лицензионное программное обеспечение (ПО). Также во время анализа, не стоит упускать непредвиденные ошибки пользователей во время эксплуатации техники и ПО. Таки ошибки могут создать слабости, которыми в свою очередь могут воспользоваться злоумышленники. Согласно статистике, 65% потерь - следствие таких ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и расхлябанностью.

В связи с тем, что в настоящее время для обработки, обмена и хранения информации в основном используют различные технические средства, съем информации заинтересованными лицами происходит также с помощью специализированных способов и технических средств. Все такие средства можно разделить на два больших класса. К первому необходимо отнести способы, при помощи которых происходит хищение конфиденциальной информации, обрабатываемой, хранимой и пересылаемой с помощью компьютерных систем; ко второму - остальных современных технических средств, к которым можно отнести телефоны, факсимильные аппараты, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и т.д.

Имеется много физических мест и каналов несанкционированного доступа к информации в сети. Любые дополнительные соединения с другими сегментами или подключение к сети Интернет порождают новые проблемы, в том числе увеличивают возможность поражения сети компьютерными вирусами. Каждое устройство в сети является потенциальным источником электромагнитного излучения из-за неидеальности экранирования соответствующих полей, особенно на высоких частотах. Система заземления не является идеальной и вместе с кабельной системой может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа, и потому особенно уязвимых.

Кроме электромагнитного излучения, потенциальную угрозу представляет бесконтактное электромагнитное воздействие на кабельную систему. В случае использования проводных соединений типа коаксиальных кабелей или витых пар, возможно и непосредственное физическое подключение к кабельной системе. Если пароли для входа в сеть стали известны или подобраны, то для таких «пользователей» становится возможным непосредственный вход в сеть. Наконец, возможна утечка информации из хранилища носителей информации, находящихся вне сети.

В настоящее время подавляющее число организаций так или иначе использует для обработки и хранения информации те или иные компоненты информационных систем. Это могут быть как достаточно простые и уже привычные персональные компьютеры, так и более специализированные системы, к примеру, системы хранения данных. В связи с этим в последнее десятилетие стал очень актуальным вопрос об обеспечении безопасности данных в информационных системах, в том числе глобальной сети Интернет и локальных сетях. Необходимо понимать, что угроза целостности информации возникает только в том случае, если компьютер, на котором она хранится, является частью какой-либо локальной сети, либо имеет подключение к сети Интернет.

Технические угрозы:

- Ошибки в программном обеспечении.

- DoS- и DDoS-атаки.

- Компьютерные вирусы, черви, троянские кони.

- Анализаторы протоколов и прослушивающие программы

(«снифферы»).

- Атаки типа Man-in-the-Middle

- Атаки на уровне приложений

- Сетевая разведка

Человеческий фактор:

- Уволенные или недовольные сотрудники.

- Халатность.

- Низкая квалификация.

Ошибки в программном обеспечении - самое узкое место любой сети. Программное обеспечение серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, следовательно, оно практически всегда содержит ошибки. Чем выше сложность подобного программного обеспечения, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (хранение ненужных данных на сервере, использование в качестве плацдарма для атаки и т.п.). Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем программного обеспечения. Своевременная установка таких обновлений является необходимым условием безопасности сети.

DoS-атаки (Denial Of Service - отказ в обслуживании) - особый тип атак, направленный на выведение сети или сервера из работоспособного состояния. При DoS-атаках могут использоваться ошибки в программном обеспечении или легитимные операции, но в больших масштабах (например, посылка огромного количества электронной почты). Новый тип атак DDoS (Distributed Denial Of Service) отличается от предыдущего наличием огромного количества компьютеров, расположенных в большой географической зоне. Такие атаки просто перегружают канал трафиком и мешают прохождению, а зачастую и полностью блокируют передачу по нему полезной информации. Особенно актуально это для компаний, занимающихся каким-либо online-бизнесом, например, торговлей через Internet.

Компьютерные вирусы - старая категория опасностей, которая в последнее время в чистом виде практически не встречается. В связи с активным применением сетевых технологий для передачи данных вирусы все более тесно интегрируются с троянскими компонентами и сетевыми червями.

В настоящее время компьютерный вирус использует для своего распространения либо электронную почту, либо уязвимости в ПО, а часто и то, и другое. Теперь на первое место вместо деструктивных функций вышли функции удаленного управления, похищения информации и использования зараженной системы в качестве плацдарма для дальнейшего распространения. Все чаще зараженная машина становится активным участником DDoS-атак. Ниже рассмотрим современную классификацию вредоносных программ.

Типы компьютерных вирусов различаются между собой по следующим основным признакам:

- среда обитания;

- способ заражения.

Под «средой обитания» понимаются системные области компьютера, операционные системы или приложения, в компоненты (файлы) которых внедряется код вируса. Под «способом заражения» понимаются различные методы внедрения вирусного кода в заражаемые объекты.

По среде обитания вирусы можно разделить на:

- файловые;

- загрузочные;

- макро;

- скриптовые.

Файловые вирусы при своем размножении тем или иным способом используют файловую систему какой-либо (или каких-либо) ОС. Они:

- различными способами внедряются в исполняемые файлы (наиболее распространенный тип вирусов);

- создают файлы-двойники (компаньон-вирусы);

- создают свои копии в различных каталогах;

- используют особенности организации файловой системы (link-

вирусы).

По способу заражения файлов вирусы делятся на:

- перезаписывающие (overwriting);

- паразитические (parasitic);

- вирусы-компаньоны (companion);

- вирусы-ссылки (link);

- вирусы, заражающие объектные модули (OBJ);

- вирусы, заражающие библиотеки компиляторов (LIB);

- вирусы, заражающие исходные тексты программ.

Сетевые черви различаются между собой способом передачи своей копии на удаленные компьютеры.

Email-Worm — почтовые черви - черви, которые для своего распространения используют электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском вебсайте).Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Троянские программы класса Backdoor — троянские утилиты удаленного администрирования, являются утилитами удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов.

Единственная особенность этих программ заставляет классифицировать их как вредные троянские программы: отсутствие предупреждения об инсталляции и запуске. При запуске «троянец» устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на «троянца» может отсутствовать в списке активных приложений. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления.

Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер ит. д. В результате эти троянцы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. п. - пораженные компьютеры оказываются открытыми для злоумышленных действий хакеров.

Таким образом, троянские программы данного типа являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий, присущих другим видам троянских программ.

Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают компьютерные черви. Отличает такие «троянцы» от червей тот факт, что они распространяются по сети не самопроизвольно (как черви), а только по специальной команде «хозяина», управляющего данной копией троянской программы.

Семейство Trojan-PSW объединяет троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно — системные пароли (PSW — Password-Stealing-Ware). При запуске PSW-троянцы ищут системные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам.

Существуют PSW-троянцы, которые сообщают и другую информацию о зараженном компьютере, например, информацию о системе (размер памяти и дискового пространства, версия операционной системы), тип используемого почтового клиента, IP-адрес и т. п. Некоторые троянцы данного типа «воруют» регистрационную информацию к различному программному обеспечению, коды доступа к сетевым играм и прочее.

Семейство Trojan-Clicker - троянские программы, основная функция которых — организация несанкционированных обращений к интернет- ресурсам (обычно к веб-страницам). Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файл hosts в MS Windows).

Троянские программы класса Trojan-Downloader предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки «троянцев» или рекламных систем. Загруженные из интернета программы затем либо запускаются на выполнение, либо регистрируются «троянцем» на автозагрузку в соответствии с возможностями операционной системы. Данные действия при этом происходят без ведома пользователя.

Троянские программы класса Trojan-Dropper написаны в целях скрытной инсталляции других программ и практически всегда используются для «подсовывания» на компьютер-жертву вирусов или других троянских программ.

Данные троянцы обычно без каких-либо сообщений (либо с ложными сообщениями об ошибке в архиве или неверной версии операционной системы) сбрасывают на диск в какой-либо каталог (в корень диска C:, во временный каталог, в каталоги Windows) другие файлы и запускают их на выполнение.

В результате использования программ данного класса хакеры достигают двух целей:

скрытная инсталляция троянских программ и/или вирусов; защита от антивирусных программ, поскольку не все из них в состоянии проверить все компоненты внутри файлов этого типа.

Trojan-Proxy — троянские прокси-сервера семейство троянских программ, скрытно осуществляющих анонимный доступ к различным интернет-ресурсам. Обычно используются для рассылки спама.

Trojan-Spy — шпионские программы осуществляют электронный шпионаж за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных приложений и действия пользователя с ними сохраняются в какой-либо файл на диске и периодически отправляются злоумышленнику.

Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Rootkit — программный код или техника, направленная на сокрытие присутствия в системе заданных объектов (процессов, файлов, ключей реестра и т.д.).

Троянцы типа Trojan-Notifier предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т. п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина», ICQ-сообщением.

Данные троянские программы используются в многокомпонентных троянских наборах для извещения своего «хозяина» об успешной инсталляции троянских компонент в атакуемую систему.

Необходимо учесть, что цели работы таких программ на компьютере могут быть как совершенно безобидными, шутливыми, так и несущими вполне реальную угрозу в виде потери конфиденциальной информации.

К сожалению, в настоящее время продолжают увеличиваться темпы роста численности вредоносных программ, тысячи новых вариантов которых обнаруживаются каждый день. Этот процесс постепенно начинает сопровождаться и ростом их технологической сложности, а также смещением вектора атаки в сторону тех областей информационной безопасности, которые пока не защищены в той же мере, что и традиционные - имеются в виду как технологии Web 2.0, так и мобильные устройства.

По-прежнему происходит реинкарнация старых идей и техник, реализация которых на новом уровне несет совершенно иную степень опасности. Это и заражение загрузочных секторов жестких дисков, и распространение вредоносных программ при помощи съемных накопителей, и заражение файлов.

В группу анализаторов протоколов и «снифферов» входят средства перехвата передаваемых по сети данных - «сниффинга». «Сниффинг» - «прослушивание» сегмента сети. Сниффинг - один из самых популярных методов воровства данных в сети (паролей, имен пользователей, ключей и т.д.) посредством специального программного обеспечения. Сниффер пакетов представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер перехватывает все сетевые пакеты, которые передаются через определенный домен. В настоящее время снифферы работают в сетях на вполне законном основании. Они используются для диагностики неисправностей и анализа трафика. Однако ввиду того, что некоторые сетевые приложения передают данные в текстовом формате (telnet, FTP, SMTP, POP3 и т.д.), с помощью сниффера можно узнать полезную, а иногда и конфиденциальную информацию. Такие средства могут быть как аппаратными, так и программными. Обычно данные передаются по сети в открытом виде, что позволяет злоумышленнику внутри локальной сети перехватить их. Некоторые протоколы работы с сетью (POPS, FTP) не используют шифрование паролей, что позволяет злоумышленнику перехватить их и использовать самому. При передаче данных по глобальным сетям эта проблема встает наиболее остро.

Заключение

Информация, несомненно, один из наиболее ценных ресурсов предприятия, она необходима на стадии принятия решения, при реализации задач хозяйственной деятельности и управления, именно с помощью использования и анализа нужной информации менеджер готовит соответствующие отчеты, предложения, для конечной выработки и принятия управленческих решений. Очевидно, что перед началом работы с информацией необходимо ее структурировать и подготовить к использованию, потому что на начальном этапе предприятие взаимодействует чаще всего с необработанной информацией. Проблему перевода информации в состояние полезности, решает действующая на предприятии это информационная система.

Наличие большого количества циркулирующих информационных потоков значительно увеличивает вероятность возникновения информационных рисков на предприятии, связанных с нарушением конфиденциальности пользования и целостности информации.

Любой вид деятельности человека можно представить как процесс, в результате которого появляется продукт, материальный или интеллектуальный, имеющий определенную ценность, то есть стоимость. Информация является одной из разновидностей таких ценностей, стоимость ее может оказаться настолько высокой, что ее потеря или утечка, даже частичная, способна поставить под вопрос само существование компании. Поэтому защита информации с каждым днем приобретает все большее значение, практически во всех более или менее крупных организациях существуют свои подразделения, выполняющие задачу по обеспечению информационной безопасности компании.

В различных сферах деятельности человек пользуется различными определениями понятия информации, в сфере информационной безопасности в России на сегодняшний день используется определение данное в Законе РФ "Об информации, информатизации и защите информации".

Одним из наиболее характерных и популярных средств обеспечения информации в настоящее время являются программно-аппаратные комплексы.

В настоящей работе были рассмотрены вопросы, касающиеся защиты информационной системы ОАО «Марийский машиностроительный завод» от внешних угроз, в том числе рассмотрены наиболее распространенные и отвечающие предъявляемым требованиям программно-аппаратные комплексы защиты от несанкционированного доступа.

Таким образом, в рамках первой главы, мною были рассмотрены теоретические вопросы по защите информации, передаваемой по заводским локально – вычислительным сетям. Были рассмотрены вопросы по организации защиты сетей, какие существуют средства защиты информации, основные функции ЛВС, способы их построения, а также их монтаж.

Вторая глава была посвящена аналитическому вопросу исследования защиты ЛВС на ОАО «ММЗ». Была кратко рассмотрена характеристика локальной сети завода, история развития и основания завода, а также какие существуют возможные угрозы для локальной сети завода.

Цели работы считаю выполненными.

Список использованных источников

- Автоматизированные информационные технологии в экономике: Учебник / Под ред. проф. Г.А. Титоренко. - М.: ЮНИТИ, 2018 г.- 399 с.

- А.В. «Шпионские штучки 2" или как сберечь свои секреты. - СПб.: Полигон, 2017. - 272 с., ил.

- ГОСТ 12.0.003.-74 ССТБ «Опасные и вредные производственные факторы. Классификация».

- ГОСТ 12.1.003—83* ССБТ. Шум. Общие требования безопасности.

- ГОСТ 12.1.005—88 ССБТ. Общие санитарно-гигиенические требования к воздуху рабочей зоны.

- ГОСТ 12.1.009 - 76 ССБТ. Электробезопасность. Термины и определения.

- ГОСТ 12.1.029 - 80 ССБТ. Средства и методы защиты от шума. Классификация

- Малюк А.А., Пазизин СВ., Погожин Н.С. Введение в защиту информации в автоматизированных системах: Учебное пособие для вузов. -2- еизд.-М.: Горячаялиния-Телеком.-2018.- 147 с.

- Моисеева Н.К. «Практикум по проведению функционально стоимостного анализа».— М.: МИЭТ, 2016.

- Моисеева Н.К. «Экономическая отработка технических решений с помощью функционально-стоимостного анализа на этапах создания и освоения новой техники».—М.: МИЭТ, 2017.

- Бабурин А.В., Чайкина Е.А., Воробьева Е.И. Физические основы защиты информации от технических средств разведки: Учеб. пособие. Воронеж: Воронеж. гос. техн. ун-т, 2016.-193 с.

- Бройдо В. М., Вычислительные системы, сети и телекоммуникации, СПб, Питер, 2017, 702 с.

- Еордашникова О.Ю. Функционально-стоимостной анализ качества продукции и управления маркетингом на предприятии. - М.: Издательство «Альфа-Пресс». 2018. - 88 с.

- Бузов Е.А., Калинин СВ., Кондратьев А.В. Защита от утечки информации по техническим каналам: Учебное пособие.- М.- Еорячая линия- Телеком.-2018.-416 с.

- Волокитин А.В., Маношкин А.П., Солдатенков А.В., Савченко С. А., Петров Ю.А. Информационная безопасность государственных организаций и коммерческих фирм. Справочное пособие (под общей редакцией Реймана Л.Д.) М.: НТЦ «ФИОРД-ИНФО», 2016г.-272с.

- Главные подходы к управлению персоналом

- Теоретические аспекты менеджмента человеческих ресурсов

- Подходы к управлению человеческими ресурсами на предприятии

- Теоретические аспекты коммерческой деятельности спортивной организации (Понятие коммерческой деятельности)

- Роль франчайзинга в коммерческой деятельности торговой организации (Сущность состояния рынка франчайзинга в России)

- Факторы влияющие на качество и конкурентоспособность товаров

- Сотрудничество России с мировыми финансово- кредитными институтами (Деятельность МВФ в России)

- Гражданское право. Банкротство кредитных организаций

- Общий порядок создания , реорганизации и ликвидации субъектов ПП

- Общие понятия о гражданском праве (Понятие, предмет и метод гражданского права)

- Юридическая ответственность (Характеристики юридической ответственности как правовой категории.)

- Проектирование реализации операций бизнес-процесса «Складской учет» (на примере ОАО «ТесКом»)