Выполнение требований к защите информации от НСД (ПО «Secret Net LSP»)

Содержание:

ВВЕДЕНИЕ

Проблема защиты информации от постороннего доступа и нежелательных воздействий на нее является актуальной издавна, с той поры, когда человеку по тем или иным причинам не хотелось делиться ею ни с кем или не с каждым человеком. С развитием человеческого общества, возникновением частной собственности, государственного строя, борьбой за власть и с последующим увеличением масштабов человеческой деятельности информация становится еще более ценной. Причем ценной является та информация, обладание которой даст возможность ее существующему и потенциальному владельцу получить определенного рода выигрыш: материальный, политический и пр.

Сейчас в отечественной рыночной экономике неотъемлемым условием успеха предпринимателя в бизнесе, получения прибыли и сохранения в целостности сформированной им организационной структуры является реализация экономической безопасности его деятельности. Одним из ключевых компонентов экономической безопасности является информационная безопасность, реализуемая с помощью применения совокупности систем, методов и средств защиты информации предпринимателя от вероятных злоумышленных действий конкурентов и для сохранения ее конфиденциальности.

Безопасность целесообразно рассматривать как качество развития мер безопасности, ориентированных на предотвращение внутренних и внешних угроз.

Ввиду этого крайне актуальным является рассмотрение вопроса, затрагивающего защиту документированной информации от несанкционированного доступа.

Обеспечение информационной безопасности – это гарантия удовлетворения законных прав и интересов субъектов информационных отношений.

Цель работы: исследовать вопрос выполнения требований к защите информации от НСД.

Для реализации поставленной цели необходимо последовательно выполнять ряд задач, а именно:

1. Опеределение и классификация видов, методов несанкционированного доступа к информации.

2. Сравнительный анализ наиболее распространенных средств защиты информации (СЗИ) от несанкционированного доступа (НСД) .

3. Разработать план внедрения программно-аппаратного средства защиты информации от несанкционированного доступа «Secret Net LSP».

Предметом исследования курсовой работы является процесс защиты информации от несанкционированного доступа.

Объектом исследования курсовой работы является защита информации.

Структура курсовой работы состоит из введения, двух глав, заключения, списка использованных источников, приложения.

1. Теоретические аспекты защиты информации от НСД

1.1. Понятие и классификация видов, методов НСД

Несанкционированный доступ к информации (НСД) – доступ к информации, нарушающий правила разграничения доступа с применением штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами[1]. Штатными средствами является комплекс программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем[2].

Факторы НСД следующие:

– ошибки конфигурации;

– недостаточная защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам персонала при отсутствии работников);

– ошибки в программном обеспечении;

– злоупотребление служебными полномочиями (воровство резервных копий, копирование данных на внешние носители при праве доступа к ним);

– прослушивание каналов связи при применении незащищённых соединений внутри ЛВС;

– применение клавиатурных шпионов, вирусов и троянов на компьютерах работников для имперсонализации (это концепт безопасности свойственный исключительно Windows NT, что дает возможность серверному приложению временно «являться» клиентом для доступа к охраняемому объекту)[3].

Далее целесообразно рассмотреть методы НСД.

В процессе совершенствования технологий обработки информации получили распространение различные методы НСД. Чаще всего встречаются следующие способы НСД к конфиденциальной информации:

1. Инициативное сотрудничество, которое выражается в тех или иных действиях лиц из числа, работающих в организации, чем-либо неудовлетворенных, сильно нуждающихся в средствах к существованию или просто алчных и скупых, склонных из-за наживы осуществляться различные противозаконные действия[4].

2. Склонение к сотрудничеству, или вербовка, – это насильственное действие со стороны правонарушителя. Вербовка может быть реализована с помощью подкупа, запугивания, шантажа.

3. Выпытывание – это возможность через наивные с виду вопросы получить необходимые сведения. Получать подобного рода информацию можно и ложным трудоустройством. Подобный правонарушитель может оформляться на работу, а в процессе бесед выявлять, чем занимаются подразделения, какие профессии актуальны в организации, какими качествами (личностными и профессиональными) должен обладать работник. При этом трудоустраиваться он и не собирается, отказавшись под каким-либо предлогом.

4. Подслушивание – метод осуществления разведки и промышленного шпионажа, используемый агентами, наблюдателями, информаторами, специальными постами подслушивания[5].

5. Наблюдение – метод реализации криминальных интересов, осуществляется визуально с использованием оптических приборов[6].

6. Хищение – это умышленное противоправное завладение чужим имуществом, средствами, документами, материалами, информацией.

7. Копирование. Копируют документы с необходимыми данными; технические носители, производимые товары и услуги.

8. Подделка. Состоит в выдаче себя за другого пользователя, снимая с себя ответственность или применяя чужие полномочия, получая санкционированный доступ к охраняемым данным.

9. Уничтожение. Особую угрозу имеет уничтожение информации в АСОД, где на технических носителях аккумулируются существенные объемы разного рода данных, большинство из которых крайне трудно представить[7].

10. Незаконное подключение – подсоединение к разным линиям и проводам для несанкционированного доступа к необходимой информации.

11. Перехват – это получение информации с помощью приема сигналов электромагнитной энергии пассивными средствами приема, находящихся на безопасном расстоянии от источника конфиденциальной информации.

12. Негласное ознакомление – это получение данных, к которым субъект не допущен, но при определенных условиях он способен что-либо выяснить.

13. Фотографирование – это метод получения видимого изображения объектов конфиденциального значения на фотоматериале[8].

Кроме того, имеют место определенные виды НСД.

Угроза безопасности информации – комплекс условий и факторов, формирующих потенциальную или реально имеющую место опасность нарушения безопасности информации[9]. По характеру возникновения они делятся на преднамеренные и непреднамеренные.

Непреднамеренные угрозы – это случайные действия, определенные в неадекватной поддержке механизмов защиты или ошибками в управлении. А преднамеренные – это несанкционированное получение информации и несанкционированная манипуляция данными[10].

По типу реализации угрозы бывают:

– программные;

– непрограммные.

К программным принадлежат те, которые представлены отдельным программным модулем или модулем в составе программного обеспечения. К непрограммным относят злоупотребления, в основе которых лежит применение технических средств информационной системы (ИС) для подготовки и совершения тех или иных компьютерных преступлений (несанкционированное подключение к коммуникационным сетям, съем информации при помощи специальной аппаратуры и т.д.).

Преследуя разнообразные цели, компьютерные злоумышленники применяют достаточно широкий арсенал программных средств. С учетом этого, целесообразно объединить программные средства в 2 категории:

– тактические;

– стратегические[11].

Тактическими являются те, которые преследуют выполнение ближайшей цели (получение пароля, уничтожение данных и т.д.). Они чаще всего применяются для подготовки и реализации стратегических средств, ориентированных на выполнение долгосрочных целей и связаны с существенными финансовыми потерями для ИС[12]. К группе стратегических принадлежат средства, чья реализация обеспечивает возможность получения контроля за технологическими операциями преобразования данных, воздействие на работу элементов ИС (мониторинг системы, вывод из строя аппаратной и программной среды и т.д.).

Потенциальными программными злоупотреблениями считаются программные средства, обладающие определенными функциональными возможностями, а именно:

– искажение произвольным образом, блокирование и/или подмена выводимого во внешнюю память или в канал связи массива информации, появившегося в результате работы прикладных программ, или уже состоящие во внешней памяти массивы данных[13];

– сокрытие признаков собственного присутствия в программной среде ЭВМ;

– разрушение (искажение произвольным образом) кодов программ в оперативной памяти;

– сохранение частей информации из оперативной памяти в определенных областях внешней памяти прямого доступа (локальных или удаленных);

– обладание способностью к самодублированию, ассоциированию себя с другими программами и/или переносу собственных частей в иные области оперативной или внешней памяти[14].

Существующие в последнее время закономерности к развитию информационных технологий способны привести к возникновению качественно новых (информационных) форм борьбы, именующихся информационной войной[15]. Устойчивого, международного признанного определения информационной войны нет. Одним из элементов ведения информационной войны является так называемое информационное оружие, определяемое исследователями как комплекс средств и методов, дающих возможность похищать, искажать или уничтожать информацию, ограничивать или прекращать доступ к ней законных покупателей, нарушать функционирование или выводить из строя телекоммуникационные сети и компьютерные системы, применяемые в обеспечении жизнедеятельности общества и государства[16].

Далее рассмотрим классификацию принципов защиты от НСД.

Принцип обоснованности доступа. Этот принцип состоит в неукоснительном обеспечении двух ключевых условий: пользователь обязан иметь достаточную «форму допуска» для получения данныъ требуемого им уровня конфиденциальности, и эти данные требуются ему для реализации его производственных функций.

Принцип достаточной глубины контроля доступа. Средства защиты информации должны иметь механизмы контроля доступа ко всем формам информационных и программных ресурсов автоматизированных систем, которые по принципу обоснованности доступа необходимо разделять между пользователями[17].

Принцип разграничения потоков информации. Для предупреждения нарушения безопасности информации, которое, например, способно случаться при записи секретных данных на несекретные носители и файлы, ее передаче программам и процессам, не предназначенным для обработки секретной информации, а также при передаче такой информации по незащищенным каналам и линиям связи, нужно реализовать разграничение потоков информации[18].

Принцип чистоты повторно используемых ресурсов. Этот принцип состоит в очистке ресурсов, включающих конфиденциальную информацию, при их удалении или освобождении пользователем до перераспределения таких ресурсов прочим пользователям.

Принцип персональной ответственности. Всякий пользователь должен персонально отвечать за собственную деятельность в системе, включая всяческие действия с конфиденциальной информацией и возможные нарушения ее защиты, т.е. те или иные случайные или умышленные действия, ведущие к несанкционированному ознакомлению с конфиденциальной информацией, ее искажению или уничтожению, или делающие подобную информацию недоступной для законных пользователей[19].

Принцип целостности средств защиты. Этот принцип предполагает, что средства защиты информации в автоматизированных системах должны точно реализовывать собственные функции по вышеуказанным принципам и быть изолированными от пользователей, а для собственного сопровождения должны включать специальный защищенный интерфейс для средств контроля, сигнализации о попытках нарушения защиты информации и влияния на процессы в системе[20].

Обеспечение защиты средств вычислительной техники (СВТ) и автоматизированных систем (АС) реализуется: системой разграничения доступа (СРД) субъектов к объектам доступа; обеспечивающими средствами для СРД[21].

Ключевыми функциями СРД являются:

– выполнение правил разграничения доступа (ПРД) субъектов и их процессов к информации;

– выполнение ПРД субъектов и их процессов к устройствам создания твердых копий;

– изоляция программ процесса, реализуемого в интересах субъекта, от иных субъектов;

– управление потоками информации для предотвращения записи данных на носители несоответствующего грифа;

– выполнение правил обмена данными между субъектами для АС и СВТ, созданных по сетевым принципам[22].

Обеспечивающие средства для СРД реализуют определенные функции, а именно:

– идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, реализуемому для субъекта;

– регистрацию действий субъекта и его процесса;

– предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов; реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

– тестирование;

– очистку оперативной памяти и рабочих областей на магнитных носителях по окончании работы пользователя с защищаемыми данными;

– учет выходных печатных и графических форм и твердых копий в АС;

– контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств[23].

Способы реализации СРД находятся в зависимости от специфики СВТ и АС. Возможно использование определенных способов защиты и их сочетаний, а именно:

– распределенная СРД и СРД, локализованная в программно-техническом комплексе (ядро защиты)[24];

– СРД в рамках операционной системы, СУБД или прикладных программ;

– СРД в средствах реализации сетевых взаимодействий или на уровне приложений; применение криптографических преобразований или методов непосредственного контроля доступа; программная и (или) техническая реализация СРД.

Итак, невозможно абсолютно защитить информацию от НДС. Для определения принципа организации защиты от НСД нужно индивидуальный подход.

1.2. Сравнительный анализ наиболее распространенных средств защиты информации от НСД

В данном разделе курсовой работы целесообразно провести сравнительный анализ наиболее распространенных средств защиты информации (СЗИ) от НСД, используемых для защиты данных в информационных системах. Критерии сравнения выбраны с учетом характеристик СЗИ от НСД[25].

Для защиты информации в компьютерных системах от атак на уровне операционной системы, системы сетевого программного обеспечения и системы управления базами данных используются СЗИ от НСД. Основополагающим фактором выбора СЗИ от НСД в информационной системе является соответствие нормам и требованиям уполномоченных органов в сфере обработки данных[26]. Самыми распространенными средствами защиты информации от НСД в MS Windows являются средства: «Secret Net LSP», «Dallas Lock 8.0‐K», «Панцирь‐К», «Аура 1.2.4»[27].

Все вышеуказанные СЗИ представляют собой сертифицированные программные СЗИ, поддерживающие автономный и сетевой режим работы. Помимо всего прочего, они реализуют схожие функции, а именно:

1. Идентификация и аутентификация пользователей.

2. Разграничение и контроль доступа пользователей к ресурсам системы, терминалам, ЭВМ, узлам сети ЭВМ, внешним устройствам, программам, томам, каталогам, файлам и пр.

3. Учет носителей информации.

4. Контроль целостности защищаемых ресурсов.

5. Контроль элементов СЗИ.

6. Контроль вывода на печать и маркировка документов.

7. Уничтожение (затирание) содержимого файлов при их удалении.

8. Фиксация событий безопасности в журнале.

9. Теневое копирование выводимых данных[28].

В сетевом режиме СЗИ также реализуют определенные функции, а именно:

1. Централизованное управление настройками СЗИ.

2. Централизованный сбор данных о событиях безопасности на защищаемых компьютерах[29].

Методика сравнительного анализа СЗИ от НСД «Secret Net LSP», «Dallas Lock 8.0‐K», «Панцирь‐К», «Аура 1.2.4» приводится ниже.

Критериями для сравнительного анализа определены следующие технические характеристики СЗИ от НСД[30]:

1. Класс защищенности.

2. Уровень контроля НДВ.

3. Класс автоматизированных систем.

4. Дополнительные аппаратные требования: требуемый объем свободного места на жестком диске для размещения СЗИ.

5. Дополнительная аппаратная поддержка: есть или нет.

Технические характеристики для СЗИ от НСД отражены в таблице 1.

Таблица 1 – Технические характеристики СЗИ от НСД

|

Критерии сравнения |

Secret Net LSP |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

|

Класс защищенности |

По 3 классу защищенности |

По 5 классу защищенности |

По 5 классу защищенности |

По 5 классу защищенности |

|

Уровень контроля НДВ |

По 2 уровню контроля |

По 4 уровню контроля |

По 4 уровню контроля |

По 4 уровню контроля |

|

Класс автоматизированных систем |

До класса 1Б включительно |

До класса 1Г включительно |

До класса 1Г включительно |

До класса 1Г включительно |

|

Дополнительные аппаратные требования: свободное место на жестком диске |

2,000 Гб |

0,030 Гб |

0,020 Гб |

0,060 Гб |

|

Дополнительная аппаратная поддержка |

есть (Secret Net Card, ПАК «Соболь») |

нет |

есть (ПАК контроля активности КСЗИ) |

нет |

Для оценки рейтинга СЗИ от НСД по критерию сравнения нужно построить следующую матрицу показателей Aij (таблица 2).

Таблица 2 – Матрица показателей

|

Критерии сравнения |

Secret Net 7 |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

|

Класс защищенности |

А 11 |

А 12 |

А 13 |

А 14 |

|

Уровень контроля НДВ |

А 21 |

А 22 |

А 23 |

А 24 |

|

Критерии сравнения |

Secret Net LSP |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

|

Класс автоматизированных систем |

А 31 |

А 32 |

А 33 |

А 34 |

|

Дополнительные аппаратные требования: свободное место на жестком диске |

А 41 |

А 42 |

А 43 |

А 44 |

|

Дополнительная аппаратная поддержка |

А 51 |

А 52 |

А 53 |

А 54 |

В такой матрице каждому показателю Aij присваивается некоторое числовое значение.

Далее необходимо пояснить назначение числовых значений показателей Aij на примере СЗИ от НСД «Secret Net LSP». Класс защищенности, уровень контроля НДВ и класс автоматизированной системы выше, чем у прочих рассматриваемых СЗИ[31]. Однако, требуемый объем жесткого диска для реализации данного СЗИ существенно больше, что вводит ограничения на возможности аппаратных средств. Далее нужно ввести определенное правило для количественной оценки показателя Aij: показатель должен принимать тем большее значение, чем выше значимость определенного критерия для принятия решения[32]. В данном случае количественная оценка показателей для принятых критериев сравнения выполняется так:

А 1J = 1 / (Класс защищенности: 3 или 5);

А 2J = 1 / (Уровень контроля НДВ: 2 или 4);

А 3J = 1 / (Класс АС: 2 – для класса 1Б или 4 – для класса 1Г);

А 4J = 1 / (Требуемый объем жесткого диска в Гб);

А 5J = 1 – дополнительная аппаратная поддержка есть; 0 – нет[33].

Итак, получены числовые значения матрицы показателей (таблица 3).

Таблица 3 – Матрица показателей. Числовые значения

|

Критерии сравнения |

Secret Net LSP |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

|

Класс защищенности |

1/3 = 0,333 |

1/5 = 0,200 |

1/5 = 0,200 |

1/5 = 0,200 |

|

Уровень контроля НДВ |

1/2 = 0,500 |

1/4 = 0,250 |

1/4 = 0,250 |

1/4 = 0,250 |

|

Класс автоматизированных систем |

1/2 = 0,500 |

1/4 = 0,250 |

1/4 = 0,250 |

1/4 = 0,250 |

|

Дополнительные аппаратные требования: свободное место на жестком диске |

1/2,000 = 0,500 |

1/0,030 = 33,333 |

1/0,020 = 50,000 |

1/0,06 = 16,667 |

|

Дополнительная аппаратная поддержка |

1,000 |

0,000 |

1,000 |

0,000 |

Последующий сравнительный анализ осуществляется при помощи расчета рейтинга по критериям сравнения.

Рейтинг по критерию сравнения определяется по формуле (1):

Rij=(Aij-Ai min)/(Ai max-Ai min)*100*Ki (1)

где Aij – текущее значение показателя;

Ai min – минимальное значение показателя для указанного критерия;

Ai max – максимальное значение показателя для указанного критерия;

Ki – весовой коэффициент.

Далее по формуле (2) рассчитывается итоговый рейтинг СЗИ от НСД:

(2)

где m – количество критериев средства защиты информации[34].

Пример расчета по выбранной методике приводится ниже в таблицах 4 и 5.

Таблица 4 – Исходные данные для расчета итогового рейтинга СЗИ от НСД

|

Критерии сравнения |

Secret Net LSP |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

Ai min |

Ai max |

Ki |

|

Класс защищенности |

0,333 |

0,200 |

0,200 |

0,200 |

0,200 |

0,333 |

0,30 |

|

Уровень контроля НДВ |

0,500 |

0,250 |

0,250 |

0,250 |

0,250 |

0,500 |

0,30 |

|

Класс автоматизированных систем |

0,500 |

0,250 |

0,250 |

0,250 |

0,250 |

0,500 |

0,30 |

|

Дополнительные аппаратные требования: свободное место на жестком диске |

0,500 |

33,333 |

50,000 |

16,667 |

0,500 |

50,000 |

0,05 |

|

Дополнительная аппаратная поддержка |

1,000 |

0,000 |

1,000 |

0,000 |

0,000 |

1,000 |

0,05 |

Таблица 5 – Расчет итогового рейтинга СЗИ от НСД

|

Критерии сравнения |

Secret Net LSP |

Dallas Lock 8.0-K |

Панцирь-К |

СЗИ Аура 1.2.4 |

|

Класс защищенности |

30,000 |

0,000 |

0,000 |

0,000 |

|

Уровень контроля НДВ |

30,000 |

0,000 |

0,000 |

0,000 |

|

Класс автоматизированных систем |

30,000 |

0,000 |

0,000 |

0,000 |

|

Дополнительные аппаратные требования: свободное место на жестком диске |

0,000 |

3,316 |

5,000 |

1,633 |

|

Дополнительная аппаратная поддержка |

5,000 |

0,000 |

5,000 |

0,000 |

|

Итоговый рейтинг СЗИ от НСД Rj |

95,000 |

3,316 |

10,000 |

1,633 |

Итак, проанализировав ключевые критерии выбранных СЗИ от НСД, предложена методика их сравнительного анализа. С точки зрения технического уровня, из числа рассмотренных СЗИ, бесспорным преимуществом обладает СЗИ от НСД «Secret Net LSP». Однако нужно принимать во внимание, что данное СЗИ может использоваться не только для защиты конфиденциальной информации, но и для защиты секретной. Затем приоритеты распределены так: «Панцирь‐К», «Dallas Lock 8.0‐K» и СЗИ «Аура 1.2.4».

2. План внедрения программно-аппаратного средства защиты информации от несанкционированного доступа «Secret Net LSP»

СЗИ «Secret Net LSP» предназначено для выполнения определенных типовых задач, а именно:

– защита информации на рабочих станциях и серверах в соответствии с требованиями регулирующих органов;

– контроль утечек и каналов распространения защищаемой информации.

Возможности:

– аутентификация пользователей;

– разграничение доступа пользователей к информации и ресурсам АС;

– доверенная информационная среда;

– контроль утечек и каналов распространения конфиденциальной информации.

– контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации;

– централизованное управление системой защиты, оперативный мониторинг и аудит безопасности;

– масштабируемая система защиты, возможность использования «Secret Net LSP» (сетевой вариант) в организации со множеством филиалов;

– защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI)[35].

СЗИ «Secret Net LSP» реализует гибкое управление контролем устройств и разграничение доступа пользователей к ним, а также возможность назначения устройствам категорий конфиденциальности.

2.1. Требования перед началом установки ПО «Secret Net LSP»

СЗИ «Secret Net LSP» устанавливается на компьютеры, соответствующие определенным системным требованиям, а именно:

– ОС: Альт Линукс СПТ 6.0.0/6.0.2 х 86/х 64; ALT Linux 6.0.0 Centaurus x86/x64; CentOS 6.2/6.5 x86/x64; ContinentOS 4.2 x64; Debian 6.0.3/7.6 x86/x64; Red Hat Enterprise Linux 6.2/6.3/6.5 Desktop/Server x86/x64.

– процессор: в соответствии с требованиями ОС, установленной на компьютере.

– оперативная память: не менее 512 Мб.

– жесткий диск (свободное пространство): не менее 600 Мб.

Перед началом установки «Secret Net LSP» на компьютер нужно убедиться в выполнении определенных требований, а именно:

1. На компьютере установлена лишь одна поддерживаемая ОС с одним ядром.

2. Ядро ОС должно входить в список ядер, заявленных как поддерживаемые компанией-разработчиком СЗИ, и соответствовать устанавливаемому дистрибутиву «Secret Net LSP»[36].

Установку системы «Secret Net LSP» осуществляет администратор, который должен обладать правами суперпользователя компьютера и правами на запуск приложения (программы установки).

2.2. Установка программы «Secret Net LSP». Руководство администратора

1. Вставьте установочный компакт-диск системы Secret Net LSP, запустите эмулятор терминала и введите команду запуска программы установки с указанием пути к файлу дистрибутива. Программа установки проверит целостность дистрибутива, распакует архив с дистрибутивом и начнет выполнение 1-го этапа – сбора информации о системе. На экране появятся название версии системы и обнаруженные версии ядра. Затем программа установки перейдет ко 2-му этапу установки и предложит ознакомиться с текстом лицензионного соглашения и ввести серийный номер продукта.

2. Для просмотра текста лицензии в окне эмулятора терминала введите «Да». Появится текст лицензионного соглашения.

Для продолжения установки без просмотра лицензионного соглашения введите «Нет». Появится запрос на принятие положений лицензии. Перейдите к п. 4.

3. Ознакомьтесь с текстом лицензии. Для выхода из режима просмотра текста лицензии нажмите клавишу. В окне эмулятора терминала появится запрос на принятие положений лицензии.

4. Если вы принимаете положения лицензии, введите «Да». Появится запрос на ввод серийного номера.

Если вы не принимаете положения лицензии, введите «Нет». Программа установки завершит работу.

5. Введите серийный номер[37].

Для установочных пакетов RPM и DEB файл лицензии для демонстрационной версии включен. Для пакетов SH при установке необходимо указывать файл лицензии.

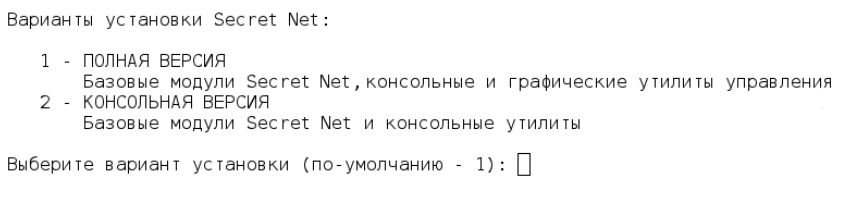

После успешной проверки файла лицензии появится запрос на выбор варианта установки: полная версия или консольная версия продукта (рисунок 1).

Рисунок 1 – Варианты установки

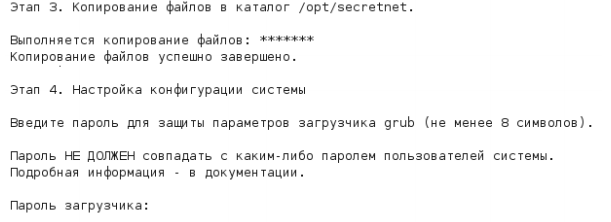

6. Введите вариант установки. Целесообразно устанавливать полную версию. Программа установки перейдет к 3-му этапу – копированию файлов в каталог /opt/secretnet. По окончании копирования программа установки перейдет к 4-му этапу – настройке конфигурации системы (Рисунок 2).

Рисунок 2 – копирование файлов в каталог /opt/secretnet, настройка конфигурации системы

7. Введите и подтвердите пароль загрузчика. Пароль должен содержать минимум 8 символов и не должен совпадать с каким-либо паролем пользователей системы.

Пароль загрузчика обеспечивает защиту от изменений пользователем параметров ядра при старте системы. Для изменения параметров ядра при старте системы нужно в grub ввести имя пользователя и указанный пароль загрузчика[38].

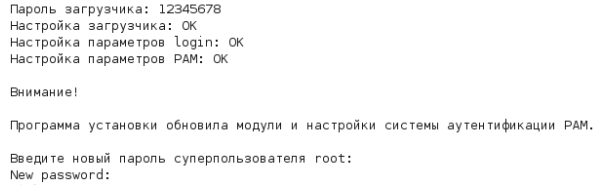

После ввода пароля возникнет сообщение о выполненном обновлении модулей и настроек системы аутентификации PAM и запрос на ввод нового пароля суперпользователя root (Рисунок 3).

Рисунок 3 – Ввод нового пароля суперпользователя root

8. Введите и подтвердите новый пароль суперпользователя root.

По общему требованию к стойкости пароль должен содержать минимум 6 символов и включать буквы и цифры. Если при вводе пароля суперпользователя root указанное требование не выполнено, то программа установки выведет соответствующее предупреждение и после повторного ввода выведет сообщение об успешном обновлении пароля.

После успешного обновления пароля суперпользователя root программа установки создаст группу системных учетных записей snlogger и осуществит настройку параметров системы.

9. Для завершения установки нажмите клавишу ENTER.

10. Перезагрузите компьютер.

После установки ПО и перезагрузки компьютера администратор должен войти в систему и выполнить начальные настройки. Первый вход в систему администратор выполняет под учетной записью суперпользователя root. Начальные настройки включают в себя: смену паролей пользователей, зарегистрированных на компьютере.

2.3. Начало работы. Руководство администратора

При первой загрузке ОС, защищаемой СЗИ Secret Net LSP, вступают в действие защитные механизмы. В данном случае действуют настройки, установленные по умолчанию.

После входа в систему администратор может просмотреть и, если требуется, изменить настройки по умолчанию, а также ознакомиться с журналами, где были зафиксированы события, связанные со входом администратора в систему[39].

Настройки по умолчанию. К настройкам по умолчанию относятся параметры учетных записей пользователей, добавляемых в систему средствами Secret Net LSP, и параметры политик. Значения параметров определяются при установке Secret Net LSP и могут быть изменены администратором.

Параметры учетных записей. К ним относятся:

– оболочка;

– шаблон домашнего каталога;

– создание личной группы пользователя;

– создание группы по умолчанию;

– создание домашнего каталога[40].

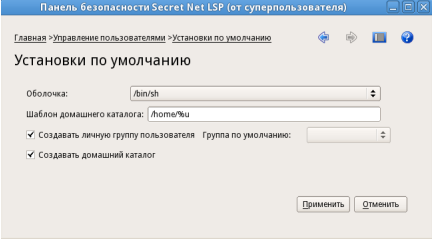

Для просмотра/изменения параметров учетных записей:

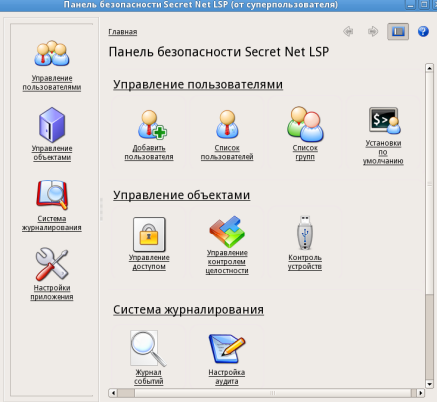

- Вызовите панель безопасности и в группе «Управление пользователями» перейдите на страницу «Установки по умолчанию». Будет осуществлен переход на соответствующую страницу (рисунок 4).

Для вызова панели безопасности вызовите панель безопасности стандартным способом с помощью ярлыка Secret Net LSP на рабочем столе. На экране появится панель безопасности Secret Net LSP (рисунок 5).

Рисунок 4 – Панель безопасности Secret Net LSP

Рисунок 5 – Страница «Установка по умолчанию»

- При необходимости измените значения параметров (Рисунок 6).

Рисунок 6 – Параметры

- Для сохранения внесенных изменений нажмите кнопку «Применить».

Для отмены выполненных изменений нажмите кнопку «Отменить».

Для возврата на предыдущую страницу нажмите соответствующую ссылку в строке навигации[41].

Политики. При помощи политик реализуются определенные настройки СЗИ, а именно:

– управление режимом работы подсистемы разграничения доступа к устройствам;

– включение/выключение системных сервисов;

– управление режимом входа в систему;

– настройки параметров паролей, назначаемых новым пользователям по умолчанию.

Настройки осуществляются изменением параметров политик[42].

Для просмотра/изменения параметров политик:

- Вызовите панель безопасности и в группе «Настройки приложения» перейдите на страницу «Политики». Будет осуществлен переход на страницу «Настройка политик» (рисунок 7).

Рисунок 7 – Настройка политик

2. Для изменения политики выберите необходимый параметр, активируйте поле «Значение» и выберите требуемое значение из раскрывающегося списка.

3. Для сохранения изменений нажмите кнопку «Применить».

Просмотр журналов. При первом входе в систему администратор может просмотреть результаты работы механизма регистрации событий и подсистемы ведения журналов. Также администратор может просмотреть события, зафиксированные подсистемами контроля целостности и идентификации, и аутентификации в журналах событий и аудита[43].

Для просмотра журналов вызовите панель управления безопасностью и в группе «Система журналирования» перейдите на страницу «Журнал событий».

Будет осуществлен переход на страницу «Журнал событий».

На странице на вкладках «Журнал» и «Аудит» представлено содержимое журнала событий и журнала аудита соответственно (рисунок 8).

Рисунок 8 – Журнал событий

2.4. Требования для пользователя перед началом работы

Перед началом работы в системе администратор должен предоставить пользователям все необходимые права для выполнения должностных обязанностей и проинформировать о предоставленных правах, разъяснить особенности работы в рамках действующих защитных механизмов. Если для входа в систему применяется персональный идентификатор, нужно получить его у администратора и ознакомиться с порядком его использования.

Перед началом работы на защищенном компьютере требуется:

1. Получить у администратора имя пользователя и пароль для входа в систему. Администратор также может выдать персональный идентификатор, который потребуется для входа в систему и входа в режиме усиленной аутентификации. Персональным идентификатором может быть Rutoken S, Rutoken S RF и iButton.

Имя: для идентификации пользователя.

Пароль: для проверки подлинности пользователя.

Персональный идентификатор: для идентификации пользователя, хранения пароля и ключевой информации, необходимой для входа в систему, когда включен режим усиленной аутентификации

2. Выяснить у администратора, какими правами и привилегиями вы сможете пользоваться при работе, а также какие ограничения имеют место в Secret Net LSP в соответствии с настройками защитных механизмов[44].

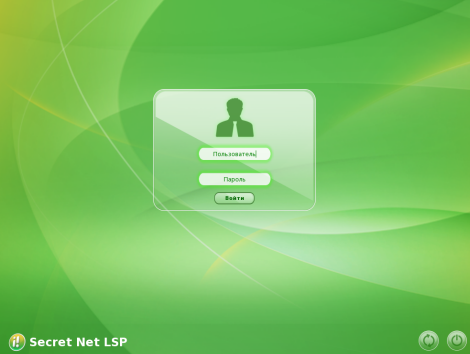

Для начала сеанса работы на компьютере пользователь должен пройти процедуру входа в систему. В данном случае указываются учетные данные пользователя, нужные для его идентификации. После ввода учетных данных система аутентифицирует пользователя, и при успешном завершении аутентификации пользователю можно работать в системе. На рисунке приведено окно приглашения на вход в систему (рисунок 9).

Рисунок 9 – Окно приглашения на вход в систему

1. При появлении экрана приветствия (приглашение на вход в систему) введите имя и пароль пользователя.

2. Нажмите кнопку «Войти». Если учетные данные введены верно, будет осуществлен вход в систему.

Вход по идентификатору. При применении для входа в систему персонального идентификатора система автоматически определяет имя пользователя, которому присвоен идентификатор.

Для входа по идентификатору:

- При появлении экрана приветствия (приглашение на вход в систему) предъявите собственный персональный идентификатор.

- Реакция системы защиты находится в зависимости от информации о пароле пользователя, имеющейся в персональном идентификаторе, и наличия закрытого ключа (если включен режим усиленной аутентификации)[45]. Возможны следующие варианты:

– идентификатор включает актуальный пароль пользователя;

– в идентификаторе не записан пароль или идентификатор включает другой пароль, не совпадающий с паролем пользователя (например, ввиду того, что срок действия пароля истек, и он был заменен, но не записан в персональный идентификатор);

– в идентификаторе нет ключа или записанный в идентификаторе ключ не соответствует открытому ключу пользователя.

Если в идентификаторе имеется актуальный пароль, то после успешной проверки прав пользователя осуществляется вход в систему без запроса пароля.

Если в идентификаторе нет пароля или содержится другой пароль, появится сообщение об ошибке входа в систему.

Если в идентификаторе нет ключа или он не соответствует открытому ключу пользователя, появится сообщение об ошибке аутентификации.

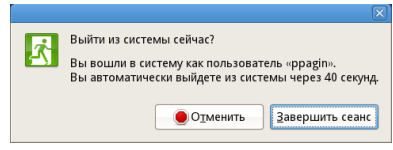

Для выхода из системы:

- Выберите в меню «Система» команду «Завершить сеанс пользователя». Появится окно предупреждения (рисунок 10).

Рисунок 10 – Окно выхода из системы

- Нажмите кнопку «Завершить сеанс». Будет осуществлен выход пользователя из системы и на экране появится окно приветствия СЗИ Secret Net LSP[46].

Итак, можно сказать, что СЗИ Secret Net LSP предназначен для решения следующих типовых задач: защита информации на рабочих станциях и серверах под управлением ОС Linux в соответствии с требованиями регулирующих органов; контроль доступа пользователей к защищаемым файлам и устройствам. Secret Net LSP является сертифицированным средством защиты информации от несанкционированного доступа и дает возможность привести автоматизированные системы на платформе Linux в соответствие требованиям регулирующих документов.

ЗАКЛЮЧЕНИЕ

В заключение можно сказать, что с конца 80-ых - начала 90-ых гг. проблемы, связанные с защитой информации, беспокоят как специалистов в области компьютерной безопасности, так и многочисленных рядовых пользователей персональных компьютеров. Это связано с глубокими изменениями, вносимыми компьютерной технологией в нашу жизнь. Изменился сам подход к понятию информация. Данный термин сейчас больше применяется для обозначения специального товара, который можно купить, продать, обменять на что-то другое и пр. В данном случае стоимость подобного товара зачастую превосходит в десятки, а то и в сотни раз стоимость самой вычислительной техники, в рамках которой он функционирует.

Естественно, возникает потребность защитить информацию от НСД, кражи, уничтожения и других преступных действий. Однако, большая часть пользователей не осознает, что постоянно рискует своей безопасностью и личными тайнами. И лишь немногие хоть, каким-либо образом защищают собственные данные. Пользователи компьютеров регулярно оставляют полностью незащищенными даже такие данные как налоговая и банковская информация, деловая переписка и электронные таблицы.

На данный момент с развитием технологий есть немало угроз, направленных на несанкционированный доступ к информации, на ее искажение, удаление, например вирусы, которые успешно внедрились в повседневную компьютерную жизнь и покидать ее в обозримом будущем не собираются. Нужно четко представлять себе, что никакие аппаратные, программные и любые другие решения не смогут гарантировать абсолютную надежность и безопасность данных в информационных системах. Но следует помнить, что большая концентрация защитных средств в информационной системе может привести не только к тому, что система окажется очень дорогостоящей, но и к тому, что у нее произойдет существенное снижение коэффициента готовности. Например, если такие ресурсы системы, как время центрального процессора будут постоянно тратиться на работу антивирусных программ, шифрование, резервное архивирование и тому подобное, скорость работы пользователей в такой системе может упасть до нуля.

Поэтому главное при определении мер и принципов защиты информации это квалифицированно определить границы разумной безопасности и затрат на средства защиты с одной стороны и поддержания системы в работоспособном состоянии и приемлемого риска с другой.

Итак, была достигнута цель курсовой работы - исследован вопрос выполнения требований к защите информации от НСД.

Для реализации поставленной цели был выполнен ряд задач, а именно:

1. Осуществлено опеределение и классификация видов, методов несанкционированного доступа к информации.

2. Проведен сравнительный анализ наиболее распространенных средств защиты информации (СЗИ) от несанкционированного доступа (НСД) .

3. Разработан план внедрения программно-аппаратного средства защиты информации от несанкционированного доступа «Secret Net LSP».

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Андрианов, В.И. «Шпионские штучки» и устройства для защиты объектов и информации. Справочное пособие / В.И. Андрианов, В.А. Бородин, А.В. Соколов. - М.: СПб: Лань, 2017. - 272 c.

2. Афанасьев, В.В. Защита информации в сетях сотовой подвижной связи / В.В. Афанасьев. - М.: Радио и связь, 2017. - 616 c.

3. Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Бузов Геннадий Алексеевич. - М.: Горячая линия - Телеком, 2016. - 827 c.

4. Воскобойников, Я.С. Журналист и информация. Профессиональный опыт западной прессы / Я.С. Воскобойников, В.К. Юрьев. - М.: РИА-Новости, 2014. - 208 c.

5. Галицкий, А.В. Защита информации в сети - анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. - М.: ДМК Пресс, 2014. - 615 c.

6. Гоппа, В.Д. Введение в алгебраическую теорию информации / В.Д. Гоппа. - М.: [не указано], 2016. - 605 c.

7. Емельянова, Н. З. Защита информации в персональном компьютере / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2014. - 368 c.

8. Еналеева, И.Д. Защита прав потребителей. Часто задаваемые вопросы, образцы документов / И.Д. Еналеева. - М.: Дашков и Ко, 2016. - 236 c.

9. Защита информации в системах мобильной связи. - Москва: Наука, 2015. - 176 c.

10. Защита информации в телекоммуникационных системах / Г.Ф. Конахович и др. - Москва: Высшая школа, 2017. - 288 c.

11. Ищейнов, В. Я. Защита конфиденциальной информации / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2014. - 256 c.

12. Кадомцев, Б.Б. Динамика и информация / Б.Б. Кадомцев. - М.: [не указано], 2015. - 713 c.

13. Кудряев, В.А. Защита информационных ресурсов в негосударственной сфере / В.А. Кудряев, Е.А. Степанов. - М.: Государственный Университет Управления, 2014. - 953 c.

14. Кузнецов, А. А. Защита деловой информации / А.А. Кузнецов. - М.: Экзамен, 2014. - 255 c.

15. Малюк, А.А. Введение в защиту информации в автоматизированных системах. Учебное пособие: моногр. / А.А. Малюк. - М.: Горячая линия - Телеком, 2017. - 148 c.

16. Мельников, В. П. Защита информации. Учебник / В.П. Мельников, А.И. Куприянов, А.Г. Схиртладзе. - М.: Образовательно-издательский центр "Академия", 2014. - 304 c.

17. Партыка, Н. З. Емельянова. Т. Л. Партыка. Защита информации в персональном компьютере. Учебное пособие / Н. З. Емельянова. Т. Л. Партыка Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2015. - 368 c.

18. Сергеева, Ю. С. Защита информации. Конспект лекций / Ю.С. Сергеева. - Москва: ИЛ, 2015. - 128 c.

19. Соколов, А.В. Защита информации в распределенных корпоративных сетях и системах / А.В. Соколов, В.Ф. Шаньгин. - М.: ДМК Пресс, 2015. - 656 c.

20. Спесивцев, А.В. Защита информации в персональных ЭВМ / А.В. Спесивцев, В.А. Вегнер, А.Ю. Крутяков. - М.: Радио и связь, 2016. - 192 c.

21. Хазен, А.М. Введение меры информации в аксиоматическую базу механики / А.М. Хазен. - М.: [не указано], 2017. - 128 c.

22. Холево, А.С. Введение в квантовую теорию информации / А.С. Холево. - М.: [не указано], 2016. - 119 c.

23. Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2016. - 544 c.

Приложение

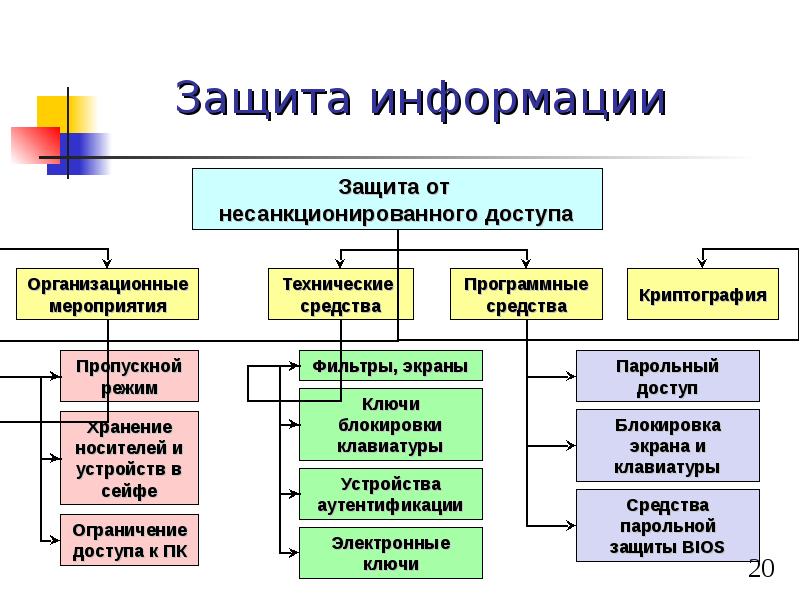

Способы защиты информации от несанкционированного доступа

-

Андрианов, В.И. «Шпионские штучки» и устройства для защиты объектов и информации. Справочное пособие / В.И. Андрианов, В.А. Бородин, А.В. Соколов. - М.: СПб: Лань, 2017. – С.55. ↑

-

Галицкий, А.В. Защита информации в сети - анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. - М.: ДМК Пресс, 2014. – С.34. ↑

-

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Бузов Геннадий Алексеевич. - М.: Горячая линия - Телеком, 2016. – С.556. ↑

-

Емельянова, Н. З. Защита информации в персональном компьютере / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2014. – С.224. ↑

-

Защита информации в системах мобильной связи. - Москва: Наука, 2015. – С.98. ↑

-

Ищейнов, В. Я. Защита конфиденциальной информации / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2014. – С.114. ↑

-

Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2016. – С.335. ↑

-

Кудряев, В.А. Защита информационных ресурсов в негосударственной сфере / В.А. Кудряев, Е.А. Степанов. - М.: Государственный Университет Управления, 2014. – С.556. ↑

-

Малюк, А.А. Введение в защиту информации в автоматизированных системах. Учебное пособие: моногр. / А.А. Малюк. - М.: Горячая линия - Телеком, 2017. – С.78. ↑

-

Партыка, Н. З. Емельянова. Т. Л. Партыка. Защита информации в персональном компьютере. Учебное пособие / Н. З. Емельянова. Т. Л. Партыка Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2015. – С.45. ↑

-

Хазен, А.М. Введение меры информации в аксиоматическую базу механики / А.М. Хазен. - М.: [не указано], 2017. – С.86. ↑

-

Соколов, А.В. Защита информации в распределенных корпоративных сетях и системах / А.В. Соколов, В.Ф. Шаньгин. - М.: ДМК Пресс, 2015. – С.334. ↑

-

Бузов, Г.А. Защита информации ограниченного доступа от утечки по техническим каналам / Бузов Геннадий Алексеевич. - М.: Горячая линия - Телеком, 2016. – С.666. ↑

-

Хазен, А.М. Введение меры информации в аксиоматическую базу механики / А.М. Хазен. - М.: [не указано], 2017. – С.44. ↑

-

Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2016. – С.18. ↑

-

Афанасьев, В.В. Защита информации в сетях сотовой подвижной связи / В.В. Афанасьев. - М.: Радио и связь, 2017. – С.334. ↑

-

Воскобойников, Я.С. Журналист и информация. Профессиональный опыт западной прессы / Я.С. Воскобойников, В.К. Юрьев. - М.: РИА-Новости, 2014. – С.77. ↑

-

Гоппа, В.Д. Введение в алгебраическую теорию информации / В.Д. Гоппа. - М.: [не указано], 2016. – С.45. ↑

-

Кадомцев, Б.Б. Динамика и информация / Б.Б. Кадомцев. - М.: [не указано], 2015. – С.546. ↑

-

Еналеева, И.Д. Защита прав потребителей. Часто задаваемые вопросы, образцы документов / И.Д. Еналеева. - М.: Дашков и Ко, 2016. – С.78. ↑

-

Защита информации в телекоммуникационных системах / Г.Ф. Конахович и др. - Москва: Высшая школа, 2017. – С.145. ↑

-

Кузнецов, А. А. Защита деловой информации / А.А. Кузнецов. - М.: Экзамен, 2014. – С.125. ↑

-

Мельников, В. П. Защита информации. Учебник / В.П. Мельников, А.И. Куприянов, А.Г. Схиртладзе. - М.: Образовательно-издательский центр "Академия", 2014. – С.56. ↑

-

Сергеева, Ю. С. Защита информации. Конспект лекций / Ю.С. Сергеева. - Москва: ИЛ, 2015. – С.77. ↑

-

Спесивцев, А.В. Защита информации в персональных ЭВМ / А.В. Спесивцев, В.А. Вегнер, А.Ю. Крутяков. - М.: Радио и связь, 2016. – С.56. ↑

-

Холево, А.С. Введение в квантовую теорию информации / А.С. Холево. - М.: [не указано], 2016. – С.78. ↑

-

Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2016. – С.89. ↑

-

Хазен, А.М. Введение меры информации в аксиоматическую базу механики / А.М. Хазен. - М.: [не указано], 2017. – С.22. ↑

-

Партыка, Н. З. Емельянова. Т. Л. Партыка. Защита информации в персональном компьютере. Учебное пособие / Н. З. Емельянова. Т. Л. Партыка Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2015. – С.302. ↑

-

Афанасьев, В.В. Защита информации в сетях сотовой подвижной связи / В.В. Афанасьев. - М.: Радио и связь, 2017. – С.598. ↑

-

Андрианов, В.И. «Шпионские штучки» и устройства для защиты объектов и информации. Справочное пособие / В.И. Андрианов, В.А. Бородин, А.В. Соколов. - М.: СПб: Лань, 2017. – С.114. ↑

-

Кудряев, В.А. Защита информационных ресурсов в негосударственной сфере / В.А. Кудряев, Е.А. Степанов. - М.: Государственный Университет Управления, 2014. – С.808. ↑

-

Воскобойников, Я.С. Журналист и информация. Профессиональный опыт западной прессы / Я.С. Воскобойников, В.К. Юрьев. - М.: РИА-Новости, 2014. – С.109. ↑

-

Галицкий, А.В. Защита информации в сети - анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. - М.: ДМК Пресс, 2014. – С.401. ↑

-

Ищейнов, В. Я. Защита конфиденциальной информации / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2014. – С.114. ↑

-

Сергеева, Ю. С. Защита информации. Конспект лекций / Ю.С. Сергеева. - Москва: ИЛ, 2015. – С.11. ↑

-

Кадомцев, Б.Б. Динамика и информация / Б.Б. Кадомцев. - М.: [не указано], 2015. – С.499. ↑

-

Емельянова, Н. З. Защита информации в персональном компьютере / Н.З. Емельянова, Т.Л. Партыка, И.И. Попов. - М.: Форум, 2014. – С.225. ↑

-

Еналеева, И.Д. Защита прав потребителей. Часто задаваемые вопросы, образцы документов / И.Д. Еналеева. - М.: Дашков и Ко, 2016. – С.119. ↑

-

Партыка, Н. З. Емельянова. Т. Л. Партыка. Защита информации в персональном компьютере. Учебное пособие / Н. З. Емельянова. Т. Л. Партыка Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2015. – С.190. ↑

-

Защита информации в системах мобильной связи. - Москва: Наука, 2015. – С.99. ↑

-

Шаньгин, В. Ф. Защита компьютерной информации / В.Ф. Шаньгин. - М.: Книга по Требованию, 2016. – с.369. ↑

-

Андрианов, В.И. «Шпионские штучки» и устройства для защиты объектов и информации. Справочное пособие / В.И. Андрианов, В.А. Бородин, А.В. Соколов. - М.: СПб: Лань, 2017. – С.199. ↑

-

Кадомцев, Б.Б. Динамика и информация / Б.Б. Кадомцев. - М.: [не указано], 2015. – С.550. ↑

-

Воскобойников, Я.С. Журналист и информация. Профессиональный опыт западной прессы / Я.С. Воскобойников, В.К. Юрьев. - М.: РИА-Новости, 2014. – С.81. ↑

-

Ищейнов, В. Я. Защита конфиденциальной информации / В.Я. Ищейнов, М.В. Мецатунян. - М.: Форум, 2014. – С.88. ↑

- Общие признаки диалектического единства данных и методов в информационном процессе

- Разработка регламента выполнения процесса: «Ведение договоров по страхованию автотранспортных средств»

- ОСНОВЫ ЯЗЫКА ПРОГРАММИРОВАНИЯ HTML

- ОСНОВЫ ПРОГРАММИРОВАНИЯ НА ЯЗЫКЕ HTML

- Роль мотивации в поведении организации (Поведение персонала при мотивации)

- Стресс на рабочем месте: причины, диагностика, создание системы профилактических мероприятий (Программа организации диагностического исследования)

- Особенности функционального состояния человека в экстремальных видах деятельности (Поведение людей в экстремальных ситуациях)

- Понятие оперативно-розыскной деятельности (Порядок наведения справок)

- Лексические и грамматические различия британского и американского варианта английского языка».

- Методы кодирования данных (Сущность теории кодирования, ее цели и задачи)

- Характеристика организационно-экономических условий

- Бухгалтерский баланс организации: порядок составления и аналитические возможности ( ПАО «Ашинский металлургический завод»)