Технология «клиент-сервер» (защита информации на предприятии)

Содержание:

Введение

Насколько важна любая информация, относящаяся к бизнесу понятно многим. Пользуясь собранной и обработанной информацией, можно успешно конкурировать на своем рынке и захватывать новые. Информация помогает в поиске партнеров и способствует четкому определению позиции по отношению к ним. Защита информации - это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Под информационной безопасностью понимают защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Вопросы безопасности - важная часть концепции внедрения новых информационных технологий во все сферы жизни общества.

Анализ актуальных угроз конфиденциальной информации, на основе которого строится система информационной безопасности предприятия, начинается с понимания и классификации этих угроз. В настоящий момент теория информационной безопасности рассматривает несколько классификаций информационных рисков и угроз защиты информации.

В случае внешних атак, преступник ищет уязвимости в информационной структуре, которые могут дать ему доступ к хранилищам данных, ключевым узлам внутренней сети, локальным компьютерам сотрудников. В этом случае злоумышленник пользуется широким арсеналом инструментов и вредоносного программного обеспечения (вирусы, трояны, компьютерные черви) для отключения систем защиты, шпионажа, копирования, фальсификации или уничтожения данных, нанесения вреда физическим объектам собственности и т.д. Внутренние угрозы подразумевают наличие одного или нескольких сотрудников предприятия, которые по злому умыслу или по неосторожности могут стать причиной утечки конфиденциальных данных или ценной информации.

Традиционные средства защиты (антивирусы, фаерволы и т.д.) на сегодняшний день не способны эффективно противостоять современным киберпреступникам. Для защиты информационной системы организации требуется комплексный подход, сочетающий несколько рубежей защиты с применением разных технологий безопасности.

Для защиты от внешних интернет угроз информационной безопасности отлично зарекомендовали себя системы предотвращения вторжений на уровне хоста (HIPS). Правильно настроенная система даёт беспрецедентный уровень защищённости, близкий к 100%. Грамотно выработанная политика безопасности, применение совместно с HIPS других средств защиты (например, антивирусного пакета) предоставляют очень высокий уровень безопасности. Организация получает защиту практически от всех типов вредоносного ПО, значительно затрудняет работу хакера, решившего попробовать пробить информационную защиту предприятия, сохраняет интеллектуальную собственность и важные данные организации.

Защита от внутренних угроз также требует комплексного подхода. Он выражается в выработке должных политик информационной безопасности, введением чёткой организационной структуры ответственных за информационную безопасность сотрудников, контроле документооборота, контроле и мониторинге пользователей, введении продвинутых механизмов аутентификации для доступа к информации разной степени важности. Степень такой защиты зависит от объективных потребностей организации в защите информации.

Далеко не всем объектам требуется дорогостоящая DLP-система, дающая неплохие результаты по защите данных предприятия от утечек, но требующая сложнейшей процедуры внедрения и пересмотра текущих механизмов документооборота. Оптимальным выбором для большинства компаний станет введение функционала защиты от утечек данных, контроле документооборота и мониторинг действий пользователей локальной сети организации. Такое решение является недорогим, простым в развёртывании и эксплуатации, но весьма эффективным инструментом внутренней безопасности.

Целью данного исследования является внедрение защиты информации в организации ОАО «Олимп».

Задачи исследования:

- рассмотреть теоретические аспекты защиты информации на предприятии;

- провести анализ систем защиты информации предприятия от внешних угроз;

- рассмотреть способы и методы защиты персональных данных на предприятии.

Объектом исследования выступает ОАО «Олимп».

Предметом исследования является информационная безопасность клиент-серверной информационной системы по учету персональных данных.

Методы исследования: анализ литературы, сравнительный анализ, синтез.

Теоретическая база исследования основа на использовании научных трудов отечественных авторов, а также нормативно-правовой документации.

Глава 1.Теоретические аспекты защиты информации на предприятии

1.1. Предмет и объекты защиты информации на предприятии

Информация - это сведения о лицах, фактах, предметах, явлениях, событиях и процессах.

Особым образом защищают внутреннюю, конфиденциальную и секретную информацию. Информация о компании, служебная, коммерческая, промышленная, профессиональная, или другая информация – это первостепенные объекты защиты.

Существует несколько типов угроз для объектов защиты информации:

- угрозы конфиденциальности данных и программ;

- угрозы целостности данных, программ, аппаратуры;

- угрозы доступности данных[1].

Защищаемая информация, является предметом собственности и подлежит в соответствии с правовыми документами и требованиями, которые устанавливаются собственником информации, которым может быть отдельное физическое лицо, группа физических, юридических лиц и государство.

Объекты защиты информации – это информация, носитель информации или информационный процесс, которые нуждаются в защите от несанкционированного доступа, изменения и копирования третьими лицами.

Носителем защищаемой информации может быть как физическое лицо, так и материальный объект или физическое поле. Информация содержится в виде символов, сигналов и образов, технических процессов и решений, количественных характеристик и физических величин.

Существует такое понятие как объект информатизации, который так же нуждается в защите. Защищаемый объект информатизации, как и информационная система, предназначается для обработки защищаемой информации.

Основные объекты защиты информации:

- информационные ресурсы, содержащие конфиденциальную информацию;

- системы и средства, обрабатывающие конфиденциальную информацию (технические средства приема, обработки, хранения и передачи информации (ТСПИ);

- ТСПИ размещенные в помещениях обработки секретной и конфиденциальной информации. Общепринятая аббревиатура - ВТСС (вспомогательные технические средства и системы). К ВТСС относятся технические средства открытой телефонной связи, системы сигнализации, радиотрансляции и т.д., а также помещения, которые предназначены для обработки информации с ограниченного использования.

Иными словами, объектами защиты информации являются источники информации; переносчики информации и получатели информации. Однако главная цель – это защита самой информации.

1.2. Современные системы защиты информации на предприятии

Своевременное обнаружение несанкционированных действий пользователей основано на выполнении периодического контроля целостности информации, регистрации, сигнализации и контроля правильности функционирования системы защиты[13].

В последние годы частота несанкционированных воздействий на информационные системы (ИС) постоянно увеличивается, что неминуемо приводит к огромным финансовым и материальным потерям.

Известно, что в последние несколько лет защита ИС от внутренних нарушителей преимущественно обеспечивается специализированными средствами разграничения доступа пользователей к информационным ресурсам. При помощи этих средств каждому пользователю назначаются определённые права, в соответствии с которыми ему разрешается (или запрещается) локальный доступ к информации, хранящейся в его компьютере, или же удалённый доступ по каналам связи к информации, имеющейся на других компьютерах.

И всё же приходится констатировать, что этот подход не решает всей проблемы защиты информационных ресурсов от злоумышленников, действующих изнутри ИС. Связано это с двумя основными факторами:

- средства разграничения локального доступа не имеют возможности обеспечить защиту от тех действий нарушителей, которые непосредственно не связаны с получением несанкционированного доступа к информационным ресурсам системы;

- средства разграничения удалённого доступа не обеспечивают защиту от сетевых атак, которые могут быть проведены внутренними пользователями системы[14].

Таким образом, обеспечение эффективной защиты от внутренних нарушителей информационной безопасности требует использования дополнительных средств защиты, таких как системы активного мониторинга рабочих станций, а так же системы обнаружения атак. Рассмотрим эти типы средств защиты более подробно.

Системы обнаружения атак предназначены для выявления и противодействия сетевым атакам злоумышленников. Системы обнаружения атак представляют собой специализированное программно-аппаратное обеспечение с типовой архитектурой, включающей в себя следующие компоненты:

- модули-датчики для сбора необходимой информации о сетевом трафике ИС;

- модуль выявления атак, выполняющий обработку данных, собранных датчиками, с целью обнаружения информационных атак;

- модуль реагирования на обнаруженные атаки;

- модуль хранения конфигурационной информации, а также информации об обнаруженных атаках. Таким модулем, как правило, выступает стандартная СУБД, например MS SQL Server, Oracle или DB2;

- модуль управления компонентами системы обнаружения атак.

В составе системы обнаружения атак могут быть использованы два типа датчиков – сетевые и хостовые. Сетевые датчики предназначены для сбора информации о пакетах данных, передаваемых в том сегменте ИС, где установлен датчик. Хостовые же датчики устанавливаются на серверы ИС и предназначаются для сбора информации о пакетах данных, которые поступают на сервер с датчиком.

Информация, собранная сетевыми и хостовыми датчиками, анализируется системы обнаружения атак с целью выявления возможных атак нарушителей. Анализ данных может проводиться при помощи двух основных групп методов - сигнатурных и поведенческих[15].

Более подробно варианты такого использования системы активного мониторинга и системы обнаружения атак рассматриваются в таблице 1.

Таблица 1 - Сравнение систем обнаружения атак и систем активного мониторинга

|

Тип средства защиты Показатель сравнения |

Системы |

Системы активного мониторинга рабочих станций ИС |

|

Тип используемых датчиков |

Сетевые датчики, устанавливаемые в сегменты ИС Хостовые датчики, устанавливаемые на серверы ИС |

Хостовые датчики, устанавливаемые на рабочие станции пользователей ИС |

|

Тип собираемых данных |

Информация о пакетах данных, передаваемых в ИС |

Информация о событиях на рабочих станциях пользователей |

|

Методы выявления атак |

Поведенческий метод, основанный на выявлении отклонений от заданных характеристик сетевого трафика ИС Сигнатурный метод, основанный на выявлении в сетевом трафике определённых шаблонов информационных атак |

Поведенческий метод, основанный на выявлении нарушений политик типа «всё, что не разрешено - запрещено» Сигнатурный метод, основанный на выявлении нарушений политик типа «всё, что не запрещено - разрешено» |

|

Методы реагирования |

Пассивный метод, обеспечивающий оповещение администратора о выявленных нарушениях Активный метод, обеспечивающий блокирование выявленных сетевых атак |

Пассивный метод, обеспечивающий оповещение администратора о выявленных нарушениях Активный метод, обеспечивающий блокирование действий пользователей, нарушающих политику безопасности |

Из данных, представленных в табл. 1, можно видеть, что системы активного мониторинга являются дополнительным средством для системы обнаружения атак, обеспечивающим обнаружение тех атак, которые реализуются внутренними пользователями ИС. Самостоятельно же системы обнаружения атак не могут выявлять такие атаки вследствие отсутствия у них механизмов сбора и анализа информации на уровне рабочих станций. С другой стороны, информация, собранная датчиками системы активного мониторинга, может служить и в качестве доказательной базы при проведении расследования инцидентов, связанных с теми нарушениями информационной безопасности ИС, которые были выявлены средствами системы обнаружения атак.

Для демонстрации вышесказанного рассмотрим вариант совместного использования системы обнаружения атак и системы активного мониторинга на конкретном примере. Предположим, что система обнаружения атак зафиксировала факт проведения сетевой атаки на один из серверов ИС. При этом система обнаружения атак установила, что атака была проведена с IP-адреса, который принадлежит внутренней рабочей станции пользователя, на которой установлен датчик системы активного мониторинга. Знание только одного IP-адреса не даёт возможности точно доказать причастность пользователя рабочей станции к проведённой атаке, поскольку, адрес станции мог быть преднамеренно искажён нарушителем. В этом случае для подтверждения или опровержения вины пользователя в инциденте могут быть использованы данные, собранные датчиком системы активного мониторинга[19].

Примерами данных, которые могут предоставить САМ для расследования инцидента, являются: регистрационное имя пользователя, работающего за станцией в момент проведения атаки, перечень приложений, запущенных на станции, информация о сетевом трафике, сформированном запущенными приложениями и т.д. Анализ таких данных позволит определить степень вины пользователя в инциденте. Более того, если выяснится, что пользователь, первоначально попавший под подозрение невиновен, то анализ информации с других датчиков системы активного мониторинга позволит выявить истинного нарушителя.

Одним из способов защиты информации сегодня является электронная подпись. Электронная подпись позволяет проверять целостность данных, но не обеспечивает их конфиденциальность.

Таким образом, проведенное исследование позволяет нам сделать следующие выводы.

Каждое предприятие обладает информацией которой необходима защита. С этой целью на предприятии используют организационные и технические методы защиты. Особый интерес представляют технические методы защиты информации с использованием программного обеспечения, блокирующий доступ к информации. Главная задача защиты информации, защитить доступ (физический или программный) к месту пребывания электронной конфиденциальной информации таким образом, чтобы максимально удорожить процесс несанкционированного доступа к защищаемым данным.Своевременное обнаружение несанкционированных действий пользователей основано на выполнении периодического контроля целостности информации, регистрации, сигнализации и контроля правильности функционирования системы защиты.

Для обеспечения защиты данных в информационных системах используются следующие методы: препятствие – метод физического преграждения пути злоумышленнику к информации; управление доступом – метод защиты с помощью регулирования использования информационных ресурсов системы; маскировка – метод защиты информации путем ее криптографического преобразования; регламентация – метод защиты информации, создающий условия автоматизированной обработки, при которых возможности несанкционированного доступа сводится к минимуму; принуждение – метод защиты, при котором персонал вынужден соблюдать правила обработки, передачи и использования информации; побуждение – метод защиты, при котором пользователь побуждается не нарушать режимы обработки, передачи и использования информации за счет соблюдения этических и моральных норм.

Глава 2.Анализ систем защиты информации предприятия ОАО «Олимп»

2.1.Организационно-экономическая характеристика предприятия

ОАО «Олимп» - это уникальный по своему назначению архитектурный ансамбль, воздвигнутый в одном из важнейших пунктов центральной части столицы, на месте бывшей Поварской слободы. Комплекс зданий состоит из 32-этажного корпуса офисов, конференц-залов, залов заседаний и обеспечен удобными подъездами, стоянками и гаражом для автомашин.

20 февраля 1992 года в целях совершенствования хозяйственной деятельности и обеспечения эксплуатации Комплекса зданий, на основании распоряжения № 88-РВМ, создается Муниципальное предприятие «Олимп» финансово-хозяйственного управления Мэрии Москвы в составе комплекса административных зданий (Калининский проспект 56), гостиницы «Мир», ресторана, автобазы, типографии, пансионата и пионерского лагеря, детского сада – яслей.

16 марта 1992 года Устав МП «Олимп» зарегистрирован Регистрационной палатой за № 9601.

В результате реорганизаций МП «Олимп» преобразуется в ГУП «Олимп» (6 мая 1995 г.), а 21 ноября 2001 года – в Открытое Акционерное Общество «Олимп».

Местоположение ОАО «Олимп»: юридический (и фактический) адрес: г.Москва, ул.Новый Арбат, д.36/9.

Общество действует в соответствии с ФЗ «Об акционерных обществах», иным и нормативными правовыми актами РФ и Уставом от 24.06.2008г.

Общество вправе в установленном порядке открывать банковские счета на территории России и за ее пределами, имеет круглую печать, содержащую его полное фирменное наименование на русском языке и указание на место нахождения Общества, имеет другие штампы и бланки со своим фирменным наименованием, собственную эмблему и другие средства индивидуализации.

Основными видами деятельности Общества являются:

- сдача внаем собственного недвижимого имущества;

- подготовка к продаже, покупка и продажа собственного недвижимого имущества;

- эксплуатация и сдача в аренду объектов недвижимости и иного имущества;

- предоставление посреднических услуг, связанных с недвижимым имуществом;

- деятельность по изучению общественного мнения;

- строительство зданий и сооружений;

- монтаж инженерного оборудования зданий и сооружений;

- полиграфическая деятельность и предоставление услуг в этой области;

- осуществление иных видов деятельности, не запрещенных законодательством.

- Общество имеет гражданские права и несет обязанности, необходимые для осуществления любых видов деятельности, не запрещенных федеральными законами.

Общество имеет в собственности обособленное имущество и отвечает по своим обязательствам этим имуществом, имеет самостоятельный баланс, может от своего имени приобретать и осуществлять имущественные и личные неимущественные права, быть истцом и ответчиком в суде.

Общество является предприятием, работающим с целью извлечения прибыли удовлетворения общественных потребностей.

Предметом деятельности общества является: размещение органов исполнительной власти города Москвы в административно-офисном здании, организация работы Центра мониторинга общественного мнения с привлечением к работе молодых специалистов, а также другие, определенные в Уставе ОАО «Олимп» виды деятельности.

Органами управления Общества являются:

- Общее собрание акционеров;

- Совет директоров;

- единоличный исполнительный орган – генеральный директор.

Высшим органом управления Общества является Общее собрание акционеров. Порядок и сроки подготовки, созыва и проведения, а также принятие решений Общим собранием акционеров Общества осуществляются в соответствии с Федеральным законом «Об акционерных обществах».

Общество обязано ежегодно проводить годовое Общее собрание акционеров. Совет директоров Общества осуществляет общее руководство деятельностью Общества, за исключением решения вопросов, отнесенных Федеральным законом «Об акционерных обществах» и Уставом, к компетенции Общего собрания акционеров Общества.

Количественный состав Совета директоров Общества составляет 5 (пять) членов. Совет директоров Общества избирается Общим собранием акционеров на срок, установленный Федеральным законом «Об акционерных обществах». В состав Совета директоров Общества, в том числе могут входить независимые директора.

Решения на заседании Совета директоров Общества принимаются большинством голосов членов Совета директоров Общества, принимающих участие в заседании, в том числе и при заочном голосовании.

Руководство текущей деятельностью Общества осуществляет единоличный исполнительный орган – генеральный директор Общества.

ОАО «Олимп» представляет собой единую централизованную систему с линейной структурой управления.

Общая численность персонала в 2012 году составляет 791 человек.

К компетенции генерального директора Общества относятся все вопросы руководства текущей деятельностью Общества, за исключением вопросов, отнесенных к компетенции Общего собрания акционеров и Совета директоров Общества.

Главный бухгалтер ведет бухгалтерский учет, составляет финансовые отчеты.

Начальник отдела охраны труда организовывает и координирует работу по охране труда и пожарной безопасности в Обществе, контролирует работников по соблюдению законодательных и иных нормативных актов по охране труда и пожарной безопасности. Проводит профилактические работы по предупреждению производственного травматизма, профессиональных заболеваний и улучшению условий труда.

Основными задачами автобазы являются оказание транспортных услуг организациям, предприятиям, гражданам; осуществление пассажирских перевозок автотранспортом;

К основным задачам Управления по эксплуатации объектов недвижимости входят:

- комплексное техническое обслуживание зданий, сооружений и оборудования Общества;

- безопасное обеспечение функционирования установленного оборудования;

- содержание и эксплуатация комплекса зданий Общества и прилегающей территории в соответствии с установленными правилами и нормами производственной санитарии.

Также в ОАО «Олимп» в рамках исполнения поручения Мэра Москвы создан Центр мониторинга общественного мнения 11.08.2016г, на котором хотелось бы остановиться более подробно, так как именно Центр мониторинга будет в дальнейшем рассматриваться в моей работе.

Центр мониторинга общественного мнения ОАО «Олимп» – это институт изучения общественного мнения по важнейшим темам городской жизни.

Центр мониторинга общественного мнения был создан в ОАО »Олимп» в соответствии с поручением Мэра Москвы № 4-19-15681/1 от 11.08.2016г. при поддержке Правительства Москвы с привлечением к работе в нем в основном выпускников вузов, студентов средних и старших курсов для решения городских задач.

В декабре 2016г. состоялось открытие Центра мониторинга. В настоящее время в Центре работают 300 операторов по приему обращений граждан.

На рис. 2.1. подробно расписана структура Центра мониторинга общественного мнения, куда входят: руководство Центра мониторинга (начальник Центра мониторинга, заместители Центра мониторинга), супервизоры, администраторы, операторы.

Начальник ЦМОМ

Заместитель начальника ЦМОМ

Заместитель начальника ЦМОМ

Супервизоры

(8)

Администраторы

(5)

Операторы

(300)

Рисунок 2.1. Структура Центра мониторинга

общественного мнения ОАО «Олимп», 2012г.

Начальник Центра мониторинга организовывает и обеспечивает бесперебойную работу Центра:

Разрабатывает и контролирует показатели эффективности работы Центра, представляет предложения по улучшению качества работы и сервисных услуг.

Организовывает рациональную загрузку операторов Центра, обеспечивает контроль за ходом поступления информации, соблюдением графиков и регламентов решения задач и выполнением работ в установленные сроки, качеством выполнения работ.

Организовывает и обеспечивает ведение установленной документации и отчетности.

Оперативно и перспективно планирует работу Центра.

Заместитель начальника Центра непосредственно подчиняется начальнику Центра мониторинга общественного мнения.

Участвует в организации и обеспечении бесперебойной работы Центра мониторинга общественного мнения.

Следит за качеством работы работников Центра мониторинга.

Участвует в систематизации и формализации работы Центра мониторинга.

Создает методические материалы по работе Центра (инструкций, сценариев разговора и т.д.).

Создает эффективную систему адаптации, обучения и повышения квалификации работников Центра мониторинга общественного мнения.

Решает конфликтные ситуации с клиентами.

Контролирует ключевые показатели работы Центра мониторинга общественного мнения.

Ведет документацию и отчетность в установленном порядке.

Супервизоры непосредственно подчиняются начальнику Центра мониторинга.

Решают тактические задачи по обеспечению качественной работы операторов.

Контролируют и профессионально помогают оператору. Помогают в разрешении конфликтных ситуаций во время дежурства.

Занимаются анализом действий операторов, исправлением их ошибок, мониторингом звонков.

Формируют группу операторов, в зависимости от их функциональных обязанностей.

Прослушивают и анализируют запись телефонных разговоров (в том числе архивных).

Отслеживают текущий статус готовности операторов.

Контролируют состояние трудовой дисциплины и соблюдение работниками ЦМОМ правил внутреннего трудового распорядка.

Готовят информационные справки и проекты приказов о наложении взысканий за нарушения трудовой дисциплины и неисполнение должностных обязанностей.

Администраторы непосредственно подчиняются начальнику Центра мониторинга общественного мнения.

Организовывают и осуществляют документооборот в Центре мониторинга общественного мнения. Обеспечивают работников Центра бланками необходимых документов.

Организовывают и осуществляют контроль оформления и ведения регистрационных журналов учета документов по деятельности Центра.

Занимаются учетом рабочего времени работников Центра.

Операторы непосредственно подчиняются начальнику Центра мониторинга общественного мнения.

Обеспечивают качественный прием и обработку входящих телефонных звонков.

Обеспечивают качественную передачу исходящей справочной информации, консультационную поддержку клиентов.

Совершают необходимые исходящие звонки.

Ведут клиентскую базу, вносят информацию посредством программных средств.

Корректно работают с базой данных при обработке информации.

Обеспечивают оперативный, качественный, доброжелательный контакт с клиентом, соблюдают этику общения по телефону.

Сообщают руководителю о выполнении задания сразу же после его завершения, а также о любых ситуациях, препятствующих его выполнению.

Миссия Центра:

Предоставление Мэру и Правительству Москвы оперативной, полной и достоверной информации о мнениях, пожеланиях москвичей по важнейшим вопросам жизнедеятельности и перспектив развития и города для принятия обоснованных управленческих решений.

Актуальность создания Центра определяется:

- отсутствием у правительства Москвы концентрированной и достоверной информации об общественном мнении жителей Москвы по различным вопросам общественной жизни города;

- недостатками в оперативном выявлении наиболее острых городских проблем: состояние ЖКХ, транспортной систем, торговли.

- отсутствием координации в приеме предложений граждан услуг, проблем бедности. Безработицы, рынка труда, проблем миграции и др.

- недостаточным учетом обратной реакции москвичей на инициативы городских властей.

Основной целью создания Центра является обработка правовых, организационных, финансово-экономических, технических и технологических решений, закладываемых в основу создания системы изучения общественного мнения, обработка принципов и технологий обработки и анализа полученных данных, порядка и форм их предоставления Мэру, правительству Москвы и другим заинтересованным организациям.

Задачи Центра:

- выявление основных проблем городской жизни, волнующих москвичей;

- прием предложений москвичей по усовершенствованию работы городских структур и оптимизации городской жизни;

- выявление претензий и благодарностей жителей по отдельным структурам и чиновникам Правительства Москвы и муниципальным органам власти города;

- изучение общественного мнения москвичей через телефонные опросы.

Контроль за деятельностью Центра осуществляют:

- Аппарат Мэра и Правительства Москвы;

- Финансово-хозяйственное управление Мэрии Москвы;

- Департамент информационных технологий города Москвы;

Основные функции Центра мониторинга:

Принимает входящие звонки от москвичей на номер: 8(499) 787-77-77, принимает SMS-сообщения на номер 7877, а также сообщения по электронной почте mom@post.mos.ru.

И в связи с этим:

-выявляет основные проблемы городской жизни, волнующих москвичей;

-принимает жалобы, а также предложения москвичей по усовершенствованию работы городских структур и оптимизации городской жизни.

- изучает общественное мнение москвичей через телефонные опросы.

Далее на рис. 2.2. показана схема работы Центра мониторинга общественного мнения.

Аналитический отчет по заданиям на исследования

Обобщенная

информация по звонкам

Департамент информационных технологий города Москвы

Организация по обработке информации поступившей

в Центр мониторинга

Отчет по заданиям на исследования

Жители Москвы

Задания на исследование

Центр мониторинга

общественного мнения

(499) 787-77-77

Ответы на обращения

Информационная система заседаний

и совещаний Правительства Москвы

Информационная система заседаний

и совещаний Правительства Москвы

На территории Государственного унитарного предприятия «Берлин»

(ул. М.Юшуньская, д.1, стр.1)

Прием жалоб;

Опрос мнений;

Прием мнений.

Рисунок 2.2. Схема работы Центра мониторинга

общественного мнения ОАО «Олимп»

Ниже, на основании данных бухгалтерской и статистической отчетности и оперативного учета за период 2015-2016гг., рассмотрены финансово-экономические показатели деятельности ОАО «Олимп».

Для наиболее полного представления предприятия рассмотрим табл. 2.1.

Таблица 2.1. - Финансово-экономические показатели деятельности

ОАО «Олимп», 2015-2016гг.

|

№ п/п |

Наименование показателя |

Фактически\ тыс.руб. |

Изменение (рост/снижение) |

||

|

2015 год |

2016 год |

абс. |

% |

||

|

1 |

Выручка от продажи товаров, продукции, работ, услуг (без НДС, акцизов и пр.) |

854 599 |

656 124 |

-198 475 |

-23,22 |

|

2 |

Расходы, всего (себестоимость) |

672 856 |

931 744 |

+258 888 |

+38,47 |

|

3 |

Стоимость чистых активов на конец года |

1 670 255 |

1 931 662 |

+261 407 |

+15,65 |

|

4 |

Годовой фонд оплаты труда |

146 972 |

181 687 |

34 715 |

+23,62 |

|

5 |

Средняя заработная плата на 1 чел./мес. |

43 |

46 |

+3 |

+6,97 |

|

6 |

Уставный капитал |

843 528 |

843 528 |

0 |

0,0 |

|

7 |

Инвестиции в основной капитал |

255 892 |

147 222 |

-108 670 |

-42,46 |

Выручка от основного вида деятельности Общества – сдачи в аренду недвижимого имущества составила 51,1% от общего объема выручки Общества. Доходы от этого вида деятельности Общества получены в сумме 335,5 млн. рублей и уменьшились против 2016 года на 188,1 млн. руб. или 35,9%.

Однако, несмотря на снизившийся результат по основной деятельности, благодаря прочей деятельности, Обществом получена чистая прибыль в сумме 365,4 млн. руб., увеличение по сравнению с прошлым годом на 201,3 млн. руб. Общая рентабельность выросла на 36,49 процентных пункта до 55,68%. За 2016 год в бюджеты разных уровней уплачены обязательные платежи в сумме 300,0 млн. руб., что больше чем за предыдущий год на 138,8 млн. руб.

Приоритетными целями Общества являются размещение органов исполнительной власти города Москвы в административно – офисном здании по адресу ул. Новый Арбат д. 36/9 и максимальное обеспечение условий для их работы, совершенствование деятельности, связанной с управлением коммерческой недвижимостью, сохранение уровня загрузки, необходимой для устойчивого положения Общества в сфере управления коммерческой недвижимостью.

Среднемесячная зарплата на одного работника возросла с 43 тыс. руб. до 46 тыс. руб. Стратегия ОАО «Олимп» планирует и дальше совершенствовать традиционные направления финансово-хозяйственной деятельности Общества.

2.2.Оценка информационных систем безопасности на предприятии

Представленная модель информационных потоков в приложении 1 позволяет выделить логическую структуру модулей комплексной автоматизированной информационной системы предприятия. На наш взгляд, она должна включать следующие логически обособленные блоки:

1. Планирование и бюджетирование (план-прогноз производства и продаж, планирование потребностей в материалах, мощностях, распределении; финансовое планирование: синхронное планирование и оптимизация).

2. Управление сбытом (управление взаимоотношениями с клиентами CRM; ведение реестра договоров на поставку продукции; формирование приказов на отгрузку продукции; управление складом готовой продукции; учет расчетов с покупателями, таможенное декларирование, учет железнодорожных перевозок: учет лицевых счетов, учет расходов за услуги железной дороги и расчет тарифов; электронная коммерция; печать приказов и страховых квитанций; формирование отчетности по отгрузке продукции; контроль ожидаемых зачетов и денежных средств в пути; ведение «кредитной линии» клиента).

3. Управление закупками (ведение реестра договоров на закупку сырья и материалов; складской учет сырья и материалов: оформление приходных и расходных документов, оформление накладных на внутреннее перемещение, оформление товарно-транспортных накладных, учет малоценных и быстроизнашивающихся предметов, формирование данных для секторов расчетов с поставщиками и подрядчиками, формирование отчетности по движению ТМЦ; учет запланированных поступлений; учет расчетов с поставщиками, управление и оптимизация цепочек поставок).

4. Управление производством (диспетчирование производства, учет трудозатрат, ведение производственного журнала, подсистема контроля качества, учет незавершенного производства, расчет потребности в полуфабрикатах).

5. Конструкторские программы (управление данными об изделии – PDM, системы автоматизированного проектирования, хранение спецификации изделий, описание технологических процессов, управление проектами и программами).

6. Управление персоналом (нормирование трудозатрат, штатное расписание и кадровый учет; табельный учет; учет «горячего стажа»; подготовка отчетности для ПФР).

7. Бухгалтерский учет (главная книга и баланс; учет основных средств и капвложений: подготовка документации по поступлению, выбытию и перемещению основных средств, расчет амортизационных отчислений, формирование возрастной структуры оборудования; финансовые средства и расчеты: взаимозачетные, вексельные операции; касса и банк; материальный учет запасов; производство и реализация; налоговый учет; учет расчетов по подотчетным суммам; расчет заработной платы, учет кредитов сотрудникам; прочие бухгалтерские операции; подготовка отчетности для ГНИ).

8. Управление финансами и экономический анализ хозяйственной деятельности (калькуляция плановой и фактической себестоимости продукции; формирование и анализ производственной себестоимости продукции по статьям затрат; анализ затрат на 1 рубль товарной продукции, сравнительный анализ плановой и фактической себестоимости; анализ дебиторской и кредиторской задолженности; экспортные и валютные операции; оценка текущей деятельности; анализ финансового состояния предприятия; формирование бюджетов и контроль их исполнения; анализ рентабельности).

9. Маркетинг (прогнозирование состояния рынка сбыта готовой продукции; планирование рекламных компаний; прогноз изменения рынков сырья и основных материалов).

10. АРМы руководителя и аналитика (поддержка принятия решения DSS, стратегическое планирование, оперативный анализ OLAP, Data Mining).

11. Подсистема электронного документооборота (контроль исполнения поручений; реестр служебных записок; управление нормативно-технической документацией; договора на поставку продукции, на снабжение).

12. Служебное администрирование и управление политикой безопасности (управление доступом: настройка полномочий пользователей, организация пользовательских групп, ограничение доступа к данным; поддержание логической и физической целостности данных системы; операционный мониторинг действий пользователей; статистический контроль активности пользователей; мониторинг системных ошибок; контроль возникновения, анализ причины и сохранение контекста ошибок разработчика; конфигурация параметров системы: настройка на «владельца системы», настройка на специфику учета и организации хозяйственной деятельности, настройка системных параметров системы, настройка размещения данных).

2.3 Угрозы и каналы утечки информации

Все причины утечки можно разделить на умышленные и неумышленные (случайные). Достаточно распространены кражи компьютерной техники; в таком случае утечка считается случайной, если есть достаточные основания полагать, что целью вора была материальная часть похищенной техники, а не информация на ней, рис. 2.4., таблица 2.2. Данные показатели мы провели путем интернет – опроса руководителей предприятия ОАО «Олимп».

Таблица 2.2 - Причины утечки информации

|

Причина утечки |

Количество |

Доля от общего |

|

Намеренные |

92 |

36,9% |

|

Случайные |

124 |

49,8% |

|

Не установлено |

33 |

13,3% |

Рисунок 2.3. Структура причин утечки информации на предприятиях, %[21]

Таким образом, количество случайных утечек существенно больше. Но их процент несколько снизился. Можно уверенно утверждать, что приоритетной задачей является борьба с ненамеренными утечками информации. Поскольку противодействовать таким утечкам проще, дешевле, а в результате покрывается большая часть инцидентов. Борьба с намеренными утечками – задача более сложная. Эффективность такой борьбы будет заведомо ниже, поскольку предстоит столкнуться с противодействием злонамеренных инсайдеров. А доля соответствующих утечек сильно меньше половины.

Источники утечек, разделены на три категории: государственные, коммерческие и прочие. В последнюю категорию включены все учебные заведения. Хотя формально школы и вузы могут числиться «коммерческими» или государственными. Традиционно учебные заведения довольно сильно отличаются по принятым в них порядкам, как от производственных предприятий, так и от государственных органов.

Таблица 2.3 - Распределение утечек по типу организации

|

Тип организации |

Количество |

Доля |

|

Коммерческие |

120 |

48% |

|

Государственные |

50 |

20% |

|

Образовательные и общественные |

78 |

31% |

|

Не установлено |

1 |

1% |

Таблица 2.4 - Распределение по типу организации для умышленных утечек

|

Тип организации |

Количество |

Доля |

|

Коммерческие |

45 |

49% |

|

Государственные |

17 |

18% |

|

Образовательные и общественные |

30 |

33% |

Таблица 2.5 - Распределение по типу организации для случайных утечек

|

Тип организации |

Количество |

Доля |

|

Коммерческие |

61 |

49% |

|

Государственные |

23 |

19% |

|

Образовательные и общественные |

39 |

31% |

|

Не установлено |

1 |

1% |

Меры по предотвращению утечек конфиденциальной информации предпринимаются как в государственных, так и в коммерческих информационных системах. В вузах эти меры также вводятся, правда, за неимением денег там упор делается не на технические средства, а на организационные. Как видим, доля образовательных учреждений растёт, но медленно. Это означает, что с утечками можно бороться при различном уровне финансирования.

Ниже представлено распределение утечек по типу разглашённой информации. Наверное, следует ещё раз подчеркнуть, что все факты собираются из сообщений прессы, которая пишет в основном о персональных данных. Поэтому существенной статистики по иным видам конфиденциальной информации ожидать не приходится.

Таблица 2.6 - Распределение инцидентов по типу конфиденциальной информации

|

Тип данных |

Количество |

Доля |

|

Персональные данные |

239 |

96% |

|

Коммерческая тайна, ноу-хау |

4 |

2% |

|

Государственная, военная тайна |

2 |

1% |

|

Не установлено |

4 |

2% |

Факт утечки государственной тайны сам вполне может являться государственной тайной. Аналогично и с тайной коммерческой. Зато утечка персональных данных обычно оглашается при первой возможности. Для СМИ это удачная тема, поскольку каждый читатель/зритель без малейшего труда ассоциирует себя с жертвой такой утечки. Следовательно, читает/смотрит материал заинтересованно.

В таблице 2.7 показано распределение утечек по носителю. То есть, при помощи какого носителя (канала) конфиденциальная информация пересекла охраняемый периметр.

Таблица 2.7 - Распределение утечек по носителям

|

Носители |

Количество |

Доля |

|

Мобильные носители информации |

63 |

0,40% |

|

Стационарный компьютер или диск |

31 |

2,01% |

|

Сеть (в т.ч. Интернет) |

72 |

0,40% |

|

Электронная почта, факс |

9 |

1,20% |

|

Бумажный документ |

22 |

0,80% |

|

Архивная копия |

8 |

0,40% |

|

Другое |

9 |

9,24% |

|

Не установлено |

35 |

1,20% |

Рисунок 2.4. Структура распределения утечек по носителям, %

Больше всего данных утекло через сеть (чего и следовало ожидать), а на втором месте – переносные компьютеры. Их теряют и крадут. Крадут и теряют. Постоянно возрастающими темпами. В этот раз мы решили, что логично будет объединить переносные компьютеры с отчуждаемыми носителями (CD, DVD, флэшки) и назвать это «мобильные носители информации». Данная категория почти сравнялась с утечками через сеть (25 против 29%). Для случайных утечек «мобильные носители» не только догоняют, но и уверенно опережают утечки через сеть (15 против 12%).

О чём это говорит? Трафик в частности и услуги связи в целом за последнее время подешевели, но не сильно. Зато мобильные носители информации – очень сильно. Гигабайтные флэшки продаются в газетных киосках как карандаши. В метро читающих книги стало меньше, чем читающих наладонники. Именно удешевление портативных компьютеров и иных носителей информации привело к росту доли «мобильных» утечек.

Таблица 2.8 - Распределение по носителям для умышленных утечек

|

Носители |

Количество |

Доля |

|

Мобильные носители информации |

14 |

15% |

|

Стационарный компьютер или диск |

13 |

14% |

|

Сеть (в т.ч. Интернет) |

38 |

41% |

|

Paper document |

2 |

2% |

|

Другое |

6 |

7% |

|

Не установлено |

19 |

21% |

Рисунок 2.5 Структура распределения утечек по носителям для умышленных утечек, %

Таблица 2.9 - Распределение по носителям для случайных утечек

|

Носители |

Количество |

Доля |

|

Мобильные носители информации |

37 |

30% |

|

Стационарный компьютер или диск |

16 |

13% |

|

Сеть (в т.ч. Интернет) |

30 |

24% |

|

Электронная почта, факс |

9 |

7% |

|

Бумажный документ |

16 |

13% |

|

Архивная копия |

5 |

4% |

|

Другое |

3 |

2% |

|

Не установлено |

8 |

6% |

Рисунок 2.6 Структура распределения утечек по носителям для случайных утечек, %

Таким образом, наибольшая разница между умышленными и случайными утечками наблюдается (помимо мобильных носителей, что обсуждалось выше) для электронной почты и бумажных документов. Умышленных краж конфиденциальной информации с использованием электронной почты не зафиксировано вообще.

Респонденты предпочитали иные каналы: HTTP, флэшки, переносные диски, даже бумагу. Но только не электронную почту. Нетрудно догадаться. Легче переслать – легче и проконтролировать. Когда служба безопасности замышляет учинить перлюстрацию трафика предприятия, начинают, как правило, именно с электронной почты. Зачастую ей и заканчивают.

Вывод, который напрашивается из показанной статистики. Время утечек через e-mail прошло. Если система защиты предприятия от утечек проверяет только электронную почту, она почти бесполезна (эффективность 3,5%). Настоящая DLP-система должна контролировать HTTP, ICQ, запись на флэшки, на CD/DVD, распечатку на принтере. Но и этого недостаточно. Чтобы закрыть самые распространённые бреши, надо ещё зашифровать данные на дисках мобильных компьютеров. В первую очередь следует бороться с ненамеренными утечками конфиденциальной информации. Вследствие падения цен на мобильные компьютеры и мобильные носители информации медленно растёт доля утечек, связанных с ними.

Глава 3. Технлогия «клиент-сервер» на предприятии ОАО «Олимп»

Технология клиент-сервер предусматривает наличие двух самостоятельных взаимодействующих процессов – сервера и клиента, связь между которыми осуществляется по сети.

Серверами называются процессы, отвечающие за поддержку базы данных и файловой системы, а клиентами - процессы, которые посылают запрос и ожидают ответ от сервера.

Модель клиент-сервер используется при построении системы обработки информации на основе СУБД, а также почтовые системы. Существует еще так называемая файл-серверная архитектура, которая существенно отличается от клиент-серверной.

Данные в файл-серверной системе сохраняются на файловом сервере (Novell NetWare или WindowsNT Server), а обрабатываются они на рабочих станциях посредством функционирования СУБД, таких как Access, Paradox, FoxPro и т.п. СУБД располагается на рабочей станции, а манипулирование данными производится несколькими независимыми и несогласованными между собой процессами.

Все данные при этом передаются с сервера по сети на рабочую станцию, что замедляет скорость обработки информации. Технология клиент-сервер реализована функционированием двух (как минимум) приложений - клиентов и сервера, которые делят функции между собой.

За хранение и непосредственное манипулирование данных отвечает сервер, примером которого может быть SQLServer, Oracle, Sybase и другие. Пользовательский интерфейс формирует клиент, в основе построения которого используются специальные инструменты или настольные СУБД.

Логическая обработка данных выполняется частично на клиенте, и частично на сервере. Посылка запросов на сервер выполняется клиентом, обычно на языке SQL.

Полученные запросы обрабатываются сервером, и клиенту (клиентам) возвращается результат. При этом данные обрабатываются там же, где они хранятся - на сервере, поэтому большой объем их не передается по сети.

Технология клиент-сервер привносит в информационную систему такие качества:

Надежность Модификация данных осуществляется сервером баз данных при помощи механизма транзакций, придающего совокупности операций такие свойства, как:

1) атомарность, которая обеспечивает целостность данных при любом завершении транзакции;

2) независимость транзакций разных пользователей;

3) устойчивость к сбоям – сохранение результатов завершения транзакции.

Масштабируемость, т.е. способность системы не зависеть от количества пользователей и объемов информации без замены используемого программного обеспечения. Технология клиент-сервер поддерживает тысячи пользователей и гигабайты информации при соответствующей аппаратной платформе.

Безопасность, т.е. надежная защита информации от несанкционированного доступа.

Гибкость в приложениях, работающих с данными, выделяют логических слои: пользовательский интерфейс; правила логической обработки; управление данными. Как уже было отмечено, в файл-серверной технологии все три слоя объединяются в одно монолитное приложение, функционирующее на рабочей станции, а все изменения в слоях обязательно приводят к модификации приложения, различаются версии клиента и сервера, и требуется проводить обновление версий на всех рабочих станциях.

Технология клиент-сервер в двухуровневом приложении предусматривает выполнение всех функций по формированию интерфейса пользователя на клиенте, а всех функций по управлению информацией баз данных - на сервере, бизнес-правила возможно реализовывать как на сервере, так и на клиенте.

Трехуровневое приложение допускает промежуточный уровень, который реализует бизнес-правила, являющиеся наиболее изменяемыми компонентами. Несколько уровней позволяют гибко и с наименьшими затратами адаптировать имеющееся приложение к постоянно модифицируемым требованиям бизнеса.

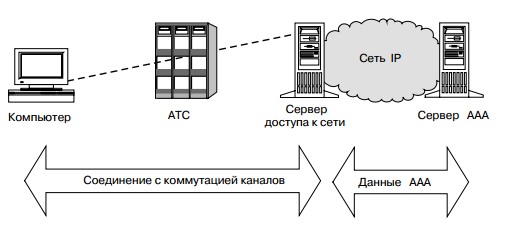

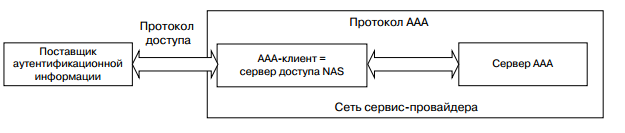

Несанкционированный доступ, а также возможность фальсификации и обмана в сетевой среде дают нарушителям потенциальную возможность получения доступа к сетевому оборудованию и сетевым службам. Архитектура ААА позволяет сильно ограничить возможности нарушителей, оставляя законным пользователям сети право иметь доступ к сетевым ресурсам.

Защита сетевого доступа — независимо от того, рассматривается она в применении к территориальной сети предприятия, удаленному доступу или Internet — имеет модульную архитектуру, состоящую из следующих трех компонентов:

Рисунок 3.1 – Функции ААА

Аутентификация. Требует от пользователей доказательства того, что они действительно являются теми, за кого себя выдают, например, посредством ввода имени пользователя и пароля, использования системы запросов/подтверждений, идентификационных карт или какого-то другого метода.

Рисунок 3.2 – Трехстороння модель Аутентификации

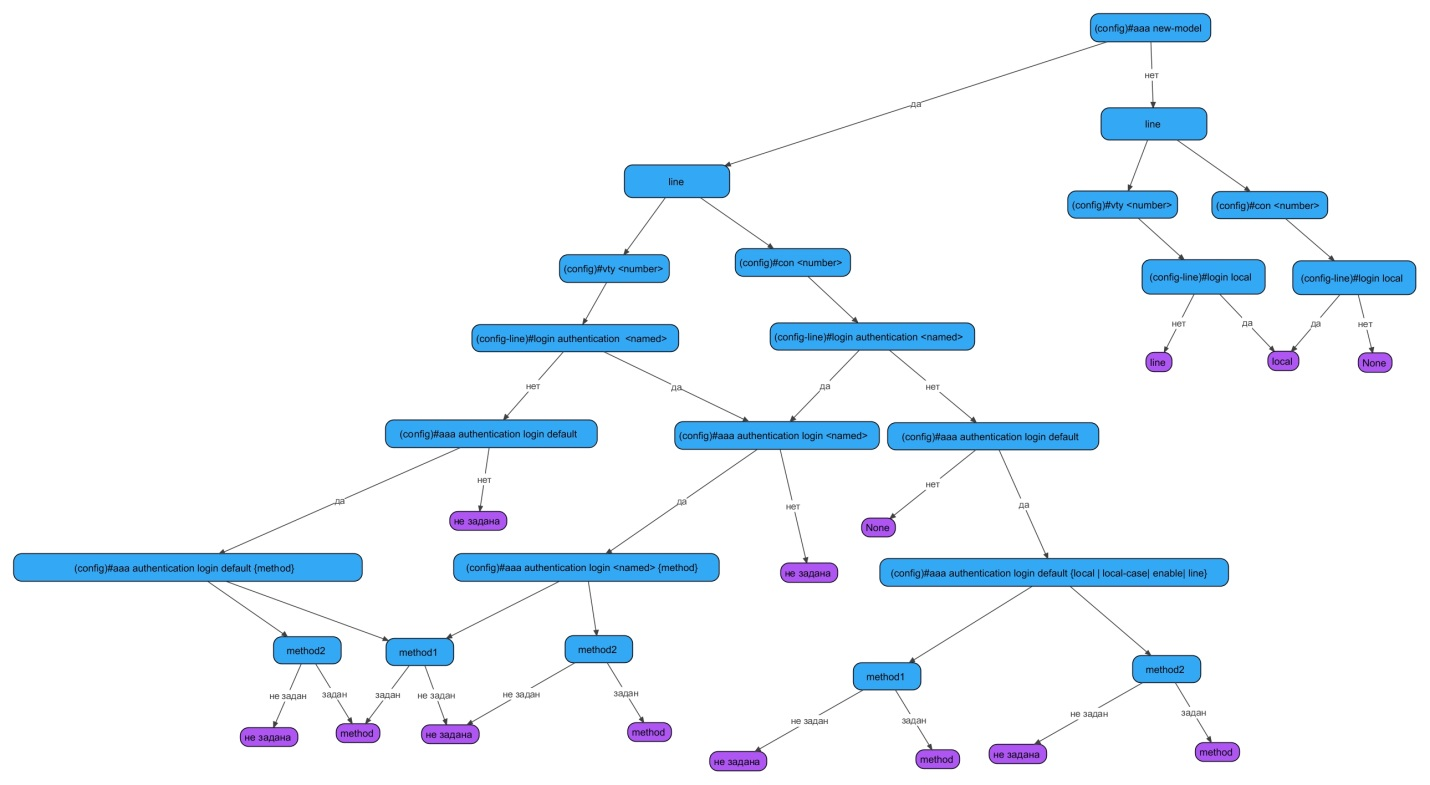

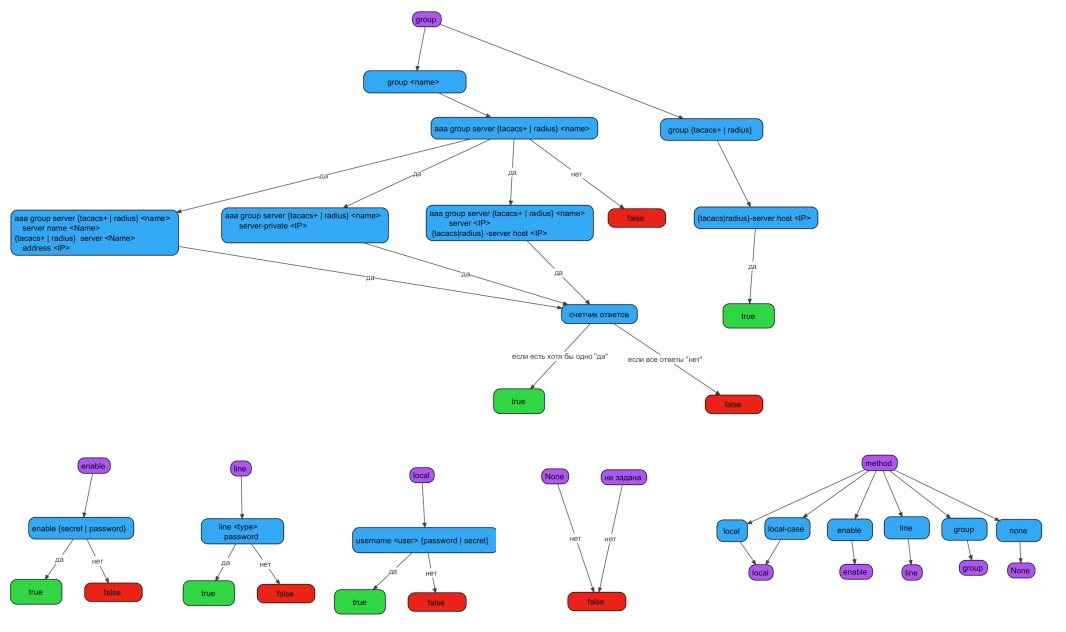

В общем виде схема аутентификации представлена в приложении 2-3.

Схема разделена на две части не случайно: в первой описывается основной путь прохождения от управляющих линий до методов аутентификации, во второй — сами способы аутентификации.

Заключение

Информация - это сведения о лицах, фактах, предметах, явлениях, событиях и процессах. Особым образом защищают внутреннюю, конфиденциальную и секретную информацию. Информация о компании, служебная, коммерческая, промышленная, профессиональная, или другая информация – это первостепенные объекты защиты.

Объектом защиты являются автоматизированные системы (как собственной, так и сторонней разработки), входящие в состав информационной системы предприятия.

Информационная система предприятия представляет собой совокупность территориально разнесенных объектов, информационный обмен между которыми осуществляется посредством использования открытых каналов связи, предоставленных сторонними операторами электросвязи. Передача информации осуществляется в кодированном виде на основе протокола кодирования, проверки целостности и конфиденциальности информационных потоков HASH64. Кодирование входящих и исходящих информационных потоков осуществляется на магистральных маршрутизаторах.

Формирование структуры информационной системы ОАО «ОЛИМП» начинается с качественного анализа информационного поля предприятия.

Выделяют два основных информационных потока на предприятии ОАО «ОЛИМП»:

1. Информационный поток, обслуживающий движение материального потока.

2. Информационный поток, обслуживающий процесс управления.

На основании указанной информации выбираются стратегии развития предприятия, которые вместе с другими данными, такими как данные маркетингового анализа и прогноза состояния основных рынков сбыта продукции предприятия, являются базой для планирования деятельности предприятия.

Мы выяснили, что наибольшая разница между умышленными и случайными утечками наблюдается (помимо мобильных носителей, что обсуждалось выше) для электронной почты и бумажных документов. Умышленных краж конфиденциальной информации с использованием электронной почты не зафиксировано вообще. Респонденты предпочитали иные каналы: HTTP, флэшки, переносные диски, даже бумагу. Но только не электронную почту. Нетрудно догадаться. Легче переслать – легче и проконтролировать. Когда служба безопасности замышляет учинить перлюстрацию трафика предприятия, начинают, как правило, именно с электронной почты. Зачастую ей и заканчивают.

Несанкционированный доступ, а также возможность фальсификации и обмана в сетевой среде дают нарушителям потенциальную возможность получения доступа к сетевому оборудованию и сетевым службам. Архитектура ААА позволяет сильно ограничить возможности нарушителей, оставляя законным пользователям сети право иметь доступ к сетевым ресурсам.

В ходе исследования мы пришли к выводу, что внедрение защиты «ААА» позволит предприятию повысить эффективность прохождения информации, ее обработке, быстрому принятию решений, повышению производительности труда.

Список использованной литературы

- Федеральный Закон от 27.07.2006 г. № 152-ФЗ «О персональных данных» (далее – ФЗ «О персональных данных»)

- «Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденное Постановлением Правительства РФ от 17.11.2007 г. № 781.

- «Порядок проведения классификации информационных систем персональных данных», утвержденный совместным Приказом ФСТЭК России № 55, ФСБ России № 86 и Мининформсвязи РФ № 20 от 13.02.2008 г.

- «Положение об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации», утвержденное Постановлением Правительства РФ от 15.09.2008 г. № 687.

- «Требования к материальным носителям биометрических персональных данных и технологиям хранения таких данных вне информационных систем персональных данных», утвержденные Постановлением Правительства РФ от 06.07.2008 г. № 512.

- Нормативно-методические документы Федеральной службы по техническому и экспертному контролю Российской Федерации (далее - ФСТЭК России) по обеспечению безопасности ПДн при их обработке в ИСПДн:

- Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (ДСП)

- Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (ДСП)

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (ДСП)

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных, утв. Зам. директора ФСТЭК России 15.02.08 г. (ДСП)

- Бессонов А. Б. Организационно-правовое обеспечение информационной безопасности организации // Науч.-техн. информ. - 2016.- N 9 .- С. 16-28 [1]

- Быкова А. Тот, кто владеет информацией..., или Персонал как слабый элемент системы безопасности компании // Кадровик. - 2012. - N 5 .- С. 12-14.[2]

- Гостев И. М. Защита традиционного документооборота нетрадиционными способами // Защита информации. Инсайд. – 2012. - N 3. - С. 22-27 [3],[18]

- Загородников С. Н. Организационное и правовое обеспечение информационной безопасности / / Информ. технологии. - 2016. - N 2. – С. 23-26. [4]

- Иванов В. П. К вопросу о создании основания теории защиты информации как внутренне совершенной и внешне оправданной научной теории// Защита информ. Инсайд. - 2016 .- N 5 .- С. 28-31 [20]

- Ищейнов В. Я. Организация защиты коммерческой тайны на объектах информатизации // Делопроизводство. - 2012.- N 1 .- С. 49-54

- Ключко Н. В. Закладываем фундамент информационной безопасности предприятия // Делопроизводство и документооборот на предприятии. – 2012. - N 5. - С. 44-55 [14]

- Кондрашин М. Проблемы корпоративной информационной безопасности : взгляд // КомпьютерПресс. – 2016. - N 3. - С. 12-16 [15]

- Максимович Г. Ю. Современные информационные технологии хранения информации и организация доступа к ней // Секретарское дело. – 2012. - N 1. - С. 30-36 [19],[21]

- Марков А. С. Разработка политики безопасности организации в свете новейшей нормативной базы // Защита информ. Конфидент. - 2016. - N 2. - С. 20-28 [13]

- Петренко С. А. Лучшие практики создания корпоративных нормативных документов по безопасности // Защита информ. Инсайд. – 2012. - N 5. - С. 58-69 [7]

- Служебные тайны Полишинеля // Там же. – 2015. - N 5. - С. 33-34 [8],[16]

- Степанов Е. А. Защита информации при работе с посетителями // Секретарское дело. - 2012. - N 1. - С. 28-32 [17]

- Степанов Е. А. Работа секретаря с конфиденциальными документами // Справочник секретаря и офис-менеджера. - 2016. - N 5. - С. 32 - 38 [11]

- Сукач А. Н. Организационные мероприятия по защите конфиденциальных документов // Отдел кадров. - 2012. - N 3. - С. 56-59 [9], [12]

- Теренин А. А. Как построить модель типового нарушителя информационной безопасности // Защита информ. Инсайд. - 2015. - N 5. - С. 18-24 [10]

- Топилин Я. Н. Положение о разрешительной системе допуска к информационным ресурсам организации, содержащим персональные данные (работников, клиентов, граждан) // Там же. - 2015 .- N 1 .- С. 18-24

- Храмцовская Н. А. Информационная безопасность и защищенный документооборот // Делопроизводство и документооборот на предприятии. – 2012. - N 4. - С. 6-18 [5]

- Шубин А. С. Наша Тайна громко плачет.... // Защита информ. Инсайд. - 2016 .- N 1 .- С. 19-27 [6]

Приложение 1

Основные информационные потоки на предприятии ОАО «ОЛИМП»

Приложение 2

Схема аутентификации

Приложение 3

Схема аутентификации ААА

- Применение объектно-ориентированного подхода при проектировании информационной системы (информационная система как необходимая составляющая предприятия)

- Роль мотивации в поведении организации (Проведение исследования методов управления мотивацией в ООО «ЕвроАвто-ПКФ»)

- Политика развития персонала в системе стратегического управления кадровым направлением деятельности организации (Развитие персонала как фактор развития организации)

- Основные направления деятельности Правительства Российской Федерации

- Влияние процесса коммуникаций на эффективность упраления организацией (виды коммуникаций и их характеристика)

- Управление товарооборотом и товарными запасами на предприятии с целью повышения эффективности коммерческой деятельности (Методы анализа товарооборота на предприятии)

- Разработка регламента выполнения процесса «Реализация билетов через розничные кассы»

- Рынок ценных бумаг: сущность, функции, структура

- Гражданско-правовые способы защиты права собственности

- Перспективы развития мировой валютной системы и ее компонентов в начале третьего тысячелетия

- Виды профессиональной деятельности на рынке ценных бумаг

- Муниципальные предприятия