Система защиты информации в банковских системах РФ

Содержание:

Введение

В настоящее время традиционные системы защиты от мошенничества не приводят к снижению рисков безопасности. Усиление средств защиты лишь побуждает мошенников разрабатывать все более изощренные средства атак. Мошенники сегодня берут на вооружение средства, которые позволяют проводить банковские транзакции от имени легального клиента, используя украденные данные (с помощью троянов и через подложные сайты) или путем осуществления атак типа Man-in-the-Middle, Man-in-the-Browser. Такие действия воспринимаются традиционными средствами защиты как «легитимные». Например, мошенник для обналичивания денег со счета использует настоящие данные клиента. Для системы аутентификации вход мошенника будет «легальным». Мошенник будет работать с другого оборудования, из другой страны и выводить, как правило, все деньги небольшими порциями через различные каналы (интернет-магазины, банкоматы и т.п.). Но традиционные средства защиты не смогут определить факт мошенничества по этим признакам. Поэтому основными способами защиты в банковской системе остаются традиционными методы – антивирусы, средства авторизации, межсетевыми экранами, DLP, ADS, криптографические средства, а также в банковской системе все чаще используются методы защиты, построенные на анализе логики финансовых операций.

Именно контроль поведения пользователя является главной задачей системы, которая должна обеспечить защиту от мошенничества. В настоящее время на рынке появляются продукты, которые и обеспечивают решение этой задачи.

Цель моей курсовой работы состоит в том, чтобы изучить основные угрозы безопасности банковской системы и рассмотреть системы защиты информации в данной области.

ГЛАВА 1. БАНКОВСКАЯ СИСТЕМА

1.1 Понятие банковской системы

Кредитной системе и её важнейшей составляющей (коммерческим банкам) отводится исключительно важная роль в рыночной экономике. Через неё проходит большой объём денежных расчётов и платежей населения и предприятий; она мобилизует временно свободные денежные средства и превращает их в активно действующий капитал, выполняет гарантийные, расчётные, кредитные, инвестиционные и другие операции.

При рассмотрении кредитной системы, выделяются две её стороны, в первую очередь, это совокупность кредитных отношений, методов и форм кредитования. С иной стороны, кредитная система является совокупностью кредитных отношений и институтов, которые организуют данные отношения. Современная кредитная система включает в себя следующие основные звенья:

- центральный банк

- коммерческие банки

- специализированные кредитно-финансовые институты

Банковская система представляет собой форму организации функционирования в стране специализированных кредитных учреждений, которая сложилась исторически и закреплена законодательно. Как финансовая и денежная системы, банковская система обладает национальными чертами, она формируется и трансформируется под воздействием комплекса факторов, которые характерны для данного региона: географические и природные условия, климат, национальный состав населения, его промыслы и занятия, торговые пути, контакты с соседями и др.

Функционирование банковской системы происходит на основе законов и соответствующих нормативных актов, которые в совокупности образуют инфраструктуру, которая закрепляет и регулирует её. Организационная структура банковской системы является сложной и неоднородной. В целом в банковской системе отражаются фундаментальные, основные направления общественного развития. Структура банковской системы подчиняется решению самых важных задач, которые стоят перед обществом.

Рассмотрение совокупности банков в качестве системы подразумевает соблюдение некоторых условий, которые по сути представляют собой базовые признаки самого понятия «система», к которым относятся:

наполненность, то есть наличие элементов, которые в целом образуют относительно замкнутый комплекс;

структурированность, группировка конкретных элементов в сегменты, уровни со схожими признаками классификации;

целостность системы как наличие элементов, при этом достаточное для эффективного, стабильного функционирования всех необходимых сегментов, уровней и всех элементов, которые их наполняют;

взаимодействие, взаимосвязанность отдельных элементом.

Банковская система отражает сложное понятие, в то же время она может рассматриваться и структурироваться с ряда позиций, и, прежде всего, в качестве организационной и институциональной схемы. Помимо этого, особым значением обладают подходы, которые структурируют систему по иерархии, взаимосвязям, функциям, а также по комплексности, специализации (ориентации), областям реализации и т.д.

В институциональную схему включается совокупность отдельных элементов, то есть организационных структур (организаций и учреждений), которые прямо или косвенно участвуют в банковской деятельности, их задачи, состав, операции и функции, сферы, взаимосвязи и иерархия.

В организационной схеме объединяются функционирующие в данном государстве формы и виды кредитов, в которых участвуют банковские учреждения. Схема структурируется по характеру участия банков и формам кредита.

1.2 Понятие безопасности банка

Безопасность является специфической совокупностью внешних и внутренних условий деятельности, которые позволяют субъекту осуществлять контроль процесса собственного существования и достигать намеченных целей указанной деятельности.

Безопасность банка (банковской деятельности) представляет собой совокупность внутренних и внешних условий банковской деятельности, при которых действия или обстоятельства, которые потенциально опасны для банковской системы (отдельного банка), пресечены, предупреждены или сведены к уровню, при котором не могут нанести ущерб установленному порядку банковской деятельности (функционированию банка, сохранению и воспроизводству имущества и инфраструктуры банковской системы или конкретной банковской организации) и воспрепятствовать достижению установленных целей банковской организацией.

Главной целью обеспечения банковской безопасности является уменьшение или предупреждение опасности, которой способна подвергнуться банковская организация.

Опасность является источником потенциального ущерба имуществу или инфраструктуре банковской организации, причинение которого способно стать препятствием для достижения установленных целей банковской организацией.

В целях установления меры опасности для банковской организации конкретного обстоятельства либо действия употребляется термин «риск».

Риск (банковский) является мерой допустимо опасных условий банковской деятельности, неблагоприятные последствия которых реализуются в связи с ошибочными решениями или действиями либо бездействием персонала банковской организации.

Основным источником правового регулирования отношений, которые связаны с рисками является Гражданский Кодекс.

Угроза является мерой опасности банковской деятельности, связанной с наказуемыми, противоправными действиями лиц (обычно посторонних относительно банковской организации). Основным источником регулирования правоотношений, которые связаны с угрозами, является Уголовный Кодекс.

Угроза безопасности банка (банковской деятельности) является уголовно наказуемым и иным противоправным деянием (действием либо бездействием), посягающим на имущественные и приравненные к ним права и интересы банковской организации или на механизм ее функционирования.

1.3 Классификация угроз безопасности банка

Предметная классификация угроз банковской безопасности.

В соответствии с признаком целевой направленности выделяются следующие угрозы:

-угроза разглашения конфиденциальной информации, которое способно нанести банковской организации ущерб в форме ухудшения ее имиджа, конкурентных позиций, отношений с клиентами или привести к санкциям со стороны государства;

-угроза имуществу банковской организации в форме его умышленного повреждения или хищения, а также непосредственного осуществления или сознательного провоцирования к осуществлению заведомо убыточных операций финансового характера;

-угроза персоналу банковской организации, реализация которой может привести к ухудшению состояния кадрового направления деятельности, к примеру, в форме возникновения трудовых конфликтов или потери ценного специалиста.[8]

По признаку источника угрозы (субъекта агрессии) выделяют:

- угрозы со стороны конкурентов, то есть иностранных и отечественных банковских организаций, которые стремятся усилить собственные позиции на соответствующем рынке посредством использования методов недобросовестной конкуренции, к примеру, экономического шпионажа, переманивания работников с высокой квалификацией, дискредитации соперника в глазах государства и партнеров;

- угрозы со стороны криминальных структур и конкретных злоумышленников, которые стремятся достичь своих целей, которые противоречат интересам определенной банковской организации, к примеру, к захвату контроля над ней, хищению имущества, нанесению другого ущерба;

- угрозы со стороны нелояльных банковских работников, которые осознанно наносят ущерб безопасности банка для достижения личных целей, к примеру, карьерного роста, улучшения материального положения, мщения работодателю за мнимые или реальные обиды и т.п.

По экономическому характеру угрозы выделяются:

- угрозы, обладающие имущественным характером, которые наносят банковской организации прямой финансовый ущерб, к примеру, похищенные товарно-материальные ценности и деньги, примененные штрафные санкции, сорванный контракт;

- угрозы, обладающие неимущественным характером, точная величина ущерба от реализации которых, как правило, не может быть точно определена, к примеру, сокращение обслуживаемого рынка, ухудшение имиджа банковской организации с точки зрения ее деловых партнеров и клиентов, утрата ценного специалиста.[3]

По вероятности практической реализации угрозы выделяют:

-потенциальные угрозы, практическая реализация которых на определенный момент обладает только вероятностным характером (соответственно, субъект управления имеет время для их профилактики или подготовки к отражению);

- реализуемые угрозы, негативное влияние которых на деятельность управленческого субъекта находится в определенных момент в разных стадиях развития (соответственно, субъект обладает шансами на их оперативное отражение для минимизации или недопущения конечного ущерба);

- реализованные угрозы, негативное влияние которых уже завершилось и ущерб был фактически нанесен (соответственно, субъект управления обладает лишь возможностью оценки ущерба, выявления виновников и подготовки к отражению таких угроз в будущем).

Проведенная классификация дает возможность сформулировать три ключевых компонента безопасности современной кредитно-финансовой организации:

1) информационная безопасность банковской организации, которая предполагает его защищенность от любых угроз разглашения или утраты информации, обладающей коммерческой или иной ценностью;

2) безопасность банковского персонала, которая предполагает защищенность от любых угроз персоналу, в первую очередь, той его части, которая обладает высокой квалификацией;

3) имущественная безопасность банковской организации, которая предполагает ее защищенность от любых угроз ценным бумагам, деньгам, товарно-материальным ценностям и иным элементам активов.

1.4 Безопасность банковской системы России

Виды и формы деятельности криминального характера в кредитно-финансовой сфере РФ принципиально новыми не являются. Множество современных правонарушений во многом являются схожими с теми, которые были характерны для банковской системы в конце ХΙХ – начале ХХ века. К самым распространенным правонарушениям могут быть отнесены:

- злоупотребления в области вексельного обращения и кредитования;

- злоупотребления, которые обусловлены совмещением государственной службы и участия в акционерных обществах;

- ложные банкротства.

Могут быть выделены четыре ключевых стадии в развитии преступности в российской кредитно-финансовой сфере.

Первая стадия (1992-1993 гг.), для нее характерны крупные хищения банковских денег и использование фиктивных платежных документов (авизо, чеки «Россия»). Осуществлялось обналичивание похищенных сумм в банковских организациях и на предприятиях.

Второй стадии (1993-1994 гг.) свойственны преступления с использованием трастовых и финансовых компаний – «финансовых пирамид», например, МММ. При совершении преступлений зачастую использовались заведомо невыполнимые договоры страхования, траста, займа, продажа суррогатов ценных бумаг и акций без достаточного денежного обеспечения.

На третьей стадии (1994-1996 гг.) самым типичным преступлением стало хищение кредитных ресурсов коммерческих банковских организаций.

Для четвертой стадии (1996 г. – настоящее время) ключевой тенденцией криминальной практики являлись увеличение количества преступлений, которые совершались с использованием электронных средств доступа (кардинг), компьютерная преступность, активное использование ресурсов глобальной сети Интернет в криминальных целях.

Для современной стадии также характерен ростом правонарушений в области вексельного обращения и страхования.

Банковский сектор является сектором повышенного риска. Вместе с увеличением количества рисков происходит изменение и их содержания. По мере возникновения новых реалий нашей жизни риски модернизируются.

1.5 Наиболее характерные приемы и способы совершения преступлений в банковской сфере

Преступления в банковской сфере могут быть условно разделены на две группы:

1. насильственные преступления (грабежи, налеты, убийства и т.д.);

2. финансовые преступления (финансовые хищения и махинации).

Вторая группа является преобладающей и количественно, и по объему похищенных средств.

Насильственные преступления:

1.1. Покушения на руководство и персонал банковских организаций.

Для банковской организации наибольшей угрозой являются покушения на руководство банковской организации. Самый распространенный вид преступлений против банкиров – это заказные убийства.

1.2. Вымогательства, похищения, кражи.

Вымогательства, рэкет, кражи обладают очень низкой раскрываемостью.

1.3. Налеты на банки и ограбления.

Чаще всего в качестве объекта налета выступают не центральные офисы банковских организаций, а их филиалы, отделения и пункты обмена валюты, уровень безопасности которых ниже или вовсе находится на уровне, который не соответствует профилю учреждения.

Финансовые преступления:

2.1. Махинации с бюджетными и государственными средствами.

Распространенное явление - это нецелевое и нерациональное использование кредитных ресурсов государства и средств бюджета. При непосредственном участии сотрудников банковской сферы происходит перекачка денег государства в частные структуры.

2.2.Мошенничества с денежными средствами вкладчиков

Дела об обманутых вкладчиках представляют собой важную социальную проблему в РФ. Образовано множество трастовых и финансовых компаний, которые активно рекламировали собственную деятельность, а потом бесследно исчезли.

2.3.Невозвращение средств в зарубежной валюте из-за рубежа

Серьезное преступление – это неполное возвращение или невозврат валютной выручки, которая была получена от операций экспортного характера. Используются лжеэкспортные поставки, участники которых – это сотрудники автомобильных и ликероводочных заводов, банков и таможен.

2.4.Лжекредитование

Лжекредитование, то есть присвоение кредитов подставными фирмами по фиктивным банковским гарантиям. Непосредственно после получения кредита эти фирмы прекращают существовать.

Подложные гарантийные документы. К примеру, компания, использующая подложные гарантийные документы Центробанка, похищает денежные средства в коммерческой банковской организации.

2.5.Мошенничество с кредитом под залог.

Возможно получение кредитов под имущество, которое было многократно заложено, под имущество, которое не зарегистрировано, под имущество, которое уже не принадлежит данному лицу и т.п. Также возможна вероятность предоставления фиктивного баланса компании и ложной информации о материальном и имущественном состоянии, фиктивности непосредственно коммерческого предприятия, предоставление поддельных гарантий.

2.6.Хищение кредитов компаниями, которые зарегистрированы по подложной документации.

2.7. Взаимное кредитование банковских организаций по сговору.

Хищение средств с незаконным использованием генеральной доверенности Сбербанка;

Многократное получение кредитов в различных банковских организациях;

Хищение кредитов компаниями на основе поддельных договоров;

Получение кредита под фальшивый контракт;

Хищение денежных средств по аккредитиву под поставку товаров;

Попытка раскрытия аккредитива под поставку товаров.

2.8.Мошенничество от имени авторитетных структур государства, таких как Управление Центробанком, Пенсионный Фонд и т.п.

Услуги по списанию средств из Фонда обязательных резервов. Поддельные приказы арбитражного суда.

2.9.Обман банковских организаций с использованием поддельных удостоверений администрации Президента:

Фальшивые авизо;

Мошенничество от имени мэрии;

Подложные мемориальные ордера.

2.10.Мошенничества с использованием телекоммуникаций и компьютерной техники. Определенные направления развития компьютерных преступлений:

махинации с чеками;

мошенничество с ценными бумагами;

международные финансовые преступления;

подделка государственных ценных бумаг и фальшивомонетничество.

2.11.Мошенничества с пластиковыми карточками:

незаконное использование подлинных кредиток, утерянных их владельцами или украденных у них;

использование карточки, которая частично переделана;

использование и изготовление поддельных карт.[5]

Вывод. Во второй главе был изучен основной вопрос: « Какие угрозы в банковских системах существуют?». Основными угрозами являются:

угроза разглашения информации, которая является конфиденциальной;

угроза банковскому имуществу в форме его умышленного повреждения или хищения;

угроза банковскому персоналу;

угрозы со стороны конкурентов;

угрозы со стороны криминальных структур и конкретных злоумышленников, которые стремятся к нанесению ущерба;

- угрозы со стороны нелояльных работников банковской организации. После выделения этих угроз появляется возможность перехода к вопросу, какие же способы защиты информации от этих угроз есть в банковской системе?

Вывод. В 1 главе моей курсовой работы было рассмотрено основное понятие банковской системы, а именно то, что банковская система представляет собой совокупность коммерческих и национальных банковских учреждений всех видов, которые в своей работе придерживаются одного денежно-кредитного механизма, Также были рассмотрены какие угрозы в банковских системах существуют

Основными угрозами являются:

угроза разглашения информации, которая является конфиденциальной;

угроза банковскому имуществу в форме его умышленного повреждения или хищения;

угроза банковскому персоналу;

угрозы со стороны конкурентов;

угрозы со стороны криминальных структур и конкретных злоумышленников, которые стремятся к нанесению ущерба;

- угрозы со стороны нелояльных сотрудников банка.

Я считаю эту главу необходимой, так как чтобы определить какие угрозы и средства защиты информации я буду рассматривать в дальнейшем. Выделив угрозы, можно перейти к вопросу, какие же способы защиты информации от данных угроз существуют в банковской системе?

ГЛАВА 2. СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ В БАНКОВСКИХ СИСТЕМАХ

2.1 Меры защиты компьютерной безопасности

Разработка и осуществление мер, связанных с организацией защиты компьютерной информации:

1) организация разрешительной системы допуска исполнителей к работе с компьютерной информацией, документами и сведениями разного уровня доступа;

2) установление личной ответственности пользователей за сохранность конфиденциальных документов (носителей), которые были доверены им, за неправомерные действия в информационной системе, повлекшие (способные повлечь) несанкционированное ознакомление с защищаемыми данными, их уничтожение или искажение, которые сделали информацию недоступной для законных пользователей;

3) разработка должностной инструкции, которая определяет функции, права, задачи, ответственность и обязанность администратора системы защиты информации, лица, который несет ответственность за защиту информации;

4) установление механизма ведения служебной документации средств защиты информации (смена ключей, паролей, изменение списка субъектов, которые обладают правом на доступ), организация их надежного хранения;

5) оперативный контроль за целостностью технического и программного обеспечения, контроль хода технологического процесса обработки данных;

6) хранение, учет и выдача пользователям носителей конфиденциальной информации ключей и паролей для средств защиты информации;

7) ежедневный контроль системы защиты информации для определения изменений в сетевых компонентах, которые произошли в нерабочее время;

8) оперативный контроль действий пользователей банковской информационной системы, организации физической защиты помещений, в которых осуществляется автоматизированная обработка конфиденциальных данных;

9) обучение пользователей правилам безопасной работы с защищаемой информацией и выявлению признаков противоправных посягательств на информацию.

2.2 Защита информации путем применения программных и технических средств

Защита информации посредством использования технических и программных средств:

1) организация включения в банковскую информационную систему механизмов и программ, которые закрывают к ней доступ посторонних, в том числе с применением шифрования, пароля или иных методов, которые позволяют:

• получить доступ к записи, чтению, уничтожению или созданию информации лишь уполномоченным лицам;

• защитить правовую силу электронных документов в ходе обработки, передачи и хранения информационных сообщений, которые содержат платежные поручения и иные финансовые документы, посредством использования цифровых подписей;

2) организация обеспечения банковской информационной системы механизмами аутентификации и идентификации (проверка подлинности пользователей) на базе использования ключей, паролей, электронной цифровой подписи, а также биометрических характеристик личности пользователя;

3) установление мандатного механизма доступа к специально поименованным объектам (программам, папкам, файлам, томам) в санкционированных пределах;

4) организация системы автоматической регистрации (протоколирования) информационной системой событий, которые относятся к защищенности данных.

2.3 Криптографическая защита информации

Несомненными преимуществами использования информационных технологий в банковской деятельности определяется их широкое распространение. Однако при этом ими была вызвана к жизни новая форма угроз имущественной безопасности кредитно-финансовых организаций. Для защиты от данных угроз банк, являющийся участником системы обмена электронными данными, должен применять специальные системы шифрования (или криптосистемы), являющиеся совокупностями алгоритмов шифрования и методов распространения ключей к данным шифрам.

Криптогра́фия (от греч. скрытый и пишу) является наукой о методах обеспечения конфиденциальности (отсутствия возможности прочтения информации посторонними) и аутентичности (подлинности и целостности авторства, а также невозможности отказа от авторства) информации.[9]

Традиционно в качестве главного элемента криптосистемы рассматривается метод распространения ключей, который направлен на предотвращение доступа посторонних лиц в сеть. В настоящее время используется несколько этих методов:

- метод базовых ключей, который предполагает наличие иерархии их распределения между пользователями системы (ключ шифрования данных, ключ шифрования ключей, главный ключ);

- метод открытых ключей, при котором часть ключа открыта и может быть передана по обычным линиям;

- метод выведенного ключа, при нем ключ для шифрования каждой последующей транзакции вычисляется посредством одностороннего преобразования предыдущего ключа и параметров транзакции (используется в случаях расчетов банковских клиентов с применением электронных карточек);

- отличием мета ключа транзакции от предыдущего метода является то, что в случае вычисления ключа для следующей транзакции ее параметры не используются.

Выбор между методами, которые различаются по степени защищенности, находится в зависимости от определенной кредитно-финансовой организации, которой должен быть решен вопрос приоритета – большие затраты при меньшем риске или наоборот.

2.4 Аутентификация электронных данных

Аутентифика́ция является проверкой принадлежности субъекту доступа идентификатора, который предъявлен им; подтверждением подлинности.

Не следует путать аутентификацию и идентификацию. Аутентификатор - это пакет, доказывающий, что клиент действительно является обладателем секретного ключа.

Способы аутентификации:

- текстовый ввод логина и пароля;

- пластиковые карты;

- электронные сертификаты;

- биометрические устройства, к примеру, сканер радужной оболочки глаза или отпечатков пальцев или ладони.

В последние годы всё чаще используется расширенная или многофакторная аутентификация. Она строится на применении ряда компонент, к примеру: информации, которую знает пользователь (пароль), использовании физических компонентов (к примеру, смарт-карты или идентификационные брелки), и технологии идентификации личности (биометрические данные).

Электронная подпись— реквизит электронного документа, предназначенный для защиты данного электронного документа от модификации, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе.

Назначение и применение ЭП

Электронная подпись предназначается для аутентификации лица, которым был подписан электронный документ. Помимо этого, применение электронной подписи дает возможность осуществлять:

− Доказательное подтверждение авторства документа. В зависимости от деталей определения документа могут подписываться следующие поля: «автор», «внесённые изменения», «метка времени» и т. д.

− Контроль за целостностью передаваемого документа. При всяком преднамеренном или случайном изменении документа подпись изменится, следовательно, она станет недействительной.

− Защиту от изменений (подделки) документа.

− Невозможность отказа от авторства. Поскольку создание корректной подписи возможно, только в случае знания закрытого ключа, а его знает только владелец, то владелец не имеет возможности для отказа от собственной подписи под документом.

2.6 Защита от угроз, связанных с использованием электронных банковских карточек

В нынешних условиях электронные банковские карточки стали широко распространенными, в экономически развитых странах они резко сократили наличный оборот денежных средств. Данные карточки классифицируются по множеству признаков (эмитенту, принципу поступления средств, наличию собственного микропроцессора и т.п.).

Самые распространенные причины потерь (в ранжированном виде) следующие:

- мошенничество продавца, который снимает с карточки сумму большую, чем необходимо для того, чтобы оплатить товар или услугу;

- кража карточки с дальнейшим ее использованием похитителем;

- подделка карточек;

- искажение данных, которые содержатся в интеллектуальной карточке.

Возможные прямые потери кредитно-финансовой организации при многократных случаях реализованных угроз по этому направлению (к примеру, при недостаточности степени защиты карточек, которые выпускаются ею) дополнены ущербом ее имиджу с точки зрения потенциальных и имеющихся клиентов.

Основные требования в отношении банковских карточек – это их уникальность и необратимость. Первое требование подразумевает, что среди всех карточек, которые были выпущены банковской организацией, не должно быть ни одной с одинаковыми характеристиками. В данном случае создание такой карточки для потенциального злоумышленника будет полностью исключено. В соответствии со вторым требованием, первоначальную информацию (к примеру, прежнюю сумму на платежной карточке) нельзя восстановить после операций, которые уже были проведены пользователем.

Имущественная безопасность банковской организации по этому направлению обеспечивается следующими методами:

- специальные методы защиты обычных карточек (к примеру, магнитные водяные знаки или сэндвич);

- переход от обычных карточек - к интеллектуальным, уровень их защищенности принципиально более высок;

- защита банкоматов (а именно, обеспечение безопасного места их расположения и уровня индивидуальной защиты);

- защита кассовых аппаратов, которые работают с карточками, от угрозы вмешательства недобросовестных продавцов в их работу.

2.7 Организация системы антивирусной защиты банковских информационных систем

Благодаря программно-техническим компонентам системы антивирусной защиты должно обеспечиваться формирование интегрированной вычислительной среды, которая удовлетворяет следующим базовым принципам создания автоматизированных систем:

Надежность - в целом система должна продолжать работать вне зависимости от функционирования конкретных узлов системы и должна иметь средства восстановления после отказа.

Масштабируемость – формирование системы антивирусной защиты должно происходить с учетом увеличения количества защищенных объектов.

Открытость – формирование системы должно происходить с учетом возможности пополнения и обновления ее состава и функций, без нарушений в функционировании вычислительной среды в целом.

Совместимость - поддержка антивирусным программным обеспечением максимального возможного числа сетевых ресурсов. В функциональных особенностях и структуре компонент должны быть средства взаимодействия с иными системами.

Унифицированность (однородность) - компоненты должны являться стандартными, промышленными системами и средствами, обладающими широкой областью применения и проверенными многократным использованием.

Помимо этого, система должна обеспечивать регулярное обновление используемой антивирусной базы, в ней должны содержаться механизмы поиска вирусов и макро вирусов, которые не были известны ранее, как самых распространенных и опасных сейчас.

Требования в отношении надежности и функционирования системы:

Системой антивирусной защиты не должна нарушаться логика функционирования прочих используемых приложений.

В системе должна обеспечиваться возможность возвращения к использованию прошлой версии антивирусных баз.

Работа системы должна происходить в режиме функционирования объекта (рабочая станция/сервер), на котором она установлена.

Системой должно обеспечиваться оповещение администратора системы в случаях сбоев или обнаружения вирусов.

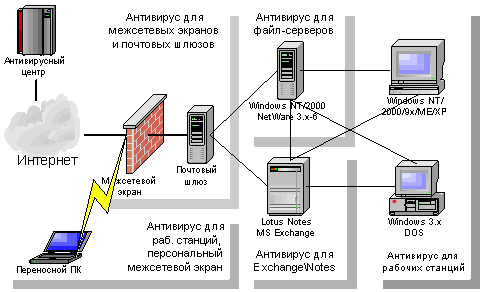

Общая структура решения по антивирусной защите банковской информационной системы отражена на рисунке 1. На первом уровне защищают подключение в Интернет или сеть поставщика услуг связи - это межсетевой экран и почтовые шлюзы, так как, в соответствии со статистическими данными, именно оттуда попадает примерно 80% вирусов. Требуется заметить, что так будет обнаружено не больше 30% вирусов, поскольку прочие 70% будут обнаружены лишь в ходе выполнения.

Рисунок 1. Общая структура антивирусной защиты.

Рисунок 1. Общая структура антивирусной защиты.

На сегодня использование антивирусов для межсетевых экранов сведено к выполнению фильтрации доступа в Интернет при одновременной проверке на вирусы проходящего трафика.

Антивирусная проверка, которая осуществляется такими продуктами, значительно замедляет работу и обладает крайне невысоким уровнем обнаружения, по этой причине при отсутствии необходимости фильтрации веб-узлов, посещаемых пользователями, использование этих продуктов нецелесообразно.

Обычно защищают файл-сервера, сервера баз данных и сервера систем коллективной работы, так как именно на них содержится самая важная информация. Антивирус не представляет собой замену средствам резервного копирования информации, но без него есть возможность столкнуться с ситуацией, когда резервные копии являются зараженными, а вирус активизируется через полгода с момента, когда произошло заражение.

Также защищают рабочие станции, хоть те и не содержат важной информации, однако защита способна серьезно сократить время аварийного восстановления.

По факту антивирусной защите подлежат все компоненты банковской информационной системы, которые связаны с транспортировкой информации и/или ее хранением:

- Файл-серверы;

- Рабочие станции;

- Рабочие станции мобильных пользователей;

- Сервера резервного копирования;

- Сервера электронной почты;

Защита рабочих мест (в том числе мобильных пользователей) должна осуществляться антивирусными средствами и средствами сетевого экранирования рабочих станций.

Средства сетевого экранирования должны, прежде всего, обеспечивать защиту мобильных пользователей при работе через Интернет, а также обеспечивать защиту рабочих станций ЛВС организации от внутренних нарушителей политики безопасности.

Основные особенности сетевых экранов для рабочих станций:

- Контролируют подключения в обе стороны

- Позволяют известным приложениям получить доступ в Интернет без вмешательства пользователя (autoconfig)

- Мастер конфигурирования на каждое приложение (только установленные приложения могут проявлять сетевую активность)

- Делают ПК невидимым в Интернет (прячет порты)

- Предотвращают известные хакерские атаки и троянские кони

- Извещают пользователя о попытках взлома

- Записывают информацию о подключениях в лог файл

- Предотвращают отправку данных, определённых как конфиденциальные от отправки без предварительного уведомления

- Не дают серверам получать информацию без ведома пользователя (cookies)

AVP ("Лаборатория Касперского") обеспечивает антивирусный контроль на платформах DOS, Windows 95/98/NT/2000, NetWare, Linux, FreeBSD, BSDi. Также поддерживаются Microsoft Exchange, Microsoft Office 2000, Checkpoint Firewall-1, почтовые сервисы UNIX - sendmail и qmail. Компания дает возможность ежедневно обновлять пакет через Internet.

Продукты Лаборатории Касперского представляют собой хорошее решение для небольших офисов, а также компаний, которые в своей работе широко используют продукты Linux и FreeBSD.

McAfee Active Virus Defense охватывает все операционные системы и групповые приложения, которые используются в современных корпоративных сетях: клиентские ОС Windows 3.x / 95 / 98 / ME / NT Workstation / 2000 Professional, OS/2, DOS, Macintosh; серверные ОС Windows NT Server, Windows 2000 Server / Advanced Server / Datacenter, Novell Netware, FreeBSD, Linux, HP-UX, AIX, SCO, Solaris; групповые приложения MS Exchange и Lotus Notes / Domino; интернет-шлюзы MS Proxy Server; ОС микрокомпьютеров (PDA) Windows CE, Palm OS, Pocket PC, EPOC (Psion).

Является хорошим решением на уровне почтовых шлюзов а также для платформы HP-UX. Целесообразно применять при количестве рабочих мест более 500.

Symantec Antivirus (Symantec Corp.) является набором антивирусных продуктов компании Symantec, предлагаемым корпоративным пользователям. Объединяет все антивирусные продукты Symantec - для серверов Windows NT и Novell, рабочих станций, коммуникационных пакетов Lortus Notes и MS Exchange, SMTP почтовых серверов и брандмауеров, а также включает управляющую консоль Symantec System Center. Применять продукты Symantec целесообразно при общем числе рабочих мест не меньше 100 и наличии по меньшей мере одного сервера Windows NT/2000/NetWare. Отличительные особенности этого пакета следующие:

- Иерархическая модель управления

- Наличие механизма реакции на возникновение новых вирусов

Антифрод— система, предназначенная для оценки финансовых транзакций в Интернете на предмет подозрительности с точки зрения мошенничества и предлагающая рекомендации по их дальнейшей обработке. Как правило, сервис антифрода состоит из стандартных и уникальных правил, фильтров и списков, по которым и проверяется каждая транзакция.

Фрод-мониторинг транзакций осуществляют департаменты банков, связанные с безопасностью и оценкой рисков. Собственные технологии фрод-мониторинга есть у международных платежных систем (VISА, MasterCard и другие). Так же как дополнительную услугу к интернет-эквайрингу, фрод-мониторинг предлагают процессинговые центры и платежные шлюзы.

На государственном уровне данные фрод-мониторинга использует Управление К для пресечения мошеннических действий в сфере информационных технологий.

Банки используют антифрод для обнаружения и блокирования следующих операций:

1. Незаконных снятий с помощью:

-карточных транзакций (банкоматы, POS-терминалы, карточные интернет покупки),

-интернет-банк, мобильных приложений, киоски самообслуживания,

-снятия по сговору в депозитных операциях, с неактивных счетов и пр.

2. Мошеннических кредитов:

-в кредитных заявках (аппликационный),

-накопительных (bustoutfraud).

3. Злоумышленных фондовых операций, казначейских, рыночных.

4. Операций по отмыванию средств (AML)

Антифрод работает по следующему принципу:

1. Настраиваются алгоритмы обнаружения подозрительности

Производится настройка фильтров, моделей аномального или злоумышленного поведения, моделей построения связей, баллов присваиваемых при срабатывании тех или иных алгоритмов, общего балла отсечения подозрительной активности.

2. Организуется подключение к источникам данных

Производится подключение к источникам данных для сбора аналитической информации

3. Осуществляется подключение к системам ожидающим результатов проверки

Например, системы исполнения расчетов, выдачи кредитов, контроля операций и т.д. могут ожидать блокирующих, разрешающих или уведомительных сигналов. Например, расчетные транзакции могут останавливаться и «ждать» разрешительного или запретительного сигнала от Анти-фродсистемы. Если результат проверки Анти-фродбудет в серой зоне (не ясно), то такие сигналы попадают предварительно в группу верификации, которая принимает окончательное решение.

4. Организуется последующее совершенствование алгоритмов обнаружения подозрительности, актуализация и расширение источников данных

Изменения способов злоумышленных действий требует изменения алгоритмов их детектирования и источников этой информации.

Вывод. Безусловно, методов и средств защиты информации в банковской системе очень много. В 2 главе я постарался выделить самые главные и основные из них. Прежде всего, чтоб не происходила утечка информации, сотрудникам должны быть объяснены правила работы с защищаемой информацией, т.е. элементарно не разглашение посторонним лицам, не передавать ее по различным каналам связи и тд. Далее существует много систем защиты информации, начиная от специализированных ПО, межсетевых экранов, различных криптографических средств, антивирусов, заканчивая электронной подписью, различными средствами аутентификации, антифродом и тд. Все эти системы помогают банкам избежать угрозы от НСД , взломов персональных данных клиентов, хищения денежных средств.

Заключение

Банки и все, что с ними связанно — всегда были мишенью для всякого

рода мошенников. В наше время эти мошенничества связанны с электронной

преступностью. Поэтому в каждом банке существует отдел информационной безопасности, который занимается защитой банковской информации от утечки и разглашения третьим лицам при помощи следующих инструментов:

- Надежное специализированное программное обеспечение;

- Программы защиты от атаки вирусов и других вредоносных программ извне — антивирусные программы;

- Тщательный отбор и текущий контроль персонала, имеющего доступ к информации; различие в уровнях доступа;

- Системы распознавания пользователей;

- Программы специального шифрования информации;

- Применение межсетевых экранов;

- Защита от физического грабежа.

- Идентификация по биометрическим данным.

Несмотря на возросший уровень информационных технологий, позволяющих несанкционированно получить доступ к секретной информации, современный рынок способен предложить эффективные и надежные способы защиты банковской информации, которые совершенствуются с не меньшей скоростью, чем инструменты взлома. Обеспечение информационной безопасности — это одна из наиболее актуальных проблем для каждого банка, в которое вкладывается достаточно большое количество ресурсов.

Список используемой литературы

1. Андрианов И.В. Применение интеллектуального анализа данных для выявления мошеннических транзакций по платежным картам / Безопасность информационных технологий. 2012. № 1. С. 78-79.

2. Артамонов И.В. Программный комплекс анализа надежности бизнес-транзакций / Информационные системы и технологии. 2014. № 5 (85). С. 5-13.

3. Артамонов И.В. Внутренне-надежная бизнес-транзакция / Инновации на основе информационных и коммуникационных технологий. 2013. Т. 1. С. 510-512.

4. Долгов В.И., Ищенко Ю.М. Дополнительные свойства безопасности электронных транзакций в системах, использующих сервисы комбинированной инфраструктуры открытых ключей / Информационное противодействие угрозам терроризма. 2010. № 14. С. 79-83.

5. Зайченко И.А. Скоринг как метод оценки кредитного риска / Вестник Северо-Кавказского гуманитарного института. 2012. № 3. С. 45-54.

6. Карпычев В.Ю. Информационные технологии в экономических исследованиях / Экономический анализ: теория и практика. 2013. № 20 (323). С. 2-11.

7. Коноваленко С.А. Скоринг как метод обеспечения финансовой безопасности кредитора. оценка и учет / В сб.: Роль бухгалтерского учета, контроля и аудита в обеспечении экономической безопасности России. Сб. науч. тр. Москва, 2015. С. 125-132.

8. Логинов Е.Л., Шкрабляк Н.С. Методологические подходы к разработке механизма мониторинга электронных финансовых транзакций / Инженерная физика. 2010. № 9. С. 41-46.

9. Махутов Н.А., Прелов В.В. Анализ процессов и критериев финансовой безопасности / Проблемы безопасности и чрезвычайных ситуаций. 2014. № 3. С. 19-26.

10 Целых А.А. Методы интеллектуального анализа связей для задач противодействия легализации незаконных доходов / Известия ЮФУ. Технические науки. 2010. № 10 (87). С. 196-200.

- Предмет и метод гражданского права)

- Выбор стиля руково дства в организации

- Совершенствованию маркетинговой деятельности предприятия на основе результатов маркетингового исследования ООО «Пашковский хлеб»

- Организация продаж гостиничного продукта

- Управление конфликтами в социально-экономических системах (Теоретические аспекты социально-экономических конфликтов)

- Основы теории первого иностранного (английского) языка - Проблемы переводимости

- ТЕХНОЛОГИЯ РАБОТЫ С ЖАЛОБАМИ ГОСТЕЙ в гостинице хилтон ленинградская на примере ресторана джанус

- Графические методы представления расписания проекта

- Автоматизация документооборота предприятия (Компания “Family Hobby”)

- Разработка модуля для выполнения операций с натуральными числами в 16-ричной системе счисления. Выбор и проработка программных средств

- Анализ деятельности складского учета, проектированние информационной системы в процесс работы склада.

- Проектирование реализации операций бизнес-процесса «Складской учет»