Система защиты информации в банковских системах (Развитие технических и программных средств защиты информации в банках)

Содержание:

Введение

Безналичные расчеты при помощи электрических автоматических систем были замечены и стали востребованы во 2 половине XX века. Обязательным составляющей данных систем считаются компы именно на концах рядов телекоммуникации. Как раз момент возникновения компов быстро увеличил скорость обработки и передачи инфы – скорость воплощения платежей быстро увеличилась. Взамен обычных платежных средств были замечены электрические эквиваленты.

Воплощение платных операций при помощи электрических сеток разрешает убрать, до этого всего, лимитирования физиологического нрава. Ныне вся работа имеет возможность вестись без оглядки на расстояния. Ныне каждая фирма способна давать предложения покупателям круглые сутки и 365 дней в году спасибо сети Онлайн. В соответствии с этим изготовить заявка на предложения или же продукцию еще возможно в каждое время и в всяком пространстве. Бумаги и доклады передаются по сети в цифровом облике, будучи сначала обработанными с поддержкой всевозможных приложений – в данном 1 из ключевых индивидуальностей прогрессивной электрической коммерции.

При данном надобно принимать во внимание, собственно что компьютерная сеть, выполняя функцию посредника меж торговцами, клиентами и банками, доступна как для легитимных промоакций, например и для криминальных несанкционированных и жульнических поступков. В следствие этого посредническая система обязана быть не лишь только комфортной, но и надежной – это 1 из наиглавнейших и в то же время исключительно сложная задачка разработки. Темпы подъема и возможности электрических систем коммерции сейчас находятся в зависимости в первую очередь от заключения данной трудной задачки.

Введение РФ в Интернет-бизнес некоторое количество опоздало по сопоставлению с развитыми забугорными государствами, впрочем, для начала, это отставание не настолько велико, а во-2-х, у него есть лестные факторы. Это отставание по востребованности Интернет-технологий, применяемых в электрической коммерции, разрешает не допускать повторения промахов иностранных фирм, занимающихся разработкой программного обеспечивания для дел электрической коммерции. В первую очередь, естественно, это промахи, следствием коих делаются вероятным разного семейства жульнические воздействия в сети онлайн.Этим образом, при разработке и модернизации автоматических систем обработки инфы в банковских и платежных системах нужно уделять пристальное забота обеспечиванию ее защищенности. Как раз данной задаче приурочена к предоставленная работа, т. к. данная неувязка считается в данный момент более животрепещущей и менее исследованной. Уже давным-давно в области обыкновенной физиологической защищенности, а ровно и в традиционной защищенности инфы, выработаны достоверные способы , то в связи с нередкими конструктивными переменами в компьютерных разработках способы защищенности автоматических банковских и платежных систем настоятельно просят неизменного обновления. В работе рассматриваются особенности информационной безопасности коммерческих систем, показывается, что именно для банков (в отличие от других предприятий) информационная безопасность имеет решающее значение. Рассмотрены методы защиты платежных систем. Особое внимание уделено рассмотрению алгоритмов и методов криптографических систем.

Применены следующие сокращения в тексте:

АСОИБ – автоматизированные системы обработки информации банков;

ОЭД – обмен электронными данными;

ПСП – псевдослучайная последовательность;

ЭЦП – электронная цифровая подпись;

Глава 1. Система защиты информации в банковских системах

1.1 Сущность системы защиты информации в банковских системах

Стратегия информационной защищенности банковских и платежных систем очень крепко выделяется от подобных стратегий иных фирм и организаций. Это обосновано, самим своеобразным нравом опасностей, а еще моментом общественной работы банков, которые создавать доступ к счетам очень максимально нетяжелым и комфортным с целью вербования и удержания клиентской базы.

И в случае если обыкновенная фирма постарается возводить собственную информационную защищенность, исходя только из узенького круга собственных вероятных опасностей, а как раз отстоять информацию от соперников, то для банков все труднее. Информация нормальных фирм увлекательна только узенькому кругу заинтересованных лиц и организаций и изредка случается ликвидной, т.е. обращаемой в валютную форму.

Информационная защищенность платежных систем обязана принимать во внимание надлежащие своеобразные моменты:

1. Вся хранимая и обрабатываемая в банковских системах информация дает собой истинные настоящие средства. Данная информация имеет возможность быть применена для произведения выплат, заключения о выдаче кредита, больших переводов средств. Манипуляции с подобный информацией, конечно, имеют все шансы приводить к большим убыткам. Очевиден и внимание преступного мира к ней. Данная индивидуальность быстро расширяет круг лиц, ставящих собственной целью как раз жульнические воздействия напротив банков.

2. Информация в банковских и платежных системах затрагивает интересы большущего числа людей и организаций — покупателей банка. Как правило, она секретна, и банк несет обязанность за обеспечивание требуемой степени секретности перед собственными покупателями. Утечка данной инфы, ее разглашение или же утеря угрожает всякому банку потерей его репутации, а в последующем, как последствие, и утрата покупателей.

3. Конкурентоспособность банка находится в зависимости от такого, как покупателю комфортно трудиться с банком, а еще как широкий диапазон предоставляемых предложений, охватывая предложения, связанные с удаленным доступом. Значит, любой заказчик обязан владеть вероятность проворно и без добавочных процедур давать указания собственными деньгами. Как раз данная хотимая легкость доступа к деньгам увеличивает возможность криминального проникания в банковские системы.

4. Информационная защищенность банковской системы (в различие от иных организаций) обязана гарантировать высшую надежность работы компьютерных систем в том числе и в случае неожиданных обстановок, например как банк несет обязанность, как за собственные способы, например и за средства покупателей.

5. Банк сберегает весомую информацию о собственных покупателях, собственно что расширяет круг вероятных злодеев, заинтересованных в краже или же порче подобный инфы.

Преступления в банковской сфере также имеют свои особенности:

Многие правонарушения, безупречные в экономической сфере остаются неведомыми для широкой публики по основанию нежелания глав банковской сферы открывать эту информацию, порочащую честь его организации. Данным они абсолютно имеют все шансы перечеркнуть собственную репутацию достоверного напарника и лишиться покупателей, а еще предоставить знак свежим правонарушителям к нападению по примеру уже случившихся злодеяний.

• Как правило, злодеи как правило пользуют собственные личные счета, на который переводятся украденные суммы. Основная масса преступников не понимают, как «отмыть» похищенные средства. Это видно упрощает поимку преступников, но еще и содействует рассмотренной повыше задаче, когда прецеденты злодеяний замалчиваются.

• Большинство компьютерных злодеяний ведут к довольно маленьким по банковским хищениям. Вред от их лежит, в ведущем, в перерыве от 100000 до 1000000 руб..

• Успешные компьютерные правонарушения, как правило, настоятельно просят большущего числа банковских операций (до нескольких сотен). Впрочем большие суммы имеют все шансы пересылаться и всего за некоторое количество транзакций.

• Большинство злодеев — сами работники банков, которые выделяют нужную информацию преступным сообществам. Но высочайший персонал банка еще имеет возможность исполнять правонарушения и намести банку значительно вящий вред — такового семейства случаи единичны.

• Многие злодеи разъясняют собственные воздействия тем, собственно что они всего только берут в обязанность у банка с следующим возвратом. Вобщем «возврата», как правило, не случается. Специфика защиты автоматизированных систем обработки информации банков (АСОИБ) обусловлена особенностями решаемых ими задач:

Как правило, АСОИБ обрабатывают большущий поток каждый день поступающих запросов в реальном масштабе времени, любой из коих не настятельно просит для обработки бессчетных ресурсов, но все совместно они имеют все шансы быть обработаны лишь только высокопроизводительной системой;

• В АСОИБ сберегается и обрабатывается секретная информация, не предназначенная для широкой публики. Ее фальшивка или же утечка имеют все шансы привести к нешуточным (для банка или же его клиентов) результатам. В следствие этого АСОИБ обречены оставаться сравнительно замкнутыми, трудиться под управлением своеобразного программного обеспечивания и уделять большущее забота обеспечиванию собственной безопасности;

• Другой особенностью АСОИБ считается увеличенные запросы к надежности аппаратного и программного обеспечивания. В мощь сего почти все современные АСОИБ тяготеют к например именуемой отказоустойчивой зодчестве компов, позволяющей воплотить в жизнь нескончаемую обработку инфы в том числе и в критериях всевозможных сбоев и отказов. Можно выделить два типа задач, решаемых АСОИБ:

1. Аналитические.

Сюда относятся задачки планирования, а еще анализа счетов. Эти задачки не считаются оперативными и, как правило, настоятельно просят для заключения долговременного времени. Их итоги имеют все шансы оказать воздействие на политическому деятелю банка в отношении определенного покупателя или же плана. По данной основанию подсистема, при помощи которой принимают решение аналитические задачки, обязана быть накрепко изолирована от ведущей системы обработки инфы. Практика демонстрирует, собственно что для заключения такового семейства задач не потребуется большущих вычислительных ресурсов, как правило ориентировочно 10-20% мощности всей системы. Впрочем, в мощь значения итогов, их оборона обязана быть неизменной и надежной.

2. Будничные.

К данному типу относятся задачки, которые принимают решение в будничной работы, а как раз выполнение платежей и корректировка счетов. Платежи и счета определяют величина и мощность ведущей информационной системы банка; для заключения данной задачки всякий раз потребуется важно более ресурсов, чем для аналитической задачки. Впрочем, значение инфы, обрабатываемой при заключении этих задач, содержит кратковременный нрав. К примеру, значение инфы о проведенном в свое время платеже делаться не животрепещущей с течением времени. Конечно, это находится в зависимости от цельного ряда моментов: суммы, времени платежа, номера счета, каких-либо добавочных данных. Значит, как правило случается необходимым гарантировать защиту платежа именно в момент его воплощения. При данном надобно принимать во внимание, собственно что оборона самого процесса обработки данных и конечных итогов обработки данных обязана быть неизменной.

Можно, таким образом, сделать ряд выводов об особенностях защиты информации в финансовых системах:

• Главное в обороне денежных организаций — это оперативное и очень максимально абсолютное восстановление инфы впоследствии неожиданных случаев и сбоев. В ведущем, эта оборона инфы от разрушения достигается созданием запасных копий и наружным сбережением, внедрением средств бесперебойного электропитания и организацией резерва аппаратных средств на случай этих сбоев.

• Следующей по значимости для денежных организаций задачей считается управление доступом юзеров к хранимой и обрабатываемой банком инфы. Тут обширно применяются всевозможные программные системы управления доступом, которые временами имеют все шансы заменять и антивирусные программные способы. В ведущем применяются обретенные программные способы управления доступом. При этом в денежных организациях наибольшее забота уделяют аналогичному управлению доступом юзеров как раз в сети онлайн.

• К различиям организации обороны сеток ЭВМ в денежных организациях возможно отнести обширное внедрение обычного (т.е. приспособленного, но не нарочно созданного для определенной организации) платного программного обеспечивания для управления доступом к сети, оборона точек включения к системе сквозь коммутируемые части связи. Быстрее всего, это связано с большей распространенностью средств телекоммуникаций в денежных сферах и вожделение защититься от вмешательства снаружи. Например же применяются иные методы обороны, эти как использование антивирусных средств, оконечное и канальное шифрование передаваемых данных, аутентификация извещений.

• Большое забота в денежных организациях уделяется физиологической обороне помещений, в коих находятся компы. Это значит, собственно что оборона ЭВМ от доступа сторонних лиц принимается решение не лишь только с поддержкой программных средств, но и организационно-технических (охрана, кодовые замки и т.д.).

Можно сделать важный вывод: защита финансовых организаций строится несколько иначе, чем обычных коммерческих и государственных организаций. Следовательно, для защиты АСОИБ нельзя применять те же самые технические и организационные решения, которые были разработаны для стандартных ситуаций. Нельзя бездумно копировать чужие системы — они разрабатывались для иных условий.

Особой чертой всех электрических банковских систем считается особенная конфигурация обмена электрическими данными - электрические платежи, без коих ни раз нынешний банк не имеет возможность поприсутствуешь.

Замен электрическими данными (ОЭД) — это замен деловыми, платными, экономическими электрическими документами меж компами в сети. Это имеют все шансы быть заявки, платежные памятке, затратные, квитанции и т.д.

Замен данными гарантирует своевременное взаимодействие торговых партнеров (клиентов, поставщиков, торговых посредников и др.) на всяком рубеже подготовки торговой сделки или же решения договора или реализации договоренностей. На рубеже оплаты договора и перевода валютных средств ОЭД имеет возможность приводить к электрическому обмену экономическими документами. При данном формируется интерактивная среда для денежных

• Возможно ознакомление торговых партнеров с услугами продуктов и предложений, выбор важного товара/услуги, уточнение платных критерий (стоимости и сроков поставки, торговых бонусов, гарантийных и сервисных обязательств) в реальном масштабе

• времени; Заявка товара/услуг или же запрос контрактного предложения в реальном масштабе

• времени; Оперативный контроль поставки продукта, получение по электрической почте сопроводительных документов (накладных, фактур, девайсов ведомостей и

• т.д.); Свидетельство окончания поставки товара/услуги, выставление и плата счетов;

• Выполнение банковских кредитных и платежных операций.

К плюсам ОЭД идет по стопам

• отнести: Сокращение цены операций за счет перехода на безбумажную технологию. Специалисты рассматривают цена обработки и ведения картонной документации в 3-8% от совместной цены платных операций и доставки товаров;

• Повышение скорости расчета и оборота

• денег; Увеличение удобства расчетов.

Банки в USA и Западной Европе уже осмыслили собственную главную роль в распространении ОЭД и взяли в толк те важные выдающиеся качества, которые выделяет больше тесное взаимодействие с деловыми и личностными партнерами. ОЭД может помочь банкам в предоставлении предложений покупателям, тем более маленьким, тем, которые раньше не имели возможность разрешить для себя ими пользоваться по причине их высочайшей цены.

Частным случаем ОЭД являются электронные платежи - обмен финансовыми документами между клиентами и банками, между банками и другими финансовыми и коммерческими организациями.

Сущность концепции электрических платежей заключается в том, собственно что пересылаемые по линиям связи сообщения, подабающим образом оформленные и переданные, считаются базой для выполнения одной или же нескольких банковских операций. Практически никаких картонных документов для выполнения данных операций в принципе не потребуется (хотя они имеют все шансы быть выданы). Другими текстами, пересылаемое по линиям связи известие несет информацию о том, собственно что отправитель выполнил кое-какие операции над собственным счетом, в частности над корреспондентским счетом банка-получателя (в роли которого имеет возможность играть клиринговый центр), и собственно что получатель обязан исполнить конкретные в сообщении операции. На основании такового сообщения возможно переслать или же получить средства, обнаружить кредит, оплатить покупку или же предложение и исполнить всякую иную банковскую операцию. Эти сообщения именуются электрическими средствами, а выполнение банковских операций на основании посылки или же получения этих извещений - электрическими платежами. Конечно, целый процесс воплощения электрических платежей нуждается в надежной обороне. По другому банк и его покупателей ждут нешуточные проблеме.

Электрические платежи используются при межбанковских, торговых и индивидуальных расчетах.

Межбанковские и торговые расчеты изготавливаются меж организациями (юридическими лицами), в следствие этого их временами именуют корпоративными. Расчеты с ролью телесных лиц-клиентов возымели заглавие индивидуальных.

Основная масса больших хищений в банковских системах напрямик или же косвенно связано как раз с системами электрических платежей.

Каждая организация, которая желает замерзнуть покупателем какой-нибудь системы электрических платежей, или осуществить личную систему, обязана отдавать для себя в данном доклад. Для надежной работы система электрических платежей обязана быть отлично защищена.

Торговые расчеты изготавливаются меж разными торговыми организациями. Банки в данных расчетах принимают участие как посредники при перечислении средств со счета организации-плательщика на счет организации-получателя. Торговые расчеты очень актуальны для совместного фурора программки электрических платежей. Размер денежных операций всевозможных фирм как правило оформляет важную доля совместного размера операций банка.

Виды торговых расчетов сильно различаются для разных организаций, но всегда при их осуществлении обрабатывается два типа информации: платежных сообщений и вспомогательная (статистика, сводки, уведомления). Для финансовых организаций наибольший интерес представляет, конечно, информация платежных сообщений - номера счетов, суммы, баланс и т.д. Для торговых организаций оба вида сведений одинаково важны – первый дает ключ к финансовому состоянию, второй – помогает при принятии решений и выработке политики.

Для определения общих проблем защиты систем ОЭД рассмотрим в прохождение документа при ОЭД. Можно выделить три основных

- этапа: подготовка документа к

- отправке; передача документа по каналу связи;

- прием документа и его обратное преобразование.

С точки зрения обороны в системах ОЭД есть надлежащие уязвимые пространства:

1. Пересылка платежных и иных извещений меж банками или же меж банком и клиентом;

2. Обработка инфы изнутри организаций отправителя и получателя;

3. Доступ покупателя к средствам, аккумулированным на счете.

Одно из более уязвимых пространств в системе ОЭД – пересылка платежных и иных извещений меж банками, или же меж банком и банкоматом, или же меж банком и покупателем. При пересылке платежных и иных извещений появляются надлежащие

• внутренние системы организаций Получателя и Отправителя обязаны быть адаптированы к получению/отправке электрических документов и гарантировать нужную защиту при их обработке изнутри организации (защита оконечных систем);

• взаимодействие Получателя и Отправителя документа исполняется опосредованно – сквозь канал связи. Это порождает 3 на подобии задач:

1. взаимного опознавания абонентов (проблема установления аутентификации при установлении соединения);

2. защиты документов, передаваемых по каналам связи (обеспечение единства и конфиденциальности документов);

3. защиты самого процесса обмена документами (проблема подтверждения отправления/доставки документа);

• в общем случае Отправитель и Получатель документа принадлежат к разным организациям и приятель от приятеля автономны. Данный прецедент порождает делему недоверия – станут ли предприняты нужные меры по этому документу (обеспечение выполнения документа).

В системах ОЭД обязаны быть проданы надлежащие механизмы, обеспечивающие реализацию функций обороны на отдельных узлах системы ОЭД и на уровне протоколов высочайшего значения:

- равноправная аутентификацию абонентов;

- невозможность отказа от авторства сообщения/приема сообщения;

- контроль единства сообщения;

- обеспечивание конфиденциальности сообщения;

- управление доступом на оконечных системах;

- гарантии доставки сообщения;

- регистрация очередности сообщений;

- контроль единства очередности сообщений;

- обеспечивание конфиденциальности струи извещений.

Полнота заключения рассмотренных повыше задач крепко находится в зависимости от верного выбора системы шифрования. Система шифрования (или криптосистема) дает собой совокупа алгоритмов шифрования и способов распространения ключей. Верный выбор системы шифрования может помочь:

скрыть оглавление документа от сторонних лиц (обеспечение конфиденциальности документа) методом шифрования его содержимого;

обеспечить совместное внедрение документа группой юзеров системы ОЭД методом криптографического деления инфы и соответственного протокола рассредотачивания ключей. При данном для лиц, не входящих в группу, документ недоступен;

своевременно выявить искажение, подделку документа (обеспечение единства документа) методом вступления криптографического контрольного признака;

удостовериться в том, собственно что абонент, с коим случается взаимодействие в сети считается как раз тем, за кого он себя выдает (аутентификация абонента/источника данных).

Идет по стопам обозначить, собственно что при обороне систем ОЭД огромную роль играет не столько шифрование документа, сколько обеспечивание его единства и аутентификация абонентов (источника данных) при проведении сеанса связи. В следствие этого механизмы шифрования в этих системах играют как правило дополнительную роль.1.2 Методы защиты информации

Современная криптография включает в себя следующие основные разделы:

- криптосистемы с секретным ключом (классическая криптография);

- криптосистемы с открытым ключом;

- криптографические протоколы.

Именно криптография лежит в основе защиты банковских систем.

Все современные шифры основываются на принципе Кирхгофа, сообразно которому секретность шифра гарантируется секретностью ключа, а не секретностью метода шифрования. В кое-каких обстановках нет практически никаких оснований создавать общедоступным описание сущности криптосистемы. Предохраняя эту информацию в тайне, возможно дополнительно увеличить надежность шифра. Впрочем доверять на секретность данной инфы не идет по стопам, например как рано или же поздно она станет скомпрометирована. При разработке или же при анализе стойкости криптосистем не идет по стопам недооценивать вероятностей врага.

Способы оценки свойства криптоалгоритмов, применяемые на практике:

• Всевозможные поползновения их вскрытия. В данном случае почти все находится в зависимости от квалификации, навыка, интуиции криптоаналитиков и от верной оценки вероятностей врага.

• Анализ трудности алгоритмов дешифрования. Оценку стойкости шифра замещают оценкой малой трудности метода его вскрытия.

• Оценка статической защищенности шифра. Обязана отсутствовать статическая подневольность меж входной и выходной последовательностью.

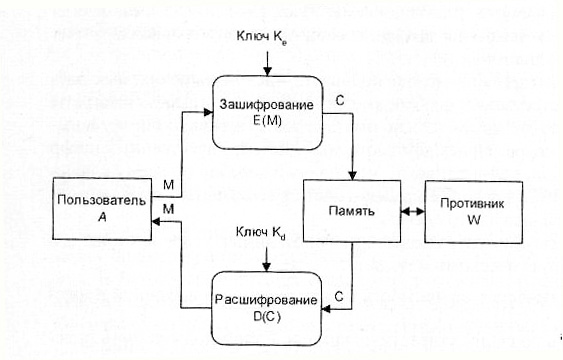

Основные объекты изучения классической криптографии показаны на рис. 1, где А – законный пользователь, W – противник или криптоаналитик.

Рис.1. Криптографическая защита информации

Процедуры зашифрования Е (encryption) и расшифрования D (decryption) можно представить в следующем виде:

C = E(M) = Ke{M},

M = D(C) = Kd{C},

где M (message) и C (ciphertext) – открытый и зашифрованный тексты, Ke и Kd – ключи зашифрования и расшифрования.

Различают два типа алгоритмов шифрования – симметричные (с секретным ключом) и асимметричные (с открытым ключом). В первом случае обычно ключ расшифрования совпадает с ключом зашифрования, т.е

Ke = Kd =K,

либо знание ключа зашифрования позволяет легко вычислить ключ расшифрования. В асимметричных алгоритмах такая возможность отсутствует: для зашифрования и расшифрования используются разные ключи, причем знание одного из них не дает практической возможности определить другой. Поэтому, если получатель А информации сохраняет в секрете ключ расшифрования KdA = SKA, ключ зашифрования KeA = PKA может быть сделан общедоступным (SK – secret key, PK – public key).

В процессе шифрования информация делится на порции величиной от одного до сотен бит. Как правило, поточные шифры оперируют с битами открытого и закрытого текстов, а блочные – с блоками фиксированной длины. Главное отличие между этими двумя методами заключается в том, что в блочных шифрах для шифрования всех порций используется один и тот же ключ, а в поточных – для каждой порции используется свой ключ той же размерности.

Простейшей и в то же время наиболее надежной из всех систем шифрования является так называемая схема однократного использования. Формируется meq -разрядная случайная двоичная последовательность – ключ шифра, известный отправителю и получателю сообщения. Отправитель производит побитовое сложение по модулю 2 ключа и meq -разрядной двоичной последовательности, соответствующей пересылаемому сообщению:

Ci = eq Ki (+) Mi,

где Mi , Ki и Ci – очередной i-й бит соответственно исходного сообщения, ключа и зашифрованного сообщения, m – число битов открытого текста. Процесс расшифрования сводится к повторной генерации ключевой последовательности и наложению ее на зашифрованные данные. Уравнение расшифрования имеет вид:

Mi = Ki (+) Ci, i = 1..m.

К. Шенноном доказано, что, если ключ является фрагментом истинно случайной двоичной последовательности с равномерным законом распределения, причем его длина равна длине исходного сообщения и используется этот ключ только один раз, после чего уничтожается, такой шифр является абсолютно стойким, его невозможно раскрыть, даже если криптоаналитик располагает неограниченным запасом времени и неограниченным набором вычислительных ресурсов. Действительно, противнику известно только зашифрованное сообщение С, при этом все различные ключевые последовательности К возможны и равновероятны, а значит, возможны и любые перемещения М, т.е. криптоалгоритм не дает никакой информации об открытом тексте.

Необходимые и достаточные условия абсолютной стойкости шифра:

- полная случайность ключа;

- равенство длин ключа и открытого

- текста; однократное использование ключа.

Абсолютная стойкость рассмотренной схемы оплачивается слишком большой ценой, она чрезвычайно дорогая и непрактичная. Основной ее недостаток – это равенство объема ключевой информации и суммарного объема передаваемых сообщений. Применение схемы оправдано лишь в нечасто используемых каналах связи для шифрования исключительно важных сообщений.

Таким образом, построить эффективный криптоалгоритм можно, лишь отказавшись от абсолютной стойкости. Возникает задача разработки такого теоретически нестойкого шифра, для вскрытия которого противнику потребовалось бы выполнить такое число операций, которое неосуществимо на современных и ожидаемых в ближайшей перспективе вычислительных средствах за разумное время. В первую очередь следует иметь схему, которая использует ключ небольшой разрядности, который в дальнейшем выполняет функцию «зародыша», порождающего значительно более длинную ключевую последовательность.

Данный результат может быть достигнут при использовании гаммирования. Гаммированием называют процедуру наложения на входную информационную последовательность гаммы шифра, т. е. последовательности с выходов генератора псевдослучайных последовательностей (ПСП). Последовательность называется псевдослучайной, если по своим статистическим свойствам она неотличима от истинно случайной последовательности, но в отличие от последней является детерминированной, т. е. знание алгоритма ее формирования дает возможность ее повторения необходимое число раз. Если символы входной информационной последовательности и гаммы представлены в двоичном виде, наложение чаще всего реализуется с помощью операции поразрядного сложения по модулю два. Надежность шифрования методом гаммирования определяется качеством генератора гаммы.

Так как поточные шифры, в отличие от блочных, осуществляют поэлементное шифрование потока данных без задержки в криптосистеме, их важнейшим достоинством является высокая скорость преобразования, соизмеримая со скоростью поступления входной информации. Таким образом, обеспечивается шифрование практически в реальном масштабе времени вне зависимости от объема и разрядности потока преобразуемых данных.

В синхронных поточных шифрах палитра складывается автономно от входной очередности, любой вещество (бит, знак, байт и т. п.) которой этим образом шифруется автономно от иных составляющих. В синхронных поточных шифрах отсутствует эффект размножения промахов, т.е. количество искаженных составляющих в расшифрованной очередности точно также количеству искаженных составляющих зашифрованной очередности, пришедшей из канала связи. Вставка или же выпадение вещества зашифрованной очередности недопустимы, например как по причине нарушения синхронизации это приведет к неверному расшифрованию всех дальнейших составляющих.

В самосинхронизирующихся поточных шифрах исполняется гаммирование с оборотной связью – палитра находится в зависимости от раскрытого слова, по другому говоря, итог шифрования всякого вещества находится в зависимости не лишь только от позиции сего вещества (как это случается в случае синхронного поточного шифрования), но и от смысла всех прошлых составляющих раскрытого слова. Свойство самосинхронизации разъясняется отсутствием оборотной связи на принимающей стороне, в то время как в случае синхронного поточного шифрования схемы за- и расшифрования схожи.

Глава 2. Анализ системы защиты информации в банковских системах

2.1 Развитие технических и программных средств защиты информации в банках

Возымели становление технические (аппаратные и программные) меры обороны, базирующиеся на применении всевозможных электрических приборов и предназначенных программ, выполняющих функцию обороны (идентификацию, аутентификацию юзеров, разграничение доступа к ресурсам, регистрация мероприятий, закрытие инфы криптографическими методами).

С учетом всех требований по обеспечению безопасности информация по всем направлениям защиты в состав системы должны быть включены следующие средства:

- Средства, разграничивающие доступ к данным.

Средства криптографической защиты

Средства регистрации доступа ко всем компонентам

- системы Средства контроля за использованием информации

Средства реагирования на попытки нарушения безопасности

Средства снижения уровня всех акустических излучений

Средства скрытия и «зашумления» излучений всего электромагнитного

спектра Технические средства решают следующие задачи:

- С помощью имен или специальных аппаратных средств (типа Smart Card) идентифицировать или аутентифицировать пользователя.

Регламентировать и управлять доступом пользователя в конкретные помещения физически, ограничить доступ к логическим и физическим устройствам.

Защитить от вирусов и троянов программное обеспечение.

Зарегистрировать все действия пользователя с занесением в специальный реестр. Предусмотреть несколько уровней регистрации пользователей.

Защитить все данные системы на файловом сервере от пользователей, в чьи обязанности не входит работа с хранящейся там информацией.

2.2 Ограничение доступа к информации

Идентификация объекта – 1 из функций подсистемы обороны . Данная функция производится в первую очередь, когда объект готовит попытку войти в сеть. В случае если процедура идентификации заканчивается благополучно, этот объект является легитимным для предоставленной сети.

Грядущий шаг – аутентификаций объекта (проверка подлин¬ности объекта). Данная процедура уточняет, считается ли этот объект как раз этим, каким он себя заявляет.

При обороне каналов передачи данных свидетельство под¬линности (аутентификация) объектов значит обоюдное уста¬новление подлинности объектов, связывающихся меж собой по линиям связи. Процедура доказательства подлинности выполняет¬ся как правило в начале сеанса в процессе установления соединения абонентов. Задача предоставленной процедуры – гарантировать уверенность, собственно что слияние уста¬новлено с легитимным объектом и вся информация дойдет до пространства предназначения.

После того как соединение установлено, необходимо обеспечить выполнение требований защиты при обмене сообщениями [3]:

- получатель должен быть уверен в подлинности источника

данных; - получатель должен быть уверен в подлинности передаваемых

данных, - отправитель должен быть уверен в доставке данных получателю;

- отправитель должен быть уверен в подлинности доставленных

данных.

Для выполнения требований 1 и 2 средством защиты является цифровая подпись. Для выполнения требований 3 и 4 отправитель должен получить уведомление о вручении с помощью удостоверяющей почты. Средством защиты в такой процедуре является цифровая подпись подтверждающего ответного сообщения, которое в свою очередь является доказательством пересылки исходного сообщения.

Традиционно каждый законный пользователь компьютерной системы получает идентификатор и/или пароль. В начале сеанса работы пользователь предъявляет свой идентификатор системе, которая затем запрашивает у пользователя пароль.

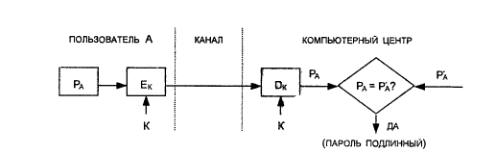

Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля РA с исходным значением РA′, хранящимся в компьютерном центре (рис. 2), где К – аутентифицирующий информация пользователя, которая может изменяться и служит для аутентификации. Поскольку пароль должен храниться в тайне, он должен шифроваться перед пересылкой по незащищенному каналу. Если значения РА и РA′ совпадают, то пароль РА считается подлинным, а пользователь – законным.

Рис.2. Схема простой аутентификации с помощью пароля

Если кто-нибудь, не имеющий полномочий для входа в систему, узнает каким-либо образом пароль и идентификационный номер законного пользователя, он получает доступ в систему.

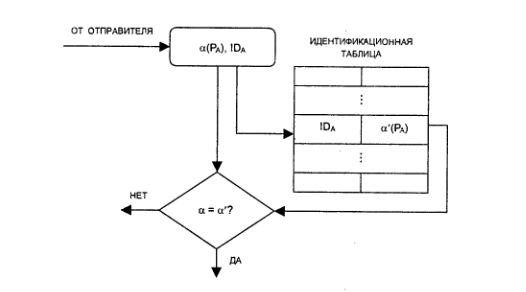

Иногда получатель не должен раскрывать исходную открытую форму пароля. В этом случае отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции α(∙) пароля. Это преобразование должно гарантировать невозможность раскрытия противником пароля по его отображению, так как противник наталкивается на неразрешимую числовую задачу.

Например, функция α(∙) может быть определена следующим образом

α(Р) = ЕР(ID),

где Р – пароль отправителя; ID – идентификатор отправителя; ЕP – процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

Такие функции особенно удобны, если длина пароля и ключа одинаковы. В этом случае подтверждение подлинности с помощью пароля состоит из пересылки получателю отображения α(Р) и сравнения его с предварительно вычисленным и хранимым эквивалентом α'(Р).

На практике пароли состоят только из нескольких букв, чтобы дать возможность пользователям запомнить их. Короткие пароли уязвимы к атаке полного перебора всех вариантов . Для того чтобы предотвратить такую атаку, функцию α (Р) определяют иначе, а именно:

α(Р) = ЕР(+)К(IDeq ),

где К и IDeq -соответственно ключ и идентификатор отправителя .

Очевидно, значение α(Р) вычисляется заранее и хранится в виде α'(Р) в идентификационно й таблице у получателя (рис. 3). Подтверждение подлинности состоит из сравнения двух отображений пароля α(РА) и α '( РА) и признания пароля РА, если эти отображения равны. Конечно, любой, кто получит доступ к идентификационной таблице может незаконно изменить ее содержимое, не опасаясь, что эти действия будут обнаружены.

Рис. 3. Схема аутентификации с помощью пароля с использованием идентификационной таблицы

Обычно стороны, вступающие в информационный обмен, нуждаются во взаимной проверке подлинности (аутентификации) друг друга.

Для проверки подлинности применяют следующие способы:

- механизм

- запроса-ответа; механизм отметки времени ("временной штемпель").

Механизм запроса-ответа состоит в следующем. Если пользо ватель А хочет быть уверенным, что сообщения, получаемые им от пользователя В, не являются ложными, он включает в посылаемое для В сообщение непредсказуемый элемент-запрос X (например, некоторое случайное число). При ответе пользователь В должен выполнить над этим элементом некоторую операцию (на пример, вычислить некоторую функцию f(X)). Это невозм ожно осуществить заранее, так как пользователю В неизвестно какое случайное число X придет в запросе. Получив ответ с результатом действий В, пользователь может быть уверен, что В - подлинный. Недостаток этого метода – возможность установления закономерности между запросом и ответом.

Устройство отметки времени предполагает регистрацию вре¬мени для всякого сообщения. В данном случае любой юзер сети имеет возможность квалифицировать, как "стало неактуальным" пришедшее сообщение, и решить не брать на себя его, потому что оно имеет возможность быть неверным.

В обоих случаях для обороны механизма контроля идет по стопам использовать шифрование, дабы быть убежденным, собственно что ответ послан не злоумышленником.

Обширное распространение умственных карт (смарт-карт) для всевозможных платных, штатских и боевых приме¬нений (кредитные карты, карты общественного страхования карты доступа в охраняемое здание, компьютерные пароли и ключи и т.п.) потребовало обеспечивания неопасной идентификации этих карт и их хозяев. Во множества приложениях ключевая неувязка заключается в том, дабы при предоставлении умственной карты практически сразу выявить ЛОЖЬ и завещать обманщику в допуске , ответе или же обслуживании .

Для безопасного использование интеллектуальных карт раз работаны протоколы идентификации с нулевой передачей знаний . Секретный ключ владельца карты становится неотъемлемым признаком его личности. Доказательство знания этого секретного ключа с нулевой передачей этого знания служит доказательством подлинности личности владельца карты.

Рассмотрим сначала упрощенный вариант схемы идентификации с нулевой передачей знаний для более четкого выявления ее основной концепции. Прежде всего, выбирают случайное значение модуля n, который является произведением двух больших простых чисел. Модуль n должен иметь длину 512..1024 бит . Это значение n может быть представлено группе пользователей, которым придется доказывать свою подлинность. В процессе иденти фикации участвуют две стороны:

- сторона А, доказывающая свою подлинность,

сторона В, проверяющая представляемое стороной А доказательство.

Для того чтобы сгенерировать открытый и секретный ключи для стороны А, доверенный арбитр (Центр) выбирает некоторое число V, которое является квадратичным вычетом по модулю n. Иначе говоря, выбирается такое число V, что сравнение

х2 ≡ V(mod n)

имеет решение и существует целое число

Veq -1 mod n.

Выбранное значение V является открытый ключом для А. Затем вычисляют наименьшее значение S, для которого

S ≡ sqrt (V-1 )(mod n)

Это значение S является секретным ключом для А.

Теперь можно приступить к выполнению протокола идентификации.

- Сторона А выбирает некоторое случайное число r, r < n. Затем она вычисляет

x=r2eq mod n

и отправляет х стороне В.

- Сторона В посылает А случайный бит b.

Если b = 0, тогда А отправляет r стороне В. Если b = 1, то А

отправляет стороне В

у = r * S mod n.

4. Если b = 0, сторона В проверяет,

что х = r2 mod n,

чтобы убедиться, что А знает sqrt (x). Если b = 1, сторона В проверяет, что

х = у2 * V mod n,

чтобы быть уверенной, что А знает sqrt(V-1).

Эти шаги образуют один цикл протокола, называемый аккре дитацией. Стороны А и В повторяют этот цикл t раз при разных случайных значениях r и b до тех пор, пока В не убедится, что А знает значение S.

Если сторона А не знает значения S, она может выбрать такое значение r, которое позвонит ей обмануть сторону В, если В отправит ей b = 0, либо А может выбрать такое r, которое позволит обмануть В, если В отправит ей b = 1. Но этого невозможно сделать в обоих случаях. Вероятность того, что А обманет В в одном цикле, составляет 1/2. Вероятность обмануть В в t циклах равна (1/2 )t.

Для того чтобы этот протокой работал, сторона А никогда не должна повторно использовать значение r. Если А поступил а бы таким образом, а сторона В отправила бы стороне А на шаге 2 другой случайный бит b, то В имела бы оба ответа А. После это го В может вычислить значение S, и для А все закончено.

В алгоритме, разра ботанном Л. Гиллоу и Ж Куискуотером , обмены между сторонами А и В и аккредитации в каждом обмене доведены до абсолютного минимума – для каждого доказательства требуется только один обмен с одной аккредитацией.

Пусть сторона А – интеллектуальная карточка, которая должна доказать свою подлинность проверяющей стороне В. Идентификационная информация стороны А представляет собой битовую строку I, которая включает имя владельца карточки, срок действия, номер банковского счета и др. Фактически идентификационные данные могут занимать достаточно длинную строку, и тогда их хэшируют к значению I.

Строка I является аналогом открытого ключа. Другой открытой информацией, которую используют все карты, участвующие в данном приложении, являются модуль n и показатель степени V. Модуль n является произведением двух секретных простых чисел.

Секретным ключом стороны А является величина G, выбираемая таким образом, чтобы выполнялось соотношение

I * Gv ≡ 1(mod n).

Сторона А отправляет стороне В свои идентификационные данные I. Далее ей нужно доказать стороне В, что эти идентификационные данные принадлежат именно ей. Чтобы добиться этого, сторона А должна убедить сторону В, что ей известно значение G.

Вот протокол доказательства подлинности А без передачи стороне В значения G:

- Сторона А выбирает случайное целое r, такое, что 1 < r ≤ n-1. Она вычисляет

Т = rv mod n

и отправляет это значение стороне В.

- Сторона В выбирает случайное целое d, такое, что 1 < d ≤ n-1, и отправляет это значение d стороне А.

- Сторона А вычисляет

D = r * Gd mod n

и отправляет это значение стороне В.

- Сторона В вычисляет значение

T′ = DVId mod n.

Если

T ≡ T′ (mod n),

То проверка подлинности успешно завершена.

Математические выкладки, использованные в этом протоколе, не очень сложны:

T′ = DVId = (rGd)V Id = rVGdVId = rV(IGV)d = rV ≡ T (mod n);

поскольку G вычислялось таким образом, чтобы выполнялось соотношение

IGV ≡ 1(mod n).

2.3 Проблемы и перспективы развития методов защиты информации

Главные трудности в обороне инфы лежат в способах тайнописи. Возможно перечислить главные. Например дает сложность шифрование большущих струй данных. Данная неувязка была замечена с развитием сеток с высочайшей пропускной возможностью. Более всераспространено потоковое шифрование данных. Данный образ шифрования учитывает защиту в процессе передачи. Как правило воплотят в жизнь побитовое телосложение входящих последовательностей с кое-каким безграничным или же повторяющимся ключом, получаемым с поддержкой генератора случайных количеств.

Вообщем неувязка применения ключей - 1 из острейших. Лишь только отчасти она принимается решение за счет раскрытых ключей. Впрочем, более достоверные системы с не закрытым ключом довольно копотливы. В следствие этого, впоследствии такого как источник воспользовались, он меняется иным. Появляется неувязка действенного критерии замены ключей. В данный момент более действующим является способ применения полей Галуа. В данном случае главной информацией считается отправной вещество, который перед началом связи обязан быть популярен и отправителю и получателю. В данный момент принимается решение задачка по реализации способа «блуждающих ключей» не для пары юзеров, а для большущий сети, когда сообщения пересылаются меж всеми членами.

Сейчас, когда информации настолько много, существенную роль играет и ее объем. Отличными вариантами является комбинирование таких аспектов этого вопроса, как кодирование и шифрование, или комбинирование алгоритмов шифрования и сжатия информации. Это обеспечивает снижение объема полученной после кодирования информации, что значительно облегчает ее хранение. Наиболее популярными алгоритмами сжатия являются RLE, коды Хаффмана, алгоритм Лемпеля-Зива. Для сжатия графической и видеоинформации используются алгоритмы JPEGeq и MPEG. Главное достоинство алгоритмов сжатия с точки зрения криптографии состоит в том, что они изменяют статистику входного текста в сторону ее выравнивания. Так, в обычном тексте, сжатом с помощью эффективного алгоритма, все символы имеют одинаковые частотные характеристики, и даже использование простых систем шифрования сделают текст недоступным для криптоанализа. Разработка и реализация таких универсальных методов - перспектива современных информационных систем.

Проблема реализации методов защиты информации имеет два аспекта - разработку средств, реализующих криптографические алгоритмы и методику их использования. Каждый из рассмотренных криптографических методов может быть реализован либо программным, либо аппаратным способом.

Вероятность программной реализации обуславливается тем, собственно что все способы криптографического переустройства формальны и имеют все шансы быть представлены в облике конечной алгоритмической процедуры. При аппаратной реализации все процедуры шифрования и дешифрования производятся особыми электрическими схемами. Наибольшее распространение возымели модули, реализующие комбинированные способы криптографической шифровки. При данном незаменимым компонентом всех аппаратно реализуемых способов считается гаммирование, т.к. оно успешно соединит в для себя высшую криптостойкость и простоту реализации. В качестве генератора количеств нередко применяется обширно знакомый регистр сдвига с оборотными связями. Для увеличения свойства генерируемой очередности возможно предугадать особый блок управления работой регистра сдвига. Это управление имеет возможность заключаться, к примеру, в том, собственно что впоследствии шифрования конкретного размера инфы содержимое регистра сдвига циклически меняется. Иная вероятность совершенствования свойства гаммирования заключается в применении нелинейных оборотных связей. При данном совершенствование достигается не за счет наращивания длины палитры, а за счет усложнения закона ее формирования, собственно что значимо усложняет криптоанализ.

Большинство зарубежных серийных средств шифрования основано на американском стандарте DES. Отечественные же разработки, такие как, например, устройство КРИПТОН, использует отечественный стандарт шифрования.

Основным достоинством программных методов реализации защиты является их гибкость, т.е. возможность быстрого изменения алгоритмов шифрования. Основным же недостатком программной реализации является существенно меньшее быстродействие по сравнению с аппаратными средствами (примерно в 10 раз).

В последнее время стали бывать замеченным комбинированные способы шифрования, например именуемые программно-аппаратные способы. В данном случае в компе применяется оригинальный "криптографический сопроцессор" - вычислительное прибор, направленное на выполнение криптографических операций (сложение по модулю, сдвиг и т.д.). Изменяя программное обеспечивания для такового прибора, возможно избирать что или же другой способ шифрования. Подобный способ сводит в для себя плюсы программных и аппаратных способов.

Таким образом, выбор типа реализации криптозащиты для конкретной ИС в существенной мере зависит от ее особенностей и должен опираться на всесторонний анализ требований, предъявляемых к системе защиты информации.

Заключение

Банки играют гигантскую роль в финансовой жизни общества, их нередко именуют кровеносной системой экономики. Спасибо собственной специфичной роли, со времени собственного возникновения они всякий раз притягивали преступников. К 90-м годам XX века банки перебежали к компьютерной обработке инфы, собственно что важно повысило производительность труда, ускорило расчеты и привело к выходу в свет свежих предложений. Впрочем компьютерные системы, без коих в реальное время не имеет возможность стать ни раз банк, считаются еще источником абсолютно свежих опасностей, неведомых раньше. Основная масса из их обоснованы свежими информационными технологиями и не считаются специфичными самая для банков.

Есть, впрочем, 2 нюанса, подчеркивающих банки из круга других платных

систем: 1. Информация в банковских и платежных системах дает собой «живые деньги», которые возможно получить, передать, истратить, вложить и т.д.

2. Она затрагивает интересы большущего числа организаций и отдельных лиц.

В следствие этого информационная защищенность банка — критически весомое условие его существования.

В мощь данных событий, к банковским и платежным системам предъявляются увеличенные запросы сравнительно защищенности сбережения и обработки инфы. Российские банки еще не сумеют избежать судьбе полной автоматизации по грядущим основаниям:

- усиления конкуренции меж банками;

- надобности уменьшения времени на создание расчетов;

- надобности совершенствовать обслуживание.

В США, государствах Западной Европы и множества иных, столкнувшихся с данной задачей достаточно давным-давно, в реальное время сотворена целая промышленность обороны финансовой инфы, включающая разработку и создание неопасного аппаратного и программного обеспечивания, периферийных приборов, научные исследования и др.

Область информационной защищенности — более оживленная район становления промышленности защищенности в целом. В случае если обеспечивание физиологической защищенности содержит давнешнюю традицию и закоренелые расклады, то информационная защищенность каждый день настятельно просит свежих заключений, т.к. компьютерные и телекоммуникационные технологии каждый день обновляются, на компьютерные системы возлагается все гигантская обязанность.

Статистика демонстрирует, собственно что усмиряющее основная масса больших организаций имеют проект с правилами доступа к инфы, а еще проект восстановления впоследствии ДТП.

Защищенность электрических платежных систем находится в зависимости от большущего числа моментов, которые нужно принимать во внимание ещё на рубеже проектирования данной системы.

При данном для всякого отдельного облика банковских операций и электрических платежей или же иных методик обмена секретной информацией есть собственные своеобразные особенности обороны. Этим образом, организация обороны платежных систем есть весь ансамбль мер, которые обязаны принимать во внимание как совместные концепции, но и своеобразные особенности.

Ведущей вывод, который возможно устроить из анализа становления банковской ветви, заключается в том, собственно что автоматизация и компьютеризация банковской работы (и валютного воззвания в целом) продолжает возрастать. Главные конфигурации в банковской промышленности за последние десятилетия связаны как раз с развитием информационных технологий. Возможно предсказывать последующее понижение оборота наличных средств и постепенный переход на безналичные расчеты с внедрением пластмассовых карт, сети Онлайн и удаленных терминалов управления счетом юридических лиц.

В связи с данным идет по стопам ждать последующее оживленное становление средств информационной защищенности банков, потому что их смысл каждый день растет.

Список использованной литературы

- Деднев М.А., Дыльнов Д.В., Иванов М.А. Защита информ ации в банковском деле и электронном бизнесе– М. : НОУ «ОЦ КУДИЦ-ОБРАЗ», 2014. – 512 с.

- Романец Ю. В., Тимофеев П.А. Защита информации в компьютерных системах и сетях.– М. : Радио и связь, 2011. – 376 с.

- Субъекты авторского права (Понятие, функции авторского права)

- Россия в системе международных кредитных отношений (Сущность и виды валютной политики)

- Особенности политики мотивации персонала малых предприятий (ООО «НОСИМО»)

- Защита прав потребителей в России и за рубежом (Защита прав потребителей в зарубежных странах)

- «Влияние кадровой стратегии на работу службы персонала» _

- Налоговая система РФ и проблемы еe совершенствования (Роль системы в рыночной)

- Анализ финансовой устойчивости организации)

- Управление поведением в конфликтных ситуациях (Управление поведением конфликтных ситуациях: основные и варианты действий)

- Особенности организации финансов акционерного общества

- Россия в системе международных кредитных отношений

- Классификация, структура и основные характеристики современных микропроцессоров ПК (Микропроцессор. История возникновения. Виды и характеристики современных микропроцессоров)

- Проектирование реализации операций бизнес-процесса ( Выбор комплекса задач автоматизации )