Решение проблем защиты информации

Содержание:

Введение

Информационное общество привело к серьезным изменениям в способах выполнения профессиональных обязанностей для большинства специалистов. В настоящие дни нетехнический специалист среднего уровня вполне может выполнять работу, которую раньше выполнял высококвалифицированный программист. Практически любой сотрудник организации/предприятия имеет в своем распоряжении столько точной и оперативной информации, сколько никогда раньше не имел.

Однако использование компьютеров и информационных технологий (ИТ) приводит к появлению серьезных проблем для руководства компаний/предприятий/организаций. Компьютеры в организации, которые часто объединены в компьютерную сеть (КС), могут предоставлять доступ к огромному количеству самой разнообразной информации, в том числе и секретной. Поэтому люди начинают беспокоиться о безопасности имеющейся информации и наличии рисков, которые связаны с автоматизацией бизнес-процессов и предоставлением гораздо большего доступа к персональным, конфиденциальным и/или другим критическим данным. Кроме того, явно просматривается тенденция увеличения числа компьютерных преступлений, что может привести в конечном итоге к подрыву экономики.

Актуальность темы заключается в том, что остро возникает необходимость понимания информации как ресурса, который необходимо защищать.

Целью данной работы является исследование проблем защиты информации на примере конкретного предприятия.

Объектом исследования выступает коммерческое предприятие ООО «СтройМонолитДом». Предметом исследования является защита информации коммерческой деятельности.

Задачи работы:

- выполнить обзор и анализ литературы по избранной теме;

- дать характеристику предприятию, раскрыть его структуру;

- дать характеристику некоторому подразделению предприятия, выделить функции, используемые ИТ и др.;

- дать характеристику отделу АСУ предприятия, описать средства ИТ, используемые для проектирования, разработки и сопровождения ИС;

- выполнить практическое задание.

Глава 1. Теоретические вопросы защиты инофрмации

1.1. Понятие «информационная безопасность», проблемы, задачи

Информационные ресурсы компании – это совокупность различных данных и программ, которые задействованы при обработке информации техническими средствами (ТС).

Понятие «информационная безопасность» подразумевает защищенность информационной системы (ИС) от случайного/ преднамеренного вмешательства, которое наносит ущерб пользователям или владельцам информации.

Цель информационной безопасности (ИБ): обезопасить ценности системы, защитить и гарантировать точность и целостность заложенной в ней информации, и минимизировать разрушения, которые могут иметь место, если данная информация будет модифицирована или разрушена.

ИБ включает в себя деятельность по защите процессов создания данных, ввода этих данных, обработки и их вывода. ИБ требует учета всех событий, в ходе которых информация создается, модифицируется, обеспечивается доступ к ней или распространение.

На практике важнейшими аспектами ИБ являются следующие:

- доступность (возможность беспрепятственного доступа к ресурсам информационно-телекоммуникационной системы (ИТС) при наличии соответствующих прав доступа у пользователя);

- целостность (актуальность и непротиворечивость информации, а также невозможность несанкционированных изменений имеющихся информационных ресурсов);

- конфиденциальность (возможность хранения, обработки и пересылки информации ограниченного круга распространения в ИТС).

Далее определим основные термины, связанные с рассматриваемым понятием:

- Угроза ИБ – это потенциальная возможность нарушения указанных выше характеристик ИТС в ходе ее функционирования;

- Уязвимость ИТС – это возможность возникновения угрозы ИБ;

- Утечка – это хищение информации, а также средств ее обработки;

- Искажение – это модификация и подделка информации;

- Задержка в доступе – это невозможность обращения к информации за приемлемое время.

Формирование режима ИБ – это комплексная проблема. Меры по решению данной проблемы можно разделить на пять уровней:

- законодательный уровень (нормативные акты, законы, стандарты и т.п.);

- морально-этический уровень (нормы поведения);

- административный уровень (действия общего характера, которые предпринимаются руководством организации);

- физический уровень (механические, электронно- и электро-механические препятствия на путях проникновения потенциальных нарушителей);

- аппаратно-программный уровень (специальные программы и электронные устройства для защиты информации).

Единая совокупность всех перечисленных выше мер, которые направлены на противодействие угрозам безопасности с целью уменьшения возможности ущерба, образуют систему защиты.

Надежная система защиты должна соответствовать следующим основным принципам:

- стоимость средств защиты должна быть меньше размеров возможного ущерба;

- защита тем эффективнее, чем проще с ней работать пользователю;

- каждый пользователь должен иметь минимальный набор привилегий, которые необходимы ему для работы.

- возможность отключения в экстренных ситуациях;

- разработчики системы защиты, не должны быть в числе тех сотрудников, кого данная система будет контролировать;

- и т.д.

1.2. Классификация и содержание угроз, уязвимые места компьютерных сетей

Основные причины возникновения угроз:

- технологические (недостатки операционной системы (ОС), стека протоколов TCP/IP и сетевого оборудования);

- недостатки конфигурации (неправильные настройки сетевого оборудования и служб Internet);

- недостатки политики безопасности (отсутствие документированных правил, небрежность администрирования/контроля, частая смена персонала).

Приведем классификацию и содержание угроз, уязвимые места компьютерных сетей по различным признакам:

- классификация угроз по источникам (источником является природная среда, человек, являются санкционированные программно-

аппаратные средства, несанкционированные программно-аппаратные средства); - классификация угроз по локализации источника (внутренние, внешние);

- классификация угроз по видам нарушителей (внутренние (служащие с враждебными намерениями; служащие, совершающие непреднамеренные нарушения); внешние (любители острых ощущений; конкуренты; похитители; враждебно настроенные бывшие сотрудники))

- классификация угроз по мотивации (умышленные, неумышленные);

- классификация по видам вредоносного программного обеспечения (ПО) (вирус – это небольшая программа, которая создана для изменения информации без ведома пользователя; троян – это вредоносная программа, которая содержится внутри другой безвредной программы, выполняет роль шпиона и запускается пользователем; червь – это вредоносная программа, которая самостоятельно распространяет свои копии по локальной и по глобальной сети);

1.3. Методы и средства защиты информации в сетях

Аппаратно-программные средства, применяемые для защиты информации, можно разбить на следующие 5 групп:

- Группа 1: идентификация и аутентификация пользователя (распознавание и проверка подлинности).

- Группа 2: шифрование дисковых данных.

- Группа 3: шифрование данных, которые передаются по компьютерным сетям.

- Группа 4: аутентификация электронных данных.

- Группа 5: управление криптографическими ключами.

Средства идентификации и аутентификации пользователя применяются для ограничения доступа к ресурсам компьютерной системы (КС) случайных и незаконных пользователей. Общий алгоритм работы: получение от пользователя информации, удостоверяющей его личность, проверка ее подлинности и предоставление (или не предоставление) пользователю возможности работы с системой.

При построении данных систем возникает проблема выбора той информации, на основе которой необходимо осуществлять процедуры идентификации и аутентификации пользователя. Можно выделить следующие типы:

- секретная информация, которой обладает конкретный пользователь (секретный ключ, пароль и т.д.);

- пользователь должен запомнить секретную информацию либо для нее можно применить специальные средства хранения;

- физиологические параметры человека (рисунок радужной оболочки глаза, отпечатки пальцев и т.д.) либо особенности поведения человека (особенности работы на клавиатуре и т.д.).

Чтобы сделать какую-либо информацию бесполезной для недоброжелателя, используется совокупность методов преобразования данных, которая называется криптографией. Системы шифрования данных могут выполнять криптографические преобразования на уровне файлов (архиваторы типа ARJ и RAR) или на уровне дисков (программа шифрования Diskreet).

Другим признаком для классификации систем шифрования дисковых данных является способ функционирования данных систем. По способу функционирования системы шифрования дисковых данных делятся на следующие два класса:

- системы «прозрачного» шифрования (преобразование осуществляется в режиме реального времени, причем незаметно для пользователя);

- системы, вызываемые для осуществления шифрования данных (утилиты, которые нужно специально вызывать для осуществления шифрования данных).

Различают два основных способа шифрования данных, которые передаются по сетям:

- канальное шифрование (защита всей информации, которая передается по каналу связи, включая служебную информацию);

- оконечное (абонентское) шифрование (позволяет обеспечить конфиденциальность данных, которые передаются между двумя абонентами; защищается только содержание сообщений, а вся служебная информация остается открытой).

Достоинства канального шифрования:

- встраивание процедур шифрования данных на канальный уровень позволяет использовать аппаратные средства, а это способствует повышению производительности систем.

Недостатки канального шифрования:

- шифрование служебных данных осложняет механизм маршрутизации сетевых пакетов, в частности, требует расшифровку данных в устройствах промежуточной коммуникации (шлюзы, ретрансляторы и т.д.);

- шифрование служебной информации может привести к появлению статистической закономерности в шифрованных данных, что может повлиять на надежность защиты и ввести ограничения на использование криптографических алгоритмов.

Недостатком абонентского шифрования является возможность анализа информации о структуре обмена сообщениями, например, о получателе, о времени передачи данных, а также об объеме данных.

При обмене данными по сети возникает проблема аутентификации автора документа, а также самого документа, т.е. установление подлинности автора и проверка отсутствия каких-либо изменений в полученном документе. Для аутентификации данных применяются:

- код аутентификации сообщения;

- электронная подпись (относительно небольшое количество дополнительной аутентифицирующей информации, которая передается вместе с подписываемым текстом).

Безопасность любой криптосистемы определяется тем, какие используются криптографические ключи. В случае ненадежного управления этими ключами недоброжелатель может завладеть ключевой информацией, что позволит ему получить полный доступ ко всей информации, заложенной в системе или КС.

Различают следующие виды функций управления ключами:

- генерация (генерация ключей симметричных криптосистем с использованием аппаратных и программных средств генерации случайных чисел и т.д.);

- хранение (организация безопасного хранения, учета и удаления ключевой информации);

- распределение ключей (гарантирование скрытности распределяемых ключей, оперативность и точность).

ГЛАВА 2. Изучение роли информационных технологий и информационных систем в деятельности конкретного предприятия

2.1. Общая характеристика предприятия, организационная структура предприятия

ООО «СтройМонолитДом» является коммерческой организацией, которая преследует в качестве основной цели своей предпринимательской деятельности извлечение прибыли.

ООО «СМП-Строй» обладает полной хозяйственной самостоятельностью, имеет обособленное имущество, учитываемое на его самостоятельном балансе, отвечает по обязательствам этим имуществом, также от своего имени самостоятельно выступает участником гражданского оборота, приобретает и осуществляет имущественные и личные неимущественные права, несет обязанности.

Органами управления ООО «СтройМонолитДом» является единоличный исполнительный орган общества – Генеральный директор.

Учредительными документами ООО «СтройМонолитДом» является учредительный договор и устав общества. Учредительным договор определяет состав участников общества, размер уставного капитала общества, размер и состав вкладов и т.д. Устав общества содержит полное и сокращенное фирменное наименование общества, сведения о местонахождении компании, сведения о размере уставного капитала и т.д.

По виду деятельности ООО «СтройМонолитДом» является оптово-розничной организацией по производству и продаже цемента, сухих смесей, блоков (пескобетон, газосиликат).

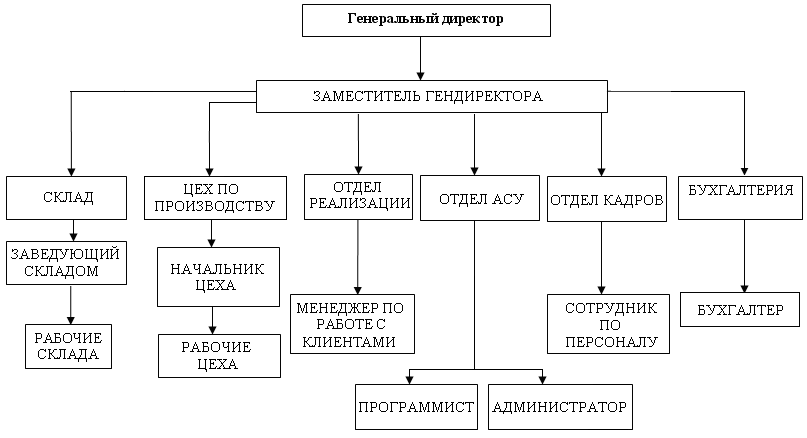

В организационно-управленческую структуру ООО «СтройМонолитДом» входит офис генерального директора, бухгалтерия, отдел кадров, отдел АСУ, цех по производству, отдел реализации и склад (рис.1).

Рисунок 1. Организационно-управленческая структура ООО «СтройМонолитДом»

2.2. Характеристика подразделения предприятия: функции, задачи, виды используемых информационных технологий

Работа отдела кадров ведется в соответствии с законодательством Российской Федерации (РФ) и коллективным договором, принятым на предприятии ООО «СтройМонолитДом». Круг обязанностей и прав, установление взаимоотношений, должностные обязанности сотрудников предприятия и квалификационные требования к ним закреплены и регламентированы должностными инструкциями. Все это позволяет равномерно распределить обязанности и установить подчиненность сотрудников.

Специалистом, курирующим документирование трудовых правоотношений, является специалист по персоналу. В своей работе специалист по персоналу руководствуется трудовым законодательством РФ, приказами и распоряжениями по предприятию ООО «СтройМонолитДом».

Выделим основные функции отдела кадров:

- Прием на работу новых сотрудников;

- Увольнение сотрудников;

- Кадровое перемещение (изменение должности/специальности, изменение графика работы);

- Оформление отпусков;

- Ведение штатного расписания;

- Отчетность (перед бухгалтерией, Пенсионным фондом, статистическими органами, руководством).

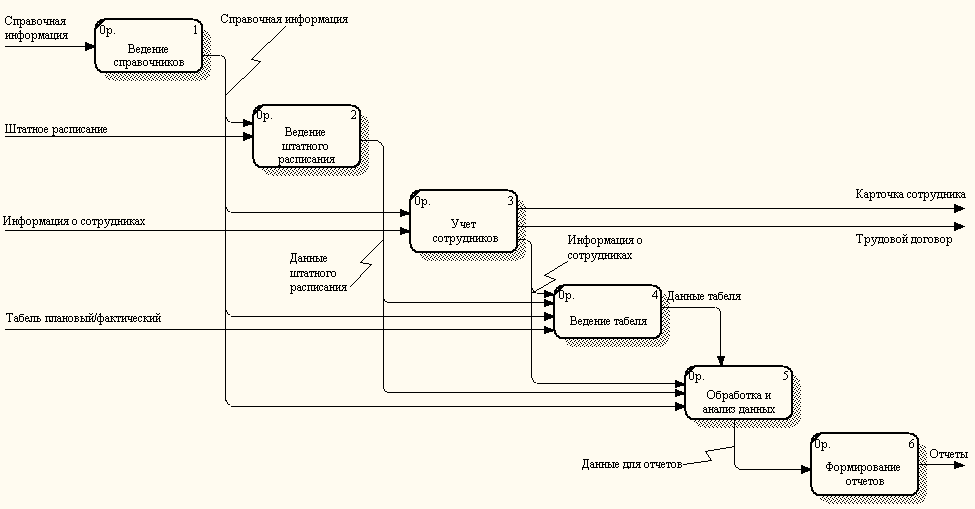

Входными потоками данных как для подразделения в целом, так и для сотрудника по персоналу являются:

- Справочная информация (справочник должностей, справочник отделов/подразделений и т.д.);

- Штатное расписание;

- Информация о сотрудниках (ФИО, паспортные данные и т.д.);

- Табель отработанного времени (плановый/фактический).

Выходными потоками данных как для подразделения в целом, так и для сотрудника по персоналу являются:

- Карточка сотрудника (совокупность сведений о сотруднике предприятия);

- Трудовой договор (трудовой договор заключается с сотрудником и содержит название должности, ФИО сотрудника, оклад, график работы и т.д.);

- Отчеты (отчеты для руководства, бухгалтерии и т.д.).

Диаграмма потоков данных представлена на рис.2.

Рисунок. 2. Диаграмма потоков данных

В организации ООО «СтройМонолитДом» для автоматизации основных процессов кадрового учета используется «ИС Кадровый учет», которая разработана программистом отдела АСУ. Данная система полностью учитывает специфику ведения кадрового учета в данной организации. ИС «Кадровый учет» позволяет автоматизировать следующие функции:

- ведение штатного расписания;

- прием/перевод/увольнение сотрудников;

- оформление отпусков;

- формирование отчетности для руководства и др.;

- ведение табельного учета;

- и т.д.

Для работы с программой сотруднику по персоналу достаточно владеть ПК на уровне средне опытного пользователя.

В качестве исходной информации используются следующие данные:

- сведения о должностях, подразделениях/отделах;

- сведения о сотрудниках (паспорт, военный билет и т.д.);

- сведения о штатном расписании;

- информация о плановом табеле;

- информация о фактически отработанных часах;

- информация о планах сотрудников на отпуск.

Ввод информации о должностях, подразделениях/отделах осуществляется на основании соответствующих справочников – справочник должностей, справочник подразделений/отделов.

Ввод информации о сотрудниках осуществляется на основании паспорта, военного билета и других документов, предоставляемых сотрудником.

Ввод информации о штатном расписании и плановом табеле осуществляется на основании данных, предоставленных руководителем и государственном плановом табеле

Ввод информации о фактически отработанных часах осуществляется на основании данных, предоставленных руководителями подразделений/отделов.

Общий алгоритм работы с информацией:

-

- ввод/редактирование/удаление данных;

- поиск и выборка данных;

- формирование отчетов.

В результате обработки данных может быть получена следующая информация:

- штатное расписание;

- список сотрудников по отделам;

- плановый табель;

- табель фактически отработанного времени;

- план отпусков на следующий год;

- и т.д.

Все отчеты, формируемые программой, при необходимости можно вывести на печать.

Отметим, что использование систем автоматизации кадрового учета в организации значительно повышает эффективность работы специалиста по персоналу и позволяет упростить выполнение множества рутинных операций, сократить время обработки данных, уменьшить количество возникающих ошибок и т.д.

Для функционирования установленного в подразделении программного комплекса «ИС Кадровый учет» используется следующее программное обеспечение:

- операционная система семейства Windows версии не ниже XP;

- офисный пакет MS Office версии 2003 и выше, а именно, система управления базами данных MS Access версии 2003 и выше.

2.3. Характеристика отдела АСУ: структура, используемые ИТ для проектирования, разработки и сопровождения ИС

Отдел АСУ представлен следующими сотрудниками:

- администратор компьютерных сетей и баз данных;

- программист.

Для проектирования и разработки ИС в подразделении применяются следующие средства:

- CASE-средство BPWin (проектирование бизнес-процессов);

- CASE-средство ERWin (проектирование модели данных);

- система управления базами данных (СУБД) MS SQL Server 2008;

- система программирования Borland Delphi 7.0 (разработка пользовательского интерфейса).

BPwin предназначен для поддержки процесса создания информационных систем. Относится к категории CASE-средств верхнего уровня. BPwin является достаточно развитым средством моделирования, позволяющим проводить анализ, документирование и улучшение бизнес-процессов. С его помощью можно моделировать действия в процессах, определять их порядок и необходимые ресурсы. Модели BPwin создают структуру, необходимую для понимания бизнес процессов, выявления управляющих событий и порядка взаимодействия элементов процесса между собой.

ERWin CASE-средство для проектирования и документирования БД, которое позволяет создавать, документировать и сопровождать БД, хранилища и витрины данных. Модели данных помогают визуализировать структуру данных, обеспечивая эффективный процесс организации, управления и администрирования таких аспектов деятельности предприятия, как уровень сложности данных, технологий баз данных и среды развертывания.

Microsoft SQL Server 2008 – это одна из наиболее мощных СУБД архитектуры «клиент-сервер». Эта СУБД позволяет удовлетворять такие требования, предъявляемые к системам распределенной обработке данных, как тиражирование данных, параллельная обработка, поддержка больших баз данных на относительно не дорогих аппаратных платформах при сохранении несмежного управления. СУБД MS SQL Server не предназначена непосредственно для разработки пользовательских приложений, а выполняет функции управления базой данных. Для пользовательского приложения SQL Server является мощным источником генерации и управления нужными данными.

Среда Delphi 7 представляет собой интегрированную оболочку разработчика, в которую входит набор специализированных программ, ответственных за разные этапы создания готового приложения. Delphi – язык и среда программирования, относящаяся к классу RAD-средств. Мощность и гибкость языка программирования Delphi – это важное достоинство языка, выгодно отличающее эту систему программирования от других инструментов RAD. Ядром языка Delphi является язык Паскаль.

Компьютеры в ООО «СтройМонолитДом» не объединены в локальную вычислительную сеть (ЛВС), но подключены к сети Интернет. Обмен данными между различными компьютерами осуществляется посредством электронной почты.

В организации ООО «СтройМонолитДом» для автоматизации основных процессов кадрового учета используется «ИС Кадровый учет», которая разработана отделом АСУ организации. Данная система полностью учитывает специфику ведения кадрового учета в данной организации.

Отметим, что использование систем автоматизации кадрового учета в организации значительно повышает эффективность работы специалиста по персоналу и позволяет упростить выполнение множества рутинных операций, сократить время обработки данных, уменьшить количество возникающих ошибок и т.д.

В настоящее время разрабатывается ИС «Заявка», которая позволит автоматизировать процесс регистрации и обработки заявок на производство.

Уровень развития ИТ в организации достаточно низкий, используется достаточно «устаревшее» программное обеспечение, автоматизация бизнес-процессов находится на самом начальном уровне своего развития (внедрена только одна ИС).

3. Практическая часть

3.1. Постановка задания

Изучить и практически освоить используемые на предприятии системы защиты от воздействия вредоносного программного обеспечения, сформулировать предложения по повышению эффективности их использования в условиях конкретного предприятия.

3.2. Выполнение задания

Вредоносное программное обеспечение (ПО) и, прежде всего, компьютерные вирусы представляют очень серьезную опасность для ИС. Недооценка этой опасности может иметь серьезные последствия для информации пользователей. В то же время чрезмерное преувеличение угрозы вирусов негативно влияет на использование всех возможностей компьютерной сети. Знание механизмов действия вредоносного ПО, методов и средств борьбы с ними позволяет эффективно организовать противодействие вирусам, свести к минимуму вероятность заражения и нанесения вреда машинам и информации.

О наличии вредоносного ПО в системе пользователь может судить по следующим признакам:

- появление сообщений антивирусных средств о заражении или о предполагаемом заражении, «самопроизвольное» отключение антивирусных программ;

- явные проявления присутствия вируса, такие как: сообщения, выдаваемые на монитор или принтер, звуковые эффекты, неожиданный запуск программ, уничтожение файлов и другие аналогичные действия, однозначно указывающие на наличие вируса в системе;

- неявные проявления заражения, которые могут быть вызваны и другими причинами, например, сбоями или отказами аппаратных и программных средств компьютерной системы – увеличение времени обработки той или иной информации, необоснованное уменьшение свободного объема на дисковых носителях, отказ выполнять программы-сканеры вирусной активности, «зависания» системы и т.д.;

- рассылка писем, которые пользователем не отправлялись, по электронной почте.

Вредоносное программное обеспечение – это любая программа, написанная с целью нанесения ущерба или использования ресурсов атакуемого компьютера.

Компьютерные вирусы – это известный всем вид вредоносного ПО. Вирусы – это программы, обладающие способностью к самовоспроизведению (размножению) в среде стандартной операционной системы (ОС) путем включения в исполняемые или хранящиеся программы своей, возможно, модифицированной копии, способной к дальнейшему размножению. Указанное свойство присуще всем типам компьютерных вирусов.

Для защиты от воздействия вредоносного ПО на компьютеры пользователей организации ООО «СтройМонолитДом» установлена лицензионная версия антивирусной программы Kaspersky Internet Security 2016. Данная программа регулярно проводит сканирование системы, обновляет антивирусные базы через Интернет, позволяет запустить принудительную проверку ОС, блокирует сетевые атаки и т.д. Установка программы выполняется администратором из отдела АСУ, лицензионный ключ приобретается сроком действия на 1 год.

Целью антивирусной стратегии является эффективное предотвращение заражения вирусами информационной системы. Другими словами, не максимально быстрое обнаружение и удаление появляющихся вирусов, а создание условий, при которых уже само появление вируса на пользовательском компьютере или, еще хуже, на сервере будет рассматриваться как чрезвычайное происшествие. Поэтому в основе всей стратегии антивирусной безопасности любой фирмы должны лежать следующие разделы:

- политика антивирусной безопасности;

- план работ по обеспечению антивирусной безопасности;

- порядок действий в критических ситуациях.

Каждая фирма работает с различным уровнем информационной безопасности и в разных условиях информационной среды. Все элементы стратегии организации должны полностью соответствовать целям и задачам, решаемым ее ИС, и специфике тех условий, в которых она работает. Следовательно, и приобретаемая антивирусная система должна полностью отвечать требованиям принятой стратегии.

Для организации эффективной антивирусной защиты необходимо наличие соответствующего антивирусного средства. Несмотря на все разнообразие современных антивирусных программных продуктов, принципы их работы одинаковы.

Лучший способ борьбы с вирусной атакой – ее предотвращение. Для решения этой задачи необходимо:

- соответствующим образом конфигурирование антивирусного ПО;

- использование только лицензионного ПО;

- ограничение набора программ, которые пользователь может установить;

- устранение известных уязвимостей в используемом ПО;

- контроль использования дисков CD-ROM и флеш-накопителей;

- разработка политики обработки электронной почты;

- разработка политики безопасности приложений, которые обрабатывают документы с интерпретируемыми языками.

Чтобы соответствующим образом сконфигурировать антивирусное ПО, необходимо произвести следующие установки антивируса:

- сканирование в режиме реального времени, в фоновом или аналогичном режиме, должно быть разрешено;

- при старте системы необходимо выполнять сканирование памяти, загрузочного сектора и системных файлов;

- своевременно обновлять вирусные базы данных;

- желательно сканировать файлы всех типов или, как минимум, СОМ-, ЕХЕ-файлы, а также файлы типа VBS, SHS, OCX;

- установить аудит всех действий антивирусных программ.

Поскольку ПО, полученное из неизвестного источника, может быть троянским или зараженным вирусом, то необходимо пользоваться только лицензионным ПО.

Ограничение набора программ, которые пользователь способен установить в ОС, связано с тем, что эти программы могут быть заражены вирусами или служить причиной успеха других атак. Особо следует обратить внимание на различные сервисы Internet и, в первую очередь, на программы передачи сообщений, такие как IRC, ICQ и др. (они могут передавать файлы и служить источником заражения ОС).

Заключение

Целью данной работы являлось исследование проблем защиты информации на примере конкретного предприятия. Цель данной работы выполнена, а именно изучены и практически освоены используемые на предприятии системы защиты от воздействия вредоносного программного обеспечения, сформулированы предложения по повышению эффективности их использования в условиях конкретного предприятия.

Теоретическая часть включает рассмотрение следующих вопросов: понятие «информационная безопасность», проблемы, задачи, классификация угроз, методы и средства защиты информации в компьютерных сетях; роль ИТ и ИС в деятельности предприятия: общая характеристика и организационная структура предприятия, характеристика подразделения, используемые в подразделении ИТ, структура отдела АСУ, используемые в отделе АСУ информационные технологии и т.д.

Практическая часть включает рассмотрение используемых на предприятии систем защиты от воздействия вредоносного ПО, формулирование предложений по повышению эффективности их использования в условиях рассматриваемой организации.

Все поставленные задачи выполнены, а именно: выполнен обзор и анализ литературы по избранной теме; дана характеристика предприятию, раскрыта его структуру; дана характеристика отделу кадров предприятия, выделены функции, используемые ИТ; дана характеристика отделу АСУ предприятия, описаны средства ИТ, используемые для проектирования, выполнено практическое задание.

Список ИСПОЛЬЗУЕМОЙ литературы

- Байдачный С., Маленко Д., Лозинский SQL Server 2005: Новые возможности для разработчика. – М.: СОЛОН-Пресс, 2006. – 2008 с.: ил.

- Вендров А.М. CASE-технологии. Современные методы и средства проектирования информационных систем. М.: Финансы и статистика, 2002.

- Кузнецов С.Д. Основы баз данных. – М.: Бином, 2012. – 488 с.

- Мамаев Е.В. Microsoft SQL Server 2000. – СПб.: БХВ-Петербург, 2005. – 1280 с.

- Метелица Н.Т. Основы информатики [Электронный ресурс]: учебное пособие/ Метелица Н.Т., Орлова Е.В. – Электрон. текстовые данные. – Краснодар: Южный институт менеджмента, 2012. – 113 c.

- Прохорова О.В. Информатика [Электронный ресурс]: учебник/ Прохорова О.В. – Электрон. текстовые данные. – Самара: Самарский государственный архитектурно-строительный университет, ЭБС АСВ, 2013. – 106 c.

- Информатика [Электронный ресурс]: учебное пособие/ С.В. Тимченко [и др.]. – Электрон. текстовые данные. – Томск: Эль Контент, Томский государственный университет систем управления и радиоэлектроники, 2011. – 160 c.

- Практические методы и средства для защиты сети от вредоносных программ. [Электронный ресурс] URL: http://studopedia.su/8_47072_prakticheskie-metodi-i-sredstva-dlya-zashchiti-seti-ot-vredonosnih-programm.html (вход свободный).

- Свободная энциклопедия «ВикипедиЯ». [Электронный ресурс] URL: http://ru.wikipedia.org (вход свободный).

- Учебный комплекс INTUIT.RU (версия 1.0) Интернет университета Информационных технологий. [Электронный ресурс] URL: www.intuit.ru (вход свободный).

- "Рынок ценных бумаг"

- Задачи оперативно-розыскной деятельности (Понятие оперативно – розыскной деятельности)

- Понятие физических и юридических лиц.

- Основные преимущества маркетингового планирования в индустрии спорта (Становление спортивного менеджмента как социального института в условиях современного общества)

- Роль мотивации в поведении организации.( Теоретические аспекты мотивации )

- Общие принципы и правила формирования отчетности (Бухгалтерский баланс как форма финансовой отчетности)

- Менеджмент человеческих ресурсов (Значение человеческих ресурсов в организации)

- Сущность и особенности интернет-брендинга (Понятие интернет-брендинга)

- Стратегия диверсификации компании (Диверсификация как способ повышения эффективности деятельности предприятия)

- Понятие, структура и состав бухгалтерской отчетности организации

- Технология обслуживания клиентов в ресторане (Современные формы организации обслуживания)

- Формирование группового поведения в организации