Системы предотвращения утечек конфиденциальной информации (DLP) (Системы класса DLP)

Содержание:

Введение

В настоящее время одной из наиболее актуальных проблем в области информационной безопасности является проблема защиты от утечки конфиденциальной информации. Технические варианты решения данной проблемы, рассмотренные в статье, могут быть сгруппированы в два типа. Первый тип предполагает изменение топологии защищаемой АС путём создания изолированной системы обработки конфиденциальной информации, либо выделения в составе АС сегмента терминального доступа к конфиденциальным данным. Второй вариант технических решений заключается в применении различных средств защиты АС, включая средства активного мониторинга, контентного анализа, а также средства криптографической защиты информации

Значимость темы курсовой работы определяется тем, что роль защитных инструментов конфиденциальной информации сегодня чрезвычайно высока. все государства в реализации своей системе защиты информации используют различные инструменты для стимулирования предпринимателей к определенной активности.

Таким образом, этим и определяется актуальность выбранной темы данной курсовой работы «Системы предотвращения утечек конфиденциальной информации (DLP).».

Объектом курсового исследования является понятие защиты информации.

Предметом курсового исследования это теоретическая сущность систем защиты информации и утечки и его практическое применение в реализации.

В соответствии с этим целью курсовой работы является рассмотрение и исследование, как с теоретической, так и с практической стороны аспектов применения системы DLP в целом.

Исходя из данной цели, в работе ставятся и решаются следующие задачи:

В первой главе планируется рассмотреть теоретическую сущность утечки информации. Для этого необходимо провести подробное исследование по следующим вопросам:

- рассмотреть понятие утечки информации;

- рассмотреть виды конфиденциальной информации;

- изучить систему и принципы DLP.

Во второй главе планируется рассмотреть практическое применение систем DLP, а также системы активного мониторинга рабочих станций пользователей:

- рассмотреть общие направления мониторинга;

- рассмотреть каналы утечки информации, и её модели;

- сделать соответствующие выводы по результатам исследований.

Прикладная значимость данного исследования определяется возможностью использования выводов работы в дальнейших разработках по дисциплине «Информационная безопасность», а также при написании выпускной квалификационной работы.

Цели и задачи курсовой работы обусловили следующую её структуру. Работа состоит из содержания, введения, двух глав («Утечка информации, понятие и виды, а также защита DLP», «Каналы утечки конфиденциальной информации»), заключения, библиографии, приложений.

Глава 1. Утечка информации, понятие и виды, а также защита DLP

1.1 Проблема утечек конфиденциальной информации

Бизнес современных организаций неотделим от обработки электронных данных, значительная часть которых содержит конфиденциальную информацию – это данные о клиентах, финансовые отчеты, планы развития, проектная документация, интеллектуальная собственность и т.д.

Доступ к такой информации предоставляется сотрудникам в рамках утвержденных полномочий. Однако доступ к информации не дает сотрудникам права на ее распространение внутри организации или за ее пределами среди неавторизованных получателей. Распространение сотрудниками конфиденциальной информации представляет серьезную угрозу для бизнеса, так как может привести к негативным юридическим и финансовым последствиям, а также нанести ущерб деловой репутации компании.[1]

Традиционным подходом к предотвращению утечек конфиденциальной информации является разграничение прав доступа на уровне сетевых файловых хранилищ, СУБД и других систем хранения информации. Кроме того, в трудовые договоры могут вноситься пункты о неразглашении информации, являющейся конфиденциальной[2].

Тем не менее, утечки корпоративных данных происходят постоянно. Исследования аналитиков показывают, что более 98% инцидентов происходит не по злому умыслу сотрудников, а в процессе выполнения ими текущих бизнес-процессов. Стандартные бизнес-процессы организации часто вступают в противоречие с требованиями политики информационной безопасности.[3]

Для эффективного обнаружения и предотвращения утечек конфиденциальной информации организациям требуется внедрение специализированных программных решений DLP (Data Loss Prevention). Особенность систем DLP в том, что они ориентированы не только на безопасность, но в большей мере на бизнес-требования соответствующих подразделений.[4]

Один из наиболее эффективных на рынке DLP-решений, которое предлагает компания «Space IT»:

DLP-система Websense – одно из лучших решений на мировом рынке, которое гарантирует полную безопасность конфиденциальной информации. Websense использует новый метод идентификации конфиденциальных документов, что значительно упрощает работу с DLP-системой, а также в разы увеличивает ее результативность.[5]

По мере развития компьютерных технологий и услуг связи растет число возможных каналов утечки информации. В настоящее время основными каналами утечки являются: веб (веб-почта, форумы, блоги, ftp), электронная почта, печать, средства мгновенного обмена сообщениями (ICQ, Skype, MSN Messenger и т.п.), файлообменные сети, а также интерфейсы компьютеров пользователей. С рабочих мест данные могут передаваться за пределы организации с помощью сменных носителей: флэш-дисков, карт памяти, USB-накопителей, CD/DVD, а также через интерфейсы Bluetooth, Wi-Fi и инфракрасный порт[6].

Сложность технического контроля утечек конфиденциальной информации обусловлена не только множеством каналов, но и разнообразием источников и способов преобразования данных в процессе ежедневной работы. Важные корпоративные данные хранятся в виде записей СУБД, текстовых и графических файлов, конструкторской документации САПР, прайс-листов, схем, исходного программного кода, файловых архивов различных форматов и т.д. Содержимое файлов может дополняться, фрагменты текста перемещаться, а исходный текст видоизменяться.

Основа любого решения по предотвращению утечек – технология идентификации данных. Большинство систем класса DLP, представленных на рынке, применяет лингвистические методы обнаружения и предотвращения утечек с использованием словарей ключевых слов и шаблонов регулярных выражений. На рабочих местах часто применяются методы полной блокировки сменных носителей – USB-дисков, карт памяти, а также последовательных и параллельных портов. На рынке также появляются решения на основе меток – все конфиденциальные документы маркируются невидимыми электронными ярлыками, после чего система принимает решение о статусе документа на основе этих ярлыков.

Вышеуказанные методы имеют ряд недостатков, не позволяющих обеспечить точное и эффективное обнаружение и предотвращение утечек конфиденциальной информации.

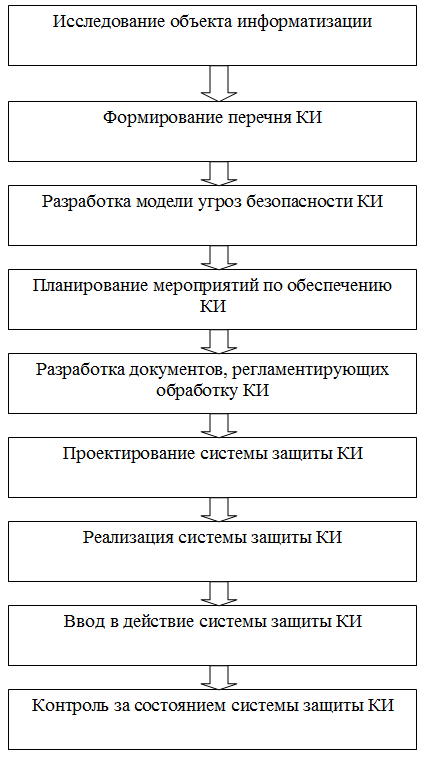

Рисунок 1. Связь исследования и контроля информаии

Реализация лингвистических методов контроля представляет собой сложную задачу: требуется проанализировать огромный объем данных организации и составить эффективные словари ключевых слов и шаблонов, по которым в дальнейшем фильтры будут выявлять данные, содержащие конфиденциальную информацию. Словари необходимо проверять в работе и постоянно адаптировать под изменяющиеся данные в организации, чтобы снизить вероятность ложных срабатываний и не перегружать штат сотрудников большим количеством ошибочных инцидентов.

Внедрение решений класса DLP, основанных на применении лингвистических методов, является длительным (в больших организациях может занимать до года), трудоемким, и дорогим процессом и, что самое главное, оказывается в результате недостаточно эффективным, так как процент ложных срабатываний после окончания внедрения может составлять более 25%[7]! Кроме того, с помощью лингвистических методов в принципе невозможно эффективно обнаруживать и предотвращать утечки конфиденциальной информации из баз данных, а также документов, не имеющих смыслового лингвистического содержания (документация САПР, схемы, изображения, исходный программный код и т.д.).[8]

Использование меток для маркировки конфиденциальных документов не решает элементарную задачу идентификации содержимого: файл без метки, даже если содержит важную информацию, будет пропущен анализатором. Например, в результате работы компании создается конфиденциальный документ, снабжаемый меткой. Но в процессе его подготовки на рабочих местах сотрудников оседает множество копий, черновиков и фрагментов текстов, которые впоследствии перемещаются по сети без всякого контроля – технология меток «слепа» по отношению к содержимому. К числу прочих недостатков следует отнести принципиальную необходимость использования агентов на каждом рабочем месте[9].[10]

Блокирование сменных носителей также может не принести необходимого эффекта. Во-первых, закрывая доступ к сменным носителям, организация теряет гибкость в бизнес-процессах, так как часто сотрудникам требуются сменные носители для копирования информации, не являющейся конфиденциальной (например, презентации, открытые отчеты и т.д.). Во-вторых, сотрудники, которым предоставляется доступ к конфиденциальной информации, часто одновременно являются членами привилегированной группы, которой разрешено использование сменных носителей. При этом рядовые сотрудники, на компьютерах которых заблокированы сменные носители, могут вообще не иметь доступа к конфиденциальной информации.

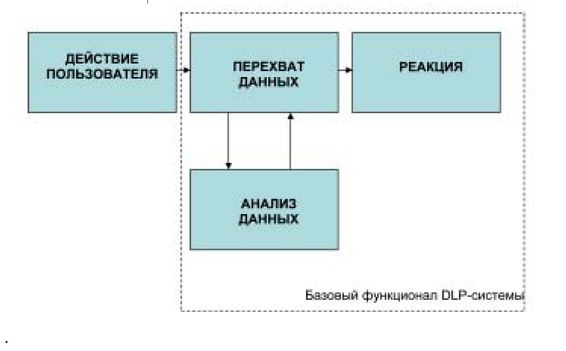

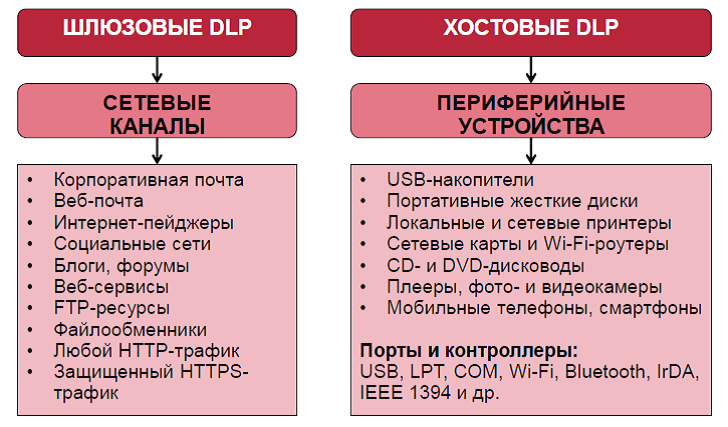

Системы защиты от утечек конфиденциальной информации (Data Loss Prevention - DLP) предназначены для отслеживания и блокирования попыток несанкционированной передачи данных за пределы корпоративной сети. Помимо предотвращения утечек информации DLP система может выполнять функции по отслеживанию действий пользователей, записи и анализу их коммуникаций через e-mail, социальные сети, чаты и т.д. Основная задача систем DLP – обеспечение выполнения принятой в организации политики конфиденциальности (защита информации от утечки).

Использование DLP системы наиболее актуально для организаций, где риск утечки конфиденциальной информации повлечет серьезный финансовый или репутационный ущерб, а также для организаций, которые настороженно относятся к лояльности своих сотрудников[11]. Решения класса DLP по предотвращению утечек информации обеспечивают защиту такой конфиденциальной информации, как условия тендеров, заказы на услуги и решения, номера пластиковых карт, сведения о счетах клиентов, персональные данные сотрудников и клиентов, финансовые данные и т.д.

Основные функции DLP-систем[12]

-контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

контроль сохранения информации на внешние носители - CD, DVD, flash, мобильные телефоны и т.п.;

-защита информации от утечки путем контроля вывода данных на печать;

-блокирование попыток пересылки/сохранения конфиденциальных данных, информирование администраторов ИБ об инцидентах, создание теневых копий, использование карантинной папки;

-поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

-предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений.

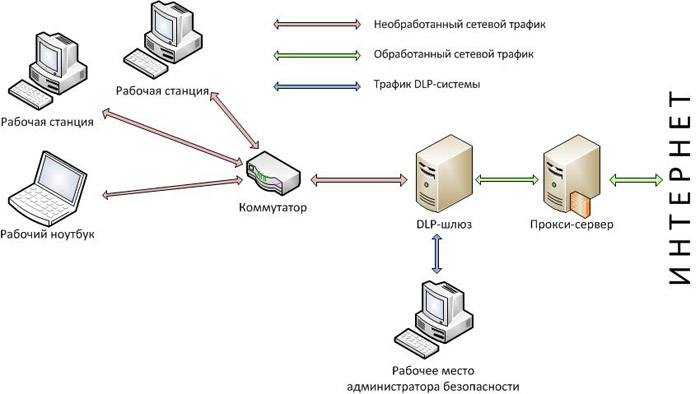

Обычно система класса DLP включает следующие компоненты:

-центр управления и мониторинга;

-агенты на рабочих станциях пользователей;

-сетевой шлюз DLP(Приложение 3), устанавливаемый на Интернет-приметр.[13]

1.2 Системы класса DLP

Следует остановится на системах DLP. Понятие DLP (Data Loss/Leakage Prevention -предотвращение утечки информации) появилось достаточно давно и характеризует системы подобного класса. Изначально это маркетинговое название, которое придумали производители подобных систем. Поэтому есть некоторая путаница в терминологии: например, система шифрования жестких дисков также обеспечивает конфиденциальность хранящейся информации, то есть предотвращает утечку этой информации, но никто не называет системы шифрования системами DLP. [14]

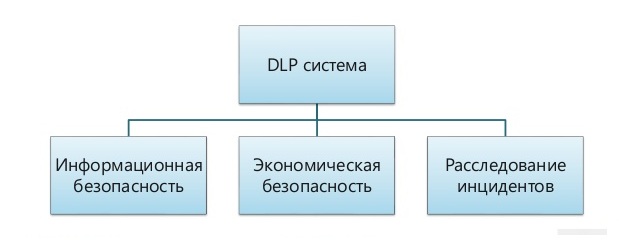

Рисунок 2. Система DLP и обобщенная структура

Современная система класса DLP представляет собой техническое решение, которое в совокупности с организационными методами (регламенты, руководства, политики, отчетность, обучение сотрудников) обеспечивает комплексную защиту от утечки информации. Система обладает следующими основными характеристиками:

-контролирует практически все технические каналы утечки из информационной системы;

-имеет возможности поиска информации в информационной системе (файловые хранилища, базы данных, системы документооборота и т.п.);

обладает единым интерфейсом управления с возможностями ролевого разграничения доступа;

-может в режиме реального времени реагировать на возникающие инциденты и применять автоматизированные правила (заблокировать, перенести в карантин, уведомить офицера ИБ и т.п.);

-обладает мощными и гибкими средствами построения и представления отчетности по возникающим инцидентам;

-умеет распознавать информацию несколькими способами (ключевые слова, цифровые отпечатки, типы файлов и т.п.).[15]

На данный момент на российском рынке представлено достаточное количество производителей систем DLP, рынок относительно молодой и, несмотря на кризис, продолжает расти. При построении решения по защите от утечки информации мы используем продукты лидеров - Symantec, Websense, RSA, которые отлично зарекомендовали себя и имеют богатый опыт инсталляций по всему миру. Данные производители имеют четкий план развития продуктов, понимают потребности и специфику рынка. Выбор продукта на стадии проектирования в первую очередь зависит от потребностей заказчика и особенностей существующей у него инфраструктуры.

1.3. Средства контентного анализа исходящих пакетов данных.

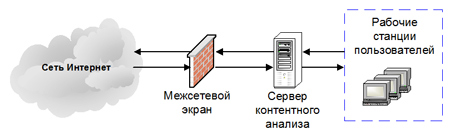

Средства контентного анализа обеспечивают возможность обработки сетевого трафика, (отражено в приложении 1) отправляемого за пределы контролируемой территории с целью выявления возможной утечки конфиденциальной информации. Используются они, как правило, для анализа исходящего почтового и web-трафика, отправляемого в сеть Интернет. Примерами средств контентного анализа этого типа являются системы «Дозор-Джет» (www.jetinfo.ru), «Mail Sweeper» (www.infosec.ru) и «InfoWatch Web Monitor» (www.infowatch.com).

Такие средства защиты устанавливаются в разрыв канала связи между сетью Интернет и АС предприятия, таким образом, чтобы через них проходили все исходящие пакеты данных (рисунок 1).[16]

Схема установки средств контентного анализа в АС

Рисунок 3. Схема установки средств контентного анализа в АС

В процессе анализа исходящих сообщений последние разбиваются на служебные поля, которые обрабатываются по критериям, заданным администратором безопасности. Так, например, средства контентного анализа позволяют блокировать пакеты данных, которые содержат такие ключевые слова, как – «секретно», «конфиденциально» и др. Эти средства также предоставляют возможность фильтровать сообщения, которые направляются на внешние адреса, не входящие в систему корпоративного электронного документооборота.

Преимуществом систем защиты данного типа является возможность мониторинга и накладывания ограничений, как на входящий, так и исходящий поток трафика. Однако, эти системы не позволяют гарантировать стопроцентное выявление сообщений, содержащих конфиденциальную информацию. В частности, если нарушитель перед отправкой сообщения зашифрует его или замаскирует под видом графического или музыкального файла при помощи методов стеганографии, то средства контентного анализа в этом случае окажутся практически бессильными.

Средства криптографической защиты конфиденциальной информации.

Для защиты от утечки информации могут использоваться и криптографические средства, обеспечивающие шифрование конфиденциальных данных, хранящихся на жёстких дисках или других носителях. При этом ключ, необходимый для декодирования зашифрованной информации, должен храниться отдельно от данных. Как правило, он располагается на внешнем отчуждаемом носителе, таком как дискета, ключ Touch Memory или USB-носитель. В случае, если нарушителю и удастся украсть носитель с конфиденциальной информацией, он не сможет её расшифровать, не имея соответствующего ключа[17].[18]

Рассмотренный вариант криптографической защиты не позволяет заблокировать другие каналы утечки конфиденциальной информации, особенно если они совершаются пользователем после того, как он получил доступ к данным. С учётом этого недостатка компанией Microsoft была разработана технология управления правами доступа RMS (Windows Rights Management Services) на основе операционной системы Windows Server 2003. Согласно этой технологии вся конфиденциальная информация хранится и передаётся в зашифрованном виде, а её дешифрование возможно только на тех компьютерах и теми пользователями, которые имеют на это права. [19]Вместе с конфиденциальными данными также передаётся специальный XML-файл, содержащий категории пользователей, которым разрешён доступ к информации, а также список тех действий, которые эти пользователи могут выполнять. Так, например, при помощи такого XML-файла, можно запретить пользователю копировать конфиденциальную информацию на внешние носители или выводить её на печать. В этом случае, даже если пользователь скопирует информацию на внешний носитель, она останется в зашифрованном виде (схема в Приложении 2), и он не сможет получить к ней доступ на другом компьютере. Кроме того, собственник информации может определить временной период, в течение которого пользователь сможет иметь доступ к информации. По истечении этого периода доступ пользователя автоматически блокируется[20]. Управление криптографическими ключами, при помощи которых возможна расшифровка конфиденциальных данных, осуществляется RMS-серверами, установленными в АС.[21]

Необходимо отметить, что для использования технологии RMS на рабочих станциях АС должно быть установлено клиентское ПО с интегрированной поддержкой этой технологии.[22] Так, например, компания Microsoft встроила функции RMS в собственные клиентские программные продукты – Microsoft Office 2003 и Internet Explorer. Технология RMS является открытой и может быть интегрирована в любые программные продукты на основе набора инструментальных средств разработки RMS SDK. Состав информации с пометкой "конфиденциальная информация" варьируется в зависимости от компании и должны быть приведены в "Список ограниченного распространения информации", который утверждается руководителем организации. Информация, которая не входит в список считается открытым. На основе опыта защиты информации в коммерческих организациях и положениями действующего законодательства, на следующие основные категории конфиденциальной информации:

-информация, составляющая коммерческую тайну организации;

-персональные данные сотрудников организации (информации, необходимой для работодателя в связи с трудовыми отношениями и в отношении конкретного работника);

-сведений, составляющих конфиденциальную информацию третьих лиц (партнеров, клиентов, подрядчиков, поставщиков);

-любая другая информация, раскрытие информации и / или неправильное использование может привести к повреждению интересов организации.[23]

Для получения публичной информации включает в себя, например, информацию:

содержащиеся в докладах и заявлениях, компания официально публикуемое в соответствии с законодательством Российской Федерации;

содержащиеся в официальных пресс-релизов, а также сообщений рекламной компании;

опубликованные в средствах массовой информации по инициативе третьих сторон и с одобрения руководства компании;

Любая информация, которая не подпадает под категорию, определенной "Список ограниченного распространения информации" в организации, и не является конфиденциальной в соответствии с российским законодательством.[24]

Коммерческая организация наиболее остро стоит вопрос о защите коммерческой тайны, но не менее важным являются сведения, составляющие конфиденциальную информацию третьим лицам, которые могут включать в себя коммерческую тайну третьих лиц, личную информацию, служебную тайну, и так далее. Н., в том числе государственную тайну.

Важная категория конфиденциальной информации является личной информации сотрудников организации. Например, законодательство США предусматривает санкции за разглашение персональных данных граждан. Соответствующие вопросы отражены в Законе о неприкосновенности частной жизни и HIPPA, последний определяет приговор к десяти годам лишения свободы или 200 тысяч. Долларов. Штраф за умышленное разглашение персональных данных.

В нашей стране, защита персональных данных, недостаточно хорошо развиты как на законодательном, и на технологическом уровне. Однако нормативно-правовая база по-прежнему вкладывается в Законе РФ «Об информации, информатизации и защите информации".[25]

В дополнение к определению состава конфиденциальной информации, информационные ресурсы организации также должны категоризации уровнем конфиденциальности. Это позволяет ввести дифференцированный подход к реализации защитных мер. Знание состава информационных ресурсов организации и соответствующих уровней конфиденциальности оформляются в виде единого "реестра информационных ресурсов организации."[26]

Глава 2. Каналы утечки конфиденциальной информации

2.1 Модели нарушения безопасности информации

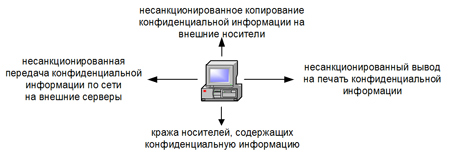

Модель нарушителя, которая используется в этой статье, предполагает, что в качестве потенциальных злоумышленников могут выступать сотрудники компании, которые для выполнения своих функциональных обязанностей имеют легальный доступ к конфиденциальной информации. Целью такого рода нарушителей является передача информации за пределы АС с целью её последующего несанкционированного использования – продажи, опубликования её в открытом доступе и т.д. В этом случае можно выделить следующие возможные каналы утечки конфиденциальной информации (отражена схема на рисунке 2) [27]:

-несанкционированное копирование конфиденциальной информации на внешние носители и вынос её за пределы контролируемой территории предприятия. Примерами таких носителей являются флоппи-диски, компакт-диски CD-ROM, Flash-диски и др.;

-вывод на печать конфиденциальной информации и вынос распечатанных документов за пределы контролируемой территории. Необходимо отметить, что в данном случае могут использоваться как локальные принтеры, которые непосредственно подключены к компьютеру злоумышленника, так и удалённые, взаимодействие с которыми осуществляется по сети;[28]

-несанкционированная передача конфиденциальной информации по сети на внешние серверы, расположенные вне контролируемой территории предприятия. Так, например, злоумышленник может передать конфиденциальную информацию на внешние почтовые или файловые серверы сети Интернет, а затем загрузить её оттуда, находясь в дома или в любом другом месте. Для передачи информации нарушитель может использовать протоколы SMTP, HTTP, FTP или любой другой протокол в зависимости от настроек фильтрации исходящих пакетов данных, применяемых в АС. При этом с целью маскирования своих действий нарушитель может предварительно зашифровать отправляемую информацию или передать её под видом стандартных графических или видео-файлов при помощи методов стеганографии;

-хищение носителей, содержащих конфиденциальную информацию – жёстких дисков, магнитных лент, компакт-дисков CD-ROM и др.

Рисунок 4. Каналы утечки конфиденциальной информации

Считается, что в основе любой системы защиты от атак, связанных с утечкой конфиденциальной информации, должны лежать организационные меры обеспечения безопасности. В рамках этих мер на предприятии должны быть разработаны и внедрены организационно-распорядительные документы, определяющие список конфиденциальных информационных ресурсов, возможные угрозы, которые с ними связаны, а также перечень тех мероприятий, которые должны быть реализованы для противодействия указанным угрозам[29]. Примерами таких организационных документов могут являться концепция и политика информационной безопасности, должностные инструкции сотрудников компании и др.[30] В дополнении к организационным средствам защиты должны применяться и технические решения, предназначенные для блокирования перечисленных выше каналов утечки конфиденциальной информации. Ниже приводится описание различных способов защиты информации с учётом их преимуществ и недостатков.[31]

Изолированная автоматизированная система для работы с конфиденциальной информацией

Сущность одного из первых способов, который начал применяться для защиты от утечки конфиденциальной информации, состоит в создании выделенной автономной АС, состоящей из средств вычислительной техники, необходимых для работы с конфиденциальной информацией (рис. 2). При этом такая АС полностью изолируется от любых внешних систем, что даёт возможность исключить возможную утечку информации по сети.

Рисунок 5. Выделенная изолированная АС, предназначенная

для обработки конфиденциальной информации

АС этого типа оснащаются системами контроля доступа, а также системами видеонаблюдения. Доступ в помещения, в которых находится АС, осуществляется по специальным пропускам, при этом обычно производится личный досмотр сотрудников с целью контроля электронных и бумажных носителей информации. Для блокирования возможности утечки информации путём её копирования на внешние носители, из компьютеров АС, как правило, удаляются все устройства, при помощи которых можно записать информацию на такие носители. Кроме того, опечатываются все системные блоки и порты компьютеров для исключения возможности несанкционированного подключения новых устройств. При необходимости передать информацию за пределы выделенного помещения данная процедура проводится одним или несколькими сотрудниками по строго оговоренному регламенту при помощи соответствующего оборудования. В этом случае для работы с открытой информацией, а также для доступа к Интернет-ресурсам используется отдельная система, которая физически никак не связана с АС, обрабатывающей конфиденциальную информацию.

Как правило, описанный подход применяется в государственных структурах для защиты секретной информации. Он позволяет обеспечить защиту от всех вышеперечисленных каналов утечки конфиденциальной информации. Однако на практике во многих коммерческих организациях большинство сотрудников должно одновременно иметь доступ к конфиденциальной и открытой информации, а также работать с Интернет-ресурсами. В такой ситуации создание изолированной среды обработки конфиденциальной информации потребовало бы создание двух эквивалентных АС, одна из которых предназначалась только для обработки конфиденциальной информации, а другая – для работы с открытыми данными и ресурсами Интернет. Такой подход, как правило, невозможно реализовать из-за его очевидной избыточности и высокой стоимости.[32]

Реализация системы DLP. Опыт и подход КРОК.

Построение системы предотвращения утечки является комплексным проектом, в котором могут быть задействованы как технические специалисты и аудиторы, так и представители бизнес-подразделений заказчика. В целом этапы проекта можно разбить на две составляющие: организационная часть и техническая.

К организационной части можно отнести следующие основные этапы:

-аудит текущего состояния информационной системы и информационных потоков, вероятных каналов утечки;

-определение и классификация информационных активов;

-выделение наиболее критичных из них с точки зрения обеспечения конфиденциальности (коммерческая тайна, персональные данные, интеллектуальная собственность и т.п.), определение роли и места данных активов в бизнес-процессах компании, а также возможных последствий их разглашения;

-разработка политик обработки защищаемых информационных активов;[33]

-разработка методов реагирования на инциденты;

-разработка программы обучения сотрудников технологиям работы с системой и правилам работы с конфиденциальной информацией.

Основные этапы технической части:

-выбор продукта, на основе которого будет реализовано решение;

-проектирование системы, разработка руководств, инструкций и регламентов;

-реализация системы, интеграция с существующей IT-ин-фраструктурой;

-реализация разработанных правил и политик.

На основе опыта компании КРОК по внедрению DLP-систем могу отметить, что успех проекта и эффективная отдача от внедрения системы во многом зависят от следующих факторов:

-заинтересованность обеих сторон в качественном результате, постоянное взаимодействие и слаженность работы проектной команды с представителями заказчика;[34]

-поэтапное внедрение системы, начиная с работы в пассивном режиме (только аудит инцидентов) с дальнейшим переходом на блокирование запрещенных действий (такой подход не позволит резко нарушить существующие привычные процессы обработки информации, даже если они неверны);

-опыт проектной команды по внедрению инфраструктурных решений (корпоративная почта, доступ в Интернет и др.), без которого просто невозможна интеграция системы DLP;

-опыт проведения аудита информационной системы, разработки сопроводительной и отчетной документации;

-опыт эффективного обучения сотрудников, эксплуатирующих систему, а также обучение пользователей работе с конфиденциальной информацией.

2.2 Системы активного мониторинга рабочих станций пользователей

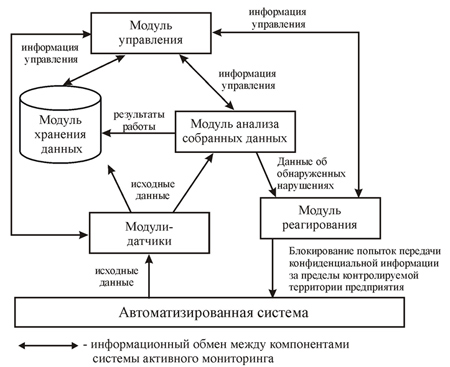

Системы активного мониторинга представляют собой специализированные программные комплексы, предназначенные для выявления несанкционированных действий пользователей, связанных, в частности, с попыткой передачи конфиденциальной информации за пределы контролируемой территории предприятия. Системы мониторинга состоят из следующих компонентов (рисунок 6):

-модули-датчики, устанавливаемые на рабочие станции пользователей и обеспечивающие сбор информации о событиях, регистрируемых на этих станциях;[35]

-модуль анализа данных, собранных датчиками, с целью выявления несанкционированных действий пользователей, связанных с утечкой конфиденциальной информации;

-модуль реагирования на выявленные несанкционированные действия пользователей;

-модуль хранения результатов работы системы;

-модуль централизованного управления компонентами системы мониторинга.

Датчики систем мониторинга устанавливаются на те рабочие станции, на которых пользователи работают с конфиденциальной информацией. На основе настроек, заданных администратором безопасности, датчики системы позволяют контролировать доступ приложений пользователей к конфиденциальной информации, а также накладывать ограничения на те действия, которые пользователь может выполнить с этой информацией. Так, например, системы активного мониторинга позволяют запретить запись конфиденциальной информации на внешние носители, заблокировать передачу информации на внешние сетевые адреса, а также вывод данных на печать.[36]

Рисунок 6. Типовая архитектура систем активного мониторинга рабочих станций пользователей

Примерами коммерческих программных продуктов, которые могут быть отнесены к классу систем активного мониторинга, являются - система управления политикой безопасности «Урядник» (www.rnt.ru), система разграничения доступа «DeviceLock» (www.devicelock.ru) и система мониторинга «InfoWatch» (www.infowatch.ru).

Преимуществом использования систем мониторинга является возможность создания виртуальной изолированной среды обработки конфиденциальной информации без физического выделения отдельной АС для работы с данными ограниченного доступа. Кроме того, системы этого типа позволяют программно ограничить вывод информации на внешние носители, что избавляет от необходимости физического удаления из компьютеров устройств записи информации, а также опечатывания портов и системных блоков. Однако, применение систем активного мониторинга влечёт за собой установку дополнительного ПО на каждую рабочую станцию, что потенциально может привести к увеличению сложности администрирования АС, а также к возможным конфликтам в работе программ системы.[37]

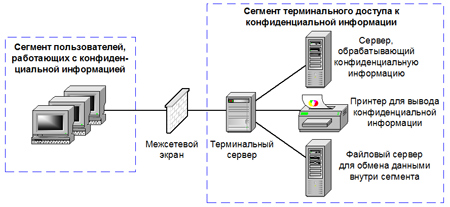

Выделенный сегмент терминального доступа к конфиденциальной информации

Ещё один способ защиты от утечки конфиденциальной информации заключается в организации доступа к конфиденциальной информации АС через промежуточные терминальные серверы. При такой схеме доступа пользователь сначала подключается к терминальному серверу, на котором установлены все приложения, необходимые для работы с конфиденциальной информацией. После этого пользователь в терминальной сессии запускает эти приложения и начинает работать с ними так, как будто они установлены на его рабочей станции (рисунок 5 ).

Рисунок 7. Схема установки терминального сервера доступа к конфиденциальным данным

В процессе работы в терминальной сессии пользователю отсылается только графическое изображение рабочей области экрана, в то время как вся конфиденциальная информация, с которой он работает, сохраняется лишь на терминальном сервере. Один такой терминальный сервер, в зависимости от аппаратной и программной конфигурации, может одновременно обслуживать сотни пользователей. Примерами терминальных серверов являются продукты Microsoft Terminal Services (www.microsoft.com) и Citrix MetaFrame (www.citrix.com).

Практическое использование технического решения на основе терминального сервера позволяет обеспечить защиту от несанкционированного копирования конфиденциальной информации на внешние носители за счёт того, что вся информация хранится не на рабочих станциях, а на терминальном сервере. Аналогичным образом обеспечивается защита и от несанкционированного вывода документов на печать. Распечатать документ пользователь может только при помощи принтера, установленного в сегменте терминального доступа. При этом все документы, выводимые на этот принтер, могут регистрироваться в установленном порядке.

Использование терминального сервера позволяет также обеспечить защиту от несанкционированной передачи конфиденциальной информации по сети на внешние серверы вне пределов контролируемой территории предприятия. Достигается это путём фильтрации всех пакетов данных, направленных вовне сегмента терминального доступа, за исключением тех пакетов, которые обеспечивают передачу графического изображения рабочей области экрана на станции пользователей. Такая фильтрация может быть реализована при помощи межсетевого экрана, установленного в точке сопряжения сегмента терминального доступа с остальной частью АС. В этом случае все попытки установить соединения с терминального сервера на узлы сети Интернет будут заблокированы. При этом сама рабочая станция может иметь беспрепятственный доступ к Интернет-ресурсам. Для обмена информацией между пользователями, работающими в терминальных сессиях, может использоваться выделенный файловый сервер, расположенный в терминальном сегменте доступа.[38]

Заключение

В заключении данной курсовой работы были сделаны следующие выводы:

В первой главе были рассмотрены теоретические аспекты систем и методов утечки информации. Было дано определение систем DLP, также была проанализирована классификация и их виды. Рассмотрены принципы создания систем . Все это дает полную картину о необходимости и целесообразности существования систем защиты информации и системы DLP в целом.

Во второй главе была проанализированы каналы утечки конфиденциальной информации.

Цели защиты информации следующие:

1)предотвращение утечки информации вследствие неправильного использования систем.

2) сохранение и предотвращение потери бюджет как на локальном уровне для предприятия, так и в глобальном смысле.

Все эти цели направлены на обеспечение сохранения статуса предприятия, организации на высоком уровне. Это нужно для того, чтобы обеспечить высокий уровень конкурентоспособности предприятия.

В заключение хотелось бы добавить, что само по себе внедрение системы DLP не является панацеей и мгновенной защитой от всех внутренних угроз, связанных с нарушением конфиденциальности. Действующая система позволяет исключить практически все возможности случайной утечки информации (например, информация лежит в открытом доступе на файловом сервере, сотрудник не знал, что информация конфиденциальная и пытался отправить ее знакомому). А в совокупности с такими методами защиты, как шифрование информации, разграничение доступа, аудит и мониторинг событий ИБ, организационно-правовыми методами она существенно затруднит осуществление умышленной кражи конфиденциальной информации.

Библиография

1. Официальная статистика (http://www.cyberpol.ru/statcrime.shtml).

2. Technical Overview of Windows Rights Management Services for Windows Server 2003. Microsoft Corporation. November 2003. (http://www.microsoft.com/windowsserver2003/ technologies/rightsmgmt/default.mspx).

3. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 г.

4. В.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003.

5. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с

6. В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996

7. Роман Ронин "СВОЯ РАЗВЕДКА Практическое пособие" Минск: Харвест, 1997

8 Шиверский А.А. Защита информации: проблемы теории и практики. Юрист, 1996. - 112 с.5 - 7357-0108-8

9. Алексенцев А.И. "Безопасность информационных технологий" // 2000, №3.

10. Websense Data Security Suite (DSS). <http://www.leta.ru/products/websense-dss.html>

11. .McAfee Host DLP. <http://www.leta.ru/products/mcafee-host-dlp.html>

12. Мастер-класс "Системы DLP: Ваша конфиденциальная информация не уйдет "на сторону". http://www.topsbi.ru/default. asp? trID=1206 <http://www.topsbi.ru/default.asp?trID=1206>

13. Системы DLP - Who? What? Where? How? http://www.topsbi.ru/default. asp? artID=1675 <http://www.topsbi.ru/default.asp?artID=1675>

14. Системы защиты от утечек (DLP). http://www.infokube.ru/index. php/products/categories/category/dlp <http://www.infokube.ru/index.php/products/categories/category/dlp>

15. Как работают DLP-системы: разбираемся в технологиях предотвращения утечки информации. http://www.xakep.ru/post/55604/

Приложение 1

Приложение 2

Приложение 3

-

.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

.А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996 ↑

-

. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996 ↑

-

. В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 ↑

-

В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

В.И. Ярочкин "Безопасность информационных систем" М.: Ось-89, 1996 ↑

-

А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

Шиверский А.А. Защита информации: проблемы теории и практики. Юрист, 1996. - 112 с.5 - 7357-0108-8 ↑

-

А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

Шиверский А.А. Защита информации: проблемы теории и практики. Юрист, 1996. - 112 с.5 - 7357-0108-8 ↑

-

А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

Алексенцев А.И. "Безопасность информационных технологий" // 2000, №3. ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с

Шиверский А.А. Защита информации: проблемы теории и практики. Юрист, 1996. - 112 с.5 - 7357-0108-8

А. Сердюк, А.Е. Шарков, Защита информационных систем от угроз «пятой колонны» //PCWeek, №34, 2003 ↑

-

Системы DLP - Who? What? Where? How? http://www.topsbi.ru/default. asp? artID=1675 <http://www.topsbi.ru/default.asp?artID=1675> ↑

-

Системы DLP - Who? What? Where? How? http://www.topsbi.ru/default. asp? artID=1675 <http://www.topsbi.ru/default.asp?artID=1675> ↑

-

McAfee Host DLP. <http://www.leta.ru/products/mcafee-host-dlp.html> ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

Системы защиты от утечек (DLP). http://www.infokube.ru/index. php/products/categories/category/dlp <http://www.infokube.ru/index.php/products/categories/category/dlp> ↑

-

.McAfee Host DLP. <http://www.leta.ru/products/mcafee-host-dlp.html> ↑

-

.McAfee Host DLP. <http://www.leta.ru/products/mcafee-host-dlp.html> ↑

-

Системы защиты от утечек (DLP). http://www.infokube.ru/index. php/products/categories/category/dlp <http://www.infokube.ru/index.php/products/categories/category/dlp> ↑

-

Мастер-класс "Системы DLP: Ваша конфиденциальная информация не уйдет "на сторону". http://www.topsbi.ru/default. asp? trID=1206 <http://www.topsbi.ru/default.asp?trID=1206> ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации /Учебное пособие для вузов / 2004. – 280 с ↑

-

В.Г. Грибунин, И.Н. Оков, И.В. Туринцев, Цифровая стеганография, М: Солон-Пресс, 2002 г ↑

- Особенности работы с персоналом, владеющим конфиденциальной информацией (Работа с конфиденциальной информацией)

- Система защиты информации в банковских системах (Информация, информационная безопасность, банковская тайна)

- Курсовая работа (Виды и состав угроз информационной безопасности)

- Рынок ценных бумаг (Назначение и содержание государственного регулирования)

- Разработка рекомендаций по сбору и оценке событий информационной безопасности (Понятие аудита безопасности информационных систем)

- Система защиты информации в зарубежных странах (Понятие информационной защиты)

- Виды и состав угроз информационной безопасности (Основные понятия информационной безопасности)

- Правовое регулирование рекламной деятельности (Особенности правового регулирования рекламы)

- Проектирование реализации операций бизнес-процесса «Расчет заработной платы» (Среда создания программы)

- Роль информационного права и информационной безопасности в современном мире

- Виды и состав угроз информационной безопасности (Основные принципы информационной безопасности)

- Проектирование реализации операций бизнес-процесса «Учет предоставленных услуг салоном красоты» (Выбор комплекса задач автоматизации)