Проектирование защищенной системы IP-телефонии в ОАО “НИИМЭ и Микрон”

Содержание:

ВВЕДЕНИЕ

Целью данной курсовой работы является ознакомление с IP-телефонией, раскрытие темы описание протоколов работы и проектирование системы защиты от злоумышленников в компании ОАО “НИИМЭ и Микрон”. Задачами данного проекта является: обзор протоколов, анализ программно-аппаратных средств, выбор оптимального решения для построения сети, разработка и создание сети, настройка оборудования.

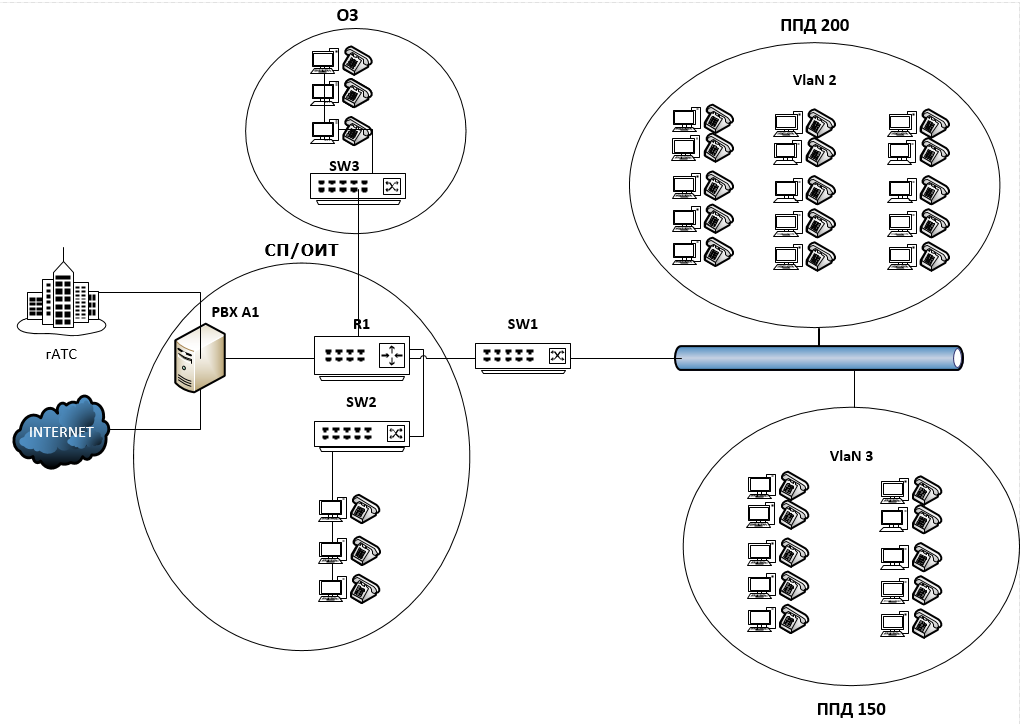

Сеть будет охватывать 4 помещений и связь по телефонии будет обеспечиваться между ними: СП/ОИТ (серверное помещение, отдел информационных технологий), отдел заказов и задач (ОЗ), ППД 150 (помещение производства пластин диаметром 150 мм), ППД 200 (помещение производства пластин диаметром 200 мм).

Всего в сети планируется 257 устройств, из которых 3 коммутатора, 1 маршрутизатор, 1 сервер и 126 персональных компьютеров, 126 IP-телефонов.

IP телефония - телефонная связь, функцией которой является обеспечение голосовой связи поверх сетей, путем использования интернет-протокола. Суть такой связи заключается в конвертации голосовых сигналов в, так называемые, сжатые пакеты данных. В таком случае, аналоговый сигнал преобразуется в цифровой, передается посредством всемирной паутины. То есть по сути, можно назвать IP телефонию своеобразным интернет телефоном. Отличие связи посредством обычного голосового телефона и интернет телефонии заключается в том, что простые голосовые сигналы способны только на голосовые соединения через телефонную линию, а звонки посредством IP телефонии способны на передачу гораздо большего объема информации через интернет соединение.

В отличие от обычных, стационарных телефонов, в которых голос собеседника передается аналоговым сигналом, в IP-телефонии происходит шифрование звука в двоичном коде и его сжатие. Это улучшает качество связи и снижает нагрузку на сеть. Другими преимуществами звонков по IP-телефонии являются: Низкая стоимость международных и междугородних вызовов. Независимость от телефонных линий связи. Совершение звонков в любом месте. В качестве последнего преимущества следует выделить возможность блокирования нежелательных входящих вызовов за ваш счет методом отключения "восьмерки". Пользоваться IP-телефонией выгодно и удобно, но, как и ко всему новому, к ней надо привыкнуть.

Само понятие IP телефонии зародилось еще в 80х годах прошлого века. По некоторым данным родоначальником можно определить Чарли Кляйна, ученого из штата Иллинойс. В видеотрансляции челнока компании NASA были использованы первые наработки в этой сфере. Сбором данных для разработки протоколов связи занималась израильская фирма, которая только к середине 90х годов смогла предоставить более-менее понятную схему применения IP технологий. Уже впоследствии, развитие технологии стало представлять интерес для многих компаний, в то время присутствующих на рынке. Так, в 1997 году связь между континентами с применением средств IP телефонии стала реальностью. Таким образом, прогресс был достигнут менее, чем за 20 лет развития, что весьма мало по меркам развития информационных технологий.

Для организации телефонной связи по IP-сетям используется специальное оборудование - шлюзы IP-телефонии. Каждый шлюз должен быть соединен с телефонным аппаратом или абонентской линией АТС, пользователи которых будут являться абонентами IP-шлюза. Два абонента разных IP-шлюзов, разделенные расстоянием в тысячи километров, могут общаться в режиме реального времени, оплачивая только время подключения к IP-сети. С равным успехом IP-шлюз может использоваться и в корпоративной ЛВС.

На сегодняшний день IP-телефония все больше вытесняет традиционные телефонные сети за счет легкости развертывания, низкой стоимости звонка, простоты конфигурирования, высокого качества связи и сравнительной безопасности соединения. В данном изложении будем придерживаться принципов эталонной модели OSI и рассказывать о предмете “снизу-вверх”, начиная с физического и канального уровней и заканчивая уровнями данных.

ГЛАВА 1. Аналитическая часть

Характеристика предприятия и его деятельности

Объектом защиты в данной курсовой работе является ОАО “НИИМЭ и Микрон”- ведущий производитель и технологический лидер российской микроэлектроники. В «Группе компаний «Микрон» выстроена полная производственная цепочка от разработки до выпуска конечного продукта, что позволяет самостоятельно производить целый спектр высокотехнологичных изделий и решений, ориентированных на массовый рынок: RFID-чипы и метки, SIM-карты, транспортные и банковские карты с чипом, защищенные микрочипы для социальных карт и государственных идентификационных документов. «Микрон» ежегодно выпускает более 400 млн RFID-меток, 50 млн банковских чипов, 30 млн банковских карт, более 5 млн чипов для производства биометрических загранпаспортов и электронных документов. «Микрон» также является крупнейшим российским экспортером микрочипов индустриального применения – более 500 млн микросхем, изготовленных предприятиями «Группы компаний «Микрон», ежегодно экспортируется в Европу и Юго-Восточную Азию на предприятия, производящие различную электронную технику.

1.2 Понятие IP-телефонии

IP-телефония – технология, позволяющая использовать Интернет или другую IP-сеть в качестве средства организации и ведения международных телефонных разговоров и передачи факсов в режиме реального времени. Интернет-телефония – частный случай IP-телефонии, когда в качестве линий передачи телефонного трафика используются каналы сети Интернета. При разговоре, голосовые сигналы преобразуются в сжатые пакеты данных. После эти пакеты данных посылаются через Интернет получателю. Когда пакеты данных достигают адресата, они декодируются в голосовые сигналы оригинала. В обычном телефонном звонке подключение между обоими собеседниками устанавливается через телефонную станцию исключительно с целью разговора. Голосовые сигналы передаются по определённым телефонным линиям, через выделенное подключение. При запросе же по Интернет, сжатые пакеты данных поступают в Интернет с адресом назначения. Каждый пакет данных проходит собственный путь до адресата, по различным маршрутам. Для адресата, пакеты данных перегруппировываются и декодируются в голосовые сигналы оригинала. В интернет-телефонии в качестве линий передачи используются обычные каналы Интернет. В чистом виде IP-телефония, в качестве линий передачи телефонного трафика использует выделенные цифровые каналы.

Обычные телефонные звонки требуют разветвлённой сети связи телефонных станций, связанных закреплёнными телефонными линиями, подвода волоконно-оптических кабелей и спутников связи. Высокие затраты телефонных компаний приводят для нас к дорогим междугородним разговорам. Выделенное подключение телефонной станции также имеет много избыточной производительности или времени простоя в течение речевого сеанса.

Интернет-телефония частично основывается на существующей сети закреплённых телефонных линий. Но главное, она использует самую передовую технологию сжатия наших голосовых сигналов, и полностью использует ёмкость телефонных линий. Поэтому пакеты данных от разных запросов, и даже различные их типы, могут перемещаться по одной и той же линии в одно и тоже время. VOIP (IP-телефония) позволяет общаться с любой точкой мира без глобальных затрат. Последнее время участились случаи, когда абонентам традиционных сетей приходят счета невероятных размеров за услуги, которыми последние не пользовались. IP-телефония осуществляет через интернет-протокол, позволяют защитить себя от посягательств злоумышленников и не ограничивать в общении.

Общий принцип действия телефонных серверов IP-телефонии таков: с одной стороны, сервер связан с телефонными линиями и может соединиться с любым телефоном мира. С другой стороны, сервер связан с Интернетом и может связаться с любым компьютером в мире. Сервер принимает стандартный телефонный сигнал, оцифровывает его, значительно сжимает, разбивает на пакеты и отправляет через Интернет по назначению с использованием протокола ТСР/IР. Для пакетов, приходящих из сети на телефонный сервер и уходящих в телефонную линию, операция происходит в обратном порядке. Обе составляющие операции происходят практически одновременно, что позволяет обеспечить полнодуплекационный разговор. На основе этих базовых операций можно построить много различных конфигураций. Допустим, звонок телефон-компьютер или компьютер-телефон может обеспечивать один телефонный сервер (АТС). Для организации связи телефон (факс) – телефон (факс) нужно два сервера (рис. 1).

Рисунок 1

Междугородняя (международная) связь осуществляется с помощью телефонных серверов, организация или оператор услуги должны иметь сервер в тех местах, куда и откуда планируются звонки. Стоимость такой связи на порядок меньше стоимости телефонного звонка по аналоговым телефонным линиям. Особенно велика эта разница для международных переговоров.

Телефонная сеть была создана таким образом, чтобы гарантировать высокое качество услуги даже при больших нагрузках IP-телефония, напротив, не гарантирует качества, причём при больших нагрузках оно значительно падает. Стоимость любой услуги, как правило, и её качество прямо пропорциональны. Однако понятно и то, что в ряде случаев представляется неразумным сравнительно небольшое увеличение качества оплачивать относительно большим увеличением цены.

Качество связи можно оценить следующими основными характеристиками:

- уровень искажения голоса;

- частота «пропадания» голосовых пакетов;

- время задержки (между произнесением фразы первого абонента и моментом, когда она будет услышана вторым абонентом).

По первым двум характеристикам качество связи значительно улучшилось в сравнении с первыми версиями решений IP-телефонии, которые допускали искажение и прерывание речи. Улучшение кодирования голоса и восстановление потерянных пакетов позволило достичь уровня, когда речь понимается абонентами достаточно легко. Понятно, что задержки влияют на темп беседы. Известно, что для человека задержка до 250 миллисекунд практически незаметна. Существующие на сегодняшний день решения IP-телефонии превышают этот предел, так что разговор похож на связь по обычной телефонной сети через спутник, которую обычно оценивают как связь вполне удовлетворительного качества, требующую лишь некоторого привыкания, после которого задержки для пользователя становятся неощутимы. Отметим, что даже в таком виде связи решения IP-телефонии вполне подходят для многих приложений.

Задержки можно уменьшить благодаря следующим трем факторам:

- Во-первых, совершенствуются телефонные серверы (их разработчики борются с задержками, улучшая алгоритмы работы).

- Во-вторых, развиваются частные сети (их владельцы могут контролировать ширину полосы пропускания и, следовательно, величины задержки).

- В-третьих, развивается сама сеть Интернет – современный Интернет не был рассчитан на коммуникации в режиме реального времени. Хотя на обновление роутеров по всему миру и на организационные мероприятия (например, решить вопрос, как в денежном выражении оценить сервис более высокого качества) потребуется некоторое время, мир Интернета, вне зависимости от вышесказанного, двигается очень быстро и в правильном направлении.

Оценить качество при использовании различных протоколов сжатия можно различными способами. Один из подходов для таких измерений – использование субъективных методов. В субъективных методах группа людей, обычно достаточно большая, оценивает качество связи по определенной стандартной процедуре. Самый известный субъективный метод – это метод общего мнения. В этом методе, качество связи оценивается большой группой разных людей, и затем их мнение усредняется.

Ниже приведена таблица оценок, которые просили проставить экспертов для оценки качества связи. Оценки могли колебаться от 1 (неприемлемо) до 5 (отлично – нет дискомфорта при прослушивании).

Таблица 1

Оценка качества связи

|

Качество |

Оценка МОS |

|

Высокое |

4.0 – 5.0 |

|

Стандартное телефонное |

3.5 – 4.0 |

|

Приемлемое |

3.0 – 3.5 |

|

Синтезированный звук |

2.5 – 3.0 |

На графике (рисунок 2) показана оценка методом общего мнения различных популярных звуковых кодер-декодеров. По горизонтальной оси отложена требуемая ширина канала для передачи речи, сжатой определённым кодером, по вертикальной оси – собственно оценка.

Рисунок 2

Задержки являются главной проблемой Интернет-телефонии. Причин их возникновения несколько. Одни связаны с принципом построения сетей TCP/IP и особенностями коммутации пакетов, другие зависят от общей загруженности сети, качества линии связи и скорости модема, если задержка превышает 250 мс, она становится заметной. Поскольку программа в суть разговора не вникает, паузы вклиниваются в беседу случайным образом – чаще на полуслове. Окончание слова возникает в наушниках или колонках после секундного затишья. Впрочем, к такому диалогу можно быстро привыкнуть. Повысить качество звука можно, лишь купив более быстрый модем и выбрав провайдера с мощными каналами связи. Рекомендуется также вести разговор в часы с наименьшей загрузкой (ночь-утро), ограничивая к тому же использование видеоизображений, и задержки досаждать не будут. Однако проблемы с качеством делают перспективы использования Интернет-телефонии вне сферы бытового и внутрикорпоративного общения достаточно туманными. На дальнейшее существенное повышение качества IP-телефонии только за счет совершенствования алгоритмов кодирования речи рассчитывать не приходится. Здесь существует несколько возможных решений.

Первое из них основано на внедрении протоколов резервирования ресурсов (RSVP), однако существуют сомнения в масштабируемости этого решения. В любом случае оно влечет дополнительные затраты, которые придется перенести на тарифы Интернет-телефонии.

Второе решение заключается в замене традиционно используемых программных маршрутизаторов на аппаратные маршрутизирующие коммутаторы. Сегодня технология аппаратных маршрутизирующих коммутаторов бурно развивается, но она все еще недостаточно опробована. Кроме того, это решение требует огромных инвестиций.

Третье решение состоит в дифференциации пакетов сети Интернет по требуемой срочности их доставки. Вскоре на смену привычному IP-протоколу должен прийти новый протокол IPv6. Он ликвидирует «равноправие» пакетов и позволит мультимедиа-данным (к которым относится и звук) добираться по назначению значительно быстрее. Голосовые пакеты получат высший приоритет, и все будут уступать им дорогу. Предполагается, что IPv6 полностью снимет многие проблемы Интернет-телефонии.

Существует и четвертое, самое радикальное решение. Оно состоит в отказе от плохо контролируемой сети Интернет как от среды передачи телефонных потоков. Дело в том, что шлюзы IP-телефонии могут связываться не только через Интернет, но и через выделенную высокоскоростную сеть с коммутацией ячеек или кадров (АТМ, Frame Relay), обеспечивающую гарантированное качество обслуживания. Использование сети с низкими и предсказуемыми задержками обеспечит более качественную передачу речи, но такое решение дороже обычной Интернет-телефонии.

В настоящее время прослеживаются три области приложения Интернет-телефонии:

- для конечных пользователей (экономия на междугородных звонках);

- для организаций (связь с удаленными филиалами);

- для Интернет-провайдеров (возможность предоставления клиентам дополнительной коммерческой услуги).

В данной курсовой работе будет использована вторая область для организаций так как представленная компания ведет дела с другими компаниями заказчиками, клиентами и удаленными их филиалами.

Интернет-телефония наверняка будет выгодна конечным пользователям. С ними все более или менее понятно – они получают телефонную связь при довольно низкой поминутной оплате. Но частные лица смогут воспользоваться услугами Интернет-телефонии только в том случае, если в их регионе имеется компьютерно-телефонный шлюз. Другими словами, услуга будет выгодной, только если за звонок на компьютерно-телефонный шлюз придется платить значительно меньше, чем за звонок собственно адресату. Поэтому для предоставления услуг конечным пользователям очень важно построить разветвленную сеть.

Другая категория потенциальных пользователей – корпоративные, Компаниям, имеющим удаленные филиалы, IP-технологии дают возможность обеспечения голосовой связи при помощи уже существующих корпоративных IP-сетей. Кроме того, Интернет-телефонию можно использовать в маркетинговых целях. Например, с этой зрения очень хороша услуга Surf’n’Call.

Ключевым элементом Интернет-телефонии является связка: шлюз – интернет – шлюз. Шлюз представляет собой компьютер-сервер, дополненный специальными платами расширения и соответствующим программным обеспечением. Он служит интерфейсом между передающим звук устройством пользователя (телефоном, компьютером и т.п.) и сетью Интернет. Шлюз обеспечивает прием и преобразование данных в форму, пригодную для пересылки по сети (и обратное преобразование). Абоненту 1 всего лишь нужно связаться с ним тем или иным способом. Шлюз, имеющий выход в Интернет, передаст по сети данные на другой такой же шлюз, ближайший к Абоненту 2, после чего, претерпев обратное преобразование, звук достигнет цели своего путешествия.

1.3. Разработка технического задания

Целью курсовой квалификационной работы является проектирование системы защиты IP-телефонии на базе оборудования CISCO на предприятии ОАО “НИИМЭ и Микрон”.

Задачами данного проекта является: обзор протоколов, анализ программно- аппаратных средств, выбор оптимального решения для построения сети, разработка и создание сети, настройка оборудования, проверка работы сети.

Для правильной работы пользователей в сети необходимо настроить сетевое оборудование для выполнения следующих функций: динамической маршрутизации по протоколу OSPF, удаленное подключение к оборудованию с помощью протокола Telnet/SSH, настройка сервера ASTERISC для IP-телефонии.

1.4. Выбор технологии и топологии построения сети

Сетевая технология – это согласованный набор стандартных протоколов и реализующих их программно-аппаратных средств, достаточный для построения локальной вычислительной сети. В современных ЛВС широкое распространение получили такие технологии или сетевые архитектуры, как: Ethernet, Token Ring, ArcNet, FDDI. Характеристики представлены в таблице 2.

Таблица 2

Характеристики технологий ЛВС

|

Характеристики |

FDDI |

Ethernet |

Token Ring |

ArcNet |

|

Скорость передачи |

100 Мбит/с |

10 (100) Мбит/с |

16 Мбит/с |

2,5 Мбит/с |

|

Топология |

кольцо |

шина |

кольцо/звезда |

шина, звезда |

|

Среда передачи |

оптоволокно, витая пара |

коаксиальный кабель, витая пара, оптоволокно |

витая пара, оптоволокно |

коаксиальный кабель, витая пара, оптоволокно |

|

Метод доступа |

маркер |

CSMA/CD |

маркер |

маркер |

|

Максимальная протяженность сети |

100 км |

2500 м |

4000 м |

6000 м |

|

Максимальное количество узлов |

500 |

1024 |

260 |

255 |

|

Максимальное расстояние между узлами |

2 км |

2500 м |

100 м |

600 м |

В качестве сетевой технологии было решено использовать технологии Fast Ethernet, которая является развитием технологии Ethernet, важнейшими ее отличиями являются большая скорость передачи данных, изменение топологии с шины на звезду. Преимущество такой технологии - удобство, масштабируемость и дешевизна.

Существуют 3 базовые сетевые топологии: шина, кольцо и звезда.

1) Звезда - каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети;

2) Кольцо - данные в сети передаются последовательно от одной станции к другой по кольцу, как правило, в одном направлении;

3) Шина - представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятся терминаторы, для предотвращения отражения сигнала.

Все остальные топологии являются комбинациями этих топологий.

Топология “звезда” представляет собой несколько сетей с топологией звезда объединяются при помощи магистральной линейной шины. Каждый компьютер подключается отдельным кабелем к общему устройству, называемому концентратором, который находится в центре сети.

Для проектирования сети на основе технологии Ethernet будет использоваться комбинированная топология «расширенная звезда» - несколько сетей с топологией звезда объединяются при помощи магистральной линейной шины.

В сети Fast Ethernet чаще всего используются следующие типы кабелей:

UTP 5 и 5е – самый распространенный вид «витой пары». Он имеет медные или омедненные одножильные или многожильные проводники, толщиной от 0,48 до 0,52 кв. мм (24 AWG). Изоляция, а также внешняя оболочка сделана из ПВХ пластиката. Этот кабель может использоваться для подключения групп абонентов (жилой дом, бизнес-центр). UTP cat.5e — «особая» 5-я модель имеет 4 пары обязательно медных проводников – именно он получил наиболее широкое распространение среди провайдеров сети Интернет. При использовании изделий 5e и соблюдении особых условий инсталляции кабеля и оборудования, провайдеры добиваются подключения абонента на скорости передачи данных 100 и больше Мбит/сек. Цена такого кабеля 10 руб. за 1 метр.

Кабель UTP cat.6/6e, 4 пары – неэкранированная «витая пара», сечение жил 0,57 кв. мм. UTP cat.6/6e имеет внутренний пластиковый корд, который разделяет его внутреннее пространство на секторы, в каждом из которых располагается отдельная пара проводников. Цена такого кабеля 20 руб. за 1 метр.

В качестве передающей среды между коммутаторами и персональными компьютерами было решено использовать кабель UTP 5e, так как в данных помещениях нет инициаторов помех и экранированный кабель не требуется.

В компании ОАО “НИИМЭ и Микрон” все задачи решаются в отделе заказов и задач. Операторы связываются с потенциальными клиентами и поставщиками. Отделы производства пластин производят пластины диаметром 150 и 200 миллиметров в зависимости какой заказ-наряд на производство пришел. В отеле информационных технологий находятся специалисты, которые следят за работой и отказоустойчивостью оборудования на производстве и в компании.

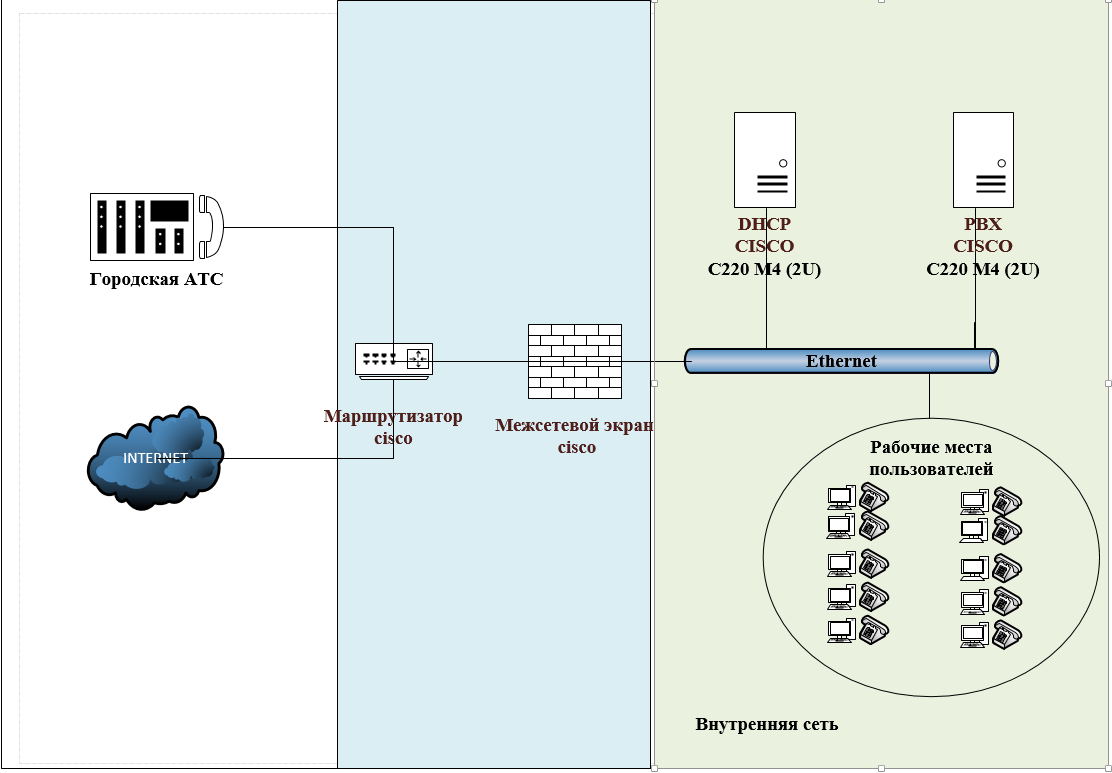

На данном рисунке изображена аппаратная архитектура:

На данном рисунке изображена аппаратная архитектура:

Рисунок 3

Выбор оборудования и программного обеспечения

В качестве сетевого оборудования было решено использовать оборудование компании «Cisco», так как по сравнению с оборудованием других популярных компаний «HP» и «TP-Link» это оборудование имеет более высокую надежность, хорошую техническую поддержку и гибкую настройку.

Наиболее подходящими коммутатором является Cisco WS 2950T-24, так как эта серия рассчитана на работу на уровне доступа, является наилучшим сочетанием отказоустойчивости и возможностей, в отличие от коммутаторов серии Catalyst 3750 и Catalyst 4500, которые рассчитаны на работу на уровне агрегирования и имеют цену в разы превышающую стоимость коммутаторов серии Catalyst 2950. Коммутатор Cisco WS 2950T-24 имеет 24 порта Fast Ethernet и 2 порта Gigabite Ethernet, объем оперативной памяти 32 Мб, объем флеш-памяти 16 Мб.

Наиболее подходящими маршрутизаторами являются маршрутизаторы серии 1800 и 1900, так как они идеально подходят за счет небольшой стоимости и наличием всех необходимых функций, в том числе работа с протоколами Telnet и SSH, VLAN, передача данных по протоколам OSPF, EIGRP, RIP. Самыми лучшими решениями являются Cisco 1841 и Cisco 1941/K9. Их общим фактором является простота и лаконичность. Из особенностей можно выделить удобное расположение слотов под дополнительные модули. Их характеристики представлены в таблице 3.

Таблица 3

Характеристики маршрутизаторов

|

Характеристики |

Cisco 1841 |

Cisco 1941/K9 |

|---|---|---|

|

Количество/тип WAN портов |

2*10/100 Мб (2FE) |

2*10/100/1000 Мб (2GE) |

|

Слотов EHWIC/Double EHWIC |

2 / 1 |

2 / 1 |

|

ISM слоты |

Нет |

1 |

|

DRAM |

Предустановленно: 256 Мб Максимально: 384 Мб |

Предустановленно: 512 Мб Максимально: 2 Гб |

|

Производительность, Мбит/с (пакет 1500 байт) |

2832 |

2932 |

|

Встроенная криптография |

DES, 3DES, AES 128, AES 192, AES 256 |

DES, 3DES, AES 128, AES 192, AES 256 |

|

Cisco IOS Software |

12.4(T) |

15.0(1)M |

|

Производительность firewall, Мбит/c |

550 |

569 |

С точки зрения технического новшества Cisco 1941/K9 заметно превосходит свою устаревшую модель, она более масштабируема и производительней. В новой модели изначально присутствуют гигабитные порты, да и с поиском памяти не возникнет трудностей. Но в тоже время наличие непривычного для системного администратора софта 15.0(1) M, создает свои ограничения. К тому же в связи с запретом в свободной продаже Full IPSec устройств, найти модификации Cisco 1941-SEC/K9 c не NPE лицензией довольно затруднительно. Так же в пользу Cisco 1841, говорит отсутствие на рынке EHWIC модулей, хотя HWIC модули в Cisco 1941/K9 поддерживаются. Подводя итоги можно сказать, что оба рассматриваемых маршрутизатора являются качественными продуктами, с некоторыми отличиями: Cisco 1941/K9 – превосходит по техническим параметрам, в частности по производительности. Cisco1841 - более доступен на российском рынке, привычен в использовании. И поэтому он будет использован в дипломном проекте.

В качестве персональных компьютеров будут использоваться готовые системные блоки. Наиболее популярными производителями являются фирмы HP, Dell и Lenovo. Мы будем использовать HP, так как эта компания имеет более положительную репутацию по сравнению с остальными компаниями.

Наиболее популярными решениями являются компьютеры на базе HP Pro 3500. В данном случае рассмотрим несколько модификаций. Модификации представлены в таблице 4.

Таблица 4

Модификации HP Pro 3500

|

Название модифи кации |

Название процессора |

Частота процессора |

Количество оперативной памяти |

Емкость жесткого диска |

Операционная система |

|---|---|---|---|---|---|

|

G9E05EA |

Intel Celeron |

2.7 ГГц |

2 Гб |

500 Гб |

Windows 10 |

|

G9E79EA |

Intel Pentium |

3 ГГц |

4 Гб |

500 Гб |

Windows 10 |

|

G9E20EA |

Intel Core i3 |

3.4 ГГц |

4 Гб |

500 Гб |

Windows 10 |

|

J8T25ES |

Intel Core i3 |

3.4 ГГц |

2 Гб |

500 Гб |

Windows 10 |

Наиболее оптимальным решением в данной ситуации является J8T25ES. По характеристикам данная модификация имеет большую производительность, однако это не слишком сильно сказывается на его цене.

В качестве клавиатуры и мыши для персональных устройств было решено использовать комплект Genius LuxeMate i8150, так как они имеют не большую себестоимость и обеспечивают комфортную работу пользователю.

В качестве монитора для персональных компьютеров будет использоваться монитор LG 25UM65, так как в отличие от большинства продуктов в этой ценовой категории он обладает технологией энергосбережения и имеет хорошие технические характеристики: частота обновления 76 Гц, разрешение 2560x1080, диагональ 25".

В данной сети будут использоваться сервера компании Cisco, поэтому рассмотрим два варианта (таблица 5):

Таблица 5

Сравнение серверов

|

Характеристики |

Cisco UCS C22 M3 (1U) |

Cisco UCS C220 M4 (1U) |

|---|---|---|

|

Процессор |

Intel® Xeon E5-2400 v2 или E5-2400 серии процессоров Семейство процессоров |

Either 1 или 2 Intel® Xeon® E5-2600 v3 |

|

Чип |

Intel C600 |

Intel C610 series |

|

Память |

12 слотов DIMM |

DDR4, DIMMs, 2133 МГц |

|

Сетевой адаптер |

Встроенный двухпортовый Intel I350 PCIe на основе контроллера Gigabit Ethernet |

Встроенный два порта 1 Гбит Intel i350 основе Gigabit Ethernet |

|

Цена |

133253 руб. |

130700 руб. |

Для DHCP сервера и сервера PBX (IP-телефонии) подойдет Cisco UCS C220 M4 (2U), впрочем, как и для последующих реализаций при расширении сети.

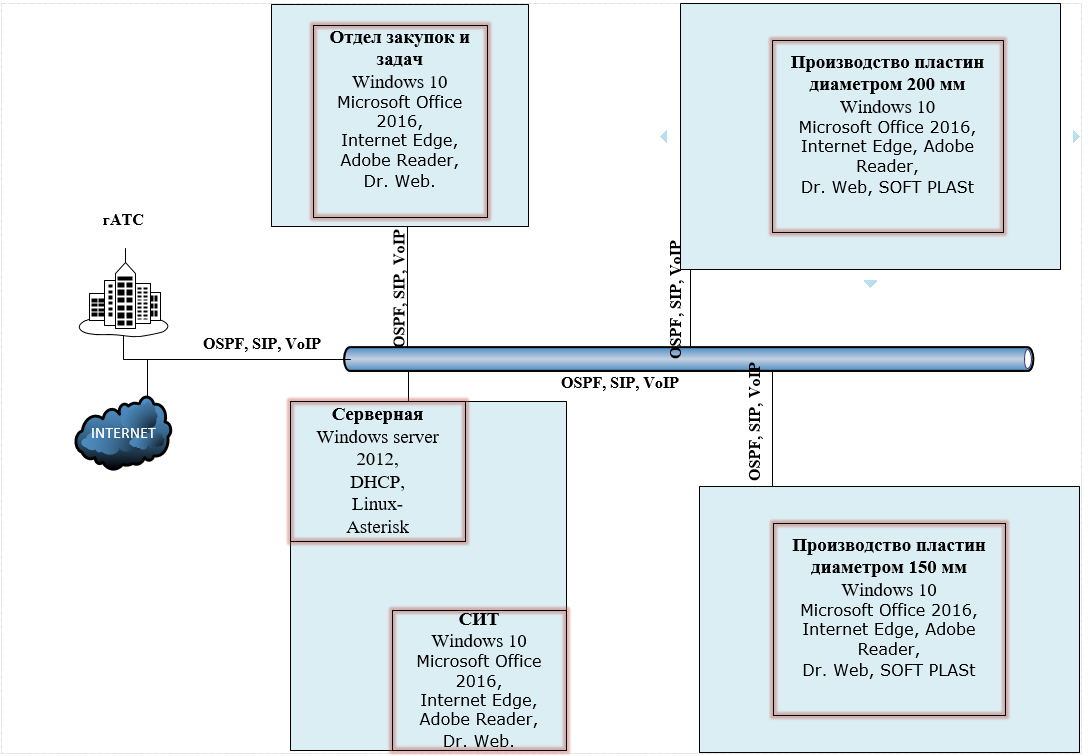

Персональные компьютеры имеют следующее программное обеспечение: Microsoft Office 2016, Internet Edge, Adobe Reader, Dr. Web.

Операционной системой для пользовательских компьютеров является Windows 10. Выбор был основан на том, что была предустановлена на купленных компьютерах и предыдущие версии Windows больше не поддерживаются компанией Microsoft и не получают обновления и исправления.

Так же Windows 10, в отличие от других операционных систем, имеет ряд преимуществ:

-Удобный и знакомый всем интерфейс, для изучения которого не требуется дополнительных навыков.

- Она включает в себя возможность доступа к другим компьютерам локальной сети, работу с файловыми и другими серверами сети, следовательно, она является сетевой ОС, причём поддерживает основные сетевые протоколы, в частности TCP/IP.

- Совместимость с различными программами, что нельзя сказать о ОС Linux, потому что программы Windows, не предназначены для работы на данной ОС, без дополнительного ПО.

- На данный момент Microsoft Windows 10 является одной из самых распространенных ОС, и для нее существует большое количество прикладного программного обеспечения.

Операционной системой для сервера был выбран Windows Server 2012, так как имеет полную совместимость с Microsoft Windows 10.

Система соответствует критерию надёжности, потому что она защищена от внутренних и внешних ошибок, сбоев и отказов.

В качестве телефонной связи были выбраны IP-телефоны следующих фирм:

- Panasonic

- Yealink

- Gigaset

- Grandstream

Выбираться телефоны будут по следующим параметрам:

- Колличество одновременно поддреживаемых линий

- Поддреживаемые протоколы

- Кодеки

- Поддержка программных IP-АТС

В таблице 6 представлены основные характеристики бюджетных моделей ip телефонов для возможности сравнения и выбора.

Таблица 6

Сравнение телефонов

|

Бренд |

Модель |

Кол-во линий |

Протоколы VoIP |

Кодеки |

HD звук |

Поддержка программных IP-АТС |

PoE |

|

Panasonic |

KX-TGP500 |

3 |

SIP, SIP v2 |

G.711, G.722, G.726, G.729 |

да |

Asterisk, Broadsoft |

нет |

|

Yealink |

W52P |

4 |

SIP, SIP v2 |

G.711, G.722, G.723, G.726, G.729, iLBC |

да |

3CX, Asterisk, Broadsoft |

да |

|

Gigaset |

A510 IP |

3 |

SIP v2 |

G.711, G.722, G.726, G.729 |

да |

нет |

нет |

|

Grandstream |

GXP1620 |

2 |

SIP |

G.711, G.722, G.726, G.729, G.723.1 |

да |

нет |

нет |

Исходя из этого было принято решение в приобретении телефонов фирмы Yealink модели W52P. На рисунке 4 изображена программная архитектура сети предприятия.

В качестве сервера АТС был выбран Asterisk, приведем сокращенный список функциональных возможностей Asterisk:

- Поддерживаются как протоколы IP телефонии, так и традиционные линии связи. В сервер с Asterisk можно вставить PCI платы Digium с аналоговыми и/или цифровыми портами в нужном количестве и сочетании.

- Поддерживаются все базовые и расширенные функции АТС: голосовое меню, запись разговоров, статистика звонков, музыка на удержании, голосовая почта, постановка звонков в очередь и распределение по операторам (функции кол-центра), и многие другие.

- Напрямую поддерживается Skype (драйвер канала chan_skype от Digium), также есть небольшое WEB приложение, позволяющее вызывать Skype пользователей с кнопочных телефонов через короткие номера из записной книжки

- Поддерживается видео связь.

- Существуют приложения по распознаванию голоса и генерации речи.

- В последних версиях Asterisk поддерживается шифрование разговоров.

- Asterisk обладает простыми и хорошо документированными интерфейсами для интеграции с другими системами (AGI и AMI), что позволяет легко встраивать коммуникации в бизнес-процессы и бизнес-приложения.

- Существует большое количество всевозможных графических средств администрирования Asterisk, как платных, так и бесплатных, среди которых наиболее популярен бесплатный WEB интерфейс FreePBX. Также есть готовые дистрибутивы, позволяющие развернуть на обычном PC сервер IP PBX за считанные минуты. Наиболее популярными бесплатными дистрибутивами Asterisk являются TrixBox, Elastix. Следует сказать, что компания Digium, автор Asterisk, предлагает также коммерческое решение на базе Asterisk — SwitchVox, которое представляет из себя комплексное решение унифицированных коммуникаций. Помимо SwitchVox существует еще несколько десятков как коммерческих, так и открытых систем на базе Asterisk.

- Наконец, вокруг Asterisk собрано очень большое сообщество пользователей, разработчиков и интеграторов, которые помогают друг другу познавать и использовать все многообразие возможностей Asterisk.

Рисунок 4

Рисунок 4

Вывод по аналитической части: данная сеть будет построена на технологии Ethernet с топологией «расширенная звезда», в качестве кабеля будет использоваться UTP 5e, связь будет осуществляться с помощью протокола OSPF. В качестве оборудования для коммутации и маршрутизации будут использоваться коммутаторы Cisco Catalyst Cisco 2950T-24 и Cisco 1841. В качестве сервера будет использоваться сервер Cisco UCS C220 M4 на базе операционной системы Windows Server 2012 и программным IP-АТС Asterisk. В качестве персональных компьютеров будут использоваться HP Pro3500 с модификацией J8T25ES с предустановленной операционной системой Windows 10 и телефонами фирмы Yealink W52P.

2.ПРОЕКТНАЯ ЧАСТЬ

2.1. Разработка общей структуры

Для адресации в локальной сети будут использоваться локальные адреса класса B. Распределение локальных сетей показано в таблице 7.

Таблица 7

Распределение локальных сетей

|

Адрес сети |

Помещение |

|

172.16.2.0/24 |

ОЗ |

|

172.16.4.0/24 |

Помещение производства пластин диаметром 150 мм |

|

172.16.3.0/24 |

Помещение производства пластин диаметром 200 мм |

|

172.16.5.0/24, 172.16.7.0/24, |

СП/ОИТ |

Персональные компьютеры отделов помещений производства пластин диаметром 150 мм и 200 мм будут получать параметры TCP/IP с помощью сервера DHCP. Персональные компьютеры остальных помещений будут получать статические IP-адреса. Параметрами логической топологии являются: имя устройства, имя группы, IP-адрес, шлюз, маска, тип сервера, операционная система (таблица 8).

Таблица 8

Логические параметры устройств

|

Имя устройства |

Тип устройства |

IP-адрес |

Основной шлюз |

Операционная система |

|---|---|---|---|---|

|

Dhcp/Asterisc |

Сервер |

172.16.7.5 |

172.16.7.1 |

Windows Server 2012 |

Продолжение таблицы 8

|

SW2 |

Коммутатор |

VLAN666 - 172.16.5.2 |

172.16.5.1 |

IOS v.13.2 |

|

|

SW1 |

Коммутатор |

VLAN2 - 172.16.2.2 VLAN3 - 172.16.3.2 |

172.16.1.1 |

IOS v.13.2 |

|

|

R1 |

Маршрутизатор |

Fa0/0 - 172.16.7.2 Fa0/1 – 172.16.4.1 Fa0/2 – 172.16.2.1 Fa0/3 - 172.16.3.1 Fa0/4 - 172.16.5.1 |

--- |

IOS v.12.4(T) |

|

|

ASD1 |

Сервер |

Fa1/1 – 172.17.7.1 |

--- |

IOS v.12.4(T) |

|

|

PC1-3 |

ОЗ |

Диапазон IP 172.16.4.6-172.16.4.8 |

172.17.7.1 |

Windows 10 |

|

|

PC4-6 |

СП/СИТ |

Диапазон IP 172.16.5.6 - 172.16.5.8 |

172.17.7.1 |

Windows 10 |

|

|

PC7-75 |

ППД 150 |

Диапазон IP 172.16.2.6- 172.16.2.90 |

172.17.7.1 |

Windows 10 |

|

|

PC76-120 |

ППД 200 |

Диапазон IP 172.16.3.6 - 172.16.3.90 |

172.17.7.1 |

Windows 10 |

|

Выдача IP- адресов для производства будет происходить с DHCP сервера, так же на этом сервере реализован PBX Asterisk для IP телефонии, звонки будут производится на IP телефонах, отправляться на сервер Asterisk, а с него соответственно звонки будут перенаправляться дальше.

2.2. Внедрение программного и аппаратного обеспечения

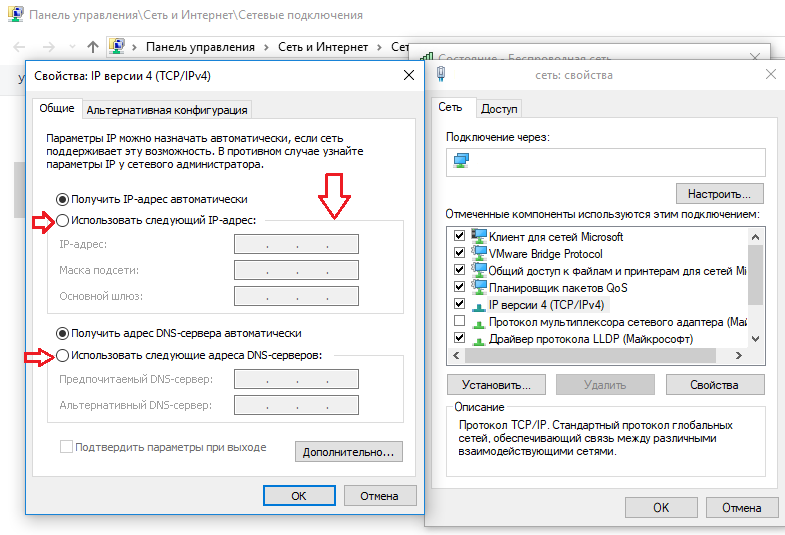

Для работы в сети персональных компьютеров требуется поставить IP-адрес, маску подсети, шлюз и DNS-сервер. Для этого в операционной системе Windows 10 требуется пойти по пути: Панель управления->Сеть и Интернет->Центр управления сетями и общим доступом->Изменение параметров адаптера->нажимаем правой кнопкой мыши над адаптером->Свойства->Протокол Интернета версии 4 (TCP/IPv4). Пример заданых параметров любого персонального компьютера: IP-адрес 172.16.2.5, маска 255.255.255.0, шлюз 172.16.2.1 (рисунок 5).

Рисунок 5

После настройки всех нужных конфигураций устанавливаем нужное программное обеспечение и перезагружаем компьютер.

Итак перейдем к настройке серверного оборудования. Для начала следует настроить DHCP. Сначала задаем статические настройки TCP/IP, для этого заходим в “Сетевые подключения”->”Изменения параметров адаптера”, далее заходим в настройки IPv4. Здесь вводим соответствующие IP-адрес, маску, шлюз по умолчанию, и предпочитаемый DNS-сервер, например: IP-адрес 172.16.7.5, маска 255.255.255.0, шлюз по умолчанию 172.16.7.1.

Для того, чтобы сервер мог управляться администратором удаленно, заходим в «Диспетчер сервера» и выбираем Настроить удаленный рабочий стол. Для обеспечения безопасности выбираем вариант подключения к рабочему столу с проверкой подлинности.

Далее требуется Установка роли сервера DHCP, для этого открываем Пуск-> Диспетчер серверов-> Добавить роль сервера. На странице приветствия, выбираем «Далее». По умолчанию выбран пункт «Установка ролей или компонентов», «Далее», выбираем на какой сервер или виртуальный жесткий диск будет установлен DHCP сервер, в данном случае, локально и IP адрес у сервера 172.16.7.5, «Далее». Выбираем какую роль нужно устанавливать, т.е. выбираем DHCP сервер. Затем нужно будет подтвердить установку и, в случае необходимости, поставить галочку «Автоматический перезапуск конечного сервера», «Установить».

Далее нужно настроить сам DHCP сервер, это можно сделать через «Диспетчер серверов», меню «Средства», или через Пуск->Администрирование. После открытия оснастки DHCP сервера, начинаем настраивать DHCP-сервер, и первое, что необходимо сделать это создать область для 4 версии протокола IP. Выбираем IPv4 правой кнопкой «Создать область». Откроется «Мастер создания области», «Далее». Задаем имя для первой области области “150”, затем настраиваем диапазон IP-адресов. Был задан диапазон с 172.16.2.6 до 172.16.2.90 с маской 255.255.255.0. Так как будет две области, повторим эту операцию для области “200” с диапазоном 172.16.3.6 до 172.16.3.90 с маской 255.255.255.0. После настройки кн. «Далее». Затем необходимо указать какие IP-адреса или диапазон адресов исключить из раздачи, для того чтобы IP-адреса серверов или какой-то оргтехнике со статическими адресами, не раздавались, здесь можно указать шлюз, DNS сервера и другие. Кн. «Далее». Задаем срок действия аренды адресов, было выбрано 30 дней. Выбираем «Далее». Указываем шлюз 172.16.7.1. Нам предлагают активировать область, соглашаемся. В итоге созданы области и настроены основные параметры. Завершение работы мастера создания области, кн. «Готово». После установки требуется перезагрузить сервер.

Актуализируем список пакетов:

apt-get update

Синхронизируем время:

ntpdate ru.pool.ntp.org

Установку можно выполнить с помощью команды apt install asterisk. Но в данной инструкции мы разберем установку путем сборки из исходников.

Рекомендуется установить Asterisk с DAHDI (драйверы плат интерфейсов телефонии) и LibPRI (библиотека для работы с потоковыми TDM-интерфейсами). Сначала необходимо собрать DAHDI, затем LibPRI и только потом — Asterisk. Устанавливаем пакеты, необходимые для корректной сборки DAHDI и LibPRI:

apt install make gcc

Далее перейдем к настройке DAHDI.

Загружаем исходник:

Wget https://downloads.asterisk.org/pub/telephony/dahdi-linux-complete/dahdi-linux-complete-current.tar.gz

Распаковываем его и переходим в распакованный каталог:

tar -xvf dahdi-linux-complete-current.tar.gz

cd dahdi-linux-complete-*

Собираем пакет и устанавливаем его:

make

make install

make config

Выходим из каталога dahdi:

cd ..

Затем переходим к настройке LibPRI. Загружаем исходник:

wget https://downloads.asterisk.org/pub/telephony/libpri/libpri-current.tar.gz

Распаковываем:

tar -xvf libpri-current.tar.gz

cd libpri-*

Собираем и устанавливаем:

make

make install

Выходим из каталога libpri:

cd ..

Далее идет уже непосредственно установка Asterisk.Переходим по ссылке https://downloads.asterisk.org/pub/telephony/asterisk и копируем ссылку на последнюю версию asterisk. Используя ссылку, скачиваем исходник:

wget https://downloads.asterisk.org/pub/telephony/asterisk/asterisk-15-current.tar.gz

Распаковываем архив и переходим в папку, появившуюся после распаковки:

tar -xvf asterisk-*.tar.gz

cd asterisk-*

Устанавливаем зависимости:

./contrib/scripts/install_prereq install

./contrib/scripts/install_prereq install-unpackaged

Удаляем мусор:

make distclean

Устанавливаем библиотеки для работы с mp3:

./contrib/scripts/get_mp3_source.sh

Конфигурируем исходник:

./configure --prefix=/usr --sysconfdir=/etc --localstatedir=/var --libdir=/usr/lib64 --with-dahdi --with-pri --with-iconv --with-libcurl --with-speex

* где:

- --with-dahdi — с драйверами DAHDI.

- --with-pri — с библиотекой PRI.

- --with-iconv — с возможностью конвертации кодировок (будет не лишним для поддержки русских символов).

- --with-libcurl — возможность извлекать данные посредством CURL-запросов (по http).

- --with-speex — дополнительный VBR-кодек (используется на многих софт-фонах).

** список всех доступных опций можно посмотреть командой ./configure -h.

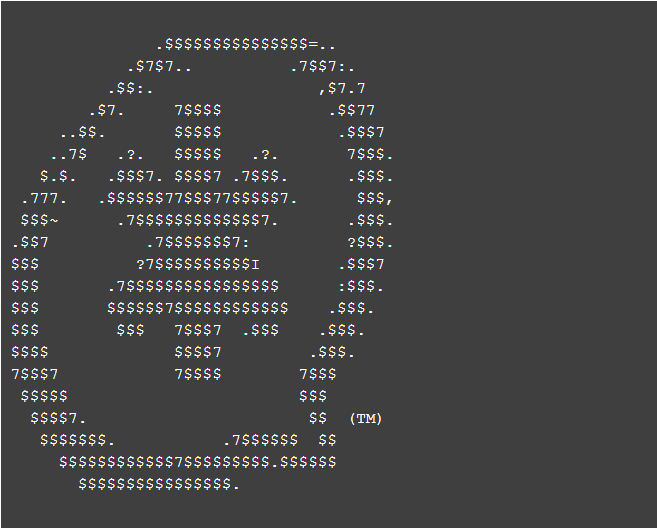

После этих манипуляций выводится логотип Asterisk (рисунок 6):

Рисунок 6

Далее вызываем оконное меню настройки модулей:

make menuselect

Для большинства случаев, настройки можно оставить по умолчанию. В противном случае рекомендуется изучить опции и выбрать необходимые. После нажимаем Save & Exit.

Затем собираем исходник:

make

И выполняем установку:

make install

Установим примеры конфигурационных файлов и документацию:

make samples

make progdocs

Устанавливаем скрипт инициализации (для автозапуска):

make config

Устанавливаем скрипты для отсекания логов:

make install-logrotate

Создаем конфигурационный файл для указания дополнительного пути с библиотеками:

vi /etc/ld.so.conf.d/asterisk.conf

Добавляем в него одну строчку:

/usr/lib64

* это путь до каталога с библиотеками, с которым мы собирали asterisk (опция --libdir).

Применяем настройку:

ldconfig

Открываем конфигурационный файл:

vi /etc/asterisk/asterisk.conf

И редактируем следующее:

runuser = asterisk

rungroup = asterisk

defaultlanguage = ru

documentation_language = ru_RU

Создаем системную учетную запись asterisk:

useradd asterisk -m

Задаем права:

chown -R asterisk:asterisk /var/run/asterisk

chown -R asterisk:asterisk /etc/asterisk

chown -R asterisk:asterisk /var/{lib,log,spool}/asterisk

chown -R asterisk:asterisk /usr/lib64/asterisk

chown -R asterisk:asterisk /var/log/asterisk

Проверяем конфигурацию:

asterisk -c

Следует обратить внимание на следующие предупреждения при

запуске:

- Unable to find a valid server address or name.

- Process_dahdi: Ignoring any changes to ...

- CEL pgsql config file missing global section.

- Cel_tds module had config problems; declining load.

Отключаем следующие модули:

noload => res_phoneprov.so

noload => app_dahdiras.so

noload => chan_dahdi.so

noload => res_pjsip_phoneprov_provider.so

noload => cel_pgsql.so

noload => cel_tds.so

Список всех загружаемых модулей можно посмотреть командой:

ls -la /usr/lib64/asterisk/modules/

Разрешаем сервис asterisk и запускаем его:

systemctl enable asterisk

systemctl start asterisk

Для первой настройки достаточно завести 2 номера с возможностью подключения по SIP.

Создаем правило обработки вызова (контекст). Открываем следующий файл:

vi /etc/asterisk/extensions.conf

И добавляем в него следующее:

[outcaling]

exten => _XXXX,1,Dial(SIP/${EXTEN},,m)

* создаем контекст с именем outcaling для четырехзначных номеров (XXXX) с вызовом по SIP по внутреннему номеру.

Открываем следующие конфигурационный файл:

vi /etc/asterisk/sip.conf

И добавляем в него два внутренних номера (extensions):

[1001]

type=friend

regexten=1001

secret=1234

context=outcaling

host=dynamic

callerid="1001" <1001>

disallow=all

allow=alaw

allow=ulaw

language=ru

callgroup=1

pickupgroup=1

qualify=yes

canreinvite=yes

call-limit=4

nat=no

[1002]

type=friend

regexten=1002

secret=1234

context=outcaling

host=dynamic

callerid="1002" <1002>

disallow=all

allow=alaw

allow=ulaw

language=ru

callgroup=1

pickupgroup=1

qualify=yes

canreinvite=yes

call-limit=4

nat=no

* где:

- [1001], [1002] — имена для обозначения номеров.

- type — типы проверки номеров. Могут быть peer, user или friend. Peer — вызовы сопоставляются с IP-адресами и номерами портов. User — проверка username. Friend — включает возможности peer и user (проверка username и IP-адреса источника) и лучше всего подходит для телефонов и телефонных программ.

- regexten — добавочный номер. Если не задан, используется имя.

- secret — пароль для аутентификации.

- context — контекст или группа правил.

- host — IP-адрес или имя клиента. Для автоматической регистрации используем dynamic.

- callerid — идентификатор пользователя при звонке.

- disallow — запрещает кодеки (задается перед параметром allow).

- allow — разрешает кодеки. alaw и ulaw — алгоритмы для кодеков g711.

- language — код используемого языка.

- callgroup — задает группу устройства (для возможности перехвата).

- pickupgroup — задает перечень групп, которые можно перехватывать.

- qualify — включает или отключает периодическую проверку подключенного клиента.

- canreinvite — включает или отключает прохождение голосового RTP трафика через Asterisk. Устанавливать, только если клиент поддерживает функцию SIP re-invites.

- call-limit — ограничение количества одновременных вызовов.

- nat — устанавливается в yes, если клиент находиться за NAT.

Перезапускаем asterisk:

systemctl restart asterisk

Все, что происходит в Asterisk можно посмотреть в лог-файле командой:

tail -f /var/log/asterisk/messages

Для теста настроенного сервера можно воспользоваться IP-телефоном или софт-фоном на компьютере или телефоне. Например, а качестве SIP-клиента под Windows можно установить бесплатную программу X-Lite, для Android — Zoiper. На этом настройка сервера Asterisk закончена.

Контрольный пример реализации

Безопасность Вашей АТС - один из самых главных принципов беспроблемного использования IP-телефонии. Нередко бывают случаи, когда АТС выведена на "белый" IP, а о ее защите должным образом не позаботились. И как результат этого можно в итоге получить просто огромные счета от оператора телефонии за разговоры (о совершении которых Вы и не подозревали) через Вашу АТС в какие-нибудь экзотические страны. В данной курсовой работе будет рассказано и рассмотрено самые необходимые действия по улучшению безопасности станции (рисунок 7).

Рисунок 7

Asterisk — это обычное приложение, работающее в операционной системе Linux, и уровень защищённости Linux определяет общий уровень безопасности АТС. Выделяется несколько общих правил по обеспечению мер, снижающих риск несанкционированного доступа в систему.

- Ограничение пользовательских аккаунтов. Необходимо использовать меры по ограничению несанкционированного управления управления системой.

- Ограничение привилегий. По умолчанию Asterisk работает под учетной записью superuser, хотя на самом деле этого и не требуется, поэтому можно спокойно сжимать пользователя с правами на Asterisk. Главное не забыть заодно изменить и права на доступ к папкам, используемым Asterisk.

- Централизованное логгирование. В случае успешной попытки захвата сервер злоумышленник может удалить следы попыток взлома для сохранения незаметного контроля над сервером. Однако, в случае использования внешнего syslog сервер, это сделать не удастся(необходимо будет также взломать и syslog сервер), и у системного администратора останутся все зафиксированные проявления аномальной активности, которые затем можно будет использовать для реконструкции процесса взлома и в качестве доказательств.

- Контроль конфигурации. Существует специальные программные пакеты типа Tripwire, создающие «слепок» (md5 хеш) каждого файла в системе. Периодически запуская сканирование файлов и сравнение их со старыми отпечатками позволяет выявить следы замены системных утилит и встраивания rootkit'ов. В идеальном случае база данных Tripwire находится на другом сервере.

- Регулярное обновление ОС.

Никогда не выставляйте Asterisk-систему полностью открытой извне — обязательно удостоверьтесь, что она находится за брандмауэром. Любой доступ к системным службам, таким как HTTP или SSH, должен быть сделан только через VPN или использование псевдо-VPN. Азы безопасности начинаются с того, чтобы выставить на доступ извне как можно меньше сервисов. Если будут сотрудники, работающие удаленно, которые не могут использовать VPN, и будет необходимость оставить SIP-порты открытыми, то необходимо обеспечить их безопасность. Служба SSH (Secure SHell), используемая для удалённого входа на сервер — это парадный вход в АТС. Обязательной мерой администратора АТС является выполнение следующих мер, существенно повышающих общий уровень защиты системы. Смена порта. Порт по умолчанию SSH — 22-ой. Многие хакеры сканируют интернет в поисках серверов с открытым портом 22, чтобы затем попробовать взломать их. Придумайте другой порт, в диапазоне 1-65535, и укажите его в директиве Port.

Явное перечисление пользователей, имеющих доступ к системе, в директиве [AllowUsers]. В том случае, если все же необходимо предоставить доступ к системе ряду доверенных лиц, перечислите их.

Используйте только SSH протокол версии 2.

Запретите прямой доступ пользователя root. Это существенно затруднит и скорее сделает невозможной атаку на перебор пароля, так как пользователю рут будет запрещен доступ в систему, даже если будет введен его корректный пароль. Используйте подсистему sudo для получения root доступа при необходимости и только после удаленного входа в систему под непривилегированной учетной записью. Используйте временное ограничение по вводу пароля. Установка минимально возможного времени для ввода пароля, например, 1 секунды, может хорошо сбить с толку злоумышленника.

Пример настроек /etc/ssh/sshd_config:

/etc/ssh/sshd_config

AllowUsers alexa mary admin

Port 30111

Protocol 2

LoginGraceTime 1s

PermitRootLogin no

Блокирование открытых портов оставив только необходимые службы, следует также ограничить возможность сетевых подключений к ним с использованием брандмауэра. Хорошей практикой является использование нескольких сетевых интерфейсов в сервере АТС, где SIP протокол доступен только на внутреннем сетевом адресе, а объединение офисов осуществляется по IAX2 протоколу, с явным открытием на firewall IP адресов офисов и фильтрацией для всех остальных. В такой конфигурации у злоумышленника отсутствует физическая возможность атаковать сервер Asterisk с использованием уязвимостей протоколов. Также, если существуют риски атаки типа Denial Of Service (DoS), следует установить специальное оборудование, распознающее такой тип атак и автоматические блокирующее атакующего с уведомлением системного администратора.

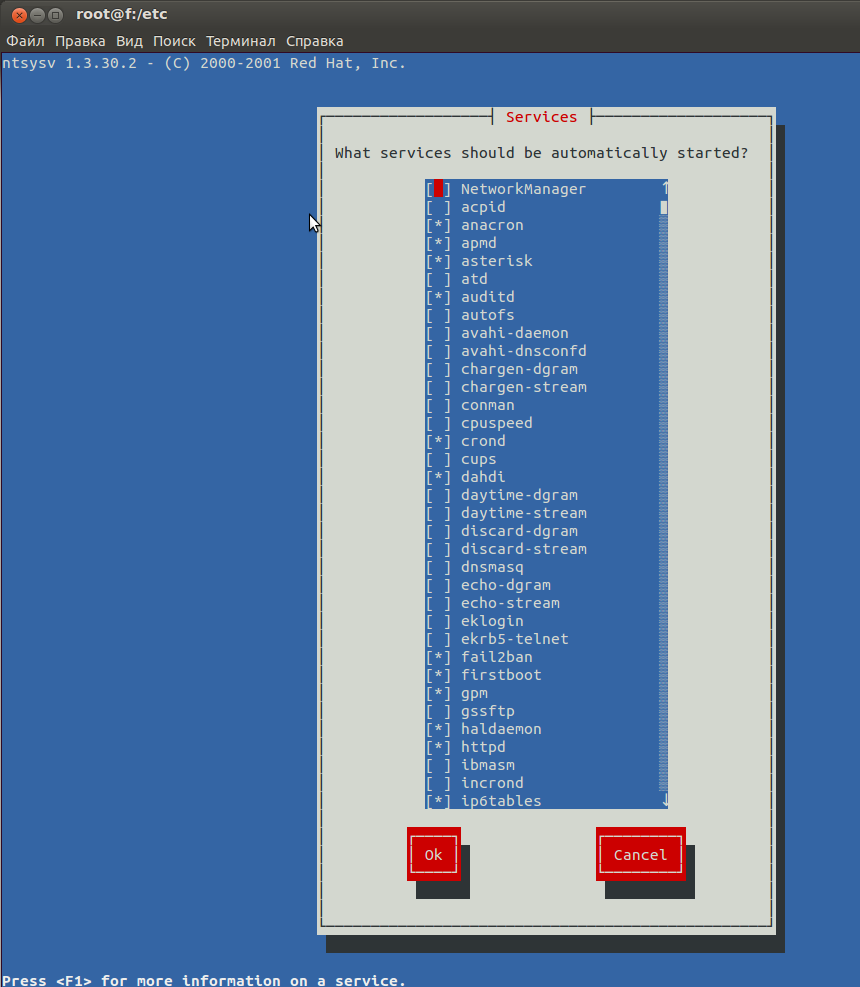

Многие Linux дистрибутивы по-умолчанию запускают многие ненужные АТС сервисы, такие как служба печати, FTP, NFS и другие. Чтобы увидеть, какие службы открывают сетевые соединения, необходимо выполнить команду netstat -atnup | grep LISTEN:

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

PID/Program name

tcp 0 0 0.0.0.0:32768 0.0.0.0:* LISTEN 3155/rpc.statd

tcp 0 0 127.0.0.1:32769 0.0.0.0:* LISTEN 3279/xinetd

tcp 0 0 0.0.0.0:515 0.0.0.0:* LISTEN 3279/xinetd

tcp 0 0 0.0.0.0:199 0.0.0.0:* LISTEN 3256/snmpd

tcp 0 0 0.0.0.0:8008 0.0.0.0:* LISTEN 4843/httpd

tcp 0 0 0.0.0.0:139 0.0.0.0:* LISTEN 3438/smbd

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 3136/portmap

tcp 0 0 0.0.0.0:6000 0.0.0.0:* LISTEN 3516/X

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 3265/sshd

tcp 0 0 0.0.0.0:631 0.0.0.0:* LISTEN 3907/cupsd

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 3299/sendmail: acce

tcp 0 0 0.0.0.0:443 0.0.0.0:* LISTEN 4843/httpd

Приведен пример не подходит для настройки АТС, так как при старте сервера запускается целая серия ненужных процессов, каждый из которых является потенциальной мишенью злоумышленника. Чтобы устранить такие риски, необходимо отключить все ненужные службы. В CentOs есть утилита ntsysv, предназначенная для управления автозагрузкой на рисунке 6 очень хорошо видно ее описание.

Рисунок 6

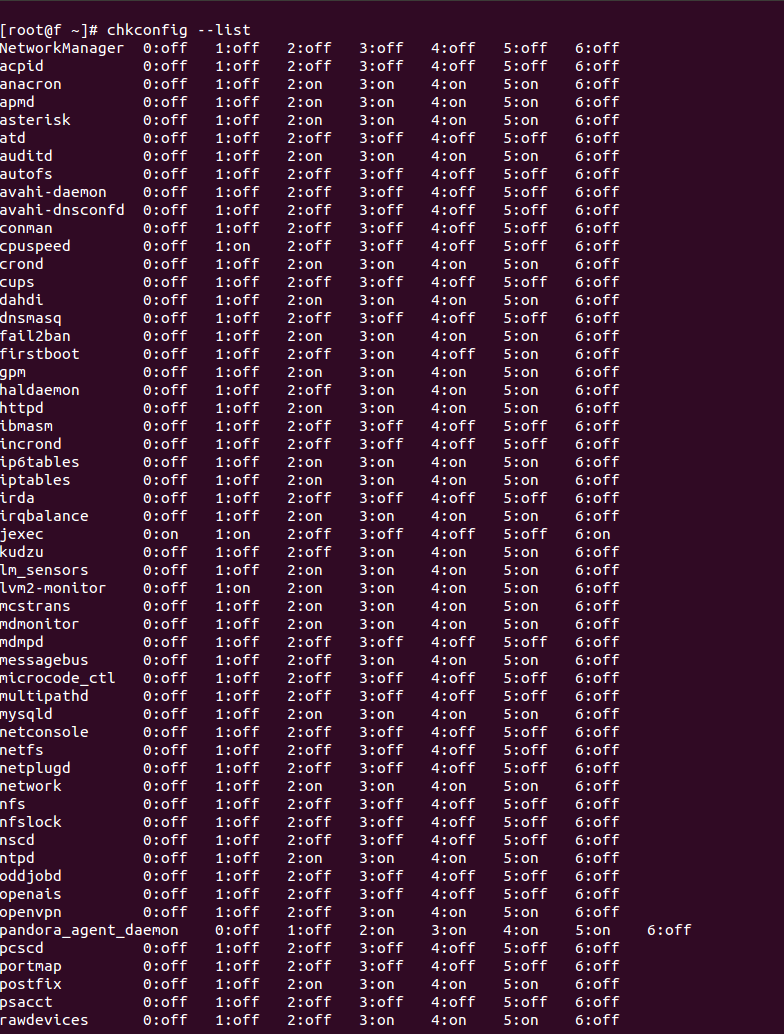

Можно проверить все службы системы командой chkconfig –list (см рисунок 7).

Рисунок 7

Чтобы убрать из автозапуска ненужные службы, используем команду chkconfig <имя службы> off:

chkconfig ircd off

chkconfig netfs off

chkconfig nfslock off

chkconfig openibd off

chkconfig portmap off

chkconfig restorecond off

chkconfig rpcgssd off

chkconfig rpcidmapd off

chkconfig vsftpd off

Также немедленно остановить службы без перезагрузки Asterisk:

service ircd stop

service netfs stop

service nfslock stop

service openibd stop

service portmap stop

service restorecond stop

service rpcgssd stop

service rpcidmapd stop

service vsftpd stop

Все настройки сервера Asterisk обычно хранятся в текстовых файлах, все файлы конфигурации Asterisk, располагаются в директории /etc/asterisk, при стандартной инсталляции. В стандартный дистрибутив входят файлы с примерами конфигураций, которые хорошо документируют использование почти всех параметров конфигурации. Рассмотрим безопасность контекстов, extension, настройки каналов и пользовательских аккаунтов,

Отдельного упоминания заслуживает алгоритм аутентификации IAX2 соединений. При входящем IAX2 звонке Asterisk выполняется следующие последовательности проверок.

Если присутствует поле username:

Ищет в файле конфигурации iax.conf (и включенных из него файлов) секцию, имя которой совпадает с username, в которой type=user. Если совпадений не найдено, произойдет закрытие канала. В найденной секции проверяется наличие параметров allow/deny, и если IP адрес звонящего совпадает с deny, или не проходит цепочку allow, звонок завешается.

Если пароли не совпадают, звонок завершается. Если во входящем звонке указан контекст назначения, Asterisk проверяет наличие в настройках пира записи context=требуемый контекст. Если контекст не указан, звонок направляется на обработку в первую запись context=, найденную в настройках пира.

Если в заголовке сообщения нового звонка не содержится поле username, Asterisk выполняет следующее: выполняет поиск секции type=user, в которой нет поля secret, и есть атрибуты allow/deny. Если такой пир найден, звонок принимается, и именем username звонящего становится название совпавшей секции.

Выполняет поиск секции type=user, где нет поля secret, и нет атрибутов allow/deny. Если такая секция найдена, звонок принимается, и именем username звонящего становится название этой секции. Если совпадений выше найдено не было, Asterisk ищет секцию type=user, с указанным паролем secret или RSA ключем одновременно с allow/deny фильтром. Если такая секция найдена, и все проверки пройдены, астериск принимает звонок, и устанавливает именем username название секции. Выполнеяет поиск секции type=user с установленным паролем secret (или RSA ключем), но без фильтров allow/deny. Если проверка по паролю проходит, звонок принимается, и значение username устанавливается равным названию совпавшей секции.

Asterisk отвергает звонок. Какие возможные неожиданные последствия имеет такая схема аутентификации? Можно применять атаку типа brute force (грубой силы), перебирая пароли пользоваталей, даже не зная их username! При достаточном количестве записей пиров в iax.conf, вероятность подброра пароля к одной из них весьма высока. Риск такой атаки снижается очень просто: включить замедленную реакцию (delayreject=yes в [general] настройках iax.conf). Это позволит замедлить посылку негативного ответа сервера, снижая скорость перебора по словарю. Однако, злоумышленник может предположить о наличии данной опции, и перестроить атаку, не ожидая ответа, полагая, что положительный ответ придет быстро. Использовать атрибуты-фильтры allow/deny. Создать специальный гостевой аккаунт без пароля сетевых ограничений. Таким образом, алгоритм аутентификации «сработает» до проверки пароля, и атака по словарю уже не имеет смысла, так как принимается звонок с любым паролем. Вот так выглядит гостевой акккаунт:

iax.conf

[guest]

type=user

context=guest

extensions.conf

[guest]

exten = > _X.,1,Hangup

exten = > i,1,Hangup

Однако, открытие гостевого входа чревато другими последствиями – атаками по типу отказа в обслуживании. Поэтому наиболее сильной защитой IAX2 пользоваталей будет использование аутентификации по RSA ключам, так как подобрать такой ключ практически невозможно. Есть определённые тонкости в указании маски шаблона (extension pattern). Например, администратор настроил, чтобы локальные звонки проходили через собственные линии компании, а МГ/МН звонки шли на SIP провайдера.

exten = > _X.,1,Dial (SIP/${EXTEN}@provider)

exten = > _XXXXXX,1,Dial (Zap/g1/${EXTEN})

Чтобы проверить, какое правило будет использоваться, следует использовать консоль Астериск и команду:

CLI> dialplan show 2323956@users

На выводе будет точно указано, какая из строк плана набора вызовет совпадение. В нашем примере, если во второй строке указать не _XXXXXX, а _XXXXXX. (с точкой в конце), то все звонки будут попадать под маску _X. и уходить по SIP каналу, вместо Zap.

Особое предупреждение относится к маске _. – она совпадает со всеми возможными вариантами, включая служебные extension h,s,i и другие.

Чтобы убедиться, что все набрано правильно, надо использовать команду Asterisk:

*CLI> dialplan show numberplan-users

[ Context 'numberplan-users' created by 'pbx_config' ]

'_0X.' = > 1. Macro (trunkdial|${TRUNK_2}|${EXTEN:1)}) [pbx_config]

'_[2-9]XXXXXXXXX' = > 1. Macro (trunkdial|${TRUNK_1}|${EXTEN}) [pbx_config]

'_XXXXXXX.' = > 1. Macro (trunkdial|${TRUNK_1}|${EXTEN}) [pbx_config]

'_XXXXXXX' = > 1. Macro (trunkdial|${TRUNK_1}|${EXTEN}) [pbx_config]

-= 4 extensions (4 priorities) in 1 context. =-

Caller ID – это идентификатор абонента в виде «Имя абонента» <номер абонента>, например, «Иван Иванов» <701>. Многие цифровые и [VoIP] телефоны обладают дисплеем, на котором отражают Caller ID звонящего. Пользователи могут не догадываться о том, насколько просто поменять Caller ID, если он четко не приязан, и осуществить атаку по типу Caller ID spoofing (подмена caller id) для получения каких-либо преимуществ или нанесение вреда. Администратору АТС следует четко назначать абонентам Caller ID, как показано в примере ниже:

explorer asterisk # cat /etc/asterisk/sip_users.conf

[709] (user)

secret=secret

mailbox=709

callerid= «Max» <709>

[710] (user)

secret=secret

mailbox=710

callerid= «Masha» <710>

В приведённом примере при каждом исходящем звонке Астериск будет «перебивать» Caller ID номер и имя.

Также необходимо «перебивать» Caller ID на исходящих звонках на SIP провайдера. При терминации voip звонка в ТФОП провайдер все равно подставит свой номер. Если не скрывать свой номер перед посылкой звонка на SIP провайдера, он может получить полное представление о внутренних номерах компании, по которым сделать вывод об иерархии и активировать выборочную запись разговоров. Поэтому перед отправкой звонка рекомендуется делать следующие манипуляции:

exten = > _X.,1,Set (CALLERID (all)= «Anonymous» <000>); We do not reveal our users to ISPs!

exten = > _X.,n,Dial (SIP/${EXTEN}@provider)

Всегда следует помнить, что тот, кто принимает трафик на терминацию, обладает возможностью несанкционированной записи телефонных разговоров. Скрытие внутренних пользователей, описанное выше, позволяет «сровнять» весь телефонный трафик, однако, возможность его записи все равно остается. Общей рекомендацией является работа с надежными провайдерами, которым можно в определённой степени доверять. В случае, когда необходимо обеспечить гарантированное защищённые переговоры, следует использовать подключённые к АТС устройству с поддержкой шифрования.

Чаще всего SIP пользователи находятся в локальной сети с постоянными IP адресами, или централизованно управляемыми при помощи DHCP. В качестве дополнительной меры безопасности можно явно указывать адрес для подключения конкретного пира, например:

[709] (user)

secret=secret

mailbox=709

callerid= «Max» <709>

host=172.16.3.10

[710] (user)

secret=secret

mailbox=710

callerid= «Masha» <710>

host=172.16.3.11

Если политикой безопасности компании разрешено удаленное подключение к системе, и используется директива host=dynamic, можно повысить защищённость путем задания явно разрешенных или запрошенных хостов или сетей при помощи директив permit/deny, как показано в примере ниже:

[701] (user)

secret=secret

mailbox=709

callerid= «Max» <709>

host=dynamic

deny=0.0.0.0/0.0.0.0

permit=176.241.0.0/255.255.0.0

В данной настройке разрешается подключение только из сети 176.241.0.0/16.

Access Control List или ACL — список контроля доступа, который определяет, кто или что может получать доступ к конкретному объекту, и какие именно операции разрешено или запрещено проводить над объектом. Диалпланы разбиты на разделы, называемые контекстами. Контексты – это именованные группы добавочных номеров, которые выполняют несколько функций. Контексты изолируют разные части диалплана, предотвращая возможность их взаимодействия. Добавочный номер, определенный в одном контексте, полностью изолирован от добавочных номеров другого контекста, если только взаимодействие не разрешено специально.

Контексты различаются по именам. Имена контекстов заключаются в квадратные скобки ([ ]). Допустимыми символами для образования имени являются буквы от A до Z (верхнего и нижнего регистра), цифры от 0 до 9, дефис и символ подчеркивания. Например, контекст для входящих вызовов может выглядеть так:

[incoming]

Все инструкции, размещаемые после описания контекста и до описания следующего контекста, являются частью данного контекста. В начале диалплана находятся два специальных контекста, [general] и [globals]. Раздел [general] содержит список общих настроек диалплана (о которых, вероятно, вам никогда не придется беспокоиться), а о контексте [globals] мы поговорим в другой статье, когда речь пойдет о «Глобальных переменных». Пока что достаточно знать, что эти два контекста являются специальными. Созданные вами контексты можно называть как угодно, только не используйте имена [general] и [globals]!

При описании канала (а именно так выполняется подключение элементов к системе) одним из параметров этого описания является контекст. Иначе говоря, контекст – это точка диалплана, с которой будет начинаться обработка соединений, выполняемых через этот канал.

Другое важное применение контекстов (возможно, самое важное) – обеспечение безопасности. Правильно применяя контексты, определенным абонентам можно предоставить доступ к функциям (таким, как междугородная связь), которые недоступны для других. Если диалплан разработан неаккуратно, пользователи из-за ваших же косяков могут получить возможность мошенничать в вашей системе.

Каждый тип канала имеет как контексты по-умолчанию, так и явно указанные для разных групп линий или пользователей. Следует помнить простое правило: если контекст в настройке линий или пира не указан, звонок попадет в тот контекст, который указан в опции context секции general. Хорошо использовать шаблоны, например:

[user] (!)

type=friend

host=dynamic

context=users

nat=yes

qualify=yes

callgroup=1

pickupgroup=1

dtmfmode=rfc2833

[709] (user)

secret=as09TYInbd873K

mailbox=709

callerid= «User» <709>

[710] (user)

secret=udFls34Dssd2

mailbox=710

callerid= «User» <710>

В приведённом выше примере, если забыть указать наследование шаблона (user), пир создан не будет. Таким образом, можно избежать необходимости указывать контекст в каждом пире. Разделение входящих и выходящих контекстов не следует определять в одном контексте как правила для входящих, так и для исходящих звонков. Типичный пример некорректной настройки – это использование одного контекста для исходящих звонков пользователей, внутренних звонков и звонков, поступающих по городским линиям. Например:

[default]

exten = > _7XX,1,Dial (SIP/${EXTEN}) //внутренние звонки

exten = > _9XXX.,1,Dial (SIP/g1/${EXTEN:1}) //внешние

// входящие по линии FXO

exten = > s,1,Answer

exten = > s,n,Background (hello-please-enter-number-you-wish-to-call)

exten = > s,n,WaitExten (5)

exten = > s,n,Queue (support|t)

В приведённом примере по причине использования одного контекста звонящий по FXO линиям из города могут набрать не только локального пользователя, но также использовать другие свободные линии в своих целях, например, для звонков в другой регион. Все что для этого надо сделать – набрать 9-ку и номер назначения. Правильным будет следующих план набора:

[users]

include = > local-users

include = > numberplan

[local-users] //внутренние

exten = > _7XX,1,Dial (SIP/${EXTEN})

[numberplan] //внешние

exten = > _9XXX.,1,Dial (Zap/g1/${EXTEN:1})

[fxo-in] //входящие FXO

include = > local-users

exten = > s,1,Answer

exten = > s,n,Background (hello-please-enter-number-you-wish-to-call)

exten = > s,n,WaitExten (5)

exten = > s,n,Queue (support|t)

Все SIP пользователи должны иметь контекст users, в котором при помощи директивы include включаются правила внутрениих и внешних звонков. В настройках линий (dahdi.conf) следует указать контекст fxo-in, в котром включается контекст local-users. Таким образом, из IVR компании можно будет связаться только с внутренними пользователями, что чаще всего и требуется.

Запуск Asterisk из-под не — root пользователя. По умолчанию Asterisk запускается из-под root, что может быть небезопасно. Для изменения пользователя раскомментируйте строки в файле /etc/init.d/asterisk.

AST_USER= «asterisk»

AST_GROUP= «asterisk»

Создайте группу и пользователя asterisk.

/usr/sbin/groupadd asterisk

/usr/sbin/useradd -d /var/lib/asterisk -g asterisk asterisk

Измените права на использование следующих файлов:

chown --recursive asterisk:asterisk /var/lib/asterisk

chown --recursive asterisk:asterisk /var/log/asterisk

chown --recursive asterisk:asterisk /var/run/asterisk

chown --recursive asterisk:asterisk /var/spool/asterisk

chown --recursive asterisk:asterisk /usr/lib/asterisk

## Если Вы мспользуете Zaptel

chown --recursive asterisk:asterisk /dev/zap

## Если Вы используете DAHDI

chown --recursive asterisk:asterisk /dev/dahdi

#----------------------------------------------------

chmod --recursive u=rwX,g=rX,o= /var/lib/asterisk

chmod --recursive u=rwX,g=rX,o= /var/log/asterisk

chmod --recursive u=rwX,g=rX,o= /var/run/asterisk

chmod --recursive u=rwX,g=rX,o= /var/spool/asterisk

chmod --recursive u=rwX,g=rX,o= /usr/lib/asterisk

## Если Вы мспользуете Zaptel

chmod --recursive u=rwX,g=rX,o= /dev/zap

## Если Вы используете DAHDI

chmod --recursive u=rwX,g=rX,o= /dev/dahdi

#----------------------------------------------------

chown --recursive root:asterisk /etc/asterisk

chmod --recursive u=rwX,g=rX,o= /etc/asterisk

/etc/init.d/asterisk restart

На этом профилактические действия по защите нашей IP-телефонии закончены. В конце надо подытожить несколькими простыми правилами по защите сервера телефонии и самой телефонии от атак, перехватов, прослушивания, внедрения в звонки и прочие затраты. Чтобы такого не произошло нужно соблюдать ряд правил по работе с сервером PBX и самой телефонией:

- Во-первых самое важное и основное в работе администратора это всегда менять логины и пароли на всех сетевых устройствах особенно на IP-телефонах, VOIP шлюзах и так далее;

- Во-вторых использовать не стандартные порты SIP, IAX, SSH, чем больше он будет не похож на стандартный тем больше возможность обезопасить себя и свою сеть от вражеских и хакерских атак;

- В-третьих создать пользователя с правами доступа по протоколу SSH;

- В-четвертых задать лимит звонков, то есть ограничить количество одновременных соединений внутреннего абонента, но это актуально на случай если все же подверглись атаке;

- В-пятых отключить ответ о неверно введенном пароле. По умолчанию Asterisk выдает ошибку о неверном пароле для несуществующего аккаунта и для существующего. Обычно злоумышленники методом подбора находят правильный пароль аккаунта. После изменений в файле sip.conf Asterisk выдает лишь одну ошибку “401 Unauthorized” и больше подробностей не сообщает.

- В-шестых задать разрешенные адреса для внутренних абонентов (deny/permit). Данной настройкой мы ограничиваем возможность регистрации внутренних абонентов только с доверенных IP адресов

Следуя этим простым и обычным правилам профилактики безопасности телефонной сети, мы обезопасим компанию от нежелательных растрат и

атак злоумышленников.

ЗАКЛЮЧЕНИЕ

По итогам реализации данного проекта была создана сеть на предприятии ОАО “НИИМЭ и Микрон”. Был сделан обзор обеспечения сети и выбраны наиболее оптимальные. Была разработана схема сети, проанализированы и выбраны топологии и технологии, настроены сетевые устройства, компьютеры, проверка сети которая показала ее работоспособность.

Подняты протоколы доступа, показаны возможности настройки Asterisk сервера в качестве IP-PBX. Был сделан обзор протоколов SIP, VoIP, показана возможность работы телефонии с помощью данных протоколов. Настроена трансляция сетевых адресов. Созданы VLAN, настроена динамическая раздача IP-адресов, настроено ограничение доступа к сетевым устройствам и серверу. Была проанализирована система защиты PBX сервера от атак злоумышленников, профилактические методы и рекомендации для эффективности сети в результате которой сеть была признана эффективной в плане безопасности и защищенности от вражеских атак.

СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ

Литература:

1. Гольдштейн Б.С., Соколов Н.А., Яновский Г.Г. Сети связи: Учебник для ВУЗов. СПб.: БХВ-Петербург, 2010 г.;

2. Епанешников А. М., Епанешников В. А. «Локальные вычислительные сети» Диалог-МИФИ - ,2013 г.;

3. Колбин Р. В. «Глобальные и локальные сети. Создание, настройка и использование» Бином. Лаборатория знаний - Москва, 2011 г.;

4. Ларионов, А.М.; Майоров, С.А.; Новиков, Г.И. «Вычислительные комплексы, системы и сети» Л.: Энергоатомиздат - Москва, 2014 г.;

5. Джесси Рассел. «Виртуальные локальные сети», 2011 г.

6. В. Олифер, Н. Олифер «Компьютерные сети. Принципы, технологии, протоколы», 2012 г.

7. Э. Таненбаум, Т. Остин «Архитектура компьютера», 2015 г.

8. Н. Максимов, И. Попов «Компьютерные сети», 2015г.

Web-ресурсы:

9. www.cisco.com/ – официальный сайт производителей фирмы CISCO (дата обращения 9.06.2018);

10. www.wikipegia.org/ – всемирная справочная энциклопедия (дата обращения 9.06.2018);

11. www.mikron.ru/ – официальный сайт предприятия (дата обращения 9.06.2018);

12. www.shop.nag.ru/ - полное описание сетевого и прочего оборудования (дата обращения 10.06.2018);

13. http://habrahabr.ru – сайт, посвященный работе с компьютерным оборудованием (дата обращения 11.06.2018);

14. https://technet.microsoft.com - удаленный доступ, вся информация, возможности (дата обращения 10.06.2018);

15. http://system-administrators.info – информация по настройке DHCP, SSH/Telnet, Asterisk (дата обращения 8.06.2018);

16. http://www.junior.ru/wwwexam/lok_sety/lok1.htm - информация о логической топологии (дата обращения 12.06.2018);

17. http://www.fcoe.ru/networked-storage-concepts-and-protocols/509-121-physical-topology - информация о физической топологии (дата обращения 9.06.2018);

18. https://www.netacad.com/ - информация по настройкам коммутаторов и маршрутизаторов, серверов PBX (дата обращения 9.06.2018);

19. http://infocisco.ru/cisco_formula_subnetting.html - информация по расчету сетей (дата обращения 10.06.2018);

20. http://ypn.ru/414/securing-remote-access/ - информация по удаленному доступу (дата обращения 11.06.2018);

21. http://litl-admin.ru/cisco/-информация и настройка Asterisk сервера (дата обращения 9.06.2018);

22. http://www.packetu.com/2012/08/02/vty-access-class-behavior-with-vrfs/- информация о настройке ACL (дата обращения 9.06.2018);

23. http://systemadmins.ru/cisco/- информация по настройке протокола SSH, VoIP, SIP (дата обращения 9.06.2018);

24. http://systemadmins.ru/cisco/242- информация по настройке протокола SSH (дата обращения 10.06.2018);

25. http://www.cisco.com.- “Cisco Catalyst 2950 Series Switches” (дата обращения 9.06.2018);

26. https://habr.com. – информация о настройке Asterisk и методы защиты от злоумышленников непосредственно администраторов “НииМЭ и Микрон” (дата обращения 9.06.2018);

- Проектирование маршрутизации в двух трехуровневых сетях с использованием протокола OSPF в компании ОАО НИИМЭ и Микрон

- Коммерческая деятельность розничного торгового предприятия и ее совершенствование (Организация коммерческой работы по продаже товаров)

- “Особенности коммерческой деятельности в сфере малого бизнеса.”

- Доходы и расходы бюджета (Правовые и экономические основы формирования доходов бюджетов. Налоговые доходы)

- Организация бухгалтерского учета на предприятии (Требования, предъявляемые к бухгалтерскому учету)

- Предмет и метод правового регулирования (ПОНЯТИЕ ПРЕДМЕТА ПРАВОВОГО РЕГУЛИРОВАНИЯ)

- Ситуационный подход к менеджменту (ТЕОРЕТИЧЕСКИЕ ПОНЯТИЯ СИТУАЦИОННОГО ПОДХОДА)

- АППАРАТ ГОСУДАРСТВЕННОЙ ВЛАСТИ (ТЕОРЕТИЧЕСКИЕ АСПЕКТЫ ПОЯНТИЯ «АППАРАТ ГОСУДАРСТВЕННОЙ ВЛАСТИ»)

- Процессор персонального компьютера. Назначение, функции, классификация процессора (Характеристики процессора)

- Построение организационных структур (Эволюция организационных структур управления в организации)

- Основные способы и значения консервирования пищевых продуктов

- Риски в предпринимательстве и пути их снижения