Проектирование маршрутизации в двух трехуровневых сетях с использованием протокола маршрутизации OSPF

Содержание:

ВВЕДЕНИЕ

Современные условия ведения хозяйственной деятельности на предприятиях любой формы собственности требуют не только наличия квалифицированного персонала и производственных мощностей, но и передачи огромных информационных ресурсов внутри предприятия и за его пределы.

Крупные предприятия, компании и холдинги могут занимать большие территории, располагаться в разных участках населенного пункта, иметь филиалы в других городах и странах. В настоящее время для обеспечения информационного обмена внутри таких предприятий строятся корпоративные компьютерные сети.

Корпоративные компьютерные сети могут содержать сотни серверов, тысячи рабочих станций, десятки и сотни отдельных локальных вычислительных сетей. Все составные части корпоративных компьютерных сетей соединяются в единую рабочую среду посредством собственных каналов связи, а там где это не возможно или не целесообразно, то и при использовании глобальных связей.

Корпоративные компьютерные сети можно рассматривать как совокупность локальных вычислительных сетей отделов, цехов, филиалов. Главным требованием к компьютерной сети любого размера является обеспечение возможности доступа к разделяемым ресурсам на любом компьютере или сервере в сети. Данное требование влечет за собой решение остальных задач по надежности, производительности, расширяемости, масштабируемости, безопасности, управляемости.

Расширяемость сети обычно подразумевает быстрое добавление новых рабочих станций в существующую компьютерную сеть.

Масштабируемость сети это возможность соединять между собой составные части сети, которые в свою очередь определенным образом структурированы. Составные части, а это локальные вычислительные сети, в хорошо структурированной и масштабируемой системе имеют трехуровневую организацию. Трехуровневая организация локальной вычислительной сети выделяет верхний уровень - уровень ядра, далее уровень распределения и самый нижний уровень - уровень доступа. В более крупной сети при подключении к уровню доступа трехуровневой модели более мелкой сети и задает принцип масштабируемости.

Для выполнения требования масштабируемости, которое предъявляется к современным корпоративным компьютерным сетям необходимо решать задачи маршрутизации между различными локальными вычислительными сетями, входящими в состав общей сети предприятия, а так же к глобальной сети.

Данная работа демонстрирует актуальность предлагаемых решений для объединения вычислительных сетей различного размера в единую корпоративную компьютерную сеть. Особое внимание в работе уделено расширяемости компьютерной сети и ее масштабируемости на основе одного из распространенных и эффективных протоколов маршрутизации.

Целью работы является проектирование маршрутизации в двух трехуровневых сетях с использованием протокола маршрутизации OSPF.

Определим перечень задач, которые рассмотрены и решены в данной работе:

- выполнить анализ структуры предприятия для проектирования корпоративной компьютерной сети;

- разработать топологию и структуру сети для объединения двух трехуровневых сетей;

- выполнить рабочую модель проектируемой компьютерной сети;

- настроить активное сетевое оборудования для работы протокола маршрутизации OSPF;

- выполнить проверки достигнутых целей в рабочей модели сети.

1. ТЕХНИКО-ЭКОНОМИЧЕСКАЯ ХАРАКТЕРИСТИКА

ПРЕДМЕТНОЙ ОБЛАСТИ И ПРЕДПРИЯТИЯ

1.1. Характеристика предприятия и его деятельности

Для проектирования корпоративной сети составим список наиболее крупных структурных подразделений предприятия и обозначим территориальное расположение каждого подразделения.

1. Центральный офис. Находится в деловом центре города в отдельном многоэтажном здании.

В здании находятся следующие подразделения:

1.1. Дирекция

1.2. Бухгалтерия

1.3. Планово-финансовый отдел

1.4. Отдел маркетинга

1.5. Управление кадрами

1.6. Отдел информационных технологий

1.7. Юридический отдел

2. Производство. Находится в промышленной зоне города, занимает большую площадь и располагается в разных помещениях.

Состав производственных подразделений:

2.1. Производственное управление

2.2. Конструкторское бюро

2.3. Отдел внедрения в производство

2.4. Завод 1

2.5. Завод 2

2.6. Склад готовой продукции и комплектации

Определим требования к разрабатываемой сети:

- все подразделения должны иметь возможность доступа к любым внутренним ресурсам сети не зависимо от их географического положения;

- обеспечить безопасность функционирования сети;

- каждому сотруднику предприятия предоставить возможность доступа к сети Internet;

- обеспечить расширение и масштабируемость корпоративной сети при последующем наращивании мощностей производства и открытии новых филиалов и представительств.

1.2. Современные методы построения сетей для решения сходных задач

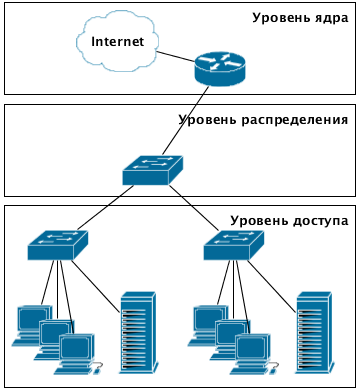

Любую вычислительную сеть можно представить в виде трехуровневой иерархической модели, впервые предложенной инженерами компании CISCO. Предложенная модель, которая изображена на рисунке 1, содержит три уровня: уровень доступа, уровень распределения и уровень ядра.

Трехуровневая иерархическая модель легко представляет любые компьютерные сети, от маленьких локальных вычислительных сетей до огромных сетей масштаба корпораций. На рисунке 2 представлена трехуровневая модель небольшой локальной вычислительной сети. Как видно из рисунка 2 в маленьких сетях уровни могут быть вырождены и объединены, за счет использования современных сетевых устройств. Если в сети размера небольшого отдела применить современный маршрутизатор, который оснащен несколькими портами для подключения рабочих станций, то данный маршрутизатор будет выполнять функции всех трех уровней.

Рисунок 1. Трехуровневая иерархическая модель сети

Рисунок 2. Модель сети с вырожденным уровнем распределения

Предложенная иерархическая модель позволяет развивать и укрупнять уже существующую вычислительную сеть по мере роста предприятия и соответственно сети или проектировать новые крупные сети.

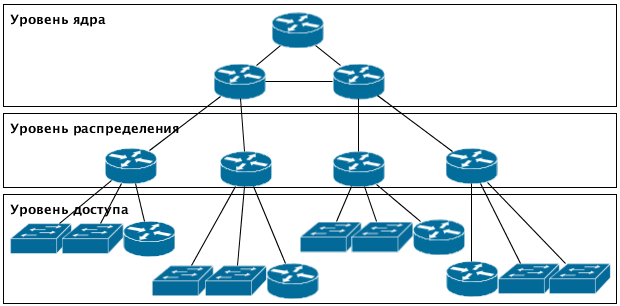

Такой подход позволяет реализовывать принципы масштабируемости сети. На рисунке 3 изображена вычислительная сеть предприятия, которая объединяет несколько рабочих групп, а на рисунке 4 представлена сеть еще более крупного масштаба, на которой для простоты изображения не указаны конечные узлы уровня доступа.

Рисунок 3. Модель сети, объединяющая несколько рабочих групп

Для построения компьютерных сетей с возможностями больше чем локальная вычислительная сеть рабочей группы без доступа к Internet, требуется применение маршрутизаторов и протоколов маршрутизации. Протоколы маршрутизации предназначены для передачи пакетов данных между разными вычислительными сетями. Протоколы маршрутизации бывают статические и динамические. Статические протоколы маршрутизации требуют ручного введения всех маршрутов до всех известных сетей. Протокол статической маршрутизации целесообразно использовать в небольших и относительно стабильных сетях, поэтому для решения поставленной задачи будем рассматривать протоколы динамической маршрутизации. При динамической маршрутизации данные о маршрутах к сетям обновляются автоматически в зависимости от изменений топологии сети.

Рисунок 4. Модель сети крупного масштаба

Рисунок 4. Модель сети крупного масштаба

Протоколы динамической маршрутизации подразделяют на протоколы внутренней и внешней маршрутизации.

Протоколы динамической внешней маршрутизации предназначены для эффективной передачи данных во внешних магистралях между большим количеством корпоративных сетей.

Маршрутизация для корпоративной компьютерной сети выполняется протоколами динамической внутренней маршрутизации. К данным видам протоколов относятся протокол RIP и протокол OSPF.

В документации к протоколам маршрутизации введен термин автономная система. Автономная система - это совокупность вычислительных сетей, управляемых одной организацией. В данной работе под автономной системой будем понимать разрабатываемую корпоративную компьютерную сеть предприятия.

Для реализации данного проекта рассмотрим более подробно протоколы динамической внутренней маршрутизации RIP и OSPF, определим их достоинства и недостатки, и выберем наиболее подходящий протокол.

Протокол RIP (Routing Information Protocol) это простой протокол, который использует дистанционный вектор расстояния. Дистанционный вектор расстояния определяет количество маршрутизаторов, через которые проходит пакет данных из одной компьютерной сети в другую. Общая задача маршрутизации решается на основе анализа таблиц маршрутизации, размещенных во всех маршрутизаторах и конечных узлах сети, но каждая таблица имеет свой размер и полноту. При инициализации каждый маршрутизатор автоматически выстраивает таблицу маршрутизации до сетей, к которым он подключен своими интерфейсами. Соседние маршрутизаторы в сети обмениваются служебной информацией друг с другом и передают известный им вектор расстояний до всех известных им сетей. Данная информация анализируется принявшим маршрутизатором и далее происходит корректировка маршрута и вектора расстояния, если есть такая необходимость. По истечении некоторого времени каждый маршрутизатор выстроит полную таблицу маршрутов. Обмен служебной информацией происходит периодически один раз в не более 30 секунд, поэтому информация в таблицах маршрутизации будет актуальной. Протокол RIP является одним из старейших протоколов обмена информацией о маршрутизации, но тем не менее очень широко распространен.

К достоинству этого протокола следует отнести простоту настройки. Обычно достаточно только указать сетевой адрес интерфейса маршрутизатора, на котором протокол RIP будет включен.

Однако существуют и существенные недостатки.

Один из главных недостатков — медленная сходимость. Допустим обновления на одном маршрутизаторе происходят в среднем один раз в 15 секунд. Для двух последовательных маршрутизаторов это будет уже 30 секунд и так далее, за такое длительное время могут происходить большое количество потерь пакетов данных. В протоколе RIP количество последовательных маршрутизаторов, вектор расстояний не может

превышать 15. Вектор расстояний 16 указывает на недоступность сети.

Следующий большой недостаток протокола RIP — невозможность работать с адресами подсетей с масками переменной длины. В некоторых случаях это может привести к неэффективному использованию адресного пространства и как следствие к дефициту IP адресов.

Еще один важный недостаток - это неверное определение маршрута при имеющихся не равноценных по пропускной способности маршрутов в сети. Допустим, один маршрут через два маршрутизатора по 100 мегабитному каналу будет признан худшим, чем маршрут через единственный маршрутизатор по каналу со скоростью 128 кБит/с.

Исходя из выше сказанного отметим, что протокол динамической внутренней маршрутизации RIP следует применять в относительно не больших сетях и в сетях, где не используются подсети.

Рассмотрим протокол динамической внутренней маршрутизации OSPF (Open Shortest Path First). В данном протоколе использует алгоритм анализа состояния связей, который учитывает и расстояния и скорость. Каждый по соседству маршрутизатор рассылает информацию о маршрутах по таймеру один раз в 30 минут, если в сети не происходит ни каких изменений и короткие посылки Hello проходят между соседними маршрутизаторами нормально. Как только произошло какое-либо изменение о состоянии связей и посылка Hello не прошла, тут же начинается передача об изменениях маршрутной информации соседям, не дожидаясь таймера. Таким образом, доля служебного трафика в сети о маршрутной информации снижается, но при этом сохраняется актуальность о маршрутах и состояниях связей в сети. Метрика стоимости маршрута вычисляется на интерфейсе по формуле:

cost = 100 000 000/bandwith

где bandwith скорость передачи, cost число от 1 до 65535.

Чем меньше cost число, тем более лучшая метрика и маршрут считается лучшим. Число cost можно указать при настройки интерфейса маршрутизатора, но тогда потребуется команда пересчета метрики на каждом маршрутизаторе в сети.

Примеры некоторых метрик:

Ethernet 10 Мбит/с - 10 единиц

Fast Ethernet 100 Мбит/с - 1 единица

канал Т1 1544000 бит/с - 65 единиц

канал 56 Кбит/с - 1785 единиц

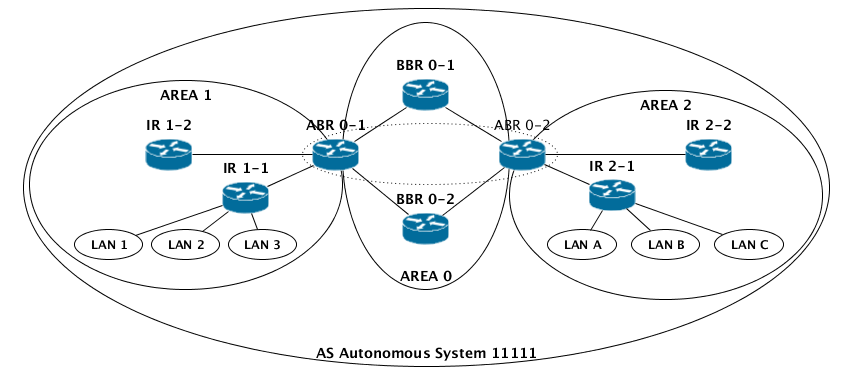

Протокол OSPF предусматривает следующую структуру.

Автономная система (autonomous system, AS) – это определенное количество сетей, которыми управляют из единого административного центра и в которых используются общая стратегия и правила маршрутизации. Автономная система для внешних сетей представляется как некий единый объект и если автономная система является частью Internet и использует глобальные адреса, то ей присваивается номер 16 битный или позже 32 битный.

В протоколе OSPF для уменьшения расчетов на маршрутизаторах сети передачи данных разделяют на отдельные зоны. Зона (area) это совокупность сетей, имеющих один и тот же идентификатор. Число маршрутизаторов в каждой зоне относительно не велико, следовательно, база данных состояния каналов в пределах зоны значительно меньше и поэтому на расчет маршрутов расходуется меньше времени.

Имеется два основных типа зон (областей): транзитная зона (область), регулярные зоны. Транзитная зона обозначается как Area 0 и может именоваться опорной или базовой (backbone area). Главная задача опорной зоны быстрое и эффективное продвижение IP пакетов в другие зоны. В транзитной зоне не рекомендуется размещать пользовательские сети, хотя это не запрещено спецификацией.

Регулярные зоны служат для подключения пользователей и обозначаются как Area 1, Area 2 и так далее. Регулярные зоны назначаются исходя из функционального или географического группирования пользователей или сетей пользователей. Весь трафик из одной зоны в другие зоны может проходить только через транзитную зону. Все регулярные зоны должны иметь соединение с базовой зоной. Количество регулярных зон может быть большим.

В сетях с протоколом OSPF в зависимости от расположения и функций маршрутизаторы имеют свои обозначения.

Магистральные маршрутизаторы (BBR, Backbone Router) принадлежат опорной зоне (Area 0) и объединяют транзитные сети.

Пограничный маршрутизатор области (ABR, Area Border Router) размещают, как правило, на границе между нулевой зоной (Area 0) и другой зоной, например Area 1. Реже, но могут быть пограничные маршрутизаторы между любыми другими зонами и не с нулевой зоной.

Внутренний маршрутизатор (IR, Internal Router) находится внутри

не нулевой зоны и подключен к “тупиковой сети”.

Пограничный маршрутизатор автономной системы (ASBR, AS Boundary Router) обеспечивает информационный обмен с маршрутизаторами, которые расположены в других автономных системах.

Все маршрутизаторы при работе по протоколу OSPF создают и поддерживают в своей базе данных две таблицы: таблица соседства, таблица топологии.

В таблице соседства хранится список и вся необходимая информация о соседних маршрутизаторах.

Таблица топологии содержит необходимую информацию о состоянии всех сетей, подсетей в пределах зоны, а если маршрутизатор подключен к двум зонам, то он ведет отдельную таблицу топологии для каждой из зон, к которой он подключен.

Протокол OSPF работает с масками переменной длины и следовательно с подсетями, может суммировать маршруты к подсетям, имеет быструю сходимость и меньший служебный трафик, ориентирован на применение в больших сетях автономных систем.

2. РАЗРАБОТКА ПРОЕКТНЫХ РЕШЕНИЙ

2.1. Разработка и обоснование структуры сети

Рассмотрев протоколы внутренней маршрутизации RIP и OSPF, их достоинства и недостатки, для реализации данного проекта выбираем протокол OSPF.

Учитывая характеристику, организационную структуру и территориальное размещение предприятия распределим подразделения предприятия по областям и выполним привязки к маршрутизаторам.

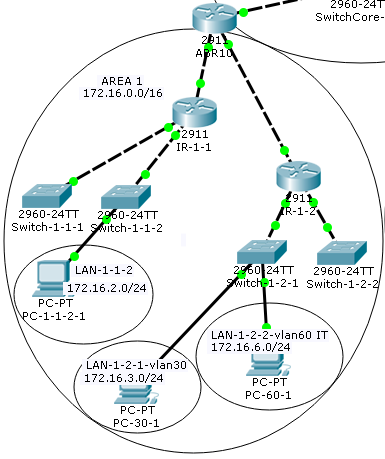

На рисунке 5 представлена структурная схема автономной системы предприятия для корпоративной сети передачи данных.

Рисунок 5. Структурная схема автономной системы предприятия

Выделим три основных области:

- опорная область (Area 0), для магистральной связи областей;

- область один (Area 1), центральный офис;

- область два (Area 2), промышленная зона

Конкретизируем каждую область.

1. Опорная область (Area 0):

1.1. Магистральные маршрутизаторы BBR0-1 и BBR0-2.

1.2. Пограничный маршрутизатор ABR0-1 для связи между опорной зоной (Area 0) и зоной центрального офиса (Area 1). Маршрутизатор ABR0-1 расположим в центральном офисе.

1.3. Пограничный маршрутизатор ABR0-2 для связи между опорной зоной (Area 0) и промышленной зоной (Area 2). Маршрутизатор ABR0-2 расположим в промышленной зоне.

2. Зона центрального офиса (Area 1)

2.1. Внутренний маршрутизатор IR 1-1

2.1.1. Дирекция

2.1.2. Бухгалтерия

2.1.3. Планово-финансовый отдел

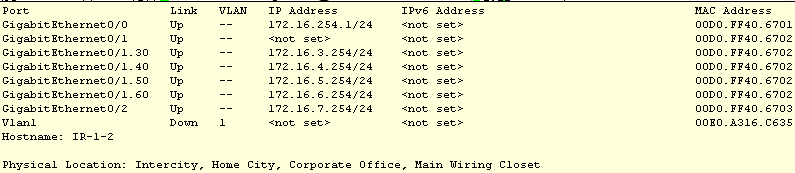

2.2. Внутренний маршрутизатор IR 1-2

2.2.1. Отдел маркетинга (LAN1)

2.2.2. Управление кадрами (LAN2)

2.2.3. Отдел информационных технологий (LAN3)

2.2.4. Управление кадрами

3. Зона производство.

2.1. Внутренний маршрутизатор IR 2-1

2.1.1. Производственное управление (LANA)

2.1.2. Конструкторское бюро (LANB)

2.2. Внутренний маршрутизатор IR 2-2

2.2.1. Отдел внедрения в производство

2.2.2. Завод 1

2.3. Внутренний маршрутизатор IR 2-3

2.5. Завод 2

2.6. Склад готовой продукции и комплектации

Структурная схема автономной системы предприятия, изображенная на рисунке 5, полностью соответствует заданию проекта по объединению двух трехуровневых систем.

Первая трехуровневая система образована ядром маршрутизатором ABR0-1, уровнем распределения из внутренних маршрутизаторов IR 1-1 и

IR 1-2, уровень доступа к сетям LAN1 и др. может быть организован коммутаторами, но на схеме не показан, чтобы не загружать рисунок.

Вторая трехуровневая система образована ядром маршрутизатором ABR0-2, уровнем распределения из внутренних маршрутизаторов IR 2-1,

IR 2-2, IR 2-3, уровень доступа к сетям LANА и др. может быть организован коммутаторами, но на схеме не показан, чтобы не загружать рисунок.

При уточнении и детализации проекта данная структура может несколько изменятся, отсутствовать некоторые элементы или добавлены новые.

На данном этапе разработки имеются все необходимые данные для построения функциональной схемы сети предприятия.

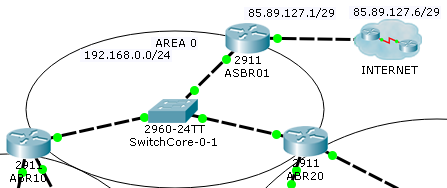

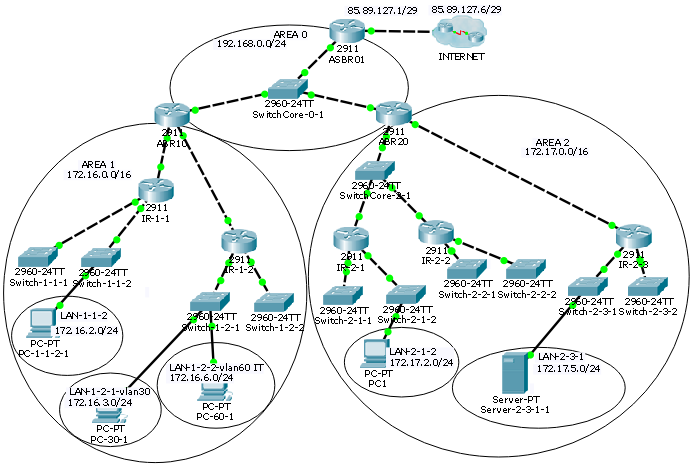

Функциональная схема опорной зоны сети изображена на рисунке 6.

Рисунок 6. Функциональная схема опорной зоны сети

Как видно из рисунка 6, опорная зона (Area 0) состоит из двух пограничных маршрутизаторов ABR10 и ABR20, пограничного маршрутизатора автономной системы ASBR01 для подключения к Internet и коммутатора SwitchCore-0-1, который их объединяет в общую сеть зоны.

Как видно из рисунка 7, зона один (Area 1) состоит из:

- пограничного маршрутизатора ABR10, образующего уровень ядра;

- внутренних маршрутизаторов IR-1-1 и IR-1-2, образующих уровень распределения;

- коммутаторов Switch-1-1-1, Switch-1-1-2, Switch-1-2-1, Switch-1-2-2, образующих уровень доступа;

- конечных узлов пользователей в локальных сетях.

Рисунок 7. Функциональная схема зоны один

Коммутатор Switch-1-2-1 настроен с использование технологии vlan, для изоляции друг от друга широковещательных доменов в сегменте локальной сети (Широковеща́тельный доме́н (сегме́нт) (англ. broadcast domain) — группа доменов коллизий, соединенных с помощью устройств второго уровня. Иными словами логический участок компьютерной сети, в котором все узлы могут передавать данные друг другу с помощью широковещания на канальном уровне сетевой модели OSI).

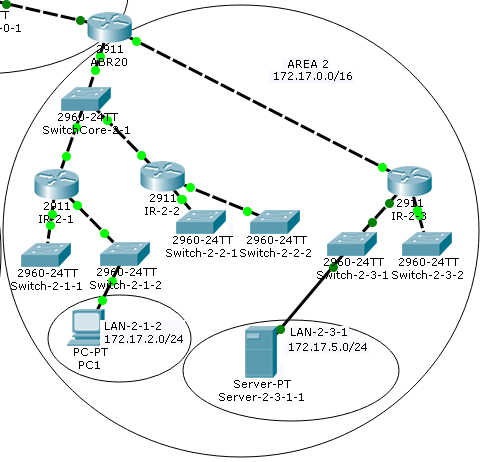

Как видно из рисунка 8, зона 2 (Area 2) состоит из:

- пограничного маршрутизатора ABR20 и коммутатора SwitchCore-2-1, образующих уровень ядра;

- внутренних маршрутизаторов IR-2-1, IR-2-2, IR-2-2, образующих уровень распределения;

- коммутаторов Switch-2-1-1, Switch-2-1-2, Switch-2-2-1, Switch-2-2-2, Switch-2-3-1, Switch-2-3-2 образующих уровень доступа;

- конечные узлы пользователей в локальных сетях.

Рисунок 7. Функциональная схема зоны два

Общая функциональная схема сети передачи данных объединяет все выше указанные фрагменты и представлена на рисунке 8.

К каждому порту коммутатора уровня доступа можно подключить дополнительные коммутаторы рабочих групп и достичь необходимого уровня масштабируемости на 2 уровне модели OSI. Так же можно подключить локальные вычислительные сети через дополнительные маршрутизаторы, на 3 уровне модели OSI.

Рисунок 8. Функциональная схема сети

Для более качественной и быстрой работы протокола OSPF необходимо правильно выбрать адресацию в сети.

Иерархическая структура адресного пространства обеспечит эффективное распределение адресных блоков и использовать все доступное адресное пространство, не оставляя части адресных блоков неиспользованными.

При правильной адресации будет небольшая таблица маршрутизации и более эффективная маршрутизация.

Для Area 0 выбран адрес сети IP 192.168.0.0/24

Для Area 1 выбран адрес сети IP 172.16.0.0/16

Для Area 2 выбран адрес сети IP 172.17.0.0/16

Общая адресация для интерфейсов узлов сети дана в таблице 1.

Таблица 1

Адресация узлов сети

|

Узел сети |

Интерфейс |

IP адрес |

Примечание |

|

ASBR01 |

Gig0/0 |

192.168.0.3/24 |

OSPF Area 0 |

|

Gig0/1 |

85.89.127.1/29 |

ISP |

|

|

ABR10 |

Gig0/0 |

192.168.0.1/24 |

OSPF Area 0 |

|

Gig0/1 |

172.16.255.254/24 |

OSPF Area 1 |

|

|

Gig0/2 |

172.16.254.254/24 |

OSPF Area 1 |

|

|

ABR20 |

Gig0/0 |

192.168.0.2/24 |

OSPF Area 0 |

|

Gig0/1 |

172.17.255.254/24 |

OSPF Area 1 |

|

|

Gig0/2 |

172.17.254.254/24 |

OSPF Area 1 |

|

|

IR-1-1 |

Gig0/0 |

172.16.255.1/24 |

OSPF Area 1 |

|

Gig0/1 |

172.16.1.254/24 |

OSPF Area 1 |

|

|

Gig0/2 |

172.16.2.254/24 |

OSPF Area 1 |

|

|

IR-1-2 |

Gig0/0 |

172.16.254.1/24 |

OSPF Area 1 |

|

Gig0/1.30 |

172.16.3.254/24 |

OSPF Area 1 vlan30 |

|

|

Gig0/1.40 |

172.16.4.254/24 |

OSPF Area 1 vlan40 |

|

|

Gig0/1.50 |

172.16.5.254/24 |

OSPF Area 1 vlan50 |

|

|

Gig0/1.60 |

172.16.6.254/24 |

OSPF Area 1 vlan60 |

|

|

Gig0/2 |

172.16.7.254/24 |

OSPF Area 1 |

|

|

IR-2-1 |

Gig0/0 |

172.17.255.1/24 |

OSPF Area 2 |

|

Gig0/1 |

172.17.1.254/24 |

OSPF Area 2 |

|

|

Gig0/2 |

172.17.2.254/24 |

OSPF Area 2 |

|

|

IR-2-2 |

Gig0/0 |

172.17. 255.2/24 |

OSPF Area 2 |

|

Gig0/1 |

172.17.3.254/24 |

OSPF Area 2 |

|

|

Gig0/2 |

172.17.4.254/24 |

OSPF Area 2 |

|

|

IR-2-3 |

Gig0/0 |

172.17.254.1/24 |

OSPF Area 1 |

|

Gig0/1 |

172.17.5.254/24 |

OSPF Area 1 |

|

|

Gig0/2 |

172.17.6.254/24 |

OSPF Area 1 |

|

|

PC-1-1-2-1 |

Fa0 |

172.16.2.1/24 |

OSPF Area 1 |

|

DEFAULT GATEWAY |

172.16.2.254/24 |

||

|

PC-30-1 |

Fa0 |

172.16.3.1/24 |

OSPF Area 1 vlan30 |

|

DEFAULT GATEWAY |

172.16.3.254/24 |

||

|

Узел сети |

Интерфейс |

IP адрес |

Примечание |

|

PC-60-1 |

Fa0 |

172.16.6.1/24 |

OSPF Area 1 vlan60 |

|

DEFAULT GATEWAY |

172.16.6.254/24 |

||

|

PC-2-1-2-1 |

Fa0 |

172.17.2.1/24 |

OSPF Area 2 |

|

DEFAULT GATEWAY |

172.17.2.254/24 |

||

|

Server-2-3-1-1 |

Fa0 |

172.17.5.1/24 |

OSPF Area 2 |

|

DEFAULT GATEWAY |

172.17.5.254/24 |

2.2. Выбор и обоснование используемых протоколов

Рассмотрев в параграфе 1.2 протоколы внутренней маршрутизации

RIP и OSPF, их достоинства и недостатки, для реализации данного проекта был выбран протокол OSPF. Исходя из рекомендаций протокола OSPF составлена структурная и функциональная схема.

Выделим в отдельный параграф примененные в сети протоколы VLAN и NAT.

Протокол виртуальных локальных сетей (Virtual LAN, VLAN) на коммутаторах позволяет локализовать весь трафик, в том числе и широковещательный внутри виртуальной локальной сети. При использовании технологии виртуальных сетей в коммутаторах одновременно решаются задачи повышения производительности в каждой из виртуальных сетей, так как коммутатор передает кадры только назначенным портам в конкретной VLAN. Протокол виртуальных локальных сетей осуществляет изоляцию сетей друг от друга для управления правами доступа пользователей. Для связи виртуальных сетей в общую сеть требуется использование маршрутизаторов уровня распределения.

При создании виртуальных сетей на основе одного коммутатора, используется механизм группирования портов коммутатора. При этом каждый порт приписывается той или иной виртуальной сети. Кадр, пришедший от порта, принадлежащего, например, виртуальной сети с номером 30, никогда не будет передан порту, который не принадлежит этой виртуальной сети. Если к одному порту VLAN с номером 30 подключен сегмент сети, то все узлы такого сегмента будут так же входить в данную VLAN с номером 30. Для построения виртуальной сети на нескольких коммутаторах, коммутаторы соединяют между собой. Коммутаторы могут находиться на удаленном расстоянии друг от друга. На каждом коммутаторе назначаются порты, которые принадлежат одной и той же VLAN. (Например, VLAN 30). Для передачи пакетов между коммутаторами внутри одной VLAN, используют специально разработанный для таких целей протокол стандарта IEEE 802.1Q.

При проектировании и эксплуатации сетей широко используют технологию трансляции сетевых адресов (Network Address Translation, NAT). Технология NAT предполагает продвижение пакета во внешние сети Internet с адресами отличными от тех, которые используются для передачи пакета во внутренних корпоративных, частных сетях.

В разрабатываемой сети доступ в Internet от всех рабочих мест происходит через пограничный маршрутизатор автономной системы ASBR01, на котором настроен NAT и который подключен к сервис провайдеру с выделенным блоком адресов 85.89.127.0 и подмаской сети 255.255.255.248, где IP адрес сети: 85.89.127.0, Broadcast адрес: 85.89.127.7, Минимальный IP адрес: 85.89.127.1 назначен Маршрутизатору ASBR01 interface GigabitEthernet0/1, IP адрес: 85.89.127.6 шлюз по умолчанию на IP адрес выданный сервис провайдером и остальные четыре IP адреса: 85.89.127.2, 85.89.127.3, 85.89.127.4, 85.89.127.5 - зарезервированы за предприятием.

IP адреса в зонах используют так называемые частные адреса из диапазонов 172.16.0.0/16 для зоны один, 172.17.0.0/16 для зоны два.

Данные адреса исключены из диапазона централизованно назначаемых адресов. Таким образом, если пакеты с адресами источниками или адресами приемника будут содержать адрес из частного диапазона, то такие пакеты будут отброшены маршрутизаторами в сети Internet.

Технология NAT с трансляцией адресов работает следующим образом:

1. Устройство NAT, программное или встроенное в аппаратуру, устанавливается на пограничном устройстве, связывающим сеть предприятия с глобальной сетью.

2. Устройство NAT динамически отображает набор частных адресов на набор глобальных адресов, полученных предприятием от поставщика услуг Internet.

В настоящее время чаще используется трансляция адресов и номеров портов. Допустим, некоторая организация имеет частную сеть (частным диапазонам IP адресов) и глобальную связь с поставщиком услуг Интернет. Внешнему интерфейсу назначен один глобальный адрес. Технология трансляция адресов и номеров портов позволяет всем узлам внутренней сети одновременно взаимодействовать с внешними сетями, используя единственный глобальный адрес. Для однозначной идентификации отправителя используется IP адрес и порт. При прохождении пакета из внутренней сети во внешнюю сеть через устройство NAT, каждой паре «Внутренний IP адрес, Порт» ставится соответствие пара назначения «Внешний IP адрес, назначенный номер Порта». Назначенный номер порта выбирается устройством NAT произвольно, но должен быть уникальным. Соответствие фиксируется. Когда узел получатель генерирует ответное сообщение, то он выбирает из полученного пакета адрес (глобальный адрес) и порт отправителя. При поступлении ответного пакета в частную сеть устройство NAT выбирает из своей таблицы необходимый локальный адрес и порт.

2.3. Выбор и обоснование решений по техническому обеспечению сети

В качестве опорных маршрутизаторов были использованы маршрутизаторы Cisco серии 2900.

Характеристика: поддерживают встроенные средства аппаратного ускорения шифрования, слоты цифровых сигнальных процессоров (DSP) для обработки голоса и видео, дополнительный межсетевой экран, систему предотвращения вторжений, систему обработки вызовов, поддерживают широчайший спектр проводных и беспроводных интерфейсов, таких как T1/E1, T3/E3, xDSL, медный и оптоволоконный GE.

Протоколы: IPv4, IPv6, статическая маршрутизация, OSPF, EIGRP, BGP, BGP Router Reflector, IS-IS, IGMPv3, PIM SM, PIM SSM, DVMRP, IPSec, GRE, BVD, механизмы групповой адресации IPv4-IPv6, MPLS, L2TPv3, 802.1ag, 802.3ah, L2 и L3 VPN

Инкапсуляции: Ethernet, 802.1q VLAN, соединение "точка-точка" (PPP), MLPPP, Frame Relay, MLFR (FR.15 и FR.16), HDLC, последовательные интерфейсы (RS-232, RS-449, X.21, V.35, и EIA-530), PPPoE и ATM

Управление трафиком: QoS, CBWFQ, WRED, средства иерархического обеспечения качества обслуживания, PBR, PfR и NBAR

2.4. Контрольный пример реализации сети и его описание

Контрольный пример реализации проектируемой сети выполним в программе Cisco Packet Tracer. Данная программа позволяет достаточно точно моделировать процессы в сетях передачи данных с использованием различного оборудования от компании Cisco.

Воспроизведем в программе Cisco Packet Tracer функциональную схему сети, которая изображена на рисунке 8.

Назначим IP адреса всем интерфейсам всех узлов сети согласно таблице 1. После этого необходимо обязательно проверить работоспособность всех соединений в пределах каждой из подсетей, применив утилиту ping.

Теперь можно приступить к настройки протокола OSPF на всех маршрутизаторах. Ниже приведены строки конфигурационных файлов с сохранением полного синтаксиса. Данные строки можно использовать при написании конфигурации и загрузки в реальное устройство.

Настроим маршрутизатор ABR10, который является пограничным и связывает опорную область AREA 0 и область AREA 1.

Листинг №1

!

! Имя маршрутизатора

hostname ABR10

!

! Настройка интерфейса, подключенного к опорной зоне

interface GigabitEthernet0/0

description TO-AREA0

ip address 192.168.0.1 255.255.255.0

!

! Настройка интерфейса, подключенного к области AREA1 к соседнему

! внутреннему маршрутизатору IR-1-1

interface GigabitEthernet0/1

description TO-AREA1--IR-1-1

ip address 172.16.255.254 255.255.255.0

!

!

! Настройка интерфейса, подключенного к области AREA1

! внутреннему маршрутизатору IR-1-2

interface GigabitEthernet0/2

description TO-AREA1--IR-1-2

ip address 172.16.254.254 255.255.255.0

!

! Настройка маршрутизации:

! Включить ospf с номером процесса 1 (мрожно любой другой номер)

router ospf 1

! Присвоим маршрутизатору идентификатор

router-id 1.0.0.0

log-adjacency-changes

! Укажем сеть для опорной зоны

network 192.168.0.0 0.0.0.255 area 0

! Укажем суммарную сеть для зоны 1

network 172.16.0.0 0.0.255.255 area 1

!

Настроим маршрутизатор ABR20, который является пограничным и связывает опорную область AREA 0 и область AREA 2

Листинг №2

!

! Имя маршрутизатора

hostname ABR20

!

!

! Настройка интерфейса, подключенного к опорной зоне

interface GigabitEthernet0/0

description TO-AREA0

ip address 192.168.0.2 255.255.255.0

!

! Настройка интерфейса, подключенного к области AREA2 к соседним

! внутренним маршрутизаторам IR-2-1 и IR-2-2

interface GigabitEthernet0/1

ip address 172.17.255.254 255.255.255.0

!

! Настройка интерфейса, подключенного к области AREA2

! внутреннему маршрутизатору IR-2-3

interface GigabitEthernet0/2

ip address 172.17.254.254 255.255.255.0

! Настройка маршрутизации:

!

! Включить ospf с номером процесса 1 (мрожно любой другой номер)

router ospf 1

! Присвоим маршрутизатору идентификатор

router-id 2.0.0.0

log-adjacency-changes

! Укажем сеть для опорной зоны

network 192.168.0.0 0.0.0.255 area 0

! Укажем суммарную сеть для зоны 2

network 172.17.0.0 0.0.255.255 area 2

!

Настроим маршрутизатор ASBR01, который является пограничным c глобальной сетью и связывает все узлы корпоративной сети с Internet. Маршрутизатор ASBR01 в опорной области AREA 0.

Листинг №3

!

! Имя маршрутизатора

hostname ASBR01

!

! Настройка интерфейса, подключенного к опорной зоне

interface GigabitEthernet0/0

description TO-AREA0

ip address 192.168.0.3 255.255.255.0

! Настраиваем NAT. Укажем, что интерфейс является внутренним

ip nat inside

!

! Настройка интерфейса, подключенного к Internet

interface GigabitEthernet0/1

ip address 85.89.127.1 255.255.255.248

! Настраиваем NAT. Укажем, что интерфейс является внешним

ip nat outside

!

! Настройка маршрутизации:

!

! Включить ospf с номером процесса 1 (мрожно любой другой номер)

router ospf 1

! Присвоим маршрутизатору идентификатор

router-id 3.0.0.0

log-adjacency-changes

! Укажем сеть для опорной зоны

network 192.168.0.0 0.0.0.255 area 0

default-information originate

!

! Настраиваем NAT. Включим трансляцию на внешним интерфейс с разрешенных источников list 1 и list 2

ip nat inside source list 1 interface GigabitEthernet0/1 overload

ip nat inside source list 2 interface GigabitEthernet0/1 overload

ip classless

! Назначим шлюз по умолчанию на IP адрес выданный сервис провайдером

ip route 0.0.0.0 0.0.0.0 85.89.127.6

!

! Настраиваем NAT. Разрешенные источники, вся внутренняя сеть. При необходимости можно ограничивать доступ, изменяя списки.

access-list 1 permit 172.16.0.0 0.0.255.255

access-list 2 permit 172.17.0.0 0.0.255.255

!

Настроим внутренний маршрутизатор IR-1-1, который находится в зоне один.

! Имя маршрутизатора

hostname IR-1-1

!

! Настройка интерфейса, подключенного к опорной зоне через

! маршрутизаторABR10

interface GigabitEthernet0/0

ip address 172.16.255.1 255.255.255.0

!

! Настройка интерфейса, подключенного к внутренней подсети дирекции

interface GigabitEthernet0/1

ip address 172.16.1.254 255.255.255.0

!

! Настройка интерфейса, подключенного к внутренней подсети бухгалтерии

interface GigabitEthernet0/2

ip address 172.16.2.254 255.255.255.0

!

! Настройка маршрутизации:

! Включить ospf с номером процесса 1 (мрожно любой другой номер)

router ospf 1

! Присвоим маршрутизатору идентификатор

router-id 1.1.0.0

log-adjacency-changes

! Укажем суммарную сеть для зоны 1

network 172.16.0.0 0.0.255.255 area 1

!

Настроим внутренний маршрутизатор IR-1-2, который находится в зоне один. Особенностью данного маршрутизатора является то, что он настроен для работы с протоколом VLAN

Листинг №4

! Имя маршрутизатора

hostname IR-1-2

!

! Настройка интерфейса, подключенного к опорной зоне через

! маршрутизаторABR10

interface GigabitEthernet0/0

ip address 172.16.254.1 255.255.255.0

!

! Настройка интерфейса, подключенного к внутренним подсетям с использованием протокола VLAN

interface GigabitEthernet0/1

no ip address

!

! Создадим виртуальный интерфейс и назначим IP адрес для vlan30

! для сети планово-финансового управления

interface GigabitEthernet0/1.30

description planfinupr

encapsulation dot1Q 30

ip address 172.16.3.254 255.255.255.0

!

! Создадим виртуальный интерфейс и назначим IP адрес для vlan40

! для сети отдела маркетинга

interface GigabitEthernet0/1.40

description marketing

encapsulation dot1Q 40

ip address 172.16.4.254 255.255.255.0

!

! Создадим виртуальный интерфейс и назначим IP адрес для vlan50

! для сети отдела кадров

interface GigabitEthernet0/1.50

description otdkadrov

encapsulation dot1Q 50

ip address 172.16.5.254 255.255.255.0

! Создадим виртуальный интерфейс и назначим IP адрес для vlan60

! для сети информационно-технического отдела

interface GigabitEthernet0/1.60

description itotdel

encapsulation dot1Q 60

ip address 172.16.6.254 255.255.255.0

!

! Настройка интерфейса, подключенного к внутренней подсети юридического отдела

interface GigabitEthernet0/2

ip address 172.16.7.254 255.255.255.0

!

! Настройка маршрутизации:

! Включить ospf с номером процесса 1 (мрожно любой другой номер)

router ospf 1

! Присвоим маршрутизатору идентификатор

router-id 1.2.0.0

log-adjacency-changes

! Укажем суммарную сеть для зоны 1

network 172.16.0.0 0.0.255.255 area 1

!

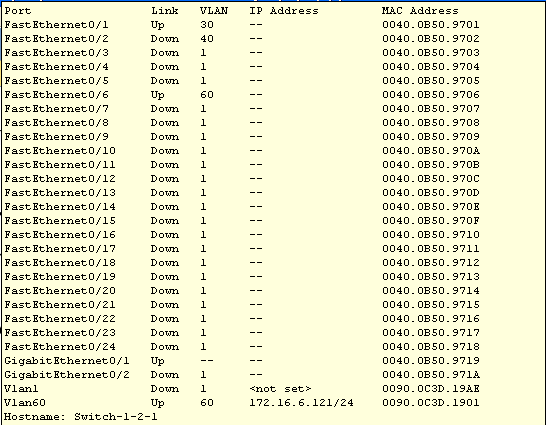

Необходимо рассмотреть пример настройки коммутатора уровня доступа, который настроен для работы по протоколу VLAN. К данным интерфейсам коммутатора подключены виртуальные сети подразделений.

Листинг №5

!

! Имя коммутатора

hostname Switch-1-2-1

!

! Интерфейс настроен для vlan30 для сети планово-финансового управления

interface FastEthernet0/1

switchport access vlan 30

!

! Интерфейс настроен для vlan40 для сети отдела маркетинга

interface FastEthernet0/2

switchport access vlan 40

!

! Интерфейс настроен для vlan50 для сети отдела кадров!

interface FastEthernet0/3

switchport access vlan 50

!

! Интерфейс настроен для vlan50 для сети отдела кадров!

interface FastEthernet0/4

switchport access vlan 50

!

! Интерфейс настроен для vlan60 для сети информационно-технического отдела

interface FastEthernet0/5

switchport access vlan 60

!

! Интерфейс настроен для vlan60 для сети информационно-технического отдела

interface FastEthernet0/6

switchport access vlan 60

!

!! Интерфейс подключен к внутреннему маршрутизатору IR-1-2 и настроен для передачи трафика со всех VLAN

interface GigabitEthernet0/1

switchport mode trunk

!

! Данная настройка назначает коммутатор в VLAN60 и присваивает ему IP адрес. По этому адресу по сети можно будет настраивать коммутатор.

interface Vlan60

mac-address 0090.0c3d.1901

ip address 172.16.6.121 255.255.255.0

!

Были рассмотрены все основные настройки маршрутизаторов и коммутаторов для опорной зоны и зоны один центрального офиса. Для активных сетевых устройств зоны два требуется выполнить подобные настройки с учетом своего адресного пространства.

После того, как корпоративная сеть полностью настроена, проверим работоспособность и достижение целей и задач проектирования, используя текстовые и графические возможности программы эмулятора Cisco Packet Tracer.

Рассмотрим уровень доступа области Area 1.

Наибольший интерес представляет коммутатор Switch-1-2-1, так как на данном коммутаторе настроен протокол VLAN. На рисунке 9 изображены настройки и состояние портов коммутатора.

Из рисунка 9 видно, что

порт FastEthernet0/1 подключен UP и принадлежит vlan30,

порт FastEthernet0/2 отключен DOWN и принадлежит vlan40,

порт FastEthernet0/6 подключен UP и принадлежит vlan60,

порт GigabitEthernet0/1 подключен UP и принадлежит всем vlan и имеет состояние TRUNK.

Коммутатор настроен в vlan60 и ему присвоен IP 10.16.6.121/24

Рисунок 9. Состояние портов коммутатора Switch-1-2-1

Из рисунка 10 видно, что настроен протокол VLAN и на интерфейсе GigabitEthernet0/1 внутреннего маршрутизатора IR-1-2.

Например, для vlan60 GigabitEthernet0/1.60 UP 172.16.6.254/24

Рисунок 10. Состояние портов маршрутизатора IR-1-2

Рассмотрим работу диагностических команд на разных маршрутизаторах.

Внутренний маршрутизатор IR-1-2 команда «show ip ospf interface» на настроенном в vlan60 интерфейсе указывает адрес интерфейса 172.16.6.254/24, зону Area 1, на отсутствие соседей на данном интерфейсе Neighbor Count is 0, то есть данный интерфейс подключен к конечной сети.

IR-1-2#show ip ospf interface GigabitEthernet 0/1.60

GigabitEthernet0/1.60 is up, line protocol is up

Internet address is 172.16.6.254/24, Area 1

Process ID 1, Router ID 1.2.0.0, Network Type BROADCAST, Cost: 1

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 1.2.0.0, Interface address 172.16.6.254

No backup designated router on this network

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

Hello due in 00:00:08

Index 4/4, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 1

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 0, Adjacent neighbor count is 0

Suppress hello for 0 neighbor(s)

Внутренний маршрутизатор IR-1-2 команда «show ip ospf interface» на настроенном интерфейсе GigabitEthernet0/0 указывает адрес интерфейса 172.16.254.1/24, зону Area 1, на соседей на данном интерфейсе Neighbor Count is 1, кто сосед 1.0.0.0 (Backup Designated Router),

то есть данный интерфейс подключен к следующему маршрутизатору. В нашей топологии это маршрутизатор пограничный ABR10.

IR-1-2#show ip ospf interface GigabitEthernet 0/0

GigabitEthernet0/0 is up, line protocol is up

Internet address is 172.16.254.1/24, Area 1

Process ID 1, Router ID 1.2.0.0, Network Type BROADCAST, Cost: 1

Transmit Delay is 1 sec, State DR, Priority 1

Designated Router (ID) 1.2.0.0, Interface address 172.16.254.1

Backup Designated Router (ID) 1.0.0.0, Interface address 172.16.254.254

Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5

Hello due in 00:00:09

Index 6/6, flood queue length 0

Next 0x0(0)/0x0(0)

Last flood scan length is 1, maximum is 1

Last flood scan time is 0 msec, maximum is 0 msec

Neighbor Count is 1, Adjacent neighbor count is 1

Adjacent with neighbor 1.0.0.0 (Backup Designated Router)

Suppress hello for 0 neighbor(s)

Внутренний маршрутизатор IR-1-2 команда «show ip ospf» покажет процесс протокола, идентификатор маршрутизатора, в скольких областях он находится и сколько всех интерфейсов всех маршрутизаторов в данной области. В нашей схеме всего 6 интерфейсов, можно увидеть на рисунке 8.

IR-1-2#show ip ospf

Routing Process "ospf 1" with ID 1.2.0.0

Number of areas in this router is 1. 1 normal 0 stub 0 nssa

Area 1

Number of interfaces in this area is 6

Внутренний маршрутизатор IR-1-2 команда «show ip protocols» покажет идентификатор протокола, маршрутизатора, маршрутизируемую сеть и область, идентификаторы всех маршрутизаторов в сети.

IR-1-2#sh ip protocols

Routing Protocol is "ospf 1"

Outgoing update filter list for all interfaces is not set

Incoming update filter list for all interfaces is not set

Router ID 1.2.0.0

Number of areas in this router is 1. 1 normal 0 stub 0 nssa

Maximum path: 4

Routing for Networks:

172.16.0.0 0.0.255.255 area 1

Routing Information Sources:

Gateway Distance Last Update

1.0.0.0 110 00:15:11

1.1.0.0 110 00:15:12

1.2.0.0 110 00:15:11

Distance: (default is 110)

Внутренний маршрутизатор IR-1-2 команда «show ip ospf neighbor» покажет соседние маршрутизаторы.

IR-1-2#show ip ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

1.0.0.0 1 FULL/BDR 00:00:33 172.16.254.254 GigabitEthernet0/0

Внутренний маршрутизатор IR-1-2 команда «show ip route» покажет таблицу маршрутизации. В этой таблице маршруты, помеченные символами L и C, являются локальной сетью и непосредственно собственным интерфейсом к данной локальной сети. Эти строки таблицы маршрутизатор выстраивает сам, на основе собственных подключений. Строки таблицы, помеченные символами О, указывают на то, что они получены по протоколу OSPF от других маршрутизаторов в сети. Для доступа к Internet в качестве шлюза по умолчанию указан адрес пограничного маршрутизатора ABR10.

IR-1-2#sh ip route

Gateway of last resort is 172.16.254.254 to network 0.0.0.0

172.16.0.0/16 is variably subnetted, 15 subnets, 2 masks

O 172.16.1.0/24 [110/3] via 172.16.254.254, 01:06:04, GigabitEthernet0/0

O 172.16.2.0/24 [110/3] via 172.16.254.254, 01:06:04, GigabitEthernet0/0

C 172.16.3.0/24 is directly connected, GigabitEthernet0/1.30

L 172.16.3.254/32 is directly connected, GigabitEthernet0/1.30

C 172.16.4.0/24 is directly connected, GigabitEthernet0/1.40

L 172.16.4.254/32 is directly connected, GigabitEthernet0/1.40

C 172.16.5.0/24 is directly connected, GigabitEthernet0/1.50

L 172.16.5.254/32 is directly connected, GigabitEthernet0/1.50

C 172.16.6.0/24 is directly connected, GigabitEthernet0/1.60

L 172.16.6.254/32 is directly connected, GigabitEthernet0/1.60

C 172.16.7.0/24 is directly connected, GigabitEthernet0/2

L 172.16.7.254/32 is directly connected, GigabitEthernet0/2

C 172.16.254.0/24 is directly connected, GigabitEthernet0/0

L 172.16.254.1/32 is directly connected, GigabitEthernet0/0

O 172.16.255.0/24 [110/2] via 172.16.254.254, 01:06:04, GigabitEthernet0/0

172.17.0.0/24 is subnetted, 8 subnets

O IA 172.17.1.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.2.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.3.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.4.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.5.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.6.0/24 [110/4] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.254.0/24 [110/3] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 172.17.255.0/24 [110/3] via 172.16.254.254, 00:01:09, GigabitEthernet0/0

O IA 192.168.0.0/24 [110/2] via 172.16.254.254, 01:06:04, GigabitEthernet0/0

O*E2 0.0.0.0/0 [110/1] via 172.16.254.254, 01:05:53, GigabitEthernet0/0

Пограничный маршрутизатор ABR10 команда «show ip route» покажет таблицу маршрутизации. Как видно из этой таблицы, большинство маршрутов помечены символом О, потому что получены по протоколу OSPF.

ABR10#sh ip route

Gateway of last resort is 192.168.0.3 to network 0.0.0.0

172.16.0.0/16 is variably subnetted, 11 subnets, 2 masks

O 172.16.1.0/24 [110/2] via 172.16.255.1, 01:13:59, GigabitEthernet0/1

O 172.16.2.0/24 [110/2] via 172.16.255.1, 01:13:59, GigabitEthernet0/1

O 172.16.3.0/24 [110/2] via 172.16.254.1, 01:13:59, GigabitEthernet0/2

O 172.16.4.0/24 [110/2] via 172.16.254.1, 01:13:59, GigabitEthernet0/2

O 172.16.5.0/24 [110/2] via 172.16.254.1, 01:13:59, GigabitEthernet0/2

O 172.16.6.0/24 [110/2] via 172.16.254.1, 01:13:59, GigabitEthernet0/2

O 172.16.7.0/24 [110/2] via 172.16.254.1, 01:13:59, GigabitEthernet0/2

C 172.16.254.0/24 is directly connected, GigabitEthernet0/2

L 172.16.254.254/32 is directly connected, GigabitEthernet0/2

C 172.16.255.0/24 is directly connected, GigabitEthernet0/1

L 172.16.255.254/32 is directly connected, GigabitEthernet0/1

172.17.0.0/24 is subnetted, 8 subnets

O IA 172.17.1.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.2.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.3.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.4.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.5.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.6.0/24 [110/3] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.254.0/24 [110/2] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

O IA 172.17.255.0/24 [110/2] via 192.168.0.2, 00:09:05, GigabitEthernet0/0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, GigabitEthernet0/0

L 192.168.0.1/32 is directly connected, GigabitEthernet0/0

O*E2 0.0.0.0/0 [110/1] via 192.168.0.3, 01:13:48, GigabitEthernet0/0

Изучив рабочую модель проектируемой корпоративной сети передачи данных, убедились, что созданная сеть полностью работоспособна. Так же были выявлены возможности более оптимальной настройки протокола OSPF, а именно, необходимо выполнить агрегацию маршрутов на пограничных маршрутизаторах.

Если не выполнять агрегацию маршрутов на пограничных маршрутизаторах, то при растущей сети мы столкнемся с большой таблицей маршрутизации, что заметно повышает нагрузку на маршрутизаторы и снижает полезную пропускную способность сети из-за возрастающего служебного трафика. Каждому маршрутизатору в одной зоне не обязательно знать, а следовательно обеспечивать дополнительную нагрузку и трафик, что в другой зоне произошли какие-то изменения.

Каждый пограничный маршрутизатор знает все о своей области, но в опорную область и следовательно другим маршрутизаторам передает только просуммированный маршрут, что уменьшает долю служебного трафика в сети.

Выполним дополнительную настройку на пограничных маршрутизаторах ABR10 и ABR20 командами для включения агрегации:

ABR10(config)#router ospf 1

ABR10(config-router)area 1 range 172.16.0.0 0.0.255.255

ABR20(config)#router ospf 1

ABR20(config-router)area 2 range 172.17.0.0 0.0.255.255

После данных настроек пограничные маршрутизаторы будут передавать просуммированные маршруты.

При правильной адресации и агрегации маршрутов особенно заметно, что таблица маршрутизации очень небольшая на маршрутизаторе ASBR01, который видит только две записи для каждой из зон.

ASBR01#sh ip route

Gateway of last resort is 85.89.127.6 to network 0.0.0.0

85.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 85.89.127.0/29 is directly connected, GigabitEthernet0/1

L 85.89.127.1/32 is directly connected, GigabitEthernet0/1

O IA 172.16.0.0/16 [110/2] via 192.168.0.1, 00:00:07, GigabitEthernet0/0

O IA 172.17.0.0/16 [110/2] via 192.168.0.2, 00:25:08, GigabitEthernet0/0

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, GigabitEthernet0/0

L 192.168.0.3/32 is directly connected, GigabitEthernet0/0

S* 0.0.0.0/0 [1/0] via 85.89.127.6

Для окончательной проверки выполним команды ping и tracert до различных узлов из рабочей станции PC-60-1, которая находится в зоне один и в vlan60.

Проверим настройку IP адресации рабочей станции PC-60-1:

C:\>ipconfig

FastEthernet0 Connection:(default port)

Link-local IPv6 Address.........: FE80::2D0:58FF:FE40:603C

IP Address......................: 172.16.6.1

Subnet Mask.....................: 255.255.255.0

Default Gateway.................: 172.16.6.254

Убедимся, что узел из vlan30 доступен, команда ping проходит:

C:\>ping 172.16.3.1

Pinging 172.16.3.1 with 32 bytes of data:

Reply from 172.16.3.1: bytes=32 time=10ms TTL=127

Reply from 172.16.3.1: bytes=32 time<1ms TTL=127

Reply from 172.16.3.1: bytes=32 time<1ms TTL=127

Reply from 172.16.3.1: bytes=32 time<1ms TTL=127

Ping statistics for 172.16.3.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 10ms, Average = 2ms

Посмотрим маршрут до узла из vlan30 первой области:

C:\>tracert 172.16.3.1

Tracing route to 172.16.3.1 over a maximum of 30 hops:

1 0 ms 10 ms 0 ms 172.16.6.254

2 0 ms 0 ms 0 ms 172.16.3.1

Trace complete.

Узел доступен через один маршрутизатор IR-1-2 через интерфейс с адресом 172.16.6.254.

Посмотрим маршрут до узла 172.16.2.1 первой области

C:\>tracert 172.16.2.1

Tracing route to 172.16.2.1 over a maximum of 30 hops:

1 10 ms 0 ms 0 ms 172.16.6.254

2 0 ms 0 ms 0 ms 172.16.254.254

3 0 ms 0 ms 10 ms 172.16.255.1

4 0 ms 0 ms 0 ms 172.16.2.1

Trace complete.

Узел доступен через три маршрутизатора IR-1-2, ABR10, IR-1-1 и пакеты данных не покидают зону один.

Посмотрим маршрут до узла 172.17.5.1 второй области

C:\>tracert 172.17.5.1

Tracing route to 172.17.5.1 over a maximum of 30 hops:

1 0 ms 0 ms 0 ms 172.16.6.254

2 0 ms 0 ms 0 ms 172.16.254.254

3 10 ms 0 ms 10 ms 192.168.0.2

4 0 ms 0 ms 21 ms 172.17.254.1

5 10 ms 10 ms 0 ms 172.17.5.1

Trace complete.

Узел доступен через четыре маршрутизатора IR-1-2, ABR10, ABR20, IR-2-3 и пакеты данных проходят из зоны один через опорную зону в зону два.

Маршрутизация между зонами настроена правильно.

Посмотрим маршрут до удаленного узла в сети Internet

C:\>tracert 85.89.127.6

Tracing route to 85.89.127.6 over a maximum of 30 hops:

1 0 ms 0 ms 0 ms 172.16.6.254

2 0 ms 0 ms 0 ms 172.16.254.254

3 10 ms 20 ms 0 ms 192.168.0.3

4 0 ms 0 ms 0 ms 85.89.127.6

Trace complete.

Узел доступен через три маршрутизатора IR-1-2, ABR10, ASBR01 и пакеты данных проходят из зоны один через опорную зону и уходят из нашей автономной системы в сеть Internet через пограничный маршрутизатор системы.

Пакеты данных, которые уходят в глобальную сеть, не должны содержать адрес источника из диапазона частных IP адресов, а должны быть преобразованы через NAT.

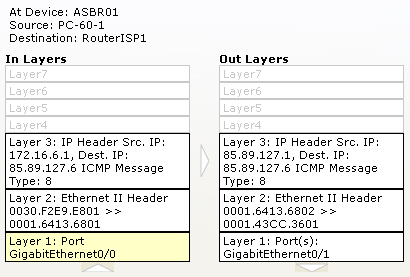

Убедимся, что NAT на маршрутизаторе ASBR01 настроен и работает верно. В режиме Simulation Mode в программе Cisco Packet Tracer изучим пакеты данных, которые приходят на пограничный маршрутизатор ASBR01 и уходят из него.

На рисунке 11 изображена структура входящего пакета In Layers и исходящего пакета Out Layers.

In Layers - Пришел от рабочей станции РС-60-1, источник Src IP: 172.16.6.1, получатель Dest IP: 85.89.127.6

Out Layers источник Src IP: 85.89.127.1, получатель Dest IP: 85.89.127.6

IP адрес источника и получателя теперь из глобального диапазона, значит NAT настроен верно.

Рисунок 11. NAT. Входящий пакет на ASBR01

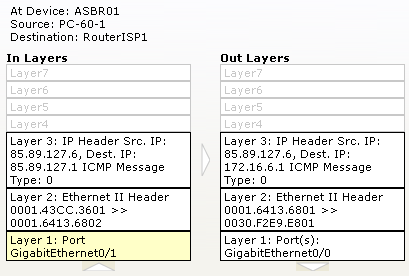

На следующем рисунке 12 изображена структура пакета данных с обратным преобразованием для передачи ответа из глобальной сети в корпоративную сеть для рабочей станции РС-60-1.

In Layers - источник Src IP:85.89.127.6, получатель Dest IP: 85.89.127.1

Out Layers источник Src IP: 85.89.127.6, получатель Dest IP: 172.16.6.1

Рисунок 12. NAT. Обратное преобразование на ASBR01

На этом моделирование процессов происходящих на разных узлах разработанной сети завершены.

ЗАКЛЮЧЕНИЕ

В данной работе выполнено проектирование маршрутизации в двух трехуровневых сетях с использованием протокола маршрутизации OSPF.

Для реализации проекта выполнен анализ структуры предприятия, составлен список наиболее крупных структурных подразделений предприятия и обозначено территориальное расположение каждого подразделения, что позволило разработать топологию корпоративной сети передачи данных.

Предложенная трехуровневая иерархическая модель позволит развивать и укрупнять уже существующую вычислительную сеть по мере роста предприятия и соответственно сети, то есть соблюден главный подход при расширяемости и масштабируемости сети передачи данных.

Сделан анализ протоколов маршрутизации статических и динамических. Выяснили, что для проекта требуется протокол внутренней динамической маршрутизации. Рассмотрев протоколы внутренней динамической маршрутизации RIP и OSPF, сравнив из достоинства и недостатки был обоснован выбор протокола OSPF.

Конкретизированы области маршрутизации протокола OSPF на основании функциональной схемы и анализа структуры предприятия. В результате получена структурная схема проектируемой сети.

Для наиболее эффективного использования преимуществ протокола OSPF выбрана IP адресация на основе масок переменной длины. На каждую из двух областей выделен диапазон IP адресов класса В, что позволило в каждую конечную сеть выделить IP адрес сети класса С. Если рост сети будет слишком большой и столкнемся с дефицитом IP адресов, то при помощи масок переменной длины сможем рационально разбить сети на подсети.

На уровнях доступа и распределения был реализован протокол виртуальных локальных сетей VLAN. Это позволило на одном физическом интерфейсе маршрутизатора иметь несколько конечных локальных вычислительных сетей, что дает дополнительные возможности по расширению и масштабируемости сети.

Выполнена задача по предоставлению всем узлам в корпоративной сети доступа к глобальной сети Internet. Это было достигнуто настройкой пограничного маршрутизатора с использованием NAT протокола трансляции адресов.

Рабочая модель проектируемой компьютерной сети была выполнена в программе Cisco Packet Tracer. В программе настроено активное сетевое оборудования для работы протокола маршрутизации OSPF, протоколов VLAN и NAT. Выполнены проверки достигнутых целей в рабочей модели сети при помощи команд и средств визуализации. При выполнении экспериментов обнаружена дополнительная возможность настроек маршрутизаторов для более эффективной передачи таблиц маршрутизации. Применив данные настройки таблицы маршрутизации передаваемые в сети стали более компактными и следовательно, передача их стала более быстрая.

Проектирование маршрутизации в двух трехуровневых сетях с использованием протокола маршрутизации OSPF было выполнено в полном объеме согласно заданию и требованиям к современным сетям. Проект является современным и актуальным и может быть применен на практике.

СПИСОК ЛИТЕРАТУРЫ

1 Структура и реализация сетей на основе протокола OSPF. – 2-е изд.

– Москва: Издательство «Вильямс», 2004.

2 М.А. Щербаков, М. П. Строганов. Информационные сети и

телекоммуникации. – Москва: Издательство «Высшая школа», 2008.

3 Леинванд А., Пински Б. Конфигурирование маршрутизаторов Cisco.

– 2-е изд. – Москва: Издательство «Вильямс», 2004. – 368 с.

4 Cisco Systems. Руководство Cisco по междоменной многоадресной

маршрутизации. – Москва: Издательство «Вильямс», 2004. – 320 с.

5 Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы,

технологии, протоколы. – 3-е изд. – Санкт-Петербург: Издательство «Питер»,

2006. – 958 с.

6 Сайт http://www.citforum.ru

7 Сайт http://www.rfc-editor.org

8 Сайт http://www.wikipedia.org

9 Сайт http://www.cisco.com

- Выбор приоритетных подходов к организации труда производственного персонала: индивидуальная форма – преимущества и недостатки, рекомендации по применению на различных типах предприятий

- Инвестиционная деятельность (Ее сущность)

- Индивидуальное предпринимательство.(Теоретические особенности индивидуального предпринимательства)

- Общее понятие о гражданском праве

- Проблемы коммуникации в современных организациях»

- Особенности политики мотивации персонала корпораций. Теоретические аспекты системы мотивации в современной организации

- Лидерство в команде проекта .

- Подходы к управлению человеческими ресурсами (1. Управление персоналом: понятие, сущность, концепции)

- Управление финансовыми ресурсами на предприятии

- Анализ денежных средств предприятия ..

- Управление поведением в конфликтных ситуациях (Социально-психологические факторы конфликтности персонала, как предмет научного исследования)

- Понятия «затраты», «расходы», «издержки»