Принципы построения и функционирования DLP-систем)

Содержание:

ВВЕДЕНИЕ

Сегодня, информационные технологии являются важной составляющей любой современной организации. Говоря образно, информационные технологии - это сердце предприятия, которое поддерживает работоспособность бизнеса и повышает его эффективность и конкурентоспособность в условиях современной, жесткой конкуренции.

Системы автоматизации бизнес-процессов, такие как документооборот, CRM-системы, ERP-системы, системы многомерного анализа и планирования позволяют оперативно собирать информацию, систематизировать и группировать ее, ускоряя процессы принятия управленческих решений и обеспечивая прозрачность бизнеса и бизнес-процессов для руководства и акционеров.

Становится очевидным, что большое количество стратегических, конфиденциальных и персональных данных является важным информационным активом предприятия, и последствия утечки этой информации скажутся на эффективности деятельности организации.

Использование традиционных на сегодня мер безопасности,таких как антивирусы и фаерволлы выполняют функции защиты информационных активов от внешних угроз, но не каким образом не обеспечивают защиту информационных активов от утечки, искажения или уничтожения внутренним злоумышленником.

Внутренние же угрозы информационной безопасности могут оставаться игнорируемыми или в ряде случаев незамеченными руководством ввиду отсутствия понимания критичности этих угроз для бизнеса.

Именно по этой причине защита конфиденциальных данных так важна уже сегодня.

Целью курсовой работы является изучение функционирования DPL-систем.

Для достижения данной цели необходимо решение следующих задач:

- Определить понятия DPL-система;

- Выявить преимущества и недостатки DPL-систем;

- Привести классификацию DPL-систем;

- Описать построение DPL-системы;

- Описать как функционирует DPL-система;

- Привести пример функционирования DPL-системы.

Предметом является информационная безопасность.

Работа состоит из введения, двух глав («Сущность понятия DPL-система», «Принципы работы DPL-системы»), заключения и списка использованной литературы.

1 ГЛАВА. СУЩНОСТЬ ПОНЯТИЯ DPL-СИСТЕМА

Все фирмы, банки и другие предприятия сегодня нуждаются в DLP-системах.

Что это такое и как это работает, опишем в данной работе.

Аббревиатура DLP – это сокращение от английского Data Leak Prevention, и что на русском подразумевается как технологии предотвращения утечек конфиденциальной информации из информационной системы во вне, а так же технические устройства (программые или программно-аппаратные) для такого предотвращения утечек[1].

Под DLP-системами принято понимать программные продукты, которые защищают организации от утечек конфиденциальной информации[2]. Данное определение не полно, так как не уточнено откуда может иметь место утечки конфиденциальной информации, понятно что это «программные продукты».

Самое точное определение, которое было найдено автором следующее: Под DLP-системами принято понимать программные продукты, защищающие организации от утечек конфиденциальной информации[3].

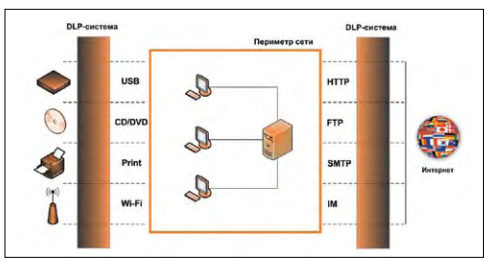

Подобного рода системы создают защищенный цифровой «периметр» вокруг организации, анализируя всю исходящую, а в ряде случаев и входящую информацию. Контролируемой информацией должен быть не только интернет-трафик, но и ряд других информационных потоков: документы, которые выносятся за пределы защищаемого контура безопасности на внешних носителях, распечатываемые на принтере, отправляемые на мобильные носители через Bluetooth и т.д.

Особую актуальность DLP-системы имеют в рамках реализации средств защиты информации в соответствии с нормативными требованиями, определяемыми Федеральными законами №152-ФЗ о защите персональных данных, №98-ФЗ о коммерческой тайне, № 149-ФЗ об информации и защите информации. Обязательного требования о применении DLP-систем нет, но они позволяют выполнить ряд нормативов проще и с большим запасом.

DLP-системы обеспечивают отслеживание и пресечение следующих действий с защищаемыми документами:

- Копирование как целиком документов, так и фрагментов содержащейся в них информации

- Изменение документов, их атрибутов, содержащейся информации

- Пересохранение копий документов

- Попытки сделать скриншот документа

- Отправка документов или информации корпоративную электронную почту

- Отправка документов или информации через веб-сервисы электронной почты

- Передача документов или информации через веб-мессенджеры и социальные сети

- Публикация документов или информации через веб-интерфейсы

- Печать документов на принтере

- Доступ к документам через ftp-соединения

- Копирование документов на любые внешние накопители – диски, флеш-накопители, на мобильные устройства

- Передача документов через сетевые соединения, включая беспроводные Bluetooth и Wi-Fi

- Передача документов в облачные хранилища[4].

Иными словами, DLP-системы стоят на страже конфиденциальных и стратегически важных документов, утечка которых из информационных систем наружу может принести непоправимый урон компании, а также, нарушить Федеральные законы № 98-ФЗ «О коммерческой тайне» и № 152-ФЗ «О персональных данных». Защита информации от утечки, также, упоминается в ГОСТ. «Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005.

Исходя из определения DLP-систем очевидно, что ключевой характеристикой системы должна являться возможность контролировать различные каналы утечки информации и анализировать потоки информации, проходящие по этим каналам.

Поэтому основные критерии должны определяться:

1. контролем различных каналов утечки информации;

2. использованием методов защиты информации от утечек (методов анализа информации на предмет наличия защищаемой информации)[5].

Основной признак любой современной DLP-системы — способность анализировать информацию, передаваемую по различным коммуникационным каналам, на предмет ее конфиденциальности. Фактически DLP-система — своеобразный черный ящик, на вход которого поступает информация, а в результате выдается вердикт - является ли она конфиденциальной. В дальнейшем на основе такого анализа система принимает решение: разрешить ли эту передачу данных или заблокировать ее[6].

Наиболее стройные и непротиворечивые критерии принадлежности к DLP системам были выдвинуты исследовательским агентством Forrester Research в ходе их очередного исследования данного рынка.

Они предложили четыре критерия, в соответствии с которыми систему можно отнести к классу DLP. А именно:

Унифицированный менеджмент. система должна обладать унифицированными средствами управления политикой информационной безопасности, анализом и отчётами о событиях по всем каналам мониторинга.

Учет содержания и контекста. В процессе классификации документов, циркулирующих по возможным каналам утечки данных, необходимо учитывать: ключевые слова, регулярные выражения, общее содержание, а также тип приложения, протокол, активность, отправитель, адресат и так далее.

Активная защита. Система должна не только обнаруживать факты нарушения политики безопасности, но и предпринимать необходимые действия (уведомить, скрыть/задержать).

Многоканальность. Система должна быть способна осуществлять мониторинг нескольких возможных каналов утечки данных[7].

Поскольку DLP-система должна препятствовать утечкам конфиденциальной информации, то она в обязательном порядке имеет встроенные механизмы определения степени конфиденциальности документа, обнаруженного в перехваченном трафике. Как правило, наиболее распространены два способа: путём анализа специальных маркеров документа и путём анализа содержимого документа. В настоящее время более распространен второй вариант, поскольку он устойчив перед модификациями, вносимыми в документ перед его отправкой, а также позволяет легко расширять число конфиденциальных документов, с которыми может работать система.

DPL-система выполняет следующие функции:

- контроль передачи информации через Интернет с использованием E-Mail, HTTP, HTTPS, FTP, Skype, ICQ и других приложений и протоколов;

- контроль сохранения информации на внешние носители — CD, DVD, flash, мобильные телефоны и т.п.;

- защита информации от утечки путем контроля вывода данных на печать;

- блокирование попыток пересылки/сохранения конфиденциальных данных, информирование администраторов ИБ об инцидентах, создание теневых копий, использование карантинной папки;

- поиск конфиденциальной информации на рабочих станциях и файловых серверах по ключевым словам, меткам документов, атрибутам файлов и цифровым отпечаткам;

предотвращение утечек информации путем контроля жизненного цикла и движения конфиденциальных сведений[8].

В DPL-системах решаются следующие задачи:

- предотвращения утечек конфиденциальной информации по основным каналам передачи данных:

- исходящий веб-трафик (HTTP, FTP, P2P и др.)

- исходящая электронная почта o внутренняя электронная почта

- системы мгновенного обмена сообщениями o сетевая и локальная печать

- контроля доступа к устройствам и портам ввода-вывода, к которым относятся: дисководы, CD-ROM, USB – устройства, инфракрасные, принтерные (LPT) и модем-ные (COM) порты.

За счет того, что многие организации полагают ряд этих задач (особенно контроль использования рабочего времени) более приоритетными, чем защита от утечек информации, возник целый ряд программ, предназначенных именно для этого, однако способных в ряде случаев работать и как средство защиты организации от утечек. От полноценных DLP-систем такие программы отличает отсутствие развитых средств анализа перехваченных данных, который должен производиться специалистом по информационной безопасности вручную, что удобно только для совсем небольших организаций (до десяти контролируемых сотрудников).

Таким образом, можно заключить, что основной задачей любой системы класса Data Loss Prevention является минимизация рисков информационной безопасности или, простыми словами, защита конфиденциальной информации от внутренних угроз — инсайдеров.

В заключение можно обобщить все выше изложенное, и будем считать, что полноценной системой DLP является система, позволяющая осуществлять блокировку передачи данных с любого интерфейса компьютера. Нас не устраивает система DLP, которая блокирует только передачу данных по сети, но не контролирует порты компьютера. Также система, которая контролирует USB-порты, но не следит за SATA, и любой, кто имеет физический доступ к системной плате компьютера, сможет без труда подключить свой диск и переписать конфиденциальные данные.

Надо учесть, что DLP не могут предотвратить визуальный съем данных с экрана монитора. Злоумышленник может снять картинку с экрана на свой мобильный телефон. Борьбой с такими утечками обязана заниматься служба безопасности организации, осуществляя слежение за действиями сотрудников посредством камер наблюдения, которые должны быть установлены в каждом рабочем помещении. Также DLP не занимается предотвращением утечек через ПЭМИН (побочное электромагнитное излучение наводки), так как для борьбы с этим необходимо специализированное и дорогое оборудование.

Идеально настроенная и хорошо работающая DLP-система должна предотвращать любую утечку конфиденциальной информации за пределы корпоративного периметра.

Преимущества использования DLP-систем

Использование DLP-систем позволит:

1) Защищать информационные активы организации от неправомерных

действий, передачи третьим лицам и несанкционированного

доступа.

2) Минимизировать риски потери критически важной для бизнеса

информации.

3) Снизить риски потери стратегически важной инсайдерской

информации.

4) Достигнуть экономии средств: внедрение системы защиты от утечек

поможет сократить другие расходы, связанные с управлением

данными и безопасностью.

5) Снизить затраты на соблюдение требований законодательства в

области защиты персональных данных[9].

Основные преимущества систем DLP перед альтернативными решениями – продуктами шифрования, разграничения доступа, контроля доступа к сменным носителям, архивирования электронной корреспонденции, статистическими анализаторами – это:

- контроль над всеми каналами передачи конфиденциальной информации в электронном виде (включая локальные и сетевые способы), регулярно используемыми в повседневной деятельности;

- обнаружение защищаемой информации по ее содержимому (независимо от формата хранения, каналов передачи, грифов и языка);

- блокирование утечек (приостановка отправки электронных сообщений или записи на USB-накопители, если эти действия противоречат принятой в компании политике безопасности);

- автоматизация обработки потоков информации согласно установленным политикам безопасности (внедрение DLP-системы не требует расширения штата службы безопасности).

Основное назначение DLP — обеспечивать защиту от случайного или намеренного распространения конфиденциальной информации со стороны сотрудников, имеющих доступ к информации в силу своих должностных обязанностей. Но, помимо того, любая DLP может быть настроена и для борьбы со злонамеренными инсайдерами.

Тем не менее, DLP не могут в прямом смысле предотвратить все утечки, поскольку существуют человеческий фактор, хакерские способы обхода системы. Коммерческая целесообразность данных систем заключается в значительном снижении рисков утечки информации по неосторожности и в частичном снижении рисков преднамеренной кражи конфиденциальных сведений[10].

Следует отметить, что алгоритмы фильтрации не всегда могут отличить конфиденциальные данные от публичных, на практике получается по-другому.

Еще одно ограничение концепции DLP связано с архитектурой. Системы данного класса должны, с одной стороны, разбирать различные протоколы, с другой — извлекать текстовое содержимое из файлов различных форматов. Как следствие, разработчикам DLP приходится ввязываться в бесконечную гонку по поддержке все новых и новых технологий. Зачастую некоторые протоколы и форматы поддерживаются не полностью — например, без возможности блокировки.

И, последний концептуальный недостаток DLP касается трудностей сканирования информации на рабочих станциях пользователей. В тех случаях, когда данные покидают корпоративный периметр по локальным каналам (USB, CD/ DVD, принтеры), информация не попадает на уровень сетевого шлюза.

Как следствие, приходится либо пересылать на централизованный сервер, либо анализировать локально.

В обоих случаях возникают проблемы, связанные с эффективностью фильтрации или с повышенной нагрузкой на локальные машины и сетевые каналы.

Несмотря на все перечисленные ограничения, работающая DLP-система должна предотвращать любую утечку конфиденциальной информации за пределы корпоративного периметра.

Однако из-за того, что алгоритмы фильтрации не всегда могут отличить конфиденциальные данные от публичных, на практике получается по-другому.

Еще одно ограничение концепции DLP связано с архитектурой. Системы данного класса должны, с одной стороны, разбирать различные протоколы, с другой — извлекать текстовое содержимое из файлов различных форматов. Как следствие, разработчикам DLP приходится ввязываться в бесконечную гонку по поддержке все новых и новых технологий. Зачастую некоторые протоколы и форматы поддерживаются не полностью — например, без возможности блокировки.

Существуют различные подходы к классификации DLP-систем. Так, с точки зрения архитектуры существуют шлюзовые и хостовые решения, а с точки зрения предотвращения утечек — активные и пассивные. Классификация важна для сравнения DLP примерно одного уровня и выбора для внедрения наилучшего решения. Более-менее сложившееся представление рынка указывают на наличие общих ключевых характеристик, позволяющих отнести ИБ-решения к классу Data Loss Prevention:

-Тотальный контроль каналов утечки. Основные каналы утечки информации составляют две большие группы: локальные (USB, принтеры, а также любые периферийные устройства, на которые можно скопировать конфиденциальную информацию) и сетевые каналы (такие как электронная почта, интернет-мессенджеры, социальные сети, сайты, форумы, блоги и т. п.).

-Анализ информации. DLP-системы перехватывают весь трафик, выходящий за пределы корпоративной сети предприятий, и анализируют его на предмет наличия конфиденциальной информации. В передовых DLP-системах для обнаружения конфиденциальных данных обычно используются такие технологии как цифровые отпечатки, лингвистический анализ, анализ графических файлов (OCR), самообучающиеся технологии, и др.

-Блокирование утечек. На основании данных контентного анализа DLP-система принимает решение согласно установленным политикам безопасности о разрешении или запрете передачи сообщения, записи или печати файла.

-Архивирование информации. Весь перехватываемый трафик DLP-система помещает в собственный архив, который создает полноценную базу для расследования инцидентов информационной безопасности.

DLP-системы можно разделить по ряду признаков на несколько основных классов.

- По способности блокирования информации, опознанной как конфиденциальная, выделяют системы с активным;

- По пассивным контролем действий пользователя.

Первые умеют блокировать передаваемую информацию, вторые, соответственно, такой способностью не обладают. Первые системы гораздо лучше борются со случайными утечками данных, но при этом способны допустить случайную остановку бизнес-процессов организации, вторые же безопасны для бизнес-процессов, но подходят только для борьбы с систематическими утечками. Ещё одна классификация DLP-систем проводится по их сетевой архитектуре. Шлюзовые DLP работают на промежуточных серверах, в то время как хостовые используют агенты, работающие непосредственно на рабочих станциях сотрудников. Сегодня наиболее распространенным вариантом является совместное использование шлюзовых и хостовых компонентов[11].

В другом источнике DLP-системы делятся на три типа: системные (уровня хоста), сетевые и прикладные (как правило, уровня СУБД)[12].

Так же DLP-системы можно классифицировать по по их размещению: в сетях (Network DLP) или в конечных пунктах назначения данных (Endpoint DLP). Кроме того, средства DLP можно классифицировать по возможным состояниям данных, на работу с которыми они ориентированы: данные в состоянии покоя (data at rest), в процессе перемещения (data in motion) и в процессе использования (data in use). Каждому из таких состояний адресуется свой собственный набор технологий, например подходы, лежащие в основе Network DLP, проще, более традиционны и дешевле, но менее эффективны[13].

Следует отметить, что в некоторых интернет источниках DLP-системы делятся на шлюзовые и хостовые системы.

Шлюзовые DLP-системы основаны на использовании шлюзов – централизованных серверов обработки пересылаемого на них сетевого трафика. Область использования таких решений ограничена самим принципом их работы Иными словами, шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и пр. При этом контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно.

Хостовые DLP-системы основаны на использовании специальных агентов, которые инсталлируются на конечных точках корпоративной сети. Эти программы играют сразу две роли. С одной стороны они контролируют деятельность пользователей компьютеров, не позволяя им выходить за рамки установленной политики безопасности (например, запрещая копировать любые файлы на "флешки"). А, с другой, регистрируют все действия операторов и передают их в централизованное хранилище, позволяя сотрудникам отдела информационной безопасности получить полную картину происходящего. Использование программ-агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают[14].

2 ГЛАВА. ПРИНЦИП РАБОТЫ DLP-СИСТЕМЫ

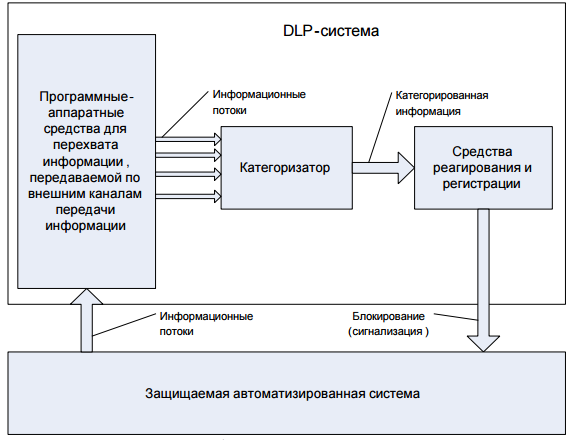

Суть подхода, реализованного в большинстве современных DLP- систем, заключается в периметральной защите сети. Любая информация, покидающая пределы очерченного периметра, анализируется системой на конфиденциальность, и если эта проверка показала положительный результат – перемещение информации блокируется. В классическом случае в DLP используются интеллектуальные алгоритмы анализа контента (контентной фильтрации), однако на рынке представлены и другие реализации, работающие с помощью механизмов меток конфиденциальности, устанавливаемых на файлы жестким образом. Схема работы типичного решения класса DLP представлена на рисунке 1 (См. Приложения). Благодаря механизму фильтрации данных DLP-система решает свою основную задачу — предотвращение нежелательных перемещений конфиденциальной информации за пределы корпоративного периметра. Добавим, что некоторые DLP-системы используют вспомогательные механизмы защиты, такие как обнаружение информации или архивирование потоков исходящих данных. Функционал по обнаружению конфиденциальной информации аналогичен функционалу фильтрации с той разницей, что система сканирует файлы, хранящиеся в различных репозиториях, а не перемещаемые во внешнюю среду[15].

Система DLP, как правило, состоит из множества компонент. В состав типового решения DLP, как правило, входят:

1. Центральный сервер управления, выполняющий следующие функции:

- объединение всех остальных компонентов решения в единую систему;

- определение данных, содержащих конфиденциальную информацию;

- создание, редактирование и распространение политик работы с конфиденциальными данными;

- сбор, хранение и обработку инцидентов, создание и рассылку отчетов;

- предоставление ролевого доступа к управлению системой сотрудникам службы информационной безопасности;

2. Модули мониторинга и блокировки конфиденциальной информации, передаваемой по сетевым каналам. Они могут быть представлены как одним устройством, реализующим обе функции, так и отдельными (например, Network Monitor, Network Prevent for Web, Network Prevent for E-mail).

3. Агенты для рабочих станций и серверов, обеспечивающие контроль:

- перемещения конфиденциальных данных на сменные носители информации (USB, CD/DVD и др.);

- помещения данных в буфер обмена (функция «Вставка/Копирование»);

- функции снятия снимка с экрана («Print Screen»);

Агенты также выполняют функцию поиска конфиденциальных данных на локальных дисках[16].

Классическая схема функционирования DLP-систем показана на рисунке 1.

Рисунок 1. Схема функционирования DLP-системы

Рисунок 1. Схема функционирования DLP-системы

Исходя из данных рисунка 1, можно выделить 3 базовых подсистемы DLP-системы, а именно:

1) Средства перехвата информации, которая передается по внешним каналам (то, есть это та информация, которая передается за пределы защищаемой автоматизированной системы). К этой категории относятся драйверы для контроля вывода информации на печать, драйвера для контроля подключаемых устройств, межсетевые экраны, которые контролируют сетевой трафик и т.д.

2) Категоризатор, который составляет ядро DLP-системы. Работа категоризатора состоит в анализе информации которая передается, в результате которого однозначно определяется категория (степень конфиденциальности информации). Затем имеет место процесс определения категории и конфиденциальности информации на базе смысловой близости принято называть категоризацией информации.

3) Средства реагирования и регистрации. Затем на базе определенной категоризатором степени конфиденциальности DLP-система реагирует в соответствии с системными настройками – выполняется блокирование передачи конфиденциальной информации, или выполняется оповещение, то есть имеет место сигнализация администратора безопасности о несанкционированной передаче (или утечке) данных.

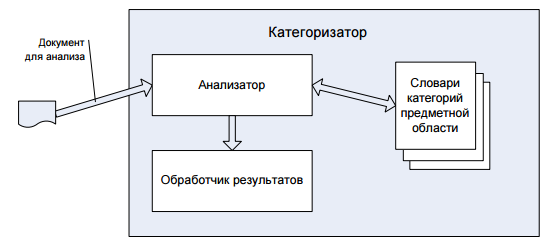

Классическая схема работы категоризатора DLP-системы показана на рисунке 2.

Рисунок 2. Классическая схема категоризатора

В состав категоризатора входят следующих компоненты:

1) Словари категорий предметной области, которые предназначены для категорирования информации по нахождению в анализируемом тексте определенного количества слов из словаря определенной категории. В процессе разработки словарей желательно воспользоваться услугами специалистов по лингвистическому анализу.

Естественно, для того, чтобы система DLP достоверно различала конфиденциальную и открытую информацию, необходимо передать в систему логику, на основании которой должна происходить классификация. Встроенные механизмы DLP позволяют максимально автоматизировать и облегчить процессы обучения системы. В решениях DLP имеется широкий набор комбинированных методов:

- цифровые отпечатки документов и их частей (в систему вводятся сотни тысяч документов одной командой);

- цифровые отпечатки баз данных (в систему вводятся выгрузки из баз данных клиентов и прочей структурированной информации, которую важно защитить от распространения);

- статистические методы (повышение чувствительности системы при повторении нарушений)[17].

2) Анализатор – представляет собой ключевой элемент категоризатора, который выполняет поиск в анализируемом тексте ключевых слов по словарям для определения принадлежности к той или иной категории. Следует отметить, что DLP-системы которые разрабатываются в последние года для повышения эффективности поиска используют весовые коэффициенты для отдельных ключевых слов в словаре. В процессе анализа применяются статистические и вероятностные методы. Классическим является метод Байеса. Этот метод применяется для подсчета вероятности того, что анализируемый текст относится к конкретной категории. Поэтому процесс анализа сводится, к поиску в тексте ключевых слов по тематическому словарю и категорированию с помощью байесовского метода по заранее установленным весовым коэффициентам.

3) Обработчик результатов – это компонент, который предназначен для обработки и вывода результатов работы категоризатора, то есть он выводит результирующую информацию. Данный компонент выделяется, так как может иметь место ситуация, когда анализируемый текст одновременно может быть отнесен сразу к нескольким категориям. В таком случае обработчик результатов и должен обеспечить гибкую логику работы в зависимости от пользовательских настроек[18].

2.3 Пример функционала фирмы компании Symantec — DLP 9.0 (Vontu DLP)

Далее рассмотрим на конкретном примере, функционал DLP-решения компании Symantec — DLP 9.0 (Vontu DLP). Данный программный продукт представляет собой интегрированный и централизованно управляемый комплекс средств мониторинга и предотвращения утечки конфиденциальных данных из защищаемого информационного контура. Программный продукт содержит следующие основные компоненты DLP.

Endpoint DLP - это модуль контроля перемещения информации на ПК и ноутбуках. Данный модуль позволяет в режиме реального времени отслеживать, а в случае обнаружения запрещенного контента - и выполнить блокировку попытки копирования информации на съемные носители информации, или блокировать процесс печати, отсылку по факсу, по электронной почте и т. д. Контроль может быть выполнен как при подключении ПК к корпоративной сети, так и в автономном режиме или при удаленной работе. Кроме бесшумного контроля и предотвращения утечек система может информировать пользователя о неправомерности его действий, что позволяет обучать персонал правилам работы с конфиденциальной информацией.

Storage DLP – это модуль контроля соблюдения процедур хранения конфиденциальных данных. Данная компонента позволяет в режиме сканирования по расписанию обнаруживать статически хранимые конфиденциальные данные на файловых, почтовых, Web-серверах, в системах документооборота, на серверах баз данных и т. д. Осуществляет анализ легитимности хранения данных в их текущем местонахождении и перенос при необходимости в защищенные хранилища.

Network DLP – это компонент который отвечает за контроль перемещения информации через шлюзы передачи данных. Осуществляет отслеживание передачи информации по любому каналу TCP/IP или UDP. Система контролирует обмен информацией через IM и пиринговые системы, а также позволяет блокировать пересылку информации через HTTP(s), FTP(s) и SMTP-каналы с возможностью информирования пользователей о нарушении корпоративной политики.

Enforce Platform - это система централизованного управления всеми модулями системы. Система управляет работоспособностью самой системы, отслеживая ее производительность и нагрузку, и администрировать правила и политики с точки зрения контроля за перемещением конфиденциальных данных. Система полностью основана на Web-технологиях и содержит весь инструментарий для организации полного жизненного цикла процесса управления политиками безопасности обращения с конфиденциальными данными в компании, включая классификацию, индексацию, оцифровку и т. д. В платформу входит также модуль отчетности, позволяющий просто и эффективно проводить анализ текущего состояния безопасности хранения и перемещения информации, а также строить сложные выборки по регрессивному и прогрессивному анализу.

В Symantec DLP используются два механизма, с помощью которых служба информационной безопасности может классифицировать данные и относить их к определенным группам важности. Первый, контентная фильтрация, — это возможность выделить в потоке передаваемой информации те документы или данные, которые содержат определенные слова, выражения, определенные типы файлов, а также определенные правилами сочетания букв и цифр (например, номер паспорта, кредитной карты и т. п.). Второй, метод цифровых отпечатков, позволяет защищать конкретные образы информации, блокируя попытки ее разбавления, использования фрагментов текста и т. д.[19]

В заключение можно сказать, что у каждой компании имеются свои собственные стандарты безопасности, организация работы IT-структуры, свои собственные, часто уникальные принципы ведения бизнеса. Одним из главных аспектов выбора и внедрения DLP-системы является ее совместимость с принципами и требованиями работы всей компании.

ЗАКЛЮЧЕНИЕ

DPL-системы (Системы предотвращение утечек данных, Data Leak Prevention systems) — это программные или программно-аппаратные комплексы для предотвращения утечек конфиденциальной информации из информационной системы вовне.

Обычно они появляются в офисах крупных компаний после какого-либо чувствительного инцидента, связанного с информационной безопасностью. Кто-то, например, прихватил клиентскую базу в качестве выходного пособия, кто-то — продал адвокатам список проблемных клиентов, а кто-то изначально устроился в компанию с целью устроить саботаж.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Распознавание конфиденциальной информации в DLP-системах производится двумя способами: анализом формальных признаков (например, грифа документа, специально введённых меток, сравнением хэш-функций) и анализом контента. Первый способ позволяет избежать ложных срабатываний (ошибок первого рода), но зато требует предварительной классификации документов, внедрения меток, сбора сигнатур и т.д. Пропуски конфиденциальной информации (ошибки второго рода) при этом методе вполне вероятны, если конфиденциальный документ не подвергся предварительной классификации. Второй способ даёт ложные срабатывания, зато позволяет выявить пересылку конфиденциальной информации не только среди грифованных документов. В хороших DLP-системах оба способа сочетаются.

В состав DLP-систем входят компоненты (модули) сетевого уровня и компоненты уровня хоста. Сетевые компоненты контролируют трафик, пересекающий границы информационной системы. Компоненты уровня хоста стоят обычно на персональных компьютерах работников и контролируют такие каналы, как запись информации на компакт-диски, флэш-накопители и т.п.

СПИСОК ЛИТЕРАТУРЫ

- Зверев И. Н. ПРИМЕНЕНИЕ МЕТОДА АНАЛИЗА ИЕРАРХИЙ ПРИ СРАВНЕНИИ DLP-СИСТЕМ // Естественные и математические науки в современном мире: сб. ст. по матер. XX междунар. науч.-практ. конф. № 7(19). – Новосибирск: СибАК, 2014

- МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ Кумунжиев К.В., Зверев И.Н.

- DLP и IRM: конкуренты или союзники? // Д. Зенкин. [Онлайн] : URL - http://www.allcio.ru/download/pdf/itmanager/69/55188.pdf (дата обращения 15.01.2017).

- DLP системы и способы их обойти [Онлайн] : URL - http://helg82.livejournal.com/128094.html (дата обращения 02.01.2017)

- DLP-системы: способ борьбы с инсайдерами. // С. Кораблев. [Онлайн] : URL - http://www.allcio.ru/download/pdf/itexpert/171/55963.pdf (дата обращения 04.01.2017)

- Барьеры на пути утечек данных. // Л. Черняк. [Онлайн] : URL - http://www.osp.ru/os/2010/10/13006330/ (дата обращения 15.01.2017)

- Борьба с утечками данных // LETA IT-company. [Онлайн] : URL - file:///D:/Users/Admin/Downloads/leta_DLP_4out_215x275_16p_X.pdf (дата обращения 08.01.2017)

- Обзор DLP-систем. // Станкевич, В.Ю. [Онлайн] : URL http://aercom.by/wp-content/uploads/magazine/2011/3(18)/tb_3_2011_ok_59-61.pdf(дата обращения 02.01.2017)

- Официальный сайт компании «СёрчИнформ». Обзор DLP-систем [Онлайн] : URL - https://searchinform.ru/blog/2016/02/08/obzor-dlp-sistem/ (дата обращения 15.01.2017)

- Официальный сайт компании All Technical Assistance. Предотвращение утечек данных — DLP. [Онлайн] : URL - http://allta.com.ua/nashi-resheniya/informacionnaya-bezopasnost/dlp-systems (дата обращения 08.01.2017)

- Официальный чайт компании «АСТ». Защита от утечки информации (DLP-система) [Онлайн] : URL http://www.acti.ru/resheniya-i-uslugi/informatcionnaia-bezopasnost/bezopasnost-it-infrastruktury/zashchita-ot-utechek-informatcii-dlp-sistema/ (дата обращения 02.01.2017)

- Поговорим о DLP. // А. Бирюков. [Онлайн] : URL - http://samag.ru/archive/article/1117 (дата обращения 16.01.2017)

- Применение DLP-систем, как инструмент обеспечения информационной безопасности компании. // Тимченко Г.В. [Онлайн] : URL - http://journal.itmane.ru/node/1012 (дата обращения 14.01.2017)

- Системы DLP – Who? What? Where? How? [Онлайн] : URL - http://www.topsbi.ru/default.asp?artID=1675 (дата обращения 15.01.2017)

- Системы DLP: как это работает. [Онлайн] : URL - https://www.bytemag.ru/articles/detail.php?ID=13844 (дата обращения 16.01.2017)

- Системы защиты от утечки данных (DLP) // Аманжолова С.Т., к.т.н., доцент, Аманжолова Ж.С., студент груп пы СИБ-09-1р [Онлайн] : URL -http://portal.kazntu.kz/files/publicate/2012-04-27-1899_1.pdf (дата обращения 14.01.2017)

- Типы DLP-решений. Их достоинства и недостатки. // М. Давлетханов. [Онлайн]: URL - https://www.anti-malware.ru/analytics/DLP_product_types#part2 (дата обращения 15.01.2017).

- Что такое DLP и как они работают? [Онлайн]: URL https://searchinform.ru/en/blog/2016/02/08/obzor-dlp-sistem/ (дата обращения 12.01.2017).

- Что такое DLP - система? [онлайн]: URL - http://xn--80ahjnkfcebc.xn--p1ai/chto-takoe-dlp-sistema (дата обращения 04.01.2017)

ПРИЛОЖЕНИЯ

Рисунок 1. Схема работы типичного решения класса DLP

-

DLP системы и способы их обойти [Онлайн] – URL - http://helg82.livejournal.com/128094.html (дата обращения 02.01.2017) ↑

-

Обзор DLP-систем. // Станкевич, В.Ю. [Онлайн] : URL http://aercom.by/wp-content/uploads/magazine/2011/3(18)/tb_3_2011_ok_59-61.pdf(дата обращения 02.01.2017) ↑

-

Что такое DLP и как они работают? [Онлайн]: URL https://searchinform.ru/en/blog/2016/02/08/obzor-dlp-sistem/ (дата обращения 12.01.2017). ↑

-

Официальный чайт компании «АСТ». Защита от утечки информации (DLP-система) [Онлайн] : URL http://www.acti.ru/resheniya-i-uslugi/informatcionnaia-bezopasnost/bezopasnost-it-infrastruktury/zashchita-ot-utechek-informatcii-dlp-sistema/ (дата обращения 02.01.2017) ↑

-

Зверев И. Н. ПРИМЕНЕНИЕ МЕТОДА АНАЛИЗА ИЕРАРХИЙ ПРИ СРАВНЕНИИ DLP-СИСТЕМ // Естественные и математические науки в современном мире: сб. ст. по матер. XX междунар. науч.-практ. конф. № 7(19). – Новосибирск: СибАК, 2014 ↑

-

DLP-системы: способ борьбы с инсайдерами. // С. Кораблев. [Онлайн] : URL - http://www.allcio.ru/download/pdf/itexpert/171/55963.pdf (дата обращения 04.01.2017) ↑

-

? Борьба с утечками данных // LETA IT-company. [Онлайн] : URL - file:///D:/Users/Admin/Downloads/leta_DLP_4out_215x275_16p_X.pdf (дата обращения 08.01.2017) ↑

-

Официальный сайт компании All Technical Assistance. Предотвращение утечек данных — DLP. [Онлайн] : URL - http://allta.com.ua/nashi-resheniya/informacionnaya-bezopasnost/dlp-systems (дата обращения 08.01.2017) ↑

-

Системы защиты от утечки данных (DLP) // Аманжолова С.Т., к.т.н., доцент, Аманжолова Ж.С., студент груп пы СИБ-09-1р [Онлайн] : URL -http://portal.kazntu.kz/files/publicate/2012-04-27-1899_1.pdf (дата обращения 14.01.2017) ↑

-

Применение DLP-систем, как инструмент обеспечения информационной безопасности компании. // Тимченко Г.В. [Онлайн] : URL - http://journal.itmane.ru/node/1012 (дата обращения 14.01.2017) ↑

-

Официальный сайт компании «СёрчИнформ». Обзор DLP-систем [Онлайн] : URL - https://searchinform.ru/blog/2016/02/08/obzor-dlp-sistem/ (дата обращения 15.01.2017) ↑

-

Что такое DLP - система? [онлайн]: URL - http://xn--80ahjnkfcebc.xn--p1ai/chto-takoe-dlp-sistema (дата обращения 04.01.2017) ↑

-

Барьеры на пути утечек данных. // Л. Черняк. [Онлайн] : URL - http://www.osp.ru/os/2010/10/13006330/ (дата обращения 15.01.2017) ↑

-

Типы DLP-решений. Их достоинства и недостатки. // М. Давлетханов. [Онлайн] : URL - https://www.anti-malware.ru/analytics/DLP_product_types#part2 (дата обращения 15.01.2017). ↑

-

DLP и IRM: конкуренты или союзники? // Д. Зенкин. [Онлайн] : URL - http://www.allcio.ru/download/pdf/itmanager/69/55188.pdf (дата обращения 15.01.2017). ↑

-

Системы DLP – Who? What? Where? How? [Онлайн] : URL - http://www.topsbi.ru/default.asp?artID=1675 (дата обращения 15.01.2017) ↑

-

Поговорим о DLP. // А. Бирюков. [Онлайн] : URL - http://samag.ru/archive/article/1117 (дата обращения 16.01.2017) ↑

-

? МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ Кумунжиев К.В., Зверев И.Н. ↑

-

Системы DLP: как это работает. [Онлайн] : URL - https://www.bytemag.ru/articles/detail.php?ID=13844 (дата обращения 16.01.2017) ↑

- РАЗРАБОТКА САЙТА КОНСАЛТИНГОВОЙ КОМПАНИИ В СФЕРЕ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ (Требования к приложению)

- Анализ коммерческой деятельности спортивной организации на примере футбольного клуба” Молния”Саратов

- Методы стимулирования продаж в розничной торговле (Стимулирование сбыта)

- Методы стимулирования продаж в розничной торговле (Цели стимулирования сбыта)

- Анализ коммерческой деятельности спортивной организации на примере футбольного клуба”Молния”Саратов

- Шрифт в рекламе. Фирменный стиль и рекламное объявление (Шрифта в рекламе и создание фирменного стиля)

- Мерчандайзинг как система активного продвижения товаров в организации коммерческой деятельности

- Психологический контракт и приверженность сотрудников к организации (Теоретико-методологические особенности психологического контракта)

- Система психофизиологического профессионального отбора и диагностики профпригодности. (Теоретические аспекты каждая отбора кадров в каждая организации: психологические каждая условия)

- Культура ресторанного обслуживания (Теоретические основы культуры и качества обслуживания в учреждениях ресторанной индустрии)

- Организационная культура и ее роль в современных организациях (Организационная культура и ее роль в современных организациях)

- Проектирование реализации операций бизнес-процесса «управления персоналом»